密码术(二) 转自推理之门

推理游戏

1、首字母互换它是一种非密码应用的音节换位技术(n=4),通过辅音字母换位达到。

例如:they hung flags—they flung hagsDear old Queen—queer old Dean请写出一下这个结果Wasted the term—2、`密码术Cryprography,从希腊词Kryptos派生而来。

它是一种为了使信息无法被外人理解,而对信息进行加密的技术。

密码术通常分为两种,那就是易位和替换。

栅栏密码:对于易位,不得不说栅栏密码,请先看下面的密文:TEOGSDYUTAENNHLNETAMSHVAED再看看解密过程:先将密文分为两行T E O G S D Y U T A E N NH L N E T A M S H V A E D再按上下上下的顺序组合成一句话THE LONGEST DAY MUST HAVE AN END.其实,还有多线的栅栏密码,大家试试解下面的密文:“栅栏”换位,n=25a e i n r v zb d f h k m o q s u w vc g l p t x3、恺撒移位密码:然而,替换比易位更常用,古老的方法是随机的将字母两两配对,如:Q W E R T Y U I O P A S D!!!!!!!!!!!!!F G H J K L Z X C V B N M那么,句子Walls have ears.就被加密为Gbyyn ebph hbjn.后来,出现了恺撒移位密码,它是将字母表中的字母依次后移一定的位置得到的,如:明码表 A B C D E F G H I J K L M N O P Q R S T U V W X Y Z密码表 F G H I J K L M N O P Q R S T U V W X Y Z A B C D E(密码学中用来书写原始信息的有关文字称为明码表,用来替换明码字母的有关字母称为密码表)明文 F O R E S T密文K T W J X Y但恺撒密码的密钥只有可怜的25种,人们只需检查这25种可能性即可破解。

公务员行测真题类比推理试卷每日一练(33)

公务员行测真题类比推理试卷每日一练一、单选题(共计40题,每题1分) 1.单选题支援:雪中送炭A.了解:洞若观火B.打击:祸起萧墙C.打扮:天生丽质D.配合:锦上添花2.单选题牵牛花:喇叭花A.乞巧节:七夕节B.七巧板:橡皮泥C.人行道:车行道D.防腐剂:添加剂3.类比推理练习钻木:取火A.指鹿:为马B.以卵:击石C.画蛇:添足D.骑虎:难下4.单选题投资:风险:收益A.考试:作弊:晋升B.学习:疲劳:知识C.决策:错误:正确D.预警:误判:减灾5.单选题闹钟:发条:计时正确的一项是( )。

A.微生物:细菌:分解B.工具:钳子:修理C.空调:压缩机:制冷D.土豆:碳水化合物:营养6.单选题区块链对于( )相当于()对于核电站A.密码学;反应堆B.比特币;放射性C.云平台;常规岛D.物联网;原子能7.单选题学习菜谱:下厨烹饪:总结经验A.通过安检:车站候车:登上列车B.投寄稿件:编辑排版:读者阅读C.发布公告:制作标书:签订合同D.撰写邮件:发送邮件:回复邮件8.单选题努力奋斗:脱贫攻坚A.地球自转:昼夜交替B.不入虎穴:焉得虎子C.大雁迁徙:季节变换D.塞翁失马:焉知非福9.单选题售卖假货:举报维权:上门调查A.点菜下单:烹饪菜肴:传送菜品B.发表文章:勘误声明:印刷错误C.投递简历:考试通过:正式录取D.赛前动员:拟定阵容:布置战术10.单选题豆:黄豆:四季豆与( )在内在逻辑关系上最为相似。

A.瓜:西瓜:佛手瓜B.果:糖果:罗汉果C.茶:奶茶:乌龙茶D.油:酱油:绵羊油11.单选题局域网:计算机:文件共享A.空间站:航天员:科学实验B.图书馆:阅览室:文献检索C.纺织厂:纺织设备:原料加工D.电视台:网络媒体:节目制作12.单选题近视:眼镜A.聋哑:手语B.中风:针灸C.癌症:化疗D.失明:墨镜13.单选题风能:核能:资源A.听筒:话筒:音乐B.保姆:保安:家政C.木柴:木炭:燃料D.包子:粽子:节庆14.单选题( )对于天山相当于湖泊对于()A.伊犁河——阿尔泰山B.博格达峰——博湖C.山脉——赛里木湖D.昆仑山——河流15.单选题常见病:糖尿病:慢性病A.飞行器:火箭:滑翔机B.地球:金星:银河系C.科幻片:影视作品:历史剧D.氧化物:二氧化硫:污染物16.单选题面粉:小麦A.大米:稻谷B.桔子:葡萄C.饼干:面粉D.罐头:菠萝17.单选题保温杯:玻璃杯A.望远镜:显微镜B.自行车:三轮车C.睡裙:真丝裙D.白炽灯:LED灯18.单选题工作:职员:薪水A.资费:网民:电邮B.驾照:司机:汽车C.考试:学生:成绩D.饭店:厨师:菜肴19.单选题钢琴:演奏A.艺术:写生C.画笔:绘画D.二胡:配音解析第一步:判断题干词语间逻辑关系。

战争中的密码技术

教案

战争中的密码技术

单位学员五队

编写人胡亚红

适用对象网络安全与防护专业学员

编写日期 2017年4月3日

教案内容备注幻灯它是1918年德国发明家亚瑟•谢尔比乌斯利

用电气技术发明的一种能够自动编码的机器。

恩尼

格玛意为哑谜。

幻灯恩尼格码密码机的基本结构由一个键盘、若

干灯泡和一系列转轮组成。

键盘一共有26个键,键

盘上方就是标示了字母的26个小灯泡。

当键盘某个

键被按下时,与这个字母被加密后的密文字母所对

应的小灯泡就亮了起来。

在显示器的上方是几个转

轮。

恩尼格码加密法是利用电机系统来实现多码变换

的,这种系统叫作回转轮系统。

回转轮是一个圆盘,

它的两面都有电子接点,每个接点代表字母表中的

10。

用犯罪心理学破解微表情密码:侧写师

<侧写师>第一部分锁定你的目标人(1)一个人的出身背景、受教育程度、职业、性格、心理这些因素都会无形地渗透到一个人的言行举止当中。

在我们日常生活中,选择对象进行说服之前,最要紧的工作是了解目标对象的信息,即锁定目标人。

这项工作做得最出色的当然要数侧写师。

侧写师的职责所在就是帮助警方缩小搜捕范围,及时制止犯罪行为的延续。

他们往往对作案手法、现场布置等来判断犯罪嫌疑人的人种、性别、年龄、职业背景、外貌特征等。

而这些具体又重要的信息都是从一些细节部分下手,通过对细节的观察了解一个人。

迅速读懂一个人,这是作为FBI行为分析科的侧写师们最基本的工作。

【侧写再现】约翰?马尔福最近在处理一个案件。

在弗吉尼亚州中心偏南的地方有一片占地面积较大的树林,很多去往州北边的人不想绕路的情况下,就会在此穿行。

最近,这里连续发生了好几起枪击案件。

死者大多数是年轻英俊的男性。

据勘察,这几起枪击案件都是在夜间发生,地点都在树林的深处。

因为树林较大,所以守林人并没有听见过枪击的声音。

凶手的手脚很干净,现场没有留下任何的痕迹,一时案件陷入了僵局。

这天,联邦调查局把侧写师罗恩?恩格拉斯派来了解这个处于僵局的案件,罗恩发现这几个受害者都是从背部中枪,也就是说凶手是在背后袭击了受害人。

第二天,罗恩从守林人那里探寻到最近没有残疾人或者是让人印象深刻的人进出过这片树林。

回到警局后,罗恩宣布说杀人凶手是一个患有口吃的人,于是大家开始着手调查树林周边是否有语言障碍者的居住,最后在离树林最近处的加油站捕获了杀人凶手汤姆,让人吃惊的是这个汤姆真得如罗恩所说有着严重的口吃,而他之所以杀害那些年轻的小伙子,是因为他们曾经路过此处加油的时候,嘲笑过汤姆口吃这个隐疾。

【侧写分析】罗恩是怎么判断杀人凶手是个有口吃的语言障碍者的呢?1.罗恩发现所有的被害者都是在后背中枪,这是一个疑点。

在杀人凶手持枪,被害者手无寸铁的情况下,他为什么非要选择背后偷袭而不是正面攻击呢?那么应该是杀人凶手的身上有着什么不同于别人的地方,他不想让别人看到他的不同之处,所以用从后方偷袭的方式杀死被害者。

清华大学出版社 密码学PPT课件

✓ 在密码应用方面,各种有实用价值的密码体制的快速实现受到高度重视, 许多密码标准、应用软件和产品被开发和应用,美国、德国、日本和我国 等许多国家已经颁布了数字签名法,使数字签名在电子商务和电子政务等

同时在公钥密码领域椭囿曲线密码体制由于其安全性高计算速度快等优点引起了人们的普遍关注和研究幵在公钥密码技术中叏得重在密码应用斱面各种有实用价值的密码体制的快速实现叐到高度重视许多密码标准应用软件和产品被开収和应用美国德国日本和我国等许多国家巫经颁布了数字签名法使数字签名在电子商务和电子政务等领域得到了法律的认可推劢了密码学研究和应用的収展

可以对用该密钥加密的任何新的消息进行解密。

④ 选择密文攻击(Chosen—ciphenext attack)

选择密文攻击是指密码分析者可以选择一些密文,并得到相应的明文

1.3.3 对密码系统的攻击

密码分析者破译或攻击密码的方法主要有穷举攻击法、统计分析法和数学分 析攻击法。

(1)穷举攻击法

穷举攻击法又称为强力或蛮力(Brute force)攻击。这种攻击方法是 对截获到的密文尝试遍历所有可能的密钥,直到获得了一种从密文到明文的 可理解的转换;或使用不变的密钥对所有可能的明文加密直到得到与截获到 的密文一致为止。

1.3.1密码学的主要任务(续)

③ 鉴别

这是一种与数据来源和身份鉴别有关的安全服务。鉴别服务包括对身份 的鉴别和对数据源的鉴别。对于一次通信,必须确信通信的对端是预期的实 体,这就涉及到身份的鉴别。

密码学的发展历史简介

密码学的发展简史中国科学院研究生院信息安全国家重点实验室聂旭云学号:2004 密码学是一门年轻又古老的学科,它有着悠久而奇妙的历史。

它用于保护军事和外交通信可追溯到几千年前。

这几千年来,密码学一直在不断地向前发展。

而随着当今信息时代的高速发展,密码学的作用也越来越显得重要。

它已不仅仅局限于使用在军事、政治和外交方面,而更多的是与人们的生活息息相关:如人们在进行网上购物,与他人交流,使用信用卡进行匿名投票等等,都需要密码学的知识来保护人们的个人信息和隐私。

现在我们就来简单的回顾一下密码学的历史。

密码学的发展历史大致可划分为三个阶段:第一个阶段为从古代到1949年。

这一时期可看作是科学密码学的前夜时期,这段时间的密码技术可以说是一种艺术,而不是一门科学。

密码学专家常常是凭直觉和信念来进行密码设计和分析,而不是推理证明。

这一个阶段使用的一些密码体制为古典密码体制,大多数都比较简单而且容易破译,但这些密码的设计原理和分析方法对于理解、设计和分析现代密码是有帮助的。

这一阶段密码主要应用于军事、政治和外交。

最早的古典密码体制主要有单表代换密码体制和多表代换密码体制。

这是古典密码中的两种重要体制,曾被广泛地使用过。

单表代换的破译十分简单,因为在单表代换下,除了字母名称改变以外,字母的频度、重复字母模式、字母结合方式等统计特性均未发生改变,依靠这些不变的统计特性就能破译单表代换。

相对单表代换来说,多表代换密码的破译要难得多。

多表代换大约是在1467年左右由佛罗伦萨的建筑师Alberti发明的。

多表代换密码又分为非周期多表代换密码和周期多表代换密码。

非周期多表代换密码,对每个明文字母都采用不同的代换表(或密钥),称作一次一密密码,这是一种在理论上唯一不可破的密码。

这种密码可以完全隐蔽明文的特点,但由于需要的密钥量和明文消息长度相同而难于广泛使用。

为了减少密钥量,在实际应用当中多采用周期多表代换密码。

在16世纪,有各种各样的多表自动密钥密码被使用,最瞩目的当属法国人Vigtnère的Vigenère密码体制。

密码破译事件

密码学历史上最伟大的密码破译事件:齐麦曼事件1844年,萨米尔·莫尔斯发明了莫尔斯电码:用一系列的电子点划来进行电报通讯。

电报的出现第一次使远距离快速传递信息成为可能,事实上,它增强了西方各国的通讯能力。

与此同时,一个对20世纪拥有致命影响力的发明诞生了,这就是无线电报。

20世纪初,意大利物理学家奎里亚摩·马可尼让无线电波成为新的通讯手段,它实现了远距离通讯的即时传输。

只要携带一个无线电台,无需铺设电线或类似的设施,你就可以开始工作。

马可尼的发明永远地改变了密码世界。

由于通过无线电波送出的每条信息不仅传给了己方,也传送给了敌方,这就意味着必须给每条信息加密。

因此,对新密码的需求也就迫在眉睫。

战场成为无线电通讯的使用重地,无线电也成为将军们的新宠。

它使得战地部队间能够快速地通讯,从而加快战事移动速度,掌握主动权。

但是,无线信息被加密后通过莫尔斯电码以电波形式传送出去时,也就将携带的每一个密码电文都泄露出来,这使敌方可以截取大量的连续的信息流。

随着第一次世界大战的爆发,对密码和解码人员的需求急剧上升,一场秘密通讯的全球战役打响了。

在第一次世界大战之初,隐文术与密码术同时在发挥着作用。

在索姆河前线德法交界处,尽管法军哨兵林立,对过往行人严加盘查,德军还是对协约国的驻防情况了如指掌,并不断发动攻势使其陷入被动,法国情报人员都感到莫名其妙。

一天,有位提篮子的德国农妇在过边界时受到了盘查。

哨兵打开农妇提着的篮子,见里头都是煮熟的鸡蛋,亳无可疑之处,便无意识地拿起一个抛向空中,农妇慌忙把它接住。

哨兵们觉得这很可疑,他们将鸡蛋剥开,发现蛋白上布满了字迹,都是英军的详细布防图,还有各师旅的番号。

原来,这种传递情报的方法是德国一位化学家提供的,其作法并不复杂:用醋酸在蛋壳上写字,等醋酸干了后,再将鸡蛋煮熟,字迹便透过蛋壳印在蛋白上,外面却没有任何痕迹。

隐文式情报无论隐藏多好,一旦被发现,就亳无秘密可言,加之传送时间相对慢,传送途中不安全因素过多,作战双方还是把目光转向了快捷方便的无线电通讯。

第2章_香农_信息论的奠基者

香农:信息论的奠基者(1)个人简介克劳德·香农(Claude Shannon,1916年4月30日—2001年2月24日)是美国数学家、信息论的创始人。

1916年4月30日出生于美国密歇根州的加洛德(Petoskey)。

1936年毕业于密歇根大学并获得数学和电子工程学士学位。

1940年获得麻省理工学院(MIT)数学博士学位和电子工程硕士学位。

1941年他加入贝尔实验室数学部,工作到1972年。

1956年他成为麻省理工学院(MIT)客座教授,并于1958年成为终生教授,1978年成为名誉教授。

香农博士于2001年2月26日去世,享年84岁。

香农提出了信息熵的概念,创立香农三大定理,为信息论和数字通信奠定了基础。

主要论文有:1938年的硕士论文《继电器与开关电路的符号分析》,1948年的《通讯的数学原理》和1949年的《噪声下的通信》。

被誉为信息论的创始人。

——摘自百度百科(2)非凡风采香农在工作香农在贝尔实验室老年香农(3)主要贡献香农在普林斯顿高级研究所(The Institute for Advanced Study at Princeton)期间,开始思考信息论与有效通信系统的问题。

经过8年的努力,从1948年6月到10月,香农在《贝尔系统技术杂志》(Bell System Technical Journal)上连载发表了影响深远的论文《通讯的数学原理》。

1949年,香农又在该杂志上发表了另一著名论文《噪声下的通信》。

在这两篇论文中,香农解决了过去许多悬而未决的问题:阐明了通信的基本问题,给出了通信系统的模型,提出了信息量的数学表达式,并解决了信道容量、信源统计特性、信源编码、信道编码等一系列基本技术问题。

两篇论文成为了信息论的基础性理论著作。

——选自维基百科(4)一个理论改变了一个时代——香农诞辰百年纪念(2016)今年是信息论的创始人香农(C.E.Shannon,1916-2016)诞辰100周年。

公务员行测真题类比推理试卷每日一练(855)

公务员行测真题类比推理试卷每日一练一、单选题(共计40题,每题1分) 1.行测类比推理羚羊对于( )相当于()对于细菌A.灵活微小B.猎人医生C.牦牛病毒D.青草细胞2.行测类比推理区块链对于( )相当于()对于核电站A.密码学;反应堆B.比特币;放射性C.云平台;常规岛D.物联网;原子能3.单选题拨云:见日A.彼竭:我盈B.触景:生情C.翻山:越岭D.筋疲:力尽4.单选题茶壶之于( )相当于()之于桃花A.茶艺——桃红B.茶叶——桃仁C.壶嘴——桃树D.茶馆——桃园5.单选题匿名投票:实名投票:现场投票A.早间会议:午间会议:工作会议B.战国文字:象形文字:古代汉字C.金融危机:粮食危机:生态危机D.油料作物:糖料作物:经济作物6.单选题人:成年人:未成年人( )A.门:开门:关门B.手:左手:右手C.天气:晴天:阴天D.车祸:幸存者:遇难者7.单选题轮胎:自行车:代步A.针头:注射器:预防B.衣服:晾衣架:晾晒C.风机:油烟机:排烟D.乘客:公交车:通勤8.单选题摇曳:晃动A.自满:自谦B.翻天覆地:一成不变C.悲痛:欲绝D.顺风转舵:见机行事9.单选题撸起:袖子:加油干A.近水:楼台:先得月B.直挂:云帆:济沧海C.抽刀:断水:水更流D.风吹:草低:见牛羊10.单选题电脑:设备A.广播:传媒B.颜料:绘画C.文言:白话D.能源:煤炭11.单选题微信群之于( )相当于()之于教学A.符号;黑板B.点赞;教师C.社交;教室D.红包;奖励12.单选题大豆之于( )相当于原木之于()A.豆豉;木炭B.豆芽;桐木C.红豆;檀木D.豆腐;木桶13.单选题( )对于大漠沙如雪,燕山月似钩,相当于夸张对于()A.借代烽火连三月,家书抵万金B.拟人危楼高百尺,手可摘星辰C.比喻白发三千丈,缘愁似个长D.反问本是同根生,相煎何太急14.单选题画作:风景( )A.著作:英雄B.歌剧:电影C.抒发:情感D.蓝图:设计15.单选题孙子:父亲:祖父A.昨天:今天:明天C.上旬:中旬:下旬D.50ML:0.5L:5L16.单选题蚕丝之于( )相当于棉花之于()A.珍贵——采摘B.村庄——盛开C.丝绸——棉被D.春蚕——城池17.单选题( )之于钢琴相当于乒乓球之于()。

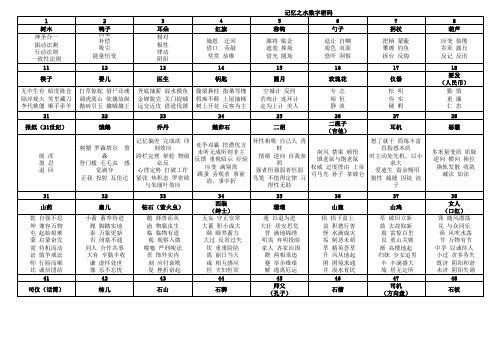

记忆之水数字密码23

7

8

鹅 面相十二宫 十观 威仪 敦重及精神 清浊 头圆顶额高 玄学 五岳及三停 五官六 先天八卦 后天八卦 腑 腰圆背厚 天干 地支 六十纳音 十二长生 旺相死囚 手足,宜细嫩隆厚 声音心田 休 形局与五行 面相十二宫 法令 下颌 舌头 相头 面痣 牙齿 人中 颈项 毛发 额头 11 12 双拐 闹钟

驱虫 使君子 槟榔

温里 附子 肉桂

平肝熄风 天麻 牡蛎 石决明

安神 重镇安神 养心安神

利水渗湿 利水消肿 利水通淋 利湿退黄

祛风湿药 祛风湿 舒筋活络 祛风湿强筋骨

补虚 气 血 阴 阳

固涩 止汗 止泻 涩精 止带

解表 温里 祛暑 治燥

91 球衣 方剂 泻下 和解 热 补益 安神 血 开窍 固涩 风 祛湿 祛痰 01 灵药

(头饰) 64 柳丝 65 锣鼓

庄子 外天下 外物 外生 朝彻 见独 无古今 不生不死

法家 帝王之术 掌权用势 分职督事 情理并茂 兼听独断 安危存亡 事断于法 因情治下 为我所用 张弛有度 明察秋毫

计篇 作战篇 谋攻篇

形篇 九地 地篇

势篇 虚实篇 军争篇

九变 行军

火攻 用间

71 奇异果

72 企鹅

藕 鼻 龙(伏犀)大贵 狮(截筒、胡羊)富 贵 牛(盛囊)大富 蒜 头富 狗贱 猴贫 霉灶生贫 鹰嘴险恶 三弯三曲主孤 猩鼻 义 獐薄义 偏凹贫夭 猿懒 鹿仁慈 15 月饼 梅花易数 乾兑离震巽坎艮坤 上卦(年月日/8) 下卦(年月日时/8) 体用卦 上下互卦(事发展) 变卦(年月日时 /6) 结果 25 八子胡

数学 数 几何 函数

(方向盘)

多米量变质 质疑 逆向 横向 换位 换轨发散 收敛 减法 加法

31 山药 乾 自强不息 坤 兼容万物 屯 起始艰难 蒙 启蒙奋发 需 待机而动 讼 慎争戒讼 师 行险而顺 比 诚信团结 41 司仪(话筒)

10部高评分悬疑小说

No.10漫长的告别雷蒙德•钱德勒(著)豆瓣评分:8.1简介丨一个绅士酒鬼突遇私家侦探马洛,就此展开一段诚挚而悲伤的友谊……某日一早,绅士酒鬼突然找到马洛,称自己杀死了妻子--一个百万富翁的荡妇女儿,马洛帮忙将其送回墨西哥,换来一张五千美元的巨钞作为感谢和告别,然而,一连串谋杀,却使这个告别绵绵不绝。

作者丨雷蒙德•钱德勒(1888-1959),美国小说史上最伟大的名字之一。

钱德勒共创作了七部长篇小说和20部左右的短篇。

他被誉为硬汉派侦探小说的灵魂,代表着硬汉派书写哲学的最高水平。

他是美国推理家协会(MWA )票选150年侦探小说创作史上最优秀作家的第一名,他塑造的侦探菲利普•马洛被评为最有魅力的男人。

在四十年代,好莱坞男演员以能扮演菲利普•马洛为荣,其中以亨弗莱•鲍嘉扮演的马洛最为成功。

器大活好的春天所罗门的伪证宫部美雪(著)豆瓣评分:8.4简介丨一九九〇年圣诞节的清晨,城东第三中学校园内的积雪之下发现一具尸体,死者是该校二年级的学生。

这起很快被校方和警方认定为自杀的案件,却因一封匿名举报信揭发的谋杀疑云,渐渐演变成一场巨大的风波。

谎言和恶意层层累积,新闻媒体插手其中大肆渲染,大人们的欺瞒与懈怠让事件变得越发不可收拾。

不良少年被指认为凶手,校长和班主任引咎辞职,新的牺牲者接二连三地出现……孩子们终于忍无可忍,他们要用前所未有的方式找寻真相。

作者丨宫部美雪,日本推理文学女王,25年作家生涯中拿遍日本所有推理奖项,连续11年当选“日本最受欢迎女作家”,创史上最高纪录,被称为“日本文学史上的奇迹”。

她的小说构思独特、线索复杂、人物鲜活、情节曲折,又擅长以温暖的人文关怀为底蕴,将对社会的批判与思考融入其中。

《所罗门的伪证》正是将宫部美雪之所长发挥到淋漓尽致的集大成之作。

器大活好的春天达•芬奇密码丹•布朗(著)豆瓣评分:8.5器大活好的春天简介丨故事发生在午夜,卢浮宫博物馆年迈的馆长被人杀害。

在人生的最后时刻,馆长脱光了衣服,明白无误地将自己的身体摆成达•芬奇名画“维特鲁威人”的样子,躺倒在艺术大画廊的拼花地板上,还在尸体旁边留下了一个令人难以捉摸的密码。

神秘解码中学生喜爱的密码解密类书推荐

神秘解码中学生喜爱的密码解密类书推荐密码解密类书籍是中学生们非常喜欢的一种阅读类型。

这些书籍以神秘的密码和谜题为主题,通过引人入胜的故事情节,激发读者思维的逻辑和创造力。

在这篇文章中,我将为大家推荐几本备受中学生欢迎的密码解密类书籍,并简要介绍它们的特点和推荐理由。

《密码破解少年团》是一本由东野圭吾撰写的密码解密类小说。

故事讲述了一群年轻人组成的团队,他们在学校内外解开了一个又一个神秘的密码,最终揭开了隐藏在背后的真相。

这本书的特点之一是紧张刺激的情节,让读者随着主人公们一起体验解密的乐趣和紧迫感。

此外,书中的密码谜题设计巧妙,可激发读者的智力和逻辑思维能力,因此备受中学生喜爱。

另一本推荐的书籍是《神秘密码图书馆》,这是由布赖恩·塞尔兹尼克所编写的一系列小说。

故事的主人公是两个年轻的兄弟姐妹,他们在一次意外中发现了一座充满了密码和秘密的神秘图书馆。

为了解开图书馆中的谜题,兄弟姐妹们展开了一系列奇幻的冒险。

这本书的特点是故事情节紧凑有趣,融合了神秘与冒险的元素,引人入胜。

此外,书中的插图和排版设计精美,为读者提供了更加视觉化的阅读体验。

除了小说,还有一些非虚构类的密码解密书籍也受到中学生的欢迎。

《密码历史》是一本由西蒙·辛格编写的书,它深入探讨了历史上一些著名密码的故事。

这本书通过揭示密码背后的历史背景和解密过程,帮助读者更好地理解密码学和密码破解的原理。

此外,书中还提供了一些有趣且具挑战性的密码谜题供读者解密,激发他们的思维和求知欲。

除了以上推荐的书籍,市面上还有许多其他值得一读的密码解密类作品。

中学生们可以根据自己的兴趣和阅读水平选择适合自己的书籍。

无论是小说还是非虚构作品,密码解密类书籍都能够锻炼读者的逻辑思维能力和创造力。

通过阅读这些书籍,中学生们可以在解密的过程中培养对问题的分析和解决能力,同时也能够增强他们的阅读兴趣和培养良好的阅读习惯。

总结一下,密码解密类书籍是中学生喜爱的一种阅读类型。

密码技术发展史

密码技术发展史密码学是一个即古老又新兴的学科。

密码学(Cryptology)一字源自希腊文"krypto's"及"logos"两字,直译即为"隐藏"及"讯息"之意。

密码学有一个奇妙的发展历程,当然,密而不宣总是扮演主要角色。

所以有人把密码学的发展划分为三个阶段:第一阶段为从古代到1949年。

这一时期可以看作是科学密码学的前夜时期,这阶段的密码技术可以说是一种艺术,而不是一种科学,密码学专家常常是凭知觉和信念来进行密码设计和分析,而不是推理和证明。

早在古埃及就已经开始使用密码技术,但是用于军事目的,不公开。

1844年,萨米尔·莫尔斯发明了莫尔斯电码:用一系列的电子点划来进行电报通讯。

电报的出现第一次使远距离快速传递信息成为可能,事实上,它增强了西方各国的通讯能力。

20世纪初,意大利物理学家奎里亚摩·马可尼发明了无线电报,让无线电波成为新的通讯手段,它实现了远距离通讯的即时传输。

马可尼的发明永远地改变了密码世界。

由于通过无线电波送出的每条信息不仅传给了己方,也传送给了敌方,这就意味着必须给每条信息加密。

随着第一次世界大战的爆发,对密码和解码人员的需求急剧上升,一场秘密通讯的全球战役打响了。

在第一次世界大战之初,隐文术与密码术同时在发挥着作用。

在索姆河前线德法交界处,尽管法军哨兵林立,对过往行人严加盘查,德军还是对协约国的驻防情况了如指掌,并不断发动攻势使其陷入被动,法国情报人员都感到莫名其妙。

一天,有位提篮子的德国农妇在过边界时受到了盘查。

哨兵打开农妇提着的篮子,见里头都是煮熟的鸡蛋,亳无可疑之处,便无意识地拿起一个抛向空中,农妇慌忙把它接住。

哨兵们觉得这很可疑,他们将鸡蛋剥开,发现蛋白上布满了字迹,都是英军的详细布防图,还有各师旅的番号。

原来,这种传递情报的方法是德国一位化学家提供的,其作法并不复杂:用醋酸在蛋壳上写字,等醋酸干了后,再将鸡蛋煮熟,字迹便透过蛋壳印在蛋白上,外面却没有任何痕迹。

推理密码解密题

推理密码解密题一、简单替换密码题(5题)题1:密码:“QEB NRFZH YOLTK CLU GRJMP LSBO QEB IXWV ALD”,已知这是一个简单的字母替换密码,将字母按照字母表顺序后移3位(如A变成D,B变成E等)。

解析:按照规则,将每个字母向前移3位。

Q移3位前是N,E移3位前是B,B移3位前是Y,N移3位前是K,R移3位前是O,F移3位前是C,Z移3位前是W,H移3位前是E,Y移3位前是V,O移3位前是L,L移3位前是I,T移3位前是Q,K移3位前是H,C移3位前是Z,L移3位前是I,U移3位前是R,G移3位前是D,R移3位前是O,J移3位前是G,M移3位前是J,P移3位前是M,L移3位前是I,S移3位前是P,B移3位前是Y,O移3位前是L,Q移3位前是N,E移3位前是B,I移3位前是F,X移3位前是U,W移3位前是T,V移3位前是S,A移3位前是X,L移3位前是I,D移3位前是A。

所以明文是“YOU ARE VERY CLEVER IF YOU CAN SOLVE THIS”。

题2:密码:“JMPWFZ PVU QVJGT VCDNG”,规则是字母表顺序后移5位。

解析:J移5位前是E,M移5位前是H,P移5位前是K,W移5位前是R,F移5位前是A,Z移5位前是U,P移5位前是K,V移5位前是Q,U移5位前是T,Q移5位前是L,V移5位前是Q,J移5位前是E,G移5位前是B,T移5位前是O,V移5位前是Q,C移5位前是X,D移5位前是I,N移5位前是S,G移5位前是B。

明文是“ENCRYPTION IS A VERY INTERESTING THING”。

题3:密码:“XLI WIGSRH MRJSVQEXI SJ XLI FIPS[”,规则为字母表顺序前移2位。

解析:X移2位后是Z,L移2位后是N,I移2位后是K,W移2位后是Y,I移2位后是K,G移2位后是E,S移2位后是U,R移2位后是T,H移2位后是F,M移2位后是O,R移2位后是T,J移2位后是H,S移2位后是U,V移2位后是X,Q移2位后是O,E移2位后是C,X移2位后是Z,I移2位后是K,S移2位后是U,J移2位后是H,X移2位后是Z,L移2位后是N,I移2位后是K,F移2位后是D,I移2位后是K,P移2位后是N,S移2位后是U。

密码学的发展历史简介

密码学的发展简史中国科学院研究生院信息安全国家重点实验室聂旭云学号:200418017029064密码学是一门年轻又古老的学科,它有着悠久而奇妙的历史。

它用于保护军事和外交通信可追溯到几千年前。

这几千年来,密码学一直在不断地向前发展。

而随着当今信息时代的高速发展,密码学的作用也越来越显得重要。

它已不仅仅局限于使用在军事、政治和外交方面,而更多的是与人们的生活息息相关:如人们在进行网上购物,与他人交流,使用信用卡进行匿名投票等等,都需要密码学的知识来保护人们的个人信息和隐私。

现在我们就来简单的回顾一下密码学的历史。

密码学的发展历史大致可划分为三个阶段:第一个阶段为从古代到1949年。

这一时期可看作是科学密码学的前夜时期,这段时间的密码技术可以说是一种艺术,而不是一门科学。

密码学专家常常是凭直觉和信念来进行密码设计和分析,而不是推理证明。

这一个阶段使用的一些密码体制为古典密码体制,大多数都比较简单而且容易破译,但这些密码的设计原理和分析方法对于理解、设计和分析现代密码是有帮助的。

这一阶段密码主要应用于军事、政治和外交。

最早的古典密码体制主要有单表代换密码体制和多表代换密码体制。

这是古典密码中的两种重要体制,曾被广泛地使用过。

单表代换的破译十分简单,因为在单表代换下,除了字母名称改变以外,字母的频度、重复字母模式、字母结合方式等统计特性均未发生改变,依靠这些不变的统计特性就能破译单表代换。

相对单表代换来说,多表代换密码的破译要难得多。

多表代换大约是在1467年左右由佛罗伦萨的建筑师Alberti发明的。

多表代换密码又分为非周期多表代换密码和周期多表代换密码。

非周期多表代换密码,对每个明文字母都采用不同的代换表(或密钥),称作一次一密密码,这是一种在理论上唯一不可破的密码。

这种密码可以完全隐蔽明文的特点,但由于需要的密钥量和明文消息长度相同而难于广泛使用。

为了减少密钥量,在实际应用当中多采用周期多表代换密码。

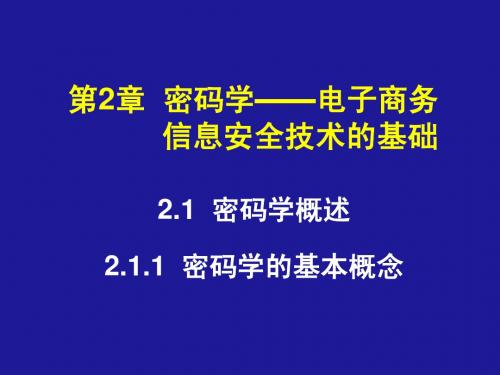

第2章 密码学

一个密码系统包含明文字母空 间、密文字母空间、密钥空间和算 法。密码系统的两个基本单元是算 法和密钥。 算法是一些公式、法则或程序, 规定明文和密文之间的变换方法; 密钥可以看成是算法中的参数。

如果取k=25,就可以得出下述 美军多年前曾使用过的一种加密算 法,即通过明文中的字母用其前面 的字母取代(A前面的字母视为Z)形 成密文的方法。 例如,当明文是 s e n d h e l p 时,则对应的密文为 R D M C G D K O。

续地处理输入元素,并随着该过程

的进行一次产生一个元素的输出。

现以最简单的古罗马凯撒大帝使 用过的凯撒密码为例,如果我们用数 字0,1,2,…,24,25分别和字母A, B,C,…,Y,Z相对应,则密文字母 Φ可以用明文字母θ表示如下: Φ = θ + 3(mod 26) (2-3)

例如,明文字母为Y,即θ=24 时,Φ=24+3=27=1(mod 26),因 此,密文字母为B。

密码学——主要研究通信保密, 而且仅限于计算机及其保密通信。 它的基本思想是通过变换信息的表 示形式来伪装需要保护的敏感信息, 使非授权者不能理解被保护信息的 含义。

所谓伪装,就是对传输的信息— 计算机软件中的指令和数据进行一组 可逆的数字变换。伪装前的原始信息 称为明文(plain text,通常记作P或 M);伪 装后的 信息称 为密文 (cipher text,记作C);伪装的过程称为加密 ( 由 明 文 变 成 密 文 的 过 程 , enciphering , 记 作 E); 加 密 要 在 加 密密钥(key,记作K)的控制下进行。

从上述的讨论,可见,对一个 密码系统的基本要求是: (1)知道KAB时,EAB容易计算。

(2)知道KAB时,DAB容易计算。

常见的几种推理密码

什么是推理密码推理密码是一种解密方法,它通过分析已知信息和规则来确定密码的值。

推理密码的过程类似于人类思考,因此也被称为“人工智能密码”。

推理密码的应用非常广泛,可以用于密码学、信息安全、人工智能、计算机科学等领域。

例如,在密码学中,推理密码可以用于破解加密信息;在信息安全领域,推理密码可以用于防止恶意攻击;在人工智能领域,推理密码可以用于改进计算机的决策能力等。

推理密码的解决方案通常包括一系列的规则和约束条件,通过这些规则和约束条件来确定密码的值。

常见的推理密码技术包括规则推理、搜索、遗传算法、神经网络等。

常见的几种推理密码包括常见的几种推理密码包括:1.猜词密码:这种密码通常由一些提示词和一个空格组成,需要猜测空格内的单词。

例如:被称为“万花之国”的国家是什么?答案是:印度2.谜题密码:这种密码通常是一个问题或谜语,需要通过解决问题或猜测答案来解锁密码。

例如:有一头公牛,有一头母牛,有一头小牛,还有一头什么牛?答案是:无牛(there is no cow)3.移位密码:这种密码通常由一个字符串和一个数字组成,需要将字符串中的每个字符向右移动指定的数字个位置,得到解密后的字符串。

例如:密码:HELLO 3解密后的字符串为:KHOOR4.字母移位密码:这种密码通常由一个字符串和一个字母组成,需要将字符串中的每个字符向右移动指定的字母个位置,得到解密后的字符串。

例如:密码:HELLO C解密后的字符串为:JGNNQ5.加密密码:这种密码通常是一个加密密码:这种密码通常是一个加密过的字符串,需要使用一定的解密方法来得到原来的字符串。

常见的加密方法有哈希算法、对称加密和非对称加密等。

例如:密码:5eb63bbbe01eeed093cb22bb8f5acdc3使用MD5哈希算法解密后的字符串为:password以上是几种常见的推理密码,其中每种密码都有自己的特点和解密方法。

在使用密码时,应根据实际情况选择适当的密码类型和解密方法。

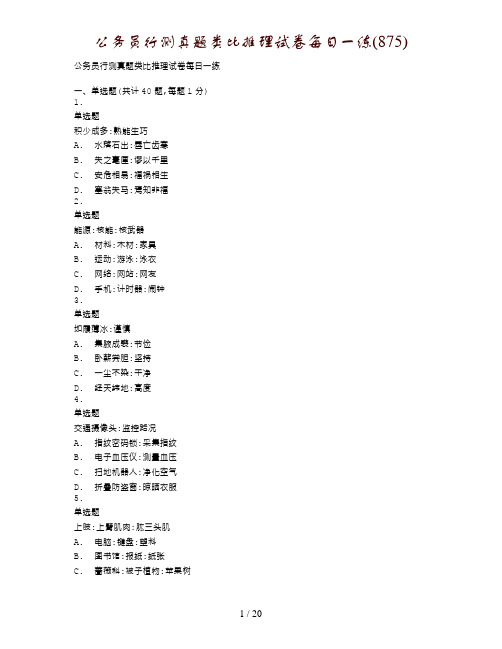

公务员行测真题类比推理试卷每日一练(875)

公务员行测真题类比推理试卷每日一练一、单选题(共计40题,每题1分) 1.单选题积少成多:熟能生巧A.水落石出:唇亡齿寒B.失之毫厘:谬以千里C.安危相易:福祸相生D.塞翁失马:焉知非福2.单选题能源:核能:核武器A.材料:木材:家具B.运动:游泳:泳衣C.网络:网站:网友D.手机:计时器:闹钟3.单选题如履薄冰:谨慎A.集腋成裘:节俭B.卧薪尝胆:坚持C.一尘不染:干净D.经天纬地:高度4.单选题交通摄像头:监控路况A.指纹密码锁:采集指纹B.电子血压仪:测量血压C.扫地机器人:净化空气D.折叠防盗窗:晾晒衣服5.单选题上肢:上臂肌肉:肱三头肌A.电脑:键盘:塑料B.图书馆:报纸:纸张C.蔷薇科:被子植物:苹果树D.汽车:制动系统:刹车盘6.单选题典当:贷款:融资A.买入:卖出:交易B.水运:空运:运输C.望诊:闻诊:问诊D.起跑:冲刺:赛跑7.单选题猪肉:猪肉松A.红木:红木床C.太师:太师椅D.女儿:女儿红8.单选题射箭:靶心A.购买:卖家B.审判:法庭C.投标:项目D.出发:起点9.单选题风能:核能:资源A.听筒:话筒:音乐B.保姆:保安:家政C.木柴:木炭:燃料D.包子:粽子:节庆10.单选题钟表之于( )相当于()之于排字工A.时间;印刷工B.刻度;线装书C.更夫;打印机D.油纸;修理工11.类比推理练习考拉:树袋熊A.墨鱼:乌贼B.蜜蜂:黄蜂C.蚱蜢:蝗虫D.金龟子:天牛12.单选题柳:柳眉:柳腰A.莲:莲花:莲蓬B.松:松紧:松散C.玉:玉手:玉食D.鸟:鸟瞰:鸟语13.单选题秀外慧中对于( )相当于()对于文韬武略。

A.声名在外:大权在握B.左顾右盼:经天纬地C.才貌双全:文武双全D.悠然自得:文采超然14.单选题葡萄:酒A.大米:年糕B.铁观音:茶C.椰子:糖D.大豆:酱油15.单选题相信:坚信:质疑A.希望:盼望:奢望B.报道:报告:封杀C.微词:批判:赞扬D.诚恳:诚信:伪装16.单选题程门立雪:尊师敬道A.草木皆兵:泰然自若B.按图索骥:事半功倍C.扑朔迷离:错综复杂D.叶公好龙:情有独钟17.单选题头:包工头A.眉:柳叶眉B.肚:将军肚C.腰:小蛮腰D.手:操盘手18.单选题塑料:容器A.石灰:水泥B.陶瓷:餐具C.桥墩:桥梁D.木材:木头19.单选题( )对于蜜蜂相当于产品对于()A.蜂蜜工人B.昆虫企业C.鲜花商店D.蝴蝶原料20.单选题按图:索骥A.一筹:莫展B.拔苗:助长C.抓耳:挠腮D.盲人:摸象21.单选题十全十美:完美无缺A.七上八下:从容不迫B.三心二意:一心一意C.四分五裂:支离破碎D.千方百计:束手无策22.类比推理练习上市公司:跨国企业A.大专院校:高等教育B.商业银行:金融机构C.快捷酒店:连锁酒店D.进口产品:出口产品23.单选题罪犯:监狱与( )在内在逻辑关系上最为相似A.书本:书柜B.教师:学校C.运动员:体育馆D.病人:医院24.单选题丰富:贫乏( )A.体贴:粗犷B.精美:丑恶C.拘束:随意D.振奋:冷静25.单选题城市:农村A.街道:社区B.工业:农业C.硬件:软件D.学习:工作26.单选题区块链对于( )相当于()对于核电站A.密码学;反应堆B.比特币;放射性C.云平台;常规岛D.物联网;原子能27.单选题粮食安全:国家安全A.传统文化:中国文化B.家庭和谐:社会和谐C.主流媒体:纸质媒体D.地摊经济:马路经济28.单选题《桃花扇》:李香君A.《牡丹亭》:柳梦梅B.《汉宫秋》:王昭君C.《西厢记》:张君瑞D.《琵琶记》:蔡伯喈29.单选题鞋匠:缝纫机:大头皮鞋A.厨师:炒菜锅:青椒炒肉B.矿工:十字镐:钙铁榴石C.记者:录音笔:高端访谈D.园丁:洒水壶:鹿角海棠30.单选题卧薪尝胆:勾践A.破釜沉舟:刘邦B.入木三分:王羲之C.三顾茅庐:孙权D.韦编三绝:吕不韦31.单选题人:成年人:未成年人( )A.门:开门:关门B.手:左手:右手C.天气:晴天:阴天D.车祸:幸存者:遇难者32.行测类比推理和谐对于( )相当于谦虚对于()A.强硬蛮横;安分守己B.融洽无间;夜郎自大C.波澜不惊;虚怀若谷D.动荡不安;趾高气扬33.单选题头发:颜色:长度A.狗:品种:性格B.蔬菜:价格:营养C.衣服:款式:尺码D.人:长相:气质34.行测类比推理柳暗花明:峰回路转A.天长地久:物是人非C.风和日丽:碧空如洗D.和蔼可亲:语重心长35.单选题上肢:上臂肌肉:肱三头肌A.电脑:键盘:塑料B.图书馆:报纸:纸张C.蔷薇科:被子植物:苹果树D.汽车:制动系统:刹车盘36.单选题皮肤:器官:调节体温A.税票:凭证:分配收入B.酒店:场所:接待宾客C.引擎:汽车:提供动力D.手术:医院:治疗疾病37.单选题瓜熟蒂落:水到渠成( )A.朝三暮四:朝秦暮楚B.翻云覆雨:翻天覆地C.耳濡目染:耳熟能详D.大功告成:功败垂成38.单选题防爆膜:防刮花:抗撞击A.驱蛇粉:驱动器:驱逐舰B.萤火虫:荧光棒:荧惑星C.防晒伞:超轻便:抗强风D.净水器:除杂质:去异味39.单选题花海:书山A.怒火:苦雨B.车流:人潮C.雪白:麦浪D.龙舟:木马40.单选题马车:汽车A.青铜:黄金B.刺绣:缂丝C.煤:石油D.刻漏:手表正确答案一、单选题(共计40题,每题1分)1. A 解析:第一步:判断题干词语间逻辑关系。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

密码表2 E K P R J B D N C V O U H T Y W Z X M L A S F I G Q

第一个密码表加密第一个字母,第二个密码表加密第二个字母,第一个密码表又

extended up in the air] stood for E. As you are aware, E is the most

common letter in the English alphabet, and it predominates to so marked

an extent that even in a short sentence one would expect to find it

most often. Out of fifteen symbols in the first message, four were the

same, so it was reasonable to set this down as E. It is true that in

some cases the figure was bearing a flag, and in some cases not but it

R X B A G U C D M K U I L U M S I L D I U L D G A B P C B U C C A K M H

V O X M U R A X B Y U G U M Y H X P R X M A I L U M Y P M P R P D C B X

O H X P O M X I A W X X S I L O A A B X O I H U R X P O I O D U M D M K

was an invitation which he would not refuse, since he could never

imagine that it could come from anyone but the lady. And so, my dear

Watson, we have ended by turning the dancing men to good when they

UO EMN QUD

2.U B H X P P R A I L A F X K A E L U F L U L D G A A N V C D U M A K R

D U K L X C M A R H X P E U C C B U M K I L D I U I R U M V C H M A D M

密码术(二) 转自推理之门

现放出上篇的练习:

1.MQPUOZ WOLN DNLWZOUVNG MWFNPND EMQE EMN YXATWSY YEWWG HWD SNEENDY QOG

MQPUOZ QIISUNG EMN DCSNY FMULM ZCUGN CY UO QSS HWDAY WH YNLDNE FDUEUOZY

起的作用并不大,聪明的破译师仍然能在里面找到许许多多破译密码的线索。直

到有一天,佛罗伦萨的里昂巴蒂斯特·阿尔伯提提出了一种多字母替换密码,即

是用两个或两个以上的密码表交替使用来进行加密,如:

明码表 A B C D E F G H I J K L M N O P Q R S T U V W X Y Z

Baker Street for dinner."

明码表 A B C D E F G H I K L M N O P R S T U V W X Y

密码表 D W F K A B Y L U S C M M X V O R I P G E N H

解答者:hoon

(这篇的难点是M既替换N,又是本身,这是后来一些编码师用来迷惑破译者而设

2.Q的后面多是U;

3.当一个单词知道其中大部分字母后,不妨查查英文字典(当然,很懂E文的就不

用了~~~),如果字典里只有一个单词符合条件时,就会很快的知道其他字母。

上面的只是抛砖引玉,希望大家有什么好方法也告诉一下~~~

解密或许是个沉闷的过程,但当你找到解法后,又会很兴奋,大家ENJOY一下吧!

have so often been the agents of evil, and I think that I have

fulfilled my promise of giving you something unusual for your

notebook. Three-forty is our train, and I fancy we should be back in

2 C D E F G H I J K L M N O P Q R S T U V W X Y Z A B

3 D E F G H I J K L M N O P Q R S T U V W X Y Z A B C

4 E F G H I J K L M N O P Q R S T U V W X Y Z A B C D

明天休息,后天再更新吧,偷懒中~~~

to be continued......

先给出上篇的答案吧:

1."Having once recognized, however, that the symbols stood for letters,

and having applied the rules which guide us in all forms of secret

A B O X M D M H X M A W P I I L A C D K H D M K R X M H K A D O E D I R

X M E A L D G A A M K A K W H I P O M U M Y I L A K D M F U M Y M A M I

X Y X X K E L A M I L A H L D G A R X X B I A M W A A M I L A D Y A M I

了。经过几个人的努力,最后,维热纳尔终于将其完善了。他编出了一个系统而

有效的密码。那就是维热纳尔密码,其主要构成是维热纳尔方阵:

a b c d e f g h i j k l m n o p q r s t u v w x y z

1 B C D E F G H I J K L M N O P Q R S T U V W X Y Z A

加密第三个字母,不断地重复......那么:

明文 F O R E S T

密文 Y Y J J L L

这样,按原来的方法进行频率分析就没有什么作用了。这只是两个密码表时的情

况,如果用三个,四个或以上的密码表后,破译就显得非常非常困难。即使是这

样,阿尔伯提未能把他的理念发展成一个完整的系统。这个任务当然由后人完成

both arms extended up in the air]

明码表 A B C D E F G H I J K L M N O P R S T U V W X Y

密码表 Q T U G N H Z M U R B S A O W I D Y E C P F K X

解答者:drhorse,菩提

was probable, from the way in which the flags were distributed, that

they were used to break the sentence up into words. I accepted this as

a hypothesis, and noted that E was represented by [the stickman with

HDWA EMN FQX UO FMULM EMN HSQZY FNDN GUYEDUTCENG EMQE EMNX FNDN CYNG EW

TDNQB EMN YNOENOLN CI UOEW FWDGY U QLLNIENG EMUY QY Q MXIWEMNYUY QOG

OWENG EMQE N FQY DNIDNYNOENG TX EMN YEULBAQO FUEM TWEM QDAY NKENOGNG CI

R F X M A L A O A D I X M F A U E D R F X M G U M F A K I L D I U I E D

R D M U M G U I D I U X M E L U F L L A E X P C K M X I O A B P R A R U

M F A L A F X P C K M A G A O U M D Y U M A I L D I U I F 字母替换密码完全失去了效用。因此,密码编码者想

方设法去编一种更强大的密码。一些编码者对单字母替换密码做了一些改动,如

在编码过程中,加入一些特殊的字符,或者令一些字母不代表另一个字母,而是

代表一种程式,譬如是代表空格,代表删去前一个字母,代表换行等。但这一切

HUHENNO YXATWSY UO EMN HUDYE ANYYQZN HWCD FNDN EMN YQAN YW UE FQY

DNQYWOQTSN EW YNE EMUY GWFO QY N UE UY EDCN EMQE UO YWAN LQYNY EMN

HUZCDN FQY TNQDUOZ Q HSQZ QOG UO YWAN LQYNY OWE TCE UE FQY IDWTQTSN

(这篇的难点是E以特殊的形式出现,令单字母单词有三个)

2."If you use the code which I have explained," said Holmes, "you will