计算机网络思科英文版第四章

2019年思科ITE3,4,5,6章考试原题及答案

清洁计算机内部可以减少以下哪种负面环境因素?灰尘在清洁计算机机箱内部时,直接喷射压缩空气容易损坏下列哪种组件?风扇在生产车间,一个家具工厂用笔记本电脑来实现进程监控和报告。

生产车间的环境温度大约为27 摄氏度(80 华氏度)。

湿度相当高,大约为70% 。

风扇安装在通风口顶部。

这里的木屑灰尘非常多。

以下哪个条件最可能对在这一环境中使用的笔记本电脑产生不利影响?灰尘蔬菜罐头工厂使用笔记本电脑来监控生产线。

生产环境的环境温度大约是24 摄氏度(75 华氏度)。

湿度约为30% 。

由于装罐设备的使用,因此噪音很高。

笔记本电脑放在一个木箱中,木箱三面距离笔记本电脑较近。

以下哪个因素最可能对在这一环境中使用的笔记本电脑产生不利影响?放置笔记本电脑的木箱科考队正在用笔记本电脑工作。

科学家们工作地点的温度范围为-13 华氏度(-25 摄氏度)到80 华氏度(27 摄氏度)。

湿度约为40% 。

噪声水平较低,但地形崎岖,风速可达每小时45 英里(每小时72 公里)。

在需要时,科学家们会停下脚步,用笔记本电脑输入数据。

下列哪一项条件最有可能对于在此环境下使用的笔记本电脑造成负面影响?温度以下哪一项是制定预防性维护计划的一部分?记录每项维护任务的详细信息和频率技术人员正在施工现场执行PC 硬件维护。

作为预防性维护计划的一部分,技术人员应该执行什么任务?进气风扇除尘。

以下哪项任务应作为硬件维护例行程序的一部分?检查并固定任何松动的电缆。

在测试导致某个问题的若干可能原因时,应该首先测试哪类原因?最容易最明显的原因在解决计算机问题时可以使用下列哪两项物品来帮助制定行动计划?(选择两项。

)计算机手册计算机维修历史记录日志为客户排除计算机故障之前应该备份哪两类数据?(选择两项。

)Internet Explorer 收藏夹文件客户创建的文档一位客户反映最近有几个文件无法访问。

维修技术人员决定检查硬盘状态和文件系统结构。

技术人员问客户是否对磁盘执行了备份,客户回答一个星期之前对磁盘上的另一个逻辑分区进行过备份。

unit4 计算机专业英语

Notes

[5]Routing tables are the means by which a router selects the fastest or nearest path to the next “hop” on the way to a data packet’s final destination. 本句中, by which a router selects the fastest or nearest path to the next “hop” on the way to a data packet’s final destination 是一个介词前置的定语从句,修饰和限定the means。on the way to“在……途中”。

学生课下活动设计

阅读Unit4的Reading。完成作业

作业: 我的梦想是成为一家电脑公司的销售经理。 老师告诉同学们别触摸电脑屏幕。 他停下来喝了杯茶。 他努力学习为了通过期末考试。 学校是孩子们学习的好地方。 这些学生经常帮助老师打扫实验室。 昨天我忘了邮信了。 他足够大了可以自己做决定。

教学参考资料推荐

Notes

[3] The MAU does actively regenerate signals as it transmits data around the ring. 本句中,does起强调作用。 [4]Routers contain internal tables of information called routing tables that keep track of all known network addresses and possible paths throughout the internetwork,along with cost of reaching each network. 本句中,called routing tables是过去分词短语,做定语,修饰 和限定internal tables of information。that keep track of all known network addresses and possible paths throughout the internetwork,along with cost of reaching each network是一 个定语从句,修饰和限定routing tables。keep track of是“ 跟踪”。

计算机网络(第四版)英文原版1.1 Uses of Computer Networks

1.1.1 Business Applications

Many companies have a substantial number of computers. For example, a company may have separate computers to monitor production, keep track of inventories, and do the payroll. Initially, each of these computers may have worked in isolation from the others, but at some point, management may have decided to connect them to be able to extract and correlate information about the entire company.

计算机网络 Chapter1_4e

<file>

Introduction

1-9

Chapter 1: roadmap

1.1 What is the Internet? 1.2 Network edge

end systems, access networks, links

1.3 Network core

circuit switching, packet switching, network structure

flow control:

sender won’t overwhelm receiver

TCP - Transmission Control Protocol

Internet’s reliable data transfer service

congestion control:

senders “slow down sending rate” when network congested

client/server model

client host requests, receives service from always-on server client/server e.g. Web browser/server; email client/server minimal (or no) use of dedicated servers e.g. Skype, BitTorrenth

a human protocol and a computer network protocol:

Hi Hi

Got the time?

TCP connection request TCP connection response

计算机网络第4版(自顶向下方法)英文版ppt

connect adjacent nodes along communication path are links

wired links wireless links LANs

layer-2 packet is a frame,

encapsulates datagram

data-link layer has responsibility of transferring datagram from one node to adjacent node over a link

services:

error detection, correction sharing a broadcast channel: multiple access link layer addressing reliable data transfer, flow control: done!

each link protocol

tourist = datagram

provides different services

transport segment =

e.g., may or may not provide rdt over link

communication link transportation mode = link layer protocol travel agent = routing algorithm

5-11

Parity Checking

Single Bit Parity:

Detect single bit errors

Two Dimensional Bit Parity:

计算机网络基础知识课件英文版

Discover the world of computer networks, from their definition and significance to their classification and protocols. Explore the fascinating concepts of OSI and TCP/IP models, network topologies, devices, security, performance optimization, applications, and management.

Network Performance Optimization

Data Transmission Rate

Learn about factors that influence transmission speeds, such as bandwidth, latency, and throughput.

Star

A network topology where devices are connected to a central hub or switch.

Ring

A network topology where devices are connected in a circular manner, forming a

Reducing Latency

Discover techniques to minimize latency, ensuring faster response times and smoother network performance.

Increasing Bandwidth

计算机网络(第四版)英文原版1.9 Summary

A factor in the delay of a store-and-forward packet-switching system is how long it takes to store and forward a packet through a switch. If switching time is 10 μsec, is this likely to be a major factor in the response of a client-server system where the client is in New York and the server is in California? Assume the propagation speed in copper and fiber to be 2/3 the speed of light in vacuum.

Well-known networks include the Internet, ATM networks, Ethernet, and the IEEE 802.11 wireless LAN. The Internet evolved from the ARPANET, to which other networks were added to form an internetwork. The present Internet is actually a collection of many thousands of networks, rather than a single network. What characterizes it is the use of the TCP/IP protocol stack throughout. ATM is widely used inside the telephone system for long-haul data traffic. Ethernet is the most popular LAN and is present in most large companies and universities. Finally, wireless LANs at surprisingly high speeds (up to 54 Mbps) are beginning to be widely deployed.

思科网络学院第二期第四章

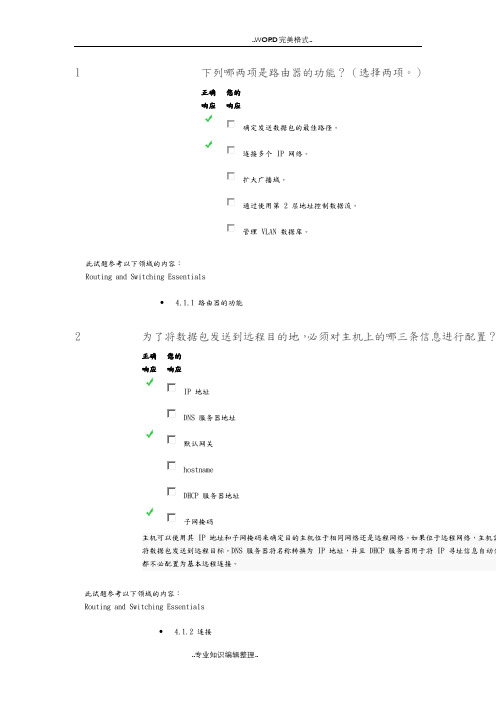

1 下列哪两项是路由器的功能?(选择两项。

)正确响应您的响应确定发送数据包的最佳路径。

连接多个 IP 网络。

扩大广播域。

通过使用第 2 层地址控制数据流。

管理 VLAN 数据库。

此试题参考以下领域的内容:Routing and Switching Essentials∙ 4.1.1 路由器的功能2 为了将数据包发送到远程目的地,必须对主机上的哪三条信息进行配置?(正确响应您的响应IP 地址DNS 服务器地址默认网关hostnameDHCP 服务器地址子网掩码主机可以使用其 IP 地址和子网掩码来确定目的主机位于相同网络还是远程网络。

如果位于远程网络,主机需将数据包发送到远程目标。

DNS 服务器将名称转换为 IP 地址,并且 DHCP 服务器用于将 IP 寻址信息自动分都不必配置为基本远程连接。

此试题参考以下领域的内容:Routing and Switching Essentials∙ 4.1.2 连接设备3请参见图示。

如图所示,网络管理员已配置了 R1。

当管理员检查串行接口的状态时,接口显示为管理性关闭。

要打开 R1 的串行接口,必须在其中额外输入什么命令?正确响应您的 响应end no shutdownipv6 enableclockrate 128000 默认情况下所有路由器接口关闭。

要打开接口,管理员必须在接口模式发出 noshutdown 命令。

此试题参考以下领域的内容:Routing and Switching Essentials∙ 4.1.3 路由器上的基本设置4 哪一项功能可以将路由器与第 2 层交换机区别开来?正确响应您的响应路由器支持多种类型的接口。

交换机通常支持以太网接口。

交换机使用信息表确定如何处理数据流量。

路由器不是这样。

交换机将数据包从一个物理接口转发到另一个物理接口。

路由器不是这样。

路由器可以配置 IP 地址。

交换机不能。

路由器支持多种接口连接 WAN,例如串行接口、DSL 和无线接口。

计算机网路(第四版)英文课件chp1

17

Business Applications of Networks (3)

The client-server model involves requests and replies.

18

Business Applications of Networks (4)

Email Ftp Web Videoconference E-commence

13

Chapter 1

Introduction

14

1.1 Uses of Computer Networks

Business Applications Home Applications

Mobile Users

Social Issues

15

1.1.1 Business Applications of Networks

8、网络安全(重点,后续课程学习)

• 密码学 • 对称加密算法 • 非对称加密算法 • Email, WWW 安全

12

Chapter 1 Outline

1.1 uses of computer networks 1.2 network hardware 1.3 network software 1.4 reference models 1.5 example networks 1.6 networks standardization

35

1.2.5 Home Network Categories

Computers (desktop PC, PDA, shared peripherals)

Entertainment (TV, DVD, VCR, camera, stereo, MP3) Telecomm (telephone, cell phone, intercom, fax) Appliances (microwave, fridge, clock, furnace, air co) Telemetry (utility meter, burglar alarm, babycam).

计算机网络(第四版)课后习题(英文)+习题答案(中英文)

ANDREW S. TANENBAUM 秒,约533 msec.----- COMPUTER NETWORKS FOURTH EDITION PROBLEM SOLUTIONS 8. A collection of five routers is to be conn ected in a poi nt-to-poi nt sub net.Collected and Modified By Yan Zhe nXing, Mail To: Betwee n each pair of routers, the desig ners may put a high-speed line, aClassify: E aEasy, M ^Middle, H Hard , DaDeleteGree n: Importa nt Red: Master Blue: VI Others:Know Grey:—Unnecessary ----------------------------------------------------------------------------------------------ML V Chapter 1 In troductio nProblems2. An alter native to a LAN is simply a big timeshari ng system with termi nals forall users. Give two adva ntages of a clie nt-server system using a LAN.(M)使用局域网模型可以容易地增加节点。

如果局域网只是一条长的电缆,且不会因个别的失效而崩溃(例如采用镜像服务-------------------------------------------器)的情况下,使用局域网模型会更便宜。

思科CCNA中文教程--第四章TACAS+(1)

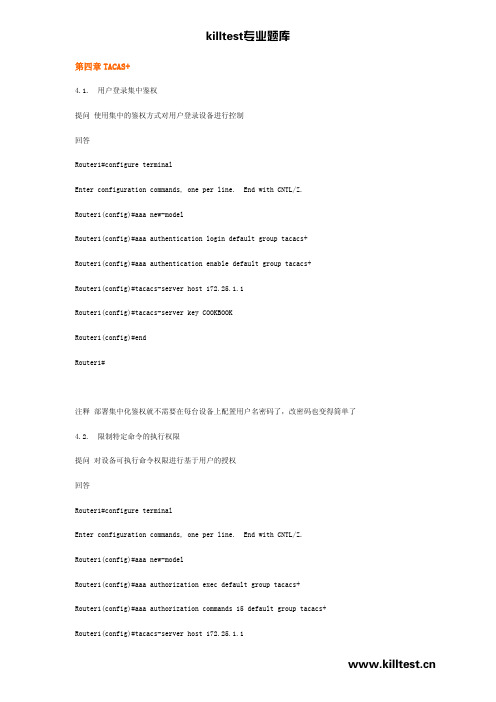

第四章TACAS+4.1. 用户登录集中鉴权提问 使用集中的鉴权方式对用户登录设备进行控制回答Router1#configure terminalEnter configuration commands, one per line. End with CNTL/Z.Router1(config)#aaa new-modelRouter1(config)#aaa authentication login default group tacacs+Router1(config)#aaa authentication enable default group tacacs+Router1(config)#tacacs-server host 172.25.1.1Router1(config)#tacacs-server key COOKBOOKRouter1(config)#endRouter1#注释 部署集中化鉴权就不需要在每台设备上配置用户名密码了,改密码也变得简单了 4.2. 限制特定命令的执行权限提问 对设备可执行命令权限进行基于用户的授权回答Router1#configure terminalEnter configuration commands, one per line. End with CNTL/Z.Router1(config)#aaa new-modelRouter1(config)#aaa authorization exec default group tacacs+Router1(config)#aaa authorization commands 15 default group tacacs+Router1(config)#tacacs-server host 172.25.1.1Router1(config)#tacacs-server key neoshiRouter1(config)#endRouter1#注释 无4.3. TACACS+服务器无法访问提问 防止出现TACACS+服务器故障导致所有用户都不能登录回答Router1#configure terminalEnter configuration commands, one per line. End with CNTL/Z.Router1(config)#aaa new-modelRouter1(config)#aaa authentication login default group tacacs+ enableRouter1(config)#aaa authentication enable default group tacacs+ enableRouter1(config)#aaa authorization commands 15 default group tacacs+ if-authenticatedRouter1(config)#tacacs-server host 172.25.1.1Router1(config)#tacacs-server key COOKBOOKRouter1(config)#endRouter1#注释 在认证服务器出现故障的情况下使用enable密码作为备份,同时建议使用if-authenticated参数在你配置授权的时候4.4. 在特定端口禁用TACACS+鉴权提问 为了方便禁止在控制口使用TACACS+鉴权回答Router1#configure terminalEnter configuration commands, one per line. End with CNTL/Z.Router1(config)#aaa new-modelRouter1(config)#aaa authentication login default group tacacs+ local Router1(config)#aaa authentication login NEOSHI lineRouter1(config)#line con 0Router1(config-line)#login authentication NEOSHIRouter1(config-line)#endRouter1#注释4.5. 记录用户行为提问 记录用户输入的配置命令和时间回答Router1#configure terminalEnter configuration commands, one per line. End with CNTL/Z.Router1(config)#aaa new-modelRouter1(config)#aaa accounting commands 1 default stop-only group tacacs+ Router1(config)#aaa accounting commands 15 default stop-only group tacacs+ Router1(config)#endRouter1#注释 下面是一条日志记录,很详尽吧Fri Jan 3 11:08:47 2006 toronto ijbrown tty66 172.25.1.1 stop task_id=512 start_time=1041610127 timezone=EST service=shell priv-lvl=15 cmd=configure terminal <cr>4.6. 记录系统事件提问 记录系统事件回答Router1#configure terminalEnter configuration commands, one per line. End with CNTL/Z.Router1(config)#aaa new-modelRouter1(config)#aaa accounting exec default start-stop group tacacs+Router1(config)#aaa accounting connection default start-stop group tacacs+Router1(config)#aaa accounting system default stop-only group tacacs+Router1(config)#endRouter1#注释 除了可以记录用户输入命令以外还提供了exec(用户开始和中止exec会话的时间记录),connection (用户发起外部连接的时间,地址,数据包 多少等信息记录比如telnet ssh等)和system(系统重启,禁用AAA等系统信息)等三种系统事件的记录4.7. 设置TACACS+消息的源地址提问 发送TACACS+消息时只使用特定的源地址回答Router1#configure terminalEnter configuration commands, one per line. End with CNTL/Z.Router1(config)#ip tacacs source-interface Loopback0Router1(config)#endRouter1#注释 所有本设备的记录都来自于同一地址方便对日志进行汇总和统计<!--[if !supportLists]-->4.8. <!--[endif]-->TACACS+服务器配置文件样本 注释 可以使用思科免费的TACACS+服务器也可以使用商业的服务器,配置方式略。

思科第二学期答案1-4章

思科第二学期答案1-4章(总10页)--本页仅作为文档封面,使用时请直接删除即可----内页可以根据需求调整合适字体及大小--第一章路由和数据包转发介绍1.哪两项说法正确描述了路由器的组件(选择两项)(B、D)A.RAM 永久存储着在启动过程中使用的配置文件 B.ROM 含有硬件模块所执行的诊断程序C.NVRAM 存储着在启动过程中使用的 IOS 的备份副本 D.重新启动时闪存中的内容不会丢失E.ROM 包含最新而且最完整的 IOS 版本 F.闪存包含用于标识 IOS 位置的启动系统命令2.图中的哪些接口可用于租用线路 WAN 连接(选择两项)(A、D)A.1B.2C.3D.4E.5F.63.如果路由器在启动时无法找到有效的配置文件,将发生什么情况(B)A.启动过程将重置 B.路由器将提示用户进行响应,以进入设置模式 C.启动过程将停止,直到获得有效的配置文件D.路由器将根据上次的有效配置生成默认配置文件 E.路由器将监控本地流量,以确定路由协议配置要求4.以下哪一项正确描述了路由器启动时的顺序(A)A.加载 bootstrap、加载 IOS、应用配置 B.加载 bootstrap、应用配置、加载 IOSC.加载 IOS、加载 bootstrap、应用配置、检查硬件 D.检查硬件、应用配置、加载 bootstrap、加载 IOS5.加载配置文件时的默认顺序是怎样的(C)A.NVRAM、FLASH、ROM B.FLASH、TFTP、CONSOLE C.NVRAM、TFTP、CONSOLE D.FLASH、TFTP、ROM6.在启动过程中,路由器可以从哪些位置加载 Cisco IOS(选择两项)(B、E)A.RAM B.TFTP 服务器 C.NVRAM D.设置例程 E.闪存 F.终端7.下列哪些是路由器的功能(选择三项)(A、C、D)A.分组交换 B.网段扩展 C.广播域分段 D.根据逻辑编址选择最佳路径 E.根据物理编址选择最佳路径8.当路由器收到从一个网络发往另一个网络的数据包时,它会执行哪三个过程(选择三项)(A、D、E)A.通过解开第 2 层帧报头来解封第 3 层数据包 B.通过 IP 报头中的目的 MAC 地址在路由表中查找下一跳地址C.解封第 3 层数据包时将第 2 层帧报头保持原样 D.通过 IP 报头中的目的 IP 地址在路由表中查找下一跳地址E.将第 3 层数据包封装成新的第 2 层帧,并将该帧从送出接口转发出去F.将第 3 层数据包封装成特殊的第 1 层帧,并将该帧转发到送出接口9.网络管理员需要通过路由器的 FastEthernet 端口直接连接两台路由器。

网络思科1-6章考试题整合

⽹络思科1-6章考试题整合第⼀章1.下列哪三个⽹络⼯具可以为家庭⽤户提供最低安全保护?(请选三项。

)BCFA.⼊侵防御系统B.反间谍软件C.防病毒软件D.访问控制列表E.电⼒线⽹络F.防⽕墙2.哪个表达准确定义了术语“拥塞”?DA.⽹络数据传送能⼒的⼀项衡量标准B.限制硬件或软件故障对⽹络的影响的⼀种⽅法C.管理⽹络资源使⽤率的⼀套技术D.⽹络资源需求超出可⽤容量的⼀种状态3.下列哪种说法正确描述了云计算的特征?DA.企业可以直接连接到 Internet,⽽不需要使⽤ ISPB.需要投资新的基础设施才能访问云。

C.设备能够通过现有电线连接到 Internet。

D.通过订阅可以使⽤ Internet 访问应⽤程序。

4.填空题缩写词(byod)是指最终⽤户使⽤个⼈设备访问公司⽹络和资源的趋势。

5.哪两个 Internet 解决⽅案可以为 LAN 上的计算机提供始终在线的⾼带宽连接?(请选择两项。

)BEA.卫星B.DSLC.移动电话D.电话拨号E.电缆6.要求使⽤复杂的强密码是为了实现下列哪个⽹络安全⽬标?BA.确保冗余B.确保数据保密性C.确保访问的可靠性D.维护通信完整性7.下列有关 LAN 和 WAN 两者关系的说法,哪两项是正确的?(请选择两项。

)ABA.与 LAN 连接内部终端设备相⽐,WAN 连接 LAN 的带宽速度较低。

B.WAN 通常通过多个 ISP 运营,⽽ LAN 通常由⼀个组织或个⼈运营C.WAN 必须是公共的,⽽ LAN 可以由公有或私有实体拥有。

/doc/78d8e92a1511cc7931b765ce0508763230127473.html N 和 WAN 均能连接终端设备。

E.Internet 属于 WAN。

8.选择⽹络介质时应遵循哪两个标准?(请选择两项。

)BEA.⽹络上使⽤的终端设备的成本B.介质可以成功传送信号的距离C.需要优先处理的数据类型D.安装在⽹络中的中间设备的数量E.要安装介质的环境9家庭⽤户必须要有哪种⽹络类型访问才能进⾏⽹上购物?DA.外联⽹B.内部⽹C.局域⽹D.Internet10电路交换⽹络有何特征?BA.如果电路发⽣故障,呼叫将转发到新的路径。

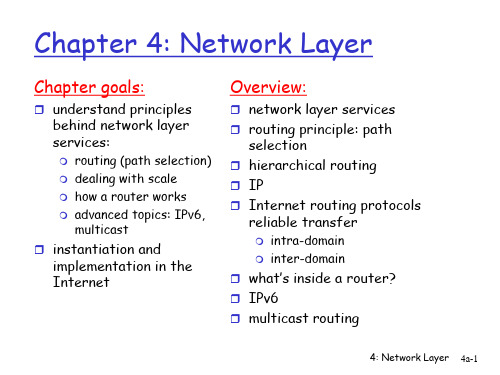

全套英文版《计算机网络》电子课件教案-chapter 4 network layer.

application transport 5. Data flow begins network 4. Call connected data link 1. Initiate call physical

6. Receive data application

3. Accept call 2. incoming call

application transport network data link physical

network data link physical

network data link physical

network data link physical

network data link physical

4: Network Layer 4a-4

Virtual circuits: signaling protocols

used to setup, maintain teardown VC used in ATM, frame-relay, X.25 not used in today’s Internet

loss-free delivery?

in-order delivery?

congestion feedback to sender?

The most important

abstraction provided by network layer:

virtual circuit

? or ? ? datagram?

each passing connection

transport-layer connection only involved two end systems

思科第四学期(4)

CCNA第四学期(四)(2010-11-30 20:04:27)标签:分类:CCNAccnait第四学期第四章思科网络1请参见图示。

在路由器上配置完两条命令后,会出现什么情况?命令会过滤流入路由器的 UDP 和 TCP 流量。

命令会禁用由路由协议发出的任何 TCP 或 UDP 请求。

命令将禁用路由器上诸如 echo、discard 以及 chargen 等服务,以避免安全漏洞。

命令会禁用 BOOTP 和 TFTP 服务器服务,以避免安全漏洞。

2请参见图示。

配置中 "ip ospf message-digest-key 1 md5 cisco" 语句有何用途?指定对路由更新进行身份认证的密钥压缩流量,节约带宽对流量进行 SSH 加密创建 IPSec 隧道3请参见图示。

已使用 Security Device Manager (SDM) 在路由器上配置所需安全级别。

SDM 就所发现的安全问题在路由器上采取下一步措施时,会出现怎样的情况?SDM 将自动调用 AutoSecure 命令。

SDM 会生成一份报告,列出可用于应对安全问题的正确配置措施。

SDM 将创建一份配置文件,该文件可复制并粘贴至路由器中以重新配置服务。

SDM 将对图示中标记了 "fix it" (修复)的服务进行重新配置,以应用建议的安全更改。

4下列哪种防范措施是保护网络不受网络钓鱼袭击的最好方法?定期进行病毒扫描。

定期进行反间谍扫描。

定期对所有用户进行培训。

定期对操作系统进行更新。

518窗体顶端要恢复已丢失的路由器口令,必须下列哪一个执行步骤?设置配置寄存器以绕过启动配置。

将运行配置复制到启动配置。

从 ROMMON 的 TFTP 服务器重新加载 IOS。

使用设置模式重新配置路由器。

窗体底端6窗体顶端下列关于 Cisco Security Device Manager (SDM) 的说法中哪项正确?SDM 只能在 Cisco 7000 系列路由器上运行。

思科第三学期第四章试题及答案

思科第三学期第四章试题及答案下列关于实施vtp的说法中哪两项正确?(选择两项。

)交换机必须通过中继链路来连接。

vtp域名区分大小写。

透明模式下的交换机不能配置新vlan。

必须使用vtp口令且区分大小写。

采用vtp的交换机必须具备相同的交换机名称。

2vtp以客户端模式工作具有哪两项特点?(选择两项。

)无法添加vlan可以嵌入在本地有效率的vlan无论vlan信息如何,将广播从所有端口转发出去只能传递vlan管理信息而无法接受更改可向同一vtp域中的其它交换机转发vlan信息3会对s2产生什么后果?s2可以自动切换至vtp透明化模式。

s2会将所有vlan从vlan数据库中删除,直到重新接好电缆为止。

s2可以留存未知的最新修改版本的vlan,但如果它再次读取,就可以遗失这些vlan。

当电缆再次剪线时,s2可以自动向172.17.99.11传送一个vtp通告命令。

请参见图示。

交换机s1处于vtp服务器模式。

交换机s2和s3处于客户端模式。

管理员意外断开了s2的f0/1接口4换机sw3被配置为vtp透明模式。

哪台或哪些交换机会收到vtp更新并根据更新来同步vlan配置?所有交换机均会收到更新并同步vlan信息。

仅交换机sw2会收到更新并同步vlan信息。

仅交换机sw3和sw4可以接到更新并同步vlan信息。

sw3和sw4会收到更新,但仅交换机sw4会同步vlan信息。

恳请参看图示。

vtp域内的所有交换机均就是代莱。

交换机sw1被布局为vtp服务器,交换机sw2和sw4被布局为vt5恳请参看图示。

图中右图的交换机通过同一个vtp管理域内的中继链路相连。

每台交换机贴有其vtp模式。

向switch3迎vlan。

此vlan未出现在其它交换机中。

此问题的原因是什么?无法在处于透明模式的交换机上创建vlan。

透明模式中的交换机不会转发vtp通告。

在透明化模式交换机上建立的vlan不能涵盖在vtp通告中。

服务器模式交换机既不会侦听透明模式交换机发出的vtp消息,也不会向其转发vtp消息。

思科网络学院网络安全(CCNA Security - CCNAS 第 4 章)

阻止来自私有地址空间的流量的ACE

阻止ICMP流量的ACE

阻止HTTP流量的ACE

阻止SNMP流量的ACE

阻止广播地址流量的ACE

9

网络管理员正在路由器上同时实施传统防火墙和基于区域的防火墙。下列哪项是对此实施的最佳描述?

这两个模型不能在单个接口上实施。

不能同时使用传统防火墙和基于区域的防火墙。

允许从192.168.2.0/24网络到192.168.1.0/24网络的Telnet连接。

导航条

14

状态防火墙的一个限制是什么?

无法过滤不必要的流量

弱用户认证

日志信息不佳

对基于UDP或ICMP的流量不那么有效

导航条

15

请考虑以下访问列表。

access-list 100 permit ip host 192.168.10.1 any

Web安全设备

应用程序代理

入侵防御系统

状态防火墙

3

出站ACL无法过滤哪种类型的数据包?

广播包

路由器生成的数据包

ICMP数据包

多播数据包

4

在配置思科IOS基于区域的策略防火墙时,哪两个操作可应用于流量类?(选择两项。)

丢弃

copy

前进

暂候

日志

检查

导航条

5

除了扩展ACL使用的标准之外,传统防火墙使用什么条件来过滤流量?

应用层协议会话信息

TCP/UDP源和目的端口号

Discovery_Home_SB_Chapter_4_CN 01

19

4.2.3 在Internet中转发数据包

Packet Tracer 练习:使用 ping 和 traceroute 来检查连通 性,并学习数据包是如何在 Internet 中传输的。4.2.3.2

思科网络技术学院理事会.

20

4.2.3 在Internet中转发数据包

3

4.1.1 说明Internet的概念

Internet 是无数个网 络所构成的网络,它 将世界各地的用户连 接在一起。目前世界 上的 Internet 用户超 过 10 亿。

Internet 是大量网络 的聚合体,并不属于 任何个人或组织。目 前,它由多个主要的 国际组织协助管理, 以确保每个用户都使 用相同的规则。

思科网络技术学院理事会.

11

4.1.5 ISP服务级别

非对称型:

–通常用于家庭。 –下载速度比上传速度快。 –适用于下载量远大于上传量的用户。 –大多数 Internet 用户,尤其是那些使用图形或多媒体 Web 数据 的用户,需要大量下载带宽。

对称型:

数据包在 Internet 中穿行时会经过许多网络设备。

我们可将 Internet 想象为由无数相互连接的路由器组成 的网络。通常,路由器之间还会有备用路由,数据包在 从源设备传输到目的设备时有多种不同路径可供选择。

思科网络技术学院理事会.

22

4.3.1 Internet网云中的设备

思科网络技术学院理事会.

5

4.1.3 ISP与Internet的关系

单个计算机和本地网络从入网点 (POP) 连接到 ISP。 POP 是 ISP 的网络与 POP 所服务的特定地理区域之间 的连接点。通过从 POP 接入 ISP,用户便可接入 ISP 的 服务和 Internet。 ISP 还会与其他 ISP 连接,这些互连路径是大规模、高 性能网络的一部分,称为 Internet 主干。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

1、Based on the transport layer header shown in the diagram, which of the following statements describe the established sess two.)This is a UDP header.This contains a Telnet request.This contains a TFTP data transfer.The return packet from this remote host will have an Acknowledgement Number of 43693.This is a TCP header.2、With TCP/IP data encapsulation, which range of port numbers identifies all well-known applications?0 to 255256 to 10220 to 10231024 to 204749153 to 655353、Why are port numbers included in the TCP header of a segment?to indicate the correct router interface that should be used to forward a segmentto identify which switch ports should receive or forward the segmentto determine which Layer 3 protocol should be used to encapsulate the datato enable a receiving host to forward the data to the appropriate applicationto allow the receiving host to assemble the packet in the proper order4、Which OSI model layer is responsible for regulating the flow of information from source to destination, reliably and accurateapplicationpresentationsessiontransportnetwork5、Refer to the exhibit. Host A is using FTP to download a large file from Server 1. During the downloadprocess, Server 1 does not receive an acknowledgment from Host A for several bytes of transferred data.What action will Server 1 take as a result?create a Layer 1 jam signalreach a timeout and resend the data that needs to be acknowledgedsend a RESET bit to the hostchange the window size in the Layer 4 header6、Why is flow control used for TCP data transfer?to synchronize equipment speed for sent datato synchronize and order sequence numbers so data is sent in complete numerical orderto prevent the receiver from being overwhelmed by incoming datato synchronize window size on the serverto simplify data transfer to multiple hosts7、Which two options represent Layer 4 addressing? (Choose two.)identifies the destination networkidentifies source and destination hostsidentifies the communicating applicationsidentifies multiple conversations between the hostsidentifies the devices communicating over the local media8、Refer to the exhibit. In line 7 of this Wireshark capture, what TCP operation is being performed?session establishmentsegment retransmitdata transfersession disconnect9、Refer to the exhibit. What two pieces of information can be determined from the output that is shown? (Choose two.)The local host is using three client sess ions.The local host is using web sessions to a remote server.The local host is listening for TCP connections using public addresses.The local host is using well-known port numbers to identify the source ports.The local host is performing the three-way handshake with 192.168.1.101:1037.10、What is dynamically selected by the source host when forwarding data?destination logical addresssource physical addressdefault gateway addresssource port11、What are two features of the User Datagram Protocol (UDP)? (Choose two.)flow controllow overheadconnectionlessconnection-orientedsequence and acknowledgements12、What mechanism is used by TCP to provide flow control as segments travel from source to destination?sequence numberssession establishmentwindow sizeacknowledgments13、Which transport layer protocol provides low overhead and would be used for applications which do not require reliable dataTCPIPUDPHTTPDNS14、Which information is found in both the TCP and UDP header information?sequencingflow controlacknowledgmentssource and destination port15、Which three features allow TCP to reliably and accurately track the transmission of data from source todestination? (Choose three.)flow controlurgent pointerbest effort deliverysession establishmentconnectionless servicesnumbering and sequencing16、During a TCP communication session, if the packets arrive to the destination out of order, what willhappen to the original message?The packets will not be delivered.The packets will be retransmitted from the source.The packets will be delivered and reassembled at the destination.The packets will be delivered and not reassembled at the destination.17、Which is an important characteristic of UDP?acknowledgement of data deliveryminimal delays in data deliveryhigh reliability of data deliverysame order data delivery18、After a web browser makes a request to a web server that is listening to the standard port, what will be the source port numb header of the response from the server?1353801024172819、Which event occurs during the transport layer three-way handshake?The two applications exchange data.TCP initializes the sequence numbers for the sessions.UDP establishes the maximum number of bytes to be sent.The server acknowledges the bytes of data received from the client.20、Refer to the exhibit. Host1 is in the process of setting up a TCP session with Host2. Host1 has sent a SYN message to begin session establishment. What happens next?Host1 sends a segment with the ACK flag = 0, SYN flag = 0 to Host2.Host1 sends a segment with the ACK flag = 1, SYN flag = 0 to Host2.Host1 sends a segment with the ACK flag = 1, SYN flag = 1 to Host2.Host2 sends a segment with the ACK flag = 0, SYN flag = 1 to Host1.Host2 sends a segment with the ACK flag = 1, SYN flag = 0 to Host1.Host2 sends a segment with the ACK flag = 1, SYN flag = 1 to Host1.。