(完整版)安全需求

管理信息系统课程设计(终版)精选全文完整版

可编辑修改精选全文完整版管理信息系统课程设计(终版)1.1 系统名称本文介绍的系统名称为“企业信息管理系统”。

1.2 系统开发背景随着信息技术的发展,企业管理越来越重视信息化建设。

为了提高企业信息管理的效率和准确性,本系统应运而生。

1.3 选题说明本系统旨在帮助企业实现信息化管理,包括信息管理和财务管理两个方面。

1.4 系统目标本系统的目标是提高企业管理的效率和准确性,降低管理成本,提高企业竞争力。

1.5 系统主要功能本系统主要包括信息管理和财务管理两个方面。

信息管理包括员工信息管理、客户信息管理、供应商信息管理等;财务管理包括财务报表管理、成本管理、收支管理等。

1.6 可行性分析1.6.1 可行性研究的前提在进行可行性研究之前,需要对企业的发展状况、市场竞争情况、管理需求等进行全面分析。

1.6.2 系统的可行性研究通过市场调研和用户需求分析,本系统的开发是可行的。

同时,本系统的开发也符合企业的发展战略和管理需求。

2.1 信息管理信息管理是本系统的核心功能之一,包括员工信息管理、客户信息管理、供应商信息管理等。

通过对信息的集中管理,可以提高信息的准确性和及时性,为企业管理提供有力支持。

2.2 财务管理财务管理是企业管理的重要组成部分,也是本系统的主要功能之一。

通过对财务数据的集中管理和分析,可以帮助企业实现成本控制、收支管理等目标。

3.1 系统功能结构为了更好地了解系统的功能结构,本文进行了功能结构调查和组织结构调查。

通过调查分析,得出了系统的功能结构图。

3.2 业务流程分析业务流程分析是系统设计的重要组成部分,通过对业务流程的分析,可以更好地设计系统的功能和流程。

本文对系统的业务流程进行了详细的分析,并绘制了业务流程图。

3.3 数据流程分析数据流程分析是系统设计的另一个重要组成部分,通过对数据流程的分析,可以更好地设计系统的数据结构和流程。

本文对系统的数据流程进行了详细的分析,并绘制了数据流程图。

施工现场强制性安全要求范文

施工现场强制性安全要求范文一、进入施工现场前的安全准备工作1、所有施工人员必须接受相关安全培训并持有有效的岗前安全证书。

2、所有进入施工现场的人员必须佩戴个人防护装备,包括安全帽、安全鞋、防护眼镜、手套等。

3、进入施工现场前必须检查个人防护装备的完好性和合格性,严禁使用损坏或过期的装备。

4、进入施工现场前必须在指定地点签到,并遵守现场管理人员的指示。

二、施工现场的安全组织管理1、施工现场必须设立安全专职人员,负责安全管理工作。

2、设立专门的安全办公室,用于安全管理、资料整理和事故报告等工作。

3、施工现场必须制定详细的安全管理制度和操作规程,并严格执行。

4、施工现场必须设立明显的安全警示标识,包括禁止吸烟、禁止随意停放、禁止乱堆放等标识。

三、施工现场的防护设施1、施工现场必须设置安全围挡,确保人员和设备不会掉入坑洞或其他危险区域。

2、施工现场必须设置防护网,确保施工不会对周围人员和设施造成伤害。

3、施工现场必须设置安全通道,确保人员和设备的安全出入。

四、施工现场制度和安全操作规程的执行1、施工现场必须建立完善的制度和操作规程,包括对各类设备的操作规程、紧急情况下的应急预案等。

2、施工人员必须严格按照制度和操作规程执行工作,严禁违章操作和违规行为。

五、施工现场的作业安全要求1、所有机械设备必须经过专业人员检查和维护后方可使用。

2、施工现场必须设置安全警示标识,禁止非相关人员接近作业区域。

3、施工人员必须佩戴个人防护装备,并严格按照操作规程进行作业,不得超负荷作业。

4、施工现场必须保持整洁,禁止乱堆放材料和建筑垃圾。

六、施工现场的消防安全要求1、施工现场必须配备消防器材,并定期进行检查和维护。

2、施工现场必须设立消防安全通道,确保人员和设备的疏散通道畅通无阻。

3、施工现场必须对易燃易爆物品进行分类存放,并标识清晰。

七、施工现场的应急救援措施1、施工现场必须配备急救设备和药品,并设立急救室。

2、施工现场必须有专门的急救人员,定期进行培训和演练。

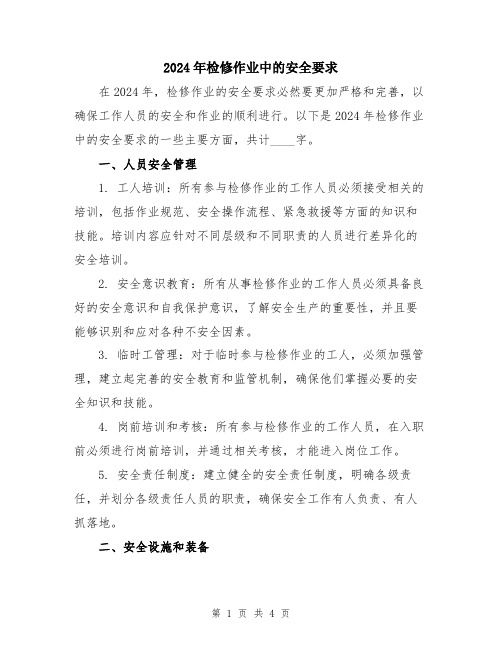

2024年检修作业中的安全要求

2024年检修作业中的安全要求在2024年,检修作业的安全要求必然要更加严格和完善,以确保工作人员的安全和作业的顺利进行。

以下是2024年检修作业中的安全要求的一些主要方面,共计____字。

一、人员安全管理1. 工人培训:所有参与检修作业的工作人员必须接受相关的培训,包括作业规范、安全操作流程、紧急救援等方面的知识和技能。

培训内容应针对不同层级和不同职责的人员进行差异化的安全培训。

2. 安全意识教育:所有从事检修作业的工作人员必须具备良好的安全意识和自我保护意识,了解安全生产的重要性,并且要能够识别和应对各种不安全因素。

3. 临时工管理:对于临时参与检修作业的工人,必须加强管理,建立起完善的安全教育和监管机制,确保他们掌握必要的安全知识和技能。

4. 岗前培训和考核:所有参与检修作业的工作人员,在入职前必须进行岗前培训,并通过相关考核,才能进入岗位工作。

5. 安全责任制度:建立健全的安全责任制度,明确各级责任,并划分各级责任人员的职责,确保安全工作有人负责、有人抓落地。

二、安全设施和装备1. 个人防护装备:为所有参与检修作业的工作人员提供必要的个人防护装备,包括安全帽、防护眼镜、手套、防护服、防护鞋等。

确保工作人员在作业过程中的人身安全。

2. 安全警示标志:在作业现场设置清晰明确的安全警示标志,包括禁止通行、高处作业、电气作业、危险品存放等标识,提醒工作人员注意安全。

3. 安全保护装置:对于与危险机器和设备相关的检修作业,必须配备安全保护装置,包括防护罩、安全门、紧急停止按钮等,确保工作人员的安全。

4. 紧急救援设备:作业现场应设置完善的紧急救援设备,包括急救箱、安全绳索、救生器械等,以应对可能发生的紧急情况。

5. 消防设备:配备必要的消防设备,包括灭火器、消防栓等,确保在发生火灾等事故时能够及时进行灭火救援。

三、作业规范和流程1. 作业计划和方案:每项检修作业都应有详细的作业计划和方案,明确各项工作的顺序、要求和措施,确保整个作业过程的安全性和顺利展开。

(完整版)需求分析+概要设计+详细设计+数据库设计模板

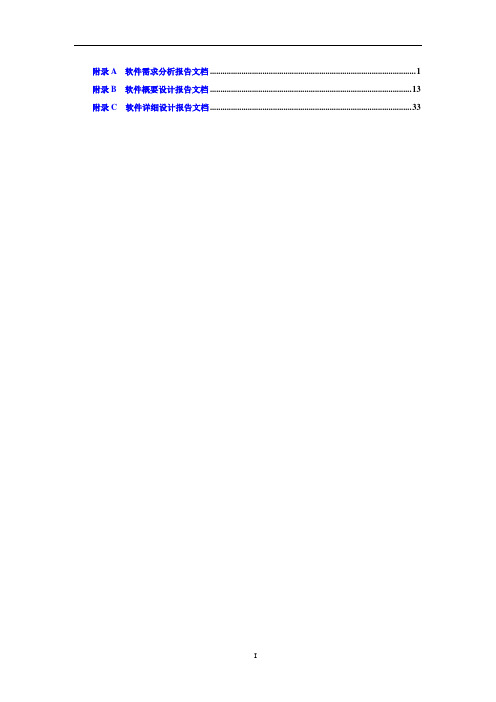

附录A 软件需求分析报告文档 (1)附录B 软件概要设计报告文档 (13)附录C 软件详细设计报告文档 (33)附录A 软件需求分析报告文档1. 引言.............................................................................................................. 错误!未定义书签。

1.1编写目的 (3)1.2项目风险 (3)1.3文档约定 (3)1.4预期读者和阅读建议 (3)1.5产品范围 (4)1.6参考文献 (4)2. 综合描述 (4)2.1产品的状况 (4)2.2产品的功能 (5)2.3用户类和特性 (5)2.4运行环境 (5)2.5设计和实现上的限制 (5)2.6假设和约束(依赖) (6)3. 外部接口需求 (6)3.1用户界面 (6)3.2硬件接口 (7)3.3软件接口 (7)3.4通讯接口 (8)4. 系统功能需求 (8)4.1说明和优先级 (8)4.2激励/响应序列 (9)4.3输入/输出数据 (9)5. 其它非功能需求 (9)5.1性能需求 (9)5.2安全措施需求 (10)5.3安全性需求 (10)5.4软件质量属性 (10)5.5业务规则 (10)5.6用户文档 (10)6. 词汇表 (11)7. 数据定义 (11)8. 分析模型 (12)9. 待定问题列表 (12)1. 简介1.1 编写目的此文档对《点菜系统》做了全面细致的用户需求分析,明确该软件应具有的功能、性能、界面,使系统分析人员、软件开发人员能明确用户的需求,并在此基础上进一步提出概要设计说明书和后续设计与开发。

本说明书的预期读者为客户、后续开发人员、测试人员、项目管理人员等。

1.2 项目风险具体说明本软件开发项目的全部风险承担者,以及各自在本阶段所需要承担的主要风险,首要风险承担者包括:●任务提出者;●软件开发者;●产品使用者。

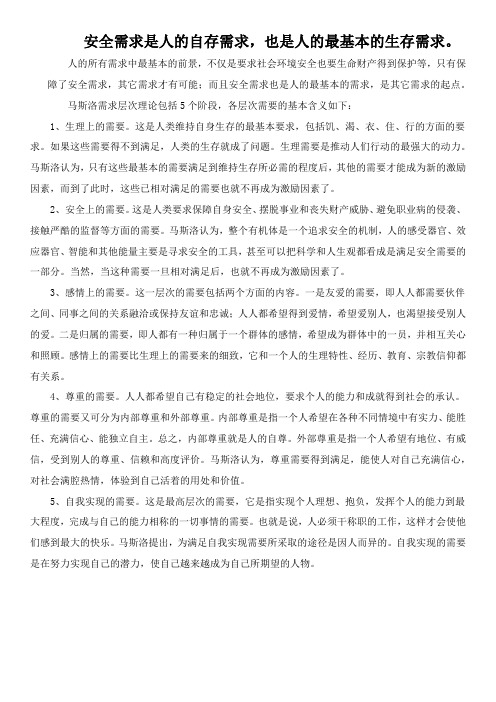

安全需求是人的( ),也是人的( )需求.

安全需求是人的自存需求,也是人的最基本的生存需求。

人的所有需求中最基本的前景,不仅是要求社会环境安全也要生命财产得到保护等,只有保障了安全需求,其它需求才有可能;而且安全需求也是人的最基本的需求,是其它需求的起点。

马斯洛需求层次理论包括5个阶段,各层次需要的基本含义如下:1、生理上的需要。

这是人类维持自身生存的最基本要求,包括饥、渴、衣、住、行的方面的要求。

如果这些需要得不到满足,人类的生存就成了问题。

生理需要是推动人们行动的最强大的动力。

马斯洛认为,只有这些最基本的需要满足到维持生存所必需的程度后,其他的需要才能成为新的激励因素,而到了此时,这些已相对满足的需要也就不再成为激励因素了。

2、安全上的需要。

这是人类要求保障自身安全、摆脱事业和丧失财产威胁、避免职业病的侵袭、接触严酷的监督等方面的需要。

马斯洛认为,整个有机体是一个追求安全的机制,人的感受器官、效应器官、智能和其他能量主要是寻求安全的工具,甚至可以把科学和人生观都看成是满足安全需要的一部分。

当然,当这种需要一旦相对满足后,也就不再成为激励因素了。

3、感情上的需要。

这一层次的需要包括两个方面的内容。

一是友爱的需要,即人人都需要伙伴之间、同事之间的关系融洽或保持友谊和忠诚;人人都希望得到爱情,希望爱别人,也渴望接受别人的爱。

二是归属的需要,即人都有一种归属于一个群体的感情,希望成为群体中的一员,并相互关心和照顾。

感情上的需要比生理上的需要来的细致,它和一个人的生理特性、经历、教育、宗教信仰都有关系。

4、尊重的需要。

人人都希望自己有稳定的社会地位,要求个人的能力和成就得到社会的承认。

尊重的需要又可分为内部尊重和外部尊重。

内部尊重是指一个人希望在各种不同情境中有实力、能胜任、充满信心、能独立自主。

总之,内部尊重就是人的自尊。

外部尊重是指一个人希望有地位、有威信,受到别人的尊重、信赖和高度评价。

马斯洛认为,尊重需要得到满足,能使人对自己充满信心,对社会满腔热情,体验到自己活着的用处和价值。

(完整版)设计心理学考试复习题

设计心理学考试复习题一什么是设计心理学设计心理学是设计专业一门理论课,是设计师必须掌握的学科,是建立在心理学基础上,是把人们心理状态,尤其是人们对于需求的心理,通过意识作用于设计的一门学问,它同时研究人们在设计创造过程中的心态,以及设计对社会及对社会个体所产生的心理反应,反过来在作用于设计,起到使设计更能够反映和满足人们的心理作用。

我们可以说设计心理学是研究设计过程和接收过程人的心理现象和规律的科学。

设计心理学是以心理学的理论和方法手段去研究决定设计结果的“人”的因素,从而引导设计成为科学化、有效化的新兴设计理论学科。

设计心理学的研究对象其研究对象,不仅仅是消费者,还应该包括设计师。

因此,设计心理学的一个重要的内容是消费者心理学,另一个重要的内容是设计师心理学设计心理学的目的开展设计心理学的研究是企图沟通生产者.设计师与消费者的关系.使每一个消费者都能买到称心如意的产品,’要达到这一目的.必须了解消费者心理和研究消费者的行为规律.二、感觉和知觉的关系感觉与知觉是心理学里两个较为基础的概念,它们之间既有联系也有区别。

联系主要表现在以下方面:1.感觉是知觉产生的基础:感觉是知觉的有机组成部分,是知觉产生的基本条件,没有对客观事物个别属性反映的感觉,就不可能有反映客观事物整体的知觉;2.知觉是感觉的深入与发展:一般来说,若能对某客观事物或现象感觉到的个别属性越丰富、越完善,对该事物的知觉就越完整、越准确;3.知觉是高于感觉的心理活动:但知觉并非是感觉的简单相加之总和,它是在个体知识经验的参与下,以及个体心理特征,如需要、动机、兴趣、情绪状态等影响下产生的。

感觉和知觉的区别与关系知觉特性知觉具有选择性、理解性、整体性和恒常性等特性。

三、知觉选择性体现在哪些方面?知觉的选择性就是在许多对象中优先地把某些对象区分出来予以反映,或者在一个对象的许多特性中优先地把某些特性(如对象的标志、性质)区分出来予以反映。

确定安全完整性等级(SIL)需求的方法

确定安全完整性等级(SIL)需求的方法——优势与弊端1简介安全完整性等级(SIL)的概念是随着BS EN 61508的发展被引进的。

对于具有安全功能的系统,SIL是对其质量或者说靠性进行的一种度量,具体来说,就是对系统能否按预期执行相应功能的可信赖程度的一种度量。

本文主要讨论在过程工业设备领域流行的两种确定SIL需求的方法:风险图表法和保护层级分析(LOPA)法并指出两种方法各自的优势和局限,特别是针对风险图表法。

同时也给何种情况下应选择何种方法的推荐标准。

2SIL的定义相关标准承认,不同的安全功能,其所需的运作方式也迥然不同。

很多功能的实际使用频率非常低,比如汽车的如下两项功能:∙防抱死系统(ABS)。

(当然,这跟司机也有关系)∙安全气囊(SRS)另一方面,有些功能的使用频率很高,甚至是持续运作的,比如汽车的这两项功能:∙刹车∙转向如此,一个根本性的问题便是:这两种类型的功能,其发生故障的频度达到多大会导致事故的发生?针对二者的答案是不同的:∙对于使用频率低者,事故频率由两个参数构成:1)功能的使用频率2)当使用时,该功能发生故障的概率——故障概率(PFD)因此,这种情况下,PFD便能恰当地衡量该功能的性能表现,而PFD的倒数则称为:风险消除因数(RRF)。

∙对于使用频率高者,或持续运作的功能,能恰当地衡量其表现的数据则是故障频率(λ),或者平均无故障时间(MTTF)。

假设故障的发生呈指数分布,则MTTF与λ互为倒数。

当然,以上的两种表达方式并不是独立的,而是相互关联的。

最简单地,假设可以以一个比正常使用频率高的频度对某功能进行检验,则以下关系成立:PFD = λT/2 = T/(2xMTTF) 或者:RRF = 2/( λT) 或 = (2xMTTF)/T其中T是检验间隔(注意:若要将事故速率显著降低到故障速率λ以下,检验频率1/T应至少为正常使用频率的两倍,最好是能达到5倍或更高。

)但这两者却是不同的量:PFD是一个概率,是无量纲量;λ是一个速率,量纲是t-1 。

网络安全需求分析完整版

网络安全需求分析 HEN system office room 【HEN16H-HENS2AHENS8Q8-HENH1688】网络安全需求分析一.需求分析1.网络现状 1.学校网络拓扑图5栋宿舍4栋教工宿舍12栋宿舍6栋宿舍2.功能应用需求3.现有的安全措施由于没有配置专业安全产品,目前网络的安全措施主要有:操作系统和应用软件自身的身份认证功能,实现访问限制。

可见,以上措施已难以满足现代网络安全需求。

2.网络安全目标与内容1.网络安全目标2.网络安全内容1、物理安全环境安全:场地、机房的温度、湿度、照明、供电系统、防盗系统、防静电、防辐射设备安全:防盗、防毁、防辐射媒体安全:信息消除技术、介质的消毁技术容灾:计算机系统分布在不同的地理位置,当灾难发生时,不会使整个系统失效。

2、运行安全风险分析、审计跟踪、备份与恢复、应急响应、集群3、信息安全操作系统安全、数据库安全、设备安全、病毒防护、访问控制、加密、认证、抗抵赖、防火墙技术、入侵检测技术4、文化安全文化安全是指利用网络传播非法、不良的信息(如:淫秽暴力信息泛滥、敌对的意识形态信息)对民族文化的冲击,防范措施有设置因特网关,监测、控管. 近些年来,由于政治、经济利益的驱动,利用网络传播不良、淫秽信息越来越多,这严重影响我国的精神文明建设,要通过立法、监测来保护网络文化的文明。

3.网络安全需求风险分析物理安全风险分析网络的物理安全的风险是多种多样的。

网络的物理安全主要是指地震、水灾、火灾等环境事故;电源故障;人为操作失误或错误;设备被盗、被毁;电磁干扰;线路截获。

网络平台的安全风险分析(1)公开服务器面临的威胁这个企业局域网内公开服务器区(WWW、EMAIL等服务器)作为公司的信息发布平台,一旦不能运行后者受到攻击,对企业的声誉影响巨大。

同时公开服务器本身要为外界服务,必须开放相应的服务;(2)整个网络结构和路由状况安全的应用往往是建立在网络系统之上的。

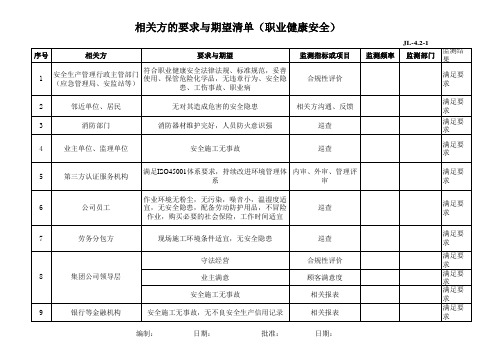

相关方的需求和期望清单(职业健康安全)

满足要求

6

公司员工

巡查

满足要求

7

劳务分包方

巡查 合规性评价 顾客满意度 相关报表 相关报表 日期:

满足要求 满足要求 满足要求 满足要求 满足要求

8

集团公司领导层

业主满意 安全施工无事故

9

银行等金融机构 编制:

安全施工无事故,无不良安全生产信用记录 日期: 批准:

2 3 4

相关方沟通、反馈 巡查 巡查

满足要求 满足要求 满足要求

5

第三方认证服务机构

满足ISO45001体系要求,持续改进环境管理体 内审、外审、管理评审 系 作业环境无粉尘,无污染,噪音小,温湿度适 宜,无安全隐患,配备劳动防护用品,不冒险 作业,购买必要的社会保险,工作时间适宜 现场施工环境条件适宜,无安全隐患 守法经营

相关方的要求与期望清单(职业健康安全)

JL-4.2-1 序号 1 相关方 要求与期望 监测指标或项目 合规性评价 监测频率 监测部门 监测结果 范,妥善 安全生产管理行政主管部门 使用、保管危险化学品,无违章行为、安全隐 (应急管理局、安监站等) 患、工伤事故、职业病 邻近单位、居民 消防部门 业主单位、监理单位 无对其造成危害的安全隐患 消防器材维护完好,人员防火意识强 安全施工无事故

系统安全需求(三员)

1.系统安全系统建设严格遵照《BMB17-2006 涉及国家秘密的信息系统分级保护技术要求》、《BMB20-2007 涉及国家秘密的信息系统分级保护管理规范》、《BMB22-2007 涉及国家秘密的信息系统分级保护测评指南》设计、开发、测试,以满足涉密信息系统分级保护技术要求。

1.1.系统安全防护要求按照国家标准相对应等级的防护要求,本项目从物理安全、运行安全、安全保密措施、安全保密管理等方面进行系统安全建设。

1.1.1.1.安全审计与监控系统具备完善安全审计功能,做好系统的安全审计,并且要充分利用数据库提供的安全审计功能,做好数据的安全审计。

审计的对象:文件。

保存及访问方式:包括数据处理的审计、人员的身份验证及登录等审计信息、管理人员的审计信息等。

具体要求:实现用户业务应用日志审计。

对用户授权、用户违规操作等的监控。

日志记录存储空间至少保证日志记录保存6个月。

1.1.2.安全保密管理要求1.1.2.1.管理人员协助指定人员负责本系统的系统管理、应用管理、安全管理、安全审计,并修订完善相关管理制度和管理流程。

1.1.2.2.运行维护管理制定运行维护管理制度,依据制度对人员、物理环境与设施、设备与介质、信息安全保密等方面进行规范。

人员管理包括:系统维护、人员授权、自身行为受控。

系统管理人员管理,系统使用人员管理。

防止非授权使用、非法自主访问知悉系统信息的系统受控等。

物理环境与设施运维管理包括:建立系统运行维护的管理制度和工作流程标准;负责系统的网络硬件设备、基础设施建设、系统平台和日常维护工作,保障网络畅通和系统正常运行;为相关项目实施和设备选型提供技术支持和保障;为信息化建设提供硬件和网络平台的技术支持、技术咨询和技术服务;设备与介质运维管理包括:设备防火、防水、物理损害措施;设备防火灭火正常检查;设备定期检查火灾隐患;供暖系统、空调等保障;设备电源保障;数据传输线路维护与保障;主机等设备保障;可移动数据保障;存储介质维护;磁盘磁带库访问的介质的维护等。

(完整版)需求分析+概要设计+详细设计+数据库设计模板

附录A 软件需求分析报告文档 (1)附录B 软件概要设计报告文档 (13)附录C 软件详细设计报告文档 (33)附录A 软件需求分析报告文档1. 引言.............................................................................................................. 错误!未定义书签。

1.1编写目的 (3)1.2项目风险 (3)1.3文档约定 (3)1.4预期读者和阅读建议 (3)1.5产品范围 (4)1.6参考文献 (4)2. 综合描述 (4)2.1产品的状况 (4)2.2产品的功能 (5)2.3用户类和特性 (5)2.4运行环境 (5)2.5设计和实现上的限制 (5)2.6假设和约束(依赖) (6)3. 外部接口需求 (6)3.1用户界面 (6)3.2硬件接口 (7)3.3软件接口 (7)3.4通讯接口 (8)4. 系统功能需求 (8)4.1说明和优先级 (8)4.2激励/响应序列 (9)4.3输入/输出数据 (9)5. 其它非功能需求 (9)5.1性能需求 (9)5.2安全措施需求 (10)5.3安全性需求 (10)5.4软件质量属性 (10)5.5业务规则 (10)5.6用户文档 (10)6. 词汇表 (11)7. 数据定义 (11)8. 分析模型 (12)9. 待定问题列表 (12)1. 简介1.1 编写目的此文档对《点菜系统》做了全面细致的用户需求分析,明确该软件应具有的功能、性能、界面,使系统分析人员、软件开发人员能明确用户的需求,并在此基础上进一步提出概要设计说明书和后续设计与开发。

本说明书的预期读者为客户、后续开发人员、测试人员、项目管理人员等。

1.2 项目风险具体说明本软件开发项目的全部风险承担者,以及各自在本阶段所需要承担的主要风险,首要风险承担者包括:●任务提出者;●软件开发者;●产品使用者。

(完整版)安全需求

(完整版)安全需求安全需求分析泄密事件是由⼀系列事件构成的,包括内⽹⾮法外联、⽊马通过外部⽹络进⼊内部⽹络、⽊马感染主机、泄密、发现泄密事件等阶段。

要防⽌泄密事件的发⽣,就要阻断⽊马传播、主动预防、检测和清除⽊马,形成⼀个纵深的防御体系。

1、对边界防护的需求⽊马都是由外部⽹络传⼊内部⽹络的,必须在边界处进⾏有效的控制,防⽌恶意⾏为的发⽣,实现拒敌于国门之外。

针对边界防护,需要考虑加强防护的⽅⾯有:1)内⽹和外⽹间的边界防护在条件允许的情况下,实现保密内⽹与外⽹的物理隔离,从⽽将攻击者、攻击途径彻底隔断。

即使在部分单位,内⽹、外⽹有交换数据的需求,也必须部署安全隔离和信息交换系统,从⽽实现单向信息交换,即只允许外⽹数据传输到内⽹,禁⽌内⽹信息流出到外⽹。

2)对核⼼内部服务器的边界防护内⽹中常包括核⼼服务器群、内⽹终端两⼤部分,核⼼服务器保存着⼤部分保密信息。

为避免内⽹终端⾮法外联、窃密者⾮法获取核⼼服务器上的保密数据,就要实现核⼼服务器与内⽹终端间的边界防护。

感染⽊马时,核⼼服务器的边界安全⽹关能够阻⽌终端的越权访问,并检查是否含有⽊马,然后进⾏清除。

但在实现⽹关的封堵、查杀⽊马的同时,要防⽌对系统带宽资源的严重损耗。

3)防⽌不安全的在线⾮法外联内⽹与外⽹的连接点必须做到可管、可控,必须有效监控内⽹是否存在违规拨号⾏为、⽆线上⽹⾏为、搭线上⽹⾏为,避免内⽤户采取私⾃拨号等⽅式的访问互联⽹⽽造成的安全风险。

4)防⽌离线⾮法外联或不安全的接⼊⾏为要限制终端设备,如PC机、笔记本,直接接⼊并访问内⽹区域,对于不符合安全条件的设备(⽐如没有安装防病毒软件,操作系统没有及时升级补丁,没有获得合法分配的IP地址或离线外联过),则必须禁⽌进⼊。

2、对主机安全的需求内⽹终端⾮法外联后⽊马⼊侵的⽬的都是最终的主机。

主机的防护必须全⾯、及时。

1)⽊马病毒的查杀和检测能⼒的需求由于内部⽹络中的计算机数量很多,要确保⽹络中所有计算机都安装防⽊马软件,并实施实施统⼀的防⽊马策略。

(完整版)安全基线

安全基线项目项目简介:安全基准项目主要帮助客户降低由于安全控制不足而引起的安全风险。

安全基准项目在NIST、CIS、OVAL等相关技术的基础上,形成了一系列以最佳安全实践为标准的配置安全基准。

二. 安全基线的定义2.1 安全基线的概念安全基线是一个信息系统的最小安全保证, 即该信息系统最基本需要满足的安全要求。

信息系统安全往往需要在安全付出成本与所能够承受的安全风险之间进行平衡, 而安全基线正是这个平衡的合理的分界线。

不满足系统最基本的安全需求, 也就无法承受由此带来的安全风险, 而非基本安全需求的满足同样会带来超额安全成本的付出, 所以构造信息系统安全基线己经成为系统安全工程的首要步骤, 同时也是进行安全评估、解决信息系统安全性问题的先决条件。

2.2 安全基线的框架在充分考虑行业的现状和行业最佳实践,并参考了运营商下发的各类安全政策文件,继承和吸收了国家等级保护、风险评估的经验成果等基础上,构建出基于业务系统的基线安全模型如图2.1所示:图 2.1 基线安全模型基线安全模型以业务系统为核心,分为业务层、功能架构层、系统实现层三层架构:1. 第一层是业务层,这个层面中主要是根据不同业务系统的特性,定义不同安全防护的要求,是一个比较宏观的要求。

2. 第二层是功能架构层,将业务系统分解为相对应的应用系统、数据库、操作系统、网络设备、安全设备等不同的设备和系统模块,这些模块针对业务层定义的安全防护要求细化为此层不同模块应该具备的要求。

3. 第三层是系统实现层,将第二层模块根据业务系统的特性进一步分解,如将操作系统可分解为Windows、Solaris等系统模块,网络设备分解为华为路由器、Cisco路由器等系统模块……这些模块中又具体的把第二层的安全防护要求细化到可执行和实现的要求,称为Windows安全基线、华为路由器安全基线等。

下面以运营商的WAP系统为例对模型的应用进行说明:首先WAP系统要对互联网用户提供服务,存在互联网的接口,那么就会受到互联网中各种蠕虫的攻击威胁,在第一层中就定义需要防范蠕虫攻击的要求。

砌筑工程作业安全要求范本(2篇)

砌筑工程作业安全要求范本引言:砌筑工程是建筑施工中重要的环节之一,其安全问题关系到施工人员的生命安全和财产安全。

因此,为了确保砌筑工程的安全进行,特提出以下安全要求范本,旨在引导工程师和施工人员遵守相关安全规定,履行自己的安全职责,有效地预防和控制砌筑工程中可能发生的安全事故,确保施工进程的顺利进行。

一、施工现场管理要求:1. 施工现场应设立明显的安全警示牌,提醒人员注意安全问题,并明确禁止未经许可进入施工区域的规定。

2. 施工现场应配备充足的安全防护设施和安全设备,包括防护帽、防护眼镜、安全带、安全网等。

3. 在施工现场周边设置围栏或警示线,限制行人和车辆的进入,保证施工区域内无无关人员闲逛,以免引发不必要的安全风险。

4. 施工现场应保持整洁,杂物要及时清理,并确保施工道路通畅,防止发生绊倒、滑倒等意外。

二、操作人员要求:1. 所有参与砌筑工程的操作人员必须经过专门的培训,掌握安全操作规范和技能,确保能够胜任自己的工作。

2. 操作人员在进行砌筑作业之前,必须仔细查看施工图纸和技术指导,了解工程要求和施工方法,如有疑问应及时与工程师沟通。

3. 操作人员在进行高空操作时,必须确保自己的安全带正确佩戴,并进行必要的安全固定,以防摔落事故发生。

4. 操作人员必须熟悉砌筑工具和设备的正确使用方法,保证设备操作规范、安全可靠,并定期检查机械设备的安全状况。

5. 操作人员在作业过程中,不得随意打乱施工现场的秩序,严禁私自更改施工工艺或使用劣质材料。

三、材料使用要求:1. 砌筑工程所使用的砖块、水泥等材料必须符合国家标准和工程要求,质量合格且无任何损坏。

2. 大型材料进场前必须检查清楚,确保材料外观无明显破损和开裂,并分类进行储存和堆放,防止破损和滑倒事故。

3. 温度较高或湿度较大的天气条件下进行施工时,应采取防止砖块和水泥湿度过高和出现裂缝的措施。

4. 所有原材料堆放区域都应按照规定标示,禁堆物超过容许限度,避免堆放过高引发倾倒事故。

确定安全完整性等级(SIL)需求的方法

确定安全完整性等级(SIL)需求的方法——优势与弊端1简介安全完整性等级(SIL)的概念是随着BS EN 61508的发展被引进的。

对于具有安全功能的系统,SIL是对其质量或者说靠性进行的一种度量,具体来说,就是对系统能否按预期执行相应功能的可信赖程度的一种度量。

本文主要讨论在过程工业设备领域流行的两种确定SIL需求的方法:风险图表法和保护层级分析(LOPA)法并指出两种方法各自的优势和局限,特别是针对风险图表法。

同时也给何种情况下应选择何种方法的推荐标准。

2SIL的定义相关标准承认,不同的安全功能,其所需的运作方式也迥然不同。

很多功能的实际使用频率非常低,比如汽车的如下两项功能:∙防抱死系统(ABS)。

(当然,这跟司机也有关系)∙安全气囊(SRS)另一方面,有些功能的使用频率很高,甚至是持续运作的,比如汽车的这两项功能:∙刹车∙转向如此,一个根本性的问题便是:这两种类型的功能,其发生故障的频度达到多大会导致事故的发生?针对二者的答案是不同的:∙对于使用频率低者,事故频率由两个参数构成:1)功能的使用频率2)当使用时,该功能发生故障的概率——故障概率(PFD)因此,这种情况下,PFD便能恰当地衡量该功能的性能表现,而PFD的倒数则称为:风险消除因数(RRF)。

∙对于使用频率高者,或持续运作的功能,能恰当地衡量其表现的数据则是故障频率(λ),或者平均无故障时间(MTTF)。

假设故障的发生呈指数分布,则MTTF与λ互为倒数。

当然,以上的两种表达方式并不是独立的,而是相互关联的。

最简单地,假设可以以一个比正常使用频率高的频度对某功能进行检验,则以下关系成立:PFD = λT/2 = T/(2xMTTF) 或者:RRF = 2/(λT) 或 = (2xMTTF)/T其中T是检验间隔(注意:若要将事故速率显著降低到故障速率λ以下,检验频率1/T应至少为正常使用频率的两倍,最好是能达到5倍或更高。

)但这两者却是不同的量:PFD是一个概率,是无量纲量;λ是一个速率,量纲是t-1。

网络安全等级保护(三级)需求分析

网络安全等级保护(三级)需求分析XXX科技有限公司20XX年XX月XX日目录一安全技术需求 (2)1.1 安全物理环境需求 (2)1.2 安全通信网络需求 (3)1.3 安全区域边界需求 (4)1.4 安全计算环境需求 (5)1.5 安全管理中心需求 (6)二安全管理需求 (6)2.1 安全管理制度需求 (6)2.2 安全管理机构需求 (7)2.3 安全人员管理需求 (7)2.4 安全建设管理需求 (8)2.5 安全运维管理需求 (8)一安全技术需求1.1安全物理环境需求物理和环境安全主要影响因素包括机房环境、机柜、电源、服务器、网络设备、电磁防护和其他设备的物理环境。

该层面为基础设施和业务应用系统提供了一个生成、处理、存储和传输数据的物理环境。

具体安全需求如下:➢由于机房容易遭受雷击、地震和台风等自然灾难威胁,需要通过对物理位置进行选择,及采取防雷击措施等来解决雷击、地震和台风等威胁带来的问题;➢由于机房物理设备要定期进行巡检,机房出入口应配置电子门禁系统或者专门的人员值守,并对出入机房的人员进行控制、鉴别和记录。

➢由于机房容易遭受水患和火灾等灾害威胁,需要采取防水、防潮、防火措施来解决水患和火灾等威胁带来的安全威胁;➢由于机房容易遭受高温、低温、多雨等原因引起温度、湿度异常,应采取温湿度控制措施来解决因高温、低温和多雨带来的安全威胁;➢由于机房电压波动影响,需要合理设计电力供应系统来解决因电压波动带来的安全威胁;➢针对机房供电系统故障,需要合理设计电力供应系统,如:购买UPS 系统、建立发电机机房,铺设双电力供电电缆来保障电力的供应,来解决因供电系统故障带来的安全威胁;➢针对机房容易遭受静电、设备寄生耦合干扰和外界电磁干扰,需要采取防静电和电磁防护措施来解决静电、设备寄生耦合干扰和外界电磁干扰带来的安全威胁;➢针对机房容易遭受强电磁场、强震动源、强噪声源等污染,需要通过对物理位置的选择、采取适当的电磁防护措施,来解决强电磁场、强震动源、强噪声源等污染带来的安全隐患;➢针对利用非法手段进入机房内部盗窃、破坏等安全威胁,需要通过进行环境管理、采取物理访问控制策略、实施防盗窃和防破坏等控制措施,来解决非法手段进入机房内部盗窃、破坏等带来的安全问题;➢针对利用工具捕捉电磁泄漏的信号,导致信息泄露的安全威胁,需要通过采取防电磁措施,来解决电磁泄漏带来的安全问题。

安全需求规格书(SRS)范例

PREPAREDBY ExidaPTT PUBLIC COMPANY LIMITEDCHECKEDBY TeerasakONSHORE COMPRESSOR STATION 4 PROJECTAPPROVED BY(PTT) NaretCERTIFIED (PTT)NAREV.NO. DATEREVISED BY APPROVEDBY DESCRIPTIOND1 18-Jul-08 ISSUED FOR ITBD2 21-Jul-08REVISION ISSUED FOR ITBSAFETY REQUIREMENT SPECIFICATIONSPC-0804.02-60.07 REV D2TOTAL 46 PAGESAREA CODE OF SITE LOCATIONGENERAL AREA: 010.PTT PLC. CONTRACT NO.PTT PLC. PROJECT NO.0804.02COPYRIGHT RESERVEDThe information and design details in this document are the property of exida Pty Limited, and/or its associates. Except as provided below the document is issued on the strict condition that except with the written permission of exida Pty Ltd it mustAUSTRALIAPTT PUBLIC COMPANY LIMITEDSafety Requirement SpecificationPTT OCS4 ProjectJuly 2008CONFIDENTIAL INFORMATIONTable of Contents1Introduction (5)1.1General Project Information (5)1.2Background (5)1.3Purpose and Scope (5)1.4Methodology (5)1.5Regulations and Standards Used (6)1.6Supporting Documents (6)2General Requirements for the Safety Instrumented System (7)2.1Definition (7)2.2Design Requirements (7)2.3Requirement for Review (7)2.4Response to SIS Logic Solver Failures (7)2.5Interfaces (7)2.6Sequence of Events Recording (SER) (8)2.7Environmental Conditions (8)2.8Electrical Power (8)2.9Loss of Energy Sources (8)2.10SIS Software Requirements (8)3General Requirements for the Safety Instrumented Functions (9)3.1Spurious Trip Rate (9)3.2Demand Mode of Operation (9)3.3Protection Mode (9)3.4Manual Shutdown (9)3.5Pre-Alarms (9)3.6Maintenance Overrides (9)3.7Operating Modes (10)3.8Trip Reset (10)3.9Mission Time (10)3.10Response Time (10)3.11Test Interval (10)3.12Common Cause Sources (11)3.13Interfaces (11)3.14Regulations & Standards (11)3.15Failure Modes (11)3.16Diagnostics (12)3.17Gas Over Oil Valves (12)3.18Application Software (12)3.19Proof Test Procedures (12)4List of Safety Instrumented Functions (13)5Details of Safety Instrumented Functions (14)5.1PSD-103 (14)5.2PSD-101A (16)5.3PSD-102A (18)5.4USD-104.1A (20)5.5USD-104.2A (22)5.6USD-104.3A (24)5.7USD-101A (26)5.8ESD-101 (28)6Abbreviations and Definitions (30)7Disclaimer and Assumptions (31)7.1Disclaimer (31)7.2Assumptions for Safety Requirements Specification (31)Appendix A - List of Safety Functions Evaluated (32)Appendix B – SIL Determination Workshop Minutes (33)Revision HistoryREV DATE COMMENTS AUTHOR CHECKED APPROVEDA 17 July 2008 Incorporates comments from review RW MS1Introduction1.1General Project InformationProject Information Project DetailsProject Identification : 0804.02Project Name : Onshore Compressor Station 4Company : PTT Public Company LimitedProject Leader : Mr Naret VisesvongsaProject Initiated On : March 2008Project Description : Identify and specify SIF to IEC 61511 requirements1.2BackgroundPTT intends to install a new Onshore Compressor Station No. 4 (OCS4) located at Map Ta Phut, Rayong, adjacent to PTT LNG terminal, to boost the pressure of the incoming gas from PTT Gas Separation Plant Dew Point Control Unit (GSP DPCU) in order to mix it with gas from the LNG terminal at the Fourth Transmission Pipeline (FTP) header. The mixed gas will be distributed via the Fourth Transmission Pipeline.PTT has decided that the OCS4 project will follow the functional safety requirements of IEC 61511 safety lifecycle activities to ensure that potential incidents that could affect safety, the environment, or cause asset loss at the facility, have been identified, and risk management of these incidents can be demonstrated.1.3Purpose and ScopeThe purpose of this document is to provide details of the functional requirements that are common to the Safety Instrumented System (SIS), the functional requirements that are common to all identified Safety Instrumented Functions (SIF), and the functional and integrity requirements that are unique to each SIF. In this way repetition, conflicting or missing requirements are reduced. The intent is that the information required by the organization responsible for the design of the SIS is presented as clearly, completely and accurately as possible to enable the organization to design the SIS and each SIF to meet the functional requirements.The scope of the document follows the boundaries of the OCS4 project.1.4MethodologyAs an initial step in the process of compliance with IEC 61511, PTT has drawn on experience from designing and implementing similar facilities, and used this in conjunction with a HAZOP workshop to identify potential incidents, their causes and consequences, and the preventative and mitigative safeguards already in place. Where the HAZOP team felt it was necessary, additional safeguards were recommended.This initial step was followed by a SIL determination workshop held at the Foster Wheeler Thailand office in Sri racha on 14 July 2008. The SIL determination workshop used the results of the HAZOP to evaluate the performance requirements of the identified SIF. A risk graph approach, as detailed in the Foster Wheeler SIL Review Procedure, was used to evaluate the performance requirements of each SIF, and The results of the SIL determination workshop are located in Appendix B.. Essentially, the risk graph approach is a team-based evaluation of the severity of the consequence of each incident scenario the frequency each scenario would occur, the likelihood that a person or persons would be in the area, and possibility that the person or persons would have adequate warning prior to the incident occurring to enable them to avoid the incident. Separate risk graphs were used for environmental impact and potential financial loss.These parameters were then plotted on the appropriate risk graph to produce a Safety Integrity Level for each individual the SIF, for each of the three types of consequence considered – safety,environmental impact, and potential financial loss. The highest SIL rating from the three consequence types considered was chosen as the performance requirement of the SIF. As this approach resulted in a SIL for each SIF, it was felt necessary to refine this requirement with the inclusion of a Risk Reduction Factor (RRF). The following table maps the required RRF to the SIL value:SIL RRF1 302 5001.5Regulations and Standards UsedThis SRS is based on the following standards:Standard NumberIEC 61511 Parts 1-3 Functional Safety: Safety Instrumented Systems for the Process Industry SectorIEC 61508 Parts 1 to 7 Functional Safety of Electrical/Electronic/Programmable Electronic Safety-Related Systems1.6Supporting DocumentsThis SRS drew on information from, or references the following documents: Document DescriptionE17-08 FosterWheelerSIL Review ProcedurePR-0804.02-90.03 Rev A1 HAZOP Study - 3 July 2008- SIL Determination Workshop Results – 14 July 2008 15-3-0804.02-6000-001 to15-3-0804.02-6000-029 Rev D1Piping & Instrument Drawings (P&IDs )14-3-0804.02-6000-001 Rev D2 ESD Hierarchy DiagramsSPC0804.02-60.02 SISSpecificationSPC0804.02-99.90 Basic Engineering Design Document (BEDD)2General Requirements for the Safety Instrumented SystemThis section describes the common functional requirements that apply to the Safety Instrumented System used in the Onshore Compressor Station 4 project.2.1DefinitionThe Safety Instrumented System is defined as the total system and includes all sensor, logic solver and final element subsystems, power supplies and communication networks.2.2Design RequirementsThe SIS shall be designed in accordance with the manufacturer’s requirements to meet the required safety performance level. Where equipment is certified for safety use, all of the design requirements of the equipment safety manual (whether referenced on the safety certificate or not) shall be implemented, and evidence of this shall be provided.A copy of the safety manual for each certified device shall be provided.2.3Requirement for ReviewThis Safety Requirement Specification (SRS) was written based on the latest revisions of documentation available at the time. Prior to the design of the SIS, the responsible contractor shall review the SRS against the latest revisions of all applicable documents and to modify the SRS if and where required.2.4Response to SIS Logic Solver FailuresIn the event of partial or complete failure of the SIS, the following provisions must be made.a) A continuous diagnostic program shall detect the discrepancies and shall take timely action(initiation of the respective function or of the complete ESD). This action shall be visible from the operation station and recorded, and at no time it will imply any loss in process safety.b)In the case of system failure, the outputs will be driven to take the plant to a safe position andthe operator shall be warned.c)The failure modes and response of the SIS on the detection of faults should be defined. Forexample, a transmitter can be designed to fail toward a trip condition or away from a trip condition. If it is designed to fail away from the trip condition, then it is important that the operator gets an alarm on the transmitter failure and is trained to take the necessary corrective action to get the transmitter repaired as quickly as possible. See also IEC 61511-1, clause 11.3 relating to requirements on detection of a fault.2.5InterfacesThe SIS must interface to the following systems:2.5.1Distributed Control System (DCS)The interface between the SIS and the DCS shall be provided using redundant V-NET.It must be possible for the SIS to write information to the DCS.It must not be possible for the DCS to write information, settings or actions to the SIS. The SIS will be able to read information from the DCS to perform external sensor comparison, if required. An alarm shall be provided in the SIS and communicated to the operator should the read communications fail.In the case of 2oo3 transmitter voting, the SIS will write the transmitter values to the DCS; the DCS will perform a measurement validation comparison and raise an alarm if discrepancy is detected.2.5.2Operator WorkstationsOperating stations must be provided in accordance with PTT specifications and philosophy documents.2.6Sequence of Events Recording (SER)Sequence of Event (SOE) recording is required for this project:System timing in the SIS shall be synchronized from the DCS. The DCS shall be synchronized from a GPS.The SIS shall write event data to the DCS complete with time stamp.System timing shall be provided in accordance with DCS specification SPC0804.02-60.05 Section 7.8.2.7Environmental ConditionsThe SIS must be suitably designed, built and installed to operate in the environmental conditions specified in the SIS Specification (SPC0804.02-60.02) and Basic Engineering Design Document (SPC0804.02-99.90).2.7.1Interior EquipmentThe logic solver and associated interface equipment will be mounted in a controlled environment in accordance with SIS Specification (SPC0804.02-60.02).2.7.2Exterior EquipmentField equipment (sensors & final elements) will be supplied by others to meet the environmental requirements as detailed in Basic Engineering Design Document (SPC0804.02-99.90) and process requirements as detailed in the individual instrument data sheets.2.8Electrical PowerElectrical power is provided to the SIS via two independently fused power feeds providing power to two independent UPS systems.The UPS systems shall be sized to provide sufficient power to continue full operation of the SIS, including field devices, for 2 hours after which there will still be sufficient power for a controlled shutdown of the compressor station. Contractor to provide calculations to verify this capability2.9Loss of Energy SourcesThe complete SIS system shall be designed to go to its safe state on total loss of electrical power, or on total loss of instrument air/nitrogen.2.10SIS Software RequirementsAll configuration and programming requirements specified by IEC 61511-1 clause 12 shall be followed.a)SIF threshold set points shall be able to be changed without having to re-flash EPROMs. The SIFthreshold set points shall be protected via software access security.b)Use IEC 61508 safety assessed logic blocks (safety PLCs)c)Have cycle times that will allow overall performance as stated in the following general andspecific SIF requirementsd)Be functionally tested as stated in each SIF specific requiremente)Follow functional safety management and safety lifecycle practices similar to SIS hardware(especially MOC M anagement o f C hanges).3General Requirements for the Safety Instrumented FunctionsThis section describes the common functional requirements that apply to all Safety Instrumented Functions in the Onshore Compressor Station 4 project. In some cases, a Safety Instrumented Function will have additional or different requirements; these will be identified in the appropriate SIF subsection of this document.3.1Spurious Trip RateAll Safety Instrumented Functions shall be designed to fail spurious (safe) no more than once every 15 years (i.e. 0.066 per year)3.2Demand Mode of OperationAll Safety Instrumented Functions shall be designed to operate in low demand mode.3.3Protection ModeAll Safety Instrumented Functions shall be designed such that movement of the final element to the safe position will be performed by removing power from the element (i.e. de-energize-to-trip).3.4Manual ShutdownA pushbutton will be provided in the control room to manually initiate a shutdown if required.A pushbutton will be provided in the field to manually initiate a shutdown as specified in the individual SIF specification sheets.Control room and field pushbuttons are 1 button with 3 contact sets. Each contact set connects toa different digital input card, and is voted 2oo3.3.5Pre-AlarmsAll process SIF have a requirement for a pre-alarm signal. The pre-alarm signal shall be generated in the DCS as a median of the transmitter measured values written from the SIS to the DCS.3.6Maintenance OverridesMaintenance overrides (MOR) shall be applied to PSD-103 only.A master key switch in the DCS console shall enable an individual soft switch override of PT-111-1; PT-111-2 and PT-111-3 from the DCS. The DCS shall be programmed to ensure that only one maintenance override per voting group shall be permitted at any one time.Maintenance overrides will degrade the redundant voting elements as follows:Original Voting 2oo3Degraded Voting 2oo2The MOR column in the sensor data tables is interpreted as follows; Yes = Maintenance Override is permitted or No = Maintenance Override is NOT permitted (or not applicable).Maintenance overrides will operate as follows:I.The SIS shall be configured so that overrides are implemented using a two-step processthat includes activation of a unit-specific Bypass Enable switch and activation of a SIF input-specific override.II.Only when both of these items are activated will the system be in override. When a system is placed in override, the logic solver will hold the input of the element in overide in the non-shutdown state.III.In the Normal position, the contacts are open, indicating that the SIS cannot be used to override inputs in that Plant Unit.IV.In the Enable position, the contacts are closed, indicating that the SIS can be used to override inputs in that Plant Unit.V.Activation of the Override Enable switch shall be communicated to the DCS. Upon detection of a transition to the override-enabled state, the DCS shall generate an alarmand log the action.VI.The SIS shall be configured so that it will only allow overriding if the associated Plant Unit Override Enable switch is in the enable position.VII.The SIS shall be configured so that it will only allow one element of the voting group to be in override at any one time.VIII.An attempt to override without the Override Enable switch in the enable position will generate an alarm.IX.SIF input override ON command is initiated from the DCS as a pulse signal, the SIS reads this pulse and latches the override. SIF override OFF command is initiated from the DCS asa pulse, the SIS reads this pulse and unlatches the override. This is to ensure that overrideremains enabled in the event of loss of communications between DCS and SIS.X.If a SIF input override is enabled for 90 minutes the SIS shall alarm to the DCS that override is still enabled. This alarm will be repeated every 90 minutes until the SIF input override isdisabled.XI.Once all SIS override switches are in the normal position for that Plant, the Plant Unit Override Enable switch can be set back to the normal position.XII.If the Override Enable switch is set to the normal position while a SIS override switch is still in the override position, the SIS override will be forced to the normal position. If the overrideinput has not returned to a non-trip reading the SIF will be activated and the associatedautomatic shutdown will occur.XIII.To minimize this potential a lamp shall be provided, immediately adjacent to each Plant Unit Override Enable switch. The lamp will be lit when the Override Enable switch is in theenable position and all shutdown trips in that Plant Unit have not cleared.3.7Operating ModesThe following operating modes are identified for each Safety Instrumented Function: demand/continuous. This shall be stated in each individual SIF specification sheet.3.8Trip ResetTrip reset requirements will be stated in the individual SIF specification sheets.A trip cannot be manually reset until all initiators are in their healthy (normal operation) condition.3.9Mission TimeThe mission time (or system lifetime) shall be 15 years.3.10Response TimeThe response time of the complete SIF will be from detection at the sensor to completion of final element action and shall not exceed half of the process safety time for the specific incident scenario the SIF is guarding against.3.11Test IntervalEach component of the SIF may be tested separately according to its proof test interval.The proof test interval for the complete SIF will be the interval for which all SIF components are tested together.3.12Common Cause SourcesGood engineering practice should be used to minimize common cause failure sources. Sources of common cause failure for SIF components must be identified and considered when estimating the Beta factor.Factors associated with common cause failure are typically:ChemicalDevices are exposed to same or similar internal or external environments which may include freezing, plugging etcMechanicalDevices are exposed to same or similar mechanical stress such as vibration etc.Devices are identical or use same or similar technologyElectricalDevices share common electrical supply or instrument routes & marshalling equipment Devices are exposed to same or similar electrical stress such as lightning, RFI etc.SystematicDevices are designed, installed, maintained and tested by same or similar personnel and therefore subject to human error.3.13InterfacesThe process connection for sensors must be defined, for example:Clean Service, Remote Seal or Impulse Line with Low, Medium or High potential for blockage.Thermocouple or RTDThe interface for sensors must be defined, for example:IS barriers or other isolation/interface/signal conversion devicesThe process connections for final elements must be defined, for example;Tight shut-off or severe serviceThe interface for final elements must be defined, for example:Solenoids, barriers or other devices3.14Regulations & StandardsAll Safety Instrumented Functions shall be designed in accordance with the requirements detailed in IEC 61511and the PTT OCS4 project documentation.The Hardware Fault Tolerance of all SIF must be evaluated against the Architectural Constraints as stated in IEC 61508.3.15Failure ModesEvery SIF in this project has 2oo3 voting of sensors. On detection of failure, a transmitter shall be configured to fail away from the trip condition.As each SIF is designed to fail away from the trip condition, then it is important that the operator gets an alarm on the transmitter failure and is trained to take the necessary corrective action to getthe transmitter repaired as quickly as possible. See also IEC 61511-1, 11.3 relating to requirements on detection of a fault.3.16DiagnosticsEvery SIF in this project has 2oo3 voting of sensors. Detected failures will degrade the voting of groups as follows;Original Voting 2oo3Voting (1 Fail) 2oo2Voting (2 Fail) TripVoting (3 Fail) TripThe SIS logic solver shall be programmed to utilize all its diagnostic capabilities.The results of all diagnostics on all SIS and SIF subsystems shall be communicated to the DCS.Digital outputs to SOVs shall be line monitored.3.17Gas Over Oil ValvesWhere Gas over Oil valves are used in the final element subsystem of a SIF it should be noted that accumulators are used, and that this should be accounted for in SIL Verification calculations.3.18Application SoftwareApplication software shall be developed and tested in accordance with IEC 61511-1 clause 12.A certified Limited Variability Language (LVL) will be utilized for the SIS application program.3.19Proof Test ProceduresA detailed proof test procedure shall be provided for each SIF. Each proof test shall effectively evaluate the performance of the associated SIF from the process connection for sensor(s) to the process connection for the final element(s). Each test procedure shall contain a detailed test of effectiveness with measurable pass/fail criteria documented.Where sensor and/or final element subsystems of a SIF are to be tested separately, a detailed proof test procedure shall be provided for each subsystem. Each sensor subsystem proof test shall effectively evaluate the performance of the subsystem from the process connection for sensor(s) to the associated logic in the logic solver. Each final element subsystem proof test shall effectively evaluate the performance of the subsystem from the associated logic in the logic solver to the process connection for final element(s).Each proof test shall incorporate the manufacturers’ requirements for testing specific devices within each SIF or SIF subsystem.A detailed list of equipment required to effectively carry out any test procedure shall be documented within the test procedure.4 List of Safety Instrumented FunctionsThe functional and integrity requirements unique to each SIF are detailed in separate subsequent sections.SIF NameInitiating TagSIF DescriptionSIL PSD-103 PT-111A/B/C (2oo3) PT-111A/B/C detects low pressure indicating major leak orrupture downstream of inlet isolation valve SDV-101; and closesshutdown valve SDV-101 and closes pressurisation valve XV-101. SIL 1 RRF 30 SE PALL-321 PT-321A/B/C (2oo3)PT-321A/B/C detects low pressure instrument air indicating a total loss of instrument air, and switches to nitrogen.Implement in the DCS NSR PSD-101A/B/CLT-102A1/A2/A3 (2oo3)LT-102A/B/C detect LL level in separator S-101A/B/C and closes SDV-103A/B/C and LV-101A/B/C to prevent gas going to slops drum and potential drum rupture.SIL2 RRF 500 SEL PSD-102A/B/CLT-102A1/A2/A3 (2oo3)LT-102A detects HH level in separator S-101A and close SDV-102A to prevent liquid carry over to compressor C-101A/B/C inlet.SIL2 RRF 500LPSD-105.1/105.1RLT-103LT-101 / PT101 LT-101R / PT101RLT-103 detects low level in flare blow down drum D-101 and stops slop pumps P-101/101R to prevent cavitation.LT-101 / PT101 detects pump seal leakage on pump P-101 and stops pump P-101 to prevent damage.LT-101 R/ PT101R detects pump seal leakage on pump P-101R and stops pump P-101 to prevent damage.Implement in the DCSNSRPSD-106 F101-XT-101 F101 -XT-101 detects vibration (minor mechanical damage) in fan and stops flare blower to prevent major mechanical damage.Implement in the Bentley Nevada/MCCNSRUSD-104.1A/B/C TT-106A1/A2/A3 (2oo3) TT-106A detects high temperature downstream of the gas cooler E-101A and closes SDV-104A and SDV-105A, and shuts down compressor C-101A. SIL 2RRF 500SEL USD-104.2A/B/C PT-107A1/A2/A3 (2oo3) PT-107A detects high pressure between compressor C-101A and isolation valve SDV-106 and closes SDV-104A and SDV-105A, and shuts down compressor C-101A. SIL 2RRF 500SEL USD-104.3A/B/C PDT-105A1/A2/A3 (2oo3) PDT-105 detects high differential pressure across strainer STR-101A/B/C; closes SDV-104A and SDV-105A, and shuts down compressor C-101A.SIL 1 RRF 30 LPSD-104A/B/CXT-10N-A1 / A2 (1oo2)XT1-N detect vibration in individual finfans, XT2-N detectvibration in individual finfan motors and stops finfan to prevent major mechanical damage.N = 1-9 depending on the fin fan in questionImplement in the Bentley Nevada/MCCNSRESD-101 HS-101 HS-101 Initiates Total Plant Shutdown via all USD and PSD in ESD hierarchyNOTEUSD-104.1, USD-104.2 and USD-104.3 are three separate scenarios that initiate SIF USD-104Legend: S – Safety; E – Environment; L – Financial Loss; NSR - No Special Safety Requirements :5Details of Safety Instrumented Functions5.1PSD-103SIF Safety Requirement SpecificationSIF initiating devices PT-111-1; PT-111-2; PT-111-3 (2oo3)Hazard Rupture of pipeline downstream of SDV-101Consequence Gas leakage, potential fire and explosionSafe State SDV-101 closedRequired SIF Action PALL-111 detects low pressure at station inlet; to close main inlet shutdown valve SDV-101Proof Test Interval 60 months full proof test; 6 months for partial stroke test; 12 months for transmittersResponse Time 10 secTarget SIL / RRF SIL 1 / RRF 30Demand Rate (Source) Less than 1/30 yrsMode of Operation Low demandManual Shutdown NoTrip Mode De-energise to tripMTTR 8 hrsDocument References HAZOP : PR-0404.02-90.03 Rev A1: Action Item 1.03P&ID : 15-3-0804.02-6000-002 Rev D1ESD : 14-3-0804.02-6000-001 Rev D2C&E :Notes:Safety Requirement Specification Page 14 of 46Safety Requirement SpecificationPage 15 of 46Logic Relation & Loop Components Sensor Part & VotingLogic Solver PartFinal Element Part & VotingPressure transmitters PT-111-1; PT-111-2; PT-111-3 (voted 2oo3) detect low pressure at station inlet.SDV-101 gas over oil actuator. Valve to close.Intermediate Devices Intermediate DevicesIS barrier; surge arresterYokogawa ProSafe RS (Redundant) Redundant 3-way solenoid valves voted 1oo2. Accumulator tanks for SDV.Process & Operational Requirements Normal operating range 34 bar Operator Interface Requirements Sensor trip point 25 barMaintenance OverrideYes.Master key switch in DCS console to enable individual soft switch override of PT-111-1; PT-111-2 and PT-111-3 from DCS,but only allows override on one transmitter at a time. The maintenance overrides will degrade the redundant voting elements as follows: Original Voting 2oo3 Degraded Voting2oo2Requirements for maintenance and testingFollow prescribed maintenance procedures at defined proof test interval.Contractor to develop the specific test procedure. Reset RequirementsSoft manual reset implemented in the DCS (HS-203) Manual reset on SDV-101 in the fieldPressure value and trending on DCS SDV-101 position indication on DCSSpecific indication for the SIF on a stand-alone alarm anunciator panel dedicated to SISDiagnostics to be shown on operator station:- Line monitoring on the solenoid valvesassociated with the final element - Any transmitter failure - Logic solver diagnostics - MVC discrepancy alarm。

安全需求分析面试题目(3篇)

第1篇一、概述安全需求分析是确保信息系统安全性的重要环节,它涉及对系统潜在威胁的识别、分析以及制定相应的安全措施。

以下是一系列关于安全需求分析的面试题目,旨在考察应聘者对安全需求的理解、分析能力和解决问题的能力。

二、基础知识1. 什么是安全需求分析?- 请简述安全需求分析的定义及其在信息系统安全中的重要性。

2. 安全需求分析的步骤有哪些?- 请详细列举并解释安全需求分析的步骤。

3. 安全需求分析的目标是什么?- 请说明进行安全需求分析的主要目标。

4. 安全需求分析的方法有哪些?- 请列举并简要介绍几种常用的安全需求分析方法。

三、威胁与风险分析5. 什么是威胁?- 请解释威胁的定义及其对信息系统安全的影响。

6. 什么是风险?- 请说明风险的定义及其与威胁的关系。

7. 如何识别信息系统中的威胁?- 请列举几种识别信息系统威胁的方法。

8. 如何评估信息系统的风险?- 请简述评估信息系统风险的基本流程。

9. 什么是脆弱性?- 请解释脆弱性的概念及其在安全风险中的作用。

10. 如何减少信息系统的脆弱性?- 请提出几种减少信息系统脆弱性的措施。

四、安全需求11. 什么是安全需求?- 请解释安全需求的定义及其与系统功能需求的关系。

12. 安全需求有哪些类型?- 请列举并简要介绍几种常见的安全需求类型。

13. 如何确定安全需求的优先级?- 请说明确定安全需求优先级的方法。

14. 安全需求分析中如何处理冲突的需求?- 请提出处理安全需求冲突的策略。

15. 如何将安全需求转化为安全措施?- 请解释将安全需求转化为安全措施的过程。

五、案例分析16. 案例分析:某电子商务平台的安全需求分析- 请根据以下背景,进行安全需求分析:- 该平台涉及用户个人信息、交易信息等敏感数据。

- 平台需要支持多种支付方式,包括在线支付、银行转账等。

- 平台需要具备高可用性和高可靠性。

17. 案例分析:某企业内部办公系统的安全需求分析- 请根据以下背景,进行安全需求分析:- 该系统存储了企业内部机密文件和员工个人信息。

系统架构设计中的安全性考虑(四)

系统架构设计中的安全性考虑随着信息技术的飞速发展,系统架构设计的重要性日益凸显。

而在系统架构设计中,安全性考虑更是至关重要的一环。

在这篇文章中,我们将探讨系统架构设计中的安全性考虑,并深入了解如何在系统架构设计过程中确保安全性。

一、安全需求分析首先,系统架构设计中的安全性考虑始于安全需求分析。

在设计系统架构之前,需要充分了解系统的安全需求。

这包括对系统的数据保护、身份认证、访问控制、加密等方面的需求进行全面评估。

只有充分了解安全需求,才能够在系统架构设计中有针对性地考虑安全性。

二、安全模式选择在系统架构设计中,选择合适的安全模式也是至关重要的一环。

安全模式可以根据实际需求选择,比如基于角色的访问控制、基于策略的访问控制、多因素认证等。

不同的系统架构可能需要不同的安全模式来保障安全性,因此在设计过程中需要充分考虑并选择合适的安全模式。

三、安全通信保障在系统架构设计中,安全通信保障也是不可或缺的一环。

特别是在涉及跨网络通信的系统中,安全通信更是至关重要。

因此,在系统架构设计过程中,需要考虑如何保障通信的完整性、机密性和认证性,确保数据在传输过程中不被篡改和窃取。

四、安全策略制定制定合适的安全策略也是系统架构设计中的关键环节。

安全策略可以包括对系统访问控制的规定、对敏感数据的加密策略、对恶意攻击的防范策略等。

在系统架构设计之初,就需要明确制定相应的安全策略,以保障系统的安全性。

五、安全性审计在系统架构设计完成后,安全性审计也是非常重要的一环。

通过安全性审计,可以全面评估系统的安全性,并及时发现潜在的安全隐患。

因此,在系统架构设计中需要预留出相应的接口和日志记录功能,以便进行安全性审计。

六、持续改进最后,在系统架构设计后,持续改进也是确保系统安全性的关键环节。

随着安全威胁的不断演变,系统的安全性也需要不断改进。

因此,在系统架构设计完成后,需要建立完善的安全性改进机制,不断对系统进行改进和优化。

总结:综上所述,系统架构设计中的安全性考虑是至关重要的一环。

系统安全需求(三员)

角色访问控制:系统内每一个账户都隶属于不同的角色。对不同的角色赋予不同 的权限,账户通过所在角色的权限可以访问相关信息。

1.3.3 身份鉴别管理

本系统与兵器装备集团现有涉密信息系统的身份认证系统相结合,达到用户身份 鉴别到单个用户的要求。

1.3.4 访问控制管理

在本系统实施中,需要结合系统的访问权限控制机制,基于用户的身份标识设定 对信息类别的访问权限,包括信息密级、业务范围、专业类别、其它属性等。系统通 过身份鉴别、访问控制等多种手段阻挡非授权访问。用户及管理人员都不能直接浏览、 修改、删除数据。

1.3. 系统安全保密实现

本系统按照机密级安全防护要求结合用户的业务需求,实现以下几个方面的安全 保密功能。

1、密级标识要求; 2、涉密数据产生与存储; 3、身份鉴别要求; 4、访问控制要求; 5、安全审计要求; 6、三员管理要求;

1.3.1 密级标识管理

涉密信息系统中的信息应有相应的密级标识。密级标识应与信息主体不可分离, 其自身不可篡改。因此在系统中每条记录都必须有相应的密级标识。

系统对所有信息数据的输入输出操作进行审计,审计内容包括时间、帐号、客户 机 ip、所做操作类型、处理数据类别等内容。其中审计时间统一以系统服务器时间为 准,确保所有审计信息的时间一致性。

用户操作审计信息 用户在对所有信息数据进行任何操作时,系统形成审计信息。用户操作包括新建 信息、修改信息、查询信息、删除信息、打印信息、导入信息、导出信息等,审计内 容包括时间、帐号、客户机 ip、所做操作类型、处理数据类别等内容。 系统管理员操作审计信息 系统对系统管理员的操作进行审计,其中包括菜单、数据字典、业务流程、表单 等的添加、修改和删除等操作。 安全管理员操作审计信息 系统对安全管理员的操作进行审计,其中包括用户、角色权限的修改等操作。 审计管理员操作审计信息 系统对审计管理员的操作进行审计,其中包括审计管理员对系统内所有审计信息 的审计和审计信息的操作(查看、导入、导出)。 审计信息安全 只有审计管理员可以查看系统内所有的审计信息,审计管理员的操作记录可由系 统管理员和安全管理员进行查看。 审计信息至少保留一年。 审计记录应具备统计、查询功能,包括按时间范围、主客体身份、行为类型等条 件进行检索查询。审计记录的查询应具备访问控制功能,保证审计记录不被篡改、伪 造和非授权删除,存储的审计记录不能被破坏。 系统日志 系统日志主要记录应用服务器、数据库系统、服务器操作系统的日志信息。系统 管理员、审计管理员可以利用系统日志监视系统中发生的事件。系统管理员可以通过 它来发现系统中所发生的错误,审计管理员可以利用它寻找受到攻击时攻击者留下的 痕迹。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

安全需求分析泄密事件是由一系列事件构成的,包括内网非法外联、木马通过外部网络进入内部网络、木马感染主机、泄密、发现泄密事件等阶段。

要防止泄密事件的发生,就要阻断木马传播、主动预防、检测和清除木马,形成一个纵深的防御体系。

1、对边界防护的需求木马都是由外部网络传入内部网络的,必须在边界处进行有效的控制,防止恶意行为的发生,实现拒敌于国门之外。

针对边界防护,需要考虑加强防护的方面有:1)内网和外网间的边界防护在条件允许的情况下,实现保密内网与外网的物理隔离,从而将攻击者、攻击途径彻底隔断。

即使在部分单位,内网、外网有交换数据的需求,也必须部署安全隔离和信息交换系统,从而实现单向信息交换,即只允许外网数据传输到内网,禁止内网信息流出到外网。

2)对核心内部服务器的边界防护内网中常包括核心服务器群、内网终端两大部分,核心服务器保存着大部分保密信息。

为避免内网终端非法外联、窃密者非法获取核心服务器上的保密数据,就要实现核心服务器与内网终端间的边界防护。

感染木马时,核心服务器的边界安全网关能够阻止终端的越权访问,并检查是否含有木马,然后进行清除。

但在实现网关的封堵、查杀木马的同时,要防止对系统带宽资源的严重损耗。

3)防止不安全的在线非法外联内网与外网的连接点必须做到可管、可控,必须有效监控内网是否存在违规拨号行为、无线上网行为、搭线上网行为,避免内用户采取私自拨号等方式的访问互联网而造成的安全风险。

4)防止离线非法外联或不安全的接入行为要限制终端设备,如PC机、笔记本,直接接入并访问内网区域,对于不符合安全条件的设备(比如没有安装防病毒软件,操作系统没有及时升级补丁,没有获得合法分配的IP地址或离线外联过),则必须禁止进入。

2、对主机安全的需求内网终端非法外联后木马入侵的目的都是最终的主机。

主机的防护必须全面、及时。

1)木马病毒的查杀和检测能力的需求由于内部网络中的计算机数量很多,要确保网络中所有计算机都安装防木马软件,并实施实施统一的防木马策略。

防木马软件至少应能扫描内存、驱动器、目录、文件和Lotus Notes 数据库和邮件系统;具备良好的检测和清除能力;支持网络远程自动安装功能和自动升级功能。

2)系统自身安全防护的需求木马在主机中的隐藏、执行和攻击最后都是体现在操作系统层面。

要确保操作系统及时升级,防止漏洞被木马和病毒利用。

在及时升级操作系统的基础上,要实时对计算机进程、访问端口的进行监控,以及时发现异常与木马;同时要有注册表防护手段,保障木马不能修改系统信息,从而使木马不能隐藏与自动运行。

3)移动存储介质控制的需求木马传播重要一个渠道是移动存储介质。

主机系统要在移动介质接入系统时立即截获该事件,然后根据策略或者拒绝接入,或者立即对移动介质进行扫描,以阻断移动介质病毒的自动运行与传播。

4)安全审计的需求系统的日志记录了系统的工作情况,也反应了工作人员的操作行为。

审计关键主机的访问行为,可判断内部人员是否有违规的行为;同时,还可以实时发现木马的行踪,并找出深层次的安全威胁。

3、对安全管理的需求为防止泄密事件的发生,除了加强安全技术的管控外,也要加强安全管理。

首先,要引入第三方安全服务,定期查看关键计算机设备的状态,以发现与解决计算机中的木马;其次,要建立应急响应机制,使得在泄密事件发生后,能及时定位与隔离涉及的主机,使安全事件能够追查到责任人。

对应措施设计如何满足这些安全需求?下面是对应的措施。

1、边界防护的措施1)防火墙技术防火墙是实现内网终端与内网核心服务器隔离的基本手段。

防火墙通常位于不同网络或网络安全域间的唯一连接处,根据组织的业务特点、管理制度所制定的安全策略,运用包过滤、代理网关、NAT转换、IP+MAC地址绑定等技术,实现对出入核心服务器网络的信息流进行全面的控制(允许通过、拒绝通过、过程监测),控制类别包括IP地址、TCP/UDP端口、协议、服务、连接状态等网络信息的各个方面,从而实现对不良网站的封堵。

但是,传统单一的防火墙无法有效对抗更隐蔽的攻击行为,如欺骗攻击、木马攻击等,因此,有必要在这些边界采取防护能力更强的技术。

2)防病毒网关技术随着网络的飞速发展,单机版的防病毒软件面临着集中管理、智能更新等多方面的问题,无法对木马、蠕虫、邮件性病毒进行全网整体的防护,已经不能满足复杂应用环境,所以,构建整体病毒防护体系已成为必然。

完整的防毒体系包括:网关级防病毒——部署在网络入口处,对木马、病毒、蠕虫和垃圾邮件进行有效过滤;服务器防病毒——服务器为资源共享和信息交换提供了便利条件,但同时也给病毒的传播和扩散以可乘之机;桌面级防病毒——在客户端安装,将病毒在本地清除而不至于扩散到其他主机或服务器;病毒管理中心——能实现防病毒软件的集中管理和分发、病毒库分发、病毒事件集中审计等。

在不与外网连接的内部保密网中,可将防病毒网关部署在核心服务器区和终端区之间,通过网关把病毒拒于核心服务器区网络之外。

在与外网连接的内部保密网中,可将防病毒网关部署在外网和内网连接边界中之间,通过网关把病毒拒于内部保密网络之外。

这要求网关防毒产品部署简便、能承受防病毒网关的数据流量、能检测并清除病毒。

3)终端防护系统为了防止不安全的在线非法外联、离线非法外联或不安全的接入行为,必须把终端防护系统与其它网关防护技术结合起来。

通过终端防护系统的统一策略配置的主机防火墙和主机IDS,能实现对桌面系统的网络安全检测和防护,当IDS检测到威胁后,能与主机防火墙进行联动,自动阻断外部攻击行为。

通过终端防护系统,可对桌面系统的远程拨号行为、无线上网行为、搭线上网行为进行控制,发现存在违规外联的主机,给出报警,通过防火墙切断该主机与网络的连接,避免导致内网遭到更大的破坏。

通过终端防护系统的安全状态检测策略,可监测进入内网的终端设备,对于不符合安全条件的设备,可不允许其接入内网。

4)网闸技术在安全性要求很高,但又有内部网络和外网数据交换的情况下,必须采取网闸技术,以实现内网和外网的单向安全隔离和数据交换。

2、主机安全的防护1)桌面木马与病毒查杀技术在一个整体病毒防护方案中,桌面级防病毒是重要的支点。

对木马的防范,除了通常的桌面防病毒产品外,还有一些专门的木马查杀产品,象瑞星卡卡、360安全卫士等。

桌面查杀产品拥有查杀流行木马、清理恶评及系统插件、管理应用软件、系统实时保护,修复系统漏洞等数个强劲功能,同时还提供系统全面诊断,弹出插件免疫,清理使用痕迹以及系统还原等特定辅助功能,并且提供对系统的全面诊断报告,方便用户及时定位问题所在,为用户提供全方位的系统桌面保护。

2)终端防护技术终端管理系统是对局域网内部的网络行为进行全面监管,检测并保障桌面系统的安全产品。

系统一般共分四大模块:桌面行为监管、桌面系统监管、系统资源管理,通过统一定制、下发安全策略并强制执行的机制,实现对局域网内部桌面系统的管理和维护,能有效保障桌面系统及机密数据的安全。

终端管理系统自动检测桌面系统的安全状态,能针对桌面系统的补丁自动检测、下发和安装,修复存在的安全漏洞,防止漏洞被木马和病毒利用。

终端管理系统监管桌面行为,对桌面系统上拨号行为、打印行为、外存使用行为、文件操作行为的监控,通过策略定制限制主机是否允许使用外存设备,确保机密数据的安全,避免了内部保密数据的泄漏。

终端管理系统桌面监管系统,解决了难以及时、准确掌控桌面系统基础信息的问题,规范了客户端操作行为,提高了桌面系统的安全等级。

通过系统监管模块管理员能够远程查看桌面系统当前的详细信息,包括:已安装软件、已安装硬件、进程、端口、CPU、磁盘、内存等,及时发现异常。

终端管理系统为管理员提供了Agent管理、IP管理等功能,能对网络内的Agent进行有效管理,避免IP地址混乱、非法接入、木马运行等情况。

终端管理系统在对收集的事件进行详尽的分析和统计的基础上,支持丰富的报表功能,实现了分析结果的可视化。

为帮助网络管理员对网络中的情况进行深度挖掘分析,系统提供了多种报表模板,支持管理员从不同方面进行网络事件和用户行为的可视化分析,满足了安全审计的需求。

3、安全管理1)安全审计系统安全审计既是发现安全问题的重要手段,也是管理内部人员行为的威慑手段。

如果不计划部署安全管理平台,就一定要安装安全审计系统。

推荐通过引入集中日志审计的技术手段,对网络运行日志、操作系统运行日志、数据库访问日志、业务应用系统运行日志、安全设施运行日志等进行统一的安全审计,及时自动分析系统安全事件,实现系统安全运行管理。

2)安全管理平台系统在内部部署了防病毒等一系列安全设备后,可以在一定程度上提高安全防御水平,降低发生泄密事件的概率。

但同时也要加强安全管理,引入安全管理平台。

信息安全管理平台,能实时对网络设备、服务器、安全设备、数据库、中间件、应用系统的安全状况进行统一监控、采集安全事件和日志信息、进行整合和关联分析、评估安全风险、审计用户行为、产生安全事故和告警、生成安全报告并及时进行应急响应,确保相关系统的业务持续运行,协助管理人员排除安全隐患和安全故障,同时为相关部门的信息安全审计和考核提供技术手段和依据,实现全网的安全集中监控、审计和应急响应,全面提升保密内网的信息安全保障能力。

对于内网泄密事件而言,安全管理平台可以对关键主机的访问行为进行记录,一方面形成威慑,另一方面方便事后取证;安全管理平台还可以找出系统内感染木马病毒的机器。

3)定期巡检服务定期巡检服务是一种第三方安全服务,可以定期查看并发现系统的安全漏洞,检测关键计算机设备的状态,发现并定位计算机中已经感染的木马,防止木马的泄密等破坏行为发生。

安全措施部署举例IT专家网原创文章,未经许可,严禁转载!安全需求分析当今电信行业或多或少的面临着如下的网络威胁:内部误用和滥用:各种调查都显示来自于内部的误用(操作)和滥用对企业网络和业务的影响都是最为致命的,通常的比例高达70%。

这样,如何高效地防止误用损失、阻止滥用、监测业务网络的健康运行,并且在事件发生后能够成功地进行定位和取证分析,这样的能力对于一个成功的电信企业显得至关重要。

拒绝服务攻击:当前运营商受到的拒绝服务攻击的威胁正在变得越来越紧迫,对拒绝服务攻击的解决方案也越来越受到国际上先进电信提供商的关注。

对大规模拒绝服务攻击能够阻止、减轻、躲避的能力是标志着一个电信企业可以向客户承诺更为健壮、具有更高可用性的服务,也是整个企业的网络安全水平进入一个新境界的重要标志。

外部入侵:这里是通常所说的黑客威胁。

现在的黑客的目标已经由原来的技术转变为现在的以盈利为目标,这些是对网络自主运行的控制权的巨大威胁,使得客户在重要和关键应用场合没有信心,损失业务,甚至造成灾难性后果。

病毒:病毒时时刻刻威胁着整个互联网,促使人们不得不在网络的各个环节考虑对于各种病毒的检测防治。