习题讲解3第四章hcy

第4章 习题及答案精选版演示课件-

活性中心离子与反离子的不同结合形式和单体的反应能力顺序

如下:

A+ + B- > A+//B - >A+B-

h共kui 价键连接的A-B一般无引发能力

11

5.分别叙述进行阴、阳离子聚合时,控制聚合反应速度和聚合 物分子量的主要方法。

hkui

9

4.在离子聚合反应过程中,活性中心离子和反离子之间的结 合有几种形式?其存在形式受哪些因素的影响?不同存在形式和 体的反应能力如何?

在离子聚合中,活性中心正离子和反离子之间有以下几种结合 方式:

共价键合 紧密离子对 疏松离子对 自由离子

以上各种形式之间处于平衡状态。结合形式和活性种的数量受

hkui

4

引发剂:

(1) 为过氧化苯甲酰, 属过氧化物自由基引发剂;(2)为过氧化物+ 低价 盐, 属自由基聚合的氧化还原引发体系;(3)钠-萘属电子间接转移 阴离子聚合引发剂;(4)n-C4H9Li属烷基金属化合物阴离子聚合 引发剂;(5) BF3+H2O为Lewis酸阳离子聚合引发体系;(5)为 碳阳离子源阳离子聚合引发体系, 其中t-BuCl为碳阳离子源, 是引发 剂, AlCl3为Lewis酸活化剂。

hkui

14

7、写出在丙烯的阳离子聚合中, 向单体、向聚合物链转移反应 的方程式, 哪种链转移方式为主, 并分析丙烯在阳离子聚合条 件得不到高分子量产物的原因。

向聚合物链转移反应: 向单体链转移反应: 为主

生成稳定的烯丙基正碳离子(烯丙基单体自阻聚).

hkui

物理化学第四章习题答案

物理化学第四章习题答案物理化学作为一门结合物理学和化学原理的学科,其习题通常涉及热力学、动力学、量子化学等多个方面。

以下是第四章习题的可能答案,但请注意,具体答案会根据教材和习题的具体内容而有所变化。

习题1:理想气体状态方程的应用题目:一个理想气体在标准状态下的体积是22.4L。

如果压力增加到原来的两倍,同时温度升高到原来的1.5倍,求此时气体的体积。

解答:理想气体状态方程为 \[ PV = nRT \]其中 \( P \) 是压力,\( V \) 是体积,\( n \) 是摩尔数,\( R \) 是理想气体常数,\( T \) 是绝对温度。

设初始状态下的压力为 \( P_1 \),温度为 \( T_1 \),体积为\( V_1 \)。

变化后的压力为 \( P_2 = 2P_1 \),温度为 \( T_2 =1.5T_1 \),体积为 \( V_2 \)。

根据题意,\( n \) 和 \( R \) 是常数,可以消去,得到:\[ \frac{P_1V_1}{T_1} = \frac{P_2V_2}{T_2} \]\[ \frac{V_2}{V_1} = \frac{P_1T_2}{P_2T_1} = \frac{1 \times1.5}{2 \times 1} = 0.75 \]\[ V_2 = 0.75 \times 22.4L = 16.8L \]习题2:热力学第一定律的应用题目:1摩尔理想气体在绝热条件下从状态A(\( P_1, V_1 \))膨胀到状态B(\( P_2, V_2 \))。

求气体在过程中所做的功和内能变化。

解答:绝热条件下,\( Q = 0 \),根据热力学第一定律 \( \Delta U = Q - W \)。

理想气体在绝热过程中的内能变化可以表示为:\[ \Delta U = \frac{3}{2}nR\Delta T \]由于是绝热过程,\( P_1V_1^\gamma = P_2V_2^\gamma \),其中\( \gamma \) 是比热容比(对于单原子理想气体,\( \gamma =\frac{5}{3} \))。

编译原理第三版何炎祥第四章习题答案

FOLLOW(T’)=FOLLOW(T)={+,),$}

FOLLOW(F)=FIRST(T’)={(,a,^,ε}

FOLLOW(F’)=FOLLOW(F)={(,a,^,ε}

FOLLOW(P)=FIRST(F’)={*,ε}

(3)

+Leabharlann ε*()

a

^

$

E

E→TE’

E→TE’

SELECT(T’→T)={(,a,^}∩SELECT(T’→ε)={+,ε,),$}=∅

SELECT(F’→*F)={*}∩SELECT(F’→ε)={+,ε,(,),a,^,$}=∅

SELECT(P→(E))={(}∩SELECT(P→a)={a}∩SELECT(P→^)={^}=∅

所以该文法是LL(1)文法。

所以M[B,a]=’B→Sb’

对于产生式A→Bc

FIRST(B)={a}

所以M[A,a]=’A→Bc’

得出LL(1)分析表为:(空白处为ERROR)

a

b

c

$

S

S→aA{bA}

B

B→Sb

A

A→Bc

5.4

(1)S→SbA|aA存在左递归,消除左递归后改写为S→aA{bA}

则文法G[S]:

S→aA{bA}

B→Sb

A→Bc

该文法满足LL(1)文法条件。

(2)对于产生式S→aA{bA}

FIRST(aA{bA})={a}

所以M[S,a]=’S→aA{bA}’

对于产生式B→Sb

FIRST(Sb)={a}

FIRST(F)=FIRST(P)={(,a,^}

普通化学第四章课后习题解答

第四章化学平衡原理参考答案P 68~69综合思考题:解:①根据θθmf B m r H v H ∆=∆∑(其中B v 对生成物取正值,反应物取负值)有: ),()1(),()1(),(),(2g B H g A H g E H g D H H m f m f m f m f m r θθθθθ∆-+∆-+∆+∆=∆=2×(-4RT 1)+(-2.606RT 1)+3.5RT 1+2.5RT 1 =-4.606RT 1同理:),()1(),()1(),(),(2g B S g A S g E S g D S S m m m m m r θθθθθ-+-++=∆=2×(0.25RT 1)+(0.5RT 1)-0.3RT 1-0.7RT 1 =0.0根据吉“布斯-赫姆霍兹”方程θθθmr m r m r S T H G ∆-∆=∆有: 31100.0298606.4-⨯⨯--=∆RT G m r θ=-4.606RT 1×10-3(kJ.mol -1)<0 ∴反应正向自发。

②根据θθK RT G m r ln -=∆有:606.41010606.4ln 3131=⨯⨯--=∆-=--RT RT RT G K m r θθK θ=100.0③求Q ,根据]/[]/[]/[]/[2θθθθP P P P P P P P Q B A E D ⋅⋅=有: ]3.101/3.1015.0[]3.101/3.1010.1[]3.101/3.1015.0[]3.101/3.1015.0[2kPa kPa kPa kPa kPa kPa kPa kPa Q ⨯⋅⨯⨯⋅⨯==0.25 ∵Q<K θ∴平衡向正反应方向移动④根据)(ln 211212T T TT R H K K m r ⋅-∆=θθθ有:1606.4RT H m r -=∆θ,T 1=298K ,0.1001=θK ,T 2=398K ,?2=θK 将有关数据代入式子中得:)398298298398(298606.40.100ln2⨯-⋅⨯-=R R K θ解得:K θ2=31.4 ⑤∵K θ2< K θ1,∴由T 1升至T 2平衡向逆反应方向移动(即吸热反应方向移动)。

有机化学第四章习题答案

p941.解释下列名词。

共轭效应互变异构1,4-加成亲核加成乙烯基化反应氢化热离域能(共轭能)超共轭效应双烯合成亲双烯体红外活性键的伸缩振动键的弯曲振动解:共轭效应:由于结构的原因,双键π电子云不再只定域在双键上,也有部分离域到分子的其它部分,即发生了键的离域。

这种离域效应叫共轭效应。

互变异构:在一般条件下,两个构造异构体可以迅速地相互转变的异构现象。

1,4-加成:一分子试剂加在共轭双键两端的加成反应。

亲核加成:由亲核试剂进攻而引起的加成反应。

乙烯基化反应:反应物分子中的氢原子被乙烯基取代的反应。

氢化热:每一摩尔烯烃催化加氢时放出的能量叫氢化热。

离域能(共轭能):共轭分子中由于键的离域而导致分子的额外的稳定能,称为离域能。

超共轭效应:σ轨道与π轨道相互作用而引起的离域效应。

双烯合成:共轭二烯和某些具有碳碳双键的化合物发生1,4-加成,生成环状化合物的反应。

亲双烯体:在双烯合成中能和共轭二烯反应的重键化合物叫做亲双烯体。

红外活性:能吸收红外辐射的性质。

键的伸缩振动:只改变键长,而不改变键角的振动。

键的弯曲振动:只改变键角,而不改变键长的振动。

2.用系统命名法命名下列化合物:(1) (CH3)3CC≡CCH2CH3(2) HC≡CCH2Br (3) CH2=CHC≡CH (4)CH2=CHCH2CH2C≡CH (5) CH3CHClC≡CCH2CH3(6) CH3C≡CC(CH=CH2)=CHCH2CH3(7)解:(1) 2,2-二甲基-3-己炔(2) 3-溴丙炔(3) 1-丁烯-3-炔(4) 1-己烯-5-炔(5) 2-氯-3-己炔(6) 4 –乙烯基-4 –庚烯-2-炔(7) 1,3,5-己三烯3.写出下列化合物的构造式。

(1) 4 –甲基-1-戊炔(2) 3 –甲基-3-戊烯-1-炔(3) 二异丙基乙炔(4) 1,5 –己二炔(5) 异戊二烯(6) 丁苯橡胶(7) 乙基叔丁基乙炔解:(1) CH≡CCH2CH(CH3)CH3(2) CH≡CC(CH3)=CHCH3(3) (CH3)2CHC≡CCH(CH3)2(4) CH≡CCH2CH2C≡CH (5) CH2=C(CH3)CH=CH2(6) -[-CH2CH=CHCH2CH(C6H5)CH2-〕n- (7)CH3CH2C≡CC(CH3)34.写出1-丁炔与下列试剂作用的反应式。

物化教材习题解答(人卫版)第4章习题

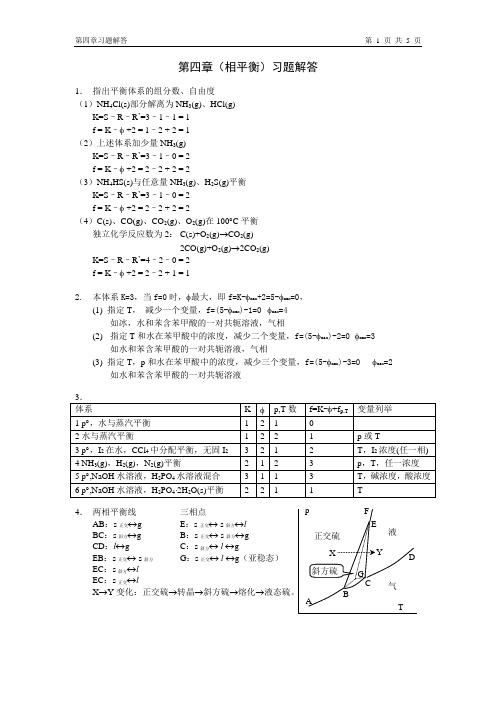

第四章(相平衡)习题解答1.指出平衡体系的组分数、自由度(1)NH4Cl(s)部分解离为NH3(g)、HCl(g)K=S–R–R’=3–1–1 = 1f = K–φ +2 = 1–2 + 2 = 1(2)上述体系加少量NH3(g)K=S–R–R’=3–1–0 = 2f = K–φ +2 = 2–2 + 2 = 2(3)NH4HS(s)与任意量NH3(g)、H2S(g)平衡K=S–R–R’=3–1–0 = 2f = K–φ +2 = 2–2 + 2 = 2(4)C(s)、CO(g)、CO2(g)、O2(g)在100︒C平衡独立化学反应数为2: C(s)+O2(g)→CO2(g)2CO(g)+O2(g)→2CO2(g)K=S–R–R’=4–2–0 = 2f = K–φ +2 = 2–2 + 1 = 12. 本体系K=3,当f=0时,φ最大,即f=K-φmax+2=5-φmax=0,(1) 指定T,减少一个变量,f=(5-φmax)-1=0 φmax=4如冰,水和苯含苯甲酸的一对共轭溶液,气相(2) 指定T和水在苯甲酸中的浓度,减少二个变量,f=(5-φmax)-2=0 φmax=3如水和苯含苯甲酸的一对共轭溶液,气相(3) 指定T,p和水在苯甲酸中的浓度,减少三个变量,f=(5-φmax)-3=0 φmax=2如水和苯含苯甲酸的一对共轭溶液4.两相平衡线三相点AB:s正交↔g E:s正交↔ s斜方↔lBC:s斜方↔g B:s正交↔ s斜方↔gCD:l↔g C:s斜方↔l ↔gEB:s正交↔ s斜方G:s正交↔l ↔g(亚稳态)EC:s斜方↔lEC:s正交↔lX→Y变化:正交硫→转晶→斜方硫→熔化→5. 按Trouton 规则,11-v m ol K J 88TH -⋅⋅=∆∆H V =88⨯(273.2+61.5)=29454 J ⋅mol -1⎪⎪⎭⎫⎝⎛-∆-=12v 12T 1T 1R H p p ln ⎪⎭⎫ ⎝⎛+-+-=5.612.2731402.2731R 29454325.101p ln 2 p 2=48.99 kPa 6. ⎪⎪⎭⎫⎝⎛-∆-=12v 12T 1T 1RH p p ln ⎪⎪⎭⎫⎝⎛--=2.3731T 1R 40670325.10199.151ln2 T 2=385.1K=111.9︒C7. ⎪⎪⎭⎫ ⎝⎛-∆-=12v 12T 1T 1RH p p ln⎪⎭⎫⎝⎛+-+∆-=2.27323012.273901R H 3.101267.0ln v∆H V = 64454 J ⋅mol –1⎪⎪⎭⎫ ⎝⎛+--=2.2732301T 1R 644543.10133.1ln2 T 2=392.7K = 119.5︒C8.229.37T13115p ln +-=∆H 升华=-13115R=109044 J ⋅mol -1液←→气平衡,lnp ~1/T 的回归方程为90.26T8521p ln +-=∆H 汽化=-8521R=70848 J ⋅mol -1∆H 熔化=∆H 升华-∆H 汽化=38196 J ⋅mol -1(2) 三相点p ,T 是气液平衡线和气固平衡线的交点,联立两回归方程,解得 T=444.8 K=171.6 ︒C p=2298 Pa(3) T=500K 代入气液平衡回归方程,得沸点压力 p=19083 Pa9. 由0︒C 和10︒C 的蒸汽压求水的汽化热: ⎪⎪⎭⎫⎝⎛-∆-=12v 12T 1T 1R H p p ln⎪⎭⎫ ⎝⎛-∆-=27312831R H 6106.0228.1lnv ∆H v =44880 J ⋅mol -1求出升华热:∆H 升华= ∆H 熔化+∆H 汽化=333.5⨯18+44880=50883 J ⋅mol -1由0︒C 数据求出口处(-25︒C )的蒸气压:⎪⎪⎭⎫⎝⎛-∆-=1212T 1T 1R H p p ln升华 ⎪⎭⎫⎝⎛--=27312481R 508836106.0p ln2 p 2=0.637 kPa计算20︒C 时的蒸汽压(用10︒C 数据,也可用0︒C 数据):⎪⎪⎭⎫⎝⎛-∆-=12v 12T 1T 1RH p p ln⎪⎭⎫⎝⎛--=28312931R 44880228.1p ln2 p 2=2.31 kPa%==饱和蒸汽压实际蒸汽压相对湿度=72.231.20637.010. 1.54p 65.0p x p y *AA *A A ==总 p*A =37.45 kPap 总= p*A x A + p*B x B = 37.45⨯0.65 + p*B ⨯0.35 = 54.1p*B = 85.02 kPa11.2665.078/7092/3092/30M /70M /30M /30x ===苯甲苯甲苯甲苯++甲苯甲苯甲苯x p p ==4.89⨯0.2665=1.303 kPa苯苯苯x p p ==15.76⨯(1-0.2665)=11.56 kPap 总= p 甲苯+p 苯=12.86 kPa12.(1) 作相图(2) 物系组成为x=0.6,由相图,114︒C 时,气相x g =0.92,液相x l =0.53杠杆规则:22.06.092.053.06.0n n lg =--=(3) x=0.6时,沸点为110︒C ,提高到114︒C ,馏出物(气相)组成为0.92 (4) 完全蒸馏(精馏),馏出物为100%的HNO 3,残留液为0.38的恒沸物。

结构化学第四章习题讲解

《结构化学》第四萃习题4001厶和人不是独立的对称元素• I大1为心___ ,/6= ________4002判断:既不存在G轴.又不存在6时,久轴必不存在。

--------------------- ()4003判断:在任何情况下,S^E。

------------------------- ()4004判断:分子的对称元素仅7种,即o , i及轴次为1. 2. 3, 4, 6的旋转轴和反轴。

4005下面说法正确的是:------------------- ()(A)分子中各类对称元素的完全集合构成分子的对称群(B)同一种分子必然同属于一个点群.不同种分子必然属于不同的点群(C)分子中有&轴.则此分子必然同时存在G轴和6面(D)tfirfliod —定也是镜而64006下面说法正确的是:------------------- ()(A)如构成分子的各类原子均是成双出现的,则此分子必有对称中心(B)分子中若有C,又有i,则必有o(C)凡是平面型分子必然属于C,群(D)在任何情况下,= E4008对称元素G与6组合•得到 ___________________ : C”次轴与垂直它的G组合,得到.4009如果图形中有对称元素S6,那么该图形中必然包含:(A) a. 6 (B)C3,Qh (C)G,i (D)Cj i4010判断:因为映轴是旋转轴与垂直于轴的面组合所得到的对称元素.所以点群分子中必有对称元素6 和Cno ----------------------------- ()4011给出下列点群所具有的全部对称元素:(l)C2h (2) C JV⑶⑺⑷0⑸C引4012假定CuCl卩原來属于门点群,四个C1原子的编号如下图所示。

十出现下面的变化时•点群将如何变化(写出分子点群)。

(1)Cu-Cl(l)键长缩短(2)Cu-Cl(l)和Cu—C1⑵缩短同样长度(3)Cu-Cl(l)和Cu-Cl(2)缩短不同长度(4)0(1)和Cl(2)两原子沿这两原子(5)C1 (1)和CK2)沿其连线逆向移动相同距离.0(3)和Cl(4)亦沿其连线如上同样距离相向移动ci2--Cu-CL (Ch和Cb在纸面以上,X I C12和CX在纸面以下)4013d'(d._ 如.d 2-.2)sp4)杂化的几何构型属于 _________________ 点群°4014已知络合物MAaB:的中心原子M是dtp]杂化.该分子有多少种界构体?这些界构体备属什么点群?4015有一个AB.分子,实验测得其偶极矩为零且有一个三重轴,则此分子所属点群是4016有两个分子,NDH B和CHF"它们都为非极性,且为反磁性,则N3B3H6几何构型 __________________ 点群__________ o C1H4F2几何构型________ ,点群__________ 。

物理化学核心教程(第二版)沈文霞编科学出版社_课后习题详解第四章之欧阳道创编

第四章多组分系统热力学时间:2021.03.06 创作:欧阳道三.思考题参考答案1.偏摩尔量与摩尔量有什么异同?答:对于单组分系统,只有摩尔量,而没有偏摩尔量。

或者说,在单组分系统中,偏摩尔量就等于摩尔量。

只有对多组分系统,物质的量也成为系统的变量,当某物质的量发生改变时,也会引起系统的容量性质的改变,这时才引入了偏摩尔量的概念。

系统总的容量性质要用偏摩尔量的加和公式计算,而不能用纯的物质的摩尔量乘以物质的量来计算。

2.什么是化学势?与偏摩尔量有什么区别?答:化学势的广义定义是:保持某热力学函数的两个特征变量和除B以外的其他组分不变时,该热力学函数对B物质的量求偏微分。

通常所说的化学势是指它的狭意定义,即偏摩尔Gibbs自由能,即在等温、等压下,保持除B以外的其它物质组成不变时,Gibbs自由能随B物质的量的改变的变化率称为化学势。

用公式表示为:偏摩尔量是指,在等温、等压条件下,保持除B以外的其余组分不变,系统的广度性质X随组分B的物质的量的变化率,称为物质B的某种广度性质X的偏摩尔量,用表示。

也可以看作在一个等温、等压、保持组成不变的多组分系统中,当时,物质B所具有的广度性质,偏摩尔量的定义式为化学势与偏摩尔量的定义不同,偏微分的下标也不同。

但有一个例外,即Gibbs自由能的偏摩尔量和化学势是一回事,狭意的化学势就是偏摩尔Gibbs自由能。

3.Roult 定律和Henry定律的表示式和适用条件分别是什么?答:Roult 定律的表示式为:。

式中为纯溶剂的蒸气压,为溶液中溶剂的蒸气压,为溶剂的摩尔分数。

该公式用来计算溶剂的蒸气压。

适用条件为:定温、稀溶液、非挥发性溶质,后来推广到液态混合物。

Henry定律的表示式为:。

式中,和分别是物质B用不同浓度表示时的Henry系数,Henry系数与温度、压力、溶质和溶剂的性质有关。

适用条件为:定温、稀溶液、气体溶质,溶解分子在气相和液相有相同的分子状态。

对于液态混合物,Henry定律与Roult定律是等效的,Henry系数就等于纯溶剂的饱和蒸气压。

计算机组成与设计第三版 第四章课后答案

参考答案:在教学计算机中, 为控制运算器完成指定的数据运算、 传送功能,必须给出要用的数据组合、ALU要完成的运算功能、和 对运算结果的保存及送出办法; 选择送到ALU最低位的进位信号的状态,如何处理最高、最低位的 移位信号的状态,是否保存运算结果的特征位信号等问题,都要依 据指令执行的实际需求来处理,不是运算器内部功能所能包含的, 故只能到Am2901芯片之外来解决。

4.6 运算器内的乘商寄存器的移位操作与通用寄存器的移 位操作之间应有什么样的关联关系吗?为什么会是这样?

乘除寄存器的移位操作与通用寄存器的移位操作是联合 移位,没有乘除寄存器单独移位功能。当通用寄存器本 身移时,乘除寄存器不受影响。

4.8.以教学计算机为例,说明应如何控制与操作运算器完成指定的数据运算、 传送功能,为什么必须在Am2901芯片之外解决向运算器提供最低位的进位信 号,最低、最高位的移位输入信号,以及状态位的接受与记忆问题。设计完 成如下操作功能的操作步骤和必须提供的信号:把100送入R0,R0的内容送入 R1,完成R0-R1并存入R0,R1的内容减1,R1的内容送入Q,R1和Q与C联合 右移一位。

4.13.假定X=0.0110011*211,Y=0.1101101*2-10(此处的数均为二进制)。 (1)浮点数阶码用4位移码、尾数用8位原码表示(含符号位),写出 该浮点数能表示的绝对值最大、最小的(正数和负数)数值; (2)写出X、Y正确的浮点数表示(注意,此处预设了个小陷阱); (3)计算X+Y; (4)计算X*Y。 4)计算X*Y A:阶码相加:[X+Y]移=[X]移+[Y]补=01 011+11 110=01 001 (符号位10第1位为0,不溢出;00时上溢,01时下溢) B:尾数相乘结果:0 1010110 110111 C:已满足规格化要求,不需左规,尾数不变,阶码仍为001 D:舍入处理:按0舍1入规则,尾数之后的6位110111舍去,尾数 +1=0 1010111 所以,X*Y最终浮点数格式的结果: 1 001 0 1010111,即 0.1010111*21

物理化学习题第四章化学平衡.(DOC)

第四章化学平衡一.基本要求1 •掌握化学反应定温式的各种形式,并会用来判断反应的方向和限度。

2. 了解标准平衡常数的定义,掌握标准平衡常数的各种表示形式和计算方法。

3. 掌握标准平衡常数与厲G m在数值上的联系,熟练用热力学方法计算短G m,从而获得标准平衡常数的数值。

4. 了解标准摩尔生成Gibbs自由能.■fG m的定义和它的应用。

5. 掌握温度对化学平衡的影响,记住van'Hoff公式及其应用。

6. 了解压力和惰性气体对化学平衡的影响。

二.把握学习要点的建议把本章放在多组分系统之后的目的,就是要利用多组分系统中介绍的化学势的概念和各种表示方式,来导出化学反应定温式,从而用来判断化学反应的方向与限度。

本章又用到了反应进度的概念,不过其值处在0-1 mol的区间之内。

因为在利用化学势的表示式来计算反应的Gibbs自由能的变化值时,是将化学势看作为一个定值,也就是在有限的反应系统中,化学进度为d,如果在一个很大的系统中,=1 mol。

严格讲,标准平衡常数应该用绝对活度来定义,由于本教材没有介绍绝对活度的概念,所以利用标准态化学势来对标准平衡常数下定义,其含义是一样的。

从标准平衡常数的定义式可知,标准平衡常数与标准化学势一样,都仅是温度的函数,因为压力已指定为标准压力。

对于液相反应系统,标准平衡常数有其相应的形式。

对于复相化学反应,因为纯的凝聚态物质本身就作为标准态,它的化学势就是标准态化学势,已经归入爲G m中,所以在计算标准平衡常数时,只与气体物质的压力有关。

学习化学平衡的主要目的是如何判断反应的方向和限度,知道如何计算平衡常数,了解温度、压力和惰性气体对平衡的影响,能找到一个经济合理的反应条件,为科研和工业生产服务。

而不要过多地去考虑各种浓度表示式和各种平衡常数表示式之间的换算,否则会把自己搞糊涂了,反而没抓住主要内容。

由于标准平衡常数与\G m在数值上有联系,r G^ -RTlnK p,所以有了二G m的值,就可以计算灯的值。

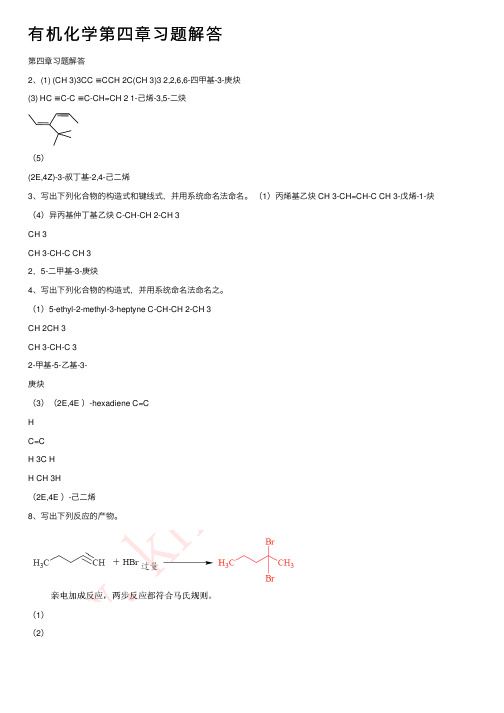

有机化学第四章习题解答

有机化学第四章习题解答第四章习题解答2、(1) (CH 3)3CC ≡CCH 2C(CH 3)3 2,2,6,6-四甲基-3-庚炔(3) HC ≡C-C ≡C-CH=CH 2 1-⼰烯-3,5-⼆炔(5)(2E,4Z)-3-叔丁基-2,4-⼰⼆烯3、写出下列化合物的构造式和键线式,并⽤系统命名法命名。

(1)丙烯基⼄炔 CH 3-CH=CH-C CH 3-戊烯-1-炔(4)异丙基仲丁基⼄炔 C-CH-CH 2-CH 3CH 3CH 3-CH-C CH 32,5-⼆甲基-3-庚炔4、写出下列化合物的构造式,并⽤系统命名法命名之。

(1)5-ethyl-2-methyl-3-heptyne C-CH-CH 2-CH 3CH 2CH 3CH 3-CH-C 32-甲基-5-⼄基-3-庚炔(3)(2E,4E )-hexadiene C=CHC=CH 3C HH CH 3H(2E,4E )-⼰⼆烯8、写出下列反应的产物。

(1)(2)(7)9、⽤化学⽅法区别下列各化合物。

(1)2-甲基丁烷、3-甲基-1-丁炔、3-甲基-1-丁烯14、从⼄炔出发,合成下列化合物,其他试剂可以任选。

(1)氯⼄烯HC CH+ HClHgCl2120-180CCH2=CHCl(4)1-戊炔HC CH+ NaNH2CNa322CH3CH2CH2C CH(6)顺-2-丁烯HC CH+2 NaNH NaC CNa2CH3Br CH3C CCH32Pd-CaCO3,喹啉C=CHCH3 HH3C16、以丙炔为原料合成下列化合物(2)CH3CH2CH2CH2OH CH3C CH2Pd-CaCO3,喹啉CH3CH=CH22622CH3CH2CH2OH(4)正⼰烷CH3C CH+ NaNH2CH3C CNa CH3CH2CH2Br CHCH2CH2C CCH332CH3CH2CH2CH2CH2CH319、写出下列反应中“?”的化合物的构造式(2)(3)(炔烃的酸性⽐⽔弱)(5)(6)。

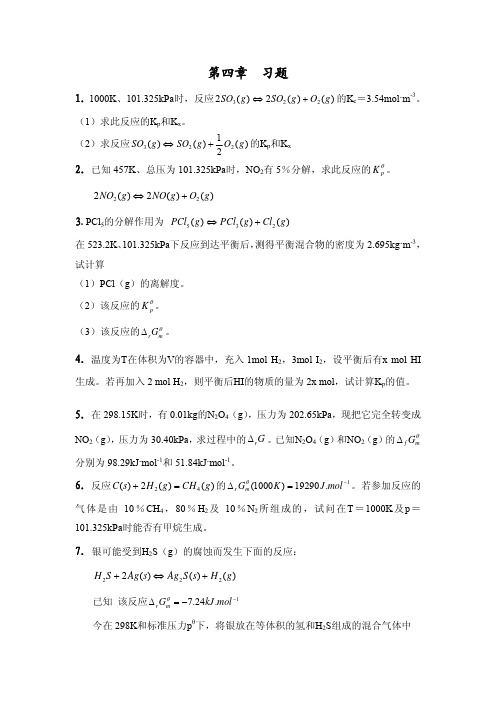

北京大学《物理化学》课后章节练习题第4章习题及答案

第四章 习题1. 1000K 、101.325kPa 时,反应)()(2)(2223g O g SO g SO +⇔的K c =3.54mol ·m -3。

(1)求此反应的K p 和K x 。

(2)求反应)(21)()(223g O g SO g SO +⇔的K p 和K x 2. 已知457K 、总压为101.325kPa 时,NO 2有5%分解,求此反应的。

θp K )()(2)(222g O g NO g NO +⇔3. PCl 5的分解作用为 )()()(235g Cl g PCl g PCl +⇔在523.2K 、101.325kPa 下反应到达平衡后,测得平衡混合物的密度为2.695kg ·m -3,试计算(1)PCl (g )的离解度。

(2)该反应的。

θp K (3)该反应的。

θm r G Δ4. 温度为T 在体积为V 的容器中,充入1mol H 2,3mol I 2,设平衡后有x mol HI生成。

若再加入2 mol H 2,则平衡后HI 的物质的量为2x mol ,试计算K p 的值。

5. 在298.15K 时,有0.01kg 的N 2O 4(g ),压力为202.65kPa ,现把它完全转变成NO 2(g ),压力为30.40kPa ,求过程中的G r Δ。

已知N 2O 4(g )和NO 2(g )的分别为98.29kJ ·mol θmf G Δ-1和51.84kJ ·mol -1。

6. 反应的。

若参加反应的气体是由10%CH )()(2)(42g CH g H s C =+1.19290)1000(−=Δmol J K G m r θ4,80%H 2及10%N 2所组成的,试问在T =1000K 及p =101.325kPa 时能否有甲烷生成。

7. 银可能受到H 2S (g )的腐蚀而发生下面的反应:)()()(2222g H s S Ag s Ag S H +⇔+ 已知 该反应1.24.7−−=Δmol kJ G m r θ今在298K 和标准压力p θ下,将银放在等体积的氢和H 2S 组成的混合气体中(1)试问能否发生腐蚀而生成硫化银。

管理会计课后习题学习指导书习题答案第四章

课后练习思考题1.定性销售预测和定量销售预测的优缺点是什么?其适用范围又是什么?答:(1)定性销售预测又称为定性分析法或非数量分析法,它主要是依靠预测人员丰富的实践经验和知识以及主观的分析判断能力,在考虑政治经济形势、市场变化、经济政策、消费倾向等各项因素对经营影响的前提下,对事物的性质和发展趋势进行预测和推测的分析方法。

定性销售预测方法又分为判断分析法和调查分析法两大类。

定性预测的优点在于注意对当期事物发展变化的把握,在资料不足的情况下可以加快预测速度;缺点是容易受到主观因素的影响,科学依据不足,准确性、可靠性较差。

(2)定量销售预测也称数量分析法。

它主要是应用数学的方法,对与销售有关的各种经济信息进行科学的加工处理,建立相应的数学模型,充分揭示各有关变量之间的规律性联系,并做出相应预测结论。

定量预测基本上分为:趋势预测分析法、因果预测分析法、季节预测分析法和购买力指数法。

定量预测的优点是结果的客观性。

但由于经济生活的复杂性,并非所有影响因素都可以通过定量进行分析,某些因素(例如,政治经济形势的变动、消费倾向、市场前景、宏观环境的变化等)只有定性的特征,定量预测比较机械,难以预测事物性质的发展变化;再者,定量分析也存在其本身的局限性,任何数学方法都不能概括所有的复杂的经济变化情况。

如果不结合预测期间的政治、经济、市场以及政策方面的变化情况,必然会导致预测结果脱离客观实际。

所以,我们必须根据具体情况,把定量分析与定性分析方法结合起来使用,这样才能收到良好的效果。

2.某家具公司采用调查分析法进行销售预测时,应如何去做?答:通过对有代表性的顾客的消费意向进行调查,了解市场需求变化趋势,了解到顾客明年的购买量,顾客的财务状况和经营成果,顾客的爱好、习惯和购买力的变化,顾客购买本公司产品占其总需要量的比重和选择供应商的标准,这对销售预测将更有帮助。

3.在不同的产品寿命周期阶段,应如何有效地进行销售预测?答:某种产品从投人市场开始直到退出市场为止,一般分为投人期、成长期、成熟期和衰退期四个阶段。

习题讲解4-第五六章hcy

5-4 散列函数的主要应用有哪些?

答:1 保证数据的完整性 2 单向数据加密 3 数ቤተ መጻሕፍቲ ባይዱ签名

5-5 什么是消息鉴别?为什么要进行消息鉴别? 消息鉴别的实现方法有哪些?

1,消息鉴别是一个过程,用以验证接受消息的真实性和完整 性,同时还用于验证消息的顺序性和时间性,除此之外,在考 虑信息安全时还需要考虑业务的不可否认性,也称为抗抵赖性, 即防止通信双方中的某一方对所传信息的否认或抵赖。 2,使用消息鉴别来防止攻击者对系统进行主动攻击,如伪造, 篡改消息等 3,实现方法:基于加密技术的消息鉴别和基于散列函数的消 息鉴别

k 21

因此(r,s)=(14,18)作为消息的数字签名 5.验证。

w s mod q 9 u1 H (m) w mod q 15 u2 rw mod q 11 v [( g y ) mod p] 14

u1 u2

1

v r , 签名合法

3.gcd(21,23)=1 ,所以21在模23下的乘法逆元 一定存在,K-1modq=21-1mod23=11 4.计算消息M的数字签名:

r ( g mod p) mod q (32 mod 47 ) mod 23 14 1 s [k ( H ( M ) xr)] mod p 18

故,构造消息M1’,M2 ,M3 , … ,MN,同 时初值取为原来初值的补,则可说明不同的明 文,对应相同的散列值

H i EH i1 M i M i i 1,2,3,, n

2)若迭代式改为上式,证明也可进行如此攻击

EH i1 M i H i M i

证明:1)由题意知

EMi H i 1 H i H i 1

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

圆曲线的基点,因为椭圆曲线可以表示为 Ep(a,b),对照题目得:a=1,b=6,p=11。

设:2G=2(x1,y1)=2(2,7)=(x3,y3)带入如下 椭圆曲线上倍点公式得:

x332x12ax1 2 y1 1 mod p

449mod3480 3031

所以该用的私钥为3031。

4-10 在ElGamal密码体制中,设素数p=71,本原元α=7, (1)如果接收方B公钥y=3,发送方A选择的随机整数r=2,求明 文m=30所对应的密文二元组(c1,c2)。 (2)如果发送方A选择另一个随机整数r,使得明文m=30加密后 的密文(c1,c2)=(59,c2),求c2

根据中国剩余定理,取 b1=1,b2=5,m1=17,m2=31 则 M=m1×m2=527,M1=M/m1=31, M2=M/m2=17

c2 m yr mod p 30 33 mod 71 29

4-13 利用ECELG密码体制,设椭圆曲线是E11(1,6), 基点G=(2,7),接收方A的秘密密钥是dA=5。求: (1)A的公开密钥PA; (2)发送方B欲发送消息Pm=(7,9),选择随机数r=3, 求密文Cm=(c1,c2)是多少? (3)完成接收方A解密Cm的计算过程。

c1 r mod p 72 mod71 49

c2 m yr mod p 3032 mod71 57

(2)由题意知:当另外取一个随机数r时

c1 r mod p 7r mod71 59

可以设7r 71 n 59

且满足 1<r<p-1,即1<r<70。 由上式可以求得:r=3,n=4,故可以得到密文c2:

所以,明文 m = cd mod n

= 115mod 35 =16

4-9在RSA体制中,若给定某用户的公钥e=31, n=359 59 61 59 161 1 3480

d 311 mod(3599) 311 mod3480

解:由ElGamal密码体制可知: 设(p,α ,y)作为用户B的公开密钥,r作为用户A选择的 随机数,明文为m,密文为(c1,c2),则有以下等式成立:

cc12

r mod p

m yr mod

p

m c2

c1k

1

mod

p

(1)由题意知:p=71, α=7,y=3,r=2,m=30,

3 数字签名问题: 对称密码体制难以从机制上实现数字签名问题,也就不 能实现通信中的抗抵赖技术。

4-8设通信双方使用RSA加密接收方的公开密钥是 (5,35),接收到的密文是11,明文是多少?

RSA加密体制: 设明文为m,密文为c,公钥(e , n),私钥d,满 足以下关系:

d e1 mod n

所以,x ≡ 7560mod 527可写成 x 7560 mod17

x

7560

mod31

化简: 7560 mod17= 7560mod16mod 17 = 1mod 17

① 费马定理

7560 mod31 = 7560mod30mod 31 =720 mod 31=5mod31

将①式化简为 x 1mod17 x 5mod31

c me mod n m cd mod n

解:由题意知:e=5,n=35,c=11 ∴ (35)=(5*7)=(5-1)*(7-1)=24 私钥d= e-1mod((n))=5-1mod 24

由扩展的欧几里得算法可以求得d,其算法 如下:

24=4×5+4; 5=1×4+1; ∴ gcd (5,24)=1 ∴ 1 =5-24-(4×5)=5×5-24; ∴ d=5-1mod 24=5

rPA

其中Pm为发送方 B欲发送的明文,r为用户B产生的随机数, G为椭圆曲线上的基点,且r=3,G=(2,7),Pm=(7,9),

PA=(3,6)故(c1,c2)计算如下:

cc12

3G Pm

8,3

3PA

7,9

33,6

各自根据椭圆曲线加法公式和椭圆曲线上加法公式可计算

y3

x1

x3

y1 mod

p

把x1,y1,a带入可以求得λ=8,(x3,y3)=(5,2)=2G,然 后再用倍点公式求得4G为(10,2),

最后用加法公式求得

4G+G= (x1,y1)+(x2,y2)=(10,2)+(2,7)=(x3,y3)

椭圆曲线上加法公式如下:

x3

y2

2

y1 x2

x1 x2

x1 1 mod

mod p

p

y3

x1

x3

y1 mod

p

最后求得接收方A的公钥PA=5G=(3,6)

(2)发送方B用接收方A的公钥进行加密,加密后的密文

为(c1,c2),且加密算法如下:

cc12

rG Pm

4-1 为什么要引用非对称密码体制?

答: 1 对称密码体制密钥管理的困难性: 对称密码体制中,任何两个用户间要进行保密通信就需要 一个密钥,不同用户间进行通信的时候必须使用不同的密钥 。密钥为发送方和接收方所共享,用于消息的加密和解密。

2 系统开放性问题: 对称密码体制的密钥分发方法要求密钥共享各方面的互相 信任,因此它不能解决陌生人之间的密钥传递问题。

得到

(c1,c2)=((8,3),(3,5))。

(3)接收方A收到密文(c1,c2)后进行解密,解密算法 如下:

Cm c2 d Ac1

将dA=5,c1=3G,c2=(3,5)代入得Cm=(7,9)

补充题1. 分别用孙子定理和平方-乘法计算:7560mod527

解: (1) 孙子定理

设 x ≡ 7560mod 527,由于527=17×31,且gcd(17,31)=1