关于win7永久性静态绑定MAC地址有效防止ARP

在WIN7下绑定IP和MAC

为了防止ARP 病毒,常用方法是在CMD中,运行命令ARP –S IPaddress MACaddress 的方法进行IP地址与MAC地址的绑定。

但此方法仅仅适用于XP及其之前的系统版本。

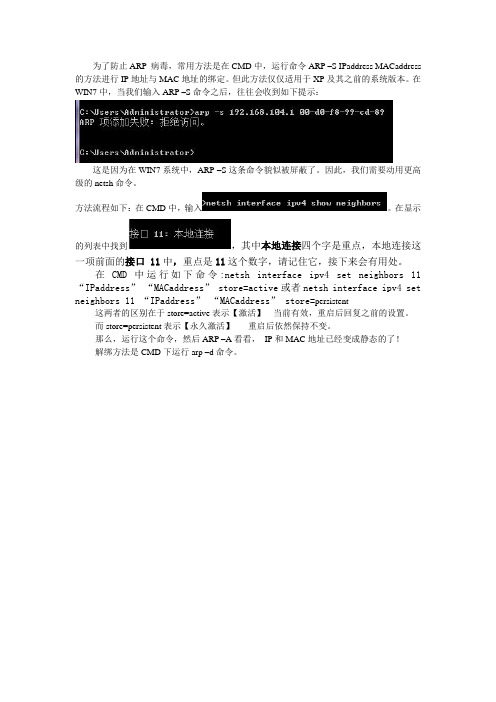

在WIN7中,当我们输入ARP –S命令之后,往往会收到如下提示:

这是因为在WIN7系统中,ARP –S这条命令貌似被屏蔽了。

因此,我们需要动用更高级的netsh命令。

方法流程如下:在CMD中,输入。

在显示

的列表中找到,其中本地连接四个字是重点,本地连接这一项前面的接口 11中,重点是11这个数字,请记住它,接下来会有用处。

在CMD中运行如下命令:netsh interface ipv4 set neighbors 11 “IPaddress”“MACaddress” store=active或者netsh interface ipv4 set neighbors 11 “IPaddress”“MACaddress” store=persistent

这两者的区别在于store=active表示【激活】---当前有效,重启后回复之前的设置。

而store=persistent表示【永久激活】-----重启后依然保持不变。

那么,运行这个命令,然后ARP –A看看,IP和MAC地址已经变成静态的了!

解绑方法是CMD下运行arp –d命令。

有效防止ARP攻击:网关绑定IP和MAC地址

arp –s 网关 IP 网关物理地址

4. 静态ARP绑定网关

步骤一:

在能正常上网时,进入MS-DOS窗口,输入命令:arp -a,查看网关的IP对应的正确MAC地址, 并将其记录下来。

注意:如果已经不能上网,则先运行一次命令arp -d将arp缓存中的内容删空,计算机可暂时恢复上网(攻击如果不停止的话)。一旦能上网就立即将网络断掉(禁用网卡或拔掉网线),再运行arp -a。

被攻击后,再用该命令查看,就会发现该MAC已经被替换成攻击机器的MAC。如果希望能找出攻击机器,彻底根除攻击,可以在此时将该MAC记录下来,为以后查找该攻击的机器做准备。

手工绑定的命令为:

arp -s 192.168.1.1 00-01-02-03-04-05

绑定完,可再用arp -a查看arp缓存:

但是,需要说明的是,手工绑定在计算机关机重启后就会失效,需要再次重新绑定,不过也可以写个批处理,拖到启动中。脚本如下:

@echo off

arp -s192.168.1.1 00-01-02-03-04-05

end

保存为*.bat的文件。放在开机启动中。

要彻底根除攻击,只有找出网段内被病毒感染的计算机,把病毒杀掉,才算是真正解决问题。

arp –a

在“ Internet Address ”下找到上步记录的网关 IP 地址,记录其对应的物理地址,即“ Physical Address ”值,例如“ 00-01-e8-1f-35-54 ”。在网络正常时这就是网关的正确物理地址,在网络受“ ARP 欺骗”木马影响而不正常时,它就是木马所在计算机的网卡物理地址。

Cocuments and Settings>arp -a

局域网IP与MAC双向绑定,防止arp攻击,铲除p2p终结者,无需任何软件,自动运行。

防止恶意软件控制为了给大家带来良好的网络环境,阻止P2P终结者等恶意控制软件破坏局域网网络环境,并且市面上的arp防火墙,如:彩影arp,金山arp等对P2P终结者并无多大防御作用。

现在我们就来做一下网关与客户机的双向IP&MAC绑定来搞定它。

在操作过程中,请关掉arp防火墙(暂时),因为它对我们的操作有一定的影响。

等操作完成之后再打开。

若安装有彩影arp的用户,请不要让它在开机自动运行(方法下面有),可以开机后手动运行。

首先声明一点,绑定IP和MAC是为了防止arp欺骗,防御P2P终结者控制自己的电脑(网速),对自己的电脑没有一点负面影响。

不想绑定的同学可以不绑定,以自愿为原则。

但是若被控制网速,自己躲在屋里哭吧!(开玩笑)。

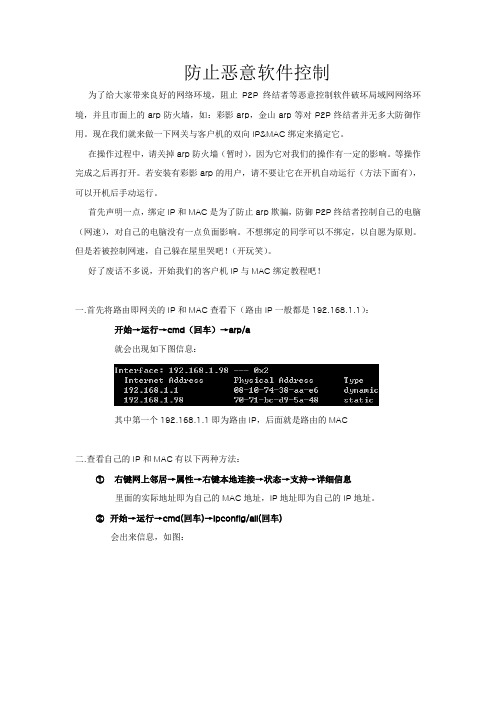

好了废话不多说,开始我们的客户机IP与MAC绑定教程吧!一.首先将路由即网关的IP和MAC查看下(路由IP一般都是192.168.1.1):开始→运行→cmd(回车)→arp/a就会出现如下图信息:其中第一个192.168.1.1即为路由IP,后面就是路由的MAC二.查看自己的IP和MAC有以下两种方法:①右键网上邻居→属性→右键本地连接→状态→支持→详细信息里面的实际地址即为自己的MAC地址,IP地址即为自己的IP地址。

②开始→运行→cmd(回车)→ipconfig/all(回车)会出来信息,如图:其中本地连接(以太网连接)里面的physical Address即为自己的MAC ,IPAddress即为自己的IP地址。

三.不让彩影arp防火墙开机运行的方法(后面用到):开始→运行→msconfig(回车)→启动→将Antiarp.exe(彩影arp程序)前面的勾去掉→确定→退出而不重新启动→OK!启动里面的启动项目就是你安的软件的名称,命令就是你安在了哪里。

这样开机就不会自动运行它了,要想运行,手动打开桌面上它的程序就行。

若要恢复开机自动运行彩影arp,在启动中,将勾重新勾上就行了(不推荐)!若是不想让其他程序开机运行,和本操作一样!四.以管理员身份运行CMD(一般都是管理员身份,不是的很少,这个基本用不到)在命令界面(即进入CMD以后)直接按ctral+shift+(回车)就行了。

局域网进行IP和MAC绑定、防御ARP的方法

应用背景当前在局域网的环境中,经常遇到的一个现象就是:局域网电脑使用者经常私自更改自己的IP地址,造成多个电脑共用一个IP的现象,从而出现IP地址冲突,导致局域网电脑掉线、网络运行不稳定等现象;同时,当前局域网内流行的ARP病毒,通过向局域网的其他电脑发动ARP欺骗,将局域网其他电脑的ARP缓存表里面存储的默认网关的MAC地址更改为一个不存在的MAC地址,从而引发局域网电脑无法上网的情况,目前这种攻击现象极为普遍,是当前网络管理员的一大难题。

如何解决?其实针对局域网电脑更改自己IP地址的行为以及各种ARP攻击行为,我们可以通过在路由器上进行IP和MAC地址绑定,这样如果电脑私自更改自己的IP地址就会无法上网,从而达到控制局域网电脑私自更改IP地址的行为;但是一般的路由器都没有IP和MAC绑定功能,从而需要购买新的路由器、交换机或者防火墙等网络设备,同时,路由器进行IP和MAC绑定之后,不能给被控制的电脑发送警告信息,所有被控制的电脑也不知道管理员禁用了修改IP地址的行为。

同时,针对ARP攻击、ARP病毒,单纯依靠路由器提供的IP和MAC地址绑定功能还不能完全消除,而同样,一般的路由器也没有ARP防病毒、防攻击的功能。

这样就导致了网管人员对局域网进行网络管理时面临着不小的难题。

大势至(北京)软件工程有限公司推出的聚生网管系统集成了IP 和MAC地址绑定的功能,同时还配合人性化的提醒,也就是当局域网有电脑私自更改了自己的IP地址,聚生网管系统会向其发送提醒功能,告知其不能修改IP地址,否则就不能上网,而只有改回以前的IP地址才可以上网,从而不但约束了局域网电脑私自更改IP地址的行为,同时也对其进行了教育和引导,便于配合网络管理工作;而针对局域网的ARP攻击行为,聚生网管系统也集成了ARP攻击防御功能,在启动聚生网管系统的ARP防病毒功能之后,聚生网管系统会自动向局域网的电脑发送ARP攻击、ARP欺骗免疫信息,从而使得局域网的电脑天然就有了一种ARP攻击的免疫功能;同时,聚生网管系统在发现ARP攻击时,可以自动加大ARP免疫力度,从而可以最大程度地降低ARP攻击对局域网造成的危害,同时,聚生网管系统还可以检测出局域网ARP攻击源主机,从而便于网管人员迅速定位攻击源,便于及时采取补救和防御措施。

防范arp欺骗攻击的主要方法有

防范arp欺骗攻击的主要方法有

防范ARP欺骗攻击的主要方法包括:

1. 配置静态ARP表:在网络设备上配置静态ARP表,将每个IP地址与相应的MAC地址绑定起来,防止ARP欺骗攻击者伪造IP地址和MAC地址。

2. 使用ARP防火墙:部署ARP防火墙来监控和检测网络中的ARP流量,及时发现并阻止异常ARP请求和响应。

3. 使用ARP安全协议:使用ARP安全协议,如ARP安全(ARP Sec)、静态ARP检测(Static ARP Inspection)等,对网络中的ARP请求和响应进行验证和保护。

4. 实施网络隔离:将网络划分为多个虚拟局域网(VLAN),并在不同的VLAN 间限制通信,以防止ARP欺骗攻击跨越不同的网络进行。

5. 启用端口安全特性:在交换机上启用端口安全特性,限制每个接口上连接的最大MAC地址数量,防止攻击者通过连接多个设备进行ARP欺骗。

6. 使用加密和身份验证机制:使用加密协议和身份验证机制,如IPsec、SSL、802.1X等,在网络中传输的数据进行加密和身份验证,防止ARP欺骗攻击者窃取或篡改数据。

7. 监控和检测:定期监控和检测网络中的ARP流量和异常行为,及时发现并采取相应的应对措施。

8. 进行安全教育和培训:加强对用户和员工的安全意识培养,教育他们识别和避免ARP欺骗攻击,并提供相关的安全操作指导和培训。

arp攻击与防护措施及解决方案

arp攻击与防护措施及解决方案为有效防范ARP攻击,确保网络安全,特制定ARP攻击与防护措施及解决方案如下:1.安装杀毒软件安装杀毒软件是防范ARP攻击的第一步。

杀毒软件可以帮助检测和清除ARP病毒,保护网络免受ARP攻击。

在选择杀毒软件时,应确保其具有实时监控和防御ARP攻击的功能。

2.设置静态ARP设置静态ARP是一种有效的防护措施。

通过在计算机上手动设置静态ARP表,可以避免网络中的ARP欺骗。

在设置静态ARP时,需要将计算机的MAC地址与IP地址绑定,以便在接收到ARP请求时进行正确响应。

3.绑定MAC地址绑定MAC地址可以防止ARP攻击。

在路由器或交换机上,将特定设备的MAC地址与IP地址绑定,可以确保只有该设备能够通过ARP协议解析IP地址。

这种绑定可以提高网络安全性,避免未经授权的设备接入网络。

4.限制IP访问限制IP访问可以防止ARP攻击。

通过设置访问控制列表(ACL),可以限制特定IP地址的网络访问权限。

这样可以避免网络中的恶意节点发送ARP请求,确保网络通信的安全性。

5.使用安全协议使用安全协议可以进一步提高网络安全性。

例如,使用IEEE802.IX协议可以验证接入网络的设备身份,确保只有授权用户可以访问网络。

此外,还可以使用其他安全协议,如SSH或VPN等,以加密网络通信,防止A RP攻击。

6.配置网络设备配置网络设备是防范ARP攻击的重要环节。

在路由器、交换机等网络设备上,可以设置ARP防护功能,例如ARP欺骗防御、ARP安全映射等。

这些功能可以帮助识别并防御ARP攻击,保护网络免受ARP 病毒的侵害。

7.定期监控网络定期监控网络是确保网络安全的有效手段。

通过监控网络流量、异常IP连接等指标,可以及时发现ARP攻击的迹象。

一旦发现ARP 攻击,应立即采取措施清除病毒,修复漏洞,并重新配置网络设备以确保安全性。

8.制定应急预案制定应急预案有助于快速应对ARP攻击。

应急预案应包括以下几个方面:(1)确定应急响应小组:建立一个专门负责网络安全问题的小组,明确其职责和权限。

如何通过防止ARP欺骗保护网络IP

如何通过防止ARP欺骗保护网络IP ARP(Address Resolution Protocol)欺骗是一种常见的网络攻击手段,黑客可以利用ARP欺骗来窃取实时网络流量、拦截敏感数据或者进行中间人攻击。

为了保护网络IP的安全,必须采取措施来防止ARP 欺骗。

本文将介绍几种有效的方法,帮助您保护网络IP免受ARP欺骗的威胁。

1. 使用静态ARP绑定静态ARP绑定是一种简单有效的方法,它将某个IP地址与其对应的MAC地址进行绑定,确保ARP表中的IP-MAC映射是正确的,不易受到欺骗。

管理员可以手动添加和修改ARP表项,将合法设备的IP 与其MAC地址进行绑定。

这样,当收到ARP请求时,系统会检查ARP请求的IP是否与静态绑定的IP一致,如果不一致,则认为是ARP欺骗攻击,并阻止该请求。

2. 使用ARP监控工具ARP监控工具可以实时监测网络中的ARP流量,并及时发现异常情况。

这些工具可以检测到同一网络中多个设备使用相同MAC地址,或者一个设备频繁变更MAC地址等异常情况,从而提醒管理员可能存在ARP欺骗攻击。

常见的ARP监控工具有ArpON、Arpwatch等,管理员可以根据需求选择适合的工具进行监控。

3. 使用网络设备防护功能许多网络设备,如交换机、路由器、防火墙等,都提供了防护ARP欺骗的功能。

管理员可以通过配置设备的ARP防护策略,限制ARP流量的发送和接收。

常见的防护方法包括ARP抑制、ARP检测、ARP绑定等。

这些功能可以有效地检测和阻止ARP欺骗攻击,保护网络IP的安全。

4. 使用虚拟局域网(VLAN)虚拟局域网可以将网络划分为多个逻辑上的独立区域,每个区域内的设备只能与同一区域内的设备通信,从而隔离了各个区域之间的通信,减少了ARP欺骗的风险。

管理员可以根据网络规模和需求,合理划分VLAN,将不同安全等级的设备放在不同的VLAN中,从而提高网络的安全性。

5. 加密通信使用加密协议和加密技术可以有效地防止ARP欺骗攻击。

彻底解决局域网内ARP攻击的设置方法

彻底解决局域网内ARP攻击的设置方法局域网(LAN)是指在相对较小范围内连接在一起的计算机和网络设备(如路由器、交换机等)。

在一个局域网中,通常存在着各种各样的威胁,包括ARP攻击。

ARP攻击(Address Resolution Protocol attack)是一种常见的网络安全威胁,该攻击利用ARP协议中的漏洞,冒充合法设备,并发送欺骗性ARP响应,以获取受害者的信息。

因此,彻底解决局域网内的ARP攻击非常重要。

解决局域网内ARP攻击的设置方法如下:1.使用静态ARP绑定:静态ARP绑定是一种将IP地址和物理地址(MAC地址)固定绑定在一起的方法。

通过在路由器或交换机上设置静态ARP绑定,可以防止攻击者通过伪造IP地址来进行ARP攻击。

管理员需要将每一个设备的IP地址和物理地址进行匹配,并手动添加到路由器或交换机的ARP表中。

2.启用ARP检测和防御机制:现代网络设备通常提供了一些ARP检测和防御机制,可以通过启用这些功能来防止ARP攻击。

例如,一些设备支持ARP检测以及对异常ARP流量的过滤和阻止。

管理员可以查看设备文档并按照说明启用这些功能。

3.使用虚拟局域网(VLAN)进行隔离:VLAN是一种将不同的设备隔离在不同的逻辑网络中的方法。

通过将设备划分为不同的VLAN,可以减少ARP攻击在局域网内的传播范围。

攻击者只能影响同一VLAN中的设备,而无法影响其他VLAN中的设备。

4.使用网络流量监控工具:网络流量监控工具可以帮助管理员及时发现和定位ARP攻击。

通过监控网络流量,管理员可以识别异常的ARP响应,并迅速采取措施进行阻止和防御。

5.更新网络设备的固件和软件:网络设备的固件和软件更新通常会修复已知的安全漏洞,包括与ARP攻击相关的漏洞。

因此,及时更新网络设备的固件和软件是保护局域网安全的一种重要措施。

6.加强网络设备的物理安全:ARP攻击也可以通过物理访问网络设备进行实施。

因此,加强网络设备的物理安全非常重要。

TP-LINK路由器设置IP与Mac绑定防止ARP欺骗

TP-LINK路由器设置IP与Mac绑定防止ARP欺骗一、TP-LINK家用路由器设置防止ARP欺骗前的准备工作设置IP和MAC绑定功能,先把电脑手动设定静态IP地址,若为动态获取,电脑可能就会获取到和IP与MAC绑定条目不同的IP,这样就会导致通信异常。

1、先吧TP-LINK家用路由器的DHCP功能关闭:打开TP-LINK家用路由器的管理面,“DHCP服务器”—“DHCP服务”,把状态由默认的“启用”更改为“不启用”,然后保存并重启路由器。

2、手工指定电脑的IP地址、网关、DNS服务器地址,如果不知道DNS地址的话,可以向你的网络服务商咨询。

二、设置TP-LINK家用路由器防止ARP欺骗打开TP-LINK家用路由器的管理界面,在左侧的菜单中我们可以看到:“IP与MAC绑定”,在该项中来设置IP和MAC绑定打开“静态ARP绑定设置”窗口如下:这需要提醒注意的是:默认情况下载ARP绑定功能是关闭的,所以我们需要选中启用后,点击保存来启用。

在添加IP与MAC地址绑定的时候,可以通过手工来进行条目的添加,也可通过“ARP映射表”来查看IP与MAC地址的对应关系,然后通过导入后来进行绑定。

1、手工进行添加,单击“增加单个条目”填入电脑的MAC地址与对应的IP地址后单击保存,即可实现IP与MAC地址绑定。

2、通过“ARP映射表”,导入条目进行绑定方法:打开“ARP映射表"窗口如下:这是TP-LINK家用路由器动态学习到的ARP表,我们可以看到状态这一栏显示”未绑定“。

如果确认这一个动态学习的表正确无误,也就是说当时网络中不存在ARP欺骗,把条目导入,并且保存为静态表。

如果存在许多电脑的话,可以点击"全部导入",就可自动导入所有电脑的IP与MAC信息。

在导入成功以后,即可完成IP于MAC绑定的设置。

如下图:在图中我们可以看到站台中显示为已绑定,此时TP-LINK家用路由器就已经具备了防止ARP欺骗的功能。

arp防御方法

arp防御方法

ARP防御方法是用于防止ARP欺骗攻击的技术手段。

以下是一些常见的ARP 防御方法:

1. 静态ARP表:在网络设备上手动添加静态ARP表项,将IP地址与MAC地址进行绑定,可以防止ARP欺骗攻击。

2. 动态ARP检测:使用动态ARP检测工具,实时监测网络中ARP请求和响应的情况,一旦发现异常,及时进行报警或拦截。

3. 网络流量监测:监测网络流量中的ARP请求和响应数据包,检测是否存在异常ARP活动,例如检测同一IP地址有多个MAC地址绑定等。

4. 交换机配置:配置交换机端口的安全特性,限制一个端口只能学习到一个MAC地址,如果接收到多个不同的MAC地址,则自动禁用该端口。

5. DHCP Snooping:通过开启DHCP Snooping功能,在网络中只允许经过认证的DHCP服务器提供IP地址,避免被ARP欺骗攻击者伪造的DHCP服务器欺骗。

6. 隔离网络:将重要的网络设备、服务器等放在受信任的网络中,与公共网络隔离,减少受到ARP欺骗攻击的风险。

7. 使用虚拟专用网络(VPN):在公共网络上使用VPN隧道加密通信,可以有效防止ARP攻击者获取网络通信数据。

8. 安全协议:如使用802.1X认证、IPSec协议等,可以提供身份验证和数据加密,增强网络安全性,防止ARP欺骗攻击。

9. 安装防火墙:防火墙可以对网络流量进行监控和过滤,有效防止恶意的ARP 请求和响应进入网络。

10. 定期更新防病毒软件和操作系统:保持操作系统和防病毒软件的最新版本,及时修补漏洞和更新安全补丁,减少受到ARP欺骗攻击的风险。

Win7静态绑定网关MAC防止arp攻击

方法11、首先以管理员身份运行CMD打开命令行程序(开始-程序-附件-命令提示符击右键选择“以管理员身份运行” )2、运行netsh i i show in显示:(电脑中网卡的数量不同,网卡的安装次数会影响以下显示内容)Idx Met MTU 状态名称1 50 4294967295 connected Loopback Pseudo-Interface 111 25 1500 connected 本地连接3、在以上显示内容中找到你用来上网连接的Idx那个号码,在下面命令中使用(我上网的网卡是“本地链接”所以Idx为8)。

然后在命令提示符窗口输入:netsh -c "i i" add neighbors 11 "192.168.1.1" "00-E0-A0-1D-66-57"回车4、然后在命令提示符输入运行arp -a 就可以看到绑定好的网关处于静态了5、如过想解除绑定在CMD命令行程序里输入netsh i i reset 回车就可以,不过需要重启才能生效方法2原来windows7不支持用arp添加已经绑定了的地址,看来arp不行,只能拿起“高级”的netsh 了,可以使用以下命令来完成:计算机学院网关1、首先以管理员身份运行cmd打开命令行程序(开始-程序-附件-命令提示符击右键选择“以管理员身份运行” )第一步:netsh interface ipv4 show neighbors第二步:netsh interface ipv4 set neighbors 12 "125.219.42.1" "C4-CA-D9-B5-61-00" store= persistent上面的“store=active”表示[激活]---当前有效,重启后还原设置前。

第二种:netsh interface ipv4 set neighbors 10 "192.168.1.1" "00-19-E0-C0-6F-0A"store=persistent上面的“store=persistent”表示[永久激活]---重启以后仍然保持不变。

如何预防局域网arp

如何预防局域网ARP攻击介绍ARP(地址解析协议)是在局域网中将IP地址解析为对应的MAC地址的协议。

然而,ARP协议存在一些安全性问题,其中一种是ARP攻击。

ARP攻击是指恶意篡改或伪造ARP请求或响应,以诱导目标主机将数据发送到错误的MAC地址。

本文将介绍如何预防局域网ARP攻击,并提供一些有效的安全措施。

了解ARP攻击类型在实施防范之前,首先需要了解ARP攻击的几种常见类型:1.ARP欺骗:攻击者伪造ARP请求或响应,使用虚假的MAC地址欺骗目标主机。

2.ARP投毒:攻击者发送大量伪造的ARP响应,将合法的IP地址和虚假的MAC地址绑定,从而导致网络中断或浪费大量带宽。

3.ARP中间人:攻击者以中间人的身份在通信双方之间进行ARP欺骗,截获通信数据。

预防ARP攻击的措施下面是一些有效的安全措施,可以帮助您预防局域网ARP攻击:1. 启用静态ARP绑定静态ARP绑定允许管理员手动将IP地址和MAC地址绑定在一起,防止恶意ARP请求或响应对网络造成破坏。

这样一来,任何ARP欺骗请求都无法成功。

在Windows系统中,可以使用arp命令来创建静态ARP绑定。

例如,arp -s 192.168.1.100 00-11-22-33-44-55将IP地址192.168.1.100与MAC地址00-11-22-33-44-55进行绑定。

2. 使用ARP监控工具使用专门的ARP监控工具可以帮助检测和防止ARP攻击。

这些工具通常能够监视网络中的ARP流量并生成警报,以便管理员能够及时采取行动。

一些常用的ARP监控工具包括Arpwatch、Wireshark等。

3. 配置网络设备的ARP防护功能许多网络设备都提供了内置的ARP防护功能,可以配置以防止ARP攻击。

例如,在交换机上可以启用端口安全功能,限制每个端口可以学习的MAC地址数量。

这样可以降低ARP攻击的风险。

4. 使用防火墙在局域网中部署防火墙可以帮助过滤和阻止恶意ARP请求和响应。

WIN7_防ARP攻击

下面是使用方法:

1.先要在WIN7系统盘下的WINDOWS\SYSTEM32下找到CMD.Eห้องสมุดไป่ตู้E命令右键以管理员身份运行;

先看一下ARP表的状态

ARP -A

接口: 192.168.1.1 00-19-e0-e0-76-ca 动态

这里会看到网关和本地的ARP表是动态的,我的目的是让它们成为静态不变的;

2.输入netsh -c "interface ipv4"

这时命令提示符会变为"netsh interface ipv4>"

然后输入show neighbors查看一下你的邻居缓存项的属性。

本人的是WIN7 6956版汉化过的,所以接口名为:“本地连接”

224.0.0.22 01-00-5e-00-00-16 静态

224.0.0.252 01-00-5e-00-00-fc 静态

239.255.255.250 01-00-5e-7f-ff-fa 静态

255.255.255.255 ff-ff-ff-ff-ff-ff 静态

最后要说明一下,用NETSH命令设置的静态ARP表重启后是不会丢失的,这就是它与ARP命令的区别。

还等什么赶快试试去吧。

别外要想有效防止ARP还要在路由器里设置好表态路由表,这样才能最有效的防止ARP。

接口: 192.168.1.1 00-19-e0-e0-76-ca 静态

192.168.1.100 00-1f-c6-31-8a-4b 静态

192.168.1.255 ff-ff-ff-ff-ff-ff 静态

如何绑定MAC地址避免ARP攻击

如何绑定MAC地址避免ARP攻击推荐文章局域网内怎么绑定电脑的IP地址热度:局域网ip地址怎么绑定热度:如何批量绑定局域网静态IP地址热度:局域网中如何绑定电脑的IP地址热度:局域网中如何批量绑定静态IP地址热度:使用局域网的我们经常遭受ARP攻击,导致无法上网或者网速非常慢,那么我们可以把IP地址和MAC地址绑定起来,具体请看下面店铺介绍的方法!绑定MAC地址避免ARP攻击的方法打开系统自带CMD,不会?开始——运行——CMD,确定。

输入:arp -a,确定。

可以看到网关的MAC地址,后面显示是dynamic(动态的),就是没有绑定,记下这个MAC地址。

2然后看看网关通不通,输入:ping 192.168.1.1,确定。

显示是通的。

当然,也有的路由器地址是192.168.0.1或者其他的,本例是192.168.1.1,如果是其他的,下面一定要按照自己的改过来哦,IP地址也是一样。

3不确定?那试试外网,输入:,确定。

的确是通的。

那么,遭受ARP攻击的电脑会怎么显示呢?看看下图,在ping网关时显示超时或者失败,当然外网也不可能ping通啦。

那么,看看网关MAC地址有什么变化吧,再次输入:arp -a,确定,哟呵,网关MAC地址变了。

这就是没有绑定MAC时遭受ARP攻击的后果啊,惨。

要绑定的话就先要知道自己电脑的MAC地址,输入:ipconfig /all,确定。

找到:Ethernet adapter Ethernet(以太网)下Physical Address(物理地址),当然如果是无线网卡的话,那就应该是Wireless 字样的了,哈哈,好好看看哦,别找错了。

记下这个MAC地址。

既然是把IP地址和MAC地址绑定起来,那肯定得知道自己的IP 地址哦,输入:ipconfig,确定。

还是找到:Ethernet adapter Ethernet(以太网),不过是它下面的IP Address,不过我的是WIN8系统,显示的是IPv4 Address,这就是自己的IP地址了,记下来。

防范arp欺骗攻击的主要方法

防范arp欺骗攻击的主要方法

防范ARP欺骗攻击的主要方法包括以下几种:

1. 静态ARP表项:维护一张静态ARP表,将相应IP地址与MAC地址进行绑定,并且禁用ARP请求和ARP应答。

2. 动态ARP检测:通过监测网络中的ARP请求与应答来发现ARP欺骗攻击行为,当发现多个MAC地址对应于同一个IP地址时,即可判断存在ARP攻击。

3. 使用ARP绑定表:配置交换机或路由器的ARP绑定表,可以将特定IP地址与MAC地址进行绑定,从而防止ARP欺骗攻击。

4. 使用ARP防火墙:部署ARP防火墙,对网络中的ARP请求与应答进行监控和过滤,阻止不正常的ARP流量,提高网络安全性。

5. 使用网络工具检测:利用网络安全工具,如Wireshark等,对网络中的ARP 流量进行监测和分析,及时发现并防范ARP欺骗攻击。

6. 网络安全培训和教育:提高网络用户的安全意识,教育用户在使用网络时避免点击可疑链接、下载疑似恶意软件等行为,减少受到ARP欺骗攻击的风险。

综合采用以上多种方法可以提高对ARP欺骗攻击的防范能力,保护网络的安全

和稳定运行。

ARP攻击防范与解决方案

ARP攻击防范与解决方案ARP(地址解析协议)攻击是一种常见的网络攻击手段,攻击者通过伪造或修改ARP请求和响应数据包来欺骗网络设备,从而获得网络流量并进行恶意活动。

为了保护网络安全,我们需要采取一系列的防范措施来防止ARP攻击的发生,并及时解决已经发生的ARP攻击。

一、防范ARP攻击的措施1. 使用静态ARP表:将网络设备的IP地址和MAC地址手动绑定,防止ARP 响应被篡改。

这样可以有效防止ARP攻击者通过ARP欺骗获得网络流量。

2. 启用ARP防火墙:ARP防火墙可以检测和阻止异常的ARP请求和响应数据包,防止ARP攻击者伪造或修改ARP数据包。

同时,可以配置白名单,只允许特定的IP地址和MAC地址之间进行ARP通信,增加网络的安全性。

3. 使用虚拟局域网(VLAN):将网络划分为多个虚拟局域网,不同的VLAN 之间无法直接通信,可以减少ARP攻击的范围和影响。

同时,可以通过配置ACL (访问控制列表)来限制不同VLAN之间的ARP通信。

4. 启用端口安全功能:网络交换机可以配置端口安全功能,限制每个端口允许连接的MAC地址数量,防止ARP攻击者通过伪造或修改MAC地址来进行ARP 攻击。

5. 使用ARP监控工具:ARP监控工具可以实时监测网络中的ARP请求和响应数据包,及时发现异常的ARP活动。

一旦发现ARP攻击,可以及时采取相应的解决措施。

二、解决ARP攻击的方法1. 及时更新网络设备的固件和操作系统:网络设备的固件和操作系统中可能存在安全漏洞,攻击者可以利用这些漏洞进行ARP攻击。

及时更新固件和操作系统可以修补这些漏洞,提高网络的安全性。

2. 使用安全的网络设备:选择具有ARP攻击防御功能的网络设备,如防火墙、入侵检测系统等。

这些设备可以检测和阻止ARP攻击,提供更高的网络安全性。

3. 配置网络设备的安全策略:合理配置网络设备的安全策略,限制ARP请求和响应的频率和数量,防止ARP攻击者通过大量的ARP请求和响应来干扰网络正常运行。

怎么绑定IP和MAC地址防止局域网ARP攻击

怎么绑定IP和MAC地址防止局域网ARP攻击

实现IP和MAC地址绑定的主要功能是防止计算机受到局域网ARP攻击,下面就随店铺一起来看一下实现IP和MAC绑定的具体方法。

绑定IP和MAC地址防止局域网ARP攻击的方法

首先查看一下路由器铭牌上的登陆信息。

接着根据铭牌上的登陆信息,打开浏览器,输入对应登陆地址,并填写相关账户和密码来登陆到路由器管理界面。

接着依次点击“IP与MAC绑定”->“静态ARP绑定设置”,然后在窗口右侧点击“添加单个条目”按钮。

然后在弹出的窗口中,输入“IP地址”以及要进行绑定的“MAC 地址”,点击“保存”按钮来保存设置。

最后就可以在“ARP绑定规则设置”列表中找到已填加的ARP绑定记录啦。

END。

防止arp欺骗的方法

防止arp欺骗的方法在网络安全中,ARP欺骗是一个非常常见的攻击方式,它会导致网络设备发生故障或者网络服务被中断。

为了保护网络安全,我们必须提高警惕并采取措施来防止ARP欺骗的攻击。

以下是一些我们可以采用的防御措施。

1.静态ARP绑定当我们在网络中使用静态ARP绑定时,可以将IP地址和MAC地址配对。

这可以确保如何在网络中使用静态ARP控制和验证,以防止其他设备使用假冒的MAC地址进行欺骗攻击。

我们可以在路由器或交换机上配置静态ARP绑定,通过这个方式,只允许由MAC地址已经验证的特定设备访问网络。

2.使用虚拟局域网(VLAN)使用VLAN将网络划分成独立的虚拟网络,可以有效的控制访问网络的用户和交换数据的设备。

VLAN使得单个虚拟网络隔离,从而减少网络上的流量,为网络安全提供额外的保护。

3.使IPSec VPN采用IPSec VPN(安全IP协议虚拟网络)可以使通讯在传输过程中进行加密,以避免任何人获取数据。

VPN搭建连接可以防止ARP欺骗攻击,因为攻击者无法读取传输的数据,在网络中间具有接触不到的地位。

4.网络监控网络监控意味着我们需要时刻关注网络活动,保持跟踪来自网络中预期的设备的流量,因此,不断监控对网络进行行为分析,可以很快地识别并控制异常流量和不良行为。

5.密码保护密码保护非常基础,但它可能是最有用的,保护网络安全的方法之一。

密码保护意味着在加密的情况下在网络中进行传输,这可以很好的防止ARP攻击,因为攻击者无法猜测密码。

6.设备安全更新很多网络设备提供安全更新,需要我们定期检查这些更新信息并及时更新,确保设备在最新版本下运行,以获取最佳的网络安全措施。

在网络安全中,没有一种单独的解决方案可以成功地防止ARP欺骗。

通过上述多项措施,我们可以采用有效的策略来保护网络安全,从而避免ARP攻击,保持网络正常、稳定的运行,让我们的网络更加安全可靠。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

关于ARP欺骗/攻击反复袭击,是近来网络行业普遍了解的现象,随着ARP攻击的不断升级,不同的解决方案在市场上流传。

看了一下网上的案例,对于小型局域网或家庭网络的解决方案还是挺少的,也不完整。

要么就是推荐购买设备,或者是安装某个杀毒软件。

今天我来写一个关于仅针对个人PC比较常用的处理手段/服务器也可以这么做,防范于未然嘛,常在网上漂,哪有不挨刀!

首先介绍一下什么是ARP攻击/欺骗,一般计算机中的原始的ARP协议,很像一个思想不坚定,容易被其它人影响的人,ARP欺骗/攻击就是利用这个特性,误导计算机作出错误的行为。

ARP攻击的原理,互联网上很容易找到,这里不再覆述。

原始的ARP协议运作,会附在局域网接收的广播包或是ARP询问包,无条件覆盖本机缓存中的ARP/MAC对照表。

这个特性好比一个意志不坚定的人,听了每一个人和他说话都信以为真,并立刻以最新听到的信息作决定。

就像一个没有计划的快递员,想要送信给"张三",只在马路上问"张三住那儿?",并投递给最近和他说"我就是"或"张三住那间",来决定如何投递一样。

在一个人人诚实的地方,快递员的工作还是能切实地进行;但若是旁人看快递物品值钱,想要欺骗取得的话,快递员这种工作方式就会带来混乱了。

我们再回来看ARP攻击和这个意志不坚定快递员的关系。

常见ARP攻击对象有两种,一是网络网关,也就是路由器,二是局域网上的计算机,也就是一般用户。

攻击网络网关就好比发送错误的地址信息给快递员,让快递员整个工作大乱,所有信件无法正常送达;而攻击一般计算机就是直接和一般人谎称自己就是快递员,让一般用户把需要传送物品传送给发动攻击的计算机。

主讲局域网上的计算机如何应对ARP攻击,最简单、实用的方法,也欢迎大家指点指点经验!下面拿一个我的实例来讲,了解ARP的严重性:

某高速缴费查询系统服务器,由于防火墙已使用长达8年,在更换掉新防火墙之后,三天内服务器频繁出现连接不上,直到服务器出现死机、自动重启客户给我打电话告知情况,瑞星杀毒提示14小时内不间断遭受到ARP欺骗。

直接断定,一、服务器本身做有对原防火墙的网关MAC地址绑定,或者从防火墙到服务器之间的其它网络设备有MAC地址绑定/设备ARP表更新不正常;二、局域网内的其它服务器可能中了ARP病毒;说起来现在的甲方管理人员连自己网络设备的管理密码都不知道,我五体投地了,跪拜了。

我无法查看三层交换的ARP地址表,只能查看防火墙的攻击事件,无任何异常。

我的处理方式直接在服务器上做静态网关MAC绑定,我查看了攻击事件的详细信息,发起攻击冲突的MAC地址进行厂

商查询,确实是该厂商的生产网卡的MAC地址,但新的防火墙接口上并没有与该MAC对应的接口。

我做完静态网关绑定,重启服务器,攻击事件消除,直到目前为止再也没有出现过ARP地址攻击。

后来听说这个故障是他们科长、主任发现,导致服务中断差点没上升为政治

问题,我着实扭了一把汗。

废话不多说,直接操作:以win7为实验机器

运行——CMD,我本机使用的无线网络连接,先查看本机的网卡信息:

MAC地址、网关都知道了,下面做绑定:

arp -s 192.168.99.3 40-16-9f-cb-bc-fc

不过这句话在Windows7显得这么无助,会提示:ARP 项添加失败: 请求的操作需要提升。

(英文版提示:The ARP entry addition failed: Access is denied. )

windows7看来arp是不行了,只能使用更高级的”netsh”了,可以使用以下命令来完成netsh interface ipv4 set neighbors 13 "192.168.99.3" "40-16-9f-cb-bc-fc" store=active;上面的store=active表示[激活]当前有效,重启之后还原设置

注意:13是网卡接口序号Idx,执行命令前先查看netsh i I show in

二、netsh interface ipv4 set neighbors 13 "192.168.99.3" "40-16-9f-cb-bc-fc" store= persistent;上面的store=active表示[永久激活]当前有效,重启之后仍保持不变注意:重置命令netsh interface ipv4 reset

删除命令netsh -c i i delete neighbors 13

呵呵,完了!。