双向ARP绑定的方法

双向绑定IP和MAC

局域网IP与mac双向绑定——防止恶意软件控制为了给大家带来良好的网络环境,阻止P2P终结者等恶意控制软件破坏局域网网络环境,并且市面上的arp防火墙,如:彩影arp,金山arp等对P2P终结者并无多大防御作用。

现在我们就来做一下网关与客户机的双向IP&MAC绑定来搞定它。

在操作过程中,请关掉arp防火墙(暂时),因为它对我们的操作有一定的影响。

等操作完成之后再打开。

若安装有彩影arp的用户,请不要让它在开机自动运行(方法下面有),可以开机后手动运行。

首先声明一点,绑定IP和MAC是为了防止arp欺骗,防御P2P终结者控制自己的电脑(网速),对自己的电脑没有一点负面影响。

不想绑定的同学可以不绑定,以自愿为原则。

但是若被控制网速,自己躲在屋里哭吧!(开玩笑)。

好了废话不多说,开始我们的客户机IP与MAC绑定教程吧!一.首先将路由即网关的IP和MAC查看下(路由IP一般都是192.168.1.1):开始→运行→cmd(回车)→arp/a就会出现如下图信息:其中第一个192.168.1.1即为路由IP,后面就是路由的MAC二.查看自己的IP和MAC有以下两种方法:①右键网上邻居→属性→右键本地连接→状态→支持→详细信息里面的实际地址即为自己的MAC地址,IP地址即为自己的IP地址。

②开始→运行→cmd(回车)→ipconfig/all(回车)会出来信息,如图:其中本地连接(以太网连接)里面的physical Address即为自己的MAC ,IP Address即为自己的IP地址。

三.不让彩影arp防火墙开机运行的方法(后面用到):开始→运行→msconfig(回车)→启动→将Antiarp.exe(彩影arp程序)前面的勾去掉→确定→退出而不重新启动→OK!启动里面的启动项目就是你安的软件的名称,命令就是你安在了哪里。

这样开机就不会自动运行它了,要想运行,手动打开桌面上它的程序就行。

若要恢复开机自动运行彩影arp,在启动中,将勾重新勾上就行了(不推荐)!若是不想让其他程序开机运行,和本操作一样!四.以管理员身份运行CMD(一般都是管理员身份,不是的很少,这个基本用不到)在命令界面(即进入CMD以后)直接按ctral+shift+(回车)就行了。

arp命令使用详解

arp命令使用详解(1)显示和修改“地址解析协议 (ARP)”缓存中的项目。

ARP 缓存中包含一个或多个表,它们用于存储 IP 地址及其经过解析的以太网或令牌环物理地址。

计算机上安装的每一个以太网或令牌环网络适配器都有自己单独的表。

如果在没有参数的情况下使用,则 arp 命令将显示帮助信息。

语法arp[-a [InetAddr] [-N IfaceAddr]] [-g [InetAddr] [-N IfaceAddr]] [-d InetAddr [IfaceAddr]] [-s InetAddr EtherAddr [IfaceAddr]]参数-a[ InetAddr] [ -N IfaceAddr]显示所有接口的当前 ARP 缓存表。

要显示特定 IP 地址的 ARP 缓存项,请使用带有InetAddr 参数的 arp -a,此处的 InetAddr 代表 IP 地址。

如果未指定 InetAddr,则使用第一个适用的接口。

要显示特定接口的 ARP 缓存表,请将 -N IfaceAddr 参数与 -a 参数一起使用,此处的 IfaceAddr 代表指派给该接口的 IP 地址。

-N 参数区分大小写。

-g[ InetAddr] [ -N IfaceAddr]与 -a 相同。

-d InetAddr [IfaceAddr]删除指定的 IP 地址项,此处的 InetAddr 代表 IP 地址。

对于指定的接口,要删除表中的某项,请使用 IfaceAddr 参数,此处的 IfaceAddr 代表指派给该接口的 IP 地址。

要删除所有项,请使用星号 (*) 通配符代替 InetAddr。

-s InetAddr EtherAddr [IfaceAddr]向 ARP 缓存添加可将 IP 地址 InetAddr 解析成物理地址 EtherAddr 的静态项。

要向指定接口的表添加静态 ARP 缓存项,请使用 IfaceAddr 参数,此处的 IfaceAddr 代表指派给该接口的 IP 地址。

ARP问题解决办法之双向绑定

由于ARP病毒的种种网络特性,可以采用一些技术手段进行网络中ARP病毒欺骗数据包免疫。

即便网络中有ARP中毒电脑,在发送欺骗的ARP数据包,其它电脑也不会修改自身的ARP缓存表,数据包始终发送给正确的网关,普遍使用的一种方式是“双向绑定法”。

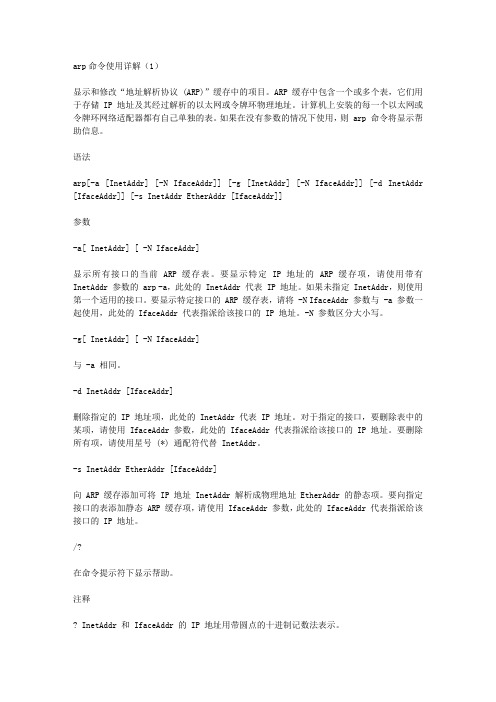

双向绑定法,顾名思义,就是要在两端绑定IP-MAC 地址,其中一端是在路由器中,绑定下面局域网内部计算机的IP和MAC地址,具体步骤如下:一、路由器绑电脑首先在路由器上绑定内网计算机,主要操作界面如下图:点击上图中的扫描按钮,便可在路由器上绑定内网目前开启的计算机,如已绑定完所有需要上外网的PC机,便可把下面的“禁止未被IP/MAC地址绑定的主机通过”勾选。

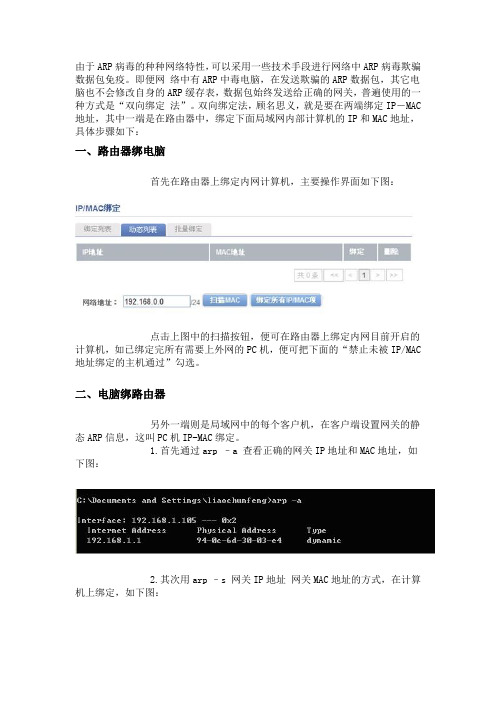

二、电脑绑路由器另外一端则是局域网中的每个客户机,在客户端设置网关的静态ARP信息,这叫PC机IP-MAC绑定。

1.首先通过arp –a 查看正确的网关IP地址和MAC地址,如下图:2.其次用arp –s 网关IP地址网关MAC地址的方式,在计算机上绑定,如下图:3.在PC上绑定也可以按下面方法做:1)首先,获得路由器的内网的MAC地址(例如网关地址172.16.1.254的MAC地址为0022aa0022ee)。

2)编写一个批处理文件rarp.bat内容如下:@echooffarp-darp-s172.16.1.25400-22-aa-00-22-ee将文件中的网关IP地址和MAC地址更改为您自己的网关IP地址和MAC 地址即可。

将这个批处理软件拖到“windows--开始--程序--启动”中。

这样即减轻了一台台设置的麻烦,也避免了由于电脑重新启动使得数据又要重做的麻烦。

当然最好电脑要有还原卡和保护系统,使得这个批处理不会被随意删除掉。

ARP命令详解和解决ARP攻击(双向绑定)

ARP命令详解和解决ARP攻击(双向绑定)ARP命令详解和解决ARP攻击(双向绑定)显示和修改“地址解析协议(ARP)”缓存中的项目。

ARP 缓存中包含一个或多个表,它们用于存储IP 地址及其经过解析的以太网或令牌环物理地址。

计算机上安装的每一个以太网或令牌环网络适配器都有自己单独的表。

如果在没有参数的情况下使用,则arp 命令将显示帮助信息。

语法arp[-a [InetAddr] [-N IfaceAddr]] [-g [InetAddr] [-N IfaceAddr]] [-d InetAddr [IfaceAddr]] [-s InetAddr EtherAddr [IfaceAddr]]参数-a[ InetAddr] [ -N IfaceAddr]显示所有接口的当前 ARP 缓存表。

要显示特定 IP 地址的 ARP 缓存项,请使用带有 InetAddr 参数的 arp -a,此处的 InetAddr 代表 IP 地址。

如果未指定InetAddr,则使用第一个适用的接口。

要显示特定接口的 ARP 缓存表,请将 -N IfaceAddr 参数与 -a 参数一起使用,此处的 IfaceAddr 代表指派给该接口的 IP 地址。

-N 参数区分大小写。

-g[ InetAddr] [ -N IfaceAddr]与 -a 相同。

-d InetAddr [IfaceAddr]删除指定的 IP 地址项,此处的 InetAddr 代表 IP 地址。

对于指定的接口,要删除表中的某项,请使用IfaceAddr 参数,此处的IfaceAddr 代表指派给该接口的 IP 地址。

要删除所有项,请使用星号(*) 通配符代替 InetAddr。

-s InetAddr EtherAddr [IfaceAddr]向ARP 缓存添加可将IP 地址InetAddr 解析成物理地址EtherAddr 的静态项。

要向指定接口的表添加静态 ARP 缓存项,请使用 IfaceAddr 参数,此处的 IfaceAddr 代表指派给该接口的 IP 地址。

arp双向欺骗的原理

arp双向欺骗的原理ARP双向欺骗的原理ARP(Address Resolution Protocol)双向欺骗是一种常见的网络攻击手段,它通过篡改网络中的ARP表,实现对网络流量的窃取和篡改。

本文将详细介绍ARP双向欺骗的原理及其危害。

一、ARP协议简介ARP协议是用于将IP地址转换为物理地址(MAC地址)的网络协议。

在网络通信过程中,主机需要将IP地址转换为对应的MAC地址才能进行数据传输。

而ARP协议就是为了解决这个问题而设计的。

ARP协议的工作原理是通过在局域网中广播ARP请求报文,询问某个IP地址对应的MAC地址。

当目标主机收到ARP请求后,会回复一个ARP响应报文,其中包含了自己的MAC地址。

发送ARP 请求的主机将根据响应报文中的MAC地址建立ARP表,以便后续的通信。

二、ARP双向欺骗的原理ARP双向欺骗是指攻击者通过篡改网络中的ARP表,使得源主机和目标主机都认为攻击者的MAC地址是合法的目标主机的MAC 地址。

这样一来,源主机和目标主机的通信流量就会经过攻击者的主机,攻击者就可以窃取、篡改或重放这些数据。

具体而言,ARP双向欺骗的原理如下:1. 攻击者首先要在局域网中监控网络流量,获取目标主机的IP地址和MAC地址。

2. 攻击者伪造一个ARP响应报文,将自己的MAC地址伪装成目标主机的MAC地址,并向源主机发送该ARP响应报文。

3. 源主机收到ARP响应后,会将攻击者的MAC地址与目标主机的IP地址绑定在一起,以后的通信流量都会发送给攻击者。

4. 攻击者同样伪造一个ARP响应报文,将自己的MAC地址伪装成源主机的MAC地址,并向目标主机发送该ARP响应报文。

5. 目标主机收到ARP响应后,会将攻击者的MAC地址与源主机的IP地址绑定在一起,以后的通信流量都会发送给攻击者。

通过这种方式,源主机和目标主机都认为攻击者的MAC地址是对方的MAC地址,从而实现了对网络流量的窃取和篡改。

USG2120防火墙IP绑定配置

USG2120防火墙IP绑定配置

USG2000/5000 ip mac绑定配置(web界面、命令行、增强型绑定、双向绑定)

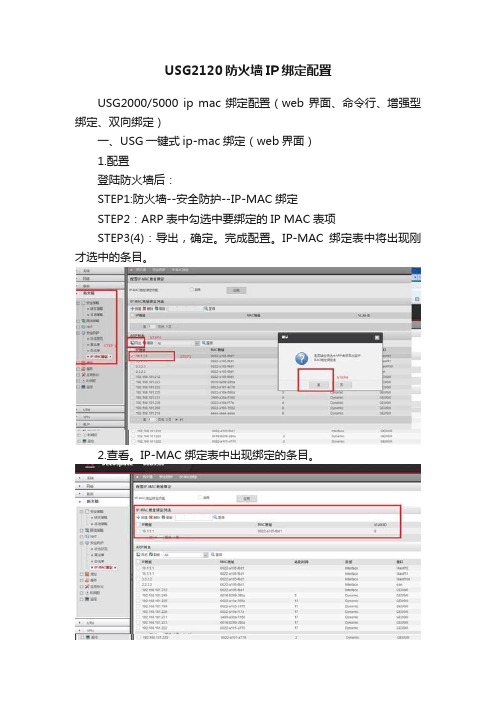

一、USG一键式ip-mac绑定(web界面)

1.配置

登陆防火墙后:

STEP1:防火墙--安全防护--IP-MAC绑定

STEP2:ARP表中勾选中要绑定的IP MAC表项

STEP3(4):导出,确定。

完成配置。

IP-MAC绑定表中将出现刚才选中的条目。

2.查看。

IP-MAC绑定表中出现绑定的条目。

二、防火墙ip和mac双向绑定的方法、增强型绑定(web界面)

ip和mac双向绑定:1、首先绑定ip和mac地址,实现ip-mac 单向绑定,如下:

2、做报文过滤实现ip和mac的双向绑定,步骤一中绑定了ip地址192.168.1.1,下面只允许该ip上外网,操作如下:

对于版本为V300R001C10SPC100和该版本以上版本的设备,可以不用做以上配置。

直接在接口下开启ip-mac增强绑定即可。

Sys

Int vlanif 1

[USG2100-Vlanif1]bind-mode enhanced

点击右下角的CLI控制台,输入命令dis ip int br 查看接口信息。

arp双向欺骗原理

arp双向欺骗原理ARP双向欺骗原理一、引言ARP(Address Resolution Protocol)是一种用于将IP地址映射到物理MAC地址的协议,它在局域网内起到重要的作用。

然而,由于ARP协议的设计缺陷,攻击者可以利用ARP欺骗技术进行攻击,其中双向欺骗是一种常见的攻击手段。

本文将详细介绍ARP双向欺骗原理及其工作过程。

二、ARP协议简介在理解ARP双向欺骗原理之前,我们需要先了解一下ARP协议的基本原理。

ARP协议是一种解决局域网内部主机与主机之间的IP地址到MAC地址映射问题的协议。

当主机A需要与主机B通信时,它会首先在本地ARP缓存中查找目标IP地址对应的MAC地址,如果找到则直接发送数据包,如果没有找到,则会发送一个ARP请求广播,询问网络中是否有主机知道目标IP地址对应的MAC地址。

其他主机收到ARP请求后,如果目标IP地址与自己相符,则会向主机A发送ARP应答,告诉它自己的MAC地址。

三、ARP双向欺骗原理ARP双向欺骗是指攻击者通过伪造ARP请求和ARP应答数据包,欺骗目标主机A和主机B,使它们相信攻击者的MAC地址就是对方的MAC地址,从而实现攻击者与目标主机之间的中间人攻击。

下面将详细介绍ARP双向欺骗的原理及其工作过程。

1. 攻击准备阶段攻击者首先需要在局域网中部署一个恶意主机,该主机需要具备发送ARP请求和应答的能力,并且能够监听局域网中的ARP流量。

攻击者还需要获取目标主机A和主机B的IP地址和MAC地址,可以通过网络嗅探等手段进行获取。

2. 欺骗主机A攻击者向局域网中发送一个ARP请求数据包,其中源IP地址设置为目标主机B的IP地址,目标IP地址设置为目标主机A的IP地址。

此时,目标主机A会将攻击者的MAC地址与目标主机B的IP地址进行绑定,认为攻击者的MAC地址就是目标主机B的MAC地址。

3. 欺骗主机B攻击者向局域网中发送一个ARP应答数据包,其中源IP地址设置为目标主机A的IP地址,目标IP地址设置为目标主机B的IP地址。

win7系统ARP绑定方法

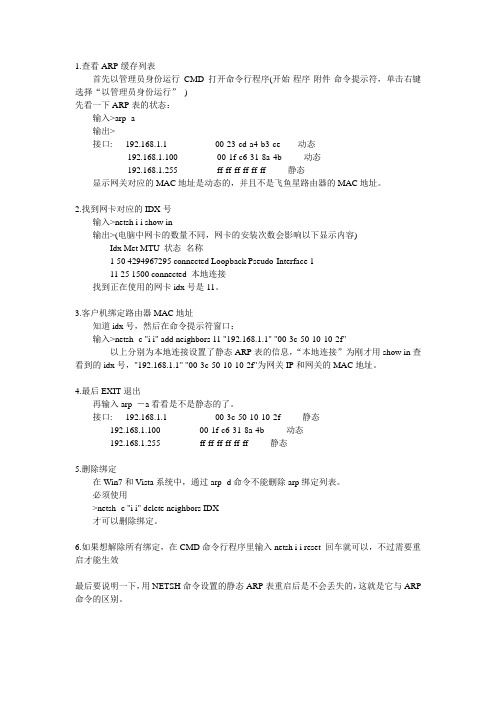

1.查看ARP缓存列表首先以管理员身份运行CMD打开命令行程序(开始-程序-附件-命令提示符,单击右键选择“以管理员身份运行”)先看一下ARP表的状态:输入>arp -a输出>接口: 192.168.1.1 00-23-cd-a4-b3-ce 动态192.168.1.100 00-1f-c6-31-8a-4b 动态192.168.1.255 ff-ff-ff-ff-ff-ff 静态显示网关对应的MAC地址是动态的,并且不是飞鱼星路由器的MAC地址。

2.找到网卡对应的IDX号输入>netsh i i show in输出>(电脑中网卡的数量不同,网卡的安装次数会影响以下显示内容)Idx Met MTU 状态名称1 50 4294967295 connected Loopback Pseudo-Interface 111 25 1500 connected 本地连接找到正在使用的网卡idx号是11。

3.客户机绑定路由器MAC地址知道idx号,然后在命令提示符窗口:输入>netsh -c "i i" add neighbors 11 "192.168.1.1" "00-3c-50-10-10-2f"以上分别为本地连接设置了静态ARP表的信息,“本地连接”为刚才用show in查看到的idx号,"192.168.1.1" "00-3c-50-10-10-2f"为网关IP和网关的MAC地址。

4.最后EXIT退出再输入arp -a看看是不是静态的了。

接口: 192.168.1.1 00-3c-50-10-10-2f 静态192.168.1.100 00-1f-c6-31-8a-4b 动态192.168.1.255 ff-ff-ff-ff-ff-ff 静态5.删除绑定在Win7和Vista系统中,通过arp -d命令不能删除arp绑定列表。

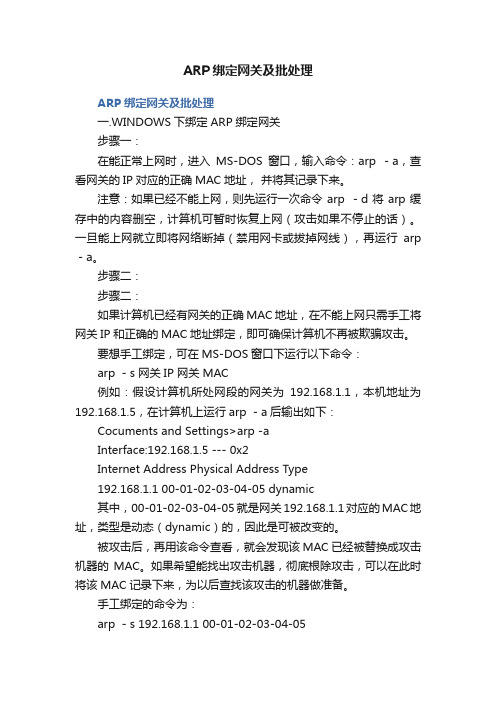

ARP绑定网关及批处理

ARP绑定网关及批处理ARP绑定网关及批处理一.WINDOWS下绑定ARP绑定网关步骤一:在能正常上网时,进入MS-DOS窗口,输入命令:arp -a,查看网关的IP对应的正确MAC地址,并将其记录下来。

注意:如果已经不能上网,则先运行一次命令arp -d将arp缓存中的内容删空,计算机可暂时恢复上网(攻击如果不停止的话)。

一旦能上网就立即将网络断掉(禁用网卡或拔掉网线),再运行arp -a。

步骤二:步骤二:如果计算机已经有网关的正确MAC地址,在不能上网只需手工将网关IP和正确的MAC地址绑定,即可确保计算机不再被欺骗攻击。

要想手工绑定,可在MS-DOS窗口下运行以下命令:arp -s 网关IP 网关MAC例如:假设计算机所处网段的网关为192.168.1.1,本机地址为192.168.1.5,在计算机上运行arp -a后输出如下:Cocuments and Settings>arp -aInterface:192.168.1.5 --- 0x2Internet Address Physical Address Type192.168.1.1 00-01-02-03-04-05 dynamic其中,00-01-02-03-04-05就是网关192.168.1.1对应的MAC地址,类型是动态(dynamic)的,因此是可被改变的。

被攻击后,再用该命令查看,就会发现该MAC已经被替换成攻击机器的MAC。

如果希望能找出攻击机器,彻底根除攻击,可以在此时将该MAC记录下来,为以后查找该攻击的机器做准备。

手工绑定的命令为:arp -s 192.168.1.1 00-01-02-03-04-05绑定完,可再用arp -a查看arp缓存:Cocuments and Settings>arp -aInterface: 192.168.1.5 --- 0x2Internet Address Physical Address Type192.168.1.1 00-01-02-03-04-05 static这时,类型变为静态(static),就不会再受攻击影响了。

dlink路由器arp静态绑定怎么设置

dlink路由器arp静态绑定怎么设置dlink公司矢志未来将发展并持续创新、研发,提供最佳服务质量、产品及解决方案以因应当前市场需求,展望更辉煌之未来,那么你知道dlink路由器arp静态绑定怎么设置吗?下面是店铺整理的一些关于dlink路由器arp静态绑定设置的相关资料,供你参考。

dlink路由器arp静态绑定设置的方法:ARP静态绑定主要用于对IP与MAC地址进行静态或者唯一的绑定操作,以实现IP与MAC地址的对应关系,减少网络中出现的ARP攻击现象。

copyright 描述:对该条记录的简单描述信息。

IP地址:需要绑定的IP地址。

点击‘查询MAC’可以搜索到此IP的MAC地址。

此IP要是在线的才可以被路由器查询到。

MAC地址:手动输入IP地址对应的MAC地址。

也可以利用‘查询MAC’来自动获得指定IP的MAC地址。

类型:静态或者唯一。

将IP与MAC地址绑定之后,DHCP会优先分配绑定的IP给相应的MAC地址。

静态,IP与MAC地址绑定为静态以后,用户手动更改IP或者MAC地址不会影响网络使用,DHCP会优先分配绑定的IP给相应的MAC地址。

唯一,将IP与MAC地址绑定为唯一以后,IP与MAC地址只有在相互对应的时候才能正常使用网络,用户修改IP或者MAC地址的任意一项都会导致不能上网,同样其他用户也是不能占用此IP跟MAC 地址的。

接口:IP对应的接口位置,内网用户绑定一般选择局域网。

要修改列表中添加的IP与MAC绑定,只需要在相对应的条目上点击右边的修改图标,然后在上方规则框中修改即可,如图所示:ARP列表菜单将显示当前路由的ARP表记录,您可以在此界面一键绑定所有未绑定的MAC地址(已绑定的IP跟MAC将不受影响),或者对单独的IP跟MAC做绑定操作。

基于window 的ARP攻击一般解决方法

在局域网内IP和mac都做个双向的绑定吧,路由上和PC机都做IP与mac的绑定,并且进行登记,出相关通知,私自改着,将处罚,这样应该没问题了!

方法三:网关机器关闭ARP刷新。

方法四:可以使用免疫网络相关设备保护,可以彻底防止此类问题。

#####################################################################

怎样对付局域网内一台的ip、mac修改成与另一台的相同?

1)行政手段

2)使用IP/MAC/端口绑定的交换机

可以使用如下命令配置使用网关

route delete 删除原有网关。

route print 查看现有网关。

route add 添加新网关。

在。

方法二:交换、路由绑定 IP,MAC,接口。

根据不同设备的相关命令操作即可。

基于window ARP攻击一般解决方法:

方法一:网关、客户端终端双向绑定 IP和MAC。

cmd

arp -a 显示本机内的ARP表

Interface: 192.168.0.114 --- 0x60002

Internet Address Physical Address Type

192.168.0.1 00-15-e9-e0-38-4d dynamic

上面这个说明本地网络接口编号为0x60002,对应的IP为192.168.0.114

解决ARP欺骗方法

解决ARP欺骗方法想必大家在局域网中都会遇到这个问题,如果局域网中存在一台收到恶意程序感染,整个局域网的网速突然大幅下降,同时伴随着网络中断或者网页被夹杂了广告发送到了浏览器上,当发生这种事情时,企业的网络管理员就要小心了,请速度排查局域网中是否有Arp欺骗行为发生,及时找到相应的计算机处理威胁。

对于一些网络管理较为松散或者根本无人管理的或者疏于管理的小型局域网,如学校网络或者宿舍网络。

童鞋们可能比较头痛吧,不过在看了本文后,您就可以立即解决此问题,本文将详细的给出Anti-Arp欺骗的解决方案。

虽然是单向绑定,但是跟使用相关专业软件具有同样的效果。

彻底解决ARP欺骗的方法就是实现交换机/路由器(网关)与计算机网卡在IP地址与MAC地址上进行双向绑定。

由于童鞋们无法操作交换机/路由器,所以本文仅详细介绍单向绑定(绑定本地计算机与网关)。

进行单向绑定后,ARP欺骗将会远离你。

1,单击“开始”菜单,鼠标箭头指向“运行”,出现运行窗口,在该窗口内键入“cmd”后回车。

2,在打开的“命令提示符”窗口内键入:arp -a 命令会出现如下图所示的内容:其中显示的:192.168.1.1 是网关IP地址;94-0c-6d-50-87-62 是网关的MAC地址请记录下这两个地址。

注意,记录时MAC地址大小写要一致,我这里的网关MAC地址及IP地址可能与您这里不同,请根据实际情况记录。

3,单击“开始”菜单,鼠标箭头指向“运行”,出现运行窗口,在该窗口内键入“notepad”后回车(即打开记事本程序)。

在打开的“记事本”程序内输入如下命令:arp -s 192.168.1.1 94-0c-6d-50-87-624,单击“文件”下拉菜单,选择“另存为”命令,在打开的“另存为”窗口内,文件名处输入“Anti-ARP command.bat”,请注意,无论您取什么名字,但是后缀名必须为.(点)bat,然后将文件保存到启动文件夹下对于XP系统而言启动文件夹位于:C:\Documents and Settings\“您的用户账户名”\「开始」菜单\程序\启动\对于Vista、win7系统而言启动文件夹位于:C:\Users\“您的用户账户名”\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\如您所看到的,“您的用户账户名”是值的您当前用户账户名称,我的用户账户名称是Wesly.Zhang。

ARP攻击与故障排除知识

ARP攻击与故障排除知识ARP透视——出现ARP欺骗攻击时的现象1、网上银行、游戏及QQ账号的频繁丢失一些人为了获取非法利益,利用ARP欺骗程序在网内进行非法活动,此类程序的主要目的在于破解账号登陆时的加密解密算法,通过截取局域网中的数据包,然后以分析数据通讯协议的方法截获用户的信息。

运行这类木马病毒,就可以获得整个局域网中上网用户账号的详细信息并盗取。

2、网速时快时慢,极其不稳定,但单机进行光纤数据测试时一切正常当局域内的某台计算机被ARP的欺骗程序非法侵入后,它就会持续地向网内所有的计算机及网络设备发送大量的非法ARP欺骗数据包,阻塞网络通道,造成网络设备的承载过重,导致网络的通讯质量不稳定。

3、局域网内频繁性区域或整体掉线,重启计算机或网络设备后恢复正常当带有ARP欺骗程序的计算机在网内进行通讯时,就会导致频繁掉线,出现此类问题后重启计算机或禁用网卡会暂时解决问题,但掉线情况还会发生。

发贴者dengguo 时间:下午6:390 评论标签:ARP欺骗, ARP欺骗攻击ARP透视——传统的几种解决ARP问题的方式方案一:过滤局域网的IP,关闭高危险的端口,关闭共享。

升级系统补丁,升级杀毒软件。

安装防火墙,设置防ARP的选项。

微软ISA防火墙功能强大,可是很占系统资源。

配置服务器是Linux的强项,当然能阻止部分ARP危害网络。

但是从根本上并没有解决掉ARP的问题,长时间超负荷运转对硬件的损害也显而易见。

方案二:发现乱发ARP包的主机后,即通过路由器、硬件防火墙等设备在网关上阻止与其它主机通信。

迅速找到主机,断开其网络连接。

检查机器是因为病毒木马发送ARP包破坏网络环境,还是人为的使用ARP的网络管理软件。

既然是使用的网络管理软件,先得询问使用者是否有管理网络的特权。

既然没有特权又为何管理、控制网络呢?方案三:通过高档路由器进行双向绑定,即从路由器方面对从属客户机IP-MAC地址进行绑定,同时从客户机方面对路由器进行IP-MAC地址绑定,双向绑定让IP 不容易被欺骗。

ARP欺骗防护实现方式介绍

ARP欺骗防护实现方式介绍从现在的网络连接通畅de方式来看,ARP欺骗分为二种,一种是对路由器ARP 表de欺骗;另一种是对内网PCde网关欺骗。

第一种ARP欺骗de原理是——截获网关数据。

它通知路由器一系列错误de内网MAC地址,并按照一定de频率不断进行,使真实de地址信息无法通过更新保存在路由器中,结果路由器 de所有数据只能发送给错误deMAC地址,造成正常PC无法收到信息。

第二种ARP欺骗de原理是——伪造网关。

它de原理是建立假网关,让被它欺骗 dePC向假网关发数据,而不是通过正常de路由器途径上网。

在PC看来,就是上不了网了,“网络掉线了”。

基于以上两种ARP欺骗de方式,我公司在上海电信外高桥数据中心采用独立网段加上双向绑定de方法设立了防ARP欺骗攻击专区,拓朴结构示意图如下:ARP欺骗攻击防护实现方式:外部防护1、此防护区域使用独立计算机网关,从电信路由层以独立VLANde物理结构方式接入,与其他非防护区域服务器完全隔离内部防护2、防护专区中心交换机以机柜为单位划分VLAN,保证机柜之间无法直接通信,防止机柜之间deARP 欺骗攻击。

防护专区中心交换机进行 IP段—MAC---交换机端口配对绑定,服务器只能在指定交换机机柜和指定交换机端口使用,防止内部ARP攻击机截获网关数据,进行欺骗攻击。

3、机柜交换机进行 IP—MAC—交换机端口配对绑定,服务器只能在指定交换机端口使用,防止内部ARP攻击机发送虚假IP 地址,虚假MAC地址,伪造网关,进行欺骗攻击。

4、机柜交换机进行网关IP—网关MAC 静态绑定,为机柜内部服务器提供静态de网关MaC地址解析。

ARP欺骗攻击防护de实现方式介绍就为大家介绍完了,希望大家已经掌握了。

路由器使用技巧如何设置ARP绑定

路由器使用技巧如何设置ARP绑定路由器是一种网络设备,它在互联网和局域网之间起到了桥梁的作用。

在网络通信中,地址解析协议(ARP)是一种将网络层的IP地址映射到数据链路层的物理地址的协议。

通过设置ARP绑定,我们可以优化网络通信,提高网络性能和安全性。

本文将介绍如何设置ARP绑定,帮助读者更好地使用路由器。

第一节:ARP绑定的基本概念和作用ARP绑定是一种将IP地址和MAC地址绑定在一起的操作,它可以在网络通信中减少广播流量、加快数据传输速度,并提高网络安全性。

通过ARP绑定,我们可以限制特定的IP地址只能绑定到特定的MAC地址上,确保网络通信的可信性,防止ARP欺骗等安全威胁。

第二节:检查路由器ARP绑定功能是否开启在设置ARP绑定之前,首先要检查路由器是否支持ARP绑定功能并是否已开启。

通常,路由器的ARP绑定功能可以在管理界面的网络设置或安全设置中找到。

请您按照路由器的品牌和型号查找相应的设置选项,确保ARP绑定功能已打开。

第三节:设置ARP绑定规则在进行ARP绑定之前,我们需要了解要绑定的IP地址和MAC地址。

您可以通过以下步骤进行设置:1.登录路由器管理界面:打开浏览器,输入路由器的IP地址,在弹出的登录界面中输入用户名和密码,成功登录后进入路由器的管理界面。

2.找到ARP绑定设置选项:根据您路由器的品牌和型号,在管理界面中找到ARP绑定设置选项。

一般情况下,它可以在网络设置、安全设置或局域网设置中找到。

3.添加ARP绑定规则:点击添加按钮或相应的选项进入ARP绑定规则的设置界面。

在该界面中,您可以输入要绑定的IP地址和对应的MAC地址。

4.保存设置:完成输入后,点击保存按钮或相应的选项保存您的设置。

路由器将会自动应用这些规则,并保存到配置文件中。

第四节:验证ARP绑定的设置是否成功为了验证ARP绑定设置是否成功,您可以进行以下操作:1.打开命令提示符:在Windows系统中,按下Win+R组合键,输入"cmd"并按下回车键打开命令提示符。

核心交换机ARP绑定操作

218.29.223.58

进入远程桌面,cmd-telnet 192.168.10.1-admin/admin

<huawei>system

[huawei]display this

[huawei]arp static x.x.x.x xxxx-xxxx-xxxx 添加ARP绑定条目

[huawei]y 根据提示111-2222-3333的绑定MAC地址,修改为9999-8888-7777思路如下:

<huawei>system 回车

[huawei]display this 查看arp绑定的项目

[huawei]udno arp 1.1.1.1 将1.1.1.1的ARP绑定条目删除

[huawei]arp static 1.1.1.1 9999-8888-7777 添加新的项目

[huawei]save 保存配置

[huawei]y 根据提示输入y

[huawei]回车 继续回车

[huawei]y 根据提示输入y

现在我想删除1.1.1.1的绑定,思路如下:

[huawei]undo arp x.x.x.x 删除ARP绑定条目

[huawei]save

[huawei]y

[huawei]回车

[huawei]y

举例如下:

现将IP 1.1.1.1 ,MAC 1111-2222-333绑定

具体步骤如下:

<huawei>system 回车

<huawei>system 回车

[huawei]display this 查看arp绑定的项目

[huawei]udno arp 1.1.1.1 将1.1.1.1的ARP绑定条目删除

arp防治办法(ARPpreventionandcontrolmeasures)

arp防治办法(ARP prevention and control measures)Analyze the principle and solution of ARP virus invasionThe ARP virus invasion network has caused most Internet cafes and families to suffer!! Trick phenomenon: drop line! Here I on-line to relevant information, network master of research ~ ~!Method for solving ARP attack[cause of trouble]Some people use LAN ARP spoofing Trojan program (for example: Legend hacking software, some malicious plug-in legend is also loaded with this program).[malfunction principle]To understand the fault principle, let's first take a look at the ARP protocol.In the LAN, the IP address is converted to second layers of physical addresses (i.e., MAC addresses) through the ARP protocol. ARP protocol is very important to network security. By spoofing IP addresses and MAC addresses, ARP spoofing can generate a large amount of ARP traffic in the network, blocking the network.The ARP protocol is the abbreviation of Address Resolution Protocol (address resolution protocol). In LAN, the actual transmission in the network is "frame", in which the MAC addressof the target host is inside the frame. In Ethernet, a host communicates directly with another host, and the MAC address of the target host must be known. But how do you get the MAC address for this target? It is obtained by address resolution protocol. Address resolution is the process in which the host converts the target IP address to the target MAC address before sending the frame. The basic function of the ARP protocol is to query the MAC address of the target device through the IP address of the target device, so as to ensure the smooth progress of the communication.Each computer with TCP/IP protocol has a ARP cache table, and the IP address in the inside and outside is in one-to-one correspondence with the MAC address, as shown in the following table.Host IP address, MAC addressA 192.168.16.1 aa-aa-aa-aa-aa-aaB 192.168.16.2 bb-bb-bb-bb-bb-bbC 192.168.16.3 cc-cc-cc-cc-cc-ccD 192.168.16.4 dd-dd-dd-dd-dd-ddWe use host A (192.168.16.1) to send data to the host B (192.168.16.2) as an example. When sending data, the host A searches for the destination IP address in its own ARP cache table. If found, we know the destination MAC address, directly to the target MAC address to frame which sent it; if the ARPof the IP address was not found in the cache table, the host A sends a broadcast on the network, the destination MAC address is "FF.FF.FF.FF.FF.FF", said this issue such inquiries the same to all hosts in a network: "what is 192.168.16.2 MAC?" Other hosts on the network do not respond to ARP queries. Only when the host B receives this frame does the response to the host A: "192.168.16.2's MAC address is bb-bb-bb-bb-bb-bb."". In this way, the host A knows the MAC address of the host B, and it can send the message to the host B. It also updates its own ARP cache table, and next time it sends the information to the host B, it can be found directly from the ARP cache. The ARP cache table uses an aging mechanism, and for a period of time, if a row in the table is not used, it will be deleted, which can greatly reduce the length of the ARP cache table and speed up the query.As can be seen above, the ARP protocol is based on trusting all the people in the LAN, and it is easy to implement ARP spoofing on the ethernet. Spoofing the target A, the A goes to the Ping host, and the C sends it to the address DD-DD-DD-DD-DD-DD. If you cheat, cheat C's MAC address to DD-DD-DD-DD-DD-DD, so the packets A sends to C are sent to D. This is not just the D can receive packets sent by A, the sniffer success?.A wasn't aware of the change at all, but the next thing left A wondering. Because A and C can't connect.D packets received from A sent to C are not forwarded to the C.Do "man in the middle" for ARP redirection. Open the D IPforwarding function, A sent packets, forwarded to C, just like a router. However, if D sends ICMP redirection, the entire program is interrupted.D directly modifies and forwards the entire packet and captures the packets sent to C by A, all modified and forwarded to the C, while the packets received by C are considered to be sent from A. However, the packets sent by C are passed directly to A, if the ARP spoofing of C is repeated. Now, D has become an intermediate bridge between A and C, and the communication between A and C is well known.[malfunction phenomenon]When a host in the LAN runs ARP spoofing Trojan program, it will deceive all hosts and routers in the LAN, so that all traffic on the Internet must go through the virus host. Other users directly through the router on the Internet, now transferred from the host through the virus, when switching, the user will break a line.Switch to the virus host on the Internet, if the user is logged in the legend server, then the virus host will often break the fake fake like, then the user will have to re login legend server, so the virus can host hacking.Because of the Trojan horse of ARP spoofing, it will send out a large number of packets when the attack occurs, which will lead to the congestion of LAN communication and the limitation of its processing power, and the users will feel the speed of accessing the Internet more and more slowly. When the ARPspoofing Trojan program stops running, the user will recover from the router and the user will break the line again during the handover.[HiPER users quickly discover ARP spoofing Trojan]In the "system history" of the router, a lot of the following information is seen (440 in the router software version later):MAC Chged 10.128.103.124MAC Old 00:01:6c:36:d1:7fMAC New 00:05:5d:60:c7:18This message represents the user's MAC address changed, when ARP cheats Trojan starts running, all the LAN MAC address of the host for the virus to update the MAC address of the host (i.e. all information of the MAC New address for the virus host MAC address), at the same time in the road by implement "user statistics" see all users are the same MAC address information.If it is to see a large number of MAC Old address in the router's system consistent with historical records ", the LAN had ARP spoofing (ARP spoofing Trojan program stops running, the host recover its true MAC address on the router).[search for virus hosts in LAN]We already know the MAC address of the host using the ARP spoofing Trojan, so we can use the NBTSCAN tool to find itquickly.NBTSCAN can take PC's real IP address and MAC address, and if there is "legendary Trojan horse" in doing strange, can find the IP/ and MAC address of PC with Trojan horse.Command: "nbtscan -r 192.168.16.0/24" (search for the entire 192.168.16.0/24 segment, i.e.192.168.16.1-192.168.16.254) or nbtscan 192.168.16.25-137 searches for the 192.168.16.25-137 segment, that is,192.168.16.25-192.168.16.137. The output is the first column of the IP address, and the last column is the MAC address.Examples of NBTSCAN usage:Suppose you look for a virus host with the MAC address "000d870d585f".1) unzip the nbtscan.exe and cygwin1.dll in the compressed packet to C.2) start at Windows - run - open, enter CMD (Windows98 enter 'command'), and enter 'C:' in the DOS window that appearsBtscan -r 192.168.16.1/24 (here needs to be input according to the actual segment of the user), carriage return.C:文件和settingsalan>C:btscan R 192.168.16.1/24警告:-r选项在Windows不支持。

防ARP攻击-MAC双向绑定详细教程

防ARP攻击-MAC双向绑定详细教程内网ARP攻击的烦人就不说了,网管里几乎人人都知道对付ARP首先要将MAC地址双向绑定,但是还有很多人一直问如何绑定。

我就把详细过程写出来,希望对大家有帮助。

双向绑定是指在路由和客户机上都绑定MAC地址。

在双向绑定之后还需要在路由上开启ARP 广播。

原理就不说了,想知道的搜索一下。

客户机绑定:客户机绑定路由mac比较简单,在运行里输入“cmd”,打开命令行后输入“arp -a”,就会出现如下图里的内容,其中如 00-aa-bb-cc-dd-ee 这样的就是路由网关的MAC地址。

然后输入“arp -s 192.168.101.1 00-aa-bb-cc-dd-ee” 这样就在客户机上绑定了路由MAC 地址。

[img]/images/skill-see-arp-cache.png[/img]路由绑定:客户机绑定了之后就到路由绑定了,路由上的操作也都大同小异,我就以我们网吧的路由作为例子。

进入web控制页面,点击防火墙 -》 MAC与IP绑定,勾选“启用MAC地址和IP绑定”,模式两种都可以,然后点击ARP扫描,就会出来一堆信息,这就是路由扫描的客户机MAC地址,然后点保存设置,OK。

在路由上也绑定成功。

开启ARP广播:这样就完了?NONONO。

还需要开启ARP广播。

点击接入设置 -》局域网接口,勾选“广播ARP数据包” 广播。

“广播周期”或“每次数据包” 可以根据ARP攻击的严重程度适当进行调整。

到这里,双向绑定+ARP广播的步骤全部完成。

但是需要注意,由于ARP病毒的变种越来越多,目前这种“双绑” +“ARP广播”的方式只能“治标不治本”,无法完全、彻底解决ARP攻击问题。

如何彻底防御ARP攻击咧?进行双向绑定后,还可以使用各种工具,如海盾安全防护软件,彩影防火墙,360等。

需要的请自行搜索。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

双向绑定就完成了。

Routeros2.96的IP、MAC绑定方法:

用winbox登陆Routeros,选择IP—ARP,

IP前面带“D”的,表示dymanic,动态的意思,双击这个IP,

选择:“COPY”,

单击“OK”,

前面的D标准就消失了,然后关闭这个窗口,选择Interfaces----你的LAN网卡—

ARP欺骗原理:

在同一NET内的所以机器是通过MAC地址通讯。方法为,PC和另一台设备通讯,PC会先寻找对方的IP地址,然后在通过ARP表(ARP表里面有所以可以通讯IP和IP所对应的MAC地址)调出相应的MAC地址。通过MAC地址与对方通讯。也就是说在内网中各设备互相寻找和用来通讯的地址是MAC地址,而不是IP地址。

ARP的发现:

那我们网吧出现掉线了,是否是ARP呢?如何去判断.好,这里给出方法,但是请大家顶了再说.

ARP的通病就是掉线,在掉线的基础上可以通过以下几种方式判别,1。一般情况下不需要处理1分钟之内就可以回复正常上网。因为ARP欺骗是由时限,过了期限就会自动的回复正常。而且现在大多数路由器都会在很短时间内不停广播自己的正确ARP,使受骗的机器回复正常。但是如果出现攻击性ARP欺骗(其实就是时间很短的量很大的欺骗ARP,1秒有个几百上千的),他是不断的通过非常大量ARP欺骗来阻止内网机器上网,即使路由器不断广播正确的包也会被他大量的错误信息给淹没。2。打开被骗机器的DOS界面,输入ARP -A命令会看到相关的ARP表,通过看到的网关的MAC地址可以去判别是否出现ARP欺骗,但是由于时限性,这个工作必须在机器回复正常之前完成。如果出现欺骗问题,ARP表里面会出现错误的网关MAC地址,和真实的网关MAC一对黑白立分.

怎么知道路由器的MAC地址是多少呢?可以打开路由器的管理界面,进入“网络参数”->“LAN口设置”:

LAN口的MAC地址就是电脑的网关的MAC地址。

细心的人可能已经发现了,如果使用上面的方法,电脑每次在重启后都需要输入上面的命令来实现防止ARP欺骗,有没有更简单的方法自动来完成,不用手工输入呢?有!

点击“全部绑定”,可以看到下面界面:

可以看到状态中已经为已绑定,这时候,路由器已经具备了防止ARP欺骗的功能,上面的示范中只有三个条目,如果您的电脑多,操作过程也是类似的。有些条目如果没有添加,也可以下次补充上去。除了这种利用动态学习到的ARP表来导入外,也可以使用手工添加的方式,只要知道电脑的MAC地址,手工添加相应条目就可。

在局域网中,通信前必须通过ARP协议来完成IP地址转换为第二层物理地址(即MAC地址)。ARP协议对网络安全具有重要的意义。通过伪造IP地址和MAC地址实现ARP欺骗,对网络的正常传输和安全都是一个很严峻的考验。

“又掉线了!!!”每当听到客户的抱怨声一片响起,网管员就坐立不安。其实,此起彼伏的瞬间掉线或大面积的断网大都是ARP欺骗在作怪。ARP欺骗攻击已经成了破坏网吧经营的罪魁祸首,是网吧老板和网管员的心腹大患。

但是当初ARP方式的设计没有考虑到过多的安全问题。给ARP留下很多的隐患,ARP欺骗就是其中一个例子。

网内的任何一台机器都可以轻松的发送ARP广播,来宣称自己的IP和自己的MAC。这样收到的机器都会在自己的ARP表格中建立一个他的ARP项,记录他的IP和MAC地址。如果这个广播是错误的其他机器也会接受。例如: 192。168。1。11机器MAC是 00:00:00:11:11:11,他在内网广播自己的IP地址是192。168。1。254(其实是路由器的IP),MAC地址是00:00:00:11:11:11(他自己的真实MAC).这样大家会把给192。168。1。254的信息和发给00:00:00:11:11:11.也就是192。168。1。11..。 有了这个方法欺骗者只需要做一个软件,就可以在内网想骗谁就骗谁.而且软件网上到处都是,随便DWON随便用.要多随便有多随便啊...

2.超量路由ARP广播.

近期发现个别路由厂家宣传可以完全防止ARP问题.我抱着崇敬的心态去学习了一下处理方法,不得不让人失望,是非常失望和痛心.所谓完全防止其实就是前面的路由ARP广播,只是简单的把频率加大到每秒100.200.....次. 这种方法效果单看ARP方面确实比每秒一次要好.但是却是得不偿失,甚至有点.....不说了,免得让人骂.简单给大家分析一下,每秒100为例吧,也就是说,路由器1秒时间会发出100个ARP广播,200台的电脑,每台机器每秒处理100次.如果有10台交换机,就会有10个交换机处理100次.每次交换机都会把信息互相转发,这每秒ARP信息的处理量要按照10N次方*100去计算的.大家如果了解广播的模式就会清楚,交换家之间会互相不停的传递信息,你发给大家,我收到了,还会发给大家.大家收到了还是要发给大家.这样每台PC最终收到的信息每秒要上万条吧(这个量应该只小没大吧?).每秒都这样干100次.不知道网络内部要成为什么样子??PC的就没事老维护ARP表就不干别的了吗?为了一个ARP,7*24小时的折腾网络值得吗?网络性能要降低多少啊.人满时或者有点内网的小攻击时,网吧不瘫痪估计有点难啊,,,死字很容易写啊.当然平时你是感觉不到的.但是我要问一句想出此方法的工程师,你出这个方案,是为了解决问题吗?

目前知道的带有ARP欺骗功能的软件有“QQ第六感”、“网络执法官”、“P2P终结者”、“网吧传奇杀手”等,这些软件中,有些是人为手工操作来破坏网络的,有些是做为病毒或者木马出现,使用者可能根本不知道它的存在,所以更加扩大了ARP攻击的杀伤力。

从影响网络连接通畅的方式来看,ARP欺骗一般有两种攻击可能,一种是对路由器ARP表的欺骗;另一种是对内网电脑ARP表的欺骗,当然也可能两种攻击同时进行。不管理怎么样,欺骗发送后,电脑和路由器之间发送的数据可能就被送到错误的MAC地址上,从表面上来看,就是“上不了网”,“访问不了路由器”,“路由器死机了”,因为一重启路由器,ARP表会重建,如果ARP攻击不是一直存在,就会表现为网络正常,所以网吧业主会更加确定是路由器“死机”了,而不会想到其他原因。为此,宽带路由器背了不少“黑锅”,但实际上应该ARP协议本身的问题。好了,其他话就不多说,让我们来看看如何来防止ARP的欺骗吧。

我们可以新建一个批处理文件如static_arp.bat,注意后缀名为bat。编辑它,在里面加入我们刚才的命令:

保存就可以了,以后可以通过双击它来执行这条命令,还可以把它放置到系统的启动目录下来实现启动时自己执行。打开电脑“开始”->“程序”,双击“启动”打开启动的文件夹目录,把刚才建立的static_arp.bat复制到里面去:

ARP解决:

现在看到ARP解决方案,都感觉有点效率低下,而且不够稳定.本人对欣向路由较为了解,以他为例吧.

1.路由ARP广播.

国内部分硬件路由有此功能,最早是在欣向的路由里面发现这个功能.感觉不错,挺有方法的,但是在软路由里面好像还未发现,软路由的兄弟们加把劲啦.他的原理是路由器不间断的广播正确的路由器ARP.例如:路由器的IP是192.168.1.1 MAC:11:12:13:14:15:16,那他就会不停的每秒广播自己的正确ARP.不管你内网机器是否喜欢收,1秒收一个一秒收一个,收到了就改一次ARP表收到了就改一次ARP表.无穷无尽无止无息,子子孙孙无穷亏也.....如果出现ARP欺骗,欺骗者发出欺骗信息,PC刚收到欺骗信息就收到了正确信息.所以问题也就解决了.但是有个隐患,就是广播风暴的问题.不间断的广播是否会应该内网的网络呢??? (带着问题请教了国内某厂家欣X的工程师,工程师很热情的解除了我的疑惑,感谢一下先).以每秒次的频率发送APR广播在内网是微乎其微的,因为任何一个机器都会有广播发生,多一个ARP最多相当于多几台机器的信息量,对内网是不会有影响的.但是这种方式有他的问题,当欺骗者加大欺骗ARP的频率超过路由时(在欺骗软件上面实现非常容易),还是会造成欺骗的效果.解决也应该很简单就是加大路由器的广播频率,但是欣X的工程师却否定了这种方法,原因请看第2条.

如果您的网络出现,整体突然掉线,或者有不定时的部分机器掉线,再或者出现一台一台机器的掉线.而且一般情况下几种掉线都会自动恢复.那我非常热切的恭喜您,您中奖啦.奖品是ARP欺骗. 不用高兴也不用激动,因为这个奖项量很大,很朋友都在深受其意.ARP到底咋回事,这里咱说道说道.

为了一个朋友"忘忧草"特意再加一段,"不掉线,一切看似正常的ARP"

基于原理,ARP在技术上面又分为,对PC的欺骗和对路由的欺骗.他们的区别在后面的ARP解决里面仔细阐述.

ARP欺骗的起因:

网络游戏兴起后网络盗号,木马也跟着疯狂。ARP欺骗就是一种很好的盗号方式。欺骗者利用自己在网吧上网时,先找到内网网关的MAC地址,然后发送自己ARP欺骗,告送内网所以的机器自己是网关。例如:192。168。1。55 MAC00-14-6c-18-58-5a 机器为欺骗者的盗号机器,首先,他会先找到内网的网关(内网网关为 192。168。1。1 MAC为XX.XX.XX.XX.XX.XX)。之后他就会发送ARP广播,说自己的IP地址是192。168。1。1 MAC地址是00-14-6c-18-58-5a.这样,内网的所有收到他发信息得机器都会把它误认为内网的网关。所有上网信息都会通过他的MAC地址发给这个机器,由于找不到真正的网关,这些被骗的机器就无法上网。而发送的所有信息都会被这个盗号机器收到,通过分析收到的信息他可以在里面找到有用的信息,特别是有关于帐号的部分,从而得到正在游戏的玩家的帐号,发生盗号事件。

三、设置电脑防止ARP欺骗

路由器已经设置了防止ARP欺骗功能,接下来我们就来设置电脑的防止ARP欺骗了。微软的操作系统中都带有ARP这一命令行程序,我们可以在windows的命令行界面来使用它。打开windows的命令行提示符如下:

通过“arp-s +路由器IP如192.168.1.1+路由器的MAC地址”这一条命令来实现对路由器的ARP条目的静态绑定,可以看到在arp -a 命令的输出中,已经有了我们刚才添加的条目,Type类型为static表示是静态添加的。至此,我们也已经设置了电脑的静态ARP条目,这样电脑发送到路由器的数据包就不会发送到错误的地方去了。