H3C Portal认证配置举例-整本手册

H3CAC定制portal页面

不能修改默认的页面。

您可以自行主备port al 认证页面,我司不提供p ortal页面。

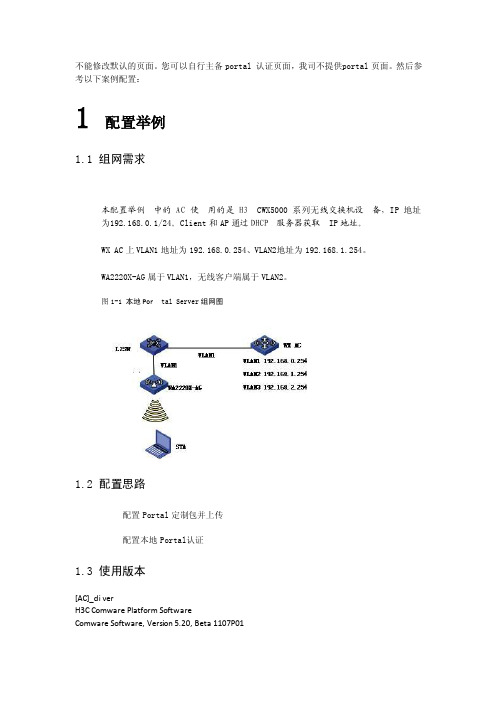

然后参考以下案例配置:1 配置举例1.1 组网需求本配置举例中的AC使用的是H3CWX5000系列无线交换机设备,IP地址为192.168.0.1/24。

Client和AP通过DHCP服务器获取IP地址。

WX AC上VLA N1地址为192.168.0.254、VLAN2地址为192.168.1.254。

WA2220X-AG属于VL AN1,无线客户端属于VLAN2。

图1-1 本地Portal Server组网图1.2 配置思路配置Port al定制包并上传配置本地Po rtal认证1.3 使用版本[AC]_di verH3C Comwar e Platfo rm Softwa reComwar e Softwa re, Versio n 5.20, Beta 1107P01Comwar e Platfo rm Softwa re Versio n COMWAR EV500R002B58D008 H3C WX5002 Softwa re Versio n V100R001B58D008Copyri ght (c) 2004-2008 Hangzh ou H3C Tech. Co., Ltd. All rights reserv ed. Compil ed Oct 14 2008 15:44:07, RELEAS E SOFTWA REH3C WX5002 uptime is 0 week, 0 day, 0 hour, 50 minute sCPU type: BCM MIPS 1250 700MHz512M bytesDDR SDRAMMemory32M bytesFlashMemoryPcb Versio n: BLogic Versio n: 1.0Basic BootRO M Versio n: 1.16Extend BootRO M Versio n: 1.16[SLOT 1]CON (Hardwa re)B, (Driver)1.0, (Cpld)1.0[SLOT 1]GE1/0/1 (Hardwa re)B, (Driver)1.0, (Cpld)1.0[SLOT 1]GE1/0/2 (Hardwa re)B, (Driver)1.0, (Cpld)1.0[SLOT 1]M-E1/0/1 (Hardwa re)B, (Driver)1.0, (Cpld)1.0[AC]1.4 配置步骤1. 配置信息:#versio n 5.20, Beta 1107P01#sysnam e AC#domain defaul t enable system#telnet server enable#port-securi ty enable#portal server localip 192.168.0.254portal free-rule 0 source interf ace Gigabi tEthe rnet1/0/1 destin ation anyportal local-server httpportal local-server bind ssid portal file http.zip#vlan 1#vlan 2 to 3#domain systemaccess-limitdisabl estateactiveidle-cut disabl eself-servic e-url disabl e#dhcp server ip-pool 1networ k 192.168.0.0 mask 255.255.255.0gatewa y-list 192.168.0.254dns-list 20.20.20.1#dhcp server ip-pool 2networ k 192.168.1.0 mask 255.255.255.0gatewa y-list 192.168.1.254#dhcp server ip-pool 3networ k 192.168.2.0 mask 255.255.255.0gatewa y-list 192.168.2.254#user-groupsystem#local-user 1passwo rd simple 1servic e-type portallocal-user adminpasswo rd simple adminauthor izati on-attrib ute level3servic e-type telnetlocal-user portalpasswo rd simple portalservic e-type portal#wlan rrmdot11a mandat ory-rate 6 12 24dot11a suppor ted-rate 9 18 36 48 54dot11b mandat ory-rate 1 2dot11b suppor ted-rate 5.5 11dot11g mandat ory-rate 1 2 5.5 11dot11g suppor ted-rate 6 9 12 18 24 36 48 54 #wlan radio-policy 1client max-count4#wlan servic e-templa te 1 clearssid portalbind WLAN-ESS 1servic e-templa te enable#wlan servic e-templa te 2 clearssid portal2bind WLAN-ESS 2servic e-templa te enable#interf ace NULL0#interf ace Vlan-interf ace1ip addres s 192.168.0.254 255.255.255.0 #interf ace Vlan-interf ace2ip addres s 192.168.1.254 255.255.255.0 portal server localmethod direct#interf ace Vlan-interf ace3ip addres s 192.168.2.254 255.255.255.0 portal server localmethod direct#interf ace Gigabi tEthe rnet1/0/1#interf ace Gigabi tEthe rnet1/0/2#interf ace M-Ethern et1/0/1#interf ace WLAN-ESS1port access vlan 2#interf ace WLAN-ESS2port access vlan 3#wlan ap a modelWA2220X-AGserial-id 210235A29G007C000010radio1radio2servic e-templa te 1servic e-templa te 2radioenable#dhcp enable#load xml-config urati on#user-interf ace aux 0user-interf ace vty 0 4authen ticat ion-mode schemeuser privil ege level3#return[AC]2. 主要配置步骤# 配置port al定制包,在AC Flash中新建一个名为port al的文件夹<AC>mkdirportal# 通过dir查看Flas h中的创建文件的信息#查看当前po rtal文件夹信息<AC>cd portal<AC>dir# 上传port al的定制文件htt p.zip到fl ash:/portal中<AC>tftp 192.168.1.1 get http.zip# 配置port al本地认证的用户[AC]local-user portal[AC-luser-portal]servic e-type portal[AC-luser-portal]passwo rd simple portal# 配置无线服务模板[AC]wlan servic e-templa te 1 clear[AC-wlan-st-1]ssid portal[AC-wlan-st-1]bind WLAN-ESS 1[AC-wlan-st-1]servic e-templa te enable[AC-wlan-st-1]quit[AC]wlan servic e-templa te 2 clear[AC-wlan-st-1]ssid portal2[AC-wlan-st-1]bind WLAN-ESS 2[AC-wlan-st-1]servic e-templa te enable[AC-wlan-st-1]quit# 配置无线口,将无线口添加到起Por tal的v lan [AC]interf ace WLAN-BSS 1[AC-WLAN-BSS1] port access vlan 2[AC-WLAN-BSS1]quit[AC]interf ace WLAN-BSS 2[AC-WLAN-BSS2] port access vlan 3[AC-WLAN-BSS2]quit# 在AC下绑定无线服务模板[AC-wlan-ap-a]serial-id 210235A29G007C000010[AC-wlan-ap-a]radio2[AC-wlan-ap-a-radio-2]servic e-templa te 1[AC-wlan-ap-a-radio-2]servic e-templa te 2[AC-wlan-ap-a-radio-2]radioenable[AC-wlan-ap-a-radio-2]quit# 配置Port al Server和免认证规则[AC]portal server localip 192.168.0.254[AC]portal free-rule 0 source interf ace Gigabi tEthe rnet1/0/1 destin ation any [AC]portal local-server http[AC]portal local-server bind ssid portal file http.zip[AC]interf ace Vlan-interf ace 2[AC-Vlan-interf ace2]ip addres s 192.168.1.254 255.255.255.0[AC-Vlan-interf ace2]portal server localmethod direct[AC-Vlan-interf ace2]quit[AC]interf ace Vlan-interf ace 3[AC-Vlan-interf ace3]ip addres s 192.168.2.254 255.255.255.0[AC-Vlan-interf ace3]portal server localmethod direct[AC-Vlan-interf ace3]quit3. 验证结果连接ssid:portal在STA上IE直接输入任意IP地址,会推出定制的http认证页面.(1) 认证页面(2) 输入用户名和密码,登录成功.(3)(4) 推出port al认证下线成功页面连接ssid:portal2在STA上IE直接输入任意I P地址,会推出定制的http认证页面.(5) 认证页面(6)(7) 输入用户名和密码,登录成功(8) .(9) 推出port al认证下线成功页面(10)4. 在AC上查看认证结果使用disp lay portal user interf ace Vlan-interf ace 查看不同ss id (且属于不同网段)连接上来的p ortal认证用户。

Portal典型配置举例

1。

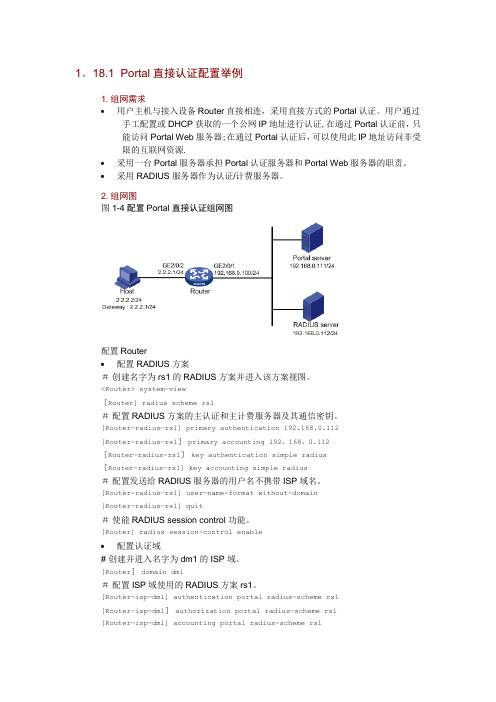

18.1 Portal直接认证配置举例1. 组网需求•用户主机与接入设备Router直接相连,采用直接方式的Portal认证。

用户通过手工配置或DHCP获取的一个公网IP地址进行认证,在通过Portal认证前,只能访问Portal Web服务器;在通过Portal认证后,可以使用此IP地址访问非受限的互联网资源.•采用一台Portal服务器承担Portal认证服务器和Portal Web服务器的职责。

•采用RADIUS服务器作为认证/计费服务器。

2. 组网图图1-4 配置Portal直接认证组网图配置Router•配置RADIUS方案#创建名字为rs1的RADIUS方案并进入该方案视图。

<Router> system—view[Router] radius scheme rs1#配置RADIUS方案的主认证和主计费服务器及其通信密钥。

[Router—radius—rs1] primary authentication 192.168.0.112[Router-radius—rs1] primary accounting 192。

168。

0.112[Router—radius-rs1] key authentication simple radius[Router-radius—rs1] key accounting simple radius#配置发送给RADIUS服务器的用户名不携带ISP域名。

[Router-radius—rs1] user—name-format without-domain[Router—radius—rs1] quit#使能RADIUS session control功能。

[Router] radius session-control enable•配置认证域# 创建并进入名字为dm1的ISP域。

[Router] domain dm1#配置ISP域使用的RADIUS方案rs1。

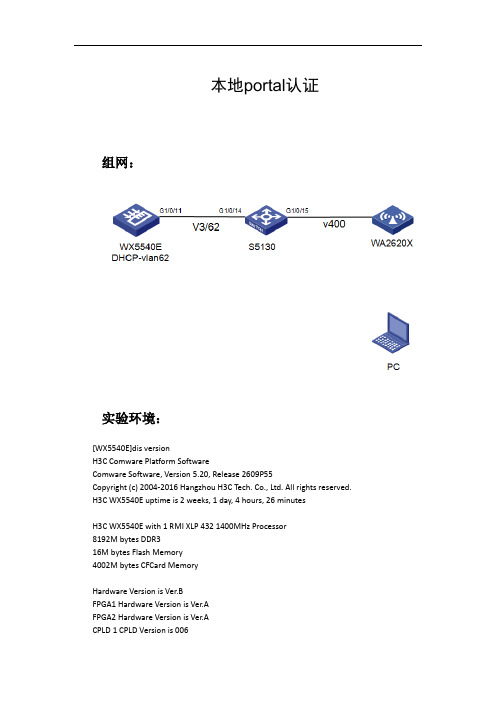

H3C无线本地portal认证

Compiled May 25 2016 16:00:00

System image: flash:/s5130ei_e-cmw710-system-r3113p05.bin

System image version: 7.1.045, Release 3113P05

#

interface Vlan-interface3

ip address 1.1.1.1 255.255.255.0

#

interface Vlan-interface62//业务vlan

ip address 62.62.62.1 255.255.255.0

portal server office method direct

#

domain system

authentication portal local

authorization portal local

accounting portal local

portal-service enable

radio 1

service-template 911

radio enable

radio 2

service-template 911

radio enble

#

#

portal server office ip 62.62.62.1 url http://62.62.62.1/portal/logon.htm

#

interface GigabitEthernet3/0/14

port link-type trunk

undo port trunk permit vlan 1

H3C-Portal配置

1 Portal配置.......................................................................................................................................... 1-1 1.1 Portal简介.......................................................................................................................................... 1-1 1.1.1 Portal概述 ............................................................................................................................... 1-1 1.1.2 Portal扩展功能........................................................................................................................ 1-1 1.1.3 Portal的系统组成 .................................................................................................................... 1-2 1.1.4 使用本地Portal服务器的Portal认证系统 ......................................

H3c配置实例

H3c配置实例system-viewsysname DZW_11_M_A02_H3C5210 // 设备名称 user-interface vty 0 15 //虚拟终端(连接方式 )authentication-mode scheme //验证方式 schemeuser privilege level 3 //远程用户权限级别 3protocol inbound telnet //入境 telnet协议 quitlocal-user admin //用户名 admin password cipher dzw!2014@cdht //密码authorization-attribute level 3 //赋予admin最高登录权限3 service-type telnet //服务类型 quitvlan 102quitinterface Vlan-interface 102 ip address 74.8.74.7 255.255.255.128 quitinterface GigabitEthernet1/0/48port link-type hybridport hybrid vlan 102 taggedport hybrid vlan 1 untagged interface GigabitEthernet1/0/49port link-type hybridport hybrid vlan 102 taggedport hybrid vlan 1 untagged interface GigabitEthernet1/0/50port link-type hybridport hybrid vlan 102 taggedport hybrid vlan 1 untagged interface GigabitEthernet1/0/51port link-type hybridport hybrid vlan 102 taggedport hybrid vlan 1 untagged interface GigabitEthernet1/0/52port link-type hybridport hybrid vlan 102 taggedport hybrid vlan 1 untagged Quitip route 0.0.0.0 0.0.0.0 74.8.74.1 saveY华为3COM交换机配置命令详解1、配置文件相关命令[Quidway]display current-configuration ;显示当前生效的配置[Quidway]display saved-configuration ;显示flash中配置文件,即下次上电启动时所用的配置文件<Quidway>reset saved-configuration ;檫除旧的配置文件<Quidway>reboot ;交换机重启<Quidway>display version ;显示系统版本信息2、基本配置[Quidway]super password ;修改特权用户密码[Quidway]sysname ;交换机命名[Quidway]interface ethernet 0/1 ;进入接口视图[Quidway]interface vlan x ;进入接口视图[Quidway-Vlan-interfacex]ip address 10.65.1.1 255.255.0.0 ;配置VLAN 的IP地址[Quidway]ip route-static 0.0.0.0 0.0.0.0 10.65.1.2 ;静态路由,网关3、telnet配置[Quidway]user-interface vty 0 4 ;进入虚拟终端[S3026-ui-vty0-4]authentication-mode password ;设置口令模式 [S3026-ui-vty0-4]set authentication-mode password simple 222 ;设置口令 [S3026-ui-vty0-4]user privilege level 3 ;用户级别4、端口配置[Quidway-Ethernet0/1]duplex {half|full|auto} ;配置端口工作状态[Quidway-Ethernet0/1]speed {10|100|auto} ;配置端口工作速率 [Quidway-Ethernet0/1]flow-control ;配置端口流控[Quidway-Ethernet0/1]mdi {across|auto|normal} ;配置端口平接扭接[Quidway-Ethernet0/1]port link-type {trunk|access|hybrid} ;设置端口工作模式 [Quidway-Ethernet0/1]undo shutdown ;激活端口[Quidway-Ethernet0/2]quit ;退出系统视图7、VLAN配置[Quidway]vlan 3 ;创建VLAN[Quidway-vlan3]port ethernet 0/1 to ethernet 0/4 ;在VLAN中增加端口配置基于access的VLAN[Quidway-Ethernet0/2]port access vlan 3 ;当前端口加入到VLAN 注意:缺省情况下,端口的链路类型为Access类型,所有Access端口均属于且只属于VLAN1配置基于trunk的VLAN[Quidway-Ethernet0/2]port link-type trunk ;设置当前端口为trunk [Quidway-Ethernet0/2]port trunk permit vlan {ID|All} ;设trunk允许的VLAN注意:所有端口缺省情况下都是允许VLAN1的报文通过的[Quidway-Ethernet0/2]port trunk pvid vlan 3 ;设置trunk端口的PVID 配置基于Hybrid端口的VLAN[Quidway-Ethernet0/2]port link-type hybrid ;配置端口的链路类型为Hybrid类型 [Quidway-Ethernet0/2]port hybrid vlan vlan-id-list { tagged | untagged } ;允许指定的VLAN通过当前Hybrid端口注意:缺省情况下,所有Hybrid端口只允许VLAN1通过[Quidway-Ethernet0/2]port hybrid pvid vlan vlan-id ;设置Hybrid端口的缺省VLAN注意:缺省情况下,Hybrid端口的缺省VLAN为VLAN1VLAN描述[Quidway]description string ;指定VLAN描述字符[Quidway]description ;删除VLAN描述字符[Quidway]display vlan [vlan_id] ;查看VLAN设置私有VLAN配置[SwitchA-vlanx]isolate-user-vlan enable ;设置主vlan[SwitchA]Isolate-user-vlan <x> secondary <list> ;设置主vlan包括的子vlan[Quidway-Ethernet0/2]port hybrid pvid vlan <id> ;设置vlan的pvid [Quidway-Ethernet0/2]port hybrid pvid ;删除vlan的pvid [Quidway-Ethernet0/2]port hybrid vlan vlan_id_list untagged ;设置无标识的vlan如果包的vlan id与PVId一致,则去掉vlan信息. 默认PVID=1。

H3C光模块手册-6W105-整本手册

4. 图标约定 本书使用的图标及其含义如下:

该图标及其相关描述文字代表一般网络设备,如路由器、交换机、防火墙等。

该图标及其相关描述文字代表一般意义下的路由器,以及其他运行了路由协议的设备。

该图标及其相关描述文字代表二、三层以太网交换机,以及运行了二层协议的设备。

该图标及其相关描述文字代表无线控制器、无线控制器业务板和有线无线一体化交换机的 无线控制引擎设备。

该图标及其相关描述文字代表无线接入点设备。

T

该图标及其相关描述文字代表无线终结单元。

T

该图标及其相关描述文字代表无线终结者。

该图标及其相关描述文字代表无线Mesh设备。

该图标代表发散的无线射频信号。 该图标代表点到点的无线射频信号。 该图标及其相关描述文字代表防火墙、UTM、多业务安全网关、负载均衡等安全设备。

本手册主要适用于如下工程师: • 网络规划人员 • 现场技术支持与维护人员 • 负责网络配置和维护的网络管理员

本书约定

1. 命令行格式约定

格式

意义

粗体

命令行关键字(命令中保持不变、必须照输的部分)采用加粗字体表示。

斜体

命令行参数(命令中必须由实际值进行替代的部分)采用斜体表示。

[]Leabharlann 表示用“[ ]”括起来的部分在命令配置时是可选的。

3. 各类标志 本书还采用各种醒目标志来表示在操作过程中应该特别注意的地方,这些标志的意义如下:

该标志后的注释需给予格外关注,不当的操作可能会对人身造成伤害。 提醒操作中应注意的事项,不当的操作可能会导致数据丢失或者设备损坏。 为确保设备配置成功或者正常工作而需要特别关注的操作或信息。 对操作内容的描述进行必要的补充和说明。 配置、操作、或使用设备的技巧、小窍门。

42-H3C WX系列AC+Fit AP LDAP+Portal典型配置举例

H3C AC进行Portal认证

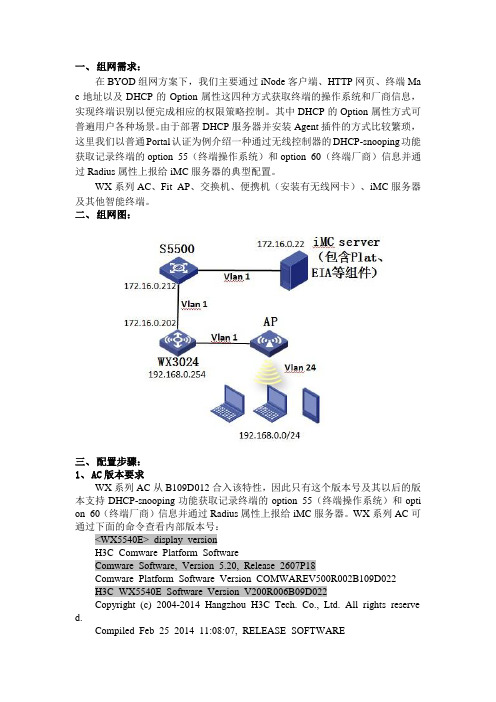

一、组网需求:在BYOD组网方案下,我们主要通过iNode客户端、HTTP网页、终端Ma c地址以及DHCP的Option属性这四种方式获取终端的操作系统和厂商信息,实现终端识别以便完成相应的权限策略控制。

其中DHCP的Option属性方式可普遍用户各种场景。

由于部署DHCP服务器并安装Agent插件的方式比较繁琐,这里我们以普通Portal认证为例介绍一种通过无线控制器的DHCP-snooping功能获取记录终端的option 55(终端操作系统)和option 60(终端厂商)信息并通过Radius属性上报给iMC服务器的典型配置。

WX系列AC、Fit AP、交换机、便携机(安装有无线网卡)、iMC服务器及其他智能终端。

二、组网图:三、配置步骤:1、AC版本要求WX系列AC从B109D012合入该特性,因此只有这个版本号及其以后的版本支持DHCP-snooping功能获取记录终端的option 55(终端操作系统)和opti on 60(终端厂商)信息并通过Radius属性上报给iMC服务器。

WX系列AC可通过下面的命令查看内部版本号:<WX5540E>_display versionH3C Comware Platform SoftwareComware Software, Version 5.20, Release 2607P18Comware Platform Software Version COMWAREV500R002B109D022H3C WX5540E Software Version V200R006B09D022Copyright (c) 2004-2014 Hangzhou H3C Tech. Co., Ltd. All rights reserve d.Compiled Feb 25 2014 11:08:07, RELEASE SOFTWAREH3C WX5540E uptime is 1 week, 4 days, 0 hour, 49 minutes2、AC侧配置及说明#version 5.20, Release 3120P17#sysname WX3024-AC#domain default enable system#telnet server enable#port-security enable#//配置portal server、ip、key、url以及server-type,注意这里server-type必须配置为imcportal server imc ip 172.16.0.22 key cipher $c$3$6uB5v4kaCg1aSOJkOqX+ == url http://172.16.0.22:8080/portal server-type imc//配置portal free-rule放通AC内联口portal free-rule 0 source interface GigabitEthernet1/0/1 destination any#oap management-ip 192.168.0.101 slot 0#password-recovery enable#vlan 1#vlan 24#//配置radius策略,注意server-type必须选择extended模式,注意user-name-format及nas-ip的配置必须与iMC接入策略和接入服务里配置保持一致。

H3CAC进行Portal认证

一、组网需求:在BYOD组网方案下,我们主要通过iNode客户端、HTTP网页、终端Mac地址以及DHCP的Option属性这四种方式获取终端的操作系统和厂商信息,实现终端识别以便完成相应的权限策略控制。

其中DHCP的Option属性方式可普遍用户各种场景。

由于部署DHCP服务器并安装Agent插件的方式比较繁琐,这里我们以普通Portal认证为例介绍一种通过无线控制器的DHCP-snooping功能获取记录终端的option 55(终端操作系统)和option 60(终端厂商)信息并通过Ra dius属性上报给iMC服务器的典型配置。

WX系列AC、Fit AP、交换机、便携机(安装有无线网卡)、iMC服务器及其他智能终端。

二、组网图:三、配置步骤:1、AC版本要求WX系列AC从B109D012合入该特性,因此只有这个版本号及其以后的版本支持DHCP-snooping功能获取记录终端的option 55(终端操作系统)和optio n 60(终端厂商)信息并通过Radius属性上报给iMC服务器。

WX系列AC可通过下面的命令查看部版本号:<WX5540E>_display versionH3C Comware Platform SoftwareComware Software, Version 5.20, Release 2607P18Comware Platform Software Version COMWAREV500R002B109D022H3C WX5540E Software Version V200R006B09D022Copyright (c) 2004-2014 Hangzhou H3C Tech. Co., Ltd. All rights r eserved.Compiled Feb 25 2014 11:08:07, RELEASE SOFTWAREH3C WX5540E uptime is 1 week, 4 days, 0 hour, 49 minutes2、AC侧配置及说明#version 5.20, Release 3120P17#sysname WX3024-AC#domain default enable system#telnet server enable#port-security enable#//配置portal server、ip、key、url以及server-type,注意这里serve r-type必须配置为imcportal server imc ip 172.16.0.22 key cipher $c$3$6uB5v4kaCg1aSOJk OqX+== url 172.16.0.22:8080/portal server-type imc//配置portal free-rule放通AC联口portal free-rule 0 source interface GigabitEthernet1/0/1 destinat ion any#oap management-ip 192.168.0.101 slot 0#password-recovery enable#vlan 1#vlan 24#//配置radius策略,注意server-type必须选择extended模式,注意user-name-format及nas-ip的配置必须与iMC接入策略和接入服务里配置保持一致。

H3C无线配置5-本地转发模式下本地Portal认证典型配置举例

H3C⽆线配置5-本地转发模式下本地Portal认证典型配置举例1.组⽹需求AP和Client通过DHCP服务器获取IP地址,AC同时作为Portal认证服务器、Portal Web服务器,要求:· AC采⽤直接⽅式的Portal认证。

· Client在通过Portal认证前,只能访问Portal Web服务器;Client通过Portal认证后,可以访问外部⽹络。

· Client的数据流量直接由AP进⾏转发。

· ⽤户可以在VLAN内的任何⼆层端⼝上访问⽹络资源,且移动接⼊端⼝时⽆须重复认证。

2.配置思路· 为了使⽤户可以在VLAN内的任何⼆层端⼝上访问⽹络资源,且移动接⼊端⼝时⽆须重复认证,必须开启Portal⽤户漫游功能。

· 在采⽤本地转发模式的⽆线组⽹环境中,AC上没有Portal客户端的ARP表项,为了保证合法⽤户可以进⾏Portal认证,需要开启⽆线Portal客户端合法性检查功能。

· 短时间内Portal客户端的频繁上下线可能会造成Portal认证失败,需要关闭Portal客户端ARP表项固化功能。

· 为了将AP的GigabitEthernet1/0/1接⼝加⼊本地转发的VLAN 200,需要使⽤⽂本⽂档编辑AP的配置⽂件,并将配置⽂件上传到AC存储介质上。

3.配置注意事项· 配置AP的序列号时请确保该序列号与AP唯⼀对应,AP的序列号可以通过AP设备背⾯的标签获取。

· 设备重定向给⽤户的Portal Web服务器的URL默认是不携带参数,需要根据实际应⽤⼿动添加需要携带的参数信息。

4.编辑AP配置⽂件# 使⽤⽂本⽂档编辑AP的配置⽂件,将配置⽂件命名为map.txt,并将配置⽂件上传到AC存储介质上。

配置⽂件内容和格式如下:System-viewvlan 200interface gigabitethernet1/0/1port link-type trunkport trunk permit vlan 2005.配置AC1)接⼝配置# 创建VLAN 100及其对应的VLAN接⼝,并为该接⼝配置IP地址。

Portal命令

1.1.2 display portal ........................................................................................................... 1-1

1.1.3 portal ....................................................................................................................... 1-7

Portal调试信息开关。undo debugging portal

命令用来关闭

Portal调试信息开关。

【举例】

# 打开

Portal所有调试信息开关。

<H3C> debugging portal all

1.1.2 display portal

【命令】

i

H3C S9500系列路由交换机命令手册

Portal 第

1章 Portal配置命令

第1章 Portal配置命令

1.1 Portal配置命令

1.1.1 debugging portal

【命令】

debugging portal { acm | all | arp-handshake | server | tcp-cheat }

Direct

Free IP:

1)IP = 192.168.80.80 Net Mask = 255.255.255.255

2)IP = 1.1.1.1 Net Mask = 255.255.255.255

H3C+WX系列本地Portal+Server典型配置举例

关键词:Local-Server,本地 Portal Server 摘 要:本文介绍了用 H3C 公司 WX 系列 AC 部署本地 Portal Server 解决方案时必需的配置。 缩略语:

H3C

i

目录

1 特性简介.................................................................................................................................................. 1 1.1 特性介绍 ........................................................................................................................................ 1 1.2 特性优点 ........................................................................................................................................ 1

H 发送认证、授权和计费报文。

1.2 特性优点

本特性丰富了 Portal 特性,简化了 Portal 的部署,不需要额外部署 Portal Server,大大加强了 Portal 模块的通用性。

2 应用场合

当部署 Por CAMS)的时候,可以使用本特性。

[AC]

4.4 配置步骤

1. 配置信息:

H3C交换机-整本手册

Access Controller Module无线控制业务板-LSWM1WCM201 业务板简介H3C LSWM1WCM20无线控制业务板是杭州华三通信技术有限公司(以下简称H3C公司)自主开发研制的无线控制业务板,适用于H3C S5800系列以太网交换机。

可以满足中型无线网络的部署需求,具有容量适中,高可靠性,业务类型丰富等特点,提供强大的WLAN接入控制功能,是中型企业园区WLAN接入、无线区域网覆盖、热点覆盖等应用环境的最理想的接入控制器。

2 业务板硬件特性(1) 外观LSWM1WCM20无线控制业务板的面板左上角标有丝印:LSW1WCM20。

业务板的外观如图1所示。

图1LSWM1WCM20无线控制业务板外观图(2) 属性LSWM1WCM20无线控制业务板能够为S5800系列交换机提供无线特性,同时提供1个10/100Base-TX接口,用于带外管理。

业务板的面板和接口示意图如图2所示。

图2LSWM1WCM20无线控制业务板前面板表1业务板属性属性规格CPU主频1GHzFlash容量128MB属性规格内存容量512MByte DDRII业务板尺寸(长×宽×高) 221.0mm ×166.0mm ×36.6mm 功耗 15.6W ~17.8W 重量 0.75kg对外接口1个10/100Base-TX 以太网口接口传输速率 10/100Mbits/s 自适应,全双工 工作环境温度0℃~45℃工作环境相对湿度(非凝露) 10%~95% 适用主机适用于S5800-60C-PWR / S5800-32F / S5800-56C / S5800-32C / S5800-32C-PWR / S5800-56C-PWR 型号交换机3 业务板软件特性表2 业务板支持的软件特性属性 说明支持ARP (免费ARP ) 支持ARP 代答支持VLAN (Port-based VLAN/MAC-based VLAN ) 支持基于SSID 和AP 分配VLAN 支持802.1p / 802.1q / 802.1x / 802.3x 支持Port Loopback802.3局域网协议支持Port Broadcast Storm Suppression 支持Ping / Tracert支持DHCP Server / DHCP Client / DHCP Relay / DHCP Snooping支持DNS Client 支持NTP 支持Telnet 支持TFTP ClientIP 应用支持FTP Client / FTP ServerIP 路由 支持静态路由 支持IGMP Snooping组播支持MLD Snooping支持TCPv6 / UDPv6 / ICMPv6 支持IPv6 ND支持Pingv6 / TraceRTv6网络互连IPv6支持Telnetv6支持DNSv6 支持IPv6 PMTU 支持IPv6 FIB 支持IPv6 ACL 支持IPv6静态路由802.11支持802.11 / 802.11a / 802.11b / 802.11g / 802.11n / 802.11h / 802.11d / 802.11i / 802.11e / 802.11s draft 支持传输速率选择 支持自动调整传输速率支持手动 / 自动设置工作信道,并支持雷达自动规避 支持最大传输功率设置支持手动/自动设置发射功率 支持国家码设置 支持黑洞补偿射频管理支持无线射频干扰监测和规避支持AC 内漫游 支持跨AC 间漫游 漫游支持Key cache 快速漫游支持AP 和AC 之间 L2 / L3层网络拓朴 支持AP 自动发现可接入的AC 支持AP 自动从AC 更新软件版本支持AP 自动从AC 下载配置 支持AP 和AC 之间IPv4/IPv6网络 支持基于流量和基于用户数的AP 负载分担 WLANCAPWAP 架构支持集中式转发和本地转发支持MAC 地址认证 支持802.1x 认证EAP-TLS EAP-TTLS EAP-PEAP EAP-SIMEAP-MD5支持Portal 认证外置Portal Server内置Portal Server支持PPPoE 认证 支持无线EAD 安全认证支持UserProfile基于用户QACL 基于带宽控制基于AP / SSID 接入控制支持Radius支持LDAP (支持Portal 认证) 支持HWTACACS 支持本地认证802.1x 认证 (MD5 / TLS / PEAP-MSCHAPv2) Portal 认证MAC 地址认证支持认证服务器多域配置 支持备份认证服务器支持基于ESS 选择认证服务器 支持用户账号和SSID 绑定AAA 支持用户账号和VLAN 、ACL 、UserProfile 绑定 支持多SSID 支持隐藏SSID 支持802.11i 标准支持WPA 、WPA2标准 WEP (WEP64 / WEP128) TKIP 802.11安全和加密CCMP 支持白名单支持静态和动态黑名单支持对无线非法设备的监测和反制 网络安全性WIDS/WIPS支持无线防攻击支持SSH V1.5 / 2.0其他安全协议支持无线用户隔离 基于用户的带宽限速基于用户的接入控制 用户管理基于用户的QoS支持N+1备份可靠性支持N+N 备份支持L2~L4包过滤和流分类 支持基于用户的包过滤和流分类支持基于以太网接口或SSID 的优先级 支持无线和有线优先级相互映射二层QoS支持无线优先级到CAPWAP 隧道优先级的映射 支持CAR / LR支持基于流的带宽控制支持基于CAPWAP 隧道的带宽控制 支持基于用户和基于SSID 的智能带宽控制 流量监管支持基于用户的带宽控制(AAA 授权)拥塞管理 支持FIFO 、PQ 、CQ QOS无线QOS支持WMM (802.11e ) 支持SNMP V1 / V2c / V3支持Syslog 网络管理支持RMON 支持Console 口登录 支持Telnet (VTY )登录支持SSH 登录 支持WEB 管理 用户接入管理支持FTP 登录 支持文件系统管理支持应用程序备份(Dual Image ) 可维护性系统管理支持热补丁4 业务板的安装与拆卸方式在整个安装、拆卸过程中请注意手部不要接触单板元器件,建议佩戴良好接地的防静电手环并戴上防静电手套后再进行安装操作。

h3c portal免认证规则

h3c portal免认证规则如何在H3C Portal中创建免认证规则。

第一步:登录H3C Portal首先,打开你的浏览器,并在地址栏中输入H3C Portal的网址。

根据你的网络设置,可能需要通过VPN来连接到H3C Portal的服务器。

一旦连接成功,你将会看到登录界面。

在登录界面中,输入你的用户名和密码,然后点击登录按钮。

如果你还没有账户,需要点击“注册”按钮来创建一个新的账户。

第二步:进入免认证规则页面登录成功后,你将进入H3C Portal的主页面。

在导航栏中,找到“认证管理”或类似的选项,并点击它。

然后,在认证管理页面中,找到“免认证规则”或类似的选项,并点击它。

第三步:创建免认证规则在免认证规则页面中,你将看到一个空白的表格,用于创建新的免认证规则。

每一行代表一条规则,你可以根据需要创建多个规则。

首先,在第一列中输入规则的名称。

这个名称可以是任意的,但最好能够清晰地描述这条规则的作用。

接下来,在第二列中选择生效的场景。

这个选项提供了多个选择,比如Wi-Fi、有线网络等,你可以根据需要来选择。

在第三列中,选择规则类型。

这个选项提供了多个选择,你需要根据你的需求选择适合的规则类型。

例如,如果你想要免认证的设备是通过MAC地址来识别的,你可以选择“免MAC认证”;如果你想要免认证的设备是通过IP地址来识别的,你可以选择“免IP认证”。

在第四列中,输入设备的标识。

根据你选择的规则类型,你需要输入相应的MAC 地址或IP地址。

你可以输入单个设备的标识,也可以输入一个地址段或一个子网的地址。

最后,在第五列中选择规则的优先级。

优先级用于确定规则的执行顺序。

如果存在多条规则,并且它们的条件有重叠,那么优先级较高的规则将会先被执行。

创建完一条规则后,你可以点击“添加”按钮来创建下一条规则。

完成所有规则的创建后,点击“保存”按钮来保存你的免认证规则。

第四步:应用免认证规则在创建完免认证规则后,需要将其应用到相应的网络环境中。

H3C Portal认证配置举例-整本手册

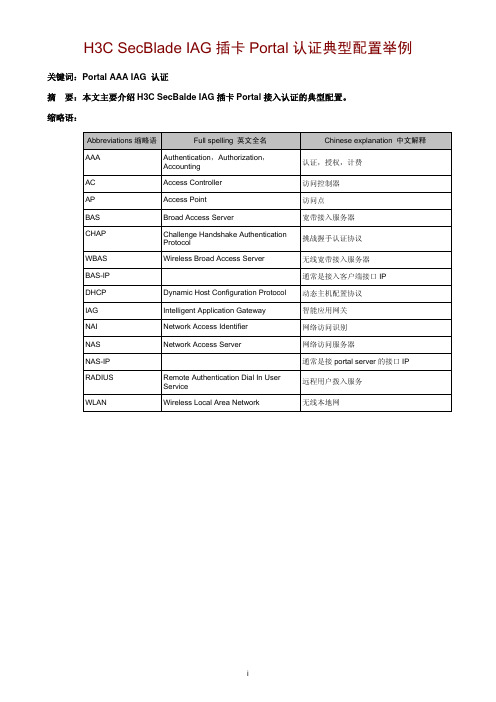

H3C SecBlade IAG插卡Portal认证典型配置举例关键词:Portal AAA IAG 认证摘要:本文主要介绍H3C SecBalde IAG插卡Portal接入认证的典型配置。

缩略语:Abbreviations缩略语Full spelling 英文全名Chinese explanation 中文解释AAA Authentication,Authorization,认证,授权,计费AccountingAC AccessController 访问控制器Point 访问点AP AccessAccessServer 宽带接入服务器BAS BroadCHAP Challenge Handshake Authentication挑战握手认证协议ProtocolWBAS Wireless Broad Access Server 无线宽带接入服务器BAS-IP 通常是接入客户端接口IPDHCP Dynamic Host Configuration Protocol 动态主机配置协议IAG Intelligent Application Gateway 智能应用网关NAI Network Access Identifier 网络访问识别NAS Network Access Server 网络访问服务器NAS-IP 通常是接portal server的接口IPRADIUS Remote Authentication Dial In User远程用户拨入服务ServiceWLAN Wireless Local Area Network 无线本地网目录1 Portal简介 (1)1.1 Portal系统组成 (1)1.2 Portal认证方式 (2)1.2.1 二层认证方式 (2)1.2.2 三层认证方式 (2)1. 直接认证方式 (2)2. 二次地址分配认证方式 (2)3. 跨网段Portal认证 (2)2 应用场合 (2)3 配置举例 (3)3.1 典型组网图 (3)3.2 使用版本 (4)3.3 配置准备 (5)3.4 典型配置 (5)3.4.1 直接Portal认证(Radius服务器认证) (5)1. 需求分析 (5)2. 组网图 (5)3. 配置步骤 (5)4. 验证结果 (12)5. 注意事项 (13)3.4.2 直接Portal认证(本地认证) (13)1. 需求分析 (13)2. 组网图 (13)3. 配置步骤 (13)4. 验证结果 (18)5. 注意事项 (19)3.4.3 直接Portal认证(IAG作为NAT网关) (19)1. 需求分析 (19)2. 组网图 (19)3. 典型配置步骤 (19)4. 验证结果 (26)5. 注意事项 (27)3.4.4 直接Portal认证(模糊VLAN终结) (27)1. 需求分析 (27)2. 组网图 (28)3. 配置步骤 (28)4. 验证结果 (29)5. 注意事项 (30)3.4.5 直接Portal认证(同时配置802.1X混合认证) (31)1. 需求分析 (31)2. 组网图 (31)3. 配置步骤 (31)4. 验证结果 (33)5. 注意事项 (37)3.4.6 直接Portal认证(双机热备) (37)1. 需求分析 (37)2. 组网图 (37)3. 配置步骤 (37)4. 验证结果 (41)5. 注意事项 (42)3.4.7 跨网段Portal认证 (43)1. 需求分析 (43)2. 组网图 (43)3. 配置步骤 (43)4. 验证结果 (44)5. 注意事项 (45)1 Portal简介Portal在英语中是入口的意思。

H3C AC配置Portal认证之邮箱认证(V7)

H3C AC配置Port al认证之邮箱认证(V7)

组网环境:正常无线接入,AC需要具备对与邮箱服务器之间三层可通信

设备型号:W X3540H (仅举例,V7平台AC通用)

软件版本:R5223P01 (仅举例说明)

接口及I P:Mail Server 192.168.2.1 AC的V ian int20 192.168.2.2, AC的V ian i nt10 192.168.1.1 A P的I P192.168.1.2

洲Mail-Server AC AP Client

配置步骤

AC上开启D HC P服务,为无线客户端分配私网I P地址,用户通过此私网I P地址进行邮箱认证,在通过认证前,只能访问本地W e b服务器;

在通过邮箱认证后,可以访间非受限的互联网资源。

AC通过VLAN20接口连接外网与邮箱服务器通信。

(1)基本网络功能配置

#创建VLAN10, 并进入VLAN10视图。

C lient将使用该VLAN接入无线网络。

system-view

[AC] vlan 10

[AC-vlan1 O] quit

#创建VLAN20, 并进入VLAN20视图。

此VLAN用来配置NAT及通过D HCP获取公网IP地址。

[AC] vlan 20

[AC-vlan20] quit。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

H3C SecBlade IAG插卡Portal认证典型配置举例关键词:Portal AAA IAG 认证摘要:本文主要介绍H3C SecBalde IAG插卡Portal接入认证的典型配置。

缩略语:Abbreviations缩略语Full spelling 英文全名Chinese explanation 中文解释AAA Authentication,Authorization,认证,授权,计费AccountingAC AccessController 访问控制器Point 访问点AP AccessAccessServer 宽带接入服务器BAS BroadCHAP Challenge Handshake Authentication挑战握手认证协议ProtocolWBAS Wireless Broad Access Server 无线宽带接入服务器BAS-IP 通常是接入客户端接口IPDHCP Dynamic Host Configuration Protocol 动态主机配置协议IAG Intelligent Application Gateway 智能应用网关NAI Network Access Identifier 网络访问识别NAS Network Access Server 网络访问服务器NAS-IP 通常是接portal server的接口IPRADIUS Remote Authentication Dial In User远程用户拨入服务ServiceWLAN Wireless Local Area Network 无线本地网目录1 Portal简介 (1)1.1 Portal系统组成 (1)1.2 Portal认证方式 (2)1.2.1 二层认证方式 (2)1.2.2 三层认证方式 (2)1. 直接认证方式 (2)2. 二次地址分配认证方式 (2)3. 跨网段Portal认证 (2)2 应用场合 (2)3 配置举例 (3)3.1 典型组网图 (3)3.2 使用版本 (4)3.3 配置准备 (5)3.4 典型配置 (5)3.4.1 直接Portal认证(Radius服务器认证) (5)1. 需求分析 (5)2. 组网图 (5)3. 配置步骤 (5)4. 验证结果 (12)5. 注意事项 (13)3.4.2 直接Portal认证(本地认证) (13)1. 需求分析 (13)2. 组网图 (13)3. 配置步骤 (13)4. 验证结果 (18)5. 注意事项 (19)3.4.3 直接Portal认证(IAG作为NAT网关) (19)1. 需求分析 (19)2. 组网图 (19)3. 典型配置步骤 (19)4. 验证结果 (26)5. 注意事项 (27)3.4.4 直接Portal认证(模糊VLAN终结) (27)1. 需求分析 (27)2. 组网图 (28)3. 配置步骤 (28)4. 验证结果 (29)5. 注意事项 (30)3.4.5 直接Portal认证(同时配置802.1X混合认证) (31)1. 需求分析 (31)2. 组网图 (31)3. 配置步骤 (31)4. 验证结果 (33)5. 注意事项 (37)3.4.6 直接Portal认证(双机热备) (37)1. 需求分析 (37)2. 组网图 (37)3. 配置步骤 (37)4. 验证结果 (41)5. 注意事项 (42)3.4.7 跨网段Portal认证 (43)1. 需求分析 (43)2. 组网图 (43)3. 配置步骤 (43)4. 验证结果 (44)5. 注意事项 (45)1 Portal简介Portal在英语中是入口的意思。

Portal认证通常也称为Web认证,一般将Portal认证网站称为门户网站。

未认证用户上网时,设备强制用户登录到特定站点,用户可以免费访问其中的服务。

当用户需要使用互联网中的其它信息时,必须在门户网站进行认证,只有认证通过后才可以使用互联网资源。

用户可以主动访问已知的Portal认证网站,输入用户名和密码进行认证,这种开始Portal认证的方式称作主动认证。

反之,如果用户试图通过HTTP访问其他外网,将被强制访问Portal认证网站,从而开始Portal认证过程,这种方式称作强制认证。

1.1 Portal系统组成Portal系统组成示意图1. 认证客户端安装于用户终端的客户端系统,为运行HTTP/HTTPS协议的浏览器或运行Portal客户端软件的主机。

对接入终端的安全性检测是通过Portal客户端和安全策略服务器之间的信息交流完成的。

2. 接入设备交换机、路由器等宽带接入设备的统称,主要有三方面的作用:z在认证之前,将用户的所有HTTP请求都重定向到Portal服务器。

z在认证过程中,与Portal服务器、安全策略服务器、认证/计费服务器交互,完成身份认证/安全认证/计费的功能。

z在认证通过后,允许用户访问被管理员授权的互联网资源。

3. Portal服务器接收Portal客户端认证请求的服务器端系统,提供免费门户服务和基于Web认证的界面,与接入设备交互认证客户端的认证信息。

4. 认证/计费服务器与接入设备进行交互,完成对用户的认证和计费。

5. 安全策略服务器与Portal客户端、接入设备进行交互,完成对用户的安全认证,并对用户进行授权操作。

以上五个基本要素的交互过程为:(1) 未认证用户访问网络时,在Web浏览器地址栏中输入一个互联网的地址,那么此HTTP请求在经过接入设备时会被重定向到Portal服务器的Web认证主页上;若需要使用Portal的扩展认证功能,则用户必须使用Portal客户端。

(2) 用户在认证主页/认证对话框中输入认证信息后提交,Portal服务器会将用户的认证信息传递给接入设备;(3) 然后接入设备再与认证/计费服务器通信进行认证和计费;(4) 认证通过后,如果未对用户采用安全策略,则接入设备会打开用户与互联网的通路,允许用户访问互联网;如果对用户采用了安全策略,则客户端、接入设备与安全策略服务器交互,对用户的安全检测通过之后,安全策略服务器根据用户的安全性授权用户访问非受限资源。

1.2 Portal认证方式不同的组网方式下,可采用的Portal认证方式不同。

按照网络中实施Portal认证的网络层次来分,Portal的认证方式分为两种:二层认证方式和三层认证方式。

1.2.1 二层认证方式这种方式支持在接入设备连接用户的二层端口上开启Portal认证功能,只允许源MAC地址通过认证的用户才能访问外部网络资源。

目前,该认证方式仅支持本地Portal认证,即接入设备作为本地Portal服务器向用户提供Web认证服务。

1.2.2 三层认证方式这种方式支持在接入设备连接用户的三层接口上开启Portal认证功能。

三层接口Portal认证又可分为三种不同的认证方式:直接认证方式、二次地址分配认证方式和可跨三层认证方式。

直接认证方式和二次地址分配认证方式下,认证客户端和接入设备之间没有三层转发;可跨三层认证方式下,认证客户端和接入设备之间可以跨接三层转发设备。

1. 直接认证方式用户在认证前通过手工配置或DHCP直接获取一个IP地址,只能访问Portal服务器,以及设定的免费访问地址;认证通过后即可访问网络资源。

认证流程相对二次地址较为简单。

2. 二次地址分配认证方式用户在认证前通过DHCP获取一个私网IP地址,只能访问Portal服务器,以及设定的免费访问地址;认证通过后,用户会申请到一个公网IP地址,即可访问网络资源。

该认证方式解决了IP地址规划和分配问题,对未认证通过的用户不分配公网IP地址。

例如运营商对于小区宽带用户只在访问小区外部资源时才分配公网IP。

3. 跨网段Portal认证用户PC与IAG设备之间存在三层路由设备,用户进行Portal认证需要跨网段进行。

2 应用场合Portal业务可以为运营商提供方便的管理功能,门户网站可以开展广告、社区服务、个性化的业务等,使宽带运营商、设备提供商和内容服务提供商形成一个产业生态系统。

3 配置举例3.1 典型组网图目前,SecBlade IAG插卡既支持单机组网,也支持双机组网,典型组网图分别如图1和图2所示。

图1单机组网图图2双机组网图IAG-B IAG-A3.2 使用版本(1) SecBlade IAG插卡版本<sysname> display versionH3C Comware Platform SoftwareComware Software, Version 5.20, Ess 7504P21Comware Platform Software Version COMWAREV500R002B77D509H3C SecBlade IAG Software Version V700R005B01D509Copyright (c) 2004-2010 Hangzhou H3C Tech. Co., Ltd. All rights reserved.Compiled Nov 18 2010 16:10:09, RELEASE SOFTWAREH3C SecBlade IAG uptime is 1 week, 2 days, 22 hours, 12 minutesCPU type: RMI XLR732 1000MHz CPU2048M bytes DDR2 SDRAM Memory4M bytes Flash Memory247M bytes CF0 CardPCB Version:Ver.ALogic Version: 2.0Basic BootWare Version: 1.28Extend BootWare Version: 1.35[FIXED PORT] CON (Hardware)Ver.A, (Driver)1.0, (Cpld)2.0[FIXED PORT] GE0/1 (Hardware)Ver.A, (Driver)1.0, (Cpld)2.0[FIXED PORT] GE0/2 (Hardware)Ver.A, (Driver)1.0, (Cpld)2.0[FIXED PORT] GE0/3 (Hardware)Ver.A, (Driver)1.0, (Cpld)2.0[FIXED PORT] GE0/4 (Hardware)Ver.A, (Driver)1.0, (Cpld)2.0[FIXED PORT] XGE0/0 (Hardware)Ver.A, (Driver)1.0, (Cpld)2.0(2) IMC版本图3IMC版本3.3 配置准备Portal提供了一个用户身份认证和安全认证的实现方案,但是仅仅依靠Portal不足以实现该方案。