checkpoint培训手册[1]

Check Point教程

Check point防火墙基本操作手册CheckPoint(中国)TEL:(86)10 8419 3348 FAX:(86)10 8419 3399©2010 Check Point Software Technologies Ltd. All rights reserved.Classification:目录目录 (2)防火墙架构 (3)防火墙的Web管理 (3)配置IP: (4)配置DNS和Host: (5)配置路由: (5)通过防火墙的管理客户端管理 (5)添加防火墙 (7)添加策略步骤 (10)IP节点添加 (10)添加网段 (11)IPS的配置 (13)更新IPS库 (14)新建IPS动作库 (14)应用控制 (16)更新数据库 (16)添加应用控制策略 (17)App Wike (18)自定义添加应用 (18)QOS配置 (20)Qos策略的添加 (20)日志工具的使用 (20)筛选日志 (21)临时拦截可以连接 (22)©2010 Check Point Software Technologies Ltd. All rights reserved.Classification:©2010 Check Point Software Technologies Ltd. All rights reserved.Classification:防火墙架构Check point 防火墙的管理是通过一个三层架构来实现的。

首先我们可以在任意的机器上安装防火墙客户端控制台,然后利用控制台的图形化界面登录check point 的管理服务器,定义出各个网络对象,定义企业各条策略,最后下发到防火墙执行模块。

具体实现过程见图示:防火墙的Web 管理首先打开Web 管理界面,出现登录界面:登陆后的界面设备的Web界面只能配置设备的IP地址,网关,DNS和路由。

还可以针对设备的事件,SNMP监控,代理等信息。

checkpoint用户手册

checkpoint⽤户⼿册Check Point UTM-1⽤户⼿册第⼀章使⽤向导 (3)⼀、从配置UTM开始 (3)1、登陆UTM (3)2、配置⽹卡 (3)3、配置路由 (4)4、配置主机名 (5)5、调整时间 (5)⼆、步骤1-配置之前......⼀些有⽤的术语 (6)三、步骤2-安装和配置 (7)四、步骤3-第⼀次登录到SmartCenter服务器 (8)五、步骤4-在安全策略定义之前 (10)六、步骤5-为安全策略定义规则 (15)七、步骤6-来源和⽬的 (16)第⼆章策略管理 (16)⼀、有效的策略管理⼯具需要 (17)⼆、CheckPoint管理策略的解决⽅案 (17)1、策略管理概况 (17)2、策略集 (18)3、规则分节标题 (20)4、查询和排列规则以及对象 (20)三、策略管理需要注意的问题 (21)四、策略管理配置 (21)第三章SmartView Tracker (24)⼀、跟踪的需求 (25)⼆、CheckPoint对跟踪的解决⽅案 (25)1、跟踪概况 (25)2、SmartView Tracker (26)3、过滤 (27)4、查询 (28)5、通过⽇志切换维护⽇志⽂件 (28)6.通过循环⽇志来管理⽇志空间 (28)7、⽇志导出功能 (29)8、本地⽇志 (29)9、使⽤⽇志服务器记录⽇志 (29)10、⾼级跟踪操作 (29)三、跟踪需要考虑的问题 (30)四、跟踪配置 (31)1、基本跟踪配置 (31)2、SmartView的查看选项 (31)3、配置过滤器 (32)4、配置查询 (32)5、维护 (33)6、本地⽇志 (34)7、使⽤⽇志服务器 (34)8、⾃定义命令 (35)9、阻断⼊侵 (36)10、配置报警命令 (36)第⼀章使⽤向导⼀、从配置UTM开始1、登陆UTM2、配置⽹卡3、配置路由4、配置主机名5、调整时间⼆、步骤1-配置之前……⼀些有⽤的术语这⾥介绍⼀些有助于理解本章内容的相关信息。

CHECK POINT操作手册文档v1.0

天诚世纪网络科技有限公司网络安全事业部Checkpoint操作手册文档目录●Smart Dashboard (3)●SmartView Tracker (7)●SmartView monitor (9)●Checkpoint网关gateway模式 (11)●PPPOE拨号 (16)●checkpoint桥接bridge模式 (19)●ISP双链路接入配置 (21)●NAT地址转换 (28)●SSL VPN (31)●Site-to-site 预共享密码vpn (38)●Site-to-site 证书vpn (cp270与edge/safe@office) (42)●RemoteAccess vpn (48)●IPS (52)Smart Dashboard1.登录smart center2.功能介绍Checkpoint属性更新网络拓扑Nodes对象网段Network开启NAT功能配置完任何firewall防火墙规则,都需要安装策略,否则规则不会生效1.Smartview tracker 登录2.功能界面介绍Network&endpoint:记录网络安全日志Management:记录操作checkpoint日志●SmartView monitor1.登录smartview monitor2.界面介绍Traffic---Top servicesTraffic---Top InterfacesTraffic---Top soures1.网络拓扑图2.配置步骤:1)登录SmartDashboard2)新建网段对象将192.168.200.0定义为内网网段inside192.168.200.0将192.168.1.0定义为公网网段outside192.168.1.03)开启NAT功能双击inside192.168.200.0,到NAT,将add automatic address translation打上钩,确定4)建立防火墙规则防火墙firewall建立规则,允许源地址到目标地址任何服务5)安装规则运行install policies6)客户端配置PPPOE拨号1.在checkpoint的console口命令行中,增加下面语法[Expert@cp]# mknod /dev/ppp c 108 0 (重启设备后,这条命令会丢失,需要在启动脚本里增加)[Expert@cp]# vi $CPDIR/tmp/.CPprofile.csh (在脚本里增加此命令)在最后增加一行内容是mknod /dev/ppp c 108 0保存,重启设备2.web界面新建pppoe拨号External接口接到moder,internal接到交换机External接口需要自动获取ip地址(adsl线路是动态,获取到的公网ip地址是动态。

checkpoint笔记(带实验手册)

Checkpoint 笔记2012/12/11目录1实验拓扑1.2实验网卡桥接1.3 DynamipsGUI来制作1.4实验平台与教程2 checkpoint 初始化与配置…….2.1 smartConsole2.2 chekcpoint理论基础2.2.1 Policy packet2.2.2 Policy design2.2.3完全卸载安全策略2.2.4 cp 的implied Rules 隐含的策略2.2.5 Checkpoint NAT种类2.2.6 Checkpoint 认证方式2.2.7 Vpn3 Checkpoint 实验手册3.1 Remote access vpn 实验3.2 Site to site vpn 实验3.3 Context filter 实验3.4用户认证实验3.4.1 user auth3.4.2 session auth3.4.3 client auth3.5 NAT实验3.5.1 Hide nat动态配置方法:3.5.2手动配置Hide nat3.5.3静态转换动态配置3.5.4静态转换手动的配置3.5.5端口转换3.6 开启Smartportal 实验1、实验拓扑:1.2实验网卡桥接1.3通过DynamipsGUI来制作桥接的三台虚拟路由器生成BA T文件就可以了。

1.4实验平台与教程Checkpoint 防火墙图形化界面配置Checkpoint IoS: CheckPoint_NGX_R65_Suite_SPLAT_Linux30.ISO 视频教程: 秦柯CheckPoint防火墙.isz虚拟机安装vmware 9需要通过web进去初始化,初始化完成后,会应该默认的deny 策略。

(只支持IE浏览器)二、checkpoint 初始化与配置基本的信息都可以通过web去做修改和查看。

全功能版的授权只有15天,如果15天后想继续使用,只能够重装checkpoint 系统,授权是跟网卡绑在一起,暂时还没有找到办法去破解。

Check+Point+培训资料

Check Point 培训资料安全虚拟网络架构您面临的挑战:Internet 技术正在不断促使各公司重新定义它们与用户沟通、与合作伙伴协同工作以及销售产品的方式。

随着您的公司使用Internet 来打造新的商务模型,Internet 安全的重要性日益增加。

要维持合作伙伴及客户的信任关系,您不仅要确保对关键数据、应用程序、服务器和网络的访问畅通无阻,而且要保证安全。

解决方案:Check Point FireWall-1® 是行业领先的Internet 安全解决方案,它提供最高级别的安全性,同时附带访问控制、内容安全、身份验证以及集成的网络地址转换(NAT)功能。

只有FireWall-1 能够提供真正的Stateful Inspection 技术,它支持行业内最广范围的应用程序集,包括IP 电话(V oIP)和多媒体应用程序。

FireWall-1 也是第一个支持XML/SOAP 和Microsoft Common Internet File System(CIFS)的企业防火墙。

此外,开放式安全性平台(OPSEC™)认证产品为客户提供了空前广阔的选择空间,可以选择诸如入侵检测和内容安全之类的产品来扩展他们的防护。

FireWall-1 和FireWall-1 SecureServer 提供真正的企业防护,可以通过OPSEC 认证的应用程序进行扩展。

产品优点:● 为您的商务提供最大限度的安全保护● 简化企业范围的安全部署和管理● 利用最佳的解决方案构造灵活的安全基础设施● 提供了多千兆位防火墙性能● 为各种规模的网络提供了空前广泛的平台选择产品特性:● 基于 Stateful Inspection 的访问控制● 集中的、基于策略的管理● 可以通过范围广泛的 Check Point 和 OPSEC 产品进行扩展● 通过 SecureXL 获得市场领先的性能● 范围广泛的转钥硬盒子和开放式服务器平台无与伦比的安全保护:FireWall-1 为全球财富 100 强中 93% 的企业和全球财政机构财富 500 强中超过 91% 的企业提供安全保护。

[CheckPoint]认证与培训详细介绍

![[CheckPoint]认证与培训详细介绍](https://img.taocdn.com/s3/m/3179f913fc4ffe473368ab1b.png)

随着企业信息化进程的推进,网络安全问题越来越受到重视,网络安全人才在人才市场上也格外受欢迎,参加网络安全技术培训无疑有助于你增强自己的技术实力。

在众多的网络安全产品中,Check Point是特别受关注的一个。Check Point软件技术有限公司是因特网安全领域的全球领先企业。Check Point软件技术有限公司的安全虚拟网络(SVN)体系结构可提供支持安全、可靠的因特网通信的基础设施。通过因特网、Intranet和Extranet,SVN可确保网络、系统、应用和用户之间的安全通信。在公司的“Next Generation”产品系列中发布的SVN解决方案,进一步加强了公司网络、远程员工、办事处以及合作伙伴外部网的业务通信和资源的安全。Check Point公司的安全性开放式平台(OPSEC)可提供一个先进的框架,借此可以与 300 多个业界领先合作伙伴的优秀解决方案进行集成、并实现高度的互操作性。据了解,目前Check Point市场占有率已经达到了68%,全球500强的企业中,90%的企业都在使用Check Point。

需首先通过 CCSA 认证,再进行 CCSE 认证。

CCSI -- Check Point Certified Security Instructor。CCSI 是培训讲师级的认证,需先通过 CCSA、CCSE 认证,再进行 CCSI 认证,CCSI 的培训及认证需直接与 Check Point 北京代表处联系,国内的培训中心、考试中心不办理此业务。

CCAE -Βιβλιοθήκη Check Point Certified Addressing Engineer

CCQE -- Check Point Certified Quality of Service Engineer

Checkpoint 1 登录指南说明书

Logging in to Checkpointunch your browser and enter the Checkpoint address in the browser location bar:The Checkpoint Login screen appears.NOTE:Bookmark this page or add it to your Favorites so you will not have to retypethe URL every time you want to access Checkpoint.2.Enter your User Name and Password,and then click Login.The Checkpoint screen that appears depends on the Login and Search Practice Areasettings in the General Settings Options.NOTE:You can use your user name and password to open only one Checkpointsession at a time.Select the Save Name/Password check box to save your logininformation.You will not be prompted to enter your User Name and Password onfuture Checkpoint sessions.Ending a Session RemotelyCheckpoint does not permit multiple logins with the same User ID.If you are loggedinto Checkpoint on another machine or browser and attempt to login,Checkpoint will provide an option for you to close the original session and continue the login process.©2021Thomson Reuters. All Rights Reserved.W-329800U SING THE H OME S CREENCheckpoint -Quick Reference -2Using the Home ScreenThe Home screen provides quick links to Checkpoint tools and documents,access to current news of interest to Checkpoint subscribers,updates related to Checkpoint features and content,and easy access to training and support.You can change the contentandcustomize the features as needed.Choose from several Home screen views that organize content by practice area.Eachview's layout and content can be modified to match your preferences.Create your ownview consisting of selected content panes.My Quick Links provides quick access to frequently used areas of Checkpoint.You can tailor My Quick Links to your specific needs by modifying the list to reflect your areas of interest and frequent use.The Support &Product Training links make it easy to access instructor-led and self-study product training,user guides and other reference materials,support and trainingU SING THE H OME S CREENCheckpoint -Quick Reference -3news,support contact information and Checkpoint user options.Keep up-to-date with news and product developments.Consult Today's Headlines forlinks to current news.Review New in My Subscription to learn about new features and enhancements specific to your version of Checkpoint.Use Home screen features to display the results of Scheduled Searches ,ongoingcitation tracking (Track It)and proposed legislation being followed (Follow It).Enter your keyword in the Quick Search box and click Search to perform a keywordsearch.You can perform a keyword search in two ways:Intuitive Search recognizesquestions,common phrases,connectors,or citations,and interprets your queryaccordingly to retrieve the most relevant results,including relevant variations.Terms &Connectors will limit your search to the exact words you typed,without any variations.The search AutoComplete feature will suggest keywords as you type in the field.You can also perform a Quick Search on a predefined source set you create by selecting from the Choose Source Set drop-down list.U SING THE S EARCH S CREENCheckpoint -Quick Reference -4Using the Search ScreenThe Search screen provides a launch point from which to perform keyword searches on selected sources in several practice e the left navigation bar to access customized search templates andtoolsbased on the practice area.Select a practice area to use sources and search tools specific to an area of research.Practice areas include Federal ,State &Local ,Estate Planning ,Pension &Benefits ,International Tax ,International Trade ,Payroll ,and Accting,Audit &Corp Finance .To perform a keyword search enter search terms,select the sources to search,andthen click the Search icon.You can perform a keyword search in two ways:IntuitiveSearch recognizes questions,common phrases,connectors,or citations,and interprets your query accordingly to retrieve the most relevant results,including relevant variations.Terms &Connectors will limit your search to the exact words you typed,without anyU SING S EARCH C ONNECTORSCheckpoint -Quick Reference -5variations.The search AutoComplete feature will suggest keywords as you type in thefield.Open the Thesaurus/Query Tool to enhance your keywords with such features as aspell checker,a thesaurus of alternative terms,a list of connector symbols,andpreviously used keyword combinations.Select a search template to perform a search by filling in requested information.Forexample,use Find by Citation to request a code section from an official documentation source.Using Search ConnectorsUsing Connectors in Intuitive SearchIf the Terms &Connectors search method is selected,the AND,SPACE,or &connectors can all be used to require more than one term in each of the documents of your search results.However,if Intuitive Search is left as the default search method,Checkpoint will read the word "AND"and any SPACE as it would any other word used in your query.Although the most relevant documents are likely to have all words used,you may get results that have only most of the words.U SING S EARCH C ONNECTORSAlso,when using the Intuitive Search method,the use of quotations to search for a phrase will find the most relevant documents that include the exact phrase and relevant variations that contain the keywords within3words of one another.Checkpoint-Quick Reference-6U SING THE D OCUMENT S CREENCheckpoint -Quick Reference -7Using the Document ScreenThe Document screen provides the format for viewing and managing Checkpoint documents,with various tools and features for navigating,saving,printing,sharing,exporting,adding notes,and flagging the content.You can also highlight document text and savethehighlighted text as a note.Within a document,you can use the Context Panel on the right to take advantage ofadditional navigation and features.The available tabs listed in the Context Panel willdepend on the document displayed and how you arrived at that document (by Keyword or Table of Contents).Document tools include Print,Export,E-mail,Save,Open in New Window,Selected Text Option,Show Permalinks,Full Screen,Document Display Options,Flag this document,Add Note,and Reset view.Use the Navigate by field and arrow buttons to advance to the next Best result orDocument found by your search,the next document listed in the Table of Contents ,or the next occurrence of a Keyword .Keyword occurrences appear with yellow highlighting throughout the open document.Use the top line and side line link buttons that appear across the top of a document orembedded within the document to link to related documents in the Links section of the Context Panel .U SING THE T ABLE OF C ONTENTS S CREENCheckpoint -Quick Reference -8Using the Table of Contents ScreenThe Table of Contents screen,accessed from the menu bar on Checkpoint,provides access to all of the sources available to you through your subscription.Content is organized hierarchically into broad practice area categories.You can drilldown through levels of content to find individual documents.Click the "+"symbol next to a title to view its contents,or click the title name toU SING THE N EWS S CREENCheckpoint -Quick Reference -9Using the News ScreenThe News screen provides the latest news updates in the areas of tax,audit,accounting,trade,corporate finance,and employee benefits.Most of the news services provide access to earlier editions and e-mail delivery options.Headlines,summaries,or opening paragraphs are generally provided for each news article.In some news sources,the headline is a link to the full article.In others,a"document"symbol at the end of the paragraph links you to the full article.Select from news sources included in your Checkpoint subscription.Available newssources may include (depending on your subscription)Checkpoint Daily Updates ,L EGENDCheckpoint -Quick Reference -10News &Insight ,Accounting & Compliance Alert ,PPC's Daily Update ,IBFD Tax News Service ,Willis Towers Watson ,EBIA Weekly ,AAEI International Trade Alert ,TR Global Indirect Tax Update ,and EY Tax News .Click a date on the Date drop-down list,if available,to access earlier editions.Document tools let you print,export,e-mail,and manage the news content.Advance to a section of the news update by selecting the section title from the Outline on the left navigation bar.Click Set Display/E-mail Preferences and arrange to receive any of your subscribed news updates by e-mail.Options include receiving a Daily Update version or a Weekly Update (or Complete Newsletter)version offered on a less frequent schedule.This option is not available for all news sources.Click Checkpoint Weekly Updates to view all articlesfrom (depending on yoursubscription)the Federal Tax,State &Local Tax,Estate Planning,Pension &Benefits,and Payroll Updates for the most recently completed week (Monday through Friday).LegendL EGENDCheckpoint-Quick Reference-11。

Checkpoint 产品培训

进行日志管理的管理客户端

puresecurity

©2003-2007 Check Point Software Technologies Ltd. All rights reserved. Proprietary and confidential.

10

SmartView Monitor

– 进行系统状态检测和流量监测的管理客户端

22

Step 6 :关于 Fingerprint

如果是第一次登录,会让你确认系统的Fingerprint,单击 “是”,将登录到SmartCenter

puresecurity

©2003-2007 Check Point Software Technologies Ltd. All rights reserved. Proprietary and confidential.

©2003-2007 Check Point Software Technologies Ltd. All rights reserved. Proprietary and confidential.

21

Step 5: 登录SmartCenter

•如果选择Demo 模式,则 运行模拟程序 •如果不选择,则登录到实 际的SmartCenter

4

Check Point 防火墙的部署方式—分布式(Distributed)

分布式部署

– 防火墙模块和SmartCenter部署在不同的设备上

puresecurity

©2003-2007 Check Point Software Technologies Ltd. All rights reserved. Proprietary and confidential.

CheckPoint基本操作手册-中文

1. CheckPoint架构 (2)2. 设置系统配置 (2)2.1 设置IP地址 (2)2.2 设置路由 (3)2.3 配置备份 (4)2.4 下载SmartConsole(GUI Client) (6)2.5 命令行(Console/SSH)登陆专家模式 (6)3. 配置防火墙策略 (6)3.1 安装SmartConsole,登录策略配置管理 (7)3.2 创建对象 (7)3.2.1 创建主机对象 (7)3.2.2 创建网络对象 (8)3.2.3 创建组对象 (9)3.3 创建策略 (10)3.3.1 策略分组 (13)3.4 创建地址转换(NAT) (14)3.4.1 自动地址转换(Static) (15)3.4.2 自动地址转换(Hide) (15)3.4.3 手动地址转换 (16)3.5 Install Policy (18)4. 用户识别及控制 (18)4.1 启用用户识别及控制 (18)4.2 创建AD Query策略 (22)4.3 创建Browser-Based Authentication策略 (24)5. 创建应用及网址(URL)控制策略 (25)5.1 启用应用或网址(URL)控制功能 (25)5.2 创建应用及网址(URL)对象 (25)5.3 创建应用及网址(URL)组对象 (27)5.4 创建应用及网址(URL)控制策略 (29)6. 创建防数据泄露(DLP)策略 (31)6.1 启用防数据泄露(DLP)功能 (31)6.2 创建防数据泄露(DLP)对象 (31)6.2.1 创建防数据泄露(DLP)网络对象 (31)6.2.2 创建防数据泄露(DLP)分析内容对象 (31)6.2.3 创建防数据泄露(DLP)分析内容组对象 (31)6.3 创建防数据泄露(DLP)控制策略 (31)7. 生成报表(SmartReporter) (31)7.1 启用报表功能 (32)7.2 生成报表前参数调整 (32)7.3 生成报表 (35)8. 事件分析(SmartEvent) (36)8.1 启用事件分析功能 (36)8.2 查看事件分析 (37)1. CheckPoint 架构CheckPoint 分为三层架构,GUI 客户端(SmartConsole )是一个可视化的管理配置客户端,用于连接到管理服务器(SmartCenter ),管理服务器(SmartCenter )是一个集中管理平台,用于管理所有设备,将策略分发给执行点(Firewall )去执行,并收集所有执行点(Firewall )的日志用于集中管理查看,执行点(Firewall )具体执行策略,进行网络访问控制2. 设置系统配置设备的基本配置需要在WEB 下进行,如IP 、路由、DNS 、主机名、备份及恢复、时间日期、管理员账户,默认web 管理页面的连接地址为https://192.168.1.1:4434,如果已更改过IP ,将192.168.1.1替换为更改后的IP2.1 设置IP 地址例:设置LAN2口的IP 为10.0.255.2登录web 后选择Network Connections直接点击LAN2管理服务器 SmartCenterGUI ClientSmartConsole 执行点Firewall填入IP地址和掩码,点击Apply2.2设置路由例:设置默认路由为10.0.255.1登录web后选择Network→Routing点击New→Default Route,(如果设置普通路由,点击Route)填入默认路由,点击Apply2.3配置备份此备份包括系统配置和CheckPoint策略等所有配置例:将配置备份出来保存选择Applicance→Backup and Restore选择Backup→Start Backup输入备份的文件名,点击Apply(由于日志可能会较大,增加备份文件的大小,可考虑去掉Include Check Point Products log files in the backup前面的勾)选择Yes等待备份文件打包当弹出下载文件提示后,将文件保存至本地2.4下载SmartConsole(GUI Client)选择Product Configuration Download SmartConsole选择Start Download2.5命令行(Console/SSH)登陆专家模式登陆命令行(Console/SSH)默认模式下仅支持部分操作及命令,如需要执行更高权限的命令或操作时需登陆专家模式在命令行中输入expert回车,根据提示输入密码即可登陆,默认密码同web、console、SSH登陆密码相同# expertEnter expert password:You are in expert mode now.3.配置防火墙策略CheckPoint防火墙的策略执行顺序为自上而下执行,当满足某一条策略时将会执行该策略设定的操作,并且不再匹配后面的策略***如果策略中包含用户对象,即使匹配该策略,仍然会继续匹配后面的策略,只有当后面的策略没有匹配或者后面的策略中匹配的操作是drop时才会执行之前包含用户的策略通常CheckPoint策略配置的顺序依次为防火墙的管理策略、VPN策略、服务器(DMZ)策略、内网上网策略、全部Drop策略创建CheckPoint防火墙策略的步骤为创建对象、创建策略并在策略中引用对象、Install Policy***CheckPoint中配置的更改必须Install Policy之后才会生效3.1安装SmartConsole,登录策略配置管理直接运行下载的SmartConsole安装包进行安装,安装完成后登陆SmartDashboard例:打开策略管理运行SmartDashboard输入用户名、密码以及SmartCenter(管理服务器)的IP地址,点击OK登陆3.2创建对象CheckPoint配置策略的基本步骤为创建需要的对象、创建策略、在策略中引用对象、Install Policy3.2.1创建主机对象例:创建IP为192.168.10.1的对象选择Nodes→Node→Host在Name处输入对象名(字母开头),在IP Address处输入对象的IP地址,如192.168.10.1,点击OK3.2.2创建网络对象例:创建网段为192.168.10.0,掩码为255.255.255.0的对象选择Networks Network…输入网段对象名,网段,掩码(由于是中文版系统的关系,部分字样可能显示不全),点击OK3.2.3创建组对象如果有多个对象需要在策略中引用,方便起见可将这些对象添加到一个组中,直接在策略中引用该组即可例:将网段192.168.10.0和192.168.11.0添加到一个组对象中选择Groups→Groups→Simple Group…输入组对象的名字,将网段对象192.168.10.0和192.168.11.0在左侧Not in Group窗口中双击移入到右侧的In Group窗口中,点击OK3.3创建策略创建策略前需根据需求先确定创建的位置例:在第6条和第7条之间创建1条允许192.168.10.0网段访问任何地方任何端口的策略,并记录日志选中第7条策略,单击右键,选择Add Rule Above添加后会出现一条默认策略,需要做的就是在这条策略上引用对象在Source对应的一栏中,右键点击Any,选择Network Object…找到192.168.10.0这个网段的对象后选中,并点击OK由于是访问任何地址的任何端口,所以在Destination、VPN、Service栏中保持Any不变在Action栏中点击右键选择Accept在Track栏中点击右键选择Log,这样凡是被这条策略匹配的连接都会记录下日志,用于在SmartView Tracker中查看完成后的策略如下图3.3.1策略分组当策略数目较多时,为了方便配置和查找,通常会对策略进行分组例:将7、8、9三条日志分为一个组选中第7条策略,点击右键,选择Add Section Title Above输入名字后点击OK如下图所示,7、8、9三条策略就分在一个组中了,点击前面的+-号可以打开或缩进3.4创建地址转换(NAT)在CheckPoint中地址转换分为自动和手动两种,其中自动又分为Static NAT和Hide NAT Static NATStatic是指将内部网络的私有IP地址转换为公有IP地址,IP地址对是一对一的,是一成不变的,某个私有IP地址只转换为某个公有IP地址。

CheckPoint防火墙操作手册

CheckPoint防火操作手册1 配置主机对象定义防火墙策略时,如需对I P 地址进行安全策略控制则需首先配置这个对象,下面介绍主机对象配置步骤,在“Network Objects”图标处,选择“Nodes”属性上点击右键,选择“Node”,点击“Host”选项,定义主机对象的名称,IP Address属性,同时可按照该主机的重要性定义颜色,配置完成后点击OK,主机对象创建完成。

2 配置网段对象定义防火墙策略时,如需对网段进行安全策略控制则需首先配置这个网络对象,配置步骤如下,在防火墙“Network”属性上点击右键,选择“Network”,选项,定义网段名称,比如DMZ,Internal,建议根据网段所处位置定义,配置网段地址和子网掩码,如有必要可以添加注释(Comment),配置完成后点击确认。

3 配置网络组对象如果需要针对单个I P 地址、IP 地址范围或者整个网段进行安全策略控制,可以将这些对象添加到网络组,如下在防火墙“Group”属性上点击右键,选择“Simple Group”选项,成后点击O K 即可4 配置地址范围对象除了配置I P 地址,网段,也可以指定地址范围(IP range),地址范围对象配置步骤是,如下在防火墙“Network”属性上点击右键,选择去掉“Do not show empty folders”选项,让I P Range 配置属性显示出来。

配置“Address Rage”,选择“Address Ranges”,如下图输入地址名称、起始IP地址与结束IP地址,完成后点击OK即可。

5 配置服务对象5.1 配置T CP 服务对象Check Point 防火墙内置了预定义的近千种服务,包括T CP、UDP、RPC、ICMP 等各种类型服务,通常在定义防火墙安全策略时,大多数服务已经识别并内置,因此无需额外添加,但也有很多企业自有开发程序使用特殊端口需要自行定义,下面介绍如何自定义服务,如下图所示,点击第二个模块标签,即S ervices,已经预定义多种类型服务,用户根据需要自定义新的服务类型,下面举例定义T CP 类型服务,右键点击“TCP”,选择“New TCP如下图,可以点以单个TCP服务端口服务对象,如果是一段端口,可以定义端口范围以上举例新建T CP 协议的端口服务,如需定义U DP 协议或其他协议类型按照同样流程操作即可。

checkpoint防火墙培训

Windows 2000 Advanced Server(SP1, SP2,SP3,SP4)

4. 3. Nokia IPSO (3.5,3.6,3.7)

5. 4. Solaris 7 SPARC (32 bit), Solaris 8 SPARC (32-bit and 64-bit)

5. RedHat Linux 7.0 (kernels2.2.16, 2.2.17, 2.2.19),

20

第二部分: Check Point NG基本管理技术

Pg 139

21

• 安全策略定义

– 什么是安全策略? – 注意事项

• 安全规则定义

Pg 143

22

规则库举例

Pg 144

23

• 创建规则库

– 隐含(全局) – 用户定义 – 规则库的顺序 – 基本规则

Stealth 规则 Cleanup规则 – 通过安全策略提高性能 规则库尽可能简单 常用的规则放在上面 停止不必要的服务

– Implicit 规则 – Implicit Drop 规则

34

全局策略菜单

35

全局策略- VPN-1/FireWall-1 NG Implied 规则

36

– Accept ICMP- Before Last

– Accept ICMP- First

37

– Rules- 隐藏规则

– 被隐藏的规则不会被显示

• 重启计算机

4

Nokia IPSO上安装过程简述(续)

• 安装管理服务器到Win2000 Server: - 安装两个模块: SVN Foundation Management Server

• 配置 -添加许可证 -添加系统管理员帐户 -……

Checkpoint防火墙安全配置手册V1.1

Checkpoint防⽕墙安全配置⼿册V1.1Checkpoint防⽕墙安全配置⼿册v1.1CheckPoint防⽕墙安全配置⼿册Version 1.1XX公司⼆零⼀五年⼀⽉第1页共41 页⽬录1 综述 (3)2 Checkpoint的⼏种典型配置 (4)2.1 checkpoint 初始化配置过程: (4)2.2 Checkpoint Firewall-1 GUI安装 (13)2.3 Checkpoint NG的对象定义和策略配置 (19)3 Checkpoint防⽕墙⾃⾝加固 (37)1综述本配置⼿册介绍了Checkpoint防⽕墙的⼏种典型的配置场景,以加强防⽕墙对⽹络的安全防护作⽤。

同时也提供了Checkpoint防⽕墙⾃⾝的安全加固建议,防⽌针对防⽕墙的直接攻击。

通⽤和共性的有关防⽕墙管理、技术、配置⽅⾯的内容,请参照《中国移动防⽕墙安全规范》。

2Checkpoint的⼏种典型配置2.1checkpoint 初始化配置过程:在安装完Checkpoint软件之后,需要在命令⾏使⽤cpconfig命令来完成Checkpoint 的配置。

如下图所⽰,SSH连接到防⽕墙,在命令⾏中输⼊以下命令:IP350[admin]# cpconfigWelcome to Check Point Configuration Program================================================= Please read the following license agreement.Hit 'ENTER' to continue...(显⽰Checkpoint License版权信息,敲回车继续,敲q可直接跳过该License提⽰信息)Do you accept all the terms of this license agreement (y/n) ?y(输⼊y同意该版权声明)Which Module would you like to install ?-------------------------------------------(1) VPN-1 & FireWall-1 Enterprise Primary Management and Enforcement Module(2) VPN-1 & FireWall-1 Enforcement Module(3) VPN-1 & FireWall-1 Enterprise Primary ManagementCheckpoint Firewall-1/VPN-1⽀持多种安装模式,Firewall-1/VPN-1主要包括三个模块:GUI:⽤户看到的图形化界⾯,⽤于配置安全策略,上⾯并不存储任何防⽕墙安全策略和对象,安装于⼀台PC机上;Management:存储为防⽕墙定义的各种安全策略和对象;Enforcement Module:起过滤数据包作⽤的过滤模块,它只与Managerment通信,其上的安全策略由管理模块下载;以上三个选项中如果Management与Enforcement Module安装于同⼀台设备上,则选择(1),如果Management与Enforcement Module分别安装于不同的设备上,则选择(2)或(3)。

CheckPoint SSLVPN 配置手册V1.0

rcctu l<J bú~: Ll ιAL

light:

r. 一川 d

Cl assification:

&.

[Cùnlidential

For (he(k Point usel - and 柳川 ed .hird parlies

固自四百回

立档悻 lT 记录

标题

:k墙 SeC lJr eRelDO te \'P可配置说明

二』 j

4槽如

f$

N巾 d 阳剧叩刷…酬捕Y 咱叫割

十…m l <;9$ and MðSle

Advanced

v 垒u. 酣回佣盼 3 细 0' 臼 51 阳 臼剪 d酬h c 抱 euV阳 c阳酣阳眩

C部鹤即 Optr.旭,.盼的

谧~组上所有配置 cli .ftl

ι C昭潮州 E r101c酬

可以边,摩 don' ‘ " k

·l

édd...

~

V巳J--.!旦斗

」旦J 主型巳」 二旦旦」

•

』

一 OK

第三步,定义 Office Mode 选项启用 Office Mode 模式 在 office mode 选项中选择支持 office mode 功能的 VPN 用户组

Cancel

I __ "巳」

在 Using one of the following 皿ethods 选项中选择 Manual (I P pool 选择一个 IP 地址池) 选择个地址段,用户在使用 SSL VPN 和 SecureCl ent VPN 时分配地址用

缸咖S阳d....

r

Eerfα m A<现 Spoofl!"lg

Checkpoint防火墙命令行维护手册

Checkpoint防火墙命令行维护手册制订模版:NGX-R65版本号:V1.0目录一、基本配置命令 (1)1.1SYSCONFIG (1)1.2CPCONFIG (2)1.3CPSTOP (3)1.4CPSTART (3)1.5EXPERT (3)1.6IDLE (4)1.7WEBUI (4)1.8脚本添加路由 (4)二、查看系统状态 (1)2.1TOP (1)2.2DF –H (1)2.3FREE (1)三、HA相关命令 (1)3.1CPHAPROB STAT (1)3.2CPHAPROB –A IF (1)3.3CPHACONF SET_CCP BROADCAST (1)3.4CPHAPROB LIST (1)3.5CPHASTART/CPHASTOP (2)3.6FW CTL PSTAT (2)四、常用维护命令 (1)4.1VER (1)4.2FW VER (1)4.3查看防火墙UTM/POWER版本 (1)4.4查看防火墙硬件型号 (1)4.5LICENSE查看和添加 (1)4.6IFCONFIG/IFCONFIG –A (1)4.7MII-TOOL (1)4.8ETHTOOL (1)4.9CPSTAT FW (2)4.10会话数查看 (1)五、日志查看命令 (1)5.1FW LOG (1)5.2FW LSLOGS (1)5.3FW LSLOGS –E (1)5.4FW LOGSWITCH (1)5.5导出日志文件 (1)六、防火墙的备份和恢复 (1)6.1备份防火墙 (1)6.2在IE中备份 (1)6.3在防火墙上备份 (2)6.4恢复防火墙 (2)一、基本配置命令1.1sysconfig可以对系统进行配置和修改,比如主机名修改,DNS配置修改,以及路由的配置等,另外还可以配置DHCP功能,以及产品的安装等等如上图所示,在命令提示符输入:sysconfig,将会出现下图所列一些选项,在Your choice 后面输入你想配置的选项前的数字,然后按回车可以看到,依次的选项为主机名,域名,域名服务,时间和日期,网络连接,路由,DHCP 服务配置,DHCP中继配置,产品安装,产品配置等例如我们选择5,为防火墙新增一个接口IP地址然后选择2,进行连接配置,也就是配置IP地址选择1进行IP地址配置更改如上图所示按照提示配置IP地址和子网掩码进行其他配置也如同上述操作,选择对应的编号然后按照提示进行配置1.2cpconfig可以对checkpoint防火墙进行相关的配置,如下图所示,也是按照列表的形式列出,分别是license,snmp,PKCS#11令牌,随机池,SIC,禁用cluster,禁用安全加速,产品自动启动常用的选项一般为SIC的配置,cluster功能模块的启用等;选择7是开启cluster功能模块;选择5是设置SIC。

Checkpoint防火墙实施维护手册

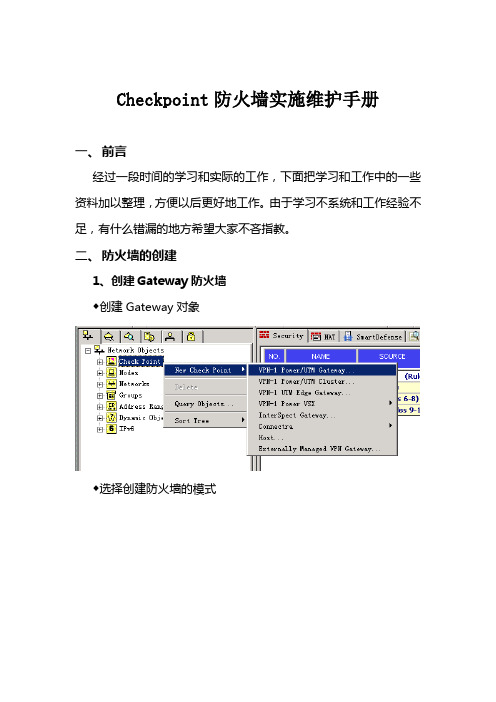

Checkpoint防火墙实施维护手册一、前言经过一段时间的学习和实际的工作,下面把学习和工作中的一些资料加以整理,方便以后更好地工作。

由于学习不系统和工作经验不足,有什么错漏的地方希望大家不吝指教。

二、防火墙的创建1、创建Gateway防火墙◆创建Gateway对象◆选择创建防火墙的模式◆配置防火墙的基本属性◆编辑防火墙的拓扑◆编辑防地址欺骗首先双击外网接口,在下面弹出的对话框中选择Topology。

选择如图所示外网口Anti-Spoofing功能启用了。

首先双击内网接口,在下面弹出的对话框中选择Topology。

选择如图所示内网口Anti-Spoofing功能启用了。

2、创建Cluster防火墙◆创建Cluster对象◆选择创建防火墙的模式◆配置防火墙的基本属性◆添加并配置Cluster成员注:IP为的管理地址(192.168.0.246)◆输入SIC码添加Cluster2同理◆编辑Topology点击Edit Topology进入编辑窗口,在编辑窗口点击Get all members’topology按钮,topology内容自动获取:如要修改,双击要修改的内容,在弹出的窗口中修改:编辑完成后,在Topology属性中能看到完整的Topology结构:3、创建VXS防火墙◆创建vsx对象◆配置vsx基本属性 ip address为管理地址◆添加物理接口◆编辑vsx拓扑◆添加接口◆添加路由◆添加vr◆配置vr属性◆配置vr拓扑◆创建vs◆配置vs基本属性◆配置vs拓扑◆创建vsw◆配置vsw基本属性◆配置vsw拓扑三、Nodes和Networks的创建1、添加Nodes对象2、添加Networks对象四、策略的创建1、策略和对象的管理◆策略包管理 (Policy package management)(仅包含规则集)◆给策略包命名并选择策略类型:◆数据库版本控制 (Database Revision Control) (包括对象和规则集)2、编辑策略◆添加新策略,选择Rules->Add Rule->Below或者点击红圈中的添加按钮:配置策略内容(在需要添加的地方点击右键添加,已经有定义好的对象拖拽也可):NO:规则序号NAME:规则名称SOURCE:源地址DESTINATION:目的地址SERVICE:选择允许或禁止的服务ACTION:此策略要做的动作(Accept,Drop,Reject)TRACK:是否要记录日志(Log,Alert,Account)INSTALL ON:选择安装在那个防火墙上TIME:可以编辑策略生效的时间段◆Server的添加假如列表中没有server,可以自己新建3、下发策略◆选择Policy->Install或者点击红圈下发按钮◆在弹出的对话框中选择策略安装的防火墙,点击OK下发五、NAT配置1、静态地址映射◆将Nodes做静态地址映射◆将Networks做静态地址映射2、动态地址映射◆将Nodes做动态地址映射◆将Networks做动态地址映射动态映射的地址可以是Gateway也可以映射到指定的IP Address3、手工添加NAT4、针对不同的防火墙映射成不同的地址六、添加License◆确认服务器与防火墙是否相通◆假如原来有License,把原来的License Detach◆在防火墙上重置SIC,然后在服务器上重建SIC连接◆把Licenses添加到管理服务器上◆在服务器上Attach/Get Licenses◆在防火墙上Attach/Get Licenses◆最后检查Licenses是否生效七、查看防火墙状态◆SmartView Monitor中可查看防火墙运行状态◆查看防火墙状态、CPU利用率、内存利用率、硬盘剩余百分比八、查看日志◆在SmartView Tracker中可查看日志◆双击日志可以查看日志的详细信息◆使用日志过滤方便查看关心的日志九、备份和恢复1、管理服务器的定期备份Unix、Linux和Solaris系统下,$FWDIR/conf 和 $FWDIR/lib 目录需要定期备份。

checkpoint防火墙技术培训

NAT表结构

自动NAT策略 1. 数据到达firewall 从第一条策略开始匹配

手工NAT策略

2. Firewall根据original packet 中source,destination,service进行匹配

3.如果匹配成功,数据会根据translated packet表中的source,destination,service的内容 进行NAT

checkpoint防火墙技术培训

实验4-网桥

• 配置网桥端口 • 配置check point 对象的topology • 配置策略 • 加载策略 • 查看效果

checkpoint防火墙技术培训

Url-filtering 刀片讨论

• 问题1:为什么需要url过滤 • 问题2: checkpoint 的URL过滤给用户带来了什么 • 问题3:如何实现

checkpoint防火墙技术培训

IPS刀片- 仍然这3个问题

• 问题1:为什么需要IPS • 问题2: checkpoint 的IPS给用户带来了什么 • 问题3:如何实现

checkpoint防火墙技术培训

IPS刀片

点击防火墙对象,打勾IPS 选择IPS 的Profiles为 recommended_protection 设置相应profile的动作

1.数据到达firewall,从第一条策略开始匹配 2. Firewall根据source,destination,service,vpn进行匹配 3.如果匹配成功,数据会根据Action中的内容执行动作 4.如果匹配不成功,数据会找下一条策略进行匹配 5.如果所有策略都不匹配成功,系统会找到最后一条any any drop

checkpoint防火墙技术 培训

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

完成Hide NAT的配置后我们需要验证NAT是否配置成功

对服务器作静态NAT

首先把服务器对象定义出来,在Nodes上点击右键,然后选择Host,然后 配置服务器的属性,再选择左边窗口中的NAT属性。

点击NAT,编辑NAT属性,选择Add Automatic Address Translation rules,然后在 Translation method 中选择选择Static,然后在下面的小框中输入自己分配给服 务器的公网地址。最后在install on上选择当前防火墙然后点击确定。静态 NAT就配置完成。

• 出现防火墙接口信息,如果我们系统的接 口和路由配置好后,我们单击Get,然后选择 Interface或是interface with topology 就可以 得到接口配置信息。这里我们需要在网ቤተ መጻሕፍቲ ባይዱ 接口上配置Anti Spoofing ,所以首先双击其 中任一接口开始配置。首先双击外网接口, 在下面弹出的对话框中选择Topology,

在防火墙上重置SIC

• • • • • • • • • • • • • • • • • • • • • • 在防火墙上重置SIC [admin@C25-HJZX-IDC-1 admin]$ su Password: [root@C25-HJZX-IDC-1 admin]# cpconfig This program will let you re-configure your Check Point products configuration. Configuration Options: ---------------------(1) Licenses (2) SNMP Extension (3) Group Permissions (4) PKCS#11 Token (5) Random Pool (6) Secure Internal Communication (7) VPNx (8) Disable cluster membership for this gateway (9) Disable Check Point SecureXL (10) Automatic start of Check Point Products (11) Exit Enter your choice (1-11) :6 Configuring Secure Internal Communication... ============================================ The Secure Internal Communication is used for authentication between Check Point components Trust State: Trust established Would you like re-initialize communication? (y/n) [n] ? y Note: The Secure Internal Communication will be reset now, and all Check Point Services will be stopped (cpstop). No communication will be possible until you reset and re-initialize the communication properly! Are you sure? (y/n) [n] ? y Enter Activation Key: xxxxxx Retype Activation Key: xxxxxx initial_module: Compiled OK.

• 在上图中我们看到定义了此接口为“Internal (leads to the local)”然后在下面的IP Addresses behind this 有三个选项,第一个Not Defined (不定义),第二个是定义此接口后 面的网段后面的IP如果我们防火墙后面只有一 个网段我们通常选择这项,如果我们防火墙内 网有几个网段,则需要选择第三项Specify ,要 把所有的内网网段定义成一个组,选择这个组, 就完成,下面的Anti-Spoofing 选择” perform Anti-Spoofing based on interface ”就启用AntiSpoofing了。

定义规则注意事项

• • • • • • • • • • 规则序号 规则名称 源地址(对象) 目的地址(对象) VPN 服务 动作: Accept, Drop, Reject 追踪: Log, Alert, Account Install On (在哪个防火墙上生效) 时间

对象 – 防火墙

创建Cluster对象

添加一个防火墙Cluster

选择创建防火墙的模式

配置防火墙的基本属性

添加并配置Cluster成员

添加Cluster1,管理地址(192.168.0.246)

点击Communication按钮,输入SIC密码,点击Initialize进行验证

添加Cluster2,管理地址(192.168.0.247)

手工添加NAT

不同的防火墙映射成不同的地址

防地址欺骗

• Anti Spoofing 是防止地址欺骗的功能,其意 思是不容许假冒的从外网口收到的冒充源 地址为内网地址的数据包访问内网其他主 机,或者不是某个网段但冒充是这个网段 地址企图访问某些主机的数据包,都将被 阻止,其功能就是在防火墙外网和内网口 上实现,具体配置过程如下,首先双击防 火墙对象,打开属性配置界面,然后选择 Topology,见图:

• • • • • • • • • • • • • • • • • • • • • •

Hardening OS Security: Initial policy will be applied until the first policy is installed The Secure Internal Communication was successfully initialized Configuration Options: ---------------------(1) Licenses (2) SNMP Extension (3) Group Permissions (4) PKCS#11 Token (5) Random Pool (6) Secure Internal Communication (7) VPNx (8) Disable cluster membership for this gateway (9) Disable Check Point SecureXL (10) Automatic start of Check Point Products (11) Exit Enter your choice (1-11) :11 此时checkpoint会重新启动,等待checkpoint完全启动。

Crossbeam防火墙培训

SmartDashboard部分

SmartDashboard (策略编辑器)

安全策略及对象定义

• 什么是安全策略?

– 关于一个组织的内网安全规则的集合

• 安全策略定义考虑事项:

– 涉及到哪些服务包括组织自定义的服务可以允 许在组织的网络上运行?

– 需要什么样的用户权限和认证机制来保证组织 资源的正确使用? – 组织网络中包括哪些资源? 比如网关,主机,网段, 路由器和安全区域等。

对主机做Hide NAT

因为我们部分主机可以访问到公网,所以要把这些主机作Hide Nat ,先把 所有的主机建立出来,然后对配置他们的NAT属性,选择其中一台做操作, 其他配置都相同。

然后选择NAT属性,选择Add Automatic Address。。。。。。,Translation method 选 择Hide, Install on Gateway选择下拉列表框选择我们的防火墙网关对象。完成点击确定。

地址翻译

• 地址转换功能是check point 防火墙的一个主要功能 模块,通过他我们可以很方便的把网络或者主机映 射到公网,我们可以做静态地址映射(Static NAT), 可以作动态地址映射(Hide NAT)。具体的操作见我们 配置网络和主机属性章节,在他们属性页面中有 NAT一项,我们只需要编辑这一项既可实现NAT该对 象到公网,当然我们需要具有相应公网的地址分配 给这个对象。 • 任何作了NAT的对象,我们在Address Translation中 我们都可以看到其对应的规则,这是它自动生成的。 无须我们自己定义。

在日志界面中我们如果点击Active就会显示当前活动连接的日志,如果我 们发现其中某个连接有攻击行为,我们可以立即阻断其攻击,具体是单 击导航条中Tools,选择block。即可以采取阻断。

Crossbeam防火墙培训

添加License篇

添加License步骤

确认服务器与防火墙是否连通

把原来的License Detach

SmartView Tracker部分

• SmartView Tracker是我们排出故障的有效工 具,当网络出现问题时,我们可以通过查 看防火墙日志是否是防火墙作了阻断。如 果发现是防火墙DROP掉了,则检查策略, 排除故障。

图中我们看到有相应注释,左边All Records是显示防火墙的所有日志 ,Firewall是显示防火墙的日志,VPN是显示的VPN的日志,如果我们点击图 中上面的向下的小箭头,即显示最新出现的日志。正中是日志显示区域。

SmartView Monitor

• 状态查看器SmartView Monitor 是一个高效 的网络和安全分析系统, 使用它可帮助安全 管理员更容易的管理他们的网络. • SmartView Monitor可以查看防火墙状态、 CPU利用率、内存利用率、硬盘剩余百分比 等

Crossbeam防火墙培训