AIX_SSH配置手册

AIX操作系统安全配置规范

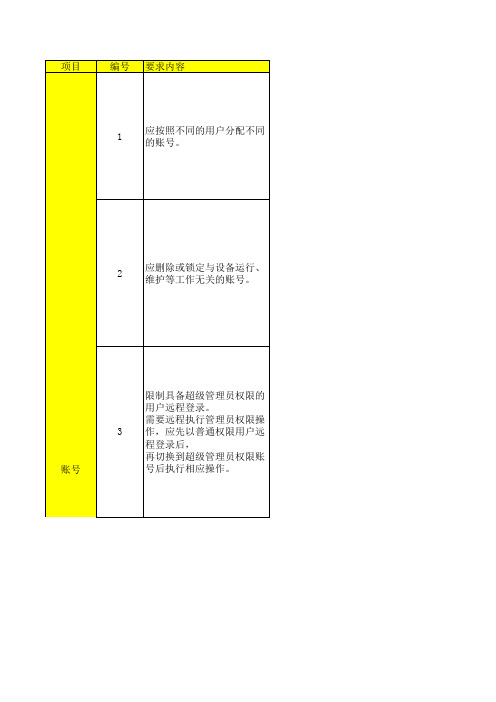

AIX安全配置程序1 账号认证编号:安全要求-设备-通用-配置-1编号:安全要求-设备-通用-配置-22密码策略编号:安全要求-设备-通用-配置-3编号:安全要求-设备-通用-配置-4编号:安全要求-设备-通用-配置-5编号:安全要求-设备-通用-配置-63审核授权策略编号:安全要求-设备-通用-配置-7(1)设置全局审核事件配置/etc/security/audit/config文件,审核特权帐号和应用管理员帐号登录、注销,用户帐号增删,密码修改,执行任务更改,组更改,文件属主、模式更改,TCP连接等事件。

classes:custom = USER_Login,USER_Logout,USER_SU,PASSWORD_Change,USER_Create,USER_Change,USER_Remove,USER_Chpass,GROUP_Create,GROUP_Change,GROUP_Remove,CRON_J obAdd,CRON_JobRemove,TCPIP_config,TCPIP_host_id,TCPIP_connect,TCPIP_access,TCPIP_route,USER _Reboot,USER_SetGroups,INSTALLP_Inst,INSTALLP_Exec,FS_Rmdir,FS_Chroot,PORT_Locked,PORT_ Change,PROC_kill,PROC_Reboot,FS_Mount,FS_Umount,PROC_Settimer,PROC_Adjtime(2)审核系统安全文件修改配置/etc/security/audit/objects文件,审核如下系统安全相关文件的修改。

/etc/security/environ:w = "S_ENVIRON_WRITE"/etc/security/group:w = "S_GROUP_WRITE"/etc/security/limits:w = "S_LIMITS_WRITE"/etc/security/login.cfg:w = "S_LOGIN_WRITE"/etc/security/passwd:r = "S_PASSWD_READ"w = "S_PASSWD_WRITE"/etc/security/user:w = "S_USER_WRITE"/etc/security/audit/config:w = "AUD_CONFIG_WR"编号:安全要求-设备-通用-配置-8编号:安全要求-设备-AIX-配置-94日志配置策略本部分对AIX操作系统设备的日志功能提出要求,主要考察设备所具备的日志功能,确保发生安全事件后,设备日志能提供充足的信息进行安全事件定位。

AIX-SSH配置手册

AIX-SSH配置手册SSH配置完全手册前言为何使用 OpenSSH?您每天使用的标准网络服务(如 FTP、Telnet、RCP 和远程 Shell (rsh) 等)在封闭环境中运行良好,但使用这些服务在网络上传输的信息是未加密的。

任何人都可以在您的网络或远程计算机上使用包嗅探器查看交换的信息,有时甚至可以查看密码信息。

而且,使用所有此类服务时,在登录过程中用于自动登录的选项会受到限制,并且通常依赖于将纯文本密码嵌入到命令行才能执行语句,从而使登录过程变得更加不安全。

开发的安全 Shell (SSH) 协议可以排除这些限制。

SSH 能够为整个通信通道提供加密,其中包括登录和密码凭据交换,它与公钥和私钥一起使用可以为登录提供自动化身份验证。

您还可以将 SSH 用作基础传输协议。

以这种方式使用 SSH 意味着在打开安全连接后,加密通道可注意:在AIX上安装SSH , 需要安装OpenSSL 来获得支持 . 否则, 安装会不成功 , 报错信息提示也要先安装OpenSSL .OpenSSL可以登陆IBM官网下载 , SSH 软件从https:///project/showfiles.php?group_id=127997上下载 .环境说明实验环境机器为: M85 , P630 系统版本均为AIX 5.3根据系统版本来下载OpenSSL和OpenSSH的版本 .OpenSSL : openssl-0.9.7l-2.aix5.1.ppc.rpm OpenSSH : openssh-4.3p2-r2.tar.Z安装软件安装顺序为先安装OpenSSL , 后安装OpenSSH➢OpenSSL : 将openssl-0.9.7l-2.aix5.1.ppc.rpm包ftp到/tmp/ssh下.通过smitty installp安装 .如下图:➢OpenSSH : 将openssh-4.3p2-r2.tar.Z包ftp到/tmp/ssh下, 用命令:Zcat openssh-4.3p2-r2.tar.Z | tar -xvf -解包.Smitty installp 安装 .注意要先单独安装license. 后面再安装base包,都要选择ACCEPT new license agreements为yes.如下图:配置SSH软件安装完成后 , 可以通过lssrc –s sshd查看ssh后台程序有没启动 . 一般安装完ssh软件, 会自动激活该后台程序 . 如查看未激活 , 用 startsrc -s sshd来启动就可以.➢软件安装完成后 , 在/etc下会有ssh这个目录生成.➢修改sshd_config文件 , 为后面的2台机器之间互相访问不需要提供密码做准备 . 修改的内容如图红色的,visshd_config将前头的#号注释掉,启用就可以.AIX6105SP5版本中需要在/etc/ssh/sshd_config中修改.ssh/authorized_keys为~/.ssh/authorized_keys,否则系统重启后无法启动sshd进程。

AIX系统安全配置指南1.0

AIX系统安全配置指南1. 远程访问控制 ........................................................................... - 2 -1.1.登陆限制 .......................................................................... - 2 -1.2.登陆屏幕欢迎词 .............................................................. - 2 -1.3.离开时锁定 ...................................................................... - 3 -1.4.强制自动注销 .................................................................. - 3 -2. 用户帐户安全 ........................................................................... - 4 -2.1. Root 帐户......................................................................... - 4 -2.2. 禁用直接 root 用户登录................................................ -4 -2.3. 用户帐户控制 .................................................................. - 5 -2.4. 禁用不需要的默认帐户 .................................................. - 6 -3. 密码安全 ................................................................................... - 7 -3.1. 设置强密码 ...................................................................... - 7 -3.2.设置密码策略 .................................................................. - 7 -4. AIX系统日常检查 ................................................................... - 9 -1. 远程访问控制1.1. 登陆限制要防止潜在黑客较难通过猜测密码来攻击系统,请在/etc/security/login.cfg 文件中设置登陆控制: 属性 用于PtYs(网络) 用于TTYs 建议值注释Sad_enabled Y Y false 很少需要“安全注意键”。

aix6.1+oracle 11g+rac安装配置手册

aix6.1+grid+rac+oracle 11g安装配置手册系统架构摘要aix 6100-004+oracle grid 11gr2+oracle rac+oracle database hostname oradb1 oradb2IP address:10.1.1.71 oradb210.1.1.73 oradb2vip192.168.101.71 oradb2priv10.1.1.70 oradb1192.168.101.70 oradb1priv10.1.1.72 oradb1vip10.1.1.74 oracrs用户:root/rootgrid/gridoracle/oracle安装前准备工作/usr/sbin/lsattr -E -l sys0 -a realmem/usr/sbin/lsps -alsattr -El rhdisk3 -a size_mb编辑/etc/hostsvi /etc/hosts加入:10.1.1.71 oradb210.1.1.73 oradb2vip192.168.101.71 oradb2priv10.1.1.70 oradb1192.168.101.70 oradb1priv10.1.1.72 oradb1vip10.1.1.74 oracrs----安装SSH的软件包及配置在AIX Toolbox for Linux Applications盘上,安装SSH的前提包openssl-0.9.7gopenssl-devel-0.9.7gopenssl-doc-0.9.7g在扩展盘上openssh.baseopenssh.licenseopenssh.man.en_USFIXPACKIZ39665IZ29348IZ55160调整用户的SHELL Limit修改/etc/security/limits文件中root oracle用户相关部分如下:root:fsize = -1core = -1cpu = -1data = -1rss = -1stack = -1nofiles = -1oracle:fsize = -1core = -1cpu = -1data = -1rss = -1stack = -1nofiles = -1调整系统参数lsattr -E -l sys0 -a maxuproc/usr/sbin/chdev -l sys0 -a maxuproc=16384/usr/sbin/no -r -o ipqmaxlen=512/usr/sbin/no -p -o udp_sendspace=65536/usr/sbin/no -p -o udp_recvspace=655360/usr/sbin/no -p -o tcp_sendspace=65536/usr/sbin/no -p -o tcp_recvspace=65536/usr/sbin/no -p -o rfc1323=1/usr/sbin/no -p -o sb_max=1301720创建oinstall、dbamkgroup -A id=1000 oinstallmkgroup -A id=1200 dbamkuser id=1100 pgrp=oinstall groups=dba home='/home/grid' gridmkuser id=1101 pgrp=oinstall groups=dba home='/home/oracle' oraclemkdir -p /oracle/gridchown -R grid:oinstall /oraclemkdir /oracle/appchown oracle:oinstall /oracle/appchmod -R 775 /oracle/passwd gridpasswd oraclelsuser -a capabilities gridchuser capabilities=CAP_NUMA_ATTACH,CAP_BYPASS_RAC_VMM,CAP_PROPAGA TE grid验证oracle用户# id oracleuid=500(oracle) gid=202(oinstall) groups=203(dba)保证各节点都一样,并设置密码passwd oracleGrid安装配置1.设置ASM设备/usr/sbin/chdev -l hdisk2 -a pv=clear/usr/sbin/chdev -l hdisk3 -a pv=clear/usr/sbin/chdev -l hdisk4 -a pv=clear/usr/sbin/chdev -l hdisk5 -a pv=clearchdev -l hdisk2 -a pv=yeschdev -l hdisk3 -a pv=yeschdev -l hdisk4 -a pv=yeschdev -l hdisk5 -a pv=yes准备asm磁盘chown grid:oinstall /dev/rhdisk3chmod 660 /dev/rhdisk3chdev -l hdisk3 -a reserve_policy=no_reserve2.用户配置文件vi .profilePATH=/usr/bin:/etc:/usr/sbin:/usr/ucb:$HOME/bin:/usr/bin/X11:/sbin:.if [ -s "$MAIL" ] # This is at Shell startup. In normalthen echo "$MAILMSG" # operation, the Shell checksfi # periodically.export ORACLE_BASE=/oracle/appexport ORACLE_HOME=/oracle/gridumask 022PATH=$PATH:/oracle/grid/binexport PATHexport TEMP=/tmpexport TMPDIR=/tmp3.分别在两台主机上运行如下命令配置grid用户的ssh互信,注意只能一条条运行,不能一次全部复制运行mkdir ~/.sshchmod 700 ~/.ssh/usr/bin/ssh-keygen -t rsa/usr/bin/ssh-keygen -t dsa在oradb1上,一条条分别依次执行。

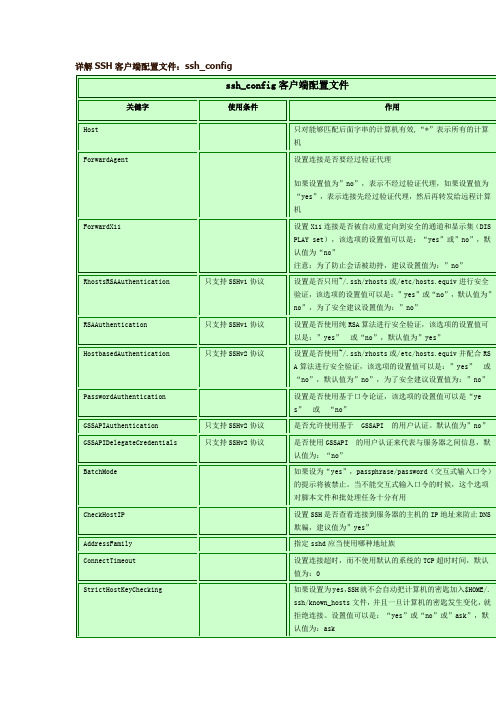

详解SSH客户端配置文件

详解SSH客户端配置文件:ssh_config一、了解R S A二、什么是S S H三、S S H协议的内容四、S S H协议的安全验证五、S S H的应用六、开始配置S S H服务器1、首先确认系统已经安装了以下两个包[r o o t@l o c a l h o s t~]#r p m-q a|g r e p"z l i b-[0-9]"(z l i b包至少为 1.1.4版本)[r o o t@l o c a l h o s t~]#r p m-q a|g r e p"o p e n s s l-[0-9]"(o p e n s s l包至少为0.9.6版本)2、下载并安装o p e n s s h安装包1)下载O p e n S S H(1)官方网:w w w.o p e n s s h.o r g(2)下载当前最新版:O p e n S S H 5.3/5.3p1[r o o t@l o c a l h o s t~]#w g e tf t p://m i r r o r.m c s.a n l.g o v/p u b/o p e n s s h/p o r t a b l e/o p e n s s h-5.3p1.t a r.g z2)安装O p e n S S H(具体看O p e n S S H.t a r.g z包中的I N S T A L L文件)[r o o t@l o c a l h o s t~]#t a r-z x v f o p e n s s h-5.3p1.t a r.g z;c d o p e n s s h-5.3p1[r o o t@l o c a l h o s t o p e n s s h-5.3p1]#t o u c h r u n.s h;c h m o d u+x r u n.s h然后在r u n.s h文件中输入以下几行内容:[r o o t@l o c a l h o s t o p e n s s h-5.3p1]# ./r u n.s h&&m a k e&&m a k e i n s t a l l[r o o t@l o c a l h o s t o p e n s s h-5.3p1]#c p c o n t r i b/r e d h a t/s s h d.p a m/e t c/p a m.d/s s h d注意:一定不要忘记拷贝s s h d.p a m到/e t c/p a m.d目录下,并改名为s s h d,要不然用户就不能通过S S H服务器的”基于口令的安全验证”方式,从而不能登录S S H服务器[r o o t@l o c a l h o s t~]#e c h o"/u s r/l o c a l/o p e n s s h/s b i n/s s h d&">>/e t c/r c.l o c a l注意:安装完以后,把s s h d服务启动加入到r c.l o c a l脚本中,从而实现系统时,自动启动该服务[r o o t@l o c a l h o s t o p e n s s h-5.3p1]#c p/u s r/l o c a l/o p e n s s h/s h a r e/m a n/m a n1/*/u s r/l o c a l/s h a r e/m a n/m a n1/[r o o t@l o c a l h o s t o p e n s s h-5.3p1]#c p/u s r/l o c a l/o p e n s s h/s h a r e/m a n/m a n5/*/u s r/l o c a l/s h a r e/m a n/m a n5/[r o o t@l o c a l h o s t o p e n s s h-5.3p1]#c p/u s r/l o c a l/o p e n s s h/s h a r e/m a n/m a n8/*/u s r/l o c a l/s h a r e/m a n/m a n8/注意:把帮助文件拷贝到/u s r/l o c a l/s h a r e/m a n/下面,已便用m a n命令查看帮助[r o o t@M y l i n u x~]#u s e r a d d r u a n x i;p a s s w d r u a n x i[r o o t@M y l i n u x~]#u s e r a d d c r s k y;p a s s w d c r s k y[r o o t@M y l i n u x~]#g r o u p a d d S S H a d m i n[r o o t@M y l i n u x~]#v i/e t c/g r o u p把用户r u a n x i加入到组S S H a d m i n中,修改/e t c/g r o u p中的内容:S S H a d m i n:x:503:r u a n x i注意:这里把用户加入S S H a d m i n组中的目的是:让r u a n x i能够登录S S H服务器,而用户c r s k y没有加入到S S H a d m i n组中,也就无法登录S S H服务器了,因为一般系统管理员的人数不会很多,所以我们只让系统管理员有权登录S S H服务器,其他人员禁止登录,这样能让服务器更安全(具体还得配置s s h d_c o n f i g文件)3)修改配置文件(1)安装完o p e n s s h后,会生成以下几个配置文件(注意:这些生成的配置文件具体要放在哪个位置?这是由--s y s c o n f i g d i r参数指定的)m o d u l i#s s h服务器的D i f f i e-H e l l m a n密钥文件s s h_c o n f i g#s s h客户端配置文件s s h d_c o n f i g#s s h服务器配置文件s s h_h o s t_d s a_k e y#s s h服务器d s a算法私钥s s h_h o s t_d s a_k e y.p u b#s s h服务器d s a算法公钥s s h_h o s t_r s a_k e y#s s h服务器r s a算法私钥s s h_h o s t_r s a_k e y.p u b#s s h服务器r s a算法公钥(2)编辑s s h服务器配置文件(s s h d_c o n f i g)[r o o t@l o c a l h o s t~]#v i/u s r/l o c a l/o p e n s s h/s s h_c o n f i g(3)编辑客户端登录环境的配置文件s s h_c o n f i g,通过修改它来改变客户端程序的运行方式[r o o t@M y l i n u x~]#v i/u s r/l o c a l/o p e n s s h/s s h_c o n f i g(4)配置S S H服务器的论证方式第一种:基于口令的论证方式:只需要对上面的配置文件:s s h d_c o n f i g与s s h_c o n f i g做些修改,修改如下:在上面的服务器配置文件s s h d_c o n f i g中,只需去掉下列行的“#”号#P a s s w o r d A u t h e n t i c a t i o n y e s==>P a s s w o r d A u t h e n t i c a t i o n y e s#C h a l l e n g e R e s p o n s e A u t h e n t i c a t i o n y e s==>C h a l l e n g e R e s p o n s e A u t h e n t i c a t i o n y e s在上面的客户端配置文件s s h_c o n f i g中,只需去掉下列行的“#”号#P a s s w o r d A u t h e n t i c a t i o n y e s==>P a s s w o r d A u t h e n t i c a t i o n y e s如果已启动s s h d服务,那么重新启动一下s s h d(k i l l a l l-H U P s s h d),如果还没有启动s s h d服务,现在就用指令:"/u s r/l o c a l/o p e n s s h/s b i n/s s h d &"启动s s h d服务,然后让用户:r o o t与c r s k y分别重新登录,此时会产生如下结果:分析原因:在服务器配置文件s s h d_c o n f i g中设置不允许r o o t用户登录S S H服务器,另外用户c r s k y不属于S S H a d m i n组的成员,所以也无法登录S S H服务器第二种:基于密钥的论证方式:只需要对上面的配置文件:s s h d_c o n f i g与s s h_c o n f i g做些修改,修改如下:在上面的服务器配置文件s s h d_c o n f i g中,修改如下几行#H o s t K e y/u s r/l o c a l/o p e n s s h/s s h_h o s t_r s a_k e y==>H o s t K e y/u s r/l o c a l/o p e n s s h/s s h_h o s t_r s a_k e y#H o s t K e y/u s r/l o c a l/o p e n s s h/s s h_h o s t_d s a_k e y==>H o s t K e y /u s r/l o c a l/o p e n s s h/s s h_h o s t_d s a_k e y#A u t h o r i z e d K e y s F i l e.s s h/a u t h o r i z e d_k e y s==>A u t h o r i z e d K e y s F i l e.s s h/ a u t h o r i z e d_k e y s#P a s s w o r d A u t h e n t i c a t i o n y e s==>P a s s w o r d A u t h e n t i c a t i o n n o#C h a l l e n g e R e s p o n s e A u t h e n t i c a t i o n y e s==>C h a l l e n g e R e s p o n s e A u t h e n t i c a t i o n n o在上面的客户端配置文件s s h_c o n f i g中,修改如下几行#I d e n t i t y F i l e~/.s s h/i d_r s a==>I d e n t i t y F i l e~/.s s h/i d_r s a#I d e n t i t y F i l e~/.s s h/i d_d s a==>I d e n t i t y F i l e~/.s s h/i d_d s a#P a s s w o r d A u t h e n t i c a t i o n y e s==>P a s s w o r d A u t h e n t i c a t i o n n o七、O p e n S S H用户工具1、s s h(登录远程S S H服务器)1)S S H服务器基于密钥的认证方式[r u a n x i@M y l i n u x~]$s s h-l r u a n x i-i~/.s s h/i d_r s a-p2222-2192.168.1.1002)S S H服务器基于密码的认证方式[r u a n x i@M y l i n u x~]$s s h-l r u a n x i-p2222192.168.1.100;3)使用S S H登录来执行远程的一些命令[r u a n x i@M y l i n u x~]$s s h-l r u a n x i-p2222-2-q-i~/.s s h/i d_r s a192.168.1.100'l s-l/t m p;l s-l /e t c/g r u b.c o n f'(即:使用用户账号r u a n x i安静登录,并使用密钥方式来验证,登录后执行命令:l s -l/t m p,把结果返回到本地终端并退回到本地)参数解析-p:不使用默认端口,使用2222端口-2:选用S S H v2-l:登录用户名-i:指定登录的用户的私钥存放位置-q:安静模式登录2、s s h-k e y g e n工具例如:为ruanxi用户修改pass-phrase。

Aix-shell_入门

所有的UNIX® 用户都应该了解如何使用Korn Shell 脚本。

通过编写Shell 脚本,可以让您实现许多任务的自动化,并可以为您节约大量的时间。

初看起来,它似乎令人生畏,但只要遵循正确的指导,您就可以熟练地使用它。

本文将指导您编写自己的Korn Shell 脚本。

什么是Shell?IBM® AIX® 操作系统和其他的类UNIX 操作系统一样,都需要通过某种方式与内核进行通信。

这项任务正是通过使用Shell 来实现的。

您可以使用各种不同的Shell,但本文重点关注于Korn Shell。

Korn Shell 是AIX 所使用的缺省Shell。

当您登录到AIX 中时,将以某个目录的提示符作为开始。

缺省目录通常是您的home 目录。

之所以将其称为home 目录,是因为该目录的结构通常如下所示:当登录时,您将处于命令行或者命令提示符处。

这正是您输入UNIX 命令的地方。

您可以输入与UNIX 内核进行交互的Shell 命令。

这些命令可能简单到只有一行(比如查看日期),也可能为多行,而这取决于您所进行的操作。

清单1提供了一些示例命令。

清单 1. 示例命令有关Shell 命令的最棒的一项功能是,您可以将多个命令组合在一个称为脚本的文件中,它允许您依次运行多个命令。

当您必须一次又一次重复地运行相同的命令时,使用脚本非常合适。

您可以将这些命令放到一个Korn Shell 脚本中,而无需反复地键入这些命令。

编写您的第一个Korn Shell 脚本Korn Shell 脚本中的第一行是Shell 自身。

它被表示为下面的形式:要在AIX 中编写Korn Shell 脚本,您需要使用一种文本编辑器。

vi 是一种使用最广泛、且随处可见的文本编辑器。

开始接触时可能会觉得有点麻烦,但随着使用vi 的次数的增多,您将熟练地掌握它。

关于如何使用vi 文本编辑器,人们撰写了很多相关的书籍。

要开始编写您的第一个Korn Shell 脚本,首先需要打开vi 编辑器,并添加Shell 名称作为第一行。

ssh命令使用方法

ssh命令使用方法SSH(SecureShell)是一种远程安全连接服务,它可以在两台主机之间建立安全的通信通道,并允许用户在这两台主机之间安全地传输数据。

它是一种强大且安全的网络服务,被广泛用于管理远程服务器,实现远程控制等等。

SSH最初版本于1995发布,现在已成为远程安全连接服务的主流应用。

文将介绍如何使用SSH令来实现远程安全连接。

一、SSH令基本用法SSH令的格式为:ssh [username]@[remote-host] [command]。

其中[username]是远程主机上的用户名,[remote-host]是远程主机的主机名或 IP址,[command]是要在远程主机上执行的命令。

举个例子,若要在远程主机 192.168.0.100 上登录,用户名为 user1,则可以使用以下命令:若要在远程主机上执行 date令查看当前系统时间,则可以使用以下命令:同时,SSH 也可以用于文件的传输,可以用以下命令将远程主机上的文件传输到本地,以及将本地文件传输到远程主机。

将远程文件传输到本地:scp /local/path 将本地文件传输到远程:scp /local/path *************.0.100:/home/user1/file.txt二、SSH户端设置使用SSH令需要在客户端主机上安装SSH户端软件,这可以通过在客户端下载、安装SSH户端软件来完成。

各类现代操作系统(如Linux、Mac OS)都自带SSH户端,无需再另外安装,但Windows作系统中则需要安装独立的SSH户端软件。

安装相关软件之后,就可以使用ssh令来连接远程主机,使用password验证身份。

但安全性较弱,可以使用公钥认证,从而提高安全性。

三、SSH钥认证使用SSH钥认证的原理非常简单,主要由两部分组成:公钥和私钥,其中公钥是公开的,可以传输到需要认证的远程主机上,私钥是保存在本地的,用来签署消息,以确认身份。

AIX系统参数配置-推荐下载

AIX 系统参数配置AIX 系统参数配置AIX内核属于动态内核,核心参数基本上可以自动调整,因此当系统安装完毕后,应考虑修改的参数一般如下: 一、单机环境 1、系统用户的最大登录数maxlogin maxlogin的具体大小可根据用户数设定,可以通过smitty chlicense命令修改,该参数记录于/etc/security/login.cfg文件,修改在系统重新启动后生效。

2、系统用户的limits参数 这些参数位于/etc/security/limits文件中,可以把这些参数设为-1,即无限制,可以用vi 修改/etc/security/limits文件,所有修改在用户重新登录后生效。

default: fsize = 2097151 ----》改为-1 core = 2097151 cpu = -1 data = 262144 ----》改为-1 rss = 65536 stack = 65536 nofiles = 2000 3、Paging Space 检查paging space的大小,在物理内存<2G时,应至少设定为物理内存的1.5倍,若物理内存>2G,可作适当调整。

同时在创建paging space时, 应尽量分配在不同的硬盘上,提高其性能。

利用smitty chps修改原有paging space的大小或smitty mkps增加一块paging space。

4、系统核心参数配置 利用lsattr -Elsys0 检查maxuproc, minpout, maxpout等参数的大小。

maxuproc为每个用户的最大进程数,通常如果系统运行DB2或ORACLE是应将maxuproc调整,Default:128、调整到500,maxuproc增加可以马上起作用,降低需要AIX重起。

当应用涉及大量的顺序读写而影响前台程序响应时间时,可考虑将maxpout设为33, minpout设为16,利用smitty chgsys来设置。

AIX6.1系统安装配置及HACMP详细配置

**省操作风险管理系统小型机安装配置手册目录小型机安装配置手册 (4)1.1操作系统安装 (4)1.2安装操作系统bundle (10)1.3limit参数设置 (11)1.4开启IOCP (11)1.5打开fullcore设置 (12)1.6调整maxpout,minpout设置 (12)1.7调整maxuproc设置 (12)1.8调整syncd设置 (12)1.9设置时区 (13)1.10增加error log文件大小 (13)1.11系统网络参数设置 (13)1.12系统AIO参数设置 (14)1.13系统VM参数设置 (14)1.14HBA卡参数设置 (15)1.15语言包安装 (15)1.16补丁包安装 (16)1.17创建oracle软件的文件系统 (16)1.18操作系统镜像 (17)1.19设置SWAP大小 (17)1.20修改文件系统大小设置 (17)1.21dump设置 (18)1.22安装hacmp软件 (19)1.23安装hacmp补丁 (20)1.24配置网络 (20)1.25添加cluster 名字 (21)1.26添加cluster的主机 (21)1.27添加基于IP的网络 (22)1.28添加基于非IP的网络(即串口心跳) (22)1.29添加IP地址 (22)1.30添加串口设备 (23)1.31添加资源组 (24)1.32添加SVC IP (25)1.33添加应用脚本 (26)1.34添加卷组到资源组 (28)1.35同步串口通讯 (30)1.36同步两台主机HACMP配置 (30)1.37主节点上启动Cluster (31)1.38备节点上启动Cluster (34)1.39查看hacmp的运行状态 (34)1.40Hacmp资源组切换测试 (38)1.41EMC存储powerpath多路径管理软件安装 (41)1.42创建VG (47)1.41.1 创建sqdbvg (47)1.41.2创建hddbvg (54)1.41.3创建rmansqvg (58)1.41.4创建rmanhdvg (59)小型机安装配置手册1.1操作系统安装要求统一使用****6100-07 SP4操作系统安装介质进行操作系统安装。

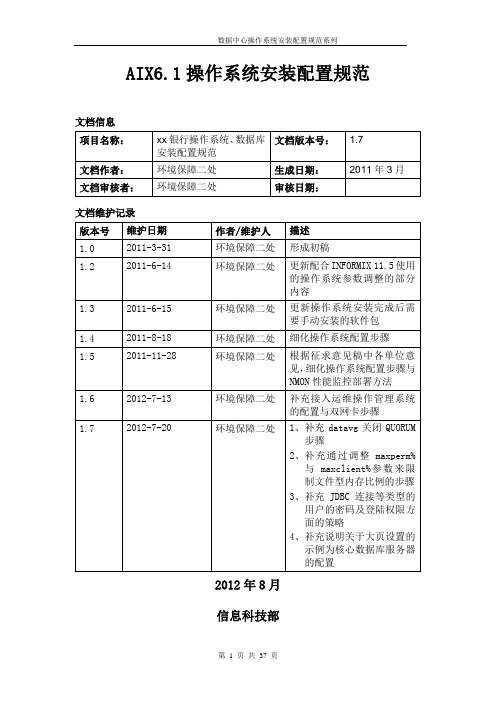

AIX-V6.1操作系统安装配置规范

AIX6.1操作系统安装配置规范文档信息文档维护记录2012年8月信息科技部版权申明本安装配置规范版权为xx银行所有,属于xx银行的内部资料,除了xx银行书面同意及授权外,任何单位和个人不得复制、修改、引用、出版或传播本安装配置规范的全部或部分内容。

本文档根据部门发布的《关于印发本行信息科技若干主流操作系统安全技术标准(2010年1月修订)的通知》(x银科【2010】1号文)与《关于印发本行信息科技若干操作系统安全技术标准(2012年7月修订)的通知》(x银科【2012】30号文)中的AIX操作系统安全技术标准行修订。

适用范围本安装配置规范适用于Aix V6.1版。

除条文中特别规定适用范围的,本安装配置规范条文适用于总分行的生产、研发和测试等环境。

目录AIX6.1操作系统安装配置规范 (1)一、硬件配置要求(生产环境必须满足,研发测试环境供参考) (4)二、操作系统安装过程 (4)1、准备工作 (4)2、安装过程 (4)3、其他软件包的安装 (7)三、操作系统的配置步骤 (7)1、修改时区 (7)2、修正操作系统时间 (8)3、修改ROOT用户的密码 (9)4、修改机器名 (9)5、修改操作系统属性参数 (9)6、设置系统DUMP (10)7、VG创建及配置 (10)8、修改系统交换空间 (13)9、激活串口 (13)10、修改IP地址和路由设置 (14)11、建立逻辑卷WORKLV(ROOTVG) (15)12、创建文件系统 (17)13、系统内核参数调优 (19)14、配合I NFORMIX 11.5使用的操作系统参数调整 (20)15、系统资源参数调整 (20)16、配置安全连接软件SSH (21)17、部署NTP服务(生产环境必须设置,研发测试环境供参考) (21)18、部署生产系统操作系统自动备份脚本(生产环境必须设置,研发测试环境供参考) (22)四、操作系统的安全设置步骤 (23)1、关闭所有不必要的系统服务进程 (23)2、设置登录超时时间 (25)3、限制用户使用SU (26)4、操作系统用户帐户设置规范如下: (26)5、用户密码策略设置(生产环境必须设置,研发测试环境供参考) (26)6、系统安全其他方面的设置步骤 (28)五、双网卡配置与监控部署 (29)1、小型机双网卡配置(生产环境必须设置,研发测试环境供参考) (29)2、部署生产系统综合管理脚本(生产环境必须设置,研发测试环境供参考) (31)3、部署NMON性能监控(生产环境必须设置,研发测试环境供参考) (32)4、部署T IVOLI(生产环境必须设置,研发测试环境供参考) (32)六、小型机外接存储安装和配置规范 (36)一、硬件配置要求(生产环境必须满足,研发测试环境供参考)Aix操作系统适用于IBM 小型机和刀片式基于Power系列芯片开发的机型,相应的硬件要求建议如下:1、双电源模块冗余配置(拷机过程中需进行电源冗余测试工作)。

AIX 操作系统安全配置要求及操作指南

补丁

1

应根据需要及时进行补丁装 载。对服务器系统应先进行 兼容性测试。

1

设备应配置日志功能,对用 户登录进行记录,记录内容 包括用户登录使用的账号, 登录是否成功,登录时间, 以及远程登录时,用户使用 的IP 地址。

日志

2(可选)

启用记录cron行为日志功能 和cron/at的使用情况

3

设备应配置权限,控制对日 志文件读取、修改和删除等 操作。

1、参考配置操作 修改配置文件 vi /etc/syslog.conf,加上这几行: \t\t/var/adm/authlog *.info;auth.none\t\t/var/adm/syslog\n" 建立日志文件,如下命令: touch /var/adm/authlog /var/adm/syslog chown root:system /var/adm/authlog 重新启动 syslog 服务,依次执行下列命令: stopsrc -s syslogd startsrc -s syslogd AIX 系统默认不捕获登录信息到syslogd,以上配置增加了验证信 息发送到/var/adm/authlog 和/var/adm/syslog 2、补充操作说明 1、参考配置操作 cron/At的相关文件主要有以下几个: /var/spool/cron/crontabs 存放cron任务的目录 /var/spool/cron/cron.allow 允许使用crontab命令的用户 /var/spool/cron/cron.deny 不允许使用crontab命令的用户 /var/spool/cron/atjobs 存放at任务的目录 /var/spool/cron/at.allow 允许使用at的用户 /var/spool/cron/at.deny 不允许使用at的用户 使用crontab和at命令可以分别对cron和at任务进行控制。 #crontab -l 查看当前的cron任务 #at -l 查看当前的at 任务

日常管理手册-AIX

AIX日常管理手册目录1主机开关机步骤 (3)1.1主机关机步骤 (3)1.2主机开机步骤 (3)2系统日常检查 (3)1主机开关机步骤1.1主机关机步骤1.停止前端主机IO,包括RPA2.通过putty登录vplexcli(service/ Mi@Dim7T),进行VPLEX健康检查# VPlexcli:/ >health-check3.收集VPLEX当前信息# VPlexcli:/ >collect-diagnostics -–minimum4.确认VPLEX当前无rebuild操作#VPlexcli:/>rebuild status5.确认VPLEX电池状态# VPlexcli:/ >battery-conditioning summary6.关闭VPLEX电池的conditioning功能#VPlexcli:/> battery-conditioning disable -s /engines/*/stand-by-power-supplies/*7.关闭VPLEX Cluster#VPlexcli:/>clusters/cluster-1> cluster shutdown8.关闭VPLEX的两个director#VPlexcli:/>exit#service@vplex-1:~> ssh -l root 128.221.252.35#director-1-1-a:~ # shutdown -P "now"# director-1-1-a:~ # exit#service@vplex-1:~> ssh -l root 128.221.252.36#director-1-1-b:~ # shutdown -P "now"# director-1-1-b:~ # exit9.关闭VPLEX电源1.2主机开机步骤1.打开VPLEX电源2.通过putty登录vplexcli(service/ Mi@Dim7T),启用VPLEX电池的conditioning功能#VPlexcli:/> battery-conditioning enable -s /engines/*/stand-by-power-supplies/*3.VPLEX健康检查# VPlexcli:/ >health-check4.收集VPLEX当前信息# VPlexcli:/ >collect-diagnostics -–minimum2系统日常检查➢系统日志检查# errptroot@zd04:/ #errptIDENTIFIER TIMESTAMP T C RESOURCE_NAME DESCRIPTIONDCB47997 020******* T H hdisk32 DISK OPERATION ERRORDCB47997 020******* T H hdisk1 DISK OPERATION ERROR其中,TIMESTAMP代表日期,以MMDDhhmmYY格式;如020*******表示2014年02月09日23时55分T(Type)一栏中,P表示永久性错误(或性能降低错误),T 表示临时性错误,U 表示未知错误,I 表示信息而并非错误。

AIX6.1系统安装(串口)配置手册

AIX6.1系统安装(串口)配置手册AIX6.1系统安装(串口)配置手册v1.0目录一.版本 (4)二.准备光盘 (4)三.AIX系统安装 (4)3.1 AIX安装方式简介 (4)3.2 AIX系统安装具体步骤 (5)3.2.1系统安装 (5)3.2.2安装bundle (16)3.2.3系统镜像设置及启动顺序设置 (17)3.2.4 AIX系统补丁安装 (18)四 AIX系统配置及参数修改 (20)4.1 服务器IP及路由配置 (20)4.2 修改服务器主机名 (21)4.3 修改时区 (21)4.4 修改时间 (22)4.5 修改文件系统大小 (22)4.6 系统用户的limits参数 (22)4.7 Paging Space (22)4.8 修改用户最大进程数 (23)4.9 安装中文语言包 (23)4.10安装Bash shell (27)4.11 NTP服务配置 (28)4.12创建用户 (29)4.13限制某些用户无法ftp至power服务器 (30)4.14限制root用户通过telnet/ssh/rlogin登录至power服务器(30)4.15 ASMI(超级系统管理口)的使用 (31)4.16 数据库和应用自启动脚本配置 (33)4.17 AIX中samba Server的配置方法 (34)4.18 AIX中普通用户拥有sqlplus的执行权限配置方法 (35) 五.AIX常用系统命令简介 (36)5.1系统开关机 (36)5.2设备查看命令 (37)a)lsdev命令 (37)b)lspv命令 (39)c)lscfg命令 (40)d)lsattr命令 (41)5.3逻辑卷操作命令 (42)a) mkvg42b) lsvg(42)c) mklv (44)d) lslv (44)5.4文件系统操作命令 (44)a)smitty crfs (44)c)mount (46)d) df (47)5.5文件操作命令 (47)a)ls (47)b)cp (47)c)mv (47)d)rm (48)e)chown (48)5.6网络命令 (48)a)netstat (48)b)ifconfig (49)c)smitty tcpip (49)5.7查看系统运行状况 (51)a)topas (51)b)vmstat (52)附录一.系统补丁介绍及下载步骤 (52)附录二.配置超级终端步骤 (55)本文档仅供研发内部使用,如需在生产环境使用,请先对指导书各步骤进行验证一.版本采用的操作系统是I BM 的A IX6.1二.准备光盘系统安装盘D VD2 张: AIX 6 1-03如无系统补丁光盘,可以到IBM网站去下载对应补丁(见附件一.)三.AIX系统安装3.1 AIX安装方式简介AIX 可供选择的安装方式有三种:1)全新覆盖安装(New and Complete Overwrite)使用这种方法安装系统将会覆盖用户所选择目标盘上的所有数据。

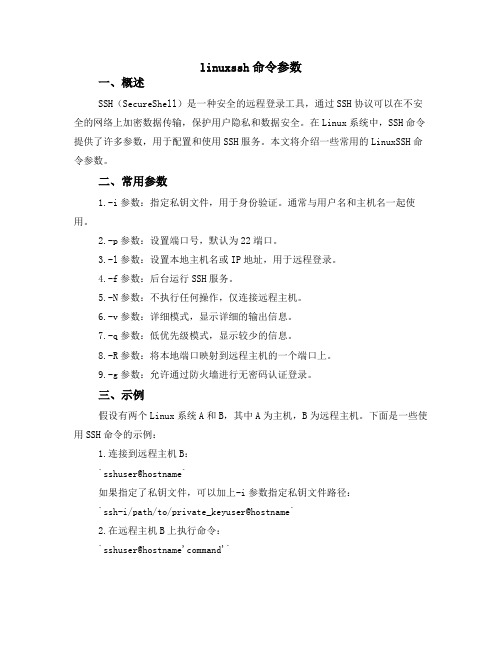

linux ssh命令参数

linuxssh命令参数一、概述SSH(SecureShell)是一种安全的远程登录工具,通过SSH协议可以在不安全的网络上加密数据传输,保护用户隐私和数据安全。

在Linux系统中,SSH命令提供了许多参数,用于配置和使用SSH服务。

本文将介绍一些常用的LinuxSSH命令参数。

二、常用参数1.-i参数:指定私钥文件,用于身份验证。

通常与用户名和主机名一起使用。

2.-p参数:设置端口号,默认为22端口。

3.-l参数:设置本地主机名或IP地址,用于远程登录。

4.-f参数:后台运行SSH服务。

5.-N参数:不执行任何操作,仅连接远程主机。

6.-v参数:详细模式,显示详细的输出信息。

7.-q参数:低优先级模式,显示较少的信息。

8.-R参数:将本地端口映射到远程主机的一个端口上。

9.-g参数:允许通过防火墙进行无密码认证登录。

三、示例假设有两个Linux系统A和B,其中A为主机,B为远程主机。

下面是一些使用SSH命令的示例:1.连接到远程主机B:`sshuser@hostname`如果指定了私钥文件,可以加上-i参数指定私钥文件路径:`ssh-i/path/to/private_keyuser@hostname`2.在远程主机B上执行命令:`sshuser@hostname'command'`在命令中指定要执行的命令。

注意使用引号将命令括起来,以免被Shell解释器误解。

3.在后台运行SSH服务:`ssh-fuser@hostname`使用-f参数可以在后台运行SSH服务,节省系统资源。

4.设置本地主机名或IP地址:`ssh-llocal_hostnameuser@hostname`使用-l参数设置本地主机名或IP地址,以便远程登录时显示正确的主机名。

5.将本地端口映射到远程主机端口上:`ssh-Rport:localhost:remote_portuser@hostname`使用-R参数将本地端口映射到远程主机的端口上,实现反向代理功能。

AIX操作系统详细配置步骤

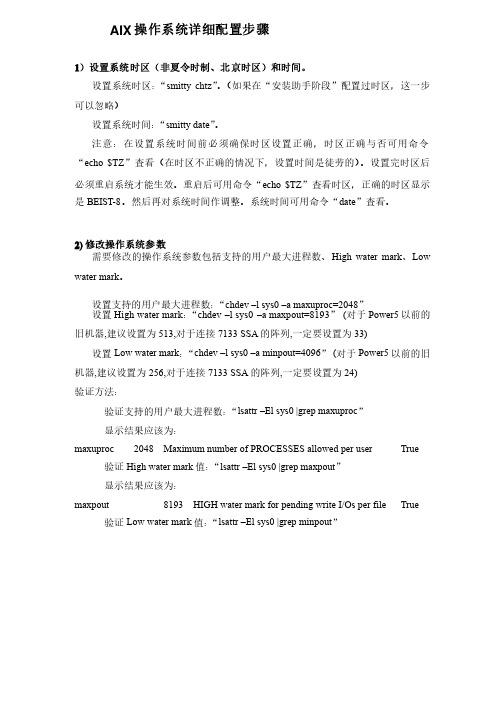

AIX 操作系统详细配置步骤1)设置系统时区(非夏令时制、北京时区)和时间。

设置系统时区:“smitty chtz ”。

(如果在“安装助手阶段”配置过时区,这一步可以忽略)可以忽略)设置系统时间:“smitty date ”。

注意:在设置系统时间前必须确保时区设置正确,时区正确与否可用命令“echo $TZ ”查看(在时区不正确的情况下,设置时间是徒劳的)。

设置完时区后必须重启系统才能生效。

重启后可用命令“echo $TZ ”查看时区,正确的时区显示是BEIST-8。

然后再对系统时间作调整。

系统时间可用命令“date ”查看。

”查看。

2) 修改操作系统参数需要修改的操作系统参数包括支持的用户最大进程数、High water mark 、Low water mark 。

设置支持的用户最大进程数:“chdev chdev ––l sys0 l sys0 ––a maxuproc=2048” 设置High water mark :“chdev chdev ––l sys0 l sys0 ––a maxpout=8193” (对于Power5以前的旧机器,建议设置为513,对于连接7133 SSA 的阵列,一定要设置为33)设置Low water mark :“chdev chdev ––l sys0 l sys0 ––a minpout=4096” (对于Power5以前的旧机器,建议设置为256,对于连接7133 SSA 的阵列,一定要设置为24)验证方法:验证方法:验证支持的用户最大进程数:“lsattr lsattr ––El sys0 |grep maxuproc ” 显示结果应该为:显示结果应该为:maxuproc2048 Maximum number of PROCESSES allowed per user True验证High water mark 值:“lsattr lsattr ––El sys0 |grep maxpout ” 显示结果应该为:显示结果应该为:maxpout8193 HIGH water mark for pending write I/Os per file True 验证Low water mark 值:“lsattr lsattr ––El sys0 |grep minpout ”显示结果应该为:显示结果应该为:minpout4096 LOW water mark for pending write I/Os per file True3) 设置Dump 设备参数dump lv 初始大小调整原则:规定初始大小为内存大小的三分之一。

AIX下的SSH安装

AIX下默认不开通SSH的,倒是开通telnet。

这是既不安全也不方便的,而且我们的产品对服务端的交互基本是基于SSH的。

下面我们来手动安装SSH(命令部分我用红色字体标出):1、下载SSH所需要包体我已经放在\\ap11191\ftpShared\TDA\AIX SSH里了2、FTP上传C:\Users\bsui>ftp 10.1.0.63Connected to 10.1.0.XX.220 FTP server (Version 4.2 Fri Feb 10 15:35:23 CST 2012) ready.User (10.1.0.63:(none)): oracle331 Password required for oracle.Password:230-Last unsuccessful login: Wed Mar 27 08:14:49 PDT 2013 on /dev/pts/5 fromalvqasl44.prod.quest.corp230-Last login: Mon Apr 1 17:11:19 PDT 2013 on ftp from ::ffff:10.30.176.47230 User oracle logged in.ftp>bin200 Type set to I.ftp>put D:\down\ssh\openssl.9.8.410.tar.Z /home/oracle/openssl.9.8.410.tar.Z200 PORT command successful.150 Opening data connection for /home/oracle/openssl.9.8.410.tar.Z.226 Transfer complete.ftp: 6696369 bytes sent in 0.57Seconds 11645.86Kbytes/sec.ftp>put D:\down\ssh\openssh-4.5p1-r2.tar.Z /home/oracle/openssh-4.5p1-r2.tar.Z200 PORT command successful.150 Opening data connection for /home/oracle/openssh-4.5p1-r2.tar.Z.226 Transfer complete.ftp: 11735495 bytes sent in 1.00Seconds 11735.50Kbytes/sec.3、为了安装方便,创建安装目录进入到FTP上传好的目录,这里是oracle的home目录。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

SSH配置完全手册

前言

为何使用 OpenSSH

您每天使用的标准网络服务(如 FTP、Telnet、RCP 和远程 Shell (rsh) 等)在封闭环境中运行良好,但使用这些服务在网络上传输的信息是未加密的。

任何人都可以在您的网络或远程计算机上使用包嗅探器查看交换的信息,有时甚至可以查看密码信息。

而且,使用所有此类服务时,在登录过程中用于自动登录的选项会受到限制,并且通常依赖于将纯文本密码嵌入到命令行才能执行语句,从而使登录过程变得更加不安全。

开发的安全 Shell (SSH) 协议可以排除这些限制。

SSH 能够为整个通信通道提供加密,其中包括登录和密码凭据交换,它与公钥和私钥一起使用可以为登录提供自动化身份验证。

您还可以将 SSH 用作基础传输协议。

以这种方式使用 SSH 意味着在打开安全连接后,加密通道可以交换所有类型的信息,甚至 HTTP 和 SMTP 可以使用该方法来保证通信机制的安全。

OpenSSH 是 SSH 1 和 SSH 2 协议的免费实现。

它最初是作为 OpenBSD (Berkeley Software Distribution) 操作系统的一部分开发的,现在被发布为 UNIX 或 Linux®和类似操作系统的常规解决方案。

安装 OpenSSH

OpenSSH 是免费软件,可以从 OpenSSH 的主要网站下载(请参见参考资料)。

可以使用多种系统(包括 Linux、HP-UX、AIX®、Solaris、Mac OS X 等)上的源代码构建 OpenSSH 系统。

通常可以找到所选平台和版本的预编译二进制代码。

有些供应商甚至作为操作系统的一部分提供 OpenSSH 工具包。

要构建OpenSSH,您需要以下内容:

C 编译器(GNU C 编译器 (gcc) 或类似编译器)

Zlib –压缩库

OpenSSL –安全套接字层 (SSL) 安全库

注意:

在AIX上安装SSH , 需要安装OpenSSL来获得支持 . 否则, 安装会不成功 , 报错信息提示也要先安装OpenSSL .

OpenSSL可以登陆IBM官网下载 , SSH软件从

project/group_id=127997

上下载 .

环境说明

实验环境机器为: M85 , P630 系统版本均为AIX

根据系统版本来下载OpenSSL和OpenSSH的版本 .

OpenSSL : 0.9.7l : 安装软件

安装顺序为先安装OpenSSL , 后安装OpenSSH

OpenSSL : 将 0.9.7l包ftp到/tmp/ssh下 .通过smitty installp安装 .

如下图:

OpenSSH : 将包ftp到/tmp/ssh下 , 用命令:Zcat | tar -xvf -

解包.

Smitty installp 安装 .

注意要先单独安装license. 后面再安装base包,都要选择ACCEPT new license agreements为yes.

如下图:

配置SSH

软件安装完成后 , 可以通过lssrc –s sshd查看ssh后台程序有没启动 . 一般安装完ssh软件, 会自动激活该后台程序 . 如查看未激活 , 用 startsrc -s sshd来启动就可以.

软件安装完成后 , 在/etc下会有ssh这个目录生成.

修改sshd_config文件 , 为后面的2台机器之间互相访问不需要提供密码做准备 . 修改的内容如图红色的,vi sshd_config将前头的#号注释掉,启用就可以.

AIX6105SP5版本中需要在/etc/ssh/sshd_config中修改.ssh/authorized_keys为~/.ssh/authorized_keys,否则系统重启后无法启动sshd进程。

在修改该配置文件之前,stopsrc -s sshd停止sshd,修改完成后启动startsrc -s sshd 调试命令:/usr/sbin/sshd -ddd

版本查看:ssh –V

利用命令:ssh-keygen生成key

全部选择默认的就可以 , 生成的private key和public Key会保存在 ~/.ssh目录下 . 如下图

注: 为了后面的访问方便, passphrase一行密码一般设置为空.

将2台机器的public key互相传给对方 . 可以有好几种方法: ftp , rcp , scp都可以 . 这里用rcp来传输, 其实scp也可以传输,就是有点麻烦,由于ssh未配置好 , 就不用scp了.

bussvr01 root

Pmissvr01 root

同样, 在另外台机器把local的pub key传给对方. 名字改为local machine named 方法 . 有区别于本地的pub key .

可以看到对方的pub key已经传输完成 .

由于上面修改了sshd_config文件 , 其中一行为

AuthorizedKeysFile .ssh/authorized_keys

为认证读取文件的位置 .

我们采取默认的方式 , 在~/.ssh下touch一个authorized_keys文件.

将传输过来的对方主机的pub key内容 ,追加到authorized_keys文件上, 如果有多个主机建立了ssh信任机制, 则连续追加即可.

如图所示 , 追加成功.

开始互访

第一次访问, 会提示你是否确认访问, 输入yes . 第二次访问, 就没有改提示了 . 如下图:

而且访问的hosts会自动在默认的~/.ssh目录下生成一个known_hosts文件, 该文件记录了ssh目的主机的ip地址以及公钥和密码信息 .

ssh密码问题

grid信任配置完成后,ssh nodename date仍然需要输入密码的情况。

解决过程如下:

1)在/etc/ssh/sshd_config配置文件中打开ssh的debug信息记录,如下格式:

SyslogFacility AUTH

Loglevel debug

2)停止SSH进程:stopsrc -s sshd

3)启动SSH进程:startsrc -s sshd

4)使用/usr/sbin/sshd -ddd调试,会显示ssh进程的参数设置,确认ssh的auth日志参数配置

#/usr/sbin/sshd -ddd

5)syslog守护进程的配置文件/etc/文件中将auth的级别设置为debug,信息放入/var/log/secure文件,确保文件存在。

/etc/新增如下条目:

/var/log/secure

然后refresh -s sshd

以上步骤是root在node1和node2上都执行。

6)在node1节点通过grid用户执行ssh -vvv node2 ,同时在node2节点查看secure日志文件

$tail -f /var/log/secure

文件内容提示/.ssh/authorized_keys无法打开,可能是grid仍然使用的是root下的authorized_keys文件认证,而没有使用/home/grid/.ssh/authorized_keys文件

7)root用户登录node2,修改root用户的.ssh目录权限:

#chmod 755 /.ssh

#chmod 644 /.ssh/authorized_keys

8)node2上将grid用户下的authorized_keys文件内容导入root用户下的/.ssh/authorized_keys

cat /home/grid/.ssh/authorized_keys>> /.ssh/authorized_keys

9)在node1上grid用户执行ssh node2 date 成功返日期,无须输入密码Windows机器ssh到主机

上面介绍的是两台小机之间的互相ssh通讯的解决办法 . 通过windows上ssh到主机来提高访问的高安全性.

在本地windows xp的机器上, 安装Secure CRT这个软件.

安装完成后, 启动.。