Juniper 高可用性技术白皮书(HA)

Juniper Networks NetScreen-204 208防火墙 说明书

系統管理WebUI(HTTP 與HTTPS)命令列介面(控制台)命令列介面(telnet)命令列介面(SSH)NetScreen-Security Manager在任何介面上透過VPN 通道執行所有管理SNMP 完全客製化MIBMicrosoft CA RSA Keon CAiPlanet (Netscape) CA Baltimore CA DOD PKI CA內建(內部)資料庫使用者限制第三方使用者認證XAUTH VPN 認證Web-based 認證Juniper Networks NetScreen-204/208NetScreen-200 系列產品是目前市面上最能彈性運用的一組網路安全裝置,能輕鬆整合及保護多種不同的網路環境,包含中大型企業辦公室、電子商務網站、資料中心與電信基礎建設。

NetScreen 系列產品分別具有 4 個至 8 個自動調整的 10/100 乙太網路埠,能以接近連線速度 (NetScreen-204 是 400 Mbps ,而 NetScreen-208 是 800Mbps) 執行防火牆功能。

即便是像 3DES 及 AES 加密等需要消耗大量運算資源的應用也可以以 200Mbps 以上的速度進行。

最大效能與容量(2)防火牆效能3DES 效能深入檢查效能同時會話數(concurrent sessions)每秒的新會話數目策略數介面數400 Mbps 200 Mbps 180 Mbps 128,00011,5004,0004 10/100 Base-T550 Mbps 200 Mbps 180 Mbps 128,00011,5004,0008 10/100 Base-T高達1,500RADIUS 、RSA SecurID 與LDAP是是是是是是,v1.5與v2.0 相容是是是是是是是是是管理本地管理資枓庫外部管理資料庫限制性管理網路根管理、管理和唯讀用戶權限軟體升級組態自動恢復路徑管理保障頻寬最大頻寬優先頻寬利用DiffServ stamp外部FlashCompactFlash TM 事件日誌和預警系統配置腳本NetScreen ScreenOS 軟體尺寸與電源尺寸(H/W/L)重量機架掛載電源供應(AC)電源供應(DC)認證安全認證UL 、CUL 、CSA 、CB 、NEBS Level 3 (NetScreen-208 含DC 電源供應)EMC 認證FCC A 級、BSMI 、CE A 級、C-Tick 、VCCI A 級操作環境作業溫度:23°to 122° F 、-5°to 50° C 非作業溫度:-4°to 158° F 、-20°to 70° C 溼度:10 to 90%非冷凝MTBF (Bellcore 機型)NetScreen-204:6.8 年、NetScreen-208:6.5 年安全性認證 (僅限高階機型)Common Criteria :EAL4+FIPS 140-2:Level 2ICSA 防火牆與VPN訂購資訊NetScreen-208美式電源線NS-208-001NetScreen-208英式電源線NS-208-003NetScreen-208歐式電源線NS-208-005NetScreen-208日式電源線NS-208-007Juniper NetScreen-208 w/DC 電源供應NetScreen-208直流電源NS-208-001-DC Juniper NetScreen-204 w/AC 電源供應NetScreen-204美式電源線NS-204-001NetScreen-204英式電源線NS-204-003NetScreen-204歐式電源線NS-204-005NetScreen-204日式電源線NS-204-007Juniper NetScreen-204 w/dC 電源供應NetScreen-204直流電源NS-204-001-DCJuniper NetScreen-200 系列虛擬化技術NetScreen-200 Virtualization KeyNS-200-VIRTVirtualization Key 增加 32 VLANs 、5 個額外的虛擬路由,與 10 個額外的安全區。

Juniper防火墙HA配置详解_双主(L2透明模式)(精)

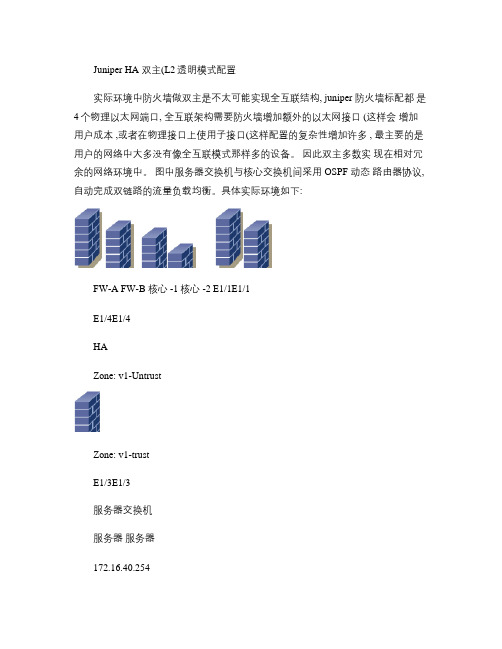

Juniper HA 双主(L2透明模式配置实际环境中防火墙做双主是不太可能实现全互联结构, juniper 防火墙标配都是4个物理以太网端口, 全互联架构需要防火墙增加额外的以太网接口 (这样会增加用户成本 ,或者在物理接口上使用子接口(这样配置的复杂性增加许多 , 最主要的是用户的网络中大多没有像全互联模式那样多的设备。

因此双主多数实现在相对冗余的网络环境中。

图中服务器交换机与核心交换机间采用 OSPF 动态路由器协议,自动完成双链路的流量负载均衡。

具体实际环境如下:FW-A FW-B 核心 -1核心 -2 E1/1E1/1E1/4E1/4HAZone: v1-UntrustZone: v1-trustE1/3E1/3服务器交换机服务器服务器172.16.40.254172.17.1.1172.17.2.1172.17.2.2Zone: v1-trust Zone: v1-Untrust 172.17.1.21.1.1.11.1.1.2Vlan100 主Vlan200 从Vlan200 主Vlan100 从防火墙 A 上执行的命令set hostname ISG1000-Aset interface mgt ip 172.16.12.1/24 set int mgt manageset interface "ethernet1/4" zone "HA" set nsrp cluster id 1set nsrp rto-mirror syncset nsrp rto-mirror session ageout-ack unset nsrp vsd-group id 0set nsrp vsd-group id 1 priority 1set nsrp vsd-group id 1 preemptset nsrp vsd-group id 1 preempt hold-down 10 set nsrp vsd-group id 2 priority 255 set nsrp vsd-group id 2 preempt hold-down 10 防火墙 B 上执行的命令set hostname ISG1000-Bset interface mgt ip 172.16.12.2/24set int mgt manageset interface "ethernet1/4" zone "HA"set nsrp cluster id 1set nsrp rto-mirror syncset nsrp rto-mirror session ageout-ackset nsrp rto-mirror session non-vsiunset nsrp vsd-group id 0set nsrp vsd-group id 1 priority 255set nsrp vsd-group id 1 preempt hold-down 10 set nsrp vsd-group id 2 priority 1 set nsrp vsd-group id 2 preemptset nsrp vsd-group id 2 preempt hold-down 10任意一个防火墙上执行的命令即可set vlan group name v100set vlan group v100 100set vlan group v100 vsd id 1set vlan group name v200set vlan group v200 200set vlan group v200 vsd id 2set vlan port ethernet1/3 group v100 zone V1-trust set vlan port ethernet1/1 group v100 zone V1-untrust set vlan port ethernet1/3 group v200 zone V1-trust set vlan port ethernet1/1 group v200 zone V1-untrustset policy from V1-trust to V1-untrust any any any permit set policy from V1-untrust to V1-trust any any any permitset interface "ethernet1/1" zone "V1-Untrust"set interface "ethernet1/3" zone "V1-Trust"。

SSG300系列

瞻博网络公司安全业务网关SSG 300系列瞻博网络公司安全业务网关300(SSG 300)系列由专用安全设备组成,为大型、地区性分支办事处和中型独立企业的网络部署提供了集高性能、高安全性、路由和局域网/广域网连接方式于一体的完美组合。

通过状态防火墙、IPSec VPN 、IPS 、防病毒(包括防间谍软件、防广告软件、防网页仿冒)、防垃圾邮件以及网页过滤等一套完整的统一威胁管理(UTM )安全特性,可以对进出于地区性分支办事处和企业的流量进行保护,以避免蠕虫、间谍软件、特洛伊木马和恶意软件的侵袭。

SSG 300 系列包含 SSG 350M 和SSG 320M 。

产品系列描述SSG 300 系列由高性能安全平台组成,能够保护企业不受内部和外部攻击、防止未授权访问并满足法规遵从性要求。

SSG 350M 能够提供500 Mbps 的状态防火墙流量和225 Mbps 的 IPSec VPN 流量,而SSG 320M 能够提供400 Mbps 的状态防火墙流量和175 Mbps 的IPSec VPN 流量。

这些产品注重三大特性:安全:久经考验的统一威胁管理(UTM)安全特性和最佳的业务合作伙伴服务相结合,可以同时保护网络免遭病毒、垃圾软件和其它新兴攻击的侵袭。

为了符合内部安全要求并同时满足法规遵从性,SSG 300系列提供了一组先进的网络保护特性,如安全区、虚拟路由器和虚拟局域网等,允许管理员将网络分割为不同层次的安全区域以部署不同的安全策略,从而为各个区域提供不同级别的安全特性。

针对每个安全区域的策略保护机制包括了各种接入控制规则,以及通过任何支持的UTM 安全特性进行的检测。

连接和路由:SSG 300系列具有4个10/100/1000板载接口和若干个能够分别用于局域网或广域网接口的I/O 扩展插槽,使 SSG 300 系列成为一个非常灵活的安全平台。

I/O 选项的灵活组合加上广域网协议和封装支持,使得SSG 300系列平台能够被轻松部署为传统分支机构的办公室路由器,或成为用于降低前期购置成本和后期维护成本的坚固安全和路由设备。

high-availability讲解

One Weak Link Significantly Weakens This Chain!

Copyright © 2007 Juniper Networks, Inc.

Proprietary and Confidential

‹#›

系统可用性计算: 串联

Simple E-3 Network, With One E-3 Trunk

Downtime Time Minutes/Year

5,000 Min/Yr 500 Min/Yr 50 Min/Yr

5 Min/Yr .5 Min/Yr

Qualitative Term

Well-Managed Highly Available Very Highly Available Extremely Highly

1

2

ATM

3

ቤተ መጻሕፍቲ ባይዱ

E-3

4

ATM

5

Server

99.99

99.992

99.9959

99.9959

99.9959

99.98

99.992

99.95

99.9959

99.9959

Availability 99.8835%

Copyright © 2007 Juniper Networks, Inc.

Proprietary and Confidential

▪ IP网络正在由“业务网”向“承载网”转化 ▪ 复杂的业务系统要求IP网络不再是传统的“Best Effort” ▪ 业务系统要求IP网络提供传统SDH、ATM一样的可靠性

Copyright © 2007 Juniper Networks, Inc.

Juniper网络公司SSG 320系列产品(中文)

SSG320M 是 是

是 是 是 是 是 00,000+ POP、HTTP、SMTP、IMAP、FTP、IM 是 是 是 是 是 是 是

是 是 是 是 是

00 00 是 是 是 ,, 是 是 是 是 是 是

00 RADIUS,RSA SecureID,LDAP

是——开始/停止 是 是 是 是

集成的防垃圾邮件功能

由瞻博网络提供的需要年度许可的防垃圾邮件引擎,采用了赛 能够阻止来自已知垃圾邮件散发者和网页冒仿者的恶意邮件。 门铁克(Symantec)公司的技术。

集成的网页过滤功能

由瞻博网络提供的需要年度许可的网页过滤引擎,采用了 控制/ 阻止对于恶意网站的访问。 SurfControl 的技术。

区域办公室

公司总部

A区 Mi

互联网 NS00

B区 C区

部署在分支办事处的SSG0M可用于安全的互联网连接和到公司总部的端对端VPN连接。 分支办事处的内部资源可以通过在每个安全区域配置不同的安全策略来有效进行保护。

连接和路由:SSG00系列具有个0/00/000板载接口和若干 个能够分别用于局域网或广域网接口的I/O扩展插槽,使SSG00 系列成为一个非常灵活的平台。I/O选项的灵活组合加上广域网 协议和封装支持,使得SSG00系列平台能够被轻松部署为传统 分支机构的办公室路由器,或成为用于降低前期投资成本和后期 维护成本的坚固安全和路由设备。

瞻博网络统一接入控制 策略执行点

和集中策略控制引擎(Infranet 控制器)一起,采用例如用户 身份、设备安全状态和网络位置等指标,强化进程相关的接入 控制策略。

通过利用现有的客户网络基础架构组件和一流技术,以经济高 效的方式提高安全性。

SSG 500_CN

是

是

是

是

是

是

是

是

100,000 以上

POP3,SMTP,HTTP,IMAP,FTP

是

是

是

是

是

是

是

是

是

是

是

是

是

是

VoIP 安全性

H.323. ALG

是

是

SIP ALG

是

是

SCCP ALG

是

是

MGCP ALG

是

是

用于 SIP 和 H.323/MGCP/SCCP

的 NAT

是

是

SSG 550

SSG 520

VPN

是 是 12 个 是 是 12 个 是

是 是 12 个 是 是 12 个 是

流量管理(QoS) 带宽保证 带宽限制 基于优先级的带宽使用 DiffServ 标记

是 是,逐物理接口

是 是,逐策略

是 是,逐物理接口

是 是,逐策略

系统管理 WebUI(HTTP 和 HTTPS) 命令行接口(控制台) 命令行接口(远程登录) 命令行接口(SSH) NetScreen-Security Manager 通过任何接口上的 VPN 隧道提供全部管理 SNMP 全面定制的 MIB 快速部署

Page 1 Datasheet

Juniper 网络公司 500 系列安全业务网关

Juniper 网络公司 500 系列安全业务网关(SSG)代表了新一代的专用安全网关,为分支机构和分支办事处的网络部署提供了集高性能、高 安全性和广泛的局域网 / 广域网接入手段于一体的完美组合。凭借状态防火墙、IPS、防病毒特性(包括防间谍软件、防广告软件、防网页 仿冒)、防垃圾邮件以及 Web 过滤等一套完整的统一威胁管理(UTM)安全特性,SSG 500 系列可作为单独的安全网关实施,用于阻断蠕虫、 间谍软件、特洛伊木马、恶意软件和其他新兴攻击。

中标麒麟高可用集群软件(龙芯版)V7.0 产品白皮书说明书

中标软件有限公司

目录

目录

目录 ...................................................................................................................................................i 前言 ..................................................................................................................................................v 内容指南 ........................................................................................................................................vii 中标麒麟高可用集群产品介绍....................................................................................................... 9 1 概述 ............................................................................................................................................ 11

第 i 页 / 共 54 页

juniper防火墙详细配置手册

juniper防火墙详细配置手册Juniper防火墙简明实用手册(版本号:V1.0)目录1juniper中文参考手册重点章节导读 (4)1.1第二卷:基本原理41.1.1第一章:ScreenOS 体系结构41.1.2第二章:路由表和静态路由41.1.3第三章:区段41.1.4第四章:接口41.1.5第五章:接口模式51.1.6第六章:为策略构建块51.1.7第七章:策略51.1.8第八章:地址转换51.1.9第十一章:系统参数61.2第三卷:管理61.2.1第一章:管理61.2.2监控NetScreen 设备61.3第八卷:高可用性61.3.1...................................................... NSRP61.3.2故障切换72Juniper防火墙初始化配置和操纵 (8)3查看系统概要信息 (9)4主菜单常用配置选项导航 (10)5Configration配置菜单 (11)5.1Date/Time:日期和时间115.2Update更新系统镜像和配置文件125.2.1更新ScreenOS系统镜像125.2.2更新config file配置文件135.3Admin管理155.3.1Administrators管理员账户管理155.3.2Permitted IPs:允许哪些主机可以对防火墙进行管理166Networks配置菜单 (17)6.1Zone安全区176.2Interfaces接口配置196.2.1查看接口状态的概要信息196.2.2设置interface接口的基本信息196.2.3设置地址转换216.2.4设置接口Secondary IP地址256.3Routing路由设置266.3.1查看防火墙路由表设置266.3.2创建新的路由条目277Policy策略设置 (28)7.1查看目前策略设置287.2创建策略298对象Object设置 (31)9策略Policy报告Report (33)1juniper中文参考手册重点章节导读版本:Juniper防火墙5.0中文参考手册,内容非常庞大和繁杂,其中很多介绍和功能实际应用的可能性不大,为了让大家尽快用最短的时间内掌握Juniper防火墙的实际操作,下面简单对参考手册中的重点章节进行一个总结和概括,掌握了这些内容大家就可以基本能够完成安全部署和维护的工作。

Juniper SRX系列防火墙日常监控命令

Juniper SRX系列防火墙日常监控命令查看版本admin@#run show version查看机箱环境user@host> show chassis environmentuser@host> show chassis environment cbuser@host> show chassis environment cb 0user@host> show chassis environment pem查看机箱告警(正常情况下不能存在大量硬件错识信息)user@host> show chassis alarms查看日志信息(正常工作情况下,日志中不应该有大量重复的信息,如端口频繁up/down、大量用户认证失败信息等。

)user@host> show log messages查看机箱硬件信息user@host> show chassis hardware查看机箱路由引擎信息user@host> show chassis routing-engine查看机箱FPC信息user@host> show chassis fpcuser@host> show chassis fpc detailuser@host> show chassis fpc pic-status系统关机/重启user@host> request system halt/reboot板卡上线/下线user@host>request chassis fpc slot slot-number offlineuser@host>request chassis fpc slot slot-number online防火墙设备指示灯检查(直接查看防火墙前面板的LED 指示灯)Status :系统状态。

黄色闪烁表示系统正常启动;绿色闪烁表示系统正常工作。

Juniper路由器配置详解

Juniper路由器配置详解第一章:Juniper路由器概述Juniper Networks是全球知名的网络设备供应商之一,其路由器产品以高性能和可靠性而闻名。

本章将介绍Juniper路由器的基本概念和架构。

首先将介绍Junos操作系统,然后探讨Juniper路由器的不同系列和型号。

第二章:Juniper路由器接口配置Juniper路由器的接口配置非常重要,它决定了如何连接路由器以及与其他设备进行通信。

本章将详细讨论接口类型、接口配置命令以及不同接口的特性和用途。

第三章:基本路由配置路由是网络中数据包传输的基础,对于Juniper路由器的配置来说非常重要。

本章将介绍如何配置静态路由和动态路由,包括OSPF和BGP等常用路由协议。

第四章:高级路由配置高级路由配置允许更复杂的路由策略和动态路由选择。

本章将讨论路由策略配置和路由过滤列表等高级路由功能,以及如何实现路由红istribution和路由聚合。

第五章:安全配置网络安全对于任何企业来说都是至关重要的。

本章将介绍如何配置Juniper路由器的安全功能,包括防火墙、虚拟私有网络(VPN)和安全策略等。

我们还将谈及如何使用Juniper安全套件提供的高级保护机制来保护网络。

第六章:QoS配置服务质量(QoS)是保证网络性能的重要因素之一。

本章将详细讨论如何使用Juniper路由器的QoS功能来管理带宽、优化流量和提供最佳用户体验。

第七章:管理配置管理配置是确保Juniper路由器正常运行的关键。

本章将讨论如何配置远程访问、系统日志和故障排除等管理功能。

我们还将介绍如何使用Junos Space网络管理平台来实现集中化管理和配置。

第八章:高可用性配置高可用性是企业网络的重要要求之一。

本章将介绍如何配置Juniper路由器的高可用性功能,包括冗余路由器、Virtual Chassis和Link Aggregation等。

我们还将讨论如何实现网络故障恢复和负载均衡。

Paloalto网络安全解决方案HA【范本模板】

Paloalto网络安全解决方案北京信诺瑞得信息技术有限公司目录1概述 (3)2方案设计 (3)2.1拓扑结构 (3)3方案说明 (4)3.1设备功能简介 (4)1概述随着网络的建设,网络规模的扩大,鉴于计算机网络的开放性和连通性,为计算机网络的安全带来极大的隐患,并因为互联网开放环境以及不完善的网络应用协议导致了各种网络安全的漏洞。

计算机网络的安全设备和网络安全解决方案由此应运而生,并对应各种网络的攻击行为,发展出了各种安全设备和各种综合的网络安全方案。

零散的网络安全设备的堆砌,对于提高网络的安全性及其有限,因此,如何有效的利用但前的网络设备,合理组合搭配,成为网络安全方案成功的关键。

但是,任何方案在开放的网络环境中实施,均无法保证网络系统的绝对安全,只能通过一系列的合理化手段和强制方法,提高网络的相对安全性,将网络受到的危险性攻击行为所造成的损失降到最低。

网络安全问题同样包含多个方面,如:设备的安全、链路的冗余、网络层的安全、应用层的安全、用户的认证、数据的安全、VPN应用、病毒防护等等。

在本方案中,我们提出的解决方案主要侧重在于:HA(高可用性)、IPSecVPN但是paloalto同时也能解决网络层安全、访问控制的实现、病毒的防护、间谍软件的防护、入侵的防护、URL的过滤、,以提高网络的安全防御能力,并有效的控制用户上网行为和应用的使用等安全问题。

2方案设计2.1拓扑结构3方案说明➢总公司与分公司之间用IPSecVPN连接➢总公司采用两台paloalto4050组成HA(Active-Active),提高网络可用性和稳定性3.1设备功能简介Paloalto设备可采用Active-Active和Active—Standby两种模式运行,在本方案中采用Active-Active模式,以便可以最大的发挥设别的性能.并且paloalto设备可以在VirtualWire(完全透明状态)、L2、L3任意网络层面开启HA,即paloalto可以在完全不影响网络拓扑结构的情况下,串接进入网络并组成HA。

juniper防火墙配置手册

JUNIPER 防火墙快速安装手册目录1、前言 (4)1.1、J UNIPER 防火墙配置概述 (4)1.2、J UNIPER 防火墙管理配置的基本信息 (4)1.3、J UNIPER 防火墙的常用功能 (6)2、JUNIPER 防火墙三种部署模式及基本配置 (6)2.1、NAT 模式 (6)2.2、R OUTE 模式 (7)2.3、透明模式 (8)2.4、基于向导方式的NAT/R OUTE 模式下的基本配置 (9)2.5、基于非向导方式的NAT/R OUTE 模式下的基本配置 (18)2.5.1、NS-5GT NAT/Route 模式下的基本配置 (19)2.5.2、非NS-5GT NAT/Route 模式下的基本配置 (20)2.6、基于非向导方式的透明模式下的基本配置 (21)3、JUNIPER 防火墙几种常用功能的配置 (22)3.1、MIP 的配置 (22)3.1.1、使用Web 浏览器方式配置MIP (23)3.1.2、使用命令行方式配置MIP (25)3.2、VIP 的配置 (25)3.2.1、使用Web 浏览器方式配置VIP (26)3.2.2、使用命令行方式配置VIP (27)3.3、DIP 的配置 (28)3.3.1、使用Web 浏览器方式配置DIP (28)3.3.2、使用命令行方式配置DIP (30)4、JUNIPER 防火墙IPSEC VPN 的配置 (30)4.1、站点间IPS EC VPN 配置:STAIC IP-TO-STAIC IP (30)4.1.1、使用Web 浏览器方式配置 (31)4.1.2、使用命令行方式配置.......................................................................... .. (35)4.2、站点间IPS EC VPN 配置:STAIC IP-TO-DYNAMIC IP (37)4.2.1、使用Web 浏览器方式配置 (38)4.2.1、使用命令行方式配置................................................................................ .. (41)5、JUNIPER 中低端防火墙的UTM 功能配置 (43)5.1、防病毒功能的设置..................................................................................... . (44)5.1.1、Scan Manager 的设置 (44)5.1.2、Profile 的设置...................................................................................... . (45)5.1.3、防病毒profile 在安全策略中的引用 (47)5.2、防垃圾邮件功能的设置................................................................................ .. (49)5.2.1、Action 设置 (50)5.2.2、White List 与Black List 的设置 (50)JUNIPER 防火墙快速安装手册5.2.3、防垃圾邮件功能的引用 (52)5.3、WEB/URL 过滤功能的设置 (52)5.3.1、转发URL 过滤请求到外置URL 过滤服务器 (52)5.3.2、使用内置的URL 过滤引擎进行URL 过滤 (54)5.3.3、手动添加过滤项 (55)5.4、深层检测功能的设置 (59)5.4.1、设置DI 攻击特征库自动更新 (59)5.4.2、深层检测(DI)的引用 (60)6、JUNIPER 防火墙的HA(高可用性)配置 (62)6.1、使用W EB 浏览器方式配置 (63)6.2、使用命令行方式配置 (65)7、JUNIPER 防火墙一些实用工具 (66)7.1、防火墙配置文件的导出和导入 (66)7.1.1、配置文件的导出 (67)7.1.2、配置文件的导入 (67)7.2、防火墙软件(S CREEN OS)更新 (68)7.3、防火墙恢复密码及出厂配置的方法 (69)8、JUNIPER 防火墙的一些概念 (69)1、前言我们制作本安装手册的目的是使初次接触Juniper 网络安全防火墙设备(在本安装手册中简)的工程技术人员,可以通过此安装手册完成对Juniper 防火称为“Juniper 防火墙”本功能的实现和应用。

Firefly Perimeter 虚拟防火墙

产品简介产品说明瞻博网络的Firefly Perimeter 提供了一种新型虚拟防火墙,它超越了传统的安全设备, 采用虚拟机(VM)形式,并且基于瞻博网络的Junos 操作系统和SRX 业务网关。

Firefly Perimeter 提供可扩展、高可用和细粒度的安全保护,其分区功能能够在部门、业务线、用户组、应用类型和多种连接特性(如NAT 、路由和VPN )之间划出明确的界线。

Firefly Perimeter 能够运行在虚拟化fabric 中,利用多级策略控制来提供多层防御和安全连接,以保护工作负载、流量和内容中的动态变化,允许企业和电信运营商为其内部和外部的客户安全而高效地提供IT 服务。

特性和优势Firefly Perimeter 能够提供防火墙保护,并在虚拟机级别应用策略。

Firefly Perimeter 的特性包括:• 完整的防火墙,采用灵活的虚拟机格式,具有状态分组处理和应用层网关(ALG)特性• 丰富的连接特性,具有广泛的路由功能、NAT 和VPN ,并基于强大的Junos 操作系统• 利用瞻博网络的Junos Space Security Director 为物理和虚拟防火墙提供业内领先的管理,利用Junos Space Virtual Director 来进行部署和监控。

Junos Space 还提供一套丰富的API ,支持与第三方管理平台的自定义集成。

易于配置Firefly Perimeter 使用了二种特性—分区和策略。

默认的配置至少包含一个“信任”分区 和一个“不信任”分区。

此“信任”分区用于配置和将内部网络连接到Firefly Perimeter 。

“不信任”分区一般用于不信任的网络。

为了简化安装和方便配置,一个默认的策略将允许来自“信任”分区的流量流向“不信任”分区。

该策略将阻止来自“不信任”分区的流量流向“信任”分区。

传统的路由器在转发所有流量时不会考虑防火墙(会话感知)或策略(会话的起点和终点)。

Juniper防火墙参数

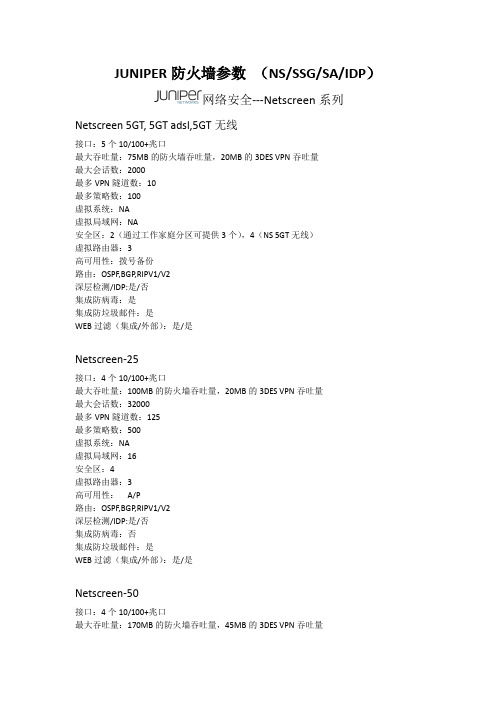

JUNIPER防火墙参数(NS/SSG/SA/IDP)网络安全---Netscreen系列Netscreen 5GT, 5GT adsl,5GT无线接口:5个10/100+兆口最大吞吐量:75MB的防火墙吞吐量,20MB的3DES VPN吞吐量最大会话数:2000最多VPN隧道数:10最多策略数:100虚拟系统:NA虚拟局域网:NA安全区:2(通过工作家庭分区可提供3个),4(NS 5GT无线)虚拟路由器:3高可用性:拨号备份路由:OSPF,BGP,RIPV1/V2深层检测/IDP:是/否集成防病毒:是集成防垃圾邮件:是WEB过滤(集成/外部):是/是Netscreen-25接口:4个10/100+兆口最大吞吐量:100MB的防火墙吞吐量,20MB的3DES VPN吞吐量最大会话数:32000最多VPN隧道数:125最多策略数:500虚拟系统:NA虚拟局域网:16安全区:4虚拟路由器:3高可用性:A/P路由:OSPF,BGP,RIPV1/V2深层检测/IDP:是/否集成防病毒:否集成防垃圾邮件:是WEB过滤(集成/外部):是/是Netscreen-50接口:4个10/100+兆口最大吞吐量:170MB的防火墙吞吐量,45MB的3DES VPN吞吐量最大会话数:64000最多VPN隧道数:500最多策略数:1000虚拟系统:NA虚拟局域网:16安全区:4虚拟路由器:3高可用性:A/P路由:OSPF,BGP,RIPV1/V2深层检测/IDP:是/否集成防病毒:否集成防垃圾邮件:是WEB过滤(集成/外部):是/是Netscreen-500接口:8个10/100+兆口,或8个微型GBIC最大吞吐量:700MB的防火墙吞吐量,250MB的3DES VPN吞吐量最大会话数:250000最多VPN隧道数:5000+,10000拨号最多策略数:20000虚拟系统:最多25虚拟局域网:100安全区:8+最多添加50个虚拟路由器:3+最多添加25个高可用性:A/P ,A/A ,F/M路由:OSPF,BGP,RIPV1/V2深层检测/IDP:是/是集成防病毒:否集成防垃圾邮件:否WEB过滤(集成/外部):否/是Netscreen-5200Netscreen-5200是一个2插槽机箱,集成了防火墙,VPN,流量管理,以及拒绝服务(DOS)和分布式拒绝服务(DDOS)攻击防护功能。

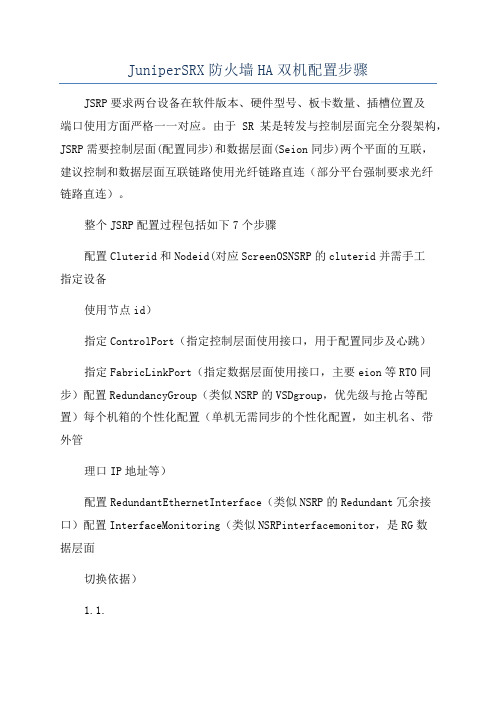

JuniperSRX防火墙HA双机配置步骤

JuniperSRX防火墙HA双机配置步骤JSRP要求两台设备在软件版本、硬件型号、板卡数量、插槽位置及端口使用方面严格一一对应。

由于SR某是转发与控制层面完全分裂架构,JSRP需要控制层面(配置同步)和数据层面(Seion同步)两个平面的互联,建议控制和数据层面互联链路使用光纤链路直连(部分平台强制要求光纤链路直连)。

整个JSRP配置过程包括如下7个步骤配置Cluterid和Nodeid(对应ScreenOSNSRP的cluterid并需手工指定设备使用节点id)指定ControlPort(指定控制层面使用接口,用于配置同步及心跳)指定FabricLinkPort(指定数据层面使用接口,主要eion等RTO同步)配置RedundancyGroup(类似NSRP的VSDgroup,优先级与抢占等配置)每个机箱的个性化配置(单机无需同步的个性化配置,如主机名、带外管理口IP地址等)配置RedundantEthernetInterface(类似NSRP的Redundant冗余接口)配置InterfaceMonitoring(类似NSRPinterfacemonitor,是RG数据层面切换依据)1.1.配置Cluterid和NodeidSR某在启用JSRP之后,组成Cluter的两台机箱会被抽象成一台逻辑的机箱,cluterid和nodeid将会被存放在EEPROM内,每个机箱内部的各个业务引擎通讯用的TNP地址都需要重新分配,因此设备需要重启生效。

注意,这一步两个node都需要配置。

配置命令:SR某5800Ar某5800a>etchaiclutercluter-id1node0reboot//注1:注意该命令需在operational模式下输入//注2:CluterID取值范围为1–15,当CluterID=0时会unetcluter配置,成为单机SR某5800Br某5800b>etchaiclutercluter-id1node1reboot1.2.指定ControlPort这一步只对SR某5K有效(两个node都需要配置),因为SR某3K的ControlPort是固化的,无需指定。

JunIPer EX 系列以太网交换机 产品手册

产品手册EX 系列以太网交换机提高企业网络的经济性满足高绩效企业的需求当今的高绩效企业需要利用高性能的网络基础架构来快速、安全、可靠地交付应用,以驱动业务流程。

部署在地区办事处、园区和数据中心的交换机,能够将用户与应用连接起来,提供一应俱全的服务(从传统文件服务,到电话、消息传递、即时状态、视频会议和 Web 服务),从而为这些业务流程提供支持。

为了发挥这一关键作用,网络基础架构交换机必须:• 具有高可用性,以确保业务流程不间断、无干扰地进行,即使网络发生故障或出现停机时也不例外• 通过单一的 IP 基础架构支持统一的数据、语音、消息传递、即时状态和视频通信• 在设备中集成安全功能,以防止复杂的恶意攻击,并优化应用的响应时间• 在整个基础架构上具有一致性和简单性,以降低总体拥有成本,支持卓越运行2遗憾的是,现在的大多数交换机都无法满足这些要求。

这些部署在多个网络层的交换机一般都是数年前设计和安装的产品,无法满足融合网络对性能、扩展性和线速端口密度的要求。

此外,部署多个交换机层还大大增加了网络的成本、延迟和复杂性,使前期购置成本和后期运营费用不断攀升。

企业需要通过战略性的创新解决方案来降低对网络基础架构的投资,并将更多资金用于购买可创收、能够提高生产率的技术,帮助自己获得竞争优势。

作为面向企业的新型以太网交换机,瞻博网络 EX 系列专为满足高绩效企业的需求而设计。

它改变了市场格局,并提供新一代交换技术来满足现在和将来的网络需求。

企业在部署瞻博网络 EX 系列后,能够获得他们目前所需的高可用性 (HA)、统一通信(UC)、集成的安全功能和卓越运营,同时还能满足未来发展的需求。

欢迎了解面向未来的瞻博网络企业交换机。

3瞻博网络 EX 系列以太网交换机瞻博网络 EX 2200、EX 3200、EX 4200、EX 4500 和 EX 8200 系列以太网交换机具有五个主要特性:电信级可靠性、安全风险管理、网络虚拟化、应用控制、更低的总体拥有成本 (TCO)。

Juniper SSG320M&SSG350M产品简介(中文)

500 300 是 是 是 1,2,5 是 是 是 是 是 是

500 RADIUS, RSA SecureID, LDAP 是 – 启动/停止 是 是 是 是

技术规格(续)

PKI 支持

PKI 认证要求(PKCS 7 和 PKCS 10) 自动认证登记 (SCEP) 在线认证状态协议 (OCSP) 所支持的认证机构

在全部 SSG300 系列型号上都具有4个固定 10/100/1000 接口,2个 USB 端口,1个控制台端口和1个辅助端口。

提供高速局域网连接、未来的连接性以及灵活的管理。

桥组、安全区域、虚拟局域网和虚拟路由器使管理员能够配置 安全策略来隔离访客、无线网络和区域性服务器或数据库。*

6 个接口扩展槽支持可选的 T1、E1、串行、ADSL/ADSL2/ ADSL2+、G.SHDSL、10/100/1000 和 SFP 连接。

SSG350M

ScreenOS 6.2 550+ Mbps 500 Mbps 225,000 PPS 225 Mbps 225 Mbps 128,000 12,500 2,000 无限制 是

4x10/100/1000 3 串行, T1, E1, ADSL/ADSL2/ADSL2+, G.SHDSL 8x10/100/1000, 16x10/100/1000, 以及 6xSFP

自我签署证书

虚拟化

最多安全区域数目 最多虚拟路由器数目 桥组* 最多 VLAN 数目

路由

BGP 实例数 BGP 点数 BGP 路由数 OSPF 实例数 OSPF 路由数 RIP v1/v2 实例数 RIP v2 路由数 静态路由数 基于源的路由 基于策略的路由 ECMP 多播

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

NETSCREEN NSRP典型配置及维护1、NSRP工作原理NSRP(NetScreen Redundant Protocol)是Juniper公司基于VRRP协议规范自行开发的设备冗余协议。

防火墙作为企业核心网络中的关键设备,需要为所有进出网络的信息流提供安全保护,为满足客户不间断业务访问需求,要求防火墙设备必须具备高可靠性,能够在设备、链路及互连设备出现故障的情况下,提供网络访问路径无缝切换。

NSRP冗余协议提供复杂网络环境下的冗余路径保护机制。

NSRP主要功能有:1、在高可用群组成员之间同步配置信息;2、提供活动会话同步功能,以保证发生路径切换情况下不会中断网络连接;3、采用高效的故障切换算法,能够在短短几秒内迅速完成故障检测和状态切换。

NSRP集群两种工作模式:一、Active/Passive模式:通过对一个冗余集群中的两台安全设备进行电缆连接和配置,使其中一台设备作为主用设备,另一台作为备用设备。

主用设备负责处理所有网络信息流,备用设备处于在线备份状态。

主设备将其网络和配置命令及当前会话信息传播到备用设备,备用设备始终保持与主用设备配置信息和会话连接信息的同步,并跟踪主用设备状态,一旦主设备出现故障,备份设备将在极短时间内晋升为主设备并接管信息流处理。

二、Active/Active模式:在NSRP中创建两个虚拟安全设备(VSD) 组,每个组都具有自己的虚拟安全接口(VSI),通过VSI接口与网络进行通信。

设备A充当VSD组1的主设备和VSD 组2的备份设备。

设备B充当VSD组2的主设备和VSD组1的备份设备。

Active/Active模式中两台防火墙同时进行信息流的处理并彼此互为备份。

在双主动模式中不存在任何单一故障点。

NSRP集群技术优势主要体现于:1、消除防火墙及前后端设备单点故障,提供网络高可靠性。

即使在骨干网络中两类核心设备同时出现故障,也能够保证业务安全可靠运行。

2、根据客户网络环境和业务可靠性需要,提供灵活多样的可靠组网方式。

NSRP双机集群能够提供1、Active-Passive模式Layer2/3多虚拟路由器多虚拟系统和口型/交叉型组网方式;2、Active-Active模式Layer2/3多虚拟路由器多虚拟系统和口型/Fullmesh交叉型组网方式。

为用户提供灵活的组网选择。

3、NSRP双机结构便于网络维护管理,通过将流量在双机间的灵活切换,在防火墙软件升级、前后端网络结构优化改造及故障排查时,双机结构均能够保证业务的不间断运行。

4、结合Netscreen虚拟系统和虚拟路由器技术,部署一对NSRP集群防火墙,可以为企业更多的应用提供灵活可靠的安全防护,减少企业防火墙部署数量和维护成本。

2、NSRP Active/Passive模式配置Active/Passive模式也就是主/备模式,该组网模式是当前很多企业广泛采用的HA模式,该模式具有对网络环境要求不高,无需网络结构做较大调整,具有较好冗余性、便于管理维护等优点。

缺点是Netscreen防火墙利用率不高,同一时间只有一台防火墙处理网络流量;冗余程度有限,仅在一侧链路和设备出现故障时提供冗余切换。

但主/备模式具有较强冗余性、低端口成本和网络结构简单、便于维护管理等角度考虑,成为很多企业选用该组网模式的标准。

配置说明:两台Netscreen设备采用相同硬件型号和软件版本,组成Active/Passive冗余模式,两台防火墙均使用一致的Ethernet接口编号连接到网络。

通过双Ethernet端口或将1个Ethernet接口放入HA区段,其中控制链路用于NSRP心跳信息、配置信息和Session会话同步,数据链路用于在两防火墙间必要时传输数据流量。

命令模式配置说明如下:NS-A(主用):Set hostname NS-A /***定义主机名***/Set interface ethernet1 zone untrustSet interface ethernet1 ip 100.1.1.4/29Set interface ethernet1 route /***配置接口:Untrust/Trust Layer3 路由模式***/Set interface ethernet2 zone trustSet interface ethernet2 ip 192.168.1.4/29Set interface ethernet2 routeSet interface mgt ip 192.168.2.1/24 /***通过管理口远程管理NS-A***/Set interface ethernet3 zone HASet interface ethernet4 zone HA /***Eth3和Eth4口用于HA互连,用于同步配置文件、会话信息和跟踪设备状态信息***/set nsrp cluster id 1set nsrp rto-mirror syncset nsrp vsd-group id 0 priority 50 /***缺省值为100,低值优先成为主用设备***/set nsrp monitor interface ethernet2set nsrp monitor interface ethernet1 /***配置NSRP:Vsd-group缺省为0,VSI使用物理接口IP地址,非抢占模式***/NS-B(备用):Set hostname NS-B /***定义主机名***/Set interface ethernet1 zone UntrustSet interface ethernet1 ip 100.1.1.4/29Set interface ethernet1 routeSet interface ethernet2 zone trustSet interface ethernet2 ip 192.168.1.4/29Set interface ethernet2 route /***配置接口:Untrust/Trust Layer3 路由模式***/Set interface mgt ip 192.168.2.2/24 /***通过管理口远程管理NS-A***/Set interface ethernet3 zone HASet interface ethernet4 zone HA /***Eth3和Eth4口用于HA互连,用于同步配置文件、会话信息和跟踪设备状态信息***/set nsrp cluster id 1set nsrp rto-mirror syncset nsrp vsd-group id 0 priority 100set nsrp monitor interface ethernet2set nsrp monitor interface ethernet1 /***Vsd-group缺省为0,VSI使用物理接口IP地址,备用设备:优先级100,成为非抢占模式***/3、NSRP Active/Active Full-Mesh模式配置Fullmesh连接组网使用全交叉网络连接模式,容许在同一设备上提供链路级冗余,发生链路故障时,由备用链路接管网络流量,防火墙间无需进行状态切换。

仅在上行或下行两条链路同时发生故障情况下,防火墙才会进行状态切换,Fullmesh连接进一步提高了业务的可靠性。

该组网模式在提供设备冗余的同时提供链路级冗余,成为很多企业部署关键业务时的最佳选择。

典型拓扑如下:Fullmesh连接组网模结构提供了一种更为灵活的组网方式,在保证网络高可靠性的同时提升了网络的可用性。

该结构中两台防火墙同时作为主用设备并提供互为在线备份,各自独立处理信息流量并共享连接会话信息。

一旦发生设备故障另一台设备将负责处理所有进出网络流量。

Fullmesh 组网模式对网络环境要求较高,该组网方式中两台防火墙为双Active状态,但要求网络维护人员具备较强技术能力,防火墙发生故障时,接管设备受单台设备容量限制,可能会导致会话连接信息丢失,采用A/A fullmesh模式组网时,建议每台防火墙负责处理的会话连接数量不超过单台设备容量的50%,以确保故障切换时不会丢失会话连接。

配置说明:定义VSD0和VSD1虚拟安全设备组(创建Cluster ID时将自动创建VSD0),其中NS-A为VSD0主用设备和VSD1备用设备,NS-B为VSD1主用设备和VSD0备用设备;创建冗余接口实现两物理接口动态冗余;配置交换机路由指向来引导网络流量经过哪个防火墙。

命令配置说明如下:NS-A(Active):Set hostname NS-A /***定义主机名***/Set interface mgt ip 192.168.2.1/24 /***通过管理口远程管理NS-A***/set interface redundant1 zone Untrust /***创建冗余接口1,用于Untrust接口冗余***/set interface redundant1 ip 100.1.1.4/29 /***创建冗余接口管理地址***/Set interface ethernet 1 zone null /***默认为Null***/Set interface ethernet 2 zone nullSet interface ethernet 3 zone nullSet interface ethernet 4 zone nullset interface ethernet1 group redundant1 /***将物理接口加入冗余接口1***/set interface ethernet2 group redundant1set interface redundant2 zone trust /***创建冗余接口2,用于trust接口冗余***/set interface redundant2 ip 192.168.1.4/29set interface redundant2 manage-ip 192.168.2.1set interface ethernet3 group redundant2set interface ethernet4 group redundant2set interface redundant1:1 ip 100.1.1.5/29 /***配置冗余接口、定义Vsd0 接口IP地址***/set interface redundant2:1 ip 192.168.1.5/29 /***VSD1的VSI接口需手动配置IP地址,冒号后面的1表示该接口属于VSD1的VSI***/set interface ethernet7 zone haset interface ethernet8 zone haset nsrp cluster id 1set nsrp vsd-group id 0 priority 50set nsrp vsd-group id 1 /*** VSD1使用缺省配置,优先级为100***/set nsrp rto-mirror syncset nsrp monitor interface redundant1set nsrp monitor interface redundant2set nsrp secondary-path ethernet2/1 /***定义NSRP备用心跳接口,保证心跳连接信息不会丢失***/set arp always-on-dest /***强制采用基于ARP表而不是会话表中的MAC地址转发封包***/ set vrouter trust-vr route 0.0.0.0/0 interface redundant1 gateway 100.1.1.1set vrouter trust-vr route 0.0.0.0/0 interface redundant1:1 gateway 100.1.1.1NS-B(Active):set interface redundant1 zone Untrustset interface redundant1 ip 100.1.1.4/29set interface ethernet1 group redundant1 /***VSD0的VSI接口使用物理接口IP地址***/set interface ethernet2 group redundant1set interface redundant2 zone trustset interface redundant2 ip 192.168.1.4/29set interface redundant2 manage-ip 192.168.2.2set interface ethernet3 group redundant2set interface ethernet4 group redundant2 /***配置冗余接口、定义Vsd0 接口IP地址***/set interface redundant1:1 ip 100.1.1.5/29set interface redundant2:1 ip 192.168.1.5/29set interface ethernet7 zone haset interface ethernet8 zone haset nsrp cluster id 1 /***定义一致的Cluster ID,自动启用采用缺省配置的VSD0***/set nsrp rto-mirror syncset nsrp vsd-group id 1 priority 50set nsrp monitor interface redundant1set nsrp monitor interface redundant2set nsrp secondary-path ethernet2/1 /***定义NSRP备用心跳接口,保证心跳连接信息不会丢失***/set arp always-on-dest /***强制采用基于ARP表而不是会话中的MAC地址转发封包***/set vrouter trust-vr route 0.0.0.0/0 interface redundant1 gateway 100.1.1.1set vrouter trust-vr route 0.0.0.0/0 interface redundant1:1 gateway 100.1.1.14、NSRP常用维护命令1、get license-key查看防火墙支持的feature,其中NSRPA/A模式包含了A/P模式,A/P模式不支持A/A模式。