信息安全数学基础陈恭亮pdf

信息安全数学基础(第四章)

4.2 模为奇素数的平方剩余与平方非剩余

一、奇素数模 p 的平方(非)剩余判别条件

定理4.2.1 (欧拉判别条件) p是奇素数,若(a, p)1, 则

p1

(i) a是模p的平方剩余a 2 1 (modp);

p1

(ii)a是模p的平方非剩余a 2 1 (modp);

且若a是模p的平方剩余,则同余式

x2 a (modp), (a,p)1

ax2

bxc 0

(mod

p1 1

)

有解.

ax2

bxc 0

(mod

pk k

)

因 此 只 需 讨 论 素 数 模 p 的 同 余 式 :

a x 2 b x c0(m o dp ), a 0(m o dp )(2 )

将 同 余 式 (2)两 端 同 乘 以 4a,得 4a2x24abx4ac0(m odp)

41一般二次同余式42模为奇数的平方剩余与平方非剩余43勒让得符号44二次互反律的证明45雅可比符号46模p平方根

4.1 一般二次同余式

二 次 同 余 式 的 一 般 形 式 是 a x 2 b x c0(m o d m ), a 0(m o d m )(1 )

设m=

p1 1

p2 2

pk k

,

则(1)有解

练习:在与模31互素的剩余中,指出平方剩余。 求 出 1 9 , 2 3 的 平 方 剩 余 和 平 方 非 剩 余 。

提 示 : p 为 奇 素 数 , 应 用 定 理 4 . 2 . 2 的 结 论 .

4.3 勒让得符号

定义4.3.1

设p是素数,勒让得符号

ap定义如下:

1, 若a是模p 的平方剩余;

信息安全数学基础第一章-第一章第4-5节

p2 2

L

ps s

,

b

p1 1

p2 2

L

ps s

,

其中 i i 0, (i 1, 2,L , t);

i i 0, (i t 1, 2,L , s).

取

a'

p1 1

p2 2

于是 (120,150, 210, 35) 5.

同样 [120,150, 210, 35] 23 3 52 7 4200.

23

例5 设a, b是两个正整数,则存在整数a ' | a, b' | b,使得

a 'b' [a, b], (a ', b') 1.

证 设a, b有分解式:

a

p1 1

b p1 ' p2 'L pu ', c pu1 ' p2 'L ps ' 于是 n bc p1 ' p2 'L pu ' pu1 ' p2 'L ps '

15

适当改变pi '的次序,即得(1)式.

由归纳法原理, 对于所有n 1的整数,(1)式成立.

再证表达式的唯一性. 假设还有

n q1q2 L qt , q1 q2 L qt

所以[a, b] | m.

此定理表明:任意两个正整数的乘积等于这两个数的 最小公倍数与最大公因数的乘积.这两个数的最小公 倍数不但是最小的正倍数,且是另外的公倍数的因数.

10

推论 设m, a, b是正整数,则[ma, mb] m[a, b].

证

[ma, mb]

m 2 ab (ma, mb)

m2ab m ab m(a,b) (a,b)

信息安全数学基础

信息安全数学基础一、说明(一)课程性质本课程是继《高等数学》、《线性代数》课之后,为信息与计算科学专业计算方向开设的一门数学基础理论课程。

本课程主要介绍用算术的方法研究整数性质以及近世代数中群与群结构、环论和有限域等内容。

(二)教学目的通过本课程的学习,使学生能熟练掌握用算术的方法研究整数性质以及近世代数中群与群结构、环论和有限域等内容,并且能够掌握如何应用信息安全数学基础中的理论和方法来分析研究信息安全中的实际问题,从而为学习密码学、网络安全、信息安全等打下坚实的基础。

(二)教学内容正确理解并掌握整数的整除概念及性质,带余除法,欧几里得除法,同余及基本性质,欧拉函数和欧拉定理。

一次同余式和二次同余式的解法,平方剩余与平方非剩余,指数及基本性质。

了解群环域等基本概念。

要求基本会用数论知识解决某些代数编码问题。

要求基本会用所学知识解决某些代数编码以及密码学问题。

(三)教学时数54学时(四)教学方式课堂讲授为主。

二、本文第一章整数的可除性教学要点:1. 整除的概念及欧几里得除法2. 算术基本定理教学内容:§1 整除概念和带余除法§2 最大公因式与欧几里得除法§3 整除的性质及最小公倍数§4 素数和算术基本定理§5 素数定理教学时数 6 学时考核要求:1.熟练掌握整除概念及性质,掌握带余除法。

2.理解欧几里得除法,会求最大公因数和最小公倍数。

3.理解素数概念和算术基本定理。

第二章同余教学要点:1.同余及基本性质,2.剩余类及完全剩余系的概念和性质3.欧拉函数和欧拉定理教学内容:§1 同余概念及其基本性质§2 剩余类及完全剩余系§3 简化剩余系与欧拉函数§4 欧拉定理与费尔马定理§5 模重复平方计算法教学时数 6 学时考核要求:1.理解同余概念,掌握其基本性质2.理解剩余类及完全剩余系,了解简化剩余系,熟悉欧拉函数3.掌握欧拉定理和费尔马定理4.掌握模重复平方计算法第三章同余式教学要点:一次同余式和二次同余式的解法,中国剩余定理教学内容:§1 基本概念及一次同余式§2 中国剩余定理§3 高次同余式的解数及解法§4 素数模的同余式教学时数 6 学时考核要求:1. 理解同余式概念,会熟练求解一次同余式2. 理解中国剩余定理第四章二次同余式与平方剩余教学要点:1.平方剩余与平方非剩余,2.勒让德符号和雅可比符号3.合数模教学内容:§1 一般二次同余式§2 模为奇素数的平方剩余与平方非剩余§3 勒让德符号§4 二次互反律§5 雅可比符号§6 模p平方根§7 合数模§8 素数的平方表示教学时数 8学时考核要求:1.熟悉高次同余式的解法2.理解素数模的同余式和一般二次同余式3.理解模为奇素数的平方剩余与平方非剩余4.掌握勒让德符号和雅可比符号5.掌握二次互反律6.理解合数模的二次同余式及其解法第五章原根与指标教学要点:1.指数及其基本性质2.原根存在的条件以及原根求解教学内容:§1 指数及其基本性质§2 原根存在的条件§3 指标及n次剩余教学时数 6 学时考核要求:1.掌握指数及基本性质2.理解原根存在的条件,理解指标和n次剩余概念第六章群教学要点:1.陪集、正规子群和商群的概念2.同态、同构的概念教学内容:§1 群的基本概念§2 循环群§3 陪集和Lagrange定理§4 正规子群和商群教学时数 8学时考核要求:1.掌握群理论与同余理论之间的关系2.熟练群、循环群、同态、同构的概念第七章环和域教学要点:1.环和域的基本概念以及与同态、同构的概念2.理想、商环和多项式环教学内容:§1 环和域的基本概念§2 理想和商环§3 多项式环教学时数 6 学时考核要求:掌握环和域的基本概念以及与同态、同构的概念,理想、商环和多项式环的概念第八章有限域教学要点:1.有限域的概念2.有限域上的多项式教学内容:§1 域的有限扩张§2 有限域的性质§3 有限域的表示§4 有限域上的多项式教学时数 6 学时考核要求:1.掌握有限域的基本概念及定理2.掌握域的扩张的概念3.掌握有限域上多项式的性质三、参考书[1] 信息安全数学基础。

信息安全数学基础课后答案(陈恭亮著)清华大学出版社

性除可的数整

章一第

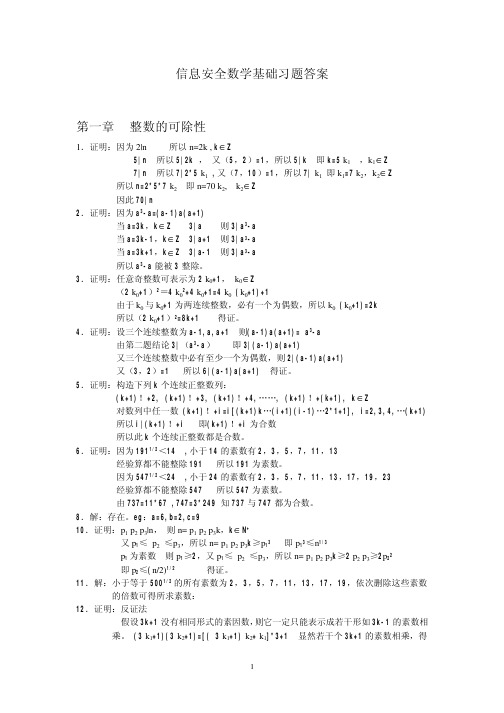

案答题 习础基学数全安息信

2

)7492 *1 -2 773 ( * )347 - (+74 92 *802= )528 *3 - 7492 ( *802+528 * )911 - (= )2 74 * 1 - 528 ( * )9 11 - (+ 27 4 *9 8= )3 53 *1 -274 ( *98+3 53 *03 -= ) 911 *2 -35 3 ( * ) 03 - (+ 91 1 *9 2= )511 *1 -911 ( *9 2+511 -= )4 *82 -51 1 ( *1 -4= 3 * 1 - 4 = 1�解� 2� 155= t 6 2 2 1 - = s 以所 3 161 * )6221 - (+98 53 *155= ) 31 6 1 * 2 - 9 8 5 3 ( * 1 5 5+ 3 1 6 1 * ) 4 2 1 - (= ) 36 3 *4 -3 161 ( * )4 21 - (+ 36 3 *5 5= )1 61 *2 -363 ( *55+1 61 *41 -= )14 *3 -161 ( *41 -14 *31= )83 *1 -14 ( * 31+83 -= )3 *21 -8 3 ( *1 -3= 2 * 1 - 3 = 1�解� 1� �23 2 =� ) 1 + n ( 2 , n 2�以所 2 *n=n2 2 + n 2 * 1 = ) 1 + n ( 2�解� 2� 1 =� 1 - t 2 , 1 + t 2�以所 1 *2=2 1+2 * )1 - t (=1 - t2 2 + ) 1 - t 2 ( * 1 = 1 + t 2�解� 1� �92 2 =� 2 8 2 , 2 0 2�以所 2 *2=4 2+ 4 * 9=8 3 4+8 3 * 1=2 4 8 3+2 4 * 1=0 8 24+08 *2=202 0 8 + 2 0 2 * 1 = 2 8 2�解� 2� 5 = ) 5 8 , 5 5 (以所 5 * 5= 5 2 5+ 5 2 * 1= 0 3 5 2+ 0 3 * 1= 5 5 0 3 + 5 5 * 1 = 5 8�解� 1� �82 。个多穷无有数素的 3 + k 4 如形�确正论结原 。立成不设假以所�式形的 3 + k 4 为即�数素的式形 1 - k 4 为 N i p� N 以所 ) n ,… , 2 , 1 = i ( np *… *2p *1 p* 3≥ 1-np *… *2p *1 p*4= N 造构 1-k4=1-`k4=3+k4 为因 np ,… ,2p ,1p 为记�个限有有只数素的 3 + k 4 如形设假 法证反�明证� 3 1 。他其证可理同 。证得论结�立成不设假此因�数的 1 - k 3 出得能不�式形的 1 + k 3 是还的到

信息安全数学基础课后答案完整版Word版

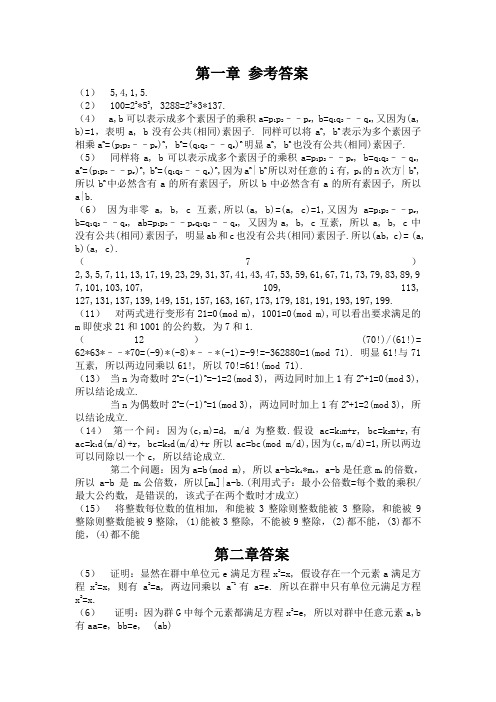

第一章参考答案(1) 5,4,1,5.(2) 100=22*52, 3288=23*3*137.(4) a,b可以表示成多个素因子的乘积a=p1p2––pr, b=q1q2––qs,又因为(a,b)=1,表明a, b没有公共(相同)素因子. 同样可以将a n, b n表示为多个素因子相乘a n=(p1p2––pr)n, b n=(q1q2––qs)n明显a n, b n也没有公共(相同)素因子.(5)同样将a, b可以表示成多个素因子的乘积a=p1p2––pr, b=q1q2––qs,a n=(p1p2––pr)n, b n=(q1q2––qs)n,因为a n| b n所以对任意的i有, pi的n次方| b n,所以b n中必然含有a的所有素因子, 所以b中必然含有a的所有素因子, 所以a|b.(6)因为非零a, b, c互素,所以(a, b)=(a, c)=1,又因为a=p1p2––pr,b=q1q2––qs, ab=p1p2––prq1q2––qs, 又因为a, b, c互素, 所以a, b, c中没有公共(相同)素因子, 明显ab和c也没有公共(相同)素因子.所以(ab, c)= (a, b)(a, c).(7)2,3,5,7,11,13,17,19,23,29,31,37,41,43,47,53,59,61,67,71,73,79,83,89,9 7,101,103,107, 109, 113, 127,131,137,139,149,151,157,163,167,173,179,181,191,193,197,199.(11)对两式进行变形有21=0(mod m), 1001=0(mod m),可以看出要求满足的m即使求21和1001的公约数, 为7和1.(12)(70!)/(61!)= 62*63*––*70=(-9)*(-8)*––*(-1)=-9!=-362880=1(mod 71). 明显61!与71互素, 所以两边同乘以61!, 所以70!=61!(mod 71).(13)当n为奇数时2n=(-1)n=-1=2(mod 3), 两边同时加上1有2n+1=0(mod 3), 所以结论成立.当n为偶数时2n=(-1)n=1(mod 3), 两边同时加上1有2n+1=2(mod 3), 所以结论成立.(14)第一个问:因为(c,m)=d, m/d为整数.假设ac=k1m+r, bc=k2m+r,有ac=k1d(m/d)+r, bc=k2d(m/d)+r所以ac=bc(mod m/d),因为(c,m/d)=1,所以两边可以同除以一个c, 所以结论成立.第二个问题:因为a=b(mod m), 所以a-b=ki *mi,a-b是任意mi的倍数,所以a-b是mi 公倍数,所以[mi]|a-b.(利用式子:最小公倍数=每个数的乘积/最大公约数, 是错误的, 该式子在两个数时才成立)(15)将整数每位数的值相加, 和能被3整除则整数能被3整除, 和能被9整除则整数能被9整除, (1)能被3整除, 不能被9整除,(2)都不能,(3)都不能,(4)都不能第二章答案(5)证明:显然在群中单位元e满足方程x2=x, 假设存在一个元素a满足方程x2=x, 则有a2=a, 两边同乘以a-1有a=e. 所以在群中只有单位元满足方程x2=x.(6)证明:因为群G中每个元素都满足方程x2=e, 所以对群中任意元素a,b 有aa=e, bb=e, (ab)2=abab=e. 对abab=e, 方程两边左乘以a, 右乘以b有aababb=(aa)ba(bb)=ba=aeb=ab, 有ab=ba, 所以G是交换群.(7)证明:充分性:因为在群中对任意元素a,b有(ab)2=a2b2即abab=aabb, 方程两边左乘以a的逆元右乘以b的逆元, 有a-1ababb-1= a-1aabbb-1, 有ab=ba, 所以G是交换群.必要性:因为群G是交换群, 所以对任意元素a,b有ab=ba, 方程两边左乘以a右乘以b有abab=aabb, 有(ab)2=a2b2.(8)证明:因为xaaba=xbc,所以x-1xaxbaa-1b-1=x-1xbca-1b-1,所以存在唯一解x=a-1bca-1b-1使得方程成立。

第2章 信息安全数学基础(数论)计算机系统与网络安全技术课件

素数定义及素数个数定理

1.定义:

一个大于1的整数p,只能被1或者是它本身整除,而不能 被其他整数整除,则称整数为素数(prime number),否 则就叫做合数(composite)。 eg 素数(2,3,5,7,11,13等)

合数(4,6,8,9,12等)

2020/10/3

素数补充定理

Euclid算法实例:求 gcd(132, 108).

132110824, 10842412, 24212,

gcd(1,1302)8 gcd(1,0284) gcd(42,12) 12.

2020/10/3

最大公约数的欧几里得算法(续)

欧几里得算法(例1)

求:gcd(1180,482)

1 1 8 0= 2 4 8 2+ 2 1 6 4 8 2= 2 2 1 6+ 5 0 2 1 6= 4 5 0+ 1 6 5 0= 3 1 6+ 2 1 6= 8 2+ 0

≈3.9 * 1097.

2020/10/3

整数的唯一分解定理

1.整数的唯一分解理定理(算术基本定理):

设n∈Z, 有分解式, n = ±p1e1p2e2...pmem,其中p1, p2,…, pm∈Z+是互不相同的素数, e1,e2,…,em∈Z+, 并且数对(p1, e1), (p2, e2),…,(pm, em)由n唯一确定(即 如果不考虑顺序,n的分解是唯一的).

b r1q2 r2, 0 r2 r1,

gcd(r1,r2 )

r1 r2q3 r3, 0 r3 r2,

gcd(r2,r3)

..........

rn2 rn1qn rn, 0 rn rn1,

rn1 rnqn1,

信息安全数学基础课件 第7章 素性检测

7.1拟素数7.2 素性检测7.3 Euler拟素数第7章素性检测2019/6/2计算机科学与技术学院12019/6/2计算机科学与技术学院2定义1设n是一个奇合数.如果整数b, (b,n)=1,使得同余式b n-1=1 (mod n) 成立,则n叫做对于基b的拟素数.2340=1 mod 341, 2560=1 mod 561, 2644=1 mod 645, 2019/6/2计算机科学与技术学院32019/6/2计算机科学与技术学院42019/6/2计算机科学与技术学院52019/6/2计算机科学与技术学院67.1 拟素数7.2 素性检测7.3 Euler拟素数第7章素性检测2019/6/2计算机科学与技术学院7生成大素数:素性检测•随机生成一个大奇数•然后检验它是否是素数•需要检验多少个随机整数?–一般每ln n个整数有一个素数•对于一个512 bit的n, ln n = 355. 平均需要检测大约177=355/2个奇数•需要解决素性检验问题8•欧拉定理: 若a和n互素,则a (n) 1 mod n•费马小定理:设p是素数, 由于对任意的a(0<a<p), 有gcd(a,p)=1,则a p-1 1 mod p9•Miller-Rabin算法(费马测试)•n 是素数 a n-1 1 mod n•n-1=2k m且a n-1=((a m)2)2…–a m 1 mod n a n-1 1 mod n–((a m)2)2 … 1 mod n a n-1 1 mod n10Miller-Rabin 检验•确定一个给定的数n是否是素数–n-1 = 2k m, (m 是奇数)–选择随机整数a, 1 a n-1–b ← a m mod n–若b=1,则返回“n 是素数”–计算b, b2,b4,…,b2^(k-1) mod n, 若发现 1,返回“n 是素数”–返回“n 是合数”11Why Rabin-Miller Test Work?•声明:若输出“n 是合数”, 则n一定不是素数•Proof:if we choose a number n and returns composite–Then a m 1, a m -1, a2m -1, a4m -1, …, a2^{k-1}m -1 (mod n)–Suppose n is prime,–Then a n-1=a2^{k}m=1 (mod n)–There are two square roots modulo n: 1 and -1 a2^{k-1}m= 1 (mod n)–There are two square roots modulo n: 1 and -1 a2^{k-2}m= 1 (mod n)–…–Then a m= 1 (contradiction!)–因此若n是素数, 算法不将输出“合数”12偏“是”•Bias to YES–如果n是素数,那么Rabin-Miller 检测一定返回“素数”–但a n-1 1 mod n 不能证明n 是素数–合数以1/4的概率通过检测–我们可以检验多次来减少错误概率!•但是有一些非素数!–Carmichael 数: 561, 1105, …13Carmichael 数2019/6/2计算机科学与技术学院147.1 拟素数7.2 素性检测7.3 Euler拟素数第7章素性检测2019/6/2计算机科学与技术学院152019/6/2计算机科学与技术学院207.3 Euler拟素数2019/6/2计算机科学与技术学院21第7章素性检测7.1 拟素数7.2 素性检测7.3 Euler拟素数2019/6/2计算机科学与技术学院22。

信息安全数学基础习题答案

信息安全数学基础习题答案信息安全数学基础习题答案1.简答题 a) 什么是信息安全?信息安全是指保护信息的机密性、完整性和可用性,以防止未经授权的访问、使用、披露、干扰、破坏或篡改信息的行为。

b) 什么是加密?加密是指通过对信息进行转换,使其无法被未经授权的人理解或使用的过程。

加密算法通常使用密钥来对信息进行加密和解密。

c) 什么是对称加密算法?对称加密算法是一种使用相同的密钥进行加密和解密的算法。

常见的对称加密算法有DES、AES等。

d) 什么是非对称加密算法?非对称加密算法是一种使用不同的密钥进行加密和解密的算法。

常见的非对称加密算法有RSA、ECC等。

e) 什么是哈希函数?哈希函数是一种将任意长度的数据映射为固定长度的输出的函数。

哈希函数具有单向性,即很难从哈希值逆推出原始数据。

2.选择题 a) 下列哪种算法是对称加密算法? A. RSA B. AES C. ECC D.SHA-256答案:B. AESb) 下列哪种算法是非对称加密算法? A. DES B. AES C. RSA D. SHA-256答案:C. RSAc) 下列哪种函数是哈希函数? A. RSA B. AES C. ECC D. SHA-256答案:D. SHA-2563.计算题 a) 使用AES算法对明文进行加密,密钥长度为128位,明文长度为64位。

请计算加密后的密文长度。

答案:由于AES算法使用的是128位的块加密,所以加密后的密文长度也为128位。

b) 使用RSA算法对明文进行加密,密钥长度为1024位,明文长度为64位。

请计算加密后的密文长度。

答案:由于RSA算法使用的是非对称加密,加密后的密文长度取决于密钥长度。

根据经验公式,RSA算法中加密后的密文长度为密钥长度的一半。

所以加密后的密文长度为1024/2=512位。

c) 使用SHA-256哈希函数对一个长度为128位的明文进行哈希计算,请计算哈希值的长度。

答案:SHA-256哈希函数的输出长度为256位。

网络安全数学基础

§2.3 一次同余式

§2.3 孙子定理

网络安全数学基础

沈佳辰 jcshen@

• 教材:《信息安全数学基础》陈恭亮著 • 参考书目:

《数论讲义》(第二版),柯召、孙琦著 《近世代数引论》(第二版),冯克勤、章璞著 《离散数学》,董晓蕾、曹珍富著

• 考核方式

平时成绩30%,期中考试30%,期末考试40%

主要内容

• 初等数论

- 整除性理论 - 同余式 - 原根

• 近世代数

-群 -环 -域 - 椭圆曲线

• 培养逻辑思维和抽象思维的能力 • 是密码学与网络安全的数学基础

网络安全数学基础 第一章 整数的可除性

§1.1 整除性

§1.2 整数的表示

§1.3最大公因数与欧几里德除法

0 1 4

235 49

49 39 1

1 0 0

0 1

2

4 5

1 3

1 9

39 10

9 1

10 9

1 0

0 1

-1 4

1 -1

4 -5

1 -4

5 -19

-4 5

-19 24

§1.4 素数与算术基本定理

网络安全数学基础 第二章 同余

§2.1 同余的定义与基本性质

§2.2 剩余类与完全剩余系

信息安全数学基础习题答案.pdf

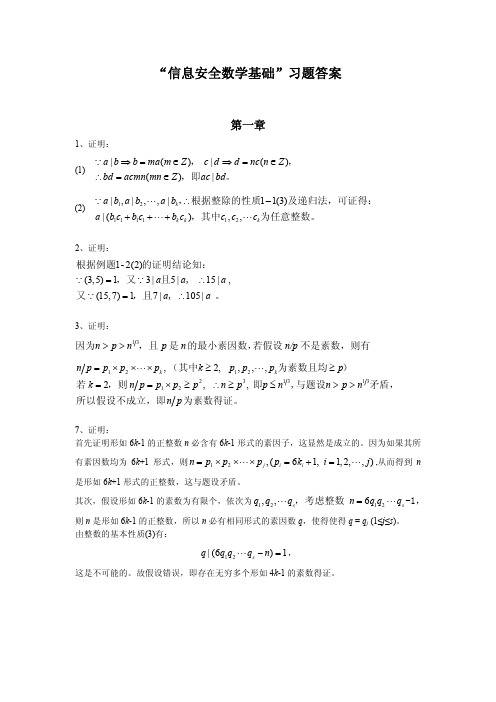

“信息安全数学基础”习题答案第一章1、证明: (1)|()|()()|a b b ma m Z c d d nc n Z bd acmn mn Z ac bd ⇒=∈⇒=∈∴=∈∵,,,即。

(2)12111112|,|,,|11(3)|(),,k k k k a b a b a b a b c b c b c c c c ∴−+++∵ ,根据整除的性质及递归法,可证得:,其中为任意整数。

2、证明:1-2(2)(3,5)13|5|15|,(15,7)17|105|a a a a a =∴=∴∵∵∵根据例题的证明结论知:,又且,又,且,。

3、证明:1n p n p n >>因为,且是的最小素因数,若假设n/p 不是素数,则有121223131312,2,,,,2,,k k n p p p p k p p p p k n p p p p n p p n n p n n p =×××≥≥==×≥∴≥≤>> (其中为素数且均)若,则即,与题设矛盾,所以假设不成立,即为素数得证。

7、证明:首先证明形如6k -1的正整数n 必含有6k -1形式的素因子,这显然是成立的。

因为如果其所有素因数均为6k +1形式,则12,(61,1,2,,)j i i n p p p p k i j =×××=+= ,从而得到n 是形如6k +1形式的正整数,这与题设矛盾。

其次,假设形如6k -1的素数为有限个,依次为1212,,6s s q q q n q q q = ,考虑整数-1, 则n 是形如6k -1的正整数,所以n 必有相同形式的素因数q ,使得使得q = q j (1≤j ≤s )。

由整数的基本性质(3)有:12|(6)1s q q q q n −= ,这是不可能的。

故假设错误,即存在无穷多个形如4k -1的素数得证。

2n3n最小非负余数最小正余数绝对值最小余数最小非负余数最小正余数绝对值最小余数3 0、1 1、3 0、1 0、1、2 1、2、3 -1、0、14 0、1 1、4 0、1 0、1、3 1、3、4 -1、0、1 8 0、1、4 1、4、8 1,0 0、1、3、5、7 1、3、5、7、8 3、1、-3、-1、0 10 0、1、4、5、6、9 1、4、5、6、9、10 -4、-1、0、1、4、5 0,1,2,3,4,5,6,7,8,9 1,2,3,4,5,6,7,8,10-5,-4,-3,-2,-1,0,1,2,3,413、解: (1)259222137222376(222,259)37372592221,1,1s t =×+=×⇒==−×∴==−(2)139571316827136821316823122(1395,713)31317136821713(13957131)2713(1)1395,1,2s t =×+=×+=×⇒==−×=−−×=×+−×∴=−=16、解: (1)(112,56)5611256[112,56]112(112,56)=×== (2)(67,335)6767335[67,335]335(67,335)=×== (3)(1124,1368)411241368[1124,1368]384408(1124,1368)=×==(7,4)1,0,7(1)4211,24410,1,2,771||1000142||100040,1,1427c s t k x k k k y k x k y x kk y k ==∴×−+×=∴=−=⎧=−=−⎪⎪=±±⎨⎪==⎪⎩≤⎧∴≤⎨≤⎩=−⎧∴=±±⎨=⎩∵ 而不定方程的一切解为: 其中,又方程的全部解为 ,其中 ,第二章1、解:(1) 错误。

信息安全数学基础_(陈恭亮_著)_清华大学出版

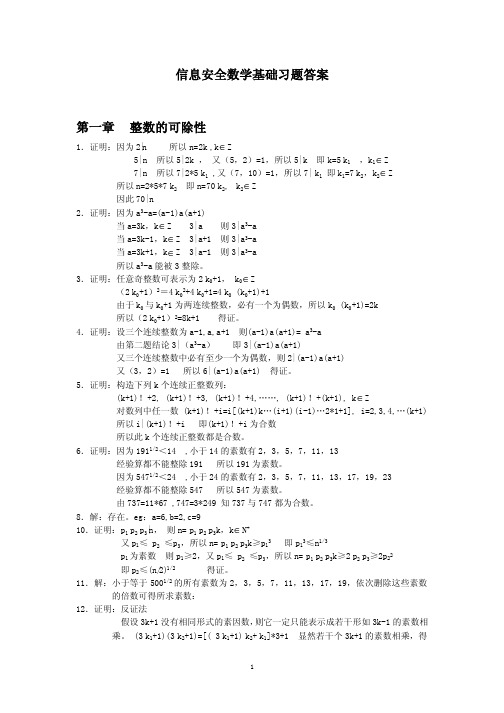

信息安全数学基础习题答案第一章整数的可除性∈1.证明:因为2|n所以n=2k,k Z∈5|n所以5|2k,又(5,2)=1,所以5|k即k=5k1,k1Z∈7|n所以7|2*5k1,又(7,10)=1,所以7|k1即k1=7k2,k2Z∈所以n=2*5*7k2即n=70k2,k2Z因此70|n2.证明:因为a3-a=(a-1)a(a+1)∈当a=3k,k Z3|a则3|a3-a∈当a=3k-1,k Z3|a+1则3|a3-a∈当a=3k+1,k Z3|a-1则3|a3-a所以a3-a能被3整除。

∈3.证明:任意奇整数可表示为2k0+1,k0Z(2k0+1)2=4k02+4k0+1=4k0(k0+1)+1由于k0与k0+1为两连续整数,必有一个为偶数,所以k0(k0+1)=2k所以(2k0+1)2=8k+1得证。

4.证明:设三个连续整数为a-1,a,a+1则(a-1)a(a+1)=a3-a由第二题结论3|(a3-a)即3|(a-1)a(a+1)又三个连续整数中必有至少一个为偶数,则2|(a-1)a(a+1)又(3,2)=1所以6|(a-1)a(a+1)得证。

5.证明:构造下列k个连续正整数列:∈(k+1)!+2,(k+1)!+3,(k+1)!+4,……,(k+1)!+(k+1),k Z对数列中任一数(k+1)!+i=i[(k+1)k…(i+1)(i-1)…2*1+1],i=2,3,4,…(k+1)所以i|(k+1)!+i即(k+1)!+i为合数所以此k个连续正整数都是合数。

6.证明:因为1911/2<14,小于14的素数有2,3,5,7,11,13经验算都不能整除191所以191为素数。

因为5471/2<24,小于24的素数有2,3,5,7,11,13,17,19,23经验算都不能整除547所以547为素数。

由737=11*67,747=3*249知737与747都为合数。

8.解:存在。

eg:a=6,b=2,c=9∈10.证明:p1p2p3|n,则n=p1p2p3k,k N+又p1≤p2≤p3,所以n=p1p2p3k≥p13即p13≤n1/3p1为素数则p1≥2,又p1≤p2≤p3,所以n=p1p2p3k≥2p2p3≥2p22即p2≤(n/2)1/2得证。

最新《信息安全数学基础》课程教学大纲资料

《信息安全数学基础》课程教学大纲课程性质:学科基础课课程代码:学时:72(讲课学时:72实验学时:0课内实践学时: 0)学分:4.5适用专业:通信工程一、课程教学基本要求《信息安全数学基础》是通信工程专业教学计划中的一门学科基础课,通过对本课程的学习,可以使学生系统地掌握本学科的数学基础,使得学生能够初步掌握和运用数学理论来分析和研究一些问题。

二、课程教学大纲说明信息安全学科是一门新兴的学科.它涉及通信学、计算机科学、信息学和数学等多个学科。

为了使学生系统的掌握信息安全理论基础和实际知识,需要专门开课讲授与信息安全相关的数学知识,特别是关于初等数论知识。

通过本课程的学习,使学生掌握信息安全学科涉及的数学基本概念、基本原理和实际应用,建立数学体系的完整概念,为后续专业课程的学习奠定基础。

本课程的教学内容主要以理论为主,介绍了整数的可除性、同余理论以及有关原根与指标等知识。

学好本课程内容的前提条件:高等数学和线性代数的基础知识。

教学方法与手段:本课程采用课堂理论教学为主要教学方法,习题课和批改作业为检查措施,期末笔试考试为检查手段,以确保本课程的教学质量。

三、各章教学结构及具体要求(一)第一章整数的可除性1.教学目的和要求。

通过对本章的学习,使学生加深对整数的性质、狭义和广义欧几里得除法和算术基本定理的了解,更深入地理解初等数论与现代密码学的关系。

2.教学内容和要点。

共讲授六个方面的内容:(1)整除的概念、欧几里得除法;(2)整数的表示(3)最大公因数与广义欧几里得除法(4)整除的进一步性质及最小公倍数(5)素数、算术基本定理(6)素数定理。

(二)第二章同余1. 教学目的和要求。

通过对本章的学习,使学生了解同余、剩余类和简化剩余类的概念,熟悉欧拉定理、费马小定理。

2.教学内容和要点。

共讲授五个知识点的内容:(1)同余的概念及基本性质(2)剩余类及完全剩余系(3)简化剩余系与欧拉函数(4)欧拉定理费马小定理(5)模重复平方计算法。

第2章信息安全数学基础(概率论)ppt课件

p[ X v] v

马尔可夫(Markov)不等式常用于不了解随机变量的整体 分布情况,它只要求了解随机变量的期望在它的一个取值 范围内的界。因此,利用马尔可夫不等式,可以得到一个 随机变量偏离其均值“更紧”的界。 2018/11/15

契比雪夫不等式与大数定理

定理(契比雪夫不等式)令 X 为随机变量,且 >0,则有 p[|X-E(X)| ] 证明: 设随机变量 Y=[X-E(X)]2,并利用马尔可夫不等式可得: p[|X-E(X)| ]=p[|X-E(X)| ]=p[(X-E(X))2 2]

2018/11/15

第 2章

信息安全数学基础(概率论)

概率论基础 随机变量及其分布 概率论中的几个定理 网络与信息安全中的概率论方法 总结

2018/11/15

第 2章

信息安全数学基础(概率论)

概率论基础 随机变量及其分布 概率论中的几个定理 网络与信息安全中的概率论方法 总结

2018/11/15

由定义,显然D(ξ) ≥0;当ξ的可能取值集中在E(ξ)附近时, D(ξ)较小;否则D(ξ)较大。 可见,方差大小反映了ξ与E(ξ)的偏离程度(或取值的分散程 度)。 2018/11/15

方差的计算

2 2 ( 1 )( D ) E ( ) (( E ) )

2 2 ( 2 ) D ( ) = E ( E ( ) ) ( xE ( ) ) p , 其 中 p P { x } i i i i

设

是随机变量,E(

)是其数学期望, 则 E( )

表示

与E(

)之间的偏差大小,但由于绝对值对运算带来得不便,所以常用

信息安全数学基础(武汉大学)第一章

称 q 为 b 除 a 的不完全商。 当b | r 时, b | a ;特别的,当 r = 0 时,q 为完全商。

2011-3-15 西南交通大学信息科学与技术学院

27

(1) 取 c = 0,则 0 ≤r < |b|,称 r 为 a 被 b 除后的最小 非负余数,此时, b | a r=0 (2) 取 c = 1,则 1 ≤r ≤|b|,称 r 为 a 被 b 除后的最小 正余数,此时, b | a r =|b| (3) 取 c = -|b|+ 1,则 -|b|+ 1 ≤ r ≤ 0 ,称 r 为 a 被 b 除 后的最大非正余数,此时, b | a r=0 (4) 取 c = -|b|,则 -|b|≤ r < 0,称 r 为 a 被 b 除后的最大 负余数,此时, b | a r = -|b| (5) 当 b 为偶数时,取 c = -|b|/ 2,有 -|b|/ 2 ≤ r < |b|/ 2, 或取 c = -|b|/ 2 + 1,有 -|b|/ 2 < r ≤ |b|/ 2; 当 b 为奇数时,取 c = -(|b|-1) / 2,有-(|b|-1) / 2 ≤ r ≤ (|b|-1) / 2,此时,称 r 为绝对值最小余数

2011-3-15

西南交通大学信息科学与技术学院

18

(问题3-素数个数是否无限?)

定理1-3:素数有无穷多个。

证明:反证法。假定素数只有有限多个(k个),记为

p1=2, p2=3, … , pk 设整数 n=p1· p2…pk+1, ∵ n>pi (i=1,2,…,k), ∴ n 为合数。 由定理1-2知,一定存在1≤j≤k,使得 pj | n, 又∵ pj | p1· p2…pk,, ∴ 由整除的性质1-1(3)得: pj | (n - p1· p2…pk)=1 而这是不可能的,所以存在无穷多个素数。

信息安全数学基础教学大纲

《信息安全数学基础》课程教学大纲课程编码:ZJ28603课程类别:专业基础课学分: 4 学时:64学期: 3 归属单位:信息与网络工程学院先修课程:高等数学、C语言程序设计、线性代数适用专业:信息安全、网络工程(中韩合作)一、课程简介《信息安全数学基础》(Mathematical foundation of information security)是信息安全、网络工程(中韩合作)专业的专业理论课程。

本课程主要讲授信息安全所涉及的数论、代数和椭圆曲线论等基本数学理论和方法,对欧几里得除法、同余、欧拉定理、中国剩余定理、二次同余、原根、有限群、有限域等知识及其在信息安全实践中的应用进行详细的讲述。

通过课程的学习,使学生具备较好的逻辑推理能力,具备利用数学理论知识解决信息安全实际问题的能力,树立信息安全危机意识和防范意识,树立探索未知、追求真理、勇攀科学高峰的责任感和使命感,树立为国家信息安全事业发展做贡献的远大理想。

二、课程目标本课程教学应按照大纲要求,注重培养学生知识的学习和应用能力,使学生在学习过程中,在掌握信息安全领域所必需的数学基础知识的同时,提升学生的理论水平、业务素质、数学知识的应用能力,支撑人才培养方案中“课程设置与人才培养目标达成矩阵”相应指标点的达成。

课程目标对学生价值、知识、能力、素质要求如下:课程目标1:激发学生爱国主义情怀和专业知识钻研精神,使其树立正确的价值观。

课程目标2:培养学生树立信息安全危机意识和防范意识。

课程目标3:激发学生树立为国家信息安全事业发展做贡献的远大理想。

课程目标4:使学生掌握整除的相关概念和欧几里德算法的原理与应用。

课程目标5:使学生掌握同余式的求解方法及其在密码学中的经典应用。

课程目标6:使学生掌握群环域等代数结构的特点及其在密码学中的经典应用。

课程目标7:使学生掌握信息安全数学基础中的专业韩语知识。

三、教学内容与课程目标的关系四、课程教学方法1、理论课堂(1)采用案例式教学,讲述我国科技工作者将自主科研创新和国家重大需求相结合,经过不懈努力取得辉煌成果的真实事件,激发学生爱国主义情怀和专业知识探究热情,使学生树立正确的价值观。

信息安全中数学基础第一章

证明:

性质3:如果ca且cb,则cua+vb,其中u,v是整数

(3)因为ca,则存在整数q1,使 a = q1c ① 两边同乘以整数u,有 ua=p1c (其中p1=uq1) ② 同理cb,有 vb=p2c (其中p2=vq2) ③ ②+③ 得出: pc=ua+vb 其中p=p1+p2=uq1+vq2 , 故cua+vb.

最大公因子(求解)

欧几里德除法(辗转相除法): 已知正整数a,b,记 r0=a,r1=b, r0=q1r1+r2,0 ≤r2<r1=b; r1=q2r2+r3, 0 ≤r3<r2; … rn-2=qn-1rn-1+rn, 0 ≤rn<rn-1; rn-1=qnrn rn=(a,b)

• 机密性:保证信息不能被未被授权者阅读

• 真实性:保证收到的信息确实是由发送者发送的

• 完整性:保证信息在传递过程中没有被篡改

• 不可抵赖性:保证发送者不能否认其发送过消息;接收者不能 否认接收到消息。

通过密码技术(基于数学理论的变换)实现以上目标。

• 密码技术是保证信息安全的核心技术 • 数学理论与方法是实现密码算法的基础

带余除法: 对于a,b两个整数,不失一般性,设b>0,

则存在唯一q,r使得: a = bq+r,0 ≤ r < b. 证明 存在性:考虑 …,-3b, -2b, -b, 0, b, 2b, 3b, … qb a < (q+1)b 令r= a –qb, 则 a =qb+ r,0 r<b 如果 a =qb+ r, 0 r<b 唯一性: a =q1b+ r1,0 r1<b, qq1 , rr1 b |(q-q1) b| = |-(r- r1)|<b 矛盾!故q=q1 , r=r1 。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

数字安全保障:从基础数学的角度出发

随着信息化时代的不断发展,网络安全问题越来越凸显。

而在众多的信息安全保护手段中,数学基础始终占据着关键的地位。

本文将从基础数学的角度出发,探讨如何保障数字安全。

首先,我们需要了解的是什么是数字安全。

简单来说,数字安全是指对数字信息进行保密、完整性、可用性等方面的保护,以防止信息被窃取、修改、中断等。

为了达到这个目的,我们需要利用数学基础中的一些常见算法。

在加密领域中,最基础的算法莫过于对称加密和非对称加密。

对称加密采用同一个密钥对信息进行加密和解密,而非对称加密则由公钥和私钥进行加密和解密,其中公钥是公开的,私钥是保密的。

这两种算法都有各自的优缺点,在实际应用中需要根据情况进行选择。

此外,数字签名也是数字安全保障的关键手段之一。

数字签名是指把要传输的信息进行哈希计算,并用发送者的私钥对哈希值进行加密,从而生成一段数字签名。

接收者收到信息后,再用发送者的公钥对数字签名进行解密,并用同样的哈希算法计算信息的哈希值,最后比对解密出来的哈希值和自己计算的哈希值是否一致,以此来判断信息的完整性和真实性。

除了上述常见的算法之外,数字安全还涉及到许多其他的数学基础知识,比如椭圆曲线密码学、可信计算等。

因此,我们不能仅仅停

留在表面的了解,需要不断学习探究更多的数学基础知识,以更好地保障数字安全。

总之,数学基础是数字安全保障的基石,我们需要从基础开始,不断学习和深入探究,以创造更加稳固、安全的数字信息环境。