数据库原理与设计 第五章

数据库原理与应用第五章课件

5.2 需求分析

5.2.2 需求分析的方法

需求分析常用的调查方法有以下几种: (1)亲自参与业务活动,了解业务处理的基本情况。 (2)请专人介绍。 (3)在对用户的需求了解过程中一定会存在许多疑问,可以通

过与用户座谈、询问等方式来解决这些疑问。 (4)设计调查表请用户填写。如果调查表设计得合理接受。 (5)查问记录。即查问原系统有关的数据记录。 (6)学习文件。及时了解掌握与用户业务相关的政策和业务规

5.6 数据库实施

所谓数据库的实施,就是根据数据库的逻辑结构 设计和物理结构设计的结果,在具体RDBMS支持的计算 机系统上建立实际的数据库模式、装人数据、并进行 测试和试运行的过程。 (1)散数据库的建立与调整 (2)数据库的调整 (3)应用程序编制与调试 (4)数据库系统的试逻辑结构设计阶段 物理结构设计阶段 数据库实施阶段 数据库运行和维护阶段

5.2 需 求 分 析

5.2.1 需求分析的任务

需求分析的任务是通过详细调查所要处理的对象(组织、 部门、企业等),充分了解原有系统的工作概况,明确用户的 各种数据需求、完整性约束条件、事务处理和安全性条件等, 然后在此基础上确定新系统的功能。新系统必须充分考虑今后 可能的扩充和改变,不能仅仅按当前应用需求来设计数据库。

(1)一个实体型转换为一个关系模式; (2)实体的属性就是关系的属性,实体的码就是关系的码。

5.5 物 理 设 计

数据库物理设计阶段主要包括以下4个过程: (1)分析影响物理数据库设计的因素。 (2)为关系模式选择存取方法。 (3)设计关系、索引等数据库文件的物理存储结构。 (4)评价物理结构。

(1)数据库的转储和恢复。 (2)维持数据库的完整性与安全性。 (3)监测并改善数据库性能。 (4)数据库的重组和重构。

数据库原理与设计:第5讲关系数据理论

函数依赖包括: (Sno, Cno) f Grade

Sno → Sdept

(Sno, Cno) P Sdept

Sno → Sloc

(Sno, Cno) P Sloc

Sdept → Sloc

High-level Database Technology

2NF

SLC

Grade

SLC(Sno, Sdept, Sloc, Cno, Grade)

High-level Database Technology

三、完全函数依赖与部分函数依赖 定义5.2 在关系模式R(U)中,如果X→Y,并且对于X

的任何一个真子集X’,都有 X’ Y, 则称Y完全函数依赖于X,记作X f Y。 若X→Y,但Y不完全函数依赖于X,则称Y部分函数 依赖于X,记作X P Y。

5.2.3 范式

范式是符合某一种级别的关系模式的集合。 关系数据库中的关系必须满足一定的要求。满

足不同程度要求的为不同范式。 范式的种类:

第一范式(1NF) 第二范式(2NF) 第三范式(3NF) BC范式(BCNF) 第四范式(4NF) 第五范式(5NF)

High-level Database Technology

四、传递函数依赖

定义5.3 在关系模式R(U)中,如果X→Y,Y→Z, 且Y X,Y→X,则称Z传递函数依赖于X。

注: 如果Y→X, 即X←→Y,则Z直接依赖于X。

例: 在关系Std(Sno, Sdept, Mname)中,有: Sno → Sdept,Sdept → Mname Mname传递函数依赖于Sno

High-level Database Technology

完全函数依赖与部分函数依赖(续) 例: 在关系SC(Sno, Cno, Grade)中, 由于:Sno →Grade,Cno → Grade, 因此:(Sno, Cno) f Grade

数据库原理及应用课件:第5章 ACCESS 数据库—面向对象的程序设计语言(VBA)

13

2022/10/3

– 用户自定义型 所占字节数与元素个数有关,用 户可以使用Type语句定义任何数据类型。语法 如下:

– [Private/Public] Type 类型名

– 元素名 As 数据类型

–…

– End Type

例如:自定义一个教师的基本信息数据类型,其 中包括姓名、性别、年龄的信息。

4

2022/10/3

– 对象(Object)—是类的一个实例,是组成一个 系统的基本逻辑单元,是具有某些特征的具体的 事物的抽象。每个对象都具有属性和行为。

– 数据抽象(Data Abstraction)—指仅表现核心 的特性而不描述背景细节的行为。

– 继承(Inheritance)—是可以让某个类型的对象 获得另一个类型的对象的属性的方法。

24

2022/10/3

例:已知两个数x和y,比较它们的大小,使 得x大于y。

– 方法一:if x<y then

t=x

x=y

y=t

end if

– 方法二: if x<y then t=x:x=y:y=t

25

2022/10/3

– If …Then…Else语句(双分支结构)。此语句 也有两种形式:块结构和行结构。

– I说f…明T:hen语句(单分支结构)。有两种形

式1):表块达结式构一和般行为结关构系表达式、逻辑表达 块式0结为,构F也a形l可s式e以。:为If<算表术达表式达>式Th,e非n 0为True,

2)语句块可以语是句一块句或多句,若用行结 构来表示,则En只d 能If是一句语句,若多句, 行语结句构间形需式用:冒If号<表隔达开式,>而T且he必n须<语在句一>行上 书写。

数据库原理与设计第5章 数据库设计

3. 在顶层数据流图的基础上进一步细化。形成第一层数据流图, 继续分解,可得到第二层数据流图。如此细化直到清晰地表 达整个数据加工系统的真实情况。

数据库原理与设计

数据库原理与设计

需求分析的方法

① 亲自参与业务活动,了解业务处理的基本情况。 ② 请专人介绍。 ③ 通过与用户座谈、询问等方式来解决疑问。 ④ 设计调查表请用户填写。 ⑤ 查阅记录。 ⑥ 学习文件。 ⑦ 使用旧系统。

数据库原理与设计

数据流图与数据字典

数据流是数据在系统内的传输途径,数据流图从数据传递和 加工的角度,以图形的方式刻画数据流从输入到输出的变换过 程。数据流图是结构化系统分析的主要工具,它去掉了具体的 组织机构、工作场所、物质流等,仅反映信息和数据存储、流 动、使用以及加工的情况。 数据字典是各类数据描述的集合。通常包括数据项、数据结 构、数据流、数据存储、处理过程和外部实体等6个部分。数 据字典通过对数据项和数据结构的定义来描述数据流、数据存 储的逻辑内容。

数据库原理与设计

视图集成

❖ 依据不同的局部应用数据流图设计的分E-R图,进行视图 集成,将所有的分E-R图综合成一个系统的总E-R图。一般说 来,视图的集成可以有两种方式。 ① 多个分E-R图一次集成。 ② 逐步集成,用累加的方式一次集成两个分E-R图。 其中第1种方法比较复杂,实现起来难度较大。第2种方法每 次只集成两个分E-R图,可以降低复杂度。 ❖ 视图集成时需要进行分E-R图的合并、修改、重构,解决 各分E-R图之间的冲突,消除不必要的冗余,形成基本E-R图。

数据库原理与设计

《数据库原理及应用》第五章SQL查询

SQL语言

SQL功能 命令动词

数据查询

数据定义 数据操纵

SELECT

CREATE、DROP、ALTER INSERT、UPDATE、DELETE

数据控制

GRANT、REVOKE

SQL语言

SQL语言的优点在于SQL不是面向过程的 语言,使用SQL语言只需描述做什么,而 不需要描述如何做,为使用者带来极大的 方便。本章将以讨论SQL的数据查询语言 为主,同时介绍数据定义语言和数据操纵 语言。本章中大部分例题使用“学生管理” 数据库,并假定数据库在Access的当前目录 下。

简单查询----选择记录

WHERE子句通过指定查询条件,可以在表中找出满足条件 的记录。查询条件可以是任意复杂的逻辑表达式。 当WHERE子句需要指定一个以上的查询条件时,要使用逻 辑运算符AND、OR和NOT将其连接成复合的逻辑表达式。 其优先级由高到低为:NOT、AND、OR,可以使用括号改 变优先级。 条件查询还可以使用LIKE或NOT LIKE进行部分匹配查询。* 表示任意长度的字符串;?表示任意单个字符。 在查询中还可以使用查询谓词,查询谓词IN 和NOT IN用于 检索属于(IN)或不属于(NOT IN)指定集合的记录。 例10 查询成绩在60分以下(不包括60分)、90分以上(含 90分)学生的学号。

连接查询(多表查询)

例13 查询会计系学生选修课程及成绩,要求查询结果中含 属性学号、姓名、课程名称和成绩。 SELECT student.学号,姓名,课程名称,成绩 FROM student,course,grade WHERE 所属院系='会计学院' and student.学号=grade. 学号 and grade.课程编号=course.课程编号 这个查询涉及到两个表,查询所要求的结果来自两个表,查 询的条件也涉及到两个表,所以有“FROM student,grade”; 这两个表之间是有联系的,这种联系是通过父表的主关键字 (student中的学号)和子表的外部关键字(grade表的学号) 建立的,所以有命令子句WHERE中的筛选条件“student. 学号=grade.学号”。 由于student表和grade表都有学号属性,因此在SELECT子 句中要用前缀的形式“student.学号”指明取自哪个表中的 学号;此例中用“grade.学号”的形式,查询结果是一样的。

精品课件-数据库原理及应用-第5章

第5章 关系数据库设计理论

(4) 示例模式4。 Teach(Cname,Tname,Rbook); 该关系模式用来存放课程、教师及课程参考书信息。其中, Teach为关系模式名,Cname为课程名,Tname为教师名, Rbook为某课程的参考书名。

第5章 关系数据库设计理论

现实系统的数据及语义可以通过高级语义数据模型(如实 体关系数据模型、对象模型)抽象后得到相应的数据模型。为 了通过关系数据库管理系统实现该数据模型,需要使其向关系 模型转换,变成相应的关系模式。然而,这样得到的关系模式, 还只是初步的关系模式,可能存在这样或那样的问题。因此, 需要对这类初步的关系模式,利用关系数据库设计理论进行规 范化,以逐步消除其存在的异常,得到一定规范程度的关系模 式,这就是本章所要讲述的内容。

第5章 关系数据库设计理论

实际上,设计任何一种数据库应用系统,不论是层次的、 网状的还是关系的,都会遇到如何构造合适的数据模式即逻辑 结构的问题。由于关系模型有严格的数学理论基础,并且可以 向别的数据模型转换,因此,人们就以关系模型为背景来讨论 这个问题,形成了数据库逻辑设计的一个有力工具——关系数 据库的规范化理论。规范化理论虽然是以关系模型为背景,但 是对于一般的数据库逻辑设计同样具有理论上的意义。

第5章 关系数据库设计理论

关系系统当中,数据冗余产生的重要原因就在于对数据依 赖的处理,从而影响到关系模式本身的结构设计。解决数据间 的依赖关系常常采用对关系的分解来消除不合理的部分,以减 少数据冗余。在例5.1中,我们将Teaching关系分解为三个关 系模式来表达:Student (Sno,Sname,Ssex,Sdept), Course(Cno,Cname,Tname)及Score(Sno,Cno,Grade),其 中Cno为学生选修的课程编号;分解后的部分数据如表5.2、 表5.3和表5.4所示。

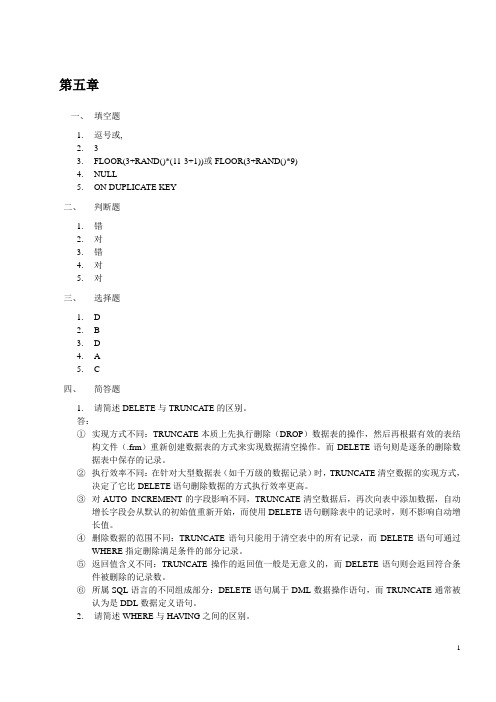

《MySQL数据库原理、设计与应用》第5章课后习题答案

第五章一、填空题1.逗号或,2. 33.FLOOR(3+RAND()*(11-3+1))或FLOOR(3+RAND()*9)4.NULL5.ON DUPLICATE KEY二、判断题1.错2.对3.错4.对5.对三、选择题1. D2. B3. D4. A5. C四、简答题1.请简述DELETE与TRUNCA TE的区别。

答:①实现方式不同:TRUNCATE本质上先执行删除(DROP)数据表的操作,然后再根据有效的表结构文件(.frm)重新创建数据表的方式来实现数据清空操作。

而DELETE语句则是逐条的删除数据表中保存的记录。

②执行效率不同:在针对大型数据表(如千万级的数据记录)时,TRUNCATE清空数据的实现方式,决定了它比DELETE语句删除数据的方式执行效率更高。

③对AUTO_INCREMENT的字段影响不同,TRUNCATE清空数据后,再次向表中添加数据,自动增长字段会从默认的初始值重新开始,而使用DELETE语句删除表中的记录时,则不影响自动增长值。

④删除数据的范围不同:TRUNCATE语句只能用于清空表中的所有记录,而DELETE语句可通过WHERE指定删除满足条件的部分记录。

⑤返回值含义不同:TRUNCATE操作的返回值一般是无意义的,而DELETE语句则会返回符合条件被删除的记录数。

⑥所属SQL语言的不同组成部分:DELETE语句属于DML数据操作语句,而TRUNCA TE通常被认为是DDL数据定义语句。

2.请简述WHERE与HA VING之间的区别。

1答:①WHERE操作是从数据表中获取数据,用于将数据从磁盘存储到内存中,而HA VING是对已存放到内存中的数据进行操作。

②HA VING位于GROUP BY子句后,而WHERE位于GROUP BY 子句之前。

③HA VING关键字后可以跟聚合函数,而WHERE则不可以。

通常情况下,HA VING关键字与GROUPBY一起使用,对分组后的结果进行过滤。

数据库原理 第五章

Database Theory

Integrity Constraints in Create Table

SCT

Student

Not NULL

Primary Key (A1, ..., An) Check (P), where P is a predicate …… E.g.

Create Table Student (Sno char(10) Not NULL, Sname char(20),

DCL (Data Control Language)

Grant Revoke

4 Finance & Economics Zhejiang University of

Database Theory

Data Definition Language (DDL) Allows the specification of not only a set of relations but also information about each relation, including:

char(n) – Fixed length character string, with user-specified length n. varchar(n). – Variable length character strings, with user-specified maximum length

Database Theory

Operations of SQL

DDL (Data Definition Language)

Create

Alter Drop

DML (Data Manipulation Language)

数据库系统原理与设计(第2版)课后习题详细答案

数据库系统原理与设计习题集第一章绪论一、选择题1. DBS是采用了数据库技术的计算机系统,DBS是一个集合体,包含数据库、计算机硬件、软件和( ) .A。

系统分析员B。

程序员C。

数据库管理员D。

操作员2. 数据库(DB),数据库系统(DBS)和数据库管理系统(DBMS)之间的关系是().A。

DBS包括DB和DBMS B. DBMS包括DB和DBSC。

DB包括DBS和DBMS D。

DBS就是DB,也就是DBMS3. 下面列出的数据库管理技术发展的三个阶段中,没有专门的软件对数据进行管理的是()。

I.人工管理阶段II.文件系统阶段III.数据库阶段A. I 和IIB. 只有IIC。

II 和III D. 只有I4。

下列四项中,不属于数据库系统特点的是( ) 。

A。

数据共享B. 数据完整性C。

数据冗余度高D。

数据独立性高5. 数据库系统的数据独立性体现在( ) 。

A.不会因为数据的变化而影响到应用程序B。

不会因为系统数据存储结构与数据逻辑结构的变化而影响应用程序C.不会因为存储策略的变化而影响存储结构D。

不会因为某些存储结构的变化而影响其他的存储结构6。

描述数据库全体数据的全局逻辑结构和特性的是().A。

模式 B. 内模式C. 外模式D。

用户模式7。

要保证数据库的数据独立性,需要修改的是( )。

A。

模式与外模式B。

模式与内模式C. 三层之间的两种映射D。

三层模式8。

要保证数据库的逻辑数据独立性,需要修改的是( ).A. 模式与外模式的映射B. 模式与内模式之间的映射C. 模式D。

三层模式9。

用户或应用程序看到的那部分局部逻辑结构和特征的描述是( ),它是模式的逻辑子集。

A。

模式B。

物理模式C。

子模式D。

内模式10。

下述()不是DBA数据库管理员的职责。

A。

完整性约束说明B. 定义数据库模式C。

数据库安全D。

数据库管理系统设计选择题答案:(1) C (2)A (3) D (4) C (5)B(6) A (7) C (8)A (9)C (10) D二、简答题1.试述数据、数据库、数据库系统、数据库管理系统的概念。

第五章 数据库逻辑设计 《数据库系统原理及应用》PPT课件

Teacher (teacherNo, tearcherName, title, degree, hireDate, instituteNo)

➢若A到B联系集为一对一联系,则将某一方的主码属性增加 到另一方实体集所转化的关系模式中去。

r1 (A.key, B.key, r1.attr)

A

r1

B

C (C.key, C.other, A.key, B.key, r2.attr)

r1.attr

C

r2.attr

A (A.key, A.other)

r2

B (B.key, B.other)

r1 (A.key, B.key, r1.attr, C.key, r2.attr)

➢address属性被其复合属性province, city, street代替。

E-R模型转化方法

多值属性转化方法 创建一个新的关系模式,其属性为多值属性所在的实体集(或 联系集)的主码属性和该多值属性对应的属性组成,主码为全 部属性。

设M为多值属性,M对应的属性集为A;E为M所在的实体集 (或联系集),且E的主码为属性集{b1, b2, …, bn},则由M转化 的关系模式定义如下:

学院

设置

班级

包含

学生

成绩

选课

ISA

本科生 研究生

归属

课程

排课

先修课程 主课程

先修要求

聘用日期

聘用

开课班 排时间

任教

任教角色

教师

时间安排

排教室

录入日期

数据库原理及应用李唯唯第五章实验

数据库原理及应用李唯唯第五章实验数据库原理及应用是一门涉及数据库设计、管理和应用的学科,主要包括数据库理论和数据库技术的学习与应用。

在学习数据库原理及应用的第五章实验中,我主要学习了数据库的事务管理和并发控制。

事务是数据库管理系统中的一个重要概念,它是由一系列数据库操作组成的逻辑单位,具有原子性、一致性、隔离性和持久性四个特性。

事务的管理可以保证数据库的数据完整性和一致性,在实际应用中起到了非常重要的作用。

在这一章节的实验中,我首先学习了事务的概念和特性,并了解了事务的隔离级别。

数据库的隔离级别包括读未提交、读已提交、可重复读和串行化四个级别,每个级别在并发访问数据库时有不同的表现和效果。

了解了这些隔离级别之后,我在实验中通过设置不同的隔离级别,进行了相关的实验和测试。

在实验中,我使用MySQL数据库进行了相关的操作和设置。

首先,我创建了一个测试用的数据库和表,并插入了一些测试数据。

接着,我通过SQL语句和MySQL的事务命令进行了不同的操作,例如插入、更新、删除等。

在进行操作的过程中,我对不同的隔离级别进行了设置,并观察了不同隔离级别下的数据库表现。

通过实验,我对事务管理和并发控制有了更深入的了解。

在并发访问数据库时,由于多个事务同时进行,可能会导致一些问题,例如脏读、不可重复读和幻读等。

通过设置合适的隔离级别,可以避免这些问题的发生。

在实验中,我观察到在读未提交的隔离级别下,可以发生脏读现象;在读已提交的隔离级别下,脏读得到了避免,但不可重复读问题依然存在;而在可重复读和串行化的隔离级别下,不仅脏读和不可重复读问题都得到了避免,还能够避免幻读问题。

通过这次实验,我不仅学习了事务管理和并发控制的相关知识,还学会了如何使用MySQL进行相关的实际操作。

数据库的事务管理和并发控制在实际应用中非常重要,特别是在多用户环境下,合理设置隔离级别可以保证数据库的数据完整性和一致性。

因此,学习和掌握这些知识对于我今后的工作和学习都具有重要的意义。

数据库设计第五章(高教版)含课后答案

数据库设计第五章(⾼教版)含课后答案第5章数据库设计与ER模型5.1 基本内容分析5.1.1 本章重要概念(1)DBS⽣存期及其7个阶段的任务和⼯作,DBD过程的输⼊和输出。

(2)概念设计的重要性、主要步骤。

逻辑设计阶段的主要步骤。

(3)ER模型的基本元素,属性的分类,联系的元数、连通词、基数。

采⽤ER⽅法的概念设计步骤。

(4)ER模型到关系模型的转换规则。

采⽤ER⽅法的逻辑设计步骤。

(5)ER模型的扩充:弱实体,超类和⼦类。

5.1.2 本章的重点篇幅(1)教材中P193-194的转换规则和实例。

(2)教材中P196-200的四个ER模型实例。

5.1.3 对ER模型的理解ER模型是⼈们认识客观世界的⼀种⽅法、⼯具。

ER模型具有客观性和主观性两重含义。

ER模型是在客观事物或系统的基础上形成的,在某种程度上反映了客观现实,反映了⽤户的需求,因此ER模型具有客观性。

但ER模型⼜不等同于客观事物的本⾝,它往往反映事物的某⼀⽅⾯,⾄于选取哪个⽅⾯或哪些属性,如何表达则决定于观察者本⾝的⽬的与状态,从这个意义上说,ER模型⼜具有主观性。

ER模型的设计过程,基本上是两⼤步:·先设计实体类型(此时不要涉及到“联系”);·再设计联系类型(考虑实体间的联系)。

具体设计时,有时“实体”与“联系”两者之间的界线是模糊的。

数据库设计者的任务就是要把现实世界中的数据以及数据间的联系抽象出来,⽤“实体”与“联系”来表⽰。

另外,设计者应注意,ER模型应该充分反映⽤户需求,ER模型要得到⽤户的认可才能确定下来。

5.2 教材中习题5的解答5.1名词解释(1)·软件⼯程:研究如何⽤科学知识、⼯程⽅⾯的纪律指导软件开发的过程,以提⾼软件质量和开发效率,降低开发成本,这样的⼀门学科称为“软件⼯程”。

·软件⽣存期:软件⽣存期是指从软件的规划、研制、实现、投⼊运⾏后的维护,直到它被新的软件所取代⽽停⽌使⽤的整个期间。

数据库原理及应用第5章课后习题答案

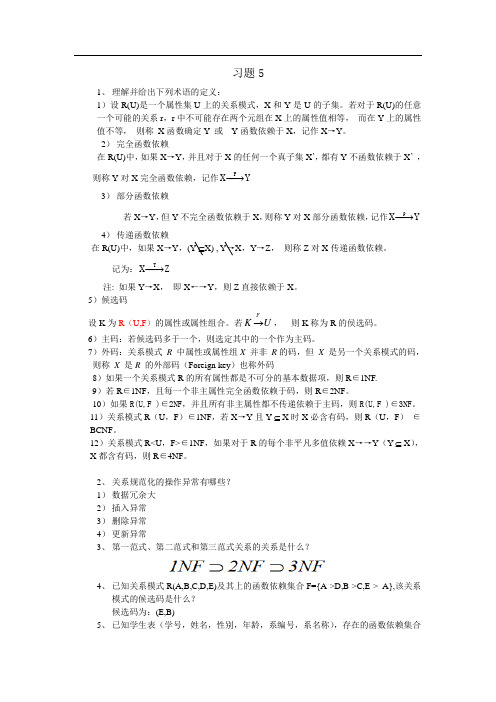

习题51、 理解并给出下列术语的定义:1)设R(U)是一个属性集U 上的关系模式,X 和Y 是U 的子集。

若对于R(U)的任意一个可能的关系r ,r 中不可能存在两个元组在X 上的属性值相等, 而在Y 上的属性值不等, 则称 X 函数确定Y 或 Y 函数依赖于X ,记作X →Y 。

2) 完全函数依赖在R(U)中,如果X →Y ,并且对于X 的任何一个真子集X ’,都有Y 不函数依赖于X ’ ,则称Y 对X 完全函数依赖,记作Y X F −→−3) 部分函数依赖若X →Y ,但Y 不完全函数依赖于X ,则称Y 对X 部分函数依赖,记作Y X p −→−4) 传递函数依赖在R(U)中,如果X →Y ,(Y ⊆X) , Y →X ,Y →Z , 则称Z 对X 传递函数依赖。

记为:Z X T−→−注: 如果Y →X , 即X ←→Y ,则Z 直接依赖于X 。

5)候选码设K 为R (U,F )的属性或属性组合。

若U K F →, 则K 称为R 的侯选码。

6)主码:若候选码多于一个,则选定其中的一个作为主码。

7)外码:关系模式 R 中属性或属性组X 并非 R 的码,但 X 是另一个关系模式的码,则称 X 是R 的外部码(Foreign key )也称外码8)如果一个关系模式R 的所有属性都是不可分的基本数据项,则R ∈1NF.9)若R ∈1NF ,且每一个非主属性完全函数依赖于码,则R ∈2NF 。

10)如果R(U,F )∈2NF ,并且所有非主属性都不传递依赖于主码,则R(U,F )∈3NF 。

11)关系模式R (U ,F )∈1NF ,若X →Y 且Y ⊆ X 时X 必含有码,则R (U ,F ) ∈BCNF 。

12)关系模式R<U ,F>∈1NF ,如果对于R 的每个非平凡多值依赖X →→Y (Y ⊆ X ),X 都含有码,则R ∈4NF 。

2、 关系规范化的操作异常有哪些?1) 数据冗余大2) 插入异常3) 删除异常4) 更新异常3、 第一范式、第二范式和第三范式关系的关系是什么?4、 已知关系模式R(A,B,C,D,E)及其上的函数依赖集合F={A->D,B->C,E-> A},该关系模式的候选码是什么?候选码为:(E,B)5、 已知学生表(学号,姓名,性别,年龄,系编号,系名称),存在的函数依赖集合是{学号->姓名,学号->性别,学号->年龄,学号->系编号,系编号->系名称},判断其满足第几范式。

数据库系统原理教程第五章清华大学

存取控制(续)

– 关系数据库中授权的数据对象粒度 • 数据库 •表 • 属性列 •行

– 能否提供与数据值有关的授权反映了授权子 系统精巧程度

存取控制(续)

实现与数据值有关的授权

– 利用存取谓词 • 存取谓词可以很复杂 – 可以引用系统变量,如终端设备号, 系统时钟等,实现与时间地点有关的 存取权限,这样用户只能在某段时间 内,某台终端上存取有关数据

DBMS中的数据加密

– 有些数据库产品提供了数据加密例行程序 – 有些数据库产品本身未提供加密程序,但提

供了接口

数据加密(续)

数据加密功能通常也作为可选特征,允 许用户自由选择

– 数据加密与解密是比较费时的操作 – 数据加密与解密程序会占用大量系统资源 – 应该只对高度机密的数据加密

5.1 安全性

享

例:军事秘密、 国家机密、 新产品实验数据、 市场需求分析、市场营销策略、销售计划、 客户档案、 医疗档案、 银行储蓄数据

安全性(续)

– 数据库中数据的共享是在DBMS统一的严格 的控制之下的共享,即只允许有合法使用权 限的用户访问允许他存取的数据

– 数据库系统的安全保护措施是否有效是数据 库系统主要的性能指标之一

例:DBA建立一用户U12后,欲将ALTER

TABLE、CREATE VIEW、CREATE INDEX、 DROP TABLE、DROP VIEW、DROP INDEX, GRANT,REVOKE、INSERT 、 SELETE、UPDATE、DELETE、AUDIT、 NOAUDIT等系统权限授予U12,则可以只简 单地将CONNECT角色授予U12即可:

空

3. 定义视图

视图机制把要保密的数据对无权存取这些数据 的用户隐藏起来,从而自动地对数据提供一定 程度的安全保护。

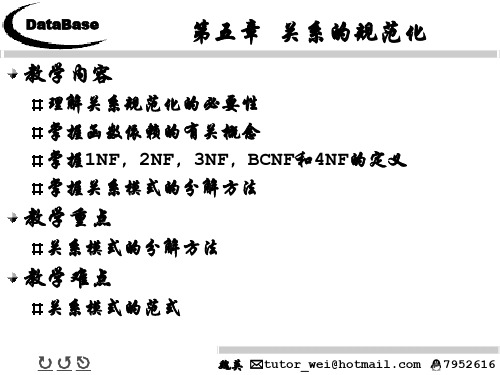

第五章 关系的规范化(数据库原理与应用)

DataBase

关系规范化

关系规范化是从微观角度研究关系模式中属性与 属性之间的函数依赖性,判断关系模式中设计的 合理性,解决数据库设计的优化问题 规范化是通过一组不同级别的范式判定关系规范 化的程度,确认产生数据异常的原因,并通过关 系模式的分解方法,消除数据异常 规范化设计理论主要包括三方面内容:数据依赖, 范式和模式设计方法

魏英 tutor_wei@

7952616

DataBase

第一范式

将非规范化关系转换成1NF:P131

工资(工程号,工程名称,职工号,姓名,职务,小 时工资率,工时)

工程号 工程名称 职工号 A1 A1 A1 A2 花园大厦 花园大厦 花园大厦 立交桥 1001 1002 1004 1001 姓名 职务 小时工资率 工时 65 60 60 65 13 16 19 15 齐光明 工程师 李思岐 技术员 葛宇洪 律师 齐光明 工程师

律师

60

14

840

设计一个关系模式

R(工程号,工程名称,职工号,姓名,职务,小时工资率, 工时)

魏英 tutor_wei@ 7952616

DataBase

关系规范化

典型问题

数据冗余:如果一个职工参与多个工程项目,那么这 个职工的职工号,姓名,职务和小时工资率就要重复 几次存储。 操作异常

魏英 tutor_wei@

7952616

DataBase

函数依赖

例5.1:学生关系模式为学生(学号,姓名,性 别,系名称,系地址)

学号 姓名 性别 系名称 系地址 101 张三 男 计算机 C 102 李四 男 计算机 C 103 王五 女 计算机 C 经管 104 赵六 女 B 学生关系的FD集为: FD={ 学号→姓名, 学号→性别, 学号→系名称, 学号→系地址 系名称→系地址}

数据库系统原理与设计万常选版第五章练习题和详细答案

第五章关系数据理论一、选择题1. 为了设计出性能较优的关系模式,必须进行规范化,规范化主要的理论依据是()。

A. 关系规范化理论B. 关系代数理论C.数理逻辑D. 关系运算理论2. 规范化理论是关系数据库进行逻辑设计的理论依据,根据这个理论,关系数据库中的关系必须满足:每一个属性都是()。

A. 长度不变的B. 不可分解的C.互相关联的D. 互不相关的3. 已知关系模式R(A,B,C,D,E)及其上的函数相关性集合F={A→D,B→C ,E→A },该关系模式的候选关键字是()。

A.ABB. BEC.CDD. DE4. 设学生关系S(SNO,SNAME,SSEX,SAGE,SDPART)的主键为SNO,学生选课关系SC(SNO,CNO,SCORE)的主键为SNO和CNO,则关系R(SNO,CNO,SSEX,SAGE,SDPART,SCORE)的主键为SNO和CNO,其满足()。

A. 1NFB.2NFC. 3NFD. BCNF5. 设有关系模式W(C,P,S,G,T,R),其中各属性的含义是:C表示课程,P 表示教师,S表示学生,G表示成绩,T表示时间,R表示教室,根据语义有如下数据依赖集:D={ C→P,(S,C)→G,(T,R)→C,(T,P)→R,(T,S)→R },关系模式W 的一个关键字是()。

A. (S,C)B. (T,R)C. (T,P)D. (T,S)6. 关系模式中,满足2NF的模式()。

A. 可能是1NFB. 必定是1NFC. 必定是3NFD. 必定是BCNF7. 关系模式R中的属性全是主属性,则R的最高范式必定是()。

A. 1NFB. 2NFC. 3NFD. BCNF8. 消除了部分函数依赖的1NF的关系模式,必定是()。

A. 1NFB. 2NFC. 3NFD. BCNF9. 如果A->B ,那么属性A和属性B的联系是()。

A. 一对多B. 多对一C.多对多D. 以上都不是10. 关系模式的候选关键字可以有1个或多个,而主关键字有()。

05 数据库原理及应用 第5章 数据库设计

5.5 物理结构设计

数据库在物理设备上的存储结构和存储方法称为 数据库的物理结构(内模式),它依赖于给定 的计算机系统。为一个给定的逻辑数据模型选 取一个最适合应用要求的物理结构的过程就是 数据库的物理设计。 存取方法选择

存储结构确定

数据库原理

存取方法选择

一般数据库系统中为关系、索引等数据库对象提 供了多种存取方法,主要有: 索引方法 聚簇方法 HASH方法。

合并:解决ER之间的冲突,生成初步的ER图。

重构:消除不必要的冗余,生成基本的ER图。

数据库原理

合并

合并局部ER图,消除冲突,生成初步ER 图 (1) 属性冲突 (2) 命名冲突 (3) 结构冲突

数据库原理

重构

重构ER图,消除冗余,生成基本ER图 消除冗余数据:数据冗余是指可以用其它数据 导出的数据。 消除冗余的实体联系:冗余的实体联系是指可 以通过其它实体导出的联系。

数据库原理

需求分析的结果

需求分析的主要成果是需求规格说明 (Software Requirement Specification简 称SRS),需求规格说明是用户、分析人员、 设计人员及测试人员之间相互理解和交流提供 了方便,是系统设计、测试和验收的主要依 据,同时需求规格说明也起着控制系统演化过 程的作用。

数据库原理

5.3 概念结构设计

(1)概念结构设计的概述 (2)概念结构设计的方法 (3)局部ER图设计 (4)全局ER图设计

数据库原理

概念结构设计概述

概念结构设计的目的是获取数据库的概念模型。 概念模型是将现实世界转化为信息世界,形成 一组描述现实世界中实体及实体间联系的概念。 概念模型的要求:反映现实 、易于理解 、易 于修改 、易于转换 最著名最常用的是P.P.S.Chen于1976年提出 的实体-联系方法(简称ER方法)该方法用 ER图表示概念模型,用ER图表示的概念模型 也称为ER模型。

数据库原理第五章PPT课件

9

记录一般不会刚好填满物理块,会留下不用的零头 空间:

B―p×R<R

记录1 记录2 记录3 记录4

为了利用这部分空间,可以利用记录的跨块存储组 织(spanned organization)。

10

定长记录(跨块)

块i

记录1

记录2

记录3 记录4

区 址最 高 键

相对地址

1 121

2 134 3 167 4 182

5 203 6 211 7 223

8

9 229 10 231 11 237 12

241

索引键

13 255 14 259 15 267 16 271 …

…

37

查找索引键为211的记录的存储地址

211

271 430 601

182 4 201

Student(SNO,SNAME,SEX,BIRTHDATE, DEPT)

散列函数 H(SNO)=Address

90041 李林 … 计算机系 2

H(900412)=@addr

@addr

90041 李林 … 2

计算机系

存储空间

29

直接文件存在的问题: 键所映射的地址范围固定(地址范围设的太大或 太小都不好,为什么?)。 地址重叠问题(处理地址重叠增加了开销)。 直接文件只对散列键的访问有效。 不便于处理变长记录。 对于通用的DBMS很难找到通用的散列函数。 上述原因导致直接文件目前在数据库系统中使用不多。

0001 Nanjing 0002 Nanjing 0003 Nanjing 0004 Shanghai 0005 Shanghai

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

数据库对象(表)的授/撤权

• 授权:

GRANT <权限> ON <表名> TO <受权者>[{, <受权者>}] [WITH GRANT OPTION] <权限>::=ALL PRIVILEGES | <操作> [{, <操作>}]

<操作>::=SELECT | INSERT | DELETE | UPDATE [(<列名表 >)] 得到授权的用 <列名表>::= <列名> [{, <列名>}] 用户的数据库级系 户,可将其获 统角色。新创建的 得的权限转授 <受权者>::= PUBLIC | <用户> 用户一般为PUBLIC 给其他用户 角色

主要内容:

1.SQL SERVER安全体系结构

2.SQL SERVER登录用户

3.SQL SERVER数据库用户 4.SQL SERVER角色定义 5.SQL SERVER语句授权 6.SQL SERVER对象授权

SQL SERVER安全体系结构

某RDBMS (Oracle,SQL Server„) RDBMS用户 Login 定义角色 (role) 某个DB 用户 授权 某个数据库 (教学管理DB)

安全级别

• 现状:目前大多数RDBMS支持C2级DAC和B1级MAC。 • DoD(美国防部)的桔皮书中定义: • 计算机系统的安全级为A、B、C和D四个等级,A最高, D最低。

• C级:要求支持DAC,又分二个子级C1、C2。C2要求身份 认证(Login verification)和审计跟踪(Audit Trails)。

数据库安全性概况

• 定义:数据库的安全性(Security)是指保护数 据库,防止不合法的使用,以免数据的泄密、 更改或破坏。

• 从低到高在五个级别上设臵各种安全措施:

环境级。职员级。OS级。网络级。DBS级。

DBMS与OS在安全上的关系

• 除了OS的安全屏障外,DBMS为加强其安全性, 亦应建立有自己的安全体系; • 由于DBMS建立在OS之上,要求OS提供承诺,即: 不允许用户绕过DBMS安全体系而直接访问DB; • 正是因为DBMS和OS有各自独立的安全体系,因 此OS的用户要想访问DBMS,必须由DBA设臵成 DBMS的用户。

• B级:要求支持MAC,又分三个子级B1、B2、B3。 • A级:要求有数学防范能力。

用户标识与鉴别

• 用户标识:用户名。 • 用户鉴别: • 只有用户知道的信息,如口令、公式等;

• 只有用户具有的物品,如钥匙、IC卡等;

• 个人特征,如指纹、眼波纹等。 • 最常见的用户鉴别:口令,要求长度/时间长短/不回显, 不可逆加密保存。

• 撤权:

REVOKE <权限> ON <表名> FROM <受权者> [{, <受权者>}]

数据库对象权限授权示例

• SQL2定义了六种权限:SELECT,INSERT,DELETE, UPDATE,REFERENCES,USAGE(对已定义域的授权) 例1:把对关系S的查询,修改权限授给用户WANG,且 WANG还可以把这些权限转授给其他用户。 GRANT SELECT,UPDATE ON S TO WANG WITH GRANT OPTION 例2:把对关系SC中Score的修改权限授给用户LIU。 GRANT UPDATE (Score) ON SC TO LIU 例3:用户SUN建立新关系时,可以引用关系C的主键Cid作为 新关系的外键。 GRANT REFERENCES(Cid) ON C TO SUN • 回收权限 REVOKE SELECT,UPDATE ON S FROM WANG CASCADE

•可被授予的权限(Authorization) (1)角色权限 ── 用户在DB中被赋予不同的角色, 角色不同则权限也不同。由的数据库对象,其可 提供给用户的操作也不一样。由DBA或对象创建 者授予。 •授权语句(SQL的DCL子集)

•撤权语句(SQL的DCL子集)

SQL SERVER数据库用户

某RDBMS (Oracle,SQL Server„) 某个数据库 (教学管理DB)

DML使用授权

RDBMS用户 Login

定义角色 (role)

某个DB 用户

授权

DB对象授权

其他数据库

操作系统 OS (如 Windows XP)

用户login

1. 一个登录用户在被设定为某个数据库用户之前,可用guest用户身份访问该数据 库。 2. 定义登录用户为某个DB用户,可访问某个数据库。 sp_grantdbaccess [ @loginame = ] ‘登录名' [ , [ @name_in_db = ] ‘访问数据库时用的名字’ ] 3. 该命令必须在所要访问的数据库下执行。

新角色的创建

sp_addrole [ @rolename = ] ‘ 新角色名’ [ , [ @ownername = ] ‘该角色所有者’ ] 如在教学信息管理数据库中,除DBO,public外,再创建一 个DBuser-S(学生角色)

为角色增加成员用户:sp_addrolemember

删除角色:sp_droprole 查询角色信息:sp_helprole

数据库原理及设计

Principle and Design of Databases

主讲: 朱 焱 教授

yzhu@ SIST, SWJTU 2011.11

第五章

学习内容和要求

•数据库保护概况

•数据库安全性

数据库的保护

•数据库完整性

•故障恢复

•并发控制

数据库保护概况

• 数据库破坏类型 System Failure; Concurrency Execution引起数据不一致; 非法用户; 非法数据。 • 各种类型的保护措施 ① System Failure ── 故障恢复; ② Concurrency Execution引起数据不一致 ── 并发控制; ③ 非法用户── 数据库安全(权限控制); ④ 对数据操作引入的数据错误 ── 数据库 完整性。

SQL SERVER语句授权

某RDBMS (Oracle,SQL Server„) 某个数据库 (教学管理DB)

DML使用授权 DB对象授权

RDBMS用户 Login

定义角色 (role)

某个DB用 户 授权

其他数据库

操作系统 OS (如 Windows XP)

用户login

某数据库的用户。当他要执行数据库操作之前,还必须为该用户授予所要操作对象或 命令的权限。 DCL授权语法: GRANT { ALL | 语句 [ ,...n ] } TO <数据库角色或用户> [ ,...n ] 可被授权的语句: CREATE DATABASE、CREATE DEFAULT、CREATE FUNCTION、CREATE PROCEDURE、CREATE RULE、CREATE TABLE、CREATE VIEW、BACKUP DATABASE、BACKUP LOG。

• 由超级用户为每一个登录的用户分配角色组,每组有其规定 DB操作的权限。 • Public为公共组角色,权利低,新用户常被分到public组。 • 角色和用户之间是多对多的关系:一个业务用户可以属于多个角 色组,一个角色组有多个用户。如学生既属于选课成绩表可读角 色组,又属于选课表可读写角色组。

DAC访问控制的授/撤权

角色权限的授/撤权

GRANT <角色类型> [{ ,<角色类型>}] TO <用户> [IDENTIFIED BY <口令>] <角色类型>::=Connect|Resource|DBA 例如: GRANT DBA TO Wan 撤权: REVOKE <角色类型>[{ ,<角色类型>}] FROM <用户> 例如:REVOKE DBA FROM Wan

DML使用授权 DB对象授权

其他数据库

操作系统 OS (如 Windows XP)

用户login

说明: ① 登录名可以与DB用户名相同。登录用户只有在成为某个DB的用 户时才能访问该DB。 ③ 由上图可知,SQL SERVER安全体系由三级组成,即:DBMS或DB服务 器、DB、语句与对象级。

DBMS级

DB级

语句对象级

SQL SERVER登录用户

某RDBMS (Oracle,SQL Server„) 某个数据库 (教学管理DB)

DML使用授权 DB对象授权

RDBMS用户 Login

定义角色 (role)

某个DB 用户 授权

其他数据库

操作系统 OS (如 Windows XP)

用户login 1. SQL SERVER在安装时,自动创建sa(系统管理员),具有三级体系的 所有权限。 2. 由sa创建RDBMS登录用户:可利用存储过程 sp_addlogin [@loginame = ] ‘登录名’ [ , [ @passwd = ] ‘口令’ ] [ , [ @defdb = ] ‘缺省数据库名’ ] 3.登录用户一旦创建即可连接 SQL Server。如果指定了默认数据库,则一登 录SQL Server就连接到该数据库。

SQL中的安全性机制

• 视图:被用来对无权用户屏蔽物理数据。 • 权限:将对数据库对象的操作定义为权限提供给用户。 • 用户是实际的人或是访问数据库的应用程序。

• 从应用业务角度看,某个数据库可有多个用户:

• 教学管理数据库系统:学生、教师、学院教务员、校教 务处人员、家长。 • 每个用户有独立的ID和PSW,用户需要登录到DB中才 能使用DB。 • 角色是一组具有相同权限的用户。