ecometrics完整版 - 副本

ecometrics完整版 - 副本

1. 计量经济学的分析分析工作程序:理论模型的设定(选择变量,确定变量之间的经济关系,拟定模型中待估计参数的气质范围)--设定理论模型(收集样本数据)---估计模型参数---模型检验---模型应用(结构分析,经济预测,政策评价,检验与发展经济理论) 2. 计量经济学的学科特征:计量经济学是统计学,经济理论和数学这三者的结合。

3. 计量经济学的模型特征:随机性4. 计量经济学的定义:计量经济学是经济学的一个分支学科,是以揭示经济活动中客观存在的数量关系为内容的分支学科。

5. 数据的分类以及特征:时间序列数据:(时期数据,时点数据)。

截面数据:(工业普查数据,人口普查数据)。

合并数据:既有时间序列数据又有截面数据。

虚拟变量数据:用虚拟变量表示定性现象(如政策的变动、自然灾害、突发事件、政治因素、气候因素等)的“非此即彼”的状态,通常以1表示某种状态发生,以0表示该种状态不发生。

特征:完整性,准确性,可比性,一致性 6. 最小二乘估计量的性质(OLS ):1) 线性性2)无偏性3)有效性(最小反差性)4)渐进无偏性5)一致性6)渐进有效性7. 最小样本容量概念:所谓“最小样本容量”,即从最小二乘原理和最大似然原理出发,遇得到参数估计量,不管其质量如何,所要求的样本容量的下限。

8. 最小样本容量是多少:n ≥k+1 即样本容量必须不小于模型中解释变量的数目(包括常数项),这就是最小样本容量。

9. 最常用的统计检验方法:1拟合优度检验(R 2检验)22222ˆˆ()()11()()i ii iiY Y Y Y ESS RSS R TSS TSSY Y Y Y --==-==---∑∑∑∑2) 回归参数的显著性检验(T 检验)3)回归方程的显著性检验F 检验10. G —Q 检验适用于:以F 检验为基础,样本容量较大,异方差为单调递增或者单调递减的情况下 11. 随机模型中存在异方差性用什么方法进行参数估计:1)图示估计法2)戈德菲尔德-匡特(G-Q 检验3)帕克检验与戈里瑟检验4)怀特(white )检验{加权最小二乘法,普通最小二乘法} 12. TSS=ESS+RSS(总离差平方和=回归平方和+残差平方和)222ˆˆ()()()i i i i Y Y Y Y Y Y -=-+-∑∑∑13.关于可决系数R 方与F 统计量的关系:(即拟合优度检验与方程总体线性的显著性检验)是两类检验:R 2检验是检验模型对样本观测值的拟合程度;F 检验是检验模型总体线性关系的显著性,并有精确的分布。

冷池技术

绿色数据中心面临的挑战—冷池虽然绿色数据中心国内外还没有相应的评价体系,但评价指标PUE值已被业内所认可。

PUE值由美国的行业组织绿色网格(GreenGrid)推出,已经成为衡量数据中心效率的最常用标准。

从“PUE=数据中心总负载/ IT 设备负载”,可以看出绿色数据中心关键指标就是要节能。

根据美国电力公司(American Power Conversion Corp)2006年的统计报告,在整个数据中心的能耗中,空调制冷所占能耗比例最高,达到了33%(见图1)。

可见,现阶段要降低数据中心能耗、实现绿色数据中心目标,优化空调制冷系统、降低空调制冷能耗是重中之重的任务和关键环节之一。

图1 数据中心的能耗结构(图片来源:American Power Conversion Corp (2006) Implementing Energy Efficient Data Centers)冷池制冷技术冷池技术冷池技术是在机柜间或机柜内构建专门限于机柜设备制冷用的冷通道,并将冷通道与机房环境热气完全隔离,从而将冷空气限制在机柜中,避免了冷热空气混合、限制了冷气设备散热作用、改善了冷空气利用率、提高了机房制冷效率和制冷效果。

冷池技术的创新第一,冷池技术将冷空气局限在机柜小环境中,冷空气必须通过机柜才能释放到机房、实现空气循环,有利于机柜中所有设备散热,可彻底解决机柜中局部过热问题;第二,冷池技术将冷热气体完全隔离,提高了回风温度,解决了机房环境温度过低、机柜设备温度过高的困境,避免了空调无效工作,提高了制冷效率和制冷效果;第三,冷池技术可有效降低机房能源消耗率P U E 数值,提高数据中心效率(DCE,Data Center Efficiency),可增加机柜设备存放密度,提高数据中心的IT设备容积率。

冷池方案及其比较1. 两种冷池方案数据中心制冷中采用冷池技术称为数据中心冷池方案。

冷池方案根据冷通道位置差异分为外冷池和内冷池两种类型。

温室气体核算体系-GreenhouseGasProtocol

这套《企业标准》为制作温室气体排放清单 的公司和其他类型的机构 3 提供了标准和指南。它 涵盖了《京都议定书》规定的六种温室气体 :二 氧 化 碳(CO2)、 甲 烷(CH4)、 氧 化 亚 氮(N2O)、 氢氟碳化物(HFCs)、全氟化碳(PFCs)和六氟化 硫(SF6)的核算与报告。标准和指南是为了实现 以下目标 :

目??录前?言第1章??温室气体核算与报告原则第2章??清单编制目标及设计第3章??设定组织边界第4章??设立运营边界第5章??跟踪长期排放量第6章??识别与计算温室气体排放量?第7章??管理排放清单质量第8章??核算温室气体减排量第9章??报告温室气体排放量第10章??核查温室气体排放量第11章??设定温室气体目标附录??核算采购电力的间接排放量附录??核算碳封存量附录??温室气体项目概览附录??行业部门与范围附录??针对结构性变化的基准年排放量调整附录??与租赁资产有关的温室气体排放分类缩?写词汇表参考文献贡献者2610162434404858626874868890929698100101108109要??求指??导指??导指??导指??导指??导指??导要??求要??求要??求要??求指??导指??导指??导指??导指??导2前?言温wri和涵盖170家国际公司总部位于日内瓦的世界可持续发室气体核算体系是企业非政府组织ngo政府以及其他组织等利益相关方合作的产物

世 界 资 源 研 究 所(WRI) 与 世 界 可 持 续 发 展 工 商 理 事 会 (WBCSD)开发的《温室气体核算体系 :企业核算与报告标准》 在北美和欧洲各国得到了广泛的运用,帮助企业清晰地梳理了

生态敏感性

3.1.4 德尔菲法德尔菲法,也称专家评判法,是依据既定的程序,通过多轮次的专家意见收集,经过反复征询、归纳、修正,最后汇总成专家基本一致的看法,作为预测的结果的管理技术方法[95]。

这种方法具有广泛的代表性,较为可靠。

具体步骤包括:第一轮,根据研究主题,由专家提出评价的指标;第二轮,专家对汇总结果进行评价,阐述理由,对专家意见进行统计,确定具体评价指标和相对重要性评分。

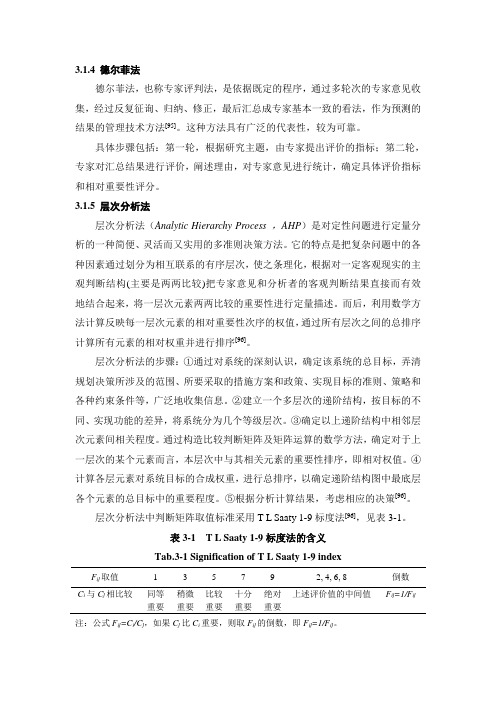

3.1.5 层次分析法层次分析法(Analytic Hierarchy Process ,AHP)是对定性问题进行定量分析的一种简便、灵活而又实用的多准则决策方法。

它的特点是把复杂问题中的各种因素通过划分为相互联系的有序层次,使之条理化,根据对一定客观现实的主观判断结构(主要是两两比较)把专家意见和分析者的客观判断结果直接而有效地结合起来,将一层次元素两两比较的重要性进行定量描述。

而后,利用数学方法计算反映每一层次元素的相对重要性次序的权值,通过所有层次之间的总排序计算所有元素的相对权重并进行排序[96]。

层次分析法的步骤:①通过对系统的深刻认识,确定该系统的总目标,弄清规划决策所涉及的范围、所要采取的措施方案和政策、实现目标的准则、策略和各种约束条件等,广泛地收集信息。

②建立一个多层次的递阶结构,按目标的不同、实现功能的差异,将系统分为几个等级层次。

③确定以上递阶结构中相邻层次元素间相关程度。

通过构造比较判断矩阵及矩阵运算的数学方法,确定对于上一层次的某个元素而言,本层次中与其相关元素的重要性排序,即相对权值。

④计算各层元素对系统目标的合成权重,进行总排序,以确定递阶结构图中最底层各个元素的总目标中的重要程度。

⑤根据分析计算结果,考虑相应的决策[96]。

层次分析法中判断矩阵取值标准采用T L Saaty 1-9标度法[96],见表3-1。

表3-1 T L Saaty 1-9标度法的含义Tab.3-1 Signification of T L Saaty 1-9 index注:公式F ij=C i/C j,如果C j比C i重要,则取F ij的倒数,即F ij=1/F ij。

项目活动名称

中国林业温室气体自愿减排项目设计文件

第8 页

中国林业温室气体自愿减排项目设计文件

第9 页

B 基准线和监测方法学的应用 B.1. 所采用的方法学 采用国家发改委备案的温室气体自愿减排交易方法学《森林经营碳汇项目方法学》(以 下简称为《方法学》),编号为 AR-CM-003-V01。 B.2. 方法学的适用性 序号 方法学规定的适用条件 本项目具体情况 本项目地为红松、云杉、落叶 实施项目活动的土地是符合 国家规定的乔木林地,即郁 (a) 闭 度 ≥0.20 , 连 续 分 布 面 积 ≥0.0667 公顷,树高 ≥2 米的 乔木林。 松、樟子松、胡桃楸、水曲 柳、黄菠萝、榆树、椴树、柞 木、白桦、杨树等树种组成的 《 方 法 学 》 适 针叶林、针阔混交林或阔叶混 用。 交林,所有小班中最小林龄为 9 年,最低树高 2 米,最低郁 闭度 0.2,符合上述要求。 《方法学》不适用于竹林和 灌木林。 在项目活动开始时,拟议实 施项目活动的林地属人工 幼、中龄林。项目参与方须 所有小班林龄均小于《吉林省 基于国家森林资源连续清查 森林采伐更新造林调查设计细 (c) 技术规定(附件 2 )、森林 则 》 ( 吉 林 资 字 ( 1991 ) 第 资源规划设计调查技术规程 478 号)中人工林中龄林的年 中的林组划分标准,并考虑 龄上限。 立地条件和树种,来确定是 否符合该条件。 项目活动符合国家和地方政 本项目是基于国家和地方政府 (d) 府颁布的有关森林经营的法 颁布的有关森林经营的法律、 律、法规和政策以及相关的 法规和政策措施以及相关的技 《方法学》适 用。 《方法学》适 用。 项目区森林构成的主要类型为 温带针叶林、针阔混交林及各 种类型阔叶林。 《方法学》适 用。 结论

中国林业温室气体自愿减排项目设计文件

ecopath──一种生态系统能量平衡评估模式

ecopath──一种生态系统能量平衡评估模式全文共四篇示例,供读者参考第一篇示例:生态系统是地球上生物种群和它们所处的环境的整体。

生态系统中的各个组成部分之间存在着复杂的相互关系,通过这些关系,能量和物质在生态系统内不断循环流动。

生态系统能量平衡评估模式(Ecopath)是一种用于评估生态系统结构和功能的模型。

本文将介绍Ecopath的原理、应用以及未来发展方向。

在Ecopath模型中,每个节点代表一种生物种群,节点之间的连接代表食物链。

节点之间的链接权重表示食物链中能量的流动方向和转化效率。

通过这些链接权重,Ecopath可以计算生态系统中各种生物种群之间的能量转化效率、食物链长度以及能量流动路径等重要参数。

通过对这些参数的分析,我们可以评估生态系统中不同生物种群之间的相互关系,了解生态系统的结构和功能。

Ecopath模型在许多生态学研究领域中有着广泛的应用。

它可以用于评估渔业资源的可持续利用性,分析环境变化对生态系统的影响,揭示生物物种之间的相互作用关系等。

在海洋生态学领域,Ecopath模型被广泛用于评估渔业资源的利用状况和管理策略的制定。

通过对不同生物种群之间的关系进行分析,可以帮助决策者制定出更科学、更有效的渔业管理政策,实现渔业资源的可持续利用。

Ecopath模型也可以用于研究生态系统的稳定性和脆弱性。

通过对生态系统中能量流动和转化的分析,可以揭示生物物种之间的相互依赖关系,了解生态系统在外部干扰下的抵抗和恢复能力。

这对于保护环境、维护生态系统的稳定性具有重要意义。

尽管Ecopath模型在生态学研究中的应用已经取得了一定的成果,但仍然存在一些挑战和需要解决的问题。

Ecopath模型需要大量的数据支持才能建立完整的生态系统模型,而有些地区或者特定生态系统的数据可能不完整或者不准确,这就限制了Ecopath模型的应用范围。

随着环境变化的加剧和人类活动的影响,生态系统中的复杂性和不确定性也在不断增加,这对Ecopath模型的应用提出了挑战。

系统评价Meta分析详细介绍

系统评价Meta分析详细介绍目录一、系统评价Meta分析的基本概念 (2)1.1 系统评价的定义 (3)1.2 Meta分析的定义 (4)二、系统评价Meta分析的目的和意义 (4)三、系统评价Meta分析的流程 (5)3.1 明确研究问题 (6)3.2 检索文献 (7)3.3 筛选文献 (8)3.4 数据提取 (9)3.5 整理数据 (10)3.6 进行Meta分析 (11)3.7 结果解释 (12)3.8 评估偏倚风险 (13)3.9 结果的综合评价 (14)四、系统评价Meta分析中的统计方法 (15)4.1 基本统计方法 (16)4.2 元分析统计方法 (17)五、系统评价Meta分析的质量评价 (19)5.1 文献质量评价 (20)5.2 结果的一致性评价 (21)5.3 可靠性评价 (22)六、系统评价Meta分析的结果解释和应用 (24)6.1 结果的解释 (25)6.2 结果的应用 (26)6.3 对未来研究的启示 (27)七、系统评价Meta分析的局限性 (28)7.1 样本选择偏差 (29)7.2 数据质量问题 (31)7.3 不同研究结果间的异质性 (32)八、系统评价Meta分析的伦理问题 (33)8.1 保护受试者隐私 (35)8.2 避免学术不端行为 (36)九、系统评价Meta分析的未来发展趋势 (37)9.1 技术的发展 (38)9.2 方法学的创新 (39)一、系统评价Meta分析的基本概念系统评价(Systematic Review,简称SR)是一种多学科研究方法,旨在通过收集、整理和分析大量关于某一主题的独立研究结果,以便得出全面、准确和可靠的结论。

Meta分析(Metaanalysis)是系统评价的一种扩展和深化,它通过对多个独立研究的统计分析,对原始研究结果进行加权汇总,以提高研究结果的可靠性和推广性。

系统评价的目的是对现有的研究进行全面、客观和公正的评估,从而为实践提供有价值的指导。

ecopath──一种生态系统能量平衡评估模式

ecopath──一种生态系统能量平衡评估模式全文共四篇示例,供读者参考第一篇示例:ecopath是一种生态系统能量平衡评估模式,是生态学和渔业学领域中常用的方法之一。

它能够帮助研究人员更好地了解海洋生态系统内各个生物群体之间的能量转移和关系,揭示生态系统的结构和功能。

ecopath模式起源于20世纪70年代,由Ransom Myers和Carl Walters等研究人员开发,旨在提供一种简洁而有效的方法来评估海洋生态系统的能量平衡。

随着生物学和生态学研究的不断深入和发展,ecopath也得到了广泛的应用和扩展。

在ecopath中,生态系统被划分为各种生物群体或种群,每个生物群体都有其特定的能量来源和生态位。

模型中各个生物群体之间的能量流动通过捕食关系来表现,研究人员可以通过测量各生物群体的食性、种群密度和生长率等参数来建立模型。

通过对海洋生态系统内不同生物群体的能量转移和关系进行分析,ecopath模式可以帮助研究人员了解生态系统的结构和稳定性,预测不同干扰因素对生态系统的影响,并为资源管理和保护提供科学依据。

在渔业管理中,ecopath可以用来评估不同渔业措施对渔业资源和生态系统的影响,为制定可持续的渔业管理政策提供支持。

除了对海洋生态系统的评估外,ecopath模式还可以应用于陆地生态系统和淡水生态系统的研究中。

无论是对于大型海洋环境还是小尺度的湖泊或河流生态系统,ecopath都可以为研究人员提供一个很好的工具和框架来分析生态系统的结构和功能。

尽管ecopath模式在生态学和渔业学领域有广泛的应用,但也存在一些局限性。

模型的结果受到参数估计的不确定性和数据的局限性影响,需要进一步的研究和验证。

生态系统是一个复杂的系统,其中存在许多未知的相互作用和因素,ecopath模式可能无法完全捕捉到所有生态过程。

第二篇示例:Ecopath是一种生态系统能量平衡评估模式,是一种生态系统建模软件,旨在帮助研究人员探索和了解生态系统的结构和动态。

碳汇项目造林方法学(V01版)

监测、取样和计算方法;简化了项目情景下枯落物、枯死木和土壤有机碳库的监 测方法等。

4. 本方法学整合了国内众多研究成果,总结整理出了方法学中各类参数的 缺省值和可供参考的回归方程,使之更积量换算为全株生物量的基本木材密度、 生物量扩展因子、地下生物量/地上生物量之比、生物量含碳率等。同时还筛选 出了我国不同地区、不同树种或森林类型的生物量参考方程等。

5.1. 项目边界的确定...............................................................................................................4 5.2. 土地合格性.......................................................................................................................5 5.3. 碳库和温室气体排放源的选择.......................................................................................5 5.4. 项目期和计入期...............................................................................................................6 5.5. 基线情景识别与额外性论证...........................................................................................6 5.6. 碳层划分 ..........................................................................................................................8 5.7. 基线碳汇量.......................................................................................................................9 5.8. 项目碳汇量.....................................................................................................................12 5.9. 泄漏 ................................................................................................................................19 5.10. 项目减排量...................................................................................................................19 6. 监测程序.................................................................................................................................20 6.1. 基线碳汇量的监测.........................................................................................................20 6.2. 项目活动的监测.............................................................................................................20 6.3. 项目边界的监测.............................................................................................................20 6.4. 事后项目分层.................................................................................................................21 6.5. 抽样设计 ........................................................................................................................21 6.6. 样地设置 ........................................................................................................................23 6.7. 监测频率 ........................................................................................................................23 6.8. 林木生物质碳储量的监测.............................................................................................24 6.9. 灌木生物质碳储量的监测.............................................................................................26 6.10. 项目边界内枯落物、枯死木和土壤有机碳库的监测 ...............................................28 6.11. 项目边界内的温室气体排放增加量的监测 ...............................................................28 6.12. 精度控制与矫正...........................................................................................................28 6.13. 不需要监测的数据和参数...........................................................................................29 6.14. 需要监测的数据和参数...............................................................................................42 7. 附件.........................................................................................................................................45 附表 1. 全国主要乔木树种生物量方程参考表...................................................................45

caffeinecachemetrics 详解

caffeinecachemetrics 详解Caffeine Cache Metrics详解Caffeine是一个高性能、功能丰富的Java缓存库,它提供了多种缓存策略、过期机制以及强大的统计和度量功能。

其中,Caffeine Cache Metrics是Caffeine缓存库的一个重要组成部分,它提供了丰富的缓存度量指标,帮助开发者更好地理解和监控缓存的使用情况。

Caffeine Cache Metrics主要包括以下几类指标:缓存命中率(Hit Rate):这是一个反映缓存效率的重要指标。

它表示缓存请求中,有多少比例的请求能够直接从缓存中获取到数据,而不需要从数据源(如数据库)中重新加载。

高命中率通常意味着缓存效果良好,能够有效地减少对数据源的访问压力。

缓存未命中率(Miss Rate):与命中率相对应,未命中率表示缓存请求中,有多少比例的请求未能从缓存中获取到数据,需要从数据源中重新加载。

未命中率的高低反映了缓存覆盖率的不足,需要关注并优化。

缓存加载时间(Load Time):这是指从数据源中加载数据到缓存中的时间。

加载时间的长短直接影响了缓存的响应时间,因此,优化加载时间是提高缓存性能的关键。

缓存写入时间(Write Time):这是指将数据写入缓存的时间。

写入时间的长短也会影响缓存的整体性能,特别是在高并发场景下,优化写入时间尤为重要。

缓存大小(Cache Size):这是指当前缓存中存储的数据量。

监控缓存大小可以帮助开发者了解缓存的使用情况,避免缓存溢出或浪费。

通过监控这些指标,开发者可以及时发现缓存性能问题,并采取相应的优化措施。

例如,当发现命中率较低时,可以考虑增加缓存容量、优化缓存策略或调整过期机制等;当发现加载时间较长时,可以考虑使用异步加载、预加载等策略来提高加载效率。

总之,Caffeine Cache Metrics为开发者提供了丰富的缓存度量指标,帮助开发者更好地理解和监控缓存的使用情况,从而优化缓存性能,提高应用的整体性能。

ceph mgr指标说明

ceph mgr指标说明摘要:1.Ceph MGR 概述2.Ceph MGR 指标分类3.Ceph MGR 指标详解3.1 Monitor Metrics3.2 OSD Metrics3.3 PG Metrics3.4 Pool Metrics3.5 Storage Metrics3.6 Erasure Coded Metrics正文:【Ceph MGR 概述】Ceph 是一种开源的、高度可扩展的分布式存储系统,其通过数据分布和数据复制技术,为用户提供了高性能、高可靠性的数据存储解决方案。

Ceph MGR(Monitor Graph Router)是Ceph 中的一个重要组件,主要负责监控、路由和控制Ceph 集群的运行状态。

通过Ceph MGR,用户可以对Ceph 集群进行统一的管理和监控,从而保证数据存储的高效性和安全性。

【Ceph MGR 指标分类】Ceph MGR 提供了丰富的指标,用于描述Ceph 集群的各种状态和性能。

这些指标主要分为以下几类:1.Monitor Metrics:监控指标,用于描述Ceph MGR 自身的状态和性能。

2.OSD Metrics:操作系统分布式存储指标,用于描述OSD(Operating System Distributed)的状态和性能。

3.PG Metrics:存储池组指标,用于描述PG(Pool Group)的状态和性能。

4.Pool Metrics:存储池指标,用于描述存储池的状态和性能。

5.Storage Metrics:存储指标,用于描述存储设备的状态和性能。

6.Erasure Coded Metrics:擦除编码指标,用于描述擦除编码的数据分布和恢复状态。

【Ceph MGR 指标详解】【3.1 Monitor Metrics】Ceph MGR 的监控指标主要用于描述Ceph MGR 自身的状态和性能,例如:- mgr_num_ monitor_connections:Ceph MGR 与监控器之间的连接数。

gtag-6完整word版及翻译

Global Technology Audit Guide (GTAG) 6:Managing and Auditing IT VulnerabilitiesAuthors:Sasha Romanosky, Heinz School of Public Policy and Management, Carnegie Mellon University Gene Kim, Tripwire Inc. and IT Process InstituteBridget Kravchenko, General Motors Corp.October 2006Copyright ● 2006 by The Institute of Internal Auditors, 247 Maitland Avenue, Altamonte Springs, Florida 32701-4201.All rights reserved. Printed in the United States of America. No part of this publication may be reproduced, stored in a retrieval system, or transmitted in any form by any means — electronic, mechanical, photocopying, recording,or otherwise —without prior written permission of the publisher.The IIA publishes this document for informational and educational purposes. This document is intended to provide information,but is not a substitute for legal or accounting advice. The IIA does not provide such advice and makes no warranty as to any legal or accounting results through its publication of this document. When legal or accounting issues arise,professional assistance should be sought and retained. GTAG — Table of Contents1Summary for the Chief Audit Executive (1)2 Introduction (2)2.1 Identifying Poor Vulnerability Management (2)2.2 Improving Vulnerability Management (2)2.3 The I nternal Auditor’s Role (2)2.4 How Vulnerability Management Drives Changes to the IT Infrastructure (2)3Vulnerability Management Lifecycle (4)3.1 Identification and Validation (4)Scoping SystemsDetecting VulnerabilitiesValidating Findings3.2 Risk Assessment and Prioritization (5)Assessing RisksPrioritizing Vulnerabilities3.3 Remediation (5)Mitigating Critical VulnerabilitiesCreating a Vulnerability Mitigation Process3.4 Continually Improve (6)Stopping the SpreadSetting Expectations With OLAsAchieving Efficiency Through AutomationUsing Past Experience to Guide Future Actions4Organization Maturity (7)4.1 Low Performers (7)4.2 High Performers (8)5 Appendix (10)5.1 Metrics (10)5.2 Top 10 Questions CAEs Should Ask About Vulnerability Management (11)5.3 A Word on Vulnerability and Risk Management (13)5.4 Vulnerability Resources for the Internal Auditor (13)5.5 Glossary (15)6 References (16)7About the Authors (17)ReviewersThe authors would like to thank Julia Allen, Lily Bi, Ron Gula, George Spafford and the many other reviewers who provided valuable feedback. Special thanks to Peter Mell of the U.S. National Institute of Standards and Technology (NIST) for his invaluable contributions.Among their responsibilities, information technology (IT)management and IT security are responsible for ensuring that technology risks are managed appropriately. These risks origi- nate from the deployment and use of IT assets in various ways,such as configuring systems incorrectly or gaining access to restricted software. However, these risks can be identified and remediated by detecting vulnerabilities, assessing their potential impact, and when warranted, deploying corrective measures.Vulnerability management is the processes and technologies that an organization employs to identify, assess, and remediate IT vulnerabilities —weaknesses or exposures in IT assets or processes that may lead to a business risk1 or security risk.2According to the U.S. National Vulnerability Database3,approximately 5,000 new vulnerabilities are discovered everyyear, and 40 percent of those vulnerabilities ha ve a “high severity” (i.e., they could cause major disruptions to organizations).You may be wondering why you should read a guide on vulnerability management. After all, isn’t this something you can completely delegate to your IT audit staff● The answer is“no.” Often, the potential impact of an IT-related risk remains ill-defined and misunderstood until a worm, such as SQL Slammer, shuts down business operations. Knowing how to educate and inform executive management on the importance of vulnerability management will help drive support and create a call for action. Executive management must understand that to have an effective vulnerability management program,they must design a process to detect, assess, and mitigate vulnerabilities continually by integrating these tasks into the overall IT process framework. The issues surrounding vulnerability management aren’t all technical in nature. In fact, many of the greatest challenges will lie with motivating individuals and driving effective processes.This guide was developed to help chief audit executives(CAEs) pose the correct questions to their IT security staff when assessing the effectiveness of their vulnerability managementprocesses. The guide recommends specific management practices to help an organization achieve and sustain higher levels of effectiveness and efficiency and illustrates the differences between high- and low-performing vulnerability management efforts.After reading this guide, you will:● Have a working knowledge of vulnerability management processes.●Have the ability to differentiate between high- and low-performing vulnerability management organizations.●Be familiar with the typical progression of capability —from a technology-based approach to a risk-based approach to an IT process-based approach.● Provide useful guidance to IT management on best practices for vulnerability management.● Be able to sell your recommendations more effectively to your chief information officer (CIO), chief information security officer (CISO), chief executive officer (CEO), and chief financial officer (CFO).IT vulnerabilities have become an epidemic, exposing networks to attackers, viruses, and worms. In fact, more than 12 vulnerabilities are discovered every day in hardware and software products.4 Other types of IT vulnerabilities include inadequate password management, inappropriate access(存取)to files,weak cryptography, and misconfigured applications. Keeping up with the latest announcements and patches has become a nonstop job for IT managers and security professionals.However, some are more successful than others.2.1 Identifying Poor Vulnerability ManagementThe top six indicators of poor vulnerability management processes are:● A higher than acceptable5 number of security incidents during a given period of time.● An inability to identify IT vulnerabilities systematically, resulting in exposures to critical assets.●An inability to assess risks associated with each vulnerability and to prioritize vulnerability mitigation activities.●Poor working relationships between IT management and IT security, leading to an inability to control and make changes to computer assets.● Lack of an asset management system.●Lack of a configuration management process that is integrated with vulnerability mitigation efforts.2.2 Improving Vulnerability ManagementThe six prescriptive steps that can be taken to improve vulnerability management processes are:● Obtain executive management support for identifying and remediating IT vulnerabilities consistent with the organization’s tolerance for risk.● Acquire a complete inventory of all IT assets and their vulnerabilities.● Prioritize remediation efforts according to business risks.● Remediate vulnerabilities by delivering planned work projects to IT management.● Continually update asset discovery6, vulnerability testing, and remediation processes.● Use automated patch management and vulnerability discovery technologies to the greatest extent possible.2.3 The Internal Auditor’s RoleVulnerability management has become a high priority, because IT controls are considered part of the internal control structure over financial reporting and regulatory compliance requirements inregulations such as the U.S. Sarbanes-Oxley Act of 2002, the U.S. Federal Financial Institution Examination Council (FFIEC)7, and Canadian and Japanese version SOX acts. Therefore, there is an increasing requirement for IT management to provide mission-critical services to businesses. IT management and IT security are accountable for implementing and demonstrating that sufficient security controls exist and operate effectively to meet internal control and regulatory requirements.Internal auditors provide guidance and value to the business in many ways. According to The Institute of Internal Auditors (The IIA), “Internal auditors should assess the effectiveness of preventive, detective, and mitigation measures against past attacks, as deemed appropriate, and future attempts or incidents deemed likely to occur. Internal auditors should confirm that the board [of directors] has been appropriately informed of threats, incidents, vulnerabilities exploited, and corrective measures” [8].Internal auditors also provide recommendations to executive management regarding compliance with internal and regulatory requirements and raise their awareness concerning likely vulnerabilities and impacts. In this way, internal auditors assist executive management by identifying possible sources of risk to enterprise, thus helping to avoid security incidents or regulatory violations. In particular, internal auditors identify where IT security has failed to implement effective vulnerability management processes and validate existing vulnerability remediation efforts.One question auditors might ask is, “What would a vulnerability audit scope look like●” Table 1 provides a brief introduction to the activities auditors may consider in scope. More details of each section are provided in Section 3.2.4 How Vulnerability Management Drives Changes to the IT InfrastructureScanning for and discovering vulnerabilities initiates the risk assessment process, possibly requiring changes to IT assets. With the increasing proliferation of vulnerabilities, the successful execution from discovery to expeditious remediation is important to ensure minimal impact to the business. This means that vulnerability management must be integrated with an organization’s change and patch management activities. As will be discussed, prioritizing and executing changes to IT assets is always a challenge, but there are ways to determine if you have an effective vulnerability management process that is fully integrated with your organization’s change management practices. Change management processes are discussed fully in GTAG 2: Change and Patch Management Controls. [5]This section illustrates only the critical components necessary for achieving an effective vulnerability management program. A more comprehensive discussion can be found in Creating a Patch and Vulnerability Management Program [3].Figure 1 illustrates the dependencies between the relevant IT security and IT operations functions. For the purpose of this document, we consider the functions of an organization implementing the ITIL framework [9].The Vulnerability Management Lifecycle begins by identifying IT assets and then scanning or monitoring them for IT weaknesses. The vulnerability data is then validated to confirm thatvulnerabilities do exist. They are then prioritized based on the risk to the organization.Critical vulnerabilities are handled by Incident Management which coordinates remediation efforts with Change Management using emergency change procedures that expedite the implementation into production. Non-critical vulnerabilities are reviewed via the standard Change Management process. Once approved, Release Management then prepares, tests, and facilitates the change. Again, Change Management reviews the change to ensure it met all requirements and finally, the Configuration Management database is updated to reflect these improved (i.e., more secure) modifications.Note that regardless of whether the remediation work is an emergency or not, all changes are routed through Change Management. They act in a marshalling role to move the change through the IT machinery to a successful completion.要注意无论弥补工作是否是突发的,所有的变动都通过变动管理程序来控制。

hpa metrics 参数

hpa metrics 参数摘要:I.简介- HPA(Horizontal Pod Autoscaler)简介- HPA metrics 参数的作用II.HPA metrics 参数详解- 资源使用率指标- CPU 使用率- 内存使用率- 磁盘使用率- 请求指标- 平均请求延迟- 请求吞吐量- 最小/最大请求延迟- 错误指标- 错误率- 异常数III.HPA metrics 参数设置方法- 资源使用率指标设置- 请求指标设置- 错误指标设置IV.最佳实践- 如何选择合适的HPA metrics 参数- HPA metrics 参数与应用程序性能的关系V.总结正文:I.简介Horizontal Pod Autoscaler(HPA)是Kubernetes 中的一个组件,用于自动调整部署在集群中的Pod 数量。

HPA 通过监控应用程序的资源使用情况和请求指标,自动增加或减少Pod 数量,以保证应用程序的正常运行。

HPA metrics 参数是HPA 计算Pod 数量的关键依据,本文将详细介绍HPA metrics 参数的相关内容。

II.HPA metrics 参数详解HPA metrics 参数主要包括资源使用率指标、请求指标和错误指标。

1.资源使用率指标资源使用率指标用于衡量应用程序对资源的消耗情况,主要包括CPU 使用率、内存使用率和磁盘使用率。

这些指标可以帮助HPA 判断应用程序的资源需求是否超过预设阈值,从而触发Pod 数量的调整。

2.请求指标请求指标用于衡量应用程序的请求处理情况,主要包括平均请求延迟、请求吞吐量和最小/最大请求延迟。

这些指标可以帮助HPA 了解应用程序的性能状况,以便在性能下降时自动增加Pod 数量。

3.错误指标错误指标用于衡量应用程序的错误处理情况,主要包括错误率和异常数。

这些指标可以帮助HPA 识别应用程序的故障和异常情况,以便在出现问题时自动调整Pod 数量。

III.HPA metrics 参数设置方法根据实际需求,可以通过以下方法设置HPA metrics 参数:1.资源使用率指标设置可以在HPA 的配置文件中,为每个资源使用率指标设置阈值。

生态足迹——精选推荐

生态足迹生态足迹分析法是一种定量度量可持续发展状况的方法。

主要用于旅游、规划等设计可持续发展方面的定量研究。

生态足迹(EF)是二十世纪九十年代提出来的比较成功的可持续发展指标之一。

科技名词定义中文名称: 生态足迹英文名字:ecological foot-print;ecological footprint其他的名:生态占用定义:维持一个人、地区、国家或者全球的生存所需要的以及能够吸纳人类所排放的废物、具有生态生产力的地域面积。

是对一定区域内人类活动的自然生态影响的一种测度。

应用科学生态学(一级学科);城市生态学、生态工程学和产业生态学(二级学科)定义:指生产区域或资源消费单元所消费的资源和接纳其产生弃物所占用的生物生产性空间。

应用可科学资源科技(一级学科);资源生态学(二)生态足迹(英文:Ecological footprint,EF)就是能够持续地提供资源或消纳废物的、具有生物生产力的地域空间(biologically productive areas),其含义就是要维持一个人、地区、国家或者全球的生存所需要的或者能够只纳人类所排放的废物的、具有生物生产力的地域面积。

生态足迹估计要承载一定生活质量的人口,需要多大的可供人类使用的可再生资源或者能够消纳废物的生态系统,又称之为“适当的承载力”(appropriated carrying capacity)。

生态足迹(ecological footprint)也称“生态占用”。

是指特定数量人群按照某一种生活方式所消费的,自然生态系统提供的,各种商品和服务功能,以及在这一过程中所产生的废弃物需要环境(生态系统) 吸纳,并以生物生产性土地(或水域) 面积来表示的一种可操作的定量方法。

它的应用意义是:通过生态足迹需求与自然生态系统的承载力(亦称生态足迹供给) 进行比较即可以定量的判断某一国家或地区目前可持续发展的状态,以便对未来人类生存和社会经济发展做出科学规划和建议。

收割和营养补充情况下与多样性相关的稳定性:证据来源于7年草地实验

目

录

· 摘要 · 前言 · 材料、方法 · 结果 · 讨论

· 摘要

1. 收割活动能增加种群和群落稳定性,而营养补充有相反 的效果。 2. 生态稳定性与物种丰富度、功能群和群落表现出正相 关关系。 3. 处理没有改变多样性-稳定性正相关关系,这与物种丰 富度对物种组成、物种异步性(species asynchrony) 及组合效应的稳定作用有关。

· 前言

• 理论模型表明增加多样性可以通过组合效应(portfolio effect),超产效应和协方差效应( covariance effect ) 提高稳定性。 • 实验研究也发现,在某些情况下,增加物种丰富度可以使个 别种群的实现动态平衡,反过来又有助于增加群落水平上 的稳定性。 • 其他研究,发现物种丰富度和生态系统稳定性的负相关。

前言

研究所要验证的假设 收割将增加物种丰富度,营养补充将减少物种丰富度;

群落稳定性将会随着物种丰富度的增加(减少)而增加 (减少),以此作为对收割(营养补充)的响应; 群落稳定性将会随着物种丰富度的减少而减少,以此作为 对营养补充的响应; 在收割和营养补充的情况下,群落稳定性仍与多样 性呈正相关。

• 数据分析

通过计算每个样方中群落变化的情况(物种损失率Lp,获

得率Gp和周转率Tp)和群落物种丰富度的时间稳定性, 评估群落的成分稳定性。 物种丰富度的标准偏差/植被盖度平均值(变异系数 CV) —衡量群落时间稳定性。 裂区方差分析(A split-plot repeated measures ANOVA) 被用来检测处理对物种丰富度的影响。 组建一系列回归模型,研究多样性、稳定性关系的潜在机

制。

· 结果

·群落和功能群的物种丰富度

二氧化碳排放协议

[ 是、否或不适用 ] [ 是、否或不适用 ] [ 是、否或不适用 ] [ 是、否或不适用 ] [ 是、否或不适用 ] [ 是、否或不适用 ] [ 是、否或不适用 ] [ 是、否或不适用 ] [ 是、否或不适用 ]

1990

1991

1992

1993

1994

1995

“是”表示要报告该工程阶段的能耗和排放量数据。

1991

1992

1993

1994

1995

1996

1997

运行窑炉的实际熟料产量 从其他工厂或公司购买的熟料量。 有关公司内部运输的细节,请参见指南文件 . 节。 销售给其他工厂或公司的熟料量。 有关公司内部运输的细节,请参见指南文件 . 节。 熟料储量增值(正号)或减值(负号)。 = 行 + 行 - 0 行 - 0a 行

默认值设置为等于 .。 如果原料中有机碳含量适当,则使用公司特定的数据(但不包括燃料中的灰成分)。 所有从窑炉系统分离出

去的粉尘都应该反映在这一比率之中。 燃料中的灰含量不应计算在内。

由生料熟料之比和熟料产量计算得出;

= c 行 * 行。 转化成水泥窑粉尘的生料被包含在生料熟料比之中。

用煅烧排放系数和熟料产量计算得出;

[ 千克 CO/ 吨熟料 ] [%,干重 ] [--,干重 ]

[ 吨 / 年,干重 ]

[ 吨 CO/ 年 ]

[ 吨 CO/ 年 ]

[ 吨 CO/ 年 ]

[ 吨 CO/ 年 ] [ 吨 CO/ 年 ]

[ 吨 CO/ 年 ] [ 吨 CO/ 年 ] [ 吨 CO/ 年 ]

[ 吨 CO/ 年 ] [ 吨 CO/ 年 ] [ 吨 CO/ 年 ] [ 吨 CO/ 年 ] [ 吨 CO/ 年 ]

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

1. 计量经济学的分析分析工作程序:

理论模型的设定(选择变量,确定变量之间的经济关系,拟定模型中待估计参数的气质范围)--设定理论模型(收集样本数据)---估计模型参数---模型检验---模型应用(结构分析,经济预测,政策评价,检验与发展经济理论) 2. 计量经济学的学科特征:

计量经济学是统计学,经济理论和数学这三者的结合。

3. 计量经济学的模型特征:随机性

4. 计量经济学的定义:计量经济学是经济学的一个分支学科,是以揭示经济活动中客观存在的数量关系

为内容的分支学科。

5. 数据的分类以及特征:

时间序列数据:(时期数据,时点数据)。

截面数据:(工业普查数据,人口普查数据)。

合并数据:既有时间序列数据又有截面数据。

虚拟变量数据:用虚拟变量表示定性现象(如政策的变动、自然灾害、突发事件、政治因素、气候因素等)的“非此即彼”的状态,通常以1表示某种状态发生,以0表示该种状态不发生。

特征:完整性,准确性,可比性,一致性 6. 最小二乘估计量的性质(OLS ):

1) 线性性2)无偏性3)有效性(最小反差性)4)渐进无偏性5)一致性6)渐进有效性

7. 最小样本容量概念:所谓“最小样本容量”,即从最小二乘原理和最大似然原理出发,遇得到参数估

计量,不管其质量如何,所要求的样本容量的下限。

8. 最小样本容量是多少:n ≥k+1 即样本容量必须不小于模型中解释变量的数目(包括常数项),这就是

最小样本容量。

9. 最常用的统计检验方法:1拟合优度检验(R 2

检验)

222

2

2

ˆˆ()

()11()

()

i i

i i

i

Y Y Y Y ESS RSS R TSS TSS

Y Y Y Y --==-=

=-

--∑∑∑∑

2) 回归参数的显著性检验(T 检验)3)回归方程的显著性检验F 检验

10. G —Q 检验适用于:以F 检验为基础,样本容量较大,异方差为单调递增或者单调递减的情况下 11. 随机模型中存在异方差性用什么方法进行参数估计:1)图示估计法2)戈德菲尔德-匡特(G-Q 检验3)帕克检验与戈里瑟检验4)怀特(white )检验{加权最小二乘法,普通最小二乘法} 12. TSS=ESS+RSS(总离差平方和=回归平方和+残差平方和)

222ˆˆ()()()i i i i Y Y Y Y Y Y -=-+-∑∑∑

13.关于可决系数R 方与F 统计量的关系:(即拟合优度检验与方程总体线性的显著性检验)是两类检验:

R 2

检验是检验模型对样本观测值的拟合程度;F 检验是检验模型总体线性关系的显著性,并有精确的分布。

两者的关联:模型对样本观测值的拟合程度高,模型总体线性关系的显著性就强,即R 2

越大,F 值越大。

14.序列相关性中,D-W 取值范围:若 0<D.W.<d L

存在正自相关2) d L

<D.W.<d U

不能确定3) d U

<D.W.<4

-d U

无自相关4) 4-d U

<D.W.<4- d L

不能确定5)4-d L

<D.W.<4存在负自相关

15.违背四种基本假定的分别是那些数据模型对应:(1)随机误差项序列存在异方差性(截面数据)(2)随机误差项序列存在序列相关性(时间序列数据)(3)解释变量之间存在多重共线性时间序列数据与截面数据4)解释变量是随机变量且与随机误差项相(随机解释变量问题) 16.回归定义中哪些数据是随机变量哪些不是随机变量:Y, μ为随机变量

17.存在多重共线性的回归系数的标准差,T 统计量将如何变化:方差与标准差变大,T 值小于临界值误导出参数为0的推断

18.异方差性主要体现在哪种数据的分析中:截面数据 19.(|)i

i Y E Y X μ-=(离差——随机误差项)01()i i i Y X e ββ∧∧-+==μ∧

(残差)μ

的样本回归随

机误差项

20.多元线性回归模型在给定置信水平的情况下减小

β

∧

的置信区间的方法:1)增加样本容量n ,n 越大,临

界值t

α/2

越小;且se(1β∧

)越小。

2)提高模型的拟合程度,以减小残差平方和∑e i

2

,以及ˆσ

3)提高样本观测值的分散程度,一般观测值越分散,C jj

越小。

21.普通最小二乘法的基本假设(一元线性回归模型的基本假设)都有哪些:1)对模型的基本假设2)对解释变量的基本假设3)对随机干扰项的基本假设

22.对随机干扰项的基本假设:1)零均值()0i E μ=2)同方差2

()i Var μσ=3)随机误差项与解释变量不相关(,)0i i Cov X μ=4)随机误差项服从零均值,同方差的正态分布:2|~(0,)i i X N μσ

23.异方差性定义:对于模型01122 (i)

i i k ki i Y X X X ββββμ=++++,出现2()i Var μσ=即对于

不同的样本点,随机误差项的方差不再是常数,而互不相同,则认为出现了异方差性 24.序列相关性:对于01122 (i)

i i k ki i Y X X X ββββμ=++++ i=1,2..n 随机误差项互不相关的基

本假设表现为:(,)0

i i Cov X μ=,1,2...i ji j n ≠= 如果对于不同的样本点,随机误差项之间不再是

不相关的,而是存在某种相关性,则认为出现了序列相关即(,)0i i Cov X μ≠,1,2...i ji j n ≠=。

25.多重共线性:对于01122 (i)

i i k ki i Y X X X ββββμ=++++i=1,2..n 解释变量是相互独立的,如

果某两个或多个解释变量之间出现了相关性,则成为多重共线性。

26.什么是回归分析:回归分析是关于一个变量(被解释变量或应变量)与另一个或多个变量(解释变量或自变量)之间依存关系的研究。

其目的是要根据已知的解释变量的值去估计应变量的值。

26.多元线性回归模型的矩阵表示以及

β

模型的最小估计量的表示方法:

01122......i i i k ki i Y X X X ββββμ=++++i=1,2..n

27.为什么计量经济学模型中包含随机干扰项

μ

,从经济学角度分析:客观经济现象是十分复杂的,很难

用有限个变量、某一种确定的形式来描述,这就是设置随机误差项的原因。

代表未知的影响因素2)代表残缺数据3)代表众多细小影响因素4)代表观测误差5)代表模型设定误差6)变量的内在随机性总之,随机干扰性具有非常丰富的内容,在计量经济学模型的建立中起着重要作用。

1

ˆ()s β=

11211011212222211211

1

(1)111k k n n k n n kn n n k n k X X X Y Y X X X Y X X X βμμβμβ⨯⨯⨯⨯+⎡⎤⎡⎤⎡⎤⎡⎤

⎢⎥⎢⎥⎢⎥⎢⎥⎢⎥⎢⎥⎢⎥⎢⎥

=⨯+⎢⎥⎢⎥⎢⎥⎢⎥

⎢⎥⎢⎥⎢⎥

⎢⎥⎣⎦⎣⎦⎣⎦⎣⎦

122

01ˆ()ˆˆi i i i i i n X Y X Y n X X Y X

βββ⎧-=⎪-⎨

⎪=-⎩∑∑∑∑

∑。