sonicwall教程

SonicWALL GVC安装指南

SonicWALL GVC安装指南

1:将下载的GVC安装压缩包解压缩到一个目录

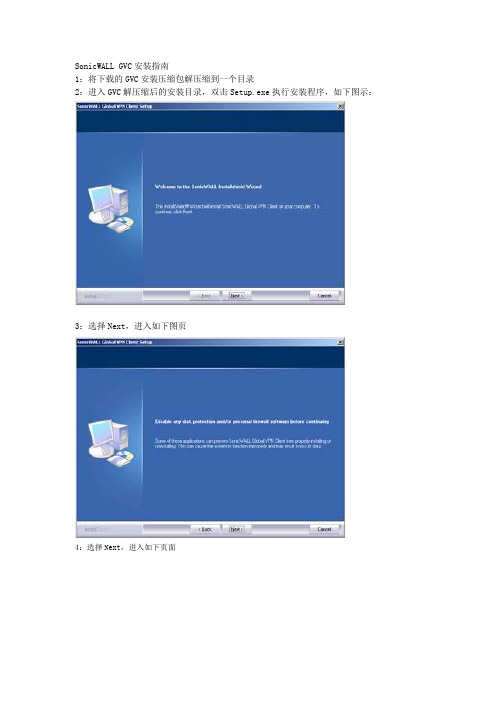

2:进入GVC解压缩后的安装目录,双击Setup.exe执行安装程序,如下图示:

3:选择Next,进入如下图页

4:选择Next,进入如下页面

5:选择”I agree…..”,然后点击Next

6:出现如下页面

7:选择Next(如果需要更改安装目录,请选择Browse,然后设置自己希望的安装目录即可) 8:等待系统完成安装,完成后系统提示如下:

9:选择Finish,完成安装

建立新的VPN连接

1:从桌面或者开始菜单里运行”SonicWALL Global VPN Client”,出现如下界面

2:选择Next进入下一步骤

3:选择Remote Access(回车即可),进入下一个安装页面

4:在第一栏填写要连接的VPN设备的IP地址或者域名,在这里我们可以填写211.96.21.82或者218.19.174.18,第2个选项不用填,系统会自动补齐,然后选择Next,等待完成安装5:系统提示如下页面,选择Finish完成安装

VPN连接的建立

1:VPN连接设置建立好以后,SonicWALL Global VPN的主界面显示如下:

2:选择需要建立的VPN连接配置,双击该名称,系统会自动弹出认证提示,按照提示输入用户名密码,系统验证成功后VPN隧道就建立成功了。

此时,如果要访问VPN对端网络,如总公司内部网络,只需要输入公司内部网络机器的实际地址即可,如http://192.168.10.6。

SonicWall NSsp 13700 快速入门指南说明书

6 使用本機管理進行初始設定和註冊

1 使用 192.168.1.x 子網路 (例如 192.168.1.100) 上的靜態 IP 位址設定您的電腦,並將網路遮罩設為 255.255.255.0。

2 使用隨附的乙太網路線,將 MGMT 介面連線至您的 電腦。

3 在網頁瀏覽器中前往 https://192.168.1.254 並使用預 設認證登入: Username (使用者名稱):admin Password (密碼):password

備註:當連線到 MGMT 介面時,若是沒有先在介面 設定中設定預設閘道,將無法連線至網際網路或其他 外部目的地。 7 按一下 Register (註冊) 並輸入您的 MySonicWall 認證,

以註冊您的 NSsp。 提示:從 SonicOS/X 註冊設備時,必須設定用於 WAN 介 面 的 DNS 設 定 值。若 為 DHCP WAN 類 型,則 DNS 已自動設定。

SonicWall 交換器

網路存取交換器

擷取用戶端

端點安全性

Cloud App Security

安全雲端應用程式

Capture Security Center

單一窗格管理,採用 Zero-Touch 部署

備註:隨附的電源線經核准僅供特定國家或地區使用。使用電源線之前,務必先確認其額定電 壓且經核准可供您所在位置使用。電源線僅供交流電源安裝使用。請參閱 NSsp 13700 安全、法 規和法律資訊文件,瞭解其他安全資訊。 有遺漏的項目? 請透過下列資訊聯絡 SonicWall 技術支援: https:///support/contact-support

X20 X23

10/5/2.5GE SFP+ 連接埠和 LED: 琥珀色燈長亮 = 以 10G、5G 或 2.5G 連線,琥珀色燈閃爍 = 動作中 綠燈長亮 = 以 1G 或更低速度連線,閃爍綠燈 = 動作中 熄滅 = 無連線

SonicWall SonicWave系列无线无线访问点说明书

SonicWall SonicWave series wireless access points (APs) combinehigh-performance IEEE 802.11ac Wave 2 wireless technology with flexible deployment options. These APs can be managed via the cloud using SonicWall WiFi Cloud Manager (WCM) or through SonicWall’s industry-leading next-generation firewalls. The resultis a solution that could be untethered from the firewall to provide a superior experience for WiFi users that’s as secure as any wired connection.The SonicWave solution is based on: • SonicWall SonicWave series indoor andoutdoor APs which support the 802.11acWave 2 wireless standard• SonicWall WCM is an intuitive, cloud-managed WiFi network managementsystem suitable for networks of any size • SonicWall TZ, NS a, NS sp, NSA andSuperMassive firewalls, which use deeppacket inspection technology to detectand eliminate threats over wired andwireless networksEnhanced user experience SonicWave APs take advantage of the capabilities in 802.11ac Wave 2 and advanced RF capabilities to deliverhigh-speed wireless performance.MU-MIMO technology allows the APs to communicate to multiple client devicesat the same time, improving the overall network performance, efficiency and user experience. In combination, mesh technology supported on SonicWave APs enables ease of installation and fewer cables and less manpower todeploy, reducing installation costs.With multiple transmitting and receivingantennas, SonicWave APs are engineeredto optimize signal quality, range andreliability for wireless devices. SonicWaveAPs supports fast roaming, so that userscan roam from one location to anotherseamlessly. Feature-rich portfolioincludes air-time fairness, band steering,and signal analysis tools for monitoringand troubleshooting.Best-in-class wireless securitySonicWall firewalls scan all wirelesstraffic coming into and going outof the network using deep packetinspection technology and then removeharmful threats such as malware andintrusions, even over SSL/TLS encryptedconnections. Other security and controlcapabilities such as content filtering,application control and intelligence andCapture Advanced Threat Protection(ATP) provide added layers of protection.Capture ATP is our award-winning multi-engine sandboxing service that featuresSonicWall’s patent-pending Real-TimeDeep Memory Inspection (RTDMI)technology. The RTDMI engine of CaptureATP proactively detects and blocks massmarket, zero-day threats and unknownmalware by inspecting directly in memory.Because of the real-time architecture,SonicWall RTDMI technology is precise,minimizes false positives, and identifiesBenefits:• Enhanced user experience−802.11ac Wave 2−Auto channel selection−RF spectrum analysis−AirTime Fairness−Fast roaming• Best-in-class wireless security−Dedicated third scanning radio−Capture ATP and content filteringservice−Deep packet inspection technology−SSL/TLS decryption andinspection−Wireless intrusion detection andprevention• Intuitive cloud management−Alerts and rich analytics−Automatic firmware updates• Simplified firewall management−Auto-detection and provisioning−Wireless signal analysis tools−Single-pane-of-glass management• Zero-Touch Deployment powered bySonicWiFi app−Easy registration and onboarding−Auto-detection and auto-provisioning−App available on iOS and Android• Design with WiFi Planner−Advanced wireless site survey−Cloud-based tool• Ruggedized outdoor designSonicWave and SonicPoint Series Wireless Access PointsSecure, flexible, high-performance wireless solutionsSonicWave APs perform advancedsecurity services, including the Content Filtering Service (CFS) and Capture ATPsandbox service independently — even where firewalls are not deployed.Most SonicWave APs includes threeradios, where the third radio is dedicated to security and performs rogue APdetection, passive scanning and packet capturing. The SonicWave solution also integrates additional security-related features including wireless intrusion detection and prevention, virtual APsegmentation, wireless guest services, RF monitoring and wireless packet capture.Intuitive cloud managementSonicWall WCM provides an intuitive user interface to manage all SonicWave APs from a single pane of glass via SonicWall Capture Security Center (CSC). Easily monitor and manage networks with alerts and rich analytics updated in real-time. Always stay up-to-date with the current features and enhancements from the latest firmware. Updates are pushed automatically to APs, eliminating manual updates and chances of human error.Simplified firewall managementDeployment and setup of APs aregreatly simplified, reducing total cost of ownership. Optionally, SonicWave APs can be managed by SonicWall next-gen firewalls. Integrated into every SonicWallfirewall is a wireless controller that auto-detects and auto-provisions SonicWave APs across the network.Management and monitoring for wireless and security are handled centrallythrough the firewall or through SonicWall Global Management System, providing network administrators with a single pane of glass from which to manage all aspects of the network.Zero-Touch Deployment (ZTD) powered by SonicWiFi appEasily register and onboard SonicWave APs with the help of SonicWall SonicWiFi mobile app. The APs are automatically detected and provisioned with Zero-Touch Deployment. Available on iOS and Android, SonicWiFi mobile app lets network admins monitor and manage networks, or set up mesh.Design with WiFi PlannerSonicWall WiFi planner is a cloud-based, advanced wireless site survey tool that enables to optimally design and deploy a wireless network for enhanced wireless user experience.Ruggedized outdoor designSonicWave outdoor APs are built towithstand rough outdoor conditions with industrial-grade enclosure. These APs are IP67 rated, which ensures protection against dust and water immersion.LED indicatorsMounting tab lock pointMounting tab insert pointinsert point LAN/POE port12V AdaptorportReset button5GHz RadioSonicWave 224w – The Wall Mount APPortsLED indicatorsMounting tabinsert pointPass through punchLAN 4/PoE out12V adapterinsert pointMounting peg slotMounting peg slotMounting bracketlock pointGround5Ghz antenna connectorport2.4Ghz antenna connectorExternal high-gain antennasLED indicatorsPortsSonicWave 432i - The Indoor APInternal antennasLED indicatorsPortsWLANSonicWave 432o - The Outdoor APExternal 2.4 GHz and 5 GHzExternal 2.4 GHz and 5 GHzhigh-gain antennasOutLED indicators*When used with a SonicWall firewall**When used with SonicWall Secure Mobile Access Series applianceSonicPoint Series SpecificationsFor organizations with a substantial investment in 802.11ac clients, the SonicWall SonicPoint series features dual radios, high-speed 802.11ac performance, 3x3 SU-MIMO and all the security advantages that SonicWall Wireless Network Security solutions offer.SonicPoint Series PoE Injector SpecificationsOperating humidity Maximum 90%, Non-condensing Maximum 90%, non-condensing Storage temperature–4º to 158ºF (–20º to 70ºC)-4 to 158 °F, -20 to 70 °C Storage humidity Maximum 95%, Non-condensing Maximum 95%, non-condensingSonicWave Feature SummaryFeature DescriptionReassembly-Free Deep Packet Inspection technology SonicWall next-generation firewalls tightly integrate Reassembly-Free Deep Packet Inspection (RFDPI) technology to scan all inbound and outbound traffic on wired and wireless networks and eliminate intrusions, ransomware, spyware, viruses and other threats before they enter the network.Real-Time Deep Memory Inspection (RTDMI) This patent-pending cloud-based technology detects and blocks malware that does not exhibit any malicious behavior and hides its weaponry via encryption. By forcing malware to reveal its weaponry into memory, the RTDMI engine proactively detects and blocks mass-market, zero-day threats and unknown malware.SSL/TLS decryption and inspection The SonicWall firewall decrypts and inspects SSL/TLS traffic on the fly, without proxying, for malware, intrusions and data leakage, and applies application, URL and content control policies in order to protect against threats hidden in SSL/TLS-encrypted traffic.Dedicated third scanning radio Most SonicWave access points include a dedicated that performs continual scanning of the wirelessspectrum for rogue access points plus additional security functions that help with PCI compliance.Wireless intrusion detection and prevention Wireless intrusion detection and prevention scans the wireless network for unauthorized (rogue) access points and then the managing firewall automatically takes countermeasures, such as preventing any connections to the device.Wireless guest services Wireless guest services enables administrators to provide internet-only access for guest users. This access is separate from internal access and requires guest users to securely authenticate to a virtual access point before access is granted.Lightweight hotspot messaging Lightweight hotspot messaging extends the SonicWall wireless guest services model of differentiated internet access for guest users, enabling extensive customization of the authentication interface and the use of any kind of authentication scheme.Captive portal Captive portal forces a user’s device to view a page and provide authentication through a web browserbefore internet access is granted.Virtual access point segmentation Administrators can create up to eight SSIDs on the same access point, each with its own dedicated authentication and privacy settings. This provides logical segmentation of secure wireless network traffic and secure customer access.Low TCO Features such as simplified deployment, single pane of glass management for both wireless and security, and no need to purchase a separate wireless controller drastically reduce an organization’s cost to add wireless into a new or existing network infrastructure.MiFi extender MiFi Extender enables the attachment of a 3G/4G/LTE modem to the SonicWave access point for useas either the primary WAN or as a secondary failover WAN link for business continuity.Bluetooth Low Energy SonicWave access points include a Bluetooth Low Energy radio that enables the use of ISM (industrial, scientific and medical) applications for healthcare, fitness, retail beacons, security and home entertainment over a low energy link.USB port Access points with USB port supports 3G/4G failover. Plug in a dongle to the port and networkcontinues to function over cellular connection, in case of WiFi network outage.Green access points SonicWave access points reduce costs by supporting green access points, which enables both radios to enter sleep mode for power saving when no clients are actively connected. The access point will exit sleep mode once a client attempts to associate with it.For a complete list of SKUs please contact your local SonicWall resellerFor a complete list of SKUs please contact your local SonicWall resellerSonicWall Wireless PromoThe SonicWall wireless promo provides next-gen security solutions to protect against advanced threats across wired and wireless networks, making the transformation seamless for businesses and enterprises. Leverage powerful end-to-end security, visibility and control. Ultimately, benefit from superior performance and provide exceptional user experience.Wireless promo ordering informationDescriptionUS SKUINTL SKUSonicWall TZ500 TotalSecure Advanced, Secure Wireless (2 SonicPoint ACe Access Points with PoE) - 3 Year 02-SSC-101002-SSC-1059SonicWall TZ600 TotalSecure Advanced, Secure Wireless (2 SonicPoint ACe Access Points with PoE) - 3 Year 02-SSC-104602-SSC-1060SonicWall NSA 2600 TotalSecure Advanced, Secure Wireless (2 SonicPoint ACe Access Points with PoE) - 3 Year 02-SSC-104702-SSC-1061SonicWall NSA 3600 TotalSecure Advanced, Secure Wireless (2 SonicPoint ACe Access Points with PoE) - 3 Year 02-SSC-104802-SSC-1062SonicWall TZ300 TotalSecure Advanced, Secure Wireless (2 SonicPoint N2 Access Points with PoE) - 3 Year 02-SSC-107402-SSC-1077SonicWall TZ400 TotalSecure Advanced, Secure Wireless (2 SonicPoint N2 Access Points with PoE) - 3 Year 02-SSC-107502-SSC-1078SonicWall TZ500 TotalSecure Advanced, Secure Wireless (2 SonicPoint N2 Access Points with PoE) - 3 Year 02-SSC-107602-SSC-1079SonicWall NSA 2600 TotalSecure Advanced, Secure Wireless (2 SonicWave 432e Access Ponts, No PoE) - 3 Year 02-SSC-105002-SSC-1063SonicWall NSA 3600 TotalSecure Advanced, Secure Wireless (2 SonicWave 432e Access Ponts, No PoE) - 3 Year 02-SSC-105102-SSC-1064SonicWall NSA 4600 TotalSecure Advanced, Secure Wireless (2 SonicWave 432e Access Ponts, No PoE) - 3 Year 02-SSC-105202-SSC-1065SonicWall NSA 2600 TotalSecure Advanced, Secure Wireless (2 SonicWave 432i Access Ponts, No PoE) - 3 Year 02-SSC-105302-SSC-1066SonicWall NSA 3600 TotalSecure Advanced, Secure Wireless (2 SonicWave 432i Access Ponts, No PoE) - 3 Year 02-SSC-105402-SSC-1067SonicWall NSA 4600 TotalSecure Advanced, Secure Wireless (2 SonicWave 432i Access Ponts, No PoE) - 3 Year 02-SSC-105502-SSC-1068SonicWall NSA 2600TotalSecure Advanced, Secure Wireless (2 SonicWave 432o Access Ponts, No PoE) - 3 Year 02-SSC-105602-SSC-1069SonicWall NSA 3600 TotalSecure Advanced, Secure Wireless (2 SonicWave 432o Access Ponts, No PoE) - 3 Year 02-SSC-105702-SSC-1070SonicWall NSA 4600 TotalSecure Advanced, Secure Wireless (2 SonicWave 432o Access Ponts, No PoE) - 3 Year 02-SSC-105802-SSC-1071SonicWall TZ300 PoE TotalSecure Advanced, Secure Wireless (2 SonicPoint N2 Access Points) - 3 Year 02-SSC-136102-SSC-1369SonicWall TZ300 PoE TotalSecure Advanced, Secure Wireless (2 SonicPoint ACe Access Points) - 3 Year 02-SSC-136202-SSC-1370SonicWall TZ600 PoE TotalSecure Advanced, Secure Wireless (2 SonicPoint ACe Access Points) - 3 Year 02-SSC-136302-SSC-1371SonicWall TZ300 PoE TotalSecure Advanced, Secure Wireless (1 SonicWave 432i Access Point) - 3 Year 02-SSC-136402-SSC-1372SonicWall TZ600 PoE TotalSecure Advanced, Secure Wireless (2 SonicWave 432i Access Points) - 3 Year 02-SSC-136502-SSC-1373SonicWall TZ300 PoE TotalSecure Advanced, Secure Wireless (1 SonicWave 432e Access Point) - 3 Year 02-SSC-136602-SSC-1374SonicWall TZ600 PoE TotalSecure Advanced, Secure Wireless (2 SonicWave 432e Access Points) - 3 Year 02-SSC-136702-SSC-1375SonicWall TZ600 PoE TotalSecure Advanced, Secure Wireless (2 SonicWave 432o Access Points) - 3 Year02-SSC-136802-SSC-1376About SonicWallSonicWall has been fighting the cybercriminal industry for over 27 years defending small and medium businesses, enterprises and government agencies worldwide. Backed by research from SonicWall Capture Labs, our award- winning, real-time breach detection and prevention solutions secure more than a million networks, and their emails, applications and data, in over 215 countries and territories. These organizations run more effectively and fear less about security. For more information, visit or follow us on Twitter , LinkedIn , Facebook and Instagram.。

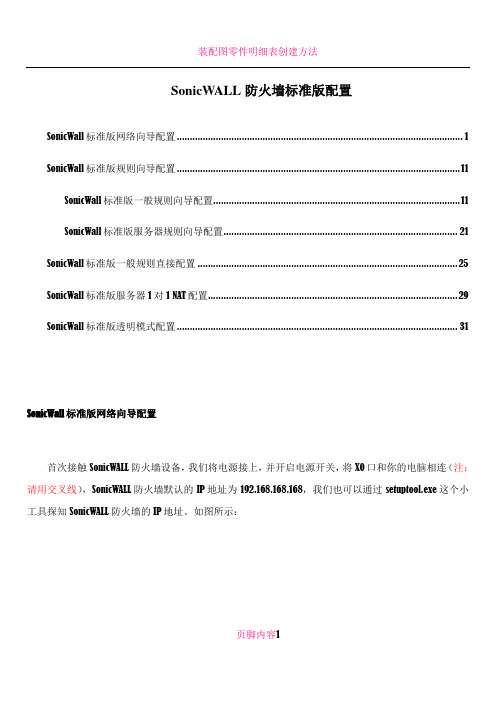

SonicWALL配置手册--

SonicWALL防火墙标准版配置SonicWall标准版网络向导配置 (1)SonicWall标准版规则向导配置 (11)SonicWall标准版一般规则向导配置 (11)SonicWall标准版服务器规则向导配置 (21)SonicWall标准版一般规则直接配置 (25)SonicWall标准版服务器1对1 NAT配置 (29)SonicWall标准版透明模式配置 (31)SonicWall标准版网络向导配置首次接触SonicWALL防火墙设备,我们将电源接上,并开启电源开关,将X0口和你的电脑相连(注:请用交叉线),SonicWALL防火墙默认的IP地址为192.168.168.168,我们也可以通过setuptool.exe这个小工具探知SonicWALL防火墙的IP地址。

如图所示:页脚内容1当网线和电源等都连接好之后,我们设置一下本机的IP地址,以便和SonicWALL防火墙处于同一个网段。

如图所示:设置好IP地址后,我们在IE浏览器的地址栏输入SonicWALL防火墙的IP地址,页脚内容2点next,提示我们是否修改管理员密码,页脚内容3暂时不修改,点next,提示我们修改防火墙的时区,我们选择中国的时区。

页脚内容4点next,提示我们设置WAN口的地址获取类型,这时候,我们需要和ISP相联系,并选择相关的类型,这里以静态地址为例:页脚内容5我们点next,输入相关的信息,IP地址、掩码、网关、DNS服务器等,如果不知道此处该如何设置,请和你的ISP联系。

页脚内容6点next,提示我们设置LAN口的IP和掩码,我们根据自己的规划和网络的实际情况设置,此处我没有修改。

页脚内容7点next,防火墙询问我们在LAN口是否开启DHCP server的功能,并是否是默认的网段,我们可根据实际情况做调整,决定开始或关闭,以及网段地址等,如下图:页脚内容8点next,防火墙将把前面做的设置做一个摘要,以便我们再一次确认是否设置正确,如果有和实际不符的地方,可以点back返回进行修改。

sonicwall教程

2020/9/27

1

典型配置案例: 1、PRO5060 在高校的应用,双WAN和策略路由 2、标准版和增强版的透明模式 3、静态ARP的应用,第二个网段 4、带宽管理,TCP Session数管理

故障诊断: 1. 点到点VPN 隧道故障建立,一、二阶段协商参数 2. VPN隧道 TCP 超时时间的设置 3. GVC NAT 穿越, 何时需要分配IP地址 4. 防火墙不能升级签名的诊断步骤 5. ARP 表更新,IP和MAC绑定,上游路由器ARP表不刷新问题 6. Ethereal 软件的使用,诊断问题。 7. ViewPoint配置及绑定到其它的网卡地址时如何更正

2020/9/27

CERNET: 219.247.100.0 / 24 219.247.101.0 / 24 219.247.102.0 / 24

219.247.103.0 / 24 219.247.104.0 / 24 219.247.105.0 / 24 219.247.106.0 / 24

南校区网络配置, 为确保客户网络安全, 图 中 所 用 的 IP地 址 均 为 假 定 的 IP地 址 配置应以客户实际网络 环境为准

ARP代理透明

设备工作在3层,设备的两个端口处于同一个网段,但两个端 口占用同一个IP地址,需要管理员指定哪些网络范围的IP地 址在设备的某一个端口,使设备能正确转发数据包到正确的 端口。

SonicWALL的UTM设备透明方式是ARP代理透明,需要在 WAN口和LAN口(或DMZ口)占用一个IP地址。

教育网出口访问教育网和互联网。本例的策略路由相对简单。

注:有些高校教育网包月不计流量, 有些高校只针对指定的教育网服务

器不计流量,其它到教育网的访问要按流量收费,所以策略路由的配置

SONICWALL 5600双机热备(主备模式)配置

SONICWALL 5600双机热备(主备

模式)配置

2020-5-5

SONICWALL 5600双机热备(主备模式)配置

一、开启主防火墙,备防火墙暂时不通电。

二、在主防火墙开启主备模式。

三、填写备用防火墙SN码。

四、选择主备防火墙心跳级联端口。

五、设置主备防火墙管理IP

六、在官网关联备机SN。

七、连接主备防火墙级联线缆,并备用防火墙通电。

八、开完机后,检查主备模式HA是否成功

九、测试主备防火墙是否工作正常。

1、主防火墙拔线,备机能否正常工作。

2、主防火墙增加配置,备机是否配置同步。

3、主防火墙关电,备机能否正常工作。

4、检查所有业务是否工作正常。

5、内网测试是否正常,1、服务器能否上网2、访问防火墙是否正常。

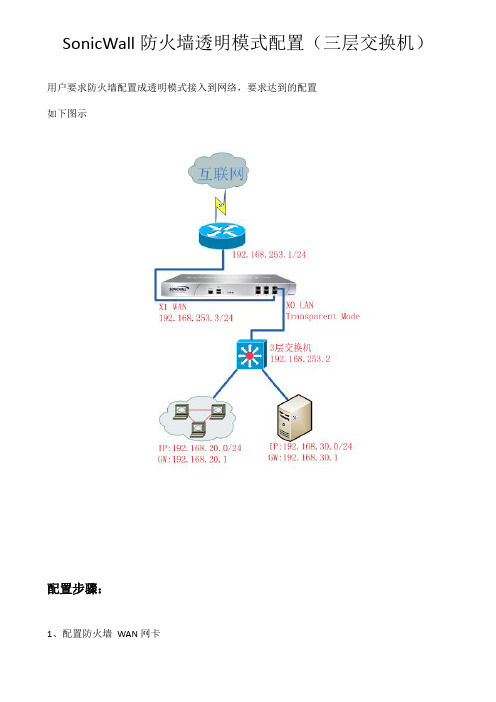

SonicWall防火墙透明模式配置(三层交换机)

SonicWall防火墙透明模式配置(三层交换机)用户要求防火墙配置成透明模式接入到网络,要求达到的配置

如下图示

配置步骤:

1、配置防火墙WAN网卡

2、建立透明模式下的地址对象

(注意:透明范围不能够包含了防火墙本身的地址(192.168.254.21)以及防火墙的网关地址(192.168.254.1) ,同时也不能够包含防火墙WAN口外面的地址,即如果防火墙WAN外面还有其他的地址如192.168.254.200 则Transparent Range 不能够包含该地址, 否则可能会引发安全问题!!)

3、建立内网地址对象(注意:本范例中仅示例了2 个内网网段,可根据实际情况增加)

4、建立地址对象组

5、配置内网3 层交换机的地址对象

6、配置完成后的界面显示如下:

7、配置内网地址访问外网的回程路由(必须配置!!)

8、配置防火墙LAN网卡配置透明模式

9、关闭防火墙DHCP服务器

配置完成!。

SonicWall SonicOS 6.5 快速設定手冊说明书

SonicWall™ SonicOS 6.5 快速設定目錄使用 SonicWall 快速設定指南 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .4關於快速設定指南 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 4在 NAT 啟用時設定固定 IP 位址 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 4啟動指南 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 5瀏覽指南 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 6使用設定指南 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .7設定指南 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 7存取設定指南 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 9部署方案(僅限無線平台) . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 9變更管理員密碼 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 10時區 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 10設定模組化裝置類型 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 11設定 3G/4G/LTE . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 11設定數據機 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 14WAN 容錯移轉撥號連線 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 14WAN 網路模式 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 15LAN 設定 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 20LAN DHCP 設定 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 21調控網域註冊 (僅限無線平台) . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 22WLAN Radio 設定 (僅限無線平台) . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 22WLAN 安全設定 (僅限無線平台) . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 26WPA/WPA2 模式設定 (僅限無線平台) . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 27WLAN VAP (虛擬存取點) 設定 (僅限無線平台) . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 28連接埠指派 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 29設定摘要 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 33設定指南已完成 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 34使用 PortShield 介面指南 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .35 PortShield 介面指南 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 35使用公用伺服器指南 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .39公用伺服器指南 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 39公用伺服器類型 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 40私人網路 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 41伺服器公用資訊 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 42公用伺服器設定摘要 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 43使用 VPN 指南 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .45 VPN 指南 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 45設定站台對站台 VPN . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 45SonicOS 6.5 快速設定建立 WAN GroupVPN . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 51使用無線指南 (僅限無線平台) . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .56無線指南 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 56調控網域註冊 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 57無線 LAN 設定 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 57 WLAN Radio 設定 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 59 WLAN 安全設定 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 62 WPA 模式設定 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 63 WLAN VAP (虛擬存取點) 設定 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 65 WLAN VAP(虛擬存取點)設定 - 建立 VAP . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 65 WLAN VAP(虛擬存取點)設定 > WLAN 子網路和區域 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 66無線設定摘要 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 67使用 App Rule 指南 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .69 App Rule 指南 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 69應用程式規則原則類型 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 70使用 WXA 設定指南 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .78 WXA 設定指南 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 78入門 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 79介面頁面 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 80啟用加速頁面 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 82群組頁面 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 82 WXA 頁面 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 83加速元件 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 84 VPN 頁面 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 85路由頁面 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 85完成頁面 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 86已簽署 SMB 的 WFS 設定指南 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 86選擇專屬 WXA . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 87啟用延伸支援 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 87網域詳細資料 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 88加入網域 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 89設定共用 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 90設定本機檔案伺服器 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 90設定遠端檔案伺服器 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 91新增網域記錄 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 92完成頁面 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 93SonicWall 支援 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .95關於本文件 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 96SonicOS 6.5 快速設定SonicOS 6.5 快速設定1使用 SonicWall 快速設定指南•第 4 頁「關於快速設定指南」•第 4 頁「在 NAT 啟用時設定固定 IP 位址」•第 5 頁「啟動指南」•第 6 頁「瀏覽指南」關於快速設定指南快速設定提供易於使用的設定指南幫助您進行初始原則和安全性的建立。

sonicwall防火墙设置主要方法有哪些

sonicwall防火墙设置主要方法有哪些sonicwall防火墙设置要怎么样设置才能发挥最大的功效呢?下面由店铺给你做出详细的sonicwall防火墙设置主要方法介绍!希望对你有帮助!sonicwall防火墙设置主要方法一:SonicWALL防火墙的默认管理IP为192.168.168.168,需要把网线接到X0口(默认的LAN口)帐号admin,密码password。

如果实在进不去可以reset,使用回形针或者其他的什么东西去戳一下那个小孔(一般在电源旁边,有的型号是在正面)按住大约10秒左右,之后可以看到test灯闪烁,然后就可以通过默认的帐号和密码进去管理了。

不过需要注意的是reset之后一切配置都没有了,如果不是万不得已,最好还是别这样做。

sonicwall防火墙设置主要方法二:sonicwaLL IP:192,168.168.168user:adminpassword:password要是该过忘记了,就重置吧用针按着reset孔20秒左右开始重置,reset是,test灯会闪烁红色。

ip一般都是192,168.168.168如果不是用抓包软件测试一下就行,获取个arp request的数据包,就知道了sonicwaLL的原始ip sonicwall防火墙设置主要方法三:选择network→interface之后你可以看到各个接口,点击外网(WAN)口后面的编辑然后你可以看到一个manageent 后面有些HTTP HTTPS PING SSH等的,这里你只需要将HTTP和HTTPS勾选上即可。

这样,在你外网畅通的情况下别人就可以远程通HTTP或者HTTPS来管理这台设备。

例如你在WAN端口上看到的地址是51.123.21.8,那么当你打开管理后,别人就能通过来管理你的防火墙。

为SonicWALL 路由器 配置无线连接 说明书

为SonicWALL路由器配置无线连接无线网络是一把双刃剑。

WLAN对雇员和访客给予授权,但是他们同样也带来了安全风险。

当一系列的无线策略和设备在部署时,有一个非常常见的解决方案,那就是部署SonicWALL 无线设备防火墙。

而本文就是你在配置SonicWALL无线设备时所必须了解的内容。

在这些事例中,我们将使用一台SonicWALL TZ 170 SP无线设备作为范例,因为该型号是我们平时最常遇到的无线路由器,不过这些步骤同样也适用于其他SonicWALL TZ无线设备。

SonicWALL TZ无线路由器SonicWALL的TZ无线路由器提供了很多非无线路由器上所没有的功能。

另外,为了保护局域网,还提供了无线网络攻击检测服务,可以帮助监控未经授权的存取,以及对无线AP 的盗用,以及独立的防火墙来保护无线局域网的无线通讯。

IPSec加密连同WPA一起,对客户端和AP之间的无线通讯进行加密。

如果希望,客户服务可以被配置为热点信息。

另外,SonicWALL无线路由器拥有的一个功能是分布式的WLAN 支持,可以支持SonicPoint卫星AP。

SonicWALL无线路由器支持802.11b和802.11g标准。

在绝大多数SonicWALL设备的安装中,它都是作为AP向网络客户端提供无线连接。

而路由器则通过一个传统的UTP线缆连接到网络上。

为了帮助阻止未经授权的网络访问,无线客户端必须经过SonicWALL的用户级别审核。

该设备同时也支持一系列的安全协议,比如WEP,WPA,以及WPA-EAP。

选择AP的放置位置要配置一个无线网络,选择好无线AP的位置是第一步。

SonicWALL列出了一些优化无线性能的推荐措施:尽可能在离网络中心最近的位置放置无线AP。

这样可以避免无线信号的大幅度衰减。

将AP放置在合适的位置,以尽可能的减少AP发送无线电波到客户端之间所需穿越的墙体或天花板的数目。

尽可能尝试将无线设备放置在每个单元的覆盖范围之内。

SonicWall Mobile Connect 5.0 用户指南说明书

适用于 Android 的 SonicWall® Mobile Connect 5.0用户指南目录Mobile Connect 简介 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .4 Mobile Connect 的工作原理 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 4 Mobile Connect 5.0 中的新功能 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 4其他功能信息 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 5支持的平台 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 6 Android 产品支持 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 6SonicWall 设备支持 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 7需要的网络信息 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 7安装和连接 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .8安装 Mobile Connect . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 8创建和保存连接 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 9创建防火墙或 SMA 100 系列/ SRA 连接 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 10创建 SMA 1000 系列/ E 级 SRA 连接 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 12启动连接 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 13连接到防火墙或 SMA 100 系列/ SRA 设备 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 13连接到 SMA 1000 系列/ E 级 SRA 设备 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 16配置客户端证书 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 22带有 SMA 1000 系列/ E 级 SRA 的客户端证书 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 22带有 SMA 100 系列/ SRA 的客户端证书 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 24使用 Mobile Connect 小组件 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 26安装并使用快速设置磁贴 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 26安装快速设置磁贴 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 26使用快速设置磁贴 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 28使用应用程序快捷方式 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 29设置、书签和文件 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .30设置概述 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 30设置部分 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 31支持部分 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 32SMA 1000 系列/ E 级 SRA 的附加设置 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 33 URL 控制语法和参数 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 34使用 addprofile 命令 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 34使用 connect 命令 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 35使用 disconnect 命令 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 36使用 callbackurl 命令参数 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 36使用书签 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 38显示和过滤书签 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 38支持的书签类型 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 39使用文件 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 42SonicWall Mobile Connect for Android 5.0 用户指南文件类型和策略 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 44应用程序访问控制 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .47关于应用程序访问控制 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 47登录并注册设备 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 48控制应用程序行为 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 50连接后查看应用程序列表 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 51关于学习模式(仅限管理员) . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 52监控和故障排除 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .53监控 Mobile Connect . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 53 Mobile Connect 故障排除 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 56失败的终端控制检查 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 57常规故障排除 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 58SonicWall 支持 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .59关于本文档 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 60SonicWall Mobile Connect for Android 5.0 用户指南1Mobile Connect 简介适用于 Android 的 SonicWall® Mobile Connect 这款应用程序可使 Android 设备建立与受 SonicWall 安全设备保护的专用网络之间的安全移动连接。

sonicwall虚拟机进入底层shell的方法

sonicwall虚拟机进入底层shell的方法【导语】SonicWall 是一种广泛使用的网络安全设备,它提供了强大的防护功能,以保护网络免受各种威胁。

在某些情况下,网络管理员可能需要进入SonicWall 虚拟机的底层shell 以执行特定的管理任务或故障排除。

本文将详细介绍如何进入SonicWall 虚拟机底层shell 的方法。

【正文】要进入SonicWall 虚拟机(VM)的底层shell,通常需要以下步骤:1.**准备工作**:- 确保您拥有SonicWall 设备的管理权限。

- 了解您的SonicWall 虚拟机版本和型号,因为不同版本的进入方法可能有所不同。

- 确保您已经连接到SonicWall 设备的管理接口。

2.**通过CLI 访问**:- 连接到SonicWall 设备的CLI(命令行界面)是进入底层shell 的常见方法。

- 使用SSH 客户端(如PuTTY)连接到SonicWall 的管理接口。

- 输入正确的用户名和密码登录。

3.**进入特权模式**:- 登录后,输入以下命令进入特权模式:```enable```- 您将被提示输入特权模式的密码。

4.**进入底层shell**:- 在特权模式下,根据SonicWall VM 的版本,输入以下命令之一:- 对于某些旧版本,您可能需要输入:```shell```- 对于较新版本,可能需要使用以下命令:```diagnostic```或者```system诊断```- 这些命令将帮助您进入底层shell。

5.**在底层shell 中操作**:- 在底层shell 中,您可以执行各种高级管理任务,如查看系统信息、更新固件、配置网络设置等。

- 请注意,在底层shell 中执行的命令需要谨慎,因为它们可能会影响系统的正常运行。

6.**退出底层shell**:- 完成所有任务后,输入`exit` 命令可返回到上一层CLI。

- 如果需要断开与SonicWall 的连接,输入`logout` 或`exit` 命令。

sonicwall防火墙如何设置

sonicwall防火墙如何设置安装了sonicwall防火墙,但不会设置,该怎么办呢?下面由店铺给你做出详细的sonicwall防火墙设置方法介绍!希望对你有帮助!sonicwall防火墙设置方法一:进入管理页面,有一个配置向导,按照那个一步步来,可以初步连接上去,在此基础上你可以再进行其他的管理配置sonicwall防火墙设置方法二:最简单的方法自然是使用向导,登录防火墙之后,右上角有个Wizards,点那个,然后进去之后选择Public Server Wizard,一步一步来就可以了,服务器类型看你要建立哪种服务器,根据需要选择后面那一页是填服务器名字,你服务器内网IP,还有备注。

最后那外网IP防火墙会根据当前WAN口IP自动填写,一般来说没必要改。

最后完成就行了,防火墙会自动创建相关规则,很方便。

如果不使用向导,就得做以下步骤:首先要设置访问规则,在防火墙filewall里的WAN→LAN,设置源IP为any,目的地址是你内网那个IP,然后服务选择相应的端口(例如是网页服务器就选择HTTP什么的,也可以自定义)。

端口any即可。

之后需要在network里做NAT策略,源地址any,不转换;目的地址是你的防火墙外网地址,转换为你的那个内网地址,端口和上面防火墙上设置的一样。

之后如果你想在内网使用外网IP来访问服务器,就需要再做NAT 策略,把内网的地址转换为公网IP,否则你无法在内网使用域名或者外网IP访问服务器(当然内网IP是可以的)。

相关阅读:sonicwall防火墙介绍优点:SonicWALL®网络安全设备(NSA)系列下一代防火墙采用了独特的多核设计以及具有专利的免重组深度包检测®(RFDPI)技术*,让您无需牺牲网络性能即可获得全方位的安全保护。

NSA系列克服了现有安全解决方案的各种局限性它能实时地对每一个数据包执行整体扫描,以检测当前出现的内部及外部威胁。

NSA系列提供了入侵防御、恶意软件保护以及应用智能、控制和可视化功能,同时提供了突破性性能。

sonicwall路由策略

SonicWall的路由策略主要包括以下几个步骤:

1. 建立地址对象:为需要通信的网络建立地址对象。

如果已经建立了多个地址对象,可以建立一个地址组,以便一次性配置路由。

2. 添加路由:在SonicWall防火墙上,选择添加路由。

源地址就是服务器IP,目的地可以是任意地址,服务可以是任意服务,接口是连接服务器的接口,网关是服务器的默认网关。

点击“OK”完成配置。

3. 配置等价路由:等价路由(ECMP)是一种到达同一目的IP或目的网段的路由策略,当存在多条Cost值相等的不同路由路径时,ECMP可以提高数据传输的效率和稳定性。

在SonicWall防火墙上配置ECMP时,需要确保目的IP或网段在多个路由策略中都存在,并且Cost值相等。

以上是SonicWall路由策略的基本步骤,具体操作可能会因产品型号和操作系统版本而有所不同。

建议参考SonicWall 官方文档或联系技术支持获取具体操作指南。

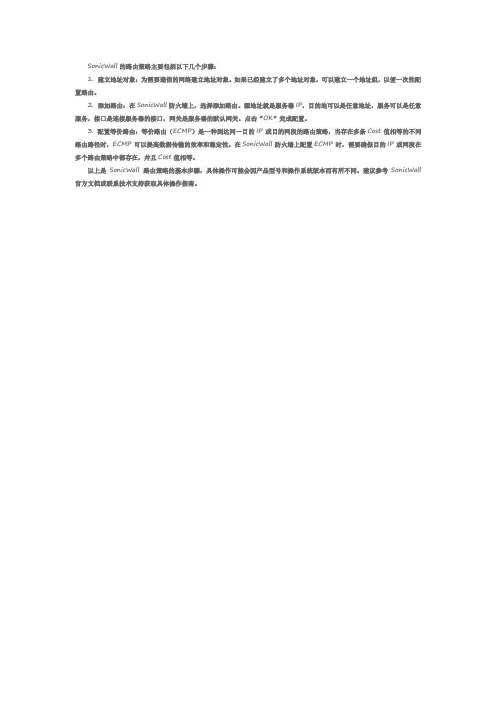

sonic wall 配置图解 HOW-TO ---Transparent Mode for Multiple LAN Subnets

目的:多个网段透明通过SonicWALL创建日期: 2006年1月10日修改日期: 2006年1月13日客户需求:1.路由器内口有两个IP地址,分别是218.247.156.10 和192.168.100.1 2.内部没有三层交换机,只是通过二层交换机连接两个网段的部分机器,分别是218.247.156.2~218.247.156.7和192.168.100.3~192.168.100.254 3.内部这些机器的网关分别指向218.247.156.10和192.168.100.14.安装SonicWALL防火墙用于网络防护,可以启用UTM功能防火墙配置过程:第一个网段透明1.进入管理界面,在Network->Interfaces界面配置好WAN口IP地址218.247.156.8, 掩码:255.255.255.0,在LAN口配置界面,把LAN口选择成透明模式,现场创建一个透明范围地址对象,属于LAN安全域,地址范围是218.247.156.2~218.247.156.7. (这个透明范围地址对象也可以在Network->Address Object界面先创建好,那么在LAN口配置界面就可以直接选择这个透明范围)LAN口配置成透明之后,屏幕界面如下。

鼠标移动到 LAN口对应的那一行Transparent Mode 上,会自动显示出配置的透明范围。

第二个网段透明通过SonicWALL ,从X0进入,从X1出去到上游路由器SonicWALL透明模式是工作在三层的ARP 代理方式实现的,不是二层桥透明,并且透明范围只能和WAN口的IP地址在同一个网段,因此在LAN口上(X0口)上设置第二个透明范围,与WAN口IP地址不在同一个网段是不允许的。

因此配置第二个网段穿过SonicWALL需要采用静态路由和静态ARP的方式,其实要配置的内容很简单,共有三个配置:(1)告诉防火墙到第二个网段的透明范围,如本例的192.168.100.3-192.168.100.254,要通过X0口到达,网关是0.0.0.0,其实就是不用网关.(2)告诉防火墙到第二个网段的上游路由器的IP地址,如本例的192.168.100.1,要通过X1口, 网关是0.0.0.0,其实就是不用网关(3)告诉防火墙上游路由器的第二个网段用的网关的IP地址对应的MAC地址,在静态ARP界面配置。

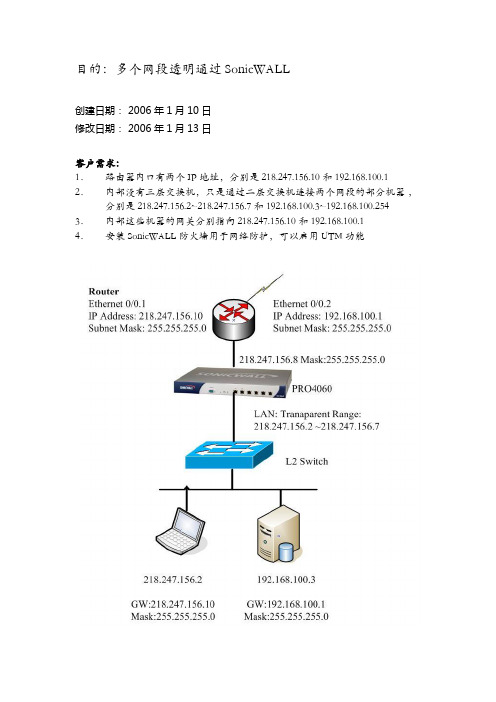

SonicWall NSa 4650 5650 6650 快速入门指南说明书

说明 无链路。 以 1 Gbps、100 Mbps 或 10 Mbps 的速率链接。 流量已激活。

LAN 旁路 LED LED 颜色

关 稳定的绿光

稳定的黄光

说明

已禁用 LAN 旁路,端口彼此隔离。

LAN 旁路已设防,但未激活。直到断电/重启等事件发生 时,才会隔离端口,从而激活旁路。

LAN 旁路处于活动状态,端口连接在一起。如果电源发生 故障,LED 将显示为关闭,但旁路仍处于活动状态。

8 使用设置向导

此 SonicOS 设置向导将帮助您快速配置 SonicWall 设备,以保护互联网连接 安全。 使用设置向导的步骤如下: 1 使用 192.168.1.0/24 子网中的静态 IP 地址(如 192.168.1.20)配置管理计算机上的

本地连接 IPv4 属性,并将子网掩码设置为 255.255.255.0。 您的计算机能通过 MGMT 接口连接至 SonicOS。 2 在计算机的 Web 浏览器中,输入默认的 MGMT IP 地址: http://192.168.1.254 3 在初始屏幕中,单击第一个链接 To launch the SonicWall Setup Guide, click here(如 需启动 SonicWall 设置指南,请单击此处)可启动 SonicOS 设置向导。 4 这将打开 SonicOS 设置指南。单击 NEXT(下一步)。

注:在“有线模式”下运行时,防火墙的 MGMT 接口用于本地管理。如需启 用远程管理和动态安全服务以及应用程序智能更新,必须配置 WAN 接口 (与有线模式接口分离)用于互联网连接。

• Tap Mode (1-Port Tap)(分接模式(1 端口分接))- 防火墙使用单个接口连接并接 收来自相邻交换机 SPAN 端口的镜像数据包。与“有线模式”中的“检测模式”相似, 但只有单一端口且不在流量的物理路径中。如果 Tap 模式在设置向导中不可用, 您可以稍后在 SonicOS 管理界面中进行配置。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

2010-6-23

42

有些应用如Oracle客户端,ERP系统等通过VPN隧道访问 服务器,默认的TCP超时时间一定要修改,否则这些系 统可能会产生问题,如有的ERP系统在有中间设备断开 TCP连接后,会延迟30分钟才允许客户端再次建立连接2010-6-23 Nhomakorabea43

有些应用如Oracle客户端,ERP系统等通过VPN隧道访问 服务器,默认的TCP超时时间一定要修改,否则这些系 统可能会产生问题,如有的ERP系统在有中间设备断开 TCP连接后,会延迟30分钟才允许客户端再次建立连接

2010-6-23

9

1.透明模式实现方法 1.透明模式实现方法 二层桥透明和ARP ARP代理透明 二层桥透明和ARP代理透明 2.SonicOS 标准版透明 3.SonicOS 增强版透明

2010-6-23

10

二层透明

设备工作在二层透明方式,设备本身不需要任何IP地址配置, 设备工作在二层透明方式,设备本身不需要任何IP地址配置, IP地址配置 防火墙规则照常工作,检测数据流.如果需要, 防火墙规则照常工作,检测数据流.如果需要,也可以配 置管理IP地址对设备进行管理. IP地址对设备进行管理 置管理IP地址对设备进行管理.

6

静态路由 策略路由

2010-6-23

默认路由

7

公有IP路由出去 公有 路由出去

私有IP 到公有IP地址池 私有 NAT到公有 地址池 到公有

2010-6-23

8

可以修改默认的WAN WAN口 PRO5060 可以修改默认的WAN口,这将影响默认 的路由,使没有明确指定策略路由的访问均走默认 的路由, 路由. 路由. 错误的默认路由设置可能造成不必要的计 费损失, 费损失,因为有些高校只针对特定的教育网服务器 不按流量计费,到其它教育网的服务器按流量计费, 不按流量计费,到其它教育网的服务器按流量计费, 还有的高校教育网和电信出口一样包月, 还有的高校教育网和电信出口一样包月,不按流量 计费,针对客户不同的具体需求,配置相应的策略 计费,针对客户不同的具体需求, 路由并选择正确的默认路由. 路由并选择正确的默认路由.

CERNET X2 IP:10.10.10.253/30 R1 IP: 10.10.10.254/30

R1

R2

INTERNET: XI IP:211.214.169.6 255.255.255.224 R2 IP:211.214.169.2 DNS:202.67.222.240 202.67.222.250

2010-6-23 1

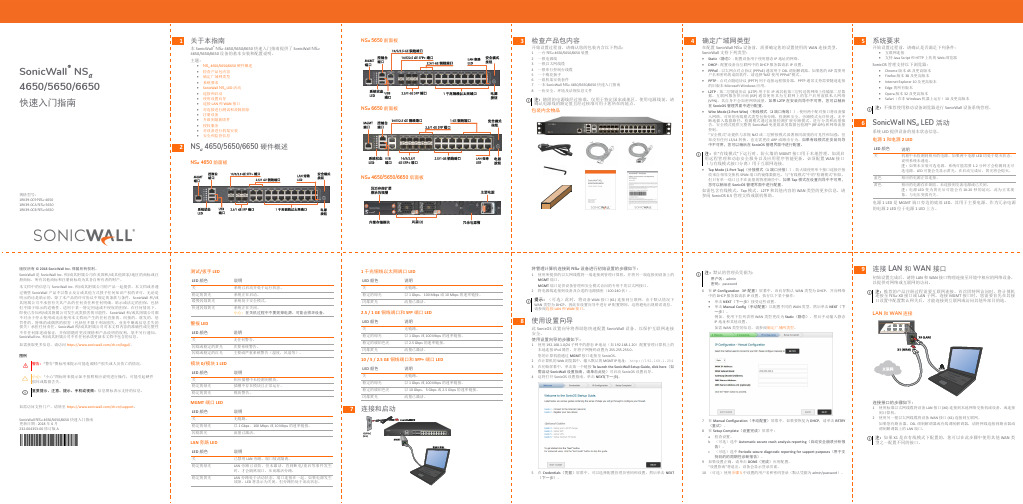

典型配置案例: 1,PRO5060 在高校的应用,双WAN和策略路由 2,标准版和增强版的透明模式 3,静态ARP的应用,第二个网段 4,带宽管理,TCP Session数管理 故障诊断: 1. 点到点VPN 隧道故障建立,一,二阶段协商参数 2. VPN隧道 TCP 超时时间的设置 3. GVC NAT 穿越, 何时需要分配IP地址 4. 防火墙不能升级签名的诊断步骤 5. ARP 表更新,IP和MAC绑定,上游路由器ARP表不刷新问题 6. Ethereal 软件的使用,诊断问题. 7. ViewPoint配置及绑定到其它的网卡地址时如何更正

2010-6-23 11

SonicOS 标准版 防火墙LAN口和WAN口透明 防火墙LAN口和WAN口透明 LAN口和WAN

2010-6-23

12

2010-6-23

13

2010-6-23

14

2010-6-23

15

注:透明模式并不意味着所有的业务端 口都"透明" 口都"透明",必须设置必要的防火 墙规则以允许WAN LAN或WAN到DMZ服 WAN到 墙规则以允许WAN到LAN或WAN到DMZ服 务器的访问. 务器的访问.

ARP代理透明 ARP代理透明

设备工作在3 设备工作在3层,设备的两个端口处于同一个网段,但两个端 设备的两个端口处于同一个网段, 口占用同一个IP地址,需要管理员指定哪些网络范围的IP IP地址 口占用同一个IP地址,需要管理员指定哪些网络范围的IP 地址在设备的某一个端口, 地址在设备的某一个端口,使设备能正确转发数据包到正 确的端口. 确的端口. SonicWALL的UTM设备透明方式是ARP代理透明,需要在WAN口 SonicWALL的UTM设备透明方式是ARP代理透明,需要在WAN口 设备透明方式是ARP代理透明 WAN LAN口 DMZ口 占用一个IP地址. IP地址 和LAN口(或DMZ口)占用一个IP地址.

2010-6-23

44

GVC NAT 穿越, 何时需要分配IP地址 当服务器的默认网关指向另外一个路由器,通过专线联接互联网, 而不指向SonicWALL防火墙设备时,一定要分配IP地址给GVC, 以免除路由问题.

由于各个网络设备厂家的NAT设备在对IPSec VPN的支持不尽相同,有些支 持IPSec Pass Through, 有些不支持.经过不支持IPSec Pass Through的 NAT设备建立IPSec VPN隧道,必须采用NAT穿越技术.SonicWALL GVC自动 检测沿途设备是否支持IPSec, 如果需要,自动启动NAT穿越,但是有些设 备的IPSec pass throug不稳定,有些支持IPSec的NAT设备反而不能正确处 理NAT穿越数据,需要在SonicWALL GVC上禁止NAT穿越参数.

2010-6-23

CERNET: 219.247.100.0 / 24 219.247.101.0 / 24 219.247.102.0 / 24 219.247.103.0 / 24 219.247.104.0 / 24 219.247.105.0 / 24 219.247.106.0 / 24

南校区网络配置, 为确保客户网络安全, 图中所用的IP地址均为 假定的IP地址 配置应以客户实际网络 环境为准

X2 WAN S 5060c 192.168.1.1/30 192.168.1.2/30 三层交换机

X1 WAN X3 DMZ 219.247.99.60 255.255.255.192 DMZ

X0 LAN

INTERNET: 192.168.10.0 / 24 192.168.20.0 / 24 192.168.30.0 / 24 192.168.40.0 / 24

2010-6-23

36

TZ150W VPN Policy,故意设置与对端不同

2010-6-23

37

NO_PROPOSAL_CHOSEN 是指参数不匹配

2010-6-23

38

NO_PROPOSAL_CHOSEN 是指参数不匹配

2010-6-23

39

PRO4060 Shared Secret

2010-6-23

2010-6-23

17

2010-6-23

18

2010-6-23

19

2010-6-23

20

SonicOS 增强版 透明模式配置

任意端口和WAN口之间都可以配置成透明模式, 任意端口和WAN口之间都可以配置成透明模式,需 WAN口之间都可以配置成透明模式 要指定透明范围以使防火墙能正确转发数据包到 正确的端口

2010-6-23

2

PRO5060 WAN链路应用和策略路由 双WAN链路应用和策略路由

2010-6-23

3

在高校的典型应用, WAN链路 链路+ PRO5060 在高校的典型应用,双WAN链路+策略路由 4 如条件允许,还可以配置OSPF OSPF路由两个校园出口互为备份 如条件允许,还可以配置OSPF路由两个校园出口互为备份

2010-6-23

学校一共有两个校区,东校区通过一台防火墙经电信出口上 Internet,南校区有两个出口,一个是经电信出口接入Internet, 另一个出口接入教育网.两个校区之间由专线把两个三层交换机连 通,如果在三层交换和两台防火墙上启动OSPF路由协议,两台防火 墙设备可以互为对方的备份,一台防火墙宕机,所有到互联网的出 口流量可以经过专线由另外一个校园网的防火墙访问Internet. 本例主要讲解南校区的网络配置.其中PRO 5060 LAN口连接一台华 为的三层交换机S8505,DMZ连接一组服务器,为教育网提供服务. 所有到服务器的流量都走教育网出口.S8505 三层交换机下连接4个 私有IP的网段,7个公有IP网段. 4个私有网段只通过电信出口访问 Internet, NAT到一个公有IP的地址池,7个公有IP网段只通过教育 网出口访问教育网和互联网.本例的策略路由相对简单. 注:有些高校教育网包月不计流量, 有些高校只针对指定的教育网服 务器不计流量,其它到教育网的访问要按流量收费,所以策略路由的 配置要视客户具体需求进行调整,是按照源IP地址设置策略路由还是 按目的地址设置策略路由,在教育网访问按流量收费的时候一定注意 设置正确的默认路由,以尽量降低数据流量产生的费用. 2010-6-23 5

2010-6-23 27

SonicOS增强版一个端口支持多个网段 采用静态ARP,配置过程与标准版采用静态 ARP支持第二个网段完全相同,不过注意 静态路由的配置是在策略路由的界面配 置的.详见下页. 注:在一个物理端口如LAN上设置两个网 段,则两个网段之间由防火墙路由,访 问规则不影响两个网段的通信,但是 LAN到DMZ第二个网段的通信可由防火 墙规则控制.

2010-6-23

21

2010-6-23

22

2010-6-23

23

2010-6-23

24

SonicOS标准版一个端口支持多个网段的两种方式 LAN Primary IP: 192.168.168.168/24 在Network-〉Settings LAN Interface 配置界面加入 第二个网关192.168.10.1/24 采用静态ARP,在一个端口增加第二个IP