Linux内核--基于Netfilter的内核级包过滤防火墙实现

2023上半年 国产操作系统(麒麟)运维师(中级)考前冲刺卷A2卷

2023上半年国产操作系统(麒麟)运维师(中级)考前冲刺卷A2卷1.【单选题】以下哪种情况适合使用自动分区配置( )。

A:多系统并存B:磁盘空间紧张C:全新磁盘并使用全部磁盘D:数据分区需要保留正确答案:C答案解析:全新磁盘并使用全部磁盘可使用自动分区配置2.【单选题】关于系统安装完成后的接受许可描述正确的是( )。

A:不带UKUI的系统安装完毕后,会显示文字版的许可协议B:无论带不带UKUI的系统安装完毕后,都会显示图形化的许可协议C:安装完成后可跳过接受许可也可以进入操作系统D:每次启动麒麟高级服务器操作系统都会显示许可协议正确答案:A答案解析:不带UKUI的系统安装完毕后,会显示文字版的许可协议,同样必须确认通过以后才能正常登录系统3.【单选题】启动流程的正确顺序应为( )。

1.Kernel自身初始化2.BIOS加电自检3.把MBR加载到内存4.加载grub引导程序5.启动systemdA:23415B:12345C:23145D:23451正确答案:A答案解析:正确顺序为234154.【单选题】下列不属于麒麟服务器系统下的bootloader的是哪项( )。

A:grubB:grub2C:spfdiskD:BOOTMGR正确答案:D答案解析:BOOTMGR是windows的bootloader5.【单选题】内核文件放置在什么目录下( )。

A:/B:/rootC:/bootD:/bin正确答案:C答案解析:内核文件放置在/boot目录下6.【单选题】为何使用ps aux查看到的1号进程不是systemd( )。

A:systemd进程号是隐藏的B:1号进程/sbin/init是链接到systemd的C:1号进程/sbin/init会调用systemdD:systemd进程号不是1正确答案:B答案解析:/sbin/init实际上是链接到systemd的,是软连接,所以不能算是调用systemd7.【单选题】在grub引导界面,修改系统启动项可选择快捷键( )。

Linux命令高级技巧使用iptables配置防火墙规则

Linux命令高级技巧使用iptables配置防火墙规则iptables是Linux系统上一款用于配置网络防火墙的工具。

通过使用iptables,可以实现对传入和传出网络数据包的过滤和转发,以保护服务器和网络的安全。

本文将介绍一些使用iptables配置防火墙规则的高级技巧。

一、iptables概述iptables是Linux系统上的一个基于内核模块netfilter的防火墙软件。

通过对数据包进行过滤和转发,可以实现网络安全的保护。

其主要功能包括:过滤、NAT和转发。

二、iptables基本命令1. 查看当前iptables规则iptables -L2. 清除当前iptables规则iptables -F3. 允许来自指定IP的数据包通过iptables -A INPUT -s 192.168.1.100 -j ACCEPT4. 阻止来自指定IP的数据包通过iptables -A INPUT -s 192.168.1.100 -j DROP5. 允许某一特定端口的数据包通过iptables -A INPUT -p tcp --dport 80 -j ACCEPT6. 允许所有已建立的连接通过iptables -A INPUT -m state --state ESTABLISHED,RELATED -j ACCEPT7. 阻止所有其他数据包通过iptables -A INPUT -j DROP三、iptables高级技巧1. 使用iptables实现端口转发在实际应用中,经常需要将某一端口的访问请求转发到另一台服务器上。

通过iptables可以轻松实现该功能。

例如,将来自本地端口8080的访问请求转发到内网服务器192.168.1.100的80端口:iptables -t nat -A PREROUTING -p tcp --dport 8080 -j DNAT --to-destination 192.168.1.100:802. 使用iptables实现负载均衡通过使用iptables和SNAT,可以实现对多台服务器的负载均衡。

Linux命令高级技巧使用iptables和ipset进行高级网络防火墙配置

Linux命令高级技巧使用iptables和ipset进行高级网络防火墙配置在网络安全领域,配置高级网络防火墙是至关重要的。

Linux操作系统提供了一些强大的工具来实现这一目的,其中最常用的是iptables和ipset。

本文将介绍如何使用这两个工具来进行高级网络防火墙配置。

一、iptables简介iptables是一个功能强大的Linux防火墙工具,它允许管理员配置、管理和维护网络安全规则集。

iptables使用内核的netfilter框架来实现数据包过滤和转发。

它可以根据网络协议、源IP地址、目标IP地址、端口号等多个条件来过滤和控制数据包的流动。

下面是一些常用的iptables命令及其功能:1. iptables -A chain -p protocol --source address --destination address --dport port -j action:添加规则到指定链,根据指定条件决定数据包的操作(动作)。

2. iptables -D chain rule-number:从指定链中删除指定规则。

3. iptables -L:列出当前的防火墙规则集。

4. iptables -F chain:清空指定链中的所有规则。

5. iptables -P chain target:设置指定链的默认策略。

二、ipset简介ipset是一个用于管理大规模IP地址和端口的工具,它可以与iptables一起使用,提高防火墙规则的效率和性能。

ipset通过将IP地址和端口号存储在内存中的数据结构中,可以更快地匹配和过滤数据包。

ipset的一些常用命令如下:1. ipset create setname type:创建一个新的ipset。

2. ipset add setname entry:将条目添加到指定的ipset中。

3. ipset del setname entry:从指定的ipset中删除条目。

linux防火墙的原理

linux防火墙的原理

Linux防火墙的原理是通过阻止来自外部网络的非法访问和请求,保护主机安全和隐私。

它工作在网络协议栈的网络层和传输层,主要依靠内核的netfilter/iptables机制实现。

具体原理如下:

1. 包过滤:防火墙根据预先设定的规则对进出的网络数据包进行过滤处理。

每个数据包会经过预先定义的规则链(表),这些规则规定了是否允许、拒绝或别的处理方式。

2. 状态追踪:防火墙能够对数据包的状态进行追踪,可以根据已建立的连接信息进行进一步的判断。

例如,可以阻止任何来自外部网络的未经请求的数据包进入内部网络。

3. 端口转发:防火墙可以实现端口地址映射(port forwarding),将外部网络的请求转发到内部网络中的特定主机和端口。

这可以实现内部网络中服务器的对外访问。

4. NAT(网络地址转换):防火墙可以使用网络地址转换技术,将内部网络的私有IP地址和外部网络的公共IP地址进行映射,实现多个内部主机通过一个公共IP地址访问互联网。

5. 包检测:防火墙可以对数据包进行检测,查找和过滤恶意软件、病毒、黑客攻击等威胁。

它可以根据已知的攻击特征或行为模式进行检测和预防。

总之,Linux防火墙的原理是通过设置规则来管理网络数据包的进出,并使用状态追踪、端口转发、NAT和包检测等技术来保护主机和网络的安全性。

Linux平台下防火墙的原理与应用

Linux平台下防火墙的原理与应用摘要:本文通过分析Linux平台下防火墙工作原理,利用Linux下Netfilter框架实现了一个具有包过滤、网络地址转换等功能的防火墙系统。

关键词:Linux Netfilter 防火墙引言随着计算机网络技术的不断发展和网络应用的日益普及,网络安全问题日益严峻。

网络安全需要解决的主要问题是在使用网络时保证内部网络免受外部攻击。

防火墙是指能把内部计算机网络与外网隔开的屏障,使内部计算机网络与外网之间建立起一个安全的网关,从而保护内部计算机网络免受外部非法用户的入侵。

1 Linux防火墙原理Netfilter和Iptables共同实现了Linux 下防火墙系统,Netfilter提供可扩展的结构化底层框架,在此框架之上实现的数据包选择工具Iptables负责对流入、流出的数据包制定过滤规则和管理规则的工作。

1.1 Netfilter框架结构Netfilter提供了一个抽象、通用化的框架,现已在IPv4、IPv6网络栈中被实现。

Netfilter在每种协议的处理过程中定义一些检查点(HOOK),并在内核中建立一套钩子函数链表。

在每个检查点,检查相应的钩子函数链表中是否有函数所监听的协议类型匹配的数据包,如果有调用此函数完成相应功能。

Netfilter在IPV4中定义有5个HOOK点,数据报进入系统首先到达检查点NF_IP_ PRE_ROUTING,被在此注册的函数进行处理;之后由路由决定该数据包是需要转发还是发往本机;若发往本机,则被在检查点NF_IP_LOCAL_IN注册的函数处理,然后传递给上层协议;若需转发,则先被NF_IP_FORW ARD 处注册的函数处理,再被NF_IP_POST_ROUTING处注册的函数处理,最后传输到网络上。

本地产生的数据被NF_IP_LOCAL_OUT处注册的函数处理以后,进行路由选择处理,然后被NF_IP_P OST_ROUTING注册的函数处理,最后发送到网络上。

Netfilter框架

Netfilter框架Netfilter是linux2.4内核实现数据包过滤/数据包处理/NAT等的功能框架。

该文讨论了linux 2.4内核的netfilter功能框架,还对基于netfilter 框架上的包过滤,NAT和数据包处理(packet mangling)进行了讨论。

阅读本文需要了解2.2内核中ipchains的原理和使用方法作为预备知识,若你没有这方面的知识,请阅读IPCHAINS-HOWTO。

第一部分:Netfilter基础和概念一、什么是NetfilterNetfilter比以前任何一版Linux内核的防火墙子系统都要完善强大。

Netfilter提供了一个抽象、通用化的框架,该框架定义的一个子功能的实现就是包过滤子系统。

因此不要在2.4中期望讨论诸如"如何在2.4中架设一个防火墙或者伪装网关"这样的话题,这些只是Netfilter功能的一部分。

Netfilter框架包含以下三部分:1 为每种网络协议(IPv4、IPv6等)定义一套钩子函数(IPv4定义了5个钩子函数),这些钩子函数在数据报流过协议栈的几个关键点被调用。

在这几个点中,协议栈将把数据报及钩子函数标号作为参数调用netfilter框架。

2 内核的任何模块可以对每种协议的一个或多个钩子进行注册,实现挂接,这样当某个数据包被传递给netfilter框架时,内核能检测是否有任何模块对该协议和钩子函数进行了注册。

若注册了,则调用该模块的注册时使用的回调函数,这样这些模块就有机会检查(可能还会修改)该数据包、丢弃该数据包及指示netfilter将该数据包传入用户空间的队列。

3 那些排队的数据包是被传递给用户空间的异步地进行处理。

一个用户进程能检查数据包,修改数据包,甚至可以重新将该数据包通过离开内核的同一个钩子函数中注入到内核中。

所有的包过滤/NAT等等都基于该框架。

内核网络代码中不再有到处都是的、混乱的修改数据包的代码了。

Linux防火墙的配置与管理:防火墙的包过滤功能设置

Linux防火墙的配置与管理为了保护校园网的安全,需要使用防火墙。

防火墙位于网络边界,用于保护局域网(LAN)内网和DMZ区,免受来自因特网(WAN)的攻击。

防火墙的工作实质是报文过滤。

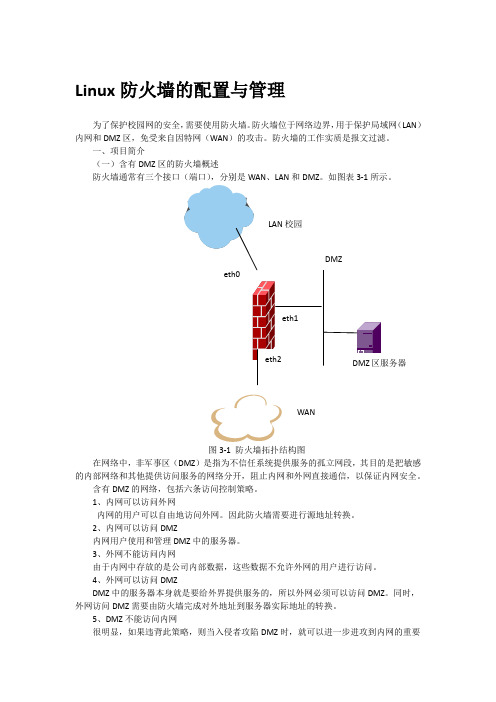

一、项目简介(一)含有DMZ区的防火墙概述防火墙通常有三个接口(端口),分别是WAN、LAN和DMZ。

如图表3-1所示。

图3-1 防火墙拓扑结构图在网络中,非军事区(DMZ)是指为不信任系统提供服务的孤立网段,其目的是把敏感的内部网络和其他提供访问服务的网络分开,阻止内网和外网直接通信,以保证内网安全。

含有DMZ的网络,包括六条访问控制策略。

1、内网可以访问外网内网的用户可以自由地访问外网。

因此防火墙需要进行源地址转换。

2、内网可以访问DMZ内网用户使用和管理DMZ中的服务器。

3、外网不能访问内网由于内网中存放的是公司内部数据,这些数据不允许外网的用户进行访问。

4、外网可以访问DMZDMZ中的服务器本身就是要给外界提供服务的,所以外网必须可以访问DMZ。

同时,外网访问DMZ需要由防火墙完成对外地址到服务器实际地址的转换。

5、DMZ不能访问内网很明显,如果违背此策略,则当入侵者攻陷DMZ时,就可以进一步进攻到内网的重要数据。

6、DMZ不能访问外网此条策略也有例外,比如DMZ中放置邮件服务器时,就需要访问外网,否则将不能正常工作。

(二)Linux防火墙简介Linux下的防火墙是iptables/netfilter。

iptables是一个用来指定netfilter规则和管理内核包过滤的工具,它为用户配置防火墙规则提供了方便。

与大多数的Linux软件一样,这个包过滤防火墙是免费的,它可代替昂贵的商业防火墙解决方案,完成封包过滤、封包重定向和网络地址转换NAT等功能。

1、netfilter的组成netfilter主要包括三个表(table):filter、nat和mangle,分别用于实现报文过滤、网络地址转换和报文重构。

利用netfilter构建用户态防火墙

Libipq接口函数(4)

分析数据包的类型 int ipq_message_type(const unsigned char *buf);

1、buf:通过ipq_read存放数据包的缓冲区;

返回值存在两种可能: NLMSG_ERROR:数据包是一个错误的数据包; IPQM_PACKET:元数据或是既包含元数据和负载的数据包

Libipq接口函数(2)

设置IPQ的拷贝模式:用户空间来设置ip_queue的接收数据模式的.

int ipq_set_mode(const struct ipq_handle *h, u_int8_t mode, size_t len)

h:是通过ipq_create_handle ()获得的句柄指针; mode:设定拷贝模式,IPQ_COPY_META和IPQ_COPY_PACKET

销毁 ipq_destroy_handle()

Libipq接口函数(1)

建立ipq的handle: struct ipq_handle *ipq_create_handle(u_int32_t flags, u_int32_t protocol);

flags:基本上没用,通常设为0; protocol:制定想获取协议的队列,PF_INET为IPV4队列, PF_INET6为IPV6队列

Libipq程序框架

初始化 ipq_create_handle()

设置包复制规则 ipq_set_mode()

包过滤处理循环 while(1) {

读取包数据 ipq_read()

分析包 ipq_message_type()

ipq_get_packet()

netfilter编程

netfilter编程Netfilter 是Linux 内核中的一个框架,用于实现包过滤和网络地址转换(NAT)等功能。

Netfilter 提供了一种在内核空间中拦截、修改和处理网络数据包的机制。

你可以通过使用Netfilter 提供的API 进行编程,实现自定义的网络包处理逻辑。

以下是一个简单的基于Netfilter 的例子,使用C 语言编写:1. 编写Netfilter 模块:```c#include <linux/kernel.h>#include <linux/module.h>#include <linux/netfilter.h>#include <linux/netfilter_ipv4.h>#include <linux/ip.h>static struct nf_hook_ops nfho;// Netfilter 处理函数static unsigned int my_hook_function(void *priv, struct sk_buff *skb, const struct nf_hook_state *state) {struct iphdr *ip_header;// 获取IP 头ip_header = ip_hdr(skb);// 在此处添加你的自定义逻辑,例如修改IP 地址、丢弃包等// 打印原始IP 地址pr_info("Original Source IP: %pI4\n", &ip_header->saddr);return NF_ACCEPT; // 允许数据包通过}// 模块初始化函数static int __init my_netfilter_init(void) {pr_info("My Netfilter Module Loaded\n");// 初始化Netfilter 钩子nfho.hook = my_hook_function;nfho.pf = PF_INET;nfho.hooknum = NF_INET_PRE_ROUTING;nfho.priority = NF_IP_PRI_FIRST;nf_register_hook(&nfho);return 0;}// 模块退出函数static void __exit my_netfilter_exit(void) {pr_info("My Netfilter Module Unloaded\n");// 注销Netfilter 钩子nf_unregister_hook(&nfho);}module_init(my_netfilter_init);module_exit(my_netfilter_exit);MODULE_LICENSE("GPL");MODULE_AUTHOR("Your Name");MODULE_DESCRIPTION("Netfilter Module");```在这个例子中,我们创建了一个简单的Netfilter 模块,它注册了一个钩子函数`my_hook_function`,用于处理IPv4 数据包。

ja-netfilter 原理

ja-netfilter 原理

ja-netfilter是一款在Linux系统下使用的网络过滤器。

其原理基于Netfilter框架,采用iptables的规则来过滤网络数据包,从而实现对网络流量的控制和管理。

Netfilter框架是Linux内核中的一个关键组件,它允许对网络数据包进行处理和转发。

在Netfilter框架中,数据包是按照一定的流程进行处理的,这个流程被称为Netfilter Hook。

当数据包经过网络协议栈中某一层时,就会触发相应的

Netfilter Hook点。

ja-netfilter在这些Hook点上插入了相应的钩子,用于检查和修改数据包,同时根据iptables规则决定是否丢弃、转发或者修改数据包。

ja-netfilter的核心是一个内核模块,它通过Netlink接口与用户态的命令行工具进行交互,完成规则的添加、删除和修改等操作。

在用户态中,可以使用iptables等工具来操作ja-netfilter内核模块,实现对网络流量的管理和控制。

总的来说,ja-netfilter利用了Linux内核的Netfilter框架和iptables规则来实现网络过滤和管理,具有良好的可定制性和可扩展性。

linux iptables规则

linux iptables规则摘要:1.iptables 简介2.iptables 规则语法3.iptables 链的概念4.iptables 规则应用实例5.iptables 规则的删除与修改6.iptables 规则的查看与清空7.iptables 与netfilter 的关系正文:Linux iptables 规则是Linux 系统中一个重要的安全工具,它能够帮助管理员实现对网络流量的过滤和管理。

iptables 是一个基于Netfilter 内核模块的包过滤防火墙,可以对IPv4、IPv6、ARP 和ICMP 等协议进行过滤。

通过iptables 规则,管理员可以控制哪些流量可以通过网络,哪些流量被拦截或拒绝。

iptables 规则的语法主要包括以下几个关键字:- -A:在指定链的末尾添加一条新规则- -D:删除指定链中的某一条规则- -I:在指定链中插入一条新规则- -R:修改或替换指定链中的某一条规则- -L:列出指定链中的所有规则- -E:重命名用户定义的链- -F:清空指定链中的所有规则在iptables 中,链(chain)是规则的集合,每条链都负责处理特定类型的流量。

常见的链有:- input:处理进入主机的流量- output:处理从主机发出的流量- forward:处理经过主机的流量- prerouting:在路由前处理流量- postrouting:在路由后处理流量下面通过一个实例来说明iptables 规则的应用。

假设我们要屏蔽某个IP 地址的访问,可以使用以下规则:```iptables -A input -s 192.168.1.100 -j DROP```这条规则表示在input 链中,如果源IP 地址为192.168.1.100 的流量,将被直接丢弃。

如果需要删除或修改iptables 规则,可以使用以下命令:```iptables -D input -s 192.168.1.100 -j DROPiptables -R input -s 192.168.1.100 -j DROP```第一条命令表示删除input 链中源IP 地址为192.168.1.100 的规则,第二条命令表示修改input 链中源IP 地址为192.168.1.100 的规则,将其动作由DROP 更改为ACCEPT。

Linux内核防火墙Netfilter架构实现与应用研究

作 系 统 。 虽 然 版 本 不 同 。但 是 都 应 用 了 L i n u x内核 。在 超 级 计 算 机 、 台 式 计 算 机 、路 由 器 、平 板 电 脑 、 手 机 中 都 可 以 安 装 I j n u x 系 统 ,L i n u x是 能 够 自由传 播 和 免 费 使 用 的 类 U n i x操 作 系统 ,它基 于 P O S I X和 U N I X 的 多 任 务 、 多 用 户 、 支 持 多 线 程 和多 C P U 的操 作 系 统 。 它 能 应 用 程 序 和 网 络 协 议 、 运 行 主

最 核 心 的 部 分 为 下 挂 函 数 和 钩 子 。结 构 中 包 含 了类 型 的 对 象 . 虽 然 从 表 面 看 ,不 能 构 成 双 向链 表 ,但 由 于 类 型 对 象 的 存 在 .

在个 人桌 面 系统 和商业 服务 器 中,具有 高可 靠性 、 高性 能 、 开 发 源 码 等优 势 的 L i n u x 操 作 系 统 得 到 广 泛 应 用 。 目前 .L i n .

U X 有 着 许 多 不 同 版 本 ,L i n u x是 自由 和 开 放 源 码 的 类 U n i x操

就能 够 实 现 双 向链 表 的 构 建 。这 也 成 为 了 L i n u x源 代 码 频 繁 使 用 的 双 向链 表 的 构 建 方 式 。表 示 内 核 中 当 前 允 许 支 持 的 最 大

Ke y wo r d s :k e r n e l mo d u l e; Ne t i f h e r a r c h i t e c t u r e; L i n u x s t y s t e m; i f ew r a l l

netfilter 机制

netfilter 机制netfilter 是Linux 操作系统中用于实现网络数据包过滤和修改的核心机制。

本文将介绍netfilter 机制的基本原理和功能,以及它在网络安全和网络管理中的应用。

netfilter 是Linux 内核中的一个网络数据包处理框架,它允许用户空间程序通过注册钩子函数来拦截、过滤和修改网络数据包。

netfilter 的核心组件是iptables,它是一个用户空间的命令行工具,用于配置netfilter 规则。

iptables 可以根据网络数据包的源IP地址、目标IP地址、协议类型、端口等信息来过滤和处理数据包。

netfilter 的工作原理是将网络数据包交给注册的钩子函数进行处理。

钩子函数根据预先设定的规则来判断数据包的命运,可以选择将数据包丢弃、修改数据包的目标地址或端口,或者将数据包传递给下一个钩子函数。

钩子函数的执行顺序由netfilter 链决定,每个链都包含多个钩子函数,钩子函数按照预定的顺序执行。

netfilter 提供了多个预定义的链,包括INPUT、FORWARD 和OUTPUT 等链。

INPUT 链用于处理目标地址是本机的数据包,FORWARD 链用于处理转发的数据包,OUTPUT 链用于处理源地址是本机的数据包。

用户可以在这些链上注册自定义的钩子函数,实现特定的数据包处理逻辑。

netfilter 还支持使用扩展模块来增加更多的功能。

扩展模块可以提供额外的匹配条件和动作,使用户能够更灵活地配置netfilter 规则。

常用的扩展模块包括 conntrack、nat 和 mangle 等。

netfilter 在网络安全中扮演着重要的角色。

通过配置适当的规则,可以实现防火墙功能,对不符合规则的数据包进行过滤,从而保护网络安全。

例如,可以配置规则来禁止特定的IP地址访问某个端口,或者限制某个服务的连接数。

netfilter 还可以用于网络管理。

通过配置规则,可以实现网络地址转换(NAT)功能,将内部网络的私有IP地址映射为公共IP地址,从而实现内网和外网的通信。

基于netfilter的Linux抗DDoS硬件防火墙的研究与设计

果 , 以运 行效率非常高 。 所

关键词 :nt l r eft ;拒绝服务攻击 ;Ln x内核模 块开发 ;S N代理 ;S N o ke ie iu Y Y co i

中 图 分 类 号 :T 3 9 2 P 0 . 文献 标 识 码 :A

Re e r h a d d sg fa t- sa c n e in o n iDDo a d r 'e l i iu a e n n t le S h r wa e f wal n l x b sd o ef tr w n i

Abta t sr c :Dee s g is iti ue e il fs r ie( fn ea an tdsrb tdd na evc DD0 )i n ft eh r e ts c rt r be n t eItm e o S So eo h a d s e u i p o lmso h n e L y

( ) NF I RE ROUTI 1 -P P _ NG

( ) NF I LOCAL_ N 2 _P I

_

近 年来 Ln x 到 了迅 速发 展 , i 得 u 特别 在 网 络安 全 领 域

L n x被广 泛 的运 用 , 中就 包 括 防 火 墙 的设 计 和 开 发 。 iu 其

Ln x. 以后 的 内核 都 采 用 了一 种 称 为 ntl r 构 的 iu2 4 e ie 架 ft

防火墙机制 ,e ie 提供 了一个 抽象 、 ntl r ft 通用化的框架 , 该 框架定 义 的 一个 子 功 能 的实 现 就 是 包 过 滤 子 系 统 。

nth r ef e 比以前任 何一 版 Ln x内核 的 防火 墙 子 系统 都 要 i iu

采用的一个 结构清晰 , 便于扩展 的优秀 的防火墙框 架 。本文 介绍 了如何运 用 n t l r eft 提供 的钩子 函数实 现一个 硬件 ie

Linux

Linux平台下数据包过滤防火墙的研究与实践作者:韩严来源:《信息安全与技术》2012年第01期【摘要】随着Internet的普及,网络的安全显得尤为重要。

Linux提供的基于Netfilter/iptables的防火墙,具有通用性和可扩展的特点,实现了一种性价比较高的安全方案,可以有效地阻止恶意攻击,成为很多网络管理员的选择。

【关键词】 Netfilter;Iptables;Linux;包过滤;防火墙The Research and Practice of Packet Filtering Firewall Based on the Platform of LinuxHan Yan(English College of Dalian University LiaoningDalian 116622)【 Abstract 】 With the popularization of the internet, the security of network is more and more concerned . Netfilter/iptables framework firewall in Lin-ux Kernel that have the characteristic of general availability, extensible, and they implement a liable safety scheme. It can effectively prevent hostility attack, and becomes choices of many administrators of network.【 Keywords 】 netfilter; iptables; linux; packet-filtering; firewall0 引言网络安全需要解决的主要问题是在使用互联网时如何保护单位或私人的内部网络免受外部攻击。

linux防火墙过滤规则

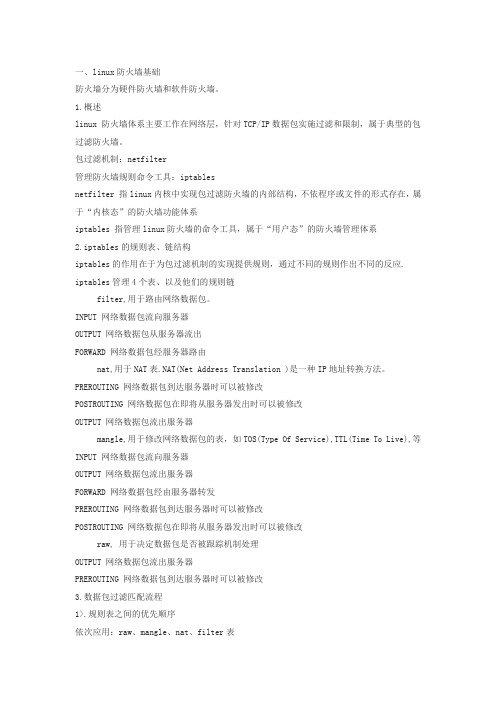

一、linux防火墙基础防火墙分为硬件防火墙和软件防火墙。

1.概述linux 防火墙体系主要工作在网络层,针对TCP/IP数据包实施过滤和限制,属于典型的包过滤防火墙。

包过滤机制:netfilter管理防火墙规则命令工具:iptablesnetfilter 指linux内核中实现包过滤防火墙的内部结构,不依程序或文件的形式存在,属于“内核态”的防火墙功能体系iptables 指管理linux防火墙的命令工具,属于“用户态”的防火墙管理体系2.iptables的规则表、链结构iptables的作用在于为包过滤机制的实现提供规则,通过不同的规则作出不同的反应. iptables管理4个表、以及他们的规则链filter,用于路由网络数据包。

INPUT 网络数据包流向服务器OUTPUT 网络数据包从服务器流出FORWARD 网络数据包经服务器路由nat,用于NAT表.NAT(Net Address Translation )是一种IP地址转换方法。

PREROUTING 网络数据包到达服务器时可以被修改POSTROUTING 网络数据包在即将从服务器发出时可以被修改OUTPUT 网络数据包流出服务器mangle,用于修改网络数据包的表,如TOS(Type Of Service),TTL(Time To Live),等INPUT 网络数据包流向服务器OUTPUT 网络数据包流出服务器FORWARD 网络数据包经由服务器转发PREROUTING 网络数据包到达服务器时可以被修改POSTROUTING 网络数据包在即将从服务器发出时可以被修改raw, 用于决定数据包是否被跟踪机制处理OUTPUT 网络数据包流出服务器PREROUTING 网络数据包到达服务器时可以被修改3.数据包过滤匹配流程1>.规则表之间的优先顺序依次应用:raw、mangle、nat、filter表2>.规则链之间的优先顺序入站数据流向转发数据流向出站数据流向3>.规则链内部各条防火墙规则之间的优先顺序二、管理和配置Iptables规则1.iptables的基本语法格式iptables [-t 表名] 命令选项 [链名] [条件匹配] [-] 目标动作或跳转表名链名用于指定iptables命令所做对象,未指定默认filter表,命令选项指于管理iptables规则的方式(插入、删除··);条件匹配指定对条件的符合而处理;目标动作或跳转指定数据包的处理方式。

Linux下基于Netfilter防火墙应用研究

LAI i n S — yi

( u n d n nvr t G a g o g U ie i sy

P t ce clTcn l y e ohmi eh oo ,Ma mi ,G a g og 5 5 0 ,C ia r a g o n g u r c : Th fr wa l ba e n ta t eie l s d o Ne fl r r me r n x e e i a ewo k e u i fa e r t p we f l un to a d t t fa wo k of Li u k r l s n t r s c rt r m wo k wi i e n y h o r f c i n n u

比较 高的安全 方案。基 于对 Ln x iu 操作 系统的 网络安 全框 架Ne lr t t 原理 的分析 , i fe 结合一个 内核 防火墙模块 实例介 绍 了

基 于 Ne l r 架 下 的 内核 防 火墙 设 计 方 法 。 tt框 i fe

关 键 词 :Lnx;Neft ;pa l ; 防 火墙 iu tl r t e ie bs

0 引 言

位置放置一些检测点 ( o k , H o )而在每个检测点上登记一些处理

这 例如包 过滤 、 Ln x i 操作 系统因其开 放的源代码 , u 高效性 , 灵活性 和 良好 函数 , 些函数将对流经此 处的数据包进行处理 , T等 。当数据包流经协议栈的各个检测点时将会调用这些 的 网络性 能而著 称 , 并且能 够在 P C计算机 上实现 全部 的 U i n NA x 钩 子函数 , 它们可 以对数据包进 行各种处理 , 如修改 、 丢弃或传 特性 , 具有 多任务 、 多用户 的能力 。随着计算 机 网络的 飞速 发 送给用 户进 程等。N tl r 块为每种 网络 协议定义了一套钩 eft 模 ie 展 , 会信 息化程 度的不 断提 高 , 社 网络在 带来 巨大的经 济效益 存储在 一个 l t ed i_ a 结构 的二 维数组 中。每个希望嵌 sh 和 社会效 益 的同时也 带来 了安全 问题 。在解 决 网络安全 方面 子函数 , t t 中的模 块 都可 以在协 议族 的检 查点 上注 册钩 子函 i fe Ln x内核 从 231 版本 开始集成 N tl r iu ..5 eft 框架 , 户空 间的防 入 Ne l r ie 用 这些 钩子函数将形 成一条函数指针链 。数 据包在协议栈上 火 墙 管 理 工 具 也 相 应 地 发 展 为 It ls pa e 。Ne lr 对 以 前 数 , b tt 是 i fe Ln x防火墙版本 的 完全替换 , iu 完成 了包括包 过滤 、 地址 翻译 、 流经五个检查点 时会被 N tl r eft 模块在这 些检 查点上注册的钩 ie tl r ft 决 状 态检 测 、 据包 操作 等 重要功 能 , 一个 结构 合理 、 数 是 功能 强 子 函数捕 获并 分析 。Ne ie模 块根据 分析 的结果 , 定数据 原 P4 或者 经过 一 大 、 展性强 的网络安 全框架 。本文将 对 Ln x 作系统 的网 包 的下一步 的动作 : 封不动地放 回 Iv 协议栈 ; 扩 iu 操 些修 改再放 回去 ; 或者直接 丢弃 。N tl r eft 由两部分组成 , ie 一部 络安全框架 Neftr tl 的原理和实现进行分 析和讨论 。 ie 分是 上面讲的钩子 函数 , 另一部 分则是知道这些钩 子函数如何

netfilter 案例

netfilter 案例一、背景介绍netfilter是Linux内核中的一个框架,用于实现数据包过滤和修改。

它提供了iptables命令行工具和用户空间库,可以通过定义规则来过滤和修改数据包。

在Linux系统中,netfilter是非常重要的一个组件,它可以用于防火墙、网络地址转换(NAT)、负载均衡等多种网络应用。

二、案例描述某公司内部网络需要设置防火墙来保护公司的机密信息不被外部攻击者获取。

为此,该公司决定使用netfilter来实现防火墙功能。

下面是该公司使用netfilter实现防火墙的具体步骤:1. 安装iptables命令行工具和用户空间库在Linux系统中安装iptables命令行工具和用户空间库非常简单,在终端中输入以下命令即可:```sudo apt-get install iptables```2. 编写iptables规则该公司需要实现以下几个功能:- 允许内网主机访问外网;- 禁止外部主机访问内网;- 允许特定IP地址访问内网某些服务;- 禁止所有IP地址访问内网某些服务。

根据上述需求,该公司编写了如下iptables规则:```#清除所有已有规则iptables -Fiptables -X#设置默认策略iptables -P INPUT DROPiptables -P OUTPUT ACCEPTiptables -P FORWARD DROP#允许内网主机访问外网iptables -A FORWARD -s 192.168.1.0/24 -j ACCEPT#禁止外部主机访问内网iptables -A FORWARD -d 192.168.1.0/24 -j DROP#允许特定IP地址访问内网某些服务iptables -A INPUT -s 10.0.0.2/32 -p tcp --dport 22 -j ACCEPT#禁止所有IP地址访问内网某些服务iptables -A INPUT ! -s 192.168.1.0/24 -p tcp --dport 80:443 -j DROP```3. 应用iptables规则将上述规则保存在一个文件中,例如firewall.rules,然后使用以下命令应用规则:```sudo iptables-restore < firewall.rules```4. 测试防火墙功能为了测试防火墙功能是否正常,该公司进行了如下测试:- 在内网主机上ping外部主机:能够ping通;- 在外部主机上ping内网主机:无法ping通;- 在特定IP地址上使用SSH连接内网主机的22端口:能够连接成功;- 在除特定IP地址以外的任何IP地址上使用浏览器访问内网主机的80或443端口:无法连接。

Linux下基于Netfilter的动态包过滤防火墙的设计与实现

跟踪 模块 就可 以识别 出不 同应 用 的服务类 型 , 同时 还可 以通 过 以前 的通 信 及 其他 应 用 程 序分 析 出 目 前 这个连 接 的 状 态 信 息。 然 后 检 验 l 址 、 口 P地 端

入 研究 动态 包过滤 技术 的实 现细 节 。

l 动 态 包 过 滤 技 术 的 工 作 原 理

Ln x下 基 于 N th r 动 态 包 过 滤 iu e e的 i f

防火 墙 的设 计 与 实现

郝 身 刚 ,张 丽

( 阳师 范学 院 计 算 机 科 学 系 , 南 南 阳 430 ) 南 河 70 0

摘 要 : 网络 安 全 在 现 代 社 会 中 的地 位 越 来越 重 要 , 态 包过 滤 技 术 作 为 一 种 更 有 效 的 防 火墙 技 术 在 网络 安 全 领 域 起 动 着 关 键 性 的 作 用 本 文在 分析 了动 态 包过 滤 技 术 的 工 作 原 理 、i x系统 下 N t e 框 架 结 构 的 基 础 上 。 细 讨 论 了动 态 包 Ln u e hr i f 详 过 滤 技 术 基 于 N t t 结 构 的 实现 方 法 和 实现 细 节 , 最 终 完成 了动 态 包过 滤 防 火墙 的 设 计 和 实现 。 e lr i f .e 并

到后继 的通 信信 息 。

由于连 线跟 踪技 术对应 用 程序透 明 , 需要 针 不

对 每 个服务 设 置单独 的代 理 , 而使 其具 有更 高的 从

如果 必须采 用原 始 的静 态 包 过 滤技 术 的话 就要 将 所有 可能 用到 的端 口都 打开 , 样往 往会 给 网络安 这 全带 来 隐患 。相反 如果 采用 动态 包过滤 技术 , 该技 术 就能够 通过 检查 应用 程序信 息 以及连 接信 息 , 来

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Linux内核--基于Netfilter的内核级包过滤防火墙实现测试内核版本:Linux Kernel 2.6.35----Linux Kernel 3.2.1知识基础:本防火墙的开发基于对Linux内核网络栈有个良好的概念,本人对网络栈的分析是基于早期版本(Linux 1.2.13),在明确了网络栈架构的前提下,上升一步分析高级版本内核中的Netfilter防火墙实现原理,然后进行模块或内核编程,开发一款基于包过滤的个人防火墙。

包过滤防火墙:包过滤防火墙是用一个软件查看所流经的数据包的包头(header),由此决定整个包的命运。

它可能会决定丢弃(DROP)这个包,可能会接受(ACCEPT)这个包(让这个包通过),也可能执行其它更复杂的动作。

工作于网络层,能对IP数据报进行首部检查。

例如:IP源地址,目的地址,源端口和目的端口等。

本防火墙的包过滤功能如下:* 拒绝来自某主机或某网段的所有连接。

* 允许来自某主机或某网段的所有连接。

* 拒绝来自某主机或某网段的指定端口的连接。

* 允许来自某主机或某网段的指定端口的连接。

* 拒绝发去某主机或某网段的所有连接。

* 允许发去某主机或某网段的所有连接。

* 拒绝发去某主机或某网段的指定端口的连接。

* 允许发去某主机或某网段的指定端口的连接。

Netfilter框架是Linux内核分析和过滤特定协议数据包处理框架,为其他模块动态参与网络层数据包处理提供了方便的途径。

该防火墙的总体结构如下:本防火墙的简单功能就是检查数据包是否符合过滤的条件,如果不符合就舍弃(Drop),否则就接受(Accept),这里定义八个链表头结点[cpp] view plaincopyprint?struct ip_node ip_allowed_in_node_head;/*允许的远程主机或网络IP地址头节点*/struct ip_node ip_denied_in_node_head;/*拒绝的远程主机或网络IP地址头节点*/struct ip_node ip_allowed_out_node_head;/*允许的本地主机或网络IP地址头节点*/struct ip_node ip_denied_out_node_head;/*拒绝的本地主机或网络IP地址头节点*/struct port_node port_allowed_in_node_head;/*允许的远程主机或网络传输层端口号头节点*/ struct port_node port_denied_in_node_head;/*拒绝的远程主机或网络传输层端口号头节点*/ struct port_node port_allowed_out_node_head;/*允许的本地主机或网络传输层端口号头节点*/struct port_node port_denied_out_node_head;/*拒绝的本地主机或网络传输层端口号头节点*/ struct ip_node ip_allowed_in_node_head;/*允许的远程主机或网络IP地址头节点*/struct ip_node ip_denied_in_node_head;/*拒绝的远程主机或网络IP地址头节点*/struct ip_node ip_allowed_out_node_head;/*允许的本地主机或网络IP地址头节点*/struct ip_node ip_denied_out_node_head;/*拒绝的本地主机或网络IP地址头节点*/struct port_node port_allowed_in_node_head;/*允许的远程主机或网络传输层端口号头节点*/ struct port_node port_denied_in_node_head;/*拒绝的远程主机或网络传输层端口号头节点*/ struct port_node port_allowed_out_node_head;/*允许的本地主机或网络传输层端口号头节点*/ struct port_node port_denied_out_node_head;/*拒绝的本地主机或网络传输层端口号头节点*/ 用于保存配置文件中的地址或端口信息。

定义两个钩子函数hook_func_in和hook_func_out,分别将其挂载到INET协议族的入口NF_INET_LOCAL_IN和出口NF_INET_LOCAL_OUT:[cpp] view plaincopyprint?static struct nf_hook_ops my_netfilter[] ={{.hook =hook_func_in,.owner =THIS_MODULE,.pf =PF_INET,.hooknum =NF_INET_LOCAL_IN,.priority =100},{.hook =hook_func_out,.owner =THIS_MODULE,.pf =PF_INET,.hooknum =NF_INET_LOCAL_OUT,.priority =100}};static struct nf_hook_ops my_netfilter[] ={{.hook =hook_func_in,.owner =THIS_MODULE,.pf =PF_INET,.hooknum =NF_INET_LOCAL_IN,.priority =100},{.hook =hook_func_out,.owner =THIS_MODULE,.pf =PF_INET,.hooknum =NF_INET_LOCAL_OUT,.priority =100}};说明一下自己定义的一些宏和引用的头文件:[cpp] view plaincopyprint?#ifndef MODULE#define MODULE#endif#ifndef __KERNEL__#define __KERNEL__#endif//#define NET_DOWN#define MY_FIREWALL_DEBUG#include <asm/system.h>#include <linux/module.h>#include <linux/types.h>#include <linux/kernel.h>#include <linux/string.h>#include <linux/net.h>#include <linux/socket.h>#include <linux/sockios.h>#include <linux/in.h>#include <linux/inet.h>#include <net/ip.h>#include <net/protocol.h>#include <linux/skbuff.h>#include <net/sock.h>#include <net/icmp.h>#include <net/raw.h>#include <net/checksum.h>#include <linux/netfilter_ipv4.h>#include <linux/tcp.h>#include <linux/udp.h>#include <linux/igmp.h>#include <linux/fs.h>#include <linux/mm.h>#include <asm/uaccess.h>#define YES 1#define NO 0#define IP_MAX_LEN 20#define PORT_MAX_LEN 20#define ALLOWED_IP_IN 0#define DENIED_IP_IN 1#define ALLOWED_IP_OUT 2#define DENIED_IP_OUT 3#define ALLOWED_PORT_IN 0#define DENIED_PORT_IN 1#define ALLOWED_PORT_OUT 2#define DENIED_PORT_OUT 3#define ALLOWED_IN_IP_CONF_FILE_DIR "/etc/my_firewall/ip_allowed_in"#define DENIED_IN_IP_CONF_FILE_DIR "/etc/my_firewall/ip_denied_in"#define ALLOWED_IN_PORT_CONF_FILE_DIR "/etc/my_firewall/port_allowed_in"#define DENIED_IN_PORT_CONF_FILE_DIR "/etc/my_firewall/port_denied_in"#define ALLOWED_OUT_IP_CONF_FILE_DIR "/etc/my_firewall/ip_allowed_out"#define DENIED_OUT_IP_CONF_FILE_DIR "/etc/my_firewall/ip_denied_out"#define ALLOWED_OUT_PORT_CONF_FILE_DIR "/etc/my_firewall/port_allowed_out" #define DENIED_OUT_PORT_CONF_FILE_DIR "/etc/my_firewall/port_denied_out"//DEFINE FOR WORK_MODE/*不工作状态,默认*/#define MODE_FREE 0/*允许来自某主机或某网段的所有连接*/#define MODE_IP_ONL Y_ALLOWED_IN 1/*拒绝来自某主机或某网段的所有连接*/#define MODE_IP_ONL Y_DENIED_IN 2/*允许来自某主机或某网段指定端口的连接*/#define MODE_IP_PORT_ALLOWED_IN 3/*拒绝来自某主机或某网段的指定端口的连接*/#define MODE_IP_PORT_DENIED_IN 4/*允许本地主机或本地网络与其他主机或网络的所有连接*/#define MODE_IP_ONL Y_ALLOWED_OUT 5/*拒绝本地主机或本地网络与其他主机或网络的所有连接*/#define MODE_IP_ONL Y_DENIED_OUT 6/*允许本地主机或网络与其他主机或其他网络的指定端口的连接*/ #define MODE_IP_PORT_ALLOWED_OUT 7/*拒绝本地主机或网络与其他主机或其他网络的指定端口的连接*/ #define MODE_IP_PORT_DENIED_OUT 8#ifndef MODULE#define MODULE#endif#ifndef __KERNEL__#define __KERNEL__#endif//#define NET_DOWN#define MY_FIREWALL_DEBUG#include <asm/system.h>#include <linux/module.h>#include <linux/types.h>#include <linux/kernel.h>#include <linux/string.h>#include <linux/net.h>#include <linux/socket.h>#include <linux/sockios.h>#include <linux/in.h>#include <linux/inet.h>#include <net/ip.h>#include <net/protocol.h>#include <linux/skbuff.h>#include <net/sock.h>#include <net/icmp.h>#include <net/raw.h>#include <net/checksum.h>#include <linux/netfilter_ipv4.h>#include <linux/tcp.h>#include <linux/udp.h>#include <linux/igmp.h>#include <linux/fs.h>#include <linux/mm.h>#include <asm/uaccess.h>#define YES 1#define NO 0#define IP_MAX_LEN 20#define PORT_MAX_LEN 20#define ALLOWED_IP_IN 0#define DENIED_IP_IN 1#define ALLOWED_IP_OUT 2#define DENIED_IP_OUT 3#define ALLOWED_PORT_IN 0#define DENIED_PORT_IN 1#define ALLOWED_PORT_OUT 2#define DENIED_PORT_OUT 3#define ALLOWED_IN_IP_CONF_FILE_DIR "/etc/my_firewall/ip_allowed_in"#define DENIED_IN_IP_CONF_FILE_DIR "/etc/my_firewall/ip_denied_in"#define ALLOWED_IN_PORT_CONF_FILE_DIR "/etc/my_firewall/port_allowed_in"#define DENIED_IN_PORT_CONF_FILE_DIR "/etc/my_firewall/port_denied_in"#define ALLOWED_OUT_IP_CONF_FILE_DIR "/etc/my_firewall/ip_allowed_out"#define DENIED_OUT_IP_CONF_FILE_DIR "/etc/my_firewall/ip_denied_out"#define ALLOWED_OUT_PORT_CONF_FILE_DIR "/etc/my_firewall/port_allowed_out" #define DENIED_OUT_PORT_CONF_FILE_DIR "/etc/my_firewall/port_denied_out"//DEFINE FOR WORK_MODE/*不工作状态,默认*/#define MODE_FREE 0/*允许来自某主机或某网段的所有连接*/#define MODE_IP_ONL Y_ALLOWED_IN 1/*拒绝来自某主机或某网段的所有连接*/#define MODE_IP_ONL Y_DENIED_IN 2/*允许来自某主机或某网段指定端口的连接*/#define MODE_IP_PORT_ALLOWED_IN 3/*拒绝来自某主机或某网段的指定端口的连接*/#define MODE_IP_PORT_DENIED_IN 4/*允许本地主机或本地网络与其他主机或网络的所有连接*/#define MODE_IP_ONL Y_ALLOWED_OUT 5/*拒绝本地主机或本地网络与其他主机或网络的所有连接*/#define MODE_IP_ONL Y_DENIED_OUT 6/*允许本地主机或网络与其他主机或其他网络的指定端口的连接*/#define MODE_IP_PORT_ALLOWED_OUT 7/*拒绝本地主机或网络与其他主机或其他网络的指定端口的连接*/#define MODE_IP_PORT_DENIED_OUT 8下面是防火墙模块的初始化函数:[cpp] view plaincopyprint?int init_firewall(){(&ip_allowed_in_node_head)->next = NULL;(&ip_denied_in_node_head)->next = NULL;(&port_allowed_in_node_head)->next = NULL;(&port_denied_in_node_head)->next = NULL;(&ip_allowed_out_node_head)->next = NULL;(&ip_denied_out_node_head)->next = NULL;(&port_allowed_out_node_head)->next = NULL;(&port_denied_out_node_head)->next = NULL;switch(work_mode){case MODE_IP_ONL Y_ALLOWED_IN:open_ip_cfg_file(ALLOWED_IN_IP_CONF_FILE_DIR,ALLOWED_IP_IN);break;case MODE_IP_ONL Y_DENIED_IN:open_ip_cfg_file(DENIED_IN_IP_CONF_FILE_DIR,DENIED_IP_IN);break;case MODE_IP_PORT_ALLOWED_IN:open_port_cfg_file(ALLOWED_IN_PORT_CONF_FILE_DIR,ALLOWED_PORT_IN); open_ip_cfg_file(ALLOWED_IN_IP_CONF_FILE_DIR,ALLOWED_IP_IN);break;case MODE_IP_PORT_DENIED_IN:open_port_cfg_file(DENIED_IN_PORT_CONF_FILE_DIR,DENIED_PORT_IN);open_ip_cfg_file(ALLOWED_IN_IP_CONF_FILE_DIR,ALLOWED_IP_IN);break;case MODE_IP_ONL Y_ALLOWED_OUT:open_ip_cfg_file(ALLOWED_OUT_IP_CONF_FILE_DIR,ALLOWED_IP_OUT);break;case MODE_IP_ONL Y_DENIED_OUT:open_ip_cfg_file(DENIED_OUT_IP_CONF_FILE_DIR,DENIED_IP_OUT);break;case MODE_IP_PORT_ALLOWED_OUT:open_port_cfg_file(ALLOWED_OUT_PORT_CONF_FILE_DIR,ALLOWED_PORT_O UT);open_ip_cfg_file(ALLOWED_OUT_IP_CONF_FILE_DIR,ALLOWED_IP_OUT);break;case MODE_IP_PORT_DENIED_OUT:open_port_cfg_file(DENIED_OUT_PORT_CONF_FILE_DIR,DENIED_PORT_OUT); open_ip_cfg_file(ALLOWED_OUT_IP_CONF_FILE_DIR,ALLOWED_IP_OUT);break;default:break;}//open_port_cfg_file(DENIED_PORT_CONF_FILE,DENIED_PORT);nf_register_hook(&my_netfilter[0]);nf_register_hook(&my_netfilter[1]);printk("INIT my firewall OK!\n");return 0;}int init_firewall(){(&ip_allowed_in_node_head)->next = NULL;(&ip_denied_in_node_head)->next = NULL;(&port_allowed_in_node_head)->next = NULL;(&port_denied_in_node_head)->next = NULL;(&ip_allowed_out_node_head)->next = NULL;(&ip_denied_out_node_head)->next = NULL;(&port_allowed_out_node_head)->next = NULL;(&port_denied_out_node_head)->next = NULL;switch(work_mode){case MODE_IP_ONL Y_ALLOWED_IN:open_ip_cfg_file(ALLOWED_IN_IP_CONF_FILE_DIR,ALLOWED_IP_IN);break;case MODE_IP_ONL Y_DENIED_IN:open_ip_cfg_file(DENIED_IN_IP_CONF_FILE_DIR,DENIED_IP_IN);break;case MODE_IP_PORT_ALLOWED_IN:open_port_cfg_file(ALLOWED_IN_PORT_CONF_FILE_DIR,ALLOWED_PORT_IN);open_ip_cfg_file(ALLOWED_IN_IP_CONF_FILE_DIR,ALLOWED_IP_IN);break;case MODE_IP_PORT_DENIED_IN:open_port_cfg_file(DENIED_IN_PORT_CONF_FILE_DIR,DENIED_PORT_IN);open_ip_cfg_file(ALLOWED_IN_IP_CONF_FILE_DIR,ALLOWED_IP_IN);break;case MODE_IP_ONL Y_ALLOWED_OUT:open_ip_cfg_file(ALLOWED_OUT_IP_CONF_FILE_DIR,ALLOWED_IP_OUT);break;case MODE_IP_ONL Y_DENIED_OUT:open_ip_cfg_file(DENIED_OUT_IP_CONF_FILE_DIR,DENIED_IP_OUT);break;case MODE_IP_PORT_ALLOWED_OUT:open_port_cfg_file(ALLOWED_OUT_PORT_CONF_FILE_DIR,ALLOWED_PORT_OUT );open_ip_cfg_file(ALLOWED_OUT_IP_CONF_FILE_DIR,ALLOWED_IP_OUT);break;case MODE_IP_PORT_DENIED_OUT:open_port_cfg_file(DENIED_OUT_PORT_CONF_FILE_DIR,DENIED_PORT_OUT);open_ip_cfg_file(ALLOWED_OUT_IP_CONF_FILE_DIR,ALLOWED_IP_OUT);break;default:break;}//open_port_cfg_file(DENIED_PORT_CONF_FILE,DENIED_PORT);nf_register_hook(&my_netfilter[0]);nf_register_hook(&my_netfilter[1]);printk("INIT my firewall OK!\n");return 0;}先从文件读取配置文件,加载到内核,然后注册钩子操作结构my_netfilter[0],my_netfilter[1] 下图是Netfilter的IPV4下的结构上述的两个函数挂载位置NF_INET_LOCAL_IN和NF_INET_LOCAL_OUT,分别处理从本机发出和到达本机的数据包。