PIX详细配置命令说明

pix飞控全部参数表,自己编程

pix飞控全部参数表,自己编程【原创版】目录1.Pix 飞控概述2.Pix 飞控的参数表3.编程方法正文1.Pix 飞控概述Pix 飞控是一款广泛应用于无人机、机器人和自动驾驶领域的飞行控制器。

它能够实现对无人机的精确控制,确保无人机在各种复杂环境下都能稳定飞行。

Pix 飞控具有体积小、性能稳定、操作简便等特点,受到了许多开发者和爱好者的青睐。

2.Pix 飞控的参数表Pix 飞控的参数表包含了许多与飞行相关的设置,这些设置可以影响到无人机的稳定性、飞行速度等。

参数表如下:- 遥控器信号:遥控器信号是飞控接收遥控器信号的通道,一般设置为遥控器发射信号的通道。

- 遥控器模式:遥控器模式包括普通模式、教练模式和手动模式等,可以根据需要进行切换。

- 飞行模式:飞行模式包括稳定飞行、定高飞行、定距飞行等,可以根据需要进行切换。

- 悬停高度:悬停高度是无人机在悬停状态下的高度,可以通过遥控器进行设置。

- 飞行速度:飞行速度是无人机在飞行过程中的速度,可以通过遥控器进行设置。

- 舵机信号:舵机信号是飞控接收舵机信号的通道,一般设置为舵机发射信号的通道。

3.编程方法要使用 Pix 飞控,需要对其进行编程。

编程方法如下:- 首先,需要下载 Pix 飞控的固件,固件包含了 Pix 飞控的底层程序。

- 其次,需要使用 Pix 飞控的编程软件,通过编程软件对 Pix 飞控进行编程。

- 在编程过程中,可以根据需要修改 Pix 飞控的参数表,以满足不同的飞行需求。

- 最后,将编程好的 Pix 飞控固件烧录到飞行控制器中,即可实现对无人机的控制。

通过以上步骤,可以充分利用 Pix 飞控的功能,实现对无人机的精确控制。

pix接口配置

配置PIX的第一步先要定义好几个接口.inside 就是接内网的接口了.outside 就是互联网的接口了(其实是接外网的意思)dmz 这个嘛,简单的来说就是接公司对外开放的服外器的接口.命令如下:pixfirewall# conf tpixfirewall(config)# int e0pixfirewall(config-if)# nameif inside ---------------nameif 定义接口的命令,要记住噢. INFO: Security level for "inside" set to 100 by default.pixfirewall(config-if)# ip add 192.168.2.1 255.255.255.0pixfirewall(config-if)# no sh ---------------不要忘记啊,这个是启用接口的意思.好了.爽呀.学会配置pix的IP了.好,我们接着做.pixfirewall(config)# int e1pixfirewall(config-if)# nameif outsidepixfirewall(config-if)# ip add 172.16.8.1 255.255.255.0pixfirewall(config-if)# no shpixfirewall(config)# int e2pixfirewall(config-if)# nameif dmzpixfirewall(config-if)# security-level 50 ----------第二个命令,这个命令的意思设置安全级别pixfirewall(config-if)# ip add 10.0.0.1 255.255.255.0pixfirewall(config-if)# no shsecurity-level的讲解,呵.100表示完全信任,0表示完全不信任.这样明白上面的命令了不??最后应是这样pixfirewall# sh nameifInterface Name SecurityEthernet0 inside 100Ethernet1 outside 0Ethernet2 dmz 50pixfirewall# sh int ip briefInterface IP-Address OK? Method Status Protocol Ethernet0 192.168.2.1 YES manual up up Ethernet1 172.16.8.1 YES manual up up Ethernet2 10.0.0.1 YES manual up up pixfirewall#休息下.....好,现在IP部分我们是设置完了,我们要在pix上配置个RIP来.要不,就不能互联了. pixfirewall# sh run router!router ripnetwork 10.0.0.0network 172.16.0.0network 192.168.2.0!pixfirewall#这路由部分相信大家都会的了,在这我就不啰嗦了.到我们配置NA T了.我们外网的网段是172.16.8.0.,不知道大家有没有配置过cisco router的NA T,PIX的NA T配置要比那个更简单一点噢.第一步,先配置外网要分配的地址池(第一个实验先做多对多的NA T实验,后面会跟进的)命令:pixfirewall(config)# global (outside) 1 172.16.8.20-172.16.8.30 netmask 255.255.255.0怎么样,其实这个是好理解的,global是全局的意思,outside就是外网了.后面跟着我们外网的可用网段.第二步:配置要映射的内网网段了,在这我们就简单点了,内网的IP都一起映射好了.命令:pixfirewall(config)# nat (inside) 1 0 0哈哈,不用打4个0,直接二个搞一,简单,舒服.上面配置的时候要注意了,那个数字1,表示是地址池的一个编号,要对应好.OK,搞定了NA T.现在大家一定高高兴兴的去LAN上ping WAN吧,结果是好好讨厌的.................符号,这就奇了....为什么会不能通呢?原来是这是PIX 的默认设定了.要不这PIX就是透明的了.所以最后我们要设置好access-list 了,让我们的数据包通过.pixfirewall(config)# access-list inside_in permit ip any anypixfirewall(config)# access-list outside permit ip any any这个实验我们不是主要研究策略,所以全部放行.现实中可不能这样做.要不会给打屁屁的.应用到接口去pixfirewall(config)# access-group inside_in in interface insidepixfirewall(config)# access-group outside in interface outside好了,现在去任意路由器上去看看路由有没有学到.WAN#sh ip routeCodes: C - connected, S - static, I - IGRP, R - RIP, M - mobile, B - BGPD - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter areaN1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2E1 - OSPF external type 1, E2 - OSPF external type 2, E - EGPi - IS-IS, L1 - IS-IS level-1, L2 - IS-IS level-2, ia - IS-IS inter area* - candidate default, U - per-user static route, o - ODRP - periodic downloaded static routeGateway of last resort is not set1.0.0.0/24 is subnetted, 1 subnetsC 1.1.1.0 is directly connected, Loopback0172.16.0.0/24 is subnetted, 1 subnetsC 172.16.8.0 is directly connected, FastEthernet0/0R 10.0.0.0/8 [120/1] via 172.16.8.1, 00:00:15, FastEthernet0/0R 192.168.2.0/24 [120/1] via 172.16.8.1, 00:00:15, FastEthernet0/0WAN#看到LAN上的2.0学到了,这样就可以全网现在是通的,不信可以去互ping.测试NA T在DMZ/LAN上telnel到WAN然后在W AN上用who命令查看WAN#whoLine User Host(s) Idle Location* 0 con 0 idle 00:00:0066 vty 0 idle 00:00:22 172.16.8.21Interface User Mode Idle Peer AddressWAN#看到了吗,我在DMZ上telnet到WAN,但是在WAN上看到的是172.16.8.21是我们NA T分配的IP.。

PIX防火墙基本配置

PIX防火墙基本配置企业环境企业需求1.内网管理员能安全的对防火墙进行远程网管2.内网用户能以NAT方式上网3.内、外网用户都能访问Web、邮件等服务器实验环境虚拟机的使用1.安装Win_Pcap.cmd#只需安装一次,以后不用再安装2.启动虚拟服务XP&2003.bat3.启动PIX标准版.cmd,在命令提示符下输入如下命令=> list#查看当前虚拟机运行状态=> start LAN#启用一台内网路由器Warining: Starting LAN with no idle-pc value#提示警告没有idle值,此时CPU占用率会达到100% => idlepc get LAN#计算该路由器的idle值,Enter the number of the idlepc value to apply [1-8] or ENTER for no change: 3#输入计算出的合理idle值的序号,一般是带*号的=> idlepc save LAN db#将该路由器的idle值存入数据库,以后相同型号的路由器就不用再计算idle值了=> start W AN=> start DMZ#分别启用外网和DMZ区的路由器4.运行pixstart.bat启动防火墙,但此时CPU占用率会达100% 5.运行BSE目录下的bse.exe程序,将pemu进程的CPU占用率进行限制6.分别telnet 127.0.0.1的3007、3008、3009、8888端口登陆到LAN、W AN、DMZ和PIX上基本配置在三个路由器上输入如下相同命令Router>enRouter#confi tRouter(config)#no ip domain-lookupRouter(config)#enable secret ciscoRouter(config)#service password-encryption Router(config)#line console 0Router(config-line)#password ciscoRouter(config-line)#logging synchronousRouter(config-line)#exec-t 10Router (config-line)#password ciscoRouter (config)#line vty 0 4Router (config-line)#no login#开启telnet便于测试Router (config)#hostname LANLAN(config)#int fa0/0LAN (config-if)#ip add 192.168.0.1 255.255.255.0 LAN (config-if)#no shutRouter (config)#hostname DMZDMZ(config)#int fa0/0DMZ(config-if)#ip add 172.16.0.2 255.255.255.0 DMZ(config-if)#no shuRouter (config)#hostname W ANW AN(config)#int fa0/0W AN(config-if)#ip add 172.16.0.2 255.255.255.0W AN(config-if)#no shupixfirewall(config)# clear configure all#清除当前所有配置pixfirewall(config)# show version#查看版本号pixfirewall(config)# hostname PIXPIX(config)# show interface ip brief#查看当前接口信息,注意pix可以直接在全局模式下查看信息PIX(config)# int e0PIX(config-if)# no shutPIX(config-if)# nameif inside#输入接口的名字,当输入inside时,当前接口的安全级别为100 PIX(config-if)# ip add 192.168.0.254 255.255.255.0PIX(config-if)# int e1PIX(config-if)# no shutPIX(config-if)# nameif outside#输入接口的名字,当输入outside时,当前接口的安全级别为0 PIX(config-if)# ip add 61.0.0.254 255.255.255.0PIX(config-if)# int e2PIX(config-if)# no shutPIX(config-if)# nameif dmz#输入其它名字时,当前接口的安全级别为0 PIX(config-if)# security-level 50#调整当前接口安全级别PIX(config-if)# ip add 172.16.0.254 255.255.255.0 PIX(config)# show interface ip brief#再次查看当前接口信息PIX(config-if)# sh run interface#查看接口配置,这条命令跟路由器不一样PIX(config-if)# show nameif#查看接口安全级别PIX(config-if)# show ip address#查看接口IP地址,这条命令跟路由器不一样PIX(config-if)# ping 192.168.0.1PIX(config-if)# ping 172.16.0.2PIX(config-if)# ping 61.0.0.3#确保PIX能ping通三台路由器PIX(config-if)#wr配置pix的远程网管PIX(config)# passwd shenhui#输入远程管理密码,对telnet和ssh都适用PIX(config)# telnet 192.168.0.1 255.255.255.255 inside#只允许192.168.0.1对pix进行telnet网管,在能用SSH的情况下尽量用后面介绍的SSHpix (config)# domain-name #输入域名、时间及主机名,以便以后生成密钥pix(config)# clock timezone gmt +8#输入时区pix (config)# clock set 20:56:00 31 may 2008#输入当前时间pixfirewall(config)# sh clockPIX(config)# crypto key generate rsa general-keys modulus 1024#产生密钥PIX(config)# ssh 192.168.0.1 255.255.255.255 inside#只允许192.168.0.1对pix进行ssh网管LAN# ssh –l pix 192.168.0.254#用ssh方式远程登陆,pix为用户名,低版本的路由器不支持此命令pix(config)# http 192.168.25.170 255.255.255.255 inside#允许192.168.25.170对防火墙进行https网管pix(config)# username user1 password user1pix(config)# aaa authentication http console LOCAL#对https启用本地认证配置路由DMZ(config)#ip route 0.0.0.0 0.0.0.0 172.16.0.254LAN(config)#ip route 0.0.0.0 0.0.0.0 192.168.0.254LAN#telnet 172.16.0.2#确保内部用户能访问DMZ区,注意此时ping 172.16.0.2是不通的配置NAT,允许内部用户上网PIX(config)# nat-controlPIX(config)# nat (inside) 1 192.168.0.0PIX(config)# global (outside) 1 interface#PIX启用NAT,此处跟路由器很不一样LAN#telnet 61.0.0.3#确保内部用户在通过NAT后能访问Internet,同样ping 172.16.0.2是不通的PIX(config)# sh xlate#查看NAT转换项配置静态NAT,发布DMZ区的服务器pix(config)# static (dmz,outside) tcp interface 80 172.16.0.2 80pix(config)# static (dmz,outside) tcp interface 25 172.16.0.2 25 pix(config)# static (dmz,outside) tcp interface 110 172.16.0.2 110 pix(config)# static (dmz,outside) tcp interface 23 172.16.0.2 23 PIX(config)# sh run static#查看配置的静态NATPIX(config)# access-list OUT-DMZ permit ip any host 61.0.0.254 #配置允许外部到DMZ区的流量PIX(config)# access-group OUT-DMZ in interface outside#将列表应用到外部接口PIX(config)# sh run access-list#查看配置的列表PIX(config)# sh run access-group#查看在接口应用的列表W AN#telnet 61.0.0.254#验证外部用户能访问DMZ区的服务器PIX(config)# show access-list#查看当前列表的匹配情况。

PIX命令集+详细解释

PIX命令集Aaa 允许、禁止或查看以前使用“aaa-server”命令为服务器指定的TACACS+或RADIUS用户认证、授权和帐户Aaa-server 指定一个AAA服务器Access-group 将访问列表名绑定到接口名以允许或拒绝IP信息包进入接口Access-list创建一个访问列表Alias管理双向NAT中的重叠地址Arp改变或查看ARP缓存,设置超时值Auth-prompt改变AAA的提示文本Ca配置PIX防火墙和CA的交互Clock设置PIX防火墙时钟以供PIX防火墙系统日志服务器和PKI协议使用Conduit为向内连接添加、删除或显示通过防火墙的管道Configure清除或融合当前配置与软盘或闪存中的配置。

进入配置模式或查看当前配置Crypto dynamic-map创建、查看或删除一个动态加密映射项。

Crypto ipsec创建、查看或删除与加密相关的全局值Crypto map 创建、查看或删除一个动态加密映射项,也用来删除一个加密映射集Debug通过PIX防火墙调试信息包或ICMP轨迹。

Disable退出特权模式并返回到非特权模式Domain_name改变IPSec域名Enable启动特权模式Enable password设置特权模式的口令Exit退出访问模式Failover改变或查看到可选failover特性的访问Filter允许或禁止向外的URL或HTML对像过滤Fixup protocol改变、允许、禁止或列出一个PIX防火墙应用的特性Flashfs清除闪存或显示闪存扇区大小Floodguard允许或禁止洪泛(FLOOD)保护以防止洪泛攻击Help显示帮助信息Global从一个全局地址池中创建或删除项Hostname改变PIX防火墙命令行提示中的主机名Interface标示网络接口的速度和双工属性Ip为本地池和网络接口标示地址Ipsec配置IPSEC策略Isakmp协商IPSEC策略联系并允许IPSEC安全通信Kill终止一个TELNET会话Logging允许或禁止系统日志和SNMP记录Mtu为一个接口指定MTU(最大流量单元)Name/names关联一个名称和一个IP地址Nameif命名接口并分配安全等级Nat联系一个网络和一个全局IP地址池Outbound/apply创建一个访问列表用于控制因特网Pager使能或禁止屏幕分页Passwd为TELNET和PIX管理者访问防火墙控制台配置口令Perfmon浏览性能信息Ping决定在PIX防火墙上其他的IP地址是否可见Quit退出配置或特权模式Reload重新启动或重新加载配置Rip改变RIP设置Route为指定的接口输入一条静态或缺省的路由Service复位向内连接Session访问一个嵌入式的ACCESSPRO路由器控制台Show查看命令信息Show blocks/clear blocks显示系统缓冲区利用情况Show checksum显示配置校验和Show conn列出所有的活跃连接Show history显示前面输入的行Show interface显示接口配置Show memory显示系统内存的使用情况Show processes显示进程Show tech-support查看帮助技术支持分析员诊断问题的信息Show traffic显示接口的发送和接收活动Show uauth未知(我没搞过,嘿嘿)Show version浏览PIX防火墙操作信息Show xlate查看地址转换信息Snmp-server提供SNMP事件信息Static将局部地址映射为全局地址Sysopt改变PIX防火墙系统项Terminal改变控制台终端设置Timeout设置空闲时间的最大值Uauth(clear and show)将一个用户的所有授权高速缓存删除url-cache缓存响应URL过滤对WebSENSE服务器的请求url-server为使用folter命令指派一个运行WebSENSE的服务器virtual访问PIX防火墙虚拟服务器who显示PIX防火墙上的活跃的TELNET管理会话write存储、查看或删除当前的配置xlate(clear and show)查看或清除转换槽信息。

CISCOPIX防火墙及网络安全配置指南电脑资料

CISCO PIX防火墙及网络安全配置指南-电脑资料随着国际互连网的发展,一些企业建立了自己的INTRANET,并通过专线与INTERNET连通,CISCO PIX防火墙及网络安全配置指南为了保证企业内部网的安全,防止非法入侵,需要使用专用的防火墙计算机。

路由器防火墙只能作为过滤器,并不能把内部网络结构从入侵者眼前隐藏起来。

只要允许外部网络上的计算机直接访问内部网络上的计算机,就存在着攻击者可以损害内部局域网上机器的安全性,并从那里攻击其他计算机的可能性。

大多数提供代理服务的专用防火墙机器是基于UNIX系统的,这些操作系统本身就有安全缺陷。

CISCO提供了PIX (Private Internet eXchange,私有Internet交换)防火墙,它运行自己定制的操作系统,事实证明,它可以有效地防止非法攻击。

PIX防火墙要求有一个路由器连接到外部网络,如附图所示。

PIX 有两个 ETHERNET接口,一个用于连接内部局域网,另一个用于连接外部路由器。

外部接口有一组外部地址,使用他们来与外部网络通信。

内部网络则配置有一个适合内部网络号方案的IP地址。

PIX的主要工作是在内部计算机需要与外部网络进行通信时,完成内部和外部地址之间的映射。

配置好PIX防火墙后,从外部世界看来,内部计算机好象就是直接连接到PIX 的外部接口似的。

由于PIX的外部接口是Ethernet接口,所以,向主机传送信息包需要用到MAC地址。

为了使内部主机在数据链路层和网络层上看起来都好象是连接在外部接口上的,PIX运行了代理ARP,代理ARP给外部网络层IP地址指定数据链路 MAC地址,这就使得内部计算机看起来像是在数据链路层协议的外部接口上似的。

大多数情况下,与外部网络的通信是从内部网络中发出的。

由于PIX 是对信息包进行操作,而不是在应用过程级(代理服务器则采用这种方法),PIX 既可以跟踪 UDP会话,也可以跟踪TCP连接。

pix飞控全部参数表,自己编程

pix飞控全部参数表,自己编程摘要:1.Pix 飞控概述2.Pix 飞控的参数表3.编程方法与技巧4.总结正文:【Pix 飞控概述】Pix 飞控是一款应用于无人机、机器人等领域的飞行控制器,以其稳定性、可靠性和易用性受到广泛好评。

通过参数表,用户可以对Pix 飞控进行详细配置,以满足各种应用场景的需求。

【Pix 飞控的参数表】Pix 飞控的参数表包含众多选项,分为以下几个主要类别:1.飞行模式:包括手动模式、自动模式、定高模式等,用户可以根据实际需求进行选择。

2.控制通道:包括油门、方向、升降、副翼等,用户可以自定义控制通道的灵敏度和范围。

3.传感器:包括陀螺仪、加速度计、高度计、GPS 等,用户可以根据无人机的实际配置进行选择。

4.飞行算法:包括PID 控制、自适应控制等,用户可以根据无人机的飞行性能进行选择。

5.电子罗盘:包括校准、启用/禁用等,用户可以确保无人机的导航精度。

6.遥控器:包括遥控器类型、信号频率等,用户可以根据实际需求进行选择。

7.音频视频:包括音频输入/输出、视频输入/输出等,用户可以根据实际需求进行配置。

【编程方法与技巧】对于Pix 飞控的编程,用户需要掌握一定的编程基础。

根据实际需求,用户可以使用C 语言、Python 等编程语言进行开发。

在编程过程中,需要注意以下几点:1.熟悉Pix 飞控的硬件接口和通信协议,确保程序的正确性。

2.合理利用Pix 飞控提供的函数库,简化编程工作。

3.注意代码的结构和可读性,便于后期的维护和升级。

4.对无人机进行充分的测试,确保程序的稳定性和可靠性。

【总结】通过使用Pix 飞控的参数表和编程技巧,用户可以充分发挥无人机的性能,实现各种复杂的飞行任务。

Cisco PIX防火墙的基本配置

Cisco PIX防火墙的基本配置1. 同样是用一条串行电缆从电脑的COM口连到Cisco PIX 525防火墙的console口;2. 开启所连电脑和防火墙的电源,进入Windows系统自带的"终端",通讯参数可按系统默然。

进入防火墙初始化配置,在其中主要设置有:Date(日期)、time(时间)、hostname(主机名称)、inside ip address(内部网卡IP地址)、domain(主域)等,完成后也就建立了一个初始化设置了。

此时的提示符为:pix255>。

3. 输入enable命令,进入Pix 525特权用户模式,默然密码为空。

如果要修改此特权用户模式密码,则可用enable password命令,命令格式为:enable password password [encrypted],这个密码必须大于16位。

Encrypted选项是确定所加密码是否需要加密。

4、定义以太端口:先必须用enable命令进入特权用户模式,然后输入configure terminal(可简称为config t),进入全局配置模式模式。

具体配置pix525>enablePassword:pix525#config tpix525 (config)#interface ethernet0 autopix525 (config)#interface ethernet1 auto在默然情况下ethernet0是属外部网卡outside, ethernet1是属内部网卡inside, inside在初始化配置成功的情况下已经被激活生效了,但是outside必须命令配置激活。

5. clock配置时钟,这也非常重要,这主要是为防火墙的日志记录而资金积累的,如果日志记录时间和日期都不准确,也就无法正确分析记录中的信息。

这须在全局配置模式下进行。

时钟设置命令格式有两种,主要是日期格式不同,分别为:clock set hh:mm:ss month day month year和clock set hh:mm:ss day month year前一种格式为:小时:分钟:秒月日年;而后一种格式为:小时:分钟:秒日月年,主要在日、月份的前后顺序不同。

pix命令

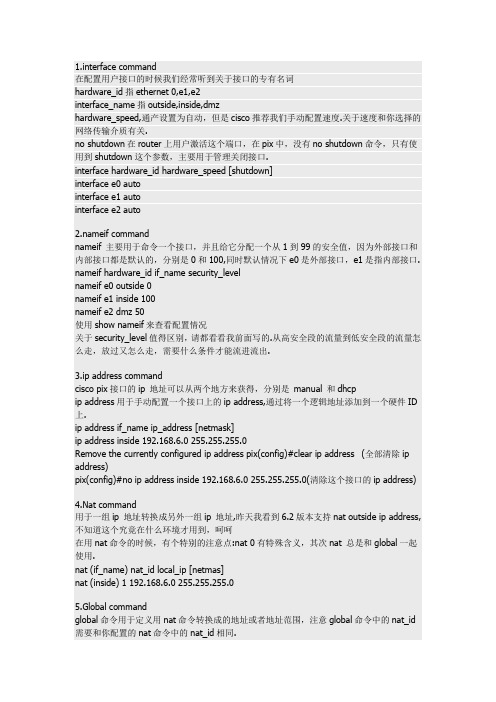

1.interface command在配置用户接口的时候我们经常听到关于接口的专有名词hardware_id指ethernet 0,e1,e2interface_name指outside,inside,dmzhardware_speed,通产设置为自动,但是cisco推荐我们手动配置速度.关于速度和你选择的网络传输介质有关.no shutdown在router上用户激活这个端口,在pix中,没有no shutdown命令,只有使用到shutdown这个参数,主要用于管理关闭接口.interface hardware_id hardware_speed [shutdown]interface e0 autointerface e1 autointerface e2 autoif commandnameif 主要用于命令一个接口,并且给它分配一个从1到99的安全值,因为外部接口和内部接口都是默认的,分别是0和100,同时默认情况下e0是外部接口,e1是指内部接口. nameif hardware_id if_name security_levelnameif e0 outside 0nameif e1 inside 100nameif e2 dmz 50使用show nameif来查看配置情况关于security_level值得区别,请都看看我前面写的.从高安全段的流量到低安全段的流量怎么走,放过又怎么走,需要什么条件才能流进流出.3.ip address commandcisco pix接口的ip 地址可以从两个地方来获得,分别是manual 和dhcpip address用于手动配置一个接口上的ip address,通过将一个逻辑地址添加到一个硬件ID 上.ip address if_name ip_address [netmask]ip address inside 192.168.6.0 255.255.255.0Remove the currently configured ip address pix(config)#clear ip address (全部清除ip address)pix(config)#no ip address inside 192.168.6.0 255.255.255.0(清除这个接口的ip address)4.Nat command用于一组ip 地址转换成另外一组ip 地址,昨天我看到6.2版本支持nat outside ip address,不知道这个究竟在什么环境才用到,呵呵在用nat命令的时候,有个特别的注意点:nat 0有特殊含义,其次nat 总是和global一起使用.nat (if_name) nat_id local_ip [netmas]nat (inside) 1 192.168.6.0 255.255.255.05.Global commandglobal命令用于定义用nat命令转换成的地址或者地址范围,注意global命令中的nat_id 需要和你配置的nat命令中的nat_id相同.global (if_name) nat_id global_ipglobal_ip-global_ip [netmask]global (outside) 1 10.0.0.1 255.0.0.0 (PAT转换,当你用这个命令,CLI会给你一个警告信息指出pix要PAT的所有地址)global (outside) 1 10.0.0.1~10.0.0.254 255.0.0.0这里有这样一个命令可以在pix检测转换表中查看你是否有这个特定ip的入口.show xlate,一般一个被转换的ip address保存在转换表中的默认时间是3个小时.你可以通过timeout xlate hh:ss来更改这个设置.这里你也同样需要了解PAT是怎么工作的,同样你要知道PAT也有局限,不能支持H.323和高速缓存使用的名称服务器,老实说我也不知道这两个是什么东东:(6.route command,very important!!!route告诉我们要在那个特定的接口转发,并指定那个特定的网络地址.使用route命令向pix 增加一个静态路由.route if_name ip_address netmask gateway_ip [metric]说明一下if_name指你数据要离开处的那个端口ip_address被路由的ip addressnetmask被路由的ip address的网络掩码gateway_ip 下一跳的ip addressmetric到下一个设备的跳数在pix上用的最多的是配置一个默认路由route outside 0 0 192.168.1.3 1 其中0 0 表示网段内所有的ip address从outside ip address是192.168.1.3出去如果你想要测试新的路由配置,在这之前用clear arp清除pix firewall的arp高速缓存is a good idea.7.RIP command不讲,不想了解,也不知道,没有见过那个人在配置PIX用过RIP协议的需要了解的人查书吧,如果你有这方面的经验,可以写出来大家share一下:)8.测试你的配置,一般有几种,首先查看一下你的配置命令是否正确,show xxxxx来查看。

PIX的配置

PIX> enPIX# conf tPIX(config)# en password PIX设置了一个密码PIX,此密码用密文的方式保存在配置文件中PIX(config)# nameif enternet0 inside 100配置接口e0,命名inside 设置安全级别100在默认的情况下,inside的安全级别是100这是在PIX525中的设置模式,在其他PIX的ISO版本里,如PIX7.2里,是接口模式下配置的PIX(config)#interface Ethernet0PIX(config-if)#nameif insidePIX(config-if)#security-level 100来实现的PIX(config)# nameif enternet1 outside 0外网的端口死e1设置的安全级别是0,默认的outside的安全级别是0PIX(config)# nameif enternet2 dmz 50停火区的端口是e2,安全级别设置成50PIX(config)# inter ethernet0 autoPIX(config)# inter ethernet1 autoPIX(config)# inter ethernet2 auto启用外网端口,auto选项表明系统自适应网卡类型。

inside在初始化配置成功的情况下已经被激活生效了,但是outside 必须命令配置激活。

PIX(config)# ip address outside 202.11.30.1 255.255.255.0PIX(config)# ip address inside 172.16.10.1 255.255.255.0PIX(config)# ip address dmz 192.168.40.1 255.255.255.0配置外网,内网,停火区的IP地址和掩码PIX(config)# route outside 0.0.0.0 0.0.0.0 202.11.30.2配置默认路由PIX(config)# nat (inside) 1 0.0.0.0 0.0.0.0表示启用nat,内网的所有主机都可以访问外网,用0可以代表0.0.0.0,即PIX(config)# nat (inside) 1 0 0PIX(config)# nat (dmz) 1 0 0表示启用nat,dmz的所有主机都可以访问外网PIX(config)#global (outside) 1 202.11.30.133- 202.11.30.141 netmask 255.255.255.240表示内网的主机通过pix防火墙要访问外网时,pix防火墙将使用202.11.30.133-202.11.30.141这段ip地址池为要访问外网的主机分配一个全局ip地址。

ccsp-PIX-试验手册-1

华思世纪网络教学 CCSP 部分 PIX 实验手册冯旭辉老师编写内部资料翻版必究试验一.PIX 的基本操作Ethernet link PIX Firewall PC, workstation, or server试验基本连接:PC 通过控制口来登录配置防火墙,在这里我们是通过访问我们的试验台 来登录的.我们这个试验主要来操作下面的基本配置命令. a.hostname 设置名称命令 if 设置接口名称和优先级 c.interface 激活接口 d.ip add 设置接口 IP 地址 e.route 设置静态路由 f.passwd enable pass 设置远程访问的密码 g.wr mem 保持配置 h.wr erase 清除配置 i.reload 重新启动 试验过程: 进入 PIX 系统;此时系统提示 pixfirewall>。

pixfirewall> en Password: 直接进入没有密码,第一次,出厂没有被设置 pixfirewall# conf t pixfirewall(config)# hostname fxh 为路由器配置名字 fxh(config)# sh nameif 查询接口名字 nameif ethernet0 outside security0 nameif ethernet1 inside security100 fxh(config)# sh interface 详细查询接口信息,看看是否链路层起来,是派查 错误的必要命令 interface ethernet0 "outside" is administratively down, 说明没有启动接口 line protocol is up Hardware is i82558 ethernet, address is 0004.ac15.c562 MTU 1500 bytes, BW 10000 Kbit half duplex 407 packets input, 50763 bytes, 0 no buffer Received 407 broadcasts, 0 runts, 0 giants 0 input errors, 0 CRC, 0 frame, 0 overrun, 0 ignored, 0 abort 0 packets output, 0 bytes, 0 underruns 0 output errors, 0 collisions, 0 interface resets 0 babbles, 0 late collisions, 0 deferred 0 lost carrier, 0 no carrier input queue (curr/max blocks): hardware (128/128) software (0/0) output queue (curr/max blocks): hardware (0/0) software (0/0)interface ethernet1 "inside" is administratively down, line protocol is up Hardware is i82558 ethernet, address is 0004.acc5.465b MTU 1500 bytes, BW 10000 Kbit half duplex 407 packets input, 50763 bytes, 0 no buffer Received 407 broadcasts, 0 runts, 0 giants 0 input errors, 0 CRC, 0 frame, 0 overrun, 0 ignored, 0 abort 0 packets output, 0 bytes, 0 underruns 0 output errors, 0 collisions, 0 interface resets 0 babbles, 0 late collisions, 0 deferred 0 lost carrier, 0 no carrier input queue (curr/max blocks): hardware (128/128) software (0/0) output queue (curr/max blocks): hardware (0/0) software (0/0) fxh(config)# int e0 auto 自动启用接口命令 fxh(config)# int e1 auto fxh(config)# sh inter interface ethernet0 "outside" is up, line protocol is up Hardware is i82558 ethernet, address is 0004.ac15.c562 MTU 1500 bytes, BW 10000 Kbit half duplex 410 packets input, 51039 bytes, 0 no buffer Received 410 broadcasts, 0 runts, 0 giants 0 input errors, 0 CRC, 0 frame, 0 overrun, 0 ignored, 0 abort 0 packets output, 0 bytes, 0 underruns 0 output errors, 0 collisions, 0 interface resets 0 babbles, 0 late collisions, 0 deferred 0 lost carrier, 0 no carrier input queue (curr/max blocks): hardware (128/128) software (0/0) output queue (curr/max blocks): hardware (0/0) software (0/0) interface ethernet1 "inside" is up, line protocol is up Hardware is i82558 ethernet, address is 0004.acc5.465b MTU 1500 bytes, BW 10000 Kbit half duplex 410 packets input, 51039 bytes, 0 no buffer Received 410 broadcasts, 0 runts, 0 giants 0 input errors, 0 CRC, 0 frame, 0 overrun, 0 ignored, 0 abort 0 packets output, 0 bytes, 0 underruns 0 output errors, 0 collisions, 0 interface resets 0 babbles, 0 late collisions, 0 deferred 0 lost carrier, 0 no carrier input queue (curr/max blocks): hardware (128/128) software (0/0) output queue (curr/max blocks): hardware (0/0) software (0/0) fxh(config)# inter e0 100full 手动启动接口的速率和双工模式 fxh(config)# inter e1 100full fxh(config)# sh inter interface ethernet0 "outside" is up, line protocol is downHardware is i82558 ethernet, address is 0004.ac15.c562 MTU 1500 bytes, BW 100000 Kbit full duplex 414 packets input, 51558 bytes, 0 no buffer Received 414 broadcasts, 0 runts, 0 giants 0 input errors, 0 CRC, 0 frame, 0 overrun, 0 ignored, 0 abort 0 packets output, 0 bytes, 0 underruns 0 output errors, 0 collisions, 0 interface resets 0 babbles, 0 late collisions, 0 deferred 0 lost carrier, 0 no carrier input queue (curr/max blocks): hardware (128/128) software (0/1) output queue (curr/max blocks): hardware (0/0) software (0/0) interface ethernet1 "inside" is up, line protocol is down Hardware is i82558 ethernet, address is 0004.acc5.465b MTU 1500 bytes, BW 100000 Kbit full duplex 414 packets input, 51558 bytes, 0 no buffer Received 414 broadcasts, 0 runts, 0 giants 0 input errors, 0 CRC, 0 frame, 0 overrun, 0 ignored, 0 abort 0 packets output, 0 bytes, 0 underruns 0 output errors, 0 collisions, 0 interface resets 0 babbles, 0 late collisions, 0 deferred 0 lost carrier, 0 no carrier input queue (curr/max blocks): hardware (128/128) software (0/1) output queue (curr/max blocks): hardware (0/0) software (0/0) fxh(config)# exit fxh# sh run | in inter 快速的查询命令 interface ethernet0 100full interface ethernet1 100full fxh# conf t fxh(config)# ip add outside 1.1.1.125 255.255.0 设置内部和外部接口的命令 fxh(config)# ip add inside 1.2.3.125 255.255.255.0 fxh(config)# sh ip add 查询设置地址的命令 System IP Addresses: ip address outside 1.1.1.125 255.255.0.0 ip address inside 1.2.3.125 255.255.255.0 Current IP Addresses: ip address outside 1.1.1.125 255.255.0.0 ip address inside 1.2.3.125 255.255.255.0 fxh(config)# ip add outside 1.1.1.125 255.255.255.0 fxh(config)# sh ip add System IP Addresses: ip address outside 1.1.1.125 255.255.255.0 ip address inside 1.2.3.125 255.255.255.0 Current IP Addresses:ip address outside 1.1.1.125 255.255.255.0 ip address inside 1.2.3.125 255.255.255.0 fxh(config)# sh route outside 1.1.1.0 255.255.255.0 1.1.1.125 1 CONNECT static inside 1.2.3.0 255.255.255.0 1.2.3.125 1 CONNECT static fxh(config)# route outside 0 0 1.1.1.124 建立路由的方法,可以让内部的数据 穿越 PIX 到外部去。

pix 配置说明

Write erase #清除flash上的配置信息

Show memory #显示物理内存情况

Show cpu usage #显示cpu使用率

Write net #将当前配置保存到TFTP上

mtu outside 1500

Pix525(config)#interface ethernet1 100full(表示100Mbit/s以太网全双工通信 )3. 配置内外中立区网卡的IP地址(ip address)

Pix525(config)#ip address outside 61.144.51.42 255.255.255.248

--内网访问DMZ时源IP地址被转换为172.16.0.2-254这个地址池中的地址。

--内网访问外部网络时,源地址被转换为192.168.0.20-192.1680.254

--DMZ中的主机访问外网时,总被转换为192.168.1.20-192.168.0.254

--命令global(dmz)使得内部用户可以访问DMZ接口上的Web服务器

Access-group acl_dmz in interface outside #允许外网访问DMZ区的www服务器

9. 配置fixup协议:fixup命令作用是启用,禁止,改变一个服务或协议通过pix防火墙,由fixup命令指定的端口是pix防火墙要侦听的服务

Pix525(config)#fixup protocol ftp 21 ##启用ftp协议,并指定ftp的端口号为21

Pix525(config)#nat (dmz) 1 172.16.0.0 255.255.255.0

PIX说明书V1.4.1

Pixhawk多轴使用说明书(V1.4.1)乐迪Pixhawk飞控四轴(ArduCopter)版本信息介绍 V1版本:完善基本操作说明V1.1版本:添加失控保护介绍V1.3版本:添加日志,EKF失控保护的介绍V1.4版本:飞行模式和解锁故障保护的详细介绍 V1.4.1版本:完善电流计设置简介非常感谢您购买深圳市乐迪电子有限公司生产的pixhawk飞控。

Pixhawk自动驾驶仪(简称pix)是一款非常优秀而且完全开源的自动驾驶控制器,他的前世就是大名鼎鼎的APM,由于APM的处理器已经接近满负荷,没有办法满足更复杂的运算处理,所以硬件厂商采用了目前最新标准的32位ARM处理器,第一代产品是PX4系列,他分为飞控处理器PX4FMU和输入输出接口板PX4IO。

PX4系列可以单独使用PX4FMU(但是接线很复杂),也可以配合输入输出接口板PX4IO来使用,但是因为没有统一的外壳,不好固定,再加上使用复杂,所以基本上属于一代实验版本。

通过PX4系列的经验,厂商终于简化了结构,把PX4FMU和PX4IO整合到一块板子上,并加上了骨头形状的外壳,优化了硬件和走线,也就是这款第二代产品Pixhawk。

可应用于固定翼、直升机、多旋翼、地面车辆等,建议:在您阅读本说明书时,边阅读边操作。

您在阅读这些说明时, 如遇到困难请查阅本说明书或致电我们售后( 0755-******** ) 及登陆航模类论坛( 如:/forum.php?mod=forumdisplay&fid=277泡泡老师教程,, 航模吧,乐迪微信公众平台,乐迪官方群:334960324)查看相关问题问答。

乐迪微信公众平台 乐迪官方群售后服务条款1,本条款仅适用于深圳市乐迪电子有限公司所生产的产品,乐迪通过其授权经销商销售的产品亦适用本条款。

2,乐迪产品自购买之日起,一周内经我司核实为质量问题,由乐迪承担返修产品的往返快递费,购买乐迪产品超过一周到一年内经我司核实为质量问题,用户和乐迪各自承担寄出返修产品的快递费。

PIX-firewall基本配置

一、Cisco Pix日常维护常用命令Upgrade asa5510 k8 to k9Asa5510#activation-key 3c18e170 c48dc18e 585261ac ae182090 c11588a31、Pix模式介绍“>”用户模式firewall>enable由用户模式进入到特权模式password:“#”特权模式firewall#config t 由特权模式进入全局配置模式“(config)#”全局配置模式firewall(config)#防火墙的配置只要在全局模式下完成就可以了。

1、基本配置介绍○1、端口命名、设备命名、IP地址配置及端口激活nameif ethernet0 outside security0 端口命名nameif gb-ethernet0 inside security100定义端口的名字以及安全级别,“outside”的安全级别默认为0,“inside”安全级别默认为100,及高安全级别的可以访问低安全级别的,但低安全级别不能主动地到高安全级别。

firewall(config)#hostname firewall 设备名称firewall(config)#ip address outside 1.1.1.1 255.255.255.0 内外口地址设置firewall(config)#ip address inside 172.16.1.1 255.255.255.0firewall(config)# interface ethernet0 100full 激活外端口firewall(config)# interface gb-ethernet0 1000auto 激活内端口○2、telnet、ssh、web登陆配置及密码配置防火墙默认是不允许内/外网用户通过远程登陆或WEB访问的,需要相应得开启功能。

firewall(config)#telnet 192.168.10.0 255.255.255.0 inside 允许内网此网断内的机器Telnet 到防火墙配置从外网远程登陆到防火墙Firewall(config)#domain-name firewall(config)# ca generate rsa key 800firewall(config)#ca save allfirewall (config)#ssh 0.0.0.0 0.0.0.0 outsideASA5500 SSH远程登陆配置方法Asa5510(config)#crypto key generate rsafirewall(config)#ssh 0.0.0.0 0.0.0.0 outside 允许外网所有地址可以远程登录防火墙,也可以定义一格具体的地址可以从外网登陆到防火墙上,如:firewall(config)#ssh 218.240.6.81 255.255.255.255 outsidefirewall(config)#enable password cisco 由用户模式进入特权模式的口令firewall(config)#passrd cisco ssh远程登陆时用的口令firewall(config)#username Cisco password Cisco Web登陆时用到的用户名firewall(config)#http enable 打开http允许内网10网断通过http访问防火墙firewall(config)#http 192.168.10.0 255.255.255.0 insidefirewall(config)#pdm enablefirewall(config)#pdm location 192.168.10.0 255.255.255.0 insideweb登陆方式:https://172.16.1.1○3、保证防火墙能上网还要有以下的配置firewall(config)#nat (inside)1 0 0 对内部所有地址进行NAT转换,或如下配置,对内部固定配置的地址进行NAT转化,未指定的不予转发firewall(config)#nat (inside) 1 192.168.10.0 255.255.255.0fierwall(config)#nat (inside) 1 192.168.20.0 255.255.255.0firewall (config) # global (outside) 1 interface 对进行nat转换得地址转换为防火墙外接口地址firewall (config) # route 0.0.0.0 0.0.0.0 1.1.1.2指一条默认路由器到ISP做完上面的配置内网用户就可以上网了,内部有3层交换机且划分了Vlan,若要保证每个Vlan都能够上网,还要在防火墙上指回到其他VLan的路由,如:Firewall (config) # route inside 192.168.20.0 255.255.255.0 172.16.1.2○4、内网服务器映射如果在局域网内有服务器要发布到互联网上,需要在PIX对内网服务器进行映射。

pix基本配置命令讲解

4.Nat command

用于一组ip 地址转换成另外一组ip 地址,昨天我看到6.2版本支持nat outside ip address,不知道这个究竟在什么环境才用到,呵呵

在用nat命令的时候,有个特别的注意点:nat 0有特殊含义,其次nat 总是和global一起使用.

nat (if_name) nat_id local_ip [netmas]

这里我们可以把conduit转换成ACL

pix(config)#access-list 101 permit tcp any host 192.168.0.9 eq www

pix(config)#access-group 101 in interface outside

使用static命令实现端口重定向

在这里1不能换0,你可以换其他的数,因为nat 0在pix有特定的含义,nat 0表示在pix上用于检测不能被转换的地址,我们通常在做acl转换也应用到这个命令.

PAT命令:

PAT允许将本地地址转换成一个单一的全局地址,执行NAT和PAT命令有所相似,不同的是PAT是定义一个单一的全局地址而不是像NAT一样定义一

(这里host表示的是指一个特定的主机host 192.168.0.9表示 192.168.0.9 255.255.255.255为什么要是255.255.255.255,别搞成为subnet mask,它是

wildcard,也就是通配符,any表示任何源地址和目的地址,0.0.0.0 255.255.255.255.eq is mean the match only packets on a given port number.)

no shutdown在router上用户激活这个端口,在pix中,没有no shutdown命令,只有使用到shutdown这个参数,主要用于管理关闭接口.

PIX详细配置命令说明

配置PIX防火墙之前,先来介绍一下防火墙的物理特性。

防火墙通常具有至少3个接口,但许多早期的防火墙只具有2个接口;当使用具有3个接口的防火墙时,就至少产生了3个网络,描述如下:内部区域(内网)。

内部区域通常就是指企业内部网络或者是企业内部网络的一部分。

它是互连网络的信任区域,即受到了防火墙的保护。

外部区域(外网)。

外部区域通常指Internet或者非企业内部网络。

它是互连网络中不被信任的区域,当外部区域想要访问内部区域的主机和服务,通过防火墙,就可以实现有限制的访问。

停火区(DMZ)。

停火区是一个隔离的网络,或几个网络。

位于停火区中的主机或服务器被称为堡垒主机。

一般在停火区内可以放置Web服务器,Mail服务器等。

停火区对于外部用户通常是可以访问的,这种方式让外部用户可以访问企业的公开信息,但却不允许他们访问企业内部网络。

注意:2个接口的防火墙是没有停火区的。

由于PIX535在企业级别不具有普遍性,因此下面主要说明PIX525在企业网络中的应用。

PIX防火墙提供4种管理访问模式:非特权模式。

PIX防火墙开机自检后,就是处于这种模式。

系统显示为pixfirewall>特权模式。

输入enable进入特权模式,可以改变当前配置。

显示为pixfirewall#配置模式。

输入configure terminal进入此模式,绝大部分的系统配置都在这里进行。

显示为pixfire wall(config)#监视模式。

PIX防火墙在开机或重启过程中,按住Escape键或发送一个\"Break\"字符,进入监视模式。

这里可以更新*作系统映象和口令恢复。

显示为monitor>配置PIX防火墙有6个基本命令:nameif,interface,ip address,nat,global,route.这些命令在配置PIX是必须的。

以下是配置的基本步骤:1. 配置防火墙接口的名字,并指定安全级别(nameif)。

PIX说明书V1.4.1

Pixhawk多轴使用说明书(V1.4.1)乐迪Pixhawk飞控四轴(ArduCopter)版本信息介绍 V1版本:完善基本操作说明V1.1版本:添加失控保护介绍V1.3版本:添加日志,EKF失控保护的介绍V1.4版本:飞行模式和解锁故障保护的详细介绍 V1.4.1版本:完善电流计设置简介非常感谢您购买深圳市乐迪电子有限公司生产的pixhawk飞控。

Pixhawk自动驾驶仪(简称pix)是一款非常优秀而且完全开源的自动驾驶控制器,他的前世就是大名鼎鼎的APM,由于APM的处理器已经接近满负荷,没有办法满足更复杂的运算处理,所以硬件厂商采用了目前最新标准的32位ARM处理器,第一代产品是PX4系列,他分为飞控处理器PX4FMU和输入输出接口板PX4IO。

PX4系列可以单独使用PX4FMU(但是接线很复杂),也可以配合输入输出接口板PX4IO来使用,但是因为没有统一的外壳,不好固定,再加上使用复杂,所以基本上属于一代实验版本。

通过PX4系列的经验,厂商终于简化了结构,把PX4FMU和PX4IO整合到一块板子上,并加上了骨头形状的外壳,优化了硬件和走线,也就是这款第二代产品Pixhawk。

可应用于固定翼、直升机、多旋翼、地面车辆等,建议:在您阅读本说明书时,边阅读边操作。

您在阅读这些说明时, 如遇到困难请查阅本说明书或致电我们售后( 0755-******** ) 及登陆航模类论坛( 如:/forum.php?mod=forumdisplay&fid=277泡泡老师教程,, 航模吧,乐迪微信公众平台,乐迪官方群:334960324)查看相关问题问答。

乐迪微信公众平台 乐迪官方群售后服务条款1,本条款仅适用于深圳市乐迪电子有限公司所生产的产品,乐迪通过其授权经销商销售的产品亦适用本条款。

2,乐迪产品自购买之日起,一周内经我司核实为质量问题,由乐迪承担返修产品的往返快递费,购买乐迪产品超过一周到一年内经我司核实为质量问题,用户和乐迪各自承担寄出返修产品的快递费。

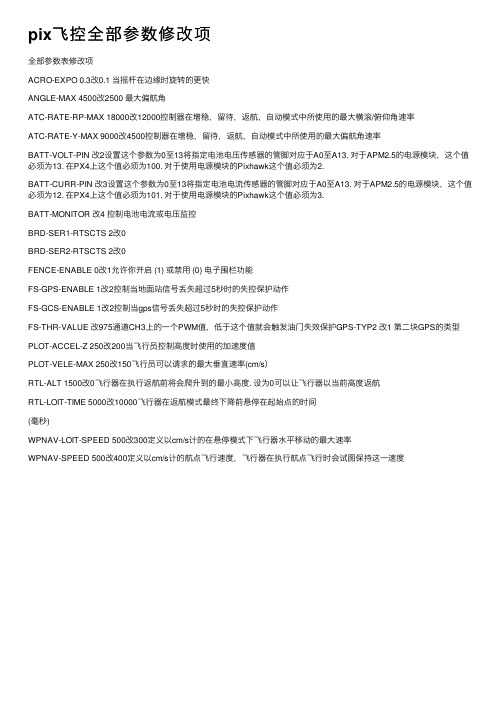

pix飞控全部参数修改项

pix飞控全部参数修改项全部参数表修改项ACRO-EXPO 0.3改0.1 当摇杆在边缘时旋转的更快ANGLE-MAX 4500改2500 最⼤偏航⾓ATC-RATE-RP-MAX 18000改12000控制器在增稳,留待,返航,⾃动模式中所使⽤的最⼤横滚/俯仰⾓速率ATC-RATE-Y-MAX 9000改4500控制器在增稳,留待,返航,⾃动模式中所使⽤的最⼤偏航⾓速率BATT-VOLT-PIN 改2设置这个参数为0⾄13将指定电池电压传感器的管脚对应于A0⾄A13. 对于APM2.5的电源模块,这个值必须为13. 在PX4上这个值必须为100. 对于使⽤电源模块的Pixhawk这个值必须为2.BATT-CURR-PIN 改3设置这个参数为0⾄13将指定电池电流传感器的管脚对应于A0⾄A13. 对于APM2.5的电源模块,这个值必须为12. 在PX4上这个值必须为101. 对于使⽤电源模块的Pixhawk这个值必须为3.BATT-MONITOR 改4 控制电池电流或电压监控BRD-SER1-RTSCTS 2改0BRD-SER2-RTSCTS 2改0FENCE-ENABLE 0改1允许你开启 (1) 或禁⽤ (0) 电⼦围栏功能FS-GPS-ENABLE 1改2控制当地⾯站信号丢失超过5秒时的失控保护动作FS-GCS-ENABLE 1改2控制当gps信号丢失超过5秒时的失控保护动作FS-THR-VALUE 改975通道CH3上的⼀个PWM值,低于这个值就会触发油门失效保护GPS-TYP2 改1 第⼆块GPS的类型PLOT-ACCEL-Z 250改200当飞⾏员控制⾼度时使⽤的加速度值PLOT-VELE-MAX 250改150飞⾏员可以请求的最⼤垂直速率(cm/s)RTL-ALT 1500改0飞⾏器在执⾏返航前将会爬升到的最⼩⾼度. 设为0可以让飞⾏器以当前⾼度返航RTL-LOIT-TIME 5000改10000飞⾏器在返航模式最终下降前悬停在起始点的时间(毫秒)WPNAV-LOIT-SPEED 500改300定义以cm/s计的在悬停模式下飞⾏器⽔平移动的最⼤速率WPNAV-SPEED 500改400定义以cm/s计的航点飞⾏速度,飞⾏器在执⾏航点飞⾏时会试图保持这⼀速度。

pix航线注解

Takeoff起飞将使飞机从起飞点直线爬升到指定的高度。

起飞必须是第一个指令,要定义飞行高度。

如果飞行器已经在该高度之上,将立即执行下个命令。

Waypoint航点飞机将笔直飞向指定的位置及高度。

Delay 延迟–定义出到达航点后要执行下个指令的延迟时间(秒)。

Hit Rad 撞击圈–无用指令–用标准参数表的WPNAV_RADIUS来取代),定义距离目标多少公尺就属于抵达航点。

WPNAV_RADIUS 航点半径替代这个指令。

使飞机能有足够时间指向下个到航点。

YawAng 指向–无用指令–被CONDITION_YAW 替代。

Lat, Lon –the latitude and longitude targets. If left as zero it will hold the current lo-cation. Alt –离开Home点的高度. 设为0则按当前高度。

Spline Waypoint曲线航点从AC3.2以后版本支持Spline曲线航点。

曲线航点的附加参数同原来的直线航点(lat, lon, alt, delay),但会以平滑的路径来走(垂直/水平)。

如上面范例曲线/直线航点可以同时应用。

航点#1后停留的1秒导致曲线航点#2能以锐利的90度转向。

飞机能够以假设的曲线通过#2#4间的航点#3,并且随时变化指向。

航点#5是一个直线航点,飞机将会笔直朝向#5。

Loiter_Time定点延时飞机将停留直到定义的时间(秒)如同式。

Loiter flight mode定点模Times –停留时间Lat, Lon –如果设为0,按当前位置Alt –如果设为0,按当前高度Loiter_Turns定点绕圈CIRCLE_RADIUS参数指定。

Turn圈数–对一个点进行几个绕行飞行。

Dir 1=CW –-1 =反时针。

+1 =顺时针。

Lat, Lon经纬–目标经纬度,设为0则表示当前位置。

Alt高程–相对Home点的高度,设为0标识当前高度。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

配置PIX防火墙之前,先来介绍一下防火墙的物理特性。

防火墙通常具有至少3个接口,但许多早期的防火墙只具有2个接口;当使用具有3个接口的防火墙时,就至少产生了3个网络,描述如下:内部区域(内网)。

内部区域通常就是指企业内部网络或者是企业内部网络的一部分。

它是互连网络的信任区域,即受到了防火墙的保护。

外部区域(外网)。

外部区域通常指Internet或者非企业内部网络。

它是互连网络中不被信任的区域,当外部区域想要访问内部区域的主机和服务,通过防火墙,就可以实现有限制的访问。

停火区(DMZ)。

停火区是一个隔离的网络,或几个网络。

位于停火区中的主机或服务器被称为堡垒主机。

一般在停火区内可以放置Web服务器,Mail服务器等。

停火区对于外部用户通常是可以访问的,这种方式让外部用户可以访问企业的公开信息,但却不允许他们访问企业内部网络。

注意:2个接口的防火墙是没有停火区的。

由于PIX535在企业级别不具有普遍性,因此下面主要说明PIX525在企业网络中的应用。

PIX防火墙提供4种管理访问模式:非特权模式。

PIX防火墙开机自检后,就是处于这种模式。

系统显示为pixfirewall>特权模式。

输入enable进入特权模式,可以改变当前配置。

显示为pixfirewall#配置模式。

输入configure terminal进入此模式,绝大部分的系统配置都在这里进行。

显示为pixfire wall(config)#监视模式。

PIX防火墙在开机或重启过程中,按住Escape键或发送一个\"Break\"字符,进入监视模式。

这里可以更新*作系统映象和口令恢复。

显示为monitor>配置PIX防火墙有6个基本命令:nameif,interface,ip address,nat,global,route.这些命令在配置PIX是必须的。

以下是配置的基本步骤:1. 配置防火墙接口的名字,并指定安全级别(nameif)。

Pix525(config)#nameif ethernet0 outside security0Pix525(config)#nameif ethernet1 inside security100Pix525(config)#nameif dmz security50提示:在缺省配置中,以太网0被命名为外部接口(outside),安全级别是0;以太网1被命名为内部接口(inside),安全级别是100.安全级别取值范围为1~99,数字越大安全级别越高。

若添加新的接口,语句可以这样写:Pix525(config)#nameif pix/intf3 security40 (安全级别任取)2. 配置以太口参数(interface)Pix525(config)#interface ethernet0 auto (auto选项表明系统自适应网卡类型)Pix525(c onfig)#interface ethernet1 100full (100full选项表示100Mbit/s以太网全双工通信)Pix525(config)#interface ethernet1 100full shutdown (shutdown选项表示关闭这个接口,若启用接口去掉shutdown )3. 配置内外网卡的IP地址(ip address)Pix525(config)#ip address outside 61.144.51.42 255.255.255.248Pix525(config)#ip address inside 192.168.0.1 255.255.255.0很明显,Pix525防火墙在外网的ip地址是61.144.51.42,内网ip地址是192.168.0.14. 指定要进行转换的内部地址(nat)网络地址翻译(nat)作用是将内网的私有ip转换为外网的公有ip.Nat命令总是与global命令一起使用,这是因为nat命令可以指定一台主机或一段范围的主机访问外网,访问外网时需要利用global所指定的地址池进行对外访问。

nat命令配置语法:nat (if_name) nat_id local_ip [netmark]其中(if_name)表示内网接口名字,例如inside. Nat_id用来标识全局地址池,使它与其相应的glob al命令相匹配,local_ip表示内网被分配的ip地址。

例如0.0.0.0表示内网所有主机可以对外访问。

[n etmark]表示内网ip地址的子网掩码。

例1.Pix525(config)#nat (inside) 1 0 0表示启用nat,内网的所有主机都可以访问外网,用0可以代表0.0.0.0例2.Pix525(config)#nat (inside) 1 172.16.5.0 255.255.0.0表示只有172.16.5.0这个网段内的主机可以访问外网。

5. 指定外部地址范围(global)global命令把内网的ip地址翻译成外网的ip地址或一段地址范围。

Global命令的配置语法:global (if_name) nat_id ip_address-ip_address [netmark global_ma sk]其中(if_name)表示外网接口名字,例如outside.。

Nat_id用来标识全局地址池,使它与其相应的n at命令相匹配,ip_address-ip_address表示翻译后的单个ip地址或一段ip地址范围。

[netmark gl obal_mask]表示全局ip地址的网络掩码。

例1.Pix525(config)#global (outside) 1 61.144.51.42-61.144.51.48表示内网的主机通过pix防火墙要访问外网时,pi x防火墙将使用61.144.51.42-61.144.51.48这段i p地址池为要访问外网的主机分配一个全局ip地址。

例2.Pix525(config)#global (outside) 1 61.144.51.42 表示内网要访问外网时,pix防火墙将为访问外网的所有主机统一使用61.144.51.42这个单一ip地址。

例3. Pix525(config)#no global (outside) 1 61.144.51.42 表示删除这个全局表项。

6. 设置指向内网和外网的静态路由(route)定义一条静态路由。

route命令配置语法:route (if_name) 0 0 gateway_ip [metric]其中(if_name)表示接口名字,例如inside,outside。

Gateway_ip表示网关路由器的ip地址。

[m etric]表示到gateway_ip的跳数。

通常缺省是1。

例1.Pix525(config)#route outside 0 0 61.144.51.168 1表示一条指向边界路由器(ip地址61.144.51.168)的缺省路由。

例2.Pix525(config)#route inside 10.1.1.0 255.255.255.0 172.16.0.1 1Pix525(config)#route inside 10.2.0.0 255.255.0.0 172.16.0.1 1如果内部网络只有一个网段,按照例1那样设置一条缺省路由即可;如果内部存在多个网络,需要配置一条以上的静态路由。

上面那条命令表示创建了一条到网络10.1.1.0的静态路由,静态路由的下一条路由器ip地址是172.16.0.1OK,这6个基本命令若理解了,就可以进入到pix防火墙的一些高级配置了。

A.配置静态IP地址翻译(static)如果从外网发起一个会话,会话的目的地址是一个内网的ip地址,static就把内部地址翻译成一个指定的全局地址,允许这个会话建立。

static命令配置语法:static (internal_if_name,external_if_name) outside_ip_address inside_ ip_address其中internal_if_name表示内部网络接口,安全级别较高。

如inside. external_if_name为外部网络接口,安全级别较低。

如outside等。

outside_ip_address为正在访问的较低安全级别的接口上的ip地址。

inside_ ip_address为内部网络的本地ip地址。

例1.Pix525(config)#static (inside, outside) 61.144.51.62 192.168.0.8表示ip地址为192.168.0.8的主机,对于通过pi x防火墙建立的每个会话,都被翻译成61.144.51.62这个全局地址,也可以理解成static命令创建了内部ip地址192.168.0.8和外部ip地址61.144.51.62之间的静态映射。

例2.Pix525(config)#static (inside, outside) 192.168.0.2 10.0.1.3例3.Pix525(config)#static (dmz, outside) 211.48.16.2 172.16.10.8注释同例1。

通过以上几个例子说明使用static命令可以让我们为一个特定的内部ip地址设置一个永久的全局ip 地址。

这样就能够为具有较低安全级别的指定接口创建一个入口,使它们可以进入到具有较高安全级别的指定接口。

static (inside,outside) tcp 200.1.1.1 www 192.168.0.100 www netmask 255.255.255.25 5static (inside,outside) tcp interface 8080 192.168.1.200 www netmask 255.255.255.25 5只有一个公网ip的静态映射。

从inside访问dmz ,也需要配置staticStatic (inside,dmz)interface 192.168.1.x (内网ip段),同时还需要配置acl应用到dmz 接口。

B. 管道命令(conduit)前面讲过使用static命令可以在一个本地ip地址和一个全局ip地址之间创建了一个静态映射,但从外部到内部接口的连接仍然会被pix防火墙的自适应安全算法(ASA)阻挡,conduit命令用来允许数据流从具有较低安全级别的接口流向具有较高安全级别的接口,例如允许从外部到DMZ或内部接口的入方向的会话。

对于向内部接口的连接,static和conduit命令将一起使用,来指定会话的建立。