Icesword使用

《网络安全技术》实训指导课件[大全五篇]

![《网络安全技术》实训指导课件[大全五篇]](https://img.taocdn.com/s3/m/833431376d175f0e7cd184254b35eefdc8d3158e.png)

《网络安全技术》实训指导课件[大全五篇]第一篇:《网络安全技术》实训指导课件《网络安全技术》实训指导书实训项目一: 个人主机安全策略设置实训学时:2学时实训目的要求:通过实训,学生可以根据需求正确配置安全策略中的项目。

实训内容:设置 WINDOWS 系统安全策略。

实训条件:网络实训室,视频课件。

实训操作方法步骤:设置WINDOWS 系统安全策略(1)安全管理系统用户(2)用强密码和密码限制策略(3)用最小化原则管理系统服务(4)更新系统补丁(5)用户权限管理实训考核标准:学习态度30%+实训作品70%实训项目二: ARP病毒诊断与防御实训学时:2学时实训目的要求:通过实训,学生可以使用Wrieshark进行网络嗅探与协议分析;能使用 Cain进行 ARP 攻击;掌握诊断 ARP 病毒的步骤;能设计 ARP 病毒的防御方案。

实训内容:ARP 病毒攻击;ARP 病毒的诊断方案。

实训条件:网络实训室,攻击工具。

实训操作方法步骤:1.ARP 病毒攻击(1)获得 ARP 病毒攻击工具 Cain并进行安装(2)选好攻击对象,使用 Cain工具进行攻击(3)使用 Cain工具对攻击对象的流量数据进行解密 2.ARP 病毒的诊断方案(1)获得协议分析工具WireShark并进行安装(2)使用WireShark获取网络流量,分析ARP 病毒的特征(3)给出 ARP 病毒的防御方案实训考核标准:学习态度30%+实训作品70%实训项目三: 计算机远程控制诊断与防御实训学时:2学时实训目的要求:通过实训,学生可以使用扫描工具进行主机和端口扫描;掌握密码暴力破解的原理;掌握黑客入侵的一般步骤;能使用远程控制软件;能清除主机上的木马软件。

实训内容:远程侵入;远程控制。

实训条件:网络实训室,攻击工具。

实训操作方法步骤: 1.远程侵入(1)使用扫描工具(Nmap,X-Scan)寻找入侵目标(2)使用协议分析工具WireShark分析多种扫描方式的特点(3)构造字典,对系统管理员密码进行暴力破解 2.远程控制(1)使用 Psexec.exe、TFTP 等工具在目标主机上安装远程控制服务器软件r_server.exe(2)启动远程控制客户端软件,对目标主机进行远程控制实训考核标准:学习态度30%+实训作品70%实训项目四: 桌面主机整体防御方案设计实训学时:2学时实训目的要求:通过实训,学生可以进行拒绝服务攻击;能进行缓冲区溢出攻击;能运用工具制作木马;能诊断计算机的安全状态;能设计桌面主机安全配置单;能鉴别不安全的上网行为。

IceSword(冰刃)-木马查杀全接触-教程

就会出來对话框,

然后你找到你想“改写”的那个文件,应该就是病毒文件吧

这里一般看不到,你可以自己输入,我现在运行的病毒文件是桌面上的VIRUS.EXE

因为我这的病毒文件是隐藏的,所以大家看不到,我只有手工输入文件名字

然后你点确定?

然后你创建的那个垃圾文件就写入了病毒文件里

写入了病毒文件里会有什么改变呢?

大家可以看看对应的程序名字和位置是否是正常的程序

NEXT,”内核模块”

内核程序是通过系统盘里的(如果系统在C盘下),C:\windows\system32\ntkrnlpa.exe等程序启动,基本上是C:\windows\system32\drivers\下的sys文件,当然也有少部分C:\windows\system32\目录下的sys文件,仅有很少的几个dll文件,我计算机有3个。

当然IceSword中添加注册表编辑并不是为了解决上面的问题,因为已经有了很多很好的工具可以代替Regedit。IceSword中的“注册表”项是为了查找被木马后门隐藏的注册项而写的,它不受目前任何注册表隐藏手法的蒙蔽,真正可靠的让你看到注册表实际内容

再看“文件”项

同样的具备反隐藏、反保护的功能。当然就有一些副作用,文件保护工具(移走文件和文件加密类除外)在它面前就无效,如果你的机器与人共用,那么不希望别人看到的文件就采用加密处理吧,以前的文件保护(防读或隐藏)是没有用的。还有对安全的副作用是本来system32\config\SAM等文件是不能拷贝也不能打开的,但IceSword是可以直接拷贝的。不过只有管理员能运行IceSword。

ICESWORD

有这么一款软件,它专为查探系统中的幕后黑手——木马和后门而设计,内部功能强大,它使用了大量新颖的内核技术,使内核级的后门一样躲无所躲,它就是——IceSword 冰刃。

IceSword冰刃(以下简称IceSword)是一款斩断系统黑手的绿色软件。

在笔者的使用中,IceSword表现很令笔者满意,绝对是一把强悍的瑞士军刀——小巧、强大。

1.IceSword的“防”打开软件,看出什么没?有经验的用户就会发现,这把冰刃可谓独特,它显示在系统任务栏或软件标题栏的都只是一串随机字串“CE318C”,而并是通常所见的软件程序名(见图1)。

这就是IceSword独有的随机字串标题栏,用户每次打开这把冰刃,所出现的字串都是随机生成,随机出现,都不相同(随机五位/六位字串),这样很多通过标题栏来关闭程序的木马和后门在它面前都无功而返了。

另外,你可以试着将软件的文件名改一下,比如改为killvir.exe,那么显示出来的进程名就变为了killvir.exe。

现在你再试着关闭一下IceSword,是不是会弹出确认窗口?这样那些木马或后门就算通过鼠标或键盘钩子控制窗口退出按钮,也不能结束IceSword的运行了,只能在IceSword的面前乖乖就范了。

图12.IceSword的“攻”如果IceSword只有很好的保护自身功能,并没有清除木马的能力,也不值得笔者介绍了。

如果大家还记得本刊2005年第5期《如何查杀隐形木马》一文,那一定会觉得IceSword表现相当完美了。

但这只所谓的隐身灰鸽子,在IceSword面前只算是小儿科的玩意。

因为这只鸽子只能隐身于系统的正常模式,在系统安全模式却是再普通不过的木马。

而IceSword的作者就在帮助中多次强调IceSword是专门针对功能强大的内核级后门设计的。

今天,笔者通过一次经历来说明IceSword几招必杀技。

前段时间,笔者某位朋友的个人服务器(Windows 2003),出现异常,网络流量超高,朋友使用常规方法只可以清除简单的木马,并没有解决问题,怀疑是中了更强的木马,于是找来笔者帮忙。

冰刃使用教程

冰刃使用教程(顽固文件杀灭工具-冰刃Icesword)p.s. 具体可参见下面的参考资料,带图,附中文版下载这是一斩断黑手的利刃,它适用于Windows 2000/XP/2003 操作系统,其内部功能是十分强大,用于查探系统中的幕后黑手-木马后门,并作出处理。

可能您也用过很多类似功能的软件,比如一些进程工具、端口工具,但是现在的系统级后门功能越来越强,一般都可轻而易举地隐藏进程、端口、注册表、文件信息,一般的工具根本无法发现这些“幕后黑手”。

IceSword 使用了大量新颖的内核技术,使得这些后门躲无所躲。

使用前请详细阅读说明。

第一次使用请保存好数据,需要您自己承担可能的风险,特别是多处理器机器的朋友,谢谢. 增加使用教程,帮助更多需要帮助的人lceSword冰刃(以下简称IceSword)是一款斩断系统黑手的绿色软件。

在笔者的使用中,IceSword表现很令笔者满意,绝对是一把强悍的瑞士军刀——小巧、强大。

1.IceSword的“防” 打开软件,看出什么没?有经验的用户就会发现,这把冰刃可谓独特,它显示在系统任务栏或软件标题栏的都只是一串随机字串“CE318C”,而并是通常所见的软件程序名(见图1)。

这就是IceSword独有的随机字串标题栏,用户每次打开这把冰刃,所出现的字串都是随机生成,随机出现,都不相同(随机五位/六位字串),这样很多通过标题栏来关闭程序的木马和后门在它面前都无功而返了。

另外,你可以试着将软件的文件名改一下,比如改为 killvir.exe,那么显示出来的进程名就变为了killvir.exe。

现在你再试着关闭一下IceSword,是不是会弹出确认窗口?这样那些木马或后门就算通过鼠标或键盘钩子控制窗口退出按钮,也不能结束IceSword的运行了,只能在IceSword的面前乖乖就范了。

点击在新窗口中浏览图片图12.IceSword的“攻” 推荐以后用火狐上网,火狐可以保障你上网的安全,可以放心浏览,可以屏蔽病毒和木马火狐浏览器在线更新可防止最近最流行的木马及病毒变种.如果IceSword只有很好的保护自身功能,并没有清除木马的能力,也不值得笔者介绍了。

网络安全实验报告[共五篇]

![网络安全实验报告[共五篇]](https://img.taocdn.com/s3/m/1aa839ecd05abe23482fb4daa58da0116c171f0c.png)

网络安全实验报告[共五篇]第一篇:网络安全实验报告实验一:网络扫描实验【实验目的】了解扫描的基本原理,掌握基本方法,最终巩固主机安全【实验内容】1、学习使用Nmap的使用方法2、学习使用漏洞扫描工具【实验环境】1、硬件 PC机一台。

2、系统配置:操作系统windows XP以上。

【实验步骤】1、端口扫描1)解压并安装ipscan15.zip,扫描本局域网内的主机2)解压nmap-4.00-win32.zip,安装WinPcap运行cmd.exe,熟悉nmap命令(详见“Nmap详解.mht”)。

3)试图做以下扫描:扫描局域网内存活主机,扫描某一台主机或某一个网段的开放端口扫描目标主机的操作系统试图使用Nmap的其他扫描方式,伪源地址、隐蔽扫描等2、漏洞扫描解压X-Scan-v3.3-cn.rar,运行程序xscan_gui.exe,将所有模块选择扫描,扫描本机,或局域网内某一台主机的漏洞【实验背景知识】1、扫描及漏洞扫描原理见第四章黑客攻击技术.ppt2、NMAP使用方法扫描器是帮助你了解自己系统的绝佳助手。

象Windows 2K/XP 这样复杂的操作系统支持应用软件打开数百个端口与其他客户程序或服务器通信,端口扫描是检测服务器上运行了哪些服务和应用、向Internet或其他网络开放了哪些联系通道的一种办法,不仅速度快,而且效果也很不错。

Nmap被开发用于允许系统管理员察看一个大的网络系统有哪些主机以及其上运行何种服务。

它支持多种协议的扫描如UDP,TCP connect(),TCP SYN(half open), ftp proxy(bounce attack),Reverse-ident, ICMP(ping sweep), FIN, ACK sweep,Xmas Tree, SYN sweep,1 和Null扫描。

可以从SCAN TYPES一节中察看相关细节。

Nmap还提供一些实用功能如通过tcp/ip来甄别操作系统类型、秘密扫描、动态延迟和重发、平行扫描、通过并行的PING侦测下属的主机、欺骗扫描、端口过滤探测、直接的RPC扫描、分布扫描、灵活的目标选择以及端口的描述。

使用冰刃IceSword进行安全检查

使用冰刃IceSword进行安全检查(图解)2009-05-06 来源:整理冰刃的英文名称为IceSword,是一款系统诊断、清除利器,其内部功能是十分强大,用于探查系统中的木马后门,并进行相应的处理。

它适用于Windows 2000/XP/2003 操作系统,其内部功能是十分强大,用于探查系统中的木马后门,并进行相应的处理。

IceSword 使用了大量新颖的内核技术,使得这些后门躲无所躲,是一款检查后门的好工具。

IceSword目前只为使用32位的x86兼容CPU的系统设计,另外运行IceSword需要管理员权限,其主要功能有:(1)查看进程查看包括运行进程的文件地址、各种隐藏的进程以及优先级;可以轻易杀掉用任务管理器、Processes xp等工具杀不掉的进程;用它还可以查看进程的线程、模块信息等。

(2)查看端口类似于Cport、Active Port这类工具,显示当前本地程序打开的端口以及相应的应用程序地址、名字,包括使用了各种手段隐藏端口的工具。

(3)内核模块加载到系统内和空间的PE模块,一般都是驱动程序(*.sys),可以看到各种已经加载的驱动,包括一些隐藏的驱动文件。

(4)启动组可以查看Windows启动组里面的文件路径、名称以及文件等,缺点是无法对启动文件进行删除。

(5)服务用于查看系统中的被隐藏的或未隐藏的服务,隐藏的服务以红色显示。

提供对服务的操作,可以启动、停止或者禁用服务。

(6)查看SPI和BHOSPI是服务提供接口,即所有Windows的网络作业都是通过这个接口发出和接收数据包的。

BHO是浏览器的辅助插件,用户启动浏览器的时候,它就可以自动启动,弹出广告窗口等,冰刃提供对SPI和BHO模块的查看。

(7)查看SSDT (System Service Descriptor Table)内核级后门有可能修改系统服务描述表,以截获系统中的服务函数调用,特别是一些老的rootkit。

Icesword使用

1、刷新列表:请再次点击“进程”按钮,或点击右键,选择“刷新列表”。

2、结束进程:点击左键选中一项,或按住Ctrl键选择多项,然后使用右键菜单的“结束进程”将它们结束掉。

3、线程信息:在右键菜单中选择“线程信息”。

注意其中的“强制终止”是危险的操作 ,对一个线程只应操作一次,否则系统可能崩溃。为了尽量通用,里面注释掉了大量代码,因而是不完全的。不过可以应付一些用户的要求了:终止系统线程与在核心态死循环的线程,虽然可能仍然能看到它们的存在,那只是一些残留。

“列表”将当前List(仅对前5项,即:进程、端口、内核模块、启动组、服务)中的某些列内容保存在用户指定的log文件中。比如,要保存进程路径名入log文件,先点击“进程”按钮,再选择“列表”菜单,指定文件后确定即可。

托盘切换:将Icesword最小化到托盘或反之。

操作时首先填入读的起始地址和长度,点击“读内存”,如果该进程内的指定地址有效,则读取并显示,您可以在编辑框中修改后点击“写内存”写入选中的进程。注意此刻的提示框会建议您选“否”即不破除COW机制,在您不十分明白COW之前,请选择“否”,否则可能写入错误的地址给系统带来错误以至崩溃。

读出内容后,可以点击“反汇编”查看反汇编值,某些木马修改函数入口来hook函数,可由反汇编值分析判断。

端口

此栏的功能是进程端口关联。它的前四项与netstat -an类似,后两项是打开该端口的进程。

在“进程ID”一栏中,出现0值是指该端口已关闭,处于“TIME_WAIT”状态,由于2000上使用技术XP/2003有所不同,所以前者与后二者上的显示可能些微差别。IceSword破除系统级后门的端口隐藏,只要进程使用windows系统功能打开了端口,就逃不出查找。不过注意因为偷懒,未将隐藏的端口像进程那样红色显示,所以您需要自己对照。

冰刃IceSword详细的使用方法

冰刃IceSword详细的使用方法有这么一款软件,它专为查探系统中的幕后黑手——木马和后门而设计,内部功能强大,它使用了大量新颖的内核技术,使内核级的后门一样躲无所躲,它就是——IceSword冰刃。

IceSword冰刃(以下简称IceSword)是一款斩断系统黑手的绿色软件。

在笔者的使用中,IceSword表现很令笔者满意,绝对是一把强悍的瑞士军刀——小巧、强大。

1.IceSword的“防”打开软件,看出什么没?有经验的用户就会发现,这把冰刃可谓独特,它显示在系统任务栏或软件标题栏的都只是一串随机字串“CE318C”,而并是通常所见的软件程序名(见图1)。

这就是IceSword独有的随机字串标题栏,用户每次打开这把冰刃,所出现的字串都是随机生成,随机出现,都不相同(随机五位/六位字串),这样很多通过标题栏来关闭程序的木马和后门在它面前都无功而返了。

另外,你可以试着将软件的文件名改一下,比如改为killvir.exe,那么显示出来的进程名就变为了killvir.exe。

现在你再试着关闭一下IceSword,是不是会弹出确认窗口?这样那些木马或后门就算通过鼠标或键盘钩子控制窗口退出按钮,也不能结束IceSword的运行了,只能在IceSword的面前乖乖就范了。

2.IceSword的“攻”如果IceSword只有很好的保护自身功能,并没有清除木马的能力,也不值得笔者介绍了。

如果大家还记得本刊2005年第5期《如何查杀隐形木马》一文,那一定会觉得IceSword表现相当完美了。

但这只所谓的隐身灰鸽子,在IceSword面前只算是小儿科的玩意。

因为这只鸽子只能隐身于系统的正常模式,在系统安全模式却是再普通不过的木马。

而IceSword的作者就在帮助中多次强调IceSword是专门针对功能强大的内核级后门设计的。

今天,笔者通过一次经历来说明IceSword几招必杀技。

前段时间,笔者某位朋友的个人服务器(Windows 2003),出现异常,网络流量超高,朋友使用常规方法只可以清除简单的木马,并没有解决问题,怀疑是中了更强的木马,于是找来笔者帮忙。

顽固文件杀灭工具-冰刃Icesword(冰刃使用教程)

别以为只是系统自带的任务管理器功能弱,未能发现。我们又用了IceSword与Process Explorer(另一款功能强大的进程查看软件)进行对比,同样也没办法发现“幕后黑手”的踪影(见图3)。

IS采取了很多新颖的、内核级的方法和手段,关于它的技术细节不在本文讨论之列,下面主要从使用者角度讲一下它的主要功能:

■查看进程

包括运行进程的文件地址、各种隐藏的进程以及优先级。用它也可以轻易杀掉用任务管理器、Procexp等工具杀不掉的进程。还可以查看进程的线程、模块信息,结束线程等。

1.IceSword的“防”

打开软件,看出什么没?有经验的用户就会发现,这把冰刃可谓独特,它显示在系统任务栏或软件标题栏的都只是一串随机字串“CE318C”,而并是通常所见的软件程序名(见图1)。这就是IceSword独有的随机字串标题栏,用户每次打开这把冰刃,所出现的字串都是随机生成,随机出现,都不相同(随机五位/六位字串),这样很多通过标题栏来关闭程序的木马和后门在它面前都无功而返了。另外,你可以试着将软件的文件名改一下,比如改为killvir.exe,那么显示出来的进程名就变为了killvir.exe。现在你再试着关闭一下IceSword,是不是会弹出确认窗口?这样那些木马或后门就算通过鼠标或键盘钩子控制窗口退出按钮,也不能结束IceSword的运行了,只能在IceSword的面前乖乖就范了。

网管u家u.bitscn@com

■注册表Regedit有什么不足?

说起Regedit的不足就太多了,比如它的名称长度限制,建一个全路径名长大于255字节的子项看看(编程或用其他工具,比如 regedt32),此项和位于它后面的子键在regedit中显示不出来;再如有意用程序建立的有特殊字符的子键regedit根本打不开。

笔记本电脑性能瓶颈分析前言

在Windows系统中,NTFS分区格式具有强大的文件限制设置功能,可以设置某个文件是否可以被程序调用访问等。通过这个功能,我们一样可以阻止木马调用相应的DLL文件,从而彻底地清除掉DLL木马文件。

双击打开“我的电脑”,点击菜单命令“工具”→“文件夹选项”→“查看”,在高级设置的选项卡下去掉“简单文件共享”的选择。

添加规则设置完毕后,点击“应用设置”按钮,然后重启系统。在重启系统前要检查SSM的设置,保证SSM随系统启动而加载运行。当系统重启时,会自动阻止该进程调用rejoice.dll木马文件。由于木马文件没有任何进程调用,所以就可以直接删除了。

此外,我们还可以利用其它工具来清除DLL木马后门,例如Tiny Personnal Firewall 2005(TPF)防火墙的“balcklist”禁止运行功能等,清除的原理都是一样的,总之是在木马DLL文件被调用之前,阻止其被进程加载,从而达到结束木马进程并删除木马的目的。

del C:\\Windows\\System32\\test.dll

start explorer.exe

第一行是结束explorer.exe,第二回是删除木马文件test.dll,第三行是重启explorer.exe

2、使用IceSword卸载DLL文件调用

如果木马是插入了“svchost.exe”之类的关键进程中,就不能指望进程管理器来结束进程了,可能需要一些附加的工具卸载掉某个DLL文件的调用。

如果DLL木马是注入到系统关键进程中的话,可以考虑用IceSword卸载DLL文件;如若失败,那么直接用SSM建立规则或者通过阻止DLL文件的加载就可以了

硬盘和内存、CPU不同,内存和CPU的运算物力磨损可以忽略不计,硬盘需要依赖机械的马达来转动磁片,而马达的转速、散热等问题制约了硬盘的小型化和高速化,特别是2.5寸硬盘。

IceSword端口枚举功能

IceSword端口枚举功能互■慧..三.文/图Leminis最近在写ARK小程序准备实现端口枚举功能,因此对lceSwordV1.22的端口枚举功能很有兴趣.我原来只是在网上看到说lceSword是通过自己构建lRP向网络协议驱动发送请求,就首先验证了一下这个说法.运行IrpTrackerv2.18,选中\Driver\tcpip驱动对象,之后运行lCeSW0rdV1.22,选中端口枚举,之后在lrpTracker最后截取的lRP请求中选中一个双击,会获取如图1所示的信息,确定这个IRP信息是由IceSword发出的,而发向的设备对象是\Device\Udp.看来lceSword真的是自己构建lRP直接获取端口信息的.下面我们研究一下其驱动代码的实现.首先将esword.exe脱壳,直接用PE—Explorer提取icesw0rd驱动.用IDAv5.2加载分析.不过在分析之前需要装上Decompiler.v1.0,它是可以把二进制码转化成C语言形式的lDA插件.■呵啊…:簿我们知道,要发送lRP,必须先打开设备的符号连接,而网络协议驱动的符号连接有好几个,其中包括\Device\Udp和\Device\Tcp,那么我们在lDA的NamesWindow窗口中找找,看是否有相关信息.结果找到aDeviceTCP一1,aDeviceTcp一2和aDeviceUdp一1,aDeviceUdp一2四个字符串.通过这字符串可以找到如下代码:口'u'●uru)栏目编辑)icefire)*********************.text:00021344pushOFFFFFFF6h.text:00021346popeax~text:00021347.implocret~213CF#.mxt:0002l34C;一一一一.text:0002l34C.text:0002l34Cloc一2l34C:;eODEXREF:EnumPort+34l35j.mxt:0002134Cleaeax,[ebp+FileObject];接块I;\\Dice\\T印和一个eol=Ije巩抬特踞及4-Fg~Handie抬钟然薏调月函数.text:0002l34FpushoffsetaDeviceTcp一2;\\Device\-\Tcp'.text:00021354pusheax;Obj~~.text:00021355leaflax,[ebp+FfleHandle].text:00021358pusheaxj产球ll_.c垂e,rext:0002l359ca珏GetOectByName.text:0002135Etesteax,ea)【.text:0002l360jlshortlocret_213CF.text:00021362moveax.400h—.text:00021367imP.shortloc_2l384.text:00021369;,text:O0021369.text:Ooo2l369loc_21369:;溅XREF:Enu耐'or圣+3AI35j一..text:00021369l£leaeax,l[ebp+FileObiect]接块2和接头I的不同之处是僚入的待案连接不慝丙,,嗣,l..,dI'j..text:O002136Cpushoff~taDeviceUdp_2"\,,le\\U审".text:00021371pusheax;Object.mxt:00021372lea[eax,【ebp+FfleHandle].text:O0021375pushflax;FfleHandte.text:00021376ca11GetObjec~ByName?.text:0002l37Btesteax.eax,text:0002137Dljlshortlocret_213CF.text:0002137Fmoveax.401h.text:0002l384.一,~xt:O002139Fmov.托,:珏0o2l3A6mv[ebp+var_lCi00h[ebp+var_181;l02h13ADpush24hlnperL绷瞄th13AFpusheax姗哟惭l3B0push:【e1)p十Fi1eO【】jl=jl簖裱一这段代码中,模块1和模块2调用的是同一个函数.我们进入这个函数,按F5,调用Decompifel".v1.0,分析获取的C语言代码如下. 琵蠢誊器鹣蠹《l}通过上面代码,我们知道原来这个函数的功能是通过ZwCreateFiJe:Jq-开设备,获取设备句柄,之后通过ObReferenceObjectByHandle获取FileObject对象,并返回该值.我们将该函数命名为GetObjectByName,其函数声明应该为NTSTA TUSGetObj~tByName( OUTPHANDLEFileHandle. OUTPFILE—OBJECToect, PCWSTRSourceString//SourceS~rlng为设备遴摸名般扫I,,,砌和,~咖,,该函数的功能是通过设备连接名获取设备句柄和设备的文件对象名.模块1和模块2分别获取\\DeviCe\\TcP和\\DeviCe\\Udp设备的句柄和文件对象.我们再来看模块3部分调用的函数,根据传入的参数信息,我们猜测获取端口信息的功能就是在这里实现的.进入模块3调用的函数,按F5,获取如下代石马=s~nedint~dcallGetPortlnfomation(PFlI孟l0BJECT FfleOb]ect,PVOIDInputBuffer,ULONGInputBufferLeng~ PVOIDOutputBuffer,ULONGOutputBuffertergtNifrsignedintresult;//eax@IPIRPMyIrp;//e口x@2 struct—DEVICE—OBJECT4v8:ebx@2PIRPv9;//esi@2intvl0;//O-.~X@2PFILEOBJECTvll;//ecx@4inty12;//eax@4struct_KEVENTEvent;//[sp+Ch]【bp—I8h】@ signedimvl4;//【sp+lCh]【bl@4imv15;//【s州-7.Ohl【bp_-4h】@llresult=一l07374181l;if(FileObject)vl0=sub20E2A(FileObject);v8=(struct—DEVICE_OBJECT4)vlO:MyIrp:IoBuiMDeviceloControLRequest(Oxl2Ooo3u.(PDEVICE_OBJECT)vl0,InputBuffer,InputBufferLength,OutputBuffer,OutputBufferLength,■呵0,0,v9=Mylrp;if(Mylrp){vl1=FfleObject;V12=(.int)((char})Mylrp一>Tail.Overlay CurrentS~ckLocation一36);4(_DWORD4)(vl2+20))=v8;4(一DWORD十)(vl24-24)=vll;Kelp~tializeEvent(.&Event,0,O);v9->UserEvent:&Event;v9->UserIosb=(PIO_STATUS_BLOCK)&v14; if(dword_3FAF0&&dword_3F750)result=Sub_20E6E(v&V9);//J融蔷数是个西数籀钟暂不如遗是咩夸函数elseresult=IofCaUDriver(v8v9);if(删t==259)KeWaitForSingleObject(&Event,0,0,0,O); resultv14;l.if(a6)*(_DWORD4)a6=vI&.;}else{result=-1073741670:…}}iretum=result;通过观察,我们在函数开头发现一个未知函数SU.D一20E2A,它接受了一个FileObject对象指针,我们进入该函数按F5,得到代码如下栏icef.ire')icefre@ha.cker:CO.mcn__臣_l—_巨I_E譬__吼>栏目编辑>.■■誓嗣■■盈—●●■■■—■■■很明显.这个函数的功能是调用loGetRelatedDevice0bjec1.通过FileObject获取设备对象.我们将此函数命名为GetDeviceObject.其函数声明为:该函数通过loBuldDeVicelocontr0JRequest构建一个lR尸.填充的lOCTL是Ox120003u.我们通过IrpTracker截取的IceSword向\\Device\\Tcp"发送的IRP的IOCTL码如图2所示,IoControlCode是Ox120003.=tru~tDeviceIoControl:Ⅵn0utputBufferLength=Ox4000Ⅵ∞N6InputBu~~erLen~th=0x24:Ⅵ_0N6IoControlCode:Oxt20003PVOIDTy!~e3InputBu~~er=OxBA^2694CvIcE_OBⅡcTDeviceObjeCt=Ox88B?72B8(\Device\TcpL卫_0BⅡcTFileObjeCt=0x877ZZ290COB~L卫T工ONlc0uTI耽CompletionRoutine=OxO0000000 工DContext=OxO0000000图2通过上面的比较.证明了我们的分析方向是正确的.由此.我们知道lCeSWOrd通过IoBuildDeviceloCOntrOlRequest构建一个IoControlCode为Oxl20003的IRP.通过IofCalIDriver向\\DeviC百\\TcP"和\\DevfCe\\Udp"两个设备发送IRP.获取端口信息.至此,我们对IceSword的端口枚举功能就分析完了,下面我们要分析一下代码1中的函数给\\Device\\Tcp和"\\Device\\Udp"两个设备发送lRP时,输入缓冲区传送的是什么参数.在((Rootkit—Eindows内核的安全防护》一书的IRPHOOK的例子是HOOK\\Dev;ce\\Tcp"和\\Device\\Udp"这两个设备的DEVICE—CONTOL例程.在这个例子中,我们知道向这两个网络协议设备发送查询fRP时,输入缓冲区的结构体是TCP_REQUEST——QUERY——INFORMATION_EX.在DDK的tinfo.h中.我们可以获取向这两个网络协议设备发送查询lRP时,输入缓冲区的结构体TCP—REQUEST—QUERY—INFORMATION—EX以及相关结构的定义我们将代码1的函数命名为GetPortlnfomation.在lDA中看到底是哪里调用了这个函数.在第一处调用此函数的调用语句前,我们发现了两段代码蒜蘸葚冀述滔垂骞爹盘荔1—疆l是.三.丢Kmj■l阁Itext:000212A4mov【ebp+toi—ty列,100htext:000212ABlnov[ebp+toi—idl,lOlh在((Rootkit—Windows内核的安全防护的IRPHOOK网络驱动例子中.我们很熟悉0x400,0X2OO,0X1OO,0x1O1等几个数字.看代码pushdwordptrfebp+OCh1:OutputBuffer.就知道这个就是输入缓冲区的数据结构了.由于用Decompiler.v1.OR能将一些基本的模块转化成C语言.在此,我们自己把代码5中填充TCP—REQUEST—QUERY—INFORMATION—EX的结构用C代码实现.其中每个参数的不同设置.大家可以参考tdinfo.h文件中的定义.■■■■■■●L—————————————————————————————————一————————————————————————————一IPTCP—REQUEST—QUERY—INFORMATION~Ex1 IpRequestlnformationEx;前置知识:汇编语言关键词:破解,网游双开,完整性校验pRequestlnformationEx->iD.toi—entity.tel一enUty=CL—TL—ENTITY;一>ID.toLe~tity.teLinsta.nce=O:DReq删mmati0nEx一>ID.t0王_class=07,20O; pRequestlnformationExr>ID.toLtype=Oxloo;IpRequestlnformationEx一>iD.toLid:0xlO2;I ————————————————————————————————————————————————————■_I_-一至此.我们就}BlceSword的端1:3枚举部分全部分析完毕了.至于获取的缓冲区的数据结构,大家可以参考{{Rootkit—Wndows内核的安全防护一书中IRPHOOK例子中已经定义好的.通过分析.我们知道IceSword获取端口信息是很底层的.直接从驱动中获取.不过这样是无法躲避IRPHOOK攻击的.需要在调用驱动的DEVICE—CONTROL例程时.检查该例程指针是否被HO0K了.仂在泡菜盛行的今天,相中一款自己心目中的非泡菜网游的确不容易.EVE.这款已经在国内运营2年的游戏.终于再次进入我的视线.目前EVE已从当初开账号就需要CD~KEY.调整为了免费试玩15天.但经验告诉我们.免费的午餐不好吃.这不,虽说是免费试玩.可是游戏中处处充满了限制,高级技能无法学习就算了.竟然不能同时开两个账号来玩.可能为了提高收费用户的地位,如果在一台电脑上登录一个试玩账号,而后再试图登录一个收费账号.试玩账号会被T下线.与服务器失去连接.并且无任何提示强行下线.为了解决这个问题.下面我们就对其进行一番探究.鉴于这款游戏在国内不够火,研究的人也属少数,因此在百度,G00gIe好一阵搜索,才找,mcrL一_u-ll'1到了一个可行的方法.就是先开一个账号.然后把EVE.exe的兼容性改为Windows2000的.可以再开一个(再改为wind0WS98还能再开).就是每开一个账户得改一次.这个办法很麻烦,因为你不得不每次都更改兼容性设置.因此,我们需要找一个快捷高效的办法.我们注意看EVE执行起来以后的执行文件.如图1所示,注意看程序名称和路径.这里是游戏真正执行的位置.找到游戏目录以后,把主程序复制一份.并设置其兼容性,如图2所示.看似一切就绪了,但我们如果试图执行其中的EXE文件的话,会提示客户端完整性校验失败, 提示移除ExeF_le-Copy.exe文件.很明显是对目录的执行文件进行了检测,因此我们必须跳过这个检测才可以.。

电脑中的木马病毒如何彻底查杀

电脑中的木马病毒如何彻底查杀电脑中的木马病毒如何彻底查杀在用电脑的过程中,经常会遇到一些木马病毒,中病毒后,很多人都会表示用电脑杀毒软件杀毒就可以了,还有一些人在使用杀毒软件后发现,病毒在重启电脑之后又再次出现了,那么怎么样才能彻底查杀电脑中的木马病毒呢?下面和大家分享一些方法。

一、文件捆绑检测将木马捆绑在正常程序中,一直是木马伪装攻击的一种常用手段。

下面我们就看看如何才能检测出文件中捆绑的木马。

1.MT捆绑克星文件中只要捆绑了木马,那么其文件头特征码一定会表现出一定的规律,而MT捆绑克星正是通过分析程序的文件头特征码来判断的。

程序运行后,我们只要单击“浏览”按钮,选择需要进行检测的文件,然后单击主界面上的“分析”按钮,这样程序就会自动对添加进来的文件进行分析。

此时,我们只要查看分析结果中可执行的头部数,如果有两个或更多的可执行文件头部,那么说明此文件一定是被捆绑过的!2.揪出捆绑在程序中的木马光检测出了文件中捆绑了木马是远远不够的,还必须请出“Fearless Bound File Detector”这样的“特工”来清除其中的木马。

程序运行后会首先要求选择需要检测的程序或文件,然后单击主界面中的“Process”按钮,分析完毕再单击“Clean File”按钮,在弹出警告对话框中单击“是”按钮确认清除程序中被捆绑的木马。

二、清除DLL类后门相对文件捆绑运行,DLL插入类的木马显的更加高级,具有无进程,不开端口等特点,一般人很难发觉。

因此清除的步骤也相对复杂一点。

1.结束木马进程由于该类型的木马是嵌入在其它进程之中的,本身在进程查看器中并不会生成具体的项目,对此我们如果发现自己系统出现异常时,则需要判断是否中了DLL木马。

在这里我们借助的是IceSword工具,运行该程序后会自动检测系统正在运行的进程,右击可疑的进程,在弹出的菜单中选择“模块信息”,在弹出的窗口中即可查看所有DLL模块,这时如果发现有来历不明的项目就可以将其选中,然后单击“卸载”按钮将其从进程中删除。

IceSSL插件配置

1.IceSSL简介Ice版本:Ice-3.1.1操作系统:Windows XP SP2JDK版本:JDK 1.6安全性对于许多分布式应用程序来说是一个重要的考虑因素,无论是在企业内部网还是在不可信的网络,如Internet。

保护敏感的信息,确保其完整性,并验证通信双方的身份的能力,这些能力对于开发安全的应用程序来说是必不可少的。

考虑到这些目标,Ice提供了这些功能的IceSSL插件,IceSSL插件使用SSL协议。

2.配置IceSSL将IceSSL合并到你的应用程序中,需要安装IceSSL插件,根据你的安全需求进行配置,并创建SSL端点。

安装IceSSL插件通过在配置文件中添加Ice.Plugin属性,不需要修改应用程序源代码。

2.1. C++应用程序C++ IceSSL插件的可执行代码驻留在Unix的共享库上和Windows上的一个动态链接库(DLL)中。

如下所示属性Ice.Plugin:Ice.Plugin.IceSSL=IceSSL:createIceSSL该属性值IceSSL:createIceSSL允许Unix和Windows的Ice运行时寻找到IceSSL库(在Unix 和Windows上),并且初始化插件。

该库必须出现在共享库路径(大多数Unix 平台的LD_LIBRARY_PATH,在Windows 平台上的path环境变量)指定的目录中。

2.2. Java应用程序Ice.Plugin属性配置如下:Ice.Plugin.IceSSL=IceSSL.PluginFactoryIceSSL.PluginFactory 是一个class类名,允许ice运行时初始化IceSSL插件,这些类包含在Ice.jar 包中。

2.3. 创建SSL端点安装了IceSSL 插件之后,就可以在端点中使用一种新协议ssl了。

例如,下面的端点列表创建了一个TCP 端点、一个SSL 端点,以及一个UDP 端点: MyAdapter.Endpoints=tcp -p 8000:ssl -p 8001:udp -p 8000如这个例子所演示的,UDP端点可以使用和TCP或SSL端点相同的端口号,因为UDP是一种不同的协议,有自己的端口集。

ICE简单介绍及使用示例

ICE简单介绍及使用示例1、ICE是什么?ICE是ZEROC的开源通信协议产品,它的全称是:The Internet Communications Engine,翻译为中文是互联网通信引擎,是一个面向对象的中间件,使我们能够以最小的代价构建分布式应用程序。

ICE使我们专注于应用逻辑的开发,它来处理所有底层的网络接口编程,这样我们就不用去考虑这样的细节:打开网络连接、网络数据传输的序列化与反序列化、连接失败的尝试次数等。

2、为什么会有ICE?ICE是分布式应用的一种比较好的解决方案,虽然现在也有一些比较流行的分布式应用解决方案,如微软的.NET(以及原来的DCOM)、CORBA及WEB SERVICE 等,但是这些面向对象的中间件都存在一些不足:.NET是微软产品,只面向WINDOWS系统,而实际的情况是在当前的网络环境下,不同的计算机会运行不同的系统,如LINUX上面就不可能使用.NET;CORBA虽然在统一标准方面做了很多的工作,但是不同的供应商实现之间还是缺乏互操作性,并且目前还没有一家供应商可以针对所有的异种环境提供所有的实现支持,且CORBA的实现比较复杂,学习及实施的成本都会比较高;WEB SERVICE最要命的缺点就是他的性能问题,对于要求比较高的行业是很少会考虑WEB SERVICE的。

ICE的产生就是源于.NET、CORBA及WEB SERVICE这些中间件的不足,它可以支持不同的系统,如WINDOWS、LINUX等,也可以支持在多种开发语言上使用,如C++、C、JAVA、RUBY、PYTHON、VB等,服务端可以是上面提到的任何一种语言实现的,客户端也可以根据自己的实际情况选择不同的语言实现,如服务端采用C语言实现,而客户端采用JAVA语言实现,底层的通讯逻辑通过ICE的封装实现,我们只需要关注业务逻辑。

3、ICE是如何工作的?Ice 是一种面向对象的中间件平台,这意味着 Ice为构建面向对象的客户-服务器应用提供了工具、API 和库支持。

冰河中文说明书(通用型)20130514

目录一系统简介---------------------------------------------------------------------------------------41、系统配置说明---------------------------------------------------------------------------------42、功能特点---------------------------------------------------------------------------------------4二结构及技术指标----------------------------------------------------------------------------51、技术参数---------------------------------------------------------------------------------------52、安装注意事项---------------------------------------------------------------------------------63、警告---------------------------------------------------------------------------------------------64、电源及接地要求------------------------------------------------------------------------------65、系统安装步骤---------------------------------------------------------------------------------7三系统编程---------------------------------------------------------------------------------------71、恢复出厂状态---------------------------------------------------------------------------------82、编程密码修改---------------------------------------------------------------------------------83、闪断时间设置---------------------------------------------------------------------------------84、总机设置---------------------------------------------------------------------------------------95、分机互打来电显示设置---------------------------------------------------------------------96、普通外线出局号设置------------------------------------------------------------------------97、拨打总机号设置---------------------------------------------------------------------------98、*# 键互换-------------------------------------------------------------------------------------109、分机闹钟设置-------------------------------------------------------------------------------1010、数码录音时间设置------------------------------------------------------------------------1011、数码录音------------------------------------------------------------------------------------1112、录音试听------------------------------------------------------------------------------------1113、音乐试听------------------------------------------------------------------------------------1114、设置自动值班等待语音接通时间------------------------------------------------------1215、无人接听转移时间------------------------------------------------------------------------1216、设置来电显示收号模式------------------------------------------------------------------1217、开通外线------------------------------------------------------------------------------------1318、日间(夜间)值班模式-------------------------------------------------------------------1319、设置外线日间(夜间)呼入振铃分机------------------------------------------------1320、外线呼入振铃延时------------------------------------------------------------------------1 421、外线话务量使用分配------------------------------------------------------------------1422、外线自动值班无拨号处理------------------------------------------------------------1423、外线呼叫转移无人接听处理---------------------------------------------------------1424、开关部呼叫代接功能---------------------------------------------------------------1425、开关部通话转移功能---------------------------------------------------------------1426、排队振铃---------------------------------------------------------------------------------1527、分机出局方式设置---------------------------------------------------------------------1528、日间(夜间)呼出等级限制设置-----------------------------------------------------1529、呼出限时设置---------------------------------------------------------------------------1630、遇忙、无人接听转移设置-------------------------------------------------------------1631、呼叫无条件转移设置------------------------------------------------------------------1632、外线日间(夜间)使用权限设置-----------------------------------------------------1733、分机设置---------------------------------------------------------------------------1734、呼出限制字头设置---------------------------------------------------------------------1735、呼出特许字头设置---------------------------------------------------------------------1836、移动账号---------------------------------------------------------------------------------1837、计费延时时间设定---------------------------------------------------------------------1938、清除计费话单---------------------------------------------------------------------------19四使用方法-------------------------------------------------------------------------------------191、人工值班----------------------------------------------------------------------------------192、自动值班----------------------------------------------------------------------------------203、代接外()线-------------------------------------------------------------------------204、拨打外线----------------------------------------------------------------------------------205、预约外线----------------------------------------------------------------------------------206、选择外线----------------------------------------------------------------------------------207、外线转移----------------------------------------------------------------------------------208、拨打线----------------------------------------------------------------------------------219、三方通话----------------------------------------------------------------------------------2110、外线保留--------------------------------------------------------------------------------2211、拨打总机--------------------------------------------------------------------------------2212、线转移---------------------------------------------------------------------------------2213、分机查询功能---------------------------------------------------------------------------2214、系统日期时间查询功能--------------------------------------------------------------2315、系统版本查询功能---------------------------------------------------------------------2316、闹钟使用---------------------------------------------------------------------------------2317、移动账号使用方法--------------------------------------------------------------------------2318、监听--------------------------------------------------------------------------------------- -----2419、呼叫无条件转移----------------------------------------------------------------------------2420、遇忙、无人接听转移-----------------------------------------------------------------------2421、免打扰-----------------------------------------------------------------------------------------2422、群呼(紧急呼叫)--------------------------------------------------------------------------25五常见故障及排除-------------------------------------------------------------------------------25附录一名称术语----------------------------------------------------------------------------------26附录二出厂默认----------------------------------------------------------------------------------27附录三系统功能编程指令----------------------------------------------------------------------28附录四操作使用代码----------------------------------------------------------------------------31附录五路由选择功能(可选)----------------------------------------------------------32附录六日夜值班功能设置----------------------------------------------------------------------3 5附录七IP加拨功能------------------------------------------------------------------------------36附录八外线联号功能----------------------------------------------------------------------------37附录九特色功能----------------------------------------------------------------------------------39一、系统简介1、系统配置说明:本说明书适用于冰河TX6000集团(交换机)S、K、P等系列,说明书上所列出的功能必须该型号机型支持才可设置,具体请参照功能说明后面标注所支持的机型或产品的配置参数。

冰刃IceSword使用教程

冰刃IceSword使用教程冰刃IceSword1.22中文版,实战清除病毒、木马流程(通用方法)这不是一篇简单的IceSword使用教程。

类似教程看过很多,但对新手而言往往不知道该如何使用。

本文将详细介绍清理隐藏进程、Rootkit类程序、强力删除文件与清理注册表的流程及方法,暂不解释原理术语。

使用流程概括:设置IS-->结束可疑进程-->恢复SSDT-->删除文件-->删除病毒创建的“系统服务”-->其它清理注意事项:如何退出IceSword:直接关闭,若你要防止进程被结束时,需要以命令行形式输入:IceSword.exe /c,此时需要Ctrl+Alt+D才能关闭(使用三键前先按一下任意键)。

如果最小化到托盘时托盘图标又消失了:此时可以使用Ctrl+Alt+S将IceSword主界面唤出。

因为偷懒没有重绘图标,将就用吧^_^。

如果无法在正常模式下运行,那么请进入安全模式查杀。

使用前请先断网!!!(一)设置IceSword运行IceSword.exe。

如果无法运行,请先试着将文件名改成随即名字。

如: 点击左上角的“文件”,再选择“设置”,勾选最下面的三项,点“确定”。

注意:这样设置后是无法再打开任何新的程序的。

如果要配合SREng等软件扫描出的日志,请先打开文件再设置。

(二)结束可疑进程红色项应全部结束(当然主程序IceSword.exe除外),是非正常的隐藏进程。

系统默认是没有的。

如果你确定哪些是正常的可以不关。

顺便结束这些进程:Explorer.exe、iexplore.exe、rundll32.exe(三)恢复SSDT记下这里显示的文件位置以及文件名。

具体看图吧。

(四)清理文件首先应清理SSDT中显示的文件,还有第一步中红色进程的文件。

为完全清理文件,可以右键文件夹,选“搜索文件”查找前面找到的文件。

具体方法同注册表搜索有时强制删除文件会失败,请先使用“删除”。

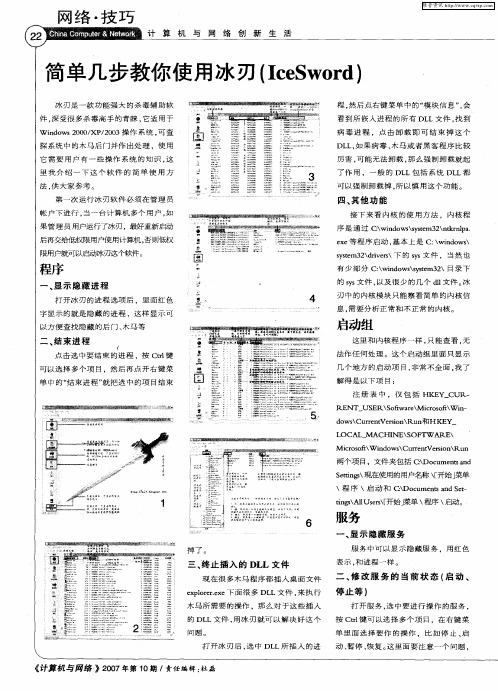

简单几步教你使用冰刃(IceSword)

: : ;

一 f — ~ ~ # , 一 _ _ …

l { 静

爨

程序

一

有 少部 分 C:wid wsss m3 \目录 下 \ n o \yt 2 e 的 ss y 文件 , 以及 很 少 的几 个 d1 l文件 。 冰

基

鼍 ,

、

显 示 隐 藏 进 程

件 , 受 很 多 杀毒 高 手 的青 睐 , 深 它适 用 于

W id ws 0 0 XP 2 0 n o 0 / / 0 3操 作 系统 . 查 2 可

;连 :嚣 l 壁 冀 舯 : : ; 嚣 崭 : 嚣 南 … … } 一 ……… 々 黧 鍪 篆 薹 ~ … “ l

^ , 伸 一

-

二、 结束进 程

… 一 一 ~ ~ 一 ~ … 一 - “ - … ^ 一 ’ … ’ 一 … f … ● … … ~ … 、p … ‘ ~ … … … m ・

点 击 选 中要 结 束 的进 程 .按 Ct 键 r l

:

:

' ‘

#

糟

蕊 m i 强

■

■

= :: 蒜

; :警 ’ 嚣

伸 一

嚣 墨嚣 :: : 盘嚣 鬟 : … … ~

… t …

…

l 、 '

…

{ … 一

‘

…

0 ’ …

…

’ ^

一

~

’

- …

} …

…

…

…

…

~ …

一

鬣一 ~ :t

●■

…

l

j

法 作任 何 处 理 。这 个启 动 组 里 面 只显 示 几 个 地方 的启 动 项 目 , 常 不 全面 , 了 非 我

ICE-WR讲解Ke制作

ICE-WR讲解Ke制作ICE-WR的perl与ke入门!Kore第一讲: Kore运行与编译by ICE-WRKore是用perl来编写,目前WIN32系统比较流行的是ActivePerl,网站自行百度,而如果你需要把Kore编译为exe执行文件,那你需要安装Perl PDK,里面有perlapp用来把.pl文件转为.exe 文件已经安装了ActivePerl和perl PDK了,但为什么还不能运行Kore.pl呢?请打开Kore.pl,你会看到类似这样的语句:use Time::HiRes qw(time usleep);use IO::Socket;use语句用作调用模块,而你没有这些模块那就当然运行不了咯,PDK里包含一个叫VPM(Visual Package Manager)的模块管理软件,运行后会出现一个搜索网页,在搜索栏输入Time::HiRes和IO::Socket 就会从网上把模块搜索出来并安装到你的电脑里,只要把模块都装好,那你就可以运行Kore.pl了如何把.pl文件转为.exe文件呢?这里需要用PDK里的perlapp,在这里用KE 的编译来举例:perlapp --xclude --icon KoreEasy.ico KoreEasy.pl--xclude 编译时不包含perl58.dll文件,这样会让编译出来的程序小点,但别的机器要运行时需要复制perl58.dll--icon 这个是指定图标文件ActivePerl下载地址自行百度Perl PDK下载地址自行百度Kore第二讲: Kore与Perl by ICE-WRKore是用perl语言来编写的,perl是一种简单而强大的脚本语言,.pl的文件就是perl脚本,需要解释器来运行,例如:Windows 平台下的Active Perl。

要想了解Kore,不需要对perl非常精通,当你第一次看Kore.pl时估计会非常头痛,一些语句甚至无法理解,大部分都是一些匹配模式,例如:foreach () {next if (/^#/);s/[\r\n]//g;s/\s+/ /g;s/\s+$//g;@args = split /\s/, $_;}Kore第三讲: Kore的程序结构by ICE-WRKore的程序执行流程如下:1)程序初始化:调用模块,初始化变量2)读入数据文件3)建立控制台指令输入连接及与服务器连接4)执行主程序,主程序是个循环,只要没有接收到quit指令就一直执行,包括如下功能:a)执行控制台指令b)分析接收到的封包,转化为Kore里的游戏信息,如HP/SP等c)根据信息执行AId)检查连接情况5)接收到quit指令后结束连接和程序Kore原版有8000行代码,但实际上主程序只有20行代码!了解主程序你就能知道整个运作原理了,以下位主程序代码的解释:while ($quit != 1) {#当不是$quit = 1时,一直执行以下程序,假如你在Kore里输入quit,那就会退出Kore啦usleep($config{'sleepTime'});#usleep就是要睡眠多少微秒,作用是等待封包接收及减低CPU 占用率if (dataWaiting(\$input_socket)) {#$input_socket用来读取控制台指令,如果有指令输入,则执行以下代码$input_socket->recv($input, $MAX_READ);#从$input_socket读取数据并储存在$input,例如我们输入"i"指令,那$input就等于"i"parseInput($input);#parseInput是个子程序,用来执行控制台指令} elsif (dataWaiting(\$remote_socket)) {#$remote_socket用来接收封包,加入服务器发送了封包过来,则执行以下代码$remote_socket->recv($new, $MAX_READ);#从$remote_socket读取服务器发送过来的数据,$MAX_READ 是用来限制一次读入的数据量$msg .= $new;#由于服务器每次发送的封包不一定是完整的数据,所以Kore会把封包连接起来并储存在$msg$msg_length = length($msg);#这里是计算解释封包前的长度while ($msg ne "") {#当有封包数据时,一直执行下面的代码$msg = parseMsg($msg);#parseMsg是封包解释子程序,负责把封包转换为各种数据,例如HP/SP等,运行时读取$msg,运行后把已经解释完毕的封包去掉,并返回给$msg,这个过程就是,读完一段就删除一段last if ($msg_length == length($msg));#因为封包解释子程序是解释完一段就删除一段的,所以这里比较解释前和解释后的$msg长度,来判断是否仍然有未解释的封包,假如解释前和解释后的$msg长度一样,那就代表已经没有要解释的封包,终止执行这个封包解释循环$msg_length = length($msg);#记录下解释后的封包长度,用作下一次比较}}#上面的循环是用作接收指令和解释封包,执行后会运行以下子程序“AI”$ai_cmdQue_shift = 0;#$ai_cmdQue是用作远程控制(聊天指令控制)do {AI(\%{$ai_cmdQue[$ai_cmdQue_shift]}) if ($conState == 5 && timeOut(\%{$timeout{'ai'}}) && $remote_socket && $remote_socket->connected());#$conState 5代表已经完成登陆过程,并开始游戏;因为进入游戏后会收到大量信息,所以等待timeout.txt里AI指定的秒数后才执行AI;后面两个判断是代表连接正常undef %{$ai_cmdQue[$ai_cmdQue_shift++]};$ai_cmdQue-- if ($ai_cmdQue > 0);#以上两句是用作执行远程控制} while ($ai_cmdQue > 0);checkConnection();#管理数据通讯连接状况的子程序,例如:登陆和断线等功能}Kore第四讲: RO封包简要说明by ICE-WRRO客户端与服务器间通过TCP协议连接,并互相传递信息,封包内容类似B0 00 05 00 E0 10 00 00#00b0 w lRO的封包头包含2个字节,数值从0064到01FF,上面的封包头为00B0,每种封包分别代表不同类型的信息。

IceSword软件安装包与实验指导书优秀doc资料

IceSword软件安装包与实验指导书优秀doc资料实验指导书一、实验原理IceSword二、实验环境软件工具:IceSword三、实验内容●IceSword的安装和使用●IceSword创建进程和线程规则四、实验步骤:1.打开,双击,打开主界面,如下图所示:IceSword的界面左侧包括:查看,注册表和文件。

查看里面包括进程,端口点击某进程,按右键下拉菜单的内容有:刷新列表:再次点击“进程”按钮,或点击右键,选择“刷新列表”结束进程:选中某一项进程,右键菜单中的“结束进程”,可以结束该进程;其中的“强制终止”是危险操作,对一个线程只应操作一次,否则系统可能崩溃。

➢模块信息:选择explorer进程,右键菜单中选择“模块信息”,如图所示:上面详细的显示当前进程调用的所有DLL文件,可以卸除有异常的DLL文件。

“卸除”对于系统DLL是无效的,可以使用“强制解除”。

不过会使该进程终止。

2)查看端口:此栏的功能是进程端口关联,前四项与netstat -an类似,后两项是打开该端口的进程。

在“进程ID”中出现0值表明该端口已经关闭,处于“TIME_WAIT”状态。

如图所示:3)查看内核模块:内核模块即系统当前加载的核心模块,比如驱动程序,如图所示:4)查看启动组:显示两个RUN子键的内容。

如图所示:5)查看服务:查看系统中的被隐藏的或未呗隐藏的服务,隐藏的服务以红色显示,如图所示:6)查看“监视进线程创建”进线程穿件记录保存在以循环缓冲里,要IceSword运行期间才进行记录,可以用来发现木马后门创建死了什么进程和线程。

如图所示:3.IceSword注册表操作IceSword的注册表与RegEdit用法类似,不同的是有权限打开与修改任何子键,包括SAM子键。

如图所示:4.IceSword对文件的操作IceSword的文件操作与资源管理器类似,但只提供文件删除、复制的功能。

其特点是防止文件隐藏,同时可以修改已打开的文件,可以强制删除任何文件,包括系统文件。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Icesword使用

icesword功能强大,初学者慎用,不要乱删文件以及注册表信息。

冰刃IceSword 1.22 简介

添加的小功能有:

1、进程栏里的模块搜索(Find Modules)

2、注册表栏里的搜索功能(Find、Find Next)

3、文件栏里的搜索功能,分别是ADS的枚举(包括或不包括子目录)、普通文件查找(Find Files)

上面是要求最多的,确实对查找恶意软件有帮助

4、BHO栏的删除、SSDT栏的恢复(Restore)

5、Advanced Scan:第三步的Scan Module提供给一些高级用户使用,一般用户不要随便restore,特别不要restore第一项显示为"-----"的条目,因为它们或是操作系统自己修改项、或是IceSword修改项,restore后会使系统崩溃或是IceSword不能正常工作。

最早的IceSword 也会自行restore一些内核执行体、文件系统的恶意inline hook,不过并未提示用户,现在觉得像SVV那样让高级用户自行分析可能会有帮助。

另外里面的一些项会有重复(IAT hook与Inline modified hook),偷懒不检查了,重复restore并没有太大关系。

还有扫描时不要做其它事,请耐心等待。

有朋友建议应该对找到的结果多做一些分析,判断出修改后代码的意义,这当然不错,不过要完美的结果工作很烦琐——比如我可以用一条指令跳转,也可以用十条或更多冗余指令做同样的工作——而目前没有时间完善,所以只有JMP/PUSH+RET的判断。

提议下对高级用户可选的替代方案:记住修改的地址,使用进程栏里的“内存读写”中的“反汇编”功能,就先请用户人工分析一下吧,呵呵。

6、隐藏签名项(View->Hide Signed Items)。

在菜单中选中后对进程、模块列举、驱动、服务四栏有作用。

要注意选中后刷新那四栏会很慢,要耐心等。

运行过程中系统相关函数会主动连接外界以获取一些信息(比如去获取证书吊销列表),一般来说,可以用防火墙禁之,所以选中后发现IS有连接也不必奇怪,M$搞的,呵呵。

7、其他就是内部核心功能的加强了,零零碎碎有挺多,就不细说了。

使用时请观察下View->Init State,有不是“OK”的说明初始化未完成,请report一下。

IceSword是一斩断黑手的利刃(所以取这土名,有点搞e,呵呵)。

它适用于Windows 2000/XP/2003/Vista操作系统,用于查探系统中的幕后黑手(木马后门)并作出处理,当然使用它需要用户有一些操作系统的知识。

在对软件做讲解之前,首先说明第一注意事项:此程序运行时不要激活内核调试器(如softice),否则系统可能即刻崩溃。

另外使用前请保存好您的数据,以防万一未知的Bug带来损失。

IceSword目前只为使用32位的x86兼容CPU的系统设计,另外运行IceSword需要

管理员权限。

如果您使用过老版本,请一定注意,使用新版本前要重新启动系统,不要交替使用二者。

IceSword内部功能是十分强大的。

可能您也用过很多类似功能的软件,比如一些进程工具、端口工具,但是现在的系统级后门功能越来越强,一般都可轻而易举地隐藏进程、端口、注册表、文件信息,一般的工具根本无法发现这些“幕后黑手”。

IceSword使用大量新颖的内核技术,使得这些后门躲无所躲。

如何退出IceSword:直接关闭,若你要防止进程被结束时,需要以命令行形式输入:IceSword.exe /c,此时需要Ctrl+Alt+D才能关闭(使用三键前先按一下任意键)。

如果最小化到托盘时托盘图标又消失了:此时可以使用Ctrl+Alt+S将IceSword主界面唤出。

因为偷懒没有重绘图标,将就用吧^_^。

您无须为此软件付费,但如果您使用时发现了什么Bug,请mail to me:jfpan20000@ ,十分感谢。

更新说明:

1.20:(1)恢复了插件功能,并提供一个文件注册表的小插件,详见FileReg.chm;(2)对核心部分作了些许改动,界面部分仅文件菜单有一点变化。

1.20(SubVer 111E3):添加对32位版本Vista(NtBuildNumber:6000)的支持。

1.22:(1)增加普通文件、ADS、注册表、模块的搜索功能;(2)隐藏签名项;(3)添加模块的HOOK扫描;(4)核心功能的加强。

进程

欲察看当前进程,请点击“进程”按钮,在右部列出的进程中,隐藏的进程会以红色醒目地标记出,以方便查找隐藏自身的系统级后门。

1.16中进程栏只纳入基本功能,欲使用一些扩展的隐藏进程功能,请使用系统检查。

右键菜单:

1、刷新列表:请再次点击“进程”按钮,或点击右键,选择“刷新列表”。

2、结束进程:点击左键选中一项,或按住Ctrl键选择多项,然后使用右键菜单的“结束进程”将它们结束掉。

3、线程信息:在右键菜单中选择“线程信息”。

注意其中的“强制终止”是危险的操作,对一个线程只应操作一次,否则系统可能崩溃。

为了尽量通用,里面注释掉了大量代码,因而是不完全的。

不过可以应付一些用户的要求了:终止系统线程与在核心态死循环的线程,虽然可能仍然能看到它们的存在,那只是一些残留。

4、模块信息:在右键菜单中选择“模块信息”。

“卸除”对于系统DLL是无效的,你可以使用“强制解除”,不过强制解除系统DLL必然会使进程挂掉。

强制解除后在使用PEB来查询模块的工具中仍可看到被解除的DLL,而实际上DLL 已经被卸掉了。

这是因为我懒得做善后处理了——修改PEB的内容。

5、内存读写:在右键菜

单中选择“内存读写”。

操作时首先填入读的起始地址和长度,点击“读内存”,如果该进程内的指定地址有效,则读取并显示,您可以在编辑框中修改后点击“写内存”写入选中的进程。

注意此刻的提示框会建议您选“否”即不破除COW机制,在您不十分明白COW之前,请选择“否”,否则可能写入错误的地址给系统带来错误以至崩溃。

读出内容后,可以点击“反汇编”查看反汇编值,某些木马修改函数入口来hook函数,可由反汇编值分析判断。

端口

此栏的功能是进程端口关联。

它的前四项与netstat -an类似,后两项是打开该端口的进程。

在“进程ID”一栏中,出现0值是指该端口已关闭,处于“TIME_WAIT”状态,由于2000上使用技术XP/2003有所不同,所以前者与后二者上的显示可能些微差别。

IceSword破除系统级后门的端口隐藏,只要进程使用windows系统功能打开了端口,就逃不出查找。

不过注意因为偷懒,未将隐藏的端口像进程那样红色显示,所以您需要自己对照。

内核模块:即当前系统加载的核心模块比如驱动程序。

启动组:是两个RUN子键的内容,懒得写操作了,请自行更改注册表。

服务:用于查看系统中的被隐藏的或未隐藏的服务,隐藏的服务以红色显示,注意在操作时可能有的服务耗时较长,请稍后手动刷新几次。

SPI、BHO:不多说了。

SSDT:即系统服务派发表,其中被修改项会红色显示。

消息钩子:枚举系统中所注册的消息钩子(通过SetWindowsHookEx等),若钩子函数在exe 模块中则是实际的地址,若在dll模块中则是相对于dll基址的偏移,具体请自行判断吧(一般地址值小于0x400000的就是全局钩子)。

监视进线程创建:顾名思义,进线程的创建纪录保存在以循环缓冲里,要IceSword运行期间才进行纪录,您可以用它发现木马后门创建了什么进程和线程,尤其是远线程。

红色显示的即是进程创建(目标进程TID为0时为进程创建,紧接其后的红色项是它的主线程的创建)和远线程创建(应该注意),须注意的是,此栏只显示最新的1024项内容。

监视进程终止:一般只是监视一个进程结束另一个进程,进程结束自身一般不纪录。

系统检查:1.22中有更新

注册表

与Regedit用法类似,注意它有权限打开与修改任何子键,使用时要小心,不要误修改(比如SAM子键)。

子键的删除、子键下项的创建都是在左边子键上点击右键,在菜单中选择即可,而右边各项上点击则出现“删除所选”的菜单,删除选中的一项或多项。

在右边双击一项则出现修改对话框。

文件

文件操作与

资源管理器类似,但只提供文件删除、复制的功能。

其特点还是防止文件隐藏,同时可以修改已打开文件(通过复制功能,将复制的目标文件指定为那个已打开文件即可)。

菜单

设置:此栏中各项意义与其名称一致,具体可见FAQ。

转储:“GDT/IDT”在当前目录保存GDT和IDT的内容入GDT.txt、IDT.txt;

“列表”将当前List(仅对前5项,即:进程、端口、内核模块、启动组、服务)中的某些列内容保存在用户指定的log文件中。

比如,要保存进程路径名入log文件,先点击“进程”按钮,再选择“列表”菜单,指定文件后确定即可。

托盘切换:将Icesword最小化到托盘或反之。