paloalto2016渠道大会02

PaloAlto_ACE认证考试题库及答案2016-1月

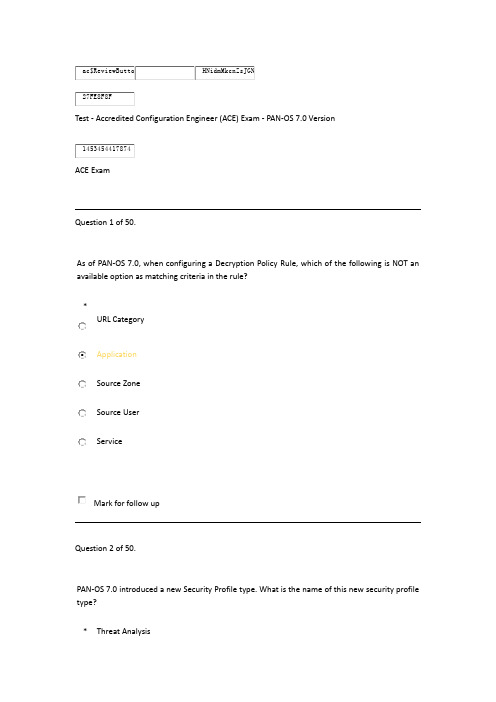

Test - Accredited Configuration Engineer (ACE) Exam - PAN-OS 7.0 VersionACE ExamQuestion 1 of 50.As of PAN-OS 7.0, when configuring a Decryption Policy Rule, which of the following is NOT an available option as matching criteria in the rule?*URL CategoryApplicationSource ZoneSource UserServiceMark for follow upQuestion 2 of 50.PAN-OS 7.0 introduced a new Security Profile type. What is the name of this new security profile type?*Threat AnalysisWildFire AnalysisFile AnalysisMalwareAnalysisMark for follow upQuestion 3 of 50.Which of the following most accurately describes Dynamic IP in a Source NAT configuration?*A single IP address is used, and the source port number is changed.The next available IP address in the configured pool is used, but the source port number is unchanged.A single IP address is used, and the source port number is unchanged.The next available address in the configured pool is used, and the source port number is changed.Mark for follow upQuestion 4 of 50.Palo Alto Networks offers WildFire users three solution types. These solution types are the WildFire Public Cloud, The WF-500 Private Appliance, and the WildFire Hybrid solution. What is the main reason and purpose for the WildFire Hybrid solution?*The WildFire Hybrid solution enables outside companies to share the same WF-500 Appliance while at the same time allowing them to send only their private files to theprivate WF-500.The WildFire Hybrid solution enables companies to send to the WF-500 Private Appliance keeping them internal to their network, as well providing the option to send other, general files to the WildFire Public Cloud for analysis.The WildFire Hybrid solution places WF-500s at multiple places in the cloud, so that firewall appliances distributed throughout an enterprise's network receive WildFire verdicts with minimal latency while retaining data privacy.The WildFire Hybrid solution is only offered to companies that have sensitive files to protect and does not require a WildFire subscription.Mark for follow upQuestion 5 of 50.Which of the following interface types can have an IP address assigned to it?*Layer 3Layer 2TapVirtualWireMark for follow upQuestion 6 of 50.True or False: The PAN-DB URL Filtering Service is offered as both a Private Cloud solution and a Public Cloud solution.True FalseMark for follow upQuestion 7 of 50.True or False: The WildFire Analysis Profile can only be configured to send unknown files to the WildFire Public Cloud only.True FalseMark for follow upQuestion 8 of 50.All of the interfaces on a Palo Alto Networks device must be of the same interface type.True FalseMark for follow upQuestion 9 of 50.What is the maximum file size of .EXE files uploaded from the firewall to WildFire?*Always 10 megabytes.Configurable up to 10megabytes.Configurable up to 2 megabytes.Always 2 megabytes.Mark for follow upQuestion 10 of 50.Attackers will employ a number of tactics to hide malware. One such tactic is to encode and/or compress the file so as to hide the malware. With PAN-OS 7.0 the firewall can decode up to four levels. But if an attacker has encoded the file beyond four levels, what can you as an administer do to protect your users?*Create a Decryption Profile for multi-level encoded files and apply it to a Decryption Policy.Create a File Blocking Profile for multi-level encoded files with the action set to block.Create a File Blocking Profile for multi-level encoded files and apply it to a Decryption Policy.Create a Decryption Policy for multi-level encoded files and set the action to block.Mark for follow upQuestion 11 of 50.What will be the user experience when the safe search option is NOT enabled for Google search but the firewall has "Safe Search Enforcement" Enabled?*The user will be redirected to a different search site that is specified by the firewall administrator.A block page will be presented with instructions on how to set the strict Safe Search optionfor the Google search.The Firewall will enforce Safe Search if the URL filtering license is still valid.A task bar pop-up message will be presented to enable Safe Search.Mark for follow upQuestion 12 of 50.Which of the following is NOT a valid option for built-in CLI Admin roles?*deviceadminread/writedevicereadersuperuserMark for follow upQuestion 13 of 50.Palo Alto Networks firewalls support the use of both Dynamic (built-in user roles) and Role-Based (customized user roles) for Administrator Accounts.True FalseMark for follow upQuestion 14 of 50.Besides selecting the Heartbeat Backup option when creating an Active-Passive HA Pair, which of the following also prevents "Split-Brain"?*Creating a custom interface under Service Route Configuration, and assigning this interface as the backup HA2 link.Configuring an independent backup HA1 link.Under “Packet Forwarding”, selecting the VR Sync checkbox.Configuring a backup HA2 link that points to the MGT interface of the other device in the pair.Mark for follow upQuestion 15 of 50.What are the benefits gained when the "Enable Passive DNS Monitoring" checkbox is chosen on the firewall? (Select all correct answers.)Improved malware detection in WildFire.Improved PAN-DB malware detection.Improved BrightCloud malware detection.Improved DNS-based C&C signatures.Mark for follow upQuestion 16 of 50.Which of the following is a routing protocol supported in a Palo Alto Networks firewall?*EIGRPRIPv2IGRPISISMark for follow upQuestion 17 of 50.What is the default DNS sinkhole address used by the Palo Alto Networks Firewall to cut off communication?*Any layer 3 interface address specified by the firewall administrator.The default gateway of the firewall.The local loopback address.The MGT interface address.Mark for follow upQuestion 18 of 50.Which of the following CANNOT use the source user as a match criterion? *QoSSecuirty PoliciesAnti-virus ProfileDoS ProtectionPolicy BasedForwardingMark for follow upQuestion 19 of 50.When configuring the firewall for User-ID, what is the maximum number of Domain Controllers that can be configured?*1505010010Mark for follow upQuestion 20 of 50.Previous to PAN-OS 7.0 the firewall was able to decode up to two levels. With PAN-OS 7.0 the firewall can now decode up to how many levels?*SixFiveFourThreeMark for follow upQuestion 21 of 50.When configuring Admin Roles for Web UI access, what are the available access levels?*Enable and Disable onlyAllow and Deny onlyEnable, Read-Only, and DisableNone, Superuser, DeviceAdministratorMark for follow upQuestion 22 of 50.User-ID is enabled in the configuration of …*An Interface.A SecurityProfile.A Zone.A Security Policy.Mark for follow upQuestion 23 of 50.Considering the information in the screenshot above, what is the order of evaluation for this URLFiltering Profile?*Allow List, Block List, Custom Categories, URL Categories (BrightCloud or PAN-DB).Block List, Allow List, URL Categories (BrightCloud or PAN-DB), CustomCategories.Block List, Allow List, Custom Categories, URL Categories (BrightCloud orPAN-DB).URL Categories (BrightCloud or PAN-DB), Custom Categories, Block List, AllowList.Mark for follow upQuestion 24 of 50.Choose the best answer: In PAN-OS, the WildFire Subscription Service allows updates for malware signatures to be distributed as often as…*Once an hourOnce a weekOnce every 15minutesOnce a dayMark for follow upQuestion 25 of 50.As a Palo Alto Networks firewall administrator, you have made unwanted changes to the Candidate configuration. These changes may be undone by Device > Setup > Operations > Configuration Management>....and then what operation?*Revert to Running ConfigurationRevert to last Saved ConfigurationLoad Configuration VersionImport Named ConfigurationSnapshotMark for follow upQuestion 26 of 50.The "Drive-By Download" protection feature, under File Blocking profiles in Content-ID, provides: *The ability to use Authentication Profiles, in order to protect against unwanted downloads.Password-protected access to specific file downloads for authorized users.P rotection against unwanted downloads by showing the user a response page indicating that a file is going to be downloaded.Increased speed on downloads of file types that are explicitly enabled.Mark for follow upQuestion 27 of 50.In order to route traffic between Layer 3 interfaces on the Palo Alto Networks firewall, you need a:*Virtual RouterVLANVirtual WireSecurityProfileMark for follow upQuestion 28 of 50.Which type of license is required to perform Decryption Port Mirroring? *A subscription-based PAN-PA-DecryptlicenseA subscription-based SSL Port licenseA free PAN-PA-Decrypt licenseA Client Decryption licenseMark for follow upQuestion 29 of 50.Which of the following are methods that HA clusters use to identify network outages? *Link and Session MonitorsHeartbeat and SessionMonitorsPath and Link MonitoringVR and VSYS MonitorsMark for follow upQuestion 30 of 50.Color-coded tags can be used on all of the items listed below EXCEPT: *Service GroupsZonesVulnerabilityProfilesAddress ObjectsMark for follow upQuestion 31 of 50.Which statement below is True?*PAN-OS uses BrightCloud for URL Filtering, replacing PAN-DB.PAN-OS uses PAN-DB for URL Filtering, replacing BrightCloud.PAN-OS uses PAN-DB as the default URL Filtering database, but also supports BrightCloud.PAN-OS uses BrightCloud as its default URL Filtering database, but also supports PAN-DB.Mark for follow upQuestion 32 of 50.Which of the following platforms supports the Decryption Port Mirror function?*PA-3000VM-Series100PA-2000PA-4000Mark for follow upQuestion 33 of 50.Which of the following would be a reason to use the PAN-OS XML API to communicate with a Palo Alto Networks firewall?*To permit syslogging of User Identification events.To pull information from other network resources for User-ID.To allow the firewall to push User-ID information to a Network Access Control (NAC) device.Mark for follow upQuestion 34 of 50.Which link is used by an Active/Passive cluster to synchronize session information?*The UplinkThe ManagementLinkThe Data LinkThe Control LinkMark for follow upQuestion 35 of 50.Taking into account only the information in the screenshot above, answer the following question. Which applications will be allowed on their standard ports? (Select all correct answers.)SkypeGnutellaSSHBitTorrentMark for follow upQuestion 36 of 50.Which of the following must be enabled in order for User-ID to function?*Captive Portal Policies must be enabled.Security Policies must have the User-ID option enabled.User-ID must be enabled for the source zone of the traffic that is to be identified.Captive Portal must be enabled.Mark for follow upQuestion 37 of 50.A Config Lock may be removed by which of the following users? (Select all correct answers.)SuperusersThe administrator who set itAny administratorDevice administratorsMark for follow upQuestion 38 of 50.An enterprise PKI system is required to deploy SSL Forward Proxy decryption capabilities. True FalseMark for follow upQuestion 39 of 50.What is the default setting for 'Action' in a Decryption Policy's rule?*DecryptNo-DecryptNoneAnyMark for follow upQuestion 40 of 50.Without a WildFire subscription, which of the following files can be submitted by the Firewall to the hosted WildFire virtualized sandbox?*PDF files onlyPE files onlyPE and Java Applet (jar and class) onlyMS Office doc/docx, xls/xlsx, and ppt/pptx filesonlyMark for follow upQuestion 41 of 50.Which pre-defined Admin Role has all rights except the rights to create administrative accounts and virtual systems?*SuperuserDevice AdministratorA custom admin role must be created for this specific combination ofrights.vsysadminMark for follow upQuestion 42 of 50.When using Config Audit, the color yellow indicates which of the following?*A setting has been changed between the two configfilesA setting has been deleted from a config file.A setting has been added to a config fileAn invalid value has been used in a config file.Mark for follow upQuestion 43 of 50.In which of the following can User-ID be used to provide a match condition?*S ecurity PoliciesNAT PoliciesZone ProtectionPoliciesThreat ProfilesMark for follow upQuestion 44 of 50.Using the API in PAN-OS 6.1, WildFire subscribers can upload up to how many samples per day?*10005010500Mark for follow upQuestion 45 of 50.When configuring a Security Policy Rule based on FQDN Address Objects, which of the following statements is True?*The firewall resolves the FQDN first when the policy is committed, and resolves the FQDN again at DNS TTL expiration.The firewall resolves the FQDN first when the policy is committed, and resolves the FQDN again each time Security Profiles are evaluated.In order to create FQDN-based objects, you need to manually define a list of associated IP addresses.Mark for follow upQuestion 46 of 50.In a Destination NAT configuration, the Translated Address field may be populated with either an IP address or an Address Object.True FalseMark for follow upQuestion 47 of 50.An interface in tap mode can transmit packets on the wire.True FalseMark for follow upQuestion 48 of 50.WildFire may be used for identifying which of the following types of traffic?*DHCPRIPv2MalwareOSPFMark for follow upQuestion 49 of 50.When an interface is in Tap mode and a Policy’s action is set to “block”, the interface will send a TCP reset.True FalseMark for follow upQuestion 50 of 50.After the installation of the Threat Prevention license, the firewall must be rebooted.True F alseMark for follow upSave / Return Later Summary 窗体底端。

Paloalto网络安全解决方案HA

Paloalto网络安全解决方案北京信诺瑞得信息技术有限公司目录1概述32方案设计42.1拓扑结构 (4)3方案说明43.1设备功能简介 (4)3.2下一代防火墙技术优势 (5)3.2.1识别技术53.2.2整合式威胁防范93.2.3控制应用,阻止威胁93.2.4SP3架构:单次完整扫描103.2.5网络与应用漏洞攻击防范:101概述随着网络的建设,网络规模的扩大,鉴于计算机网络的开放性和连通性,为计算机网络的安全带来极大的隐患,并因为互联网开放环境以及不完善的网络应用协议导致了各种网络安全的漏洞。

计算机网络的安全设备和网络安全解决方案由此应运而生,并对应各种网络的攻击行为,发展出了各种安全设备和各种综合的网络安全方案。

零散的网络安全设备的堆砌,对于提高网络的安全性及其有限,因此,如何有效的利用但前的网络设备,合理组合搭配,成为网络安全方案成功的关键。

但是,任何方案在开放的网络环境中实施,均无法保证网络系统的绝对安全,只能通过一系列的合理化手段和强制方法,提高网络的相对安全性,将网络受到的危险性攻击行为所造成的损失降到最低。

网络安全问题同样包含多个方面,如:设备的安全、链路的冗余、网络层的安全、应用层的安全、用户的认证、数据的安全、VPN应用、病毒防护等等。

在本方案中,我们提出的解决方案主要侧重在于:HA(高可用性)、IPSecVPN但是paloalto同时也能解决网络层安全、访问控制的实现、病毒的防护、间谍软件的防护、入侵的防护、URL的过滤、,以提高网络的安全防御能力,并有效的控制用户上网行为和应用的使用等安全问题。

2方案设计2.1拓扑结构3方案说明总公司与分公司之间用IPSecVPN连接总公司采用两台paloalto4050组成HA(Active-Active),提高网络可用性和稳定性3.1设备功能简介Paloalto设备可采用Active-Active和Active-Standby两种模式运行,在本方案中采用Active-Active模式,以便可以最大的发挥设别的性能。

palo alto 日志解析

palo alto 日志解析

Palo Alto Networks是一家网络安全公司,其产品包括防火墙

和安全日志管理系统。

日志解析通常涉及从Palo Alto防火墙和安

全设备收集的日志文件。

这些日志文件包含有关网络活动、安全事

件和流量的信息。

解析这些日志可以帮助安全团队识别潜在的威胁、监控网络流量和分析安全事件。

首先,日志解析可以帮助分析网络流量和活动。

通过分析Palo Alto设备生成的日志,可以了解网络中发生了什么,包括哪些应用

程序被使用、哪些IP地址被访问以及哪些安全事件发生了。

这有助

于监控网络活动并及时发现异常行为。

其次,日志解析还可以帮助识别潜在的安全威胁。

通过分析

Palo Alto设备生成的日志,安全团队可以识别潜在的攻击、恶意

软件传播和其他安全威胁。

这有助于及时采取措施来应对这些威胁,保护网络安全。

此外,日志解析还可以用于合规性和审计目的。

许多行业都有

严格的合规性要求,要求组织监控和记录其网络活动。

通过解析

Palo Alto设备生成的日志,可以满足这些合规性要求,并为审计

提供必要的信息。

最后,日志解析也可以用于性能优化。

通过分析日志,可以了

解网络流量模式、瓶颈和性能问题,从而优化网络配置和改进性能。

总的来说,Palo Alto日志解析对于监控网络活动、识别安全

威胁、满足合规性要求和优化网络性能都非常重要。

通过全面解析

这些日志,可以更好地保护组织的网络安全并提高整体网络效率。

Paloalto NETWORKS 操作版技术手册

Paloalto NETWORKS 操作版技术手册Paloalto Networks 是全球知名的网络安全厂商,他们提供了一套完整的网络安全解决方案。

其中,Paloalto Networks 操作版技术手册是他们的一款重要产品,它为用户提供了详细的操作手册,帮助他们更好地使用 Paloalto Networks 安全设备。

在本文中,我们将深入探讨 Paloalto Networks 操作版技术手册的相关内容。

一、产品介绍Paloalto Networks 操作版技术手册是一款针对安全设备管理的产品。

该手册提供了完整的用户界面,方便用户进行设备的配置和管理。

利用该手册,用户可以快速了解 Paloalto Networks 安全设备的各项功能,包括防火墙、入侵防御、虚拟专用网(VPN)、应用程序可见性和控制等等。

二、安装与操作用户在使用 Paloalto Networks 操作版技术手册之前,需要先进行安装。

安装过程非常简单,用户只需要下载安装包并按照安装向导进行操作即可。

安装完成后,用户可以通过设备的 IP 地址和连接端口登录 Paloalto Networks 操作版技术手册。

登录成功后,用户可以看到设备的基本信息和状态,包括硬件版本、软件版本、设备健康状态等。

用户可以通过操作版技术手册进行设备配置、日志查看、告警管理等操作,并监控设备运行状态。

三、功能与优势Paloalto Networks 操作版技术手册为用户提供了丰富的功能和优势。

用户可以通过该手册重新审视设备的网络安全策略,快速进行网络安全分析,并灵活地调整策略以满足不同场景下的需求。

同时,该手册还支持多种接入方式,包括本地网络、远程网络、无线网络等,方便用户在不同地点对设备进行管理。

此外,Paloalto Networks 操作版技术手册还支持实时连接监控、带宽管理和报表生成等功能。

这些功能帮助用户更好地了解网络状况,及时发现并解决问题,提高网络的安全性和稳定性。

paloalto 防火墙 处理流程 -回复

paloalto 防火墙处理流程-回复帕洛阿尔托防火墙是一种用于保护计算机网络免受未经授权访问和攻击的关键安全设备。

它可以监视、控制和记录网络流量,并采取适当的措施来防止恶意活动。

在处理网络流量时,帕洛阿尔托防火墙遵循一系列步骤。

本文将详细介绍帕洛阿尔托防火墙的处理流程,以帮助读者更好地了解它的工作原理。

第一步:流量识别和策略匹配帕洛阿尔托防火墙通过对进入和离开网络的流量进行深入分析来识别网络连接的属性。

它检查流量的源和目标IP地址、端口号、协议类型等特征,并与预先定义的安全策略进行匹配。

这些策略设置规定了哪些流量是允许通过的,哪些是禁止的,并根据特定的安全要求进行配置。

第二步:安全验证和用户身份认证一旦流量被识别为有效的,帕洛阿尔托防火墙会对相关用户进行验证和身份认证。

它通过使用诸如用户名和密码等凭证来确认用户的身份,并确保只有经过授权的用户可访问网络资源。

这样可以减少未经授权的访问,并提供更高的网络安全水平。

第三步:应用层检查和策略执行帕洛阿尔托防火墙在流量通过之前进行深入的应用层检查。

它分析流量中的数据包,并根据事先定义的策略执行相应的操作。

这些策略可以包括阻止或允许特定应用程序、限制带宽使用、检测和防止恶意软件传播等。

防火墙还可以使用高级技术,如流分析和行为分析,以识别和抵御新型的网络威胁。

第四步:入侵检测和防御帕洛阿尔托防火墙具备入侵检测和防御的能力。

它可以监视网络流量中的异常行为,并根据预先定义的规则和模式进行检测。

一旦发现潜在的攻击活动,防火墙会及时采取相应的防御措施,如自动屏蔽受感染的主机、阻断恶意流量等。

这对于保护网络免受高级威胁和零日攻击至关重要。

第五步:日志记录和审计帕洛阿尔托防火墙具备记录和审计网络流量的能力。

它可以将所有通过防火墙的流量和事件进行实时记录,并存储在安全的日志文件中。

这些日志可以为安全管理员提供有关网络活动、攻击尝试、异常行为等的重要信息。

通过定期审计这些日志,安全团队可以快速发现并应对潜在的安全威胁。

paloalto防火墙接口使用方法及实例

Palo Alto防火墙是一种高级网络安全设备,它通过硬件和软件结合的方式,提供高级的安全防护和网络管理功能。

在使用Palo Alto防火墙时,需要了解其接口的使用方法,以便正确连接和管理设备。

Palo Alto防火墙通常具有多个接口,包括LAN接口、WAN接口、管理接口等。

这些接口的作用和连接方法如下:1. LAN接口:用于连接内网网络,通常有多个接口,可以根据需要连接不同的网络设备。

2. WAN接口:用于连接外网网络,通常只有一个接口,需要配置正确的上网方式(如PPPoE、静态IP等)并设置相应的上网参数。

3. 管理接口:用于登录到设备的管理界面,通常使用默认的管理IP地址和用户名密码进行登录。

在使用Palo Alto防火墙时,需要注意以下几点:1. 正确连接:确保设备的接口与网络设备的正确连接,并按照设备的说明进行接线。

2. 配置上网方式:在连接外网网络时,需要正确配置上网方式,并设置相应的上网参数。

3. 登录管理界面:使用默认的管理IP地址和用户名密码登录到设备的管理界面,进行相应的配置和管理。

下面是一个使用Palo Alto防火墙的实例:假设有一个内网网络需要连接到外网网络,需要使用Palo Alto防火墙进行安全防护。

具体操作步骤如下:1. 将Palo Alto防火墙的WAN接口与外网网络设备正确连接。

2. 使用管理IP地址和默认用户名密码登录到设备的管理界面。

3. 配置上网方式为PPPoE或静态IP等,并设置相应的上网参数。

4. 在内网网络中,将需要访问外网的设备连接到Palo Alto防火墙的LAN接口。

5. 在Palo Alto防火墙中配置相应的安全策略,如访问控制、数据包过滤等,以确保内网网络的安全。

通过以上步骤,就可以使用Palo Alto防火墙进行安全防护和管理内网网络了。

paloalto漏洞规则容量

paloalto漏洞规则容量

Palo Alto Networks是一家网络安全公司,他们的安全设备包

括防火墙和威胁防护设备。

漏洞规则容量是指设备能够处理的漏洞

规则数量。

Palo Alto Networks的设备通常会包含一系列漏洞规则,用于检测和阻止已知的安全漏洞和威胁。

这些规则可以针对特定的

应用程序、操作系统或网络服务进行定制,以提供更精确的安全保护。

漏洞规则容量的大小取决于设备的型号和配置。

一般来说,高

端设备通常具有更大的漏洞规则容量,因为它们需要处理更多的流

量和更复杂的网络环境。

而低端设备可能只需要处理较少的流量和

相对简单的网络环境,因此漏洞规则容量可能会较小。

此外,Palo Alto Networks的设备还可以通过订阅更新来获取

最新的漏洞规则。

这意味着设备的漏洞规则容量也受到订阅更新的

影响,因为更新可能会增加新的漏洞规则,从而影响设备的处理能力。

总的来说,漏洞规则容量是一个相对灵活的概念,取决于设备

的型号、配置和订阅更新。

对于特定的Palo Alto Networks设备,最好参考官方文档或联系厂商以获取准确的漏洞规则容量信息。

PaloAlto下一代防火墙网络安全解决方案

对文件进行内容过滤,检测并阻止恶意文件和病毒,保护系统免受 文件感染。

应用识别与控制

应用识别

自动识别网络流量中的应用程序,包括已知和未 知的应用程序,提高安全性。

控制策略

根据应用类型、流量特征和用户身份等制定控制 策略,限制不安全和违规应用程序的使用。

流量整形

对特定应用程序的流量进行整形和优化,提高网 络性能和用户体验。

中小型企业案例

总结词

简洁易用、性价比高

详细描述

对于中小型企业而言,Palo Alto下一代防火墙提供了简洁的界面和易于配置的管理功能,使得企业在较短时间内 完成部署和配置。同时,该解决方案具备较高的性价比,能够满足中小型企业对于网络安全的需求。

政府机构案例

总结词

严格合规、高可靠性

详细描述

针对政府机构对于网络安全的高要求,Palo Alto下一代防火墙符合各类严格的安全标准和规范,确保 政府机构的数据安全和合规性。此外,该解决方案具备高可靠性,能够确保政府机构网络的稳定运行 ,减少因网络故障或安全事件造成的损失。

• 零信任网络:随着网络攻击的不断增多,零信任网络架构将成 为未来网络安全的重要方向,不信任并验证所有用户和设备, 以降低潜在的安全风险。

未来网络安全趋势与挑战

不断变化的攻击手

段

随着网络安全技术的不断发展, 攻击者也在不断演变和改进攻击 手段,使得企业网络的防护面临 持续的挑战和威胁。

数据隐私保护

06 总结与展望

Palo Alto防火墙的优势与局限性

高效性能

Palo Alto下一代防火墙采用高性能硬件和优化算法,确保在 网络流量高峰时依然能够快速处理数据包,提供稳定的网络 连接。

深度内容检测

paloalto 文件结构

paloalto 文件结构Palo Alto Networks是一家网络安全公司,其产品和解决方案被广泛用于保护企业网络免受网络攻击和数据泄露的威胁。

Palo Alto Networks的防火墙设备是其核心产品之一,它们使用一种名为PAN-OS的操作系统来管理和控制网络流量。

PAN-OS操作系统的文件结构是由多个目录和文件组成的。

下面是Palo Alto Networks文件结构的详细说明:1. /config目录:该目录包含设备的配置文件。

在设备上进行的所有配置更改都将在此目录中保存。

配置文件以XML格式保存,并包含有关设备的各种设置,如网络接口配置、安全策略、用户身份验证等。

2. /log目录:该目录包含设备的日志文件。

日志文件用于记录设备上发生的各种事件和活动,如安全事件、流量日志、系统错误等。

日志文件以CSV格式保存,可以通过设备的管理界面或使用命令行界面进行查看和导出。

3. /software目录:该目录包含设备的软件镜像文件。

Palo Alto Networks定期发布新的软件版本,以提供更好的性能和新的功能。

软件镜像文件可以通过设备的管理界面或使用命令行界面进行下载和安装。

4. /content目录:该目录包含设备的安全内容文件。

安全内容文件包括应用程序识别库、URL过滤库、恶意软件库等。

这些文件用于识别和阻止各种网络威胁。

安全内容文件可以通过设备的管理界面或使用命令行界面进行更新。

5. /tmp目录:该目录用于存储临时文件。

临时文件可能包括设备的运行日志、临时配置文件等。

这些文件通常在设备重新启动后会被清除。

除了上述目录之外,PAN-OS操作系统还包含一些重要的文件和配置:1. config.xml文件:这是设备的主配置文件,包含了所有设备的配置信息。

该文件保存在/config目录中。

2. running-config文件:这是设备当前运行的配置文件副本,用于记录设备的当前配置状态。

paloalto防火墙 查询语法

paloalto防火墙查询语法

Palo Alto Networks新一代防火墙应用使用情况、用户行为和错综复杂的网络基础架构所发生的根本性转变带来了新的威胁形势,基于端口的传统网络安全。

应用使用情况、用户行为和错综复杂的网络基础架构所发生的根本性转变带来了新的威胁形势,基于端口的传统网络安全措施的弱点暴露无遗。

在希望使用各种设备类型,访问更多数量应用的同时,用户往往会忽视潜在的业务或安全风险。

与此同时,数据中心的扩展、网络分段、虚拟化和移动计划迫使用户重新考虑如何实现对应用和数据的访问,同时保护网络免受可规避传统安全机制的愈加复杂的新型高级威胁侵害。

Paloalto NETWORKS 操作版技术手册

Paloalto NETWORKS 操作版技术手册Paloalto NETWORKS 操作版技术手册第一章:介绍篇1.1 公司概述1.1.1 公司背景1.1.2 主要产品与服务1.1.3 公司愿景和使命1.2 技术手册概述1.2.1 文档目的1.2.2 读者对象1.2.3 文档组织结构第二章:安装与部署2.1 系统要求2.1.1 硬件要求2.1.2 软件要求2.2 安装步骤2.2.2 执行安装程序2.2.3 配置网络设置2.2.4 部署配置文件第三章:基本配置3.1 网络配置3.1.1 IP地质分配3.1.2 子网设置3.1.3 网关配置3.2 用户管理3.2.1 用户创建与删除 3.2.2 用户权限设置 3.3 防火墙策略3.3.1 访问控制规则 3.3.2 策略匹配与生效第四章:高级功能4.1 虚拟专用网络(VPN)4.1.2 VPN配置与管理 4.2 黑名单与白名单4.2.1 恶意网站黑名单 4.2.2 可信网站白名单 4.3 应用程序控制4.3.1 应用程序识别 4.3.2 应用程序策略第五章:故障排除5.1 常见问题与解决方法 5.1.1 无法上网5.1.2 无法登录设备 5.2 日志分析与故障定位 5.2.1 日志记录与管理 5.2.2 故障定位工具第六章:常用命令6.1 基本命令6.1.2 查看设备状态6.2 高级命令6.2.1 系统诊断6.2.2 网络监控第七章:附件7.1 Paloalto NETWORKS 操作版技术手册附件17.2 Paloalto NETWORKS 操作版技术手册附件2:::法律名词及注释:1、VPN:Virtual Private Network,虚拟专用网络,通过公共网络建立安全连接的私人网络。

2、IP地质:Internet Protocol Address,互联网协议地质,用于标识网络上的设备所使用的唯一地质。

3、子网:Subnet,是在一个较大的网络内部划分出来的较小的网络。

paloalto防火墙使用手册

,我可以为您提供一些获取使用手册的途径。

您可以在Palo Alto Networks官方网站上搜索“paloalto防火墙使用手册”,通常官方网站会提供相关的下载链接或在线阅读服务。

您也可以在当地的Palo Alto Networks合作伙伴或授权经销商处咨询,他们可能会提供paloalto防火墙使用手册的纸质版或者电子版。

另外,您还可以尝试在图书馆、书店或在线书店等地方搜索paloalto防火墙使用手册,可能会有相关的书籍或资料可以参考。

希望这些信息能够帮助您获取到所需的paloalto防火墙使用手册。

如有其他问题,请随时向我提问。

Paloalto网络安全解决方案HA

Paloalto网络安全解决方案北京信诺瑞得信息技术有限公司目录1概述 (3)2方案设计 (3)2.1拓扑结构 (3)3方案说明 (4)3.1设备功能简介 (4)1概述随着网络的建设,网络规模的扩大,鉴于计算机网络的开放性和连通性,为计算机网络的安全带来极大的隐患,并因为互联网开放环境以及不完善的网络应用协议导致了各种网络安全的漏洞。

计算机网络的安全设备和网络安全解决方案由此应运而生,并对应各种网络的攻击行为,发展出了各种安全设备和各种综合的网络安全方案。

零散的网络安全设备的堆砌,对于提高网络的安全性及其有限,因此,如何有效的利用但前的网络设备,合理组合搭配,成为网络安全方案成功的关键。

但是,任何方案在开放的网络环境中实施,均无法保证网络系统的绝对安全,只能通过一系列的合理化手段和强制方法,提高网络的相对安全性,将网络受到的危险性攻击行为所造成的损失降到最低。

网络安全问题同样包含多个方面,如:设备的安全、链路的冗余、网络层的安全、应用层的安全、用户的认证、数据的安全、VPN应用、病毒防护等等。

在本方案中,我们提出的解决方案主要侧重在于:HA(高可用性)、IPSecVPN但是paloalto同时也能解决网络层安全、访问控制的实现、病毒的防护、间谍软件的防护、入侵的防护、URL的过滤、,以提高网络的安全防御能力,并有效的控制用户上网行为和应用的使用等安全问题。

2方案设计2.1拓扑结构3方案说明总公司与分公司之间用IPSecVPN连接总公司采用两台paloalto4050组成HA(Active-Active),提高网络可用性和稳定性3.1设备功能简介Paloalto设备可采用Active-Active和Active-Standby两种模式运行,在本方案中采用Active-Active模式,以便可以最大的发挥设别的性能。

并且paloalto设备可以在VirtualWire(完全透明状态)、L2、L3任意网络层面开启HA,即paloalto可以在完全不影响网络拓扑结构的情况下,串接进入网络并组成HA。

paloalto 防火墙 处理流程

paloalto 防火墙处理流程

Palo Alto Networks防火墙的处理流程如下:

1. 网络流量搜集:防火墙会通过监控网络接口来搜集所有进出网络的流量数据。

2. 流量分类:防火墙会对搜集到的流量数据进行分类,根据规则和策略将流量分为不同的类别,如内部流量、外部流量、应用程序流量等。

3. 匹配规则:防火墙会将每个流量与预设的规则进行匹配,以确定是否允许该流量通过。

规则可以基于源IP地址、目的IP地址、应用程序、协议等条件进行定义。

4. 检查安全策略:防火墙会根据预设的安全策略进行检查,以确定该流量是否满足安全要求。

安全策略可以定义允许或拒绝特定流量的行为。

5. 应用程序识别:防火墙会对流量进行应用程序识别,以确定流量所使用的具体应用程序。

这样可以更精细地控制和管理流量。

6. 检查威胁:防火墙会对流量进行威胁检查,以确定是否存在恶意代码、病毒、攻击等威胁。

防火墙可以使用内置的威胁情报库和行为分析算法来检测威胁。

7. 执行动作:根据匹配的规则和检查的结果,防火墙会执行相应的

动作,如允许通过、拒绝、记录日志等。

8. 日志记录和报告:防火墙会记录所有的流量和事件信息,并生成详细的日志和报告,以供管理员分析和审计使用。

需要注意的是,以上流程是一个简化的描述,实际的处理流程可能会根据具体的配置和功能有所不同。

帕洛阿尔托学派

帕洛阿尔托学派2007-06-28 08:15:51作者:来源:帕洛阿尔托小组并未被组织成为一个大学的系或学院——它们以单一的学科为中心——而是被组织成一个松散地连结在一起的学者小圈子,这些学者从事精神健康、家庭治疗和精神分裂症等与传播有关的问题研究。

小组有一个中心问题(如果人们愿意的话,它可以是限制性的),对它而言,人类传播被解释为主要的答案。

帕洛阿尔托小组在医学模式上所发生的视野转换需要一种不同的理论观点,这个观点以个体和他人的人际关系为中心。

“始终如一地最受到欢迎的模式是一种源于控制论的系统理论。

这个模式能够对付以一种自我纠正的方法彼此响应的交往要素,而家庭成员似乎就是以这种自我纠正的方法来行事的。

传播技术开始成为这个领域的语言的组成部分。

”(黑利,1971)P·沃茨拉维克、J·B·贝弗拉斯和D·杰克逊撰写了《人类传播语用学:交往模式、病理学和悖论的研究》(1967),以便对帕洛阿尔托学派的主要观点进行概括。

这是表述交往观点的核心文献,也是这个小组最著名的著作。

帕洛阿尔托小组中的另一个有重要影响的人物是H·冯·福斯特(Heinz Von Foerster),他(于1911年)生在维也纳,并在那里成长。

他的叔叔就是哲学家L·维特根斯坦。

冯·福斯特指出,一个行为的观察者、被观察的现象和观察的过程构成了一个控制的体系。

这个观点暗含着这样的意思,即一个科学家所观察的是一个社会的结构,有关绝对客观性的尝试是徒劳的。

帕洛阿尔托小组将焦点个体与其他个体之间的关系网络作为它的分析单位。

因此,小组的关系理论内在地具有一种人际传播的性质。

“这是从个体向社会网络(从客体向模式)的焦点转变,它与把一个相关宇宙的中心从地球转向太阳的做法相类似:(它是)行为科学中的哥白尼革命。

”(怀尔德,1979)元传播、悖论当G·贝特森在旧金山动物园观察猴子的时候,他注意到,一个猴子开玩笑地咬另一个猴子,两个猴子都明白这只是一个玩笑而已,尽管它看上去像是真正的战斗。

Paloalto NETWORKS 操作版技术手册

Paloalto NETWORKS 操作版技术手册V1.0/基本版PAN-OS 5.0.12012.12目录1.简介 (4)1.1.防火墙概述 (4)1.2.功能与优点 (4)1.3.管理方式 (5)2.入门安装 (6)2.1.设备准备 (6)2.2.初始化连接设备 (8)2.2.1.执行防火墙的初始设置: (8)3.设备管理 (12)3.1.License(许可证)安装/支持 (12)3.2.软件升级安装 (12)3.3.应用特征库等升级安装 (14)3.4.定义管理员角色 (16)3.5.创建管理帐户 (17)3.6.查看支持信息 (18)4.网络部署及配置 (19)4.1. 虚拟线路(Virtual Wires)部署 (19)4.1.1.配置虚拟线路 (20)4.2. 三层部署(路由/NAT模式) (23)4.2.1.配置三层配置 (23)4.3. 旁路Tap部署 (27)4.3.1.配置旁路部署Tap配置 (27)4.4. 虚拟路由Virtual Routers (28)4.4.1.配置静态IP路由 (28)4.4.2.配置策略路由转发PBF (29)4.5. 基于安全的保护Zone Protection (32)5.策略与安全配置 (34)5.1.源NAT 策略 (34)5.1.1.动态IP/ 端口: (34)5.1.2.动态IP: (36)5.1.3.静态IP: (37)5.2.防火墙安全策略 (38)5.2.1.策略定义细节功能 (38)5.2.2. 防火墙策略配置 (40)6.应用程序管理 (43)6.1.应用(APP-ID)功能 (43)6.2.应用(APP-ID)过滤/组 (44)7.内置数据挖掘-ACC (48)7.1.ACC工具覆盖范围 (48)7.1.1.应用分析(Application) (48)7.1.2.网址过滤(URL Filtering) (49)7.1.3.各种威胁(Threat Prevention) (49)7.1.4.数据及文件过滤 (50)7.2.ACC工具如何进一步挖掘分析 (50)8.Monitor内置数据挖掘-流量/威胁/数据日志 (53)8.1.流量/威胁/数据日志挖掘 (53)8.2.活动会话跟踪 (55)8.3.内置数据挖掘工具-内置客户报告 (55)8.1.1.自定义用户统计报告表 (55)8.1.2.系统内置统计报告表 (55)9.内置数据挖掘工具-生成AVR报告 (56)1.简介1.1.防火墙概述Palo Alto Networks 防火墙允许您对每个试图访问您网络的应用程序进行准确地标识,以此来指定安全策略。

PaloAlto下代防火墙网络平安解决方案精品课件(二)

PaloAlto下代防火墙网络平安解决方案精品课件(二)1. PaloAlto下代防火墙的基本概念- PaloAlto下代防火墙是一种基于应用程序的防火墙,可以识别和控制网络流量中的应用程序,并且能够对应用程序的行为进行深度检测和分析。

- PaloAlto下代防火墙可以提供更精细的控制和更高的安全性,可以在网络层和应用层同时进行防御和保护,可以有效地防止各种恶意攻击和数据泄露。

2. PaloAlto下代防火墙的功能特点- 应用程序识别和控制:PaloAlto下代防火墙可以识别和控制网络流量中的应用程序,可以根据应用程序的特征和行为进行精细的控制和管理。

- 内容过滤和检测:PaloAlto下代防火墙可以对网络流量中的内容进行过滤和检测,可以防止各种恶意代码和攻击载荷的传播和执行。

- 安全策略管理:PaloAlto下代防火墙可以根据安全策略进行流量过滤和控制,可以实现网络访问控制和安全性管理。

- 威胁情报和事件响应:PaloAlto下代防火墙可以收集和分析网络威胁情报,并且可以对各种安全事件进行实时响应和处理。

3. PaloAlto下代防火墙的应用场景- 企业内部网络:PaloAlto下代防火墙可以用于企业内部网络的安全防护和管理,可以防止各种内部和外部的安全威胁和攻击。

- 互联网边界:PaloAlto下代防火墙可以用于互联网边界的安全防护和管理,可以防止各种网络攻击和数据泄露。

- 云安全:PaloAlto下代防火墙可以用于云安全的防护和管理,可以保护云服务器和云应用程序的安全性和可靠性。

- 移动安全:PaloAlto下代防火墙可以用于移动安全的防护和管理,可以保护移动终端和移动应用程序的安全性和可靠性。

4. PaloAlto下代防火墙的优势和劣势- 优势:PaloAlto下代防火墙具有应用程序识别和控制、内容过滤和检测、安全策略管理和威胁情报和事件响应等功能特点,可以提供更精细的控制和更高的安全性。

paloalto 文件结构

paloalto 文件结构PaloAlto 文件结构简介PaloAlto 文件结构是PaloAlto 公司开发的一种用于存储和管理数据的文件系统。

它采用层次化的结构,能够有效地组织和管理大量的文件和文件夹。

本文将介绍 PaloAlto 文件结构的基本组成和功能。

一、文件夹层级结构PaloAlto 文件结构以文件夹为基本单位进行组织。

每个文件夹可以包含多个文件和子文件夹。

用户可以根据需要创建和管理文件夹,以便更好地组织和分类文件。

例如,用户可以创建一个名为"工作"的文件夹,然后在该文件夹下创建子文件夹"项目A"和"项目B",分别用于存放与这两个项目相关的文件。

二、文件的存储和访问PaloAlto 文件结构使用一种类似于树状结构的方式来存储文件和文件夹。

每个文件夹都有一个唯一的路径,可以用来标识该文件夹的位置。

例如,文件夹"工作"的路径可以是"/工作",而文件夹"项目A"的路径可以是"/工作/项目A"。

用户可以通过路径来访问文件夹中的文件,以便查看和编辑文件的内容。

三、文件的属性和权限管理PaloAlto 文件结构还支持文件的属性和权限管理。

每个文件都可以设置不同的属性,例如文件名称、文件大小、创建时间等。

此外,用户可以为每个文件设置不同的访问权限,以控制谁可以查看和编辑文件的内容。

这种权限管理机制可以有效地保护文件的安全性。

四、版本控制和文件恢复PaloAlto 文件结构还提供了版本控制和文件恢复功能。

用户可以为文件设置版本号,以便在文件内容发生变化时进行版本管理。

如果用户误删除了文件或者需要恢复以前的版本,可以通过版本控制功能来实现。

这种功能可以帮助用户更好地管理文件,并确保文件的完整性和可靠性。

总结PaloAlto 文件结构是一种用于存储和管理数据的文件系统。

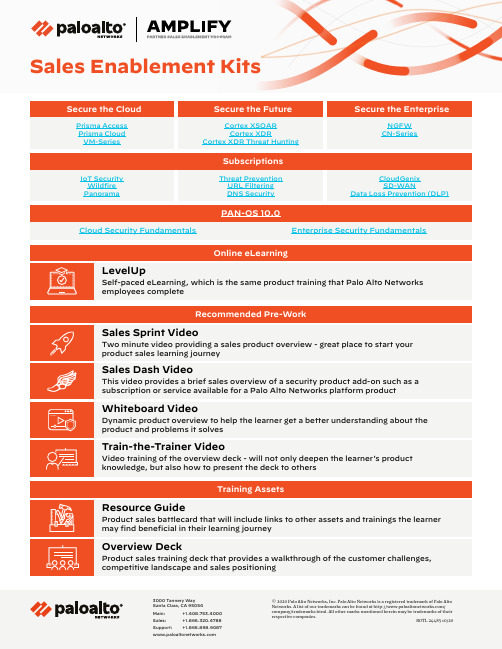

Palo Alto Networks产品介绍与培训资源说明书

Overview Deck

Product sales training deck that provides a walkthrough of the customer challenges, competitive landscape and sales positioning

ROTL 24485 10/20

3000 Tannery Way Santa Clara, CA 95054

Main:

+1.408.753.4000

Sales:

+1.866.320.4788

Support: +1.866.898.9087

© 2020 Palo Alto Networks, Inc. Palo Alto Networks is a registered trademark of Palo Alto Networks. A list of our trademarks can be found at / company/trademarks.html. All other marks mentioned herein may be trademarks of their respective companies.

NGFW CN-Series

IoT Security Wildfire

Panorama

Subscriptions

Threat Prevention URL Filtering DNS Security

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

• • TSVal=0 can be used to evade NGFW using implementation ambiguities Usage:

– – RTT calculation Protection against Wrapped Sequence Numbersh TSVal=0

2 | © 2015, Palo Alto Networks. Confidential and Proprietary.

Best Practice document

• Navigate to online documentation: Admin Guide / Threat Prevention / Best Practice L4-L7 • Protection against evasions • The big picture:

degradation • May cause loss of functionality • No global counters to monitor

This is the browser fetching the remaining part with the Range Option

10 | © 2015, Palo Alto Networks. Confidential and Proprietary.

4 | © 2015, Palo Alto Networks. Confidential and Proprietary.

Drop segments without flag

# set deviceconfig setting tcp drop-zero-flag yes > show counter global name tcp_flag_zero

3 | © 2015, Palo Alto Networks. Confidential and Proprietary.

Clear urgent data flag

# set deviceconfig setting tcp urgent-data clear > show counter global name tcp_clear_urg

Add to TCP content queue 65th packet bypass queue or drop? Dequeue after inspection

• • • • • • •

64 packets inspection queue Defines what happen on 65th packet received Bypass -> session goes without inspection Not Forward -> drop packet Not forwarding: increased latency for TCP May affect UDP connectivity Same counter UDP & TCP content queues

Default Nagoya Content-ID Settings

• Device / Setup / Content-ID

11 | © 2015, Palo Alto Networks. Confidential and Proprietary.

• • • • •

What are Evasions?

Session Name: Evasions Best Practices Presenter: Eric Moret Date: Feb 17-18, 2016

Evasions Best Practices Agenda

• • • • • • Why implement BP? BP CLI explained Nagoya improvements Evasions McAfee Evader tool Breaking Point update

Default Nagoya TCP Settings

• Device / Setup / Session

8 | © 2015, Palo Alto Networks. Confidential and Proprietary.

Do not forward packets exceeding UDP and TCP content inspection queue

• • • Avoid TCP Stacks Ambiguities No Performance degradation May cause connectivity issues in network stacks incorrectly creating TCP no flags packets.

…

64 packets per session

9 | © 2015, Palo Alto Networks. Confidential and Proprietary.

Do not allow HTTP header range option

# set deviceconfig setting ctd skip-block-http-range yes This is us dropping and logging a Malicious file • No Performance

• • • • • Avoid TCP Stacks Ambiguities Sets TCP Urgent Pointer to null No Performance degradation Limited real life reality In some environments may cause connectivity issues: i.e. telnet

– SSL decryption – App-ID

• Apply all items • Competition likes to refocus attention to obscure cases:

– SMB from Internet -> Evader Tool – SYN data exfiltration -> Firestorm

McAfee Evader Tool

• • • Self contained ISO image with Web Frontend SMB, HTTP and RDP Tests Delivering multiple payloads:

– – – – Bind Shell fetch /etc/passwd BSOD Calc.exe

Obfuscation Tunnel Encapsulation IP Fragmentation Protocol Violation Little Endian / Big Endian Encoding • SMB Decoy Trees • Etc…

12 | © 2015, Palo Alto Networks. Confidential and Proprietary.

– – No Performance degradation In some environments may cause connectivity issues, unclear which implementation would use this legitimately

6 | © 2015, Palo Alto Networks. Confidential and Proprietary.

13 | © 2015, Palo Alto Networks. Confidential and Proprietary.

Current Coverage

• • Conficker blocked on 100% evasions on both versions of Evader Strict Profile sufficient to block all Conficker evasions phpBB blocked 100% evasions on both versions of Evader Automated in QA with continuous runs both Old and New versions, using the most reliable “calc.exe” payload

•

•

14 | © 2015, Palo Alto Networks. Confidential and Proprietary.

Dropping : increased latency Possible in real life

Add to TCP out-of-order queue

65th segment bypass queue or drop? Dequeue

…

64 segments per session

• •

7 | © 2015, Palo Alto Networks. Confidential and Proprietary.