-IT实验9-统计分析攻击实验

网络安全员考题(含答案)

信息安全管理试题一、填空题1.1949年Shannon发表的“保密系统的信息理论”一文为私钥密码系统建立了理论基础。

2.密码学是研究密码系统或通信安全的一门科学。

它主要包括两个分支,即密码编码学和密码分析学。

3.根据密码分析者破译时已具备的前提条件,通常人们将攻击类型分为:唯密文攻击、已知明文攻击、选择明文攻击和选择密文攻击。

4.安全电子邮件基于公钥密码体制,DES属于对称密码体制。

5.计算机病毒虽然种类很多,通过分析现有的计算机病毒,几乎所有的计算机病毒都具备三种机制,即传染机制、触发机制和破坏机制。

6.病毒按传染方式可分为引导型病毒、文件型病毒和混合型病毒3种。

7.木马植入技术可以大概分为主动植入与被动植入两类。

8.信息安全风险的三要素是威胁、资产和脆弱性。

二、多项选题1、攻击密码的方式通常有:(ABC)A.穷举攻击B.统计分析攻击C.数学分析攻击D.对比分析攻击2、密钥管理的主要内容包括(ABD)A.密钥生成B.密钥分配C.密钥加密D.密钥销毁3、HASH算法可应用在(ABCD)A.数字签名B.文件校验C.鉴权协议D.数据加密4、恶意代码的主要功能是(ABCD)A.窃取文件B.主机监控C.诱骗访问恶意网站D.隐藏踪迹5、木马主动植入技术主要包括:(ABD)A.利用系统自身漏洞植入B.利用第三方软件漏洞植入C.利用Autorun文件传播D.利用电子邮件发送植入木马6、威胁评估的手段有(AD)A、问卷调查B、渗透测试C、安全策略分析D、IDS取样分析7、PDR模型指的是基于的安全模型。

(BCD)A:策略B防护C:检测D:响应8、包过滤防火墙主要是对数据包头部进行过滤,数据包头部主要包含有:(ABCD)A:源和目的地址B:源和目的端口C:协议类型D:ICMP消息类型9、按业务分,VPN类型有:(ABD)A:内联网VPNB:外联网VPNC:内部访问VPND:远程访问VPN10、火墙体系结构有:(ACD)A:双宿/多宿主机模式B:单机堡垒模式C:屏蔽主机模式D:屏蔽子网模式11、入侵检测系统按数据检测方式分有:(BC)A:集中式IDSB:基于误用检测的IDSC:基于异常检测的IDSD:分布式IDS12、IPS 的特点:(ABCD)A:深层防御B:精确阻断C:高效可靠D:防御及时13、下列哪些是PKI系统所用的机构或协议:(ABCD)A:RA B:CA C:LDAP D:OCSP三、判断题1.根据密钥之间的关系,可以将密码算法分为序列密码和分组密码。

IT项目管理实验指导书

IT项目管理实验指导书课程编码:205361课程英文译名:IT Project Management课程类别:专业课IT项目管理是信息管理专业本科生专业必选课程;它是以IT项目为研究对象,研究和探索项目管理的理论、方法和最佳实践;目的和任务是通过本课程的学习,使学生掌握现代项目管理的基本原理和基本方法,了解IT项目的特点,以及IT项目管理各个阶段所需的基本技术和工具,使得学生初步具备从事项目组织、项目计划、项目实施与控制、项目风险管理、项目采购、项目人力资源与沟通管理的基本技能;传统的课堂讲授只能使学生了解项目管理的概念、原理与方法,而只有通过练习才能使学生熟练掌握IT项目管理的各项技术,并且通过该实验将项目管理的各个阶段融会贯通;本课程通过各项上机实验练习和情景模拟,培养学生运用项目管理软件解决实际问题的能力,为其今后的职业生涯打下坚实的基础;目录前言一、实验方式及基本要求本课程分为十个实验,实验一到实验九需要通过MS Project 2007软件工具来完成,这9个实验要求学生掌握项目从启动、规划、实施到收尾的全过程管理,熟悉Project 2007的各项基本功能与操作,掌握范围管理的基本内容、WBS的制作、进度计划的制定、资源计划的制定以及时间和资源之间的关系;实验九通过编写风险管理计划使学生掌握风险识别、分析和控制的基本方法;实验十通过真实模拟招投标过程使学生掌握采购管理的流程和法规以及标书的制作;二、实验报告学生一共需要提交9份实验报告,每份实验报告要求写明实验目的、实验内容、实验步骤以及实验总结,交电子稿,报告一律采用标准A4纸张;三、实验准备首先组建项目团队;实验以小组形式进行,小组的组建由老师负责,采取抽签方式随机组合,其目的是为了培养同学们的团队意识,体验项目团队的运作模式,锻炼协调和沟通能力;小组人数一般为4-5人,并且自己选择一名同学担任项目经理,负责小组实验的全过程;每个小组给自己的团队起一个名字;最后由小组自己选择一个感兴趣的项目,经过老师审核通过后,可正式作为实验项目;本指导书中将以软件开发性项目“杭州银行储蓄业务系统”为例,供各位同学参考学习;该项目的目标为:时间要求:在2011年12月2日开始,2012年5月7号结束;质量要求:提交一套符合此次合同要求的软件产品;费用要求:控制在人民币150万元以内;同学们使用项目管理软件Microsoft Project 2007,完成各个实验内容;实验一项目启动学时:4一、实验目的1.熟悉项目启动的流程;2.要求学生根据自己所选择的项目,分析和预测影响项目现金流的主要因素,建立项目的财务模型,掌握盈亏平衡分析法、敏感性分析法、概率分析法和风险决策方法;3.掌握项目章程的编制方法;4.掌握Microsoft Project 2007中项目新建、项目定义和项目环境信息的设置;二、知识要点启动阶段是正式认可一个新项目的存在,或者是对一个已经存的项目让其继续进行下一阶段工作的过程;项目启动是在必要的投资决策分析、项目选择、任命项目经理等程序后,通过发布某种项目章程来将这些项目启动正式化;项目章程确立了项目的合法地位,明确了项目经理为实现项目目标所需要的权利和应尽的责任;在项目投资决策阶段,项目决策分析时所使用的数据通常都是通过对未来情况进行预测和估算得来的,因此存在项目投资的不确定性;三、实验内容1、项目章程项目章程的编写是项目正式启动的重要标志之一,一个完善的项目章程离不开以下元素,以开发杭州银行业务储蓄系统为例;⑴项目名称杭州银行储蓄业务系统开发项目⑵项目的重要性工作效率低下,不能符合大量群众的及时需求,给群众的生活带来不便;这是现有系统办理业务的流程中出现的一个严重问题;为了解决这一问题,让人们在办理银行业务时更加方便快捷,我们急需开发一个更为高效的银行储蓄系统,让储蓄业务不用再排队;高效的银行储蓄系统可以用系统的高速特性来节省大量的人力,并且能够极大程度上简化操作人员的工作,使得储户只需做简单的输入输出以及对于本系统的管理就可以简便的完成自己的工作;将人工计算的部分更改为系统运算处理极大的提升了速度,这样就提高了工作效率,也极大程度缩短了用户的等待时间,这样可以提高银行在行业中的竞争力;利用计算机的系统优势,可以弥补人工作业时的出错率高的缺陷,使得每一笔业务都能最大限度避免核实以及复工;利用计算机大容量存储数据库的模式来完成记录的存储,这样在工作中可以及时查证任意一条记录;⑶项目目标总目标在总投资不超过160万元的前提下开发一个集优化储蓄流程、简化用户操作过程、便于收集和统计数据、扩大客户数量功能于一身的银行储蓄业务系统,确保2012年5月31号前投入试运营;分目标⏹120天内完成业务系统的开发⏹2个月内完成系统的试运行⏹成本控制在120万元以内⏹业务系统符合实际业务需求⏹系统运行流畅,维护方便⏹积累相关经验,为今后建设类似项目提供借鉴⑷项目范围概述主要的项目范围业务系统需求调研,系统开发,测试与试运行,验收;主要的可交付成果项目章程、干系人管理表、范围说明书、WBS、进度计划、成本基线、状态报告、最终项目展示、项目总结报告和其他管理项目相关的文档;⑸项目经理项目经理人选项目经理的职责项目经理的主要权力包括:招聘项目团队成员,组建和管理项目团队,进行招标采购,在本章程规定的限额之内动用财务资源来开展项目活动;项目经理对在本项目章程之下成功完成项目负完全责任,既按照规范的项目管理方法对项目进行规划、执行、监控和收尾,确保项目在规定的范围、时间、成本和质量等要求之下完工;⑹主要项目干系人内部干系人来自公司内部的主要干系人包括:高层领导,财务部,人事部,开发部,资产部,公关部;外部干系人来自公司外部的主要干系人包括:银行项目对接人,客户;⑺项目总体进度计划项目开始时间:2011年11月1日项目结束时间:2012年5月31日主要里程碑:开工:2011年11月1日●项目正式启动:2011年11月11日●分析任务完成:2011年12月1日●系统设计完成:2012年1月10日●代码编写工作完成:2012年2月14日●测试任务完成:2012年3月21日●开发项目完成:2012年5月2日⑻项目总体预算项目总体预算为160万元;若项目成本超出160万元,需公司自行承担;⑼各职能部门应提供的配合财务处:为项目准备好预算资金,满足项目需要;为项目建立单独的核算账户,负责项目全过程的会计事务及资金结算;做好项目团队单据交接工作;开发部:为业务系统的开发提供决策支持和开发人员,确保项目开发工作的正常进行;为业务系统的测试维护提供技术支持;人事部:为项目的正常运行提供充足的人力资源保障;公关部:从企业层面为项目的开展提供便利的条件;为项目的开发提供流畅的客户交流信息;⑽项目审批要求授权领航者软件开发有限公司副经理王对项目计划进行审批,并组织阶段验收;公司将从相关银行的客户经理组成项目验收小组,对项目进行最终验收;在验收小组认为项目符合要求之后,由项目发起人签字批准项目结束;⑾本章程的批准本项目章程于2011年10月29日由下列人员签字批准:姓名:朱职务:领航者软件开发有限公司总经理签字2、新建项目开启Microsoft Project 2007,执行文件—>新建或由〔任务窗格—>新建项目〕,类似界面如下:在上图中单击空白项目,或单击工具栏上的相应空白图标按纽,新建一个空白的项目文件;类似界面如下:执行文件—>保存,在出现的对话框中输入项目的名称;此处保存为“杭州银行储蓄业务系统”;2、定义项目按照项目向导的提示开始定义项目;输入项目开始时间杭州银行储蓄业务系统的项目开始时间为2011年11月1日,执行保存并前往第2步;输入项目工作组选项如果你没有在服务器上安装Microsoft Project Server,或者目前你不希望发布你的项目信息,那么就请选择〔否〕,反之,则选择〔是〕最后,依次执行保存并前往第3步,保存并完成;3、设置项目环境信息选择工具—> 选项,选择选项对话框中的“日历”选项卡可以输入、查看或者修改日期、时间等设置;四、实验思考1.项目章程有谁来制定2.若项目经理被分配到一个时间很紧的重要项目中,怎样有效地制作一份项目章程3.为什么完成日期定义后不可修改4.如果要将每周的开始时间设为星期一应该如何操作5.在项目的启动阶段,客户公司内部明显存在对项目应如何构建和如何定义可交付成果的不同观点,假如你是项目经理,你该如何办6.你是公司B的一个新的项目经理,你以前为有丰富项目管理实践的公司A工作;公司B有自己的程序,但是你更熟悉公司A的程序,你该如何办实验二识别项目干系人学时:1一、实验目的1.理解项目干系人的重要性2.掌握识别项目干系人的方法3.掌握项目干系人的管理方法二、知识要点项目干系人旨在识别受项目影响或能影响项目的所有人员或组织,并记录其利益、参与情况及对项目成功的影响力;每个项目都有众多的干系人,他们在项目上的利益各不相同,对项目也有不同的影响力;在项目启动阶段,就需要进行干系人识别和分析工作,编制干系人登记册和干系人管理策略;通常由项目经理组织项目团队成员开展头脑风暴,来识别干系人;识别干系人需主要考虑项目章程、事业环境因素和组织过程资产等方面;三、实验内容项目干系人的识别主要通过项目干系人登记册来实现,主要包括基本信息,干系人基本信息表,项目干系人需求/影响表,项目干系人分类/管理策略表;部分干系人的识别通过登记册实现如下:基本信息表项目干系人需求/影响表项目干系人分类/管理策略表四、实验思考1.对于软件项目,你认为最重要的干系人有哪些请列出前5个;2.在实验中,你是采用什么方法识别项目干系人的你的项目中有隐性干系人吗3.识别项目干系人的依据是什么4.对于不同程度影响力的干系人应该采取何种方式来使其对项目发挥正向效用实验三定义范围学时:2一、实验目的1.了解范围规划过程和范围规划的内容2.了解范围定义的过程和使用的方法3.掌握范围说明书的编写二、知识要点定义范围旨在编制项目范围说明书,以便明确项目边界,并规定项目的主要可交付成果;项目范围是指为了完成具有特定功能的项目产品而必须开展的工作,是对项目章程中的项目总体范围的初步细化;通过定义范围,可以使所有项目干系人对项目边界达成共识,明确界定项目边界,为后续的各种项目决策奠定基础;而项目边界的确定则可使团队把资源用于范围内的工作,只做项目范围内的工作,确保资源的有效利用;通常由项目经理带领项目管理团队,依据项目章程和描述项目需求的相关文件以及过去类似项目的范围说明,来编制项目范围说明书;三、实验内容项目范围的定义通常需要经过资料收集、产品分析、确定项目工作范围和主要可交付成果、确定产品验收标准、确定项目例外工作、识别项目的主要制约因素和假设条件等步骤;以杭州银行储蓄业务系统为例,范围定义如下所示:基本信息表⑴产品范围描述本项目旨在开发一套成熟的银行储蓄业务系统,最终的项目产品应该同时具备一般快速数据交互,用户管理和业务管理的功能;最终的产品应该由以下五大系统构成:储蓄系统、用户系统、软件系统、线路系统、文档系统;⑵项目产品验收标准项目系统的验收标准将包括在招标文件和相应的合同文件中注明;有关项目最终产品的验收标准,将参照储蓄业务系统的专业标准执行;⑶项目工作范围为了完成最终的可交付成功,本项目必须开展以下工作:⏹项目业务需求分析⏹项目开发策略制定⏹项目开发⏹项目模块化测试⏹项目试运行⏹项目二次开发修正⏹整理文件并归档⏹项目验收交接⑷项目可交付成果◆与项目管理相关的可交付成果:项目章程、干系人管理表、范围说明书、WBS、进度计划、成本基线、状态报告、最终项目展示、项目总结报告和其他管理项目相关的文档;◆与产品相关的可交付成果:银行储蓄业务操作界面、项目及工作信息的录入、项目网络计划图的绘制、项目时间计划的安排、甘特图计划的制定、项目执行信息的录入与分析、各种计划报表的输出、在线咨询,在线反馈,远程支持;⑸项目除外责任例外工作本项目为银行储蓄业务系统开发,不包括相关支持硬件在日常使用中的维护;⑹主要制约因素●成本必须控制在160万元以内;为此,必须认真做好进度计划和成本预算,并严格执行;●春节放假期间暂停工作;为此,必须提前做好准备,错开放假时间;⑺主要假设条件●各职能部门按项目章程的要求提供支持,否则将造成项目不能按时按质完成;●资金按时到位,否则将造成项目延误;四、实验思考1.范围定义的依据是什么2.范围说明书与工作说明书SOW有什么不同3.可以用哪些其他类的软件支持项目的范围管理4.项目范围说明书制定以后,在项目实施过程中,用户不断提出新的需求,该如何处理5.在一次项目管理过程中,你发现通过使用一种简化的开发方法可以降低操作投资并为客户节省$10,000,这种方法不会对最终的产品范围和运行性能产生任何影响;然而,如果采用这种方法将减少你们公司的营业额;你该怎么做实验四创建WBS学时:4一、实验目的1.了解WBS的实质和用途2.熟悉创建WBS的主要依据3.熟练掌握创建WBS的方法及各方法的异同4.熟悉WBS在项目管理中的应用二、知识要点项目启动后,首先明确项目产出物范围和项目工作范围,就是对项目包括什么与不包括什么的定义;而WBS是基于交付成果对项目工作进行分组,它定义了项目的全部范围;同时WBS也是项目管理中的基础文档,它提供了计划和管理项目进度、成本、资源和变更的基础;创建WBS是指将主要的项目可交付成果细分为更小、更容易管理的组件,应以项目可交付的成果为导向,逐层分解成可由专人或小组负责的工作包;工作包是WBS每个分支底层的要素,即没有子要素的要素,能够可靠地安排进度、估算成本、定义质量和进行控制;三、实验内容1、工作结构分解根据杭州银行业务流程及现有储蓄业务系统的使用情况,对项目进行分解,最终确定项目的工作范围如下图所示:2、录入任务信息1在“任务名称”栏中依次输入项目名称,各阶段名称,输入项目结束里程碑;得如下界面:2对各阶段以及项目里程碑进行降级操作;选中需要降级的任务,单击工具栏上的右箭头,即可实现降级的操作,如下图:3对各阶段分别进行细化分解执行插入—>新任务在当前任务的上方增加新任务;在每阶段最后增加一项里程碑任务;对各阶段内的任务以及里程碑进行相应的降级操作;重复上述步骤,直到分解结束,部分结果见下图:四、实验思考1.编写一份实用的工作分解结构应该注意哪些问题2.工作分解结构的编写对于后续工作有何影响3.如何确定每个层次的工作负荷是不是工作包细分的越多越好4.在你的项目中,你采用何种方法创建WBS的请说明理由;实验五制定进度计划学时:4一、实验目的1.熟练掌握项目进度计划的编制过程2.熟练掌握项目进度安排的工具和技术3.了解关键路的实际意义和计算方法4.了解IT类项目尤其是软件项目的活动时间估计的方法二、知识要点项目进度计划是集活动持续时间、活动逻辑关系和日历时间于一体的,用来记录项目中各项活动的计划开始时间与计划完成时间的综合性文件,为项目的执行和监控提供时间上的依据,以便各项活动按时开始、按时结束;项目进度计划可包括里程碑进度计划、概括性进度计划和详细进度计划等不同层次的计划;其中里程碑进度计划是最高层次的进度计划,仅标出项目的进度里程碑;概括性进度计划是中间层次的进度计划,常用传统的横道图表示;详细进度计划是标明全部具体的进度活动及其相互之间的逻辑关系的进度计划;三、实验内容制定初始的项目进度表,估计工期,确定任务之间的逻辑关系,绘制网络图,找出关键路径;1、安排任务工期依据对杭州银行储蓄业务系统的前期分析,我们制定了项目的工作分解结构和各种限制约束条件,并依此编制了项目工作时间估计及工作关系顺序表、项目工作时间估计表,如下所示2、设置任务工期在Microsoft Project 2007中设置工期的方法有两种:1在要设置工期的任务的工期栏中键入所需工期;2双击需要设置工期的任务,在其“任务信息”对话框中录入工期;我们可以输入工期的月份、星期、工作日、小时或分钟;若要表明此新工期是估计值,可在其后面键入一个问号;当设置工期为0时,则表示该任务可标识为“里程碑”,在甘特图中用钻石符号标识;声明:在Project中,能够设定工期的任务必须是没有子任务的;根据项目工作时间估计表,在Microsoft Project 2007中设置各个任务的工期,如下所示:3、设置任务链接项目中的工作任务是遵循一定的时间顺序存在的,不同的时间顺序使得任务之间存在开始-开始SS——前置任务和本任务同时开始;完成-开始FS——默认参数,前置任务结束,本任务开始;开始-完成SF,前置任务开始,本任务必须结束;完成-完成FF,前置任务结束,本任务必须结束这四种不同的关系;在Microsoft Project 2007中,我们可分别为相关的2个或多个任务创建“完成—开始”或“开始—完成”或“开始—开始”或“完成—完成”链接;具体操作为:选取需要链接的2个或多个任务,在任务向导中,按下排定任务日程,在出现的排定任务日程中,根据任务之间的关系单击相应的链接,点击完成关闭本向导;如下图所示任务“成立项目小组”和任务“任务分配”存在“完成—开始”的任务关系:如果需要改变或是删除任务的相关性,可以再回排定任务日程向导进行,不过也可以直接在线条上连续按两下鼠标左键,在出现的任务相关性对话框中进行相应操作;如下图所示:在项目管理过程中,较为常用的是“完成—开始”链接,已完成的任务又称为后开始任务的前置任务;Microsoft Project 2007中,还有两种方法可方便快捷的设置“完成—开始”链接前置任务;1执行视图—>甘特图,在“前置任务”栏中直接输入当前任务的前置任务编号若有多个前置任务,则用逗号隔开,如下图所示:2双击需设置前置任务的任务名称,在弹出的对话框中选中“前置任务”标签页,在该标签页下的“任务名称”栏中下拉选择当前任务的前置任务;如下图所示:根据工作顺序表,我们对各任务顺序进行设置,部分结果如下图:4、设置周期性任务当项目过程中有遵循一定周期规律的工作安排时,可以为其设置周期性任务;以“杭州银行储蓄业务系统”开发过程的每周工作总结为例,具体操作为:执行菜单插入—>周期性任务,在“任务名称”栏中输入任务名称每周工作总结,在“工期”栏中键入此任务发生所需要的时间、在“重复发生方式”下选择每周,并指定任务发生的频率周五,则在“重复范围”中会自动显示该工作任务的始末日期和反复次数,按下确定按钮便完成输入;如下图所示:5、设置甘特图格式执行格式—>甘特图向导,弹出的对话框如下所示:点击下一步按钮,在新对话框中选择“关键路径”选项,如下图所示:继续点击下一步按钮,可在新对话框中设置甘特图中显示的任务信息,结束点击完成按钮;如下所示:继续点击下一步按钮,可在新对话框中设置是否显示相关任务间的链接线,结束点击完成按钮;如下所示:继续点击下一步按钮,可在新对话框中点击开始设置格式,如下所示:完成后点击退出向导按钮;此时,在视图—>甘特图,项目进度甘特图显示如下:6、查看网络图执行视图—>网络图,可查看项目进度的网络图,部分效果如下所示:四、实验思考1.项目进度计划包括哪些内容该计划应由谁制定2.解析关键路径,分析项目经理为什么应该对此关注;3.说明在项目进度计划编制时应该注意哪几个方面的问题;4.如果考虑任务的优先级,你认为总时差大的任务比总时差小的任务要优先吗5.如果项目要缩短工期,你该如何处理实验六编制成本计划学时:2一、实验目的1.了解项目成本计划的重要性2.熟悉项目资源的类型与特点3.掌握项目成本的估计方法二、知识要点编制成本计划旨在把各项进度活动的成本估算逐层向上汇总,并对汇总结果进行必要的调整,从而得出整个项目的成本计划;成本计划经过批准就成为项目的成本基准,用于指导项目的实施和监控,即项目必须在规定的预算内完工;编制成本计划时,既要按工作内容进行,也要按时间段进行;编制出成本计划后,还要编制项目的现金流计划,列出每个时段预计需要的资金数额;通常还应该为应对风险而预留一定的应季储备金;三、实验内容“杭州银行储蓄业务系统”的资源内容如下表所示:。

学号-姓名-IT实验1--图形绘制

云南大学数学与与统计学院上机实践报告课程名称:信息论基础实验年级:2011级上机实践成绩:指导教师:陆正福姓名:刘泓泽上机实践名称:信息论中常用函数的图形绘制学号:20111130054上机实践日期:上机实践编号:No.1组号:8上机实践时间:一、实验目的熟悉信息论中常用函数的图形,为后继学习奠定直观实验基础二、实验内容绘制信息论中常用函数的图形(1) lny x=(2) ln1=-+y x x(3) ln=y x x(4) ln()/=y x x(5) ()ln(1)ln(1)==----y H x x x x x(6) (||)()D p q given qD p q given p(7) (||)()I X Y given p y x(8) (;)((|))I X Y given p x(9) (;)(())三、实验环境个人计算机,MATLAB平台对于信息与计算科学专业的学生,可以尝试选择Java平台对于非信息与计算科学专业的学生,可以选择任意编程平台四、实验记录与实验结果分析(1)(注意记录实验中遇到的问题。

实验报告的评分依据之一是实验记录的细致程度、实验过程的真实性、实验结果的解释和分析。

如果涉及实验结果截屏,应选择白底黑字。

)y=Inx 图像x=linspace(0,10,100);y=log(x);plot(x,y)按enter回车(2)y=Inx-x+1x=linspace(0,10,100);y=log(x)-x+1;plot(x,y)按enter回车得(3)y=xInxx=linspace(0,10,100);y=x.*log(x);plot(x,y)按enter回车>>(4)y=In(x)/xx=linspace(0,10,100);y=log(x)./x;plot(x,y)回车得图(5)y=H(x)=-xIn(x)-(1-x)In(1-x)x=linspace(0,1,100);y=-x.*log(x)-(1-x).*log(1-x);plot(x,y)按回车得(6)D(p||q)(given q)Let X={0,1}Let q(0)=0.5 q(1)=0.5Let p(0)=r p(1)=1-r r∈(0,1)Then D(p║q)=(1-r)*log((1-r)/0.5)+r*log(r/0.5)编程如下:x=linspace(0,1,100);y=x.*log(x/(0.5))+(1-x).*log((1-x)/(0.5));plot(x,y)按回车得(7)D(p||q)(given p)Let X={0,1}Let p(0)=0.5 p(1)=0.5Letq(0)=r q(1)=1-r r∈(0,1)Then D(p║q)=0.5*log(0.5/r)+0.5*log(0.5/(1-r))程序如下:x=linspace(0,1,100);y=0.5*log((0.5)./x)+0.5*log((0.5)./(1-x));plot(x,y)按回车得I X Y given p y x(8)(;)((|))A=[0.8 0.4;0.2 0.6];x=linspace(0,1,100);程序如下:A=[0.8,0.4;0.2,0.6];>> x=linspace(0,1,100);Hy=-(0.4-0.2*x).*log(0.4-0.2*x)-(0.6+0.2*x).*log(0.6+0.2*x);Hyx=-x.*(A(1,1)*log(A(1,1))+A(2,1)*log(A(2,1)))-(1-x).*(A(1,2)*log(A(1,2))+A(2,2)*log(A(2,2)));Ixy=Hy-Hyx;plot(x,Ixy)按回车得(9)I X Y given p x(;)(())A=[0.8 0.4;0.2 0.6];程序:x=linspace(0,1,100); Hxy=-(0.8-0.6*x).*log(0.8-0.6*x)-(0.2+0.6*x).*log(0.2+0.6*x);Hx=-x.*(A(1,1)*log(A(1,1))+A(2,1)*log(A(2,1)))-(1-x).*(A(1,2)*log(A(1,2))+A(2,2)*log(A(2,2)));Ixy=Hx-Hxy;plot(x,Ixy)按回车得五、实验体会(请认真填写自己的真实体会)认真学习和使用数学计算和绘图软件,有利于我们以后更好地将数学问题用计算机技术解决和实行,极大地提高了用数学知识解决实际问题的效率和精准程度。

密码学——精选推荐

密码学密码学(第⼆讲)古典密码古典密码张焕国武汉⼤学计算机学院⽬录1 , 密码学的基本概念密码学的基本概念古典密码2 , 古典密码3 ,数据加密标准(DES) ,数据加密标准(DES )4 , ⾼级数据加密标准(AES) ⾼级数据加密标准(AES)5 ,中国商⽤密码(SMS4) ,中国商⽤密码(SMS4)6 ,分组密码的应⽤技术7 , 序列密码8 ,习题课:复习对称密码9 ,公开密钥密码(1) ,公开密钥密码(1⽬录10, 公开密钥密码(2 10 , 公开密钥密码(2) 11, 数字签名(1 11, 数字签名(1) 12,数字签名(2 12,数字签名(2) 13, HASH函数 13 , HASH 函数 14, 14 , 认证 15, 15 , 密钥管理 16, PKI技术 16 , PKI技术17,习题课:复习公钥密码 17 ,习题课:复习公钥密码 18,总复习/ 18 ,总复习/检查:综合实验⼀,古典密码⼀,古典密码虽然⽤近代密码学的观点来看,许多古典密码是很不安全的,或者说是极易破译的.但是我们不能忘记古典密码在破译的.但是我们不能忘记古典密码在历史上发挥的巨⼤作⽤. 历史上发挥的巨⼤作⽤. 另外,编制古典密码的基本⽅法对于另外,编制古典密码的基本⽅法对于编制近代密码仍然有效. 编制近代密码仍然有效⼀,古典密码⼀,古典密码C. D. Shannon:采⽤混淆,扩散和乘积的⽅法来设计密码混淆:使密⽂和明⽂,密钥之间的关系复杂化扩散:将每⼀位明⽂和密钥的影响扩⼤到尽可能多的密⽂位中. 乘积和迭代:多种加密⽅法混合使⽤对⼀个加密函数多次迭代古典密码编码⽅法: 置换,代替,加法⼀,古典密码⼀,古典密码1,置换密码把明⽂中的字母重新排列,字母本⾝不变, 但其位置改变了,这样编成的密码称为置换密码.最简单的置换密码是把明⽂中的字母顺序倒过来 , 最简单的置换密码是把明⽂中的字母顺序倒过来, 然后截成固定长度的字母组作为密⽂. 然后截成固定长度的字母组作为密⽂. 明⽂:明晨 5点发动反攻. 明⽂:明晨5点发动反攻. MING CHEN WU DIAN FA DONG FAN GONG 密⽂:GNOGN 密⽂:GNOGN AFGNO DAFNA IDUWN EHCGN IM把明⽂按某⼀顺序排成⼀个矩阵, 然后按另⼀顺序选出矩阵中的字母以形成密⽂,最后截成固定长度的字母组作为密⽂.例如: 明⽂:MING 明⽂:MING CHEN WU DIAN FA DONG FAN GONG 矩阵:MINGCH 矩阵:MINGCH 选出顺序:按列 ENWUDI ANFADO 改变矩阵⼤⼩和取出序列 NGFANG 可得到不同的密码 ONG 密⽂:MEANO 密⽂:MEANO INNGN NWFFG GUAA CDDN HIOG⼀,古典密码⼀,古典密码理论上: ① , 置换密码的加密钥是置换矩阵 p , 解密钥是置换矩阵p-1 .P= 1 2 3 a1 a2 a3 … … n an② , 置换密码经不起已知明⽂攻击.⼀,古典密码⼀,古典密码2, 代替密码⾸先构造⼀个或多个密⽂字母表, ⾸先构造⼀个或多个密⽂字母表 , 然后⽤密⽂字母表中的字母或字母组来代替明⽂字母或字母组,各字母或字母组的相对位置不变, 或字母组,各字母或字母组的相对位置不变 , 但其本⾝改变了. 但其本⾝改变了. 这样编成的密码称为代替密码.①单表代替密码②多表代替密码③多名代替密码⼀,古典密码⼀,古典密码⑴ . 单表代替密码只使⽤⼀个密⽂字母表, 只使⽤⼀个密⽂字母表,并且⽤密⽂字母表中的⼀个字母来代替明⽂字母表中的⼀个字母. 个字母来代替明⽂字母表中的⼀个字母. 明⽂字母表:A = { a 0 , a 1 , ... , a n - 1 } ...,密⽂字母表:B 密⽂字母表:B = { b 0 , b 1 , ... , b n - 1 } ..., 定义⼀个由A 定义⼀个由A到 B 的映射: f:A→B 的映射:f f(a i )= b i 设明⽂:M 设明⽂: M = ( m 0 , m 1 , ... , m n - 1 ) , ..., 则密⽂: C =(f(m0 ),f(m1 ), ...,f(mn-1 )) . 则密⽂:C ),...,f(m )). 简单代替密码的密钥就是映射函数 f 简单代替密码的密钥就是映射函数f或密⽂字母表 B.⼀,古典密码⼀,古典密码⑴单表代替密码①,加法密码 A 和 B 是有 n个字母的字母表. 定义⼀个由A到B的映射: f:A→B 定义⼀个由A 的映射:f:A→Bf(a i )= b i =a j j=i+k mod n 加法密码是⽤明⽂字母在字母表中后⾯第 k 个字母来代替. K=3 时是著名的凯撒密码.⼀,古典密码⼀,古典密码⑴单表代替密码②,乘法密码 A 和 B 是有n个字母的字母表. 定义⼀个由A到B的映射: f:A→B 定义⼀个由A 的映射:f:A→Bf(a i )= b i = a j j=ik mod n 其中,( n,k)=1. 其中, ( n,k)=1. 注意: 只有(n,k)=1 ,才能正确解密. 只有(n,k)=1,⼀,古典密码⼀,古典密码⑴单表代替密码③密钥词组代替密码:随机选⼀个词语,去掉其中的重复字母, 写到矩阵的第⼀⾏,从明⽂字母表中去掉这第⼀⾏的字母,其余字母顺序写⼊矩阵.然后按列取出字母构成密⽂字母表.⼀,古典密码⼀,古典密码举例:密钥: HONG YE 选出顺序:按列矩阵: HONGYE 选出顺序:按列 ABCDFI JKLMPQ 改变密钥,矩阵⼤⼩ RSTUVW 和取出序列,得到不同的 XZ 密⽂字母表. 密⽂字母表 : B={ HAJRXOBKSZNCLTGDMUYFPVEIQW }⑵,多表代替密码单表代替密码的安全性不⾼,⼀个原因是⼀个明⽂字母只由⼀个密⽂字母代替.构造多个密⽂字母表, 在密钥的控制下⽤相应密⽂字母表中的⼀个字母来代替明⽂字母表中的⼀个字母.⼀个明⽂母来代替明⽂字母表中的⼀个字母.⼀个明⽂字母有多种代替.Vigenere密码: 著名的多表代替密码密码:著名的多表代替密码⼀,古典密码⼀,古典密码Vigenre⽅阵 Vigenre⽅阵A B 密C ⽂H 明⽂字母 AB C D E F G H I J K LM N O P Q R S TU V WX YZAB C D E F G H I J K LM N O PQ R S T UV WX YZ BCDE FG HIJ KLMNO PQ RSTUVWXYZA CDE FG HIJ KLMNO PQ RSTUVWXYZAB H I J K LM N O P Q R S TU V WXY ZAB C D EF G字 X X YZAB C D E F G H I J K LM N O P Q R S TU V W 母 Y YZAB CDEFGHIJKLMNOPQRSTUVW X Z ZAB C D E F G H I J K LM N O PQ R S TU VWX Y⼀,古典密码⼀,古典密码Vigenre密码的代替规则是⽤明⽂字母在 Vigenre ⽅阵中的列和密钥字母在 Vigenre⽅阵中的⾏的交点处的字母来代替该明⽂字母. 例如, 点处的字母来代替该明⽂字母 . 例如 , 设明⽂字母为 P, 密钥字母为 Y , 则⽤字母 N来代替明⽂字母 P.明⽂: 明⽂ : MING CHEN WU DIAN FA DONG FAN GONG 密钥: 密钥 : XING CHUI PING YE KUO YUE YONG DA JIANG LIU 密⽂: 密⽂ : JQAME OYVLC QOYRP URMHK DOAMR NP解密就是利⽤Vigenre⽅阵进⾏反代替. ⽅阵进⾏反代替.⼀,古典密码⼀,古典密码3,代数密码:① Vernam密码 Vernam密码明⽂,密⽂,密钥都表⽰为⼆进制位:M=m1,m2,… ,mn K =k1,k2,… ,kn C =c1,c2,… ,cn ②加密: c1= mi⊕ ki ,i=1,2,… ,n 解密: m1= ci⊕ ki ,i=1,2,… ,n ③因为加解密算法是模2加,所以称为代数密码. 因为加解密算法是模2 ④对合运算:f=f-1, 模 2加运算是对合运算. 对合运算:密码算法是对和运算,则加密算法=解密算法,⼯程实现⼯作量减半.⑤ Vernam密码经不起已知明⽂攻击. Vernam密码经不起已知明⽂攻击.⼀,古典密码⼀,古典密码⑥如果密钥序列有重复,则Vernam密码是不安全如果密钥序列有重复,则 Vernam密码是不安全的. ⼀种极端情况:⼀次⼀密⑦⼀种极端情况:⼀次⼀密密钥是随机序列. 密钥⾄少和明⽂⼀样长. ⼀个密钥只⽤⼀次. ⑧⼀次⼀密是绝对不可破译的,但它是不实⽤的. ⑨⼀次⼀密给密码设计指出⼀个⽅向,⼈们⽤序列密码逼近⼀次⼀密.⼆,古典密码的穷举分析1 ,单表代替密码分析①加法密码因为 f(ai )= b i =aj 因为f(a j=i+k mod n所以k=1,2,... ,n - 1,共n- 1种可能,密钥空所以 k=1,2, ,n- 1,共间太⼩.以英⽂为例,只有25种密钥. 间太⼩.以英⽂为例,只有 25种密钥. 经不起穷举攻击.⼆,古典密码的穷举分析1 ,单表代替密码分析②乘法密码因为 f(ai )= b i =aj 因为f(a j=ik mod n , 且( k,n)=1 . n, 且(k,n)=1. 所以 k 共有φ(n)种可能,密钥空间更⼩. 所以k 对于英⽂字母表,n=26, 对于英⽂字母表,n=26 , k=1,3,5,7,9,11,15,17,19,21,23,25 取掉1 ,共11种,⽐加法密码更弱.取掉 1 ,共 11种,⽐加法密码更弱. 经不起穷举攻击.⼆,古典密码的穷举分析1 ,单表代替密码分析③密钥词语代替密码因为密钥词语的选取是随机的,所以密⽂字母因为密钥词语的选取是随机的,所以密⽂字母表完全可能穷尽明⽂字母表的全排列.以英⽂字母表为例,n=26,所以共有26!种可以英⽂字母表为例,n=26,所以共有26 !种可能的密⽂字母表. 26! ≈4× 26 ! ≈4 ×1026⽤计算机也不可能穷举攻击. 注意: 穷举不是攻击密钥词语代替密码的唯⼀注意:穷举不是攻击密钥词语代替密码的唯⼀⽅法.三,古典密码的统计分析2 ,密钥词组单表代替密码的统计分析任何⾃然语⾔都有⾃⼰的统计规律. 如果密⽂中保留了明⽂的统计特征,就可⽤如果密⽂中保留了明⽂的统计特征,就可⽤统计⽅法攻击密码. 由于单表代替密码只使⽤⼀个密⽂字母表, ⼀个明⽂字母固定的⽤⼀个密⽂字母来代替, ⼀个明⽂字母固定的⽤⼀个密⽂字母来代替, 所以密⽂的统计规律与明⽂相同. 所以密⽂的统计规律与明⽂相同.因此,单表代替密码可⽤统计分析攻破.三,古典密码的统计分析英语的统计规律每个单字母出现的频率稳定. 最⾼频率字母 E 次⾼频率字母 T A O I N S H R 中⾼频率字母 D L 低频率字母 C U M W F G Y P B 最低频率字母 V K J X Q Z三,古典密码的统计分析英语的统计规律频率最⾼的双字母组: TH HE IN ER AN RE ED ON ESST EN AT TO NT HA ND OU EA NG AS OR TI IS ET IT AR TE SE HI OF 三,古典密码的统计分析英语的统计规律频率最⾼的三字母组: THE ING AND HER ERE ENT THA WAS ETH FOR DHT HAT SHE ION HIS ERS VER其中THE的频率是ING的其中THE的频率是ING的3倍!三,古典密码的统计分析英语的统计规律英⽂单词以E,S,D,T 为结尾的超过⼀半. 英⽂单词以E 英⽂单词以T,A,S,W 为起始字母的约占⼀英⽂单词以T 半.还有其它统计规律! 还有其它统计规律! 教科书上有⼀个完整的统计分析例⼦.三,古典密码的统计分析经得起统计分析是对近代密码的基本要求!复习题①已知置换如下: 1 2 3 4 5 6 P= 3 5 1 6 4 2 明⽂=642135 ,密⽂= 明⽂= 642135 ,密⽂= 密⽂=214365 密⽂= 214365 , 明⽂= ②使加法密码算法称为对合运算的密钥k ②使加法密码算法称为对合运算的密钥k称为对合密钥, 以英⽂为例求出其对合密钥.复习题③已知⼀个加法密码的密⽂如下: BEEAKFYDJXUQYHYJIQRYHTYJIQFBQDUYJIIKF UHCQD ⽤穷举法求出明⽂.④以英⽂为例,⽤加法密码,取密钥常数 k= 7,对明⽂ 7, 对明⽂INFORMATION SECURITY, 进⾏加密,求出密⽂. SECURITY, ⑤证明,在置换密码中,置换p是对合的,当且仅当对任意证明,在置换密码中,置换p 的 i和j(i, j=1,2,3,…,n), 若 p(i)=j, 则必有p(j)=i . j=1,2,3,…,n), p(i)=j, 则必有p(j)=i ⑥编程实现Vigenre密码. 编程实现Vigenre密码. ⑦分析仿射密码的安全性.谢谢!单字母替换密码及实例通过把信息隐藏起来的这种秘密通信称为Staganography(隐⽂术),由希腊词Steganos(意为“覆盖”)和Graphein(意为“写”)派⽣⽽来。

16种常用的数据分析方法汇总

一、描述统计描述性统计是指运用制表和分类,图形以及计筠概括性数据来描述数据的集中趋势、离散趋势、偏度、峰度。

1、缺失值填充:常用方法:剔除法、均值法、最小邻居法、比率回归法、决策树法。

2、正态性检验:很多统计方法都要求数值服从或近似服从正态分布,所以之前需要进行正态性检验。

常用方法:非参数检验的K-量检验、P-P图、Q-Q图、W检验、动差法。

二、假设检验1、参数检验参数检验是在已知总体分布的条件下(一股要求总体服从正态分布)对一些主要的参数(如均值、百分数、方差、相关系数等)进行的检验。

1)U验使用条件:当样本含量n较大时,样本值符合正态分布2)T检验使用条件:当样本含量n较小时,样本值符合正态分布A 单样本t检验:推断该样本来自的总体均数μ与已知的某一总体均数μ0 (常为理论值或标准值)有无差别;B 配对样本t检验:当总体均数未知时,且两个样本可以配对,同对中的两者在可能会影响处理效果的各种条件方面扱为相似;C 两独立样本t检验:无法找到在各方面极为相似的两样本作配对比较时使用。

2、非参数检验非参数检验则不考虑总体分布是否已知,常常也不是针对总体参数,而是针对总体的某些一股性假设(如总体分布的位罝是否相同,总体分布是否正态)进行检验。

适用情况:顺序类型的数据资料,这类数据的分布形态一般是未知的。

A 虽然是连续数据,但总体分布形态未知或者非正态;B 体分布虽然正态,数据也是连续类型,但样本容量极小,如10以下;主要方法包括:卡方检验、秩和检验、二项检验、游程检验、K-量检验等。

三、信度分析检査测量的可信度,例如调查问卷的真实性。

分类:1、外在信度:不同时间测量时量表的一致性程度,常用方法重测信度2、内在信度;每个量表是否测量到单一的概念,同时组成两表的内在体项一致性如何,常用方法分半信度。

四、列联表分析用于分析离散变量或定型变量之间是否存在相关。

对于二维表,可进行卡方检验,对于三维表,可作Mentel-Hanszel分层分析。

网络安全技术——C2

2003,位于日内瓦的id Quantique公司和位于纽约的MagiQ技术公 司,推出了传送量子密钥的距离超越了贝内特实验中30厘米的商业产品。 日本电气公司在创纪录的150公里传送距离的演示后,最早将在明年向市场 推出产品。IBM、富士通和东芝等企业也在积极进行研发。目前,市面上的 产品能够将密钥通过光纤传送几十公里。美国的国家安全局和美联储都在 考虑购买这种产品。MagiQ公司的一套系统价格在7万美元到10万美元之间。

原理 26个字母分别对应整数0~25

密钥k采用一个词假如是cipher,密钥k相对应的数字为 k=2,8,15,7,4,17,假如明文是meet me after party。加密过程如下 1)将明文字母转换为对应的数字 2)把密钥字母转换为对应的数字,然后周期性延长,与明文 数字对齐。 3)明文数字与密钥数字相加,若相加结果大于26,那么将结 果减26,以此作为对应的密文数字 4)这样明文转换为密文omta qv cnilv gczif

机械阶段德国自认为可靠的enigma三转轮密码机密码系统电子与计算机阶段密码大事记公元前5世纪古希腊斯巴达出现原始的密码器用一条带子缠绕在一根木棍上沿木棍纵轴方向写好明文解下来的带子上就只有杂乱无章的密文字母

网络安全技术

第二章 密码学中的加密技术

2.1 密码学简介

2.1.1 密码学历史与发展 (1)早在4000年前,古埃及人在墓志铭中 使用类似象形文字的奇特符号,史载的 最早的密码形式。 (2)公元前50年,罗马皇帝朱利叶•凯撒 发明了用于战时秘密通信的方法——凯 撒密码。

2.1.2 密码学的基本概念

1.密码编码和密码分析 密码编码技术的主要任务是寻求产生 安全性高的有效密码算法,以满足对信 息进行加码或鉴别的要求。密码分析技 术的主要任务是破译密码,实现窃取机 密信息或进行信息篡改活动。这两个分 支一守一攻,相互依存。

流行病学论述 (2)

第二章1.试述疾病年龄分布的分析方法。

答:(1)横断面分析:即描述某年或若干年的不同年龄组的某病发病专率或死亡专率。

这种方法特别适用于分析潜伏期短和病程短的急性病或传染病的年龄分布,但在描述一些慢性病时,因其暴露于致病因素的时间距发病时间可能很长,并且致病因素的强度在不同时间可能有变化,这种分析方法就不能正确地显示致病因素与年龄的关系。

(2)出生队列分析:是以同一年代出生的人群组为一个出生队列,对不同出生队列在不同的年龄阶段的某病发病率或死亡率所进行的分析。

这种分析常用于慢性病的年龄分布,该方法在评价疾病的年龄分布长期变化趋势及提供病因线索方面具有很大意义。

它可以明确地显示出致病因子与年龄的关系,有助于探明年龄、所处的时代特点及暴露经历三者在疾病的频率变化中的作用。

2.何谓移民流行病学?移民流行病学分析的基本原则是什么?答:移民流行病学是通过比较移民人群、移居地当地人群和原居住地人群的某病发病率或死亡率差异,分析该病的发生与遗传因素和环境因素的关系。

移民流行病学分析原则是:①若某病在移民中的发病率或死亡率与原居住地人群的发病率或死亡率不同,而接近于移居地当地人群的率,则该病发病率或死亡率的差别主要是由环境因素引起的;②若某病在移民中的发病率或死亡率与原居住地人群的发病率或死亡率相同,而不同于移居地当地人群的率,则该病发病率或死亡率的差别主要是由遗传因素引起的;③介于二者之间时,遗传因素和环境因素在发病中均起作用。

3.某社区有10万人,2000年各种死因死亡者共1000人。

该年共发生结核病300例,原有核400例,其中500例男性,200例女性。

同年有60例结核病死亡,其中30例为男性。

社区的粗死亡率及结核病的死亡比、病死率、死亡率、发病率、患病率各是多少?答:(1)该区粗死亡率为1000/10万(2)结核病的死亡比是60(3)结核病的病死率为60/700(4)结核病的死亡率为60/10万(5)结核病的发病率为300/(100000-400)(6)结核病的患病率(700-60)/10万第四章1.何为无应答偏倚?产生无应答偏倚的原因有哪些?如何处理?答:无应答偏倚指研究对象中那些没有按照研究设计要求参加研究,因为无应答者在某些特征方面与应答者有所不同而使研究结果产生偏倚。

实验设计的例子

实验设计的例子实验设计的例子篇一:实验心理学例子实验心理学例子20XX-08-18 14:541、一个研究者想要确定饥饿是否会影响猫的攻击性。

以10只猫为被试,主试将他们关在不同的笼子里,并对他们进行不同时间间隔的食物剥夺。

两周后,猫的体重降为正常体重的80%。

主试将2只猫放在一起15分钟,观察是否有攻击行为或打架发生。

所有情况下,猫都表现出一定的威胁状态,大多数情况下出现了打架行为。

研究者得出结论,饥饿可以增加猫的攻击性。

解答:自变量--猫的饥饿程度;因变量--攻击行为的多少。

该实验中只观察了自变量的单一水平,没有使用对照组,不能确定攻击行为是否比不饥饿时增加。

修改:采用不进行饥饿处理的猫作为对照组,观察两组攻击行为数量,检验差异是否显著。

2、有些心理学家在食品和饮料公司工作,他们在产品发展中一直担任重要角色。

有消费心理学家设计了一个实验,目的是测量顾客对两种类型可乐的喜爱程度。

在某个市场范围内,这家公司的可乐销售情况不如对手。

有趣的是,公司的总体销售情况要比对手好。

研究者认为这样的可乐销售情况是由当地的一些条件造成,于是他们开始检验这个假设。

这是一个重复测量实验设计,每个被试要品尝两种可乐。

一种可乐被标记为Q(竞争对手的牌子),另一种被标记为M(本公司的牌子)。

随机选取年龄在14~62岁之间的市民为被试。

所有被试品尝Q牌子后品尝M牌子,然后报告自己的喜好。

令实验者吃惊的是,大多数被试报告喜欢M牌子。

实验者得出结论,样本被试喜欢他们公司的可乐,广告是引起竞争对手饮料销售好的原因。

因此,他们建议加大对当地广告投资已改善销售情况。

解答:自变量--可乐类型(2水平即两种牌子);因变量--被试的喜好。

被试内设计。

可能存在的问题是,被试对可乐喜好的判断可能受品尝的先后顺序影响。

修改:采用平衡序列重复测量设计。

即一半被试按照Q-M 顺序品尝,令一半按照M-Q顺序品尝。

另外,还应该控制被试对可乐牌子及顺序的知晓,即知告知被试要进行2种可乐的比较,而被试不知道先品尝的是哪种,后品尝的是哪种,以免他们故意讨好调查者。

利用Excel进行统计分析-Chapter 9-Fundamentals of Hypothesis Testing

Determine the critical Z values for a specified level of significance α from a table or by using Excel Decision Rule: If the test statistic falls in the rejection region, reject H0 ; otherwise do not reject H0

Chap 9-13

Level of Significance, α

Claim: The population mean age is 50. H0: µ = 50 H1: µ ≠ 50 H0: µ ≤ 50 H1: µ > 50 H0: µ ≥ 50 H1: µ < 50

Two-tail test

H0 : µ = 3

Is always about a population parameter, not about a sample statistic.

Chap 9-4

The Null Hypothesis, H0

Begin with the assumption that the null hypothesis is true

Chap 9-2

The Hypothesis

A hypothesis is a claim (assumption) about a population parameter:

population mean

Example: The mean monthly cell phone bill of this city is µ = $52

Type I Error Reject a true null hypothesis Considered a serious type of error The probability of a Type I Error is α Called level of significance of the test Set by researcher in advance Type II Error Failure to reject false null hypothesis The probability of a Type II Error is β

基于RTT的统计分析方法检测与防御虫洞攻击

saitc l n l i g t e r u e i o ai n a d t e ta m iso i e b t e v r o s c e sv o e ln h t t ia l a ayzn h o t nf r to n h rns s i n tm ewe n e e t u c si e n d s ao g t e s y m y w e tbl he ah b f r e d n s a i d p t e o es n i g RREP t h o r eno e Th o m h l il er c g ieb f r a o h r o t e s o t es u c d . ew r o ew l b e o nz e o ei c n d am t t h

i n ft e m o ts v r h e t o a o e wo k .Th y c e t ih rlv lv ru lt n e e e n t o m aii u so e o s e e e t r ast d h e n t r s h e r ae a hg e e e it a u n lb t e w lco s w

己完成 ,计算量不大且维持较少的开销 。仿真实验表 明,该方法能有效地检测 出虫洞攻击 并提 高虫洞 的检测率 。

关 键 词 : 移 动 A o dh c网络 ; 虫洞 攻 击 :统 计 分 析 ; 分 裂 路 由协 议

田间实验设计统计分析试验计划书

田间实验设计统计分析试验计划书下载提示:该文档是本店铺精心编制而成的,希望大家下载后,能够帮助大家解决实际问题。

文档下载后可定制修改,请根据实际需要进行调整和使用,谢谢!本店铺为大家提供各种类型的实用资料,如教育随笔、日记赏析、句子摘抄、古诗大全、经典美文、话题作文、工作总结、词语解析、文案摘录、其他资料等等,想了解不同资料格式和写法,敬请关注!Download tips: This document is carefully compiled by this editor. I hope that after you download it, it can help you solve practical problems. The document can be customized and modified after downloading, please adjust and use it according to actual needs, thank you! In addition, this shop provides you with various types of practical materials, such as educational essays, diary appreciation, sentence excerpts, ancient poems, classic articles, topic composition, work summary, word parsing, copy excerpts, other materials and so on, want to know different data formats and writing methods, please pay attention!田间实验设计统计分析试验计划书1. 引言在农业科学研究中,田间实验是评估不同因素对作物生长和产量的影响的重要手段。

正确思维和发现科学真理的方法论

正确思维和发现科学真理的方法论引言正确思维和发现科学真理是人类进步和社会发展的基石。

在科学领域,我们需要通过一种系统性的方法论来进行思考和研究,以确保我们的结论是准确可靠的。

本文将介绍一些常用的方法和原则,帮助读者培养正确思维和发现科学真理的能力。

科学方法科学方法是一种通过观察、实验和推理来获取知识的系统化过程。

它包括以下几个步骤:1.提出问题:科学研究通常从提出一个问题或假设开始。

这个问题应该是可以被验证或证伪的,并且应该具有一定的重要性。

2.收集信息:在回答问题之前,我们需要收集相关的信息和数据。

这可以通过文献调研、实验观察、采访专家等方式进行。

3.建立假设:根据已有信息,我们可以建立一个假设来解释现象或回答问题。

这个假设应该是可验证的,并且应该能够预测未来的观察结果。

4.进行实验:为了验证假设,我们需要设计并进行实验。

实验应该具有可重复性,并且应该控制变量以排除其他可能的干扰因素。

5.分析数据:通过对实验数据的分析,我们可以得出结论。

这个结论应该是基于数据和逻辑推理的,并且应该能够被他人所接受和验证。

6.发布结果:科学研究的最终目的是将结果公开并与他人分享。

这可以通过学术论文、会议报告、科学期刊等方式进行。

逻辑思维逻辑思维是一种基于推理和分析的思考方式,它帮助我们建立合理的观点和做出正确的决策。

以下是一些常用的逻辑思维原则:1.演绎推理:演绎推理是一种从一般到特殊的推理方式。

它基于已知的前提和逻辑规则,得出一个特定结论。

如果所有人都会死亡,那么某个人也会死亡。

2.归纳推理:归纳推理是一种从特殊到一般的推理方式。

它基于已知的个别观察结果,得出一个普遍规律或结论。

观察到所有的猫都有尾巴,可以归纳出所有猫都有尾巴。

3.反证法:反证法是一种通过假设一个命题的反命题,并通过逻辑推理来证明这个假设是错误的方法。

如果我们能够推导出一个矛盾的结论,那么原命题就是正确的。

4.逻辑谬误:逻辑谬误是指在推理过程中出现的错误或无效的论证。

幼儿攻击性行为功能评估及干预的个案研究

·儿童发展·幼儿攻击性行为功能评估及干预的个案研究*史亚运1,2林云强1,2**(1浙江师范大学杭州幼儿师范学院,杭州,310012)(2华东师范大学言语听觉教育部重点实验室,上海,200062)攻击性行为(aggressive behavior )是一种较为常见的幼儿问题行为。

有研究报告,学龄前儿童攻击性行为检出率达11.9%。

〔1〕攻击性行为会影响幼儿个性、社会性等方面的发展。

关于幼儿攻击性行为的早期干预,已有研究较多聚焦于行为矫正技术的应用,也有较多质性研究。

本研究试图采用基于功能评估的积极行为支持策略,尝试对幼儿的攻击性行为进行早期干预。

功能评估(functional assessment )是指对个体问题行为的功能、引发和维持等个体因素及环境因素进行分析。

基于功能评估的干预,旨在达到减少并消除个体问题行为的目的,促使个体朝着积极的方向发展。

〔2,3〕积极行为支持(positive behavior support )是指系统地改变导致个体问题行为发生的因素,并根据个体的发展需要和发展水平实施干预。

本研究中,研究者同时使用了行为替代策略,以期减少或消除被试的问题行为,增加其适宜性行为。

〔4,5〕一、研究对象及方法(一)研究对象小岑(化名),男,5岁,中班幼儿。

其父经常夜不归宿,喜欢玩电子游戏,常常讲脏话;其母经营一家公司,平时工作甚忙,常常很晚回家,喜欢对小岑讲道理;外公外婆十分宠爱小岑;小岑家雇有司机小杨,常被小岑欺负;雇有保姆,常会用“外面有魔鬼”之类的话来吓唬小岑,以促使他听自己的话。

小岑有较为明显的问题行为:经常打人且出手很重;经常抢夺同伴的物品;经常破坏游戏规则;喜欢用力推门等。

(二)研究工具1援《ABC 行为观察简表》为了全面分析小岑攻击性行为产生的因素及其与周围环境之间的关系,研究者使用《ABC 行为观察简表》,详细考察被试问题行为的三个主要变量:前奏事件(antecedent )、行为表现(behavior )及行为结果(consequence )。

课题开题方案

课题开题方案一、研究背景随着信息技术的不断发展,越来越多的人开始关注到计算机网络的安全问题。

尤其是在现代社会中,网络安全关系到企业和个人的财产安全、国家安全等重要问题。

因此,开展网络安全相关研究至关重要,可以帮助人们更好地保障自身的信息安全。

二、研究目的本研究的主要目的是探讨计算机网络安全问题,重点是网络攻击与防御技术。

通过对网络攻击方式、攻击手段及防御技术的分析和研究,建立一套有效的网络安全防御体系,提高网络安全水平,确保网络的可靠稳定。

三、研究内容1.按照计算机网络的层次结构,对网络安全问题进行分类整理,并深入探讨各层次的攻击方式、攻击手段和防御技术;2.分析和评估已有的网络安全防御技术,并寻求可以改进和完善的地方;3.设计并实现一种网络安全防御算法,验证其可行性和有效性;4.提出网络安全防御体系的建议和方案,提高网络系统的整体安全性。

四、研究方法1.文献调研法:通过查阅大量相关文献,了解国内外网络攻击与防御技术的研究现状和发展趋势,为本研究提供理论基础和实证研究支持;2.实验法:通过搭建实验环境,利用模拟的网络环境进行攻击和防御测试,验证研究的有效性和可行性;3.统计分析法:通过对实验结果的数据进行统计分析,对不同的网络攻击与防御技术进行评估和对比,为最终研究结果提供科学依据。

五、预期成果1.形成一套完整的网络安全防御技术体系,提高网络系统的安全性;2.设计并实现一种新型的网络安全防御算法,能够更好地应对不同类型的网络攻击;3.提高人们的网络安全意识,促进网络安全行业的发展。

六、研究意义1.对促进网络行业的发展具有积极的推动作用;2.对提高网络安全水平,防范网络风险,保护计算机系统有着重要的现实意义;3.对提高国家的信息安全保障能力,维护国家网络安全具有重要的现实意义。

七、研究难点1.计算机网络攻击方式多样,难以全面准确地分析归类;2.现有网络安全防御技术已相对成熟,提出新型防御算法的创新性难以体现。

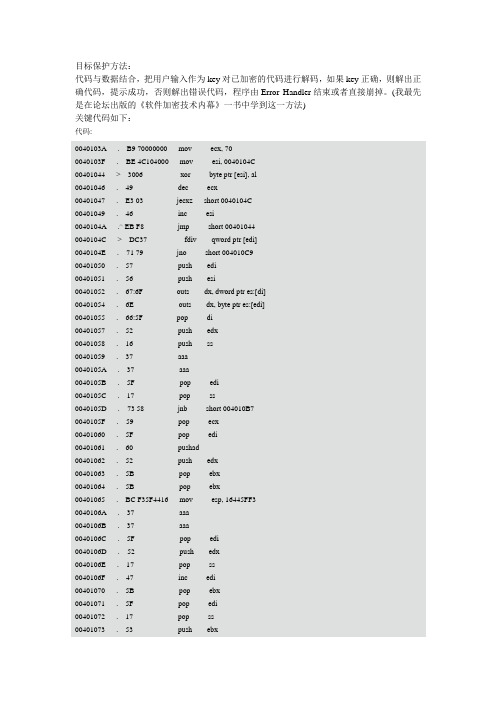

统计分析攻击实力

目标保护方法:代码与数据结合,把用户输入作为key对已加密的代码进行解码,如果key正确,则解出正确代码,提示成功,否则解出错误代码,程序由Error Handler结束或者直接崩掉。

(我最先是在论坛出版的《软件加密技术内幕》一书中学到这一方法)关键代码如下:代码:0040103A . B9 70000000 mov ecx, 700040103F . BE 4C104000 mov esi, 0040104C00401044 > 3006 xor byte ptr [esi], al00401046 . 49 dec ecx00401047 . E3 03 jecxz short 0040104C00401049 . 46 inc esi0040104A .^ EB F8 jmp short 004010440040104C > DC37 fdiv qword ptr [edi]0040104E . 71 79 jno short 004010C900401050 . 57 push edi00401051 . 56 push esi00401052 . 67:6F outs dx, dword ptr es:[di]00401054 . 6E outs dx, byte ptr es:[edi]00401055 . 66:5F pop di00401057 . 52 push edx00401058 . 16 push ss00401059 . 37 aaa0040105A . 37 aaa0040105B . 5F pop edi0040105C . 17 pop ss0040105D . 73 58 jnb short 004010B70040105F . 59 pop ecx00401060 . 5F pop edi00401061 . 60 pushad00401062 . 52 push edx00401063 . 5B pop ebx00401064 . 5B pop ebx00401065 . BC F35F4416 mov esp, 16445FF30040106A . 37 aaa0040106B . 37 aaa0040106C . 5F pop edi0040106D . 52 push edx0040106E . 17 pop ss0040106F . 47 inc edi00401070 . 5B pop ebx00401071 . 5F pop edi00401072 . 17 pop ss00401073 . 53 push ebx00401075 . 59 pop ecx00401076 . 5F pop edi00401077 . 42 inc edx00401078 . 1041 52 adc byte ptr [ecx+52], al 0040107B . 5F pop edi0040107C . 59 pop ecx0040107D . 17 pop ss0040107E . 4E dec esi0040107F . 58 pop eax00401080 . 5F pop edi00401081 . 50 push eax00401082 . 42 inc edx00401083 . 5C pop esp00401084 . 56 push esi00401085 . 5F pop edi00401086 . 5B pop ebx00401087 . 17 pop ss00401088 . 53 push ebx00401089 . 58 pop eax0040108A . 5F pop edi0040108B . 16 push ss0040108C . 43 inc ebx0040108D . 52 push edx0040108E . 5B pop ebx0040108F . 5F pop edi00401090 . 5A pop edx00401091 . 56 push esi00401092 . 45 inc ebp00401093 . 43 inc ebx00401094 . 5F pop edi00401095 . 44 inc esp00401096 . 58 pop eax00401097 . 17 pop ss00401098 . 44 inc esp00401099 . 5F pop edi0040109A . 56 push esi0040109B . 45 inc ebp0040109C . 52 push edx0040109D . 17 pop ss0040109E . 5F pop edi0040109F . 4E dec esi004010A0 . 58 pop eax004010A1 . 42 inc edx004010A3 . BC EB5D7767 mov esp, 67775DEB004010A8 . 64:5D pop ebp004010AA . 37 aaa004010AB . C8 227B17 enter 7B22, 17004010AF . 77 37 ja short 004010E8004010B1 . B4 F3 mov ah, 0F3004010B3 . 0BDC or ebx, esp004010B5 . 37 aaa004010B6 . 57 push edi004010B7 > 56 push esi004010B8 . 51 push ecx004010B9 . 6E outs dx, byte ptr es:[edi]004010BA . 51 push ecx004010BB . 66 db 66 ; CHAR 'f'原理概述:从上面看到,从40104C到4010BB范围内的代码已经被加密,从xor byte ptr [esi], al 这一句代码可以看出,程序采用了简单的xor加密,并且key的长度为1 byte^_^。

-IT实验9-统计分析攻击实验

云南大学数学与与统计学院上机实践报告一、实验目的理解古典密码学、统计分析攻击、信息熵与密码体制的关系二、实验内容1. 古典密码体制Caesar密码的编程(参阅数据结构与算法主讲课教材的3.1.4节)2. 任取一段较长的且有意义的英文片段,计算其明文熵。

3. 用Caesar密码加密上述英文片段,计算其密文熵。

4. 查阅英文字母的频度分布规律,对上述密文进行统计分析攻击。

三、实验环境个人计算机,Java平台对于非信息与计算科学专业的学生,可以选择任意编程平台四、实验记录与实验结果分析Caesar密码基本思想:通过把字母移动一定的位数来实现加密和解密。

明文中的所有字母都在字母表上向后(或向前)按照一个固定数目进行偏移后被替换成密文。

例如,当偏移量是3的时候,所有的字母A将被替换成D,B变成E,以此类推X将变成A,Y变成B,Z变成C。

由此可见,位数就是凯撒密码加密和解密的密钥。

所选英文片段:Xi'an was once called “Chang'an” in the Han Dynasty. The connotation of this name is “permanent peace”. Xi'an marked the starting point of the world famous Silk Road. It obtained its present name in the year 1369. Xi'an ranks first on the list of the country's seven largest ancient capitals. From 11th century B.C. onwards, and for as long as more than 1100 years, Xi'an was successively established as the capital city by 15 kingdoms or feudal dynasties, including the Western Zhou, the Qin, the Han, the Sui and the Tang. It serves as an ancient capital city beyond comparison with regard to the number of dynasties and span of time. And it was regarded as one of the “Four Ancient Capitals of the World”, the other three being Rome, Athens, and Istanbul.运行结果:加密输入0,解密输入1:0明文字符串:Xi'an was once called “Chang'an” in the Han Dynasty. The connotation of thisname is “permanent peace”. Xi'an marked the starting point of the world famous Silk Road. It obtained its present name in the year 1369. Xi'an ranks first on the list of thecountry's seven largest ancient capitals. From 11th century B.C. onwards, and for as long as more than 1100 years, Xi'an was successively established as the capital city by 15 kingdoms or feudal dynasties, including the Western Zhou, the Qin, the Han, the Sui and the Tang. It serves as an ancient capital city beyond comparison with regard to the number of dynasties and span of time. And it was regarded as one of the “Four Ancient Capitals of the World”, the other three being Rome, Athens, and Istanbul.移动位数:3所得密文为:str =Al'dq zdv rqfh fdoohg “Fkdqj'dq” lq wkh Kdq Gbqdvwb. Wkh frqqrwdwlrq ri wklv qdph lv “shupdqhqw shdfh”. Al'dq pdunhg wkh vwduwlqj srlqw ri wkh zruog idprxv Vlon Urdg. Lw rewdlqhg lwv suhvhqw qdph lq wkh bhdu 1369. Al'dq udqnv iluvw rq wkh olvw ri wkh frxqwub'v vhyhq odujhvw dqflhqw fdslwdov. Iurp 11wk fhqwxub E.F. rqzdugv, dqg iru dv orqj dv pruh wkdq 1100 bhduv, Al'dq zdv vxffhvvlyhob hvwdeolvkhg dv wkh fdslwdo flwb eb 15 nlqjgrpv ru ihxgdo gbqdvwlhv, lqfoxglqj wkh Zhvwhuq Ckrx, wkh Tlq, wkh Kdq, wkh Vxl dqg wkh Wdqj. Lw vhuyhv dv dq dqflhqw fdslwdo flwb ehbrqg frpsdulvrq zlwk uhjdug wr wkh qxpehu ri gbqdvwlhv dqg vsdq ri wlph. Dqg lw zdv uhjdughg dv rqh ri wkh “Irxu Dqflhqw Fdslwdov ri wkh Zruog”, wkh rwkhu wkuhh ehlqj Urph, Dwkhqv, dqg Lvwdqexo.加密输入0,解密输入1:1密文字符串:Al'dq zdv rqfh fdoohg “Fkdqj'dq” lq wkh Kdq Gbqdvwb. Wkh frqqrwdwlrq ri wklv qdph lv “shupdqhqw shdfh”. Al'dq pdunhg wkh vwduwlqj srlqw ri wkh zruog idprxv Vlon Urdg. Lw rewdlqhg lwv suhvhqw qdph lq wkh bhdu 1369. Al'dq udqnv iluvw rq wkh olvw ri wkhfrxqwub'v vhyhq odujhvw dqflhqw fdslwdov. Iurp 11wk fhqwxub E.F. rqzdugv, dqg iru dv orqj dv pruh wkdq 1100 bhduv, Al'dq zdv vxffhvvlyhob hvwdeolvkhg dv wkh fdslwdo flwb eb 15 nlqjgrpv ru ihxgdo gbqdvwlhv, lqfoxglqj wkh Zhvwhuq Ckrx, wkh Tlq, wkh Kdq, wkh Vxl dqg wkh Wdqj. Lw vhuyhv dv dq dqflhqw fdslwdo flwb ehbrqg frpsdulvrq zlwk uhjdug wr wkh qxpehu ri gbqdvwlhv dqg vsdq ri wlph. Dqg lw zdv uhjdughg dv rqh ri wkh “Irxu Dqflhqw Fdslwdov ri wkh Zruog”, wkh rwkhu wkuhh ehlqj Urph, Dwkhqv, dqg Lvwdqexo.输入密钥:3所得明文为:str =Xi'an was once called “Chang'an” in the Han Dynasty. The connotation of this name is “permanent peace”. Xi'an marked the starting point of the world famous Silk Road. It obtained its present name in the year 1369. Xi'an ranks first on the list of the country's seven largest ancient capitals. From 11th century B.C. onwards, and for as long as more than 1100 years, Xi'an was successively established as the capital city by 15 kingdoms or feudal dynasties, including the Western Zhou, the Qin, the Han, the Sui and the Tang. It serves as an ancient capital city beyond comparison with regard to the number of dynasties and span of time. And it was regarded as one of the “Four Ancient Capitals of the World”, the other three being Rome, Athens, and Istanbul.输入需要进行熵计算明文(密文):Xi'an was once called “Chang'an” in the Han Dynasty. The connotation of this name is “permanent peace”. Xi'an marked the starting point of the world famous Silk Road. It obtained its present name in the year 1369. Xi'an ranks first on the list of the country's seven largest ancient capitals. From 11th century B.C. onwards, and for as long as more than 1100 years, Xi'an was successively established as the capital city by 15 kingdoms or feudal dynasties, including the Western Zhou, the Qin, the Han, the Sui and the Tang. It serves as an ancient capital city beyond comparison with regard to the number of dynasties and span of time. And it was regarded as one of the “Four Ancient Capitals of the World”, the other three being Rome, Athens, and Istanbul.出现频率最高的字母为:e明文(密文)熵为:H =0.1098输入需要进行熵计算明文(密文):Al'dq zdv rqfh fdoohg “Fkdqj'dq” lq wkh Kdq Gbqdvwb. Wkh frqqrwdwlrq ri wklv qdph lv “shupdqhqw shdfh”. Al'dq pdunhg wkh vwduwlqj srlqw ri wkh zruog idprxv Vlon Urdg. Lw rewdlqhg lwv suhvhqw qdph lq wkh bhdu 1369. Al'dq udqnv iluvw rq wkh olvw ri wkh frxqwub'v vhyhq odujhvw dqflhqw fdslwdov. Iurp 11wk fhqwxub E.F. rqzdugv, dqg iru dv orqj dv pruh wkdq 1100 bhduv, Al'dq zdv vxffhvvlyhob hvwdeolvkhg dv wkh fdslwdo flwb eb 15 nlqjgrpv ru ihxgdo gbqdvwlhv, lqfoxglqj wkh Zhvwhuq Ckrx, wkh Tlq, wkh Kdq, wkh Vxl dqg wkh Wdqj. Lw vhuyhv dv dq dqflhqw fdslwdo flwb ehbrqg frpsdulvrq zlwk uhjdug wr wkh qxpehu ri gbqdvwlhv dqg vsdq ri wlph. Dqg lw zdv uhjdughg dv rqh ri wkh “Irxu Dqflhqw Fdslwdov ri wkh Zruog”, wkh rwkhu wkuhh ehlqj Urph, Dwkhqv, dqg Lvwdqexo.出现频率最高的字母为:h明文(密文)熵为:H =0.0493程序代码:Caesar密码的加密与解密flag=input('加密输入0,解密输入1:');if flag==0str=input('明文字符串:','s')k=input('移动位数:')n=length(str);for i=1:nif str(i)>=97&str(i)<=(122-k)str(i)=str(i)+k;elseif str(i)>(122-k)&str(i)<=122str(i)=str(i)-26+k;endendif str(i)>=65&str(i)<=(90-k)str(i)=str(i)+k;elseif str(i)>(90-k)&str(i)<=90str(i)=str(i)-26+k;endendenddisp('所得密文为:')strelsestr=input('密文字符串:','s')k=input('输入密钥:')n=length(str);for i=1:nif str(i)>=(97+k)&str(i)<=122str(i)=str(i)-k;elseif str(i)>=97&str(i)<(97+k)str(i)=str(i)+26-k;endendif str(i)>=(65+k)&str(i)<=90str(i)=str(i)-k;elseif str(i)>=65&str(i)<(65+k)str(i)=str(i)+26-k;endendenddisp('所得明文为:')strend计算明文与密文熵,及频度分布规律:str=input('输入需要进行熵计算明文(密文):','s'); y(1:52)=0;z=0;asc=[65:90,97:122];n=length(str);for i=1:nfor j=1:52if str(i)==asc(j)y(j)=y(j)+1;z=z+1;endendendfor i=1:52p(i)=y(i)/z;end[a,b]=max(p);disp('出现频率最高的字母为:')if b>=1&b<=26char(64+b)elsechar(70+b)endH=0;for i=1:52if p(i)~=0H=H-p(i)*log2(p(i));elsebreak;endenddisp('明文(密文)熵为:')H五、实验体会①通过此次试验,对凯撒密码有了更深入的了解,caesar密码是已知的最早的单表代换密码,采用加法加密的方法,将字母表的每个字母,用它后面的第key个字母代替,此实验中key取3. 明文字母w就变成了密文的z,依次类推,o将变成r,等由此可见,位数就是凯撒密码加密和解密的密钥。

第三单元挑战探究密码安全问题

3.设定容易记忆且足够复杂的密码的方法技 巧

选取自己喜欢的某歌名、歌词、一句话的拼音或

英文单词首字母组合:如歌名《Never Had A Dream Come True》可选取为「nhAdct」,「异次 元值得推荐!」可选取为 「YCYzdtj!」,你还可以 适当变化大小写或加入数字、符号。

将拼音或英文句子的 顺序反转或变换,如 「Yes,Good!」 变成 「!dooG,seY」

网站名前两 字母的小写 与大写 + 记 忆密码 + 网 站名后两字 母的大写与 小写

密码 规则

Ycy94gHw z!

基础记 忆密码

Amazon

aMYcy94g Hwz!On

$aMYcy94 gHwz!On#

亚马 逊 名称

生成的 密码

最终的 密码

3.设定容易记忆且足够复杂的密码的方法技 巧

其实,设置一个容易记忆但又足够奇葩的高强度 密码并不难,你大可以找一首喜欢的歌名或像上 面一样用任意一句话来构造自己的记忆密码,下 面就列举一些可供你参考的密码设置技巧吧,如 果你有更好的点子,不妨留言分享一下。

壹 盗窃用户的密码。

2、将自己常用密码分类

壹 弱密码 贰 中密码 叁 强密码

中等强度密码,8个字符以上,有一 定抗穷举能力的。

中等密码主要在国内门户网站、大型 网站、门户微博、社交网站等使用,但不 要在主要邮箱里使用。门户网站最好绑定 手机号码。

原因:大网站的安全性较好,通常被

贰 破解的可能性低,在大网站使用的密码要

2.密码没有明显的规则和组成规律

好的密码是自己能轻易记住,但别人看起来是毫 无意义的乱码 (防止被别人轻易记住) 优秀密码生成技巧:要够复杂够安全,还必须好 记!还不能都一样!!

概率论与数理统计实验_传染病传播问题

概率论与数理统计实验_传染病传播问题(总6页)--本页仅作为文档封面,使用时请直接删除即可----内页可以根据需求调整合适字体及大小--传染病传播问题传染病是人类共同的敌人. 小到流感、病毒性肝炎,大到霍乱、天花、艾滋病、非典型性肺炎等,危害着人们的健康,扰乱了人们正常的工作和生活,同时也侵蚀着人类大量的财富. 因此建立传染病的数学模型来描述传染病的传播过程,预报传染病高峰的到来,及时控制传染病的传播是非常重要的事情,一直是各国政府和科学家关注的课题. 以下探讨几类传染病数学模型,对传染病相关的问题做出相应的回答.注:(1)这里不从医学的角度分析各种传染病的传播,而只是按照一般的传播机理建立几种数学模型;(2)讨论问题的前提是假定在疾病的传播期内,所考察地区的总人数不变(总人数为N ).解:假设 (1) t 时刻健康者和病人在总人数中所占的比例分别为).(),(t i t s 另外, 0)0(i i =;(2) 每个病人每天有效接触的平均人数为常数λ. λ称日接触率,即当病人与健康者有效接触时,使健康者感染变成病人. 根据假设,有)0(1)()()()()(i i t i t s t i t Ns dtt di N ==+=λ 故可得⎪⎩⎪⎨⎧=-=0)0()](1)[()(i i t i t i dt t di λ (1)得到tei t i λ-⎪⎪⎭⎫ ⎝⎛-+=1111)(0 (2) 这个模型可以用于传染病的前期(对于传染较快的病),早期预报传染病高峰的到来.1))(t i ~t 曲线表示传染病的传染曲线;dtdi~t 曲线表示传染病的上升率与时间的关系,医学上称为传染病曲线.图 图2) 求)(t i 的一阶导数:这里已经把0iλ代入到)(t i 的表达式. 再输入回到)(t i 的表达式(2), 再求)(t i 的二阶导数, 令022=dtid ,求出dt di 函数的极大值点,}}]001Log[{},{{λλai ai t t +--→∞-→ ⎪⎪⎭⎫⎝⎛-=-11ln 011i t λ (3)再代入)(t i 的表达式,得21 即已求出 21*=i 时,dt di达到最大值. 即传染病的上升率达到最大,这个时刻是⎪⎪⎭⎫⎝⎛-=-11ln 011i t λ. 说明:病人在这个时刻增加得最快,预示着传染病高潮的到来,是医疗卫生部门特别关注的时刻.3)从(3)式可知1t 与λ成反比. 日接触率标志着该地区的卫生水平,λ越小,卫生水平越高. 而λ越小,1t 越大,传染病爆发的时刻就会越迟. 所以改善保健设施,采取有效的隔离措施,降低日接触率,可以推迟传染病高峰的到来.4)由(2)式可知,当∞→t 时,1)(→t i . 这就意味着所有的人都将被传染,处于生病状态. 这是不符合实际情况的. 事实上,传染病人经治疗后,或者痊愈,因而具有免疫力;或者死亡;所以最终病人的比例数)(t i 应该趋于零,即当∞→t 时,0)(→t i . 由此可见,需要重新修改模型假设,再建立数学模型.感染--治愈 假设:(1) 与感染模型相同; (2) 与感染模型相同;(3) 病人可以治愈. 病人每天被治愈的人数占病人总数的比例μ,称为日治愈率. 病人治愈后仍可成为被感染的健康者,所以μ1是这种传染病的平均传染期.由假设(3)可知1)()()()()()(=+-=t i t s t i t i t s dtt di μλ0)0(i i =故可得 ⎪⎩⎪⎨⎧=--=0)0()()](1)[()(i i t i t i t i dt t di μλ (4)变换得 ⎪⎩⎪⎨⎧=-+-=02)0()()()()(i i t i t i dt t di μλλ (5)此方程为贝努利方程,{{i [t]-> 0)()(0)(ai e e e ai e t t t t λμλμλμλμλ-+--}} 得到()te i t i μλμλλμλλ--⎪⎪⎭⎫ ⎝⎛--+-=01)(1 当μλ≠ 当μλ=时,上式不是方程的解,应从原方程出发求解.()⎪⎩⎪⎨⎧=-=020)()(i i t i dtt diλ (6) 可以利用分离变量法求解.{{i[t]->010ai t ai λ+}}即 01)(1i t t i +=λ为当μλ=时的解. 所以方程组的解为: ()()⎪⎪⎩⎪⎪⎨⎧=⎪⎪⎭⎫ ⎝⎛+≠⎥⎦⎤⎢⎣⎡⎪⎪⎭⎫ ⎝⎛--+-=----时当时;当μλλμλμλλμλλμλ101011i t e i t i t (7)分析:定义: μλσ= (8) 从λ和μ1的定义可知,σ是一个传染期内每个病人有效接触的平均人数,称为接触数.1)作出()t t i ~曲线图,分析病人数的变化规律. 首先求出()t i 的极限,讨论极端情况. 因为()⎪⎩⎪⎨⎧≤>⎪⎭⎫⎝⎛-=⎪⎪⎭⎫ ⎝⎛-=-+∞→10111lim 1σσσμλλ,当;,当t i t (9) 这里有两条()t t i ~曲线, 都是1>σ的情形. 上面一条是0i λ=, μ=时的图形; 下面一条是0i λ=, μ=时的图形. 从图可见, 虽然0i 不同, 但()t i 在t 趋于无穷时有相同的极限σ11-.20406080100120140t0.20.40.60.81i ai0=0.68ai0=0.0012图这是0i λ=, μ=时的()t t i ~曲线.20406080100120140t0.10.20.30.40.50.6i2)接触数1=σ是一个阈值. 当1≤σ时,病人比例()t i 越来越小,最终趋于零. 说明传染期内,每个病人有效接触的平均人数不超过一个人,最终导致使健康者变为病人的数量不超过病人数. 当1>σ时,病人比例()t i 的增减性取决于初始病人数0i 的大小. 当+∞→t 时,σ11)(-→t i .从上式分析可知σ越大,σ11-越大,即:病人比例()t i 随σ的增加而增加.相反,增大治愈率μ,减少接触率λ,(即:降低σ的取值)其实际意义就是要提高医疗水平和保健水平,可以降低传染病的传播,避免传染病的爆发.3)特殊情况:当0,1==μλ时,相当于)(,时当+∞→+∞→=t μλσ的情况. 即:随着天数t 的无限增大,接触数无限增大,将导致所有的人都成为病人. 这也就是模型(一)的情况.感染--治愈--免疫考虑大多数传染病治愈后有很强的免疫力. 所以病愈的人既非健康者又非病人,被免疫的人数不再传染别人,别人也不会传染他们,他们已经退出传染系统. 另外死亡者也看作是退出传染系统.假设:(1)人群分为健康者、病人和移出者三类. 三类人在总人数N 中占的比例分别记作()()()t r t i t s ,,,三者之间满足条件:()()()1=++t r t i t s ;(2)病人的日接触率为λ,病人的日治愈率为μ,传染期接触数为μλσ=. 由假设(2)可知()()()t Ni t i t Ns dtdiNμλ-= 对移出者应有 ()t Ni dtdrNμ=, 记初始时刻的健康者和病人的比例分别是()0),0(00>>i s ,移出者的初始值00=r .则得到: ()()()()()()()⎪⎪⎪⎩⎪⎪⎪⎨⎧==-=-=000,0s s i i t i t s dt dst i t i t s dt diλμλ (10) 这是非齐次非线性的微分方程组,难以求出精确的解析解.结果为 图, 图, 图三个图形. 这是λ=, μ=, )0(i=时的i(t )~t, s (t)~t, r (t)~t 曲线.图在理论上可以根据方程组的特点,先确定()t i 与()t s 之间的关系,然后再利用s i ,的关系,确定()t i . 将(10)式前两个方程左右两边分别相除得:()⎪⎩⎪⎨⎧=-=0111i s i sds di σ (11)利用分离变量容易得到方程(11)的精确解()()000ln 1s i s s ss i ++-=σ (12)分析:由(11)式可知,当σ1=s 时,0)(=dst di . 容易验证:当σ1<s 时,0>ds di ;当σ1>s 时,0<ds di.图形中箭头表示随时间t 的增加()t s 和()t i 的变化趋势. 根据图形分析可知,当+∞→t 时,()()∞∞→→→r t r t i s t s ;0;)(. 由此可得到如下结论:(1) 无论初始条件00,i s 如何,病人终将消失. 即:当+∞→t 时,()0→t i . (2) 最终未被感染的健康者的比例是()∞+∞→=s t s t lim . 在(12)式中,令0=i 可得∞s 满足的方程:0ln100=+-+∞∞s s s i s σ(13) 故∞s 是方程(13)式在⎪⎭⎫⎝⎛σ1,0内的单根.(3) 若σ10>s ,则()t i 先增加. 当σ1=s 时,()t i 达到最大值为()000ln 11s i s i m σσ+-+=. 然后()t i 减少且趋于零. ()t s 则单调减少趋于∞s .(4)若σ10≤s ,则()t i 单调减少趋于零,()t s 则单调减少趋于∞s .结果:由上述分析可以得知:(1)如果仅当病人比例()t i 有一段增长的时期才认为传染病在蔓延,这时σ1是一个阈值. 当σ10>s 时,传染病就会蔓延,而当提高阈值(即:减少传染期内接触数σ),使σ10≤s ,传染病就不会蔓延.(2) μλσ1s s =是传染期内一个病人传染健康者的平均数,故s σ称为交换数.所以当σ10≤s 时,即有10≤s σ时,必有1≤s σ. 说明:传染期内交换数不超过1人,病人比例()t i 不会增加,传染病不会蔓延.(3) 从μλσ=表达式可知,日接触率λ越小,日治愈率μ越大,则接触数σ越小,此时有助于控制传染病的蔓延. 提高卫生水平和医疗水平是控制和降低传染病蔓延的最有效途径.(4) 在上述模型中,σ可以由实际数据估计得到:利用(13)式(一般0i 很小,可忽略不计),可得∞∞--=s s s s 00ln ln σ,其中0s 和∞s 可在传染病结束时,由统计数据获得. 或者,在医学上对血样作免疫检验也可以根据对检验有无反应,估计出0s 和 s .。

06-网络安全实验教程(第4版)-孙建国-清华大学出版社

- 6.1- - 6.2- - 6.3- - 6.4- - 6.5-

6.1.3Snort简介

Snort是Martin Roesch等人开发的一种C语言编写的开放源码的入侵检测系统。 Martin Roesch把snort定位为一个轻量级的、跨平台、支持多操作系统的入 侵检测系统。它具有实时数据流量分析和IP数据包日志分析的能力,具有 跨平台特征,能够进行协议分析和对内容的搜索/匹配。它能够检测不同的 攻击行为,如缓冲区溢出、端口扫描、DoS攻击等,并进行实时报警。

实验环境:win10

- 6.1- - 6.2- - 6.3- - 6.4- - 6.5-

6.2入侵检测实验

实验步骤:

1.安装apache服务器 1 ) 双 击 httpd-2.2.17-win32-x86no_ssl.msi; 2)出现 Windows 标准的软件安 装欢迎界面,直接点“Next”继续, 出现授权协议,选择同意授权协 议,然后继续,出现安装说明。 3)“Network Domain”填写网络 域名,如 ,如果没有网络 域名,可以任意填写。如果架设 的 Apache 服务器要放入 Internet , 则一定要填写正确的网络域名。 在“Server Name”下填入服务器名, 如 , 即 主 机 名 。 “Administrator's Email Address”填 写系统管理员的联系电子邮件地 址,如 indian@ 。上述三 条信息仅供参考,其中联系电子 邮件地址会在当系统故障时提供 给访问者,如图6.2.1所示。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

云南大学数学与与统计学院上机实践报告一、实验目的理解古典密码学、统计分析攻击、信息熵与密码体制的关系二、实验内容1. 古典密码体制Caesar密码的编程(参阅数据结构与算法主讲课教材的3.1.4节)2. 任取一段较长的且有意义的英文片段,计算其明文熵。

3. 用Caesar密码加密上述英文片段,计算其密文熵。

4. 查阅英文字母的频度分布规律,对上述密文进行统计分析攻击。

三、实验环境个人计算机,Java平台对于非信息与计算科学专业的学生,可以选择任意编程平台四、实验记录与实验结果分析Caesar密码基本思想:通过把字母移动一定的位数来实现加密和解密。

明文中的所有字母都在字母表上向后(或向前)按照一个固定数目进行偏移后被替换成密文。

例如,当偏移量是3的时候,所有的字母A将被替换成D,B变成E,以此类推X将变成A,Y变成B,Z变成C。

由此可见,位数就是凯撒密码加密和解密的密钥。

所选英文片段:Xi'an was once called “Chang'an” in the Han Dynasty. The connotation of this name is “permanent peace”. Xi'an marked the starting point of the world famous Silk Road. It obtained its present name in the year 1369. Xi'an ranks first on the list of the country's seven largest ancient capitals. From 11th century B.C. onwards, and for as long as more than 1100 years, Xi'an was successively established as the capital city by 15 kingdoms or feudal dynasties, including the Western Zhou, the Qin, the Han, the Sui and the Tang. It serves as an ancient capital city beyond comparison with regard to the number of dynasties and span of time. And it was regarded as one of the “Four Ancient Capitals of the World”, the other three being Rome, Athens, and Istanbul.运行结果:加密输入0,解密输入1:0明文字符串:Xi'an was once called “Chang'an” in the Han Dynasty. The connotation of thisname is “permanent peace”. Xi'an marked the starting point of the world famous Silk Road. It obtained its present name in the year 1369. Xi'an ranks first on the list of thecountry's seven largest ancient capitals. From 11th century B.C. onwards, and for as long as more than 1100 years, Xi'an was successively established as the capital city by 15 kingdoms or feudal dynasties, including the Western Zhou, the Qin, the Han, the Sui and the Tang. It serves as an ancient capital city beyond comparison with regard to the number of dynasties and span of time. And it was regarded as one of the “Four Ancient Capitals of the World”, the other three being Rome, Athens, and Istanbul.移动位数:3所得密文为:str =Al'dq zdv rqfh fdoohg “Fkdqj'dq” lq wkh Kdq Gbqdvwb. Wkh frqqrwdwlrq ri wklv qdph lv “shupdqhqw shdfh”. Al'dq pdunhg wkh vwduwlqj srlqw ri wkh zruog idprxv Vlon Urdg. Lw rewdlqhg lwv suhvhqw qdph lq wkh bhdu 1369. Al'dq udqnv iluvw rq wkh olvw ri wkh frxqwub'v vhyhq odujhvw dqflhqw fdslwdov. Iurp 11wk fhqwxub E.F. rqzdugv, dqg iru dv orqj dv pruh wkdq 1100 bhduv, Al'dq zdv vxffhvvlyhob hvwdeolvkhg dv wkh fdslwdo flwb eb 15 nlqjgrpv ru ihxgdo gbqdvwlhv, lqfoxglqj wkh Zhvwhuq Ckrx, wkh Tlq, wkh Kdq, wkh Vxl dqg wkh Wdqj. Lw vhuyhv dv dq dqflhqw fdslwdo flwb ehbrqg frpsdulvrq zlwk uhjdug wr wkh qxpehu ri gbqdvwlhv dqg vsdq ri wlph. Dqg lw zdv uhjdughg dv rqh ri wkh “Irxu Dqflhqw Fdslwdov ri wkh Zruog”, wkh rwkhu wkuhh ehlqj Urph, Dwkhqv, dqg Lvwdqexo.加密输入0,解密输入1:1密文字符串:Al'dq zdv rqfh fdoohg “Fkdqj'dq” lq wkh Kdq Gbqdvwb. Wkh frqqrwdwlrq ri wklv qdph lv “shupdqhqw shdfh”. Al'dq pdunhg wkh vwduwlqj srlqw ri wkh zruog idprxv Vlon Urdg. Lw rewdlqhg lwv suhvhqw qdph lq wkh bhdu 1369. Al'dq udqnv iluvw rq wkh olvw ri wkhfrxqwub'v vhyhq odujhvw dqflhqw fdslwdov. Iurp 11wk fhqwxub E.F. rqzdugv, dqg iru dv orqj dv pruh wkdq 1100 bhduv, Al'dq zdv vxffhvvlyhob hvwdeolvkhg dv wkh fdslwdo flwb eb 15 nlqjgrpv ru ihxgdo gbqdvwlhv, lqfoxglqj wkh Zhvwhuq Ckrx, wkh Tlq, wkh Kdq, wkh Vxl dqg wkh Wdqj. Lw vhuyhv dv dq dqflhqw fdslwdo flwb ehbrqg frpsdulvrq zlwk uhjdug wr wkh qxpehu ri gbqdvwlhv dqg vsdq ri wlph. Dqg lw zdv uhjdughg dv rqh ri wkh “Irxu Dqflhqw Fdslwdov ri wkh Zruog”, wkh rwkhu wkuhh ehlqj Urph, Dwkhqv, dqg Lvwdqexo.输入密钥:3所得明文为:str =Xi'an was once called “Chang'an” in the Han Dynasty. The connotation of this name is “permanent peace”. Xi'an marked the starting point of the world famous Silk Road. It obtained its present name in the year 1369. Xi'an ranks first on the list of the country's seven largest ancient capitals. From 11th century B.C. onwards, and for as long as more than 1100 years, Xi'an was successively established as the capital city by 15 kingdoms or feudal dynasties, including the Western Zhou, the Qin, the Han, the Sui and the Tang. It serves as an ancient capital city beyond comparison with regard to the number of dynasties and span of time. And it was regarded as one of the “Four Ancient Capitals of the World”, the other three being Rome, Athens, and Istanbul.输入需要进行熵计算明文(密文):Xi'an was once called “Chang'an” in the Han Dynasty. The connotation of this name is “permanent peace”. Xi'an marked the starting point of the world famous Silk Road. It obtained its present name in the year 1369. Xi'an ranks first on the list of the country's seven largest ancient capitals. From 11th century B.C. onwards, and for as long as more than 1100 years, Xi'an was successively established as the capital city by 15 kingdoms or feudal dynasties, including the Western Zhou, the Qin, the Han, the Sui and the Tang. It serves as an ancient capital city beyond comparison with regard to the number of dynasties and span of time. And it was regarded as one of the “Four Ancient Capitals of the World”, the other three being Rome, Athens, and Istanbul.出现频率最高的字母为:e明文(密文)熵为:H =0.1098输入需要进行熵计算明文(密文):Al'dq zdv rqfh fdoohg “Fkdqj'dq” lq wkh Kdq Gbqdvwb. Wkh frqqrwdwlrq ri wklv qdph lv “shupdqhqw shdfh”. Al'dq pdunhg wkh vwduwlqj srlqw ri wkh zruog idprxv Vlon Urdg. Lw rewdlqhg lwv suhvhqw qdph lq wkh bhdu 1369. Al'dq udqnv iluvw rq wkh olvw ri wkh frxqwub'v vhyhq odujhvw dqflhqw fdslwdov. Iurp 11wk fhqwxub E.F. rqzdugv, dqg iru dv orqj dv pruh wkdq 1100 bhduv, Al'dq zdv vxffhvvlyhob hvwdeolvkhg dv wkh fdslwdo flwb eb 15 nlqjgrpv ru ihxgdo gbqdvwlhv, lqfoxglqj wkh Zhvwhuq Ckrx, wkh Tlq, wkh Kdq, wkh Vxl dqg wkh Wdqj. Lw vhuyhv dv dq dqflhqw fdslwdo flwb ehbrqg frpsdulvrq zlwk uhjdug wr wkh qxpehu ri gbqdvwlhv dqg vsdq ri wlph. Dqg lw zdv uhjdughg dv rqh ri wkh “Irxu Dqflhqw Fdslwdov ri wkh Zruog”, wkh rwkhu wkuhh ehlqj Urph, Dwkhqv, dqg Lvwdqexo.出现频率最高的字母为:h明文(密文)熵为:H =0.0493程序代码:Caesar密码的加密与解密flag=input('加密输入0,解密输入1:');if flag==0str=input('明文字符串:','s')k=input('移动位数:')n=length(str);for i=1:nif str(i)>=97&str(i)<=(122-k)str(i)=str(i)+k;elseif str(i)>(122-k)&str(i)<=122str(i)=str(i)-26+k;endendif str(i)>=65&str(i)<=(90-k)str(i)=str(i)+k;elseif str(i)>(90-k)&str(i)<=90str(i)=str(i)-26+k;endendenddisp('所得密文为:')strelsestr=input('密文字符串:','s')k=input('输入密钥:')n=length(str);for i=1:nif str(i)>=(97+k)&str(i)<=122str(i)=str(i)-k;elseif str(i)>=97&str(i)<(97+k)str(i)=str(i)+26-k;endendif str(i)>=(65+k)&str(i)<=90str(i)=str(i)-k;elseif str(i)>=65&str(i)<(65+k)str(i)=str(i)+26-k;endendenddisp('所得明文为:')strend计算明文与密文熵,及频度分布规律:str=input('输入需要进行熵计算明文(密文):','s'); y(1:52)=0;z=0;asc=[65:90,97:122];n=length(str);for i=1:nfor j=1:52if str(i)==asc(j)y(j)=y(j)+1;z=z+1;endendendfor i=1:52p(i)=y(i)/z;end[a,b]=max(p);disp('出现频率最高的字母为:')if b>=1&b<=26char(64+b)elsechar(70+b)endH=0;for i=1:52if p(i)~=0H=H-p(i)*log2(p(i));elsebreak;endenddisp('明文(密文)熵为:')H五、实验体会①通过此次试验,对凯撒密码有了更深入的了解,caesar密码是已知的最早的单表代换密码,采用加法加密的方法,将字母表的每个字母,用它后面的第key个字母代替,此实验中key取3. 明文字母w就变成了密文的z,依次类推,o将变成r,等由此可见,位数就是凯撒密码加密和解密的密钥。