RBAC模型在U型组织结构中的应用与实现

企业授权管理的RBAC模型优化及应用研究

企业授权管理的RBAC模型优化及应用研究随着企业规模的不断扩大和信息化程度的加深,企业内部对于信息系统的使用以及授权管理的要求也越来越高。

传统的授权管理方式已经无法满足现代企业对于高效、安全的授权管理需求。

因此,基于RBAC(Role-Based Access Control)模型的授权管理方式成为了目前行业内普遍采用的一种方式。

本文将就RBAC模型的优化及应用研究进行探讨,介绍RBAC模型的优势及瓶颈问题,并通过案例分析和实践探究RBAC模型的应用实践,为企业授权过程中遇到的问题提供解决方案和建议。

1. RBAC模型的优势RBAC模型的最大优势在于能够实现高效的权限授权和管理。

其基本的授权方式包括角色、权限以及用户三个元素,用户可以通过设置角色和权限来掌控其对系统的访问和操作。

这种基于角色的权限授权方式可以更好地满足企业对于内部人员的管理需求,例如对于授权人员的分组、权限管理等方面的强控制能力。

此外,RBAC模型还能够实现权限的继承。

即若某一用户被授权某一角色,那么他就可以拥有该角色上所有的权限,同时也可以继承其父角色的权限。

这种方式大大简化了权限管理的工作,减少了不必要的重复劳动的同时,却并不影响授权管理的灵活性和精确度。

2. RBAC模型存在的问题RBAC模型的缺陷主要在于其限制了用户的灵活度。

即在传统的RBAC模型中,用户只能绑定某一个角色,无法进行灵活的授权管理。

比如某一个IT运维人员可能需要在某个时段拥有管理员权限,但在其他时段仅能够拥有常规的权限。

在传统RBAC模型下,这种灵活的授权管理无法实现。

此外,RBAC模型在不同系统之间的实现方式存在着较大的差异。

这种差异主要体现在系统接口的实现和权限数据的存储方式上。

这导致了授权数据的不兼容,增加了企业内部授权管理的复杂度,需要在系统接口和权限数据方面进行针对性的改进。

3. RBAC模型的应用实践在实际应用中,基于RBAC模型的授权管理方案呈现出不同的方案实现方式,主要包括将RBAC模型实现于系统的应用程序中、封装RBAC模型的授权API接口以及使用RBAC模型数据的访问控制。

基于RBAC模型的权限管理系统的设计和实现

基于RBAC模型的权限管理系统的设计和实现RBAC(Role-Based Access Control)模型是一种常见的权限管理模型,它根据用户的角色来控制其访问系统资源的权限。

下面将详细介绍基于RBAC模型的权限管理系统的设计和实现。

权限管理系统是一种用于控制用户对系统资源进行访问的系统。

它通过定义角色、权限和用户的关系,实现了对用户的访问进行控制和管理。

基于RBAC模型的权限管理系统可以提供更加灵活和安全的权限控制机制。

首先,需要设计和构建角色,角色是对用户进行权限管理的一种方式。

可以将用户划分为不同的角色,每个角色具有一组特定的权限。

例如,一个网站的角色可以包括管理员、用户、访客等。

然后,定义角色与权限之间的关系。

一个角色可以具有多个权限,一个权限可以被多个角色具有,这种关系通常是多对多的。

可以使用关联表来表示角色和权限之间的对应关系,关联表中存储了角色ID和权限ID的对应关系。

接下来,需要创建用户,并将用户与角色进行关联。

用户是系统中的具体实体,每个用户可以拥有一个或多个角色。

通过将用户与角色关联,可以根据用户的角色来判断其具有的权限。

最后,实现权限的验证和控制。

在用户访问系统资源时,系统需要验证该用户是否具有访问该资源的权限。

可以通过在系统中添加访问控制的逻辑来实现权限的验证和控制。

例如,在网站中,可以通过添加访问控制列表(ACL)来限制用户访问一些页面或功能。

1.灵活性:RBAC模型允许根据不同的需求进行灵活的权限控制和管理。

2.可扩展性:可以根据系统的需求轻松地添加新的角色和权限。

3.安全性:通过对用户的访问进行控制和管理,可以提高系统的安全性,防止未授权的用户访问系统资源。

在实现权限管理系统时,需要考虑以下几个方面:1.用户界面:需要设计一个用户友好的界面,使用户能够轻松地管理和配置角色和权限。

2.数据库设计:需要设计合适的数据结构来存储角色、权限和用户之间的关系。

3.访问控制逻辑:需要实现权限的验证和控制的逻辑,确保只有具有相应权限的用户才能访问系统资源。

rbac模型安全原则

rbac模型安全原则RBAC模型是一种常见的访问控制模型,它以安全原则为基础,为系统提供了一种有效的权限管理机制。

本文将介绍RBAC模型的安全原则以及其在实际应用中的作用。

一、最小权限原则最小权限原则是RBAC模型的核心原则之一。

它要求在授予用户权限时,应该给予用户所需的最小权限,以限制用户的访问范围。

这样可以降低系统被攻击的风险,减少潜在的安全漏洞。

在应用RBAC模型时,管理员需要对用户的角色进行细致的划分,并为每个角色分配相应的权限。

通过合理地划分角色和权限,可以实现用户只能访问其职责范围内的资源,从而遵循最小权限原则。

二、分离责任原则分离责任原则要求在RBAC模型中,不同的角色具有不同的职责和权限,彼此之间应该相互独立,互不干扰。

这样可以避免权限滥用和风险扩散,提高系统的安全性。

在实际应用中,可以根据组织的具体需求和业务流程来划分角色和权限。

例如,在一个银行系统中,可以将柜员、客户经理、风控人员等角色进行划分,每个角色拥有不同的权限,分别负责不同的业务流程。

这样可以实现职责明确、权限分离的管理模式。

三、审计追踪原则审计追踪原则要求系统能够记录和追踪用户的操作行为,以便在发生安全事件时进行溯源和分析。

通过审计追踪,可以及时发现潜在的安全风险,保障系统的安全性。

在应用RBAC模型时,可以通过日志记录用户的登录信息、权限变更信息、操作记录等,以实现对用户操作行为的审计追踪。

这样可以帮助管理员及时发现异常操作,及时采取相应的措施,确保系统的安全。

四、灵活性原则灵活性原则要求RBAC模型具有一定的灵活性和可扩展性,以适应不同组织的需求和变化。

系统管理员应该能够方便地对角色和权限进行管理和调整,以适应组织的变化和发展。

在实际应用中,可以通过RBAC模型的配置参数和管理工具来实现对角色和权限的灵活管理。

管理员可以根据组织的变化,随时调整角色和权限的配置,保证系统的安全性和可用性。

总结起来,RBAC模型作为一种有效的访问控制模型,以安全原则为基础,为系统提供了一种可靠的权限管理机制。

rbac具体案例

rbac具体案例RBAC(Role-Based Access Control)是一种广泛应用于信息系统安全领域的访问控制模型,它基于角色的概念,并通过将用户分配给角色来管理和控制访问权限。

下面将列举10个具体的RBAC案例,以展示其在不同领域中的应用。

1. 公司员工权限管理:在一个大型企业中,RBAC可以用于管理员工在内部系统中的访问权限。

不同的角色可以包括普通员工、部门经理、高级管理人员等,每个角色具有不同的权限,以保证只有具备相应权限的人员可以访问特定的信息和功能。

2. 医院信息系统权限控制:在医院的信息系统中,RBAC可以用于管理医生、护士、行政人员等角色的访问权限。

通过RBAC模型,可以确保只有经过授权的人员可以访问患者的医疗记录和其他敏感信息。

3. 银行系统权限管理:在银行系统中,RBAC可以用于管理不同角色的员工对客户账户的访问权限。

例如,柜台职员可能只能查询账户余额和交易记录,而风险控制人员可能具有更高级别的权限,可以进行账户冻结或调整额度等操作。

4. 学校教务系统权限控制:在学校的教务系统中,RBAC可以用于管理教师、学生、管理员等角色的访问权限。

教师可以查看和编辑学生成绩,学生可以查询自己的课程和成绩,管理员则具有更高级别的权限,可以管理教师和学生账号。

5. 航空公司乘客信息管理:在航空公司的系统中,RBAC可以用于管理不同角色的员工对乘客信息的访问权限。

例如,客服人员可能只能查看乘客的基本信息和航班预订记录,而安检人员可能具有更高级别的权限,可以访问乘客的身份证或护照信息。

6. 政府部门数据权限控制:在政府部门的数据管理系统中,RBAC 可以用于管理不同角色的员工对敏感数据的访问权限。

例如,税务局的工作人员可能只能查看纳税人的纳税记录,而审计人员可能具有更高级别的权限,可以查看纳税人的详细财务信息。

7. 社交媒体平台权限管理:在社交媒体平台中,RBAC可以用于管理不同类型用户的访问权限。

基于组织结构的RBAC 扩展模型及应用

基于组织结构的RBAC 扩展模型及应用摘要:针对传统的基于角色的访问控制模型所存在的问题,提出了一种基于组织结构的rbac扩展模型,该模型引入组织结构和用户组,有效地解决了目前rbac权限管理存在的问题,满足大型企业对权限管理的精细化管理要求。

关键词:基于角色的访问控制;组织结构;访问控制模型;角色;用户组中图分类号:tp311 文献标识码:a 文章编号:1009-3044(2013)03-0497-03在信息系统安全机制中,主流的访问控制策略有自主访问控制dac、强制访问控制mac和基于角色的访问控制rbac。

目前,基于rbac的访问控制策略一直是信息系统安全机制的研究热点[1],也得到了很好的应用[2-3]。

rbac将用户与角色联系起来,简化了权限管理。

中国石油兰州石化公司是中国西部重要的炼化生产基地,近年来,兰州石化信息化建设和应用取得了良好的成效,随着企业规模的日益扩大和信息化建设水平的提高,信息系统和用户数量不断增长,对信息安全管理提出了新的挑战,现有的系统访问控制策略在部分功能上并不能完全满足公司对于信息安全的精细化管理要求。

传统的nist标准rbac模型由4个部件模型组成,其核心对象模型设计由用户、角色等构成,但在大型企业应用中存在角色授权复杂、授权工作量大等问题。

国内外学者对此都有相关的研究。

本文提出一种基于组织结构的rbac扩展模型,并介绍该模型在兰州石化公司信息系统中的应用情况。

1 相关研究1.1 pmi角色模型华中科技大学的徐兰芳研究了用权限管理基础设施pmi的角色模型实现基于角色的访问控制的相关问题,提出了一种改进pmi角色模型[4]。

pmi角色模型实质上仍然是基于rbac的思想,与传统的rbac模型相比,简化了对用户的管理,用xml文件表达策略,能够解决rbac中的约束问题,通过远程和本地证书库,提高了健壮性和证书查询效率。

1.2 基于角色和用户组的扩展访问控制模型中南大学邢汉发等人针对传统的rbac所存在的问题[5],提出了基于角色和用户组的扩展访问控制模型,改进后的扩展模型e-rbac 应用在某信息管理系统中的访问控制模块,并使用模拟数据进行了验证。

rbac岗位角色关系_解释说明以及概述

rbac岗位角色关系解释说明以及概述1. 引言1.1 概述RBAC(Role-Based Access Control)指的是一种基于角色的访问控制模型,它将权限分配给特定的角色,并将用户与这些角色关联起来。

通过RBAC,企业可以实现更加细粒度的权限管理,确保只有合适的人员可以访问特定的资源和执行特定的操作。

岗位角色关系是RBAC中非常重要且核心的概念,它描述了不同岗位与其所担任角色之间的对应关系。

1.2 文章结构本文将首先解释和说明RBAC的基本概念,并详细介绍岗位和角色之间的定义与区别。

然后,我们将探讨岗位角色关系在RBAC中扮演的作用以及其重要性。

接下来,文章将概述RBAC在企业中的应用背景,并介绍基本RBAC模型及其组成要素。

随后,我们将深入讨论岗位角色关系具体案例分析,并分享公司内部人力资源系统、银行系统和政府机构信息系统中涉及到RBAC岗位角色关系管理方面的经验和实践。

最后,在文章结尾处,我们会总结并强调RBAC岗位角色关系对于企业信息安全管理的意义和价值,同时展望未来RBAC岗位角色关系的发展趋势并提出相关建议。

1.3 目的本文的目的是通过对RBAC岗位角色关系进行解释说明和概述,帮助读者深入理解RBAC模型中岗位和角色之间的关联,并认识到合理管理这种关系对于企业信息安全管理的重要性。

通过案例分析的介绍,我们将为读者提供实践经验和灵感,并为未来RBAC岗位角色关系的发展提供建议。

2. RBAC岗位角色关系解释说明2.1 什么是RBACRBAC(Role-Based Access Control),即基于角色的访问控制,是一种常用的访问控制机制。

它通过在系统中定义角色,并将权限与这些角色关联起来,实现对用户进行权限管理和访问控制。

在RBAC中,用户通过被分配一个或多个角色来获取相应的权限,而不是直接赋予用户单独的权限。

2.2 岗位和角色的定义与区别在RBAC中,岗位和角色都是组织结构中的概念。

基于组织结构的RBAC 扩展模型及应用

基于组织结构的RBAC 扩展模型及应用作者:范志顾治波来源:《电脑知识与技术》2013年第03期摘要:针对传统的基于角色的访问控制模型所存在的问题,提出了一种基于组织结构的RBAC扩展模型,该模型引入组织结构和用户组,有效地解决了目前RBAC权限管理存在的问题,满足大型企业对权限管理的精细化管理要求。

关键词:基于角色的访问控制;组织结构;访问控制模型;角色;用户组中图分类号:TP311 文献标识码:A 文章编号:1009-3044(2013)03-0497-03在信息系统安全机制中,主流的访问控制策略有自主访问控制DAC、强制访问控制MAC 和基于角色的访问控制RBAC。

目前,基于RBAC的访问控制策略一直是信息系统安全机制的研究热点[1],也得到了很好的应用[2-3]。

RBAC将用户与角色联系起来,简化了权限管理。

中国石油兰州石化公司是中国西部重要的炼化生产基地,近年来,兰州石化信息化建设和应用取得了良好的成效,随着企业规模的日益扩大和信息化建设水平的提高,信息系统和用户数量不断增长,对信息安全管理提出了新的挑战,现有的系统访问控制策略在部分功能上并不能完全满足公司对于信息安全的精细化管理要求。

传统的NIST标准RBAC模型由4个部件模型组成,其核心对象模型设计由用户、角色等构成,但在大型企业应用中存在角色授权复杂、授权工作量大等问题。

国内外学者对此都有相关的研究。

本文提出一种基于组织结构的RBAC扩展模型,并介绍该模型在兰州石化公司信息系统中的应用情况。

1 相关研究1.1 PMI角色模型华中科技大学的徐兰芳研究了用权限管理基础设施PMI的角色模型实现基于角色的访问控制的相关问题,提出了一种改进PMI角色模型[4]。

PMI角色模型实质上仍然是基于RBAC 的思想,与传统的RBAC模型相比,简化了对用户的管理,用XML文件表达策略,能够解决RBAC中的约束问题,通过远程和本地证书库,提高了健壮性和证书查询效率。

rbac实现原理

rbac实现原理RBAC (Role-Based Access Control) 是一种权限控制模型,旨在通过角色的授予和访问控制来管理对系统资源的访问。

下面介绍 RBAC 的实现原理。

1. 角色定义:RBAC 的核心是角色,需要首先定义角色以及它们的权限。

角色是一组相关联的权限的集合,通常与特定的职责或任务相关。

在定义角色时需要考虑到组织结构和职位级别等因素。

2. 权限授予:一旦角色定义好之后,需要将权限授予给相应的角色。

权限是指对系统资源的访问能力,如读、写、执行等。

权限可以根据资源的类型进行分类,比如文件权限、数据库权限等。

在进行权限授予时,需要考虑到角色的职责和需要访问的资源。

3. 用户分配:RBAC 中的用户与角色关联,而不是直接与权限关联。

通过将用户与角色进行关联,可以实现对用户权限的管理和控制。

一个用户可以拥有多个角色,以满足不同的职责和需要。

用户分配可以基于用户的职位、部门、组织等因素进行。

4. 访问控制:RBAC 的基本原理是通过角色的授予和访问控制来管理对系统资源的访问。

当一个用户请求访问某个资源时,系统会检查该用户所属的角色是否具有访问该资源的权限。

如果具有权限,则允许访问;否则,拒绝访问。

5. 角色继承:RBAC 还支持角色继承的概念,即角色可以继承其他角色的权限。

这样可以减少权限管理的复杂性,提高角色的重用性。

角色继承可以形成层次结构,顶层角色可以拥有最高级别的权限,而下层角色可以继承上层角色的权限。

6. 审计和日志记录:为了保证系统的安全和合规性,RBAC 还需要进行审计和日志记录。

通过记录用户的角色、权限、资源访问等信息,可以进行行为分析和安全事件的跟踪。

审计和日志记录可以帮助快速识别权限问题和异常行为。

7. 管理工具:RBAC 还需要相应的管理工具来支持角色、权限和用户的管理。

管理工具可以提供用户界面和命令行接口,用于创建、编辑和删除角色、权限和用户。

管理工具还可以支持角色继承、审计和日志记录等功能。

rbac实现思路

rbac实现思路一、RBAC简介RBAC是一种广泛应用于信息系统的访问控制模型,它通过将用户的权限分配给角色,再将角色分配给用户来实现对系统资源的访问控制。

RBAC的核心思想是将权限的授予与用户的具体身份解耦,使得权限的管理更加灵活、易于维护。

二、RBAC的基本概念1. 用户(User):指系统中的实体,可以是个人用户或组织机构。

2. 角色(Role):指一组具有相似权限的用户集合,可以根据用户的职责和职位进行划分。

3. 权限(Permission):指对系统资源进行访问或操作的权力。

4. 资源(Resource):指系统中的实体,如文件、数据库、功能模块等。

三、RBAC的实现思路1. 角色的定义需要明确系统中存在哪些角色,以及每个角色所具有的权限。

可以根据用户的职责和职位来确定角色的划分,确保角色之间的权限差异明确。

2. 用户与角色的关联将用户与角色进行关联,即为每个用户分配一个或多个角色。

这样一来,用户就拥有了与角色关联的权限。

3. 角色与权限的关联将角色与权限进行关联,即为每个角色分配具体的权限。

一个角色可以拥有多个权限,也可以共享某些权限。

4. 用户与权限的关联通过用户与角色的关联和角色与权限的关联,实现用户与权限的间接关联。

这样一来,用户就具有了与角色关联的权限。

四、RBAC的实施步骤1. 确定角色和权限需要明确系统中存在哪些角色和权限,可以通过对系统进行需求分析和访问控制策略的制定来确定。

2. 设计角色和权限的层次结构根据角色和权限之间的关系,设计角色和权限的层次结构。

可以使用树形结构、图形结构或层次矩阵等方式进行表示。

3. 分配角色和权限将角色和权限分配给用户,根据用户的职责和职位确定其所属角色,再根据角色的权限分配相应的权限给用户。

4. 定期审计和更新定期对RBAC的配置进行审计,确保角色和权限的分配符合实际需求。

根据系统的变化和用户的变动,及时更新角色和权限的分配。

五、RBAC的优势和应用场景1. 优势:RBAC模型具有灵活性强、权限管理简单、易于维护和扩展等优势。

RBAC模型研究_改进与实现

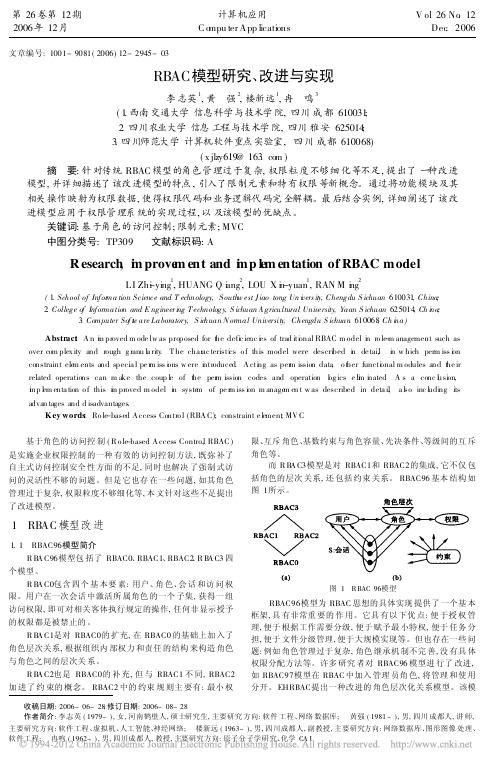

收稿日期:2006-06-28;修订日期:2006-08-28作者简介:李志英(1979-),女,河南鹤壁人,硕士研究生,主要研究方向:软件工程、网络数据库; 黄强(1981-),男,四川成都人,讲师,主要研究方向:软件工程、虚拟机、人工智能、神经网络; 楼新远(1963-),男,四川成都人,副教授,主要研究方向:网络数据库、图形图像处理、软件工程; 冉鸣(1962-),男,四川成都人,教授,主要研究方向:原子分子学研究、化学CA I .文章编号:1001-9081(2006)12-2945-03RBAC 模型研究、改进与实现李志英1,黄 强2,楼新远1,冉 鸣3(1.西南交通大学信息科学与技术学院,四川成都610031;2.四川农业大学信息工程与技术学院,四川雅安625014;3.四川师范大学计算机软件重点实验室,四川成都610068)(x jlzy619@163.co m )摘 要:针对传统RBAC 模型的角色管理过于复杂,权限粒度不够细化等不足,提出了一种改进模型,并详细描述了该改进模型的特点,引入了限制元素和特有权限等新概念。

通过将功能模块及其相关操作映射为权限数据,使得权限代码和业务逻辑代码完全解耦。

最后结合实例,详细阐述了该改进模型应用于权限管理系统的实现过程,以及该模型的优缺点。

关键词:基于角色的访问控制;限制元素;MVC 中图分类号:TP309 文献标识码:AR esearch ,i m prove m ent and i m p l e m entation of RBAC modelLI Zh-i ying 1,HUANG Q i a ng 2,LOU X i n -yuan 1,RAN M i n g2(1.School of Infor ma tion Science and T echnology,South w est J iao tong Un i vers it y,Chengdu S ichuan 610031,China ;2.College of Information and E ngineer i ng T echnology,S ichuan A gricultural University,Yaan S ichuan 625014,Ch i na ;puter Sof t w are Laboratory,S ic huan N ormal Universit y,Chengdu S ichuan 610068,Ch i na)Abstract :A n i m proved m ode lw as proposed for t he defi c ienc i es of trad iti onal RBAC m odel i n ro le -m anagement such as over com plex ity and rough g ranu l a rity .T he charac teristi cs o f this model were descri bed i n de tai,l i n w hich perm iss i onconstraint ele m ents and specia l pe r m iss i ons w ere i ntroduced .A cti ng as per m ission data ,o t her functi onal m odules and t he ir related operations can m ake the coup l e of t he per m ission codes and operation l og ics e li m i nated .A s a conc l usi on ,i m p l em enta tion o f this i m proved m odel i n syste m of pe r m iss i on m anage m en t w as described in deta i,l a l so inc l udi ng its advan tages and d isadvantages .K ey words :Ro le -based A ccess Contro l (RBA C);constraint e l ement ;MV C 基于角色的访问控制(R o le -based A ccess Contro,l RBAC )是实施企业权限控制的一种有效的访问控制方法,既弥补了自主式访问控制安全性方面的不足,同时也解决了强制式访问的灵活性不够的问题。

rbac实现思路

rbac实现思路RBAC (Role-Based Access Control) 是一种常用的访问控制模型,广泛应用于各种系统中。

它的核心思想是以角色为中心,而不是以用户为中心来实现权限控制。

接下来,本文将介绍 RBAC 实现的思路。

1. 定义角色RBAC 的核心思想是以角色为中心,因此我们需要首先定义几种角色。

根据实际情况,一个系统可以有多种不同的角色。

例如,一个邮件系统可能有以下角色:- 普通用户:只能查看和发送邮件,不能删除邮件;- 管理员:可以查看、发送、删除邮件,可以管理用户账户;- 邮差:可以查看、发送、删除邮件,还可以管理信封。

2. 分配权限角色定义好之后,我们需要给每个角色分配权限。

权限包括可以访问哪些资源以及可以进行哪些操作。

例如,管理员有权访问以下资源:- 所有用户的邮件;- 所有用户的账户信息。

管理员可以进行的操作包括:- 查看用户邮件列表;- 查看某个用户的邮件详情;- 对用户进行修改、删除、增加等操作。

3. 分配角色在分配角色之前,我们需要先确定哪些用户应该被分配到哪些角色中。

这通常需要考虑到用户的职责、权限需求等方面。

例如,一个公司的 CFO 可能需要被分配到“审批” 角色中。

然后,我们需要将用户分配到对应的角色中。

在实际中,我们可以将用户和角色的关系存储在数据库中,例如:- 用户ID 1 分配到了普通用户角色;- 用户ID 2 分配到了管理员角色;- 用户ID 3 分配到了邮差角色。

4. 实现访问控制当用户登录系统并访问某个资源时,我们需要检查用户是否有访问该资源的权限。

这通常可以通过以下方式实现:- 判断用户是否被分配到了对应的角色;- 判断该角色是否具有访问该资源的权限。

例如,一个系统中的访问控制代码可能如下所示:``` pythondef check_permission(user_id, resource):# 查询用户角色role = get_user_role(user_id)# 查询角色权限permissions = get_role_permissions(role)# 判断用户是否具有访问该资源的权限if resource in permissions:return Trueelse:return False```通过以上的步骤,我们就可以实现一个基本的 RBAC 访问控制模型。

rbac模型的构成

rbac模型的构成一、RBAC模型的基本概念RBAC(Role-Based Access Control)模型是一种广泛应用于信息系统安全领域的访问控制模型。

它基于用户角色的概念,通过将用户分配到不同的角色,从而控制用户对系统资源的访问权限。

RBAC模型的核心思想是将权限授予角色,而不是直接授予用户,从而简化了权限管理的复杂性。

二、RBAC模型的主要组成部分1. 用户(User):RBAC模型中的用户是指系统的使用者,可以是个人用户或组织单位。

用户通过被分配到不同的角色来获取相应的访问权限。

2. 角色(Role):角色是一组具有相似功能和权限需求的用户集合。

在RBAC模型中,角色被赋予权限,而用户则被分配到不同的角色。

通过角色的划分,可以简化权限管理,提高系统的安全性和可维护性。

3. 权限(Permission):权限是指用户在系统中进行某些操作或访问某些资源的能力。

RBAC模型通过将权限赋予角色,从而实现对系统资源的访问控制。

4. 用户-角色关系(User-Role Relationship):用户-角色关系描述了用户与角色之间的关联关系。

一个用户可以被分配到多个角色,一个角色也可以被多个用户所使用。

5. 角色-权限关系(Role-Permission Relationship):角色-权限关系描述了角色与权限之间的关联关系。

一个角色可以被赋予多个权限,一个权限也可以被赋予多个角色。

三、RBAC模型的应用RBAC模型广泛应用于各种信息系统的访问控制场景,如企业内部的权限管理、操作系统的访问控制、网络服务的权限控制等。

RBAC模型可以帮助组织实现精细化的权限管理,降低系统被滥用的风险。

在企业内部,RBAC模型可以用于管理员工的权限。

通过将员工分配到不同的角色,可以根据员工的职责和需要,赋予相应的权限。

这样可以确保员工只能访问其需要的资源,提高系统的安全性和工作效率。

在操作系统中,RBAC模型可以用于实现对用户的访问控制。

rbac原理讲解

rbac原理讲解RBAC原理讲解RBAC(Role-Based Access Control)即基于角色的访问控制,是一种常见的访问控制策略。

在RBAC中,鉴权通过对用户赋予角色及角色赋予权限,从而实现对系统资源的访问控制。

RBAC主要包括角色、权限和用户三个核心概念。

1. 角色(Role):角色是一组具有相似权限的用户集合,可以理解为对用户的一种分类。

例如,在一个企业系统中,可以定义“管理员”、“普通用户”、“访客”等不同的角色。

角色可以继续细化,如“管理员”可以分为“超级管理员”和“普通管理员”。

2. 权限(Permission):权限是指可授予角色或直接授予用户的访问资源的能力。

资源可以是系统的功能模块、操作方法、数据对象等。

权限控制可以用于限制用户对系统资源的访问、操作和修改。

权限可以分配给角色,也可以直接分配给用户。

3. 用户(User):用户是系统的最终访问者,他们被分配到不同的角色,通过角色来获得相应的权限。

用户可以根据工作职责和权限需求,被分配到适当的角色。

一个用户可以拥有多个角色,但一个角色只能被分配给一个用户。

RBAC的原理是根据角色和权限的关系建立起访问控制规则,来应对企业系统中的权限管理问题。

RBAC的核心思想是以用户角色为中心,通过将用户与角色、角色与权限进行关联,控制用户对系统资源的访问。

具体实现RBAC的步骤如下:1.角色识别:根据用户所扮演的角色在系统中进行识别。

例如,用户登录系统后,系统会根据用户的身份信息对用户进行角色识别,将其分配到相应的角色。

2.权限分配:根据角色的不同,为不同的角色分配相应的权限。

权限包括访问资源的能力,可以对系统的功能、数据等进行访问、操作和修改。

3.权限继承:一个角色可以继承其他角色的权限,即一个角色可以包含其他角色的权限。

这样可以减少权限管理的复杂性,并保证角色之间的权限相对独立性。

4.访问控制:根据用户的角色和权限规则,进行访问控制。

权限管理(RBAC)在项目中的具体应用

权限管理(RBAC)在项⽬中的具体应⽤

前⾯已经说明了RBAC的设计逻辑和思想,现在我们开始了解⼀下在项⽬中的具体应⽤。

⾸先根据前⾯的数据库设计,利⽤powerDesigner(PD)创建权限管理的物理数据模型(PDM),怎么使⽤PD可以⾃⾏百度⼀下。

创建好数据库模型后,新建⼀个我们的项⽬,我们公司项⽬⽤到的框架主要集成了SSM框架,其实什么框架没什么必要关系,现根据数据库设计,创建相关的实体类。

⽤户实体类:

⾓⾊实体类:

权限实体类;

实体类创建好后,分析项⽬中的分层应⽤,主要包括Service和Dao层,然后创建相关的增删该查的⽅法,数据库持久层使⽤Mybatis,编写相关的sql映射⽂件即可。

新增⽅法的sql映射如下:

然后通过数据库查询⽅法,获得权限维护树的json数据

前台显⽰树结构使⽤的是ZTree插件,最后显⽰效果基本上就是下图这种效果

例如添加⼀个权限的实现操作

相应的后台Controller的⽅法实现如下图:

这样基本实现了权限树的维护功能。

基于RBAC模型的通用企业级应用安全框架的研究与实现

基于RBAC模型的通用企业级应用安全框架的研究与实现随着信息技术的发展、云计算的兴起以及企业级应用系统的业务逻辑变得日益复杂,信息安全问题也变得日益突出。

信息安全管理涉及到计算机安全技术的各个方面,包括网络通信安全控制、操作系统权限控制、数据访问安全控制以及应用程序安全等。

在企业级应用系统开发中,随着权限访问控制关系的日益复杂,安全模块的开发和维护难度也变得越来越大。

目前传统的权限访问控制机制自主访问控制模型(DAC)和强制访问控制模型(MAC)由于其自身的缺陷很难满足日益复杂的业务逻辑需求。

基于角色访问控制的RBAC(Role Based Access Control)模型因其高度的灵活性和扩展性在企业级应用系统开发中得到了广泛应用。

但是在应用系统开发中,安全访问控制模块又存在如下问题:针对特定框架和逻辑接口配置重复而且实现复杂;权限访问控制模块和应用系统的业务逻辑难以很好的融合;权限访问控制粒度容易出现控制粒度过粗或过细的情况;针对特定的业务逻辑,权限控制模块缺乏通用性等。

本论文针对以上问题展开如下内容的研究:RBAC模型的优势和RBAC0到RBAC3各实现层次理论及具体的应用;功能权限控制和数据权限控制在目前企业级应用开发过程中的现状;Spring Security的实现原理和授权认证过程的分析;研究和阐述不同业务要求级别下的权限控制粒度的实现和动态配置;Spring Security接口的实现过程及其授权粒度控制的实现过程。

在此基础上致力于构建基于开源安全组件和RBAC控制模型相结合的通用安全访问控制框架。

同时,也讨论了基于角色的访问控制,面向切面(AOP)的应用编程原理思想等。

在RBAC模型理论和Spring Security框架的基础上,将权限管理模块抽取出来封装成独立模块,实现通过界面配置将其集成到企业应用系统内。

以其高度的可维护性和重用性减少权限管理模块在开发和维护上的复杂度,实现具有强通用性、高安全性、易于管理、有良好的可移植性和扩展性的权限管理框架。

RBAC权限管理解决方案

RBAC权限管理解决方案RBAC(Role-Based Access Control)是一种基于角色的访问控制模型,可以实现对系统资源的精细控制和管理。

在一个组织或系统中,RBAC可以通过将用户、角色和权限组织起来,从而实现对系统资源的访问和控制。

下面将探讨RBAC权限管理解决方案的具体实施和优势。

一、RBAC权限管理解决方案的实施步骤:1.需求分析:明确系统资源的级别、用户需求、角色划分和权限分配等信息。

2.角色定义:根据需求分析,定义系统中的各个角色,并确定角色的权限要求。

3.用户分配:将各个用户分配到不同的角色,并设置相应的权限。

4.权限分配:将权限与角色关联起来,确保每个角色都有适当的权限。

5.系统实施:根据角色和权限的定义,对系统进行相应的配置和设置。

6.审计和监控:定期对系统进行审计和监控,确保角色和权限的合规性和安全性。

7.管理和维护:根据实际情况对角色和权限进行管理和维护,包括新增、修改和删除。

二、RBAC权限管理解决方案的优势:1.灵活性:RBAC可以根据实际需求对角色和权限进行灵活的定义和调整,适应不同组织和系统的需求。

2.简化管理:通过将用户分配到角色,可以减少对每个用户进行单独授权的工作量,简化权限管理和维护的工作。

3.安全性:RBAC控制了用户对系统资源的访问,从而提高了系统的安全性,降低了潜在的风险。

4.可扩展性:RBAC可以很容易地扩展到大型系统和复杂的组织结构中,支持了系统的可扩展性和可维护性。

5.透明度:通过角色的定义和权限的分配,RBAC可以提供对系统操作的透明度,保护了敏感信息的安全性。

6.合规性:RBAC可以确保每个角色都有适当的权限,遵守组织或系统的政策和要求,提高了系统的合规性。

7.降低错误率:RBAC减少了人为的授权错误,提高了系统操作的准确性和可靠性。

三、RBAC权限管理解决方案的应用场景:1.企业内部系统:RBAC可以用于管理企业内部的各类系统,如OA系统、CRM系统等,确保员工只能访问到他们需要的信息。

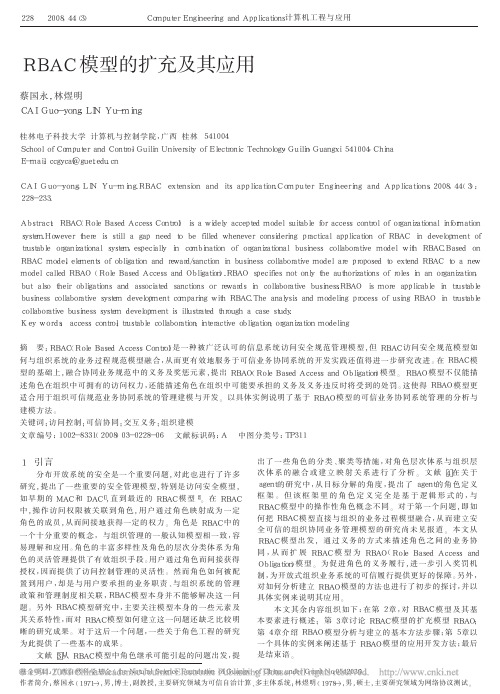

RBAC模型的扩展及其应用

1引言分布开放系统的安全是一个重要问题,对此也进行了许多研究,提出了一些重要的安全管理模型,特别是访问安全模型,如早期的MAC和DAC[1],直到最近的RBAC模型[2]。

在RBAC中,操作访问权限被关联到角色,用户通过角色映射成为一定角色的成员,从而间接地获得一定的权力。

角色是RBAC中的一个十分重要的概念,与组织管理的一般认知模型相一致,容易理解和应用。

角色的丰富多样性及角色的层次分类体系为角色的灵活管理提供了有效组织手段。

用户通过角色而间接获得授权,因而提供了访问控制管理的灵活性。

然而角色如何被配置到用户,却是与用户要承担的业务职责、与组织系统的管理政策和管理制度相关联,RBAC模型本身并不能够解决这一问题。

另外RBAC模型研究中,主要关注模型本身的一些元素及其关系特性,而对RBAC模型如何建立这一问题还缺乏比较明晰的研究成果。

对于这后一个问题,一些关于角色工程的研究为此提供了一些基本的成果。

文献[3]从RBAC模型中角色继承可能引起的问题出发,提出了一些角色的分类、聚类等措施,对角色层次体系与组织层次体系的融合或建立映射关系进行了分析。

文献[4]在关于agent的研究中,从目标分解的角度,提出了agent的角色定义框架。

但该框架里的角色定义完全是基于逻辑形式的,与RBAC模型中的操作性角色概念不同。

对于第一个问题,即如何把RBAC模型直接与组织的业务过程模型融合,从而建立安全可信的组织协同业务管理模型的研究尚未见报道。

本文从RBAC模型出发,通过义务的方式来描述角色之间的业务协同,从而扩展RBAC模型为RBAO(RoleBasedAccessandObligation)模型。

为促进角色的义务履行,进一步引入奖罚机制,为开放式组织业务系统的可信履行提供更好的保障。

另外,对如何分析建立RBAO模型的方法也进行了初步的探讨,并以具体实例来说明其应用。

本文其余内容组织如下:在第2章,对RBAC模型及其基本要素进行概述;第3章讨论RBAC模型的扩充模型RBAO;第4章介绍RBAO模型分析与建立的基本方法步骤;第5章以一个具体的实例来阐述基于RBAO模型的应用开发方法;最后是结束语。

RBAC模型在项目中的应用研究与实现

RBAC模型在项目中的应用研究与实现

余勇

【期刊名称】《福建电脑》

【年(卷),期】2012(028)002

【摘要】本文首先分析了RBAC模型的各个类型,并以RBAC3模型为例对RBAC 模型在项目中的应用进行了设计,并设计了RBAC3领域模型,最后对RBAC3模型的核心模块——权限管理模块进行了实现。

【总页数】2页(P176-177)

【作者】余勇

【作者单位】河南经贸职业学院,河南郑州450046

【正文语种】中文

【中图分类】TP393.08

【相关文献】

1.OA 系统中 RBAC 扩展模型的研究与实现 [J], 安沛;王春玲

2.基于RBAC模型的权限管理改进研究与实现 [J], 汤文亮;李科

3.Web应用系统中RBAC模型的研究与实现 [J], 黄秀文

4.Web应用系统中RBAC模型的研究与实现 [J], 黄秀文;

5.基于RBAC模型用户访问控制的研究与实现 [J], 李光文

因版权原因,仅展示原文概要,查看原文内容请购买。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

( 西南科技 大 学经济管理 学 院, 四川 绵 阳 611) 200

[ 摘 要]为 了 研究企业组织结构特点对 R A 访问控制模型 实现 的影响 ,针对 U型组织结构 中信 息 系统 的特点 ,引入信 BC

息城和操作域 ,扩展 R A B C访 问控制模型。最后 ,通过将此模型应用于某 U型组织结构下的信息 系统 ,设计 出了符合 企业需 求

[ 中图分类号 ]Tt 9 [ i0 文献标识码 ]B [ 3 文章编号 ]10 02 2 1 )1 07 0 08— 8 1(0 1 0— 13— 5

Ap l a in n I pe n a o fRBAC o e n Untd Or a ia o tu t e pi t c o a d m lme tt n o i M d li ie g nz t n S r cur i

特点 、复杂性 可控的 实现访问控制的功能模块 。结果证明,本文所提 出的方法能够对资源的访 问 限进行有效地控制o 权

[ 关键词]R A B C模型 ;信 息系统 ;U型组织结构 ;授权控制

[ :0 3 6 /. S . O 3 1 .9 9 ji n 1 8—02 .0 11 .4 OI s 0 8 12 1 .0 0 2

Fe hyn L a mi g iS iig iDu n n

( s t e f cnme n aae et ot et nvrt o Si c dTcn l y i yn 200 h a I tu oo i adM ngm n,Suh s U i sy f c nea eho g ,M a ag61 1,C i ) ni t o E s w e i e n o n n

织结构 特点对 R A B C实现 的影响 ,对 于应 用系统 中角 色和

权 限的特 点未作研究 ,这些 情况都导 致 了 R A B C实现 起来

要么难度很大 ,要么效 果不 明显 。那 么是 否所有 企业 ,不

许可的判 断 ,能有效 防止非法用户访 问系统资源 和合法用 户越权使用资 源。但是传统 的安全模 型 已经不能满 足信息 化需求 的快速变化 ,如今 ,企业 信息系统对 安全性提 出了

[b A 劬嗡d]T uyt fec fh hr t ii o ai tns' teo e B Cm dl co igot a- os d ei une t ca c rts r n ao  ̄ct ih A oe,acr n ec r t hn l o e a esc o g z i l t l R f u r t d th h

【 yw rs B Cm dl n rao sr;u td r n ao rc r;at re cs cn o Ke 0d]R A oe;ifm tns t a e g i tnsut e udo c s r

随着企业信息化建 设的发展 ,信息 管理系统 的开 发和 建立成为 了企业实现现代 化的有效途径 。在 企业信息管理 系统 中,权限认证 占有核心地位 ,它管理所有访 问资源 的

请求 ,根据安全策略的要求 ,对 每种资源的访 问做出是否

案 。目前 ,国内在 R A B C的应用 研究 中 ,很 少 考虑企 业组

一

管什么类 型 的组 织结 构 ,在他 的信息 管理 系统里 ,R A BC

中的角色类型 、权限分配都 是千篇一 律的 呢?根 据这个 问 题 ,本文选择了对现在流行 的 U型组 织结构 ,归 纳出他 的 特点 ,进行 R A B C模型的探讨 ,设 计 出 U型组 织结 构的企 业的 R A B C访问控制模型的功能模块 。

2 1 年 1 月 01 0

现 代 情 报

Ot 21 c ,01 .

V0 . l No. 0 13 1

第 3 卷第 1 期 1 O

・

= == = == = == = == = == = == = == == = == = =一

研 究 生 园地 ・

RA B C模 型在 U型 组 织结构 中的应 用 与实现

a tr f so ifr t n s s m i ntd og nz t n s u tr , a n w a piain mo e a rs ne O e tn B d l c i c noma o y t u i ra ia o t cue es i f i e n e i r e p l t d lw spe e td t xe d R AC mo e , c o w ih i t d c s ifr t n—d m i n p r t n—d m hc r u e nomai no o o an a d o ea o i o  ̄n.Fn l ,i w sa p; n i oma o y tm ntd o r - ial y t a  ̄ i a f r t n sse i u i l I p e n d n i n e l i zt t c R lme th nv r l u cin lm d lry.I a c ne i ee tr r ed na d n o t l f ey Re a o s - ̄ ' t i e n eu ies fn t a o uai i n l l e o mp u t a o t t c o ld w t t ne pi e l 8a d c nr s r l . hh s n o e - s i h w a e meh d c ud o ti f c n c e sc n rl l k n s o ¥  ̄ ut s o e t t h to o l ban e ii ta c s o t al id r o s d h t e ot o f e .