CM-DEV-3-01 配置管理应用指南

配置管理过程

配置管理过程XXXXXX有限公司--------------------------------------------------------------------- XXXXXX有限公司对本文件资料享受著作权及其它专属权利,未经书面许可,不得将该等文件资料(其全部或任何部分)披露予任何第三方,或进行修改后使用。

文件更改摘要:目录1.目的 (3)2.适用范围 (3)3.术语和缩写 (3)4.职责 (3)5.入口准则 (3)6.输入 (3)7.过程流程图 (4)8.过程描述 (4)8.1.建立配置库 (5)8.2.制定配置管理计划 (5)8.3.识别配置项 (6)8.3.1.配置项的标识 (6)8.3.2.版本的标识 (6)8.3.3.基线标识 (7)8.4.建立基线 (7)8.5.配置项状态跟踪 (7)8.6.变更控制 (8)8.7.配置审计 (8)8.8.配置库备份 (9)8.9.向财富库提交项目文档 (9)9.输出 (9)10.出口准则 (9)11.引用文档 (9)12.使用模板 (10)1.目的通过规范公司配置管理过程,确保配置工作的合理性和完整性,通过有计划地实施配置管理,确保配置管理工作顺利开展,并为相关干系人提供正确和准确的信息。

2.适用范围本过程适用于项目级和组织级的配置管理工作。

3.术语和缩写4.职责5.入口准则●项目启动6.输入●项目总体计划●项目进度表●项目已定义过程7.过程流程图图1配置管理过程示意图8.过程描述项目立项后,CM工程师根据《项目配置管理目录》中的库结构在配置库中为项目组分配区域,建立配置管理目录。

《项目总体计划》及《项目进度表》初稿完成后,CM工程师根据《项目已定义过程》及项目特征等信息制定《配置管理计划》,与项目经理沟通确定配置项、基线以及CCB成员。

在项目开发过程中,项目组成员根据规定使用配置库,并及时提交工作产品。

CM工程师根据计划建立基线,并由项目经理审计确认。

华三路由器软件升级指南

NCStudio操作手册

维宏®数控系统NCSTUDIO V5.4软件使用手册目录升级纪录............................................................................................................................ I I 目录.. (I)1概述 (1)1.1软件特性 (1)2系统安装与连接 (3)2.1N CSTUDIO™的系统基本配置 (3)计算机主机 (3)操作系统 (3)2.2N CSTUDIO™系统的安装 (4)安装Ncstudio™软件 (5)安装Ncstudio™运动控制卡 (8)重新启动计算机 (8)2.3其他安装问题 (8)2.4卸载N CSTUDIO™系统 (9)2.5N CSTUDIO™控制卡与驱动系统的连接 (10)3NCSTUDIO™基本概念 (11)3.1操作模式与状态 (11)操作模式 (11)操作状态 (12)3.2机床坐标系 (13)机械坐标系 (13)工件坐标系 (13)4NCSTUDIO™操作界面 (15)4.1标题栏 (16)4.2菜单栏 (17)4.3工具栏 (18)4.4数控信息栏 (19)4.5状态栏 (19)4.6数控状态窗口 (19)加工状态和时间信息 (20)当前位置 (20)进给速度 (21)机床控制 (22)4.7自动操作窗口 (23)4.8手动操作窗口 (25)4.9加工轨迹窗口 (28)三维视图模式 (28)上下文菜单 (31)设置个性化参数 (31)4.10系统日志窗口 (32)4.11程序管理窗口 (33)4.12系统参数窗口 (34)加工参数 (35)厂商参数 (38)4.13程序编辑窗口 (41)4.14输入输出状态(I/O状态)窗口 (42)5NCSTUDIO™菜单系统 (44)5.1“文件”菜单 (44)打开并装载 (44)卸载 (45)新建加工程序 (46)打开并编辑 (46)编辑当前加工程序 (46)保存 (46)另存为 (46)关闭 (47)最近装载的加工程序 (47)最近编辑的加工程序 (47)退出 (47)5.2“编辑”菜单 (48)5.3“查看”菜单 (49)工具栏 (50)状态栏 (50)全屏 (50)显示加工程序行号 (51)跟踪加工程序当前行 (51)加工程序信息 (52)5.4“操作”菜单 (52)单步执行 (53)设置当前点为工件原点 (53)设置当前点工件坐标 (54)回工件原点 (54)开始 (55)暂停 (56)停止 (56)进入仿真模式并开始仿真 (56)高级开始 (57)断点继续 (57)执行加工指令 (58)微调 (61)对刀 (62)回机械原点 (62)复位 (63)5.5“机床”菜单 (64)5.6“窗口”菜单 (64)5.7“帮助”菜单 (65)6操作步骤 (66)6.1开机 (66)6.2机械复位(可选) (66)6.3载入加工程序 (66)6.4手动操作 (67)6.5确定工件原点 (67)6.6执行自动加工 (68)6.7直接定位功能 (69)7操作时的注意事项 (70)7.1多任务执行注意事项 (70)7.2回机械原点注意事项 (70)8最终用户软件许可协议 .................................................... 错误!未定义书签。

DPtech UMC统一管理中心用户配置手册

DPtech UMC统一管理中心用户配置手册杭州迪普科技有限公司为客户提供全方位的技术支持。

通过杭州迪普科技有限公司代理商购买产品的用户,请直接与销售代理商联系;直接向杭州迪普科技有限公司购买产品的用户,可直接与公司联系。

杭州迪普科技有限公司地址:杭州市滨江区火炬大道581号三维大厦B座901室邮编:310053声明Copyright 2010杭州迪普科技有限公司版权所有,保留一切权利。

非经本公司书面许可,任何单位和个人不得擅自摘抄、复制本书内容的部分或全部,并不得以任何形式传播。

由于产品版本升级或其他原因,本手册内容有可能变更。

杭州迪普科技有限公司保留在没有任何通知或者提示的情况下对本手册的内容进行修改的权利。

本手册仅作为使用指导,杭州迪普科技有限公司尽全力在本手册中提供准确的信息,但是杭州迪普科技有限公司并不确保手册内容完全没有错误,本手册中的所有陈述、信息和建议也不构成任何明示或暗示的担保。

目录第1章产品概述III1.1产品简介III 1.2UMC统一管理中心的登录界面III第2章网络监控2-12.1简介2-1 2.2网络流量快照2-1 2.2.1简介2-1 2.2.2网络流量快照2-1 2.2.3用户即时流量2-5 2.3区域业务分析2-7 2.3.1简介2-7 2.3.2业务流量趋势2-7 2.3.3业务流量分布2-9 2.3.4W EB应用分析2-11 2.3.5W EB网站分析2-13 2.3.6W EB源分析2-13 2.3.7服务定义2-14 2.4用户业务分析2-15 2.4.1简介2-15 2.4.2TOP用户流量列表 2-15 2.4.3用户流量分析2-16 2.4.4单用户业务流量趋势 2-17 2.4.5单用户业务流量分布 2-17 2.4.6限速日志2-18 2.5用户行为审计2-18 2.5.1简介2-18 2.5.2用户上网记录审计 2-18 2.5.3WEB应用审计2-19 2.5.4WEB传输审计2-19 2.5.5WEB搜索审计2-20 2.5.6FTP应用审计2-20 2.5.7E MAIL应用审计2-21 2.5.8T ELNET应用审计2-21 2.5.9即时通信应用审计 2-22 2.5.10网络游戏审计2-22 2.5.11多媒体应用审计2-23 2.5.12P2P应用审计2-232.5.13论坛应用审计2-24 2.5.14NAT日志审计2-25 2.5.15包过滤策略日志审计 2-25 2.5.16炒股审计2-26 2.5.17远程控制审计2-26 2.5.18数据库审计2-27 2.5.19HTTPS应用审计 2-27 2.6布控中心2-28 2.6.1简介2-28 2.6.2关键内容布控2-28 2.6.3关键内容告警日志 2-31 2.6.4用户应用审计2-31 2.6.5IP行为审计2-32 2.6.6业务流量布控2-33 2.6.7布控日志2-34第3章攻击监控3-353.1简介3-35 3.2实时监控3-36 3.2.1简介3-36 3.2.2事件快照3-36 3.2.3攻击防护快照3-37 3.2.4病毒防护快照3-40 3.2.5设备监控3-42 3.2.6黑名单3-43 3.3综合分析3-44 3.3.1简介3-44 3.3.2设备统计3-44 3.3.3攻击事件明细3-45 3.3.4病毒事件明细3-47 3.3.5攻击事件分析II 3.3.6病毒事件分析IV 3.3.7DDOS监控VII 3.3.8DDOS攻击记录VIII 3.3.9DDOS DNS攻击记录VIII 3.3.10DDOS TCP攻击记录VIII 3.3.11ARP攻击记录IX 3.3.12HTTP GET防护记录IX 3.3.13DDOS DHCP攻击记录X 3.3.14应用层过滤日志X 3.3.15网络爬虫日志XI 3.3.16网络盗链日志XII3.3.17密码破解日志XII第4章系统管理4-14.1简介4-1 4.2操作员管理4-2 4.2.1简介4-2 4.2.2操作员管理4-3 4.2.3访问控制策略4-5 4.2.4修改登录密码4-7 4.2.5角色管理4-7 4.3系统管理4-11 4.3.1简介4-11 4.3.2操作日志4-11 4.3.3事件管理4-11 4.3.4数据同步4-12 4.3.5分级管理4-13 4.3.6报表导出任务4-14 4.3.7时间同步配置4-16 4.3.8日志磁盘管理4-17 4.4用户管理4-20 4.4.1用户名反查策略配置 4-20 4.4.2LDAP用户数据导入 4-21 4.4.3组织管理4-25 4.5告警管理4-26 4.5.1告警记录4-26 4.5.2告警动作配置4-26 4.5.3告警邮箱与短信配置 4-27 4.6L ICENSE管理4-28 4.6.1简介4-28 4.6.2查看L ICENSE4-28 4.6.3申请L ICENSE4-28 4.6.4注册L ICENSE4-29图形目录图1-1 UMC统一管理中心登录界面 (iv)图2-1 网络监控菜单.............................................................................................................................................2-1 图2-2 网络流量快照.............................................................................................................................................2-2 图2-3 用户即时流量.............................................................................................................................................2-6 图2-4 业务流量趋势图.........................................................................................................................................2-7 图2-5 业务流量统计表.........................................................................................................................................2-8 图2-6 业务流量分布图.........................................................................................................................................2-9 图2-7 业务流量汇总表.......................................................................................................................................2-10 图2-8 Web应用分析...........................................................................................................................................2-11 图2-9 Web应用汇总...........................................................................................................................................2-11 图2-10 Web网站分析.........................................................................................................................................2-13 图2-11 Web源分析.............................................................................................................................................2-14 图2-12 服务定义列表.........................................................................................................................................2-14 图2-13 TOP用户流量列表.................................................................................................................................2-16 图2-14 用户流量分析.........................................................................................................................................2-17 图2-15 限速日志.................................................................................................................................................2-18 图2-16 用户上网记录审计.................................................................................................................................2-19 图2-17 WEB应用审计.......................................................................................................................................2-19 图2-18 WEB传输审计.......................................................................................................................................2-20 图2-19 WEB搜索审计.......................................................................................................................................2-20 图2-20 FTP应用审计.........................................................................................................................................2-21 图2-21 Email应用审计.......................................................................................................................................2-21 图2-22 Telnet应用审计......................................................................................................................................2-22 图2-23 即时通信应用审计.................................................................................................................................2-22 图2-24 网络游戏审计.........................................................................................................................................2-23 图2-25 多媒体应用审计.....................................................................................................................................2-23 图2-26 P2P应用审计..........................................................................................................................................2-24 图2-27 论坛应用审计.........................................................................................................................................2-24 图2-28 NAT日志审计........................................................................................................................................2-25 图2-29 论坛应用审计.........................................................................................................................................2-25 图2-30 炒股审计.................................................................................................................................................2-26 图2-31 远程控制审计.........................................................................................................................................2-26 图2-32 数据库审计.............................................................................................................................................2-27 图2-33 HTTPS应用审计....................................................................................................................................2-28 图2-34 关键内容监控列表.................................................................................................................................2-29 图2-35 添加关键字.............................................................................................................................................2-29 图2-36 告警设置.................................................................................................................................................2-30 图2-37 关键内容文件导入.................................................................................................................................2-30 图2-38 关键内容告警日志.................................................................................................................................2-31图2-39 用户应用审计——账号设置.................................................................................................................2-31 图2-40 用户应用审计——应用信息.................................................................................................................2-32 图2-41 IP行为审计.............................................................................................................................................2-32 图2-42 IP行为审计.............................................................................................................................................2-33 图2-43 业务流量布控.........................................................................................................................................2-34 图2-44 布控日志.................................................................................................................................................2-34 图3-1 攻击监控管理菜单...................................................................................................................................3-35 图3-2 事件快照...................................................................................................................................................3-36 图3-3 攻击防护快照...........................................................................................................................................3-38 图3-4 病毒防护快照...........................................................................................................................................3-40 图3-5 设备监控...................................................................................................................................................3-42 图3-6 黑名单列表...............................................................................................................................................3-43 图3-7 告警设置...................................................................................................................................................3-44 图3-8 设备统计...................................................................................................................................................3-45 图3-9 攻击事件明细...........................................................................................................................................3-46 图3-10 病毒事件明细.........................................................................................................................................3-47 图3-11 攻击事件分析. (ii)图3-12 病毒事件分析 (v)图3-13 DDOS监控 (vii)图3-14 DDOS 攻击记录 (viii)图3-15 DDOS DNS攻击记录 (viii)图3-16 DDOS TCP攻击记录 (ix)图3-17 ARP攻击记录 (ix)图3-18 HTTP GET防护记录 (x)图3-19 DDOS DHCP攻击记录 (x)图3-20 应用层过滤日志 (xi)图3-21 网络爬虫日志 (xi)图3-22 网络盗链日志 (xii)图3-23 密码破解日志 (xii)图4-1 系统管理菜单.............................................................................................................................................4-2 图4-2 操作员列表.................................................................................................................................................4-3 图4-3 增加操作员.................................................................................................................................................4-4 图4-4 访问控制策略列表.....................................................................................................................................4-5 图4-5 访问控制策略添加.....................................................................................................................................4-6 图4-6 修改登录密码.............................................................................................................................................4-7 图4-7 操作员角色管理.........................................................................................................................................4-8 图4-8 操作员角色添加页面.................................................................................................................................4-9 图4-9 操作员角色修改页面...............................................................................................................................4-10 图4-10 操作日志列表.........................................................................................................................................4-11 图4-11 事件列表.................................................................................................................................................4-12 图4-12 数据同步.................................................................................................................................................4-13 图4-13 UMC分级管理角色...............................................................................................................................4-13 图4-14 添加下级UMC.......................................................................................................................................4-14图4-15 报表导出任务列表.................................................................................................................................4-15 图4-16 添加报表导出任务.................................................................................................................................4-16 图4-17 时间同步配置.........................................................................................................................................4-16 图4-18 统计信息.................................................................................................................................................4-17 图4-19 统计信息.................................................................................................................................................4-19 图4-20 告警配置.................................................................................................................................................4-19 图4-21 用户名反查策略配置.............................................................................................................................4-21 图4-22 LDAP服务器列表..................................................................................................................................4-21 图4-23 LDAP服务器添加..................................................................................................................................4-22 图4-24 账号信息.................................................................................................................................................4-23 图4-25 LDAP用户数据导入——查询用户属性..............................................................................................4-23 图4-26 LDAP用户数据导入——字段对应关系..............................................................................................4-24 图4-27 LDAP服务器用户信息..........................................................................................................................4-24 图4-28 组织管理.................................................................................................................................................4-25 图4-29 用户导入.................................................................................................................................................4-25 图4-30 告警记录.................................................................................................................................................4-26 图4-31 告警动作配置.........................................................................................................................................4-26 图4-32 告警邮箱与短信配置.............................................................................................................................4-27 图4-33 查看License...........................................................................................................................................4-28 图4-34 申请License...........................................................................................................................................4-29 图4-35 主机信息文件下载.................................................................................................................................4-29 图4-36 注册License...........................................................................................................................................4-30表格目录表2-1 网络流量快照查询项.................................................................................................................................2-2 表2-2 全局流量快照统计图详细说明.................................................................................................................2-3 表2-3 具体业务流量快照统计图详细说明.........................................................................................................2-4 表2-4 TOP用户统计图详细说明.........................................................................................................................2-4 表2-5 TOP用户具体业务统计图详细说明.........................................................................................................2-5 表2-6 用户即时流量的详细说明.........................................................................................................................2-6 表2-7 业务流量趋势图详细说明.........................................................................................................................2-8 表2-8 业务流量汇总表详细说明.........................................................................................................................2-8 表2-9 整点流量统计表详细说明.........................................................................................................................2-9 表2-10 业务流量分布图详细说明.....................................................................................................................2-10 表2-11 业务流量汇总表详细说明.....................................................................................................................2-10 表2-12 Web应用分析详细说明.........................................................................................................................2-12 表2-13 Web应用汇总详细说明.........................................................................................................................2-12 表2-14 Web应用整点统计详细说明.................................................................................................................2-12 表2-15 Web网站分析具体参数.........................................................................................................................2-13 表2-16 Web源分析详细说明.............................................................................................................................2-14 表2-17 TOP用户流量列表详细说明.................................................................................................................2-16 表3-1 事件快照查询项详细信息.......................................................................................................................3-36 表3-2 事件快照统计列表详细信息...................................................................................................................3-37 表3-3 攻击防护快照查询项详细信息...............................................................................................................3-38 表3-4 攻击事件趋势图详细信息.......................................................................................................................3-39 表3-5 攻击防护快照统计列表详细信息...........................................................................................................3-39 表3-6 病毒防护快照查询项详细信息...............................................................................................................3-41 表3-7 病毒事件趋势图详细信息.......................................................................................................................3-41 表3-8 病毒防护快照统计列表详细信息...........................................................................................................3-41 表3-9 设备监控统计列表详细信息...................................................................................................................3-43 表3-10 设备统计列表详细信息.........................................................................................................................3-45 表3-11 攻击事件明细查询项详细信息.............................................................................................................3-46 表3-12 攻击事件明细列表详细信息.................................................................................................................3-47 表3-13 病毒事件明细查询项详细信息. (i)表3-14 病毒事件明细列表详细信息 (i)表3-15 攻击事件分析查询项详细信息 (ii)表3-16 攻击事件趋势图详细信息 (iii)表3-17 攻击事件分析列表详细信息 (iii)表3-18 病毒事件分析查询项详细信息 (v)表3-19 病毒事件趋势图详细信息 (vi)表3-20 病毒事件分析列表详细信息 (vi)表4-1 操作员角色.................................................................................................................................................4-2 表4-2 操作员列表.................................................................................................................................................4-3表4-3 增加操作员.................................................................................................................................................4-4 表4-4 访问控制策略列表.....................................................................................................................................4-5 表4-5 操作员角色列表.........................................................................................................................................4-8 表4-6 增加操作员.................................................................................................................................................4-9 表4-7 事件列表...................................................................................................................................................4-12 表4-8 分级管理详细说明...................................................................................................................................4-13 表4-9 报表导出任务列表...................................................................................................................................4-15 表4-10 磁盘告警配置列表.................................................................................................................................4-20第1章产品概述1.1 产品简介DPtech UMC统一管理中心作为安全解决方案的中心,实现对整个网络的安全监控和管理,是大中型企业网络安全管理最佳方案。

微芯片WCM发展套件1的设置和配置说明书

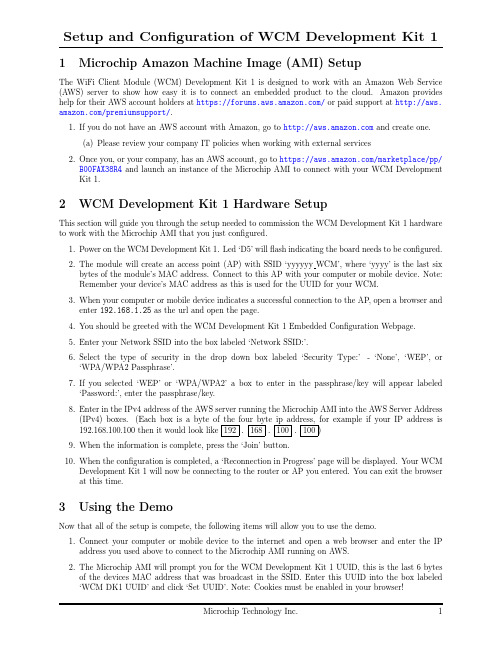

1Microchip Amazon Machine Image(AMI)SetupThe WiFi Client Module(WCM)Development Kit1is designed to work with an Amazon Web Service (AWS)server to show how easy it is to connect an embedded product to the cloud.Amazon provides help for their AWS account holders at https:///or paid support at http://aws. /premiumsupport/.1.If you do not have an AWS account with Amazon,go to and create one.(a)Please review your company IT policies when working with external services2.Once you,or your company,has an AWS account,go to https:///marketplace/pp/B00FAX38R4and launch an instance of the Microchip AMI to connect with your WCM Development Kit1.2WCM Development Kit1Hardware SetupThis section will guide you through the setup needed to commission the WCM Development Kit1hardware to work with the Microchip AMI that you just configured.1.Power on the WCM Development Kit1.Led‘D5’willflash indicating the board needs to be configured.2.The module will create an access point(AP)with SSID‘yyyyyy WCM’,where‘yyyy’is the last sixbytes of the module’s MAC address.Connect to this AP with your computer or mobile device.Note: Remember your device’s MAC address as this is used for the UUID for your WCM.3.When your computer or mobile device indicates a successful connection to the AP,open a browser andenter192.168.1.25as the url and open the page.4.You should be greeted with the WCM Development Kit1Embedded Configuration Webpage.5.Enter your Network SSID into the box labeled‘Network SSID:’.6.Select the type of security in the drop down box labeled‘Security Type:’-‘None’,‘WEP’,or‘WPA/WPA2Passphrase’.7.If you selected‘WEP’or‘WPA/WPA2’a box to enter in the passphrase/key will appear labeled‘Password:’,enter the passphrase/key.8.Enter in the IPv4address of the AWS server running the Microchip AMI into the AWS Server Address(IPv4)boxes.(Each box is a byte of the four byte ip address,for example if your IP address is 192.168.100.100then it would look like192.168.100.100)9.When the information is complete,press the‘Join’button.10.When the configuration is completed,a‘Reconnection in Progress’page will be displayed.Your WCMDevelopment Kit1will now be connecting to the router or AP you entered.You can exit the browser at this time.3Using the DemoNow that all of the setup is compete,the following items will allow you to use the demo.1.Connect your computer or mobile device to the internet and open a web browser and enter the IPaddress you used above to connect to the Microchip AMI running on AWS.2.The Microchip AMI will prompt you for the WCM Development Kit1UUID,this is the last6bytesof the devices MAC address that was broadcast in the SSID.Enter this UUID into the box labeled ‘WCM DK1UUID’and click‘Set UUID’.Note:Cookies must be enabled in your browser!Microchip Technology Inc.13.Power on the WCM Development Kit1;the green LEDs will light up in a counter-clockwise patternindicating that the development kit is associating with the router or AP that you entered above.4.The development kit will indicate association byflashing the two blue LEDs.5.Once the product is connected,you can press,and hold,any of the buttons on the demo and it willchange the status of the corresponding button indicators on the Microchip AMI you created.6.Clicking the LED buttons on the Microchip AMI you created will change the status of the LEDs onthe WCM Development Kit1board.7.Changing the potentiometer on the board will change the value see on the website.8.The board will go into sleep mode after5minutes,to wake the board press‘S1’.9.To clear the configuration from the board,hold‘S1’while powering up the board.To provide feedback to the user the two blue LEDs at the top of the board are used to indicate status of the demo.Please use the table below to interpret the diagnostic codes reported by the WCM Development Kit 1when these or other LEDs are illuminated.D7D6D5D4D3D2D1Diagnostic Report-0F0000Configuration Mode:Need to configure-F F0000Connected to AP-10C C C C Associating to AP-110001Connection Issue,no internet found-110010Association to AP failed-110100No Record for UUID-111000Database Issue-F0----Normal Operation:D6flashes each message transmission1------Battery Voltage LowF=Flashing,C=Rotating in a counter clockwise pattern,-=Don’t care,0=Off,and1=OnTable1:Diagnostic CodesRevision HistoryRevision Date Author(s)Description1.0.02014-01-17DC,SBP Initial Release of Document1.0.12014-10-23DC,SBP Updated for WCM Development Kit1firmware1.0.0Microchip Technology Inc.2。

ITSM-2-CM-01-配置管理流程手册

编号:ITSM—2—CM—01版本号: V1.0受控状态:受控拓维信息系统股份有限公司ISO20000体系文件配置管理流程手册版权声明和保密须知本文件中出现的任何文字叙述、文档格式、插图、照片、方法、过程等内容,除另有特别注明,版权均属拓维信息系统股份有限公司所有,受到有关产权及版权法保护。

任何单位和个人未经拓维信息系统股份有限公司的书面授权许可,不得复制或引用本文件的任何片断,无论通过电子形式或非电子形式.Copyright © 2011 拓维信息系统股份有限公司版权所有文档信息版本记录目录1文档介绍 (4)1。

1编写目的 (4)1.2适用范围 (4)2制定依据 (5)3术语定义 (5)4职责 (5)5内容.......................................................................................................................... 错误!未定义书签。

5。

1流程介绍 (6)5。

1。

1流程解释 (6)5。

1.2流程执行策略 (6)5。

1。

3流程相关定义 (7)5.2角色及职责.............................................................................................. 错误!未定义书签。

5.2。

1概要定义.......................................................................................... 错误!未定义书签。

5。

2.2详细定义.......................................................................................... 错误!未定义书签。

ESMPRO集成视图与CM数据视图与CM管理工具的使用指南说明书

)

MDB

1

1 MDB

Microsoft® Access

CSV(

14-17

Partition FreeSpace >= 10000

10MB

10.1.1.0/255.255.255.0

TcpIp IPAddress Like 10.1.1.%

LAN

10.1.0.0/255.255. 0.0

MipsFamily

Processor.ProcessorFamily = PentiumFamily OR

Processor.ProcessorFamily = MipsFamily

14-14

10M

AND OR Toggle

AND OR AND

(Up)

(Down)

OK

14-15

OK Ctrl+E

Delete

14-13

AND AND

ProcessorFamily PentiumFamily

Partition.FreeSpace >= 10000 AND

Processor.ProcessorFamily = PentiumFamily

OR OR

ProcessorFamily PentiumFamily

AssetManager

(CMEXPAST)

”BIN”

C:¥Program CMEXPAST.EXE

OK

14-62

3. OK

CM 7.4.9

CM 7.4.4

AssetManager ”%d”

14-63

”%d”

Client%d

1

Client1

Client2

华为云 云监控 02-设备管理配置指南说明书

配置指南-设备管理文档版本:V1.0本分册介绍设备管理配置指南相关内容,包括以下章节:告警管理目录1 告警管理 (1)1.1 功能介绍 (1)1.1.1 告警管理概述 (1)1.1.2 工作原理 (1)1.2 配置任务概览 (2)1.3 配置告警屏蔽功能 (2)1.3.1 功能简介 (2)1.3.2 配置限制与指导 (2)1.3.3 配置步骤 (2)1.4 配置告警抖动抑制功能 (2)1.4.1 功能简介 (2)1.4.2 配置步骤 (2)1.5 监视与维护 (3)1.6 典型配置举例 (3)1.6.1 告警管理配置举例 (3)1 告警管理1.1 功能介绍1.1.1 告警管理概述网络设备发生故障会导致用户业务的异常,当故障发生时,需要快速定位故障原因并排除故障。

告警是设备检测到故障而产生的通知,查看携带对应故障信息的告警是最直接有效的故障定位方法之一。

随着网络规模的扩大和网络复杂度的提高,业务模块的故障可能使设备产生大量的告警,如果将所有告警都发送到网管服务器,或通过系统日志进行记录和输出,不仅消耗系统资源,更不利于收集有效的故障信息。

通过配置告警管理功能,对告警及事件的统计与上报进行管理,使呈现给用户的告警信息更加有效和准确,帮助网络管理员进行高效的故障定位和诊断。

⚫告警屏蔽功能可以屏蔽用户不关心的告警,帮助用户快速获取有价值的故障信息。

⚫告警抖动抑制功能可以对短时间内的震荡告警控制其上报次数,过滤状态不稳定的告警信息,保证用户所感知的告警的有效性。

1.1.2 工作原理1. 基本概念⚫当前告警当业务模块检测到故障,会向告警管理模块上报一条故障产生的通知信息,这条产生的故障信息在设备上就表现为当前告警。

⚫历史告警当业务模块检测到故障恢复,会向告警管理模块上报一条故障恢复的通知信息,此时设备上就不再能看到该故障告警。

同时,已恢复的告警将会记录为历史告警。

⚫事件设备中某个对象或者某个状态发生了变化,所产生的通知称之为事件。

SOP_CM_V1.1(配置管理计划作业指导书)

配置管理计划作业指导书版本号: V1.1日期:2009-5-20福建网龙有限公司修改记录目录1、目的 (1)2、范围 (1)3、定义 (1)4、角色与职责 (1)5、启动准则 (2)6、输入 (2)7、主要步骤 (2)[Step1] 确定配置管理的软硬件资源 (2)[Step2] 确定配置库的各目录结构 (2)[Step3] 权限分配 (2)[Step4] 制定配置项计划 (2)[Step5] 制定基线计划 (3)[Step6] 审批《配置管理计划》 (3)8、输出 (3)9、结束准则 (3)10、相关/支持性文件清单 (3)11、度量 (3)1、目的●制定配置管理计划,以便有计划地开展配置管理工作。

2、范围●本指导书适用于应用软件开发部的各项目研发在其生存周期内各阶段的配置管理,各项目可根据自身实际情况,适当修改本指导书,然后推广使用3、定义●软件配置管理:通过执行版本控制、变更控制等规程,以及使用配置管理软件,来保证所有配置项的完整性和可跟踪性。

配置管理是对工作成果的一种有效保护。

●软件开发库:软件生存周期的某一个阶段期间,存放与该阶段软件开发工作有关的计算机可读和人工可读信息的库。

●软件受控库:在软件生存周期的某一个阶段结束时,存放作为阶段产品而释放的、与软件开发工作有关的计算机可读和人工可读信息的库。

软件配置管理就是对软件受控库中的各个软件项进行管理,因此软件受控库也叫软件配置管理库。

●软件产品库:在软件生存周期的组装与系统测试阶段结束后,存放最终产品而后交付给用户运行或在现场安装的软件的库。

●软件配置项:一个软件产品在软件生存周期各个阶段所产生的各种形式(机器可读或人工可读)和各种版本的文档、程序及其数据的集合。

该集合中的每一个元素称为该产品软件配置中的一个配置项。

每个配置项的主要属性有:名称、标识符、文件状态、版本、作者、日期等。

所有配置项都被保存在配置库里,确保不会混淆、丢失。

配置项及其历史记录反映了软件的演化过程。

02-软件开发生命周期模型指南

CMMI生命周期模型1.1 术语CMMI 能力成熟度模型集成PP 项目计划PMC 项目监控PPQA 过程和产品质量保证CM 配置管理SOW 工作说明书WBS 工作分解结构SRS 软件需求规格说明书2 带回溯的瀑布模型带回溯的瀑布模型是最常用的软件开发模型,它的各个阶段是按线性序列组织并可以回溯到上一级,克服了标准瀑布模型缺乏灵活性的缺点。

开发过程中的阶段划分为项目策划、需求分析、概要设计、详细设计、编码和单元测试、软件集成和集成测试、系统测试、验收和安装等(图1)。

尽管开发过程中定义了各个阶段的顺序,但这些阶段有时是相互交迭进行的,阶段间的依赖性由入口准则来确定。

带回溯的瀑布模型的每个阶段均具有以下特征:●从上一阶段接受本阶段工作的对象,作为输入;●对上述输入实施本阶段的活动;●给出本阶段的工作成果,作为输出传入下一阶段;●对本阶段工作进行评审,如果本阶段工作得到确认,那么继续下阶段工作,否则返回前一阶段,甚至更前阶段。

●本阶段可以回溯至上一阶段,并可以逐级向上回溯。

●各阶段之间可以有重叠。

图1 瀑布模型瀑布模型为软件开发与维护提供了一种有效的管理模式,根据这一管理模式制订开发计划、进行成本预算、组织开发人员,以阶段评审和文档控制为手段有效地对整个开发过程进行指导,从而保证了软件产品的质量。

优点:适用于需求稳定,且无其它不确定因素;易于理解和使用;每个阶段的产出物形成稳定的基线;变更被认为很少发生或是严格受控的。

缺点:对于需求不稳定或存在其它不确定因素的项目适用性差,变更实现困难且成本高;一般在最后阶段才能看到产品。

2.1 项目启动建立项目,并且确认相关的项目干系人并且取得相关干系人的关系依赖,做好相关的准备工作和进行对项目的估算,准备项目的任务书和进行项目的启动。

2.2 项目计划项目策划是每个项目的初始阶段,目的是为开发过程和过程管理做好必要的准备。

项目策划的主要工作是进行可行性分析和研究,进行估计和制定管理项目的计划。

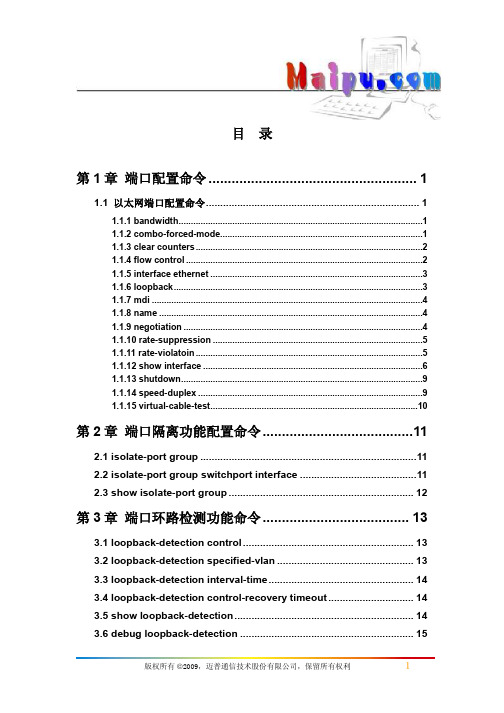

迈普3000_端口操作命令

第 5 章 LLDP 功能命令 ................................................. 21

5.1 lldp enable ....................................................................................... 21 5.2 lldp enable(端口) ......................................................................... 21 5.3 lldp mode ......................................................................................... 21 5.4 lldp tx-interval.................................................................................. 22 5.5 lldp msgTxHold ............................................................................... 22 5.6 lldp transmit delay .......................................................................... 23 5.7 lldp notification interval.................................................................. 23 5.8 lldp trap............................................................................................ 23 5.9 lldp transmit optional tlv................................................................. 24 5.10 lldp neighbors max-num............................................................... 24 5.11 lldp tooManyNeighbors................................................................. 24 5.12 show lldp........................................................................................ 25 2

CM-DEV-3-02 配置库目录结构指南

本资料仅供内部使用!配置库目录结构指南xxxxxxx有限公司2020年10月14日本文件中出现的任何文字叙述、文档格式、插图、照片、方法、过程等内容,除另有特别注明,版权均属XXXXXXXXXXX有限公司所有,受到有关产权及版权法保护。

任何个人、机构未经XXXXXXXXXXXXX 有限公司的书面授权许可,不得以任何方式复制或引用本文件的任何片断。

配置库目录结构指南仅供内部使用修改记录目录1 目的 (1)2适合CVS与SVN配置管理工具 (1)2.1配置库目录结构 (1)2.2控制流程 (6)3适合CC配置管理工具 (6)3.1配置库目录结构 (7)3.2控制流程 (9)配置库目录结构指南1目的配置库目录结构指南的目的是指南项目组在建立配置库的时候,根据所选的配置管理工具,如何定义配置库目录,以满足工具与项目开发过程中的需要。

同时,提供二个配置库目录结构,供项目组进行参考与选择。

2适合CVS与SVN配置管理工具目录结构当项目组选择的配置管理工具为CVS或SVN时,可参考本目录的结构与操作指南。

2.1配置库目录结构2.2控制流程下图示是项目组建立的配置管理区和配置项从一个区到另一个区的控制流程:流程规则:a)项目成员在编辑区编写、修改初稿和开发(编辑区又称开发区);b)配置项评审通过、经过CCB批准纳入基线库,由CMO操作检入到基线区,同时删除编辑区的配置项,配置项进入基线区后,便处于受控状态。

c)处于受控状态的配置项,接受《配置项变更流程》的控制d)提交测试的版本只能从基线区检出。

产品经过验收测试后进入发布区,再从发布区选择其中某个产品导出(Export)并交付给客户使用。

3适合CC配置管理工具目录结构当项目组选择的配置管理工具为CC时,可参考本目录的结构与操作指南3.1配置库目录结构项目定义的各个流说明如下:1.开发流包括所有在项目经理或项目负责人控制下但没有处于受控状态下的配置项。

所有项目成员都可以编辑、拥有读写权限。

烽火传输设备110A及180设备小网管配置流程V1

烽火传输设备110A及180设备小网管配置流程我们所使用的配置软件为EMS 设备管理监控系统,至于安装方法在这里就不多做介绍了。

1.用九针头将传输设备与电脑连接,打开软件系统会弹出“系统未校时”的对话框,表示电脑与传输设备连接正常了。

2.点击左上角“系统操作”—“用户注册”,输入用户口令,默认口令为:abc3.点击确认。

点击“网块操作”—“广播校时” –“确定”会弹出如图对话框:3.点击“网块操作”—“管理配置”1).EMU总数这一项,默认会出现很多条,点击“-”将之全部删除后,再点击“+”设置为012).DCC选择:双向DCC接入.3).右下角选择“通用工程”,这一栏是用来输入IP地址信息。

4.下面我们以IP地址为:10.64.22.64 为例进行网管配置。

1).EMU开关为IP的后两位22和64.将之转换为16进制数值为16和40,分别填入相应位置。

2).通用工程:IP地址为:10.64.22.64子网掩码:255.255.255.0域掩码:255.255.0.0域ID:10.64.0.0默认网关:0.0.0.0优先级选择:0 外部路由能力:TRUE3)EMU盘类型:如是110A设备,选择155C-EMU如是180设备,选择EMU我们只要设置上面所提及的栏目,其他为默认数值即可。

到这里,“各EMU配置”这一选项卡页面已设置完毕。

4).点击“其他”选项卡,会出现如下界面:在“当前EMU开关”中填入开关号:16 40配置完成后点击下载,如配置与板卡上拨号匹配,则会显示“配置成功”,之后传输设备会重启。

如显示无数据响应…,则表示数据未下载成功,需要按以上步骤检查,重新配置。

注:显示无数据响应存在问题1、数据线接触不良2、拨码开关与小网管配置开关不一致3、SDH设备故障PS: 若传输设备板卡上的IP拨码是3个的,而传输网管中心给的IP地址第三位>63时,会相应给两个开关号,我们只需要将给的开关号填入相应位置,IP拨码也按开关号拨。

CM-P-01配置管理

CMMI ML-3 v1.2配置管理(CM)文件编号:CM-P-012008年6月27 日发布2008年6月27日实施江苏起日信息科技有限公司变更记录1.目的配置管理(Configuration Management, CM)的目的在于使用配置项识别、配置状态、变更控制、配置审计,来建立和维护产品的一致性和完整性。

2.适用范围适用于组织内各业务部门的所有软件产品开发工作。

3.概述通过规范配置管理活动,确保配置项正确地唯一标识并易于存取,保证基准配置项的更改受控,明确基线状态,在贯穿整个软件生命周期中建立和维护项目产品的完整性和可追溯性。

4.名词术语配置管理(Configuration Management,CM):一种采用技术和管理上的指导监督相结合的规范体系,来保障产品的完整性和一致性要求。

软件配置管理(Software Configuration Management,SCM):是通过技术或管理手段对软件产品及其开发过程和生命周期进行控制、规范的一系列措施。

记录软件产品的演化过程,确保软件开发者在软件生命周期中各个阶段都能得到精确的不同版本的产品配置。

配置(Configuration):在技术文档中明确说明并最终组成软件产品的功能或物理属性。

因此,配置包括了即将受控的所有产品特性,其内容及相关文档,软件版本,变更文档,软件运行的支持数据,以及其他一切保证软件一致性的组成要素。

配置项(Configuraion Items,CIs):凡是纳入配置管理范畴的工作产品统称为配置项。

在逻辑上,它是软件产品的组成部分或子产品。

项目计划阶段确定的生命周期的各个阶段的产物必须纳入配置项管理。

基线(Baseline):一个或一组配置项在其生命周期的不同时间点上通过正式评审而进入正式受控的一种状态。

一些配置项构成了一个相对稳定的逻辑实体,而这个过程被称为“基线化”。

每一个基线都是下一阶段工作的出发点和参考点。

变更控制委员会(Configuration Control Board,CCB): 负责评估以及对配置项的变更进行审核(核准或不核准),而且确保被核准的变更得到执行的一组人。

CM-DEV-3-06 配置管理方案

本资料仅供内部使用!配置管理方案XXXXXXX有限公司2020年1月10日本文件中出现的任何文字叙述、文档格式、插图、照片、方法、过程等内容,除另有特别注明,版权均属XXXXXXXXXX有限公司所有,受到有关产权及版权法保护。

任何个人、机构未经XXXXXXXXXX有限公司的书面授权许可,不得以任何方式复制或引用本文件的任何片断。

配置管理方案仅供内部使用修改记录目录1概述 (1)1.1目的 (1)1.2术语和缩略语 (2)1.3权限与职责 (2)1.4配置管理流程图示 (3)1.5配置项范围 (4)2配置库使用规范 (4)3工具使用指导原则 (5)4系统配置 (5)4.1系统结构 (5)4.2服务器和客户端软硬件系统配置 (6)5各角色在CLEARCASE上的操作 (7)6CLEARCASE使用模式 (8)6.1公司开发 (8)6.2异地开发的项目 (9)7CLEARCASE统一变更管理流程描述 (10)7.1搭建公司C LEAR C ASE统一变更管理环境 (12)7.2搭建项目配置管理环境 (13)7.3活动分配 (14)7.4加入项目,创建工作视图 (14)7.5开发人员根据变更单完成对文件的修改并提交其修改结果 (14)7.6提交变化 (15)7.7建立基线 (15)7.8工作空间与服务器同步 (16)7.9更新视图 (16)7.10配置项变更 (16)7.11基线审核 (16)7.12测试及文档评审 (16)7.13生成配置报告 (17)8配置标识 (17)8.1文档版本标识 (17)8.2发行版本标识 (17)8.3VOB规划和命名规范 (17)8.4UCM组件 (17)8.5工作空间管理 (18)8.5.1视图命名 (18)8.5.2视图存储位置 (18)8.6流命名规范 (19)8.7基线命名规范 (19)9配置库备份 (19)10培训计划 (20)1概述1.1 目的本文档主要目的在于规范项目配置管理活动,确保配置项正确地唯一标识并且易于存取,保证基线配置项的更改受控,明确基线状态,在整个软件生命周期中建立和维护项目产品的完整性和可追溯性。

联通业务支撑系统-DEV-SD-03详细设计说明书v21

版本修订记录(项目)文件编联通业务支撑系统-DEV-SD-03号:建立日期:当前版V1.0.1本:文件状发布版本修订记录(EPG)目录1.引言1编写目的1项目背景1定义1参考资料12.程序系统的结构1程序结构图1程序清单13.程序设计说明4收文管理设计说明4发文管理设计说明5登记簿设计说明5发文传阅设计说明6公文主页及流程框架设计说明7综合查询设计说明8归档及归案查询设计说明8通用办公-通知设计说明9通用办公-公告设计说明10通用办公-会议室管理设计说明10通用办公-办公用品管理设计说明11工资查询设计说明111通用办公-信息管理设计说明12业务流程-表单管理设计说明12业务流程-表单类别管理设计说明13业务流程-独立校验配置设计说明14业务流程-业务应用设计说明14地市业务流程-权限细分设计说明15地市业务流程-流程时限提醒设计说明15地市业务流程-预定义环节设计说明16地市业务流程-配置功能优化设计说明17地市业务流程-业务应用统计报表设计说明18地市业务流程-业务应用报表查询设计说明19地市业务流程-自定义查询设计说明20地市业务流程-自定义查询应用设计说明204.用户界面设计说明21用户界面图21用户界面与模块关系表215.接口设计说明214A外部接口图214A接口清单21单点登录接口235登陆状态检查251省分组织数据WS同步27省分用户数据WS同步31省分用户密码同步43数据同步稽核45详细设计说明书联通业务支撑系统详细设计说明书1.引言1.1编写目的在软件工程中,详细设计上承需求设计和数据库设计,下启编码实现,是非常重要的一环。

详细设计主要实现模块内的各种功能的详细描述、界面表现、实现算法、处理要点等,精确地表达各功能的界面形式和实现算法(使用伪代码)。

本文适应于软件需求分析人员、设计人员、软件客户代表和软件开发者。

1.2项目背景待开发软件系统的名称:联通业务支撑系统本项目的任务提出者:中国联通黑龙江分公司开发者:中国联通集成公司黑龙江分公司信息系统开发部用户:中国联通黑龙江分公司及黑龙江十二地市分公司工作人员1.3定义术语、缩略语解释OA Office Automation,办公自动化。

HD-CM-301_配置管理计划

<项目编号><项目名称>分 类: <模板> 使用者: <配置经理> 文档编号:HD-CM-301 四川华迪信息技术有限公司配置管理计划<版本号>项 目 承 担 部 门:撰 写 人(签名):完 成 日 期:本文档 使 用部门: □主管领导 □项目组 □客户(市场) □维护人员 □用户评审负责人(签名):评 审 日 期:目录1. 简介 41.1 目的 41.2 范围 41.3 定义、首字母缩写词和缩略语 41.4 参考资料 41.5 概述 42. 软件配置管理 42.1 组织、职责和接口 42.2 工具、环境和基础设施 43. 配置管理活动 43.1 配置标识 43.1.1 标识方法 43.1.2 项目基线 53.2 配置和变更控制 53.2.1 变更请求的处理和审批 53.2.2 变更控制委员会 (CCB) 53.3 配置状态统计 53.3.1 项目介质存储和发布进程 53.3.2 报告和审计 54. 里程碑 65. 培训和资源 66. 分包商和厂商软件控制 6配置管理计划1.简介∙[配置管理计划的简介应提供整个文档的概述。

它应包括此配置管理计划的目的、范围、定义、首字母缩写词、缩略语、参考资料和概述。

]1.1目的∙[阐明此配置管理计划的目的。

]1.2范围∙[简要说明此配置管理计划的范围;它的相关模型,以及受到此文档影响的任何其他事物。

]1.3定义、首字母缩写词和缩略语∙[本小节应提供正确理解此配置管理计划所需的全部术语、首字母缩写词和缩略语的定义。

这些信息可以通过引用项目词汇表来提供。

]1.4参考资料∙[本小节应完整列出此配置管理计划中其他部分所引用的任何文档。

每个文档应标有标题、报告号(如果适用)、日期和出版单位。

列出可从中获取这些参考资料的来源。

这些信息可以通过引用附录或其他文档来提供。

]1.5概述∙[本小节应说明此配置管理计划中其他部分所包含的内容,并解释文档的组织方式。

deviation固件说明书解析

DEVIATION说明书第一版前言年初购入devo10,那个论坛成为神控的遥控器。

神控处了这个控的硬件可圈可点外,最重要的一点就是刷入deviation(官网,英文的)这个固件后兼容dsm2等多种主流的制式,实现一控多种接收共用。

而且其开放的平台,能够不断升级增加功能,更有suv等大大的不断奉献,至此deviation 版本走了3.1版,链接/thread-241130-1-1.html感谢各位模友大大的无私奉献,我有幸用上这个神器。

经过一番专研,翻阅说明书后终于大概了解如何设置和运用,deviation的自由度很高,各个通道均可以自定义,让你打造属于自己的控,用起来随心所欲。

里面的混控器是属于底层的混控,自由度很高,不过的确需要一段时间来理解,如果学会了会觉得很好用的,想怎混就怎混。

由于官方说明书是英文的,而且不是说得很明白,加上经常有模友问及如何设置,于是本人萌生出写一下中文说明书的念头,再加点应用例子,务求各位模友更易明白上手,而且通过大家的讨论还能加深本人对这个固件的认识,达到共同进步的目的。

一下都是本人自己的认识跟见解,如有问题请提出来大家切磋讨论。

hilitiQ群:2954863552013年8月22日主界面这个是开机后的主界面,在这里吐槽一下我见过的devo10屏幕贴上都是有灰的,难道厂里贴膜的那个车间就在矿里?至少这一点学一下天地飞吧,出厂膜漂亮得很。

以下是菜单设置,首先是主菜单,这个没什么好说的,很简单明白通用模式进入模型设置,如果之前接触过遥控的话,这些名词也是很清楚明白的,如果还没有搞明白的话,潜水去吧骚年~~好了,现在进入模型设置里面的模型设置菜单(控上是这样写的,不要怪我),第一个模型文件那里,看到黑色部分左右会有箭头的是可以进行左右选择,这里会有读取,复制,模板,重置4个选项。

读取完后不用重启就可以马上工作了。

复制就是把现有模型设置拷贝到另一个模型文件,模板是控自带的设置模板,里面已经有一些预先调好的参数,重置就是格式化~~这个模型文件恢复出厂设定模型类型那个选项可以选择固定翼跟直升机,如果选择直升机的话可以按ent 进入进行斜盘设置跟斜盘的混控比率调节功率调节,越大就越远(傻子都懂),原厂最大好像是100mw,华科尔提供的小日本版本固件的最大10mw。

CX01网口配置说明

ComE自带网卡名:eno1

载板网卡名:enp5s0

需要做如下修改(root):

1、修改/etc/default/grub,把GRUB_CMDLINE_LINUX行的"net.ifnames=0 biosname=0"删除

2、执行grub2-mkconfig -o /boot/grub2/grub.cfg

3、把/etc/sysconfig/network-scripts/ifcfg-eth0改名为ifcfg-eno1,并把其内容中“DEVICE=eth0”改为“DEVICE=eno1”

4、把/etc/sysconfig/network-scripts/ifcfg-eth1改名为ifcfg-enp5s0,并把其内容中“DEVICE=eth1”改为“DEVICE=enp5s0”

另外,如果不知道网卡名称,可查看/sys/class/net/目录,其中的文件名(符号链接)即为当前可用网卡名称。

PS:以上内容适用于CentOS 7及以上版本

如果需要ComE(自研)自带网卡还叫eth0,可增加下述步骤:

在/etc/udev/rules.d/目录增加70-persistent-net.rules文件,并在文件中增加下述内容:

SUBSYSTEM=="net", ACTION=="add", ATTRS{device}=="0x153a", NAME="eth0"

同时上述步骤3不执行

如果不按照这个方法,则两个网口可能在每次重启的时候出现IP地址互换的情况~查看网卡名称变更的日志地址:/root/install.log。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

本资料仅供内部使用!配置管理应用指南XXXXXXXXXXX有限公司2020年01月05日本文件中出现的任何文字叙述、文档格式、插图、照片、方法、过程等内容,除另有特别注明,版权均属XXXXXXXXXX有限公司所有,受到有关产权及版权法保护。

任何个人、机构未经xxxxxx有限公司的书面授权许可,不得以任何方式复制或引用本文件的任何片断。

配置管理规范仅供内部使用修改记录目录1 概述 (1)1.1目的 (1)1.2适用范围 (1)1.3术语和缩略语 (2)1.4权限与职责 (2)1.5配置管理过程图示 (5)2配置项管理 (5)2.1配置项的范围 (5)3版本控制 (6)3.1基线命名规范 (6)3.2发行版本表示 (6)4配置库管理 (7)4.1配置库的建立 (7)4.2分配权限 (7)4.3基线库建立 (7)4.4配置项基线管理 (8)4.5配置库备份 (9)5配置库使用规范 (10)6系统集成 (11)6.1集成步骤 (12)6.2集成结果存放位置 (13)6.3说明 (13)7配置变更控制 (13)7.1软件及其相关文档的变更 (13)7.2配置库权限变更管理 (15)8配置状态报告 (16)8.1目的 (16)8.2记录内容 (16)8.3生成报告 (16)9CM阶段报告 (16)9.1目的 (16)9.2记录内容 (16)9.3生成报告 (17)10配置审核 (17)10.1类别 (17)10.2执行时机 (17)10.3不符合项处理 (17)11发布管理 (18)11.1交付管理 (18)12 异地项目管理 (18)1概述1.1 目的本文档主要目的在于规范项目配置管理活动,确保配置项正确地唯一标识并且易于存取,保证基线配置项的更改受控,明确基线状态,在整个软件生命周期中建立和维护项目产品的完整性和可追溯性。

1.2 适用范围本文档适用于不同类别的软件产品和软件项目开发工程的配置管理活动,针对项目不同在流程上作适当的删减。

配置管理可采用各种工具及手工办法。

1.3术语和缩略语1.4角色与职责项目经理1) 确定配置项、基线、配置库目录权限,审核批准配置管理计划;2) 接收或拒绝小范围的变更申请,审查配置库变更;3) 项目开发过程中,监督配置库使用情况;4) 提出配置管理的建议和要求;5) 配合配置管理工程师的工作。

变更控制委员会CCB 一个虚拟小组,可由EPG成员、项目经理、资深的项目成员、配置管理工程师、QA等组成,项目经理为CCB召集人;CCB对配置管理各项活动拥有决策权(例如评审核划、评审变更请求等)。

开发小组1) 根据确定的配置管理计划和相关规定,提交配置项;2) 负责项目组内部测试;3) 按照软件配置管理工具的使用模型来完成开发任务。

测试小组1)从配置管理工程师处获取版本进行整合测试;2)负责验证代码变更及修改是否正确执行,测试小组测试通过的版本方可放入基线库。

QA 1)负责审核配置管理过程。

2)对配置审核中发现的不符合项,要求相关责任人进行纠正。

3)审核《配置管理计划》。

1.5配置管理过程图示图12配置项管理2.1 配置项的范围软件配置可包括以下几方面:开发文档,代码,第三方控件、插件,参考资料,测试文档,用户文档,项目管理文档,验收文档等。

项目文档主要指:立项建议书、可行性分析报告、技术建议书、用户段性计划、产品需求规格说明书、概要设计报告、详细设计、数需求说明书、项目计划、项目进度计划、项目阶据库设计、界面设计、用户操作手册、用户安装手册、培训文档、验收报告以及上述文档的评审记录。

代码主要指:源代码等。

工具主要指:脚本文件、插件、第三方控件等。

3版本控制3.1 基线命名规范基线即项目某一阶段配置项的快照,作为下一阶段软件活动的基础。

基线的建立通过打标签的方式实现,具体命名方式如下:[项目名称] + [阶段名称] + [日期] + [版本类型] + [版本号] + [分支版本号][项目名称]:即项目简称,大写。

如:GD_JYPX[阶段名称]:可选,如计划阶段(PP)、需求阶段(RD)、设计阶段(SD)、编码阶段(CD)、测试阶段(TEST)。

[日期]:YYYYMMDD。

如:20110312[版本类型]:I表示增量版本,V表示全量版本。

[版本号]:采用X_Y的形式,X表示大版本,Y表示子版本。

版本号反应了版本变化的程度。

如:1_12[分支版本号]:可选,表示在某个主干上建立的分支。

如:GD_JYPX_20110312_V1_13_Branch1_0表示在主干GD_JYPX_20110312_V1_13上建立版本为1_0的分支。

3.2 发行版本表示发行版本采用标签说明,结构如下:[项目名称] + [大版本] + [版本类型] + [版本号] + [子系统简称(拼音)]+日期+序号[大版本]:可选,表示同一项目为不同用户定制的版本。

[子系统简称]:可选,当一个项目有多个子系统时,为区分不同子系统而设置。

[版本类型]:分为3种Beta表示项目组内部测试,标签:NGTS_B1_0-20111015-01Release系统测试,标签:NGTS_Release1_0-SPmenhu-20111112-01Version正式发行版,标签:NGTS_Version1_0-SPmenhu-20111112-01[版本号] 对于Version正式发行版是必须要注明的,而其它可选。

4配置库管理4.1 配置库的建立项目立项时,由项目经理申请建立项目配置库,配置管理工程师与项目经理确定配置项,并参考《配置库目录结构指南》,建立配置库以及配置库目录结构;项目经理提供配置库权限清单(内容应包括员工姓名、项目名称、目录权限等),由配置管理工程师为相关人员的设置配置权限。

配置管理工程师组织建立配置库。

程序库主要通过设置版本的分支来实现对配置项权限管理:1) 编辑区:开发人员相对比较自由的存储空间,开发人员可以在自己的权限范围内任意取出提交。

2)管理区:项目质保人员,测试人员,需求分析人员均有读写权限。

3)基线区:配置管理工程师有最高权限,其余相关人员均为读的权限,发生变更时变更人员须提交变更申请后方可修改基线库内的配置项。

Ø 文档评审通过后,文档严格受控。

由配置管理工程师将通过评审后的文档移植到基线库里同时将该配置项从开发库移除。

Ø 代码一般在移交系统测试时纳入基线库受控,可根据项目的具体情况设置基线。

3) 产品区:产品库的产品均出自于基线库,产品库存储的产品用于交付和存档。

配置库统一由配置管理工程师管理,根据各开发阶段的实际情况定制相应的版本选取规则,来保证开发活动的正常运作。

在变更发生时,应及时做好基线的推进。

4.2 分配权限项目开始后配置管理工程师编写配置库目录结构,明确项目组成员以及相关人员的权限。

一般配置库可设立的权限有两种,读(r)、写(w)权限。

在编辑区内,文档部分项目组成员有rw权限,其他相关人员只r权限;代码部分项目组成员有rw权限,其他相关人员没有任何权限。

在基线库内,项目组成员仅有r权限,其他相关人的权限视情况而定。

在产品区内,除配置管理工程师外其他人没有任何权限。

配置管理工程师在整个配置库内均拥有最高权限。

配置库权限设置完成之后,由配置管理工程师将配置库名称、访问路径、访问权限等信息以邮件方式通知各相关人员;配置库使用人员以各自的用户名和密码进行访问配置库。

配置库密码只能在服务器上设置,如配置库使用人员密码遗忘,可以与配置管理工程师取得联系,进行修改密码。

4.3 基线库建立基线存在于基线库中,它是进一步开发和修改的基准和出发点。

对基线的变更只有配置管理工程师能实施。

进入基线前不对基线进行管理或者较少管理,进入基线后,对变化进行有效管理,而且这个基线作为后续工作的基础。

对于每一时期基线库的建立都应遵循以下原则:1.需要建立基线时,由项目经理提出基线建立申请,并填写《基线建立通知单》。

如项目经理未在计划时间点申请建立基线,配置管理工程师需主动提醒项目经理,CCB对基线建立申请进行评审,以保证组成基线的配置项是协调一致的、完整的、正确的。

B评审并批准基线建立申请后,配置管理工程师根据《基线建立通知单》中相应内容建立基线库,将正确的版本对应的所有资料纳入基线库管理。

3.基线区的使用者的权限只能为只读权限。

使用者向项目经理或部门经理提出权限需求,在领导同意之后,配置管理工程师设置相应权限,并通知相应人员。

纳入基线的原则:1.不会变化的东西不要纳入基线。

例如:会议纪要,周报,规范,方案2.变化对其他没有影响的可以不纳入基线例如:风险跟踪表等3.变化对其他有影响的配置项需要纳入基线。

例如:需求规格书4.4 配置项基线管理配置管理工程师根据配置管理规范及配置管理计划,对配置项进行分阶段管理,每一阶段在项目经理申请建立基线并且正式评审通过后纳入基线库,作为该项目的一个基线。

项目启动:配置项包括技术建议书、可行性分析报告、用户需求说明书等立项阶段产生的文档,评审或审批通过后建立功能基线。

需求阶段:系统调研后开发人员进行需求分析,并整理产品需求规格说明书。

产品需求规格说明书经过客户的确认后,建立需求基线。

如需升级版本则必须通过评审或审批并得到客户的确认。

项目计划:需求分析完成后即可制定项目的开发计划,包括项目计划和主要下属计划。

包括项目进度计划、配置管理计划、质量保证计划、测试计划、项目阶段性计划。

项目开发计划评审通过后,建立项目计划基线。

设计:系统设计可分为概要设计、详细设计、数据库设计、数据库字典、界面设计。

针对用户需求规格说明书进行系统设计,配置时应说明系统设计的版本与需求分析报告版本的对应关系。

设计说明书评审或审批通过后,建立设计基线。

编码(设计实现):编码按功能模块分子项目,即每个模块记作一个配置项。

代码在开发内部测试时提交Beta版,提交测试组系统测试时建立Release版本,系统测试产品正式发布后建立Version 版本。

测试:单元测试和系统测试。

单元测试通过提交《单元测试报告》,项目启动后应提交《测试计划》,系统测试完成后应提交《测试报告》。

配置时应说明测试的版本与编码版本的对应关系。

系统测试完成后建立测试基线。

版本发布:指发布测试组测试,项目组提交《代码交付清单》,CME根据清单获取代码进行编译,并按照《代码交付清单》中的内容将缺陷管理流程中已经FIX的BUG状态置为Deliver,发布到测试区,并对版本进行维护。

测试组仅需测试已经Deliver的BUG。

待测试完毕后将发布测试的版本转移到基线区中的产品,以备发布。

交付与验收:在交付前配置审核完成后建立产品基线,产品基线包含程序以及有关文档配置项,包括交付文档、代码、工具等。