访问控制机制在数据库中的应用研究

访问控制技术研究及应用

访问控制技术研究及应用访问控制技术是计算机安全领域的一个重要研究方向,其主要目标是确保只有授权的用户或实体能够访问系统资源。

访问控制技术在各种应用中被广泛应用,如操作系统、数据库管理系统、网络安全等领域。

本文将介绍访问控制技术的基本原理、主要分类、研究进展和应用情况。

一、访问控制技术的基本原理1.身份识别和认证:确定用户或实体的身份,常用的身份验证方式有密码、指纹、虹膜等生物特征识别技术。

2.权限授权:根据用户或实体的身份和权限进行授权,确定其能够访问的资源,常用的权限授权策略有访问控制列表(ACL)、角色基于访问控制(RBAC)等。

3.安全策略:定义系统的安全策略,包括资源的保护级别、访问控制策略、访问审计等。

二、访问控制技术的主要分类根据实现方式和策略的不同,访问控制技术可以分为以下几类:1.逻辑访问控制:基于用户或实体的身份和权限来控制对系统资源的访问,常用的技术有身份认证、访问控制列表等。

2.物理访问控制:通过物理手段来限制对资源的访问,如门禁系统、安全门等。

3.操作系统级访问控制:主要包括基于角色的访问控制、强制访问控制(MAC)等技术,用于保护操作系统资源。

4.数据库访问控制:用于限制对数据库中数据的访问权限,常用的技术有基于角色的访问控制、行级访问控制等。

5.网络访问控制:主要包括防火墙、入侵检测系统等技术,用于保护网络资源免受未经授权的访问。

三、访问控制技术的研究进展1.基于属性访问控制(ABAC):ABAC是一种新兴的访问控制模型,它通过基于属性的访问策略来控制对资源的访问,相比传统的基于身份和权限的访问控制更加灵活和精细。

2.基于机器学习的访问控制:利用机器学习技术来进行访问控制决策,通过分析大量的历史数据和行为模式来识别异常访问行为,提高对未知攻击的检测和预防能力。

3.云计算访问控制:由于云计算环境中的资源共享性和虚拟化特性,访问控制变得更加复杂和关键。

因此,研究人员提出了基于角色的云访问控制、多租户访问控制等技术,以应对云环境下的安全挑战。

基于角色的访问控制在Web数据库访问中的应用

数 据 的访 问/ 存取权 限 ,将 这些权 限 ( 同类 别 和级别 不

的) 分别 赋予 承担不 同工 作职 责的最终 用户 , 并且 可 随 时根据 业务 的要求 和变化 对角 色 的访 问权 限进 行控制 管理 。 RB 在 AC中要 明确 区分权 限 ( t oi ) Auh r y 和职 责 t

维普资讯

第1 期 ( 第 16 ) 总 4期

20 0 8年 2 月

机 械 工 程 与 自 动 化 MECHANI CAL ENGI NEERI NG & AUTOM ATI ON

N o. 1

Fe b.

,

文 章 编 号 : 6 26 1 ( 0 8 0 - 0 8 0 17— 4 32 0 ) 104 -3

・4 9・

( )r l ( ) { I j,≥ , I u e ( ) ,) 4 oe , ( . . : sr , ∈ s . )( . U } ]。 其 中 :u e ( 表示 的是 将各 个 会话 映射 到一 个 用 户 srS ) 去 的 函数 ; oe ( 表示 的是 将各 个会话 与角 色集 rls ) 合联 结起 来的 映射 ,可随 时间 变化 而变化 ,且会 话 拥有 相关授 权 ;, . . 、,表示 角色 ,,继承 自 , . . 。

作 者 简 介 :杨 凯 ( 9 9)男 . 北 石 家 庄 人 . 士研 究 生 . 究 方 向 : R 1 7一 . 河 硕 研 E P关 键 技 术 。

维普资讯

20 0 8年 第 1期

杨 凯 ,等 :基 于 角 色的 访 问控 制 在 w e b数 据 库 访 问 中的 应 用

性 ,即 :公 开<秘 密< 机密< 绝密 。其安 全策 略要 求

数据库的数据安全与访问控制策略

数据库的数据安全与访问控制策略随着信息化时代的发展,各种企事业单位越来越依赖数据库来存储和管理海量的数据。

然而,随之而来的是日益增长的数据泄露和黑客攻击事件。

因此,数据库的数据安全与访问控制策略显得尤为重要。

数据安全是指对数据库中存储的数据进行保护,防止数据被盗取、篡改或丢失。

为了保护数据的安全,数据库安全需要从多个方面进行考虑和实施。

首先,进行身份认证和授权是数据库安全的基础。

用户在访问数据库之前,需要通过身份认证来验证其身份。

常见的身份认证方式有用户名和密码、数字证书等。

只有通过身份认证的用户才能被授予访问数据库的权限。

这就需要在数据库系统中建立一个访问权限的管理系统,对用户的身份和权限进行管理和控制。

其次,数据库的数据加密是一种重要的安全手段。

数据加密是通过对数据进行一定的算法转换,使得只有拥有相应密钥的人才能解密和查看数据。

在数据库设计和应用开发过程中,可以对一些重要的敏感数据进行加密,从而提高数据的安全性。

此外,数据库管理员还需要定期备份数据库,以防止数据丢失。

备份可以将数据库的数据、表结构等内容保存到外部介质中,如磁带、硬盘等。

当数据库发生故障或数据被误删除时,可以通过还原备份来恢复数据。

备份的策略可以根据数据变化的频率和重要性来制定,如每天备份一次、每周备份一次等。

在访问控制策略方面,数据库管理员需要根据用户的需求和权限来进行合理的权限划分。

不同用户具有不同的访问权限,可以分为只读权限和读写权限等不同级别。

管理员还可以为每个用户设定更具体的访问控制规则,比如限制用户只访问特定的表或字段。

这样的访问控制策略可以保持数据的完整性和安全性。

此外,数据库系统还可以提供审计功能,记录用户对数据库的操作情况。

管理员可以通过审计记录来查看用户的操作行为,及时发现和阻止恶意操作。

审计记录中可以包括用户的登录信息、访问时间、访问的表和字段等。

对于一些高风险的操作,管理员还可以设置告警机制,一旦发现异常操作,就能及时通知相关人员进行处理。

数据库的安全机制

数据库的安全机制随着互联网的迅猛发展,数据库的重要性日益凸显。

数据库作为存储、管理和提供数据的重要系统,承载着大量的敏感信息。

为了保护这些数据免受恶意攻击和非法访问,数据库需要具备强大的安全机制。

本文将介绍数据库的安全机制,包括访问控制、加密技术、审计日志和备份与恢复。

一、访问控制访问控制是数据库安全的基础。

通过合理的访问控制策略,可以限制用户对数据库的访问权限,防止未经授权的用户获取敏感数据。

数据库管理系统通常提供了用户管理功能,管理员可以创建、修改和删除用户账号,并为每个用户分配相应的权限。

例如,可以将用户分为只读用户和读写用户,只读用户只能查询数据库中的数据,而读写用户可以修改和删除数据。

此外,还可以通过访问控制列表(ACL)和角色权限模型来进一步细化权限控制,确保只有授权用户才能访问特定的数据和操作。

二、加密技术加密技术是保护数据库中敏感数据安全的重要手段。

数据库管理系统可以提供各种加密算法,对敏感数据进行加密存储。

常见的加密技术包括对称加密和非对称加密。

对称加密使用同一个密钥进行加密和解密,速度较快,但密钥的管理较为复杂;非对称加密使用公钥进行加密,私钥进行解密,安全性更高,但速度较慢。

另外,还可以对数据库传输的数据进行加密,防止数据在传输过程中被窃取或篡改。

三、审计日志审计日志是数据库安全的重要组成部分。

通过记录用户的操作行为,可以及时发现并追踪异常操作,保护数据库免受恶意攻击。

审计日志可以记录用户的登录信息、查询、修改和删除操作等。

管理员可以定期审查审计日志,发现异常操作并采取相应的措施。

同时,审计日志还可以作为法律诉讼的重要证据,保护数据库的合法权益。

四、备份与恢复备份与恢复是数据库安全的重要保障。

数据库管理系统提供了备份和恢复功能,可以定期对数据库进行备份,并在发生故障或数据丢失时进行恢复。

备份可以通过全量备份和增量备份来实现,全量备份将数据库的所有数据备份下来,而增量备份只备份自上次备份以来发生变化的数据。

数据库访问控制技术研究

中图分 类号 : P 1 编号 :6 36 6 【0 6)2 0 - 17 -0 0 2 0 0  ̄1 1 4 0

Re e r h o t b s c s n r lTe h o o y s a c n Da a a e Ac e s Co to c n l g

20 0 6年 6月

Jn 2 0 u .o 6

Vo . 4 No 2 13 .

数 据 库 访 问控 制 技 术研 究

向 阳 , 玉鹏 , 改梅 魏 王

( 西安通信学院, 陕西 西安 7 00 ) 1 16

摘要: 访问控制是实现数据库安全的核心技术。综述了几种主流访问控制技术, 介绍了最近提出的一种新的访问

XI ANG n e . Ya g, ta1

( i C m nct nIs tt,ia ,h n i 1 16 C i ) X o mu i i tue x’n S a x, 0 0 , hn ao n i 7 a

Absr c A c s o t lstec nrltc n lg ftesc ryo aa ae T i p p rsre ss vrlman ac s o - t a t: c esc nr h e t h oo yo eui fd tb s . hs a e uv y eea i c esc n oi a e h t

其安 全控 制措施 主 要有 信息 流 向控 制 、 推导 控制 、 访 问控 制 , 中应 用最 广且 最 为有效 的是 访 问控制 。 其 访 问控制 ( cesC n o) 就 是 通过 某 种 途 径 A cs ot 1 , r 显式 地准 许或 限制 访 问能 力 及 范 围 , 以限制 对 关 键 资 源 的访 问 , 防止 非 法用 户 的侵 入 或 合法 用 户 的不 慎 操作所 造成 的破 坏 。采用 可靠 的访 问控 制机 制是

数据库中的数据访问控制与安全机制

数据库中的数据访问控制与安全机制随着互联网和信息技术的迅速发展,在当今社会,数据库已经成为了大量数据存储和管理的主要工具。

然而,随着数据库中存储的重要数据数量日益增加,保护这些数据的安全性和隐私性已经成为了一个亟待解决的问题。

为了保护数据库中的数据,数据访问控制与安全机制起到了至关重要的作用。

本文将重点讨论数据库中的数据访问控制与安全机制,并介绍一些常见的安全措施和技术。

数据访问控制是指对数据库中的数据进行访问的限制和控制。

其目的是保护数据库中的数据不被未经授权的访问和窃取。

为了实现数据访问控制,数据库系统通常采用了身份验证和授权的方式。

身份验证是指验证用户的身份真实性和合法性,确保用户所使用的账号和密码是有效的。

授权是指授予用户访问数据库中特定数据的权限。

通过身份验证和授权,数据库系统可以确保只有经过授权的用户才能访问和操作数据库中的数据,从而保证数据的安全性。

在数据访问控制的过程中,数据库系统还会使用一些安全机制来进一步加强数据的保护。

其中一项重要的机制是加密。

通过加密技术,数据库中的数据可以在传输和存储过程中得到保护,只有拥有解密密钥的用户才能正确读取和解密数据。

另外,数据库系统还采用了访问审计,即记录用户对数据库中数据的访问和操作,以便追踪异常行为和可疑活动,保障数据的安全性。

此外,数据库系统还采用了访问权限控制列表(ACL)和数据行级别的访问控制。

ACL是一种使用用户身份和资源之间的关系来限制和控制用户对数据对象的访问的方法。

通过定义访问权限控制列表,只有满足指定条件的用户才能访问和修改特定数据对象,并能够限制用户对数据对象进行操作的范围。

数据行级别的访问控制则是更进一步的数据保护方式,将访问权限控制精确到数据表的行级别。

这种细粒度的访问控制方式可以根据不同的用户对数据进行排他性的控制,进一步确保数据的安全和保密性。

除了以上提到的安全机制和技术,数据库系统还可以采用一些常用的安全措施来保护数据。

数据库中的访问控制与权限管理

数据库中的访问控制与权限管理在当今信息时代,数据库成为了企业管理和个人数据存储的重要基础设施之一。

保护数据库的安全性和完整性显得尤为重要。

因此,数据库中的访问控制与权限管理是不可或缺的功能。

本文将深入探讨数据库中的访问控制与权限管理的重要性、实施方法以及可能面临的挑战和解决方案。

首先,我们需要了解数据库中的访问控制与权限管理是什么。

访问控制是一种机制,它用于限制只有授权用户才能访问敏感数据和执行特定操作。

权限管理是指通过控制用户对数据库的访问以及用户能够执行的操作,确保数据的保密性、完整性和可用性。

访问控制和权限管理旨在提供一种安全保障,避免未经授权的用户访问数据库、修改数据或执行恶意操作。

数据安全性对于任何组织都至关重要。

在数据库中实施访问控制和权限管理可以提供以下保障。

首先,可以限制不同用户对特定数据的访问。

敏感数据只能由授权用户访问,从而保护数据的隐私和机密性。

其次,可以使用访问控制列表(ACL)和访问权限矩阵(APM)等机制仅授权合适的用户执行特定操作。

这有助于防止意外操作或恶意行为造成数据丢失或破坏。

此外,通过权限管理,可以确保用户仅能访问和修改他们需要的数据,避免误操作和数据泄露。

在实施数据库的访问控制和权限管理时,需要考虑以下几个方面。

首先,需要建立一个扎实的身份验证机制。

通过用户名和密码等身份验证方式,确保用户可以合法地访问数据库。

其次,基于角色的访问控制可以简化权限管理。

通过将用户分配到不同的角色中,可以将权限分配给角色而不是给用户,提高了管理的灵活性和效率。

另外,强化数据加密和传输过程的安全性也是非常重要的。

使用加密算法对敏感数据进行加密,以避免数据在传输过程中被窃取或篡改。

面临数据库访问控制和权限管理方面的挑战时,我们可以采取一些解决方案来加以应对。

首先,数据库管理员必须定期审查和更新权限。

应取消已失效或不再需要访问权限的用户的授权,并确保所有用户的权限级别与其实际需要的权限一致。

多数据库系统的访问控制技术研究

T 技 术

S in e a d Te h 0o y In v to e ad c e c n c n Ig n o a i n H r l

多数 据库 系统 的访 问控 制技术研 究

丁 明

( 黑龙 江农垦农业职业技术学 院 黑龙 江哈尔滨 1 0 3 ) 4 5 1 摘 要: 本文概述 了访 问控 制技术 , 并对 传统 的访 问控 制模 型和 基于 角色的访 问控 削模型进行 了深入的研 究 ,对 多数据库 系统 的访问控 制的 原 因和 方法进 行 了分析 。 关键词 ; 多数据库 系统 统一访 问控 制模 型 访问控制机削 中图分类号 :P T3 文献标识 码 : A 文章编号 :6 4 0 8 ( 08 I() O 2 - 1 1 7- 9 X 2 0 )la- 0 I 0

抽象 化 ,抽象 化 的结果 是可 以模 型化 ,这 就 使 信息 安 全 的研 究 前进 了一 大 步 。 访 问控 制 是一 项 重 要 的信 息 安 全技 术 。 它 决定 了用 户对 系统资 源可 进行 何种 类型 的 访 问, 从而 防止 了合法 用户对 系统 资源的非 法 使 用 。 传 统 的 访 问 控 制 是 自 主 访 问 控 制 ( AC* 强制访 问控  ̄( D )I ] ] i MAC , )它们都 已经得 到 了美 国国防部 制订 的橘皮 书 一可 信计算 机 评 估准 则 的认 证 。但 是 ,近 年来 , 们普 遍 人 感到D AC和 MAC无法较好 的满足大量 存在 的商业 和 政 府部 门系 统 的安 全需 求 。因此 , 基 于角色 的访 问控 制(R ( BAc 便 作为传 统访 ) 问控制 的替 代 和补 充而 被 重新提 了出来 。

略, 只是通过 配置各种 参数来实 现某种安全 策 略, 具有 很大 的灵 活性 。RB 的基本 特征 AC 就是 根据安全 策略划分 出不 同的角色 , 对每个 角色分配不 同的操作许 可 , 同时为用 户指派不 同的角色 , 用户通过 角色 间接地 对信息资 源进 行 访 问。 它提供 了解 决大 量用 户 、数据 客体 和访 问权 限的授 权问题 的方法 。RB AC涉及 用户(sr, ue)角色(oe授权(emi in ,和 rl) pr so ) s 会话(e s o ) s si n 。角色是授 权 的集合 。当用 户 被赋 予一 个角 色时 ,用 户具 有该 角色包 含的 所有权 限用 户和 角色是 多对 多的关系 , 角色和 权限也 是 多对 多 的关系 。在 RB AC模 型 中, 每个用户进 入系统 时得 到一个会 话 , 一个会话 可能 激活 的角 色是该 用户 全部 角色 的一 个子

数据库安全性中的访问控制策略与实施

数据库安全性中的访问控制策略与实施数据库安全是组织保护关键业务和用户数据的重要方面。

而访问控制是数据库安全性的核心组成部分,通过限制和监控对数据库的访问,确保只有授权用户能够获取敏感信息,从而防止未经授权的访问和数据泄露。

本文将重点探讨数据库安全性中的访问控制策略与实施。

1. 访问控制策略访问控制策略是指在数据库中定义和实施的规则和规范,用于控制用户和实体对数据库资源的访问。

以下是几种常见的访问控制策略:1.1 权限管理权限管理是数据库安全中最常见的访问控制策略之一。

通过分配不同级别的权限给用户和角色,可以确保用户仅能访问他们所需的数据和功能。

权限可以分为读取、写入、修改和删除等不同级别,管理员可以根据工作职责和需求为每个用户或角色分配适当的权限。

1.2 角色管理角色管理是在权限管理基础上更高级别的访问控制策略。

通过将用户分配到事先定义好的角色中,可以简化权限的管理,并确保访问控制的一致性和可扩展性。

管理员可以根据用户的工作职责和访问需求,将用户分配到相应的角色中,并为每个角色分配适当的权限,从而简化了权限的管理过程。

1.3 审计日志审计日志是数据库中记录用户访问行为和系统活动的重要手段。

通过开启审计日志功能,可以记录用户的登录、注销、访问操作、SQL执行等活动,从而提供了对数据库访问的可追溯性和可审计性。

审计日志不仅可以帮助恢复数据,还可以用于监控潜在的安全威胁和追踪异常行为。

1.4 加密技术加密技术可以提高数据库中敏感数据的安全性。

通过在数据库中使用数据加密算法对敏感数据进行加密,可以防止未经授权的访问者获取和使用这些数据。

加密技术可以分为两种:数据加密和通信加密。

数据加密用于保护数据库中存储的数据,而通信加密用于在数据传输过程中保护数据的安全。

2. 访问控制的实施访问控制策略的实施包括设计数据库的访问权限模型,配置用户权限,应用加密技术,以及监视和审计数据库访问。

2.1 权限模型设计在实施访问控制策略之前,需要设计数据库的访问权限模型。

数据库访问控制限制用户对数据库的访问权限

数据库访问控制限制用户对数据库的访问权限数据库是现代信息系统中不可或缺的组成部分,它承载着大量的数据并提供对这些数据的管理和查询功能。

然而,对于数据库中存储的信息来说,保护其安全性是至关重要的。

因此,数据库访问控制机制应运而生,它们能够限制用户对数据库的访问权限,确保只有授权的用户才能对数据库进行操作。

1. 角色权限管理在数据库中,通常会根据用户的职责和权限分配相应的角色。

角色定义了一组特定的操作权限,便于管理用户的权限。

通过角色权限管理,数据库管理员可以更加方便地管理大量用户的权限,而不需要逐个处理每个用户。

例如,在一个企业的数据库中,可以创建一个"管理员"角色,并赋予该角色对数据库的完全访问权限,同时创建"普通用户"角色,并限制其只能对指定数据表进行查询和更新操作。

2. 对象级权限控制除了角色权限管理之外,数据库还可以使用对象级权限控制来限制用户对某些具体数据库对象的访问。

数据库中的对象可以是表、视图、存储过程等。

通过设置不同的对象级权限,可以确保用户只能对其具有访问权限的对象进行操作。

例如,对于一个银行的数据库,只有经过授权的员工才能对客户的账户表进行查询和更新操作,其他非授权人员无法访问该表。

3. 列级权限控制在某些情况下,即使是授权用户,也可能需要限制其对某些数据列的访问权限。

数据库可以提供列级权限控制机制,允许管理员根据需要对用户的访问权限进行更加精细的划分。

例如,在一个学生信息系统的数据库中,教师用户可以查询和更新学生信息表的所有字段,但只能查看学生的成绩,而无法访问学生的家庭联系信息。

4. 数据行级权限控制除了列级权限控制之外,数据库还提供了数据行级权限控制功能,可以针对不同的数据行设置不同的访问权限。

这在一些特殊场景下起到重要作用,例如医疗系统中的病例数据。

只有与特定病例相关的医生才能访问和操作该病例的详细信息,其他医生和工作人员只能看到一些基本的概要信息。

数据库管理技术中的数据访问控制与权限管理策略分析

数据库管理技术中的数据访问控制与权限管理策略分析数据是现代社会中最重要的资产之一。

各个组织和企业积累了大量的数据,这些数据包含着机密性、完整性和可用性等重要属性。

为了确保数据的安全和合规性,数据库管理技术中的数据访问控制与权限管理策略变得至关重要。

本文将对数据访问控制与权限管理策略进行深入分析,并讨论其在数据库管理中的应用。

数据访问控制是一种保护数据免受未经授权访问和使用的技术手段。

在数据库管理中,数据访问控制的目标是实现对数据的严格管控,只允许经过授权的用户或角色访问和操作特定的数据。

为了实现这一目标,数据库管理系统(DBMS)提供了一系列的访问控制机制,包括身份验证、授权和审计等。

首先,身份验证是数据访问控制的第一道防线。

在用户访问数据库之前,DBMS会验证用户的身份,确保只有经过认证的用户才能获得访问权。

常见的身份验证方式有用户名和密码、证书和生物识别等。

这些措施可以有效防止未授权用户通过伪造或猜测密码等方式获取访问权限。

另外,授权是数据访问控制的核心。

一旦用户通过身份验证,DBMS会根据用户角色或权限级别来决定其可以访问和操作哪些数据。

通常,数据库管理员会根据用户的职责和需求进行细粒度的权限定义,从而确保用户只能访问他们所需的数据,避免敏感数据被未授权的用户窃取或篡改。

权限管理策略有多种实现方法,其中最常见的方式是基于角色和基于访问控制列表(ACLs)。

基于角色的权限管理模型将用户分组,每个组被赋予特定的角色,并可根据需要分配不同的权限。

这种模型的优势在于简化了权限的管理,提高了系统的可维护性和拓展性。

基于ACLs的权限管理模型则根据用户ID或组ID来控制对特定对象的访问权限。

这种模型的优势在于针对个体用户进行更细粒度的权限控制,但对于大规模系统可能导致权限配置复杂度增加。

此外,审计是数据访问控制的重要环节。

通过对用户访问行为的监控和记录,可以追踪和检测非法访问行为,并为安全事件的调查和溯源提供重要线索。

数据库权限管理与访问控制保护数据库安全的措施

数据库权限管理与访问控制保护数据库安全的措施数据库是现代信息系统中至关重要的组成部分,随着各种应用场景中对数据处理需求的不断增加,对数据库的安全性要求也日益提高。

为了保护数据库的安全性,有效的权限管理与访问控制机制成为保护数据库免受未授权访问和恶意攻击的重要手段。

本文将探讨数据库权限管理与访问控制的相关概念、原则和实施措施,着重讨论如何保护数据库的安全。

一、数据库权限管理的概念数据库权限管理是指在数据库系统中授予用户或用户组特定的权限以及管理用户权限的过程。

在数据库中,权限是指用户对数据库对象(如表、视图、存储过程等)进行操作的权力。

通过合理的权限管理,可以限制不同用户的操作范围,从而保护数据库的完整性和机密性。

二、数据库权限管理的原则1. 最小权限原则:根据用户职责和需求,给予用户最小限度的操作权限。

即用户应该只能访问和操作其工作需要的数据,避免滥用权限导致数据泄露或损坏。

2. 分层授权原则:根据用户的层级和职能,分配不同的权限。

高层管理人员应该具有更高级别的权限,而普通员工只能拥有有限的权限,以保护数据的机密性和完整性。

3. 即时撤销原则:当用户的职能或岗位发生变动时,应立即撤销其相应的权限。

这样可以及时防止未经授权的用户访问数据库,降低数据泄露或遭受攻击的风险。

三、数据库访问控制的概念数据库访问控制是指通过认证和授权机制,限制和管理用户对数据库的访问。

访问控制是权限管理的具体实施方式,通过对用户身份的认证和授权规则的定义,确保只有经过授权的用户能够访问数据库。

四、数据库访问控制的实施措施1. 用户认证机制:数据库系统应该提供可靠的用户认证机制,确保用户的身份真实可信。

常见的认证方式包括用户名和密码、数字证书、双因素认证等。

2. 角色与权限分离:数据库系统可以通过角色与权限的分离来简化权限管理。

将用户划分为不同的角色,然后给予角色相应的权限,从而减少对每个用户单独分配权限的工作量。

3. 强化密码策略:对于用户密码,数据库系统应该采用强密码策略,要求用户使用包含大小写字母、数字和特殊符号的复杂密码,并定期更换密码。

数据库中的数据访问控制与权限管理方法

数据库中的数据访问控制与权限管理方法随着信息技术的迅猛发展,数据库成为了现代社会中存储和管理数据的重要工具。

然而,数据的隐私和安全问题也日益凸显,因此,数据库中的数据访问控制和权限管理变得非常重要。

本文将探讨数据库中的数据访问控制与权限管理方法,并介绍一些常用的技术和策略。

一、数据访问控制方法1. 用户认证用户认证是最基本的数据访问控制方法之一。

它通过验证用户的身份来确定他们是否有权限访问特定的数据。

常见的用户认证方式包括用户名和密码、生物特征识别(如指纹或面部识别)、数字证书等。

合理的用户认证机制可以防止非授权用户访问数据库,提高数据的安全性。

2. 角色与权限角色与权限是一种较为常见的数据访问控制方法。

通过将用户分配到不同的角色,然后为每个角色分配特定的权限,可以实现对数据库的访问控制。

例如,可以将用户分为管理员、普通用户和只读用户等角色,并为每个角色设置相应的权限,从而限制用户对数据库的操作。

这种方法可以方便地管理大量用户,并提高数据库的安全性。

3. 数据加密数据加密是一种常用的数据访问控制方法。

它通过对数据库中的敏感数据进行加密,防止非授权用户在没有解密密钥的情况下获取数据。

常见的数据加密方式包括对称加密和非对称加密。

对称加密使用相同的密钥进行加密和解密,而非对称加密使用公钥和私钥进行加密和解密。

数据加密可以有效地保护数据的隐私性,降低数据泄露的风险。

二、权限管理方法1. 最小权限原则最小权限原则是一种常用的权限管理策略。

它指的是用户在访问数据库时只被授予最小必需的权限,而不是赋予用户全部权限。

通过限制用户的权限,可以减小数据泄露和非授权访问的风险。

管理员应该根据用户的角色和需要访问的数据进行权限的细分,并确保用户只能访问他们需要的数据,而不是整个数据库。

2. 审计和监控审计和监控是一种重要的权限管理方法。

通过对数据库的访问和操作进行审计记录,并监控用户的行为,可以及时发现异常或非法的操作。

数据库中的数据访问控制与权限管理策略

数据库中的数据访问控制与权限管理策略数据是企业中最重要的资产之一,而数据库是存储和管理这些数据的核心工具。

为了保护数据的安全和完整性,数据库中的数据访问控制与权限管理策略变得至关重要。

本文将探讨数据库中数据访问控制的重要性以及常见的权限管理策略。

数据访问控制是指限制用户对数据库中数据的访问权限和操作权限。

通过实施数据访问控制,企业可以确保只有授权的用户才能访问敏感和机密的数据,防止非法访问和数据泄露等安全威胁。

首先,数据访问控制需要确定用户身份并验证其身份。

建立用户账户和密码是普遍实施的方法。

此外,还可以采用双重因素认证,例如使用身份证和密码进行验证,以提高用户身份的安全性。

其次,数据访问控制需要根据用户的角色和责任分配相应的权限。

角色是一组具有相似职责和操作权限的用户的集合。

通过将用户分配到适当的角色,可以有效管理权限,并提高数据库的安全性和可管理性。

例如,数据库管理员具有完全的访问权限,而普通用户只能进行特定的读取和写入操作。

此外,可以通过实施访问控制列表(ACL)来进一步控制数据访问。

ACL是一种用于定义用户或用户组对特定数据对象(如表、视图等)访问权限的机制。

每个数据对象都可以有一个或多个ACL,每个ACL包含了允许或禁止访问的用户列表。

除了数据访问控制,权限管理策略也是数据安全的重要组成部分。

权限管理策略指的是管理和控制用户在数据库中的操作权力的一套规则。

通过权限管理,可以限制用户的数据修改、删除或者创建表等操作。

一种常见的权限管理策略是基于角色的权限管理。

在这种策略下,将用户分配到不同的角色,并为每个角色分配相应的权限。

通过授予角色而不是直接给予用户权限,可以简化权限管理的过程,有效降低了错误操作和滥用权限的风险。

此外,还有基于访问控制的权限管理策略。

这种策略是根据用户对数据的访问历史和行为模式来动态调整权限。

如果用户的访问活动异常或违规,系统可以自动降低其权限以减少潜在的风险。

最后,审计和监控也是数据访问控制与权限管理的重要环节。

基于角色访问控制的研究与应用论文

毕业设计(论文)论文题目学生姓名学生学号专业班级指导老师院长 (系主任)年5 月25日基于角色访问控制的研究与应用摘要计算机技术安全管理的范围很广,可以包括网络安全性、数据安全性、操作系统安全性以及应用程序安全性等。

对一个多用户商用应用系统而言,系统的安全访问控制是必须的,系统不仅要满足功能性需求,还要满足安全性需求。

系统的安全访问控制一般是通过用户认证和用户权限管理来实现。

各类应用系统的整个体系结构上要设计一个安全可靠、配置灵活、易扩展的安全控制模块,它主要有两部分内容:用户认证和用户权限管理。

目前大致有三种安全模型:访问矩阵、基于角色的访问控制(RBAC-Role based access control)模型和多级模型。

其中基于角色的访问控制模型得到了日益广泛的应用。

基于角色的访问控制是一种新型访问控制模型,它的基本思想是将权限与角色联系起来,在系统中根据应用的需要为不同的工作岗位创建相应的角色,同时根据用户职务和责任指派合适的角色,用户通过所指派的角色获得相应的权限,实现对文件的访问。

它支持最小特权、责任分离以及数据抽象三个基本的安全原则。

关键字:访问控制;基于角色访问控制;角色;自主访问控制;强制访问控制;RBAC96,ARBAC97Research and Application on Role-Based Access ControlAbstractThe computer technology safety control scope is very broad, may include the network security, the data security, the operating system security as well as application program security and so on. Speaking of a multi user commercial application system, the system safe access control is must; not only the system must meet the functionality need, but also must meet the secure need. The system safe access control is generally realizes through the user authentication and the user jurisdiction management. In each kind of application system entire architecture must design the safety control module which a security reliable, the disposition nimble, easy to expand, it mainly has two parts of contents: User authentication and user jurisdiction management. At present approximately have three kinds of security models: Visit matrix, based on role access control (RBAC-Role based access control) model and multistage models. In which obtained day by day the widespread application based on the role access control model.Based on the role access control is one kind of new access control model, its basic thought is relates the jurisdiction and the role, needs to found the corresponding role in the system according to the application for the different operating post, simultaneously acts according to the user duty and the responsibility designation appropriate role, the user through the role which appoints obtains the corresponding jurisdiction, realizes visit to the document. It supports the least privilege, the responsibility separation as well as the data abstract three basic security principle.Keywords:Access control; RBAC; role; discretionary access control; mandatory access control; RBAC96; ARBAC97目录1 绪论 (1)1.1信息安全中的访问控制技术 (1)1.2访问控制技术的发展过程 (2)1.3基于角色的访问控制技术(RBAC)的现阶段研究 (3)1.4本论文选题的意义 (4)1.5本文研究的主要内容 (5)2 访问控制方法 (6)2.1传统访问控制技术 (6)2.1.1DAC技术及其发展 (7)2.1.2MAC技术及其发展 (7)2.2新型访问控制技术 (9)2.2.1基于角色的访问控制(RBAC)及其进展 (9)2.2.2其它访问控制及其进展 (10)2.3访问技术的发展趋势 (11)3 RBAC理论模型 (11)3.1RBAC理论模型介绍 (11)3.1.1RBAC核心(Core RBAC) (12)3.1.2角色的层次(Hierarchal Role) (13)3.1.3 RBAC的约束 (14)3.2RBAC理论模型近年的发展 (14)4 RBAC96和RBAC97模型 (15)4.1RBAC96模型 (15)4.2ARBAC97(A DMINISTRATION RBAC M ODEL)模型 (16)4.2.1用户-角色分配管理(User Role Assignment URA 97) (16)4.2.2权限-角色分配管理(Permission Role Assignment PRA 97) (16)4.2.3角色-角色分配管理(Role-Role Assignment RRA97) (16)5 基于角色访问控制在实际项目中的应用 (17)5.1超市人事管理系统需求分析 (17)5.2超市人事管理系统设计思想 (18)5.3人事系统的总体结构 (18)5.4RBAC在超市人事管理系统中的设计与实现 (19)5.4.1人事系统RBAC访问控制模型 (20)5.4.2角色的设计 (20)5.4.3角色间的关系设计 (21)5.4.3.1角色间的继承关系 (21)5.4.3.2角色间的静态互斥关系 (23)5.4.4 RBAC于人事系统的数据库设计 (24)5.4.4.1 SQL Server2000中的RBAC特征 (25)5.4.4.2系统前后台实现权限统一管理 (25)5.4.4.3 RBAC数据库实现 (26)5.5RBAC系统的运行步骤 (29)5.6RBAC安全授权的相关机制 (29)总结 (32)致谢 (33)参考文献 (34)1绪论1.1信息安全中的访问控制技术随着网络技术的的迅速发展,尤其是internet的广泛普及,大大推动了社会各个领域的信息化进程,对人类社会经济、文化乃至人们的生活方式都产生了深远的影响。

数据库对象的存储与访问控制策略

数据库对象的存储与访问控制策略数据库是现代信息系统的核心组成部分,用于有效地组织、存储和管理数据。

数据库对象包括表、视图、索引、存储过程等,它们的存储与访问控制对数据库的安全性和性能至关重要。

本文将探讨数据库对象的存储与访问控制策略,以保障数据的安全和高效性。

1. 数据库对象的存储策略数据库对象的存储策略涉及到数据在物理存储介质上的组织方式,通常有以下几种方式:1.1 表空间表空间是数据库中用于存储表、索引等对象的逻辑存储结构。

数据库管理员可以为每个对象分配不同的表空间,以达到灵活管理存储空间的目的。

在创建表空间时,可以指定其所占用的物理存储位置,例如硬盘驱动器或文件系统路径。

1.2 文件组文件组是一组相关的物理文件,用于存储数据库对象。

一个文件组中可以包含多个数据文件,在创建数据库时可以指定文件组并确定其大小、位置等属性。

文件组的选择应该考虑到数据库的性能和可扩展性,以及服务器的硬件限制。

1.3 分区分区是将表或索引按一定规则划分为多个片段,每个片段存储在不同的物理位置。

分区可以根据数据的访问模式、保留期限或其他自定义规则进行划分。

通过分区,可以提高数据访问效率,加快查询和数据加载的速度。

2. 数据库对象的访问控制策略数据库对象的访问控制策略是指对数据库对象的访问权限进行控制和管理,以确保只有授权的用户可以对其进行操作。

下面介绍几种常见的访问控制策略:2.1 用户权限用户权限是授权用户对数据库对象进行增删改查等操作的权限。

数据库管理员可以通过授予或撤销用户的权限来控制其对数据库对象的访问。

常见的权限包括SELECT、INSERT、UPDATE和DELETE等,管理员可以根据具体业务需求对用户进行精确的权限分配。

2.2 角色管理角色是一组权限集合,可以将一组用户划分到某个角色中,并给予该角色相应的权限。

通过角色管理,可以简化权限分配的过程,提高管理效率。

当需要修改某个权限时,只需修改角色的定义,而不需要修改每个用户的权限。

数据库安全管理中的访问控制与数据加密策略

数据库安全管理中的访问控制与数据加密策略数据库是现代信息系统中重要的数据存储和管理工具,承载着企业与个人的重要数据。

然而,安全管理是数据库运维中必不可少的一环。

数据库安全管理的两个核心要素是访问控制和数据加密策略。

本文将探讨数据库安全管理中的访问控制与数据加密策略的重要性以及实施方式。

一、访问控制访问控制是数据库安全管理中最基本的环节之一。

通过合理的访问控制策略,可以确保只有经过授权的用户才能访问数据库,保护数据的完整性和机密性。

1. 用户权限管理数据库管理员应根据用户角色和职能来分配不同的权限,限制用户对数据库的访问和操作范围。

例如,普通用户可能只能进行查询操作,而不具备对数据进行修改或删除的权限。

而具有管理员权限的用户才能进行数据库的配置和维护工作。

这样的权限分配可以有效降低非授权用户的风险。

2. 审计日志与监控建立审计日志系统可以记录数据库的访问和操作历史,以便及时发现异常行为和保留证据。

同时,通过实时监控数据库的活动,可以及时发现并阻止未经授权的访问或恶意攻击。

3. 强化密码策略设置强密码策略是保障数据库安全的重要手段之一。

用户的密码应该符合一定的复杂度要求,并定期更新。

此外,采用多因素认证机制,如指纹识别、短信验证码等,可以提高账户的安全性。

二、数据加密策略在数据库安全管理中,除了访问控制策略,数据加密策略也是防止数据泄露和非法获取的重要手段。

1. 数据加密算法选择数据加密算法的选择应根据安全性、性能和兼容性等综合因素进行考虑。

常用的数据加密算法包括AES、DES和RSA等。

其中,AES算法具有较高的安全性和较好的性能,是目前最常用的数据加密算法之一。

2. 数据存储加密数据库中的敏感数据,如个人身份证号码、银行卡号等,应采用对称或非对称加密算法进行加密存储。

对称加密算法适用于大量数据的加密和解密过程,而非对称加密算法适用于在网络传输中保护数据的安全。

3. 数据传输加密在数据传输过程中,尤其是在公共网络中,数据易受到窃听和拦截的威胁。

数据库的访问控制

数据库的访问控制在当今数字化的时代,数据成为了企业和组织的重要资产,而数据库则是存储和管理这些数据的核心设施。

为了确保数据的安全性、完整性和可用性,数据库的访问控制显得尤为重要。

那么,什么是数据库的访问控制呢?简单来说,它是一套规则和机制,用于确定谁可以访问数据库中的哪些数据,以及他们可以对这些数据进行何种操作。

就好像是给一个宝库设置了不同的门锁和钥匙,只有拥有正确钥匙的人才能进入特定的区域,并进行被允许的活动。

访问控制的重要性不言而喻。

首先,它能保护数据的机密性。

想象一下,如果公司的核心商业机密、客户的个人信息或者政府的敏感数据被未经授权的人员获取,那将会带来多么严重的后果。

其次,它有助于维护数据的完整性。

只有经过授权的操作才能避免数据被错误地修改、删除或者添加,从而保证数据的准确性和可靠性。

最后,访问控制还能保障数据库的可用性,防止恶意的访问导致系统瘫痪或者性能下降。

数据库访问控制主要有以下几种常见的方式:用户认证是访问控制的第一道防线。

这就像是进入一个场所时出示身份证明。

常见的认证方式包括用户名和密码、数字证书、指纹识别等。

用户需要提供正确的认证信息,才能被系统认可为合法用户。

然而,仅仅依靠用户名和密码并不是绝对安全的。

人们可能会选择过于简单的密码,或者在多个平台使用相同的密码,这都增加了密码被破解的风险。

因此,多因素认证越来越受到重视,比如结合密码、指纹和短信验证码等。

授权则是在认证通过后,确定用户具体的访问权限。

这就像是拿到入场券后,还要明确可以进入哪些区域和可以进行哪些活动。

授权可以基于角色,例如将用户分为管理员、普通用户、访客等不同角色,每个角色拥有不同的权限。

也可以基于数据对象,直接为用户赋予对特定数据表、字段的操作权限。

访问控制列表(ACL)是一种常见的实现授权的方式。

它明确列出了每个用户或用户组对每个数据对象的访问权限,比如读取、写入、删除等。

通过ACL,可以精细地控制每个用户对数据库的操作权限。

数据库中的数据访问控制与审计方法详解

数据库中的数据访问控制与审计方法详解随着信息化时代的迅猛发展,数据库的规模和重要性也越来越大。

保护数据库中的数据安全和隐私成为许多企业和组织关注的焦点。

在数据库中实施数据访问控制和审计方法可以有效地防止数据泄露、滥用和意外破坏,提高数据的完整性和可信度。

本文将详细介绍数据库中的数据访问控制和审计方法。

一、数据访问控制方法数据访问控制是指对数据库中的数据进行权限管理,确保只有经过授权的用户才能访问和操作数据,从而保护数据的安全性和隐私性。

以下是常见的数据库数据访问控制方法:1.1 用户身份认证用户身份认证是数据库访问控制的基础,确保用户的身份是真实有效的。

常见的身份认证方法包括用户名和密码、双因素认证(如指纹、声纹、卡片等)等。

通过有效的身份认证,可以防止非法用户访问数据库。

1.2 用户权限管理用户权限管理是指根据用户的角色和职责,对用户进行合理的权限分配。

数据库管理员应根据不同用户的需求和工作要求,分配不同的权限,包括读取、修改、删除、增加等操作权限。

只有被授权的用户才能执行相关操作,提高数据的安全性。

1.3 操作审批操作审批是指对用户进行的敏感操作进行监控和审批,确保数据的操作符合安全规范。

数据库管理员可以设定敏感操作,如关键数据的修改或删除,需要经过其他管理员的审批才能执行。

这样可以降低非法操作的风险,防止数据被篡改。

1.4 视图管理视图是基于存储在数据库中的表创建的虚拟表,可以从多个表中提取所需的数据。

在数据库中,管理员可以使用视图来管理和限制用户对数据的访问。

通过视图管理,可以隐藏原始数据库的细节,保护敏感数据的安全性。

二、数据库审计方法数据库审计是一种监控数据库的方法,通过对数据库中的操作进行跟踪和记录,可以追踪用户的行为,检测潜在的安全问题,并提供证据用于事后的调查和审计。

以下是常见的数据库审计方法:2.1 审计日志数据库管理系统通常会记录用户的操作日志,包括登录信息、操作行为、执行时间等。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

访问控制机制在数据库中的应用研究

摘要本文在明确信息安全重要性的基础上,阐述了访问控制机制的概念,分析了访问控制机制在数据库中的工作原理,并详细研究了访问控制机制在数据库中的应用。

关键词数据库;访问控制机制;数据安全

中图分类号tp392 文献标识码a 文章编号

1674-6708(2010)30-0188-01

随着信息技术及网络技术的发展,数据库的应用越来越广。

如何保证数据库的安全已经成为迫切需要解决的问题。

通过有效的访问控制机制保证数据库的安全性是一个非常有效的手段,本文重点研究访问控制机制在数据库中的应用。

1 访问控制机制的概念界定

访问控制机制是数据库系统安全性得到有效保障的重要机制,其本质就是按照系统权限,进行有效验证,实现授权用户才能进行相关的操作,而非授权用户视为非法用户,被禁止一切系统操作。

访问控制机制的任务主要包括:鉴定对数据库提出操作请求的用户身份的合法性;明确用户的操作权限及规则;授权合法用户对应的访问机制等。

可见,通过访问控制机制能有效保证数据的完整性及保密性。

2 访问控制机制在数据库中的工作原理

访问控制机制的实现主要是通过解析器模块加以实现的。

解析器主要负责分析用户提出的数据库访问请求语句,根据该sql数据库

访问语句,提取出其中涉及到的数据表名、字段名以及查询过滤条件等,然后生成一棵分析树。

最后,根据生成分析树,判定该用户是否有对该数据库相关数据操作的权限。

解决器模块的工作流程如下描述:首先进行参数初始化,并针对

用户访问请求分配对应的子线程;其次在cache中搜索该访问请求是否存在;接着根据访问机制对请求语句进行分析;最后根据分析

树去执行请求并返回结果。

其中,最关键点在于对请求语句进行分析,这主要借助于parse(thd)函数加以完成,也就是对sql语句进行词法及语法的分析。

此外,访问控制机制也定义了检查接口的相关语句,比如:

bool mac_check_table_select ( ) ;

bool mac_check_table_insert ( ) ;

bool mac_check_table_update ( ) ;

通过该3条语句,就能够对数据库常用的3个sql操作语句(select,insert,update)进行访问控制的检测。

因为3个函数都是返回bool型的数据,所以根据返回结果,如果是true,则表示末授权;反之,则表示授权。

3 访问控制机制在数据库中的应用

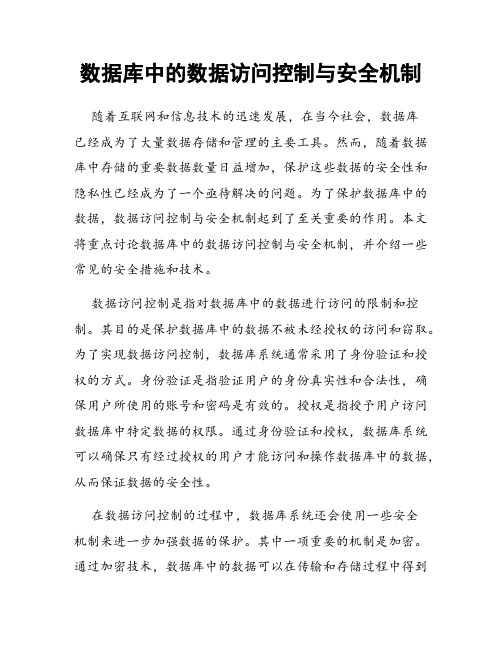

3.1 访问控制模块的组织结构

访问控制模块主要由3个子模块构成,涉及到:主客体信息的管理、主客体信息的维护以及客体的安全级别,他们之间的关系如图1所示。

针对一条sql语句,通过访问控制模块进行检测时,首先是获取sql语句主体的安全级别;其次是获取sql语句客体的安全级别;最后是比较两者的安全级别。

若符合访问控制模块规定的安全规则,则可以继续执行;反之,则结束操作,并返回相关信息。

3.2 访问控制机制的应用实现

当运行访问控制机制时,首先要启动数据库服务器,并将访问控

制信息导入相关程序,这可以通过在主函数win_main()中加入

sec_init()函数实现,该函数又调用sec_reload()实现数据库表的导入,并将相关表存储至相应结构中,而哈希表中则保存了结构所

对应的存储地址。

关键代码如下描述:

哈希表的创建

获取数据表前的一些初始化;

// 哈希表sec_subjec的初始化

(void ) hash_init ( & sec_subject,system_charset_info, 0, 0, 0, ( hash_get_key ) get_subject_table, 0, 0 ) ;

// 通过while语句从数据表中循环取出相关记录

while ( ! ( read_record_info.read_record ( &

read_record_info ) ) ) {

subject_type* user = ( subject_type * ) alloc_root ( & mem,sizeof ( subject_type ) ) ;

// 将相关记录信息存储至subject_type结构中

user -> user = get_field (&mem,table -> field[0] ) ;

// 将sql语句主体结构的地址保存在hash表

if ( my_hash_insert ( & sec_subject, ( uchar* )user ) ) { goto end_unlock;// hash表插入失败,并返回相关信息 } end_read_record ( & read_record_info ) ;// 数据库表读取后,进行一些后期清理

至此,数据库服务器启动完毕,完成相关访问控制信息的初始化。

此外,需要借助函数sec_reload ( )来对hash表进行重载,也允许数据库管理员修改访问控制相关的表,这样才能保证访问控制机制的一致性。

4 结论

针对数据库系统第三级安全的核心内容,访问控制机制的应用起到非常重要的作用。

然而,大部分的数据库系统没有实现很好的灵活访问控制机制。

但随着数据库技术以及信息技术的研究深入,访问控制机制将越来越受到人们的重视,并会不断得到有效的推广应用,这也将为数据库系统的安全性保障提供巨大作用。

参考文献

[1]胡启韬,吴碧伟,姚培.强制访问控制在提高mysql安全性上的应用[j].计算机与现代化,2009,9:160-166.

[2]吴飞林,王晓燕,朗波.基于mysql的可定制强制访问控制的研究与实现[j].2007,24(11):117-120.。