wireshark 抓包的格式

wiresharkTcpUdp抓包分析

w i r e s h a r k T c p U d p抓包分析------------------------------------------作者xxxx------------------------------------------日期xxxxWireshark抓包分析CONTENTS5 TCP协议抓包分析5.1 TCP协议格式及特点5.2 实例分析6 UDP协议的抓包分析6.1 UDP报文格式及特点6.2 流媒体播放时传输层报文分析5 TCP协议抓包分析5.1 TCP协议的格式及特点图1 TCP协议报头格式源端口:数据发起者的端口号;目的端口:数据接收方的端口号;32bit序列号,标识当前数据段的唯一性;32bit的确认号,接收数据方返回给发送方的通知;TCP头部长度为20字节,若TCP头部的Options选项启用,则会增加首部长度,因此TCP是首部变长的传输层协议;Reserved、Reserved、Nonce、CWR、ECN-Echo:共6bit,保留待用。

URG:1bit紧急指针位,取值1代表这个数据是紧急数据需加速传递,取值0代表这是普通数据;ACK:1bit确认位,取值1代表这是一个确认的TCP包,取值0则不是确认包;PSH:1bit紧急位,取值1代表要求发送方马上发送该分段,而接收方尽快的将报文交给应用层,不做队列处理。

取值0阿迪表这是普通数据;RST:1bit重置位,当TCP收到一个不属于该主机的任何一个连接的数据,则向对方发一个复位包,此时该位取值为1,若取值为0代表这个数据包是传给自己的;SYN:1bit请求位,取值1代表这是一个TCP三次握手的建立连接的包,取值为0就代表是其他包;FIN:1bit完成位,取值1代表这是一个TCP断开连接的包,取值为0就代表是其他包;Window Size:16bit窗口大小,表示准备收到的每个TCP数据的大小;Checksum:16bit的TCP头部校验,计算TCP头部,从而证明数据的有效性;Urgent Pointer:16bit紧急数据点,当功能bit中的URG取值为1时有效;Options:TCP的头部最小20个字节。

wireshark过滤器语法规则

wireshark过滤器语法规则Wireshark过滤器语法规则包括以下部分:1. 协议类型限定词:用以指明抓取的数据包所属的协议类型。

这可以是诸如以太网(ether)、令牌环网(fddi)、IP协议(ip)、地址解析协议(arp)、反向地址解析协议(rarp)、DECnet 协议(decnet)、局部事务传输协议(lat)、同步通信流控制传输协议(sca)、MOP控制协议(moprc)、MOP下行链路协议(mopdl)、传输控制协议(tcp)和用户数据报协议(udp)等协议。

2. 方向限定词:用于指明数据包的传输方向。

这可以是源地址(src)、目的地址(dst)、源地址和目的地址(src and dst)、源地址或目的地址(src or dst)等。

3. 类型限定词:用于指明数据包的具体属性。

这可以是主机(host)、网络(net)、端口(port)、远程主机(rhost)、目的主机(dhost)、源主机(shost)等。

4. 具体的值:这是指具体的IP地址、MAC地址、端口号等。

需要注意的是,如果没有指明协议类型,默认使用所有支持的协议。

语法格式为:[协议类型限定词] [方向限定词] 类型限定词具体的值。

例如,如果你想抓取源地址为***.***.*.**,目的地址为192.Wireshark过滤器语法规则包括以下部分:1. 协议类型限定词:用以指明抓取的数据包所属的协议类型。

这可以是诸如以太网(ether)、令牌环网(fddi)、IP协议(ip)、地址解析协议(arp)、反向地址解析协议(rarp)、DECnet 协议(decnet)、局部事务传输协议(lat)、同步通信流控制传输协议(sca)、MOP控制协议(moprc)、MOP下行链路协议(mopdl)、传输控制协议(tcp)和用户数据报协议(udp)等协议。

2. 方向限定词:用于指明数据包的传输方向。

这可以是源地址(src)、目的地址(dst)、源地址和目的地址(src and dst)、源地址或目的地址(src or dst)等。

wireshark 格式解析

wireshark 格式解析【原创实用版】目录1.Wireshark 简介2.Wireshark 的格式解析功能3.Wireshark 的主要应用场景4.使用 Wireshark 进行格式解析的步骤5.总结正文Wireshark 是一款功能强大的网络协议分析工具,广泛应用于网络故障排查、网络安全分析以及网络协议研究等领域。

作为一款开源软件,Wireshark 支持多种操作系统,如 Windows、Linux 和 macOS 等。

通过捕获和分析网络数据包,Wireshark 能帮助用户深入了解网络通信的细节。

Wireshark 的格式解析功能是其一大特点,它可以解析各种常见的网络协议,如 TCP、UDP、HTTP、HTTPS 等。

通过解析协议,Wireshark 能将网络数据包转换为易于理解的文本格式,方便用户分析网络通信的过程。

Wireshark 的主要应用场景包括:1.网络故障排查:通过捕获和分析网络数据包,Wireshark 能帮助用户定位网络故障,从而快速解决问题。

2.网络安全分析:Wireshark 能够解析网络数据包,帮助用户发现潜在的网络安全风险,如 SQL 注入、跨站脚本攻击等。

3.网络协议研究:Wireshark 的格式解析功能有助于用户深入了解网络协议的实现细节,从而更好地进行协议研究。

使用 Wireshark 进行格式解析的步骤如下:1.安装和启动 Wireshark:根据操作系统选择合适的版本进行安装,并启动 Wireshark。

2.选择网络接口:在 Wireshark 主界面,选择需要捕获数据包的网络接口,如 Wi-Fi、以太网等。

3.启动捕获:点击 Wireshark 界面上的“Start”按钮,开始捕获网络数据包。

4.解析数据包:捕获到的数据包会以列表形式展示,用户可以双击某个数据包,查看其详细信息。

Wireshark 会自动解析数据包,并以文本形式展示协议内容。

5.分析结果:用户可以根据解析结果,分析网络通信的过程,找出问题所在。

wireshark抓包语句

wireshark抓包语句

Wireshark是一款功能强大的网络协议分析工具,可以捕获和分析网络数据包。

通过使用Wireshark抓包语句,可以获取网络通信中的各种信息,包括协议类型、源IP地址、目标IP地址、端口号等。

以下是一些使用Wireshark抓包语句的示例:

1. 抓取所有传输层协议为TCP的数据包:

`tcp`

2. 抓取源IP地址为192.168.1.1的数据包:

`ip.src == 192.168.1.1`

3. 抓取目标IP地址为192.168.1.1的数据包:

`ip.dst == 192.168.1.1`

4. 抓取源端口号为80的数据包:

`tcp.srcport == 80`

5. 抓取目标端口号为80的数据包:

`tcp.dstport == 80`

6. 抓取源IP地址为192.168.1.1且目标IP地址为192.168.1.2的数据包:

`ip.src == 192.168.1.1 && ip.dst == 192.168.1.2`

7. 抓取HTTP协议的数据包:

`http`

8. 抓取FTP协议的数据包:

`ftp`

9. 抓取所有传输层协议为UDP的数据包:

`udp`

10. 抓取包含特定关键词的数据包:

`contains "keyword"`

通过使用这些Wireshark抓包语句,可以根据实际需要捕获和分析特定的网络数据包,以便进行网络故障排除、网络安全分析等工作。

使用Wireshark抓包语句可以帮助我们更好地理解网络通信过程,并解决与网络相关的问题。

wireshark 规则

wireshark 规则Wireshark规则:网络数据包捕获和分析工具Wireshark是一款开源的网络数据包捕获和分析工具,可以帮助用户监控和分析网络流量。

它提供了丰富的功能和强大的过滤规则,让用户能够更加方便地分析网络数据包。

本文将介绍一些常用的Wireshark规则,帮助读者更好地使用Wireshark进行网络分析。

1. 捕获特定IP地址的数据包Wireshark可以通过设置过滤规则,只捕获特定IP地址的数据包。

例如,我们可以设置过滤规则"ip.addr == 192.168.1.1",来捕获源IP地址或目的IP地址为192.168.1.1的数据包。

这样可以帮助我们更精确地分析特定主机的网络流量。

2. 捕获特定协议的数据包Wireshark还可以通过设置过滤规则,只捕获特定协议的数据包。

例如,我们可以设置过滤规则"tcp",来捕获所有的TCP协议数据包。

同样地,我们也可以设置过滤规则"udp"来捕获所有的UDP协议数据包。

这样可以帮助我们更好地理解网络流量中各种协议的使用情况。

3. 捕获特定端口的数据包Wireshark可以通过设置过滤规则,只捕获特定端口的数据包。

例如,我们可以设置过滤规则"tcp.port == 80",来捕获目的端口为80的TCP数据包,即HTTP协议的数据包。

同样地,我们也可以设置过滤规则"udp.port == 53"来捕获目的端口为53的UDP数据包,即DNS协议的数据包。

这样可以帮助我们更深入地分析特定端口的网络流量。

4. 捕获特定MAC地址的数据包Wireshark还可以通过设置过滤规则,只捕获特定MAC地址的数据包。

例如,我们可以设置过滤规则"eth.addr == 00:11:22:33:44:55",来捕获源MAC地址或目的MAC地址为00:11:22:33:44:55的数据包。

Wireshark抓包分析TCP协议

Wireshark抓包分析TCP协议之前一直听别人说Wireshark这个抓包软件,Leelom也跟我提过说面试的时候会问这些东西。

今天呢,参考别人的博文,结合抓包,将TCP/IP协议进行一些浅显的分析。

1. HTTP协议基本特征更加具体的说明需要重新写一篇博客来看。

参考基础认知TCP(Transmission Control Protocol,传输控制协议)是面向连接的、可靠的、基于字节流的在传输层上的通信协议。

这里想一下UDP,是无连接的、不可靠的(所以就像之前提到的一样,无连接的快节省时间,不用连接建立的时间)。

TCP/IP の 4层模型数据包封装情况TCP/IP分层结构跟OSI(Open System Interconnection)分7层不同。

如上面的图中,TCP/IP 协议下分为4层:应用层、传输层、网络层、数据链路层。

•应用层:向用户提供常用的应用程序。

比如电子邮件、文件传输、远程登录等。

TELNET 会话提供了基于字符的虚拟终端,FTP使用 FTP协议来提供网络内机器间的文件拷贝功能。

•传输层:传输层提供两台主机之间端到端的通信。

所谓的TCP/UDP协议就是跑在这一层。

•网络层:处理分组在网络中的活动。

可以理解为IP路由这些。

•链路层:链路层负责处理下层物理层的物理接口细节。

主要目的有: \ 1. 为上层IP模块接收和发送IP数据报 \ 2. 为ARP模块发送请求和完成接收 \ 3.为RARP模块。

层级功能图封装封装这个事情就好像寄快递一样。

之前上计网课那个张洪涛就是这么举例子的。

报文封装注意上图中的 appl 首部是说 application 层首部的意思。

按照上图一层层封装,直到经过以太网封装之后,就要通过网线或者其他的传输介质将此封装好的报文发送到另一端去。

另一端收到之后再一层层的把封装头剥离,最终拿到用户数据。

这里我们要明白一点就是上层对下层不负责,下层对上层隐身。

TCP/IP这里可以做这样的一个理解,就是TCP/IP协议是说二者协同一起工作。

Wireshark抓包分析TCP.IP.UDP.ICMP报文格式(移动互联网方向)

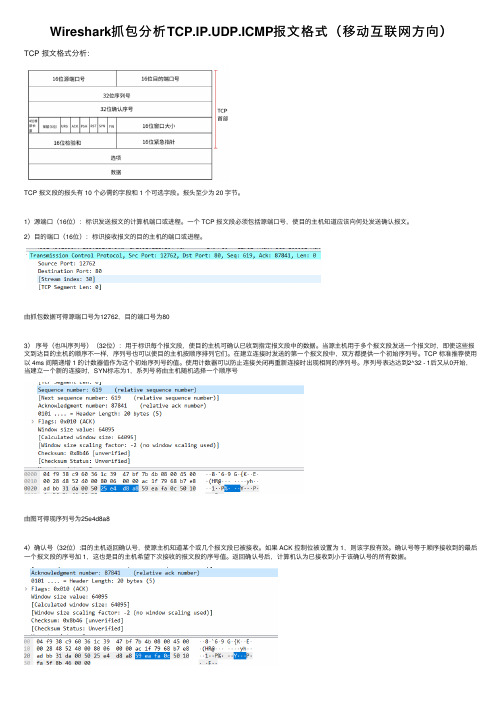

Wireshark抓包分析TCP.IP.UDP.ICMP报⽂格式(移动互联⽹⽅向)TCP 报⽂格式分析:TCP 报⽂段的报头有 10 个必需的字段和 1 个可选字段。

报头⾄少为 20 字节。

1)源端⼝(16位):标识发送报⽂的计算机端⼝或进程。

⼀个 TCP 报⽂段必须包括源端⼝号,使⽬的主机知道应该向何处发送确认报⽂。

2)⽬的端⼝(16位):标识接收报⽂的⽬的主机的端⼝或进程。

由抓包数据可得源端⼝号为12762,⽬的端⼝号为803)序号(也叫序列号)(32位):⽤于标识每个报⽂段,使⽬的主机可确认已收到指定报⽂段中的数据。

当源主机⽤于多个报⽂段发送⼀个报⽂时,即使这些报⽂到达⽬的主机的顺序不⼀样,序列号也可以使⽬的主机按顺序排列它们。

在建⽴连接时发送的第⼀个报⽂段中,双⽅都提供⼀个初始序列号。

TCP 标准推荐使⽤以 4ms 间隔递增 1 的计数器值作为这个初始序列号的值。

使⽤计数器可以防⽌连接关闭再重新连接时出现相同的序列号。

序列号表达达到2^32 - 1后⼜从0开始,当建⽴⼀个新的连接时,SYN标志为1,系列号将由主机随机选择⼀个顺序号由图可得现序列号为25e4d8a84)确认号(32位):⽬的主机返回确认号,使源主机知道某个或⼏个报⽂段已被接收。

如果 ACK 控制位被设置为 1,则该字段有效。

确认号等于顺序接收到的最后⼀个报⽂段的序号加 1,这也是⽬的主机希望下次接收的报⽂段的序号值。

返回确认号后,计算机认为已接收到⼩于该确认号的所有数据。

由图可得现确认号为59eafa0c5)数据偏移(⾸部长度)(4位)TCP 报⽂段的数据起始处距离 TCP 报⽂段的起始处有多远,即⾸部长度。

由于 TCP 报头的长度随 TCP 选项字段内容的不同⽽变化,因此报头中包含⼀个指定报头字段的字段。

该字段以 32 ⽐特为单位,所以报头长度⼀定是 32 ⽐特的整数倍,有时需要在报头末尾补 0 。

由抓包图有偏移量在0x50中,占4bit,0x50转化为⼆进制数0101 0000 所以偏移量是 0101=5,所以TCP报⽂⾸部长度为5* 4 = 20字节。

wireshark抓包分析TCP和UDP

计算机网络Wireshark抓包分析报告目录1. 使用wireshark获取完整的UDP报文 (3)2. 使用wireshark抓取TCP报文 (3)2.1 建立TCP连接的三次握手 (3)2.1.1 TCP请求报文的抓取 (4)2.1.2 TCP连接允许报文的抓取 (5)2.1.3 客户机确认连接报文的抓取 (6)2.2 使用TCP连接传送数据 (6)2.3 关闭TCP连接 (7)3. 实验心得及总结 (8)1. 使用wireshark获取完整的UDP报文打开wireshark,设置监听网卡后,使用google chrome 浏览器访问我腾讯微博的首页/welcomeback.php?lv=1#!/list/qqfriends/5/?pgv_ref=im.perinfo.pe rinfo.icon?ptlang=2052&pgv_ref=im.perinfo.perinfo.icon,抓得的UDP报文如图1所示。

图1 UDP报文分析以上的报文内容,UDP作为一种面向无连接服务的运输协议,其报文格式相当简单。

第一行中,Source port:64318是源端口号。

第二行中,Destination port:53是目的端口号。

第三行中,Length:34表示UDP报文段的长度为34字节。

第四行中,Checksum之后的数表示检验和。

这里0x表示计算机中16进制数的开始符,其后的4f0e表示16进制表示的检验和,把它们换成二进制表示为:0100 1111 0000 1110.从wireshark的抓包数据看出,我抓到的UDP协议多数被应用层的DNS协议应用。

当一台主机中的DNS应用程序想要进行一次查询时,它构成了一个DNS 查询报文并将其交给UDP。

UDP无须执行任何实体握手过程,主机端的UDP为此报文添加首部字段,并将其发出。

2. 使用wireshark抓取TCP报文2.1 建立TCP连接的三次握手建立TCP连接需要经历三次握手,以保证数据的可靠传输,同样访问我的腾讯微博主页,使用wireshark抓取的TCP报文,可以得到如图2所示的客户机和服务器的三次握手的过程。

Wireshark抓包

rmation of My Host2.ICMP( Internet Control Message Protocol) & ping网际控制报文协议1)DOS 执行 ping 2)抓包截图如下2607 本地主机(27.21.7.101)向DNS服务器(202.103.44.150)请求解析2607 DNS服务器应答(显示baidu使用代理服务器,域名)2609———2614进行了三次echo测试(ICMP测试),显示网路连接良好。

DOS window3.ARP(Address Resolution Protocol) 地址解析协议1)抓包截图如下2)Analysis:16205 16206:当网络断开时。

192.168.1.12向全网(Destination显示ff:ff:ff:ff:ff:ff)broadcast寻找192.168.1.13。

这时,网络地址为该地址的主机就会返回一个请求,告知其物理地址。

由下面的主题分析,可知使用了ARP。

4.TCP(Transmission Control Protocol)传输控制协议这是使用实验室的host(192.168.19.62)抓包截图如下:Frame 18:所抓帧的序号是23384,大小是66字节Ethernet :以太网,有线局域网技术,属DataLinkLayerInernet Protocol:即IP协议,NetworkLayerTransmisson Control Protocol:即TCP协议,也称传输控制协议。

属Tansport Layer Hypertext transfer protocol:即HTTP协议,也称超文本传输协议。

Application Layer1)633822:主机(192.168.19.62)向DNS服务器(210.42.35.35)请求域名解析():2)633822 DNS服务器(210.42.35.35)向主机(192.168.19.62)做出解析结果(74.125.71.103)3)23384,23385,23386;主机(192.168.19.62)与网站服务器(74.125.71.103)三次握手成功4)23387.23390.23391使用http1.1协议向主机传送文档。

Wireshark抓包分析

实验内容:抓包分析学生学号:*************学生姓名: ********专业班级:******计算计学院2012-6-20HTTP一、实验名称:网络抓包分析HTTP协议请求、响应过程。

二、时间目的和内容:内容:网络抓包分析HTTP协议请求、响应过程以及请求、响应的报文的格式。

目的:了解、熟悉网络抓包软件,掌握HTTP请求、响应的报文格式,分析、掌握HTTP请求、响应的过程。

三、实验数据及分析结果:1、HTTP的请求报文格式和响应报文格式:2、网络抓包截获的数据:HTTP的请求报文数据:所截获的HTTP的请求报文如下图所示:主要的报文段为:Internet Protocol, Src: 10.20.60.49 (10.20.60.49), Dst: 220.168.129.75Cache-control:no-cache\r\nConnection:keep-alive\r\nCookie:rtime=1;ltime=1334408026756;cnzz-eid=8195232-1334323245-http%3Host:\r\nPragma:no-cache\r\nRange:bytes=203903-293887\r\nReferrer:http://hndx.sc. /flie/download/icon3\r\nUser-agent:mozillla/4.0分析:用GET方法向主机Host:hndx. sc. ,请求对象/ flie/download/icon3/2380.rar,浏览器实现的版本http/1.1(可打开数据包1查看更多报文)。

HTTP的响应报文数据:所截获的百度的http响应报文如下图所示(编号:7594)主要报文段为:Internet protocol,src:119.75.217.56(119.75.217.56),dst:10.20.60.49(10.20.60.49)Transmission control protocol,src port:http (80),dst port:23234(23234),seq:6740,ack:2109,len:243http/1.1 200 ok \r\ncache-control:private\r\ndate:tue,17 apr 2012 13:03:06 GMT\r\nexpires:tue,17 apr 2012 13:03:06 GMT\r\ncontent-encoding:gzip\r\ntransfer-encoding:chunked\r\nserve:BWS/1.0\r\nconnection:keep-alive\r\n\r\n分析:由数据包可知此响应报文使用的是IPv4协议,头部长度为20个字节,其他信息如上。

wireshark数据格式

Wireshark数据包格式

1、wireshark最初形成的文件是一个2进制数据流文件,可以通过wireshark将其转换为可视的txt、xml等格式文件,但大小会增加几倍,而且会耗费大量时间,对于大数据量分析不现实,最可行的是了解包的格式,直接读取其中需要的信息。

2、wireshark数据文件格式如下(每个数据文件都具有这样的格式):

其中:wireshark里设置保留每个packet多少字节,是指帧的字节,不包括数据包头,数据包头是wireshark加上去用于统计的

注:上图是udp的格式,tcp的头部长度为54

3、peerlist格式

8个字节表示一个peer ip和port

其中前4个字节表示ip;后两个表示port,中间两个不知道表示什么

从数据包的第75个字节处开始记录peerlist(计数从0开始)

根据crawler收到的数据观察,从第6个0后的16个字节开始,每9个字节就重复;这是来自membership的包

但从peer返回的包和membership返回的不一样!

4、UUC格式

Udp,tcp包头和pplive不一致,

其中:srcip:35-38;dstip:39-42

其:udp包头50字节;tcp包头60字节

5、ppstream

Udp和tcp包头和pplive一样

数据部分:

Sequence number:。

用Wireshark抓包分析帧格式

用Wireshark抓包分析帧格式作者:白洁来源:《电脑知识与技术》2011年第28期摘要:该文从Ethernet和wifi的帧格式着手进行了分析,并讨论了帧结构的各个字段的含义且对于该如何分析进行了举例,加深了读者对帧格式的理解,增强了wireshark的应用。

关键词:wireshark;ethernet;wifi中图分类号:TP393文献标识码:A文章编号:1009-3044(2011)28-6831-02Use Wireshark to Analyze a FrameBAI Jie(Shanghai Tongji University, Shanghai 201800, China)Abstract: This article talks about the frame format of Ethernet and wifi, and it also discuss the meaning of each domain, from this article, we can learn how to use wireshark to analyze a frame, and our comprehension of it is also been deepen.Key word: wireshark; ethernet; wifi1 预备知识要深入理解网络协议,需要仔细观察协议实体之间交换的报文序列。

观察在正在运行协议实体间交换报文的基本工具被称为分组嗅探器(分组捕获库,分析器)。

分组捕获库接收计算机发送和接收的每一个链路层帧的拷贝。

高层协议交换的报文都被封装在链路层帧中,并沿着物理介质传输。

分析器用来显示协议报文所有字段的内容。

为此,分析器必须能够理解协议所交换的所有报文的结构。

WireShark是一种可以运行在Windows, UNIX等操作系统上的分组分析器,由五个组成部分:命令菜单,捕获分组列表,分组头部明细,分组内容窗口,显示筛选规则。

wireshark 抓包规则

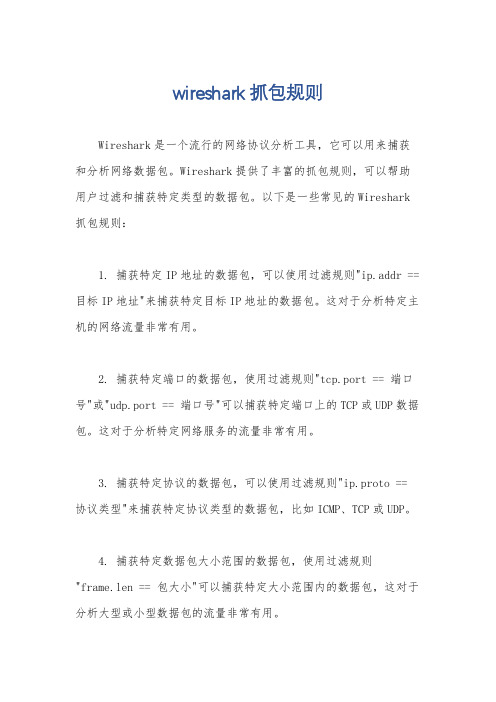

wireshark 抓包规则Wireshark是一个流行的网络协议分析工具,它可以用来捕获和分析网络数据包。

Wireshark提供了丰富的抓包规则,可以帮助用户过滤和捕获特定类型的数据包。

以下是一些常见的Wireshark抓包规则:1. 捕获特定IP地址的数据包,可以使用过滤规则"ip.addr == 目标IP地址"来捕获特定目标IP地址的数据包。

这对于分析特定主机的网络流量非常有用。

2. 捕获特定端口的数据包,使用过滤规则"tcp.port == 端口号"或"udp.port == 端口号"可以捕获特定端口上的TCP或UDP数据包。

这对于分析特定网络服务的流量非常有用。

3. 捕获特定协议的数据包,可以使用过滤规则"ip.proto == 协议类型"来捕获特定协议类型的数据包,比如ICMP、TCP或UDP。

4. 捕获特定数据包大小范围的数据包,使用过滤规则"frame.len == 包大小"可以捕获特定大小范围内的数据包,这对于分析大型或小型数据包的流量非常有用。

5. 捕获特定网络流量模式的数据包,使用过滤规则"expression"可以根据特定的表达式来捕获符合条件的数据包,比如捕获特定源地址和目标地址之间的通信流量。

除了以上提到的基本抓包规则外,Wireshark还提供了更多高级的过滤规则和表达式,比如按照时间范围、数据包内容等进行过滤。

用户还可以根据自己的需求编写自定义的过滤规则,以满足特定的网络分析需求。

总之,Wireshark提供了丰富的抓包规则,用户可以根据自己的需求来灵活使用这些规则来捕获和分析网络数据包,从而更好地理解和优化网络性能。

抓包工具Wireshark实典型方法介绍

抓包工具Wireshark实典型方法介绍抓包工具Wireshark典型使用方法在日常维护工作中,经常用到wireshark抓包分析工具。

这里介绍几种比较实用的wireshark使用方法。

1 用“偏移”方式过滤抓包一般在wireshark过滤报文时,我们一般都使用像这种表达式:ip src host 10.1.1.1来过滤报文,但是有时候这种表达式,并不能完全体现我们的意图,那么我们可以使用“偏移”的这种方式来更加具体灵活的过滤我们想要的报文。

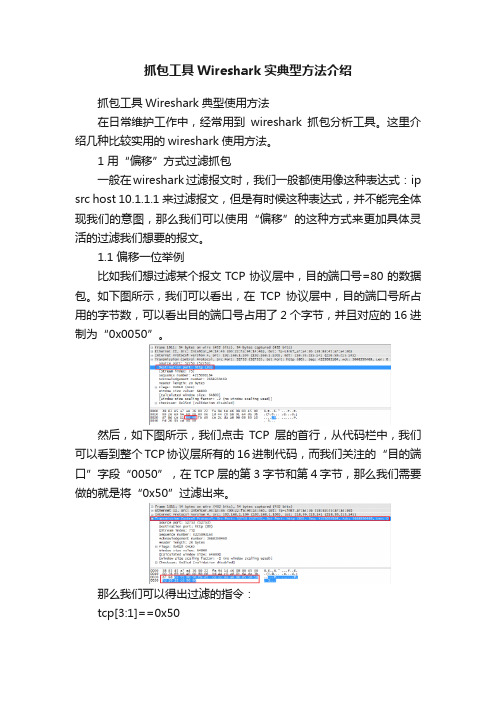

1.1 偏移一位举例比如我们想过滤某个报文TCP协议层中,目的端口号=80的数据包。

如下图所示,我们可以看出,在TCP协议层中,目的端口号所占用的字节数,可以看出目的端口号占用了2个字节,并且对应的16进制为“0x0050”。

然后,如下图所示,我们点击TCP层的首行,从代码栏中,我们可以看到整个TCP协议层所有的16进制代码,而我们关注的“目的端口”字段“0050”,在TCP层的第3字节和第4字节,那么我们需要做的就是将“0x50”过滤出来。

那么我们可以得出过滤的指令:tcp[3:1]==0x50这个表达式里的“tcp”表示报文的tcp协议层,3:1表示我们需要过滤的是第3字节开始,往后偏移1个字节。

1.2 偏移多位举例比如我们想过滤报文中的“源地址”,将源地址192.168.1.100中最后的2个8位的1.100过出来,从下面的图中,我们可以看出,1.100的16进制是ox0164,并占用了2个字节位。

我们点击IP协议层的首行,可以看出我们要过滤的源地址字段是从第13字节开始的,而0164字节是IP协议层的第15和16字节。

那么我们可以得出过滤的指令:ip[15:1]==0x64--------------过滤最后的:100,表达式表示从第15个字节开始偏移1个字节位ip[14:1]==0x01-------------过滤倒数第二位:1,表达式表示从第14个字节开始偏移1个字节位ip[14:2]==0x0164-------------过滤最后的两位:1.100,表达式表示从第14个字节开始偏移2个字节位采用这种偏移的方法,理论上,我们可以对报文中的任何字段进行过滤,而不会受到限制。

Wireshark的Pcap文件格式分析及解析源码

Wireshark的Pcap文件格式分析及解析源码Wireshark的Pcap文件格式分析及解析源码下面主要介绍下Ethereal默认的*.pcap文件保存格式。

Pcap文件头24B各字段说明:Magic:4B:0x1A 2B 3C 4D:用来标示文件的开始Major:2B,0x02 00:当前文件主要的版本号Minor:2B,0x04 00当前文件次要的版本号ThisZone:4B当地的标准时间;全零SigFigs:4B时间戳的精度;全零SnapLen:4B最大的存储长度LinkType:4B链路类型常用类型:0 BSD loopback devices, except for later OpenBSD1 Ethernet, and Linux loopback devices6 802.5 Token Ring7 ARCnet8 SLIP9 PPP10 FDDI100 LLC/SNAP-encapsulated ATM101 "raw IP", with no link102 BSD/OS SLIP103 BSD/OS PPP104 Cisco HDLC105 802.11108 later OpenBSD loopback devices (with the AF_value in network byte order)113 special Linux "cooked" capture114 LocalTalkPacket 包头和Packet数据组成字段说明:Timestamp:时间戳高位,精确到secondsTimestamp:时间戳低位,精确到microsecondsCaplen:当前数据区的长度,即抓取到的数据帧长度,由此可以得到下一个数据帧的位置。

Len:离线数据长度:网络中实际数据帧的长度,一般不大于caplen,多数情况下和Caplen数值相等。

wireshark数据格式

Wireshark数据包格式

1、wireshark最初形成的文件是一个2进制数据流文件,可以通过wireshark将其转换为可视的txt、xml等格式文件,但大小会增加几倍,而且会耗费大量时间,对于大数据量分析不现实,最可行的是了解包的格式,直接读取其中需要的信息。

2、wireshark数据文件格式如下(每个数据文件都具有这样的格式):

其中:

wireshark里设置保留每个packet多少字节,是指帧的字节,不包括数据包头,数据包头是wireshark加上去用于统计的

注:

上图是udp的格式,tcp的头部长度为54

3、peerlist格式

8个字节表示一个peer ip和port

其中前4个字节表示ip;后两个表示port,中间两个不知道表示什么从数据包的第75个字节处开始记录peerlist(计数从0开始)

根据crawler收到的数据观察,从第6个0后的16个字节开始,每9个字节就重复;这是来自membership的包

但从peer返回的包和membership返回的不一样!

4、UUC格式

Udp,tcp包头和pplive不一致,

其中:

srcip:35-38;dstip:39-42

其:

udp包头50字节;tcp包头60字节5、ppstream

Udp和tcp包头和pplive一样

数据部分:

Sequence number:。

WireShark 抓包日期时间格式设置教程

文档声明:

以下资料均属于本人在学习过程中产出的学习笔记,如果错误或者遗漏之处,请多多指正。

并且该文档在后期会随着学习的深入不断补充完善。

资料仅供学习交流使用。

作者:Aliven888

1、简述

Wireshark(前称Ethereal)是一个网络封包分析软件。

该网络封包分析软件的功能是撷取网络封包,并尽可能显示出最为详细的网络封包资料。

Wireshark 使用WinPCAP作为接口,直接与网卡进行数据报文交换。

我们在分析抓取的网络封包的时候,数据包的传输时间戳是一个非常重要的网络参数。

通过时间戳参数,我们能清楚的知道数据的传输时间以及服务响应时间。

2、设置时间显示格式

接下来我们详细介绍下时间格式的设置路径以及每个选项的显示具体格式。

2.1 设置路径

菜单栏 -> view -> Time Display Format (详见如下截图)。

2.2、绝对时间

如果在分析抓包数据时,想显示具体的日期时间,我们可以选择有data & time的类型,详细的举例参见【图1】。

【图2】是选中是【Data and Time of Day】模式的效果图。

2.3、相对时间

有时我想分析数据包时,并不想看绝对的日期时间,我们只需要从抓包开始,记录下每个数据包交互的时间间隔即可(就是从开始抓包是0秒,然后依次递增);【图3】是我们可以选择【Seconds Since Beginning of Capture : 123.123456】。

如果想调整时间戳的精确度,可以通过选择【图4】红框的选项来实现(精确度可以由秒调节到纳秒级别)。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Wireshark是一种流行的网络分析工具,它可以捕获和分析网络数据包。

Wireshark抓包的格式是非常重要的,它决定了我们如何解析和分析捕获到的数据包。

本文将介绍Wireshark抓包的格式,包括常见的文件类型和数据结构,并探讨如何有效地利用这些格式进行网络分析和故障排查。

一、Wireshark抓包的文件格式

Wireshark可以将捕获到的数据包保存为不同的文件格式,其中常见的包括pcap、pcapng、cap、etl等。

不同的文件格式具有不同的特点和用途,下面我们将逐一介绍它们。

1. pcap格式

pcap(Packet Capture)是Wireshark最常用的文件格式,它可以保存捕获到的网络数据包以及相关的信息,如时间戳、数据长度、数据内容等。

pcap格式的文件通常使用libpcap或WinPcap库进行读取和分析,它可以跨评台使用,并且被许多网络工具和应用程序所支持。

2. pcapng格式

pcapng(Packet Capture Next Generation)是Wireshark的一种新文件格式,它在pcap的基础上进行了扩展和改进,支持更多的元数据和信息字段。

pcapng格式的文件通常包含多个数据块(Block),每个数据块都可以保存不同类型的数据,如捕获配置信息、数据包数

据、接口信息等。

pcapng格式的文件在Wireshark 1.8及以上版本中得到支持,在一些特定场景下具有更好的灵活性和可扩展性。

3. cap格式

cap格式是一种比较老旧的文件格式,它通常用于微软网络监控工具

或特定的硬件设备。

cap格式的文件结构较为简单,通常包含数据包

的原始内容和一些简单的元数据信息,不支持一些高级的特性和功能。

4. etl格式

etl(Event Trace Log)格式是一种Windows事件跟踪日志文件格式,它通常用于收集系统和应用程序的事件信息。

在一些特定情况下,我

们也可以使用Wireshark来解析和分析etl格式的数据包,不过需要

借助一些额外的工具和插件。

二、数据包的结构和字段

不论是哪种文件格式,捕获到的网络数据包都具有相似的结构和字段,了解这些结构和字段对我们分析和理解数据包非常重要。

1. 数据包头部

每个数据包通常包含一个头部(Header),用于描述数据包的基本信息和属性。

头部中通常包含了源位置区域、目标位置区域、协议类型、时间戳等信息,不同的协议类型可能会有不同的头部格式。

2. 数据包内容

数据包的内容部分包含了实际的网络数据,它可以是传输层以上(如HTTP、TCP、UDP)的应用层数据,也可以是传输层以下(如以太网、IP)的网络层数据。

3. 元数据信息

除了基本的头部信息和数据内容,捕获到的数据包还可能包含一些额

外的元数据信息,如捕获时间、捕获接口、捕获程序版本等。

这些元

数据信息对于分析和检测特定问题非常有帮助。

三、利用Wireshark进行网络分析

Wireshark抓包的格式和结构决定了我们可以如何利用Wireshark进

行网络分析和故障排查。

了解这些格式和结构,可以帮助我们更加高

效地解析和分析捕获到的数据包,发现网络中的问题并进行调试和定位。

1. 解析和过滤数据包

Wireshark支持对捕获到的数据包进行解析和过滤,我们可以根据特

定的字段和条件来筛选出我们感兴趣的数据包,如特定协议类型、特

定IP位置区域、特定端口号等。

了解数据包的结构和字段,可以让我们更加灵活地使用Wireshark进行数据包的解析和过滤。

2. 追踪和分析数据流

在网络分组中,数据流是指一组相关联的数据包,它们通常属于同一

个连接或会话。

Wireshark可以帮助我们追踪和分析特定的数据流,

从而了解数据包之间的关系和交互方式。

通过深入分析特定数据流,

可以帮助我们发现网络中的异常状况和问题。

3. 分析和检测网络问题

通过Wireshark抓包的格式和结构,我们可以进行各种网络问题的分

析和检测,如网络延迟、丢包、重传、连接失败等。

Wireshark提供

了丰富的统计和图形化工具,可以帮助我们从捕获到的数据包中找出

问题的原因和根源。

四、总结

Wireshark抓包的格式和结构对于我们理解和分析捕获到的网络数据

包非常重要。

通过了解不同的文件格式和数据包结构,我们可以更加

有效地利用Wireshark进行网络分析和故障排查。

掌握Wireshark的使用技巧和方法,可以帮助我们更好地发现和解决网络中的各种问题。

希望本文对大家理解Wireshark抓包的格式有所帮助,欢迎大家共享

更多关于网络分析的经验和心得。