ESP协议121

AH协议与ESP协议简析

AH协议与ESP协议简析协议撰写专家回复:一、AH协议简析AH协议(Authentication Header Protocol)是一种用于IP数据包认证和完整性保护的协议。

它为IP数据包提供了完整性校验和源验证功能,以确保数据包在传输过程中不被篡改或伪造。

1. 协议目的AH协议的主要目的是提供数据包的完整性保护和源验证功能。

通过使用加密算法和散列函数,AH协议可以防止数据包在传输过程中被篡改、伪造或重放攻击。

2. 协议特点(1)完整性保护:AH协议使用散列函数对数据包进行计算,生成一个消息摘要,然后将摘要附加到数据包中。

接收方在接收到数据包后,使用相同的散列函数对数据包进行计算,并与附加的摘要进行比较,以验证数据包的完整性。

(2)源验证:AH协议使用数字签名算法对数据包进行签名,以验证数据包的来源。

接收方可以使用相同的公钥对签名进行验证,以确保数据包的来源是可信的。

3. 协议流程AH协议的流程如下:(1)发送方生成数据包,并计算数据包的散列值和数字签名。

(2)发送方将散列值和数字签名附加到数据包中。

(3)接收方接收到数据包后,提取散列值和数字签名。

(4)接收方使用相同的散列函数对数据包进行计算,并与接收到的散列值进行比较,以验证数据包的完整性。

(5)接收方使用相同的公钥对数字签名进行验证,以验证数据包的来源。

4. 协议应用AH协议广泛应用于网络安全领域,特别是在虚拟私有网络(VPN)和IPv6网络中。

它可以确保数据包在通过不可信网络时的安全性和完整性。

二、ESP协议简析ESP协议(Encapsulating Security Payload Protocol)是一种用于IP数据包加密和认证的协议。

它为IP数据包提供了机密性、完整性和源验证功能,以确保数据包在传输过程中的安全性。

1. 协议目的ESP协议的主要目的是提供数据包的机密性、完整性和源验证功能。

通过使用加密算法、散列函数和数字签名算法,ESP协议可以保护数据包的机密性和完整性,并验证数据包的来源。

05封装安全载荷(ESP)

安全参数索引(SPI) 序列号

初始化向量

要保护的数据

填 充 项 填充项长度 验证数据

下一个头

图5-1 ESP头(与尾)

54计计第二部分分详 细 分 析

下载

作为一个 IPSec头,ESP头中会包含一个 SPI字段。这个值,和 IP头之前的目标地址以及协 议结合在一起,用来标识用于处理数据包的特定的那个安全联盟。 SPI本身是个任意数,一般 是在IKE交换过程中由目标主机选定的(关于这一点,我们将在第 7章详细说明)。注意, SPI 经过了验证,但却没有加密。这是必不可少的一种做法,因为 SPI用于状态的标识—指定采 用何种加密算法及密钥—并用于对包进行解密。如果 SPI本身已被加了密,我们会碰到一个 非常严重的“先有鸡,还是先有蛋”的问题!

对外出数据包进行处理的最后一步是:重新计算位于 ESP前面的IP头的校验和。 注意在添加ESP头时,不必进行分段检查。如果结果包(在已采用 ESP之后)大于它流经 的那个接口的 MTU,只好对它进行分段。这和一个完整的 ESP包离开该设备,并在网络中的 某个地方被分成段没有什么区别。我们将让输入处理来处理这一情况。

身份验证数据字段用于容纳数据完整性的检验结果—通常是一个经过密钥处理的散列函 数—在ESP包上进行的(注意,数据完整性检验始于图 3-1)。这一字段的长度由 SA所用的身 份验证算法决定,这一算法用于处理数据包。如果对 ESP数据包进行处理的 SA中没有指定身 份验证器,就不会有身份验证数据字段。

AH协议与ESP协议简析 (2)

AH协议与ESP协议简析协议名称:协议简介:AH协议(Authentication Header Protocol)和ESP协议(Encapsulating Security Payload Protocol)是常用的网络安全协议,用于保护数据传输的机密性、完整性和认证性。

本文将对AH协议和ESP协议进行简要分析,包括协议的作用、特点和应用场景。

一、AH协议(Authentication Header Protocol)AH协议是一种提供数据完整性和源认证的协议。

它通过在IP数据报中添加认证头部,对数据进行数字签名,以确保数据在传输过程中不被篡改。

AH协议的主要特点如下:1. 数据完整性保护:AH协议使用消息认证码(MAC)算法对数据进行数字签名,以保证数据在传输过程中不被篡改。

2. 源认证:AH协议使用数字证书对数据的发送方进行认证,确保数据的真实性和可信度。

3. 不提供数据加密功能:AH协议只提供数据完整性和认证性保护,不对数据进行加密处理。

AH协议的应用场景:1. 虚拟专用网络(VPN):AH协议可用于保护VPN中数据的完整性和认证性,防止数据被篡改和伪造。

2. IPsec安全通信:AH协议是IPsec协议套件的一部份,用于提供网络层的数据完整性和认证性保护。

3. 防火墙:AH协议可用于防火墙中对数据包进行认证和完整性校验。

二、ESP协议(Encapsulating Security Payload Protocol)ESP协议是一种提供数据机密性、完整性和认证性的协议。

它通过在IP数据报中添加封装安全载荷头部,对数据进行加密、数字签名和认证,以确保数据在传输过程中的安全性。

ESP协议的主要特点如下:1. 数据机密性保护:ESP协议使用对称加密算法对数据进行加密处理,防止数据在传输过程中被窃取。

2. 数据完整性保护:ESP协议使用MAC算法对数据进行数字签名,以确保数据在传输过程中不被篡改。

vrrp协议号

竭诚为您提供优质文档/双击可除vrrp协议号篇一:协议号与端口号大全协议号与端口号大全-【路由交换技术】协议号是存在于ip数据报的首部的20字节的固定部分,占有8bit.该字段是指出此数据报所携带的是数据是使用何种协议,以便目的主机的ip层知道将数据部分上交给哪个处理过程。

也就是协议字段告诉ip层应当如何交付数据。

而端口,则是运输层服务访问点tsap,端口的作用是让应用层的各种应用进程都能将其数据通过端口向下交付给运输层,以及让运输层知道应当将其报文段中的数据向上通过端口交付给应用层的进程。

端口号存在于udp和tcp报文的首部,而ip数据报则是将udp或者tcp报文做为其数据部分,再加上ip数据报首部,封装成ip数据报。

而协议号则是存在这个ip数据报的首部.ip协议号0hopoptipv6逐跳选项1icmpinternet控制消息2igmpinternet组管理3ggp网关对网关4ipip中的ip(封装)5st流6tcp传输控制7cbtcbt8egp外部网关协议9igp任何专用内部网关(cisco将其用于igRp)10bbn-Rcc-monbbnRcc监视11nVp-ii网络语音协议12puppup13aRgusaRgus14emconemcon15xnet跨网调试器16chaoschaos17udp用户数据报18mux多路复用19dcn-measdcn测量子系统20hmp主机监视21pRm数据包无线测量22xns-idpxeRoxnsidp23tRunk-1第1主干24tRunk-2第2主干25leaF-1第1叶26leaF-2第2叶27Rdp可靠数据协议28iRtpinternet可靠事务29iso-tp4iso传输协议第4类30netblt批量数据传输协议31mFe-nspmFe网络服务协议32meRit-inpmeRit节点间协议33sep顺序交换协议343pc第三方连接协议35idpR域间策略路由协议36xtpxtp37ddp数据报传送协议38idpR-cmtpidpR控制消息传输协议39tp++tp++传输协议40ilil传输协议41ipv6ipv642sdRp源要求路由协议43ipv6-Routeipv6的路由标头44ipv6-Fragipv6的片断标头45idRp域间路由协议46RsVp保留协议47gRe通用路由封装48mhRp移动主机路由协议49bnabna50espipv6的封装安全负载51ahipv6的身份验证标头52i-nlsp集成网络层安全性tuba53swipe采用加密的ip54naRpnbma地址解析协议55mobileip移动性56tlsp传输层安全协议使用kryptonet密钥管理57skipskip58ipv6-icmp用于ipv6的icmp59ipv6-nonxt用于ipv6的无下一个标头60ipv6-optsipv6的目标选项61任意主机内部协议62cFtpcFtp63任意本地网络64sat-expaksatnet与后台expak65kRyptolankryptolan66RVdmit远程虚拟磁盘协议67ippcinternetpluribus数据包核心68任意分布式文件系统69sat-monsatnet监视70VisaVisa协议71ipcVinternet数据包核心工具72cpnx计算机协议网络管理73cphb计算机协议检测信号74wsn王安电脑网络75pVp数据包视频协议76bR-sat-mon后台satnet监视77sun-ndsunndpRotocol-temporary78wb-monwideband 监视79wb-expakwidebandexpak80iso-ipisointernet协议81VmtpVmtp82secuRe-VmtpsecuRe-Vmtp83VinesVines84ttpttp85nsFnet-igpnsFnet-igp86dgp异类网关协议87tcFtcF88eigRpeigRp89ospFigpospFigp90sprite-RpcspriteRpc协议91laRp轨迹地址解析协议92mtp多播传输协议93ax.25ax.25帧94ipipip中的ip封装协议95micp移动互联控制协议96scc-sp信号通讯安全协议97etheRipip中的以太网封装98encap封装标头99任意专用加密方案100gmtpgmtp101iFmpipsilon流量管理协议102pnniip上的pnni103pim独立于协议的多播104aRisaRis105scpsscps106qnxqnx(vrrp协议号) 107a/n活动网络108ipcompip负载压缩协议109snpsitara网络协议110compaq-peercompaq对等协议111ipx-in-ipip中的ipx112VRRp虚拟路由器冗余协议113pgmpgm可靠传输协议114任意0跳协议115l2tp第二层隧道协议116ddxd-ii数据交换(ddx)117iatp交互式代理传输协议118stp计划传输协议119sRpspectralink无线协议120utiuti121smp简单邮件协议122smsm123ptp性能透明协议124isisoveripv4125FiRe126cRtpcombat无线传输协议127cRudpcombat无线用户数据报128sscopmce129iplt130sps安全数据包防护131pipeip中的专用ip封装132sctp流控制传输协议。

协议号与端口号区别

协议号与端口号区别协议号和端口号的区别网络层-数据包的包格式里面有个很重要的字段叫做协议号。

比如在传输层如果是tcp连接,那么在网络层ip包里面的协议号就将会有个值是6,如果是udp的话那个值就是17-----传输层传输层--通过接口关联(端口的字段叫做端口)---应用层,详见RFC 1700协议号是存在于IP数据报的首部的20字节的固定部分,占有8bit.该字段是指出此数据报所携带的是数据是使用何种协议,以便目的主机的IP层知道将数据部分上交给哪个处理过程。

也就是协议字段告诉IP 层应当如何交付数据。

而端口,则是运输层服务访问点TSAP,端口的作用是让应用层的各种应用进程都能将其数据通过端口向下交付给运输层,以及让运输层知道应当将其报文段中的数据向上通过端口交付给应用层的进程。

端口号存在于UDP和TCP报文的首部,而IP数据报则是将UDP或者TCP报文做为其数据部分,再加上IP数据报首部,封装成IP数据报。

而协议号则是存在这个IP数据报的首部.比方来说:端口你在网络上冲浪,别人和你聊天,你发电子邮件,必须要有共同的协议,这个协议就是TCP/IP 协议,任何网络软件的通讯都基于TCP/IP协议。

如果把互联网比作公路网,电脑就是路边的房屋,房屋要有门你才可以进出,TCP/IP协议规定,电脑可以有256乘以256扇门,即从0到65535号“门”,TCP/IP 协议把它叫作“端口”。

当你发电子邮件的时候,E-mail软件把信件送到了邮件服务器的25号端口,当你收信的时候,E-mail软件是从邮件服务器的110号端口这扇门进去取信的,你现在看到的我写的东西,是进入服务器的80端口。

新安装好的<strong class="kgb" onmouseover="isShowAds = false;isShowAds2 = false;isShowGg =true;InTextAds_GgLayer="_u4E2A_u4EBA_u7535_u8111";KeyGate_ads.ShowGgAds(this,"_u4E2A_u4 EBA_u7535_u8111",event)" style="border-top-width: 0px; padding-right: 0px; padding-left: 0px;font-weight: normal; border-left-width: 0px; border-bottom-width: 0px; padding-bottom: 0px; margin: 0px; cursor: hand; color: #0000ff; padding-top: 0px; border-right-width: 0px; text-decoration: underline" onclick="javascript:window.open("/url?sa=L&ai=BNRDFZu02R_K-Lp64sAKptpB UjISxKeiV4MADqo7g4Aew6gEQARgBIK-aqgk4AVC4o-TQ_f____8BYJ3Z34HYBaoBCjEwMDAwMTYw MDLIAQHIAoDEzgPZA2Z3S_7H1xLX&num=1&q=/homeandoffice/browseb uy/pavilion/default.asp%3Fjumpid%3Dex_cnzhpsgsem_google/Q4LTConPC&usg=AFQjCNFI8TteJWnF UdvuKn-wUxlePMFWPA");GgKwClickStat("个人电脑","/eshop","afs","1000016002");" onmouseout="isShowGg = false;InTextAds_GgLayer="_u4E2A_u4EBA_u7535_u8111"">个人电脑打开的端口号是139端口,你上网的时候,就是通过这个端口与外界联系的。

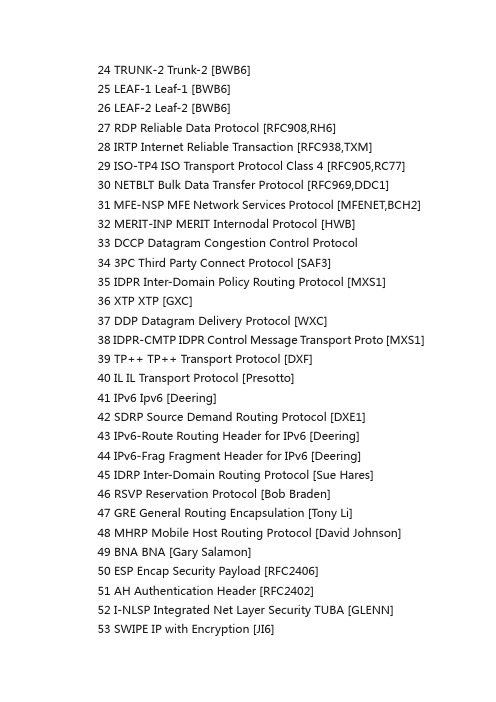

协议号大全

协议号大全协议号大全Decimal Keyword Protocol References -------- ------------- ---------------------------- ----------------0 HOPOPT IPv6 Hop-by-Hop Option [RFC1883]1 ICMP Internet Control Message [RFC792]2 IGMP Internet Group Management [RFC1112]3 GGP Gateway-to-Gateway [RFC823]4 IP IP in IP (encapsulation) [RFC2003]5 ST Stream [RFC1190,RFC1819]6 TCP Transmission Control [RFC793]7 CBT CBT [Ballardie]8 EGP Exterior Gateway Protocol [RFC888,DLM1]9 IGP any private interior gateway [IANA](used by Cisco for their IGRP)10 BBN-RCC-MON BBN RCC Monitoring [SGC]11 NVP-II Network Voice Protocol [RFC741,SC3]12 PUP PUP [PUP,XEROX]13 ARGUS ARGUS [RWS4]14 EMCON EMCON [BN7]15 XNET Cross Net Debugger [IEN158,JFH2]16 CHAOS Chaos [NC3]17 UDP User Datagram [RFC768,JBP]18 MUX Multiplexing [IEN90,JBP]19 DCN-MEAS DCN Measurement Subsystems [DLM1]20 HMP Host Monitoring [RFC869,RH6]21 PRM Packet Radio Measurement [ZSU]22 XNS-IDP XEROX NS IDP [ETHERNET,XEROX]23 TRUNK-1 Trunk-1 [BWB6]24 TRUNK-2 Trunk-2 [BWB6]25 LEAF-1 Leaf-1 [BWB6]26 LEAF-2 Leaf-2 [BWB6]27 RDP Reliable Data Protocol [RFC908,RH6]28 IRTP Internet Reliable Transaction [RFC938,TXM]29 ISO-TP4 ISO Transport Protocol Class 4 [RFC905,RC77]30 NETBLT Bulk Data Transfer Protocol [RFC969,DDC1]31 MFE-NSP MFE Network Services Protocol [MFENET,BCH2]32 MERIT-INP MERIT Internodal Protocol [HWB]33 DCCP Datagram Congestion Control Protocol34 3PC Third Party Connect Protocol [SAF3]35 IDPR Inter-Domain Policy Routing Protocol [MXS1]36 XTP XTP [GXC]37 DDP Datagram Delivery Protocol [WXC]38 IDPR-CMTP IDPR Control Message Transport Proto [MXS1]39 TP++ TP++ Transport Protocol [DXF]40 IL IL Transport Protocol [Presotto]41 IPv6 Ipv6 [Deering]42 SDRP Source Demand Routing Protocol [DXE1]43 IPv6-Route Routing Header for IPv6 [Deering]44 IPv6-Frag Fragment Header for IPv6 [Deering]45 IDRP Inter-Domain Routing Protocol [Sue Hares]46 RSVP Reservation Protocol [Bob Braden]47 GRE General Routing Encapsulation [Tony Li]48 MHRP Mobile Host Routing Protocol [David Johnson]49 BNA BNA [Gary Salamon]50 ESP Encap Security Payload [RFC2406]51 AH Authentication Header [RFC2402]52 I-NLSP Integrated Net Layer Security TUBA [GLENN]53 SWIPE IP with Encryption [JI6]54 NARP NBMA Address Resolution Protocol [RFC1735]55 MOBILE IP Mobility [Perkins]56 TLSP Transport Layer Security Protocol [Oberg] using Kryptonet key management57 SKIP SKIP [Markson]58 IPv6-ICMP ICMP for IPv6 [RFC1883]59 IPv6-NoNxt No Next Header for IPv6 [RFC1883]60 IPv6-Opts Destination Options for IPv6 [RFC1883]61 any host internal protocol [IANA]62 CFTP CFTP [CFTP,HCF2]63 any local network [IANA]64 SAT-EXPAK SATNET and Backroom EXPAK [SHB]65 KRYPTOLAN Kryptolan [PXL1]66 RVD MIT Remote Virtual Disk Protocol [MBG]67 IPPC Internet Pluribus Packet Core [SHB]68 any distributed file system [IANA]69 SAT-MON SATNET Monitoring [SHB]70 VISA VISA Protocol [GXT1]71 IPCV Internet Packet Core Utility [SHB]72 CPNX Computer Protocol Network Executive [DXM2]73 CPHB Computer Protocol Heart Beat [DXM2]74 WSN Wang Span Network [VXD]75 PVP Packet Video Protocol [SC3]76 BR-SAT-MON Backroom SATNET Monitoring [SHB]77 SUN-ND SUN ND PROTOCOL-Temporary [WM3]78 WB-MON WIDEBAND Monitoring [SHB]79 WB-EXPAK WIDEBAND EXPAK [SHB]80 ISO-IP ISO Internet Protocol [MTR]81 VMTP VMTP [DRC3]82 SECURE-VMTP SECURE-VMTP [DRC3]83 VINES VINES [BXH]84 TTP TTP [JXS]85 NSFNET-IGP NSFNET-IGP [HWB]86 DGP Dissimilar Gateway Protocol [DGP,ML109]87 TCF TCF [GAL5]88 EIGRP EIGRP [CISCO,GXS]89 OSPFIGP OSPFIGP [RFC1583,JTM4]90 Sprite-RPC Sprite RPC Protocol [SPRITE,BXW]91 LARP Locus Address Resolution Protocol [BXH]92 MTP Multicast Transport Protocol [SXA]93 AX.25 AX.25 Frames [BK29]94 IPIP IP-within-IP Encapsulation Protocol [JI6]95 MICP Mobile Internetworking Control Pro. [JI6]96 SCC-SP Semaphore Communications Sec. Pro. [HXH]97 ETHERIP Ethernet-within-IP Encapsulation [RFC3378]98 ENCAP Encapsulation Header[RFC1241,RXB3]99 any private encryption scheme [IANA]100 GMTP GMTP [RXB5]101 IFMP Ipsilon Flow Management Protocol [Hinden] 102 PNNI PNNI over IP [Callon]103 PIM Protocol Independent Multicast [Farinacci] 104 ARIS ARIS [Feldman]105 SCPS SCPS [Durst]106 QNX QNX [Hunter]107 A/N Active Networks [Braden]108 IPComp IP Payload Compression Protocol [RFC2393] 109 SNP Sitara Networks Protocol [Sridhar]110 Compaq-Peer Compaq Peer Protocol [Volpe] 111 IPX-in-IP IPX in IP [Lee]112 VRRP Virtual Router Redundancy Protocol [RFC3768] 113 PGM PGM Reliable Transport Protocol [Speakman] 114 any 0-hop protocol [IANA]115 L2TP Layer Two Tunneling Protocol [Aboba]116 DDX D-II Data Exchange (DDX) [Worley]117 IATP Interactive Agent Transfer Protocol [Murphy] 118 STP Schedule Transfer Protocol [JMP]119 SRP SpectraLink Radio Protocol [Hamilton] 120 UTI UTI [Lothberg]121 SMP Simple Message Protocol [Ekblad] 122 SM SM [Crowcroft]123 PTP Performance Transparency Protocol [Welzl] 124 ISIS over IPv4 [Przygienda] 125 FIRE [Partridge]126 CRTP Combat Radio Transport Protocol [Sautter] 127 CRUDP Combat Radio User Datagram [Sautter] 128 SSCOPMCE [Waber]129 IPLT [Hollbach]130 SPS Secure Packet Shield [McIntosh] 131 PIPE Private IP Encapsulation within IP [Petri]132 SCTP Stream Control Transmission Protocol [Stewart] 133 FC Fibre Channel [Rajagopal] 134 RSVP-E2E-IGNORE [RFC3175] 135 Mobility Header [RFC3775] 136 UDPLite [RFC3828] 137 MPLS-in-IP [RFC4023]138-252 Unassigned [IANA]253 Use for experimentation and testing [RFC3692] 254 Use for experimentation and testing [RFC3692] 255 Reserved [IANA] 相关中文解释:十进制关键字协议======= ========= ==============0 HOPOPT IPv6 逐跳选项1 ICMP Internet 控制消息2 IGMP Internet 组管理3 GGP 网关对网关4 IP IP 中的IP(封装)5 ST 流6 TCP 传输控制7 CBT CBT8 EGP 外部网关协议9 IGP 任何专用内部网关(Cisco 将其用于IGRP)10 BBN-RCC-MON BBN RCC 监视11 NVP-II 网络语音协议12 PUP PUP13 ARGUS ARGUS14 EMCON EMCON15 XNET 跨网调试器16 CHAOS Chaos17 UDP 用户数据报18 MUX 多路复用19 DCN-MEAS DCN 测量子系统20 HMP 主机监视21 PRM 数据包无线测量22 XNS-IDP XEROX NS IDP23 TRUNK-1 第1 主干24 TRUNK-2 第2 主干25 LEAF-1 第1 叶26 LEAF-2 第2 叶27 RDP 可靠数据协议28 IRTP Internet 可靠事务29 ISO-TP4 ISO 传输协议第4 类30 NETBLT 批量数据传输协议31 MFE-NSP MFE 网络服务协议32 MERIT-INP MERIT 节点间协议33 SEP 顺序交换协议34 3PC 第三方连接协议35 IDPR 域间策略路由协议36 XTP XTP37 DDP 数据报传送协议38 IDPR-CMTP IDPR 控制消息传输协议39 TP++ TP++ 传输协议40 IL IL 传输协议41 IPv6 Ipv642 SDRP 源要求路由协议43 IPv6-Route IPv6 的路由标头44 IPv6-Frag IPv6 的片断标头45 IDRP 域间路由协议46 RSVP 保留协议47 GRE 通用路由封装48 MHRP 移动主机路由协议49 BNA BNA50 ESP IPv6 的封装安全负载51 AH IPv6 的身份验证标头52 I-NLSP 集成网络层安全性TUBA53 SWIPE 采用加密的IP54 NARP NBMA 地址解析协议55 MOBILE IP 移动性56 TLSP 传输层安全协议使用Kryptonet 密钥管理57 SKIP SKIP58 IPv6-ICMP 用于IPv6 的ICMP59 IPv6-NoNxt 用于IPv6 的无下一个标头60 IPv6-Opts IPv6 的目标选项61 任意主机内部协议62 CFTP CFTP63 任意本地网络64 SAT-EXPAK SATNET 与后台EXPAK65 KRYPTOLAN Kryptolan66 RVD MIT 远程虚拟磁盘协议67 IPPC Internet Pluribus 数据包核心68 任意分布式文件系统69 SAT-MON SATNET 监视70 VISA VISA 协议71 IPCV Internet 数据包核心工具72 CPNX 计算机协议网络管理73 CPHB 计算机协议检测信号74 WSN 王安电脑网络75 PVP 数据包视频协议76 BR-SAT-MON 后台SATNET 监视77 SUN-ND SUN ND PROTOCOL-Temporary78 WB-MON WIDEBAND 监视79 WB-EXPAK WIDEBAND EXPAK80 ISO-IP ISO Internet 协议81 VMTP VMTP82 SECURE-VMTP SECURE-VMTP83 VINES VINES84 TTP TTP85 NSFNET-IGP NSFNET-IGP86 DGP 异类网关协议87 TCF TCF88 EIGRP EIGRP89 OSPFIGP OSPFIGP90 Sprite-RPC Sprite RPC 协议91 LARP 轨迹地址解析协议92 MTP 多播传输协议93 AX.25 AX.25 帧94 IPIP IP 中的IP 封装协议95 MICP 移动互联控制协议96 SCC-SP 信号通讯安全协议97 ETHERIP IP 中的以太网封装98 ENCAP 封装标头99 任意专用加密方案100 GMTP GMTP101 IFMP Ipsilon 流量管理协议102 PNNI IP 上的PNNI103 PIM 独立于协议的多播104 ARIS ARIS105 SCPS SCPS106 QNX QNX107 A/N 活动网络108 IPComp IP 负载压缩协议109 SNP Sitara 网络协议110 Compaq-Peer Compaq 对等协议111 IPX-in-IP IP 中的IPX 112 VRRP 虚拟路由器冗余协议113 PGM PGM 可靠传输协议114 任意0 跳协议115 L2TP 第二层隧道协议116 DDX D-II 数据交换(DDX)117 IATP 交互式代理传输协议118 STP 计划传输协议119 SRP SpectraLink 无线协议120 UTI UTI121 SMP 简单邮件协议122 SM SM123 PTP 性能透明协议124 ISIS over IPv4125 FIRE126 CRTP Combat 无线传输协议127 CRUDP Combat 无线用户数据报128 SSCOPMCE129 IPLT130 SPS 安全数据包防护131 PIPE IP 中的专用IP 封装132 SCTP 流控制传输协议133 FC 光纤通道134-254 未分配255 保留常识Protocol ID:十进制关键字协议======= =======================0 HOPOPT IPv6 逐跳选项1 ICMP Internet 控制消息2 IGMP Internet 组管理.4 IP IP 中的IP(封装)6 TCP 传输控制7 CBT CBT8 EGP 外部网关协议9 IGP 任何专用内部网关17 UDP 用户数据报27 RDP 可靠数据协议41 IPv6 Ipv643 IPv6-Route IPv6 的路由标头44 IPv6-Frag IPv6 的片断标头46 RSVP 保留协议47 GRE 通用路由封装50 ESP IPv6 的封装安全负载51 AH IPv6 的身份验证标头58 IPv6-ICMP 用于IPv6 的ICMP59 IPv6-NoNxt 用于IPv6 的无下一个标头60 IPv6-Opts IPv6 的目标选项83 VINES VINES88 EIGRP EIGRP89 OSPFIGP OSPFIGP103 PIM 独立于协议的多播112 VRRP 虚拟路由器冗余协议115 L2TP 第二层隧道协议。

AH协议与ESP协议简析

AH协议与ESP协议简析协议名称:AH协议与ESP协议简析一、引言本协议旨在对AH协议(Authentication Header Protocol)和ESP协议(Encapsulating Security Payload Protocol)进行简析,包括其定义、功能、特点以及应用领域等方面的内容。

二、AH协议简析1. 定义AH协议是一种网络层协议,主要用于提供IP数据报的完整性和认证机制。

它在IP数据报中添加了一个认证头部,用于验证数据的完整性和源地址的真实性。

2. 功能AH协议的主要功能包括:- 数据完整性校验:通过使用散列函数对数据报进行计算,然后将计算结果添加到认证头部,接收方可以通过对数据报进行相同的计算并比较结果来验证数据的完整性。

- 源地址认证:通过对数据报进行计算生成一个消息认证码(MAC),接收方可以通过验证MAC的正确性来确认数据报的源地址是否合法。

3. 特点AH协议的特点包括:- 无法提供数据的保密性:AH协议只提供数据完整性和源地址认证,但不对数据进行加密,因此无法保证数据的保密性。

- 防止数据篡改:通过计算数据报的散列值并将其添加到认证头部,AH协议可以有效地防止数据在传输过程中的篡改。

- 防止伪造源地址:通过源地址认证机制,AH协议可以防止攻击者伪造源地址发送恶意数据报。

4. 应用领域AH协议主要应用于以下领域:- 虚拟私有网络(VPN):AH协议可以用于保护VPN中传输的数据的完整性和源地址的认证,提高数据传输的安全性。

- IPv6网络:AH协议是IPv6协议族中的一部分,用于提供数据报的完整性和认证机制。

三、ESP协议简析1. 定义ESP协议是一种网络层协议,主要用于提供IP数据报的保密性和数据完整性。

它在IP数据报中添加了一个封装头部,用于对数据进行加密和认证。

2. 功能ESP协议的主要功能包括:- 数据加密:通过使用对称加密算法对数据报进行加密,以保证数据在传输过程中的保密性。

AH协议与ESP协议简析

AH协议与ESP协议简析AH协议(Authentication Header Protocol)和ESP协议(Encapsulating Security Payload Protocol)是IPsec(Internet Protocol Security)中两种常用的安全协议。

它们都用于在IP层提供数据的机密性、完整性和认证性。

AH协议是IPsec中的一种重要协议,主要用于提供数据包的完整性和认证性。

AH协议通过在IP数据包中添加一个认证头部来实现数据包的完整性校验和认证。

该头部包含了源IP地址、目的IP地址、协议类型、数据包序列号、认证数据等字段。

通过对这些字段进行哈希运算,可以生成一个认证码,用于验证数据包的完整性和认证性。

AH协议通常与ESP协议结合使用,提供完整的IPsec安全服务。

ESP协议是IPsec中的另一种重要协议,主要用于提供数据包的机密性和认证性。

ESP协议通过在IP数据包中添加一个封装头部来实现数据包的机密性和认证性。

该头部包含了加密算法标识、认证算法标识、加密密钥、认证密钥等字段。

通过对数据包进行加密和认证操作,可以保证数据包在传输过程中的机密性和完整性。

ESP协议通常与AH协议结合使用,提供完整的IPsec安全服务。

AH协议和ESP协议在功能上有一些区别。

AH协议主要用于提供数据包的完整性和认证性,而ESP协议主要用于提供数据包的机密性和认证性。

AH协议通过对数据包的头部字段进行哈希运算来实现认证,而ESP协议通过对整个数据包进行加密和认证操作来实现机密性和认证性。

另外,AH协议只能对IP数据包的有效负载进行认证,而ESP协议可以对整个IP数据包进行加密和认证。

在实际应用中,AH协议和ESP协议可以根据具体的安全需求进行选择和配置。

如果只需要保证数据包的完整性和认证性,可以选择使用AH协议;如果需要保证数据包的机密性和认证性,可以选择使用ESP协议;如果需要同时保证数据包的完整性、机密性和认证性,可以同时使用AH协议和ESP协议。

Espressif Wi-Fi模块测试 fixture制作指南(版本1.1)说明书

2.2. Bottom Box ................................................................................................................................4

2.2.1.

• When users press the handle, they must ensure that the metal probes under the

Release notes

2018.09

V1.0

Initial release.

2019.01

V1.1

Updated Table 2-1 for newly launched modules.

Documentation Change Notification

Espressif provides email notifications to keep customers updated on changes to

!

Figure 1-1. The Structure of a Typical Test Fixture (ESP-WROVER)

The structure of other module fixtures are similar to that of ESP-WROVER. The primary

via a serial-port cable.

Switch

It is installed on the bottom box to control the power supply to the serial port board and

the working modes.

AH协议与ESP协议简析

AH协议与ESP协议简析协议名称:AH协议与ESP协议简析协议简介:AH协议(Authentication Header Protocol)和ESP协议(Encapsulating Security Payload Protocol)是IPsec(Internet Protocol Security)协议套件中的两种重要协议,用于提供网络数据的认证、加密和完整性保护。

AH协议主要用于数据的认证和完整性保护,而ESP协议则提供了更全面的安全保护,包括认证、加密和完整性保护。

AH协议:AH协议是IPsec协议套件中的一部分,用于提供数据报的认证和完整性保护。

它通过在IP数据报中添加一个认证头部来实现这些功能。

AH协议的主要特点如下:1. 认证:AH协议使用消息认证码(MAC)算法对数据进行认证,确保数据的完整性和真实性。

发送方使用私钥对数据进行哈希计算,并将结果添加到AH头部中。

接收方使用相同的哈希算法和发送方的公钥来验证数据的完整性。

2. 完整性保护:AH协议通过在IP数据报中添加一个认证头部,对整个数据报进行完整性保护。

这样即使数据报在传输过程中被篡改,接收方也能够检测到并拒绝接收。

3. 不提供加密功能:AH协议只提供数据的认证和完整性保护,不对数据进行加密。

因此,使用AH协议传输的数据在网络中是可见的。

ESP协议:ESP协议是IPsec协议套件中的另一种重要协议,提供了更全面的安全保护,包括认证、加密和完整性保护。

ESP协议的主要特点如下:1. 认证和加密:ESP协议可以使用各种加密算法对数据进行加密,确保数据的机密性。

同时,它也提供了认证功能,使用MAC算法对数据进行认证,确保数据的完整性和真实性。

2. 完整性保护:ESP协议通过在IP数据报中添加一个ESP头部来对数据进行完整性保护。

接收方使用相同的哈希算法和发送方的公钥来验证数据的完整性。

3. 支持传输和隧道模式:ESP协议可以在传输模式和隧道模式下工作。

1-ESP8266SDK开发基础入门篇--开发环境搭建

1-ESP8266SDK开发基础⼊门篇--开发环境搭建ESP8266 SDK开发基础⼊门资料源码:https:///yang456/Learn8266SDKDevelop.git说明:学习8266⽬录:1. ESP8266 SDK开发基础⼊门篇--开发环境搭建2. ESP8266 SDK开发基础⼊门篇--⾮RTOS版与RTOS版3. ESP8266 SDK开发基础⼊门篇--点亮⼀个灯4. ESP8266 SDK开发基础⼊门篇--串⼝5. ESP8266 SDK开发基础⼊门篇--了解⼀下操作系统6. ESP8266 SDK开发基础⼊门篇--操作系统⼊门使⽤7. ESP8266 SDK开发基础⼊门篇--8266串⼝处理数据,控制LED8. ESP8266 SDK开发基础⼊门篇--编写串⼝上位机软件9. ESP8266 SDK开发基础⼊门篇--编写串⼝上位机软件10. ESP8266 SDK开发基础⼊门篇--上位机通过串⼝控制ESP8266灯亮灭11. ESP8266 SDK开发基础⼊门篇--8266 软硬件定时器12. ESP8266 SDK开发基础⼊门篇--8266 PWM,呼吸灯13. ESP8266 SDK开发基础⼊门篇--上位机串⼝控制 Wi-Fi输出PWM的占空⽐,调节LED亮度:IEEE754规约14. ESP8266 SDK开发基础⼊门篇--上位机串⼝控制 Wi-Fi输出PWM的占空⽐,调节LED亮度:8266程序编写15. ESP8266 SDK开发基础⼊门篇--上位机串⼝控制 Wi-Fi输出PWM的占空⽐,调节LED亮度:上位机程序编写16. ESP8266 SDK开发基础⼊门篇--8266 TCP服务器⾮RTOS运⾏版,串⼝透传(串⼝回调函数处理版)17. ESP8266 SDK开发基础⼊门篇--8266 TCP服务器 RTOS版,⼩试⽜⼑18. ESP8266 SDK开发基础⼊门篇--8266 TCP服务器 RTOS版,串⼝透传,TCP客户端控制LED19. ESP8266 SDK开发基础⼊门篇--C# TCP客户端编写 , 连接和断开20. ESP8266 SDK开发基础⼊门篇--C# TCP客户端编写 , 加⼊数据通信21. ESP8266 SDK开发基础⼊门篇--C# TCP客户端 , 控制LED亮灭22. ESP8266 SDK开发基础⼊门篇--编写Android TCP客户端 , 连接和断开23. ESP8266 SDK开发基础⼊门篇--编写Android TCP客户端 , 加⼊消息处理24. ESP8266 SDK开发基础⼊门篇--Android TCP客户端.控制 Wi-Fi输出PWM的占空⽐,调节LED亮度25. ESP8266 SDK开发基础⼊门篇--控制8266连接路由器26. ESP8266 SDK开发基础⼊门篇--编写8266模块 SmartConfig/Airkiss ⼀键配⽹27. ESP8266 SDK开发基础⼊门篇--编写Android SmartConfig⼀键配⽹程序28. ESP8266 SDK开发基础⼊门篇--编写8266模块TCP 客户端程序(官⽅API版,⾮RTOS版)29. ESP8266 SDK开发基础⼊门篇--编写8266 TCP 客户端程序(Lwip RAW模式,⾮RTOS版,精简⼊门)30. ESP8266 SDK开发基础⼊门篇--SPI因为今天终于做好了⾃⼰的另⼀块⼯控板,所以我就开始写基础公开篇的内容,希望⾃⼰⼩⼩的努⼒能够帮到⼤家⾃⼰做的另⼀块板⼦前⼏节咱使⽤的是没有操作系统的SDK,,后⾯咱再使⽤带操作系统的SDK来学习开发,我的风格是综合,综合,综合,就是WIFI+上位机+Android+⽹页等等什么的⼀块学,都是⼀步⼀步的实现.不过不⽤担⼼,绝对不会让⼤家感觉难的....全是基础所有的源码也是全部公开使⽤的板⼦第⼀节:开发环境搭建咱就去官⽅下载最新的软件⾃⼰随意哈关掉程序........官⽅啥都给准备好了,简直是傻⽠式操作...先不⽤管上⾯的错误, 上⾯是开发ESP32的,咱只开发8266,所以可以忽略那个错误了好,现在下载程序....稍等,我拿⼀个开发板原理图在这⾥说⼀下哈,我的板⼦板载的其它什么的都不重要,咱是开发8266,不要看到其它不知道的,或者没有学过的就吓到了哈!或者有哪个⼈对你说过什么什么很难.记住:那些⼀事⽆成的⼈,只会告诉你你也不⾏.相信⾃⼰哈.下载程序软件,和参考下载链接这样的话电脑的串⼝就和WIFI通信了我⽤的WI-Fi是ESP8266-12F只需要知道boot.bin 烧写的地址是 0esp_init_data_default.bin 0x3FC000blank.bin 0x3FE000剩下的⽤户⽂件看编译器⾃⼰让烧到哪⾥就可以了就是咱软件编译以后,打印的⽇志...后⾯写了烧录的地址.......只有个⽤户程序⽂件...缺三个⽂件咱就去别的⾥⾯找找现在下载再⼀次说明⼀下下⾯三个是官⽅指定的这个看软件给的提⽰按下固件(WIFI)按钮→然后接着按下复位(WIFI)按钮→然后松开复位(WIFI)按钮→最后松开固件(WIFI)按钮注:实质在WIFI模块上电或者复位重启之前按下固件(WIFI)按钮(GPIO0接低电平),模块重启后松开固件(WIFI)按钮(GPIO0接⾼电平) 模块就进⼊了刷固件模式(下载程序模式)复位⼀下然后打开串⼝调试助⼿3S打印⼀次 hellow word 忘了说程序了这节只是搭建环境哈,只要知道怎么编译,怎么下载就可以了。

电子行业ESP电子稳定程序

电子行业ESP电子稳定程序1. 介绍ESP,全称为Electronic Stability Program,是电子行业中常见的一种电子稳定程序。

它为汽车行业提供了一种增强车辆稳定性和安全性的解决方案。

ESP通过监测车辆的动态参数,如转向角度、车速、车轮滚动速度等,以及通过与车辆中的传感器和执行器进行交互来实现。

2. ESP工作原理ESP的工作原理主要分为以下几个步骤:2.1 动态参数监测ESP通过车辆中的传感器来监测车辆的动态参数,例如转向角度、车速、车轮滚动速度等。

这些参数提供了车辆在行驶过程中的状态信息。

2.2 数据处理和计算ESP接收来自传感器的数据,针对这些数据进行实时处理和计算。

通过使用预先设定的算法和模型,ESP能够判断车辆是否正在发生潜在的失控情况。

如果发现车辆失控的迹象,ESP将采取相应的措施来恢复车辆的稳定性。

2.3 控制执行器根据计算结果,ESP将通过控制执行器来实施相应的措施。

执行器可以控制车辆的刹车系统、引擎输出等来恢复车辆的稳定性。

例如,如果ESP检测到车辆即将发生侧滑或失控,它可以通过控制刹车系统来控制车轮的滚动速度,使车辆恢复稳定状态。

2.4 监控和更新ESP还提供了监控和更新的功能。

通过持续监测车辆状态和数据,ESP可以随时采取相应的措施。

此外,ESP还可以根据最新的技术和算法进行更新,以提高其性能和功能。

3. ESP的优势ESP在电子行业中有很多优势,主要包括以下几个方面:3.1 增强车辆稳定性ESP能够实时监测车辆状态并采取相应的措施来增强车辆的稳定性。

它可以防止车辆发生侧滑、失控等情况,提供更安全的行驶体验。

3.2 提高驾驶安全性通过稳定车辆,ESP可以帮助驾驶员避免意外事故的发生。

它可以在驾驶过程中提供更好的操控性和可控性,减少潜在的危险。

3.3 适应不同的驾驶环境ESP可以适应不同的驾驶环境和路况条件。

无论是在干燥的公路上行驶,还是在湿滑或泥泞的路面上行驶,ESP都可以根据实时情况来调整控制策略,保持稳定性。

esp申根是什么意思(ESP)

esp申根是什么意思(ESP)

在我们的⽣活中,如果要到其他国家进⾏旅游的话,这个时候就需要办理签证,如果是在⼀些欧洲国家旅游,可以办理申根签证,那么ESP申根是什么意思?下⾯,为了帮助⼤家更好的了解相关法律知识,店铺⼩编整理了以下的内容,希望对您有所帮助。

⼀、申根签证

申根签证是指根据申根协议⽽签发的签证。

这项协议由于在卢森堡的申根签署⽽得名,协议规定了成员国的单⼀签证政策。

据此协议,任何⼀个申根成员国签发的签证,在所有其他成员国也被视作有效,⽽⽆需另外申请签证。

⽽实施这项协议的国家便是通常所说的“申根国家”。

⼆、ESP申根是什么意思

西班⽛申根签证,申根签证

由以下国家签发:奥地利AUT,⽐利时BEL,捷克CZE,丹麦DNK,爱沙尼亚,芬兰,法国FRA,德国D,希腊GRE,匈⽛利HUN,冰岛,意⼤利ITL,拉脱维亚,⽴陶宛,卢森堡,马⽿他,荷兰NLD,挪威NOR,波兰,葡萄⽛POL,斯洛伐克,斯洛⽂尼亚,西班⽛ESP,瑞典SWE,瑞⼠GRC。

有⼀个申根国家签证其他地⽅也可以去奥地利AUT,⽐利时BEL,捷克CZE,丹麦DNK,芬兰,法国FRA,德国D,希腊GRE,匈⽛利HUN,冰岛,意⼤利ITL,荷兰NLD,挪威NOR,波兰,葡萄⽛POL,西班⽛ESP,瑞典SWE,瑞⼠GRC都⽐较好签。

以上内容就是相关的回答,ESP为西班⽛的简称,⽽ESP就是西班⽛申根签证,如果我们想要在国外进⾏旅游或者,⽣活⼯作的话,就需要办这个国家的签证才可以⼊境,不同国家的申根签证是不⼀样的。

如果您还有其他法律问题的可以咨询店铺相关律师。

ESP协议121

ESP协议121ESP协议一、背景和目的ESP协议(Enhanced Security Protocol)是一种网络通信协议,旨在提供更高级别的数据安全和隐私保护。

本协议的目的是确保数据在传输过程中的机密性、完整性和可用性。

二、定义和术语1. ESP:Enhanced Security Protocol,增强安全协议。

2. 数据机密性:确保数据在传输过程中不被未经授权的人员访问或泄露。

3. 数据完整性:确保数据在传输过程中不被篡改或损坏。

4. 数据可用性:确保数据在传输过程中能够被预期的接收方正确接收和解读。

三、协议内容1. 协议版本控制a. 协议的版本号将以“ESP-X.X”形式表示,其中X.X代表主版本号和次版本号。

b. 协议的版本更新将由协议撰写专家小组负责,并通过协议发布渠道进行通知。

2. 数据加密a. 数据传输过程中,使用对称加密算法对数据进行加密。

b. 加密算法的选择应基于安全性和性能的平衡考虑。

c. 加密密钥的生成、分发和管理应遵循安全最佳实践。

3. 数据完整性保护a. 使用消息认证码(MAC)算法对数据进行签名,以确保数据在传输过程中不被篡改。

b. MAC算法的选择应基于安全性和性能的平衡考虑。

c. MAC密钥的生成、分发和管理应遵循安全最佳实践。

4. 会话密钥管理a. 会话密钥是用于对称加密和MAC算法的密钥。

b. 会话密钥的生成应使用安全的随机数生成器。

c. 会话密钥的分发和更新应采用安全的密钥交换协议。

5. 密钥协商a. 密钥协商过程应使用安全的密钥交换协议,例如Diffie-Hellman密钥交换协议。

b. 密钥协商过程中的身份验证和密钥确认应采用安全的身份验证机制。

6. 安全参数协商a. 在协议建立过程中,双方应协商和确认使用的加密算法、MAC算法和密钥长度等安全参数。

b. 安全参数的选择应基于安全性和性能的平衡考虑。

7. 会话管理a. 协议应支持会话的建立、维护和终止。

ESP协议121

ESP协议演示1.ESP协议的简单介绍 (2)2.ESP包格式 (2)3.需求分析 (3)4.协议的处理过程 (3)1)外出分组的处理。

(3)(2)进入分组的处理 (4)5.详细设计 (4)6.总结体会 (6)1.ESP协议的简单介绍IPsec 封装安全负载(IPsec ESP)是IPsec体系结构中的一种主要协议,其主要设计来在IPv4和IPv6 中提供安全服务的混合应用。

IPsec ESP 通过加密需要保护的数据以及在IPsec ESP 的数据部分放置这些加密的数据来提供机密性和完整性。

且ESP加密采用的是对称密钥加密算法,能够提供无连接的数据完整性验证、数据来源验证和抗重放攻击服务。

根据用户安全要求,这个机制既可以用于加密一个传输层的段(如:TCP、UDP、ICMP、IGMP),也可以用于加密一整个的IP 数据报。

封装受保护数据是非常必要的,这样就可以为整个原始数据报提供机密性。

ESP头可以放置在IP 头之后、上层协议(传输层)头之前(传输模式),或者在被封装的IP 头之前(隧道模式)。

ESP 包含一个非加密协议头,后面是加密数据。

该加密数据既包括了受保护的ESP头字段也包括了受保护的用户数据,这个用户数据可以是整个IP 数据报,也可以是IP 的上层协议帧(如:TCP 或UDP)。

2.ESP包格式ESP头包含下面一些字段:安全参数索引SPI(32位):这个值,和IP头之前的目标地址以及协议结合在一起,用来标识用于处理数据包的特定的那个安全关联。

SPI本身是个任意数,一般是在IKE交换过程中由目标主机选定的。

列号(32位):序列号是一个独一无二的、单向递增的、并由发送端插在ESP头的一个号码。

发送方的计数器和接收方的计数器在一个SA建立时被初始化为0,使用给定SA发送的第一个分组的序列号为1,如果激活抗重播服务(默认地),传送的序列号不允许循环。

因此,在SA上传送第232个分组之前,发送方计数器和接收方计数器必须重新置位(通过建立新SA和获取新密钥),序列号使ESP具有了抵抗重播攻击的能力。

ESP协议121

ESP协议121协议名称:ESP协议1211. 引言ESP协议121是为了确保在特定环境下设备之间的安全通信而制定的协议。

本协议旨在确保数据的保密性、完整性和可用性,并为参与方提供一致的通信标准。

2. 定义2.1 ESP(Encapsulating Security Payload):在IP层提供数据保护的协议。

2.2 参与方:指使用ESP协议进行通信的设备或实体。

3. 目标ESP协议121的目标是:3.1 提供机密性:确保通过ESP协议传输的数据在传输过程中不被未经授权的第三方访问。

3.2 提供完整性:防止数据在传输过程中被篡改或损坏。

3.3 提供可用性:确保数据在传输过程中的可靠性和可用性。

4. 协议规范4.1 ESP头部:ESP协议使用ESP头部来封装传输的数据。

头部包含以下字段:- SPI(Security Parameters Index):用于标识安全参数的索引。

- 序列号:用于确保数据包的顺序性和完整性。

- 验证数据:用于验证数据的完整性。

- 加密数据:对传输的数据进行加密。

4.2 加密算法:ESP协议支持以下加密算法:- 3DES(Triple Data Encryption Standard):使用三次DES加密算法进行数据加密。

- AES(Advanced Encryption Standard):使用AES加密算法进行数据加密。

4.3 安全关联:参与方在通信之前需要建立安全关联。

安全关联包括以下步骤:- 密钥交换:参与方通过密钥交换协议来协商共享密钥。

- 安全参数协商:参与方协商并交换安全参数,包括SPI和加密算法等。

4.4 安全策略:参与方可以定义安全策略来指定对特定数据的保护要求。

安全策略包括以下内容:- 安全参数:定义安全关联所需的安全参数,如SPI和加密算法。

- 安全要求:定义对数据的保护要求,如机密性和完整性等。

4.5 安全管理:参与方应实施有效的安全管理措施来确保ESP协议的安全性。

ESP协议121

ESP协议121协议名称:ESP协议1211. 引言本协议旨在确立双方之间的合作关系,并明确双方在合作过程中的权利和义务。

双方应在诚信、平等和互利的基础上进行合作,共同推动合作项目的顺利进行。

2. 定义2.1 本协议中的"甲方"指代合作方A,"乙方"指代合作方B。

2.2 "合作项目"指代双方共同进行的特定项目,具体内容在后续章节中详细描述。

3. 合作范围3.1 双方同意合作开展ESP(Electronic Security Protocol)协议121项目。

3.2 项目目标:开发一种安全、高效、可靠的电子通信协议,以满足双方在信息交换和数据传输方面的需求。

4. 项目内容4.1 双方将共同参与ESP协议121的设计、开发和测试工作,确保协议的可行性、安全性和稳定性。

4.2 甲方负责协议的需求分析、设计和编码工作。

4.3 乙方负责协议的测试、验证和性能优化工作。

4.4 双方将定期召开工作会议,共同讨论项目进展、解决问题并制定下一步工作计划。

5. 知识产权5.1 双方均保留各自在合作项目中所贡献的知识产权。

5.2 甲方在项目中创造的知识产权归甲方所有,乙方对此不享有任何权益。

5.3 乙方在项目中创造的知识产权归乙方所有,甲方对此不享有任何权益。

5.4 双方同意在项目完成后,互相交换并签署知识产权转让协议,以明确各自在项目中创造的知识产权的归属。

6. 保密条款6.1 双方同意在合作过程中保守对方提供的商业机密和技术信息,不得向任何第三方泄露。

6.2 双方同意将商业机密和技术信息仅限于合作项目的目的使用,并采取必要的措施保护其安全性和机密性。

7. 期限与终止7.1 本协议自双方签署之日起生效,有效期为两年。

7.2 若双方在有效期届满前达成书面一致,可延长本协议的有效期。

7.3 若一方违反本协议的条款,且在收到对方书面通知后未在合理时间内纠正违约行为,对方有权提前终止本协议。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

ESP协议演示

1.ESP协议的简单介绍 (2)

2.ESP包格式 (2)

3.需求分析 (3)

4.协议的处理过程 (3)

1)外出分组的处理。

(3)

(2)进入分组的处理 (4)

5.详细设计 (4)

6.总结体会 (6)

1.ESP协议的简单介绍

IPsec 封装安全负载(IPsec ESP)是IPsec体系结构中的一种主要协议,其主要设计来在IPv4和IPv6 中提供安全服务的混合应用。

IPsec ESP 通过加密需要保护的数据以及在IPsec ESP 的数据部分放置这些加密的数据来提供机密性和完整性。

且ESP加密采用的是对称密钥加密算法,能够提供无连接的数据完整性验证、数据来源验证和抗重放攻击服务。

根据用户安全要求,这个机制既可以用于加密一个传输层的段(如:TCP、UDP、ICMP、IGMP),也可以用于加密一整个的IP 数据报。

封装受保护数据是非常必要的,这样就可以为整个原始数据报提供机密性。

ESP头可以放置在IP 头之后、上层协议(传输层)头之前(传输模式),或者在被封装的IP 头之前(隧道模式)。

ESP 包含一个非加密协议头,后面是加密数据。

该加密数据既包括了受保护的ESP头字段也包括了受保护的用户数据,这个用户数据可以是整个IP 数据报,也可以是IP 的上层协议帧(如:TCP 或UDP)。

2.ESP包格式

ESP头包含下面一些字段:

安全参数索引SPI(32位):这个值,和IP头之前的目标地址以及协议结合在一起,用来标识用于处理数据包的特定的那个安全关联。

SPI本身是个任意数,一般是在IKE交换过程中由目标主机选定的。

列号(32位):序列号是一个独一无二的、单向递增的、并由发送端插在ESP头的一个号码。

发送方的计数器和接收方的计数器在一个SA建立时被初始化为0,使用给定SA发送的第一个分组的序列号为1,如果激活抗重播服务(默认地),传送的序列号不允许循环。

因此,在SA上传送第232个分组之前,发送方计数器和接收方计数器必须重新置位(通过建立新SA和获取新密钥),序列号使ESP具有了抵抗重播攻击的能力。

荷载数据(可变):通过加密保护的传输层协议内容(传输方式)或IP包(通道模式)。

如果受保护数据需要加密同步数据,那么初始化向量IV可以在受保护数据字段的开头携带,并且IV通常不加密,但经常被看作是密文的一部分。

填充项(0~255字节):主要用于加密算法要求明文使某个数目字节的倍数、保证填充长度字段和下一个头字段排列在32位字的右边、提供部分业务流机密性。

填充长度(8位):指出填充字节的数目。

下一个头(8位):标识受保护数据的第一个头。

例如,IPv6中的扩展头或者上层协议标识符。

认证数据(可变):完整性检查值。

验证数据是可变长字段,它包含一个完整性校验值(ICV),

ESP分组中该值的计算不包含验证数据本身。

字段长度由选择的认证算法指定。

验证数据字段是可选的,只有SA选择验证服务,才包含验证数据字段。

验证算法规范必须指定ICV长度、验证的比较规则和处理步骤。

3.需求分析

ESP不仅为IP 负载提供身份验证、完整性和抗重播保护,还提供机密性。

传输模式中的ESP不对整个数据包进行签名,只对IP 负载(而不对IP 报头)进行保护。

ESP可以独立使用,也可与AH组合使用。

所提供服务集由安全关联(SA)建立时选择的选项和实施的布置来决定,机密性的选择与所有其他服务相独立。

但是,使用机密性服务而不带有完整性/认证服务(在ESP 或者单独在AH 中)可能使传输受到某种形式的攻击以破坏机密性服务。

数据源验证和无连接的完整性是相互关联的服务,它们作为一个选项与机密性(可选择的结合提供给用户。

只有选择数据源认证时才可以选择抗重播服务,由接收方单独决定抗重播服务的选择。

4.协议的处理过程

传输模式与通道模式下受ESP保护的一个IP包,如下图:

1)外出分组的处理。

对在IPv4上运行的传输模式应用来说,ESP头紧跟IP头,IP头的协议字段被复制到ESP头

的下一个头字段中,ESP头的其余字段则被填满。

SPI(安全参数索引)字段分配到的是来自SAD(安全关联数据库)的,用来对这个包进行处理的特定SA的SPI;填充序列号字段的是序列中的下一个值;填充数据会被插入,其值被分配;同时分配的还有填充长度值。

随后,IP头的协议字段得到的是ESP的值50。

ESP头可插在任意一个扩展头之后。

对通道模式应用来说,ESP头是加在IP包前面的;其他字段的填充方式和在传输模式中一样。

随后,在ESP头的前面新增了一个IP头,并对相应的字段进行填充(赋值)—源地址对应于应用ESP的那个设备本身;目标地址取自于用来应用ESP的SA;协议设为50;其他字段的值则参照本地的IP处理加以填充。

不管哪种模式下,接下去的步骤都是相同的。

从恰当的SA中选择加密器(加密算法),对包进行加密(从载荷数据的开头,一直到下一个头字段)。

随后,使用恰当的SA中的验证器,对包进行验证(自ESP头开始,中间经过加密的密文,一直到ESP尾)。

随后,将验证器的结果插入ESP尾的验证数据字段中。

对外出数据包进行处理的最后一步是:重新计算位于ESP前面的IP头的校验和。

注意:在添加ESP头时,不必进行分段检查。

如果结果包(在已采用ESP之后)大于它流经的那个接口的MTU(最大传输单元),只好对它进行分段。

这和一个完整的ESP包离开该设备,并在网络中的某个地方被分成段没有什么区别。

(2)进入分组的处理

接收端在收到一个ESP包之后,若不对这个包进行处理,就无法得知它究竟处于通道模式,还是传输模式。

根据对这个包进行处理的SA,便可知道它到底处在什么模式下。

但除非完成了对它的解密,实际上不可能知道ESP保护的是什么。

如果收到的IPSec包是一个分段,必须把它保留下来,直到这个包的其他部分收完为止,即在ESP处理之前进行重组。

收到一个(已重组的)包含ESP头的包时,根据目的IP地址、安全协议(ESP)和SPI,接收方确定适当的SA。

SA指出序列号字段是否被校验,验证数据字段是否存在,它将指定解密和完整性校验值ICV计算(如果适用)使用的算法和密钥。

如果本次会话没有有效的SA存在(例如接收方没有密钥),接收方必须丢弃分组,这是可审核事件。

该事件的核查日志表项应该包含SPI的值、接收的日期/时间、源地址、目的地址、序列号和(IPv6)明文信息流ID。

一旦验证通过了一个有效的SA,就可用它开始包的处理。

5.详细设计

利用visual c作出ESP协议演示过程。

(备用方案HTML)

每当我们鼠标落在某个位置时,那部分的字都会出变色,并弹出一个解释框,详细解释其功能及其作用。

我们会做一个动画来演示ESP的处理过程和加密传输过程。

首页页面设计图

当点击GO>>字样就会进入下个页面。

随意点击某个选项就会显示你想看到的内容。

(待续)

效果图

6.总结体会。