希尔密码的破解

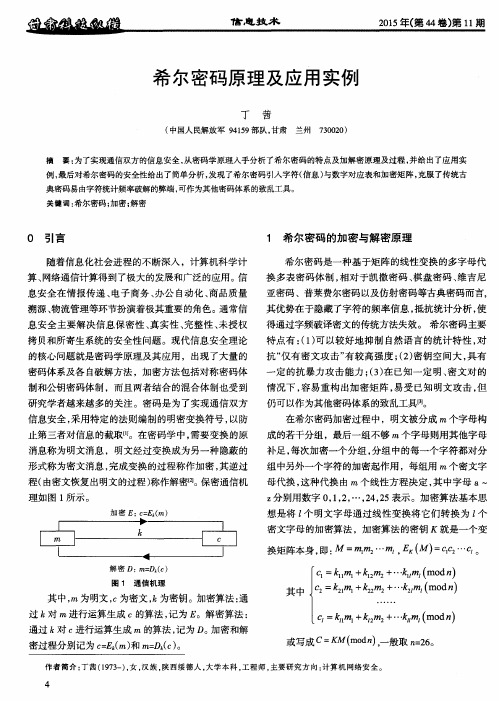

希尔密码原理及应用实例

c1

mI

解 密: M= K C ( m o d 2 6 ) 。

注: 其中所有算术运算都在模 2 6 下进行 , m为某个

因此 , g o o d的加 密结 果 为 E AB O 。

S t e p 3 : 解密计算

固定的正整数,密钥

上的 可逆矩阵} ( m o d 2 6 ) ,

k l z m

2+

.

.

.

k l , m

, m o

(d n )

)

图 1 通 信 机 理

其中, m为明文 , c 为密文 , 为密钥。加密算法: 通 过 对 m进行运算生成 c 的算法 , 记为 E 。解密算法 :

通过 | j } 对 c进行运 算生 成 m 的算 法 , 记 为 D。 加密 和解 密过 程分 别记 为 c = ( m) 和m = D ( c o

想是将 Z 个 明 文字 母 通 过 线 性变 换 将 它 们转 换 为 Z 个

信息安全 , 采用特定 的法则编制 的明密变换符号 , 以防

止第三者对信息的截取[ 1 ] 。在密码学中, 需要变换的原

消息称 为 明文 消息 ,明文 经过 变换 成 为另 一 种 隐蔽 的

形式称为密文消息 , 完成变换的过程称作加密 , 其逆过 程( 由密文恢复出明文的过程 ) 称作解密t 2 1 。 保密通信机

算、 网络通信计算得到了极大的发展和广泛的应用。 信 息安全在情报传递 、 电子商务 、 办公 自动化 、 商品质量 溯源 、 物流管理等环节扮演着极其重要 的角色。 通常信 息安全主要解决信息保密性 、 真实性 、 完整性 、 未授权

1 希尔密码 的加 密与解 密原理

密码竞赛单选题库

答案100%正确1.一份文件为机密级,保密期限是10年,应当标注为_____。

(C )A.机密10年B.机密★C.机密★10年D.机密★★10年2.下列密码体制是对Rabin方案的改进的是(B)A.ECCB.WilliamsC.McElieceD.ELGamal3.领导干部阅办秘密文件、资料和办理其他属于国家秘密的事项,应在_____内进行。

(A )A.办公场所B.家中C.现场D.保密场所4.Vigenere密码是由(C)国密码学家提出来的。

A.英B.美C.法D.意大利5.下列几种加密方案是基于格理论的是(D )A.ECCB.RSAC.AESD.Regev6.希尔密码是由数学家Lester Hill于()年提出来的。

CA.1927B.1928C.1929D.19307.维吉利亚密码是古典密码体制比较有代表性的一种密码,其密码体制采用的是()。

CA.置换密码B.单表代换密码C.多表代换密码D.序列密码8.密钥为“ISCBUPT”,利用Playfair密码算法,将明文“steganographia”加密,其结果为(A)。

A.GNTLTONHOEAFCPB.GNTLTONHOEBFCPC.GNTLTONHOEAFCTD.GNTLTONHOHAFCP9.凯撒密码体制是一种加法密码,现有凯撒密码表,其密钥为k=3,将密文mldrbxnhsx解密后,明文为(C)。

A.jiaoyukepxB.ijaoyukepuC.jiaoyukepuD.aojuyukepu10.二战时期的日本海军使用的_____系列密码使得日本在二战初期的密码战中处于领先地位。

(C)A.“紫色”B.“红色”C.JND.JPN11.机密级计算机,身份鉴别口令字的更新周期为_____。

(B )A.3天B.7天C.15天D.18天12.下列攻击方法可用于对消息认证码攻击的是(A)A.重放攻击B.字典攻击C.查表攻击D.选择密文攻击13.确定保密要害部门、部位应当遵循的原则是_____。

mysql hash 密码破解的方法

mysql hash 密码破解的方法【最新版3篇】《mysql hash 密码破解的方法》篇1MySQL 密码是通过SHA-1 哈希算法进行加密的,因此通过暴力破解来获取密码是不可行的。

但是,可以通过以下方法来尝试破解MySQL 密码:1. 使用已经泄露的密码字典文件:可以使用已经泄露的密码字典文件,例如从数据泄露事件中获得的密码列表,来尝试破解MySQL 密码。

2. 使用密码破解工具:有一些密码破解工具,例如Hydra、Nmap、John the Ripper 等,可以尝试破解MySQL 密码。

这些工具可以使用字典攻击、暴力破解等方法来破解密码。

3. 利用MySQL 漏洞:有些MySQL 版本存在漏洞,例如密码加密算法的实现漏洞,可以利用这些漏洞来破解密码。

但是,这些漏洞通常已经被修复,因此需要使用较旧的MySQL 版本。

需要注意的是,尝试破解MySQL 密码可能是非法的,并且在许多国家和地区被视为犯罪行为。

《mysql hash 密码破解的方法》篇2MySQL 密码破解的方法包括以下几种:1. 使用MySQL 自带的命令行工具mysqladmin,在命令行中输入以下命令:```mysqladmin -u username -p password```如果密码正确,MySQL 将会返回“Access granted”的消息,否则会返回“Access denied”的消息。

2. 使用MySQL 的连接器软件,例如MySQL Workbench、phpMyAdmin 等,使用这些软件可以轻松地更改密码。

3. 使用第三方密码破解工具,例如John the Ripper、Hydra 等,这些工具可以对MySQL 密码进行暴力破解。

需要注意的是,MySQL 密码的破解难度较高,如果密码设置得当,很难被破解。

《mysql hash 密码破解的方法》篇3MySQL 密码是通过SHA-1 哈希算法进行加密的,因此可以通过暴力破解、字典攻击、雨林攻击等方法来破解MySQL 密码。

高级表白密码解密36种

高级表白密码解密36种•相关推荐高级表白密码(解密36种)密码是一种用来混淆的技术,使用者希望将正常的(可识别的)信息转变为无法识别的信息。

但这种无法识别的信息部分是可以再加工并恢复和破解的。

下面是店铺为大家收集的高级表白密码(解密36种),欢迎阅读,希望大家能够喜欢。

高级表白密码(1):反字母表(埃特巴什码Atbash):r olev f表白解密:把26个字母对折(词穷,暂且这样描述。

)就会得到:A B C D E F G H I J K L MZ Y X W V U T S R Q P O N所以,R对应的就是I,E对应的就是L,O对应的就是L,L对应的就是O,E对应的就是V,V对应的就是E,F对应的就是U答案:I LOVE U 。

或者我们能够用这个:R OLEV BLF,对应的也就是I LOVE YOU 了。

高级表白密码(2):整句倒序:u evol i高级表白密码(3):翻译密码:墙眼睛膝盖墙壁=Wall,眼睛=eye,膝盖=knee。

那么谐音就是“我爱你”。

高级表白密码(4):单词倒序:i evol u高级表白密码(5):空格重组:il ov eu表白解密:这个表白密码也容易识别,两个空格移位即可。

高级表白密码(6):大小写变化:ilOvEU表白解密:这个很简单,换成我们常见的大小写即可。

高级表白密码(7):字母表白数字密码:9121522521表白解密:从1开始到26,分别表示从A到Z,即:A(1)B (2) C(3) D(4) E(5) F(6) G(7) H(8) I(9) J(10)K(11) L(12) M(13) N(14) O(15) P(16) Q(17) R (18)S(19)T(20)U(21)V(22)W(23)X(24)Y (25) Z(26)。

9=I12=L15=O22=V5=E21=U结果是 I LOVE U。

所以,当你发送这样一串数字给你喜欢的人的时候,跟他(她)说这是一串异常异常有意义的数字,让他(她)解开。

希尔密码解密过程

希尔密码解密过程

嘿,朋友们!今天咱就来讲讲希尔密码的解密过程,这可有意思啦!

你想想,密码就像是一个神秘的盒子,里面藏着重要的信息,而我们就是要找到打开这个盒子的钥匙。

希尔密码就是这样一个特别的盒子哦!

解密希尔密码,首先得有一把关键的“钥匙”,也就是矩阵。

这矩阵就像是一把神奇的魔法钥匙,能解开密码的秘密。

比如说,我们拿到了一段加密后的信息,就好像是一堆乱码。

这时候,就得靠我们的矩阵来大显身手啦!我们把加密后的信息按照一定的规则

与矩阵进行运算。

这就好比我们在走迷宫,矩阵就是我们的指引。

我们跟着它一步一步地走,慢慢地就能找到出口,也就是解密后的信息啦!

有时候可能会遇到一些困难,哎呀,就像在迷宫里遇到了死胡同一样。

但别着急呀,我们可以换个思路,再试试别的方法。

解密希尔密码不就是这样嘛,得有点耐心,有点智慧。

你看,这多像我们生活中的难题呀,有时候得绕几个弯才能找到解决办法呢!

我们不断地尝试,不断地探索,就不信解不开这个密码。

说不定在这个过程中,还能发现一些有趣的规律呢!

就像我们平时玩游戏一样,解密希尔密码也是一个充满挑战和乐趣的过程呀。

你可以想象一下,当你终于解开密码,看到那些原本神秘的信

息展现在你眼前时,那得多有成就感啊!

而且哦,这还能锻炼我们的思维能力呢,让我们的大脑变得更聪明。

总之呢,希尔密码的解密过程就像是一场奇妙的冒险,充满了未知和

惊喜。

大家可别错过这个有趣的体验呀,赶紧去试试吧!。

hill密码加密例题

hill密码加密例题Hill密码是一种基于线性代数的密码算法,它使用矩阵运算来进行加密和解密。

下面我将给出一个Hill密码加密的例题,并从多个角度进行全面解答。

假设我们要加密的明文是:"HELLO",并且我们选择使用2x2的密钥矩阵进行加密。

密钥矩阵可以表示为:K = [[2, 3],。

[1, 4]]现在,我们将按照Hill密码的加密步骤来进行加密:步骤1: 明文转化为数字。

首先,我们需要将明文转化为对应的数字。

通常可以使用字母表来进行映射,比如A对应0,B对应1,以此类推。

在这个例题中,我们使用A=0,B=1,C=2,...,Z=25的映射方式。

所以,"HELLO"可以转化为[7, 4, 11, 11, 14]。

步骤2: 分组。

然后,我们将数字分组,每个组的长度与密钥矩阵的行数相同。

在这个例题中,由于密钥矩阵是2x2的,所以我们将数字分组为[[7, 4], [11, 11], [14]]。

步骤3: 矩阵乘法。

接下来,我们将每个分组与密钥矩阵进行矩阵乘法运算。

对于每个分组,我们将其转化为一个行向量,并与密钥矩阵进行乘法运算。

在这个例题中,第一个分组[7, 4]与密钥矩阵K进行乘法运算,得到的结果为[2, 29]。

步骤4: 取模运算。

然后,我们对矩阵乘法的结果进行取模运算,通常取模26。

这是因为我们使用了26个字母的字母表。

在这个例题中,对于矩阵乘法的结果[2, 29],我们进行取模26运算,得到[2, 3]。

步骤5: 数字转化为密文。

最后,我们将取模运算的结果转化为对应的字母。

在这个例题中,[2, 3]对应的字母是"C"和"D"。

所以,加密后的密文为"CD"。

综上所述,使用2x2的密钥矩阵K对明文"HELLO"进行Hill密码加密后得到的密文为"CD"。

从多个角度来看,Hill密码的加密过程涉及到了线性代数的矩阵运算,包括矩阵乘法和取模运算。

希尔密码对照表

希尔密码对照表

希尔密码(Hill)加密方式使用了矩阵的相关知识,包括矩阵的逆和矩阵相乘。

其对照表如下:

小写字母a-z在希尔密码中对应于数字1-26。

在明文转换为数字的过程中,使用的转换方式为abcdefghijklmnopqrstuvwxyz 。

秘钥矩阵是一个nxn阶的方阵,其行列式必须与26互质。

明文矩阵的构建依据秘钥矩阵的阶数,由于加密时需要相乘,秘钥矩阵的行数(n)要等于明文矩阵的列数,不足的补0。

加密过程和解密过程是一样的,只是一个乘的是秘钥矩阵,一个乘的是秘钥矩阵的逆矩阵。

具体操作时,还需要注意明文和密文的长度问题,并按照正确的公式进行操作。

以上内容仅供参考,如有任何疑问或需要进一步了解希尔密码对照表的使用方式,建议咨询专业密码学家或数学专家。

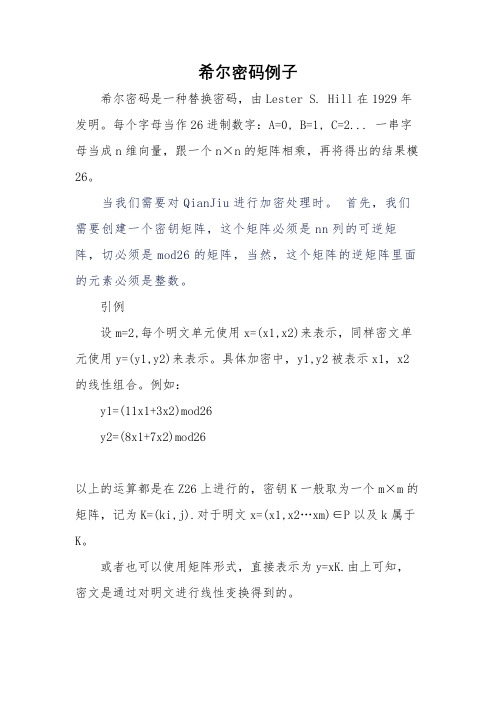

希尔密码例子

希尔密码例子

希尔密码是一种替换密码,由Lester S. Hill在1929年发明。

每个字母当作26进制数字:A=0, B=1, C=2... 一串字母当成n维向量,跟一个n×n的矩阵相乘,再将得出的结果模26。

当我们需要对QianJiu进行加密处理时。

首先,我们需要创建一个密钥矩阵,这个矩阵必须是nn列的可逆矩阵,切必须是mod26的矩阵,当然,这个矩阵的逆矩阵里面的元素必须是整数。

引例

设m=2,每个明文单元使用x=(x1,x2)来表示,同样密文单元使用y=(y1,y2)来表示。

具体加密中,y1,y2被表示x1,x2的线性组合。

例如:

y1=(11x1+3x2)mod26

y2=(8x1+7x2)mod26

以上的运算都是在Z26上进行的,密钥K一般取为一个m×m的矩阵,记为K=(ki,j).对于明文x=(x1,x2…xm)∈P以及k属于K。

或者也可以使用矩阵形式,直接表示为y=xK.由上可知,密文是通过对明文进行线性变换得到的。

接下来我们主要来考虑解密的过程,也就是如何从y算出x.根据线性代数的知识我们很容易想到求矩阵的逆矩阵K-1来进行解密变换,相应的明文应该为x=yK-1。

hill密码算法

hill密码算法(最新版)目录1.Hill 密码算法概述2.Hill 密码算法的原理3.Hill 密码算法的优缺点4.Hill 密码算法的应用5.总结正文1.Hill 密码算法概述Hill 密码算法,又称希尔密码,是一种基于替换的古典密码。

该密码算法是由英国密码学家 George C.Hill 在 19 世纪末 20 世纪初发明的,主要用于保护军事通信中的秘密信息。

与更早的 Vigenère 密码类似,Hill 密码通过对明文中的字符进行多字母替换来实现加密,但其替换方式更为复杂。

2.Hill 密码算法的原理Hill 密码算法的核心思想是利用一个固定的密钥(通常是一个单词或短语)来重新排列明文中的字母。

具体来说,明文中的每个字母都会根据密钥中对应的字母进行替换,替换后的字母再按照一定顺序排列。

这样,明文经过加密后,会变成一段看似无意义的文字。

Hill 密码算法的具体步骤如下:(1) 将明文中的每个字母用密钥中的字母替换。

例如,如果密钥是“abc”,那么明文中的“a”会替换为“b”,“b”会替换为“c”,“c”会替换为“a”。

(2) 将替换后的字母按照一定顺序重新排列。

这一步通常需要借助一个称为“密钥长度”的参数。

例如,如果密钥长度为 3,那么替换后的字母会按照每隔 3 个字母进行排列。

(3) 将排列好的字母作为密文进行传输。

3.Hill 密码算法的优缺点Hill 密码算法的优点是相对简单易懂,且在当时具有较强的安全性。

然而,随着密码学研究的深入,人们逐渐发现了 Hill 密码算法的缺点,如密钥长度较短时容易受到字频分析的攻击,以及替换方式较为单一等。

这使得 Hill 密码算法逐渐被更先进的密码算法所取代。

4.Hill 密码算法的应用尽管 Hill 密码算法在现代密码学中已不再具有实用价值,但它仍然具有一定的历史意义。

作为古典密码学的一个重要组成部分,Hill 密码算法为后世研究者提供了很多有关密码学的启示和灵感。

windows口令破解GetHashes

windows口令破解GetHashes(1)Windows系统下的Hash密码格式Windows系统下的Hash密码格式为:用户名称:RID:LM-Hash值:NT-Hash值例如:Administrator:500:C8825DB10F2590EAAAD3B435B51404EE:683020925C5D8569 C23AA724774CE6CC:::表示用户名称为:AdministratorRID为:500LM-Hash值为:C8825DB10F2590EAAAD3B435B51404EENT-Hash值为:683020925C5D8569C23AA724774CE6CC(2)Windows下LM-Hash值生成原理"WELCOME" -> 57454C434F4D4500000000000000如果明文口令经过大写变换后的二进制字符串不足14字节,则需要在其后添加0x00补足14字节。

然后切割成两组7字节的数据,分别经str_to_key()函数处理得到两组8字节数据:57454C434F4D45 -str_to_key(-> 56A25288347A348A00000000000000 -str_to_key(-> 000000000000000056A25288347A348A -对4B47532140232425进行标准DES加密->C23413A8A1E7665F0000000000000000 -对4B47532140232425进行标准DES加密->AAD3B435B51404EE将加密后的这两组数据简单拼接,就得到了最后的LM Hash。

LM Hash: C23413A8A1E7665FAAD3B435B51404EEWindows下NTLM Hash生成原理IBM设计的LM Hash算法存在几个弱点,微软在保持向后兼容性的同时提出了自己的挑战响应机制,NTLM Hash便应运而生。

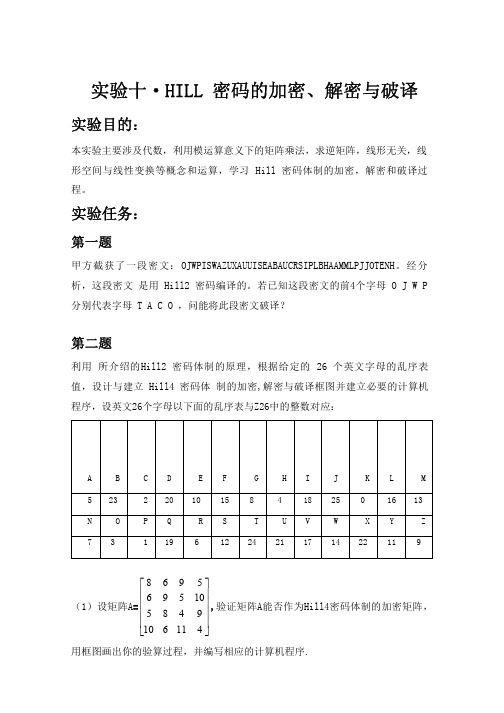

Hill密码的加密、解密与破译

⎡8 6 9 5⎤

⎢ ⎢

6

9

5

10⎥⎥

⎢5 8 4 9⎥

⎢⎣10

6 11

4

⎥ ⎦

计算机求解

设置明文字母表后,选择【根据明文密文求解加密矩阵…】,选择【Hill4 (4*4)矩阵】,输 入明文 DELAYOPERATIONSU,密文 JCOWZLVBDVLEQMXC,单击【求解加密矩阵】,在左下角可 以得到加密矩阵:

(3)理论计算

由于求解四阶的加密矩阵需要四组线性无关的明文向量和密文向量。所以原问题就是判断 所给的明文和密文所对应的列向量组是否线性相关。 先根据表值写出明文对应的列向量:

⎛ 25 ⎞

⎜ ⎜

2

⎟ ⎟

⎜3⎟

⎜ ⎝

1

4

⎟ ⎠

⎛9⎞

⎜ ⎜

1

6

⎟ ⎟

⎜17 ⎟

⎜ ⎝

2

3

⎟ ⎠

⎛ 20 ⎞

⎜ ⎜

17

⎟ ⎟

⎜16 ⎟

⎡8 6 9 5⎤

⎢ ⎢

6

9

5

10⎥⎥

⎢5 8 4 9⎥

⎢⎣10

6 11

4

⎥ ⎦

第三题

理论计算

找出RH NI对应的列向量为:

与TH HE对应的列向量为:

⎛⎜⎝177⎞⎟⎠,

⎛13⎞ ⎜⎝8⎟⎠

⎛⎜⎝179 ⎞⎟⎠,⎛⎜⎝ 74 ⎞⎟⎠

由出现的频率统计可知有两种可能:THHE→RHNI,THHE→NIRH

利用上面的表值与加密矩阵给此明 文加密,并将得到的密文解密,画出加密与解 密过程的框图并编写相应的计算机程序。 (3)已知在上述给定表值下的一段 Hill4 密码的密文为

数学实验-希尔密码的破译

数学实验:希尔密码的破译一、问题重述:找出元素属于Z(26)的所有可能的Hill密码加密矩阵,若截获了如下一段密文:CKYNOHKQMAXJQBHAZWUHDAOQWXIPQZBKMPUTIPVSWSBYXKKWQHADMBDM且知道它是根据表10.1按Hill(2)密码加密的,你能否将他解密?二、基本思路:(1)先穷举列出所有可以作为解密矩阵的矩阵,然后依次解密得到明文对应的数字矩阵,通过程序运行可以得到明文(2)通过频率统计攻击不符合要求的明文进行筛选,得到符合要求的明文,然后进行人工选择即可。

三、解答:1、将字母转化为数字矩阵。

我们通过matlab编程实现,代码如下:function [Z] = zimu_shuzi(X,a)%a是字符串长度除以2X=strrep(X,'Z','@');Y=abs(X)-64;for i=1:aZ(:,i)=Y(1,2*i-1:2*i)';endZ=mod(Z,26);%此程序经检验无误。

End经过此程序后我们得到2、将此值赋给C,对C应用程序暴力破解,其代码如下:function[]= Copyblpj_hypy(a,d,C)%输入解密矩阵的第一个元素a,密文长度的一半d,及密文矩阵。

for b=0:25for i=0:25for j=0:25X=[a,b;i,j];D=det(X);D=round(D);if gcd(D,26)~=1elseH=mod(X*C,26);D=0;for k=1:dD(1,2*k-1:2*k)=H(:,k)';endD=mod(D,26);M=char(D+64);M=strrep(M,'@','Z');%由于表10-1中Z的值域ascii码不能应用其他字母的对应关系,所以先用替换的方法换成@保证程序正确运行ifsize(strfind(M,'I'),2)>=3&&size(strfind(M,'N'),2)>=3&&size(strfind(M, 'D'),2)<=2&&size(strfind(M,'C'),2)<=2&&size(strfind(M,'L'),2)<=2&&siz e(strfind(M,'Q'),2)<=2&&size(strfind(M,'K'),2)<=2&&size(strfind(M,'V' ),2)==0%通过汉语拼音的频率来攻击、筛选。

希尔密码的破解

希尔密码(Hill Cipher)简介: 希尔密码是基于矩阵的线性变换, 希尔密码相对于前面介绍的移位密码以及放射密码而言, 其最大的好处就是隐藏了字符的频率信息, 使得传统的通过字频来破译密文的方法失效.安全性: 希尔密码不是足够安全的, 如今已被证实, 关于希尔密码的破解不在本文范围内, 有兴趣的朋友可以研读相关书籍以了解相关破译方法.希尔密码所需要掌握的前置知识:1) 线性代数基础知识.2) 初等数论基础知识.坦白来说, 大部分密码学都要用到线性代数以及初等数论中的知识, 所以我希望大家可以自行找来相关书籍完成基础知识的学习, 所以关于什么是矩阵,什么是单位矩阵我不打算细讲. 在希尔密码中, 具体的话, 会涉及到矩阵的运算, 及其初等变化等.约定:1) 希尔密码常使用Z26字母表, 在此贴中, 我们也以Z26最为字母表进行讲解.在附带源码中有两种字母表选择.2) 大家都知道最小的质数是2, 1 既不是质数也不是合数. 在此我们定义1对任何质数的模逆为其本身.因为对于任意质数n, 有: 1*1 % n = 1 的. 也应该是很好理解的.相关概念:线性代数中的逆矩阵: 在线性代数中, 大家都知道,对于一个n阶矩阵 M , 如果存在一个n阶矩阵 N ,使得 M * N = E (其中:E为n阶单位矩阵), 则称矩阵 N 为矩阵 M 的逆矩阵, 并记为 M^-1.比如 2阶矩阵 M = [3,6] , 则很容易得知其逆矩阵 :[2,7]M^-1 = [7/9, -2/3][-2/9, 1/3] .关于这个逆矩阵是如何计算出的, 通常的有两种方法:一是使用伴随矩阵, 通过计算行列式得到. 所用公式为: M^-1 = M^* / D . (其中M^*为M的伴随矩阵, D为M的行列式的值)二是通过增广矩阵, 在M右侧附加一个n阶单位矩阵, 再通过初等变换将增广矩阵的左侧变换为一个n阶单位矩阵, 这时右侧便是所求的逆矩阵.打住!! 我们到此先打住! 我们返回到希尔密码.希尔密码原理:加密者在对明文加密前会选择一个加密秘匙, 这个秘匙最终会以一个m矩阵的形式参与到加密算法中的. 在加密者选定了加密秘匙后, m便得到了确定,这时,加密者将明文按m个字母一组的形式分成多组, 最后一组不足m个字母的按特定的方式补齐. 这样就形成了很多组由m个字母组成的单个向量, 然后对每一个m阶向量, 我们用它去乘以确定好了的秘匙.如下为其中的一个分组A向量加密后变为B向量的过程:[A1,A2,A3 ... Am] * M = [B1,B2,B3 ... Bm] .我们将所有相乘后的向量连在一起, 便得到了密文. 这便是希尔密码的加密.加密是非常简单的, 我们接下来来看一下解密部分, 解密部分要比加密部分稍微复杂一点点.上面我们提到了矩阵的逆矩阵. 大家可能会想, 既然明文A向量乘以秘匙M矩阵就得到了密文B向量, 那么我们将B向量乘以M的逆矩阵, 不就可以得到A了吗?大家的想法不错, 但是请注意:我们上面的那个例子矩阵[3,6]的逆矩阵为[7/9, -2/3] , 发现了吧, 我们如果硬是去按常规方法计算M的逆矩阵的话, 你得到的[2,7] [-2/9, 1/3]很可能是一个含有分式的矩阵. 这显然是不符合要求的.(为什么? )__asm{cmp you, "想知道为什么"jnz @F]有的人会说,就算有分式又怎么样? 虽然分式在计算机中以浮点数体现, 但我还是让B乘以这个浮点数表示的M^1, 然后对结果进行四舍五入, 不久OK了? 不错这样是可以达到效果. 但是! 有以下几个缺点: 1): 平白无辜的扯到了浮点运算, 还要进行四舍五入, 降低了算法效率使其看起来相当愚蠢.2): 解密秘匙体现的局限性, 其实是这个意思: 假如现在为二战时期, 我们需要派一位特工在盟军的两个司令部之间传达密钥. 而且规定密钥只能以A~Z这26个字母的形式体现. 也即你的秘匙只能是字母构成的,接受方得到秘匙后按照Z26表对应将A当作0,B当作1,... Z当作25 来翻译, 然后解密. 这种情况下, 上面的分式就不好表示了. 当然在真实情况下, 密钥是怎么个传输法, 那还要区别对待.@@:于是, 我们想对于一个矩阵能否有另外一种的逆使得其各元素皆为Z26范围中的元素同时可以顺利地完成解密了? 当然有.方法一: 最小公倍数法这种方法是在前面的矩阵逆的基础上来做文章的. 如下.我们接着上面那个带分式的M^-1来说, 大家观察一下, 很容易知道, 其中的分母9 其实为原矩阵M的行列式值: 9 = 3*7 - 2*6;那我们将M^-1乘以9, 不就可以消掉分母了吗? 呵呵. 不行的.我们要想消掉分母, 肯定得乘以一个数, 那到底要乘以多少了. 这里因为我们是Z26的字母表. 我们要保证乘以一个数之后, 原来的明文字母所增大的部分一定得是26的整数倍. 也即如下第一步:设a为明文中的一个字母. x 为需要对当前的M^-1乘以的倍数. t为任意整数.ax = a + 26t. 恒成立. ==>> t = a(x-1)/26 .要想t为整数, 则 x = 26p+1 .p >=1. 这里我们一般取p =1 即可. 因此 x = 27.(及字母表个数加一)第二步:要消掉分母, 我们必须乘以分母D(M)的倍数. 其中D(M)为M的行列式值.得结果:所求 x = 最小公倍数( 27, D(M) ) .具体到上例中, x = 最小公倍数(27,9) = 27.我们将上面的M^-1 乘以27 得到: [21, -18][-6, 9 ]到了这一步, 我们得到了含负数的希尔逆矩阵.(注意: 从这里开始我们区别对待两种逆矩阵).而负数还是不能用Z26中的字母表示, 怎么办? 没关系, 对于负数我们加上26即可. 因为我们加上的是26,所以对于最终的取模是没有影响的. 因此我们得到:希尔逆矩阵 M^-1 = [21,8][20,9]方法二:纯整数初等变化法(这个名字和上面那个最小公倍数法都是我自己想出来的名字, 可能不好听. 呵呵.)这一种方法的思想就是元素的模逆. 因为我们这里是Z26, 我们不关心元素的实际大小, 只关心它对26取模后的数值.因此, 在对原矩阵M求逆时, 我们先将M变为增广矩阵A, 再对A的每一列进行循环, 在第j列中, 从第j行开始, 每个元素遍历, 依次检查是否对26存在模逆. 否的话, 检查下一个, 是的话,乘以其模逆, 于是该元素结果得1, 再得到其行数为 i ,将此行与第j行互换(目的就是为了形成对角线的n个1), 然后对余下的行, 用此行乘以余下行的第j个元素的值去依次减余下的行,这样就使得当前第j列的n-1个0得以生成. 如果某列一直检查下去都没有元素存在模逆的话, 则该矩阵M不存在希尔逆矩阵.文字有时还是不如代码好说话, 看代码吧:(这次的希尔密码辅助软件,我使用的是C#.我嫌用C弄一些框框太麻烦,所以选择了简单的C#,弄一些框框是为了看中间过程.同时, 也能布置大家一个作业: 即读懂附件中的C#代码, 用C或C++重写之. 呵呵, 我想未装.NET Framework的非Vista朋友如果为了使用附件中的bin的话, 还是得自己用其他语言重写一边的吧 (-_*,坏笑中 ~~~))//检查元素a是否对n存在模逆代码://得到元素a对n的模逆代码://使用纯整数初等变换法计算M的希尔逆矩阵. 代码:效果图:我们来截几张图看看:n阶希尔逆矩阵的计算:加密测试:(注意明文中的3个O分别变为了O,S,A . 很好地隐藏了字频信息.)总结: 大概就讲这么多吧. 附件为辅助软件和C#源码.大家可以对这源码看文章. 也希望大家指出不足之处. 谢谢.。

希尔密码例题计算

希尔密码(Hill Cipher)是一种经典的多字母替换密码,它使用线性代数的概念进行加密和解密。

下面是一个希尔密码的例题计算过程:假设我们要加密的明文是"HELLO",密钥矩阵为:K = [[6, 24], [13, 16]]将明文转换为数字:我们可以使用A=0,B=1,...,Z=25的映射将明文转换为数字。

因此,"HELLO"转换为[7, 4, 11, 11, 14]。

分组明文:根据密钥矩阵的维度,将数字明文分组。

对于本例,我们将分组为两个一组:[7, 4] 和[11, 11, 14]。

加密每个明文分组:对于每个明文分组,使用密钥矩阵进行加密。

加密的公式是C = P * K,其中C 是加密后的数字密文,P 是明文分组,K 是密钥矩阵。

对于第一个明文分组[7, 4],我们进行如下计算:C1 = [7, 4] * [[6, 24], [13, 16]] mod 26= [(7 * 6 + 4 * 13) mod 26, (7 * 24 + 4 * 16) mod 26]= [1, 9]对于第二个明文分组[11, 11, 14],我们进行如下计算:C2 = [11, 11, 14] * [[6, 24], [13, 16]] mod 26= [(11 * 6 + 11 * 13 + 14 * 24) mod 26, (11 * 24 + 11 * 16 + 14 * 16) mod 26]= [13, 0]将数字密文转换回字母密文:使用数字到字母的映射,将加密后的数字密文[1, 9, 13, 0] 转换为字母密文"B J N A"。

因此,使用给定的密钥矩阵,明文"HELLO" 加密后的密文是"BJNA"。

请注意,希尔密码的解密过程与加密过程类似,只是使用密钥矩阵的逆矩阵进行计算。

同时,希尔密码的密钥矩阵需要是可逆的,并且密钥的选择和保密性对于密码的安全性至关重要。

古典密码的演化(二)—密码学复习(三)

古典密码的演化(⼆)—密码学复习(三)前⾯介绍了⼏种古典密码算法(凯撒密码、仿射密码、维吉尼亚密码、希尔密码、置换密码),下⾯将对其中的⼏种密码算法站在攻击者的⾓度进⾏分析。

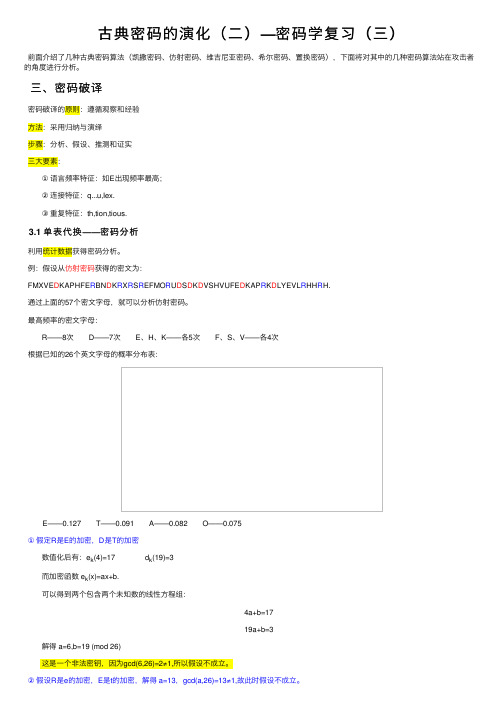

三、密码破译密码破译的原则:遵循观察和经验⽅法:采⽤归纳与演绎步骤:分析、假设、推测和证实三⼤要素:①语⾔频率特征:如E出现频率最⾼;②连接特征:q...u,Iex.③重复特征:th,tion,tious.3.1 单表代换——密码分析利⽤统计数据获得密码分析。

例:假设从仿射密码获得的密⽂为:FMXVE D KAPHFE R BN D K R X R S R EFMO R U D S D K D VSHVUFE D KAP R K D LYEVL R HH R H.通过上⾯的57个密⽂字母,就可以分析仿射密码。

最⾼频率的密⽂字母:R——8次 D——7次 E、H、K——各5次 F、S、V——各4次根据已知的26个英⽂字母的概率分布表: E——0.127 T——0.091 A——0.082 O——0.075①假定R是E的加密,D是T的加密数值化后有:e k(4)=17 d k(19)=3⽽加密函数 e k(x)=ax+b.可以得到两个包含两个未知数的线性⽅程组:4a+b=1719a+b=3解得 a=6,b=19 (mod 26)这是⼀个⾮法密钥,因为gcd(6,26)=2≠1,所以假设不成⽴。

②假设R是e的加密,E是t的加密,解得 a=13,gcd(a,26)=13≠1,故此时假设不成⽴。

③假设R是e的加密,K是t的加密,此时解得 a=3,b=5.⾄少这是⼀个合法密钥。

接着计算k=(3,5)时的解密函数,之后对密⽂进⾏解密,观察的到的明⽂是否有意义。

容易验证a=3,b=5是⼀个有效密钥,解得明⽂为:Algorithms are quite general definitions of arithmetic process.3.2 多表代换——密码分析3.2.1 希尔密码对希尔密码进⾏已知明⽂分析。

古典密码-希尔密码Hill

古典密码-希尔密码Hill本⽂⽬的在于整合了⽹上的Hill Cipher 原理、解密及算法实现⼤部分均为转载,可以链接到原⽂地址查看,这⾥只是整合⽂章简介以下直接搬运原⽂,便于查看,也可以直接链接到原⽂地址查看ctf-wiki-Hill希尔密码(Hill )使⽤每个字母在字母表中的顺序作为其对应的数字,即 A=0,B=1,C=2 等,然后将明⽂转化为 n 维向量,跟⼀个 n × n 的矩阵相乘,再将得出的结果模 26。

注意⽤作加密的矩阵(即密匙)在 Zn26Z26n 必须是可逆的,否则就不可能解码。

只有矩阵的⾏列式和 26 互质,才是可逆的。

下⾯举⼀个例⼦明⽂:ACT将明⽂化为矩阵。

219假设密钥为:6241131610201715加密过程为:62411316102017150219≡67222319mod 26密⽂即为密⽂:POH -Hill该⽹站详细地介绍了Hill 密码,包括历史、运⽤等等但是在线的脚本只能⽀持 2 × 2 矩阵Decrypto在线⽹页C 语⾔实现解密算法相关题⽬ISCC 2015 base decrypt 150这⾥我们以 ISCC 2015 base decrypt 150 为例进⾏介绍,题⽬为密⽂: 22,09,00,12,03,01,10,03,04,08,01,17 (wjamdbkdeibr )使⽤的矩阵是 1 2 3 4 5 6 7 8 10请对密⽂解密.⾸先,矩阵是 3 × 3 的。

说明每次加密 3 个字符。

我们直接使⽤ Cryptool ,需要注意的是,这个矩阵是按照列来排布的。

即如下1 4 72 5 83 6 10参考WP :最后的结果为 overthehillx 。

[][][][][]Processing math: 100%。

Hill密码的加密,解密和简单破译

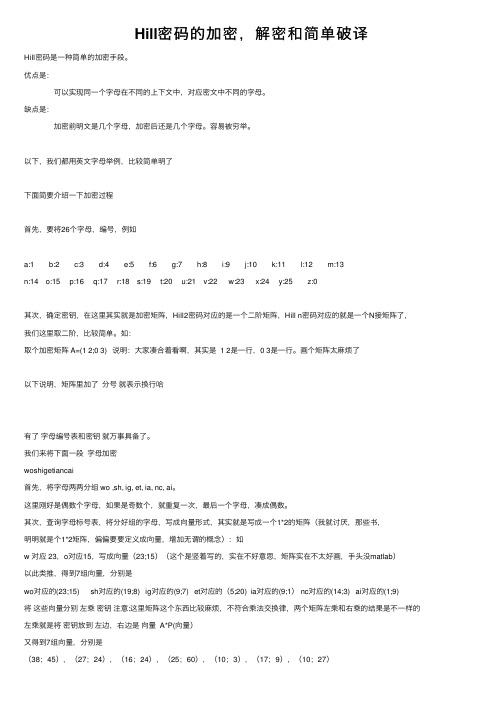

Hill密码的加密,解密和简单破译Hill密码是⼀种简单的加密⼿段。

优点是: 可以实现同⼀个字母在不同的上下⽂中,对应密⽂中不同的字母。

缺点是: 加密前明⽂是⼏个字母,加密后还是⼏个字母。

容易被穷举。

以下,我们都⽤英⽂字母举例,⽐较简单明了下⾯简要介绍⼀下加密过程⾸先,要将26个字母,编号,例如a:1 b:2 c:3 d:4 e:5 f:6 g:7 h:8 i:9 j:10 k:11 l:12 m:13n:14 o:15 p:16 q:17 r:18 s:19 t:20 u:21 v:22 w:23 x:24 y:25 z:0其次,确定密钥,在这⾥其实就是加密矩阵,Hill2密码对应的是⼀个⼆阶矩阵,Hill n密码对应的就是⼀个N接矩阵了,我们这⾥取⼆阶,⽐较简单。

如:取个加密矩阵 A=(1 2;0 3) 说明:⼤家凑合着看啊,其实是 1 2是⼀⾏,0 3是⼀⾏。

画个矩阵太⿇烦了以下说明,矩阵⾥加了分号就表⽰换⾏哈有了字母编号表和密钥就万事具备了。

我们来将下⾯⼀段字母加密woshigetiancai⾸先,将字母两两分组 wo ,sh, ig, et, ia, nc, ai。

这⾥刚好是偶数个字母,如果是奇数个,就重复⼀次,最后⼀个字母,凑成偶数。

其次,查询字母标号表,将分好组的字母,写成向量形式,其实就是写成⼀个1*2的矩阵(我就讨厌,那些书,明明就是个1*2矩阵,偏偏要要定义成向量,增加⽆谓的概念):如w 对应 23,o对应15,写成向量(23;15)(这个是竖着写的,实在不好意思,矩阵实在不太好画,⼿头没matlab)以此类推,得到7组向量,分别是wo对应的(23;15) sh对应的(19;8) ig对应的(9;7) et对应的(5;20) ia对应的(9;1) nc对应的(14;3) ai对应的(1;9)将这些向量分别左乘密钥注意:这⾥矩阵这个东西⽐较⿇烦,不符合乘法交换律,两个矩阵左乘和右乘的结果是不⼀样的左乘就是将密钥放到左边,右边是向量 A*P(向量)⼜得到7组向量,分别是(38;45),(27;24),(16;24),(25;60),(10;3),(17;9),(10;27)这时候,我们就遇到了⼀个问题,我们定义的字母标号表是 0~25的,这⾥⼜是45 ,⼜是 60的,怎么办??没关系,遇到⽐25⼤的,我们就减26 知道,让数字落在 0~25之间就可以了例如原向量 (38;45)我们就变成了 (12;19),这样就落在我们的字母标号表⾥了,很简单吧以此类推,最后得到的 7组向量就变成了(12;19),(1;24),(14;24),(25;8),(10;3),(17;9),(10,1)最后再将数字通过字母标号表对照过来就可以了这⾥是 lsaxnxyhjcqija 这样就和原字符有很⼤的区别了吧。

希尔密码

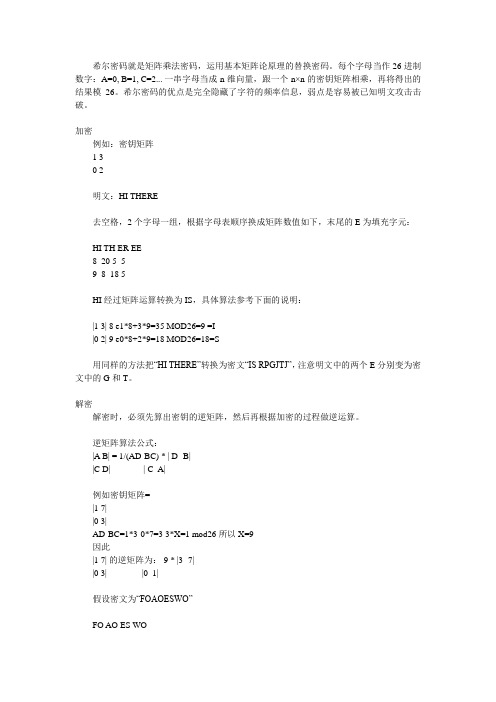

希尔密码就是矩阵乘法密码,运用基本矩阵论原理的替换密码。

每个字母当作26进制数字:A=0, B=1, C=2... 一串字母当成n维向量,跟一个n×n的密钥矩阵相乘,再将得出的结果模26。

希尔密码的优点是完全隐藏了字符的频率信息,弱点是容易被已知明文攻击击破。

加密例如:密钥矩阵1 30 2明文:HI THERE去空格,2个字母一组,根据字母表顺序换成矩阵数值如下,末尾的E为填充字元:HI TH ER EE8 20 5 59 8 18 5HI 经过矩阵运算转换为 IS,具体算法参考下面的说明:|1 3| 8 e1*8+3*9=35 MOD26=9 =I|0 2| 9 e0*8+2*9=18 MOD26=18=S用同样的方法把“HI THERE”转换为密文“IS RPGJTJ”,注意明文中的两个E分别变为密文中的G和T。

解密解密时,必须先算出密钥的逆矩阵,然后再根据加密的过程做逆运算。

逆矩阵算法公式:|A B| = 1/(AD-BC) * | D -B||C D| |-C A|例如密钥矩阵=|1 7||0 3|AD-BC=1*3-0*7=3 3*X=1 mod26 所以 X=9因此|1 7| 的逆矩阵为: 9 * |3 -7||0 3| |0 1|假设密文为“FOAOESWO”FO AO ES WO6 1 5 2315 15 19 159* |3 -7| | 6| = 9*(3*6-7*15)=-783 mod26 = 23=W |0 1| |15| = 9*(0*6+1*15)= 135 mod26 = 5 =E所以密文“FOAOESWO”的明文为“WEREDONE”。

希尔密码举例

希尔密码举例

希尔密码是一种简单的替换密码,它通过将明文按照规定的间隔分组,然后对每个分组进行字母替换,最后将替换后的分组合并成密文。

希尔密码的密钥是一个整数,用来确定分组的间隔。

举例来说,假设我们要加密的明文是'HELLO, WORLD!',希尔密码的

密钥为3。

首先,我们将明文按照间隔分成多个分组:'H LWRD'、'EO'和 'LLO'。

然后,我们可以选择一个替换规则,例如将字母A替换成B、将字母B替换成C,以此类推。

根据这个规则,我们可以将每个

分组进行字母替换,得到密文:'K OZUH'、'HR'和 'OOR'。

最后,将所有的密文合并起来,得到最终的密文为:'KOZUHHR OOR'。

希尔密码可以通过调整密钥和替换规则来增加密码的复杂度。

例如,可以使用多个不同的间隔来分组明文,或者使用不同的替换规则来加密每个分组。

这样可以增加破解希尔密码的难度。

然而,希尔密码并不是一种安全可靠的加密方法。

由于其简单的替换规则和确定性的密钥,希尔密码容易受到频率分析等攻击方法的破解。

因此,在实际应用中,希尔密码往往被更复杂、更安全的加密算法所替代。

总结起来,希尔密码是一种简单的替换密码,通过分组和替换来加密

明文。

尽管它具有一定的加密效果,但不建议在实际加密场景中使用,因为其安全性较低。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

希尔密码(Hill Cipher)简介: 希尔密码是基于矩阵的线性变换, 希尔密码相对于前面介绍的移位密码以及放射密码而言, 其最大的好处就是隐藏了字符的频率信息, 使得传统的通过字频来破译密文的方法失效.

安全性: 希尔密码不是足够安全的, 如今已被证实, 关于希尔密码的破解不在本文范围内, 有兴趣的朋友可以研读相关书籍以了解相关破译方法.

希尔密码所需要掌握的前置知识:

1) 线性代数基础知识.

2) 初等数论基础知识.

坦白来说, 大部分密码学都要用到线性代数以及初等数论中的知识, 所以我希望大家可以自行找来相关书籍完成基础知识的学习, 所以关于什么是矩阵,什么是单位矩阵我不打算细讲. 在希尔密码中, 具体的话, 会涉及到矩阵的运算, 及其初等变化等.

约定:

1) 希尔密码常使用Z26字母表, 在此贴中, 我们也以Z26最为字母表进行讲解.在附带源码中有两种字母表选择.

2) 大家都知道最小的质数是2, 1 既不是质数也不是合数. 在此我们定义1对任何质数的模逆为其本身.

因为对于任意质数n, 有: 1*1 % n = 1 的. 也应该是很好理解的.

相关概念:

线性代数中的逆矩阵: 在线性代数中, 大家都知道,对于一个n阶矩阵 M , 如果存在一个n阶矩阵 N ,使得 M * N = E (其中:

E为n阶单位矩阵), 则称矩阵 N 为矩阵 M 的逆矩阵, 并记为 M^-1.

比如 2阶矩阵 M = [3,6] , 则很容易得知其逆矩阵 :

[2,7]

M^-1 = [7/9, -2/3]

[-2/9, 1/3] .

关于这个逆矩阵是如何计算出的, 通常的有两种方法:

一是使用伴随矩阵, 通过计算行列式得到. 所用公式为: M^-1 = M^* / D . (其中M^*为M的伴随矩阵, D为M的行列式的值)

二是通过增广矩阵, 在M右侧附加一个n阶单位矩阵, 再通过初等变换将增广矩阵的左侧变换为一个n阶单位矩阵, 这时右

侧便是所求的逆矩阵.

打住!! 我们到此先打住! 我们返回到希尔密码.

希尔密码原理:

加密者在对明文加密前会选择一个加密秘匙, 这个秘匙最终会以一个m矩阵的形式参与到加密算法中的. 在加密者选定了加密秘匙后, m便得到了确定,

这时,加密者将明文按m个字母一组的形式分成多组, 最后一组不足m个字母的按特定的方式补齐. 这样就形成了很多组由m个字母组成的单个向量, 然后

对每一个m阶向量, 我们用它去乘以确定好了的秘匙.

如下为其中的一个分组A向量加密后变为B向量的过程:

[A1,A2,A3 ... Am] * M = [B1,B2,B3 ... Bm] .

我们将所有相乘后的向量连在一起, 便得到了密文. 这便是希尔密码的加密.

加密是非常简单的, 我们接下来来看一下解密部分, 解密部分要比加密部分稍微复杂一点点.

上面我们提到了矩阵的逆矩阵. 大家可能会想, 既然明文A向量乘以秘匙M矩阵就得到了密文B向量, 那么我们将B向量乘以M的逆矩阵, 不就可以得到A了吗?

大家的想法不错, 但是请注意:

我们上面的那个例子矩阵[3,6]的逆矩阵为[7/9, -2/3] , 发现了吧, 我们如果硬是去按常规方法计算M的逆矩阵的话, 你得到的

[2,7] [-2/9, 1/3]

很可能是一个含有分式的矩阵. 这显然是不符合要求的.(为什么? )

__asm

{

cmp you, "想知道为什么"

jnz @F

]

有的人会说,就算有分式又怎么样? 虽然分式在计算机中以浮点数体现, 但我还是让B乘以这个浮点数表示的M^1, 然后对结果进行

四舍五入, 不久OK了? 不错这样是可以达到效果. 但是! 有以下几个缺点: 1): 平白无辜的扯到了浮点运算, 还要进行四舍五入, 降低了算法效率使其看起来相当愚蠢.

2): 解密秘匙体现的局限性, 其实是这个意思: 假如现在为二战时期, 我们需要派一位特工在盟军的两个司令部之间传达密钥. 而且

规定密钥只能以A~Z这26个字母的形式体现. 也即你的秘匙只能是字母构成的,接受方得到秘匙后按照Z26表对应将A当作0,B当作1,

... Z当作25 来翻译, 然后解密. 这种情况下, 上面的分式就不好表示了. 当

然在真实情况下, 密钥是怎么个传输法, 那还要区

别对待.

@@:

于是, 我们想对于一个矩阵能否有另外一种的逆使得其各元素皆为Z26范围中

的元素同时可以顺利地完成解密了? 当然有.

方法一: 最小公倍数法

这种方法是在前面的矩阵逆的基础上来做文章的. 如下.

我们接着上面那个带分式的M^-1来说, 大家观察一下, 很容易知道, 其中的分母9 其实为原矩阵M的行列式值: 9 = 3*7 - 2*6;

那我们将M^-1乘以9, 不就可以消掉分母了吗? 呵呵. 不行的.

我们要想消掉分母, 肯定得乘以一个数, 那到底要乘以多少了. 这里因为我们

是Z26的字母表. 我们要保证乘以一个数之后, 原来的明文

字母所增大的部分一定得是26的整数倍. 也即如下

第一步:

设a为明文中的一个字母. x 为需要对当前的M^-1乘以的倍数. t为任意整数.

ax = a + 26t. 恒成立. ==>> t = a(x-1)/26 .

要想t为整数, 则 x = 26p+1 .p >=1. 这里我们一般取p =1 即可. 因此 x = 27.(及字母表个数加一)

第二步:

要消掉分母, 我们必须乘以分母D(M)的倍数. 其中D(M)为M的行列式值.

得结果:

所求 x = 最小公倍数( 27, D(M) ) .

具体到上例中, x = 最小公倍数(27,9) = 27.

我们将上面的M^-1 乘以27 得到: [21, -18]

[-6, 9 ]

到了这一步, 我们得到了含负数的希尔逆矩阵.(注意: 从这里开始我们区别对待两种逆矩阵).

而负数还是不能用Z26中的字母表示, 怎么办? 没关系, 对于负数我们加上26即可. 因为我们加上的是26,

所以对于最终的取模是没有影响的. 因此我们得到:

希尔逆矩阵 M^-1 = [21,8]

[20,9]

方法二:纯整数初等变化法(这个名字和上面那个最小公倍数法都是我自己想出来的名字, 可能不好听. 呵呵.)

这一种方法的思想就是元素的模逆. 因为我们这里是Z26, 我们不关心元素的实际大小, 只关心它对26取模后的数值.

因此, 在对原矩阵M求逆时, 我们先将M变为增广矩阵A, 再对A的每一列进行循环, 在第j列中, 从第j行开始, 每个元素

遍历, 依次检查是否对26存在模逆. 否的话, 检查下一个, 是的话,乘以其模逆, 于是该元素结果得1, 再得到其行数为 i ,

将此行与第j行互换(目的就是为了形成对角线的n个1), 然后对余下的行, 用此行乘以余下行的第j个元素的值去依次减余下的行,

这样就使得当前第j列的n-1个0得以生成. 如果某列一直检查下去都没有元素存在模逆的话, 则该矩阵M不存在希尔逆矩阵.

文字有时还是不如代码好说话, 看代码吧:

(这次的希尔密码辅助软件,我使用的是C#.我嫌用C弄一些框框太麻烦,所以选择了简单的C#,弄一些框框是为了看中间过程.

同时, 也能布置大家一个作业: 即读懂附件中的C#代码, 用C或C++重写之. 呵呵, 我想未装.NET Framework的非Vista朋友

如果为了使用附件中的bin的话, 还是得自己用其他语言重写一边的吧 (-_*,坏笑中 ~~~))

//检查元素a是否对n存在模逆

代码:

//得到元素a对n的模逆代码:

//使用纯整数初等变换法计算M的希尔逆矩阵. 代码:

效果图:

我们来截几张图看看:

n阶希尔逆矩阵的计算:

加密测试:(注意明文中的3个O分别变为了O,S,A . 很好地隐藏了字频信息.)

总结: 大概就讲这么多吧. 附件为辅助软件和C#源码.大家可以对这源码看文章. 也希望大家指出不足之处. 谢谢.。