H3C SecPath 防火墙培训 ppt课件

最新H3C官方基本配置及网络维护培训ppt课件

– undo rule rule-id [ source ] [ destination ] [ soureport ] [ destination-port ] [ precedence ] [ tos ] | [ dscp ] [ fragment ] [ time-range ]

配置ACL进行包过滤的步骤

• 综上所述,在System交换机上配置ACL进行包过滤的 步骤如下:

– 配置时间段(可选) – 定义访问控制列表(四种类型:基本、高

级、基于接口、基于二层和用户自定义) – 激活访问控制列表

访问控制列表配置举例一

要求配置高级ACL,禁止员工在工作日8:00~18:00的时间段内访问新浪 网站( 61.172.201.194 )

Intranet

访问控制列表ACL

对到达端口的数据包进行分类,并打上不同的动作标记

访问列表作用于交换机的所有端口 访问列表的主要用途:

包过滤 镜像 流量限制 流量统计 分配队列优先级

流分类 通常选择数据包的包头信息作为流分类项

2层流分类项

以太网帧承载的数据类型 源/目的MAC地址 以太网封装格式

访问控制列表配置举例二

配置防病毒ACL 1. 定义高级ACL 3000 [System] acl number 3000 [System -acl-adv-3000] rule 1 deny udp destination-port eq 335 [System -acl-adv-3000] rule 3 deny tcp source-port eq 3365 [System -acl-adv-3000] rule 4 deny udp source 61.22.3.0 0.0.0.255

《防火墙讲解》PPT课件

包过滤技术

7

8

9

10

11

12

包过滤技术的优点

在网络中需要时时通信时,可以使用这种方 法.

对用户来说是完全透明的 可以通过普通的路由器实现

13

包过滤技术的缺点

包过滤技术是通过设置具体的数据包过滤准 则来实现的,为了实现更强的过滤功能,必须设 置非常复杂的包过滤准则.大幅度降低了数据 包的过滤速度.

21

代理技术的缺点

代理服务技术需要对每一种网络服务都必须 有特定的服务代理

通常,每一种网络服务的版本总是落后于现实 环境.因此,多种情况下,无法找到新的网络服 务的代理版本

由于彻底割断了内外部网络之间的直接连接, 使网络的性能受到很大影响.

22

23

其他技术

NAT技术 VPN技术 内容检查技术 加密技术 安全审计 身份认证 负载均衡

4

防火墙的功能

防止暴露内部网结构,可以在防火墙上布置 NAT,既可以保护内部网,又可以解决地址空间 紧张的问题

是审计和记录Internet使用费用的一个最佳地 点

在物理上设置一个单独的网段,放置WWW、 FTP和Mail服务器等

5

防火墙的分类

包过滤防火墙〔Checkpoint和PIX为代表〕 代理防火墙〔NAI公司的防火墙为代表〕

27

解决办法

确认防火墙是否有IDS等其他安全产品 的联动功能

28

结论和忠告

具有保护网络安全的功能不仅仅是防火墙一种 产品,只有将多种安全产品无缝的结合起来,充分利 用它们各自的优点,才能最大限度的

30

全球80%以上的入侵来自于内部

对入侵攻击的检测与防范,保障计算机系统、网 络系统、以及整个信息基础设施的安全已经成为刻 不容缓的重要课题.

防火墙培训PPT_v3.0解析

接口2 DMZ区域 Untrust区域 Local区域 接口1 接口3

Trust区域

防火墙的内部划分为多个区域,所有的转发接口都唯一的属于某个区域

状态检测防火墙

状态检测防火墙 状态检测是一种高级通信过滤。它检查应用层协议信息并且监控 基于连接的应用层协议状态。对于所有连接,每一个连接状态信 息都将被ASPF维护并用于动态地决定数据包是否被允许通过防 火墙或丢弃。 状态检测技术在网络层实现所有需要的防火墙能力,它既有包过 滤机制的速度和灵活,也有代理型防火墙安全的优点。

域间(InterZone): 防火墙在引入域概念的同时也引入了域间概念;任何不同的安全域之间 形成域间关系,SecPath 防火墙上大部分规则都是配置在域间上,为了便于 描述同时引入了域间方向的概念: inbound : 报文从低优先级区域进入高优先级区域为入方向; outbound : 报文从高优先级区域进入低优先级区域为出方向 ;

。

用户A初始化一个telnet会话 其它telnet报文被阻塞

创建Session表项

用户A的telnet会话返回报文被允许

防火墙基本概念——多通道协 议

多通道协议 是指某个应用在进行通讯或提供服务时需要建立两个以上的会话(通道),其中有一个控 制通道,其他的通道是根据控制通道中双方协商的信息动态创建的,一般我们称之为数 据通道或子通道;多通道协议在防火墙应用以及NAT设备的应用中需要特殊处理,因为 数据通道的端口是不固定的(协商出来的)其报文方向也是不固定的

H3C 防火墙产品培训

H3C 防火墙产品培训(Comware V5)ISSUE 1.0日期:2011.08UnRegisteredn H3C Comware V5平台防火墙采用H3C 公司最新的硬件平台和体系架构,是H3C 公司面向大中型企业和运营商用户开发的新一代防火墙设备。

引入Un Re gi st er ed课程目标n V5 防火墙产品介绍n V5 防火墙基本配置管理n V5 防火墙转发方式介绍n V5 防火墙安全特性简介n V5 防火墙基本维护目录Un Re gi st er ed1个Console 接口、1个AUX 接口1个CF 卡接口,支持容量为256M 、512M 、1G 的CF 卡2个USB 接口(预留)2个HIM 扩展槽位电源接口Console/AUX系统指示灯4GE Combo (背面)CF 卡Un Re gi st er ed1个Console 接口12个千兆Combo (光电复合)接口1个USB 接口(预留)1个HIM 扩展槽位2个电源模块插槽电源模块槽位Console系统指示灯12GE Combo 口Un Re gi st er ed1个Console 接口,1个AUX 接口,1个管理口,业务板一:8个千兆电接口+4个Combo (光电复合)接口业务板二:2个万兆光接口1个风扇框1个CF 卡接口,支持容量为256M 、512M 、1G 2个电源模块插槽业务板Un Re gi st er ed1个Console 接口1个CF 卡接口,支持容量为256M 、512M 、1G 的CF 卡2个USB 接口(预留)2个10/100/1000BASE-T 电接口2个千兆Combo (光电复合)接口后插板10GE 接口(内部互联)CF 卡Console 口2GE 电口2GE Combo 口Un Re gi st er edFW Module ChassisH3C S9500H3C S7500EH3C S9500EH3C S12500SecBlade FW ModuleH3C S5800SecBlade II 与路由交换主机的配合H3C SR6600H3C SR8800SecBlade For S5800SecBlade For S7500E/S9500/S9500E/S12500SecBlade For SR6600/SR8800Un Re gi st er edSecBlade II FW 型号标识型号描述LST M1FW2A1H3C S12500防火墙业务板模块LSR M1FW2A1H3C S9500E 防火墙业务板LSB 1FW2A0H3C S9500防火墙业务板LSQ M1FWBSC0H3C S7500E 防火墙业务板模块LSW M1FW10H3C S5800系列-防火墙模块SPE -FWMH3C SR6600千兆防火墙业务板模块SPE -FWM-200IM -FW H3C SR8800防火墙业务处理板IM -FW-IIUn Re gi st er ed丰富的NAT 特性:NAT 、ALG领先的虚拟化技术:虚拟防火墙高可靠性:VRRP 、双机热备集中统一管理:Log 、SNMP 、FWM全面的安全防护:L2-L7安全防护Sec完善的VPN 功能:GRE 、L2TP 、IPSec 良好的易用性:CLI 、Web先进的硬件架构:多核多线程Comware V5 FW 功能特点Un Re gi st er edn V5 防火墙产品介绍n V5 防火墙基本配置管理n V5 防火墙转发方式介绍n V5 防火墙安全特性简介n V5 防火墙基本维护目录Un Re gi st er edCLI 与Web 管理方式的选择lComware V5防火墙集成强大的WEB 管理功能,大部分配置都能通过WEB 完成,推荐使用WEB 方式进行配置lComware V5防火墙同时也支持命令行管理,但很多安全特性不支持在命令行方式下配置。

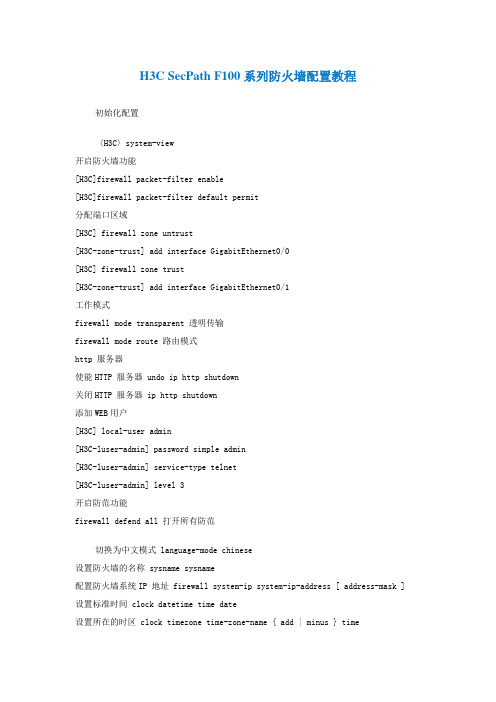

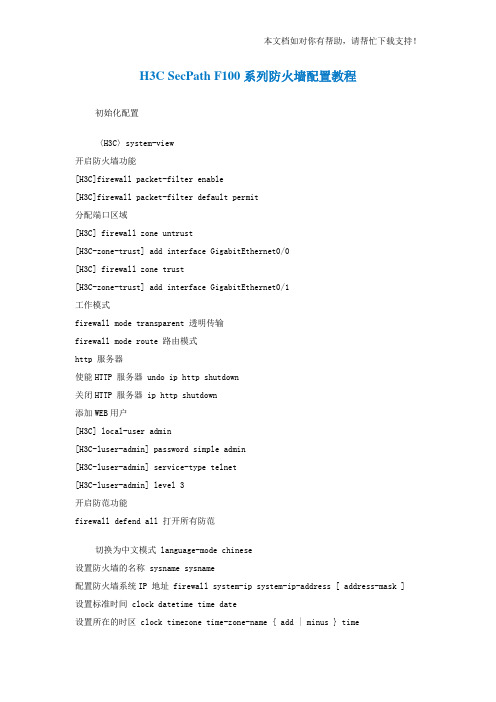

H3C SecPath F100系列防火墙配置教程

H3C SecPath F100系列防火墙配置教程初始化配置〈H3C〉system-view开启防火墙功能[H3C]firewall packet-filter enable[H3C]firewall packet-filter default permit分配端口区域[H3C] firewall zone untrust[H3C-zone-trust] add interface GigabitEthernet0/0[H3C] firewall zone trust[H3C-zone-trust] add interface GigabitEthernet0/1工作模式firewall mode transparent 透明传输firewall mode route 路由模式http 服务器使能HTTP 服务器 undo ip http shutdown关闭HTTP 服务器 ip http shutdown添加WEB用户[H3C] local-user admin[H3C-luser-admin] password simple admin[H3C-luser-admin] service-type telnet[H3C-luser-admin] level 3开启防范功能firewall defend all 打开所有防范切换为中文模式 language-mode chinese设置防火墙的名称 sysname sysname配置防火墙系统IP 地址 firewall system-ip system-ip-address [ address-mask ] 设置标准时间 clock datetime time date设置所在的时区 clock timezone time-zone-name { add | minus } time取消时区设置 undo clock timezone配置切换用户级别的口令 super password [ level user-level ] { simple | cipher } password取消配置的口令 undo super password [ level user-level ]缺缺省情况下,若不指定级别,则设置的为切换到3 级的密码。

H3C SecPath F100系列防火墙配置教程

H3C SecPath F100系列防火墙配置教程初始化配置〈H3C〉system-view开启防火墙功能[H3C]firewall packet-filter enable[H3C]firewall packet-filter default permit分配端口区域[H3C] firewall zone untrust[H3C-zone-trust] add interface GigabitEthernet0/0[H3C] firewall zone trust[H3C-zone-trust] add interface GigabitEthernet0/1工作模式firewall mode transparent 透明传输firewall mode route 路由模式http 服务器使能HTTP 服务器 undo ip http shutdown关闭HTTP 服务器 ip http shutdown添加WEB用户[H3C] local-user admin[H3C-luser-admin] password simple admin[H3C-luser-admin] service-type telnet[H3C-luser-admin] level 3开启防范功能firewall defend all 打开所有防范切换为中文模式 language-mode chinese设置防火墙的名称 sysname sysname配置防火墙系统IP 地址 firewall system-ip system-ip-address [ address-mask ] 设置标准时间 clock datetime time date设置所在的时区 clock timezone time-zone-name { add | minus } time取消时区设置 undo clock timezone配置切换用户级别的口令 super password [ level user-level ] { simple | cipher } password取消配置的口令 undo super password [ level user-level ]缺缺省情况下,若不指定级别,则设置的为切换到3 级的密码。

7 H3C安全产品培训(防火墙)v3.0

18

目录

第三章 SecPath防火墙工作方式

H3C高端防火墙插卡Web方式配置方法

1. 将PC和SecBlade插卡GigabitEthernet0/1(缺省管理接口)相连 2. 3. 4. 5. 6. GigabitEthernet0/1缺省的IP地址为:192.168.0.1/24 配置PC的IP地址,保证能与SecBlade防火墙互通 启动PC浏览器,在地址栏中输入IP地址“192.168.0.1” SeBladeII缺省用户名“h3c” ,密码“h3c” 输入验证码并选择语言种类,单击<登录>按钮登录配置界面

现代防火墙基本为上述三种类型防火墙的综合体, 即采用状态检测型包过滤技术,同时提供透明应用代理功能。

5

防火墙的必备技术

针对网络存在的各种安全隐患,防火墙必须 具有如下安全特性:

网络隔离及访问控制 攻击防范 地址转换 应用层状态检测 身份认证 内容过滤 安全管理

10.0.0.254

10.0.0.253 10.0.0.1/24

26

跨vlan二层转发

配置方法:

流量在交换机上的入接口和出接口分别属于不同的 VLAN。 交换机与防火墙插卡相连的链路两端的以太网口均配 置为Trunk类型。 防火墙插卡连接交换机的以太网口下配置多个子接口, 每个子接口配置属于不同的VLAN,这些VLAN和交换 机上的VLAN一一对应。 将子接口加入不同的安全区域

12

安全管理

监控终端

控制台 SecPath Internet

日志主机

日志缓冲

13

防火墙 VS 路由器

安全特性 基础设施及其安全(路由、链路冗余、QoS等) 有效识别合法非法用户(AAA) 实现有效的访问控制(ACL、ASPF) 保证内部网络的隐蔽性(NAT) 有效的防伪手段,重要的数据重点保护(VPN) 统一设备网管(BIMS、VPNmanager) 基于会话表的连接监控 基于会话表、配置的状态热备 基于3层/4层协议的网络/传输层攻击 防火墙 路由器 √ √ √ √ √ √ √ √ √ √ √ √ √ √ √ X X X

H3C SecPath F100系列防火墙配置教程

H3C SecPath F100系列防火墙配置教程初始化配置〈H3C〉system-view开启防火墙功能[H3C]firewall packet-filter enable[H3C]firewall packet-filter default permit分配端口区域[H3C] firewall zone untrust[H3C-zone-trust] add interface GigabitEthernet0/0[H3C] firewall zone trust[H3C-zone-trust] add interface GigabitEthernet0/1工作模式firewall mode transparent 透明传输firewall mode route 路由模式http 服务器使能HTTP 服务器 undo ip http shutdown关闭HTTP 服务器 ip http shutdown添加WEB用户[H3C] local-user admin[H3C-luser-admin] password simple admin[H3C-luser-admin] service-type telnet[H3C-luser-admin] level 3开启防范功能firewall defend all 打开所有防范切换为中文模式 language-mode chinese设置防火墙的名称 sysname sysname配置防火墙系统IP 地址 firewall system-ip system-ip-address [ address-mask ] 设置标准时间 clock datetime time date设置所在的时区 clock timezone time-zone-name { add | minus } time取消时区设置 undo clock timezone配置切换用户级别的口令 super password [ level user-level ] { simple | cipher } password取消配置的口令 undo super password [ level user-level ]缺缺省情况下,若不指定级别,则设置的为切换到3 级的密码。

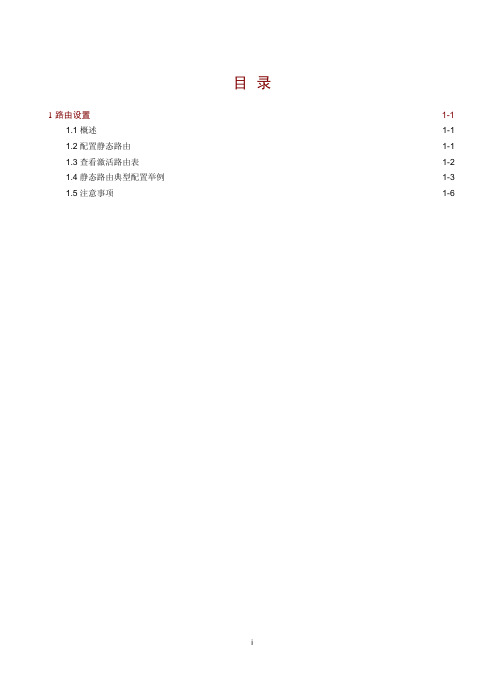

H3C SecPath防火墙配置指导

目录1路由设置 ············································································································································ 1-11.1 概述 ··················································································································································· 1-11.2 配置静态路由····································································································································· 1-11.3 查看激活路由表 ································································································································· 1-21.4 静态路由典型配置举例 ······················································································································ 1-31.5 注意事项············································································································································ 1-61 路由设置•本章所指的路由器代表了一般意义下的路由器,以及运行了路由协议的三层交换机。

H3C SecPath高端防火墙 操作手册(V5.03)

目录1 简介...................................................................................................................................................1-11.1 分册简介............................................................................................................................................1-12 业务特性明晰.....................................................................................................................................2-12.1 概述...................................................................................................................................................2-12.2 特性功能索引.....................................................................................................................................2-12.3 特性功能明晰.....................................................................................................................................2-22.3.1 防火墙功能Web配置分册........................................................................................................2-22.3.2 SSL VPN功能Web配置分册...................................................................................................2-82.3.3 安全分册.................................................................................................................................2-92.3.4 接入分册...............................................................................................................................2-102.3.5 IP业务分册............................................................................................................................2-102.3.6 IP路由分册............................................................................................................................2-112.3.7 系统分册...............................................................................................................................2-112.3.8 VPN分册...............................................................................................................................2-132.3.9 IP组播分册............................................................................................................................2-131 简介z本手册当前适用于H3C SecPath F1000-E(F3166)、F1000-S-EI(E5114)及SecBlade防火墙插卡(F3166)产品。

【培训】H3C培训PPT课件

ISSUE 1.0

.

杭州华三通信技术有限公司 版权所有,未经授权不得使用与传播

欢迎你来访 谢谢下载 1

目录

第一章 VLAN原理及基本配置 第二章 STP原理及基本配置 第三章 ACL原理及基本配置 第四章 设备管理基本配置 第五章 常用维护方法和命令

.

欢迎你来访 谢谢下载 2

• Hybrid link:允许多个VLAN的tagged数据 流和多个VLAN的untagged数据流通过。

• Hybrid端口可以允许多个VLAN的报文发送时不携带标签,而Trunk端 口只允许缺省VLAN的报文发送时不携带标签。

• 三种类型的端口可以共存在一台设备上

.

欢迎你来访 谢谢下载 6

Access Link和Trunk Link

Host B

172.16.1.2/24

Switch

Vlan-int1 172.16.1.1/24 172.16.2.1/24 sub

172.16.2.2/24

172.16.2.0/24

Host A

.

欢迎你来访 谢谢下载 15

VLAN配置举例

Server2

Server1

SwitchA

Eth1/0/2

port Ethernet 2/0/1

在VLAN中删除端口.

undo port Ethernet 2/0/1

将端口加入VLAN

port access vlan 100 (1-4094) 将端口脱离VLAN

undo port access vlan 100 (1-4094) 显示VLAN信息

display vlan VLAN ID (1-4094)

H3CSE培训课件

RTA

MED(Multi-Exit-DISC)属性

AS100 >D,metric1 10 D,metric2 20 RTA 30.0.0.1 RTA会选择metric值较小 的metric1 20.0.0.1

D,metric1 10 30.0.0.2 RTB

D,metric2 20 20.0.0.2 RTC

AS200

OSPF RTB

OSPF发现路由18.0.0.1/8把IGP(OSPF)发现的路 由通过import命令注入到RTB的BGP路由表中

10

成为BGP路由的途径之一:半动态注入

AS200 18.0.0.1/8 OSPF RTB

OSPF发现路由18.0.0.1/8把IGP(OSPF)发现的路 由通过network命令注入到RTB的BGP路由表中

15

KeepAlive报文

KeepAlive报文只有报文头

Marker (16 byte )

Length (2 byte) Type ( 1 byte )

16

Update报文

Update报文由报文头加如下结构构成

0 1 2 3 4 5 6 7 0 1 2 3 4 5 6 7 0 1 2 3 4 5 6 7 0 1 2 3 4 5 6 7

AS200

18

BGP协议的状态机

TCP connection fails Active Connect-Retry timer expiry Connect-Retry timer expiry Connect Others Others Start

TCP connection fails

TCP connection setup TCP connection setup Open-sent Error Correct OPEN packet received Error

H3C SecPath M9000产品培训

适用机框 M9006 M9010 M9014

SecPath M9000电源模块

电源型号 电源类型 输入电压和电流范围

-48V~-60V DC;60A

最大输出功率

LSUM1AC2500 交流电源模块

LSUM1DC2400 直流电源模块

100~240V AC;50/60Hz;16A 2500W

2400W

24

NAT特性

多功能

PAT/NO-PAT

Easy-IP NAT Server NAT Static NAT444 ALG(FTP/DNS/SIP……)

高性能

NAT 吞吐:400G

NAT 新建:600万/秒 NAT 并发:3亿

可视化

NAT连接数限制

NAT二进制日志 NAT444用户/会话日志

产品形态:

全分布式硬件架构、多业务安全网关

3

全分布式硬件架构

交换引擎 交换引擎 交换引擎 交换引擎

处理器

处理器

主控引擎 主控引擎

处理器

业务引擎 业务引擎

处理器

……

处理器

接口单元

1 2 3 4

主控引擎是设备的控制中心,负责设备 的硬件监控、配臵管理等工作。

业务引擎就是各种安全板卡,可以对数 据进行安全检测、过滤和审计等。

• Smurf攻击检测

• 超大ICMP报文攻击 检测

27

服务器负载均衡

123.125.114.144 负荷60% 负荷60% 负荷60%

LB

SW 全面的负载特性

L4服务器负载 L7服务器负载 IPv6服务器负载

负荷60%

H3C 防火墙 交换机基础配置.ppt

1.配置描述信息

//介绍该端口的作用,例如 To-Lan

[interface Ethernet 0/1] description this is a test!

2.配置 ip

[interface Ethernet 0/1] ip address 10.10.192.1 24

3.配置 nat 规则

[interface Ethernet 0/1] nat outbound 2000

[interface Ethernet 0/1] nat server protocol tcp global 114.113.227.147 80 inside 10.10.32.50 80

如果定义了nat指令,必须开启nat outbound static,在此接口是输入即可。

Acl 下 常用配置

Interface Ethernet 下 常用配置

Interface Ethernet 主要是进入并配置端口, 可以配置ip和指定端口应用的规则等。

System-view

进入系统模式

Interface Ethernet 0/1

进入Ethernet 0/1端口

进入接口视图后,可以先按下“?”给予提示操作,不过经常用到的是这些配置

配置安全域(这里分四个域,local,trust,

untrust,DMZ,其中DMZ是介于内网和外网之间的网络,例如,在一个提供电子

商务服务的网络中,某些主机需要对外提供服务,如Web服务器、FTP服务器和

邮件服务器等,为了更好地提供优质的服务,同时又要有效保护内部网络的安全)

配置视图

• 配置视图是在系统视图的基础上,配置某个端 口或配置命令所进入的接口视图。

2.配置该用户的登录协议

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

AAA 认证

终端日志

SNMP v3

ARP 命令行授权

8

高速、丰富的NAT转换

支持多种常用转换(一对多、多对一、NAPT、Easy IP等)

支持多种地址转换应用层网关(解决特殊协议穿越NAT问题)

NAT 限制最大TCP 连接数(解决内网病毒主机发起大量NAT会话)

电信

电信

14

高可用性—电信级硬件平台

✓关键部件均冗余设计 ✓高达35万小时的 (MTBF) ✓支持接口模块热插拔 ✓支持温度自动检测及告警 ✓双电源冗余备份

端 到

业务可靠

端

可

网络可靠

靠

网

设备可靠

络

15

日志管理及告警

✓Syslog文本日志 ✓二进制日志 ✓丰富日志信息:

Proposals

IKE 2

IPsec 隧道

10

网络深度融合能力

专业网络厂商的丰富路由及QoS特性:

✓静态/RIPv1/2/OSPF/B拥塞检测及避免/流量整形

✓MPLS/多播/虚拟防火墙 丢弃

入接口

拥塞管理

接收报文

ACL

源地址 目的地址 源端口 CA 目的端口R 协议类型

7

防火墙软件架构

VPN

网络集成解决方案

Firewall IDS

管理业务

用户管理

安全层面

IPsec

ACL

动态 VPN

IP服务层面 GRE、L2TP

Firewall

AAA

SSH

路由协议

入侵检测 NAT

VOIP

SSL PKI、 VRRP

多播

QoS DHCP/DNS

MPLS VPNs

操作安全层面

16 优先级

课程目标

学习完本课程,您应该能够:

了解H3C防火墙产品的主要特性 熟悉H3C防火墙的常见组网方式 掌握H3C防火墙产品的典型配置 掌握H3C防火墙的常见故障及其处理方法

目录

H3C F5000-A5产品介绍 H3C F5000-A5基本功能配置 H3C F5000-A5典型组网 常见故障及其维护方法

IDC

12

虚拟防火墙

骨干网

虚拟防火墙

用户A

用户B

用户C

用户D

13

高可靠性:保障您的业务不间断性

支持VRRP组网,多台防火墙可组成高可靠性的网络 双机热备:支持主/主、主/备模式 双机状态热备:保证设备切换连接不中断 实现非对称路径转发。 链路负载均衡:通过探测链路,分析最优路径(时延小),自动选择最 优路径转发

1.

SSL VPN

✓加密/认证算法

2.

DES/3DES

AES

MD5

3.

SHA-1

✓身份认证方式

本地认证 RADIUS/TACACS认证 PKI/CA认证

数字证书 数字证书

共享密钥

共享密钥

PKI/CA

Proposals

IKE SA

Proposals

IKE 1

Proposals

IPsec SA

支持NAT多实例(解决VPN私网地址重叠问题)

静态网段地址转换

双向地址转换

支持DNS映射

NAT规格

整机性能规格

NAT吞吐量

40Gbps

NAT并发会话 400万

每秒新建连接 28万

9

VPN相关协议及技术

✓支持的协议

L2TP VPN

GRE VPN

IPSec VPN

MPLS VPN

产品简介

Scathe F5000-A5是SecPath防火墙/VPN网关的旗舰产品 定位在大型园区出口、ICP/ISP、数据中心以及MSSP运营商组网

环境 综合了多项业界领先的技术于一身:多核CPU,无阻塞交换网,

业务处理FPGA化…… 具有业务高性能,系统高可靠性以及端口高密度等特点

ACL规则组和NAT地址池,并且能够将绑定接口加入私有区域 ➢ 虚拟防火墙实例能够提供地址绑定、黑名单、地址转换、包过滤、 统计、攻击防范、ASPF和NAT ALG等私有的安全服务 ➢ 虚拟防火墙为用户提供相互隔离的配置管理平面 ➢ 虚拟防火墙管理员登录防火墙后有权管理和维护私有的防火墙路由 和安全策略

4

F5000-A5产品规格

产品规格

整机规格

尺寸 插槽 业务接口 管理口 热备口

标准7U 1主控板+4业务板 48GE/8*10GE 1GE+1CON+1AUX 1GE

整机性能规格

吞吐量

40Gbps

并发连接 400万

每秒新建连接 10万

加密性能 2Gbps

VPN隧道数 20000

流日志 NAT/ASPF日志 攻击防范日志 黑名单/地址绑定日志

邮件/网址/内容过滤日志

✓多种告警收集方式

手机短信

监控终端

告警邮件

TOS

FIFO PQ RED CQ WRED WFQ SARED CBWF Q

流

报文分类/标记

量 监 拥塞检测/避免 管

入 队

Queue0 Queue1 Queue2

QueueN 队列调度

丢弃

令牌

出接口

GTS 令牌筒

流量整形

出 队

继续发送

11

虚拟防火墙

➢ 虚拟防火墙实例提供相互隔离的安全服务,具备私有的区域、域间、

6

Comware软件平台架构

V

系 统 服

流

M

量

P

工 程

L S

P N 技 术

路 由 技 术

组 播 技 术

语 音 技 术

安 全 技 术

业 务

配

应 用

置 管

务

理

IPV4协议栈

IPV6协议栈

OSI协议栈

以太网交换技术

链路层协议

QoS

API接口封装

高速转发引擎

产品驱动

操作系统

交换芯片

CPU

业务板

主控板

风扇

电源

5

板卡介绍

主控板:NSQ1MPUA0 业务版:

➢NSQ1GT8C40 ➢NSQM1GT8P40 ➢NSQ1XP20

型号 NSQ1GT8C40 NSQM1GT8P40 NSQ1XP20

描述 8个电口和4个Combo口 8个SFP口和4个Combo口 2个XFP 接口

H3C F5000-A5防火墙培训

ISSUE 1.0

日期:2010/03/01

杭州华三通信技术有限公司 版权所有,未经授权不得使用与传播

引入

H3C SecPath F5000-A5是目前处理性能最高的分布式防火墙,旨在 满足大型企业、运营商和数据中心网络高性能的安全防护。SecPath F5000-A5采用多核多线程、ASIC等先进处理器构建分布式架构,将 系统管理和业务处理相分离,实现整机吞吐量达到40Gbps,使其具 有全球最高性能的分布式安全处理能力。