代密码学第十一讲:基于身份的密码体制

现代密码学课后题答案

《现代密码学习题》答案第一章判断题×√√√√×√√选择题1、1949年,( A )发表题为《保密系统的通信理论》的文章,为密码系统建立了理论基础,从此密码学成了一门科学。

A、ShannonB、DiffieC、HellmanD、Shamir2、一个密码系统至少由明文、密文、加密算法、解密算法和密钥5部分组成,而其安全性是由( D)决定的。

A、加密算法B、解密算法C、加解密算法D、密钥3、计算和估计出破译密码系统的计算量下限,利用已有的最好方法破译它的所需要的代价超出了破译者的破译能力(如时间、空间、资金等资源),那么该密码系统的安全性是( B )。

A无条件安全B计算安全C可证明安全D实际安全4、根据密码分析者所掌握的分析资料的不通,密码分析一般可分为4类:唯密文攻击、已知明文攻击、选择明文攻击、选择密文攻击,其中破译难度最大的是( D )。

A、唯密文攻击B、已知明文攻击C、选择明文攻击D、选择密文攻击填空题:5、1976年,和在密码学的新方向一文中提出了公开密钥密码的思想,从而开创了现代密码学的新领域。

6、密码学的发展过程中,两个质的飞跃分别指 1949年香农发表的保密系统的通信理论和公钥密码思想。

7、密码学是研究信息寄信息系统安全的科学,密码学又分为密码编码学和密码分析学。

8、一个保密系统一般是明文、密文、密钥、加密算法、解密算法 5部分组成的。

9、密码体制是指实现加密和解密功能的密码方案,从使用密钥策略上,可分为对称和非对称。

10、对称密码体制又称为秘密密钥密码体制,它包括分组密码和序列密码。

第二章判断题:×√√√选择题:1、字母频率分析法对(B )算法最有效。

A、置换密码B、单表代换密码C、多表代换密码D、序列密码2、(D)算法抵抗频率分析攻击能力最强,而对已知明文攻击最弱。

A仿射密码B维吉利亚密码C轮转密码D希尔密码3、重合指数法对(C)算法的破解最有效。

A置换密码B单表代换密码C多表代换密码D序列密码4、维吉利亚密码是古典密码体制比较有代表性的一种密码,其密码体制采用的是(C )。

现代密码学课后题答案

《现代密码学习题》答案第一章判断题×√√√√×√√选择题1、1949年,( A )发表题为《保密系统的通信理论》的文章,为密码系统建立了理论基础,从此密码学成了一门科学。

A、ShannonB、DiffieC、HellmanD、Shamir2、一个密码系统至少由明文、密文、加密算法、解密算法和密钥5部分组成,而其安全性是由( D)决定的。

A、加密算法B、解密算法C、加解密算法D、密钥3、计算和估计出破译密码系统的计算量下限,利用已有的最好方法破译它的所需要的代价超出了破译者的破译能力(如时间、空间、资金等资源),那么该密码系统的安全性是( B )。

A无条件安全B计算安全C可证明安全D实际安全4、根据密码分析者所掌握的分析资料的不通,密码分析一般可分为4类:唯密文攻击、已知明文攻击、选择明文攻击、选择密文攻击,其中破译难度最大的是( D )。

A、唯密文攻击B、已知明文攻击C、选择明文攻击D、选择密文攻击填空题:5、1976年,和在密码学的新方向一文中提出了公开密钥密码的思想,从而开创了现代密码学的新领域。

6、密码学的发展过程中,两个质的飞跃分别指 1949年香农发表的保密系统的通信理论和公钥密码思想。

7、密码学是研究信息寄信息系统安全的科学,密码学又分为密码编码学和密码分析学。

8、一个保密系统一般是明文、密文、密钥、加密算法、解密算法 5部分组成的。

9、密码体制是指实现加密和解密功能的密码方案,从使用密钥策略上,可分为对称和非对称。

10、对称密码体制又称为秘密密钥密码体制,它包括分组密码和序列密码。

第二章判断题:×√√√选择题:1、字母频率分析法对(B )算法最有效。

A、置换密码B、单表代换密码C、多表代换密码D、序列密码2、(D)算法抵抗频率分析攻击能力最强,而对已知明文攻击最弱。

A仿射密码B维吉利亚密码C轮转密码D希尔密码3、重合指数法对(C)算法的破解最有效。

A置换密码B单表代换密码C多表代换密码D序列密码4、维吉利亚密码是古典密码体制比较有代表性的一种密码,其密码体制采用的是(C )。

基于身份的加密IBE研究与启示 PPT

CPK产品

• 组合公钥加密IC卡, 北京密海信息技术有限公司, can not get extra information. • CPK认证系统,北京密海信息技术有ion Architecture

KMC

负责初始化系统的公/私 钥因子矩阵,发布公钥 因子矩阵,接受名字管 理中心的申请,产生指 定终端实体的私钥并将 其返回给名字管理中心 制定整个系统的 安全实施策略并 负责管理密钥管 理中心的实体

Directory Server

IBE历史

• 1984年Adi Shamir首次正式提出IBE的概念; • 1999年南相浩教授提出CPK (Combined Public Key),2005年公布 • 2001年Cocks在密码学与编码IMA国际会议上提出了一种 可以应用的IBE方案,但效率非常低; • 2001年Dan Boneh和Franklin Matt提出了DB/FM方案;

Combined Public Key

• 无须在线认证数据库系统的支持,颁发的是ID证书。 • 采用了种子矩阵算法,只需要保留很少的公钥参数,甚 至可以在手机等小终端上得到普遍的使用,其认证规模 极大。 • 适合网络世界中代理、进程、主体的身份认证。 • CPK认证体系要远远优于PKI和IBE体系。

Identity based Encryption

(DB/FM)

• 其特点是取消了第三方认证的CA机构,颁发的是ID证书。 • 依然保留了在线认证服务,需要保留大量的用户证书, 仍然需要建立在线的证书数据库系统。 • 认证管理能力低,管理成本比PKI大大减少。 • 该方法仍然不适合网络世界中代理、进程、主体的身份 认证。

QNS是中国信息产业商会的咨询结构,其认为:从理论上讲,规模化的信任系统只 能“由上而下”地构筑,因此,政府的主导作用和顶层的理念和整体设计是至 关重要的。 • 由QNS工作室提出“国家组合公钥(CPK)基础设施”NCI(National CPK Infrastructure)的设想。NCI理念,同美国的《紧急报告》不谋而合,但是美 国只提出了问题,还没有找到解决方案。 • 在《银行行为监管》、《银行行为控制》两本书中已给出了全面而可行的解决 方案。 • NCI理念包括CPK-inside的芯片,NCI企业联盟,NCI论坛等;以《软件行为学》 和《CPK认证算法》作为主要理论和技术支撑,逐步开展八个方面的可信平台 建设。 • NCI理念的形成和兴起,将标志着我国自主开发可信网络世界安全的新时代的 到来,宣告跟随外国技术的狭义信息安全时代和PKI时代的结束。

基于身份的密码体制在空管信息安全中的应用

基于身份的密码体制在空管信息安全中的应用随着信息化技术的不断发展,航空交通的管理和控制越来越离不开计算机和网络技术的支持。

然而,随着计算机和网络系统的广泛应用,信息安全问题也愈加突出,特别是对于航空交通管理这样的关系到民众安全的行业,信息安全问题更是不容小觑。

为了确保空管信息系统的安全性和可信性,身份的密码体制应用于空管信息安全已成为一个非常现实和必要的选择。

身份的密码体制是一种在消息传输中保证通信安全的常用方法,其中,身份认证、密钥交换和消息加密是基本环节。

身份认证的目的是确认通信双方的身份信息,在通信之前要求通信双方进行身份认证,能够大大降低信息泄露的风险。

密钥交换是为了建立对称加密算法的密钥,保证信息传输的机密性。

消息加密是在通信传输过程中,利用密钥对明文消息进行加密,保证传输中消息的完整性和保密性。

这三个环节共同构成了身份的密码体制。

身份的密码体制可应用于航空交通管理的多个领域,如空管数据通信、雷达通信、导航通信、电子地图、航班管理和恶意攻击检测等方面,以保障空管系统的安全和可靠运行。

以下是航空交通管理中身份的密码体制应用的几个方面:1. 空管数据通信:空管数据通信是空管系统内部数据流转的重要组成部分,包括航路信息、飞行计划、雷达跟踪数据等。

对这些数据的泄露可能导致恶意攻击者得到真实的飞行情况,造成重大后果。

利用身份的密码体制建立安全通信链路,实现身份认证、密钥交换和数据加密,可以保证通信数据的机密性和完整性,并有效防止数据泄露。

2. 雷达通信:雷达通信是空管系统中的核心组成部分,是实现飞机跟踪和航班管理的不可或缺的手段。

然而,雷达通信也面临着恶意攻击者窃取信息和干扰雷达系统正常运行的风险。

在这方面,身份的密码体制可以通过身份认证和消息加密确保雷达通信的安全性,使得攻击者无法获取雷达数据或干扰雷达系统正常工作。

3. 导航通信:导航通信是航班导航的基础,能够提供飞机导航信息的接入服务、高精度的导航数据和预警信息的提供、以及飞机与地面通信的互联互通等功能。

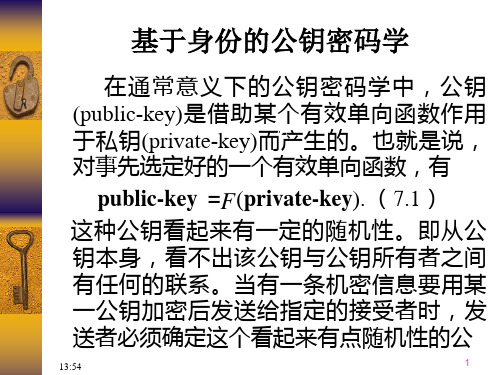

基于身份的公钥密码学

在通常意义下的公钥密码学中,公钥 (public-key) 是借助某个有效单向函数作用 ek ek d 于私钥(private-key)而产生的。也就是说, d 对事先选定好的一个有效单向函数,有 public-key = F (private-key). (7.1) 这种公钥看起来有一定的随机性。即从公 钥本身,看不出该公钥与公钥所有者之间 有任何的联系。当有一条机密信息要用某 一公钥加密后发送给指定的接受者时,发 送者必须确定这个看起来有点随机性的公

19:37 8

Shamir提出的基于身份(ID)的数字签名 体制由下列四个步骤组成:

参数建立(Setup):

TA完成:产生整个系统 的参数及主密钥(master-key)。 用户私钥生成(User-key-generation): TA 完成:利用master-key及用户传输的任意比 特串id,产生相对于id的用户的私(privatekey)。 签名(Sign): 签名者完成: 对输入的信息m, 用签名者的私钥对信息m进行签名sig。 验证(Verify): 用户完成: 对输入的信息m 及相应的签名sig,利用id验证签名的 真 伪性。

19:37 7

由于用户的私钥由TA生成,所以用户必须 绝对无条件地信任TA,也就是说,用户不 用担心TA读取了用户之间所有的秘密通 信,或伪造他们的签名。因此,基于身份 的密码系统只适用在用户接受对TA无条 件信任的环境。比如在雇主可完全知道他 的所有雇员的来往信息的环境中,雇主就 可担当TA的角色。 7. 1. 1 Shamir的基于身份的数字签名体,公钥是经由私钥来生成的,私钥是 事先精心挑选好的。 在Shamir的基于身份的公钥密码系统. TA由(7. 2)生成用户私钥的计算一般不公开。 在TA为用户生成私钥前,TA需要彻底检验 用户的身份信息,用户提供的身份信息必须 能使TA确信它能唯一准确地识别出用户。 这类似于在一般公钥密码系统中,CA在签 发公钥证书给用户之前需要对用户作身份检 验。

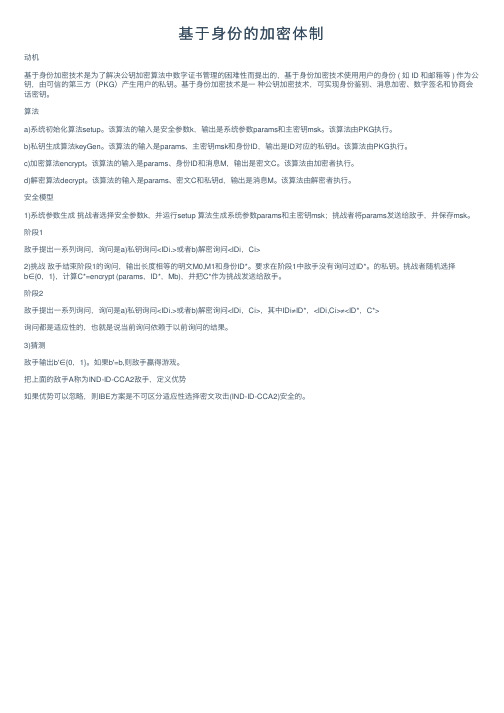

基于身份的加密体制

基于⾝份的加密体制动机基于⾝份加密技术是为了解决公钥加密算法中数字证书管理的困难性⽽提出的,基于⾝份加密技术使⽤⽤户的⾝份 ( 如 ID 和邮箱等 ) 作为公钥,由可信的第三⽅(PKG)产⽣⽤户的私钥。

基于⾝份加密技术是⼀种公钥加密技术,可实现⾝份鉴别、消息加密、数字签名和协商会话密钥。

算法a)系统初始化算法setup。

该算法的输⼊是安全参数k,输出是系统参数params和主密钥msk。

该算法由PKG执⾏。

b)私钥⽣成算法keyGen。

该算法的输⼊是params、主密钥msk和⾝份ID,输出是ID对应的私钥d。

该算法由PKG执⾏。

c)加密算法encrypt。

该算法的输⼊是params、⾝份ID和消息M,输出是密⽂C。

该算法由加密者执⾏。

d)解密算法decrypt。

该算法的输⼊是params、密⽂C和私钥d,输出是消息M。

该算法由解密者执⾏。

安全模型1)系统参数⽣成挑战者选择安全参数k,并运⾏setup 算法⽣成系统参数params和主密钥msk;挑战者将params发送给敌⼿,并保存msk。

阶段1敌⼿提出⼀系列询问,询问是a)私钥询问<IDi.>或者b)解密询问<IDi,Ci>2)挑战敌⼿结束阶段1的询问,输出长度相等的明⽂M0,M1和⾝份ID*。

要求在阶段1中敌⼿没有询问过ID*。

的私钥。

挑战者随机选择b∈{0,1},计算C*=encrypt (params,ID*,Mb),并把C*作为挑战发送给敌⼿。

阶段2敌⼿提出⼀系列询问,询问是a)私钥询问<IDi.>或者b)解密询问<IDi,Ci>,其中IDi≠ID*,<IDi,Ci>≠<ID*,C*>询问都是适应性的,也就是说当前询问依赖于以前询问的结果。

3)猜测敌⼿输出b'∈{0,1}。

如果b'=b,则敌⼿赢得游戏。

把上⾯的敌⼿A称为IND-ID-CCA2敌⼿,定义优势如果优势可以忽略,则IBE⽅案是不可区分适应性选择密⽂攻击(IND-ID-CCA2)安全的。

基于身份的密码体制研究及其在移动支付业务中的应用

二、问题陈述

五、结论与展望

五、结论与展望

本次演示通过对身份密码体制的安全问题进行研究,提出了一系列有效的解 决方案和优化方案,为提高身份密码体制的安全性和可靠性提供了重要参考。然 而,随着网络攻击手段的不断升级和变化,身份密码体制的研究仍需以下问题和 挑战:

五、结论与展望

1、密码算法的复杂性和强度:随着计算能力的提高,密码算法需要更高的复 杂度和强度来确保安全性。因此,研究更加复杂和强大的密码算法是未来身份密 码体制研究的重要方向。

相关技术综述

相关技术综述

传统密码学主要分为对称密码学和非对称密码学。对称密码学中加密和解密 使用相同的密钥,而非对称密码学则使用公钥和私钥。基于身份的密码体制是一 种新型的密码学技术,其主要特点是将用户的身份信息作为密码学的关键元素, 而不是传统的密钥。

相关技术综述

在基于身份的密码体制中,用户的身份信息经过一定的算法处理后生成一个 公钥和一个私钥。公钥用于加密和身份认证,私钥用于解密和签名。由于用户的 身份信息是可信任的,因此可以避免传统密码学中密钥管理的难题。

基于身份的密码体制研究及 其在移动支付业务中的应用

目录

01 相关技术综述

03 参考内容

02

基于身份的密码体制 设计

内容摘要

随着移动支付业务的快速发展,保障支付安全变得越来越重要。基于身份的 密码体制作为一种新型的密码学技术,在移动支付业务中发挥重要作用。本次演 示将对基于身份的密码体制进行详细介绍,并分析其在移动支付业务中的应用及 安全性。

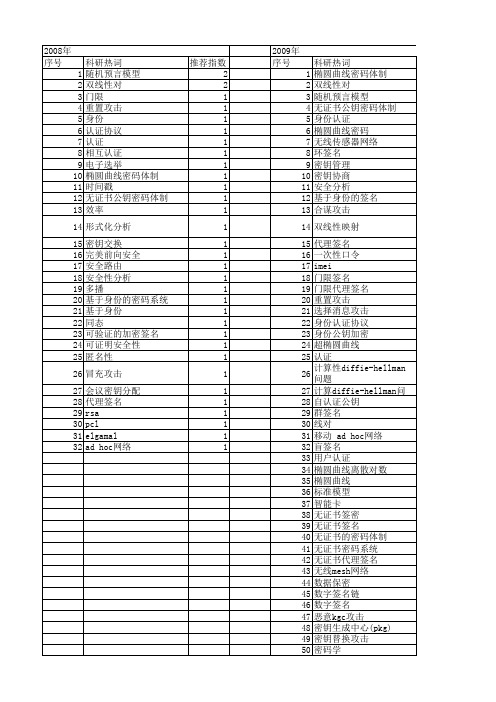

【国家自然科学基金】_基于身份的密码体制_基金支持热词逐年推荐_【万方软件创新助手】_20140731

安全椭圆曲线 1 安全中介 1 安全 1 存储 1 多重数字签名 1 多签密 1 基于身份的密码系统 1 基于身份的加密 1 基于身份的公钥系统 1 基于身份的公钥密码系统 1 基于身份的公钥密码体制 1 基于身份加密 1 基于虹膜信息的签名方案 1 基于id身份认证 1 在线/离线签密 1 团队 1 合谋攻击 1 可验证秘密共享 1 可认证的密钥协商 1 可撤销匿名性 1 半可信第三方 1 匿名路由协议 1 公钥加密 1 信任评估 1 伪造攻击 1 不可追踪性 1 不可伪造性 1 一次性口令 1 weil/tate对 1 tinyos 1 shamir门限方案 1 rsa密码体制 1 rabin-pss-mr体制 1 miller算法 1 imei 1 elgamal体制 1 diffie-hellman密钥协商 1 decisionalbilineardiffie-hellman假设 1 bdh问题 1 ad hoc 1

推荐指数 6 6 4 4 3 3 3 2 2 2 2 2 2 2 2 2 2 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1

2010年 序号 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52

科研热词 椭圆曲线密码体制 双线性对 随机预言模型 无证书公钥密码体制 身份认证 椭圆曲线密码 无线传感器网络 环签名 密钥管理 密钥协商 安全分析 基于身份的签名 合谋攻击 双线性映射 代理签名 一次性口令 imei 门限签名 门限代理签名 重置攻击 选择消息攻击 身份认证协议 身份公钥加密 超椭圆曲线 认证 计算性diffie-hellman问题 计算diffie-hellman问题 自认证公钥 群签名 线对 移动 ad hoc网络 盲签名 用户认证 椭圆曲线离散对数 椭圆曲线 标准模型 智能卡 无证书签密 无证书签名 无证书的密码体制 无证书密码系统 无证书代理签名 无线mesh网络 数据保密 数字签名链 数字签名 恶意kgc攻击 密钥生成中心(pkg) 密钥替换攻击 密码学 安全组播 安全

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

8

基于身份的加密体制

1984年以色列科学家Shamir提出了基于身份的密 码系统的概念(IBC)。 2001年,D. Boneh和M. Franklin , R. Sakai, K. Ohgishi 和 M. Kasahara利用椭圆曲线上的双线性 对设计了基于身份的加密算法。 2001年C. Cocks利用平方剩余难题设计了基于身 份的加密算法。 D. Boneh和M. Franklin提出的IBC (BF-IBC)的安全 性可以证明并且有较好的效率,所以引起了极大 的反响。

21

Shamir IBS Scheme

效率 签名和验证分别需要 2 integer exponentiations, 1 integer multiplication and 1 hash operation. 安全性:分解因子问题困难Integer Factorization Problem (IFP).

Boneh和Franklin的团队的努力, IBE 被应用 于 Debian GNU/Linux.

source code is available at http : ///ibe/download.html

Shamus Software 也开发了包含 BF-IBE 的 密码,称为 “MIRACL”24

Scott IB Key Agreement

密钥协商: 1. A 选取一个随机数 a < r, 计算 TA = e(sA,QB)^a; 把 TA发送给 B. 2. B选取一个随机数 b < r,计算 TB = e(sB,QA)^b; 把 TB发送给 A. 3. A 计算 KAB = TB^a,同样地,B计算KBA = TA^b 如果A和B正确执行协议,他们将计算出共享的密钥: KAB = KBA = e(QA,QB)^{sab}

19

验证( Verify )

Shamir IBS Scheme

Shamir提出了一个采用RSA算法的IBS算法。 初始化: 1. 选取两个大素数p,q,计算它们的乘积n;选 取与Φ(n)互素的整数 e ; 选取一个单向函数h. 参数: n, e, h; 主密钥: n 的因子. 提取私钥: 给定用户的 ID, PKG计算用户的私钥 g ,满足 g^e =ID mod n.

M

27

Scott IB Key Agreement

A e(g,QB)sma e(sA,QB)a B

e(sB,QA)b

e(P,QB)m

M发送其它值 是否可行?

e(QA,QB)asm

M

28

Scott IB Key Agreement

A QA,P sA 求e(sA,QB) QA,QB,P B QB,P sB 求e(sB,QA) 求e(QA,QB)s

14

Boneh-Franklin IBE Scheme

初始化(t)

M = {0,1}n C = G1* × {0,1}n

params = q, G1, G2, e, n, g, P, H1, H2 master-key = s

私钥生成(ID)

dID=s H1(ID)

15

Boneh-Franklin IBE Scheme

30

一轮通信的3方密钥协商协议

多方密钥协商 1轮3方密钥协商: A: 发送 aQ,计算e(bQ,cQ)^a; B: 发送 bQ,计算e(aQ,cQ)^b; C: 发送 cQ,计算e(aQ,bQ)^c; 共享密钥:e(Q,Q)^{abc}

猜想:若存在n次线性对,则存在1轮n方密钥协商

31

IBC的应用

身份鉴别的定义 口令认证协议 挑战应答协议 对身份识别协议的攻击和对策

4

本讲主要内容

基于身份的密码系统(IBC)的提出 基于身份的加密体制(IBE)的定义

Boneh-Franklin IBE方案 Shamir IBS方案

基于身份的签名体制(IBS)的定义

基于身份的密钥协商(IBKA)的定义

9

基于身份的加密体制

初始化

输入: 安全参数 t 输出: 系统参数params和主密钥master-key

提取私钥

输入: 系统参数params和主密钥master-key 用户身份 ID∈{0,1}* 输出: 用户私钥dID

10

基于身份的加密体制

加密

输入: 系统参数params,明文M∈M, 明文接收者公钥(身份)ID∈{0,1}*, 输出: 密文C 输入: 系统参数params,密文C ∈C ,接收者私 钥dID, 输出: 明文M

11

解密

双线性映射

e : G1× G1 → G2

G1 和 G2 是阶为p的循环群

任给 x, y ∈ G1 和任意整数 a, b ∈ Zp e(ax,by) = e(x,y)ab

双线性映射

非退化性(Non-Degenerate)

存在 x,y ∈ G1 使得 e(x,y) ≠ 1G2

33

IBC的应用

IEEE P1363.3的基于标识的密码技术工作组正在 进行相关算法的标准化工作 。 ISO/IEC已经标准化了两个基于身份的签名算法。 2007年,国家密码局组织了国家标识密码体系IBC 标准规范( Identity-Based Cryptograph)的编写和 评审工作。由五位院士和来自党政军、科研院所 的密码专家组成了评审组,对该标准规范在安全 性、可靠性、实用性和创新性等方面进行了多次 严格审查, 2007年12月16日国家IBC标准正式通过 了评审。

Stanford 和Shamus图书馆开发使用 C/C++. 似乎还没有Java implementation of IBE

32

IBC的应用

现实应用中,Voltage Security 开发了包含 IBE的 email 系统,它为Outlook, pine, hotmail, and Yahoo提供插件. Hewlett Packard Lab (布里斯托尔Bristol,UK) 的研究员开发健康保健信息系统使用了IBE 系统.

23

密钥协商( Key Agreement )

Scott IB Key Agreement

(基于Weil对 和Tate 对) 初始化: PKG 选取一个满足 p = 3 mod 4且 p + 1=c*r, 其中c, r亦为素数;选取一个将0-1数据映射到椭 圆曲线上点的hash函数H : {0, 1}∗ → G1.;选取 一个随机数 s ∈ Fq 作为主密钥. params: <G1,G2, e, P, q,H>; master-key: s 提取私钥: 设用户 A 的身份是 IDA, PKG 计算他的私钥 QA = H(IDA).;SA = sQA.

是否可以像PKI系统, 由用户自己生成私钥? 基于IBC的安全电子邮件系统

CA/PKG

master-key

7

基于身份的密码体制

私钥生成(PKG) 系统的PKG中心拥有一对主密钥(master key),它公布主密钥中的公钥,自己保存 私钥; PKG中心输入自己的私钥和用户的公钥,得到 用户的公钥,并安全传回给用户; 用户输入这个私钥和PKG中心的公钥,检查收 到的私钥是否正确。

22

基于身份的密钥协商体制

初始化(Setup)

输入: 安全参数 t 输出: 系统参数params和主密钥master-key

提取私钥( Extract )

输入: 系统参数params和主密钥master-key 用户身份 ID∈{0,1}* 输出: 用户私钥dID 输入: 系统参数params和用户私钥dID 输出:会话密钥K

《现代密码学》第十一章

基于身份的密码体制

1

精品课程网站测试

用户名:student1,…,student9 密码111111

2

作业

5月31日之前,作业提交 作业提交名单查询 6月10日之前,作业补交,之后提交作业不 再记录

3

上节主要内容

20

Shamir IBS Scheme

签名: A 用私钥 g 签署消息 m: 1. 选取随机整数 r,计算t = r^e mod n 2. 计算s = g*r^h(t,m) mod n Signature: σ = <s, t>∈ Zn × Zn. 验证: 验证者收到签名 σ = <s’, t’> ,消息m’和签名者 的公钥(身份ID),验证下式是否成立 s’^e= ID*t’ ^h(t’,m’) mod n.

是否存在 中间人攻击

25

Scott IB Key Agreement

A e(sA,QB)a B e(sB,QA)b

e(QA,QB)abs

e(QA,QB)abs

26

Scott IB Key Agreement

A e(QA,QB)ma e(sA,QB)a B

e(sB,QA)b

e(QA,QB)m

e(QA,QB)asm

加密 (M)

选取随机数 r∈Zq* R=rg, M⊕H2(e(H1(ID),P)r)

解密(C=(U, V))

V ⊕ H2(e(dID,U))

正确性证明 H2(e(dID,U)) =H2(e(sH1(ID), rg) )= H2(e(H1(ID), g)sr =H2(e(H1(ID), sg)r )= H2(e(H1(ID),P)r)