信息隐藏技术_第六章_数字指纹PPT课件

合集下载

信息隐藏简介ppt课件

1999年,国内组织成立了信息隐藏专家委 员会,定期主办信息隐藏方面的学术会议

国家863计划、973计划和国家自然科学基 金也都先后对信息隐藏方向给予了资助

四、目前的研究现状

已有的隐写算法和工具

LSB替换、随机调制 F5、OutGuess、MB 基于最小失真的PQ算法 基于量化指数调制的QIM算法 ......

信息隐藏将会在信息传输和网络通 信的安全保障机制中,扮演越来越 重要的角色

在武警部队信息化建设中发挥越来 越重要的作用

感谢亲观看此幻灯片,此课件部分内容来源于网络, 如有侵权请及时联系我们删除,谢谢配合!

信息隐藏 ▪ 数字媒体的应用在互联网上呈爆炸式增长

▪ 原版被无限制的编辑、修改、拷贝、散布

二、什么是信息隐藏

▪ 集多学科理论与技术于一身 ▪ 利用载体信息的时间或空间冗余 ▪ 隐藏信息的同时,也隐藏了信息传递的过程

古老的隐写术

公元前440年,在古 希腊反抗波斯人的 战争中,为了安全 地传送军事情报, 奴隶主剃光奴隶的 头发,将情报刻在 奴隶的头上,待头 发长起后再派出去 传递秘密信息。

四、目前的研究现状

“数字图像隐写检测关键特征的提 取和优化理论研究”

获得国家自然科学基金面上项目的资助 资助经费达到了73万元

四、目前的研究现状

“数字图像隐写检测关键特征的提 取和优化理论研究”

图像特征提取理论依据研究 图像校准与特征有效性的理论模型构建 特征的选择和融合算法研究

总结

—— 信息安全的新战场

主讲:张 敏 情 单位:* * * * 大 学

为什么需要信息隐藏 什么是信息隐藏 主要应用领域 目前的研究现状

一、为什么需要信息隐藏

依靠密码学不能解决信息进行破

国家863计划、973计划和国家自然科学基 金也都先后对信息隐藏方向给予了资助

四、目前的研究现状

已有的隐写算法和工具

LSB替换、随机调制 F5、OutGuess、MB 基于最小失真的PQ算法 基于量化指数调制的QIM算法 ......

信息隐藏将会在信息传输和网络通 信的安全保障机制中,扮演越来越 重要的角色

在武警部队信息化建设中发挥越来 越重要的作用

感谢亲观看此幻灯片,此课件部分内容来源于网络, 如有侵权请及时联系我们删除,谢谢配合!

信息隐藏 ▪ 数字媒体的应用在互联网上呈爆炸式增长

▪ 原版被无限制的编辑、修改、拷贝、散布

二、什么是信息隐藏

▪ 集多学科理论与技术于一身 ▪ 利用载体信息的时间或空间冗余 ▪ 隐藏信息的同时,也隐藏了信息传递的过程

古老的隐写术

公元前440年,在古 希腊反抗波斯人的 战争中,为了安全 地传送军事情报, 奴隶主剃光奴隶的 头发,将情报刻在 奴隶的头上,待头 发长起后再派出去 传递秘密信息。

四、目前的研究现状

“数字图像隐写检测关键特征的提 取和优化理论研究”

获得国家自然科学基金面上项目的资助 资助经费达到了73万元

四、目前的研究现状

“数字图像隐写检测关键特征的提 取和优化理论研究”

图像特征提取理论依据研究 图像校准与特征有效性的理论模型构建 特征的选择和融合算法研究

总结

—— 信息安全的新战场

主讲:张 敏 情 单位:* * * * 大 学

为什么需要信息隐藏 什么是信息隐藏 主要应用领域 目前的研究现状

一、为什么需要信息隐藏

依靠密码学不能解决信息进行破

指纹识别技术ppt

点等。

比对匹配

将提取出的特征点与已存储的 指纹模板进行比对,判断是否

匹配。

ቤተ መጻሕፍቲ ባይዱ

应用领域

安全领域

用于银行、保险箱、重 要文件等的安全控制和

身份验证。

门禁系统

用于企业、住宅、公共 场所等的安全管理,防

止非法入侵。

移动支付

通过指纹识别技术实现 快速、安全的支付验证

。

其他领域

如手机解锁、考勤打卡 等,提高安全性和便利

性。

02 指纹识别技术的发展历程

早期发展

指纹识别技术的起源

初步应用

指纹识别技术可以追溯到17世纪,当 时主要用于刑事侦查。

在20世纪初,指纹识别技术开始在警 方和安全领域得到初步应用。

基础科学研究

随着科学家对指纹特征的认识逐渐深 入,奠定了指纹识别技术的基础。

现代技术进步

01

02

03

高精度采集设备

和安全性。

AI和机器学习

人工智能和机器学习技术在指纹识 别领域的应用将进一步提高识别的 准确性和效率。

隐私保护

随着技术的发展,如何在保障安全 的同时保护用户隐私将成为重要议 题。

03 指纹识别技术的实现方式

光学指纹识别

原理

利用光学原理,通过光线 反射获取指纹的凹凸纹理 信息。

优点

成本较低,技术成熟,对 干湿手指的识别效果较好 。

优点

不受指纹表面的油污、水渍等影响,对假指纹有 较好的防范作用,识别精度高。

缺点

成本较高,技术难度较大,可能需要更长的识别 时间。

04 指纹识别技术的安全性与 隐私保护

安全风险

数据泄露风险 指纹数据被盗取或滥用,可能导致个人隐私泄露和身份盗窃。

比对匹配

将提取出的特征点与已存储的 指纹模板进行比对,判断是否

匹配。

ቤተ መጻሕፍቲ ባይዱ

应用领域

安全领域

用于银行、保险箱、重 要文件等的安全控制和

身份验证。

门禁系统

用于企业、住宅、公共 场所等的安全管理,防

止非法入侵。

移动支付

通过指纹识别技术实现 快速、安全的支付验证

。

其他领域

如手机解锁、考勤打卡 等,提高安全性和便利

性。

02 指纹识别技术的发展历程

早期发展

指纹识别技术的起源

初步应用

指纹识别技术可以追溯到17世纪,当 时主要用于刑事侦查。

在20世纪初,指纹识别技术开始在警 方和安全领域得到初步应用。

基础科学研究

随着科学家对指纹特征的认识逐渐深 入,奠定了指纹识别技术的基础。

现代技术进步

01

02

03

高精度采集设备

和安全性。

AI和机器学习

人工智能和机器学习技术在指纹识 别领域的应用将进一步提高识别的 准确性和效率。

隐私保护

随着技术的发展,如何在保障安全 的同时保护用户隐私将成为重要议 题。

03 指纹识别技术的实现方式

光学指纹识别

原理

利用光学原理,通过光线 反射获取指纹的凹凸纹理 信息。

优点

成本较低,技术成熟,对 干湿手指的识别效果较好 。

优点

不受指纹表面的油污、水渍等影响,对假指纹有 较好的防范作用,识别精度高。

缺点

成本较高,技术难度较大,可能需要更长的识别 时间。

04 指纹识别技术的安全性与 隐私保护

安全风险

数据泄露风险 指纹数据被盗取或滥用,可能导致个人隐私泄露和身份盗窃。

指纹识别技术ppt

优点:对指纹的细节捕捉能力 强,适用于各种类型的指纹表 面。

缺点:成本较高,需要专业的 设备和操作人员。

05

指纹识别技术的安全性问题

伪造指纹的威胁

指纹膜复制

通过采集他人的指纹,使用特殊的材 料和工艺制作成指纹膜,然后将其粘 贴在犯罪嫌疑人的手指上以通过指纹 识别系统。

3D打印技术

利用高精度的3D打印机,根据获得的 指纹数据打印出完整的指纹,用于通 过指纹识别验证。

安全系统

总结词

指纹识别技术可以作为安全系统的一部分,用于保护敏感数据和重要设施,防止 未经授权的访问和使用。

详细描述

在企业和组织中,指纹识别技术可以用于保护计算机系统、网络设备、数据库等 敏感数据和重要设施,防止黑客攻击和内部泄密。在政府机构和军事设施中,指 纹识别技术也被用于保护机密信息和重要设施,确保国家安全。

高安全性

快速识别

指纹的独特性和唯一性使得指纹识别 成为一种高度安全的身份验证方法。 每个人的指纹都是独一无二的,因此 很难伪造或复制。

现代的指纹识别技术已经非常成熟, 能够在短时间内完成指纹的采集和比 对,提高了识别的速度和准确性。

易用性

指纹识别技术使用方便,用户无需记 忆密码,也无需携带任何物理凭证。 只需触摸一下指纹识别器,即可完成 身份验证。

随着移动设备和物联网的普及,未来的指纹识别技术可能 会更加广泛应用于各种设备和场景中,为用户提供更加便 捷和安全的身份验证服务。

04

指纹识别技术的实现方式

基于光学原理的实现方式

01

光学指纹识别技术利用光线反射原理,通过捕捉指 纹的凹凸纹理来识别身份。

02

优点:对环境适应性较强,不易的融合

未来,指纹识别技术可能会与其他生物识别技术如虹膜识 别、面部识别等融合,进一步提高身份验证的安全性和准 确性。

信息隐藏

匿名通信研究现状

现阶段匿名通信的研究主要分为三类:基于 Mix算法的匿名通信系统、基于Onion Routing算法的匿名通信系统和基于泛洪算法 的匿名通信系统。

隐写术及其原理

隐写技术是利用人类感觉器官的不敏感(感觉冗余), 以及多媒体数字信号本身存在的冗余数据特性)把一 个秘密信息通过某种嵌入算法隐藏到载体信息中,从 而得到隐密载体。 首先,对欲嵌入的秘密信息进行预处理,预处理包括 加密、编码等,然后生成伪随机数,将预处理后的秘 密信息根据相应的嵌入算法和密钥K嵌入到载体中, 形成载密信息,可以在公开信道中传输,密钥K在隐蔽 信道进行传输,最后在提取中根据相应的提取算法和 密钥提取秘密消息,这样,就可以达到三层安全。

经过数十年的研究数字水印技术取得了很大的进步, 见诸于各种文献的水印算法有很多种,然而从水印嵌 入方式的角度来看,图像水印算法主要分为两大类: 空间域(Spatial Domain)水印算法和变换域 (TransformDomain)水印算法。 在国内,数字水印技术也得到了一些学者的关注,并 日益受到重视。针对水印的各种应用领域,许多专家 和研究人员在文章中提出了不同的水印算法。

数字指纹系统

数字指纹系统主要由两部分构成,一是用于向 拷贝中嵌入指纹并对带指纹拷贝进行分发的 拷贝分发子系统;另一部分是实现对非法分发 者进行跟踪并审判的跟踪子系统。其中分发 子系统完成指纹的构造、指纹的嵌入以及数 据库的维护工作,跟踪子系统完成指纹的提取 和跟踪工作。其简单模型见图。

参考文献

数字水印研究现状及发展趋势预测

通过对现有典型算法的分析和研究情况的调 查认为今后水印研究可能的一些发展方向:

a.水印的基本原理和评价方法。包括水印理论模 型、水印结构、水印嵌入策略、水印检测算法、 水印性能评价以及水印的标准化等。 b.水印技术的应用。包括针对不同应用需求定制 合理的水印生成、嵌入和恢复策略、一种完善的 水印技术在其它的多媒体数据中的应用等。

指纹识别芯片的基本原理及应用PPT课件

27

Thank You!

2021

28

3)可分类性:指纹的纹型,中心点和三角点之间的脊线数,以及细节特 征间的关系,都可作为分类的依据。

2021

9

二. 指纹识别技术

指纹识别系统的构成

2021

10

二. 指纹识别技术

2.1 指纹的采集技术

• 光学 • 硅晶体传感器 • 超声波 • 其他类型

2021

11

指纹识别技术

光学识别 光学识别是较早的指纹识别技术; 而且受手指表面是否干净影响较大。 只能到达皮肤的表皮层,而不能到达真皮层; 基于光学发射装置发射的光线反射后获取数据;

1.指纹的特征提取:

指纹图像经过预处理之后,得到了清晰的细化二值图,我们就可以在 此基础上对其进行特征提取了。用位置、类型和方向这几个参数描述细节 特征,才能进行后续的存储或者与已有的细节特征进行匹配。

2. 指纹特征点的匹配: 指纹匹配问题转化为点匹配问题,同一个手指的两幅样本图像,由于

按压时手指位置、方向和力度的不同,可能造成指纹图像的平移、旋转和 非线性形变,因此基于校准的匹配算法理论简单而又有效。

2021

12

指纹识别技术

电容传感器识别

• 利用指纹的脊和谷相对半导体的距离不同而造成电容值的不同, 将其转化为电压记录下来就可以得到指纹的灰度图像。

• 电容传感器对手指的干净度要求较高; • 传感器表面使用硅材料,容易损坏。 • 现在应用最普遍的技术。

2021

13

指纹识别技术

超声波扫描识别 通过传感器发射微量的射频信号 利用皮肤与空气对于声波阻抗的差异,可以区分指纹脊与谷 穿透手指的表皮层获取里层的纹路以获取信息; 这种方法对手指的干净程度要求较低。

指纹识别技术ppt(PPT31页)(1)

指纹识别技术ppt(PPT31页)(1)

指纹门禁识别是生物 型代表作。除了仓库大 识别外,公寓及办公楼 以采用指纹识别技术。 ,为客人记录指纹信息 投资及使用,降低开发 期限内不需要担心室内

指纹识别技术ppt(PPT31页)(1)

• 日常生活中,传统的门锁都是使用机械钥匙 门的,但是机械钥匙会经常忘记带,或者丢

2.4 数 据库图 片训练

• 将数据库中的训练图片进 步骤,求出它的四元数矩

它的协方差矩阵,然后可

征值与特征向量,然后进

理,将这些降维后的特征 板。

指纹识别技术ppt(PPT31页)(1)

2.4 测 试图像 与训练 图像进 行比对

2.特征匹配

• 将测试图像的特征向量与 图像的特征值进行比对, 距离。根据最近邻法则, 测试图像欧式距离最小的 是我们识别的图片。

指纹识别技术ppt(PPT31页)(1)

• 目前有很多的生物测定技术可用于身份 认证,包括虹膜识别技术、视网膜识别 技术、面部识别、签名识别、声音识别 技术、指纹识别等,具有安全、可靠的 特点,其中自动指纹识别系统是目前研 究最多、最有应用前景的生物识别系统 。指纹识别技术的应用十分广泛,指纹 因具有终生不变性及稳定性,而且不同人 指纹相同的概率几乎为零,因此指纹自动 识别系统被广泛应用于案例分析、商业 活动中的身份鉴别等领域。指纹识别技 术的发展得益于现代电子集成制造技术 的进步和快速可靠的算法的研究。

• 近几年来,指纹锁的功能越来越丰富,吸引越来越多的 ,而指纹锁行业也完成了技术指、纹识资别技本术p、pt(P渠PT3道1页)(和1) 品牌的积

• 目前,指纹识别主要应用在考勤、门禁、保险箱柜等领 ,随着指纹识别技术的完善,指还纹识会别技广术p泛pt(P的PT3应1页)(用1) 在身份证

指纹门禁识别是生物 型代表作。除了仓库大 识别外,公寓及办公楼 以采用指纹识别技术。 ,为客人记录指纹信息 投资及使用,降低开发 期限内不需要担心室内

指纹识别技术ppt(PPT31页)(1)

• 日常生活中,传统的门锁都是使用机械钥匙 门的,但是机械钥匙会经常忘记带,或者丢

2.4 数 据库图 片训练

• 将数据库中的训练图片进 步骤,求出它的四元数矩

它的协方差矩阵,然后可

征值与特征向量,然后进

理,将这些降维后的特征 板。

指纹识别技术ppt(PPT31页)(1)

2.4 测 试图像 与训练 图像进 行比对

2.特征匹配

• 将测试图像的特征向量与 图像的特征值进行比对, 距离。根据最近邻法则, 测试图像欧式距离最小的 是我们识别的图片。

指纹识别技术ppt(PPT31页)(1)

• 目前有很多的生物测定技术可用于身份 认证,包括虹膜识别技术、视网膜识别 技术、面部识别、签名识别、声音识别 技术、指纹识别等,具有安全、可靠的 特点,其中自动指纹识别系统是目前研 究最多、最有应用前景的生物识别系统 。指纹识别技术的应用十分广泛,指纹 因具有终生不变性及稳定性,而且不同人 指纹相同的概率几乎为零,因此指纹自动 识别系统被广泛应用于案例分析、商业 活动中的身份鉴别等领域。指纹识别技 术的发展得益于现代电子集成制造技术 的进步和快速可靠的算法的研究。

• 近几年来,指纹锁的功能越来越丰富,吸引越来越多的 ,而指纹锁行业也完成了技术指、纹识资别技本术p、pt(P渠PT3道1页)(和1) 品牌的积

• 目前,指纹识别主要应用在考勤、门禁、保险箱柜等领 ,随着指纹识别技术的完善,指还纹识会别技广术p泛pt(P的PT3应1页)(用1) 在身份证

信息隐藏技术ppt课件

LSB隐写是一种简单而又有效的信息隐藏技 术。其特点是容量大、对载体图像质量影响 小、嵌入速度快。可应用于灰度图像、彩色 图像、视频和音频等。

图像位平面越高,对灰度值的贡献越大

2.3 数字图像隐写-- LSB图像密写方法

LSB密写嵌入的基本方法:

LSB密写提取的基本方法

直接提取出最低比特位

1. 将欲嵌入的秘密信息转化为比特流

MN

d(m,n)2

MS=Em=1n1 MN

其中, d (m ,n )是位置(m ,n)上隐写图像和原始图像的像

素值的差值

10

3.2 基于LSB的隐写技术

隐写的图像质量评价方法:

PSNR(peak signal-to-noise ratio)

峰值信噪比

P= S -1 N 2 1 2 0 M 5 R m M = l 1 n N 1 5 o d N ( m , n g ) 2

2. Bmp图像的基本结构是什么?

3. 数字图像的像素是怎样定义位平面的? 4. LSB算法的嵌入规则是什么?具有哪些优点? LSB有如下缺点: 1) 嵌入消息较大时,所花时间较长。 2) 只能处理简单的流格式的文件。 3) 为了满足水印的不可见性,允许嵌入的水印强度较低,对空域的各种操作较为敏感。 4) 基本的LSB算法抗JPEG压缩能力弱。 5) 鲁棒性差。 LSB算法有如下优点: 1) 算法简单,易于实现,计算速度也快。 2) 在基础算法上能够很快的进行改进,并在脆弱性水印中应用广泛。 3) 由于能在最低有效位(一般是最后两位)进行嵌入,故对于256色(8位)的RGB图像 在3层图像中均可插入1/8到1/4的消息,总的来说,容量还是足够大的。

型、文件大小、偏移字节等信息; 2 位图信息头数据结构(40字节),它包含有BMP图像的长、

图像位平面越高,对灰度值的贡献越大

2.3 数字图像隐写-- LSB图像密写方法

LSB密写嵌入的基本方法:

LSB密写提取的基本方法

直接提取出最低比特位

1. 将欲嵌入的秘密信息转化为比特流

MN

d(m,n)2

MS=Em=1n1 MN

其中, d (m ,n )是位置(m ,n)上隐写图像和原始图像的像

素值的差值

10

3.2 基于LSB的隐写技术

隐写的图像质量评价方法:

PSNR(peak signal-to-noise ratio)

峰值信噪比

P= S -1 N 2 1 2 0 M 5 R m M = l 1 n N 1 5 o d N ( m , n g ) 2

2. Bmp图像的基本结构是什么?

3. 数字图像的像素是怎样定义位平面的? 4. LSB算法的嵌入规则是什么?具有哪些优点? LSB有如下缺点: 1) 嵌入消息较大时,所花时间较长。 2) 只能处理简单的流格式的文件。 3) 为了满足水印的不可见性,允许嵌入的水印强度较低,对空域的各种操作较为敏感。 4) 基本的LSB算法抗JPEG压缩能力弱。 5) 鲁棒性差。 LSB算法有如下优点: 1) 算法简单,易于实现,计算速度也快。 2) 在基础算法上能够很快的进行改进,并在脆弱性水印中应用广泛。 3) 由于能在最低有效位(一般是最后两位)进行嵌入,故对于256色(8位)的RGB图像 在3层图像中均可插入1/8到1/4的消息,总的来说,容量还是足够大的。

型、文件大小、偏移字节等信息; 2 位图信息头数据结构(40字节),它包含有BMP图像的长、

第六章讲义 数字指纹代课

Wuhan University

嵌入假设(Marking Assumption) 合谋用户 通过对比他们的拷贝,只能在拷贝相异之 处发现指纹并进行修改。 对于没有发现不 同的指纹所在之处,除非将拷贝变得无用, 否则他们不能对该处的指纹进行修改。

对于通过对比拷贝发现的指纹比特,假设 合谋者只可能将其修改为{0 ,1 , ?}3 种状态( ? 表示无法识别是0 还是1)。

目前,非对称指纹体制的构造手段主要有基于一般 的安全多方计算协议 、利用特殊的密码学协议 、 利用密码算法等设计和实现。

数字指纹协议——非对称指纹 Wuhan University

Key_gen是密钥生成协议,购买者生成一对 密钥值(skB , pkB),公开密钥pkB,秘密密钥 skB ,并通过认证机构公布公开密钥。

数字指纹的基本模型与应用环境

数字指纹体制主要由 两部分构成:

一是用于向拷贝中嵌 入指纹并对带指纹拷 贝进行分发的拷贝分 发体制;

另一部分是实现对非 法分发者进行跟踪并 审判的跟踪体制。

Wuhan University

数字指纹的基本模型与应用环境

Wuhan University

数字指纹的分类:

u4 000 000 000

数字指纹编码——离散指纹方案

Wuhan University

结论:对于n ≥3 ,且ε > 0 , 令 d =2 n2 log(2 n/ε)

则带有置换π 的Γ0 ( n , d) 是带有错误概率ε的n -安 全( l , n) 码。 以n -安全( l , n) 码为基础, Boneh等设计出一种指 纹码字长度( l) 与用户数目( N) 的对数及合谋容忍 尺度( c) 的四次方成正比的指纹编码方案

信息隐藏技术培训课件

• 一旦发现未经授权的拷贝,就可以根据此拷贝所恢复出的指纹来 Network and Information Security 确定它的来源。

第6章 信息隐藏技术

6.2.8 数字水印的主要应用领域(2)

3.标题与注释 • 标题与注释是将作品的标题、注释等内容(如,一幅照片的 拍摄时间和地点等)以水印形式嵌入该作品中,这种隐式注 释不需要额外的带宽,且不易丢失。

3.透明性(Invisibility)

4.安全性(Security)

5.自恢复性(Self-recovery)

6.可纠错性(Corrective)

Network and Information Security

第6章 信息隐藏技术

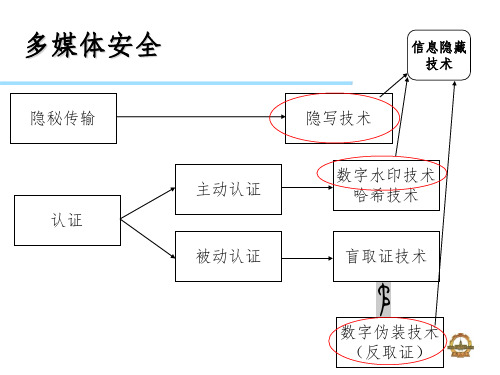

6.1.4 信息隐藏技术的主要分支与应用

信息隐藏

隐蔽信道

隐写术

匿名通信

Network and Information Security

第6章 信息隐藏技术

6.1.2 信息隐藏基本原理

密钥 密钥

秘密信息 宿主信息

编码器

隐蔽宿主

检测器

秘密信息 宿主信息

图6-1 信息隐藏系统模型 信息隐藏技术主要由下述两部分组成:

1.信息嵌入算法(编码器),它利用密钥来实现秘密信息的隐藏。

Network and Information Security

第6章 信息隐藏技术

6.2.6 数字水印的攻击类型及对策

• 若要把数字水印技术真正地应用到实际的版权 保护、内容认证等领域,必须考虑系统可能受 到的各种攻击。

• 不同的应用场合有不同的抗攻击能力要求。

• 抗攻击能力是数字水印系统评测最重要的性能

指标,系统地了解攻击的种类及抗攻击策略对

2024版指纹识别技术知识课件

员工考勤

通过指纹识别技术,实现 员工上下班考勤的自动化 管理,提高考勤准确性和 效率。

门禁系统

在企业门禁系统中集成指 纹识别技术,确保只有授 权人员才能进出特定区域。

会议室预定与使用

利用指纹识别技术,实现 会议室预定和使用记录的 自动化管理,提高会议室 利用效率。

个人设备解锁应用案例

手机解锁

在手机中集成指纹识别技术,实 现手机快速、安全的解锁方式。

发展历程

从古代的手工艺制作到现代的高科技应用,指纹识别技术经历了漫长的发展历 程。随着计算机技术和图像处理技术的飞速发展,指纹识别技术在近年来得到 了广泛的应用和推广。

指纹识别原理简介

指纹特征

指纹具有独特性、稳定性和可采集性等特点,使得指纹特征成 为身份识别的重要依据。指纹特征主要包括纹线类型、纹线细 节特征(如起点、终点、分叉点等)以及汗孔、纹理等。

针对实验结果和存在的问题,学生可以进行讨论和交流,探讨改进方案和优化措施,提高指纹识别系统的性能和 稳定性。同时,也可以对指纹识别技术的发展趋势和应用前景进行讨论和展望。

谢谢您的聆听

THANKS

指纹匹配算法介绍

01

细节点匹配

细节点匹配是指通过比较两个指纹特征模板中的细节点信息来进行匹配。

常用的细节点匹配算法包括点模式匹配和基于图的匹配等。

02 03

脊线匹配

脊线匹配是指通过比较两个指纹图像中的脊线信息来进行匹配。这种方 法需要先对指纹图像进行脊线提取,然后利用脊线的形状、方向和密度 等信息进行匹配。

识别过程

指纹识别过程主要包括指纹图像采集、预处理、特征提取和匹 配四个步骤。通过特定的算法对指纹图像进行处理,提取出指 纹的特征信息,并与数据库中的指纹特征进行比对,从而实现 身份识别。

信息隐藏与数字水印技术专题培训PPT公开课(57页)

128 127 127 … 121 124 124 … …… 86 85 87 …

利用以

信息隐藏的思想

– 数字信号处理理论(图像信号处理、音频信 号处理、视频信号处理等)

– 人类感知理论(视觉理论、听觉理论)

– 现代通信技术

– 密码技术

等为代表的伪装式信息隐藏方法来研究信息的保 密和安全问题

• 隐藏者

• 信息隐藏(Information Hiding)

✓ 利用人类感知系统以及计算机处理系统的 冗余

✓ 载体可以是任何一种多媒体数据,如音频、 视频、图像、甚至文本、数据等

✓ 被隐藏的信息也可以是任何形式(全部作 为比特流)

必要性

• 信息隐藏

– 加密:对秘密信息本身进行保护,但信息的传递过 程是暴露的

信息隐藏技术的分类

信息伪装

隐秘信道

伪装术

匿名通信

版权标识

基于语义的伪装术 基于技术的伪装术 稳健的版权标识 脆弱的数字水印

水印

指纹

不可见水印 可见水印

信息隐藏的历史

• 公元前440年出现用头发掩盖信息的方法 • 将信函隐藏在信使的鞋底、衣服的皱褶,

妇女的头饰、首饰中 • 在信函中改变字母笔画的高度,或在字

保信实号证息验的指 伪 表 目纹装明的和技,。实术这体研种A的究改相的变关内对性容古包典括音信乐息信隐号藏数和据信也息几的乎信版感息算权觉嵌法认不证到入,,信但息是访却问可不道的以合非安法常身有全份效信认地定阻等止。水印信信号息算的提法检取测定位,以达到难以提取B水印信

TTP(可信第三方)秘数密字消水印息协m议

信息隐藏与数字水印技术

—背景、算法及相关理论

王昭顺 北京科技问题

–两个囚犯A和B被关押在监狱的不同牢房,他们想通 过一种隐蔽的方式交换信息,但是交换信息必须要通 过看守的检查。因此,他们要想办法在不引起看守者 怀疑的情况下,在看似正常的信息中,传递他们之间 的秘密信息

利用以

信息隐藏的思想

– 数字信号处理理论(图像信号处理、音频信 号处理、视频信号处理等)

– 人类感知理论(视觉理论、听觉理论)

– 现代通信技术

– 密码技术

等为代表的伪装式信息隐藏方法来研究信息的保 密和安全问题

• 隐藏者

• 信息隐藏(Information Hiding)

✓ 利用人类感知系统以及计算机处理系统的 冗余

✓ 载体可以是任何一种多媒体数据,如音频、 视频、图像、甚至文本、数据等

✓ 被隐藏的信息也可以是任何形式(全部作 为比特流)

必要性

• 信息隐藏

– 加密:对秘密信息本身进行保护,但信息的传递过 程是暴露的

信息隐藏技术的分类

信息伪装

隐秘信道

伪装术

匿名通信

版权标识

基于语义的伪装术 基于技术的伪装术 稳健的版权标识 脆弱的数字水印

水印

指纹

不可见水印 可见水印

信息隐藏的历史

• 公元前440年出现用头发掩盖信息的方法 • 将信函隐藏在信使的鞋底、衣服的皱褶,

妇女的头饰、首饰中 • 在信函中改变字母笔画的高度,或在字

保信实号证息验的指 伪 表 目纹装明的和技,。实术这体研种A的究改相的变关内对性容古包典括音信乐息信隐号藏数和据信也息几的乎信版感息算权觉嵌法认不证到入,,信但息是访却问可不道的以合非安法常身有全份效信认地定阻等止。水印信信号息算的提法检取测定位,以达到难以提取B水印信

TTP(可信第三方)秘数密字消水印息协m议

信息隐藏与数字水印技术

—背景、算法及相关理论

王昭顺 北京科技问题

–两个囚犯A和B被关押在监狱的不同牢房,他们想通 过一种隐蔽的方式交换信息,但是交换信息必须要通 过看守的检查。因此,他们要想办法在不引起看守者 怀疑的情况下,在看似正常的信息中,传递他们之间 的秘密信息

指纹识别技术ppt课件

手机领域 Touch ID如今手机成了人们日常生活中不可缺少的一部分,由于使用次数频繁,反复输入密码也让人感觉很不方便,有了指纹识别系统,只需1秒钟就可轻松完成身份确认,让用户感觉更方便快捷。

指纹识别技术的应用

指纹考勤系统在很多企业中往往需要进行考勤,传统的考勤方式基本上有两种,一种是卡片形式的,另一种是IC卡形式,但这两种考勤方式都无法杜绝代人打卡的现象,使考勤失去了意义。如果利用指纹来作为个人身份的标识,以此来进行考勤,则可以很好地避免代人打卡这种现象.

图像分割

图像增强

二值化

细化

指纹图像预处理

图像分割是将要处理的有效图像部分从整个指纹图像中分离出来,这样一方面减少了后续处理的步骤的数据量,另一方面也避免了因为部分图像区域不可靠而导致伪特征的产生。图像增强包括两个部分,首先对原始图像上模糊但有可能恢复的部分进行增强,然后再对整幅图像滤波,消除指纹脊线间的断裂和粘连。

指纹可以被盗取,复制,进而威胁用户信息安全。上传云端的指纹可能被一些不法分子盗取利用。

首先需要有初始的指纹,比较好的载体是玻璃杯、门把手和光面纸。

指纹的主要成分是油脂和汗水,要用法医鉴定的方法来获取指纹,洒上一些带颜色的石墨粉,它们会粘在油脂上,指纹就会显现出来。

然后要用到氰基丙烯酸酯,这是超强力胶水的主要成分。倒一些在瓶盖上,再压到指纹上。

原始图像

增强后图像

指纹图像预处理

图像二值化是提取经增强处理的指纹图像的脊线,用”1”表示脊线上的点,”0”表示背景和谷线,从而把原始灰度图像转化为二值图像。

图像细化是进一步把二值指纹脊线细化为单像素宽度的骨架线,这是为了方便以后的特征提取。

细化后的图像

原始图像

原始图像

二值化后的图像

指纹识别技术的应用

指纹考勤系统在很多企业中往往需要进行考勤,传统的考勤方式基本上有两种,一种是卡片形式的,另一种是IC卡形式,但这两种考勤方式都无法杜绝代人打卡的现象,使考勤失去了意义。如果利用指纹来作为个人身份的标识,以此来进行考勤,则可以很好地避免代人打卡这种现象.

图像分割

图像增强

二值化

细化

指纹图像预处理

图像分割是将要处理的有效图像部分从整个指纹图像中分离出来,这样一方面减少了后续处理的步骤的数据量,另一方面也避免了因为部分图像区域不可靠而导致伪特征的产生。图像增强包括两个部分,首先对原始图像上模糊但有可能恢复的部分进行增强,然后再对整幅图像滤波,消除指纹脊线间的断裂和粘连。

指纹可以被盗取,复制,进而威胁用户信息安全。上传云端的指纹可能被一些不法分子盗取利用。

首先需要有初始的指纹,比较好的载体是玻璃杯、门把手和光面纸。

指纹的主要成分是油脂和汗水,要用法医鉴定的方法来获取指纹,洒上一些带颜色的石墨粉,它们会粘在油脂上,指纹就会显现出来。

然后要用到氰基丙烯酸酯,这是超强力胶水的主要成分。倒一些在瓶盖上,再压到指纹上。

原始图像

增强后图像

指纹图像预处理

图像二值化是提取经增强处理的指纹图像的脊线,用”1”表示脊线上的点,”0”表示背景和谷线,从而把原始灰度图像转化为二值图像。

图像细化是进一步把二值指纹脊线细化为单像素宽度的骨架线,这是为了方便以后的特征提取。

细化后的图像

原始图像

原始图像

二值化后的图像

指纹基础知识 ppt课件

54

位置:指纹中心内部花纹,最内侧为环形线(螺形线、 曲形线),从内数第一条圆滑的环形线(螺形线、曲形 线),靠近指尖的假设箕头的顶点为中心点位置。 方向:跟其及内部纹线走向基本一致

39

4、杂型斗中心点及中心方向

位置:杂型斗参照中心花纹最内侧纹型的中 心点位置 方向:跟其及内部纹线走向基本一致

40

5、指纹副中心点

这里专指指头纹,即指纹。

6

一、指纹的特点及应用

一、指纹的四个基本特点 1、人各不同

根据唯物辩证法的观点,事物内部包含的本身特殊的矛盾决定了世界 上的事物是千差万别的。作为客观事物存在的每个人的指纹,同样具有 这种特殊性,只有自身的同一而区别于他人的指纹。无论是“世界上活 着的人中间不可能有两个相同的指纹”的数学推算结果,还是近百年来 各国指纹档案管理、查对和鉴定的实践中“从未发现有指纹完全重复” 的实例,都证明了指纹人各不同的客观性。

图示

31

斗型纹分类介绍

环形斗:由环形线组成的内部花纹。

螺形斗:中心花纹呈螺旋状者。

绞形斗:中心有两条以上螺形

线相互勾绕由内向外旋转者。

32

斗型纹分类介绍

双箕斗:中心有两个独立完整

的箕形线,此箕形线各有一侧 绕过对方的箕头者。

囊形斗:中心至少有一条半

圆线独立存在,凸面不与来 自三角的纹线所接触。

杂形斗:除以上几种斗形纹外,

10

二、指纹的一般结构和类型

弓形线

纹

箕形线

线 的

环形线

基 本

螺形线

形

曲形线

式

棒形线

11

弓形线

纹线从一方起,向相对的方向流去,弯曲成弓形,而不向出发 的一方回转。

位置:指纹中心内部花纹,最内侧为环形线(螺形线、 曲形线),从内数第一条圆滑的环形线(螺形线、曲形 线),靠近指尖的假设箕头的顶点为中心点位置。 方向:跟其及内部纹线走向基本一致

39

4、杂型斗中心点及中心方向

位置:杂型斗参照中心花纹最内侧纹型的中 心点位置 方向:跟其及内部纹线走向基本一致

40

5、指纹副中心点

这里专指指头纹,即指纹。

6

一、指纹的特点及应用

一、指纹的四个基本特点 1、人各不同

根据唯物辩证法的观点,事物内部包含的本身特殊的矛盾决定了世界 上的事物是千差万别的。作为客观事物存在的每个人的指纹,同样具有 这种特殊性,只有自身的同一而区别于他人的指纹。无论是“世界上活 着的人中间不可能有两个相同的指纹”的数学推算结果,还是近百年来 各国指纹档案管理、查对和鉴定的实践中“从未发现有指纹完全重复” 的实例,都证明了指纹人各不同的客观性。

图示

31

斗型纹分类介绍

环形斗:由环形线组成的内部花纹。

螺形斗:中心花纹呈螺旋状者。

绞形斗:中心有两条以上螺形

线相互勾绕由内向外旋转者。

32

斗型纹分类介绍

双箕斗:中心有两个独立完整

的箕形线,此箕形线各有一侧 绕过对方的箕头者。

囊形斗:中心至少有一条半

圆线独立存在,凸面不与来 自三角的纹线所接触。

杂形斗:除以上几种斗形纹外,

10

二、指纹的一般结构和类型

弓形线

纹

箕形线

线 的

环形线

基 本

螺形线

形

曲形线

式

棒形线

11

弓形线

纹线从一方起,向相对的方向流去,弯曲成弓形,而不向出发 的一方回转。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

2 x m i n _ m a x _ m e d ( j ) x m i n ( j ) x m a x ( j ) x m e d ( j )

8)随机最小值-最大值:

xrand_m in_m ax(j) xxm m ain x((jj)),概 ,概 率 率 1 pp

2020/10/14

14

2020/10/14

12

.

线性合谋

•Linear collusion

xi(j) x(j)wi(j), i 1,2, ,n,

xc(j) kxik (j) x(j) kwik (j),

ikIC

ikIC

k

1/ K,xave(j) x(j) 1 K ikIC

wik

( j).

K

k 1,

k1

2020/10/14

2020/10/14

8

.

数字指纹的发展历史

•C. Boneh和H. Shaw于1995年提出了一个清

晰的抗合谋攻击的编码方案,称为C-安全编

码(C-secure code)的数字指纹经典方案。

该方案对嵌入条件作了假设,其编码方法与

使用的数据嵌入算法无关。

•随后出现了用于叛逆者跟踪和数字取证的数

字指纹技术,并得到了广泛的研究。

非对称指纹,匿名指纹;汉明码,BIBD,高斯分

布指纹,Micosoft Research: a dual watermark-

fingerprint.

2020/10/14

9

.

数字指纹的主要问题

•Works well without any attack •A common watermark attacks/single-copy attacks •Multi-copy attacks/Collusion attacks

•Human fingerprint •Similar with human fingerprint •A group of special watermarks embedded into digital media data

different from each other/every one is unique; can be used to identify any one copy; can be used to trace pirate and traitors.

2020/10/14

10

.

第六章 主要内容

•数字指纹概述 •多用户合谋攻击 •典型数字指纹 •数字指纹安全协议

2020/10/14

11

.

多用பைடு நூலகம்合谋攻击

Users

Distributed Digital copies fingerprints

New image copy

•Linear collusion and non-linear collusion

13

.

非线性合谋

1)随机选择拷贝方式:

xrand(j)ria k n IC d({xik(j)})

2)随机选择值方式:

3)最小值方式: 4)最大值方式: 5)中值方式: 6)最小值-最大值方式: 7)最小值-最大值-中值:

xmin(j)m ik iIn C({xik(j)}) xm ax(j)m ik aIC x({xik(j)}) x xm m e in d_(m jax )( j)m e ikd 1 IiC a (n x(m { inx(ikj()j )} x)m ax(j))

2020/10/14

4

.

Digital fingerprinting

2020/10/14

5

.

Design goals

•Catch many

The goal in this design scenario is to capture as many colluders as possible, though possibly at a cost of accusing more innocent users. For this desired goal, the set of performance criteria consists of the expected fraction of colluders that are successfully captured and the expected fraction of innocent users that are falsely placed under suspicion.

.

非线性合谋攻击

• [1] H. Vicky Zhao, Min Wu, Z. Jane Wang, et al. Forensic analysis of nonlinear collusion attacks for multimedia fingerprinting, IEEE Transactions on image processing, 2005.5, Vol.14, No.5, 646-661.

2020/10/14

6

.

数字指纹的发展历史

•英国内阁秘密文件泄密事件

1981年,英国内阁秘密文件的图片被翻印在报纸上登出。 传闻事先玛格丽特.撒切尔夫人给每位部长分发了可唯一 鉴别的文件副本。每份副本有着不同字间距,用于确定收 件人的身份信息,用这种方法查出了泄密者。

2020/10/14

7

.

数字指纹的发展历史

第六章 数字指纹

1

.

第五章 内容回顾 •数字视频水印基础 •鲁棒视频水印算法 •脆弱视频水印算法 •视频水印几个特殊问题与方法

2020/10/14

2

.

第六章 主要内容 •数字指纹概述 •多用户合谋攻击 •典型数字指纹 •数字指纹安全协议

2020/10/14

3

.

What is digital fingerprinting

Colluders use their copies to produce a new copy employing various ways. They decrease the risk of being captured from the new copy possibly.

合谋攻击/共谋攻击。

•关于数字指纹技术的最早论文是N.R.Wagner 在1983 年发表的题为Fingerprinting的文章, 介绍了指纹的思想和一些术语,并提出了基于 假设校验的统计指纹。 •1994年Benny Chor,Amos Fiat,Moni Naor 发表文章“Tracing traitors”。文中提出了三种 方案来对抗多个不诚实用户的合谋攻击,其思 想成为后来许多抗合谋数字指纹方案的基础。

8)随机最小值-最大值:

xrand_m in_m ax(j) xxm m ain x((jj)),概 ,概 率 率 1 pp

2020/10/14

14

2020/10/14

12

.

线性合谋

•Linear collusion

xi(j) x(j)wi(j), i 1,2, ,n,

xc(j) kxik (j) x(j) kwik (j),

ikIC

ikIC

k

1/ K,xave(j) x(j) 1 K ikIC

wik

( j).

K

k 1,

k1

2020/10/14

2020/10/14

8

.

数字指纹的发展历史

•C. Boneh和H. Shaw于1995年提出了一个清

晰的抗合谋攻击的编码方案,称为C-安全编

码(C-secure code)的数字指纹经典方案。

该方案对嵌入条件作了假设,其编码方法与

使用的数据嵌入算法无关。

•随后出现了用于叛逆者跟踪和数字取证的数

字指纹技术,并得到了广泛的研究。

非对称指纹,匿名指纹;汉明码,BIBD,高斯分

布指纹,Micosoft Research: a dual watermark-

fingerprint.

2020/10/14

9

.

数字指纹的主要问题

•Works well without any attack •A common watermark attacks/single-copy attacks •Multi-copy attacks/Collusion attacks

•Human fingerprint •Similar with human fingerprint •A group of special watermarks embedded into digital media data

different from each other/every one is unique; can be used to identify any one copy; can be used to trace pirate and traitors.

2020/10/14

10

.

第六章 主要内容

•数字指纹概述 •多用户合谋攻击 •典型数字指纹 •数字指纹安全协议

2020/10/14

11

.

多用பைடு நூலகம்合谋攻击

Users

Distributed Digital copies fingerprints

New image copy

•Linear collusion and non-linear collusion

13

.

非线性合谋

1)随机选择拷贝方式:

xrand(j)ria k n IC d({xik(j)})

2)随机选择值方式:

3)最小值方式: 4)最大值方式: 5)中值方式: 6)最小值-最大值方式: 7)最小值-最大值-中值:

xmin(j)m ik iIn C({xik(j)}) xm ax(j)m ik aIC x({xik(j)}) x xm m e in d_(m jax )( j)m e ikd 1 IiC a (n x(m { inx(ikj()j )} x)m ax(j))

2020/10/14

4

.

Digital fingerprinting

2020/10/14

5

.

Design goals

•Catch many

The goal in this design scenario is to capture as many colluders as possible, though possibly at a cost of accusing more innocent users. For this desired goal, the set of performance criteria consists of the expected fraction of colluders that are successfully captured and the expected fraction of innocent users that are falsely placed under suspicion.

.

非线性合谋攻击

• [1] H. Vicky Zhao, Min Wu, Z. Jane Wang, et al. Forensic analysis of nonlinear collusion attacks for multimedia fingerprinting, IEEE Transactions on image processing, 2005.5, Vol.14, No.5, 646-661.

2020/10/14

6

.

数字指纹的发展历史

•英国内阁秘密文件泄密事件

1981年,英国内阁秘密文件的图片被翻印在报纸上登出。 传闻事先玛格丽特.撒切尔夫人给每位部长分发了可唯一 鉴别的文件副本。每份副本有着不同字间距,用于确定收 件人的身份信息,用这种方法查出了泄密者。

2020/10/14

7

.

数字指纹的发展历史

第六章 数字指纹

1

.

第五章 内容回顾 •数字视频水印基础 •鲁棒视频水印算法 •脆弱视频水印算法 •视频水印几个特殊问题与方法

2020/10/14

2

.

第六章 主要内容 •数字指纹概述 •多用户合谋攻击 •典型数字指纹 •数字指纹安全协议

2020/10/14

3

.

What is digital fingerprinting

Colluders use their copies to produce a new copy employing various ways. They decrease the risk of being captured from the new copy possibly.

合谋攻击/共谋攻击。

•关于数字指纹技术的最早论文是N.R.Wagner 在1983 年发表的题为Fingerprinting的文章, 介绍了指纹的思想和一些术语,并提出了基于 假设校验的统计指纹。 •1994年Benny Chor,Amos Fiat,Moni Naor 发表文章“Tracing traitors”。文中提出了三种 方案来对抗多个不诚实用户的合谋攻击,其思 想成为后来许多抗合谋数字指纹方案的基础。