ONUNAT设置入门

网络路由技术中的NAT配置教程

网络路由技术中的NAT配置教程随着互联网的迅速发展和普及,网络已经成为了人们生活和工作中不可或缺的一部分。

在网络中,路由器扮演着重要的角色,负责将数据包从源地址发送到目标地址。

而网络地址转换(Network Address Translation,NAT)则是路由器中一项重要的技术,它允许将私有网络的IP地址转换为公网IP地址,实现内部网络与互联网之间的正常通信。

一、什么是NAT网络地址转换(NAT)是一种将私有网络的IP地址转换为公网IP 地址的技术。

在互联网早期,IP地址资源有限,为了解决IP地址不足的问题,NAT应运而生。

通过NAT,一个公网IP地址可以被多个内部网络使用,大大节约了IP地址资源,在一定程度上解决了IP地址的枯竭问题。

二、NAT的工作原理1. 出口NAT出口NAT是指内部网络中的设备通过路由器上的NAT功能访问互联网。

当内部设备发送请求时,NAT会将源IP地址替换为路由器的公网IP地址,并在其NAT转换表中建立一个条目,将内部设备的私有IP 地址与其对应的公网IP地址进行映射。

当返回数据包到达路由器时,NAT会根据NAT转换表中的映射关系将其转发给正确的内部设备。

2. 入口NAT入口NAT是指互联网上的设备想要访问内部网络中的设备。

此时,互联网上的设备会向路由器的公网IP地址发送请求。

路由器会检查NAT转换表中是否有与请求对应的映射关系。

若有,则将请求转发给内部网络中的设备,并将目标IP地址替换为内部设备的私有IP地址。

三、NAT配置教程以下是NAT的配置教程,基于常见的家用路由器。

1. 登录路由器首先,通过浏览器进入路由器的管理界面。

通常情况下,输入路由器的IP地址(一般为或)即可进入登录页面。

输入正确的用户名和密码,登录路由器的管理界面。

2. 打开NAT设置界面在路由器的管理界面中,找到“NAT设置”或“端口转发”选项。

不同品牌的路由器可能有不同的界面,可以根据具体情况进行搜索或咨询。

ONU配置

FTTH装维岗位培训—— ONU配置

甘肃省通信产业服务有限公司 科技培训分公司-培训部 满国栋

FTTH ONU终端的配置

华为HG8245配置方法:(两个语音口、四个LAN口, 有无线功能)

FTTH ONU终端的配置

第八步:设置默认路由: 在左侧导航树中选择“路由 > 默认路由配置

勾选默认路由, 选择以 拨号vlan的wan接口。

第九步: 保存配置:在左侧导航树中选择“系统工具 > 配置文件”。在右侧信息栏页面中, 单击“保存配置”进行保存。

FTTH ONU终端的配置

第十步:查看配置状态 • 如果配置正确且OLT侧上层数据都配置完成,ONT查看wan接口 voip状态如下

第一步:登录设备。使用IE登录,输入地址:192.168.100.1 用户名:telecomadmin 密码:admintelecom。 第二步:配置LAN 端口工作模式。(该步骤是为了固定通过网线连接PC 上网的端口,如要通过wifi上网,需要勾选SSID) 在左侧导航树中选择“LAN > LAN 口工作模式”。勾选LAN2前面的复选框, 设置LAN2工作在三层模式下。绑定了相应的端口才能通过DHCP获取 地址上网,wifi同理。

FTTH ONU终端的配置

第六步:创建宽带wan接口链接:在左侧导航树中选择“WAN > WAN 配置”。在右侧信息 栏页面中,单击“新建”,在弹出的窗口中,设置WAN 接口参数如下:

1 勾选“WAN 连接”后面的 “使能”单选框,开启新建 的WAN 连接; 2 设置“服务列表”为 “INTERNET”; 3设置“连接方式”为“路 由”; 4 设置“VLAN ID”为“定 制好的vlan id 41”; 5 设置“802.1p”为根据实 际规划填写; 6 设置“获取IP 方式”为 “PPPoE”; 7 勾选“NAT”后面的 “Enable”单选框,开启 NAT 功能; 8 设置“用户名”为 “iadtest@pppoe”,并设 置“密码”为“iadtest”; 9 勾选“绑定项”区域中 “LAN2”前面的复选框,表 示该WAN 接口绑定LAN2

NAT基本操作步骤知识讲解

4.完成映射

5.重新启动路由和远程访问

停止NAT服务

选择所有任务——停止

NAT服务器停止后,显示红色向下标识箭头, 表示NAT服务已停止

禁止NAT服务

选择禁用路由与远程访问

禁用NAT服务警告信息

NAT服务已禁用

此课件下载可自行编辑修改,仅供参考! 感谢您的支持,我们努力做得更好!谢谢

NAT基本操作步骤

打开路由与过程访问服务器安装向导

右击WIN(本地),配置并启用路由与过程访问

并选择网络地址转换(NAT)

选择ห้องสมุดไป่ตู้接到Internet的网络接口

选择外网卡的接口

结束NAT配置

做个NAT映射,使外网可以加入到内网的域中

1.在外网卡wan右击属性

2.选择地址池,添加地址池

3.添加保留地址

路由功能ONU说明书参考

商标、版权说明是深圳市华美兴泰科技有限公司注册商标。

文中提及到的其它商标或商品名称均是深圳市华美兴泰科技有限公司的商标或注册商标。

本产品的所有部分,包括配件和软件,其版权属深圳市华美兴泰科技有限公司所有,在未经过深圳市华美兴泰科技有限公司许可的情况下,不得任意拷贝、抄袭、仿制或翻译成其它语言。

本手册中的所有图片和产品规格参数仅供参考,随着软件或硬件的升级会略有差异,如有变更,恕不另行通知,如需了解更多产品信息,请浏览我们的网站:目录第一章产品简介 (2)1.1包装清单 (2)1.2产品外观和指示灯 (2)第二章产品安装 (4)2.1 硬件安装 (4)第三章登陆管理界面 (6)3.1 正确设置您的计算机网络配置 (6)3.2 登陆路由器 (8)第四章进入功能设置界面 (11)4.1 网络设置 (11)4.1.1 广域网设置 (11)4.1.2 局域网设置 (13)4.1.3 DHCP客户端列表 (14)4.1.4 静态路由配置 (14)4.2 无线网络设置 (15)4.2.1 基本设置 (16)4.2.2 高级设置 (17)4.2.3 安全设置 (18)4.2.4 WDS设置 (21)4.2.5 WPS设置 (21)4.2.6客户端列表 (23)4.3防火墙 (23)4.3.1 MAC/IP/Port过滤 (23)4.3.2 虚拟服务 (24)4.3.3 DMZ设置 (25)4.3.4 系统安全设置 (26)4.3.5 内容过滤 (26)4.4 系统管理 (26)4.4.1 状态 (27)4.4.2 管理 (28)4.4.2.1 管理者设置 (28)4.4.2.2 网络时间设置 (28)4.4.2.3 动态域名服务器 (28)4.4.3 系统升级 (29)4.4.4 设置管理 (29)第一章产品简介1.1包装清单3Grouter 路由器快速安装指南Y型USB连接线3.7V 1500mAh Li-ion 电池1.2产品外观和指示灯闪灯详情:名称 闪灯状态 详细说明 电源灯 红灯 开启电源开关紫灯 当开启电源开关时给电池充电蓝灯 当关闭电源开关时给电池充电,充电完毕 ,电源灯灭蓝灯 电池电量充足电池蓝灯与红灯 交替闪烁 电池电量处于弱电临界点,不足,需充电电量灯红灯 电量不足,需要及时进行充电蓝灯 Wi-Fi 开启,未插入WAN/LAN线紫灯 Wi-Fi 开启,并插入WAN/LAN线 WIFI灯红灯 Wi-Fi 关闭,插入WAN/LAN线红灯 信号弱紫灯 信号一般信号灯蓝灯 信号强红灯1秒闪1次 网络注册中紫灯3秒闪1次 注册上2G网络,未拨号蓝灯3秒闪1次 注册上3G网络,未拨号紫灯1秒闪1次 注册上2G网络,拨号中蓝灯1秒闪1次 注册上3G网络,拨号中紫灯长亮 注册上2G网络,拨号成功网络模式灯蓝灯长亮 注册上3G网络,拨号成功第二章产品安装2.1 硬件安装在设置路由器之前,请您按照如下步骤进行正确连接。

思科路由器如何配置NAT功能

思科路由器如何配置NAT功能很多网络技术上的新手,还不知道如何配置思科路由器的NAT功能。

不过没关系,看完小编这个文章应该对你帮助会很大。

那么接下来就让小编来教你如何配置思科路由器NAT功能吧。

首先,小编必须要介绍下什么是NAT。

NAT,英文全称为Network Address Translation,是指网络IP 地址转换。

NAT的出现是为了解决IP日益短缺的问题,将多个内部地址映射为少数几个甚至一个公网地址。

这样,就可以让我们内部网中的计算机通过伪IP访问INTERNET的资源。

如我们局域网中的192.168.1.1地址段属私网地址,就是通过NAT转换过来的。

NAT分为静态地址转换、动态地址转换、复用动态地址转换。

下面是小编将列出思科路由器NAT配置实例,希望对您有所帮助。

Current configuration:!version 12.0service timestamps debug uptimeservice timestamps log uptimeno service password-encryption!hostname 2611!enable secret 5 $JIeG$UZJNjKhcptJXHPc/BP5GG0enable password 2323ipro!ip subnet-zerono ip source-routeno ip finger!!!interface Ethernet0/0ip address 192.168.10.254 255.255.255.0 secondary ip address 218.27.84.249 255.255.255.248no ip directed-broadcastip accounting output-packetsno ip mroute-cacheno cdp enable!interface Serial0/0ip unnumbered Ethernet0/0no ip directed-broadcastip accounting output-packetsip nat outsideno ip mroute-cacheno fair-queueno cdp enable!interface Ethernet0/1ip address 192.168.2.254 255.255.255.0no ip directed-broadcastip nat insideno ip mroute-cacheno cdp enable!interface Virtual-T okenRing35no ip addressno ip directed-broadcastno ip mroute-cacheshutdownring-speed 16!router ripredistribute connectednetwork 192.168.2.0network 192.168.10.0network 218.27.84.0!ip default-gateway 218.27.127.217ip nat pool nat-pool 218.27.84.252 218.27.84.254 netmask 255.255.255.248ip nat inside source list 1 pool nat-pool overloadip nat inside source static 192.168.2.254 218.27.84.249ip classlessip route 0.0.0.0 0.0.0.0 Serial0/0ip http serverip http port 9091ip ospf name-lookup!ip access-list extended filterinpermit tcp any host 218.27.84.249 eq www reflect httpfilter access-list 1 permit 192.168.2.0 0.0.0.255no cdp run!line con 0transport input noneline aux 0line vty 0 4password routrlogin!end按照步骤敲完这些代码,那么你应该就会了解到如何配置思科路由器NAT功能了。

带WIFI功能ONU配置指引(阿朗I-240W-Q)

带WIFI功能ONU配置指引(阿朗I-240W-Q)一、业务模式二、网络配置规则下图明确规定了CMCC WLAN使用桥接模式,PPPoE配置成路由模式:配置前需确定如下参数:1、S VLAN号码,对应ONU上联的OLT;2、C VLAN号码,对应PPPOE和CMCC两个业务VLAN;3、入户ONU的认证密码,用于ONU入网密码认证;4、已预设好的两条GPON电路。

(一般来说,终端的数据都已经按照要求预配置进去了,现在只需要配置下面的红色字体就可以了,其他的作为参考)对于PPPoE、Portal两种不同的上网认证方式,由于在OLT上配置了两条不同的业务通道模式,故分配了两种业务模式下对应的CVlan,下面举例讲解的PPPoE对应的CVlan是41,Portal对应的CVlan是43,两种CVlan切不可混用。

访问ONU WEB页面的超级账户是:用户名:admin,密码:CMCC2012;普通账户是:用户名:user,密码:印制在终端背面标签,对于不同的账户,则有不同的修改应用权限。

一、进入ONU管理界面1、进入ONT终端本地WEB页面方式:将PC连接到ONT的LAN1口,并将PC网卡本地连接设置成自动获取ip地址或将IP地址配置为与ONT同一网段,默认ONT的地址为192.168.1.1/24,则在PC机上可配置IP:192.168.1.xxx(xxx代表2~254)/255.255.255.0(掩码),DNS无需配置。

然后打开IE浏览器,输入 HTTP://192.168.1.1,用户名:admin,密码:CMCC2012后即可访问ONT WEB页面。

注意:若将PC的网线从一个ONT LAN口拔插到另一个ONT 的LAN口时,需要将PC的ARP表项清空(开始->运行->cmd->arp -d),否则会等到PC的ARP表项老化后,PC才能连通192.168.1.1进入WEB页面。

网络路由技术中的NAT配置教程(系列八)

网络路由技术中的NAT配置教程随着互联网的飞速发展,网络路由技术变得越来越重要。

在我们日常使用网络的过程中,我们经常使用到网络地址转换(Network Address Translation,简称NAT)技术。

NAT技术主要用于在私有网络和公共网络之间进行通信,并且能够有效地解决IP地址不足的问题。

NAT的基本原理是将私有网络中的内部IP地址映射为公共网络中的外部IP地址,从而实现私有网络与公共网络之间的通信。

在NAT配置的过程中,我们需要了解一些关键的概念和步骤。

首先,我们需要知道私有网络和公共网络的IP地址范围。

私有网络的IP地址通常使用以下三个网段:/8、/12和/16。

而公共网络的IP地址则由互联网服务提供商(ISP)分配。

其次,我们需要了解两种常见的NAT类型:静态NAT和动态NAT。

静态NAT是一种一对一的映射方式,即将私有网络中的每个内部IP地址映射为唯一的公共网络中的外部IP地址。

而动态NAT则是一种多对一的映射方式,即将私有网络中的多个内部IP地址映射为一个公共网络中的外部IP地址。

在配置NAT之前,我们需要准备一台网络路由器,并确保其运行了支持NAT功能的操作系统或固件。

接下来,我们将介绍如何进行静态NAT和动态NAT的配置。

1. 静态NAT配置静态NAT配置非常适用于需要将私有网络中特定的内部IP地址映射为公共网络中的外部IP地址的场景。

首先,登录路由器的管理界面,进入NAT配置页面。

在NAT配置页面中,找到静态NAT配置选项。

然后,点击添加新规则,填写内部IP地址和对应的外部IP地址。

确保内部IP地址和外部IP地址之间的映射关系是一对一的。

最后,保存并应用配置,重启路由器以使新的配置生效。

2. 动态NAT配置动态NAT配置适用于需要将私有网络中多个内部IP地址映射为一个公共网络中外部IP地址的场景。

首先,登录路由器的管理界面,进入NAT配置页面。

在NAT配置页面中,找到动态NAT配置选项。

如何设置路由器NAT

如何设置路由器NAT路由器NAT设置指的是在任意一个私有网络中,如何让多台设备通过路由器访问互联网。

在本文中,我们将探讨如何设置路由器NAT。

第一步:检查路由器NAT功能是否开启在设置路由器NAT之前,我们需要先检查路由器是否已经启用了该功能。

在大多数情况下,路由器NAT功能默认是开启的,但您可以通过以下步骤进一步确认:1. 打开您的浏览器并在地址栏输入路由器IP地址。

如果您不确定您的路由器IP地址是什么,可以在路由器上查找或者手册中查询。

2. 在登录界面输入您的用户名和密码。

如果您不确定你的登录信息,可以咨询您的网络管理员或者查找路由器的手册。

3. 一旦您成功登录到路由器管理页面,找到网络设置或路由器设置选项。

在这里,您应该能够看到NAT功能是否开启。

如果您已经发现NAT功能没有开启,那么您需要启用它。

如果发现它已经启用,您可以跳过这一步并进入下一步操作。

第二步:创建NAT规则现在您已经确认NAT功能已经开启,那么下一步是创建一条NAT规则。

NAT规则指示路由器如何将到达私有网络中的数据包转发到互联网中。

为了创建一条NAT规则,您需要执行以下步骤:1. 返回路由器管理页面,并找到NAT规则设置。

2. 选择“添加新规则”或“新建规则”。

3. 在弹出的窗口中输入以下信息:源IP地址:私有网络IP地址范围。

目标IP地址:WAN口IP地址。

端口范围:选择相应的端口范围。

协议类型:TCP、UDP、或TCP/UDP。

4. 保存并提交更改。

第三步:测试NAT设置完成NAT规则之后,您需要测试其是否生效。

最简单的方法是连接到私有网络并尝试连接互联网。

如果您可以成功访问互联网,则说明NAT设置成功。

结论设置路由器NAT可以让多台设备通过路由器连接互联网。

要设置NAT规则,您需要确认NAT功能是否已经开启,然后通过管理页面创建规则。

最后,您需要测试规则是否生效。

这是为了确保网络连接正常。

网络路由技术中的NAT配置教程(系列十)

网络路由技术中的NAT配置教程随着互联网的普及和发展,网络路由技术变得越来越重要。

其中,网络地址转换(NAT)技术在实际应用中扮演着重要的角色。

本文将介绍NAT的概念和作用,并给出一个简单易懂的NAT配置教程。

一、NAT的概念和作用NAT是网络路由器上常用的一种技术,其作用是将一个网络的IP地址转换为另一个网络的IP地址。

它在互联网连接中起到了重要的作用,帮助实现了多台计算机共享一个公网IP地址的功能。

其基本原理是,在内部网络中,私有IP地址(如)用于内部通信,而在经过NAT设备时,将私有IP地址映射为公网IP地址,从而实现内部计算机与外部互联网的通信。

二、NAT配置教程接下来,我们将分步骤介绍如何配置一个基本的NAT网络。

首先,确保您已经连接到路由器的配置页面(通常通过浏览器输入等地址访问)。

以下是具体的步骤:1. 登录路由器配置页面。

输入管理员用户名和密码,以获得对路由器的管理权限。

2. 进入“网络设置”或“WAN设置”选项卡。

在这里,您可以找到关于NAT配置的相关选项。

一般而言,您可以看到一个名为“NAT”或“网络地址转换”的设置选项。

3. 启用NAT功能。

找到相应的选项,一般有启用/禁用的开关,将其切换到“启用”状态。

4. 配置NAT规则。

在启用NAT功能后,您可以添加NAT规则,以定义内部网络中计算机和服务的对外访问规则。

最常见的规则是端口映射(Port Forwarding)和地址转换(Address Translation)。

a. 端口映射:如果您希望内部私有IP的计算机可以提供对外部的服务(如Web服务器),您需要添加端口映射规则。

在配置页面中,输入内部私有IP和对应的端口号,然后指定公网IP和同样的端口号。

这样,当外部用户访问公网IP和端口时,请求将被路由器转发到内部私有IP对应的机器上。

b. 地址转换:如果您希望所有内部计算机共享一个公网IP地址,并实现对外访问互联网,您需要配置地址转换规则。

网络路由技术中的NAT配置教程(系列二)

网络路由技术中的NAT配置教程随着互联网的普及和发展,网络路由技术变得越来越重要。

其中,NAT(网络地址转换)作为一种重要的网络路由技术,广泛应用于各种规模的网络中。

本文将介绍NAT的基本原理,并提供一个简单易懂的NAT配置教程。

一、NAT的基本原理NAT是一种将内部网络的私有IP地址转换为公有IP地址的技术。

在互联网中,公有IP地址是有限的资源,而大部分内部网络都使用私有IP地址,因此需要通过NAT来实现与外部网络的通信。

NAT的基本原理是通过在路由器或防火墙上进行IP地址转换,将内部网络的私有IP地址映射到公有IP地址。

当内部网络的主机发送请求到外部网络时,路由器会自动将源IP地址替换为公有IP地址,并将该转换信息记录在转发表中。

当外部网络返回响应时,路由器会根据转发表将目标IP地址替换为内部网络的私有IP地址,然后将响应数据发送给相应的主机。

二、NAT的配置步骤1. 确定网络拓扑在进行NAT配置之前,首先需要确定网络拓扑结构。

一般情况下,NAT配置是在路由器或防火墙上进行的,因此需要了解网络中各个设备的连接方式和IP地址分配情况。

2. 配置外部接口在路由器或防火墙上选择一个与外部网络相连的接口作为外部接口。

设置该接口的IP地址和子网掩码,并启用该接口。

3. 配置内部接口选择一个与内部网络相连的接口作为内部接口。

同样设置该接口的IP地址和子网掩码,并启用该接口。

4. 开启NAT功能在路由器或防火墙上开启NAT功能,并选择适当的转换方式。

常见的NAT转换方式有静态NAT、动态NAT和PAT(端口地址转换)。

静态NAT是将私有IP地址与公有IP地址一对一映射,适用于需要固定映射关系的场景。

动态NAT是根据转发表中的映射关系动态分配公有IP地址,适用于较大规模的内部网络。

PAT则是通过将不同的内部端口与公有IP地址映射,实现多个内部主机共享一个公有IP地址。

5. 配置转发规则根据内部网络的需要,配置转发规则将内部主机的请求转发到外部网络。

网络路由技术中的NAT配置教程(系列三)

网络路由技术中的NAT配置教程在网络通信中,网络地址转换(Network Address Translation,简称NAT)是一项重要的技术,它能够将内部网络的私有IP地址转换为公共IP地址,实现内网和外网的通信。

本文将就NAT的配置进行讲解,帮助读者了解并掌握这一网络路由技术。

一、什么是NATNAT是一种将私有IP地址映射为公共IP地址的技术。

在互联网发展初期,IPv4地址资源有限,NAT的出现可以有效减少公网IP的消耗。

此外,NAT还能提高网络的安全性,因为它隐藏了内部网络的真实IP地址,防止外部网络直接访问内网。

二、NAT的工作原理NAT通过在路由器上配置转换规则,将内网的私有IP地址转换为可路由的公共IP地址。

当内网主机发送数据包到外部网络时,路由器会动态替换源IP地址为公共IP地址,同时在转发回应数据包时将目标IP地址替换为内网主机的私有IP地址。

三、NAT的配置步骤1. 登录路由器管理界面首先,需要通过浏览器登录路由器的管理界面。

通常,路由器的默认管理地址为或,输入该地址即可进入路由器的设置页面。

2. 打开NAT配置选项在路由器管理界面中,查找并点击“NAT”或“网络地址转换”等类似选项,进入NAT配置页面。

3. 添加NAT转换规则在NAT配置页面中,可以添加NAT转换规则,以将内网地址映射为公共IP地址。

一般情况下,需要填写以下信息:(1) 内网IP地址范围:指定需要映射的内网IP地址范围,如。

(2) 公网IP地址:填写提供的公共IP地址。

(3) 端口转发规则:如果需要将特定端口的请求转发到内网主机上,可以在此配置相关规则。

(4) 协议类型:选择需要进行NAT转换的协议类型,如TCP、UDP或Both等。

(5) 保存配置:完成配置后,记得保存设置。

4. 应用NAT配置在完成NAT规则的配置后,需要点击“应用”或“保存”按钮来应用配置。

路由器将会根据设置的转换规则自动进行地址转换操作。

网络路由技术中的NAT配置教程(系列四)

网络路由技术中的NAT配置教程随着互联网的迅猛发展,各种网络应用也愈发普及,而在网络连接的过程中,对于网络服务的需求也随之增加。

在大多数小型企业或家庭网络中,为了将局域网中的设备连接到公共互联网,网络地址转换(NAT)技术便成为一种常见的配置方式。

本篇文章将主要介绍NAT的基本原理及其在网络路由技术中的配置教程。

NAT,全称为Network Address Translation,是一种将私有IP地址转换为公共IP地址的技术。

它通过将内部网络的私有IP地址与外部网络的公共IP地址相互转换,实现局域网设备与互联网之间的通信。

NAT技术既可以为网络拓扑结构提供更高的灵活性,也可以提供一定的网络安全性。

首先,我们需要了解NAT的三种基本类型:静态NAT、动态NAT和PAT(端口地址转换)。

静态NAT是指将私有IP地址映射为固定的公共IP地址。

在NAT设备上进行静态NAT配置时,需要指定每一个内部设备的私有IP地址和对应的公共IP地址。

这种方式适合于需要对特定IP地址进行映射的场景,比如为服务器提供对外服务。

动态NAT是指将私有IP地址映射为一组固定的公共IP地址中的任一地址。

在动态NAT中,NAT设备维护一个地址池,每个内部设备在与外部网络通信时,都会被分配一个公共IP地址。

这种方式可提供一定的IP地址复用,但需要对地址池进行合理的规划,以避免地址耗尽。

PAT(端口地址转换)则是将内部设备的私有IP地址映射为NAT 设备的公共IP地址及端口号。

PAT通过修改源端口号,实现将多个内部设备的通信汇聚到一个公共IP地址上。

这种方式可以实现更多设备同时访问互联网,但也会引入端口映射表的管理问题。

在进行NAT配置时,首先需要确认NAT设备的适用范围。

一般来说,小型企业或家庭网络中使用的路由器都具备NAT功能。

接下来,我们以家庭网络为例,介绍具体的NAT配置步骤。

第一步,登录路由器的管理界面。

通常在浏览器中输入路由器的IP地址,然后输入正确的用户名和密码即可登录。

网络路由技术中的NAT配置教程(系列九)

网络路由技术中的NAT配置教程近年来,随着互联网的普及和发展,网络路由技术逐渐成为人们生活中不可或缺的一部分。

在网络路由技术中,NAT(NetworkAddress Translation)扮演着至关重要的角色,它可以实现内部网络与外部网络之间的通信和连接。

本篇文章将深入探讨NAT的配置教程,帮助读者更好地了解并应用这一关键技术。

1. NAT的基本概念和作用在深入讲解NAT的配置步骤之前,我们首先需要了解NAT的基本概念和作用。

NAT是一种网络地址转换技术,它的作用是将内部网络的私有IP地址转换成外部网络的公共IP地址,从而使内部网络中的设备可以与外部网络进行通信。

NAT技术可以有效地解决IPv4地址不足的问题,同时也可以提高网络的安全性。

2. NAT的工作原理在实际应用中,NAT的工作原理可以简单概括为以下几步:(1)首先,NAT路由器会对从内部网络发出的数据包进行检查和处理。

(2)然后,NAT路由器会将内部网络的私有IP地址转换为外部网络的公共IP地址。

(3)最后,NAT路由器将转换后的数据包发送到外部网络的目标设备。

3. NAT的配置步骤接下来,让我们一起学习一下NAT的配置步骤。

请按照以下顺序进行操作:(1)登录NAT路由器的管理界面,通过输入路由器的IP地址和正确的用户名、密码进行登录。

(2)找到NAT配置选项,并点击进入。

(3)选择“添加新的NAT规则”选项,填写规则的相关信息。

通常需要设置内部网络的IP范围、外部网络的IP范围、端口映射等参数。

(4)保存并应用配置,等待NAT路由器重新启动生效。

4. NAT的常见问题和解决方法在配置NAT的过程中,我们可能会遇到一些常见的问题,下面列举几个,并提供相应的解决方法:(1)IP地址转换不正确:请检查NAT规则中的IP范围设置是否正确,确保内部网络的IP地址能够正确转换为外部网络的公共IP 地址。

(2)端口映射失败:请检查NAT规则中的端口映射设置是否准确,确保内部网络的端口与外部网络之间能够正确映射。

无线路由器nat如何设置

无线路由器nat如何设置无线路由器nat如何设置无线路由器nat如何设置1NAT隐藏了内部网络的结构,具有“屏蔽”内部主机的作用,但是在实际应用中,可能需要给外部网络提供一个访问内网主机的机会,如给外部网络提供Web服务器,或是一台FTP 服务器。

NAT设备提供的内部服务器功能,即是通过静态配置“公网IP地址+端口号”与“私网IP地址+端口号”间的映射关系,实现公网IP 地址到私网IP地址的“反向”转换。

如上图所示,外部网络用户访问内部网络服务器的数据报文经过NAT设备时,NAT设备根据报文的目的地址查找地址转换表项,将访问内部服务器的.请求报文的目的IP地址和端口号转换成内部服务器的私有IP地址和端口号。

当内部服务器回应该报文时,NAT设备再根据已有的地址映射关系将回应报文的源IP地址和端口号转换成公网IP地址和端口号。

配置思路:1、使能NAT ALG功能,保证特定的应用层协议能够正常穿越NAT。

2、进入连接外网的接口。

3、配置NAT Server,使得设备能够根据公网信息查询到对应的服务器私网信息。

真实配置视频实录当内部网络有大量用户需要访问外部网络时,可以通过配置访问控制列表和地址池(或接口地址)的关联,由“具有某些特征的IP报文”挑选使用“地址池中地址(或接口地址)”,从而建立动态地址映射关系。

这种情况下,关联中指定的地址池资源由内网报文按需从中选择使用,访外网的会话结束之后该资源便释放给其它用户。

配置思路1、配置控制地址转换范围的ACL规则2、配置ACL规则与公网地址关联。

分为地址池方式与接口地址方式(该方式称之为Easy IP功能)。

地址池方式a. 配置公网地址池b. 进入接口视图c. 配置ACL规则与地址池的关联Easy IP方式a. 进入接口视图b. 配置接口地址c. 配置ACL规则与接口地址的关联无线路由器nat如何设置21、首先选择两个路由器。

主路由器分出子路由器,然后电脑连接在子路由器。

ONU+WIFI产品设置说明书

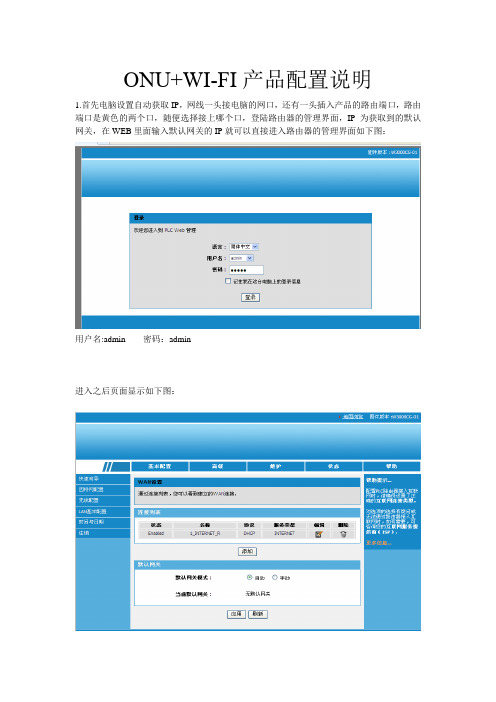

ONU+WI-FI产品配置说明

1.首先电脑设置自动获取IP,网线一头接电脑的网口,还有一头插入产品的路由端口,路由端口是黄色的两个口,随便选择接上哪个口,登陆路由器的管理界面,IP为获取到的默认网关,在WEB里面输入默认网关的IP就可以直接进入路由器的管理界面如下图:

用户名:admin 密码:admin

进入之后页面显示如下图:

1.设置无线的SSID1的名称,

选择里面的再选择高级配置,

进去后显示下图:

可以修改SSID1的名称,最大的连接数

2.设置无线的密码

选择光标放在左侧的选择安全配置

进入后显示如下页面

在页面的最下方设置共享的密码,就是无线的上网密码。

3.设置路由器的拨号PPPoE

选择基本配置里面的显示如下:

设置连接列表里面的

点击协议为DHCP后面的进去之后如下图:

在连接类型里面选择PPPoE账户和密码

4设置:

LAN端口:选择LAN3 LAN4 WLAN端口: 选择SSID1

VLAN不选最后点击运用即可。

如何配置瑞斯康达ON U

如何配置瑞斯康达ONU

若将网关当成普通ONU拨号使用,需在接口配置WAN接口配置下添加一条链路为桥接模式。

且如果pon口为QINQ 接口并且下发了QINQ配置到网关设备上,需进到WEB管理界面查看wan接口配置,需要将wan口的vlan配置成为任意一个内层vlan。

在接口里面里面的WAN接口vlan添加到组接口列表,让这个vlan能正常穿透。

然后再将lan口vlan配置成为跟wan口vlan一样,就能正常拨号。

如需要无线拨号,只需要将无线vlan改成跟wan口vlan一样就行。

若将网关当成路由器使用,需在接口配置WAN接口配置下添加一条链路为路由模式且如果pon口为QINQ接口并且下发了QINQ配置到网关设备上,需进到WEB管理界面查看wan接口配置,需要将wan口的vlan配置成为任意一个内层vlan。

lan口不需要做任何配置。

注:路由模式切记要启动nat.

设置两条链路一条拨号一条路由,需在网关WAN口配置添加两条链路,一条桥接模式,一条路由模式,将vlan添加到WAN口下,假如需要1,2,3口使用PPPOE拨号,那就将WAN口的vlan添加到LAN口1,2,3.剩下的接口将默认为路由LAN口。

注两个链路不能为同一vlan.

若PON口为单程vlan则配置一样,只是将内层vlan配置改成单层vlan就行。

网络路由技术中的NAT配置教程(系列六)

网络路由技术中的NAT配置教程概述网络地址转换(Network Address Translation,简称NAT)是一种在数据包传输过程中将私有IP地址转换为公网IP地址的技术。

它被广泛应用于企业和家庭网络中,以提供更好的网络安全和资源共享。

介绍首先,我们来了解一下NAT的基本原理。

当一个内部设备(如电脑或手机)需要访问互联网时,它会发送一个请求到路由器。

路由器会将这个请求通过互联网发送到目标服务器,并将目标服务器的响应返回给内部设备。

在这个过程中,NAT技术将内部设备的私有IP地址转换为路由器的公网IP地址,使得外部服务器无法直接访问内部设备。

配置步骤以下是NAT配置的具体步骤,假设我们使用的是一个常见的家庭路由器:1. 登录路由器的管理界面要进行NAT配置,首先你需要登录路由器的管理界面。

在浏览器中输入路由器的IP地址,并使用正确的用户名和密码进行登录。

通常,这些信息可以在路由器的说明书或背面找到。

2. 找到NAT设置选项一旦你登录到路由器的管理界面,你需要找到NAT设置选项。

不同的路由器品牌有不同的界面设计,但通常可以在“网络设置”或“高级设置”菜单下找到。

3. 打开NAT功能在NAT设置选项中,你会看到一个开关,用于启用或停用NAT功能。

确保该开关处于开启状态,这样NAT功能才能正常工作。

4. 添加端口转发规则在NAT设置选项中,你可能还会找到一个名为“端口转发”或“虚拟服务器”的子选项。

在这个菜单下,你可以添加端口转发规则,将外部服务器的请求转发到内部设备。

5. 配置转发规则对于每一条端口转发规则,你需要指定内部设备的IP地址、外部端口和内部端口。

内部设备的IP地址是指要接收请求的设备的IP地址,外部端口是指外部服务器使用的端口,而内部端口是指内部设备使用的端口。

6. 保存并应用配置完成配置后,记得保存并应用更改。

路由器会重新启动以应用新的NAT配置。

这个过程可能需要几分钟时间,所以耐心等待,不要中途断开电源或关闭路由器。

光猫配置详解网络连接一步到位

光猫配置详解网络连接一步到位在当前信息时代,网络已经成为了我们生活中不可或缺的一部分。

而要实现网络连接,光猫(Optical Network Unit,ONU)的配置显得尤为重要。

本文将详细解析光猫配置的步骤,助您实现网络连接的“一步到位”。

一、光猫配置前的准备工作在进行光猫配置之前,我们需要确保以下几个准备工作已经完成:1. 获取光猫光猫是实现光纤接入的关键设备,您需要事先准备一台适用于您所使用的网络接入方式的光猫。

2. 确定接入方式根据您所使用的网络接入方式,选择相应的光猫类型。

常见的光猫接入方式包括PPPoE、动态IP和静态IP等。

3. 确定接入账号和密码根据网络服务商提供的信息,确保您拥有正确的接入账号和密码。

这些信息通常包括宽带账号、宽带密码和宽带运营商提供的其他认证信息。

4. 确定接入设备除了光猫外,您还需要一台能够连接到光猫的设备,如路由器或电脑等。

确保这些设备处于正常工作状态。

二、光猫配置步骤一切准备工作就绪后,我们就可以开始进行光猫的配置了。

以下是一般情况下的光猫配置步骤:1. 连接光猫与电源将光猫适配器的电源线插入光猫的电源接口,并将适配器的插头插入电源插座。

2. 连接光猫与接入设备使用网线将光猫的LAN口(有时也称为Ethernet口)与接入设备(如路由器)的WAN口(或Internet口)相连。

3. 登录光猫管理界面打开浏览器,输入光猫管理地址。

一般情况下,这个地址会在购买光猫时由提供商提供,并写明在光猫机身或者官方说明书上。

4. 输入账号和密码在登录界面中输入正确的接入账号和密码。

这些信息应该在准备工作中已经确认无误。

5. 配置上网方式根据您的网络接入方式,在管理界面中选择相应的上网方式,如PPPoE、动态IP或静态IP等,并填入相应的信息。

6. 保存并重启光猫在完成配置后,点击保存按钮,并等待光猫重新启动。

此时,光猫会根据您所做的配置进行连接。

7. 检查网络连接在光猫重启后,检查您的接入设备是否能够正常连接到互联网,确认网络连接是否已经成功建立。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

谈到ONU (Optical Network Unit) 光网络单元,首先我们要介绍一下PON技术,PON技术是从20世纪90年开始发展,ITU(国际电信联盟)从APON(155 M)开始,发展BPON(622 M),以及到GPON(2.5 G);同时在本世纪初,由于以太网技术的广泛应用, IEEE也在以太网技术上发展了EPON技术。

目前用于宽带接入的PON技术主要有EPON和GPON,两者采用不同标准,EPON上下行带宽均为1.25 Gbit/s,GPON下行带宽为2.5 Gbit/s,上行带宽为1.25 Gbit/s。

未来的更高带宽,将是EPON/GPON技术上发展的10 G EPON/10 G GPON。

PON是一种采用点到多点(P2MP)结构的单纤双向光接入网络。

PON系统由局端的光线路终端(OLT)、光分配网络(ODN)和用户侧的光网络单元(ONU)组成,为单纤双向系统。

在下行方向(OLT到ONU),OLT发送的信号通过ODN到达各个ONU。

在上行方向(ONU到OLT),ONU发送的信号只会到达OLT,而不会到达其他ONU。

为了避免数据冲突并提高网络效率,上行方向采用TDMA多址接入方式,并对各ONU的数据发送进行管理。

ODN在OLT和ONU间**光通道。

PON的参考结构如下图所示。

而ONU属于PON技术的终端设备,在PON技术中起到一个很重要的作用,位于ODN和用户设备之间,**用户与ODN之间的光接口和与用户侧的电接口,实现各种电信号的处理与维护管理。

当下已有用户端ONU设备,又称光猫,直接安放在用户家中。

ONU部由核心层、业务层和公共层组成,业务层主要指用户端口;核心层**复用、光接口;公共层**供电、维护管理。

ONU分为有源光网络单元和无源光网络单元。

一般把装有包括光接收机、上行光发射机、多个桥接放大器网络监控的设备叫做光节点。

PON使用单光纤连接到OLT,然后OLT连接到ONU。

ONU可以接入多种用户终端如机顶盒、无线路由器、电视等,同时具有光电转换功能以及相应的维护和监控功能。

下面我们介绍金钱猫ONU的功能分类及使用场景:1、ONU的功能选择接收OLT发送的广播数据;响应OLT发出的测距及功率控制命令;并作相应的调整;对用户的以太网数据进行缓存,并在OLT分配的发送窗口中向上行方向发送;完全符合IEEE 802.3/802.3ah;接收灵敏度高达-25.5dBm;发送功率高达-1至+4dBm;PON使用单光纤连接到OLT,然后OLT连接到ONU。

ONU**数据、IPTV(即交互式网络电视),语音(使用IAD,即Integrated Access Device综合接入设备)等业务,真正实现“triple-play”应用;采用点到多点网络拓扑,有效地收集用户分散的以太网业务并汇聚;在用户侧**标准RJ45快速以太网接口,与现有网络平滑互联;支持IGMP组播,有效利用宽带;**4个10/100M的宽带接入;支持组播VLAN;具备良好的互通性,可以与主流局端厂商OLT设备互通;最大功耗: <10W;2、ONU网络单元分类有源光网络单元主要应用于三网合一之时,其集成了CATV全频段RF输出、高质量VOIP音频、三层路由模式和无线接入等功能,轻松实现三网融合终端设备接入。

无源光网络单元是GPON(千兆无源光网络)系统的用户侧设备,通过PON(无源光纤网络)用于终结从OLT(光线路终端)传送来的业务。

UTStarcom ONU 1001i 是用于GEPON系统的一种高性价比用户终端设备。

它专为家庭用户和SOHO用户而设计,为用户网关和/或PC**千兆速率的宽带连接。

3、ONU设备类型及使用场景SFU/ SBU SingleFamilyUnit/ SingleBusinessUnit 单个家庭用户单元/单个商业用户单元:当采用FTTH/FTTO方式建设光接入网时,每个ONU仅接入一个用户。

SFU/SBU一般**142个FE接EI,还可以**1-2个POTS接口来**窄带语音业务。

当为商业客户**服务时,SBU还可以**少量的EI接口。

HGU Home Gateway Unit 家庭网关单元:家庭网关单元型ONU,目前主要用于FTTH场合,具有4个以太网接口、1个WLAN接口和至少一个USB接口;MDU/ MTU Multi.DwellingUnit/ Multi-TenantUnit 多住户单元/多租户单元:当才采用FTTB/C方式建设光接入网时,每个ONU需接入多个独立用户。

MDU/MTU可**8/16/24个FE 接口,或者**24/48/96个DSL接口,入户线为5类线或双绞线。

为了满足用户对语音业务的需求,MDU/MTU还可以**POTS接口,按照1:1比例同时**宽带数据业务和窄带语音业务。

此外,为了满足商业客户对TDM业务的需求,有些MDU/MTU还可以**2/4/8个EI接口。

NAT设置入门一个IETF(Internet Engineering Task Force, Internet工程任务组)标准,允许一个整体讯时,就在网关(可以理解为出口,打个比方就像院子的门一样)处,将部地址替换成公用地址,从而在外部公网(internet)上正常使用,NAT可以使多台计算机共享Internet连部网计算机对于公共网络来说是不可见的,而部网计算机用户通常不会意识到NAT的存在。

如图2所示。

这里提到的部地址,是指在部网络中分配给节点的私有IP地址,这个地址只能在部网络中使用,不能被路由(一种网络技术,可以实现不同路径转发)。

虽然部地址可以随机挑选,但是通常使用的是下面的地址:10.0.0.0~10.255.255.255,172.16.0.0~172.16.255.255,192.168.0.0~192.168.255.255。

NAT将这些无法在互联网上使用的保留IP地址翻译成可以在互联网上使用的合法IP地址。

而全局地址,是指合法的个或多个部局部地址,是全球统一的可寻址的地址。

对部网络的屏蔽。

再比如防火墙将WEB Server的部地址192.168.1.1映射为外部地址202.96.23.11,外部访问202.96.23.11地址实际上就是访问访问192.168.1.1。

另外资金有限的小型企业来说,现在通过软件也可以实现这一功能。

Windows 98 SE、Windows 2000 都包含了这一功能。

NAT技术类型转换NAPT(Port-Level NAT)。

其中静态NAT设置起来最为简单和最容易实现的一种,部网络中的每个主机都被永久地址的不同端口上。

根据不同的需要,三种NAT方案各有利弊。

主要应用于拨号,对于频繁的远程联接也可以采用动态NAT。

当远程用户联接上之后,动态地址NAT就会分配给他一个IP地址,用户断开时,这个IP地址就会被释放而留待以后使用。

同时在该地址上加上一个由NAT设备选定的TCP端口号。

接入Internet。

实际上,许多SOHO远程访问设备支持基于PPP的动态IP地址。

这样,ISP 甚至不需要支持NAPT,就可以做到多个部IP地址共用一个外部IP地址上Internet,虽然这样会导致信道的一定拥塞,但考虑到节省的ISP上网费用和易管理的特点,用NAPT还是很值得的。

NAT有四种类型:1.静态NAT(StaticNAT)。

静态NAT设置起来最为简单,部网络中的每个主机都被永久映射成外部网络中的某个合法地址,这类NAT在很多部火墙规划中均有应用。

2.NAT池(PooledNAT,也称动态NAT),所谓动态NAT,即NAT后的地址不是固定的,是从一个IP池中动态分配取出的。

3.复用转换(OverloadingNAT,也称PAT)。

PAT是大家接触最多的NAT应用了。

在动态转换中,每个合法的IP地址只能在转换表中使用一次,在部网络主机访问外部需求增多的情况下,合法地址列表中的IP地址很快就会不够用,这时可以利用上层协议标识,例如利用传输层TCP/UDP的端口号字段来协助建立NAT转换表项。

4.重叠转换(OverlappingNAT)。

部网使用的地址跟外部网重叠,这时需要把跟外部重叠的IP地址进行变换,这种转换一般应用在转换两端的私有网络地址相同的情况下。

今天笔者以一个企业的网络项目为例,带领大家进入企业网络管理的世界。

在这个项目里,有绝大部分读者都耳熟能详的网络技术名词——NAT(网络地址转换)。

那么NAT究竟有什么作用,在企业级应用中能实现怎样的功能呢?图1:NAT服务的常见模式。

没错,这的确是NAT技术在企业中较为常见的应用之一,我们称其为PAT。

在小型SOHO 公司里,PAT的应用十分广泛,但NAT的应用绝不仅限于此,特别是在型企业的网络规划中,NAT的合理设计常常可以解决很多不必要的麻烦。

下面我们来接触一个在企业应用中具有代表性的案例。

这个案例中NAT起到了十分关键的作用。

典型案例分析企业A因业务需要和企业B拉设市区SDH专线,以便访问企业B后端的服务器C,而企业A的总公司D(企业A和总公司D通过SDH专线进行跨省网络连接,这也是目前绝大部分全国性企事业单位的网络连接方式)的后台服务器也要和服务器C进行数据校验确认,企业A和企业B按照各自的安全等级保护标准,都对SDH两端设置了比较严密的安全措施,均不想让对方了解自己公司部的拓扑和IP地址。

企业B提供了一个已经经过源地址NAT后的IP地址(196.1.1.10)供企业A远程调用,企业A和B网络连接如图图2看上去这样的需求似乎很简单,企业A的信息技术人员在本方路由器上进行路由的设定,将去往196.1.1.10的数据包甩给下一跳网关10.1.1.2,总公司端也设置了到196.1.1.10的路由条目以供数据校验,测试数据一切正常。

在正常使用了一段时间以后,企业B的信息技术人员发现还有其它合作企业采用了和企业A一样的网IP段,这样他们在写回程路由时就无法指定下一条。

比如企业E也有和企业A一样的网架构和IP地址规划,而且也是采用同样的网络接口配置和企业B互联,就会出现这种情况:有一个源地址同为9.9.12.10的数据包分别从企业A和企业E送往服务器C,而企业B在往回送数据包的时候不知道该把这个包回给企业A还是E。

为了解决这个问题,企业B给与其有SDH专线业务的单位A和E(也许更多)发了一个通知,声明他们只会把数据包扔给SDH专线互联的另一端,即接口地址(以企业A为例,即是图3中的10.1.1.1),要求对方自行进行NAT设置。

图3注:为了讲解方便,拓扑中略去了一些网络设备(如防火墙,IDS,交换机等)。

于是企业A的信息技术人员在本端路由器的S2/0口上进行了如下设置(CLI命令行以H3C的设备为例,仅供参考),interfaceSerial2/0link-protocolpppfe1unframedipaddress10.1.1.1255.255.255.252natoutbound2000在S2/0接口上设定了一个ACL列表,ACL列表的号为2000,要将这个ACL列表中的所有地址进行NAT转换(ACL列表的配置略去,ACL列表中即为所有需要访问对方的源IP地址),应用在此接口的意思就是NAT后的源地址为此接口地址,这样就符合企业B提出的要求了。