新的 bras 安装脚本,使用 xl2tpd

BRAS设备配置

1.ERX配置文件1.1.端口配置1.1.1.ERX上SONET 配置(可以根据对端端口配置端口类型)1.2.业务配置1.2.1.PPPOE1.2.2.静态地址1.2.2.1.方法一1.3.系统配置1.3.1.时钟配置注:有些版本不支持,需要定时进行修正。

1.3.2.主机名配置1.3.3.业务Police配置1.3.7.SNMP设置1.3.8.其他配置1.3.9.系统备份2.5200E/F配置2.2.业务配置2.2.1.PPPOE业务2.2.2.静态用户业务2.2.2.2.静态用户业务(方法二)2.2.2.3.静态用户业务(透传VLAN)2.3.系统配置2.3.4.Telnet安全配置2.3.5.超级密码2.3.8.其他配置3.5200配置3.2.业务配置3.3.NMS配置3.4.Telnet访问控制UAS2500设备标配1.设备主机名:命名规范:地市名+局名+编号例:XXXX UAS2500 命名为CZ_CD_number3.创建操作员和管理员帐号4.接口和端口配置4.1接口配置a)用户侧接口配置4.2接口与端口绑定5.AAA配置6.Radius配置7.Subscriber配置命令8.Keepalive配置11.Aaa 全局配置10.Security配置11.默认路由12.闲置超时13.保存配置17.snmp配置附录:1.Debug (慎用,严重影响系统性能)(2)ppp(3)radius2.Show(1)radius计费信息(3)显示系统某个特定或者全部端口的底层设置以及MAC地址(5)显示PPP会话和电路状态的列表(6)显示PPPoE虚电路信息。

xl2tpd server移植

之前移植了l2tp的client,用的是rp-l2tp-0.4,由于rp-l2tp系列的版本无法动态分配ip地址(有解决方法,但太麻烦),因此决定移植server时不再使用rp-l2tp,而改为xl2tpd。

移植时l2tp用的是xl2tpd-1.2.4,ppp用的是ppp-2.4.5,虚拟机是Fedora10,client用的是电信1-2C语音网关。

简要介绍移植xl2tpd server1、编译阶段下载xl2tpd-1.2.4.tar.gz,解压后进入解压目录,然后编译,安装,例如我是放在/usr/local下,在编译过程中发现错误(安装的虚拟机不通,库文件不通,遇到的错误可能会不同,也可能不会遇到错误),提示缺少头文件pcap-bpf.h pcap.h,这个问题简单吧,从网上找到这几个头文件,放到相关目录即可(/usr/include/pcap.h,/usr/include/pcap-bpf.h),链接时提示no find lpcap,该提示为缺少库文件,从网上下载libpcap-1.3.0.tar.gz(网址我忘记了,或者联网后rpm 也可),解压后#./configure#make#make install之后再编译xl2tpd-1.2.4,编译通过,2、修改配置文件(配置文件中有些可以注释掉的选项,没有列在本文档中)修改配置文件/etc/xl2tpd/xl2tpd.conf[global]listen-addr = 0.0.0.0port = 1701[lns default]ip range = 192.168.22.128-192.168.22.254local ip = 192.168.22.99require chap = yesrefuse pap = yesrequire authentication = yesname = LinuxVPNserverppp debug = yespppoptfile = /etc/ppp/options.xl2tpdlength bit = yes解释下各个字段的意义,listen-addr这个字段我认为是xl2tpd server监听从哪个ip发来的数据包,0.0.0.0表示监听所有接口发来的数据包port这个不多说了,如果你不知道l2tp udp端口号为1701,那么请你补习一下功课ip range = 192.168.22.128-192.168.22.254,这个字段表示给客户端分配的ip地址池local ip表示xl2tpd server的ppp接口的ip地址require chap = yesrefuse pap = yesrequire authentication = yes 这三个表示xl2tpd server要求认证,且可以支持两种认证方式chap和pap(chap认证时密码用MD5算法加密,pap则直接明文发送用户名及密码)name = LinuxVPNserver,名字而已,具体什么作用我还没研究ppp debug = yes,打开ppp的debugpppoptfile = /etc/ppp/options.xl2tpd,options.xl2tpd这个文件里定义了ppp的相关参数,稍后具体介绍,length bit = yes,这个是什么意思呢,不瞒你说,我也不知道,如果你知道,麻烦告诉我一下下面是/etc/ppp/options.xl2tpd的配置,ipcp-accept-localipcp-accept-remote#ms-dns 192.168.1.1#ms-dns 192.168.1.3#ms-wins 192.168.1.2#ms-wins 192.168.1.4noccpauthcrtsctsidle 1800mtu 1410mru 1410nodefaultroutedebuglockproxyarpconnect-delay 5000ipcp-accept-localipcp-accept-remote,分析一下这两行,ipcp表示ip control protcal,三层的东西,和ip有关,accept表示接受,local和remote分别表示本端和对端,这两个字段是与本端和对端的ip地址相关的,注掉的那几行是和dns相关的,如果你不知道什么是dns,那么这篇文章你就不用看了,因为你看不明白,注掉了表示不给对端(或者说client,准确来说是LAC)分配dns,剩下的几行不解释了,都是网络的基础知识,这个文件如果你不知道什么意思,请你看看ppp-2.4.5的源代码,里面有注释;有人说这个文件里应该加上一下两句:lcp-echo-interval 30lcp-echo-failure 4这两句是表示链路维护阶段发送链路维护报文的时间间隔,如果30*4秒内收不到链路维护报文,则链路自动断开,这两句最好也加上,ppp-2.4.5中他们的默认值均为0,如果是0就意味着,如果网络比较差的话,那么l2tp会处于不停的拨号与断开的循环中,导致vpn不可用(pppoe的时候曾经遇到过这个问题,一晚拨号断开几十次,就是因为网络不好导致的,所以建议加上以上两句,我在内网中调试xl2tpd,没有加,所以以上两行的功能没经过亲自测试)。

bras 方案

bras 方案1. 概述BRAS(Broadband Remote Access Server)是一种用于宽带接入服务的关键组件。

它作为网络运营商或服务提供商与用户之间的桥梁,实现宽带接入、用户认证和授权、流量管理和策略控制等功能。

本文将介绍BRAS方案的工作原理、主要功能和实施步骤。

2. 工作原理BRAS方案的工作原理主要包括以下几个步骤:2.1 用户认证当用户通过宽带接入设备(如xDSL调制解调器)连接到网络时,BRAS将通过认证服务器验证用户的身份。

这通常涉及到用户名和密码的验证,也可以使用其他身份验证方式(如RADIUS服务器)。

2.2 授权和策略控制认证通过后,BRAS将为用户分配IP地址,并根据服务提供商的策略为用户分配特定的带宽和服务等。

这里的策略可以包括不同的服务级别、限制带宽、应用特定的QoS策略等。

2.3 流量管理BRAS可以根据用户的上行和下行流量进行管理和控制。

它可以实施流量的计费、限速等策略,以确保网络资源的公平分配和有效利用。

3. 主要功能BRAS方案具有以下主要功能:3.1 宽带接入BRAS作为用户与网络服务提供商之间的接口,负责接收用户的宽带接入请求。

它可以支持各种类型的接入技术,如ADSL、VDSL、光纤等,以满足不同用户的需求。

3.2 用户认证和授权BRAS通过认证服务器验证用户的身份,并为其分配合适的IP地址和带宽。

通过授权和策略控制,用户可以根据自己的需求访问不同的服务,并按需使用网络资源。

3.3 流量管理和QoS控制BRAS可以根据不同的用户需求和网络资源情况进行流量管理和QoS控制。

它可以实施流量的计费、限速、应用特定的QoS策略等,以确保网络的性能和用户体验。

3.4 安全性和管理BRAS具有安全认证和管理功能,可以保护用户的隐私和网络安全。

它支持VPN连接、防火墙和网络监控等功能,以应对潜在的安全威胁和管理需求。

4. 实施步骤实施BRAS方案通常包括以下步骤:4.1 硬件设备的选购和部署首先要选择符合需求的BRAS设备,并根据网络规模和用户数量进行部署。

CentOS7.6搭建PPTP和L2TPIPSec服务

CentOS7.6搭建PPTP和L2TPIPSec服务服务器系统版本:CentOS / 7.3 x86_64 (64bit)准备⼯作:搭建PPTP服务和搭建L2TP/IPSec服务均需要设置内核⽀持转发编辑sysctl.confvim /etc/sysctl.conf在末尾添加:net.ipv4.ip_forward = 1保存并退出,执⾏以下命令使其⽣效sysctl -p搭建PPTP服务⼀、检测PPP服务是否开启cat /dev/ppp结果显⽰:cat: /dev/ppp: No such file or directory 或者 cat: /dev/ppp: No such device or address可以继续⼆、安装PPP、PPTPD、Iptables组件yum install -y ppp iptables pptpd安装之前,可以更新yum源三、编辑配置⽂件1、编辑pptpd.confvim /etc/pptpd.conf添加或去掉“#”以下字段并保存退出:localip 172.100.127.1 本机内⽹ipremoteip 172.100.127.100-120,172.100.127.245 VPN分配⽹段2、编辑options.pptpdvim /etc/ppp/options.pptpd找到ms-dns,去掉#号注释修改为ms-dns 114.114.114.114ms-dns 8.8.4.4保存并退出3、编辑chap-secrets设置VPN⽤户名密码vim /etc/ppp/chap-secrets添加⼀⾏(注意:⽤户名密码区分⼤⼩写)# client server(/etc/ppp/options.pptpd 中对应的name pptpd) secret IP addressesroot pptpd 123456 * 四、防⽕墙配置及设置nat转发1、启动防⽕墙systemctl start firewalld2、启⽤NAT转发(必须启⽤此功能)firewall-cmd --permanent --add-masquerade3、开启47及1723端⼝firewall-cmd --permanent --zone=public --add-port=47/tcpfirewall-cmd --permanent --zone=public --add-port=1723/tcp4、设置规则firewall-cmd --permanent --direct --add-rule ipv4 filter INPUT 0 -p gre -j ACCEPTfirewall-cmd --permanent --direct --add-rule ipv4 filter OUTPUT 0 -p gre -j ACCEPTfirewall-cmd --permanent --direct --add-rule ipv4 FORWARD 0 -i ppp+ -o eth0 -j ACCEPTfirewall-cmd --permanent --direct --add-rule ipv4 FORWARD 0 -i eth0 -o ppp+ -j ACCEPTfirewall-cmd --permanent --direct --passthrough ipv4 -t nat -I POSTROUTING -o eth0 -j MASQUERADE -s 172.100.127.0/24 (内⽹⽹段) 5、重启防⽕墙firewall-cmd --reload五,使⽤firewall-config配置nat (四,五任选其⼀)1,安装firewall-config,需重新打开命令⾏终端yum -y install firewall-config2, 打开firewall-config,xshell 需要使⽤xmanagerfirewall-config3,切换到permanent模式4,打开public zone的gre服务:5,添加端⼝1723和476,打开net转发:7,添加富规则,配置转发:六、启动PPTP服务systemctl start pptpd查看服务状态systemctl status pptpd设置pptpd服务开机⾃启systemctl enable pptpd⾄此,PPTP服务已搭建完成,可以使⽤Windows或Mac通过VPN连接。

BRAS 宽带接入网关PPPOE服务快速配置指南

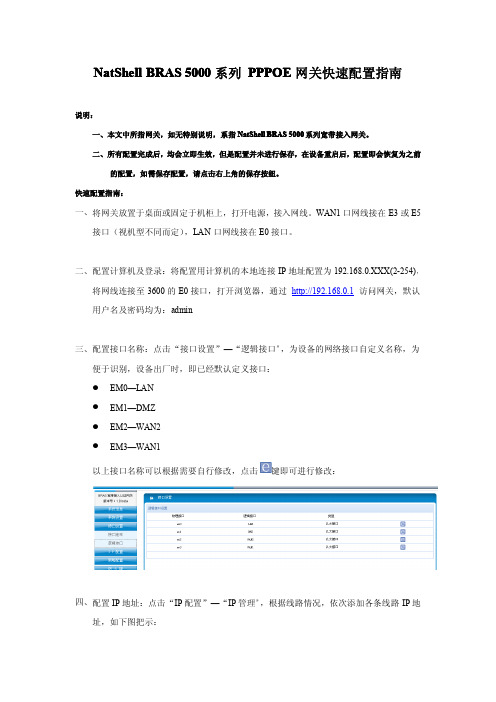

上行速率:旁路时,每个用户的上传速率。 1M 为 1024 下行速率:旁路时,每个用户的下行速率。 1M 为 1024 验证方式:用户拨号的验证方式,可以选择的有内部认证、系统用户以及 radius 认 证 , 如果选择内部认证,则需要在“用户管理”—“ PPP 用户”下建立用户,如果选择系统 用户,则只能使用系统管理员的帐号进行拨号,如果选择 radius 认证,则必须填写下面 几项: 身份验证:如果是 radius 认证,请选择“所有”,如果是内部认证及系统用户,请选择 “pap ” RADIUS 服务器地址:NatShell 计费管理系统的 IP 地址,要求是可以与本设备进行互 访的 共享密钥: NatShell 计费管理系统与本设备通讯所使用的密钥 认证端口: 通常情况下默认值为 1812 记帐端口: 通常情况下默认值为 1813 是否启用记帐:是否将客户上网时的相关信息发送到管理服务器 记帐时间间隔:系统发送记帐包的频率,默认是 300 秒,建议最小不低于 60 秒 提交:配置完成,点击提交生效。

八、 配置 DNS :点击“系统设置” —“ 系统设置”,在此页面中输入运营商提供的 DNS 地址,内网的 PPPOE 用户拨号所获得的 DNS 地址,即是由此获得,请确保填写准确。

九、 配置防火墙访问规则:点击“防火墙”—“访问规则”,点击添加按纽,按以下方式配 置防火墙。

1、 接口:选择相应的接口,如“WAN1”。 2、 动作:选择“允许”。 3、 源地址:选择“任意”。 4、 目的地址:选择“任意”。 其余的项目保持默认即可,点击 “保存”生效。 保存完成,应生成如下的规则列表:

六、多条外网线路配置策略路由: 当外网有多条线路接入时,请先按“ IP 配置”的选项进行外网 IP、子网及网关的配置,

BRAS常见业务配置示例

BRAS常见业务配置示例BRAS常见业务配置实例本文主要介绍了BRAS常见业务的组网场景及其配置实例,主要适用于V600R002版本,其中,除了WEB认证配置外,各种业务也适用于ME60的其它版本。

PPPOE和静态用户业务,也适用于MA5200G。

目录1配置PPPoE接入示例 (4)1.1组网需求 (4)1.2配置思路 (4)1.3数据准备 (5)1.4操作步骤 (5)2配置静态用户示例 (7)2.1组网需求 (7)2.2配置思路 (7)2.3数据准备 (8)2.4操作步骤 (8)3强制web认证配置示例 (10)3.1组网需求 (10)3.2配置思路 (11)3.3数据准备 (11)3.4操作步骤 (12)4配置Dot1q终结三层子接口业务示例 (15)4.1组网需求 (15)4.2配置思路 (16)4.3数据准备 (16)4.4操作步骤 (16)5配置QinQ终结三层子接口业务示例 (18)5.1组网需求 (18)5.2配置思路 (19)5.3数据准备 (19)5.4操作步骤 (19)6配置L2TP VPN业务示例 (23)6.1组网需求 (23)6.2配置思路 (23)6.3数据准备 (24)6.4操作步骤 (25)7配置Martini方式VPLS示例 (30)7.1组网需求 (30)7.2配置思路 (30)7.3数据准备 (31)7.4操作步骤 (31)8配置BGP/MPLS IP VPN示例 (36)8.1组网需求 (36)8.2配置思路 (37)8.3数据准备 (37)8.4操作步骤 (38)1 配置PPPoE接入示例介绍一个PPPoE接入业务的配置示例,结合配置组网图来理解业务的配置过程。

配置示例包括组网需求、思路准备、操作步骤和配置文件。

1.1 组网需求如图所示,PPPoEoVLAN接入组网需求为:用户归属于isp1域,从ME设备的GE8/0/1.1接口下以PPPoEoVLAN方式接入,LAN Switch 使用VLAN 1和VLAN 2对用户报文进行标记。

华为BRAS加固脚本

华为BRAS安全加固脚本一、关闭未使用的服务undo ftp serverundo trace enableundo ndp enableundo debugging all //非配置模式下二、拉圾流量过虑//在子接口下引用,由于WLAN/VPN配置后会出现问题,对WLAN VPN 接口就不要引用了,由于VPN用户使用172.16.0.0地址和县里有使用192.168.0.0地址的,所以这两段地址从ACL中删除acl number 3010descript to AclDenyPortrule 1 permit tcp destination-port eq 135rule 2 permit tcp destination-port eq 137rule 3 permit tcp destination-port eq 138rule 4 permit tcp destination-port eq 139rule 5 permit tcp destination-port eq 445rule 6 permit tcp destination-port eq 5554rule 7 permit tcp destination-port eq 901rule 8 permit tcp destination-port eq 2745rule 9 permit tcp destination-port eq 3127rule 10 permit tcp destination-port eq 3128rule 11 permit tcp destination-port eq 6129rule 12 permit tcp destination-port eq 6667rule 13 permit tcp destination-port eq 4444rule 15 permit tcp destination-port eq 593rule 16 permit udp destination-port eq 135rule 17 permit udp destination-port eq 136rule 18 permit udp destination-port eq 137rule 19 permit udp destination-port eq 138rule 20 permit udp destination-port eq 139rule 24 permit udp destination-port eq 445rule 25 permit udp destination-port eq 9995rule 26 permit udp destination-port eq 9996rule 27 permit udp destination-port eq 1434rule 28 permit udp destination-port eq 1433rule 31 permit ip source 127.0.0.0 0.255.255.255 destination anyrule 35 permit ip source 169.254.0.0 0.0.255.255 destination anyrule 36 permit ip source 224.0.0.0 31.255.255.255 destination anytraffic classifier aclDenyPortif-match acl 3010traffic classifier aclPermitPortif-match anytraffic behavior aclDenyPortdenytraffic behavior aclPermitPortpermittraffic policy aclPortlimitclassifier aclDenyPort behavior aclDenyPortclassifier aclPermitPort behavior aclPermitPort三、SNMP 安全acl number 2001 //acl(2000到2999)根据需要定义允许访问的网段description snmprule 1 permit source 10.186.33.3 0.0.0.0rule 2 permit source 221.229.238.248 0.0.0.7rule 3 permit source 222.187.98.25 0.0.0.0snmp-agent community read xxxx acl 2001 (xxxx:SNMP读口令)四、检查远程登陆安全五、修改ISIS默认COST为100000isis 1graceful-restartgraceful-restart interval 150is-level level-1cost-style widenetwork-entity 86.4668.0516.2212.2923.8109.00is-name XZ_ZS_R_NE80E_01preference 200circuit-cost 100000 level-1六、检查NTPntp-service refclock-master 2ntp-service unicast-server 202.102.15.166ntp-service unicast-server 202.102.15.164 preference#七、syslog 我们没有主机,就不要配置syslog了八、关闭端口的ICMP重定向:在所有接口一下引用interface GigabitEthernet1/0/0undo icmp redirect send九、一级密码和超级密码必须为密文。

Openswan+xl2tpd配置方法

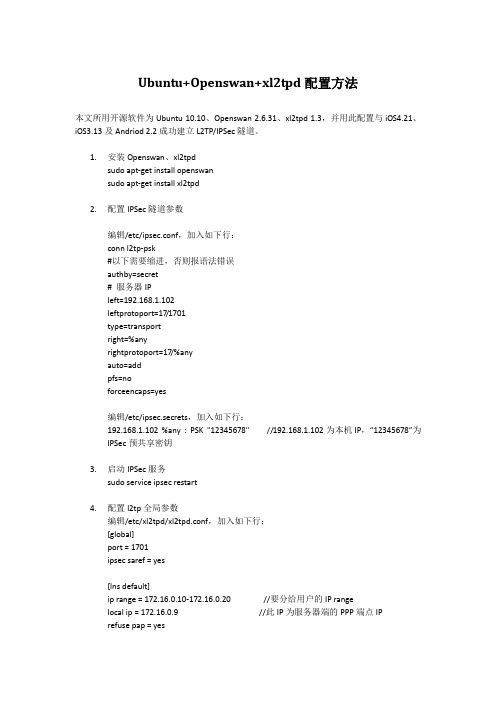

Ubuntu+Openswan+xl2tpd配置方法本文所用开源软件为Ubuntu 10.10、Openswan 2.6.31、xl2tpd 1.3,并用此配置与iOS4.21、iOS3.13及Andriod 2.2成功建立L2TP/IPSec隧道。

1.安装Openswan、xl2tpdsudo apt-get install openswansudo apt-get install xl2tpd2.配置IPSec隧道参数编辑/etc/ipsec.conf,加入如下行:conn l2tp-psk#以下需要缩进,否则报语法错误authby=secret# 服务器IPleft=192.168.1.102leftprotoport=17/1701type=transportright=%anyrightprotoport=17/%anyauto=addpfs=noforceencaps=yes编辑/etc/ipsec.secrets,加入如下行:192.168.1.102 %any : PSK "12345678" //192.168.1.102为本机IP,“12345678”为IPSec预共享密钥3.启动IPSec服务sudo service ipsec restart4.配置l2tp全局参数编辑/etc/xl2tpd/xl2tpd.conf,加入如下行:[global]port = 1701ipsec saref = yes[lns default]ip range = 172.16.0.10-172.16.0.20 //要分给用户的IP rangelocal ip = 172.16.0.9 //此IP为服务器端的PPP端点IPrefuse pap = yesrequire authentication = yesname = openswanppp debug = yespppoptfile = /etc/ppp/options.xl2tpdlength bit = yes5.配置L2TP用户及地址分配编辑/etc/ppp/chap-secrets,按如下格式添加用户及要分给其的IP地址用户名服务器地址用户密码分配的地址如:vpn * vp n 172.16.0.10/24+ //“+”一定要加,这样才能从xl2tpd.conf中定义的地址池中分配地址。

Fedora 装L2TP

二、L2TP;1、安装软件:#yum install xl2tpd2、在文件/etc/xl2tpd/xl2tpd.conf 后面增加:___________________________________________________________________________ [lac gdqy]lns = 192.168.0.0#192.168.0.0是的VPN拨号服务器redial = yesredial timeout = 15max redials = 5require pap = yesrequire chap = yesrequire authentication = yesname = 0000000000@pyp.v.gd#将0000000000@pyp.v.gd改成你的宽带帐号ppp debug = nopppoptfile = /etc/ppp/options.l2tpd___________________________________________________________3、编辑/etc/ppp/chap-secrets#vim /etc/ppp/chap-secrets在后面加入:----------------------------------------------------------------------------------------------------------------------- 0000000000@pyp.v.gd* 000000* #将文件中的0000000000@pyp.v.gd改成你的宽带帐号,000000改成密码---------------------------------------------------------------------------------------------------------------------------- 4、编辑/etc/ppp/pap-secrets同样在后面加入:------------------------------------------------------------------------------------------------------------------------- 0000000000@pyp.v.gd* 000000* #将文件中的0000000000@pyp.v.gd改成你的宽带帐号,000000改成密码--------------------------------------------------------------------------------------------------------------------- 5.编辑/etc/ppp/options.l2tpd#vim /etc/ppp/options.l2tpd #内容如下-----------------------------------------------------------------noauthproxyarpdefaultroute------------------------------------------------------------------------------------------------(以上文件全部要保存)6、编辑/usr/local/sbin/bras-ctrl#vim /usr/local/sbin/bras-ctrl复制下面内容到文件中,内容如下:-------------------------------------------------------------------------------------------------------------------- #!/bin/sh## For xl2tpd: /etc/init.d/xl2tpd## For l2tpd: /etc/init.d/l2tpdL2TPD_SCRIPT=/etc/init.d/xl2tpd## For xl2tpd: /var/run/xl2tpd/l2tp-control## For l2tpd: /var/run/l2tp-controlL2TPD_PIPE=/var/run/xl2tpd/l2tp-controlcase $1 inroute)GATEWAY=192.168.179.1#将GATEWAY=192.168.179.1改成你的静态IP的默认网关{route $2 -net 220.189.211.160 netmask 255.255.255.224 gw $GATEWAYroute $2 -net 218.108.82.160 netmask 255.255.255.240 gw $GATEWAYroute $2 -net 10.0.0.0 netmask 255.0.0.0 gw $GATEWAYroute $2 -net 172.16.0.0 netmask 255.240.0.0 gw $GATEWAYroute $2 -net 192.168.0.0 netmask 255.255.0.0 gw $GATEWAYroute $2 -net 210.32.24.0 netmask 255.255.252.0 gw $GATEWAY route del defaultif [ "$2"=="add" ]thenroute add -host 192.168.45.0 eth0 # 此处host为拨号服务器地址fiif [ "$2"=="del" ]thenroute add -net default gw $GATEWAYfi}&>/dev/nullmodprobe ip_nat_ftp;;start)echo "" > /var/run/xl2tpd/l2tp-controlxl2tpdsleep 5echo "c gdqy" > /var/run/xl2tpd/l2tp-control;;stop)echo "d gdqy" > /var/run/xl2tpd/l2tp-control;;*)echo "Please specify your action: route add/del | start | stop";;esac--------------------------------------------------------------------------------------------------------------------------------------蓝色部分按理不用改动(看你命好不!)保存退出。

L2TP连接教程

L2TP连接教程L2TP(Layer 2 Tunneling Protocol)是一种用于建立虚拟私人网络(VPN)连接的网络协议。

它通过在原始数据包中封装额外的头部信息来创建隧道,此隧道可在不安全的公共网络上传输数据安全。

L2TP可以用于远程访问、远程办公以及连接分支机构等场景。

在本教程中,我将为你提供一种L2TP连接的详细步骤。

步骤1:设置L2TPVPN服务器首先,你需要设置L2TPVPN服务器。

这可以是你自己的服务器,也可以是一个第三方服务器。

设置服务器的方法因操作系统而异,下面是一些示例:Windows Server:使用“管理工具”打开“服务器管理器”,选择“角色”,然后点击“添加角色”进行安装。

选择“网络策略和访问服务”角色,然后点击“下一步”并按照向导完成安装。

Linux:对于基于Debian/Ubuntu的服务器,你可以使用以下命令安装Openswan VPN服务器:```bashsudo apt-get updatesudo apt-get install openswan```对于基于CentOS的服务器,你可以使用以下命令安装LibreswanVPN服务器:```bashsudo yum install libreswan```步骤2:配置L2TPVPN服务器配置L2TPVPN服务器的具体步骤也因操作系统而异,下面是一些示例:Windows Server:1.在“服务器管理器”中,选择“工具”>“网络策略服务器”。

2.在“网络策略服务器”窗口中,右键点击“远程访问服务器”并选择“配置和启用远程访问服务”。

3.在向导中选择“虚拟专用网络(VPN)访问和路由”选项,并按照向导完成配置。

Linux:```bashconn l2tp-pskauthby=secretpfs=noauto=addkeyingtries=%foreverkeylife=1htype=transportleft=<服务器公共IP>leftprotoport=17/1701right=%anyrightprotoport=17/%anydpddelay=10dpdaction=clear``````bash<服务器公共IP> %any: PSK "你的PSK密码"```步骤3:配置L2TPVPN客户端在连接L2TPVPN服务器之前,你需要配置L2TPVPN客户端。

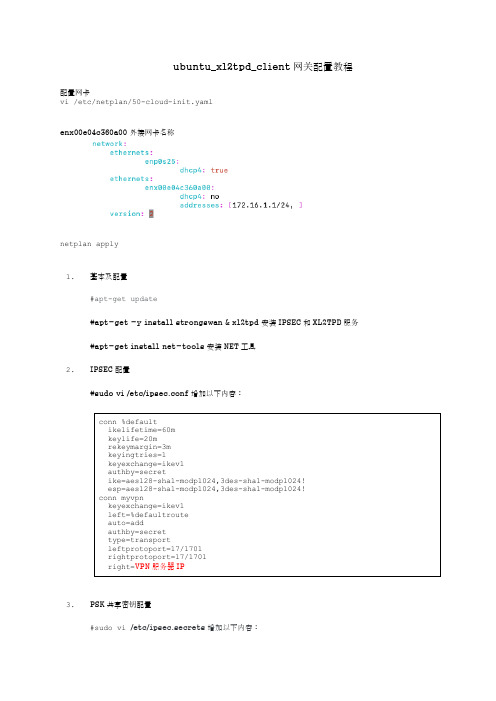

ubuntu_xl2tpd_client网关配置教程

ubuntu_xl2tpd_client网关配置教程配置网卡vi /etc/netplan/50-cloud-init.yamlenx00e04c360a00 外接网卡名称netplan apply1.基本及配置#apt-get update#apt-get -y install strongswan & xl2tpd 安装IPSEC和XL2TPD服务#apt-get install net-tools 安装NET工具2.IPSEC配置#sudo vi /etc/ipsec.conf 增加以下内容:3.PSK共享密钥配置#sudo vi /etc/ipsec.secrets 增加以下内容:#chmod 600 /etc/ipsec.secrets 执行权限4.修改XL2TPD主配置#sudo vi /etc/xl2tpd/xl2tpd.conf#sudo vi /etc/ppp/options.l2tpd.client#chmod 600 /etc/ppp/options.l2tpd.client5.重启服务#service strongswan restart#service xl2tpd restart6.开启内核转发#sudo echo 1 > /proc/sys/net/ipv4/ip_forward 临时转发,重启无效#sudo vi /etc/sysctl.conf 更改永久转发7.创建路由route add -net vpnserverip netmask 255.255.255.255 gw localgateway dev 8.启动拨号echo "c myvpn" > /var/run/xl2tpd/l2tp-control9.设定路由默认出口设备route add default dev ppp010.通过防火墙做NAT转换iptables -t nat -A POSTROUTING -o ppp0 -j MASQUERADE备注:无线路由器设置必需固定IP,MTU值为:1280。

xl2tp_安装配置手册

/usr/sbin/pppoe-server -I eth0 -T 80 -L 111.111.111.1 -R 111.111.111.111 -N 10 &

chmod 755 /usr/local/sbin/motd.sh && /usr/local/sbin/motd.sh > /etc/issue

Linux下L2tp服务器配置

以下操作均在root用户下终端下操作完成,并假设你的Linux系统已经安装了编译环境和ppp。

1.下载l2tp源码包

wgetftp:///xl2tpd/xl2tpd-1.1.12.tar.gz

2.解压

tar zxvf xl2tpd-1.1.12.tar.gz

ipcp-accept-remote

ms-dns 192.168.1.1

ms-dns 192.168.1.3

ms-wins 192.168.1.2

ms-wins 192.168.1.4

noccp

auth

crtscts

idle 1800

mtu 1410mru 1源自10nodefaultroute

debug

[lns default]

ip range = 192.168.1.128-192.168.1.254

local ip = 192.168.1.99

require chap = yes

refuse pap = yes

require authentication = yes

name = LinuxVPNserver

3.进入解压目录,并编译和安装

cd xl2tpd-1.1.12

make

xl2tpd linkname参数

xl2tpd linkname参数

xl2tpd的linkname参数是指在L2TP隧道中标识一个特定连接的名称。

在L2TP隧道中,可以有多个连接,每个连接都有一个唯一的linkname。

这个参数是在配置L2TP服务器时指定的。

在xl2tpd的配置文件中,可以使用linkname参数来指定连接的名称。

例如,下面的配置文件中定义了两个连接,一个连接的linkname 为“vpn1”,另一个连接的linkname为“vpn2”:

[lac vpn1]

lns = 192.168.1.1

redial = yes

redial timeout = 5

max redials = 3

linkname = vpn1

[lac vpn2]

lns = 192.168.1.2

redial = yes

redial timeout = 5

max redials = 3

linkname = vpn2

在配置L2TP客户端时,需要指定连接的linkname参数和L2TP 服务器的IP地址。

例如,在Windows操作系统中,可以通过以下方式连接到名为“vpn1”的L2TP隧道:

1. 打开网络和共享中心,点击“设置新的连接或网络”。

2. 选择“连接到工作场所”,点击“下一步”。

3. 选择“虚拟专用网络连接”,点击“下一步”。

4. 输入L2TP服务器的IP地址和连接的linkname参数,点击“下一步”。

5. 输入用户名和密码,点击“连接”。

通过指定不同的linkname参数,可以在同一个L2TP隧道中创建多个连接,使得多个用户可以同时连接到L2TP服务器。

linux下用xl2tpd建立L2TP协议的VPN连接

用xl2tpd建立L2TP协议的VPN连接2011-12-08 10:31:28分类: LINUX在Linux中用xl2tpd建立L2TP协议的VPN连接需要两个配置文件,一个是给xl2tpd的配置文件,一个是给pppd的配置文件(xl2tpd会调用pppd)。

为说明方便,我们假设我们要建立的VPN连接的名字为testvpn,连到的l2tp 服务器地址为xxx.xxx.xxx.xxx,用户名为someone,密码为passwordstring。

那么该xl2tpd的配置文件应该如下所示:?1 2 3 4 5 6 7 8 9[global]access control = noport = 1701[lac testvpn]name = someonelns = xxx.xxx.xxx.xxxpppoptfile = /etc/ppp/peers/testvpn.l2tpd ppp debug = no实际使用中,我们一般只需要修改四处:1.[lac testvpn]这一句将VPN连接的名字设置为testvpn,你应该把它改成你想要的名字 = someone这一句将您的用户名配置为someone,你应该把它改成你想要的名字3.lns = xxx.xxx.xxx.xxx这一句说明你要连接的服务器的地址为xxx.xxx.xxx.xxx4.pppoptfile = /etc/ppp/peers/testvpn.l2tpd告诉xl2tpd为该VPN连接调用pppd时,pppd的配置文件的路径为/etc/ppp/peers/testvpn.l2tpd,你应该把它改成你真正建立的pppd的名字以上这个文件被您修改并保存后,假设放在/etc/xl2tpd目录,名字为testvpn.options。

下面,我们还需要一个pppd的配置文件,也就是之前提到的/etc/ppp/peers/testvpn.l2tpd。

为此,我们打开/etc/ppp/peers目录,在其中新建一个文件testvpn.l2tpd(如果你在xl2tpd的配置文件中pppd配置文件写的是/etc/ppp/peers/testvpn.l2tpd的话)。

xl2tp_安装配置手册

iptables -A POSTROUTING -t nat -s 192.168.1.0/24 -o eth0 -j MASQUERADE

windows XP客户端的配置:

单击parameters参数接着在右边窗口空白处单击鼠标右键选择新建双字节值并新建一个注册表值名称为prohibitipsec值为1然后重新启动

Linux下L2tp服务器配置

以下操作均在root用户下终端下操作完成,并假设你的Linux系统已经安装了编译环境和ppp。

1.下载l2tp源码包

wgetftp:///xl2tpd/xl2tpd-1.1.12.tar.gz

mknod /dev/ppp c 108 0

modprobe ip_tables

route add -net10.10.0.0 netmask 255.255.255.0 gw 10.3.0.28

route add -net default netmask0.0.0.0 gw 10.3.0.1 dev eth0

name = LinuxVPNserver

ppp debug = yes

pppoptfile = /etc/ppp/options.xl2tpd

length bit = yes

5.在/etc/ppp目录下建立options.xl2tpd文件

vi /etc/ppp/options.xl2tpd

该文件内容如下:(请修改后确认文件内容)

xl2tpd.conf文件的内容如下:(请修改后确认文件内容)

[lns default]

L2TPIPSec一键安装脚本秋水逸冰

L2TPIPSec一键安装脚本秋水逸冰本脚本适用环境:系统支持:CentOS6+,Debian7+,Ubuntu12+内存要求:≥128M更新日期:2017 年 05 月 28 日关于本脚本:名词解释如下L2TP(Layer 2 Tunneling Protocol)IPSec(Internet Protocol Security)IKEv2 (Internet Key Exchange v2)能实现IPsec 的目前总体上有openswan,libreswan,strongswan 这3种。

libreswan 是基于 openswan 的 fork,所以现在各个发行版基本已经看不到 openswan 的身影了。

当然也有使用 strongswan 的。

之所以要更新 L2TP 一键安装脚本,是因为随着各个 Linux 发行版不断推陈出新,原有的脚本已经不适应现在的需求。

本脚本通过编译安装最新版libreswan 来实现IPSec(CentOS7 下则是全部 yum 安装),yum 或 apt-get 来安装 xl2tpd,再根据各个发行版的使用方法不同,部署防火墙规则。

写在前面:基于 OpenVZ 虚拟化技术的 VPS 需要开启TUN/TAP才能正常使用,购买 VPS 时请先咨询服务商是否支持开启 TUN/TAP。

OpenVZ 虚拟的 VPS 需要系统内核支持 IPSec 才行。

也就是说,母服务器的内核如果不支持的话那就没办法,只能换 VPS。

因此,一般不建议在 OpenVZ 的 VPS 上安装本脚本。

脚本如果检测到该 VPS 为 OpenVZ 架构,会出现警告提醒。

如何检测是否支持TUN模块?执行命令:cat /dev/net/tun如果返回信息为:cat: /dev/net/tun: File descriptor in bad state 说明正常如何检测是否支持ppp模块?执行命令:cat /dev/ppp如果返回信息为:cat: /dev/ppp: No such device or address 说明正常当然,脚本在安装时也会执行检查,如果不适用于安装,脚本会予以提示。

使用Linux搭建Bras

使用Linux搭建BRAS由于万恶的Microsoft,Windows 2003 作Bras, 有一个特大的缺陷: 一台Windows 2003 Brass 只能有10个人同时pppoe 拨号。

10 人的容量对于软件研发有很大的阻碍,拓宽Bras 的拨号容量是急不容缓的事。

1.安装Linux ,在Linux上安装至少2个网卡(省略。

),这里安装的是redhat 9.0 2.安装pppoe拨号服务软件, (如果安装redhat9.0时,选择完全安装,则redhat已经自带pppoe拨号服务软件,不需再安装)3.提供pppoe拨号服务的程序为pppoe-server, 如果在Linux上可以找到pppoe-server 的命令,则安装pppoe拨号服务软件已经成功。

4.修改pppoe-server的属性:(1)ppp拨号的配置文件在/etc/ppp/下(2)我们注意下面的文件:pppoe-server-options[root@tiercel usr]# cat /etc/ppp/pppoe-server-options# PPP options for the PPPoE server# LIC: GPLrequire-paploginlcp-echo-interval 10lcp-echo-failure 2以上配置的说明:Require-pap pppoe拨号需要pap认证Login pppoe拨号的帐户必须有登陆Linux的权限Lcp-echo-interval 10 链路控制的echo包时间间隔为10sLcp-echo-failure 2 2次echo失败则pppoe链接为断开(3)修改pppoe-server-options 把login用#注释掉。

因为pppoe拨号帐户不必有登陆linux的权限,也省去了为拨号帐户建linux系统帐户的麻烦。

(4)给pppoe拨号添加用户, /etc/ppp/pap-secrets中保存了pap认证的用户和密码。

BRAS-带宽远程接入服务器-原理-作用等

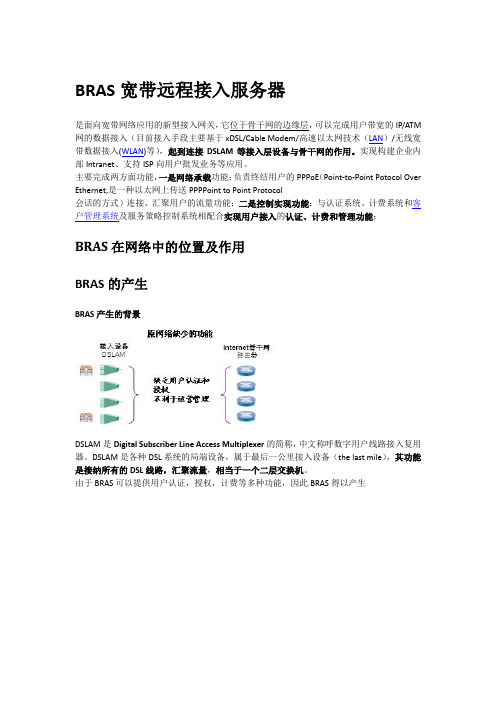

BRAS宽带远程接入服务器是面向宽带网络应用的新型接入网关,它位于骨干网的边缘层,可以完成用户带宽的IP/ATM 网的数据接入(目前接入手段主要基于xDSL/Cable Modem/高速以太网技术(LAN)/无线宽带数据接入(WLAN)等),起到连接DSLAM等接入层设备与骨干网的作用。

实现构建企业内部Intranet、支持ISP向用户批发业务等应用。

主要完成两方面功能,一是网络承载功能:负责终结用户的PPPoE(Point-to-Point Potocol Over Ethernet,是一种以太网上传送PPPPoint to Point Protocol会话的方式)连接、汇聚用户的流量功能;二是控制实现功能:与认证系统、计费系统和客户管理系统及服务策略控制系统相配合实现用户接入的认证、计费和管理功能;BRAS在网络中的位置及作用BRAS的产生BRAS产生的背景DSLAM是Digital Subscriber Line Access Multiplexer的简称,中文称呼数字用户线路接入复用器。

DSLAM是各种DSL系统的局端设备,属于最后一公里接入设备(the last mile),其功能是接纳所有的DSL线路,汇聚流量,相当于一个二层交换机。

由于BRAS可以提供用户认证,授权,计费等多种功能,因此BRAS得以产生BRAS的主要作用⏹BRAS即Broadband Remote Access Server,宽带远程接入服务器⏹它是一种面向宽带网络应用的新型接入网关。

⏹它是宽带接入网与骨干网之间的桥梁,提供基本的接入手段和宽带接入网的管理功能●负责终结用户的PPPoE连接、汇聚用户的流量●与认证系统、计费系统、客户管理系统、服务策略控制系统相配合,实现用户接入的认证、计费和管理功能⏹它位于网络的边缘,提供宽带接入服务、实现多种业务的汇聚与转发,能满足不同用户对传输容量和带宽利用率的要求,是宽带用户接入的核心设备。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

新的 bras 安装脚本,使用 xl2tpd(2011/09/12)之前一直使用的是置顶的 bras 安装脚本,然而由于其使用的 l2tp 版本实在太老,bug 众多,导致 linux 下上网总是莫名掉线。

因此,花了几天时间,狠狠地研究了下L2TP/VPN 和最新的 xl2tpd 包,然后参考置顶,终于弄出了如下新的安装脚本。

该脚本使用的是 xl2tpd,支持 Archlinux、Ubuntu、Fedora、openSUSE (其实,只要使用的是 deb 或者 rpm 包即可)。

xl2tpd 包已上传到我的 blog,无需另行下载,只需按照脚本提示操作即可。

(其实很简单的,只需要填写用户名和密码)(2011/11/22)下面命令中的 sudo 是使得普通用户可以以 root 身份运行命令。

若是已经是以root 用户登录系统,即前面的命令提示符为 '#',而不是 '$',则不需要加上 sudo,下面的打开 bras 和关闭 bras 命令亦同。

安装方法:首先,必须能上校园网如小百合等。

在终端中执行$ wget /file/S/silverzhao/install_bras.sh$ sudo bash install_bras.sh(新版的 Fedora 系统默认没有 wget 命令,可以使用 curl 命令代替:$ curl -O /file/S/silverzhao/install_bras.sh)安装完成后:$ sudo brasup # 打开bras$ sudo brasdown # 关闭bras(2012/01/14)目前脚本已经支持校外 bras 拨入功能。

若是需要该功能,则安装命令为:$ sudo bash install_bras.sh out首先输入校内的 bras 帐号和密码,然后再输入校外拨入的 bras 帐号和密码。

在校外打开 bras 拨入:$ sudo brasup out关闭校外 bras 拨入:$ sudo brasdown out在校外打开 bras 拨入时,只有访问校内资源的流量通过 bras。

----------------------------------------------------------------------------------------------------------------(2011/09/16)若是停留在 starting xl2tpd 这个界面太久,可以按 CTRL+C 终止,再输入$ sudo brasdown关闭 x2ltpd 进程。

等一会儿后再$ sudo brasup重新打开bras。

(2012/03/04)若是 bras 拨号失败,可以查看相关日志,看一下是什么原因。

Ubuntu ==>$ tail /var/log/syslogFedora, openSUSE ==>$ sudo tail /var/log/messagesArchlinux ==>$ sudo tail /var/log/messages.log----------------------------------------------------------------------------------------------------------------(2012/03/04)关于 Fedora 系统:今天在 Fedora 上测试时,发现系统默认启用了 SELinux 功能,而该功能会禁止xl2tpd 的启动,导致 brasup 运行失败。

后在网上查到相关资料:若是需要临时关闭 SELinux,运行命令$ sudo setenforce 0若是需要永久禁用 SELinux,修改 /etc/selinux/config 文件,更改其中的 SELINUX项的值,然后重启:修改成 SELINUX=disable # 禁用 SELinux修改成 SELINUX=enforcing # 使用 SELinux关于 openSUSE 系统:在 openSUSE 系统中,非 root 用户的 PATH 中默认没有 /usr/local/sbin,导致运行 bras 时会出现 "brasup: command not found" 的情况。

为此,可以手动修改/etc/profile 文件,将其中第一次出现的 "PATH=..." 改为 "PATH=/usr/local/sbin:...",然后重启。

----------------------------------------------------------------------------------------------------------------###################################################----------------------------------------------------------------------------------------------------------------更新 (2012/03/04)经过整整两天的吐血研究,配置文件完全重写。

为了测试更多的平台,又从外网下载了最新的 Fedora 和 openSUSE 镜像。

经测试,脚本在 Fedora 16, openSUSE 12.1 和 Ubuntu 10.10 上全部运行良好。

此次配置文件更新比较大,相较之前的版本,应该有了更好的稳定性。

严重推荐更新!以前的配置文件不用管它,会直接覆盖的。

对于 openSUSE 系统,最好先将以前安装的 xl2tpd 包卸载,因为以往的脚本没有在该系统上测试过,使用的 xl2tpd 包是有问题的。

----------------------------------------------------------------------------------------------------------------更新 (2012/01/14)增加校外 bras 拨入功能。

(非常感谢 2ctgpc2sgtp (iwe) 提供帐号测试!)----------------------------------------------------------------------------------------------------------------更新 (2011/11/30)更改配置文件存放目录。

----------------------------------------------------------------------------------------------------------------更新 (2011/11/19)修正脚本中存在的一个问题:若是在运行脚本前已经安装好 xl2tpd,则在安装过程中必须指定 xl2tpd 所在目录的路径。

之前的脚本虽有提示,却没有等待输入。

----------------------------------------------------------------------------------------------------------------说明 (2011/11/19)关于安装脚本的更新:若是此前安装完成后,已经可以正常使用 bras,则完全不必理会这些更新。

因为更新通常是对安装过程中的判断做出修改,以期更好地支持各种发行版,并没有什么功能上的改变。

----------------------------------------------------------------------------------------------------------------更新 (2011/11/04)更新脚本,若系统中没有 ifconfig 命令,则在 brasup 脚本中使用 ip 命令。

这样对于默认没有安装 net-tools 包的发行版如 Archlinux 等就没有什么问题了。

----------------------------------------------------------------------------------------------------------------更新 (2011/10/30)经测试,在 brasup 成功后,默认网关没有被成功修改为 dev ppp0,导致虽然拨号成功,却依然不能上外网。

为此,又将 ifconfig 改了回去。

这个问题很奇怪,因为我的 Archlinux 使用 ip link 没有一点问题,但是 Ubuntu/Debian 却总是不行,我再研究一下是什么原因。

----------------------------------------------------------------------------------------------------------------更新 (2011/10/28)更新脚本,移除对 ifconfig(net-tools) 的依赖,解决关闭 bras 后会出现两个默认网关的问题。

----------------------------------------------------------------------------------------------------------------更新 (2011/10/11)更新了脚本,目前支持 Archlinux、可安装 deb 包(如 Ubuntu, Debian)或 rpm 包(如 Fedora, Redhat)的系统,支持32位和64位。

若系统不支持上述格式的包,可自行下载 xl2tpd 并安装,在 bras 安装过程中会要求指定 xl2tpd 的路径。

同时也欢迎向我提出,我会尽力加入支持。

----------------------------------------------------------------------------------------------------------------更新 (2011/09/13)更新了脚本,目前支持自动获取网关,更换网络环境时,不需要再手动改变网关。

同时,三种系统的 xl2tpd 的64位包也已上传到我的 blog,所以目前支持32位和64位平台。

若是有问题,欢迎提出。

----------------------------------------------------------------------------------------------------------------更新 (2011/09/12)初始版本。