反汇编工具大全

反汇编原理

反汇编原理反汇编是指将目标文件中的机器代码转换为汇编代码的过程。

在软件逆向工程中,反汇编是一项非常重要的技术,它可以帮助我们理解程序的内部结构和运行机制,甚至可以帮助我们进行程序的修改和优化。

本文将介绍反汇编的基本原理和常用工具,希望能对读者有所帮助。

首先,我们需要了解反汇编的原理。

在计算机中,程序是以二进制形式存储的,这些二进制数据就是机器代码。

而汇编代码是一种人类可读的低级语言,它是机器代码的助记符表示。

反汇编就是将机器代码转换为汇编代码的过程。

在这个过程中,我们需要了解指令的编码格式、寻址方式、操作数的含义等信息,然后根据这些信息将机器代码转换为汇编代码。

其次,我们需要了解反汇编的应用。

反汇编在软件逆向工程中有着广泛的应用,它可以帮助我们理解程序的内部结构和运行机制。

通过反汇编,我们可以分析程序的算法和数据结构,找出程序的漏洞和安全隐患,甚至可以进行程序的修改和优化。

此外,反汇编还可以帮助我们进行代码调试和分析,帮助我们理解程序的运行逻辑和实现原理。

接下来,我们需要了解反汇编的常用工具。

目前,市面上有很多优秀的反汇编工具,比如IDA Pro、OllyDbg、Hopper等。

这些工具可以帮助我们进行高效的反汇编和代码分析。

它们提供了丰富的功能和友好的界面,可以帮助我们快速定位程序的关键代码和数据,提高我们的工作效率。

最后,我们需要了解反汇编的注意事项。

在进行反汇编时,我们需要注意保护知识产权和遵守法律法规,不得进行未经授权的逆向工程。

此外,反汇编可能会遇到一些困难和挑战,比如代码混淆、反调试技术等,我们需要具备扎实的计算机知识和丰富的实战经验,才能应对这些挑战。

总之,反汇编是软件逆向工程中的重要技术,它可以帮助我们理解程序的内部结构和运行机制,甚至可以帮助我们进行程序的修改和优化。

通过学习反汇编的原理和常用工具,我们可以提高自己的逆向工程能力,为软件安全和优化提供更多的可能性。

希望本文对读者有所帮助,谢谢!以上就是关于反汇编原理的相关内容,希望对你有所帮助。

od反编译工具用法

od反编译工具用法反编译是指将已经编译过的程序文件转换为高级源代码的过程。

反编译工具可以帮助开发者了解和学习其他人编写的程序,对于调试和修复软件错误也很有帮助。

OD (OllyDbg) 是一种广泛使用的反汇编调试工具,本文将介绍如何使用OD进行反编译。

OD的基本使用方法如下:2.打开需要反编译的程序:在OD主界面上点击“文件”菜单,然后选择“打开”选项,浏览并选择需要反编译的程序文件,并点击“打开”按钮。

3.反汇编代码窗口:OD会在主界面上打开一个反汇编代码窗口,这个窗口将显示程序的机器码和相应的汇编指令。

4.反编译代码:可以通过“右键单击”汇编指令,然后选择“跟随”选项来进行反编译。

OD会尝试寻找并显示反编译后的代码。

5.查看变量和数据:在OD的主界面上,有一个“数据窗口”,可以显示程序中的变量和内存数据。

在反汇编代码窗口中选择一些指令,然后在数据窗口中查看它所使用的变量和数据的值。

6.设置断点:在OD中设置断点可以帮助我们在特定指令上暂停执行程序,以便查看程序状态和调试错误。

在反汇编代码窗口中选择一些指令,然后点击“上方”菜单中的“条件断点”选项,OD会弹出一个对话框,可以在其中设置断点条件。

7.运行程序:在OD的主界面上,有一个“执行”菜单,可以用于运行程序。

可以通过点击“执行”菜单中的“运行”选项来启动程序的执行。

当程序遇到断点时,会停止执行并进入调试模式。

8.调试程序:在OD的调试模式下,可以通过一些常用的调试功能来调试程序。

例如,可以通过“单步执行”菜单选项逐行执行程序代码,通过“寄存器窗口”查看和修改寄存器值,通过“内存窗口”查看和修改内存数据等。

需要注意的是,使用OD进行反编译需要一定的汇编和调试知识。

同时,反编译软件可能涉及违法行为,如未获得程序开发者的许可而进行反编译。

请确保遵守法律规定,并只在合法和正当的情况下使用反编译工具。

在使用OD进行反编译时,可以参考以下一些技巧和注意事项:1.了解汇编语言与机器码的对应关系:汇编语言是将机器码转换为可读性更高的指令的语言,因此了解汇编语言的基本语法和常见指令有助于理解和分析程序。

防黑基础知识之黑客常用工具列表

1、SoftICE-------- 由NuMega公司出品。

2、SoftICE Driver----- 对付VB程序,支持VB5、VB6

3、Trw2000 -------中国人的骄傲4、TR2.52--- ----------DOS下调试软件

5、Ollydbg_cn------另一个不错的调试软件

8、IceDump 6.026 and nticedump -----配合SOFTICE使用,抓取内存数据,方便脱壳,并且可增9、

强SoftICE跟踪能力,基本可不用Frogsice打补丁

10、PE-SCAN -----另外一款壳检测工具,可以轻松的脱掉几种强力的壳

11、GUW32 ----------很方便的自动脱壳工具,可以自动脱掉很多种类的壳.站

二、反汇编工具

1、W32Dasm10 --------静态分析软件 汉化修改版.强烈推荐!

2、UnFoxAll ----可以完整的将FOX所写的程序反编译出所有源程序及其他文件

3、DeDe -------- 反Delphi、bulid C++

4、IDA Pro ----------一个极好的反汇编工具,某些功能超过了w32dasm 插件

三、HEX编辑工具

1、HIEW ----------强大的十六进制编辑工具 ,支持反汇编功能,破解利器

2、Hex Workshop ----又一个强大的十六进制编辑工具.注册机

3、winhex ---------WINDOWS下的文件及磁盘编辑器.站2 站3 站4 634K

12、PEiD--------一款查壳工具

13、Lpe-dlx --------一个新出的PE编辑工具

capstone反汇编引擎 汇编格式

capstone反汇编引擎汇编格式

Capstone是一个反汇编引擎,支持多种架构和多个汇编格式。

以下是一些常见的汇编格式列表:

1. AT&T格式:也称为基于AT&T语法的汇编格式,主要在UNIX和GNU工具链中使用。

它以操作码之前的前缀符号作为区分,例如`mov`指令以`movq`表示。

2. Intel格式:也称为基于Intel语法的汇编格式,主要在Windows和大多数IDE中使用。

它以操作码之后的前缀符号作为区分,例如`mov`指令以`mov eax, 1`表示。

3. Motorola格式:主要用于Motorola系列的处理器,如68k系列。

它与AT&T格式非常相似,但有一些细微的语法差异。

4. NASM格式:是一种简单而灵活的汇编格式,由Netwide Assembler (NASM)使用。

它具有类似于Intel格式的语法,但稍微有一些差异。

这只是一部分常见的汇编格式,Capstone还支持其他一些特定架构的汇编格式。

要使用特定的汇编格式,您需要根据您的需求在Capstone中设置适当的参数和选项。

具体的使用方法,请参考Capstone的官方文档和示例代码。

请注意,不同的汇编格式在语法和表示上可能有所不同,因此在使用Capstone进行反汇编时,要确保选择正确的汇编格式以正确解析和显示反汇编指令。

一个强大的反汇编工具IDAPro

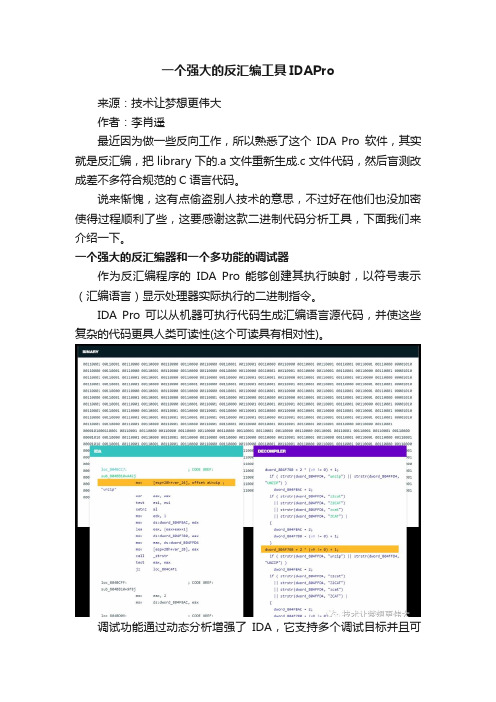

一个强大的反汇编工具IDAPro来源:技术让梦想更伟大作者:李肖遥最近因为做一些反向工作,所以熟悉了这个IDA Pro软件,其实就是反汇编,把library下的.a文件重新生成.c文件代码,然后盲测改成差不多符合规范的C语言代码。

说来惭愧,这有点偷盗别人技术的意思,不过好在他们也没加密使得过程顺利了些,这要感谢这款二进制代码分析工具,下面我们来介绍一下。

一个强大的反汇编器和一个多功能的调试器作为反汇编程序的IDA Pro 能够创建其执行映射,以符号表示(汇编语言)显示处理器实际执行的二进制指令。

IDA Pro 可以从机器可执行代码生成汇编语言源代码,并使这些复杂的代码更具人类可读性(这个可读具有相对性)。

调试功能通过动态分析增强了IDA,它支持多个调试目标并且可以处理远程应用程序,其跨平台调试功能可实现即时调试、轻松连接到本地和远程进程。

IDA的理念是什么大脑最重要IDA 反汇编器提供了尽可能多的交互性,反汇编中的任何内容都可以修改、操作、重新排列或重新定义。

静态拆解受限仅仅静态反汇编并不能说明全部情况,加密或混淆代码经常出现在当今的恶意代码中;代码和数据之间的确切区别是一门艺术而不是一门科学。

IDA 反汇编器的交互性得到了内部脚本语言、Windows 应用程序/内核调试器、Linux 应用程序调试器、80×86 Mac OS X 应用程序调试器(支持 32 位和 64 位)等等的补充……技术不断更新汇编语言向导只看几个操作码就知道程序目的的日子已经一去不复返了,今天的病毒和蠕虫通常是用高级语言编写的,所以IDA 反汇编会尽可能接近原始源代码。

安全是重中之重除了内部测试、代码审查和安全编码实践之外,软件中的漏洞就会直接报告并尽快发布热修复。

IDA 特点IDA Pro 已成为分析恶意代码、漏洞研究和商业现成验证的事实上的标准,他有很多的优点交互的IDA Pro 允许人类分析师覆盖其决定或提供提示,以便分析师可以无缝快速地使用反汇编器并更直观地分析二进制代码。

单片机反汇编

单片机反汇编单片机反汇编是指将单片机的机器码翻译成汇编代码的过程。

在程序调试或逆向工程中,反汇编技术是必不可少的。

本文将介绍单片机反汇编的基本原理和实际应用。

一、反汇编原理单片机的机器码是由指令和数据组成的二进制代码。

指令是CPU执行的基本操作,例如数据传输、算术运算、逻辑运算等。

不同的单片机芯片有不同的指令集,但它们都遵循一定的规则,例如指令的长度和格式。

在反汇编过程中,我们需要根据这些规则将机器码解析成汇编指令。

二、反汇编工具反汇编工具有很多种,例如IDA Pro、OllyDbg、Ghidra等。

这些工具可以自动将机器码翻译成汇编指令,并提供调试和逆向分析的功能。

不同的工具有不同的特点和优缺点,选择适合自己的工具是非常重要的。

三、反汇编实例以下是一个简单的反汇编实例,以AT89S52单片机为例。

假设我们要反汇编一个简单的LED闪烁程序。

78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0MOV P1,#0xFFL1: ACALL DELAYCPL P1.0SJMP L1解析:第一条指令MOV P1,#0xFF是将0xFF赋值给P1寄存器,即将P1所有引脚都输出高电平,点亮LED灯。

ida反汇编使用方法

ida反汇编使用方法IDA反汇编使用方法IDA(Interactive DisAssembler)是一款强大的反汇编工具,广泛应用于逆向工程领域。

使用IDA可以将汇编代码还原为高级语言代码,方便分析和理解软件的运行机制。

本文将介绍IDA反汇编的使用方法,帮助读者快速上手。

一、安装和启动IDA我们需要下载和安装IDA软件。

在官方网站上选择适合自己操作系统的版本进行下载,并按照安装向导进行安装。

安装完成后,双击打开IDA软件。

根据操作系统的不同,可能会出现一些设置向导。

一般情况下,我们可以选择默认设置,然后点击“Finish”完成设置。

二、加载可执行文件在IDA的主界面中,点击“File”菜单,然后选择“Open”选项。

在弹出的对话框中,选择要反汇编的可执行文件,然后点击“OK”按钮。

IDA会自动识别可执行文件的类型,并加载到主界面中。

在加载过程中,IDA会分析可执行文件的结构,并生成反汇编代码。

三、查看反汇编代码在IDA的主界面中,我们可以看到左侧是反汇编代码的列表视图,右侧是对应的汇编代码。

我们可以通过双击列表视图中的函数或者地址,来查看对应的汇编代码。

在汇编代码窗口中,可以看到每行代码的地址、机器码和汇编指令。

四、分析反汇编代码在IDA的主界面中,我们可以通过一些功能来分析反汇编代码,以便更好地理解软件的运行机制。

1. 函数跳转:在汇编代码窗口中,可以看到一些跳转指令,如call、jmp等。

我们可以通过双击这些指令,来跳转到相应的函数或地址处。

2. 函数命名:在IDA中,可以给函数进行命名,以方便后续分析。

选中要命名的函数,点击右键,然后选择“Rename”选项进行命名。

3. 数据类型识别:IDA可以自动识别汇编代码中的数据类型,并在反汇编代码中进行标注。

我们可以通过双击数据标注,来查看详细的数据类型信息。

4. 交叉引用分析:在IDA中,可以通过交叉引用分析,查看函数或变量的调用关系。

选中要分析的函数或变量,点击右键,然后选择“Xrefs to”或“Xrefs from”选项进行分析。

反汇编入门教程(适合新手看)

反汇编入门教程(适合新手看)一、反汇编基础知识1.反汇编的目的反汇编的目的在于研究和修改程序代码。

将二进制代码转换为汇编代码后,我们可以理解程序的操作和逻辑,更容易进行代码分析和修改。

2.反汇编的工具常用的反汇编工具有IDAPro,0llyDbg等。

它们可以在不运行程序的情况下分析程序的代码,帮助我们理解程序的逻辑和结构。

3.反汇编的方法反汇编可以分为静态反汇编和动态反汇编两种方法。

静态反汇编是通过分析二进制文件进行反汇编,而动态反汇编则是基于程序运行时的反汇编。

两种方法各有优缺点,需要根据实际情况选择合适的方法。

二、反汇编的入门流程反汇编需要一定的汇编和计算机基础知识,下面是反汇编的入门流程:1.准备工作首先需要安装反汇编工具,如IDAPro软件,并准备一份需要分析的程序。

2.打开程序打开需要分析的程序,可以用IDAPro软件进行打开。

在打开程序时,选择正确的文件格式和架构,以便正确解析二进制代码。

3.分析程序打开程序后,就可以对程序进行分析。

首先是可执行文件的头部分析,这一部分包括程序入口点,文件大小等信息。

然后是代码分杉逐段分析程序,查找代码中有用的信息。

4.反汇编代码在分析程序代码后,就可以使用反汇编工具将代码转换为汇编代码并进一步分析代码逻辑和结构。

在IDAPro软件中,选择需要反汇编的代码段,然后点击反汇编按钮即可。

5.理解代码反汇编后,我们需要理解汇编代码的含义和逻辑,以便进一步分析代码和修改程序。

这需要一定的汇编和计算机基础知识。

三、反汇编常用技巧1.查找字符串和函数反汇编时,可以根据关键字查找字符串和函数。

在IDAPro软件中使用搜索功能进行查找,可以快速定位到对应的代码段。

2.重命名变量和函数反汇编时,如果代码中的变量或函数名称不具有可读性,可以使用重命名功能对它们进行重命名。

在IDAPro软件中,可以选定代码段,然后使用重命名功能进行重命名。

3.调试程序反汇编时,可以使用调试功能来检查程序的行为和操作。

反汇编原理

反汇编原理在计算机科学领域中,反汇编是一种将机器码(即二进制代码)转换回可读性更强的汇编代码的过程。

反汇编的目的是帮助程序员理解和分析已编译的程序,以及进行逆向工程和漏洞研究等活动。

本文将介绍反汇编的原理和一些常用的工具和技术。

一、反汇编的原理反汇编的原理基于计算机体系结构和汇编语言。

在计算机中,程序由一系列指令组成,这些指令以二进制形式存储在计算机的内存中。

每个指令都有特定的操作码(opcode)和操作数(operand),用于执行特定的操作。

当计算机执行程序时,将逐条读取指令并执行相应的操作。

为了提高计算机的执行效率和节省存储空间,指令通常以二进制形式存储。

这样的二进制代码对于人来说很难理解和分析。

反汇编的目的是将这些二进制指令转换为易读的汇编语言。

汇编语言是一种与机器码对应的符号表示法,它使用助记符(mnemonic)和操作数来表示指令。

通过反汇编,程序员可以更容易地阅读和理解已编译的程序。

二、常用的反汇编工具1. IDA Pro:IDA Pro是一款功能强大的反汇编工具,广泛用于逆向工程和漏洞研究。

它可以自动识别并反汇编多种平台和架构的二进制代码,并提供高级分析和调试功能。

2. objdump:objdump是GNU工具链中的一个命令行工具,用于反汇编可执行文件和目标文件。

它支持多种架构和格式,并提供丰富的选项和输出格式。

3. Hopper:Hopper是一款适用于macOS的反汇编工具,具有直观的用户界面和强大的分析功能。

它支持多种体系结构和文件格式,并提供高级的反汇编和调试功能。

三、反汇编的技术1. 静态反汇编:静态反汇编是指在不执行程序的情况下进行反汇编。

它通过分析二进制文件的结构和指令流来推断程序的控制流和数据流。

静态反汇编常用于逆向工程和漏洞研究中。

2. 动态反汇编:动态反汇编是指在程序执行过程中进行反汇编。

它利用调试器或虚拟机监视器等工具,跟踪程序的执行并记录相应的汇编代码。

二进制固件反编译源代码

二进制固件反编译源代码二进制固件是嵌入式设备中常见的一种文件格式,它通常由芯片厂商或设备制造商提供,以用于设备的固件更新。

在许多情况下,用户需要对固件进行修改或二次开发,但这往往需要反编译二进制固件,以查看其源代码和数据结构。

本文将介绍如何反编译二进制固件并查看其源代码。

一、反编译二进制固件反编译二进制固件需要使用一些特定的工具和技术,下面列举了一些常用的反编译工具:1. IDA Pro:IDA Pro是一个反汇编器和调试器。

它可以用于反编译各种二进制文件,包括固件、驱动程序、操作系统等。

2. Ghidra:Ghidra是美国国家安全局开发的一个开源反编译工具。

它可以分析各种二进制文件,包括ELF、PE、Mach-O等格式。

3. Radare2:Radare2是一款开源的反汇编器和调试器。

它可以用于反编译各种二进制文件,包括固件、驱动程序、操作系统等。

通过使用这些工具之一,用户可以将二进制固件反编译为汇编代码或C源代码。

这样,用户就可以深入了解固件的实现和结构,并进行二次开发。

二、查看反编译源代码反编译二进制固件后,用户可以将其转换为汇编代码或C源代码。

下面列举了一些查看反编译源代码的技巧:1. 理解反汇编器输出:反汇编器输出的是机器指令的文本表示,通常需要结合CPU架构和指令集资料,才能理解机器指令的含义。

2. 分析反汇编器输出:用户可以逐条分析反汇编器输出,并使用注释和变量名来解释代码的含义。

3. 使用调试器:调试器可以帮助用户更好地理解反编译源代码。

用户可以在调试器中设置断点和单步执行,并观察变量和寄存器的值,以调试反编译源代码。

4. 了解固件结构:用户应该了解固件结构、数据格式、处理器架构等信息,以便更好地理解反编译源代码。

总之,反编译二进制固件然后查看其源代码需要一些专业技术和工具。

但是,通过反编译源代码,用户可以深入了解固件的实现和结构,并进行二次开发。

反汇编和二进制分析工具清单

反汇编和二进制分析工具清单本附录列出了许多反汇编和二进制分析工具,包括逆向工程、反汇编API以及执行跟踪的调试器。

C.1 反汇编工具C.1.1 IDA Pro(Windows、Linux、macOS)IDA是行业标准的递归反汇编工具,它是交互型的,是内置Python和IDC脚本API的反编译工具,也是目前最好、最强大的反汇编工具之一,但价格昂贵(最低基础版本价格为700美元)。

旧版本(v7)是免费提供的,但其仅支持x86-64,且不包含反编译器。

C.1.2 Hopper(Linux、macOS)Hopper是比IDA Pro更简单、更便宜的替代方案。

尽管开发尚不完善,但其依然具有许多IDA的功能,包括Python脚本和反编译功能。

C.1.3 ODA(所有操作系统)在线反汇编工具(Online Disassembler,ODA)是一种免费、轻巧的在线递归反汇编工具,非常适合快速实验。

可以上传二进制文件或在控制台中输入字节。

C.1.4 Binary Ninja(Windows、Linux、macOS)Binary Ninja是一款很有前景的工具,它提供了交互式递归反汇编功能,支持多种体系架构,并提供对C、C++和Python 脚本的支持。

Binary Ninja并非免费,全功能个人版的价格为149美元。

C.1.5 Relyze(Windows)Relyze是一种交互式递归反汇编工具,通过Ruby语言提供二进制文件比对功能。

它也是商业产品,但价格比IDA Pro便宜。

C.1.6 Medusa(Windows、Linux)Medusa是具有Python脚本功能的、支持多体系结构的交互式递归反汇编工具。

与大多数反汇编工具相反,它完全免费和开源。

C.1.7 radare(Windows、Linux、macOS)radare是一个多用途的、面向命令行的逆向工程框架,与其他反汇编工具不同,它提供的是一组工具而不是一个统一的接口,任意的命令行组合使这个框架变得灵活。

反汇编 文件的所有函数

反汇编文件的所有函数

反汇编一个文件通常需要使用反汇编器(Disassembler)工具,例如IDA Pro、Ghidra、Hopper、radare2等。

这些工具可以将机器代码转换为汇

编语言,从而帮助你理解程序的执行流程和功能。

如果你想反汇编一个文件的所有函数,你可以按照以下步骤操作:

1. 打开反汇编器工具。

2. 加载你想要反汇编的文件。

你可以选择文件并点击“打开”或“打开文件”等按钮,或者通过工具的菜单选项加载文件。

3. 等待反汇编器分析文件并生成反汇编代码。

这个过程可能需要一些时间,具体取决于文件的大小和复杂性。

4. 在反汇编器中查找函数。

通常,反汇编器会将函数标识为独立的代码块,并为其分配一个名称或标签。

你可以在反汇编器的代码窗口中浏览代码,并查找所有的函数。

5. 分析每个函数。

查看函数的代码,了解其功能和执行流程。

你可以查看指令、寄存器操作、内存访问等,以深入了解函数的实现细节。

6. 如果你想进一步分析函数,可以使用反汇编器的其他功能,例如查找符号、搜索代码模式、设置断点等。

请注意,反汇编只是将机器代码转换为汇编语言,它不能完全还原原始的高级语言代码(例如C或C++)。

因此,反汇编结果可能不完整或难以理解,特别是对于复杂的程序或使用高级语言特性的程序。

单片机反汇编

单片机反汇编

单片机反汇编是指将单片机的机器代码翻译成汇编指令的过程。

在单片机领域,反汇编是一项非常重要的工作,可以帮助开发人员了解程序的内部结构,进行调试和优化。

单片机反汇编的过程实际上是将机器码转换为汇编代码的过程。

机器码是由二进制数字组成的指令序列,而汇编代码则是使用助记符表示的指令序列,更容易阅读和理解。

通过反汇编,开发人员可以了解程序的具体执行流程、变量的使用情况以及算法的实现方式。

在单片机反汇编的过程中,需要使用特定的工具和软件来进行操作。

常见的反汇编工具包括IDA Pro、OllyDbg、Ghidra等,这些工具可以帮助开发人员将机器码转换为易于理解的汇编代码,并提供调试和分析功能。

通过单片机反汇编,开发人员可以深入了解程序的运行机制,找出潜在的问题和漏洞,并进行代码优化和性能提升。

同时,反汇编也有助于破解和逆向工程,对于安全领域和软件逆向分析有着重要的作用。

总的来说,单片机反汇编是一项复杂而重要的工作,能够帮助开发人员深入了解程序的内部结构和运行原理,为软件开发和调试提供有力支持。

通过反汇编,可以发现程序中的问题并进行优化,提高代码的质量和性能,是单片机开发中不可或缺的一环。

ida的基本用法

IDA是一款常用的反汇编工具,它有许多功能和窗口,可以帮助用户进行反汇编、调试和分析。

以下是一些IDA的基本用法:

反汇编:使用IDA打开一个二进制文件后,可以选择反汇编窗口来查看反汇编代码。

IDA会根据二进制文件的特征自动生成反汇编代码,并在反汇编窗口中显示。

用户可以浏览和分析反汇编代码来了解程序的功能和结构。

调试:IDA提供了调试功能,可以在反汇编窗口中设置断点并进行单步执行。

用户可以在调试过程中查看寄存器的值、内存内容和调用栈等信息,以便更好地理解程序的执行流程和行为。

导航:在IDA的反汇编窗口中,用户可以使用导航功能来快速跳转到指定的地址或函数。

导航功能可以通过双击反汇编代码中的地址或函数名称来实现。

数据库:IDA利用一个庞大的数据库来识别已知的代码块和编译器生成的常用启动顺序。

用户可以在IDA中查看和分析数据库中的信息,以便更好地了解程序的结构和特征。

窗口:IDA提供了许多窗口来显示和分析程序的不同方面。

例如,常量字符串窗口可以显示程序中的常量字符串列表,地址跳转窗口可以显示程序中的地址跳转信息,段窗口可以显示程序中的段简要列表等。

帮助文档:IDA提供了详细的帮助文档和在线支持,用户可以查阅帮助文档来了解IDA的更多信息和操作指南。

ida pro 使用需要的知识点

ida pro 使用需要的知识点IDA Pro 使用需要的知识点IDA Pro 是一款非常强大的反汇编工具,广泛用于逆向工程、漏洞分析和软件开发等领域。

要熟练使用IDA Pro,需要掌握以下知识点:一、反汇编和逆向分析基础1. 了解计算机体系结构和指令集,如x86、ARM等。

2. 掌握汇编语言的基本语法和常用指令,如mov、add、jmp等。

3. 理解程序的执行流程和栈的使用。

二、IDA Pro 的安装和基本使用1. 下载并安装IDA Pro,熟悉界面和基本操作。

2. 学会加载和分析二进制文件,如可执行文件、动态链接库等。

3. 掌握IDA Pro 的常用快捷键和功能,如搜索、反汇编、图形视图等。

三、函数分析和图形视图1. 学会识别和理解函数的入口点和返回点。

2. 掌握函数的调用关系和参数传递方式。

3. 理解函数的栈帧结构和局部变量的分配。

四、数据结构和类型分析1. 识别和还原数据结构,如结构体、数组、指针等。

2. 理解函数中的数据类型和类型推导的原理。

3. 学会使用IDA Pro 提供的数据类型分析工具。

五、漏洞分析和修复1. 学会识别常见的漏洞类型,如缓冲区溢出、格式化字符串漏洞等。

2. 掌握IDA Pro 提供的漏洞分析插件和工具,如漏洞搜索、漏洞利用等。

3. 理解漏洞修复的原理和常用的修复技术。

六、插件开发和脚本编写1. 学会使用IDA Pro 提供的插件开发工具,如IDAPython、IDA SDK 等。

2. 掌握脚本编写语言,如Python、C++等。

3. 开发自己的插件或脚本,提高工作效率和功能扩展。

总结:掌握以上知识点,可以使我们熟练使用IDA Pro 进行反汇编和逆向分析工作。

通过对程序的深入分析,可以发现潜在的安全漏洞、修复软件缺陷、优化程序性能等,为软件开发和安全研究提供有力的支持。

不断学习和实践,才能不断提升自己的技术水平和解决问题的能力。

ida简单用法

ida简单用法

IDA是一款强大的反汇编工具,广泛应用于逆向工程和恶意代码分析领域。

下面将介绍IDA的基本用法。

首先,打开IDA软件后,我们可以选择要分析的可执行文件或动态链接库。

一旦选择了目标文件,IDA会自动分析该文件的结构,并显示在主界面上。

IDA主界面显示了反汇编代码,其中包含了程序的函数、变量和控制流结构。

我们可以通过在代码窗口中双击函数来查看其详细信息,包括函数的调用图、参数和局部变量。

在IDA中,我们可以使用各种导航和分析工具来更好地理解目标程序的结构和功能。

常用的工具包括:

1. 导航工具:IDA提供了多种导航功能,如快速搜索、交叉引用、字符串引用等。

这些功能可以帮助我们在大型代码库中快速定位和浏览代码。

2. 反汇编和代码浏览:IDA自动将目标文件反汇编为可读的汇编代码,并显示在代码窗口中。

我们可以通过双击函数、跳转指令和查看引用等操作来浏览代码。

3. 数据类型分析:IDA能够自动识别和分析程序中的数据类型,并通过重命名变量和结构体来提高代码的可读性。

4. 反汇编分析:IDA会自动识别和分析函数调用,生成函数调用图。

我们可以通过这个图形化的视图来分析函数之间的关系,找出程序的逻辑漏洞或隐藏功能。

5. 插件和脚本开发:IDA支持插件和脚本的开发,可以帮助我们自动化分析过程或扩展IDA的功能。

总结起来,IDA是一款功能强大且易于使用的反汇编工具。

它提供了丰富的功能和工具,可以帮助我们深入理解和分析目标程序的内部结构和运行逻辑。

无论是逆向工程还是恶意代码分析,IDA都是必备的工具之一。

ida 反汇编 花指令

ida 反汇编花指令IDA反汇编工具是一种功能强大的工具,可以对二进制文件进行逆向分析。

花指令则是一种带有特殊意义的指令序列,用于干扰分析者的反汇编和逆向工作。

本文旨在介绍IDA反汇编工具和花指令的相关内容,并提供一些建议和指导,帮助读者更好地理解和应对花指令。

首先,让我们了解一下IDA反汇编工具。

IDA是一款功能强大的静态反汇编工具,可以将二进制文件转化为汇编代码。

它通过解析二进制文件的机器码,还原出原始的汇编指令,从而使分析者能够深入研究二进制文件的功能和结构。

然而,在反汇编的过程中,花指令可能会带来一些困扰。

花指令是一种被精心设计的指令序列,它与正常的汇编指令相似,但实际上并没有任何实际功能,或者在执行过程中产生误导性的结果。

这些花指令的目的是为了混淆和模糊二进制文件的逻辑结构,使其更难被分析者理解和还原。

对于分析者而言,遇到花指令可能会导致分析困难加大。

由于它们的存在,正常的代码逻辑可能会因为含糊不清的指令而产生误导。

此外,花指令还可能会伪装为有用指令,在分析过程中浪费时间和精力。

对于这些问题,我们可以采取一些有效的措施来应对花指令。

首先,我们可以通过观察指令的执行流程和逻辑,辨别并排除花指令。

通常花指令的执行结果是无效的,这就是我们区分它们的关键。

其次,在遇到花指令时,我们可以利用IDA的辅助工具和插件来进行分析。

例如,将IDA与调试器结合使用,可以动态调试并跟踪指令的执行,从而更好地识别和理解花指令。

此外,阅读源代码和文档也是处理花指令的重要一环。

通过对二进制文件的背景知识和编写者意图的了解,我们可以更好地区分花指令和正常指令,并找到正确的分析角度。

同时,与其他研究者和专家进行交流,分享经验和技巧也是关键。

通过集思广益,我们可以共同解决花指令带来的问题,提高分析的效率和准确性。

总而言之,IDA反汇编工具是一种非常有用的工具,可以帮助我们分析二进制文件的结构和功能。

而花指令则是一种常见的反汇编干扰手段,可以增加分析者的困难。

ida反汇编c++代码

ida反汇编c++代码

IDA(Interactive Disassembler)是一款非常强大的反汇编工具,它可以用来反汇编各种类型的程序,包括C++代码。

在使用IDA 进行反汇编时,你需要注意以下几点:

1. 确保你有程序的可执行文件或者二进制文件。

IDA需要这些文件来进行反汇编。

2. 打开IDA并加载你的程序。

在IDA中,你可以选择File -> Open来打开你的程序文件。

3. 选择合适的处理器类型。

IDA会询问你程序是为哪种处理器架构编译的,比如x86、ARM等。

选择正确的处理器类型对于正确的反汇编非常重要。

4. 分析反汇编结果。

一旦程序加载到IDA中,它会尝试将二进制代码转换成汇编代码。

你可以浏览反汇编结果,并尝试理解代码的逻辑和结构。

5. 阅读和理解反汇编代码。

反汇编代码可能会比较难以理解,

尤其是对于复杂的C++代码。

你需要耐心阅读和理解反汇编结果,尝试还原原始的C++代码结构。

总的来说,使用IDA进行C++代码的反汇编需要一定的经验和技术功底。

你需要对汇编语言和C++语言有一定的了解,以便能够正确地理解和还原反汇编结果。

希望这些信息能够帮助你更好地理解IDA反汇编C++代码的过程。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

│ ├─eXeScope ; 著名的eXeScope资源编辑工具

│ ├─Resource Hacker ; 资源黑客

│ ├─section

│ │ ├─Zero Add ; 增加区块工具

│ │ └─Topo ; 增加区块工具(可能topo12.exe主程序在Windows 2000/XP下不能正常运行)

│ ├─OEP

│ ├─OllyDbg

│ │ ├─Plugins ; OllyDbg插件

│ │ └─OllyDbg 1.09 ; OllyDbg调试器

│ └─trw2000 ; Trw2000调试器

│ ├─qview ; 强大的十六进制编辑工具及反汇编工具Qview

│ ├─Winhex ; 强大的十六进制编辑工具Winhex

│ └─UltraEdit ; 强大的十六进制编辑工具UltraEdit

│ │ ├─IDC ; IDC脚本样例

│ │ │ ├─Atli_idc

│ │ │ ├─PDR

│ │ │ └─Hash

│ │ └─plugins ; IDA插件

│ │ ├─Amante4's plugIns ; 串式参考、输入、输出函数查看插件

├─Patchers ; 补丁相关工具

│ ├─File Patchers ; 文件补丁工具

│ │ └─CodeFusion ; 一款优秀的文件补丁制作工具

│ │ └─plugin ; 插件,建议读者使用时将这些插件解压到ImportREC的Plugin目录

│ ├─ITCompare ; 用于比较ImportREC和Revirgin生成的IAT文件不同

│ └─Blfix

├─Editors ; 文件编辑工具

│ ├─Hex Workshop ; 强大的十六进制编辑工具Hex Workshop

│ ├─hiew ; 强大的十六进制编辑工具及反汇编工具hiew

│ │ │ ├─calcpro

│ │ │ └─bigcalc

│ │ ├─dm_Hash Calculator ; 哈希函数计算器

│ │ ├─yyxzz-hash Calculator ; yyxzz的哈希函数计算器

│ │ └─Discrete logarithm calculator ; Web式离散对数计算器

│ │ └─tppjava

│ ├─DSA ; DSA工具

│ ├─MD5 ; MD5穷举工具

│ └─Crypto Checker ; 用来分析软件采了何种加密算法的工具

│ ├─Regshot ; 注册表比较工具

│ ├─Regmon ; 注册表监视器

│ ├─Spy_Capure ; 获得句柄等窗口信息

│ ├─File Monitor ; 文件监视工具

│ │ ├─bw2000 ; 找OEP的工具冲击波(仅工作在Windows 9x/ME),不过一些新的加密保护的软件己防它了

│ │ │ └─src ; 冲击波的源码

│ │ ├─AsprLoader ; 找ASProtect1.2x的OEP,但对最新的ASProtect己无效

│ │ │ ├─windows 2KXP ; Windows 2000/XP系统上使用的版本

│ │ │ └─Windows 9x ; Windows 9x系统上使用的版本

│ │ └─ImportREC ; ImportREC工具

│ ├─SMU ; 获得句柄等窗口信息

│ ├─SoftSnoop ; 一个简单的调试器,可以用来监视程序了何API函数

│ └─APIS32 ; API函数监视工具

│ │ ├─Stud_PE ; 学习PE格式的好工具,建议读者在学习PE一章时,用该工具配合

│ │ ├─LordPE ; 强大的PE编辑工具

│ │ └─PEditor ; 强大的PE编辑工具

│ ├─Jump Generator ; 转移指令计算器

│ └─FPU Calculator ; 浮点指令计算器

├─PE_tools

│ ├─Editor ; PE编辑工具

├─keygen

│ ├─Keymark ; Keymark工具(可以制作注册机)

│ └─txt2asm ; 将TRW2000和W32Dasm等汇编代码转换成Asm格式

│ │ └─UPXAngela ; 修复UPX加壳的DLL文件的重定位表

│ └─Import Table ; 输入表重建工具

│ ├─Rebuilders

│ │ ├─Revirgin ; Revirgin工具

│ └─freeRes ; 建立可编辑的资源

├─Disassemblers ; 反汇编工具

│ ├─IDA ; (注:本光盘不提供IDA pro)

├─Cryptography Байду номын сангаас ; 加密算法辅助工具

│ ├─RSA ; RSA各类辅助工具

│ │ └─RSATool ; RSATool工具

│ └─Plugins ; Trw2000插件

│ ├─log3

│ ├─fpu ; 浮点寄存器插件

│ ├─logpro

│ ├─XDT

│ ├─Offset

│ │ └─pc_offset ; 虚拟地址与文件偏移地址转换工具

│ ├─Op-Code ; 机器码生成工具

│ ├─32bitcalc ; 指令计算器

│ │ └─IDA to SoftIce converter ; 符号转换插件,直接成SoftICE使用的.NMS符号文件

│ └─W32Dasm ; 小巧免费的W32Dasm反汇编工具

├─code ; 地址转换工具

│ └─IID King ; 一款增加输入函数的工具,不过建议用lordPE来操作更好

├─spy tools ; 监视相关工具

│ ├─Regsnap ; 注册表照相机

│ ├─calculator ; 加密算法相关计算器

│ │ ├─Factor ; 可因式分解(建议用RSATool代替它因式分解)

│ │ ├─BigCalc ; StKman的大数计算器,非常的不错

│ ├─Memory Patchers ; 内存补丁工具

│ │ ├─Process Patcher

│ │ └─yoda's Process Patcher

│ └─SMC ; Spring.W(王景泉)为本书特别撰写的SMC制作工具,让SMC自动化

│ │ ├─SuperBPM ; 用于对付一些清除断点的程序,脱壳辅助工具

│ │ ├─icedump and nticedump ; icedump和nticedump(支持driver suite v2.7)

│ │ └─wmldr

│ │ └─PE_Scan ; 另一款找OEP的工具

│ ├─DLL

│ │ ├─PEComAngela ; 修复PECompact加壳的DLL文件的重定位表

│ │ ├─DLL_Loader ; DLL装载器,脱壳辅助(一般用不上,建议用LordPE代替)

反汇编工具大全

├─Debuggers ; 调试器相关工具

│ ├─Debug_tools

│ │ ├─MapSym ; 将MAP转换成SYM文件

│ │ ├─mapall ; 符号转换工具