私钥低比特特定泄露下的RSA密码分析

rsa算法基本原理

rsa算法基本原理RSA算法基本原理RSA是一种非对称加密算法,它的基本原理是利用大素数的因数分解困难性来实现加密和解密的过程。

RSA算法由三个步骤组成:密钥生成、加密和解密。

1. 密钥生成RSA算法中,首先需要生成一对密钥:公钥和私钥。

公钥用于加密数据,私钥用于解密数据。

密钥的生成过程如下:1.1 选择两个大素数p和q,并计算它们的乘积n=p*q。

n的长度决定了RSA算法的安全性。

1.2 计算n的欧拉函数φ(n)=(p-1)*(q-1)。

1.3 选择一个与φ(n)互质的整数e,1 < e < φ(n)。

1.4 计算e关于φ(n)的模反元素d,即满足e*d ≡ 1 (mod φ(n))的整数d,1 < d < φ(n)。

1.5 公钥为(n, e),私钥为(n, d)。

2. 加密加密过程是指使用公钥对原始数据进行加密的过程。

加密过程如下:2.1 将原始数据转换为整数m,满足0 ≤ m < n。

2.2 计算密文c ≡ m^e (mod n),即对m进行模n的指数操作。

2.3 密文c即为加密后的数据。

3. 解密解密过程是指使用私钥对密文进行解密的过程。

解密过程如下:3.1 计算明文m ≡ c^d (mod n),即对密文c进行模n的指数操作。

3.2 明文m即为解密后的数据。

RSA算法的安全性基于大整数的因子分解问题的困难性,因为在当前计算能力下,对于非常大的整数进行因子分解是非常耗时的。

这使得RSA算法在现实应用中具有较高的安全性。

除了加密和解密外,RSA算法还可以用于数字签名和密钥协商等领域。

数字签名是指用私钥对数据进行签名,然后用公钥进行验证,以确保数据的完整性和来源可靠性。

密钥协商是指两个通信方通过交换公钥来协商出一个共享的对称密钥,以便进行后续的加密通信。

总结一下,RSA算法是一种基于大整数的非对称加密算法,利用大素数的因子分解困难性来实现数据的加密和解密。

它的安全性建立在大整数因子分解问题的困难性上,适用于保护数据的机密性、完整性和来源可靠性。

rsa加密算法详解及例题

RSA加密算法详解及例题

RSA加密算法是一种非对称加密算法,其安全性基于对极大整数做因数分解的困难性。

以下是RSA加密算法的详解及例题:

1. 密钥生成:

* 随机选择两个质数P和Q,越大越安全。

* 计算它们的乘积N=P*Q。

* 计算欧拉函数φ(N)=(P-1)*(Q-1)。

* 随机选择一个整数E,条件是1<E<φ(N),且E与φ(N)互质。

* 计算E对于φ(N)的模反元素D,使得EDmodφ(N)=1,即D=E-1modφ(N)。

* 公钥为(E, N),私钥为(D, N)。

2. 加解密过程:

* 加密:明文M进行加密后得到密文C,计算公式为C=MemodN。

* 解密:将密文C进行解密后得到明文M,计算公式为M=CdmodN。

例题:在RSA加密体制中,已知素数P=7,Q=11,公钥E=13,试计算私钥D并给出对明文M=5的加密,求其密文。

解:首先,根据上述算法进行密钥生成。

根据素数P和Q得到N=77。

计算φ(N)=60。

因为E小于φ(N)且与φ(N)互质,选择E=13作为公钥。

根据公式计算D模反元素得到D=7。

现在有公钥(E, N)=(13, 77)和私钥(D, N)=(7, 77)。

接下来,用公钥加密明文M=5得到密文C=5^13mod77=15。

所以,密文为15。

此例题仅展示了RSA加密算法的基本原理和步骤,实际应用中需要考虑更多安全因素和操作细节。

深入浅出RSA在CTF中的攻击套路

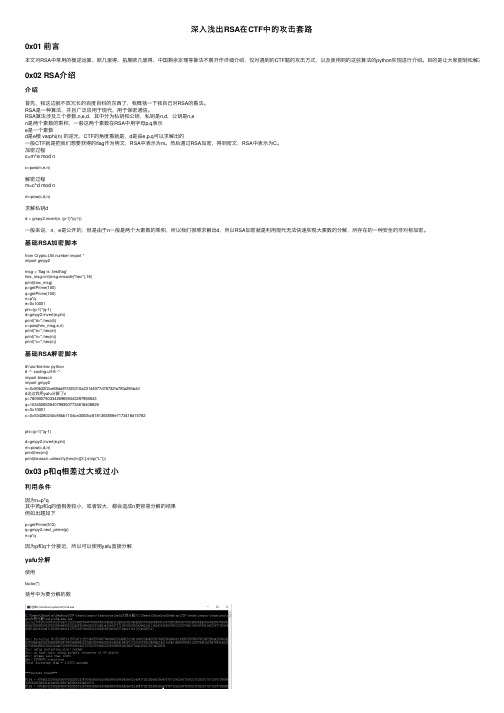

深⼊浅出RSA在CTF中的攻击套路0x01 前⾔本⽂对RSA中常⽤的模逆运算、欧⼏⾥得、拓展欧⼏⾥得、中国剩余定理等算法不展开作详细介绍,仅对遇到的CTF题的攻击⽅式,以及使⽤到的这些算法的python实现进⾏介绍。

⽬的是让⼤家能轻松解决RSA在CT 0x02 RSA介绍介绍⾸先,我这边就不放冗长的百度百科的东西了,我概括⼀下我⾃⼰对RSA的看法。

RSA是⼀种算法,并且⼴泛应⽤于现代,⽤于保密通信。

RSA算法涉及三个参数,n,e,d,其中分为私钥和公钥,私钥是n,d,公钥是n,en是两个素数的乘积,⼀般这两个素数在RSA中⽤字母p,q表⽰e是⼀个素数d是e模 varphi(n) 的逆元,CTF的⾓度看就是,d是由e,p,q可以求解出的⼀般CTF就是把我们想要获得的flag作为明⽂,RSA中表⽰为m。

然后通过RSA加密,得到密⽂,RSA中表⽰为C。

加密过程c=m^e mod nc=pow(m,e,n)解密过程m=c^d mod nm=pow(c,d,n)求解私钥dd = gmpy2.invert(e, (p-1)*(q-1))⼀般来说,n,e是公开的,但是由于n⼀般是两个⼤素数的乘积,所以我们很难求解出d,所以RSA加密就是利⽤现代⽆法快速实现⼤素数的分解,所存在的⼀种安全的⾮对称加密。

基础RSA加密脚本from Crypto.Util.number import *import gmpy2msg = 'flag is :testflag'hex_msg=int(msg.encode("hex"),16)print(hex_msg)p=getPrime(100)q=getPrime(100)n=p*qe=0x10001phi=(p-1)*(q-1)d=gmpy2.invert(e,phi)print("d=",hex(d))c=pow(hex_msg,e,n)print("e=",hex(e))print("n=",hex(n))print("c=",hex(c))基础RSA解密脚本#!/usr/bin/env python# -*- coding:utf-8 -*-import binasciiimport gmpy2n=0x80b32f2ce68da974f25310a23144977d76732fa78fa29fdcbf#这边我⽤yafu分解了np=780900790334269659443297956843q=1034526559407993507734818408829e=0x10001c=0x534280240c65bb1104ce3000bc8181363806e7173418d15762phi=(p-1)*(q-1)d=gmpy2.invert(e,phi)m=pow(c,d,n)print(hex(m))print(binascii.unhexlify(hex(m)[2:].strip("L")))0x03 p和q相差过⼤或过⼩利⽤条件因为n=p*q其中若p和q的值相差较⼩,或者较⼤,都会造成n更容易分解的结果例如出题如下p=getPrime(512)q=gmpy2.next_prime(p)n=p*q因为p和q⼗分接近,所以可以使⽤yafu直接分解yafu分解使⽤factor(*)括号中为要分解的数在线⽹站分解0x04 公约数分解n利⽤条件当题⽬给的多对公钥n是公⽤了⼀个素数因⼦的时候,可以尝试公约数分解出题⼀般如下p1=getPrime(512)p2=getPrime(512)q=getPrime(512)n1=p1*qn2=p2*q所以当题⽬给了多个n,并且发现n⽆法分解,可以尝试是否有公约数。

rsa算法的原理

rsa算法的原理RSA算法是一种公钥密码算法,它经常被用于信息安全领域中的加密和数字签名等方面,是目前最广泛使用的公钥加密算法之一。

本文将介绍RSA算法的原理,从密钥生成、加密和解密三个方面详细讲解。

一、密钥生成RSA算法是一种基于大素数因子分解的加密方法,其密钥包括公钥和私钥两部分。

公钥由两个参数n和e组成,其中n为两个大质数p和q 的乘积,e为整数且满足1<e<φ(n)且e与φ(n)互质。

私钥由两个参数n和d组成,其中n相同,d为整数,满足ed≡1(modφ(n)),φ(n)=(p-1)(q-1)是欧拉函数。

密钥生成的具体流程如下:1.选取两个不同的大质数p和q,并计算它们的积n=p*q。

2.计算φ(n)=(p-1)*(q-1)。

3.选取一个大于1且小于φ(n)的整数e,使得e与φ(n)互质。

4.使用扩展欧几里得算法计算出d。

具体地,我们需要求出方程ed=k*φ(n)+1的正整数解d。

5.将n和e组成公钥,n和d组成私钥。

二、加密RSA算法的加密过程如下:1.将明文M转化为整数m,确保0 <= m < n。

2.计算密文C = m^e mod n。

其中,C为密文。

三、解密RSA算法的解密过程如下:1.将密文C转化为整数c,确保0 <= c < n。

2.计算明文M = c^d mod n。

当然,在实际应用中还需要考虑信息安全领域常常面临的各种攻击手段,比如重放攻击、中间人攻击等等。

此外,RSA算法的安全性也与密钥长度有关。

通常情况下,我们需要保证密钥长度足够长,这样攻击者才会愈发显得无能为力。

综上所述,RSA算法是一种基于大素数不易分解原理的公钥密码算法。

密钥包括公钥和私钥两部分,其加密和解密过程都依赖于密钥的组成。

在使用时需要注意信息安全问题,并根据具体应用需求确定密钥长度。

rsa加密解密原理

rsa加密解密原理

RSA加密解密原理是基于公钥密码学的一种加密算法。

它由三个关键要素组成:公钥、私钥和模数。

首先,生成密钥对。

密钥对包括公钥和私钥,其中公钥用于加密,私钥用于解密。

生成密钥对的过程是通过选择两个大质数,计算它们的乘积作为模数n,并选择一个与(n)互质的数e作为公钥,以及计算出一个满足(ed ≡ 1 mod φ(n))的数d作为私钥。

其中,φ(n)表示小于n且与n互质的正整数的个数。

加密过程如下:

1. 将明文转换为对应的数字表示。

2. 使用公钥中的指数e和模数n,通过计算(c ≡ m^e mod n)来进行加密,得到密文c。

其中,m表示明文,c表示密文。

解密过程如下:

1. 使用私钥中的指数d和模数n,通过计算(m ≡ c^d mod n)来进行解密,得到明文m。

其中,m表示明文,c表示密文。

RSA加密解密原理的安全性基于大数分解困难性问题,即将大数分解为其质因数的问题。

在目前的计算机技术下,对于足够大的密钥长度,破解RSA加密是非常困难的。

因此,RSA算法被广泛应用于信息安全领域,例如加密通信、数字

签名等。

简单的rsa加密解密计算

简单的rsa加密解密计算

RSA加密算法是一种非对称加密算法,它使用一对密钥(公钥

和私钥)来加密和解密数据。

下面我将简单介绍RSA加密和解密的

计算过程。

1. 生成密钥对,首先,选择两个不同的大质数p和q,并计算

它们的乘积n=pq。

然后选择一个整数e,使得e与(p-1)(q-1)互质,并计算出e的模反元素d。

公钥是(n, e),私钥是(n, d)。

2. 加密,假设要加密的消息为M,首先将消息M转换为整数m,满足0≤m<n。

然后使用公钥(n, e)进行加密,加密后的密文C等于

m的e次方再对n取模,即C≡m^e (mod n)。

3. 解密,接收到密文C后,使用私钥(n, d)进行解密,解密后

的明文M等于C的d次方再对n取模,即M≡C^d (mod n)。

下面我举一个简单的例子来说明RSA加密和解密的计算过程:

假设我们选择两个质数p=11和q=3,计算n=pq=33,然后选择

e=3,并计算d=7。

这样我们得到公钥(n, e)=(33, 3)和私钥(n,

d)=(33, 7)。

现在假设要加密的消息为M=5,将其转换为整数m=5。

使用公钥进行加密,计算C≡5^3 (mod 33),得到C=5。

接收到密文C=5后,使用私钥进行解密,计算M≡5^7 (mod 33),得到M=5。

因此,我们成功地将消息M=5加密为密文C=5,然后再解密回到原始消息M=5。

这就是RSA加密和解密的简单计算过程。

rsa加密算法测试的用例及测试结果

RSA加密算法测试用例及测试结果1. 介绍RSA(Rivest-Shamir-Adleman)是一种非对称加密算法,被广泛应用于信息安全领域。

它的安全性基于大数分解的困难性,即将一个大数因数分解为两个质数的乘积。

在本文中,我们将编写用例来测试RSA加密算法,并给出测试结果。

2. 测试目标我们的测试目标是验证RSA加密算法在不同场景下的正确性和性能。

具体来说,我们将测试以下几个方面: - 密钥生成:验证生成的公钥和私钥是否正确且符合预期。

- 加密解密:验证加密后能否成功解密,且解密结果与原始明文一致。

- 签名验签:验证使用私钥签名后能否使用公钥成功验签,且验签结果正确。

- 性能:测试RSA算法在不同输入规模下的执行时间。

3. 测试用例设计3.1 密钥生成3.1.1 生成长度为1024位的RSA密钥对输入:密钥长度为1024位输出:公钥和私钥3.1.2 生成长度为2048位的RSA密钥对输入:密钥长度为2048位输出:公钥和私钥3.2 加密解密3.2.1 使用1024位RSA公钥加密输入:明文、1024位RSA公钥输出:密文3.2.2 使用1024位RSA私钥解密输入:密文、1024位RSA私钥输出:明文3.2.3 使用2048位RSA公钥加密输入:明文、2048位RSA公钥输出:密文3.2.4 使用2048位RSA私钥解密输入:密文、2048位RSA私钥输出:明文3.3 签名验签3.3.1 使用1024位RSA私钥对数据签名输入:数据、1024位RSA私钥输出:签名3.3.2 使用1024位RSA公钥对签名进行验签输入:数据、签名、1024位RSA公钥输出:验签结果(True/False)3.3.3 使用2048位RSA私钥对数据签名**输入:* 数据、2048位RSA私钥输出:签名3.3.4 使用2048位RSA公钥对签名进行验签输入: 数据、签名、2048位RSA公钥输出: 验签结果(True/False)3.4 性能测试3.4.1 加密解密性能测试输入:不同长度的明文、RSA密钥对输出:加密解密时间3.4.2 签名验签性能测试输入:不同长度的数据、RSA密钥对输出:签名验签时间4. 测试结果4.1 密钥生成测试用例输入输出结果测试用例输入输出结果生成长度为1024位的RSA密钥对密钥长度为1024位公钥和私钥通过生成长度为2048位的RSA密钥对密钥长度为2048位公钥和私钥通过4.2 加密解密测试用例输入输出结果使用1024位RSA公钥加密明文、1024位RSA公钥密文通过使用1024位RSA私钥解密密文、1024位RSA私钥明文通过使用2048位RSA公钥加密明文、2048位RSA公钥密文通过使用2048位RSA私钥解密密文、2048位RSA私钥明文通过4.3 签名验签测试用例输入输出结果使用1024位RSA私钥对数据签名数据、1024位RSA私钥签名通过使用1024位RSA公钥对签名进行验签数据、签名、1024位RSA公钥验签结果(True/False)通过使用2048位RSA私钥对数据签名数据、2048位RSA私钥签名通过使用2048位RSA公钥对签名进行验签数据、签名、2048位RSA公钥验签结果(True/False)通过4.4 性能测试4.4.1 加密解密性能测试在不同长度的明文和密钥对下,记录加密和解密的时间,并绘制折线图。

rsa加密算法测试的用例及测试结果

rsa加密算法测试的用例及测试结果RSA加密算法是一种非对称加密算法,通常用于加密和解密大量数据。

在进行RSA算法的测试时,需要针对不同情况设计用例,测试算法的加密性能、解密正确性、加解密效率等关键性能指标,以确保算法的可靠性和安全性。

下面是一些常见的RSA加密算法测试用例及测试结果:1.生成密钥对测试用例:a.输入一个素数p和另一个素数q,测试生成密钥对的过程。

b.输入一个非素数p或q,测试生成密钥对的过程。

测试结果:对于素数p和q,生成密钥对的过程应该成功,并得到有效的公钥和私钥。

对于非素数p或q,生成密钥对的过程应该失败。

2.加密和解密测试用例:a.输入一个明文数据,用公钥进行加密,然后用私钥进行解密。

b.输入一个密文数据,用私钥进行解密。

测试结果:使用公钥进行加密和私钥进行解密的过程应该成功,并得到相同的明文数据。

用私钥进行解密时,应该得到正确的密文数据。

3.非法密钥测试用例:a.输入一个无效的密钥,测试加密和解密的过程。

b.输入一个被篡改的密钥,测试加密和解密的过程。

测试结果:对于无效的密钥,加密和解密的过程应该失败。

对于被篡改的密钥,加密和解密的过程应该失败或者得到错误的结果。

4.高负载测试用例:a.输入一个大容量的数据,测试加密和解密的性能和效率。

b.输入一个大容量的数据,测试生成密钥对的性能和效率。

测试结果:加密和解密大容量数据的过程应该在合理的时间范围内完成,不应该出现明显的性能瓶颈。

生成密钥对的过程也应该在合理的时间范围内完成。

5.并发性能测试用例:a.同时进行多个加密操作,测试加密的并发性能和效果。

b.同时进行多个解密操作,测试解密的并发性能和效果。

测试结果:当进行多个加密或解密操作时,应该能够正常处理请求,并保持合理的性能水平,不会出现明显的延迟或错误。

通过以上测试用例的设计和执行,可以全面地验证RSA加密算法的正确性、性能以及可靠性。

根据测试结果可以进一步优化算法实现,提高加解密的效率和安全性。

DES和RSA两种加密算法

DES和RSA两种加密算法DES(Data Encryption Standard)和RSA(Rivest, Shamir, 和Adleman)是两种广泛使用的加密算法,被用于保护敏感信息的安全性。

它们具有不同的加密和解密过程,并在不同应用场景中发挥作用。

DES是一种对称加密算法,它使用相同的密钥进行加密和解密操作。

它采用了经典的分组密码结构,将明文分成固定大小的块,并进行相同数量的加密和解密轮。

DES密钥的长度为56位,被分为64位进行轮次加密。

由于密钥长度较短,使得DES对于现代密码分析算法的攻击比较脆弱。

因此,DES已经被更安全和更可靠的加密算法所替代。

RSA是一种非对称加密算法,它使用两个密钥,一个公钥和一个私钥。

公钥用于加密数据,而私钥用于解密数据。

RSA的安全性基于质因数分解问题的困难性,即将大质数做乘法分解的困难性。

RSA密钥的长度可变,通常在1024位到4096位之间。

RSA算法广泛应用于数字签名、密钥交换和安全通信等领域。

尽管DES和RSA都是加密算法,但它们适用的场景和特点有所不同。

首先,DES是一种对称加密算法,而RSA是一种非对称加密算法。

这意味着在使用DES时,相同的密钥用于加密和解密,而在使用RSA时,不同的密钥用于加密和解密。

这使得RSA在密钥管理和分发方面更加便捷,但加解密的性能开销更大。

其次,DES的密钥长度较短,使得它更易受到暴力破解和密码分析的攻击。

相比之下,RSA的安全性基于质因数分解问题,要求较长的密钥长度,增加了攻击者找到合适的密钥的难度。

此外,DES和RSA在加密速度上也存在差异。

由于DES是对称加密算法,它的加密和解密速度通常较快。

相比之下,由于RSA是非对称加密算法,它的加密速度较慢。

这使得DES通常适用于要求高速加密的场景,而RSA适用于安全性要求较高的场景。

最后,DES和RSA在应用领域上有所不同。

由于DES已经被认为不再安全,它主要应用于旧系统或需要与遗留系统兼容的场景。

RSA加密解密算法

RSA加密解密算法RSA(Rivest–Shamir–Adleman)加密算法是一种非对称加密算法,也是目前最常用的公钥加密算法之一、它是由Ron Rivest、Adi Shamir 和Leonard Adleman于1977年共同开发的,取名来自他们三个人的姓氏的首字母。

RSA算法的安全性建立在两个大素数难因分解的理论上,即若一个非常大的整数,其因数分解为两个素数的乘积,那么要分解这个大整数就很困难。

该算法的基本原理是选取两个大素数p和q,并计算得到N=p*q,将N作为公钥的一部分。

公开N和一个加密指数e,而私钥则包含了p、q 和一个解密指数d。

加密时,消息经过加密指数e进行加密得到密文,解密时利用解密指数d对密文进行解密。

只有知道私钥的人才能解密得到原始消息。

具体的加密过程如下:1.选择两个不同的大素数p和q。

2.计算N=p*q。

3.计算φ(N)=(p-1)*(q-1),φ(N)即N的欧拉函数值。

4.选择一个与φ(N)互质的加密指数e,其中1<e<φ(N)。

5.计算解密指数d,使得(e*d)%φ(N)=16.公钥为(e,N),私钥为(d,N)。

7.将明文m转化为整数m,确保m小于N。

8.加密密文c=m^e%N。

9.解密明文m=c^d%N。

RSA算法的安全性取决于分解大整数的难度,目前没有快速的算法能够在合理的时间内分解大整数。

因此,只要选择足够大的素数p和q,RSA算法就足够安全。

RSA算法在实际应用中起到了重要的作用。

它广泛应用于数字签名、密钥交换、加密通信等领域。

它通过使用不同的指数对数据进行加密和解密,实现了安全的通信。

同时,RSA算法也具有可逆性,在现实世界中起到了非常重要的作用。

总结来说,RSA加密算法是一种非对称加密算法,它的安全性基于大整数的因数分解难度。

它广泛应用于各个领域,通过使用公钥和私钥对数据进行加密和解密,实现了安全的通信。

尽管它的运算速度较慢,但是在很多场景下,RSA算法仍然是最安全和最实用的加密算法之一。

基于格的RSA密码分析

基于格的RSA密码分析李超;王世雄;屈龙江;付绍静【期刊名称】《河南师范大学学报:自然科学版》【年(卷),期】2017(45)3【摘要】格在公钥密码分析领域中有着十分重要的地位.1996年,Coppersmith以多项式方程求小值解的问题为桥梁,把攻击RSA密码体制的问题转换为求格中短向量的问题,开辟了基于格的RSA密码分析的研究,他的工作也在后人的简化完善下逐渐形成了Coppersmith方法.一方面,关于基于格的Coppersmith方法,依次介绍了模多项式方程求小值解的方法、整系数多项式方程求小值解的方法、求解近似公共因子问题的方法,还简单描述了除Coppersmith方法外的一种在低维格中寻找最短非零向量的格方法.另一方面,关于RSA密码分析,回顾了小加密指数攻击、小解密指数攻击、部分私钥泄露攻击、求解私钥d与分解模数N的等价性证明、隐式分解问题的分析、素因子部分比特泄露攻击、共模攻击等,并且以Prime Power RSA,Takagi's RSA,CRT-RSA,Common Prime RSA为例,介绍了格方法在RSA密码变体分析中的应用.【总页数】13页(P1-13)【关键词】格;RSA密码;Coppersmith方法;LLL算法【作者】李超;王世雄;屈龙江;付绍静【作者单位】国防科学技术大学计算机学院;国防科学技术大学理学院【正文语种】中文【中图分类】TN918【相关文献】1.对一种改进RSA算法的密码分析 [J], 李云飞;柳青;李彤;郝林2.RSA密码分析的研究 [J], 张爱丽3.基于完全平方数的RSA密码分析算法机理 [J], 孙克泉4.RSA密码分析中分解大整数的判定算法 [J], 孙克泉5.私钥低比特特定泄露下的RSA密码分析 [J], 王世雄;屈龙江;李超;付绍静因版权原因,仅展示原文概要,查看原文内容请购买。

Rsas网络安全

Rsas网络安全RSAS (Rivest-Shamir-Adleman)是一种非对称加密算法,被广泛应用于网络安全领域。

它使用了两个密钥,一个用于加密数据,称为公钥(public key),另一个用于解密数据,称为私钥(private key)。

RSAS算法保证了数据的机密性和完整性,同时也提供了数字签名和认证的功能,可用于建立安全的通信。

首先,RSAS算法通过生成一对密钥来实现数据加密和解密。

公钥是公开的,用于加密数据,而私钥是保密的,用于解密数据。

只有拥有私钥的人才能解密从公钥加密的数据,这样即使数据被截获,也无法还原原始数据。

RSAS算法基于数学问题的难解性来保证数据的安全性。

它利用大素数的因数分解问题来构建加密算法。

通常,生成密钥对时,需要选择两个大素数,并根据它们进行一系列复杂的计算得到公钥和私钥。

由于因数分解问题的困难性,只有正确的私钥才能有效地解密数据。

RSAS算法的另一个重要特点是数字签名。

数字签名可以验证数据的发送者,确保数据的完整性和真实性。

发送者使用私钥对数据进行签名,接收者使用公钥验证签名的合法性。

如果数据在传输过程中被篡改,数字签名将无效,接收者可以立即发现这一点。

此外,RSAS算法还可用于建立安全的通信连接。

双方可以交换公钥,并使用对方的公钥对数据进行加密。

这确保了仅有拥有私钥的接收者才能解密数据,从而保护数据的机密性。

然而,RSAS算法也存在一些局限性。

由于生成密钥对的计算量较大,在大规模应用中可能会导致性能问题。

因此,通常会使用较短的密钥长度以提高性能,但这可能会降低安全性。

此外,RSAS算法仅能保证数据的机密性和完整性,对于数据的可用性保护较弱。

在某些情况下,可能需要结合其他的加密算法和安全机制来满足整体的安全需求。

总之,RSAS算法是一种非对称加密算法,广泛应用于网络安全领域。

它通过使用公钥对数据加密,私钥对数据解密,保证了数据的机密性和完整性。

同时,RSAS算法还提供数字签名和认证的功能,确保数据的真实性和发送者的合法性。

rsa加密算法测试的用例及测试结果

rsa加密算法测试的用例及测试结果RSA加密算法是一种非对称加密算法,广泛应用于信息安全领域。

为了验证RSA加密算法的正确性和可靠性,我们设计了一系列的测试用例,并进行了测试。

以下是测试用例及测试结果的详细介绍。

测试用例1:生成密钥对输入:无输出:公钥和私钥测试结果:成功生成了一对公钥和私钥,公钥用于加密,私钥用于解密。

测试用例2:加密数据输入:明文数据、公钥输出:密文数据测试结果:使用公钥对明文数据进行加密,成功生成了密文数据。

测试用例3:解密数据输入:密文数据、私钥输出:明文数据测试结果:使用私钥对密文数据进行解密,成功还原了明文数据。

测试用例4:加密解密一致性输入:明文数据、公钥、私钥输出:解密后的明文数据测试结果:使用公钥对明文数据进行加密,再使用私钥对密文数据进行解密,得到的明文数据与原始明文数据完全一致。

测试用例5:加密解密性能输入:大量数据、公钥、私钥输出:解密后的明文数据测试结果:对大量数据进行加密和解密操作,测试时间和性能表现。

测试结果显示,RSA加密算法在处理大量数据时,性能较低,耗时较长。

测试用例6:安全性测试输入:密文数据、公钥输出:无法解密的数据测试结果:使用公钥对密文数据进行解密,结果显示无法还原明文数据,验证了RSA加密算法的安全性。

通过以上一系列的测试用例,我们验证了RSA加密算法的正确性和可靠性。

测试结果显示,RSA加密算法能够成功生成密钥对,对数据进行加密和解密,并且解密后的数据与原始数据完全一致。

同时,RSA加密算法在处理大量数据时性能较低,但在安全性方面表现出色。

总结起来,RSA加密算法是一种可靠且安全的加密算法,适用于信息安全领域。

在实际应用中,我们可以根据具体需求选择合适的加密算法,保护数据的安全性。

RSA加密解密算法

RSA加密解密算法RSA(Rivest-Shamir-Adleman)是一种非对称加密算法,由三位密码学家发明。

RSA加密算法能够实现数据的加密、解密和数字签名的功能,广泛应用于信息安全领域。

RSA算法的基本原理是利用大数分解的困难性来保证数据的安全性。

它采用了一对公钥和私钥来进行加密和解密操作。

公钥可以公开给他人,而私钥必须由加密方保密。

具体步骤如下:1. 密钥生成:选择两个大素数p和q,计算n = p * q,计算欧拉函数ϕ(n) = (p-1) * (q-1),选择一个与ϕ(n)互质的整数e作为公钥,计算私钥d使得(e * d) mod ϕ(n) = 12. 加密:加密方使用公钥(e,n)对明文进行加密。

明文m需小于n,计算密文c = m^e mod n。

3. 解密:解密方使用私钥(d,n)对密文进行解密。

计算明文m = c^d mod n。

RSA算法的安全性基于大数分解问题的困难性。

大数分解是指将一个大素数分解成两个素数的乘积。

目前最快的分解算法是基于数域筛选的RSA整数分解算法,其时间复杂度为O(exp((64/9)^(1/3) * (ln N)^(1/3) * (ln ln N)^(2/3))),其中N为待分解的大数。

根据目前的计算能力,RSA算法在合适的密钥长度下是足够安全的。

除了加密和解密,RSA算法还可以用于数字签名。

数字签名可以实现身份认证和数据完整性验证。

签名方使用私钥对消息进行签名,验证方使用公钥进行验证。

签名的过程如下:1. 签名:签名方使用私钥(d,n)对消息进行签名。

计算签名值s = m^d mod n。

2. 验证:验证方使用公钥(e,n)对签名值进行验证。

计算摘要v = s^e mod n,将v与原消息进行比较。

RSA算法的应用非常广泛。

在网络通信中,RSA算法可用于保护数据的机密性;在数字货币领域,RSA算法可用于数字签名和加密;在电子商务中,RSA算法可用于保护用户的隐私信息等。

C#使用RSA私钥加密公钥解密的改进,解决特定情况下解密后出现乱码的问题

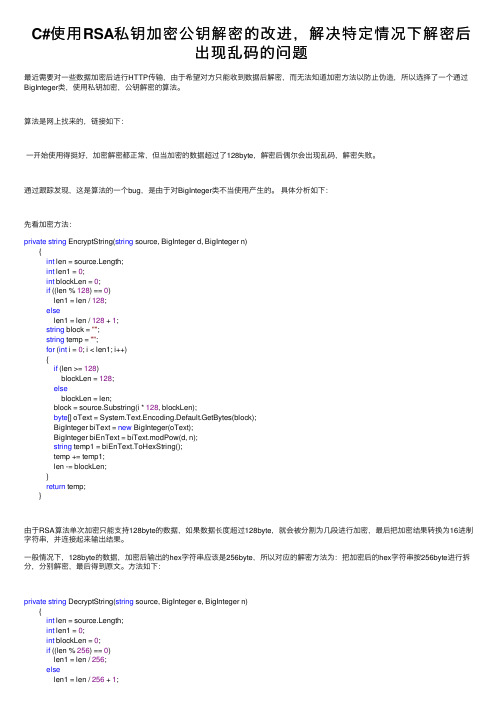

C#使⽤RSA私钥加密公钥解密的改进,解决特定情况下解密后出现乱码的问题最近需要对⼀些数据加密后进⾏HTTP传输,由于希望对⽅只能收到数据后解密,⽽⽆法知道加密⽅法以防⽌伪造,所以选择了⼀个通过BigInteger类,使⽤私钥加密,公钥解密的算法。

算法是⽹上找来的,链接如下:⼀开始使⽤得挺好,加密解密都正常,但当加密的数据超过了128byte,解密后偶尔会出现乱码,解密失败。

通过跟踪发现,这是算法的⼀个bug,是由于对BigInteger类不当使⽤产⽣的。

具体分析如下:先看加密⽅法:private string EncryptString(string source, BigInteger d, BigInteger n){int len = source.Length;int len1 = 0;int blockLen = 0;if ((len % 128) == 0)len1 = len / 128;elselen1 = len / 128 + 1;string block = "";string temp = "";for (int i = 0; i < len1; i++){if (len >= 128)blockLen = 128;elseblockLen = len;block = source.Substring(i * 128, blockLen);byte[] oText = System.Text.Encoding.Default.GetBytes(block);BigInteger biText = new BigInteger(oText);BigInteger biEnText = biText.modPow(d, n);string temp1 = biEnText.ToHexString();temp += temp1;len -= blockLen;}return temp;}由于RSA算法单次加密只能⽀持128byte的数据,如果数据长度超过128byte,就会被分割为⼏段进⾏加密,最后把加密结果转换为16进制字符串,并连接起来输出结果。

RSA算法

安全性

RSA的安全性依赖于大数分解,但是否等同于大数分解一直未能得到理论上的证明,也并没有从理论上证明 破译。RSA的难度与大数分解难度等价。因为没有证明破解RSA就一定需要做大数分解。假设存在一种无须分解大 数的算法,那它肯定可以修改成为大数分解算法,即RSA的重大缺陷是无法从理论上把握它的保密性能如何,而 且密码学界多数人士倾向于因子分解不是NPC问题 。

当公钥e取较小的值,虽然会使加密变得易于实现,速度有所提高,但这样做也是不安全的。最简单的办法就 是e和d都取较大的值 。

因为密钥的产生受素数产生技术的限制,所以也有它的局限性 。

(1)密钥的产生受素数产生技术的限制,因而难以做到一次一密 ;

(2)分组长度太大,为保证安全性,n至少也要600比特以上,使运算代价很高,尤其是速度较慢,比对称 密码算法慢几个数量级;随着大整数素因数分解算法的改进和计算机计算能力的提高,对n的长度在不断增加,不 利于实现数据格式的标准化 。

简介

RSA公开密钥密码体制是一种使用不同的加密密钥与解密密钥,“由已知加密密钥推导出解密密钥在计算上 是不可行的”密码体制 。

在公开密钥密码体制中,加密密钥(即公开密钥)PK是公开信息,而解密密钥(即秘密密钥)SK是需要保密 的。加密算法E和解密算法D也都是公开的。虽然解密密钥SK是由公开密钥PK决定的,但却不能根据PK计算出SK 。

RSA是被研究得最广泛的公钥算法,从提出到现在已近三十年,经历了各种攻击的考验,逐渐为人们接受, 普遍认为是目前最优秀的公钥方案之一。1983年麻省理工学院在美国为RSA算法申请了专利 。

RSA允许你选择公钥的大小。512位的密钥被视为不安全的;768位的密钥不用担心受到除了国家安全管理 (NSA)外的其他事物的危害;RSA在一些主要产品内部都有嵌入,像 Windows、景 Navigator、 Quicken和 Lotus Notes 。

rsa公钥和私钥格式

rsa公钥和私钥格式RSA(Rivest-Shamir-Adleman)是一种非对称加密算法,使用两个密钥,即公钥和私钥,用于数据的加密与解密。

公钥可以公开,私钥必须保密。

在本文中,我们将介绍RSA公钥和私钥的格式。

一、RSA公钥格式RSA公钥通常以X.509证书的形式进行存储和传输。

X.509是一种标准化的公钥证书格式,用于描述公钥的所有相关信息。

一个典型的RSA公钥包含以下信息:1. Modulus(模数):用于加密和解密的大整数。

通常以十六进制或Base64编码格式表示。

2. Exponent(指数):用于加密和解密的指数。

通常为小整数,如65537。

3. AlgorithmIdentifier(算法标识符):用于标识使用的加密算法。

通常为RSA。

4. SubjectPublicKeyInfo(主体公钥信息):包含算法标识符和公钥。

以下是一个示例RSA公钥的格式:-----BEGIN PUBLIC KEY-----MIIBIDANBgkqhkiG9w0BAQEFAAOCAQ0AMIIBCAKCAQEAvkR NEPVI9l0PYQXoCEIov3DX+gHKjK9Er2ewAt4hSpvBet+jOsS4hmKpht8r21ByjsZWBFtIZzu CokyH2P0cBW243/BsVq4rcb228hXxOn35MACZw18Hh4/lzOCspyFPV/WOZ0Zw fwqpOxtDmMDkDDAWYSb/03nJ5b6VJ09vYzqfsssqfdk9j4YABLkuShIuiEDVjRSr2eS FXKFjntgUtrwx6GmCwJ2KJ52CSLtwmJk3L5tXb6jZRbQx+9GLr12JslyEnhjUY kNMFQgoYgsIqUTck6ot076hEKqz3QkYTeyzMLmHHEtiw4lHTZXb8TfnMy62Vk0h g1J6Oa8UBxTPwIBAw==-----END PUBLIC KEY-----二、RSA私钥格式与公钥不同,RSA私钥通常以PKCS#8格式进行存储和传输。

ctf 中rsa题目

ctf 中rsa题目

CTF(Capture The Flag)比赛中的RSA题目通常涉及到RSA算法的安全性和应用。

以下是一些常见的CTF RSA题目类型:

1. 低加密指数攻击:题目给定加密后的密文c和公钥e,要求解密出明文m。

这种题目考察的是对RSA算法中加密指数e的选择,以及对安全性的理解。

2. 已知公钥求私钥:题目给定公钥(p, q, e),要求求出私钥(d)。

这种题目考察的是对RSA算法中私钥d的计算方法的理解。

3. 已知公钥和密文求明文:题目给定公钥(p, q, e)和加密后的密文c,要求

求出明文m。

这种题目考察的是对RSA算法中解密过程的理解和应用。

4. 已知公钥和私钥求明文:题目给定公钥(p, q, e)和私钥(d),要求求出明文m。

这种题目考察的是对RSA算法中加密和解密过程的理解和应用。

5. 已知公钥和部分密文求明文:题目给定公钥(p, q, e)和部分加密后的密文

c(只有部分位数已知),要求求出明文m。

这种题目考察的是对RSA算法中解密过程的理解和应用,以及对密码分析技术的掌握。

以上是CTF比赛中常见的RSA算法题型,通过解决这些题目可以帮助参赛

者深入理解RSA算法的原理和应用,提高密码学和网络安全方面的技能。

用实例讲解RSA加密算法

用实例讲解RSA加密算法RSA加密算法是一种非对称加密算法,由三位科学家:Ron Rivest, Adi Shamir, 和Leonard Adleman命名。

它使用两个密钥:公钥和私钥,其中公钥用于加密数据,私钥用于解密数据。

RSA加密算法的安全性基于大数的质因数分解的难度,即当两个较大的质数相乘得到一个更大的数字时,将其因式分解会变得极为困难。

下面将使用一个实例来详细解释RSA加密算法的过程:假设Alice和Bob是两个通信的实体,Alice希望向Bob发送一条加密消息。

Bob生成一对RSA密钥:一个公钥(用于加密)和一个私钥(用于解密)。

Bob将公钥发送给Alice,Alice使用Bob的公钥对消息进行加密,并将加密后的消息发送给Bob。

示例场景如下:1. Bob生成RSA密钥对:a.随机选择两个不同的质数p=61和q=53,计算它们的乘积n=3233b.计算n的欧拉函数ϕ(n)=(p-1)(q-1)=60x52=3120。

c. 选择一个整数e(1 < e < ϕ(n))使得e与ϕ(n)互质,这样e就是Bob的公钥指数。

假设e=17,e与ϕ(n)=3120互质。

d. 计算私钥指数d使得e.d ≡ 1 (mod ϕ(n)),即17.d ≡ 1(mod 3120)。

通过计算可以得到d=2753、这样,d就是Bob的私钥指数。

e. Bob的公钥是(n, e)=(3233, 17),私钥是(n, d)=(3233, 2753)。

2. Alice使用Bob的公钥加密消息:a. Alice要发送一条消息M,将该消息转换成整数m,假设m=123b. Alice使用Bob的公钥(n, e)=(3233, 17)加密m,计算c ≡ m^e (mod n)。

即c ≡ 123^17 (mod 3233)。

通过计算可以得到c=8553. Alice将加密后的消息发送给Bob。

4. Bob使用私钥解密收到的消息:a. Bob使用私钥(n, d)=(3233, 2753)解密收到的密文c,计算m ≡ c^d (mod n)。

rsa加密原理

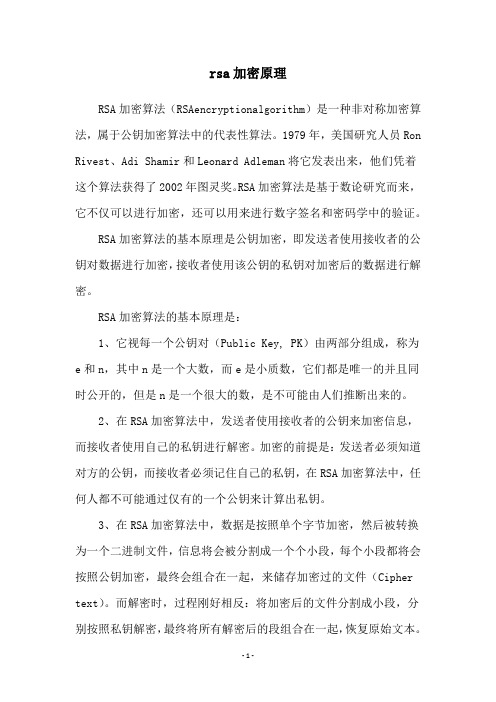

rsa加密原理RSA加密算法(RSAencryptionalgorithm)是一种非对称加密算法,属于公钥加密算法中的代表性算法。

1979年,美国研究人员Ron Rivest、Adi Shamir和Leonard Adleman将它发表出来,他们凭着这个算法获得了2002年图灵奖。

RSA加密算法是基于数论研究而来,它不仅可以进行加密,还可以用来进行数字签名和密码学中的验证。

RSA加密算法的基本原理是公钥加密,即发送者使用接收者的公钥对数据进行加密,接收者使用该公钥的私钥对加密后的数据进行解密。

RSA加密算法的基本原理是:1、它视每一个公钥对(Public Key, PK)由两部分组成,称为e和n,其中n是一个大数,而e是小质数,它们都是唯一的并且同时公开的,但是n是一个很大的数,是不可能由人们推断出来的。

2、在RSA加密算法中,发送者使用接收者的公钥来加密信息,而接收者使用自己的私钥进行解密。

加密的前提是:发送者必须知道对方的公钥,而接收者必须记住自己的私钥,在RSA加密算法中,任何人都不可能通过仅有的一个公钥来计算出私钥。

3、在RSA加密算法中,数据是按照单个字节加密,然后被转换为一个二进制文件,信息将会被分割成一个个小段,每个小段都将会按照公钥加密,最终会组合在一起,来储存加密过的文件(Cipher text)。

而解密时,过程刚好相反:将加密后的文件分割成小段,分别按照私钥解密,最终将所有解密后的段组合在一起,恢复原始文本。

4、RSA加密算法的安全性取决于计算机的处理能力,它的安全性体现在:首先,只有拥有接收者的私钥的人才能够解密信息,即使把加密后的信息公开,也不会有安全隐患;其次,暴力破解RSA加密算法也是难以完成的,因为n这个大数是不能被推断出来的。

总之,RSA加密算法具有较高的安全性,可以有效地保护网络安全,是现代信息安全的重要组成部分。

当我们使用网银、购物网站等网络服务时,应该提高对RSA加密算法的安全性的认识,这样才能更好地保护自己的信息安全。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

presented the best result known so far. As for the attacks on RSA with exposed least significant bits of the private key, they are important partial key exposure attacks and closely related to low private exponent attacks. Based on Coppersmith’s method for finding small roots of modular polynomial equations and the technique of unraveled linearization, this paper presents a new attack with exposed least significant bits of the private key. The technique of unraveled linearization arises from Herrmann and May’s elementary proof of Boneh and Durfee’s result of low private exponent attacks. Notice that known attacks with exposed least significant bits of the private key only care about how many bits are exposed, while this paper also cares about what the value of each exposed bit is. Under certain condition for the values of the exposed bits, our result improves the result of Ernst et al. Additionally, Ernst et al. only considers the special case where public exponent is roughly equal to RSA modulus, while this paper further studies the general case where public exponent is less than RSA modulus. Key words: RSA; exposed least significant bits; Coppersmith’s method; lattice; LLL algorithm

f ( x) [ x], 以 及 常 数 X N 1 , 那 么 在 关 于 (log 2 N , 2 ) 的 多 项 式 时 间 内 就 可 找 到 满 足 xห้องสมุดไป่ตู้ X ,

f ( x0 ) 0 mod N 的 所 有 整 数 解 x0 ( 文 献 [4] 的 推 论 1). 双 变 元 整 系 数 方 程 方 面 , 设 不 可 约 多 项 式

密码学报 ISSN 2095-7025 CN 10-1195/TN Journal of Cryptologic Research,2015,2(5):390–403 ©《密码学报》编辑部版权所有.

E-mail: jcr@ Tel/Fax: +86-10-81033101

Abstract: There are many new results of cryptanalysis of RSA based on Coppersmith’s method, which include partial key exposure attacks and low private exponent attacks. With side channel attacks, partial bits of the private key can be exposed, and partial key exposure attacks’ aim is to break RSA from these exposed partial bits. Low private exponent attacks on RSA are those targeting at RSA with small private exponent, and Boneh and Durfee

Cryptanalysis of RSA with Special Exposed Least Significant Bits of the Private Key

WANG Shi-Xiong1, QU Long-Jiang1, LI Chao1,2, FU Shao-Jing2

1. College of Science, National University of Defense Technology, Changsha 410073, China 2. College of Computer Science, National University of Defense Technology, Changsha 410073, China Corresponding author: WANG Shi-Xiong, Email: wsx09@

RSA 密码的应用非常广泛 , 因此密码分析工作也显得十分重要 . 在基于格的 RSA 密码分析中 , Coppersmith 方法起着关键的作用. Coppersmith 方法通过格基约化算法来解决 v 元模多项式方程(或者 v 1

元整系数多项式方程)求小值解的问题. 最初在 1996 年的欧密会上, Coppersmith 得到了 v 1 时关于模多项 式方程、整系数方程的两个结论[2,3], 并在 1997 年总结完善[4]. 单变元模方程方面, 设 次的首一多项式

1

引言

1977 年, 麻省理工学院的 Rivest, Shamir 和 Aldeman 提出了著名的公钥密码算法 RSA[1]. 设 M 为明文,

C 为密文, 则加密过程为 C M e mod N , 解密过程为 M C d mod N . 其中 RSA 模 N 为两个大素数 p, q 的

乘积, 加密指数 e 与解密指数 d 满足 e d 1mod N , 为欧拉函数, 也称 d 为私钥.

p( x, y ) x, y , 为 p x, y 中 x 或者 y 的次数的最大值, W 表示 p xX , yY 中系数的绝对值的最大值,

其中 XYW 2 3 , 那么在关于 (log 2 W , 2 ) 的多项式时间内就可找到满足 x0 X , y0 Y , p x0 , y0 0 的所有 整数解 ( x0 , y0 ) (文献[4]的推论 2). 后来, Howgrave-Graham[5]与 Coron[6]分别在 1997 年与 2004 年改进了

指数攻击. 现实中侧信道攻击能够泄露私钥的部分比特位, 而部分私钥泄露攻击正是通过泄露的这些比特 位来实现对 RSA 密码的破解. 低解密指数攻击则是在解密指数取值较小的条件下来破解 RSA, Boneh 和 Durfee 给出了至今最好的结果. 针对私钥最低几位比特泄露的攻击, 是一类重要的部分私钥泄露攻击, 并 且和低解密指数攻击紧密相关. 基于 Coppersmith 方法在模多项式方程求小值解的应用, 以及线性化模方 程的技巧 , 本文给出了新的针对私钥最低几位比特泄露的攻击结果 . 其中线性化模方程的技巧 , 来源于 Herrmann 和 May 对于 Boneh 和 Durfee 的低解密指数攻击结果的简化证明. 注意到目前针对私钥最低几位 比特泄露的攻击只关注所泄露比特的位数, 而本文还关注所泄露比特的取值. 当所泄露比特的取值满足一 定的条件时, 本文的结果改进了 Ernst 等人的攻击结果. 另外 Ernst 等人只考虑了加密指数与 RSA 模基本相 等的特殊情况, 本文进一步研究了加密指数小于 RSA 模的一般情况. 关键词: RSA; 最低几位比特泄露; Coppersmith 方法; 格; LLL 算法 文献标识码: A DOI: 10.13868/ki.jcr.000088 中图法分类号: TP918

* 基金项目 : 国家自然科学基金 (61272484,11531002); 国防科技大学科研计划项目 (CJ13-02-01); 湖南省自然科学基金 (13JJ4005) 收稿日期: 2015-04-27 定稿日期: 2015-09-09

王世雄 等: 私钥低比特特定泄露下的 RSA 密码分析

391

中文引用格式: 王世雄, 屈龙江, 李超, 付绍静. 私钥低比特特定泄露下的 RSA 密码分析[J]. 密码学报, 2015, 2(5): 390–403. 英文引用格式: Wang S X, Qu L J, Li C, Fu S J. Cryptanalysis of RSA with special exposed least significant bits of the private key[J]. Journal of Cryptologic Research, 2015, 2(5): 390–403.

私钥低比特特定泄露下的 RSA 密码分析*

王世雄 1, 屈龙江 1, 李 超 1,2, 付绍静 2

1. 国防科学技术大学 理学院, 长沙 410073 2. 国防科学技术大学 计算机学院, 长沙 410073

通讯作者: 王世雄, E-mail: wsx09@

摘

要:

基于 Coppersmith 方法, RSA 密码分析取得了许多新结果, 其中包括部分私钥泄露攻击与低解密

Coppersmith 这两个结论的证明方法, 并为学者们广泛应用于 RSA 密码分析中. 一般来说, Coppersmith 方