MSR系列路由器GRE_Over_IPSec_+_OSPF穿越NAT多分支互通功能的配置

路由器-IPSec-Over-GRE典型配置

路由器-IPSec-Over-GRE典型配置路由器-IPSec-Over-GRE典型配置【需求】分部1和分部2通过野蛮IPSec的方式连接到中心,采用IPSec-Over-GRE的方式,在tunnel 上运行OSPF协议来实现总部和分部之间的互通。

【组网图】【配置脚本】中心配置脚本#sysname Center#ike local-name center /中心ike的local-name为:center/#router id 1.1.1.1#radius scheme system#domain system##ip route-static 0.0.0.0 0.0.0.0 202.101.1.1 preference 60#user-interface con 0user-interface vty 0 4#return分部1配置脚本#sysname Branch1#ike local-name branch1 /分部1的ike的local-name为:branch1/#radius scheme system#domain system#ike peer center /配置到中心的ike peer/exchange-mode aggressive /设置IPSec为野蛮方式/pre-shared-key abc /预共享密钥为abc/id-type name /选择名字作为ike协商过程中使用的ID/remote-name center /对端的名字为center/remote-address 10.0.0.1 /对端的地址为10.0.0.1(中心的tunnel地址)/#ipsec proposal 1 /定义ipsec proposal/#ipsec policy branch1 10 isakmp /配置到中心的ipsec policy/security acl 3001 /指定安全策略所引用的访问控制列表号/ike-peer center /引用ike peer/proposal 1 /引用ipsec proposal/#acl number 3001 /定义从分部1到中心的内网数据流/rule 0 permit ip source 192.168.2.0 0.0.0.255 destination 192.168.1.0 0.0.0.255 #interface Serial2/0link-protocol pppip address 202.101.2.2 255.255.255.252#interface Tunnel0 /配置分部1和中心之间的GRE tunnel/ip address 10.0.0.2 255.255.255.252source 202.101.2.2destination 202.101.1.2ipsec policy branch1 /在tunnel 0上应用IPSec policy branch1/#interface NULL0#interface LoopBack0ip address 2.2.2.2 255.255.255.255#interface Ethernet0/0 /配置分部1的内网地址/ip address 192.168.2.1 255.255.255.0#ospf 1area 0.0.0.10 /分部1属于area 10/network 2.2.2.2 0.0.0.0network 10.0.0.0 0.0.0.3network 192.168.2.0 0.0.0.255#ip route-static 0.0.0.0 0.0.0.0 202.101.2.1 preference 60#user-interface con 0user-interface vty 0 4#return分部2配置脚本#sysname Branch2#ike local-name branch1 /分部2的ike的local-name为:branch2/#radius scheme system#domain system#ike peer center /配置到中心的ike peer/exchange-mode aggressive /设置IPSec为野蛮方式/pre-shared-key abc /预共享密钥为abc/id-type name /选择名字作为ike协商过程中使用的ID/remote-name center /对端的名字为center/remote-address 10.0.0.5 /对端的地址为10.0.0.5(中心的tunnel地址)/#ipsec proposal 1 /定义ipsec proposal/#ipsec policy branch1 10 isakmp /配置到中心的ipsec policy/security acl 3001 /指定安全策略所引用的访问控制列表号/ike-peer center /引用ike peer/proposal 1 /引用ipsec proposal/#acl number 3001 /定义从分部2到中心的GRE数据流/rule 0 permit ip source 192.168.3.0 0.0.0.255 destination 192.168.1.0 0.0.0.255 #interface Serial2/0link-protocol pppip address 202.101.3.2 255.255.255.252#interface Tunnel0 /配置分部1和中心之间的GRE tunnel/ip address 10.0.0.6 255.255.255.252source 202.101.3.2destination 202.101.1.2ipsec policy branch2 /在tunnel 0上应用IPSec policy branch2/#interface NULL0#interface LoopBack0ip address 3.3.3.3 255.255.255.255#interface Ethernet0/0 /配置分部1的内网地址/ip address 192.168.3.1 255.255.255.0#ospf 1area 0.0.0.20 /分部2属于area 20/network 3.3.3.3 0.0.0.0network 10.0.0.4 0.0.0.3network 192.168.3.0 0.0.0.255#ip route-static 0.0.0.0 0.0.0.0 202.101.3.1 preference 60#user-interface con 0user-interface vty 0 4#return【验证】1、中心上的ike sa 状态:disp ike saconnection-id peer flag phase doi----------------------------------------------------------44 10.0.0.2 RD 1 IPSEC48 10.0.0.6 RD 2 IPSEC47 10.0.0.6 RD 1 IPSEC45 10.0.0.2 RD 2 IPSECflag meaningRD--READY ST--STAYALIVE RL--REPLACED FD--FADING TO—TIMEOUT 2、中心上的IPSec sa状态:disp ipsec sa=============================== Interface: Tunnel0path MTU: 64000===============================-----------------------------IPsec policy name: "branch1"sequence number: 10mode: isakmp-----------------------------connection id: 8encapsulation mode: tunnelperfect forward secrecy: None tunnel:local address: 10.0.0.1remote address: 10.0.0.2flow: (4 times matched)sour addr: 192.168.1.0/255.255.255.0 port: 0 protocol: IPdest addr: 192.168.2.0/255.255.255.0 port: 0 protocol: IP[inbound ESP SAs]spi: 2701983530 (0xa10cff2a) proposal: ESP-ENCRYPT-DES ESP-AUTH-MD5sa remaining key duration (bytes/sec): 1887436664/2136max received sequence-number: 2udp encapsulation used for nat traversal: N[outbound ESP SAs]spi: 2132567950 (0x7f1c678e) proposal: ESP-ENCRYPT-DES ESP-AUTH-MD5sa remaining key duration (bytes/sec): 1887436632/2136max sent sequence-number: 3 udp encapsulation used for nat traversal: N=============================== Interface: Tunnel1path MTU: 64000===============================-----------------------------IPsec policy name: "branch2"sequence number: 10mode: isakmp-----------------------------connection id: 9encapsulation mode: tunnelperfect forward secrecy: None tunnel:local address: 10.0.0.5remote address: 10.0.0.6flow: (18 times matched)sour addr: 192.168.1.0/255.255.255.0 port: 0 protocol: IPdest addr: 192.168.3.0/255.255.255.0 port: 0 protocol: IP[inbound ESP SAs]spi: 1612204948 (0x60184b94) proposal: ESP-ENCRYPT-DES ESP-AUTH-MD5sa remaining key duration (bytes/sec): 1887436188/2886max received sequence-number: 9udp encapsulation used for nat traversal: N[outbound ESP SAs]spi: 3432409622 (0xcc966a16) proposal: ESP-ENCRYPT-DES ESP-AUTH-MD5sa remaining key duration (bytes/sec): 1887436044/2886max sent sequence-number: 10 udp encapsulation used for nat traversal: N3、中心路由表disp ip routRouting Table: public net Destination/Mask ProtocolPre Cost Nexthop Interfa ce0.0.0.0/0 STATIC 60 0 202.101.1.1 Serial2/0/0 1.1.1.1/32 DIRECT 0 0 127.0.0.1 InLoopBack0 2.2.2.2/32 OSPF 10 1563 10.0.0.2 Tunnel03.3.3.3/32 OSPF 10 1563 10.0.0.6 Tunnel110.0.0.0/30 DIRECT 0 0 10.0.0.1 Tunnel010.0.0.1/32 DIRECT 0 0 127.0.0.1 InLoopBack0 10.0.0.4/30 DIRECT 0 0 10.0.0.5 Tunnel110.0.0.5/32 DIRECT 0 0 127.0.0.1 InLoopBack0 127.0.0.0/8 DIRECT 0 0 127.0.0.1 InLoopBack0 127.0.0.1/32 DIRECT 0 0 127.0.0.1 InLoopBack0 192.168.1.0/24 DIRECT 0 0 192.168.1.1 LoopBack10 192.168.1.1/32 DIRECT 0 0 127.0.0.1 InLoopBack0 192.168.2.0/24 OSPF 10 1563 10.0.0.2 Tunnel0192.168.3.0/24 OSPF 10 1563 10.0.0.6 Tunnel1202.101.1.0/30 DIRECT 0 0 202.101.1.2 Serial2/0/0 202.101.1.1/32 DIRECT 0 0 202.101.1.1 Serial2/0/0 202.101.1.2/32 DIRECT 0 0 127.0.0.1 InLoopBack04、分部1的ike sa状态:disp ike saconnection-id peer flag phase doi----------------------------------------------------------27 10.0.0.1 RD|ST 1 IPSEC28 10.0.0.1 RD|ST 2 IPSECflag meaningRD--READY ST--STAYALIVE RL--REPLACED FD--FADING TO—TIMEOUT 5、分部1的ipsec sa状态:disp ipsec sa=============================== Interface: Tunnel0path MTU: 64000===============================-----------------------------IPsec policy name: "branch1"sequence number: 10mode: isakmp-----------------------------connection id: 6encapsulation mode: tunnelperfect forward secrecy: None tunnel:local address: 10.0.0.2remote address: 10.0.0.1flow: (4 times matched)sour addr: 192.168.2.0/255.255.255.0 port: 0 protocol: IPdest addr: 192.168.1.0/255.255.255.0 port: 0 protocol: IP[inbound ESP SAs]spi: 2132567950 (0x7f1c678e) proposal: ESP-ENCRYPT-DES ESP-AUTH-MD5sa remaining key duration (bytes/sec): 1887436664/2054max received sequence-number: 2udp encapsulation used for nat traversal: N[outbound ESP SAs]spi: 2701983530 (0xa10cff2a) proposal: ESP-ENCRYPT-DES ESP-AUTH-MD5sa remaining key duration (bytes/sec): 1887436632/2054max sent sequence-number: 3 udp encapsulation used for nat traversal: N6、分部1的路由表:disp ip routRouting Table: public net Destination/Mask ProtocolPre Cost Nexthop Inter face0.0.0.0/0 STATIC 60 0 202.101.2.1 Serial2/0/01.1.1.1/32 OSPF 10 1563 10.0.0.1 Tunnel02.2.2.2/32 DIRECT 0 0 127.0.0.1 InLoopBack03.3.3.3/32 OSPF 10 3125 10.0.0.1 Tunnel010.0.0.0/30 DIRECT 0 0 10.0.0.2 Tunnel010.0.0.2/32 DIRECT 0 0 127.0.0.1 InLoopBack010.0.0.4/30 OSPF 10 3124 10.0.0.1 Tunnel0127.0.0.0/8 DIRECT 0 0 127.0.0.1 InLoopBack0 127.0.0.1/32 DIRECT 0 0 127.0.0.1 InLoopBack0 192.168.1.0/24 OSPF 10 1563 10.0.0.1 Tunnel0192.168.2.0/24 DIRECT 0 0 192.168.2.1 LoopBack10 192.168.2.1/32 DIRECT 0 0 127.0.0.1 InLoopBack0 192.168.3.0/24 OSPF 10 3125 10.0.0.1 Tunnel0202.101.2.0/30 DIRECT 0 0 202.101.2.2 Serial2/0/0 202.101.2.1/32 DIRECT 0 0 202.101.2.1 Serial2/0/0 202.101.2.2/32 DIRECT 0 0 127.0.0.1 InLoopBack0【提示】1、IPSec-Over-GRE和GRE-Over-IPSec方式配置上的区别为:GRE-Over-IPS ec IPSec-Over-G REACL定义GRE数据流内网数据流Ike peer中指对方公网地址对方GRE定的tunnel地址remote-address应用端口公网出口GRE tunnel上2、各个分部和总部之间通过OSPF路由来实现互访,如果没有运行OSPF则必需在分部和总部配置静态路由。

MSR系列路由器L2TP-OVER-IPSEC功能配置

MSR系列路由器

L2TP OVER IPSEC功能配置

关键字:MSR;L2TP;IPsec;VPN

一、组网需求:

移动用户通过L2TP客户端软件接入LNS以访问总部内网,在PC和LNS之间交互的数据通过IPsec加密后传输。

设备清单:MSR系列路由器1台

PC 1台

二、组网图:

三、配置步骤:

LNS 配置

#

sysname H3C

#

l2tp enable //使能L2TP

#

ike local-name lns //设置本端IKE名字

#

PC的配置如下:

在PC端,采用SECPOINT拨号软件,因此首先需要按照SECPOINT软件,然后再进行拨号连接。

在此假设已经按照此软件,接下来的配置如下:

第一步、创建一个连接,输入LNS地址10.1.1.1,如下:

第二步、设置Pre-share-key为123

第三步、输入VPN的名字“l2tp”,单击完成

第四步、双击刚创建好的连接“l2tp”,设置VPN连接属性,单击高级

第五步、选择IKE设置栏,设置野蛮模式,名字认证方式,并输入本端安全网关名字“pc”和对端安全网关设备名字“lns”。

注意要与LNS侧配置一致。

点击确定,此时就已经配置好PC,双击连接“l2tp”,输入用户名usera和密码usera,就可以连入LNS,访问内网了。

四、配置关键点:

1)L2TP的认证最好采用域方式认证

2)IPsec协商方式采用野蛮方式,采用名字识别3)在接口里应用IPsec Policy

4)PC侧的配置要与LNS上的配置一致。

H3C MSR系列路由器IPsec典型配置举例(V7)

7 相关资料1 简介本文档介绍IPsec的典型配置举例。

2 配置前提本文档适用于使用Comware V7软件版本的MSR系列路由器,如果使用过程中与产品实际情况有差异,请参考相关产品手册,或以设备实际情况为准。

本文档中的配置均是在实验室环境下进行的配置和验证,配置前设备的所有参数均采用出厂时的缺省配置。

如果您已经对设备进行了配置,为了保证配置效果,请确认现有配置和以下举例中的配置不冲突。

本文档假设您已了解IPsec特性。

3 使用iNode客户端基于证书认证的L2TP over IPsec功能配置举例3.1 组网需求如图1所示,PPP用户Host与Device建立L2TP隧道,Windows server 2003作为CA服务器,要求:•通过L2TP隧道访问Corporate network。

•用IPsec对L2TP隧道进行数据加密。

•采用RSA证书认证方式建立IPsec隧道。

图1 基于证书认证的L2TP over IPsec配置组网图3.2 配置思路由于使用证书认证方式建立IPsec隧道,所以需要在ike profile中配置local-identity 为dn,指定从本端证书中的主题字段取得本端身份。

3.3 使用版本本举例是在R0106版本上进行配置和验证的。

3.4 配置步骤3.4.1 Device的配置(1) 配置各接口IP地址# 配置接口GigabitEthernet2/0/1的IP地址。

<Device> system-view[Device] interface gigabitethernet 2/0/1[Device-GigabitEthernet2/0/1] ip address 192.168.100.50 24[Device-GigabitEthernet2/0/1] quit# 配置接口GigabitEthernet2/0/2的IP地址。

[Device] interface gigabitethernet 2/0/2[Device-GigabitEthernet2/0/2] ip address 102.168.1.11 24[Device-GigabitEthernet2/0/2] quit# 配置接口GigabitEthernet2/0/3的IP地址。

ospf over gre over ipsec

OSPF over GRE over IPSec组网实验

摘要:GRE支持IP组播,可以在GRE隧道上运行OSPF动态路由协议。

但GRE本身不提供加密机制,为增强安全性,可以将其与IPSec结合运用。

本文就OSPF over GRE over IPSec组网实验进行介绍。

内容:GRE隧道可以在GRE Tunnel中封装任意的网络层协议,支持IP组播(如OSPF路由协议组播报文)和非IP报文,但是GRE协议本身不提供加密措施,报文是明文传送的。

IPSec VPN提供了良好的网络安全性,但IPSec VPN只支持IP单播报文。

配置GRE tunnel over IPSec,综合了GRE和IPSec两种隧道的优点,可以传送多种协议报文,同时又保证隧道的安全性。

本文讲解OSPF over GRE over IPSec的组网实验,组网图如下。

其中,Router上不配置动态路由协议,也不配置静态路由,也就是说,Router上只有直连网段的路由。

Step-1:配置GRE Tunnel

Step-2:配置IPSec

两端的配置类似,已USG2210配置为例。

Step-3:配置OSPF

Step-4:验证OSPF路由

在USG2130上,已通过OSPF学习到3.3.3.3的路由。

Step-5:验证IPSec加密

在USG2130的G0/0/1接口上抓包,可以看到,报文都经过了ESP加密。

实验配置要点总结:

1、ACL上配置允许GRE报文通过;

2、因为GRE隧道已经对原始IP报文进行了封装,因此IPSec不必再使用隧道模式,而改用传输模式。

ros-gre-over-ipsec-ospf

ros-gre-over-ipsec-ospf###############路由互访思路############172.17.198.33 pc --> 172.17.198.1 ROS198内⽹关 -> 172.31.0.198 ROS TUN -> 192.168.0.198 ROS198外⽹IP -> 192.168.0.199 ROS199外⽹IP -> 172.31.0.199 ROS TUN -> 172.17.199.1 ROS199内⽹关 -> 172.17.199.22 pc2 ##路由器 A 198内⽹IP 172.17.198.1/24外⽹IP 192.168.0.198/24GRE TUN 172.31.0.198/24##路由器 B 199内⽹IP 172.17.199.1/24外⽹IP 192.168.0.199/24GRE TUN 172.31.0.199/24#由于测试2路由都只有⼀块⽹卡,所以下⾯的⽂档都是绑定在ether1上⾯现实中⼀般都是2块或多块⽹卡,这个需要⾃已修改.以下测试在 ROS 6.X 版本上进⾏的。

by qq 56483075############gre 隧道设置##############198/interface greadd !keepalive local-address=192.168.0.198 name=gre-tunnel198-199 remote-address=\192.168.0.199#199/interface greadd !keepalive local-address=192.168.0.199 name=gre-tunnel198-199 remote-address=192.168.0.198#############添加内⽹IP和隧道IP##################198/ip addressadd address=172.17.198.254 interface=gre-tunnel198-199 network=172.17.199.254add address=172.17.198.1/24 interface=ether1 network=172.17.199.0#199/ip addressadd address=172.17.199.254 interface=gre-tunnel198-199 network=172.17.199.254add address=172.17.199.1/24 interface=ether1 network=172.17.199.0#############添加2内⽹互访路由#################如果⽤ routeing ospf 的话,这段不⽤添加#198/ip routeadd distance=1 dst-address=172.17.199.0/24 gateway=gre-tunnel198-199#199/ip routeadd distance=1 dst-address=172.17.198.0/24 gateway=gre-tunnel198-199################routeing ospf 配置#####################198/routing ospf areaadd area-id=0.0.0.1 name=area1/routing ospf instanceset [ find default=yes ] router-id=172.17.198.1/routing ospf interfaceadd interface=ether1 network-type=broadcastadd interface=gre-tunnel198-199 network-type=broadcast/routing ospf networkadd area=area1 network=172.17.198.0/24add area=backbone network=172.31.0.0/24#199/routing ospf areaadd area-id=0.0.0.1 name=area1/routing ospf instanceset [ find default=yes ] router-id=172.17.199.1/routing ospf interfaceadd interface=gre-tunnel198-199 network-type=broadcast/routing ospf networkadd area=backbone network=172.31.0.0/24add area=area1 network=172.17.199.0/24############ipsec设置#################198/ip ipsec proposaladd auth-algorithms=md5 enc-algorithms=aes-256-cbc,aes-256-ctr name=tun198-199 /ip ipsec peeradd address=192.168.0.199/32 enc-algorithm=aes-256 hash-algorithm=md5 \local-address=192.168.0.198 policy-template-group=default secret=\88888888/ip ipsec policyadd dst-address=192.168.0.199/32 proposal=tun198-199 protocol=gre \sa-dst-address=192.168.0.199 sa-src-address=192.168.0.198 src-address=\192.168.0.198/32#199/ip ipsec proposaladd auth-algorithms=md5 enc-algorithms=aes-256-cbc,aes-256-ctr name=tun198-199/ip ipsec peeradd address=192.168.0.198/32 enc-algorithm=aes-256 hash-algorithm=md5 \local-address=192.168.0.199 policy-template-group=default secret=\88888888/ip ipsec policyadd dst-address=192.168.0.198/32 proposal=tun198-199 protocol=gre \sa-dst-address=192.168.0.198 sa-src-address=192.168.0.199 src-address=\192.168.0.199/32。

gre over ipsec原理

gre over ipsec原理一、什么是GRE和IPSec1.1 GRE(通用路由封装协议)1.2 IPSec(Internet协议安全)二、GRE over IPSec的定义和作用2.1 GRE over IPSec的定义2.2 GRE over IPSec的作用三、GRE over IPSec的工作原理3.1 GRE的工作原理3.2 IPSec的工作原理3.3 GRE over IPSec的工作原理四、GRE over IPSec的优点和应用场景4.1 GRE over IPSec的优点4.2 GRE over IPSec的应用场景五、GRE over IPSec的配置步骤和注意事项5.1 GRE over IPSec的配置步骤1.设定GRE隧道接口2.配置隧道的本地和远程地址3.启动隧道接口4.配置IPSec5.验证GRE over IPSec配置5.2 GRE over IPSec的注意事项1.网络拓扑结构和IP地址规划的设计2.密钥管理和安全策略的配置3.设备的性能和对GRE over IPSec的支持程度六、GRE over IPSec与其他VPN技术的比较6.1 GRE over IPSec与PPTP的比较6.2 GRE over IPSec与L2TP的比较6.3 GRE over IPSec与SSL VPN的比较七、总结本文简要介绍了GRE和IPSec协议,并深入探讨了GRE over IPSec的工作原理、优点以及配置步骤和注意事项。

我们还比较了GRE over IPSec与其他VPN技术的差异。

GRE over IPSec作为一种安全可靠的VPN解决方案,在跨网络通信中起着重要的作用。

希望通过本文的介绍,读者对GRE over IPSec有更深入的了解,并能够灵活应用于实际网络环境中。

飞塔防火墙OSPF over ipsec

OSPF over ipsec 1、配置ipsec vpn阶段1和阶段2,确认VPN隧道建立成功。

2、找到ipsec tunnel接口,并配置两端的互联ip地址

3、路由-动态路由-OSPF

4、创建router ID:1.1.1.1

5、创建区域 0

6、宣告子网

7、由于ipsec VPN属于点到点网络,在这种网络类型下,OSPF无法自动建立邻居关系,因此需要手动建立邻居

通过以下命令手动建立,指定ipsec tunnel对端互联地址

FW-1 # config router ospf

FW-1 (ospf) # config neighbor

FW-1 (neighbor) # show

config neighbor

edit 1

set ip 100.0.130.2

next

end

8、路由重分发

如果需要将其他路由重分发到OSPF内,可以在OSPF高级选项勾选“重分布-直连”

9、查看路由表

这里O路由是对端私有网络重分发到OSPF内的直连路由,因此这里以E2开始

10、通过抓包查看两端hello的过程

FW-1 # diagnose sniffer packet to-fw2,如下图,

这是点到点网络上的,两端通过组播地址224.0.0.5动态发现邻居

11.查看邻接关系表

state为full,表明当前网络已经收敛。

12、测试网络连通性ping对端私有地址

在tunnel口抓包验证。

H3C路由器两种ipsec gre配置总结

H3C路由器gre over ipsec和ipsec over gre的差别与配置方法概念区分IPSEC Over GRE即IPSEC在里,GRE在外。

先把需要加密的数据包封装成IPSEC包,然后再扔到GRE隧道里。

作法是把IPSEC的加密图作用在Tunnel口上的,即在Tunnel口上监控(访问控制列表监控本地ip网段-源ip和远端ip 网段-目的地),是否有需要加密的数据流,有则先加密封装为IPSEC包,然后封装成GRE包进入隧道(这里显而易见的是,GRE隧道始终无论如何都是存在的,即GRE隧道的建立过程并没有被加密),同时,未在访问控制列表里的数据流将以不加密的状态直接走GRE隧道,即存在有些数据可能被不安全地传递的状况。

GRE Over IPSEC是指,先把数据分装成GRE包,然后再分装成IPSEC包。

做法是在物理接口上监控,是否有需要加密的GRE流量(访问控制列表针对GRE 两端的设备ip),所有的这两个端点的GRE数据流将被加密分装为IPSEC包再进行传递,这样保证的是所有的数据包都会被加密,包括隧道的建立和路由的建立和传递。

无论是哪种数据流,若一方进行了加密,而另一方没有配,则无法通讯,对于GRE则,路由邻居都无法建立。

另一个概念是隧道模式和传输模式。

所谓的隧道模式还是传输模式,是针对如ESP如何封装数据包的,前提是ESP在最外面,如果都被Over到了GRE里,自然谈不上什么隧道模式和传输模式(都为隧道模式)。

只有当GRE Over IPSEC 的时候,才可以将模式改为传输模式。

IPSEC不支持组播,即不能传递路由协议,而GRE支持。

配置方法两者配置方法上差别不大,注意定义访问控制列表的流量、配置过程中的对端地址以及策略应用位置即可。

总结一下就是:gre ove ipsec在配置访问控制列表时应配置为物理端口地址,而IPSEC Over GRE中则应配置为兴趣流量网段地址。

在gre ove ipsec配置对端地址过程中全都配置为相应物理地址,而IPSEC Over GRE中则全都配置为对端tunnel口虚拟地址。

两台出口路由器之间GRE OVER IPSEC+NAT+OSPF

两台出口路由器之间GRE OVER IPSEC+NAT+OSPF实验拓扑:拓扑描述:如上图所示:在两台出口路由器上分别实现站点内部PAT上网,同时通过在R1、R3的出接口之间建立GRE隧道来传递两个站点的动态OSPF路由,同时通过在R1、R3之间建立一个传输模式的IPSEC隧道来对两个出接口的GRE感兴趣流量实施保护。

具体配置:R1:1、接口和PAT配置interface FastEthernet0/0ip address 12.1.1.1 255.255.255.0ip nat outsideinterface FastEthernet0/1ip address 10.1.1.2 255.255.255.0ip nat insideip route 0.0.0.0 0.0.0.0 12.1.1.2ip nat inside source list nat interface FastEthernet0/0 overloadip access-list extended nat 扩展访问列表-定义NAT流量deny ip 10.1.1.0 0.0.0.255 10.2.2.0 0.0.0.255拒绝到site B的流量(走GRE隧道)permit ip any any2、GRE隧道配置interface Tunnel0ip address 192.168.1.1 255.255.255.0tunnel source 12.1.1.1tunnel destination 23.1.1.23、OSPF配置router ospf 1 启用OSPF进程1log-adjacency-changesnetwork 10.1.1.2 0.0.0.0 area 0 将内网接口宣告进区域0network 192.168.1.1 0.0.0.0 area 0 将隧道接口宣告进区域0crypto isakmp policy 1 创建一阶段策略encr 3desauthentication pre-sharegroup 2crypto isakmp key 6 cisco address 23.1.1.2 指定对端地址和pre-share keycrypto ipsec transform-set myset esp-3des esp-sha-hmac 二阶段数据加密和完整性校验算法mode transport 传输模式(加密连个端点的数据)crypto map mymap 1 ipsec-isakmp 创建加密映射关联感兴趣流、转换集、对端地址set peer 23.1.1.2set transform-set mysetmatch address vpninterface FastEthernet0/0crypto map mymap 在出接口下应用加密映射ip access-list extended vpnpermit gre host 12.1.1.1 host 23.1.1.2 IPSEC VPN的感兴趣流就是两个出接口间的GRE流量R2:interface Loopback0ip address 2.2.2.2 255.255.255.255interface FastEthernet0/0ip address 12.1.1.2 255.255.255.0interface FastEthernet0/1ip address 23.1.1.1 255.255.255.0R3:1、接口和PAT配置interface FastEthernet0/0ip address 10.2.2.2 255.255.255.0ip nat insideinterface FastEthernet0/1ip address 23.1.1.2 255.255.255.0ip nat outsideip route 0.0.0.0 0.0.0.0 23.1.1.1ip nat inside source list nat interface FastEthernet0/1 overloadip access-list extended nat 扩展访问列表-定义NAT流量deny ip 10.2.2.0 0.0.0.255 10.1.1.0 0.0.0.255拒绝到site A的流量(走GRE隧道)permit ip any any2、GRE隧道配置interface Tunnel0ip address 192.168.1.2 255.255.255.0tunnel source 23.1.1.2tunnel destination 12.1.1.1router ospf 1log-adjacency-changesnetwork 10.2.2.2 0.0.0.0 area 0network 192.168.1.2 0.0.0.0 area 04、IPSEC配置crypto isakmp policy 1 创建一阶段策略encr 3desauthentication pre-sharegroup 2crypto isakmp key 6 cisco address 12.1.1.1 指定对端地址和pre-share keycrypto ipsec transform-set myset esp-3des esp-sha-hmac 二阶段数据加密和完整性校验算法mode transport 传输模式(加密连个端点的数据)crypto map mymap 1 ipsec-isakmp 创建加密映射关联感兴趣流、转换集、对端地址set peer 12.1.1.1set transform-set mysetmatch address vpninterface FastEthernet0/1crypto map mymap 在出接口下应用加密映射ip access-list extended vpnpermit gre host 23.1.1.2 host 12.1.1.1 IPSEC VPN的感兴趣流就是两个出接口间的GRE流量R4:no ip routinginterface FastEthernet0/1ip address 10.1.1.1 255.255.255.0ip default-gateway 10.1.1.2R5:no ip routinginterface FastEthernet0/0ip address 10.2.2.1 255.255.255.0ip default-gateway 10.2.2.2实验测试:1、测试到对端的连通性R4-ping-R5NAT转换为空2、测试到公网的连通性R4-ping-R2的环回口有NAT转换3、在R1上show crypto isakmp sa5、在R1上show crypto ipsec sa6、在R1上show crypto engine connections active7、查看R1的路由表通过OSPF学到site B的路由,下一跳指向site B的隧道接口IP地址7、在R2的f0/1口抓包查看信息此时已看不到R4pingR5的ICMP包,在出接口IP头里面的ESP对GRE流量进行了加密在R1清除clear crypto isakmp可以看到IPSEC通道建立的ISAKMP包和后续发起的R4-45的ping包实验总结:测试做实验的时候,模拟内网如果用环回口带源地址ping的话可能不同(应尽量使用真实的一台模拟路由器);还有就是注意从NAT的流量里面DENY叼走GRE的流量。

MSR路由器IPSEC和L2TP OVER IPSEC同时接入的配置

L2TP OVER IPSEC同时接入的配置

关键字:IPSEC L2TP

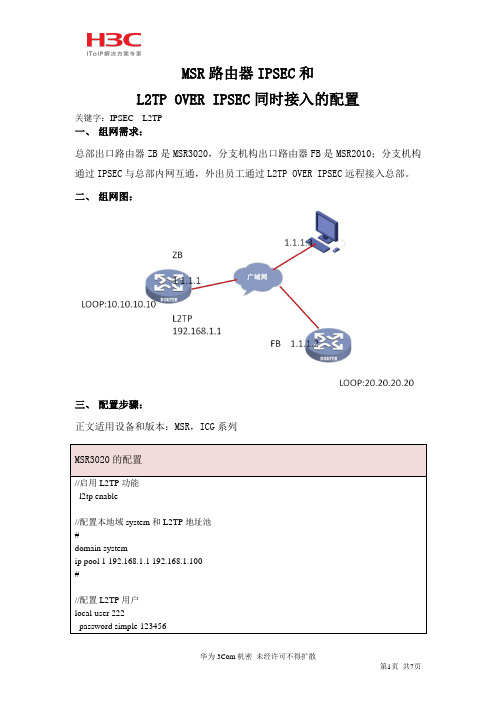

一、组网需求:

总部出口路由器ZB是MSR3020,分支机构出口路由器FB是MSR2010;分支机构通过IPSEC与总部内网互通,外出员工通过L2TP OVER IPSEC远程接入总部。

二、组网图:

三、配置步骤:

ipsec policy-template fenzhi 1

ike-peer tofenzhi

proposal tofenzhi

//创建IPSEC策略

ipsec policy ipsec 1 isakmp template pc

#

ipsec policy ipsec 2 isakmp template fenzhi

authorization-attribute level 3

sቤተ መጻሕፍቲ ባይዱrvice-type ppp

//配置L2TPgroup组

l2tp-group 1

allow l2tp virtual-template 0 remote lac

tunnel password simple 123456

tunnel name lns

#

ike proposal 2

//创建IKE对等体

ike peer topc

exchange-mode aggressive

proposal 2

pre-shared-key simple 123456

id-type name

remote-name pc

local-name local

nat traversal

ip address 1.1.1.2 255.255.255.0

H3C GRE over Ipsec+ospf穿越NAT到多分支配置

MSR系列路由器

GRE Over IPSec + OSPF穿越NAT多分支互通配置关键词:MSR;IPSec;IKE;野蛮模式;模板;VPN;多分支互通;NA T;穿越;OSPF;GRE

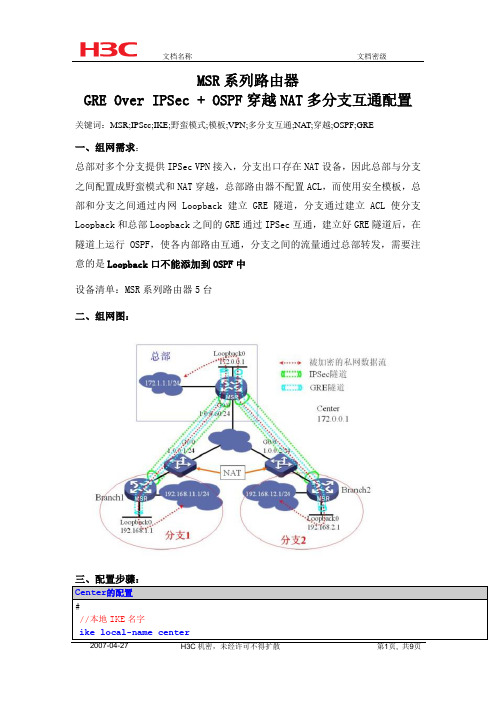

一、组网需求:

总部对多个分支提供IPSec VPN接入,分支出口存在NAT设备,因此总部与分支之间配置成野蛮模式和NAT穿越,总部路由器不配置ACL,而使用安全模板,总部和分支之间通过内网Loopback建立GRE隧道,分支通过建立ACL使分支Loopback和总部Loopback之间的GRE通过IPSec互通,建立好GRE隧道后,在隧道上运行OSPF,使各内部路由互通,分支之间的流量通过总部转发,需要注意的是Loopback口不能添加到OSPF中

设备清单:MSR系列路由器5台

二、组网图:

四、配置关键点:

1) 大部分配置参考IPSec VPN多分支NAT穿越模板方式功能的配置;

2) 分支的ACL可以配置成精确的GRE流量;

3) 建立GRE隧道的地址必须是内网地址;

4) 不能将建立GRE隧道连接的Loopback接口加入到OSPF,否则连接会失效。

飞塔防火墙OSPFoverIPSec及路由及冗余

飞塔防火墙OSPFoverIPSec及路由及冗余OSPF over IPSec及路由冗余目录1.目的 (3)2.环境介绍 (3)3.IPSec VPN配置 (4)4.OSPF配置 (5)4.1 GateA配置 (5)4.2 GateB配置 (6)4.3 配置完成后各FortiGate路由表 (7)4.4 通过命令查看OSPF状态 (8)5.冗余路由的验证 (8)6.参考 (10)1.目的OSPF使用组播协议路由,由于IPSec VPN不能支持组播和广播,因此不能运行动态路由协议,此时需要使用GRE协议封装OSPF后经过IPSec进行数据交互。

所以常用的多为OSPF over GRE。

Route-based方式的IPSec VPN极大的方便了OSPF over IPSec 的配置,无需再将数据先用GRE封装然后在运行在IPSec链路上。

本文档针对FortiGate的OSPF over IPSec的冗余路由进行说明。

2.环境介绍本文使用2台FortiGate进行说明, GateA与GateB建立2条IPSec VPN,在IPSec VPN链路上运行OSPF协议并同处于Area 0区域,以期达到任意主VPN隧道中断后,备份VPN隧道仍然继续工作,实现OSPF over IPSec及路由冗余的目的,本文使用的系统版本为FortiOS v4.0MR2 Patch8。

Router Port7 IP Port8 IP VPN1 IP VPN2 IP Loopback IPGateA 1.1.1.1 2.1.1.1 5.1.1.1 6.1.1.1 10.1.1.1GateB 1.1.1.2 2.1.1.2 5.1.1.2 6.1.1.2 10.2.2.1 3.IPSec VPN配置配置route-based模式(即接口模式) IPSec VPN的具体方法请参考站到站IPSec VPN设置4.2配置完成后在VPN-IPSec-监视器可以查看VPN状态。

ospf over gre over ipsec

OSPF over GRE over IPSec组网实验

摘要:GRE支持IP组播,可以在GRE隧道上运行OSPF动态路由协议。

但GRE本身不提供加密机制,为增强安全性,可以将其与IPSec结合运用。

本文就OSPF over GRE over IPSec组网实验进行介绍。

内容:GRE隧道可以在GRE Tunnel中封装任意的网络层协议,支持IP组播(如OSPF路由协议组播报文)和非IP报文,但是GRE协议本身不提供加密措施,报文是明文传送的。

IPSec VPN提供了良好的网络安全性,但IPSec VPN只支持IP单播报文。

配置GRE tunnel over IPSec,综合了GRE和IPSec两种隧道的优点,可以传送多种协议报文,同时又保证隧道的安全性。

本文讲解OSPF over GRE over IPSec的组网实验,组网图如下。

其中,Router上不配置动态路由协议,也不配置静态路由,也就是说,Router上只有直连网段的路由。

Step-1:配置GRE Tunnel

Step-2:配置IPSec

两端的配置类似,已USG2210配置为例。

Step-3:配置OSPF

Step-4:验证OSPF路由

在USG2130上,已通过OSPF学习到3.3.3.3的路由。

Step-5:验证IPSec加密

在USG2130的G0/0/1接口上抓包,可以看到,报文都经过了ESP加密。

实验配置要点总结:

1、ACL上配置允许GRE报文通过;

2、因为GRE隧道已经对原始IP报文进行了封装,因此IPSec不必再使用隧道模式,而改用传输模式。

MSR系列路由器(1)

PORTAL

支持对portal的认证、授权、计费

VoIP

支持对VoIP用户进行认证、授权、计费

Default

对以上所有类型(Login、PPP、LAN-Access、PORTAL、VoIP)的接入配置默认 方案 8

和AR路由器的区别 路由器的区别

AR

认证、授权、记账分离 分离方式 分离

分别使用不同的AAA方案 authentication authorization accounting

none radius-scheme schemeName locoal hwtacacs-scheme schemeName local locol Scheme名称 备用方案

MSR :

配置RADIUS方案

radius scheme cams primary authentication 10.110.91.146 1812 primary accounting 10.110.91.146 1813

配置domain

domain cams authentication radius cams authorization radius cams accounting radius cams accounting optional 12

10

MSR系列路由器的 系列路由器的AAA方案配置 系列路由器的 方案配置

采用更灵活的配置方式

不但认证、授权、记账方案进行分离 还可以根据用户接入方式 接入方式进行分离 接入方式 lan-access只能支持 只能支持radius、local和none 只能支持 、 和 portal只能支持 只能支持radius、none 只能支持 、 voip只能支持 只能支持radius 只能支持

gre over ipsec 穿越nat

MSR系列路由器

GRE Over IPSec + OSPF穿越NAT多分支互通配置关键词:MSR;IPSec;IKE;野蛮模式;模板;VPN;多分支互通;NA T;穿越;OSPF;GRE

一、组网需求:

总部对多个分支提供IPSec VPN接入,分支出口存在NAT设备,因此总部与分支之间配置成野蛮模式和NAT穿越,总部路由器不配置ACL,而使用安全模板,总部和分支之间通过内网Loopback建立GRE隧道,分支通过建立ACL使分支Loopback和总部Loopback之间的GRE通过IPSec互通,建立好GRE隧道后,在隧道上运行OSPF,使各内部路由互通,分支之间的流量通过总部转发,需要注意的是Loopback口不能添加到OSPF中

设备清单:MSR系列路由器5台

二、组网图:

三、配置步骤:

四、配置关键点:

1) 大部分配置参考IPSec VPN多分支NAT穿越模板方式功能的配置;

2) 分支的ACL可以配置成精确的GRE流量;

3) 建立GRE隧道的地址必须是内网地址;

4) 不能将建立GRE隧道连接的Loopback接口加入到OSPF,否则连接会失效。

MSR系列路由器总部双出口固定IP、分支动态地址IPSec备份

MSR系列路由器总部双出口固定IP、分支动态地址IPSec备份MSR系列路由器总部双出口固定IP、分支动态地址IPSec备份一、组网:二、客户需求总部使用联通、电信双出口,分支单出口。

要求总部和分支之间通过IPSec建立VPN,并进行相互备份。

部分分支与总部联通线路相连,电信链路作为备份;另一部分与总部电信线路相连,联通线路作为备份。

假设RTC是优选电信线路,RTD是优选联通线路。

三、设计方案地址,路由设计:1.假设分支和总部合起来不超过126个,那么所有Loopback可以使用一个192.168.254.0的C类网段,如果超过,就使用192.168.254.0和192.168.253.0两个C网段。

2.所有Loopback0对应联通线路,从192.168.254.1至192.168.254.126,如总部可以使用192.168.254.1,其余分支从2至126。

3.所有Loopback1对应电信线路,从192.168.254.129至192.168.253.254,如总部可以使用192.168.254.129,其余分支从130至254。

4.总部和各分支的Loopback0作为源、目的建立一条GRE隧道,tunnel编号从2至126,对应分支loopback0地址末端,便于记忆,该隧道只从联通线路建立。

5.总部和各分支的Loopback1作为源、目的建立一条GRE隧道,tunnel编号从130至254,对应分支loopback1地址末端,便于记忆,该隧道只从电信线路建立。

6.在GRE隧道上配置Keeplive,用于监测tunnel接口状态,使用Keeplive后就不需要使用NQA探测了。

7.总部配置各Loopback0路由ip routing-table 192.168.254.0 25 联通出口。

8.总部配置各Loopback1路由ip routing-table 192.168.254.128.0 25 电信出口。

华为MSR系列路由器-NAT连接数限制功能

华为MSR系列路由器-NAT连接数限制功能华为2010-04-21 15:11:15 阅读5 评论0 字号:大中小订阅一、组网需求:MSR作为出口NAT路由器,对内部主机192.168.0.3作最多2个NAT会话限制,对192.168.0.2作缺省最多1个NAT会话限制,其余主机不作限制。

设备清单:MSR系列路由器1台二、组网图:三、配置步骤:MSR配置#//使能连接限制,必须配置connection-limit enable//对缺省连接数量上限配置为1,下限为0,达到上限后开始限制,只有达到下限后才允许新建会话connection-limit default amount upper-limit 1 lower-limit 0#//定义连接限制策略,索引0connection-limit policy 0//对匹配ACL2000的数据流采用缺省连接限制,即上限1,下限0limit 0 acl 2000//对匹配ACL2001的数据流采用上限2,下限1的会话数量限制limit 1 acl 2001 per-source amount 2 1#//定义各ACL,其中ACL2002用于NAT转换,2000和2001用于连接限制acl number 2000rule 0 permit source 192.168.0.2 0acl number 2001rule 0 permit source 192.168.0.3 0acl number 2002rule 0 permit source 192.168.0.0 0.0.0.255#//连接公网接口配置interface GigabitEthernet0/0port link-mode routeip address 1.2.0.1 255.255.255.0nat outbound 2002#//连接内网接口配置interface GigabitEthernet0/1port link-mode routeip address 192.168.0.1 255.255.255.0#//路由配置ip route-static 0.0.0.0 0.0.0.0 1.2.0.254#//使能NAT的连接限制,即指定一个策略索引nat connection-limit-policy 0#四、配置关键点:1) 必须要使能connection-limit;2) 如果不配置connection-limit default amout,那么该例中对策略0的ACL 2000不作限制;3) 必须要定义connection-limit policy,因为NAT连接限制必须指定策略;4) 如果连接限制策略中如果只指定ACL,不对per-source、per-destination、per-service进行指定则采取connection-limit default进行限制,如果connection-limit没有配置,则不作限制;5) 如果连接限制策略中对ACL进行了进一步per-source、per-destination、per-service的限制,则以此配置为准而不采取connection-limit default限制;6) 如果不符合连接限制策略的ACL匹配,则不做限制;7) NAT中必须指定连接限制策略,否则任何限制不生效。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

MSR系列路由器

GRE Over IPSec + OSPF穿越NAT多分支互通配置关键词:MSR;IPSec;IKE;野蛮模式;模板;VPN;多分支互通;NA T;穿越;OSPF;GRE

一、组网需求:

总部对多个分支提供IPSec VPN接入,分支出口存在NAT设备,因此总部与分支之间配置成野蛮模式和NAT穿越,总部路由器不配置ACL,而使用安全模板,总部和分支之间通过内网Loopback建立GRE隧道,分支通过建立ACL使分支Loopback和总部Loopback之间的GRE通过IPSec互通,建立好GRE隧道后,在隧道上运行OSPF,使各内部路由互通,分支之间的流量通过总部转发,需要注意的是Loopback口不能添加到OSPF中

设备清单:MSR系列路由器5台

二、组网图:

四、配置关键点:

1) 大部分配置参考IPSec VPN多分支NAT穿越模板方式功能的配置;

2) 分支的ACL可以配置成精确的GRE流量;

3) 建立GRE隧道的地址必须是内网地址;

4) 不能将建立GRE隧道连接的Loopback接口加入到OSPF,否则连接会失效。