基于半马尔科夫链的无线网络能耗模型的研究

马尔科夫随机场在无线传感网络中的性能评估方法(四)

随着无线传感网络在各种领域得到广泛应用,对其性能评估方法的研究也变得愈发重要。

马尔科夫随机场作为一种数学模型,在无线传感网络中的性能评估中发挥着重要作用。

本文将从马尔科夫随机场在无线传感网络中的应用入手,探讨其性能评估方法。

一、马尔科夫随机场在无线传感网络中的应用在无线传感网络中,由于节点之间的通信受到信道衰落、多径效应等因素的影响,传感节点的能耗、数据传输延迟、网络覆盖率等性能指标成为评估无线传感网络性能的重要指标。

而马尔科夫随机场作为一种用于建模多个随机变量之间关系的数学工具,可以很好地描述无线传感网络中节点之间的状态转移过程,因此在无线传感网络中得到了广泛的应用。

马尔科夫随机场模型可以描述节点之间的状态转移概率,从而有效地分析节点之间的通信性能、能耗以及网络拓扑结构等方面的性能指标。

利用马尔科夫随机场模型,可以对无线传感网络中节点的状态变化进行建模,从而为性能评估提供了重要的数学工具。

二、马尔科夫随机场在无线传感网络性能评估中的意义在无线传感网络中,节点之间的通信状态、能耗状态、网络拓扑结构等因素都会对网络性能产生影响。

利用马尔科夫随机场模型,可以对节点之间的状态转移过程进行建模,从而有效地分析网络中各种性能指标的变化规律。

通过对无线传感网络中节点状态的建模和分析,可以更好地评估网络的性能,为网络设计和优化提供指导。

马尔科夫随机场模型可以对无线传感网络中节点之间的状态转移过程进行有效地描述,从而为网络性能评估提供了一种简洁而有效的数学工具。

利用马尔科夫随机场模型,可以对网络中各种性能指标的变化规律进行定量分析,从而更好地理解网络的行为规律,为网络的设计和优化提供理论支持。

三、马尔科夫随机场在无线传感网络中的性能评估方法在无线传感网络中,对网络性能的评估往往需要考虑多种因素,如节点之间的通信状态、能耗状态、网络拓扑结构等。

利用马尔科夫随机场模型,可以将这些因素统一建模,从而进行全面而有效的性能评估。

无线传感器网络中的能耗模型研究与优化

无线传感器网络中的能耗模型研究与优化无线传感器网络(Wireless Sensor Network,简称WSN)是由许多无线传感器节点组成的网络系统。

每个传感器节点能够感知环境中的信息,并通过无线通信与其他节点进行数据交互。

然而,由于传感器节点通常由电池供电,并需要长期运行在无人管理环境中,能耗成为了WSN中亟待解决的核心问题。

能耗模型能耗模型用于分析和预测传感器节点的能量消耗状况。

根据不同的应用场景和节点特性,能耗模型可以分为以下几种类型:1. 器件级能耗模型:该模型基于传感器节点中的硬件嵌入式系统,如处理器、射频模块等,来预测能耗。

通过考虑节点硬件组件的功耗和能耗特性,可以合理估计传感器节点的能耗。

2. 算法级能耗模型:该模型基于节点的软件算法实现,如数据处理算法、通信协议等。

通过分析算法的计算复杂度和通信开销,可以估计传感器节点在不同算法上的能耗消耗。

3. 网络级能耗模型:该模型考虑到整个无线传感器网络的结构和拓扑关系,包括网络中每个节点之间的通信开销等。

通过建立网络模型和考虑节点间的通信能量消耗,可以预测整个网络的能耗状况。

能耗优化方法为了提高无线传感器网络的能源利用效率和扩展其寿命,研究人员提出了许多能耗优化方法,以下列举了几种常见的方法:1. 能量管理技术:通过对节点能量进行有效管理和利用,以降低节点能耗。

例如,采用能量调度算法,根据不同任务的能源需求来合理分配节点的能量,从而延长整个网络的寿命。

2. 路由优化算法:设计高效的路由算法可降低能耗。

传感器节点之间的通信能量消耗是WSN中较大的能源消耗来源之一。

因此,通过优化节点之间的通信路由选择,减少能量消耗,是能耗优化的重要手段。

3. 节点节能策略:通过在节点上实施节能策略来降低节点的能量消耗。

例如,节点休眠和唤醒机制可以使节点在空闲时进入休眠状态,从而减少节点的能量消耗。

4. 数据压缩与聚合:传感器节点收集的数据通常具有冗余性,数据压缩与聚合技术可以减少数据传输量,从而降低能耗。

几何学概率的无线传感器网络能耗估计模型

几何学概率的无线传感器网络能耗估计模型王昌征;毛剑琳;付丽霞;郭宁;曲蔚贤【摘要】针对无线传感器网络能耗这一问题,提出了一种基于几何学概率的能耗估计模型.以节点的状态转换为基础,建立了基于半Markov链的节点能耗模型,并引入概率分布函数的概念.从传感器节点随机分布出发,假定节点之间可以相互通信,分别对在单个正六边形和相邻两个正六边形内的节点随机分布进行研究,推导得出能耗估计模型.仿真结果表明:该模型可以实现网络能耗的准确估计.【期刊名称】《传感器与微系统》【年(卷),期】2016(035)012【总页数】4页(P37-40)【关键词】无线传感器网络;几何学概率;半Markov链;概率分布函数;能耗估计模型【作者】王昌征;毛剑琳;付丽霞;郭宁;曲蔚贤【作者单位】昆明理工大学信息工程与自动化学院,云南昆明650500;昆明理工大学信息工程与自动化学院,云南昆明650500;昆明理工大学信息工程与自动化学院,云南昆明650500;昆明理工大学信息工程与自动化学院,云南昆明650500;昆明理工大学信息工程与自动化学院,云南昆明650500【正文语种】中文【中图分类】TP393随着传感技术、通信技术和计算机技术的飞速发展,无线传感器网络(wireless sensor networks,WSNs)日益受到国内外的高度重视[1]。

WSNs和传统的无线网络有着很大的区别,传感器节点体积较小[2],自身装载的能源也比较有限。

此外,大多数WSNs节点一旦布置好就不会轻易的移动,因此,传感器节点基本无法通过更换电池的形式来补充新的能源。

大规模传感器节点的部署是大势所趋。

因此,大规模传感器网络的能耗估计就显得越来越重要,但是大规模WSNs的能耗估计存在较大的难度。

通过一种简易的方法对大规模传感器网络能耗进行估计,就显得尤为重要。

在以前的研究中,已经有大量关于能耗估计的研究。

文献[3]提出了一种基于Markov链的休眠调度的能耗模型,文献[4]考虑节点的发送和接收状态建立能耗模型。

基于最优功率控制和马尔可夫链优化的异构无线网络

3 1 0 0 2 7 ) 直 ( 1 . 浙江长征 职业技 术 学院 计 算机 与 信 息技 术 系,杭 州 3 1 0 0 2 3 ;2 . 浙 江大 学 计 算机 科 学 与技 术 学院 ,杭 州

摘

要 :为 了提 高异 构无线 网络 的资源利 用率 以及 网络 吞吐 量 , 提 出一种基 于最优 功率控 制和 马 尔可夫链 优化

1 e g e o fC o m p u t e r S c i e n c e & c ^ Mz q ,Z h e j i a n g U n i v e r s i t y , H a n g z h o u 3 1 0 0 2 7 ,C h i n a )

Ab s t r a c t :I n o r d e r t o i mp r o v e r e s o u r c e u t i l i z a t i o n a n d n e t w o r k t h r o u g h p u t f o r h e t e r o g e n e o u s w i r e l e s s n e t wo r k s , t h i s p a p e r p r o — p o s e d a h e t e r o g e n e o u s wi r e l e s s n e t wo r k s t h a t b a s e d o n o p t i ma l p o w e r c o n t r o l a n d Ma r k o v c h a i n o p t i mi z a t i o n, i t a n a l y s e d h e t e r o — g e n e o u s n e t w o r k t r a f f i c l o a d b y b u i l t a h e t e r o g e n e o u s n e t w o r k mo d e 1 . I t u s e d t h e o p t i ma l p o we r c o n t r o l me t h o d u n d e r l i mi t e d c a p a c i t y t o ma k e t h e b u s i n e s s c o u l d s e l e c t t h e a p p r o p r i a t e n e t wo r k a c c e s s , a n d b a s e d o n Ma r k o v c h a i n t o o p t i mi z e n e t w o r k t h r o u g h p u t . I t u s e d a mu l t i — w e i g h t o p t i mi z a t i o n f 0 r s o l v i n g t h e o p t i ma l s o l u t i o n t o r e d u c e t h e n e t w o r k c o n g e s t i o n a n d i mp r o v e t h e e ic f i e n c y o f t h e n e t w o r k i n d i f f e r e n t f o r ms o f n e t wo r k ll a o c a t i o n r a t e .S i mu l a t i o n r e s u l t s a n d a n a l y s i s s h o w t h a t t h e a l g o — it r h m h a s a g o o d e f f e c t i n i mp r o v i n g n e t wo r k t h r o u g h p u t , r e d u c e n e t w o r k u t i l i z a t i o n e ic f i e n c y . Ke y wo r d s :h e t e r o g e n e o u s n e t w o r k s ;o p t i ma l p o we r c o n t r o l ; Ma r k o v c h a i n ; mu l t i — w e i g h t o p t i mi z a t i o n

北京邮电大学学报 2020年 第43卷 第1~6期 总目次

北京邮电大学学报2020年第43卷第1 6期总目次综述从5G到6G的思考:需求、挑战与技术发展趋势易芝玲王森韩双锋崔春风王亚峰(2)1………………………………………………智简6G无线接入网:架构、技术和展望彭木根孙耀华王文博(3)1美俄电子战对抗的现状与分析陆震黄用华(5)1…………………………………………………………………………………智简无线网络赋能行业应用张平许晓东韩书君牛凯许文俊兰岳恒(6)1 6G愿景、业务及网络关键性能指标崔春风王森李可董静郑智民(6)10…………………………………面向生态可持续的下一代通信网络架构与评价体系吕廷杰宋罗娜滕颖蕾丰业媛(6)18论文…………………大规模3D MIMO中基于信道相关的LOS/NLOS识别算法李君瑶常永宇曾天一(1)1…………………………………………………基于链路预测的手机节能方法徐九韵孙忠顺张如如(1)8………………………兼顾路段和交叉口的路网脆弱性识别机制李永成刘树美于尧李爽(1)14……………基于信道模糊关联识别的NLOS测距误差补偿算法李晓辉杜洋帆石潇竹杨胥(1)21………………………………基于强化学习的微电网能源调度策略及优化刘金华柯钟鸣周文辉(1)28………………………高斯白噪声信道下SC-LDPC码的结构设计张亚坤张娅妹周林贺玉成(1)35……………………基于BP神经网络的CSI无源目标分类方法蒋芳张南飞胡艳军王翊(1)40………嵌入式固件脆弱哈希函数自动识别与破解方法张国栋应欢杨寿国石志强李霁远(1)46…………………………………基于马尔可夫链的人工蜂群算法郭佳马朝斌苗萌萌张绍博(1)54………………………………………全双工系统中基于神经网络的自干扰消除方案雷维嘉李环(1)61……………基于归一化特征判别的日志模板挖掘算法双锴李怡雯吕志恒韩静刘建伟(1)68………………基于狄利克雷分布的可信路由转发机制杜聪张喆李温静郭少勇孟洛明(1)74…………………………………基于本地内容流行度预测的主动缓存策略任佳智田辉聂高峰(1)80…………………………纠缠微波信号的量子仿真模型李响吴德伟朱浩男苗强魏天丽(1)92………………………基于博弈论的WiFi接入资源动态分配算法叶晓彤刘周斌邵苏杰亓峰(2)10…………电力SDN通信网中面向负载均衡的路由重构刘保菊喻鹏丰雷邱雪松江昊(2)16…………………基于Rete规则推理的告警关联性分析杨杨石晓丹宋双霍永华陈连栋(2)23基于平均场博弈的超密集网络边缘缓存和删除分配研究王孟哲滕颖蕾宋梅韩丹涛张勇(2)29…………………………………………………………………………………………一种鲁棒网络流量分类及新类型发现算法仇景明曲桦赵季红(2)402……………………基于时延和能耗的SD-DCN的路由优化算法姚赞王颖邱雪松文禹棋(2)46…………………一种频变传输线系统电磁脉冲响应的数值算法王川川贾锐曾勇虎汪连栋(2)52全双工能量受限中继网络的安全波束成形设计陈佩佩李陶深葛志辉方兴(2)59……………………………………………………物联网中基于iBeacon的防碰撞广播方案许凌毅韩道岐刘雯(2)66 SRS资源受限场景中联合导频分配的多用户分组曾天一常永宇李君瑶(2)74………………………………………………………………………低轨卫星网络动态路径切换技术王璇侯蓉晖徐伟琳(2)80……基于深度强化学习的综合能源业务通道优化机制马庆刘喻鹏吴佳慧熊翱颜拥(2)87基于Linux系统的LEO卫星动态路由协议研究与实现王程徐玭张素兵王力权王卫东(2)94………………………………………………………尘土颗粒影响下电路板电化学迁移失效寿命建模探索周怡琳杨璐鲁文睿(3)11……………………多载波认知无线电无线携能通信资源分配算法郭少雄刘玉涛吕玉静张中兆(3)19…………………………基于射频能量收集的无人机协助的分时段功率分配策略刘志超赵宜升高锦程陈忠辉(3)24缓存辅助边缘计算的卸载决策与资源优化薛建彬丁雪乾刘星星(3)32……………………………………………基于改进CNN的阀门泄漏超声信号识别方法宁方立韩鹏程段爽李航韦娟(3)38空间相关信道下大规模MIMO系统频谱效率分析丁青锋连义翀邓玉前(3)45……………………………………多用户MIMO-WET系统中短包传输的块错误概率分析赵伟骆亚菲鲍慧王斌(3)51………………………………时间反演多址系统中的一种多用户检测算法朱江梁静雯吕志强(3)59………………………卫星组网系统下的多普勒频移估计与补偿朱军李秋瑾李凯王华俊(3)66…………………稀疏移动网络中时延软约束的低能耗路由算法许蒙蒙朱海崔娅杰徐恒舟(3)72…………………………基于柔顺控制的机器人装配技术喻洋王耀兵魏世民马如奇唐玲(4)1…………………基于图形分割的城市地下车库车位排布优化方法黄逸彬杨赫周钟秉刘晓(4)7…………………………………………一种动态自纠正最小和LDPC码的译码算法陈容陈岚(4)15………………………面向移动通信网络覆盖的四元数域粒子群优化算法秦运慧皇甫伟隆克平(4)21不等长十字形谐振器双频带带通滤波器设计喇东升关鑫李钰莹李弘诚郭经纬(4)27…………基于改进3D-ESPRIT算法的三维GTD模型参数估计…………………………………………………………………郑舒予张小宽宗彬锋徐嘉华(4)32……………………………………一种面向定点轨迹数据的行程识别方法张宽赵卓峰郭炜强(4)39传感云中基于边缘计算的差分数据保护方法梅雅欣沈雪微赵丹王田(4)48……………………Nakagami-m信道衰落下的多时隙能量收集无线通信王明伟李慧贞(4)54…………………………………Massive-MIMO系统中能效和频效的性能折中方法李民政丁健刘宁王浩(4)61………………………基于时序相关性的云平台多负载序列联合预测张志华王梦情毛文涛刘春红程渤(4)68……基于CNN-ResNet-LSTM模型的城市短时交通流量预测算法蒲悦逸王文涵朱强陈朋朋(5)9移动边缘计算中基于能量收集的能效优化方案薛建彬刘星星丁雪乾(5)15……………………………半监督聚类目标下粒子群算法的分析与改进孙艺夏启钊(5)21……………………………………………………………………面向多模态数据的混合型FIB王彬志李卓罗蓬马天祥刘开华(5)27…………………基于改进遗传算法的移动机械臂拣选路径优化王怀江刘晓平王刚韩松(5)34……………………………多站雷达干扰对抗系统子站选择策略聂曌刘洁怡张明阳李豪(5)41基于前向学习网络的人脸欺诈检测宋昱孙文赟陈昌盛(5)48…………………………………………基于博弈的机坪感知网络机会传输控制方法陈维兴苏景芳赵卉(5)57………………………………一种利用随机森林方法检测睡眠呼吸暂停的研究吕兴凤李金宝(5)64……………………………………基于高速多核网络的远监督关系抽取方法李威陈曙东欧阳小叶杜蓉王荣(5)71…………一种用于图卷积网络的社交关系方向门控算法李蕾谢旸蒋亚飞刘咏彬(5)77…………………基于数据增强的中文医疗命名实体识别王蓬辉李明正李思(5)84……………………………………基于视频数据特性的动态手势识别谢晓燕赵欢蒋林(5)91…………………………………………一种基于高层特征融合的网络商品分类刘逸琛孙华志马春梅姜丽芬钟长鸿(5)98………………一种基于CSI 的人体动作计数与识别方法刘希文陈海明(5)105……………………………………………OAM-MIMO 通信系统的信道容量研究唐杰李凯林楚婷宋彦周恩丞(6)27…………………基于SiGe 工艺的28GHz 变压器匹配差分Cascode 功率放大器张尧祯刘昱(6)36……………………无人机应急通信网络中的动态资源分配算法王子端张天魁许文俊杨立伟(6)42……………………IRS 辅助的边缘智能系统中基于数据重要性感知的资源分配田辉倪万里王雯郑景桁贺硕(6)51………………………………………………………基于信道测量的短距离太赫兹信道特性分析田浩宇唐盼田磊张建华何敬锁(6)59…………面向6G 边缘网络的云边协同计算任务调度算法马璐刘铭李超路兆铭马欢(6)66……无人机网络的覆盖及切换性能研究焦铭晗彭木根刘晨熙(6)74…………………………………………全双工小蜂窝中基于最大流算法的用户匹配策略赵飞飞周墨淼胡树楷杨涛(6)82………………雾计算中用户和属性可撤销的访问控制王峥李玲李娜(6)88……………………………………基于KM 算法的分布式无线节点任务分配方法田兴鹏朱晓荣朱洪波(6)96……………………………多天线无人机通信系统中的安全波束成形方案汪萧萧淡振雷顾晨伟朱卫平林敏(6)103………研究报告一种面向软件定义网络的大流检测机制邢长友李东阳谢升旭张国敏魏伟(1)97………………一种车载网隐私保护方案的分析与改进李涛张静杨皓(1)104……………………………………PDMA 的可见光通信系统申晓欢林邦姜汤璇许俊翔(1)111…………………………………………非平稳噪声下稀疏表示的DOA 估计算法韦娟曹凯军宁方立(1)116…………………………………社交网络用户身份关联及其分析孙波张伟司成祥(1)122……………………………………………基于卷积神经网络的彩色铅笔画算法王小玉胡鑫豪韩昌林(1)129………………………………………基于相似轨迹替代查询的位置隐私保护方案研究宋成张亚东彭维平王磊刘志中(1)135……一种面向边缘计算的混合内存系统孙浩陈岚郝晓冉刘晨吉倪茂(2)103……………………移动边缘计算中的时延和能耗均衡优化算法景泽伟杨清海秦猛(2)110………………………………Spark 环境下基于数据倾斜模型的Shuffle 分区优化方案阎逸飞王智立邱雪松王嘉潞(2)116………基于无线通信组网的DPFC 系统控制策略陈汹封科钟亮民赵静波朱开阳(2)122……………一种基于ResNet 网络特征的视觉目标跟踪算法马素刚赵祥模侯志强王忠民孙韩林(2)129……绿色车辆路径问题研究孔继利陈璨(3)77…………………………………………………………………无人机辅助5G 网络中基于合同的缓存租赁机制王敏张碧玲(3)83 (3)基于U-Net 的颅内出血识别算法张天麒康波孟祥飞刘奕琳周颖(3)92………………………基于MBM 的未编码空时标记分集技术金宁宋伟婧金小萍陈东晓王嘉天(3)99………………能量采集衬底式认知协作中继网络安全中断概率分析罗轶王雨婷施荣华严梦纯曾豪(3)105………………………………………………………基于主成分分析与迭代最近点的三维膝关节配准王小玉陈琳(3)112……………………………………一种海量数据快速聚类算法何倩李双富黄焕徐红(3)118………………………………………压缩感知安全理论研究汤永利赵明洁李丽香(3)125………………………………………………………基于改进萤火虫优化神经网络的WSNs 分簇路由协议戴剑勇邓先红王彬汪恒浩(3)131…………多用户无线供电通信网络中基于最大加权和速率的优化方案李方伟吴玥(3)138………………………一种基于PPI 网络的乳腺癌差异基因分析算法王小玉冯阳(4)76………………………………………一种基于对偶Regev 加密的门限公钥加密方案李增鹏王九如张问银马春光(4)83…………………基于FPGA 的高精度时间数字转换电路设计戴庆达叶茂(4)88…………………………………………一种基于Shapelet 算法的指纹定位方法常紫英王文涵李涛刘芬陈朋朋(4)95………………一种面向边缘计算节点能量优化的QoS 约束路由算法张德干陈露陈晨张婷崔玉亚(4)101………………………………………………………基于罚函数与水波优化的WSN 定位算法余修武张可刘永(4)106…………………………………基于度约束最小生成树的域间路由恢复算法王禹张连成张宏涛郭毅(4)113……………………基于正交索引调制多址接入的检测和性能分析金小萍吴青金宁陈东晓王嘉天(4)120………一种基于EEMD 的异常声音识别方法韦娟顾兴权宁方立(5)112……………………………………基于深度学习的类SM4算法S 盒逆向分析马向亮李冰杨丹黄克振段晓毅(5)118…………基于映射曲线的自适应莱维鲸鱼无线定位算法余修武李莹刘永肖人榕余昊(5)125………多小区下行NOMA 系统中最大公平的功率分配方案田心记蒋清丽(5)130………………………………基于密度聚类的容迟网络路由协议温卫(5)137………………………………………………………………低空小目标检测中的单通道干扰信号重构和抑制算法石潇竹杜洋帆李晓辉方聪(5)143…………基于协作的大规模NGSO 星座间频率兼容共存研究李伟潘冀严康魏文康张磊(6)110……基于改进双层LT 码的天基物联网数据收集方法何建华赵辉徐晓斌闫蕾王尚广(6)118……基于mMIMO 的MEC 安全节能资源分配方法赵伟王斌鲍慧赵品芳李保罡(6)126………基于DRL 的6G 多租户网络切片智能资源分配算法管婉青张海君路兆铭(6)132……………………无线网络中区块链共识算法的开销分析曹傧聂凯君彭木根周治中张磊(6)140 (4)JOURNAL OF BEIJING UNIVERSITY OFPOSTS AND TELECOMMUNICATIONSVol.43No.1 62020CONTENTSREVIEWFrom5G to6G:Requirements,Challenges and Technical TrendsYI Zhi-ling WANG Sen HAN Shuang-feng CUI Chun-feng WANG Ya-feng(2)1…………………………………………Intelligent-ConciseRadio Access Networks in6G:Architecture,Techniques and InsightPENG Mu-gen SUN Yao-hua WANG Wen-bo(3)1……………………………………………………………………………Electronic Warfare Confrontation between the United States andRussia LU Zhen HUANG Yong-hua(5)1…………………………EntropyReduced Mobile Networks Empowering Industrial ApplicationsZHANG Ping XU Xiao-dong HAN Shu-jun NIU Kai XU Wen-jun LAN Yue-heng(6)1………………………………6G Vision,Scenarios and NetworkRequirements CUI Chun-feng WANG Sen LI Ke DONG Jing ZHENG Zhi-min(6)10……The Architecture Design and Evaluation Method for Next Generation of Eco-Sustainable Communication NetworksL Ting-jie SONG Luo-na TENG Ying-lei FENG Ye-yuan(6)18…………………………………………………………PAPERSChannel Correlation Based LOS/NLOS Identification for3D Massive MIMO SystemsLI Jun-yao CHANG Yong-yu ZENG Tian-yi(1)1……………………………………………………………………………Mobile Phone Energy Saving Based on Link Prediction XU Jiu-yun SUN Zhong-shun ZHANGRu-ru(1)8………………………Road Network Vulnerability Identification Considering the Impact ofRoad Sections and Intersections CongestionLI Yong-cheng LIU Shu-mei YU Yao LI Shuang(1)14……………………………………………………………………NLOSRanging Error Compensation Algorithm Based on Fuzzy Association Channel IdentificationLI Xiao-hui DU Yang-fan SHI Xiao-zhu YANG Xu(1)21…………………………………………………………………Reinforcement Learning Based Energy Dispatch Strategy and Control Optimization of MicrogridLIU Jin-hua KE Zhong-ming ZHOU Wen-hui(1)28…………………………………………………………………………Structure Design of SC-LDPC Code over Additive White Gaussian Noise ChannelZHANG Ya-kun ZHANG Ya-mei ZHOU Lin HE Yu-cheng(1)35…………………………………………………………BP Neural Network Based CSI Device-Free Target Classification MethodJIANG Fang ZHANG Nan-fei HU Yan-jun WANG Yi(1)40………………………………………………………………Automatic Identification and Cracking Method for Vulnerable Hash Functions of Embedded FirmwaresZHANG Guo-dong YING Huan YANG Shou-guo SHI Zhi-qiang LI Ji-yuan(1)46………………………………………Markov Chain Based Artificial Bee Colony Algorithm GUO Jia MA Chao-bin MIAO Meng-meng ZHANG Shao-bo(1)54………Signal Combining and Self-Interference Cancellation Scheme Based on Linear Neural Network in a Full-DuplexReceiver Cooperative Jamming System LEI Wei-jia LI Huan(1)61………………………………………………………………………6Log Template Extraction Algorithm Based on Normalized Feature DiscriminationSHUANG Kai LI Yi-wen L Zhi-heng HAN Jing LIU Jian-wei(1)68……………………………………………………TrustedRouting and Forwarding Mechanism Based on Dirichlet DistributionDU Cong ZHANG Zhe LI Wen-jing GUO Shao-yong MENG Luo-ming(1)74……………………………………………Proactive Caching Scheme with Local Content Popularity PredictionREN Jia-zhi TIAN Hui NIE Gao-feng(1)80………………Quantum Simulation Model of Entangled Microwave SignalsLI Xiang WU De-wei ZHU Hao-nan MIAO Qiang WEI Tian-li(1)92……………………………………………………Dynamic Allocation Algorithm of WiFi AccessResources Based on the Game TheoryYE Xiao-tong LIU Zhou-bin SHAO Su-jie QI Feng(2)10…………………………………………………………………Rerouting Algorithm for Load Balancing in SDN-Enabled Smart Grid Communication NetworkLIU Bao-ju YU Peng FENG Lei QIU Xue-song JIANG Hao(2)16………………………………………………………Alarm Correlation Analysis Based onReteRuleReasoningYANG Yang SHI Xiao-dan SONG Shuang HUO Yong-hua CHEN Lian-dong(2)23………………………………………Mean-Field Game Based Edge Caching and Deleting Allocation in Ultra-Dense NetworksWANG Meng-zhe TENG Ying-lei SONG Mei HAN Dan-tao ZHANG Yong(2)29………………………………………ARobust Network Traffic Classification and New Type Discovery Algorithm QIU Jing-ming QU Hua ZHAO Ji-hong(2)40……Deadline-Aware and Energy EfficientRouting Optimization Algorithm in SD-DCNYAO Zan WANG Ying QIU Xue-song WEN Yu-qi(2)46…………………………………………………………………A Numerical Algorithm for the TransientResponse of a Frequency-Dependent Transmission Line System Excited by EMPWANG Chuan-chuan JIARui ZENG Yong-hu WANG Lian-dong(2)52……………………………………………………Secure Beamforming Design for Full-Duplex Energy-ConstrainedRelaying NetworksCHEN Pei-pei LI Tao-shen GE Zhi-hui FANG Xing(2)59…………………………………………………………………Anti-Collision Broadcasting Scheme Based on iBeacon in Internet of Things XU Ling-yi HAN Dao-qi LIU Wen(2)66…………Joint Pilot Allocation and User Grouping Scheme with Limited SRSResources ZENG Tian-yi CHANG Yong-yu LI Jun-yao(2)74……Dynamic Path Switching Technology for LEO Satellite Networks WANG Xuan HOURong-hui XU Wei-lin(2)80………………A Integrated Energy Service Channel Optimization Mechanism Based on DeepReinforcement LearningMA Qing-liu YU Peng WU Jia-hui XIONG Ao YAN Yong(2)87…………………………………………………………Research and Implementation of DynamicRouting Protocol for LEO Satellites Based on Linux SystemWANG Cheng XU Pin ZHANG Su-bing WANG Li-quan WANG Wei-dong(2)94………………………………………Exploring the Life Modeling Methods for Electrochemical Migration Failure of Printed Circuit Board under Dust ParticlesZHOU Yi-lin YANG Lu LU Wen-rui(3)11……………………………………………………………………………………Resource Allocation Algorithm for Simultaneous Wireless Information and Power Transfer in Multi-Carrier CognitiveRadioGUO Shao-xiong LIU Yu-tao L Yu-jing ZHANG Zhong-zhao(3)19………………………………………………………UAV-Assisted Time Division Power Allocation Strategy Based onRF Energy HarvestingLIU Zhi-chao ZHAO Yi-sheng GAO Jin-cheng CHEN Zhong-hui(3)24……………………………………………………Offloading Decision andResource Optimization for Cache-Assisted Edge ComputingXUE Jian-bin DING Xue-qian LIU Xing-xing(3)32…………………………………………………………………………Research on Identification Method of Valve Leakage Ultrasonic Signal Based on Improved CNNNING Fang-li HAN Peng-cheng DUAN Shuang LI Hang WEI Juan(3)38………………………………………………7Spectral Efficiency Analysis of Massive MIMO Systems over Spatial Correlation ChannelDING Qing-feng LIAN Yi-chong DENG Yu-qian(3)45………………………………………………………………………Packet Error Probability Analysis of Multiuser MIMO-WET System with Short-Packet TransmissionZHAO Wei LUO Ya-fei BAO Hui WANG Bin(3)51………………………………………………………………………A Multiuser Interference Cancellation Algorithm in TimeReversal Division Multiple Access SystemZHU Jiang LIANG Jing-wen L Zhi-qiang(3)59……………………………………………………………………………Doppler Shift Estimation and Compensation under Satellite Networking SystemZHU Jun LI Qiu-jin LI Kai WANG Hua-jun(3)66…………………………………………………………………………Energy-EfficientRouting with Delay Soft-Constraint in Sparse Mobile NetworksXU Meng-meng ZHU Hai CUI Ya-jie XU Heng-zhou(3)72………………………………………………………………Robot Assembly Technology Based on Compliance YU Yang WANG Yao-bing WEI Shi-min MARu-qi TANG Ling(4)1……An Optimization Method for Urban Underground Parking Lots Allocation Based on Polygon DecompositionHUANG Yi-bin YANG He ZHOU Zhong-bing LIU Xiao(4)7………………………………………………………………A Dynamic Self-Corrected Minimum Sum Decoding Algorithm for LDPC Codes CHENRong CHEN Lan(4)15……………………Quaternion-Based Particle Swarm Optimization Algorithms for Mobile Communication Network CoverageQIN Yun-hui HUANGFU Wei LONG Ke-ping(4)21…………………………………………………………………………Design of Dual-Band Band-Pass Filter Based on Unequal Length CrossResonatorLA Dong-sheng GUAN Xin LI Yu-ying LI Hong-cheng GUO Jing-wei(4)27……………………………………………Parameter Estimation of the3D-GTD Model Based on a Modified3D-ESPRIT AlgorithmZHENG Shu-yu ZHANG Xiao-kuan ZONG Bin-feng XU Jia-hua(4)32……………………………………………………TravelRecognition Method for Fixed-Point Trajectory Data ZHANG Kuan ZHAO Zhuo-feng GUO Wei-qiang(4)39……………An Edge-Based Differential Method for Data Protection in Sensor-CloudMEI Ya-xin SHEN Xue-wei ZHAO Dan WANG Tian(4)48………………………………………………………………Multi-Slot Energy Harvesting Wireless Communication over Nakagami-m Channel FadingWANG Ming-wei LI Hui-zhen(4)54……………………………………………………………………………………………Performance Trade-off Method for Energy Efficiency and Spectral Efficiency in Massive-MIMO SystemLI Min-zheng DING Jian LIU Ning WANG Hao(4)61………………………………………………………………………Joint Prediction of Multi-Workload Sequences Based on Temporal Correlation in the CloudZHANG Zhi-hua WANG Meng-qing MAO Wen-tao LIU Chun-hong CHENG Bo(4)68…………………………………Urban Short-Term Traffic Flow Prediction Algorithm Based on CNN-ResNet-LSTM ModelPU Yue-yi WANG Wen-han ZHU Qiang CHEN Peng-peng(5)9……………………………………………………………Energy Efficiency Optimization Scheme Based on Energy Harvesting in Mobile Edge ComputingXUE Jian-bin LIU Xing-xing DING Xue-qian(5)15…………………………………………………………………………Analysis and Improvement of Semi-Supervised K-means Clustering Based on Particle Swarm Optimization AlgorithmSUN Yi XIA Qi-zhao(5)21……………………………………………………………………………………………………A Hybrid Forwarding Information Base for Multi-Modal DataWANG Bin-zhi LI Zhuo LUO Peng MA Tian-xiang LIU Kai-hua(5)27…………………………………………………Optimization of Mobile Manipulator Sorting Path Based on Improved Genetic AlgorithmWANG Huai-jiang LIU Xiao-ping WANG Gang HAN Song(5)34…………………………………………………………8A Subset Selection Strategy on Multiple-Radar Anti-Jamming Systems NIE Zhao LIU Jie-yi ZHANG Ming-yang LI Hao(5)41……Few-Shot Face Spoofing Detection Using Feedforward Learning Network SONG Yu SUN Wen-yun CHEN Chang-sheng(5)48…Opportunistic Transmission Control Method for Apron Sensing Network Based on Game TheoryCHEN Wei-xing SU Jing-fang ZHAO Hui(5)57………………………………………………………………………………A Method of Detecting Sleep Apnea UsingRandom Forest L Xing-feng,LI Jin-bao(5)64………………………………………Distant SupervisionRelation Extraction Method Based on Highway Multi-Kernel NetworkLI Wei CHEN Shu-dong OUYANG Xiao-ye DURong WANGRong(5)71………………………………………………A SocialRelationship Direction Gating Algorithm for Graph Convolutional NetworksLI Lei XIE Yang JIANG Ya-fei LIU Yong-bin(5)77………………………………………………………………………Data Augmentation for Chinese Clinical Named EntityRecognition WANG Peng-hui LI Ming-zheng LI Si(5)84…………………Dynamic GestureRecognition Based on Characteristics of Encoded Video Data XIE Xiao-yan ZHAO Huan JIANG Lin(5)91…Commodity Classification of Online Based on High-Level Feature FusionLIU Yi-chen SUN Hua-zhi MA Chun-mei JIANG Li-fen ZHONG Chang-hong(5)98……………………………………A Human Action Counting andRecognition Method Based on CSI LIU Xi-wen CHEN Hai-ming(5)105…………………………TheResearch on Channel Capacity of OAM-MIMO SystemTANG Jie LI Kai LIN Chu-ting SONG Yan ZHOU En-cheng(6)27………………………………………………………A28GHz Transformer Matched Differential Cascode Power Amplifier Based on SiGe TechnologyZHANG Yao-zhen LIU Yu(6)36………………………………………………………………………………………………Dynamic Caching Placement andResource Allocation in UAV Emergency Communication NetworksWANG Zi-duan ZHANG Tian-kui XU Wen-jun YANG Li-wei(6)42………………………………………………………Data-Importance-AwareResource Allocation in IRS-Aided Edge Intelligent SystemTIAN Hui NI Wan-li WANG Wen ZHENG Jing-heng HE Shuo(6)51……………………………………………………Analysis of Short-Distance Terahertz Channel Characteristics Based on Channel MeasurementsTIAN Hao-yu TANG Pan TIAN Lei ZHANG Jian-hua HE Jing-suo(6)59………………………………………………A Cloud-Edge Collaborative Computing Task Scheduling Algorithm for6G Edge NetworksMA Lu LIU Ming LI Chao LU Zhao-ming MA Huan(6)66………………………………………………………………Research on Coverage and Handover Performance of Unmanned Aerial Vehicle NetworkJIAO Ming-han PENG Mu-gen LIU Chen-xi(6)74……………………………………………………………………………User Matching with Maximum Flow Algorithm for Full-Duplex Small CellsZHAO Fei-fei ZHOU Mo-miao HU Shu-kai YANG Tao(6)82………………………………………………………………Access Control Scheme Supporting Userand AttributeRevocation in Fog Computing WANG Zheng LI Ling LI Na(6)88………Distributed Wireless Node Task Allocation Method Based on KM AlgorithmTIAN Xing-peng ZHU Xiao-rong ZHU Hong-bo(6)96………………………………………………………………………Secure Beamforming Scheme for Multi-Antenna UAV Communication SystemsWANG Xiao-xiao DAN Zhen-lei GU Chen-wei ZHU Wei-ping LIN Min(6)103…………………………………………REPORTSA Heavy Hitter Detection Mechanism in Software Defined NetworksXING Chang-you LI Dong-yang XIE Sheng-xu ZHANG Guo-min WEI Wei(1)97………………………………………9 Analysis and Improvement of Privacy Protection Scheme in VANET LI Tao ZHANG Jing YANG Hao(1)104……………………Study on PDMA Based Visible Light Communication SystemsSHEN Xiao-huan LIN Bang-jiang TANG Xuan XU Jun-xiang(1)111………………………………………………………DOA Estimation Algorithm for SparseRepresentation Under Non-Stationary Noise WEI Juan CAO Kai-jun NING Fang-li(1)116……Social Network User Identity Association and Its Analysis SUN Bo ZHANG Wei SI Cheng-xiang(1)122…………………………Color Pencil Drawing Based on Convolutional Neural Network WANG Xiao-yu HU Xin-hao HAN Chang-lin(1)129……………Research on Location Privacy Protection Scheme Based on Similar TrajectoryReplacementSONG Cheng ZHANG Ya-dong PENG Wei-ping WANG Lei LIU Zhi-zhong(1)135……………………………………A Hybrid Memory System for Edge Computing SUN Hao CHEN Lan HAO Xiao-ran LIU Chen-ji NI Mao(2)103……………A Delay and Energy Tradeoff Optimization Algorithm for Task Offloading in Mobile-Edge Computing NetworksJING Ze-wei YANG Qing-hai QIN Meng(2)110………………………………………………………………………………A Shuffle Partition Optimization Scheme Based on Data Skew Model in SparkYAN Yi-fei WANG Zhi-li QIU Xue-song WANG Jia-lu(2)116……………………………………………………………Control Strategy of DPFC System Based on Wireless Communication NetworkCHEN Xiong FENG Ke ZHONG Liang-min ZHAO Jing-bo ZHU Kai-yang(2)122………………………………………A Visual Object Tracking Algorithm Based on Features Extracted by DeepResidual NetworkMA Su-gang ZHAO Xiang-mo HOU Zhi-qiang WANG Zhong-min SUN Han-lin(2)129…………………………………ResearchReview of Green VehicleRouting Problem KONG Ji-li CHEN Can(3)77…………………………………………………Contract-Based CacheRenting Mechanism in UAV-Assisted5G Networks WANG Min ZHANG Bi-ling(3)83……………………U-Net Based Intracranial HemorrhageRecognitionZHANG Tian-qi KANG Bo MENG Xiang-fei LIU Yi-lin ZHOU Ying(3)92………………………………………………Uncoded Space-Time Labeling Diversity Based on MBMJIN Ning SONG Wei-jing JIN Xiao-ping CHEN Dong-xiao WANG Jia-tian(3)99………………………………………Secrecy Outage Probability Analysis of Underlay Cognitive CooperativeRelay Network with Energy HarvestingLUO Yi WANG Yu-ting SHIRong-hua YAN Meng-chun ZENG Hao(3)105……………………………………………Three-Dimensional Knee JointRegistration Based on Principal Component Analysis and Iterative Closest PointWANG Xiao-yu CHEN Lin(3)112………………………………………………………………………………………………A Fast Clustering Algorithm for Massive Data HE Qian LI Shuang-fu HUANG Huan XU Hong(3)118…………………………Research on Compressed Sensing Security Theory TANG Yong-li ZHAO Ming-jie LI Li-xiang(3)125……………………………ClusteringRouting Protocol for WSNs Based on Neural Network Optimization by Improved Firefly AlgorithmDAI Jian-yong DENG Xian-hong WANG Bin WANG Heng-hao(3)131……………………………………………………An Optimization Scheme with Weighted Sum-Rate Maximization for Multi-User Wireless Powered Communication NetworksLI Fang-wei WU Yue(3)138……………………………………………………………………………………………………An Algorithm for Differential Gene Analysis of Breast Cancer Based on PPI Network WANG Xiao-yu FENG Yang(4)76…………A Threshold Public Key Encryption via DualRegev SchemeLI Zeng-peng WANG Jiu-ru ZHANG Wen-yin MA Chun-guang(4)83……………………………………………………Design of Double-Chain Three-Route Time-to-Digital Converter Based on FPGA DAI Qing-da YE Mao(4)88……………………A Fingerprint Localization Method Based on Shapelet AlgorithmCHANG Zi-ying WANG Wen-han LI Tao LIU Fen CHEN Peng-peng(4)95……………………………………………A New Algorithm of QoS Constrained Routing for Node Energy Optimization of Edge ComputingZHANG De-gan CHEN LuCHEN ChenZHANG TingCUI Yu-ya (4)101………………………………………………Localization Algorithm Based on Penalty Function and Water Wave Optimization for WSNYU Xiu-wu ZHANG KeLIU Yong (4)106……………………………………………………………………………………A Failure Recovery Algorithm for Inter-Domain Routing System Based on Degree-Constrained Minimum Spanning TreeWANG YuZHANG Lian-chengZHANG Hong-taoGUO Yi (4)113………………………………………………………Detection and Performance Analysis Based on Quadrature Index Modulation Multiple AccessJIN Xiao-ping WU QingJIN NingCHEN Dong-xiaoWANG Jia-tian (4)120……………………………………………An Abnormal Sound Recognition Method Based on EEMD WEI Juan GU Xing-quanNING Fang-li (5)112………………………Reverse-Analysis of S-Box for SM4-Like Algorithms Based on Side Channel TechnologyMA Xiang-liang LI BingYANG DanHUANG Ke-zhen DUAN Xiao-yi (5)118……………………………………………Wireless Localization Algorithm of Adaptive Levy Whale Based on Mapping CurveYU Xiu-wu LI YingLIU YongXIAO Ren-rongYU Hao (5)125…………………………………………………………Maximum Fairness Power Allocation Scheme in Downlink Multi-Cell NOMA Systems TIAN Xin-ji JIANG Qing-li (5)130…………Routing Algorithm Based on Density Clustering for Delay Tolerant Network WEN Wei (5)137………………………………………Single Channel Interference Signal Reconstruction and Suppression Algorithm in Low Altitude Small Target DetectionSHI Xiao-zhu DU Yang-fanLI Xiao-huiFANG Cong (5)143………………………………………………………………Research on Frequency Compatibility of Collaboration-Based Large-Scale NGSO ConstellationsLI WeiPAN JiYAN KangWEI Wen-kangZHANG Lei (6)110…………………………………………………………Data Collection Method of Space-Based Internet of Things Based on Improved Double Level Distributed LT CodeHE Jian-hua ZHAO HuiXU Xiao-binYAN LeiWANG Shang-guang (6)118……………………………………………Energy Efficient Resource Allocation for Secure MEC System Based on mMIMOZHAO WeiWANG BinBAO HuiZHAO Pin-fangLI Bao-gang (6)126…………………………………………………Intelligent Resource Allocation Algorithm for 6G Multi-Tenant Network Slicing Based on Deep Reinforcement LearningGUAN Wan-qing ZHANG Hai-junLU Zhao-ming (6)132……………………………………………………………………Overhead Analysis of Blockchain Consensus Algorithm in Wireless NetworksCAO Bin NIE Kai-jun PENG Mu-gen ZHOU Zhi-zhong ZHANG Lei (6)140 01。

马尔可夫链模型及其应用领域

马尔可夫链模型及其应用领域马尔可夫链模型是一种描述随机过程的数学工具,它以马尔可夫性质为基础,描述了一个系统在不同状态之间转移的概率。

马尔可夫链模型在各个领域都有广泛的应用,包括自然科学、金融、计算机科学等。

本文将介绍马尔可夫链模型的基本原理,并探讨其在不同应用领域中的具体应用。

马尔可夫链模型的基本原理是基于马尔可夫性质。

马尔可夫性质指的是一个系统在给定当前状态下,其下一个状态只依赖于当前状态,而与过去的状态无关。

这种性质使得马尔可夫链模型成为处理许多问题的理想模型。

首先,我们来了解一下马尔可夫链模型的基本概念。

一个马尔可夫链由一组状态和状态转移矩阵组成。

状态表示系统可能处于的情况,状态转移矩阵描述了状态之间的转移概率。

状态转移矩阵是一个方阵,其元素表示从一个状态到另一个状态的转移概率。

在实际应用中,马尔可夫链模型可以用于解决许多问题。

其中一个常见的应用是预测未来状态。

根据当前的状态和状态转移矩阵,我们可以计算下一步系统处于不同状态的概率。

通过不断迭代计算,我们可以预测未来系统状态的分布。

另一个常见的应用是基于马尔可夫链模型的推荐系统。

推荐系统通过分析用户的历史行为,预测用户未来的喜好,并向其推荐相关的内容。

马尔可夫链模型可以用于建模用户的行为转移过程,推断用户下一步的行为。

在金融领域,马尔可夫链模型被广泛应用于股票市场的预测和风险评估。

通过分析历史股票价格的变化,我们可以建立一个马尔可夫链模型,来预测股票未来的涨跌趋势。

此外,马尔可夫链模型还被用于计算资产组合的风险价值,帮助投资者制定合理的投资策略。

在自然科学领域,马尔可夫链模型可以用于模拟复杂系统的行为。

例如,生态学家可以使用马尔可夫链模型来模拟生物群落的动态变化,预测不同物种的数量和分布。

此外,马尔可夫链模型还可以用于研究气象系统、生物化学反应等的动态特性。

另一个马尔可夫链模型的应用领域是自然语言处理。

马尔可夫链模型可以用于根据已有的语料库生成新的文本。

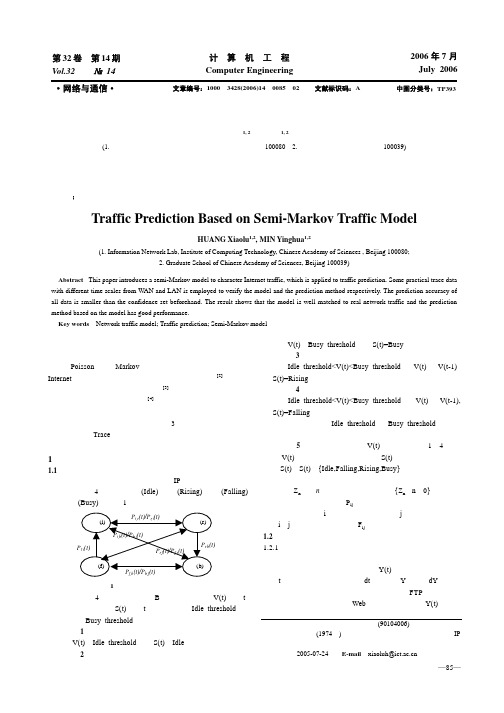

基于网络流量半马尔柯夫模型的流量预测

2006年7月July 2006—85—计 算 机 工 程Computer Engineering 第 第14期Vol 32卷.32 № 14 ·网络与通信·文章编号:1000—3428(2006)14—0085—02文献标识码:A中图分类号:TP393基于网络流量半马尔柯夫模型的流量预测黄晓璐1, 2,闵应骅1, 2(1. 中国科学院计算技术研究所信息网络研究室,北京 100080;2. 中国科学院研究生院,北京100039)摘 要:引入了半马尔柯夫模型描述网络流量特性,并在该模型的基础上分析推导了相应的流量预测方法。

分别对广域网和局域网不同时间尺度统计的实际流量数据进行分析和短期、长期预测,所有数据的实际预测精确度均小于预先设定的置信度。

说明引入的模型能真实反映网络流量特性,基于该模型的流量预测方法具有良好的预测性能且适用于不同长度的预测。

关键词: 网络流量模型;流量预测;半马尔柯夫模型Traffic Prediction Based on Semi-Markov Traffic ModelHUANG Xiaolu 1,2, MIN Yinghua 1,2(1. Information Network Lab, Institute of Computing Technology, Chinese Academy of Sciences , Beijing 100080;2. Graduate School of Chinese Academy of Sciences, Beijing 100039)【Abstract 】This paper introduces a semi-Markov model to character Internet traffic, which is applied to traffic prediction. Some practical trace data with different time scales from WAN and LAN is employed to verify the model and the prediction method respectively. The prediction accuracy of all data is smaller than the confidence set beforehand. The result shows that the model is well matched to real network traffic and the prediction method based on the model has good performance.【Key words 】Network traffic model; Traffic prediction; Semi-Markov model流量预测对于冲突控制和动态带宽分配具有十分重要的作用。

基于动态半马尔可夫路径搜索模型的DTN分簇路由方法

导 致 的 分簇 问 题 , 又 考 虑 到 节 点 间 未 来 一 段 时 间 内的 最 大 相 遇 概 率 以及 对 应 的 相 遇 时 间 , 结 合 分 簇 结 果 和 相 遇 情

况 生成 动 态 路 由表 , 完 成 一 种 单 副本 的路 由方 法 . 该 方 法首 先 依 据 节 点 问路 径 的相 似 程度 进 行 分 簇 , 然 后 运 用 半 马尔

可夫 模 型 预 测 节 点 间未 来 某 一 时刻 的相 遇 概 率 , 依 据 源节 点 和 目的 节 点所 在 的分 簇 确 定 可 以应 用 到路 由 中 的节 点集 合, 最 后 根据 路 径 搜 索 策 略 找 到最 优 路 径 , 生 成 与 当 前 时 刻 有 关 的 动 态 路 由表 . 仿 真结果表 明 C R S MP在 缓 存 较 小 的 情 况 下 投 递 成 功 率 远 高 于 Di r e c t De l i v e r y Ro u t e r 、 F i r s t C o n t a c t R o u t e r 和 S i mB e t R o u t e r 三 种 单 副 本 路 由 方 式 以及

王 恩” 杨永健” 李 莅。

’ ( 吉 林 大 学 计 算 机 科 学 与 技术 学 院 长春 1 3 0 0 1 2 )

2 ( 吉林大学软件学院 长春 1 3 0 0 1 2 )

摘 要

在 容迟 网络环境下, 文中提出一种基于动态 半马尔可夫路径搜 索模型 的分簇路 由方 法 C R S MP ( C l u s t e r i n g

W ANG En

YA NG Yo n g - J i a n

L I L i

”( De p a r t me n t o f C o mp u t e r S c i e n c e a n d T e c h n o l o g y, J i l i n U n i v e r s i t y,C h a n g c h u n 1 3 0 0 1 2 )

基于半马尔可夫链的WLAN/CDMA联合呼叫接入控制

N nig 10 3 C i ) aj 00 , hn n2 a

Ab ta t s r c :Ne tg n r to ewo k ams t ntga e heeo e e u r| s c e s newo k . I r e o x e e ain n t r i o i e r t tr g n o s wiee s a c s t r s n o d r t

m x z vrl ntokrvn eu dr h ulyo sr c ( o )cnt i s a pi a jit a d ai eoea e r e u n e eq ai f ev e Q S o san , no t l o l a— mi l w e t t i r t m n cl

收益 , 对 WL N C MA等 效 带宽的研 究基 础 上 , 出一 种 基 于 S P 半 马 尔可 夫决 策 规 划 ) 在 A /D 提 MD ( 的 最优 的联 合呼 叫接入控 制 (C C) J A 方案 , 案考虑 了 WL N和 C M 网络 间的相 互 影响 , 将 网络 方 A D A 并 连接 的联 合呼 叫控 制 问题等 效成 一个半 马 尔可夫 决策过程 , 真表 明方案 相 对 于 离散 时 间的 MD 仿 P

第 1期

21 0 0年 2月

中 詹谚; 薯 限学瓤 鲜J研宝 f

Jun lo A T o r a fC EI

Vo . . 15 No I

F b 2 1 e. 00

基 于 半 马 尔 可 夫 链 的 WL N C MA 联 合 A /D 呼 叫 接 入 控 制

毛 旭 春 潘 ,

p s d s h me ha et rp ro a c h n t o e o h o e c e sb t ef r n e t a h s ft e MDP c e n he MDP b s d J e m s h me a d t — a e CAC ag rt m. lo ih

河北工程大学硕士学位论文基于半马...

河北工程大学硕士学位论文基于半马尔可夫链的无线传感器网络能耗模型研究姓名:孙翔申请学位级别:硕士专业:计算机应用技术指导教师:赵继军2011-04摘要摘要片上系统(SOC, System on Chip)、微机电系统(MEMS, Micro-Electro-Mechanism System)和无线通信技术的发展进一步促使无线传感器网络(WSN,Wireless Sensor Network)被广泛的应用于这种实际环境中。

无线传感器网络由大量的自组织节点组成,这些节点协作地实时监测并且感知环境数据,通过多跳方式传输数据,将信息汇聚至 sink节点。

无线传感器网络不同于其他网络最大的特点即其能量有限性,由于网络内节点众多,并且时常布设在恶劣的坏境中,所以节点难以实现更换,当节点能量耗尽就会导致网络瘫痪的可能,所以 WSN的能耗问题一直是人们所关注的热点,如何高效的利用节点能量一直是 WSN网络需要解决的关键问题。

能耗模型作为一种衡量 WSN网络能耗手段,其主要目的是为了通过能耗模型分析并解决存在的能量利用率,并建立相应的能量拓扑图,监测网络能耗,本文就建立一种高准确性的能耗模型为目的,对无线传感器网络能耗问题进行研究,主要研究成果如下:⑴分析了建立能耗模型的重要性,综述现有的能耗模型,并分析了现有的模型存在的不足;⑵从节点层面与网络层面对 WSN网络消耗的能耗进行了分析,总结出节点硬件能耗主要由数据无线传输模块产生,而节点软件能耗主要由MAC层与网络层的通信协议产生;在网络中层面产生的能耗主要由隐藏终端导致的数据碰撞率所引起的。

通过分析无线传感器网络能耗产生原因,为之后建立能耗模型做了很好的铺垫;⑶将节点工作方式分成四种状态,以半马尔可夫链为数学模型,建立节点状态转移概率矩阵,当时间趋于无穷时,求得节点处于各个状态的稳态概率;在此基础上分析无线传感器网络数据流特点,建立其流量模型;将流量模型与节点稳态概率相结合,建立一个新的能耗模型;⑷搭建仿真环境,对现有能耗模型进行仿真,得出基于半马尔可夫链的能耗模型所获得的剩余能量与实际值相差 0.175J(节点初始能量设置为 10J),符合实际应用需求。

如何利用马尔可夫模型进行网络数据分析(四)

马尔可夫模型是一种概率模型,可以用于分析不同状态之间的转移概率。

在网络数据分析中,马尔可夫模型可以被用来模拟和预测用户在网站上的行为,或者分析网络中信息的传播和演化规律。

本文将探讨如何利用马尔可夫模型进行网络数据分析。

1. 马尔可夫模型简介马尔可夫模型是基于马尔可夫链的概率模型,其基本假设是未来的状态只取决于当前的状态,与过去的状态无关。

马尔可夫链可以用一个状态空间和一个状态转移矩阵来描述。

在网络数据分析中,可以将不同的用户行为或者信息状态看作不同的状态,然后通过观察历史数据来估计状态转移概率,从而进行模拟和预测。

2. 用户行为模式分析在网络数据分析中,可以利用马尔可夫模型来分析用户在网站上的行为模式。

假设有一个电子商务网站,可以将用户的不同行为(浏览、搜索、购买等)看作不同的状态,然后通过分析用户历史行为数据,建立马尔可夫模型来预测用户下一步可能的行为。

这样可以帮助网站优化用户体验,提高用户转化率。

3. 信息传播模式分析另一个常见的应用是利用马尔可夫模型来分析网络中信息的传播和演化规律。

在社交网络中,信息的传播可以看作是一个状态的转移过程,通过观察信息的传播路径和传播速度来估计状态转移概率,从而建立马尔可夫模型来模拟信息的传播规律。

这对于病毒传播模型、舆论热点分析等都有重要的应用。

4. 马尔可夫模型的优势和局限性马尔可夫模型在网络数据分析中有一些优势,比如模型简单、易于理解和实现、可以对未来状态进行预测等。

但是也存在一些局限性,比如假设严格,对于非马尔可夫性的数据拟合效果不佳,需要大量的数据支持等。

因此,在实际应用中需要根据具体情况进行选择和调整。

5. 应用案例最后,我们来看一个实际的应用案例。

某社交媒体平台希望分析用户在平台上的信息传播规律,以便更好地推荐内容和优化用户体验。

他们利用马尔可夫模型来分析用户的浏览、点赞、评论等行为,建立了一个信息传播模型。

通过模拟和预测,他们成功地提高了用户参与度和平台粘性。

马尔可夫网络的优化算法(五)

马尔可夫网络是一种用来描述随机过程的数学模型,它具有很多应用领域,比如语音识别、自然语言处理、生物信息学等。

在这些应用中,马尔可夫网络的参数优化是一个非常重要的问题。

本文将从马尔可夫网络的基本原理、参数优化方法和应用等方面进行探讨。

1. 马尔可夫网络的基本原理马尔可夫网络是一种描述随机过程的数学模型,它具有一个重要的性质:未来的状态只依赖于当前状态,而不依赖于过去的状态。

这种性质被称为马尔可夫性质。

马尔可夫网络可以用有向图表示,其中节点表示状态,边表示状态转移的概率。

马尔可夫网络可以分为离散型和连续型两种,分别对应离散时间和连续时间的随机过程。

2. 马尔可夫网络的参数优化马尔可夫网络的参数优化是一个重要的问题,它通常可以通过最大似然估计、EM算法、Gibbs采样等方法来进行。

在最大似然估计中,我们需要根据观测数据来估计马尔可夫网络的参数,使得观测数据的概率最大化。

在EM算法中,我们需要处理隐变量的情况,通过交替进行E步和M步来优化参数。

在Gibbs采样中,我们可以利用马尔可夫链的收敛性来进行参数的采样和优化。

3. 马尔可夫网络的应用马尔可夫网络在很多领域都有广泛的应用。

在语音识别中,马尔可夫网络可以用来建模语音信号的时序特性,从而实现语音的识别和理解。

在自然语言处理中,马尔可夫网络可以用来建模文本的语法结构和语义关系,从而实现自然语言的处理和理解。

在生物信息学中,马尔可夫网络可以用来建模DNA序列和蛋白质序列的结构和功能,从而实现生物信息的分析和预测。

4. 马尔可夫网络的优化算法除了上述提到的最大似然估计、EM算法和Gibbs采样外,还有一些其他的优化算法可以用来优化马尔可夫网络的参数。

比如,遗传算法、模拟退火算法、粒子群算法等。

这些算法都可以用来寻找马尔可夫网络的最优参数,从而提高模型的性能和准确率。

5. 总结马尔可夫网络是一种重要的随机过程建模工具,在很多领域都有广泛的应用。

马尔可夫网络的参数优化是一个重要的问题,可以通过最大似然估计、EM算法、Gibbs采样等方法来进行。

基于半马尔科夫链的中小堤坝WSN节点能耗研究

基于半马尔科夫链的中小堤坝WSN节点能耗研究

汤文亮;周长雨

【期刊名称】《华东交通大学学报》

【年(卷),期】2014(000)003

【摘要】无线传感器网络技术的引入,为中小型堤坝监测技术的发展提供了新思路。

由于无线传感器网络节点采用电池供电,而堤坝环境中的数据监测条件比较苛刻,电源更换相对困难,无线传感器网络节点能耗的优化在延长整个无线传感器网络生命周期过程中显得尤为重要。

本文介绍了无线传感器网络中节点能耗的主要分布,并提出了降低节点能量消耗的策略。

借助半马尔可夫链理论建立了节点能耗的数学模型,分析了WSN节点的能耗情况,在保证正常数据通信的情况下,通过对节点状态的管理,延长节点的睡眠时间,从而达到降低整个网络能耗的目的。

【总页数】6页(P124-129)

【作者】汤文亮;周长雨

【作者单位】华东交通大学软件学院,江西南昌330013;华东交通大学软件学院,江西南昌 330013

【正文语种】中文

【中图分类】TP393

【相关文献】

1.基于半马尔科夫链的无线网络能耗模型的研究 [J], 魏锐;蔺莉

2.基于能耗与负载差异化管理的WSNs节点调度算法研究 [J], 滕碧红

3.基于能耗与负载差异化管理的WSNs节点调度算法研究 [J], 滕碧红

4.基于异步MAC协议的WSN节点通信能耗模型的研究及应用 [J], 李智敏;陈祥光

5.WSNs中基于节点能耗特征的入侵检测模型研究 [J], 徐宏;江波;谢金辉

因版权原因,仅展示原文概要,查看原文内容请购买。

基于平滑高斯半马尔可夫模型的移动无线传感器网络生成树算法

基于平滑高斯半马尔可夫模型的移动无线传感器网络生成树算法田杰;王子豪;魏玉宏【摘要】针对以往移动无线传感器网络研究只是单纯地对移动群体进行分簇而没有充分利用组群移动的内部稳定性的问题,结合组移动模型中节点运动的规律和内聚性原理,采用平滑高斯半马尔可夫移动模型刻画组内单个节点移动特征,构建了一种适合移动网络的稳定生成树算法(GM-base stable spanning tree algorithm,GSST);实验证明,该算法从单个节点运动变化入手,在预测未来节点运动情况,选择稳定的链路构建网络结构方面,提高了移动网络的稳定性;同时,利用树的分层特征,简化移动网络的组网过程,并实现网络重组局部化;该算法有效延长节点存活率,均衡数据传输量。

%Aimed at the previous research on wireless sensor nodes in a mobile group,the mobile population were only clustered and did n’t make full use of internal stability,combined with the cohesion principle and the law of the nodes’motion in a group mobility model, using a smooth Gauss-Semi-Markov model to describe a single node’s moving characteristics within a mobile group,construc t a stable span-ning tree algorithm for mobile networks (GM-base stable spanning tree algorithm,referred to as GSST).Experiments show that the algo-rithm,in the light of a single node movement variety,predicts the future movement,selects stable links to construct the network structure, and improves the mobile networks stability,At the same time,which use tree’s hierarchical feature,simplify the networking process,and realize thenetwork reorganization localization,which can effectively prolong the nodes’sur vival rate,balance the amount of data transmis-sion.【期刊名称】《计算机测量与控制》【年(卷),期】2016(024)006【总页数】4页(P323-325,329)【关键词】移动无线传感器网络;平滑高斯半马尔可夫移动模型;内聚性【作者】田杰;王子豪;魏玉宏【作者单位】长安大学电控学院,西安 710018; 武警工程大学通信工程系,西安710086;武警工程大学通信工程系,西安 710086;武警工程大学通信工程系,西安 710086【正文语种】中文【中图分类】TP393随着无线传感器网络应用的不断扩大,单纯的静止网络已经不能满足现代化发展的需求,移动无线传感器网络以其独特的移动性和可控性的特点,受到越来越多的关注。

半马尔科夫链的无线传感网络能耗模型的设计与分析

半马尔科夫链的无线传感网络能耗模型的设计与分析李伟;张溪【摘要】Wireless sensor networks is severely limited energynetworks,energy consumption of sensor nodes will affect the life of the exhaustion of the entire wireless sensor networks. How efficient use of energy is a key issue node wireless sensor networks need to be addressed, we need to create highly adaptable energy consumption model to analyze and estimate the remaining energy wireless sensor networks, however, the current energy model are not well adapted for wireless sensor networks. This paper analyzes the characteristics of WSN energy consumption, based on the state transformation between nodes in a wireless communication environment and the establishment of a semi-Markov chain model of energy consumption, and the actual energy consumption of sensor nodes obtained by simulation with the remaining value of the model estimatesthe energy consumption is basically the same, indicating that the model established in this paper consumption accurately and efficiently, to change the operating state sensor node, extending the life of the sensor network nodes provide a reliable energy data.%无线传感器网络是能量严重受限的网络,传感节点能耗用尽会影响整个无线传感网络的使用寿命。

基于马尔可夫链的无线传感器网络分布式调度方法

第XX卷第X期自动化学报Vol.XX,No.X 200X年X月ACTA AUTOMATICA SINICA Month,200X基于马尔可夫链的无线传感器网络分布式调度方法牛建军1邓志东1摘要能量效率是无线传感器网络(WSN)研究中的核心问题之一.当节点采用电池供电时,有限的能量限制了网络的生存周期,从而对无线传感器网络的大规模应用提出了挑战.本文基于马尔可夫链,提出了一种实用的、协作分布式的调度方法,并从理论上证明了该方法的收敛性.该方法不仅可对节点的休眠/唤醒进行调度,还可以对节点数据发送进行调度以减少数据冲突的发生.仿真结果表明,该方法能够有效地减少节点能量的消耗,且对其它网络性能的影响较小.关键词无线传感器网络,能效,调度,马尔可夫链,分布式DOI10.3724/SP.J.1004.2008.xxxxxMarkov Chain-based Distributed Scheduling Approach for Wireless SensorNetworkNIU Jian-Jun1DENG Zhi-Dong1Abstract Energy efficiency is one of core issues of wireless sensor network(WSN).For battery powered WSN,the energy constraint restricts the lifetime of WSN,which poses great challenges to its large scale application.In this paper we propose a collaborative distributed scheduling approach based on Markov chain,which is applicable to real WSN.And we prove that this approach is convergent.This approach can not only schedule wake-up and sleep states of nodes,but also schedule the data transmission of nodes to reduce the collision of data packets.The simulation results show that the proposed approach can save energy effectively and have less effect on other performances of the network.Key words Wireless sensor network,energy efficiency,scheduling,Markov chain,distributed无线传感器网络是由大量的集成了无线传输能力、感知能力、计算能力的节点,通过相互协作形成的自组织网络.这些节点将感知的数据经过多跳通信传输到Sink节点,达到对某一区域进行监控的目的[1].无线传感器网络自从二十世纪末期出现以来,在环境监测、建筑物结构监控、目标定位等众多领域得到了大量的应用和研究[2−5].无线传感器网络节点一般采用电池供电的形式.由于电池能量有限,而节点的每一项操作都需要消耗能量.因而,如何有效地节省能量,延长节点工作时间和网络生存期,是开展无线传感器网络研究的一个重要内容,是推广应用一个非常关键的因素[6,7].为了节省能量,WSN节点往往采用低功耗设计技术,如采用低功耗的芯片和采用动态电压调度机制节省能量[8];有的研究集中在通信信号的调制/解调和编解码,通过提高通信效率,达到节省能耗的目的[9].另一些研究,如文献[10],通过选择剩余能量多收稿日期2009-3-13收修改稿日期2009-9-7Received Mar.13,2009;in revised form September7,2009国家高技术研究发展计划(”863”计划)(2006AA04Z208,2006AA040102)资助Supported by the National High-tech Research and Develop-ment Program of China(2006AA04Z208,2006AA040102)1.清华大学计算机系,清华国家信息科学与技术国家实验室(筹),智能技术与系统国家重点实验室北京1000841.State Key Laboratory of Intelligent Technology and Sys-tems,Tsinghua National Laboratory for Information Science and Technology,Department of Computer Science and Technology, Tsinghua University,Beijing100084的节点作为路由节点,达到平衡网络能量,延长网络生存期的目的.文献[11]基于色彩理论提出了一种具备能量感知的高能效路由算法,延长了节点的生存周期,并解决了拓扑空洞问题.还有一些研究在应用层上对数据进行一定的融合处理,达到减少网络流量,节省能耗的目的.如文献[12]通过选择特定的节点来融合数据,减少数据包发送的数量来提高网络的生存期.文献[13]通过调整数据融合窗口来增加簇头节点的休眠时间,达到节能的目的.此外,还有许多研究通过各种调度机制,达到节省节点能量和延长网络生存周期的目的.文献[14]中对15个分布式调度机制进行了总结.其中,RIS方法只根据自身的工作状态进行调度,但是鲁棒性较差.还有一些方法,例如MSNL和LDS,需要节点的位置信息或根据与Sink节点的远近来进行调度.另有一些方法,如LDAS,根据节点周围活动节点的数量,在保证一定覆盖度的前提下进行调度.这需要节点大量冗余配置.由于层次型网络簇头节点的能量消耗较大,因此,一些层次型网络的调度算法,如LEACH,研究如何有效、公平地选择簇头节点,从而达到能量消耗的均衡,提高网络的生存期.一些调度算法主要适用于TDMA网络.文献[15]中提出了一个分布的调度策略.它采用上色机制,将冲突避免和工作周期结合在一起调度节点的2自动化学报XX卷工作状态.文献[16]提出了能量有效的TDMA协议,给不同的节点分配不同的传输时间.文献[17]提出了基于加权的时隙调度方法.节点可以按负载量确定工作时隙长度,动态调度节点时隙顺序,提高能效.文献[18]提出了一种根据信干噪声比(Signal to Inter-ference plus Noise Ratios,SINR)来调整节点发射功率的方法,提高了节点数据包接收的成功率,达到了节能的目的.基于TDMA协议的调度算法,需要精确的时钟同步.而且,当节点布置密度高、数据传输量大时,会存在较高的数据冲突而难于实现.另外,文献[19]提出的分布式调度方法,使节点可以通过观察收到数据包的时间间隔分布函数来整形自己的发送数据流量,达到调度的目的.该算法需要精确的时钟同步,并有一定的丢包现象.文献[20]提出了根据节点在路由中的位置调整节点唤醒频率的算法,可以在确保延迟上限的条件下最大可能延长网络生存周期.文献[21,22],针对节点的多级能量发送机制,设计了一些调度算法.迄今为止,国内外有一些基于离散时间马尔可夫链(Discrete Time Markov Chain,DTMC)提出的调度机制.其中,大部分都基于自身的状态进行调度.在文献[23]中,作者提出了分析无线传感器网络性能的解析方法,其中采用DTMC对节点进行建模.作者引入了一个变量来对下一跳节点的工作状态进行建模分析.通常情况下,节点发送数据时的能耗要比接收数据时能耗大.这样,在一个基于冲突的网络中,能量除了消耗用于过度侦听外,还有许多消耗在由相互冲突引起的数据包重传上.特别是在节点布置密度高,需要周期性地同步采集数据的WSN,如建筑物健康监控、目标定位和跟踪等应用中,节点间发生数据包冲突的概率会更大,从而引起过多的能量浪费.针对这类数据采集网络,为了减少节点能量消耗,受文献[23]方法的启发,我们提出了一种新的基于马尔可夫链的调度方法(Markov chain-based scheduling approach,MBSA).该方法通过节点相互协作形成工作状态调度策略,是一个分布式的方法,具备工程实用性.我们首先证明了该方法的收敛特性,然后进行了仿真.结果表明该方法可以有效地减少能量消耗,提高WSN的生存期,同时网络的其它性能指标良好.本文的主要贡献在于:1)首先,我们对基于CSMA/CA协议的无线传感器网络节点工作状态进行划分,建立了切合实际的WSN节点工作状态模型.2)其次,我们提出了MBSA方法.该方法根据节点及其邻近节点的统计信息调整节点状态调度的概率,达到对工作环境的自适应调节.该方法不仅可以对节点休眠模式进行调度,还可以调度节点数据包的发送,减少数据包冲突的发生.3)另外,我们证明了MBSA方法是收敛的,并能达到平衡状态.4)最后,基于CSMA/CA协议,我们对该方法进行了仿真.结果表明该方法可以有效地节省能量,并具有良好的自适应性和网络性能.论文组织如下:第1部分提出了问题假设和模型.第2部分提出了MBSA方法,并对其收敛性进行了证明.第3部分给出了相应的仿真结果,并进行了分析.第4部分是本文的结束语.1模型和假设本文研究的无线传感器网络是由许多位置相对固定或变化缓慢的节点组成.各节点同步、周期性地感知环境,将获得的数据组织成固定长度的数据包,通过多跳通信发送到Sink节点,供用户分析应用.Sink节点数量没有特别要求,本文中只考虑一个Sink节点的情况.节点安装的是全向天线,在同一个频率下进行数据通信.数据发送和接收是两个不同的过程,不能同时进行接收和发送.系统的其它设定如下所述.1.1节点行为设定节点发送数据、接收数据、空闲和休眠时,分别处于发送状态(T)、接收状态(R)、空闲状态(I)和休眠状态(S).设定节点具有相同的工作周期长度和相同的唤醒时刻.当节点唤醒以后,可以接收数据、发送数据,也可以进入空闲状态.当节点休眠后,不再进行数据的处理、发送或接收等操作,将保持休眠直到下一个工作周期起始时刻被再次唤醒.节点被重新唤醒后,开始新的一轮工作周期.节点的工作周期如图1所示.需要注意的是,当工作负载过大时,节点在一个周期内可能无法进入休眠.在新的周期开始时,它将继续进行的数据接收或发送等操作.图1节点的工作周期Fig.1Duty cycle of a node设定节点在每个固定的时间间隔,产生固定长度的数据包,并将之存储在缓存中一个先入先出(FIFO)队列中.当节点接收数据以后,将数据经处理后也存储在FIFO队列中.当发送数据包时,节点从FIFO队列中取出数据包,根据路由信息向下一跳节点发送.存储在FIFO队列中的数据包会按序X期尚书林等:《自动化学报》稿件加工样本3尽快发送出去.如果数据包不能被正确接收,则节点应当重发数据包,直至收到下一跳节点发送回的确认帧,从而保证网络系统是一个无丢失的、可靠的应用系统.1.2MAC层MAC层采用CSMA/CA协议[24].可以采用CSMA/CA协议的基本方式或RTS/CTS方式. 1.3路由本文考虑节点位置相对固定或变化缓慢,并且路由变化缓慢的WSN应用.因而,设定节点采用静态路由,并且只有唯一的下一跳节点.数据包沿该路由经多跳通信可以传送到Sink节点.路由在MBSA方法开始运行前初始化形成,如图4所示.具体过程如下:由Sink节点广播发出路由探测包.接收到该包的各节点,经过各自的一个随机时延后,向外以广播形式发出该路由探测包.节点将接收到的第一个路由探测包的发送节点作为自己的下一跳节点,不再处理接收到的其它路由探测包.该过程一直持续到所有节点都明确知道了自己的下一跳节点.路由过程结束后,所有节点都具有到Sink节点的唯一一条路径.对一条路由而言,我们定义上游方向是沿路由向Sink节点的方向,下游方向是相反的方向.如果节点B向上游方向传送数据包时下一跳节点是节点A,则称节点A是节点B的父节点,节点B是节点A的子节点.节点A的子孙节点是由其子节点和这些子节点的所有子孙节点共同组成的.1.4时间同步假定在全网范围内,节点都可以保持时间一致性.这样可以确保节点在每个工作周期的起始时刻,能同时从休眠状态被唤醒.由于一个工作周期比TDMA协议中的时槽要长得多.因而,本文中对时间同步精度的要求,比基于TDMA协议的调度算法要宽松得多.1.5能量消耗模型WSN节点的处理单元、无线收发模块和存储模块等部件都会消耗电能.节点的能量消耗由节点在空闲状态的能耗、数据发送的能耗、数据接收的能耗和休眠时产生的能耗组成.节点在空闲和休眠状态的能耗都是相应状态下电能消耗功率与在相应状态时间的乘积.本文设定节点采用固定发射功率.由于节点通信频率固定,因而,节点发送数据的能耗是发送状态的功率与数据发送所用时间的乘积;接收数据时能耗也是接收状态的功率与数据接收时间的乘积.2方法描述在运行过程中,WSN节点的状态序列是一个DTMC,必然要受到子节点、父节点和其它节点的影响.MBSA的核心思想是:首先对一个节点的所有子节点工作状态、父节点的状态和节点周围信道的忙闲程度进行评估;在此基础上,构建调度节点状态转换的概率值;通过调度节点数据包发送概率和节点休眠概率,达到节省能量的目的.我们在2.1节对节点的运行状态进行分析;在2.2节-2.4节论述了MBSA的运行过程,并详细讨论了节点状态调度矩阵的形成方法;在2.5节和2.6节,对MBSA收敛性进行了证明.2.1节点状态描述当节点在空闲状态时,可以接收子节点的数据包.然后,节点按照设定的调度概率决定是将进行数据包的发送,还是转入空闲状态.当节点被调度进入发送状态,并发送完数据包后,进入空闲状态.节点MAC层发送数据帧后可能由于冲突引起重传.以IEEE802.11DCF的CSMA/CA协议为例[24],当数据发送失败,而重传次数超过限定值后,MAC层会将失败交给上层处理.对于RTS/CTS方式,还包括RTS请求帧数量的限定值.为了反映节点多次发送数据失败而交由上层处理的状态,我们引入新的状态-失败状态(F).F状态的产生可能由于节点周围信道拥挤,冲突太多引起的;也可能是由于下一跳节点进入休眠而无法响应造成的.对于前一种情况,为减少冲突,节点应当有一定的调度机制,择机发送或重发数据包;而后一种情况下,节点应当考虑是否进入休眠,以减少能量的消耗.两种情况可以使节点进入休眠状态.一种是节点发送完FIFO中的所有数据包后,如果还没有到下一个工作周期,则进入休眠.另一种是由于下一跳节点处于休眠状态,同时子节点无数据发送时,节点自身为节省能量进入休眠.节点休眠后,在下一个工作周期起始时将被唤醒.此时,如果节点的FIFO队列中没有数据包,表明节点在上一个工作周期成功地将所有的数据包发送到下一跳节点.而若FIFO队列中存有数据包,表明进入休眠状态是由于数据包发送失败而进入休眠的.这样,我们将空闲状态细分为FIFO队列中没有数据包时的空闲状态(I0)和FIFO队列中有数据包时的空闲状态(I X).综上所述,新建立的节点工作状态如图2所示.可以看出,当节点运行时,节点的状态序列将是一个DTMC.4自动化学报XX 卷图2节点工作状态转移图Fig.2State transition diagram of a node其中,S 、T 、R 、F,分别表示休眠、发送、接收和发送失败状态,I 0和I X 分别表示FIFO 队列中无数据包时和存有数据包时的空闲状态.节点的工作状态不仅与自身有关,还与子节点和父节点的工作状况相关.首先,子节点的发送模式会对父节点的工作产生影响.子节点发送数据包时,可能与父节点发送过程产生冲突,使父节点发送失败;或者使父节点进入回退过程,而不能发送数据.为了反映子节点对父节点的影响,我们将一个节点所有子节点的工作情况表示为下面的两个状态:静默态(M)和竞争态(V),如图3所示.M 表示所有子节点都处于未发送状态(空闲、休眠和接收状态).V 表示子节点中至少有一个节点处于发送状态.也就是说,一个节点只有在其子节点为M 状态时,才可能成功地向自己的下一跳节点发送数据.当为V 状态时,可能会产生冲突.图3子节点工作状态转移图Fig.3State transition of child nodes其中,v 表示由静默态转到竞争态的概率,m 表示由竞争态转移到静默态的概率.其次,由于父节点进入休眠状态后,会使子节点发送失败,而转入F 状态.所以,节点进入F 状态后,还要对父节点的休眠情况进行预测.我们引入参数g p 来表示父节点进入休眠的概率.最后,为反映节点所处环境的信道繁忙程度,我们还引入变量β,表示节点的数据帧发送成功率.只有节点对信道繁忙程度、子节点工作状态和父节点的休眠状态进行合理的估计,才可以有效地调度节点的工作状态.2.2系统工作过程系统运行过程如图4所示.系统开始运行时,首先运行路由发现(Routing Discovery)过程,然后系统进入MBSA 方法运行阶段.MBSA 方法由数据传输(Data Delivery,DD)和调度更新(Scheduling Up-date,SU)两个阶段组成.系统运行将在这两个阶段间反复循环运行.下面进行详细阐述.图4系统工作图Fig.4System working diagram2.3数据传输各节点具有相同数量的工作周期.节点首次进入数据传输阶段时,按预设调度概率值调度工作状态.当调度更新以后,节点按照新生成的调度值调度运行.数据传输阶段节点主要完成以下工作:1)各节点按照固定时间间隔从感知部件获取定长的数据包.每条路由的中间节点还将接收下游节点的数据包.这些数据包先存于FIFO 队列中.2)节点按照调度值,确定是否能将数据包发送出去.如果可以发送,则将数据包发向下一跳节点;如不能,则调度节点进入空闲状态.3)节点发送完FIFO 中的数据包后,或者发送数据包失败后,按照调度值,确定是否进入休眠状态.如无法休眠,则进入相应的空闲状态.4)进入休眠状态的节点在下一个工作周期的起始时刻被唤醒.5)节点统计、汇总本次数据传输阶段中数据包发送时间、节点活动状态时间、成功发送地数据包数、已发送数据包数.这些数值将用于调度更新阶段,节点间相互协作生成相应的调度矩阵.2.4调度更新图5MBSA 方法调度更新过程示意图Fig.5Scheduling update procedure in MBSA调度更新阶段又由上行更新(Upstream Up-date)、下行更新(Downstream Update)和概率计X 期尚书林等:《自动化学报》稿件加工样本5算三个步骤组成.上行更新与下行更新如图5所示.其中,节点N 1∼N k 为节点N m 的子节点,N m 为节点N n 的子节点.1)上行更新由于子节点的发送状态会对父节点的发送状态产生影响.因而,通过上行更新,父节点可以对子节点工作状态进行预测.上行更新过程时,每个节点首先汇总在数据传输阶段中的数据包发送时间,然后将这一参数发向下一跳节点.当父节点接收到所有子节点的这一参数后,计算反映其子节点工作状态的状态转移概率.按以下公式计算相应的v 和m .v = j ∈cht jt a (1)m =j ∈ch(1−t j t a)(2)其中,ch 是该节点所有子节点的集合,t j 表示子节点j 在数据传输阶段数据包发送总时间,t a 表示节点自身在数据传输阶段中活动状态总时间.2)下行更新父节点进入休眠后,会引起子节点发送数据包失败,而转入F 状态.因而,下行更新用来使节点在F 状态时评估父节点的当前状态.上行更新完毕后,由Sink 节点发起,向全网广播下行更新包,启动下行更新过程.下行更新包沿各条路径向下游节点传播.节点收到这一数据包后,取出父节点进入休眠的概率,结合考虑子节点工作状态后按公式(3)计算自己由F 调度到S 的概率.g =g p ×(1−v )(3)其中,g 是节点自身从F 状态到S 状态的调度概率,g p 是父节点从F 状态到S 状态的转移概率.然后,节点将自己由F 状态调度到S 状态的概率值再插入到下行更新包后向下游节点发送.下行更新包在各条路由上一直传播到最后一个节点.这样,所有节点可以计算出自己由F 调度到S 的概率.需要说明的是,在节点向下游方向发送下行更新包时,其中只包含其由F 调度到S 的概率.这是因为假定在理想情况下,只有等所有子节点发送完数据并休眠后,父节点才可能休眠.因而,子节点的F 状态仅是由数据冲突而引起的.只有当父节点的下一跳节点过早地进入休眠而导致父节点因发送失败转入休眠后,才会引起子节点因父节点的休眠而进入F 状态.所以,应当传递节点由F 状态调度到S 状态的参数.本文中下行更新开始时的初始值如下:Sink 节点没有休眠;距Sink 节点只有一跳的节点,其由F 调度到S 的概率值设定等于其由I 0调度到S 的概率值.3)概率计算对于采用CSMA/CA 的基本方式时,按公式(4)计算节点数据帧发送成功率参数β.当采用RTS/CTS 方式的CSMA/CA 协议时,可以用RTS 帧的数量来替换公式(4)中数据帧的数量.该参数反映了节点所处环境的数据包发生冲突的概率,也反映了信道的拥挤情况.β=成功发送的数据帧数目发送数据帧的总数目(4)然后,我们就可以按照表1所示的各公式计算节点的状态调度矩阵(SM).表中未列出的其它概率为0.其中,各转移概率值的物理意义可以从第2.1节得出.以p (T |R)=m ×β为例.一个节点接收到一个数据包后,其立即进行数据包发送的前提条件是该节点的所有子节点都停止发送并且它发出的数据包在信道中能够成功被下一跳节点接收.因而,该式表示节点收到数据包后调度其立即进行发送的概率等于该节点的所有子节点都停止发送数据的概率与该节点成功发送数据帧比率的乘积.由于我们是在CSMA/CA 协议之上来实现MBSA 方法的.因而,我们不对节点是否进入R 和F 状态进行调度.一个节点是否接收数据包由MAC 层对象按CSMA/CA 协议与其它节点协商决定.当节点发送数据时,将数据包交给MAC 层对象.MAC 对象发送数据,当失败次数超过限定值后,上交给MBSA 算法,使节点处于F 状态.由于从一个状态转移到其它各种状态的概率和为1,故可以用其它概率值来计算转移到这两个状态的概率.表1节点状态调度概率表Table 1State Scheduling ProbabilitiesS i S i +1P(S i +1|S i )S I 0/I X 1I 0S 1−v I 0I 0/R v R T m ·βR I X 1−m ·βI X I X /R 1−(1−v )·βI X T (1−v )·βT I X /F 1−(1−v )·βT T (1−v )·βF I X 1−g p ·(1−v )FSg p ·(1−v )其中,第一列是节点当前时刻状态,第二列为下一时刻转移后的状态,第三列为状态转移的概率值.在每个工作周期的起始时刻节点唤醒,此时如果FIFO 队列为空,则状态转移至I 0,否则转到I X .A/B 表示状6自动化学报XX卷态A或者状态B,该行的第三列概率值表示转到状态A与转到状态B的转移概率之和.需要说明的是,父节点影响子节点的休眠概率,而子节点也影响了父节点的发送概率和休眠概率.例如,若父节点休眠概率过大时,会使休眠时间增加.从而会造成子节点数据包发送时,数据包的多次重传,引起子节点数据包发送时间延长.这样,当进行上行更新过程时,会引起父节点参数v的增大,导致父节点由F转移到S的概率和由I0进入S的概率减小.所以,路由上相邻节点间具有相互影响和制约的功能.2.5调度参数序列MBSA方法运行过程中,节点或WSN系统在运行数据传输和调度更新一轮以后,计算形成新的调度矩阵,如图6所示.调度矩阵决定了节点在下一轮数据传输阶段中的工作特性,决定了其进入休眠的概率、数据包发送的概率,也决定了休眠的时间和数据包发送时间等参数.由表1可以看出节点的调度矩阵是由参数v,m,g,β决定的.称其为调度参数(SP).可以用调度参数来代表节点的调度矩阵.从图6中可以看出,节点或系统按轮反复运行,这几个参数将形成一串参数序列,称该序列为调度参数序列.节点调度参数序列决定了节点全程的运行状况.同样地,所有节点的调度参数组成了WSN的系统调度参数.经过运行,也形成了系统调度参数序列.图6节调度参数序列图Fig.6The sequence of scheduling parameters其中,上标表示MBSA算法运行的轮数,SM i表示第i轮的调度矩阵,SP i是第i轮的调度参数,DD i和SU i是第i轮的数据传输阶段和调度更新阶段.2.6收敛性分析由于数据包长度是固定的,因而,每个数据包的发送时间是定长的.另外,对于CSMA/CA协议而言,SIFS,DIFS,EIFS,PIFS的时间长度都与Slottime和SIFS相关[24],这几个时间值也是离散变量.因而,由公式(1)和(2)知,参数v,m也是离散随机变量.由公式(1)-(3),由于g是子节点、节点自身和下一跳节点的数据发送时间、自身活动时间的函数,它也是一个离散的变量.而参数β本身是两个整数值的比值,也是离散随机变量.假设一个节点有k个子节点,那么它在第n轮循环的调度参数可以用SP n=(t na,t n1,t n2,...,t nk,g n,βn)来表示.下面将讨论调度参数序列的马尔可夫特性.由于每个调度参数也是马尔可夫链中的一个状态,故也称其为调度参数状态.设H L是节点调度参数状态空间.由于,数据传输阶段是一个固定长的时间值,而数据包数量也是一个固定的值.因而,节点的调度参数状态数量是有限的.有如下的定理.定理 1.对于MBSA方法,一个节点所生成的调度参数序列{SP n,n∈N0,SP n∈H L}是一个有限、齐次、不可约的马尔可夫链.证明:由于H L中的状态是有限的.在MBSA方法中,调度参数SP n是节点按照上一轮形成的调度参数SP n−1在数据传输阶段与其相邻节点交换数据包形成的.故而调度参数是由上一轮的调度参数状态决定,而与其它时间段的调度参数状态无关.从而,{SP n,n∈N0,SP n∈H L}是一个有限状态、齐次马尔可夫链.另外,相邻两轮数据传输阶段中,节点工作过程是相互独立的.对于任意的SP n∈H L,均存在SP n+1∈H L,使得P(SP n+1|SP n)>0并且,对于任意SP n+1∈H L,也存在SP n∈H L,使得P(SP n+1|SP n)>0因而,这说明{SP n,n∈N0,SP n∈H L}还是一个不可约的马氏链. 引理 1.不可约的有限状态马氏链有唯一的平稳分布,并且该平稳分布就是其极限分布.证明:由文献[25]中定理3.5.1推论2得不可约的有限状态马氏链的所有状态都是正常返状态,因而也是一个遍历链.由文献[25]中定理3.5.6可得,不可约的有限状态链存在唯一的平稳分布.由文献[25]中定理3.5.8可得,该平稳分布就是不可约有限状态马氏链的极限分布.定理2.设{SP n,n∈N0,SP n∈H L}是由MBSA方法所生成的节点调度参数序列.则其一步状态转移概率矩阵P=(p i,j)存在极限、平稳分布.证明:根据上述定理,在MBSA算法运行下,节点调度参数序列{SP n,n∈N0,SP n∈H L}是一个有限、齐次、不可约的马尔可夫链.根据引理1可知,它的一步状态转移概率矩阵P=(p i,j)存在平稳分布πL,而且这一平稳分布也是其极限分布.。

基于半马尔可夫过程的异质WSNs可用度评估

基于半马尔可夫过程的异质WSNs可用度评估

杨淑敏;吴国文;张红;沈士根;曹奇英

【期刊名称】《计算机应用与软件》

【年(卷),期】2024(41)3

【摘要】为评估异质无线传感器网络(HWSNs)的可用性,提出一种异质传感器节点状态更契合实际情况的SEQIRD(Susceptible Exposed Quarantined Infected Recovered Dead)新模型。

使用半马尔可夫过程描述节点各状态之间的动态转换过程,得到各个状态的稳态概率,并计算得出不同拓扑结构下整个HWSNs稳态可用度。

最后进行数值分析,以验证初始感染率、感染变化率和恢复率对HWSNs稳态可用度的影响。

【总页数】7页(P124-129)

【作者】杨淑敏;吴国文;张红;沈士根;曹奇英

【作者单位】东华大学计算机科学与技术学院;绍兴文理学院计算机科学与工程系【正文语种】中文

【中图分类】TP311.52

【相关文献】

1.基于半马尔科夫链的中小堤坝WSN节点能耗研究

2.一种基于半马尔柯夫过程的配电系统可靠性经济评估方法

3.基于广义马尔可夫过程的多部件并联可修复系统稳态可用度分析

4.基于扩展传染病模型和马尔可夫链的物联网可用度评估方法

5.基于马尔可夫过程的舰船装备可用度分析

因版权原因,仅展示原文概要,查看原文内容请购买。

基于Benders分解的无线网络协作节能机制

基于Benders分解的无线网络协作节能机制郑飞;李文璟;喻鹏;丰雷;孟洛明【摘要】该文为降低无线接入网的能耗,提出一种基于Benders分解的协作节能机制,通过协作基站选择和基站状态控制以解决基站休眠带来的弱覆盖问题。

结合业务量分布和SINR空间变化建立协作基站的选择模型,用以找到合适的协作基站以及相应的休眠基站。

并提出一个基于Benders分解的联合优化策略,控制基站活跃/休眠状态,实现网络容量与吞吐量间的平衡。

仿真结果表明,该机制可在不增加发射功率的条件下实现覆盖补偿,并在至多42.6%的基站休眠时,仍能满足网络的基本性能要求。

%To reduce the energy consumption in wireless access networks, a Cooperative Energy-Saving Mechanism based on Benders Decomposition (BD-CESM) is presented to solve inadequate coverage problem caused by BS dormancy by means of cooperative BS selection and BS state control. A cooperative BS selection model is designed to obtain appropriate cooperative BS and corresponding dormant BS according to the traffic load distribution and the spatial varying SINR. Then a Benders decomposition based joint optimization strategy is proposed to balance capacity with throughout via controlling on-off state of BS. The simulation results show that up to 42.6%of BS can be dormant while meeting basic network performance requirements. Furthermore, the coverage can be compensated without increasing transmitting power in the proposed mechanism.【期刊名称】《电子与信息学报》【年(卷),期】2017(039)002【总页数】7页(P367-373)【关键词】无线网络;节能;Benders分解;协作基站;联合优化策略【作者】郑飞;李文璟;喻鹏;丰雷;孟洛明【作者单位】北京邮电大学网络与交换技术国家重点实验室北京 100876;北京邮电大学网络与交换技术国家重点实验室北京 100876;北京邮电大学网络与交换技术国家重点实验室北京 100876;北京邮电大学网络与交换技术国家重点实验室北京 100876;北京邮电大学网络与交换技术国家重点实验室北京 100876【正文语种】中文【中图分类】TN915.07近年绿色通信已成为一个重要的议题[1,2]。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Co mmu n i c a t i o n s Te c hn o l o g y

基 于半马尔科夫链 的无线 网络 能耗模型 的研究

魏 锐, 蔺 莉

( 黄 淮 学 院 信 息工 程 学院 , 河南 驻马店 4 6 3 0 0 0 )

摘 要 :在 分 析 无 线 传 感 网 络 能 量 消 耗 特 征 的 基 础 上 , 根 据 无 线 通信 环 境 和 节 点 的状 态转换 关 系,

Re s e a r c h o n wi r e l e s s n e t wo r k e n e r g y c o n s u mp t i o n mo d e l b a s e d o n s e ni Ma r k o v c h a i n

We i Rui . L i n Li

( C o l l e g e o f I n f o r m a t i o n E n g i n e e r i n g ,H u a n g h u a i U n i v e r s i t y , Z h u ma d i a n 4 6 3 0 0 0, C h i n a )

建 立 了 基 于 半 马 尔科 夫 链 的 无 线 传 感 网 络 的 能 耗 模 型 , 并 通 过 仿 真 实 验 验 证 得 出传 感 节 点 实 际 能 耗

剩余 值 与 所 建模 型 能耗 预 估值 基 本 相 同 , 从 而说 明 所 建 立 的能 耗模 型 准确 有 效 , 为 改 变 传 感 节 点 工 作 状 态、 延 长传 感 网络使 用 寿命提 供 了可 靠 的节 点 能 量数 据 。

0 引 言 无 线 传 感 网 络 技 术 、 通

信 技 术 于 一 体 的 新 兴 网络 , 由 在 监 测 区 域 内 部 署 的 大 量

传 感 器 节 点 通 过 无 线 电通 信 协 作 地 感 知 、 采 集 和 处 理 网

的 计 算 取 决 于 模 型 区 域 ; 路 纲 十 等 人 通 过 路 由 机 制 也 建 立 了相 应 的能 耗 模 型 , 但模 型 容 易 受 通 信 半 径 的 影 响[ 4 1 。

关 键 词 :无 线 传 感 器 网 络 ; 能耗 模 型 ; 半 马 尔科 夫链 ; 能 量 剩 余

中 图 分 类 号 :T P 3 0 9 文 献 标 识 码 :A 文 章 编 号 :0 2 5 8 — 7 9 9 8 f 2 0 1 5 ) 0 4 一 叭1 2 — 0 4

D OI : 1 0. 1 6 1 5 7 / i . i s s n. 0 2 5 8— 7 9 9 8 . 2 0 1 5 。 0 4. 0 2 7

o f t h e e s t a b l i s h e d mo d e l ,i n d i c a t i n g t h a t t h e mo d e l e s t a b l i s h e d i n t h i s p a p e r i s a c c u r a t e l y a n d e ic f i e n t l y p r o v i d i n g a r e l i a b l e e n e r g y d a t a ,f o r c h a n g i n g t h e o p e r a t i n g s t a t e o f s e n s o r n o d e a n d e x t e n d i n g t h e l i f e o f t h e s e n s o r n e t wo r k n o d e s .

Ke y wo r d s:wi r e l e s s s e n s o r n e t wo r k s; e n e r y g mo d e l ; s e mi -Ma r k o v c h a i n; t h e r e ma i n i n g e n e r g y

Ab s t r a c t :T h i s p a p e r a n a l y z e s t h e c h a r a c t e r i s t i c s o f WS N e n e r g y c o n s u mp t i o n . Ba s e d o n t h e r e l a t i o n s h i p b e t w e e n t h e n o d e s

s t a t e t r a n s f o r ma t i o n a n d t h e w i r e l e s s c o mmu n i c a t i o n e n v i r o n me n t , a s e mi —Ma r k o v c h a i n mo d e l o f e n e r g y c o n s u mp t i o n i s e s t a b l i s h e d .