基于Netflow的IP网络状态监测系统的设计与实现教程

基于IP的被动测量协议netflow

基于IP的被动测量协议netflow摘要:随着Internet技术和网络业务的飞速发展,在网络性能管理中网络流量数据得到充分的重视。

主要介绍了基于IP的被动测量协议netflow的功能特点,结构特点、以及几个应用实例。

关键词:网络测量;被动测量;netflow协议随着宽带互联网在中国的迅速发展,中国各大运营商的网络规模都在不断扩张且网络结构日渐复杂。

为了更好地服务企业客户,及时了解自身网络的负载状况和重要业务的带宽占用率;正确规划和评估网络扩容、升级等目的,运营商需要能对网络和其承载的各类业务进行及时、准确的流量和流向分析。

同时为了改善服务质量,有必要对网络的性能进行精确的测量。

1netflow协议网络的“流”是一个单向数据报文的序列,该序列中的数据报文从网络中的某个指定源端出发最后到达指定的目的端。

Netflow协议是以“流”为采集单位的,它是一种在包过滤或安全服务等应用中高效处理访问列表的方法。

Netflow协议的核心是对流缓存进行组织,进行管理,达到可提供遵循某种汇聚方法而得到的“流”的统计数据。

1.1netflow的功能特点NetFlow利用标准的交换模式处理数据流的第一个IP包数据,生成NetFlow 缓存,随后同样的数据基于缓存信息在同一个数据流中进行传输,不再匹配相关的访问控制等策略,NetFlow缓存同时包含了随后数据流的统计信息。

NetFlow协议的处理方法是:在超时时间内,将流中的数据报文按照一定的汇聚规则汇聚成原始的数据放在缓存中,超过规定时间到达的或是当缓存满时,将这些数据按一定的格式发送给网络指定的接收者。

而且在转发的过程中,属于同一个流的连续包,只能处理第一个到达的包,根据第一个包的情况,在NetFlow 国创建个记录,属于同个流的后继包不再做三层处理,而是直接做二层转发,这样便可大大加快网络设备的处理速度。

1.2netflow协议的结构特点Netfolw是一种端到端的测量协议。

思科验证设计:智能广域网(IWAN)NetFlow监控部署指南说明书

This document is archived and should only be used as a historical referenc e and should not be used for new deployments for one of the following reasons:ARCHIVED DOCUMENTFor the latest guides, please refer to: https:///go/cvd-SD -WAN guide s are the recommended alternative.-T h is document is outdated. There are no plans to update the content.CisCo Validated design Intelligent WAN NetFlow Monitoring Deployment Guideseptember 2017Table of Contents Table of ContentsDeploying the Cisco Intelligent WAN (1)Deployment Details (1)Deploying NetFlow Monitoring (2)Configuring Flexible NetFlow for IWAN Monitoring (2)Appendix A: Product List (11)Appendix B: Changes (12)Deploying the Cisco Intelligent WAN Deploying the Cisco Intelligent WANThis guide is one in a series of IWAN advanced deployment guides that focus on how to deploy the advanced features of the Cisco Intelligent WAN (IWAN). These guides build on the configurations deployed in the Intelligent WAN Deployment Guide and are optional components of its base IWAN configurations.The advanced guides are as follows:• IWAN High Availability and Scalability Deployment Guide• IWAN Multiple Data Center Deployment Guide• IWAN Multiple Transports Deployment Guide• IWAN Multiple VRF Deployment Guide• IWAN Public Key Infrastructure Deployment Guide• IWAN NetFlow Monitoring Deployment Guide (this guide)• IWAN Remote Site 4G LTE Deployment GuideFor design details, see Intelligent WAN Design Summary.For configuration details, see Intelligent WAN Configuration Files Guide.For an automated way to deploy IWAN, use the APIC-EM IWAN Application. For more information, see the Cisco IWAN Application on APIC-EM User Guide.If want to use TrustSec with your IWAN deployment, see “Configuring SGT Propagation” in the User-to-Data-Cen-ter Access Control Using TrustSec Deployment Guide.DePLoyMeNT DeTAILsDeploying NetFlow MonitoringNetFlow operates by creating a NetFlow cache entry that contains information for all active flows on a NetFlow-enabled device. NetFlow builds its cache by processing the first packet of a flow through the standard switch-ing path. It maintains a flow record within the NetFlow cache for all active flows. Each flow record in the NetFlow cache contains key fields, as well as additional non-key fields, that can be used later for exporting data to a col-lection device. Each flow record is created by identifying packets with similar flow characteristics and counting or tracking the packets and bytes per flow.Flexible NetFlow (FNF) allows you to customize and focus on specific network information. To define a flow, you can use a subset or superset of the traditional seven key fields. FNF also has multiple additional fields (both key and non-key). This permits an organization to target more specific information so that the total amount of infor-mation and the number of flows being exported is reduced, allowing enhanced scalability and aggregation.These procedures include best practice recommendations for which key fields and non-key fields need to be collected in order to allow for effective IWAN monitoring.Additional details regarding the deployment of NetFlow with NBAR2 and the usage of a broad range of NetFlow collector/analyzers are covered in the Application Monitoring Using NetFlow Technology Design Guide.Create flexible NetFlow flow recordFlexible NetFlow requires the explicit configuration of a flow record that consists of both key fields and non-key fields. This procedure provides guidance on how to configure a user-defined flow record that includes all of the Traditional NetFlow (TNF) fields (key and non-key) as well as additional FNF fields (key and non-key). The result-ing flow record includes the full subset of TNF fields used in classic NetFlow deployments.The examples in this guide are from Cisco Prime Infrastructure and LiveAction LiveNX. Different NetFlow collec-tor applications support different export version formats and you should align your flow record with the type of network management platform used by your organization.step 1: Specify key fields. This determines unique flow. Be sure to include a separate match statement for each key field.flow record [record name]description [record description]match [key field type] [key field value]Table 1 Recommended FNF key fields for IWANstep 2: Specify non-key fields to be collected for each unique flow. Be sure to include a separate collect state-ment for each non-key field.flow record [record name]collect [non-key field type] [non-key field value]Table 2 Recommended FNF non-key fields for IWANExampleflow record Record-FNF-IWANdescription Flexible NetFlow for IWAN Monitoringmatch flow directionmatch interface inputmatch ipv4 destination addressmatch ipv4 protocolmatch ipv4 source addressmatch ipv4 tosmatch transport destination-portmatch transport source-portcollect application namecollect counter bytescollect counter packetscollect flow samplercollect interface outputcollect ipv4 destination maskcollect ipv4 dscpcollect ipv4 idcollect ipv4 source maskcollect ipv4 source prefixcollect routing destination ascollect routing next-hop address ipv4collect routing source ascollect timestamp sys-uptime firstcollect timestamp sys-uptime lastcollect transport tcp flagsCreate flow exporterThe NetFlow data that is stored in the cache of the network device can be more effectively analyzed when ex-ported to an external collector.Creating a flow exporter is only required when exporting data to an external collector. If data is analyzed only on the network device, you can skip this procedure.Reader TipMost external collectors use SNMP to retrieve the interface table from the network device. Ensurethat you have completed the relevant SNMP procedures for your platform.Different NetFlow collector applications support different export version formats (v5, v9, IPFIX) and expect to receive the exported data on a particular UDP or TCP port (ports 2055, 9991, 9995, 9996 are popular). The NetFlow RFC 3954 does not specify a specific port for collectors to receive NetFlow data. In this deployment, the collector applications used for testing use the parameters designated in the following table.Table 3 NetFlow collector parametersstep 1: Configure a basic flow exporter by using NetFlow v9.flow exporter [exporter name]description [exporter description]destination [NetFlow collector IP address]source Loopback0transport [UDP or TCP] [port number]export-protocol netflowstep 2: For FNF records, export the interface table for FNF. The option interface-table command enables the periodic sending of an options table. This provides interface names through the NetFlow export.flow exporter [exporter name]option interface-tabletemplate data timeout 600step 3: If you are using an NBAR flow record, export the NBAR application table. The option application-table command enables the periodic sending of an options table that allows the collector to map the NBAR application IDs provided in the flow records to application names.flow exporter [exporter name]option application-tablestep 4: If you are using an NBAR flow record, export the NBAR application attributes. The option application-attributes command causes the periodic sending of NBAR application attributes to the collector.flow exporter [exporter name]option application-attributesstep 5: If you are using the Cisco ISR-G2 series routers, enable output-features. Otherwise, NetFlow traffic that originates from a WAN remote-site router will not be encrypted or tagged using QoS.flow exporter [exporter name]output-featuresExample: LiveAction LiveNXflow exporter Export-FNF-Monitor-1description FNFv9 NBAR2 with LiveActiondestination 10.4.48.178source Loopback0output-features ! this command is not required on IOS-XE routerstransport udp 2055template data timeout 600option interface-tableoption application-tableoption application-attributesExample: Prime Infrastructureflow exporter Export-FNF-Monitor-2description FNFv9 NBAR2 with Primedestination 10.4.48.36source Loopback0output-features ! this command is not required on IOS-XE routerstransport udp 9991template data timeout 600option interface-tableoption application-tableoption application-attributespage 7step 6: Verify the NetFlow exporter configuration using the show flow exporter command.show flow exporter Export-FNF-Monitor-2Flow Exporter Export-FNF-Monitor-2:Description: FNFv9 NBAR2 with PrimeExport protocol: NetFlow Version 9Transport Configuration:Destination IP address: 10.4.48.36Source IP address: 10.255.241.41Source Interface: Loopback0Transport Protocol: UDPDestination Port: 9991Source Port: 64254DSCP: 0x0TTL: 255Output Features: UsedOptions Configuration:interface-table (timeout 600 seconds)application-table (timeout 600 seconds)application-attributes (timeout 600 seconds)Create a flow monitorThe network device must be configured to monitor the flows through the device on a per-interface basis. The flow monitor must include a flow record and optionally one or more flow exporters if data is to be collected and analyzed. After the flow monitor is created, it is applied to device interfaces. The flow monitor stores flow in -formation in a cache, and the timer values for this cache are modified within the flow monitor configuration. It is recommended that you set the timeout active timer to 60 seconds, which exports flow data on existing long-lived flows.step 1: Create the flow monitor, and then set the cache timers.flow monitor [monitor name]description [monitor description]cache timeout active 60cache timeout inactive 10step 2: Associate the flow record to the flow monitor. You can use either a custom or a built-in flow record.flow monitor [monitor name]record [record name]step 3: If you are using an external NetFlow collector, associate the exporters to the flow monitor. If you are us-ing multiple exporters, add additional lines.flow monitor [monitor name]exporter [exporter name]Example: Prime Infrastructure and LiveAction LiveNXflow monitor Monitor-FNF-IWANdescription IWAN Traffic Analysisrecord Record-FNF-IWANexporter Export-FNF-Monitor-1exporter Export-FNF-Monitor-2cache timeout active 60cache timeout inactive 10step 4: Verify the flow monitor configuration by using the show flow monitor command.show flow monitorFlow Monitor Monitor-FNF-IWAN:Description: IWAN Traffic AnalysisFlow Record: Record-FNF-IWANFlow Exporter: Export-FNF-Monitor-1Export-FNF-Monitor-2Cache:Type: normalStatus: not allocatedSize: 4096 entries/0 bytesInactive Timeout: 10 secsActive Timeout: 60 secsUpdate Timeout: 1800 secsSynchronized Timeout: 600 secsStatus: allocatedSize: 4096 entries/376856 bytesInactive Timeout: 15 secsActive Timeout: 60 secsUpdate Timeout: 1800 secsApply flow monitor to router interfacesA best practice for NetFlow in an IWAN deployment is to monitor all inbound and outbound traffic on the DMVPN tunnel interfaces.step 1: Apply the flow monitor to the tunnel interface(s).interface [name]ip flow monitor [monitor name] inputip flow monitor [monitor name] outputExample: Single-router remote site with dual-link for hybridinterface Tunnel100ip flow monitor Monitor-FNF-IWAN inputip flow monitor Monitor-FNF-IWAN outputinterface Tunnel200ip flow monitor Monitor-FNF-IWAN inputip flow monitor Monitor-FNF-IWAN outputstep 2: Verify the proper interfaces are configured for NetFlow monitoring using the show flow interface com-mand.show flow interfaceInterface Tunnel100FNF: monitor: Monitor-FNF-IWANdirection: Inputtraffic(ip): onFNF: monitor: Monitor-FNF-IWANdirection: Outputtraffic(ip): onInterface Tunnel200FNF: monitor: Monitor-FNF-IWANdirection: Inputtraffic(ip): onFNF: monitor: Monitor-FNF-IWANdirection: Outputtraffic(ip): onpage 9step 3: At dual-router sites with a distribution layer, also apply the flow monitor to the interfaces that connect to the distribution layer switch. This ensures that you capture all possible traffic flows.Example: First router of a dual-router dual-link remote siteinterface Port-channel1.50ip flow monitor Monitor-FNF-IWAN inputip flow monitor Monitor-FNF-IWAN outputExample: Second router of a dual-router dual-link remote siteinterface Port-channel2.54ip flow monitor Monitor-FNF-IWAN inputip flow monitor Monitor-FNF-IWAN outputstep 4: Verify the dscp used in the network by displaying the NetFlow cache on the WAN aggregation routers. Use the show flow monitor command.show flow monitor Monitor-FNF-IWAN cache format tableAppendix A: Product ListTo view the full list of IWAN-supported routers for this version of the CVD, see Supported Cisco Platforms and Software Releases. All master controllers and border router devices at a common site must use the same version of software.This guide was validated using the software detailed in this appendix. When deploying, you should always use the Cisco IOS Software Checker tool to see if there are software vulnerabilities applicable for your environment. This tool is available at the following location:https:///security/center/selectIOSVersion.xAppendix B: ChangesThis appendix summarizes the changes Cisco made to this guide since its last edition.• Routing update:◦Updated the tunnel interface numbering to match other guidesFACTORS NOT TESTED BY CISCO.Any Internet Protocol (IP) addresses used in this document are not intended to be actual addresses. Any examples, command display output, and figures included in the document are shown for illustrative purposes only. Any use of actual IP addresses in illustrative content is unintentional and coincidental.© 2017 Cisco Systems, Inc. All rights reserved.Cisco and the Cisco logo are trademarks or registered trademarks of Cisco and/or its affiliates in the U.S. and other countries. To view a list of Cisco trademarks, go to this URL: /go/trademarks. Third-party trademarks mentioned are the property of their respective owners. The use of the word partner does not imply a partnership relationship between Cisco and any other company. (1110R)Cisco Validated Design You can use the feedback form to send comments and suggestions about this guide.B-000209i-1 09/17。

计算机网络流量监控的设计与实现

Network World ・网络天地Electronic Technology & Software Engineering 电子技术与软件工程• 29【关键词】网络监控 流量测量 采集技术 技术构架 局域管理伴随着计算机技术的飞速发展,以网络连接为主导的科技力量逐渐增强,并形成了多点传输、兼容运行的管理机制,视频、下载、多播等技术手段日益丰富。

然而在网络应用不断扩大,线路错综、流量范围不断复杂的今天,网络连接不流畅、流量堵塞、链接速度缓慢、网络病毒传播等现象凸显出来,影响到我们的正常使用。

因此,加强网络流量监控,合理规划流量布置,调整网络运用时差,有效控制网络病毒传播,研发新型网络流量监控系统势在必行。

1 分析计算机网络流量监控技术现状传统的网络流量监控技术,是建立在某一区域内,点对点的直线传输和管理的,它的监控原理是:通过控制数据端口和输出端口的IP 流量,来检测系统内的流量,分析网络资源。

基于人们对现代网络技术的发展需求,开发设计新型网络流量监控系统,可高效、快捷的进行局域网络管理,调节网络流量资源,达到快速上网和减少病毒传播的目的,同时可借鉴传统流量监控技术,合理设计局域网络监控系统。

这类设计应用的特点是:通讯流量大、种类繁多、无固定服务端口、特征变化迅速和可控制管理等。

其监控系统应具有的技术功能:TCP/IP 协议,建设网络的基础单元;数据采集和流量测量技术,网络监控管理的必备条件等。

2 计算机网络流量监控的设计与实现2.1 计算机网络流量监控系统设计的技术构架为满足人们日益增长的网络需求,实现快速、高效的网络链接,合理调节资源配置,有效防范病毒传播,进行可控的网络管理,对局域网络流量监控进行设计(如图1)。

由图可知,局域网络流量监控系统是由系统管理、流量采集、实时性能监控、站点流量管理、P2P 流量计算机网络流量监控的设计与实现文/赵韬及分析统计模块组成,它们相互促进,协调管理,共同完成网络流量监控。

利用NETFLOW技术实现网络流量监测

Ja G a I u n—xn i

捆 0 鲁

本 文提 出 了利用 N tl eFo w技 术实现 网络流量检测的可行 方案 , 讨论 了接 收 N tlw流数据 并对流数据 实 e o F 现汇聚的具体 实现 以及如何存储流数据并对其进行检 索和检索的优化方案 。最后提 出了对流数 据查询

流记录 的长度是 固定 的, 于检索。 便

定 的源到 目的端 的单 向的一系列数据包 , 它使用 源和 目的端 点的 I P地址和传输层端 口号 、 协议类 型 、 服务类 型以及输 入 接 口等来标 记网络流。 N tl eFo w的数 据输 出要 求 先在 路 由器和 交换 机 上 定 制

1 引 言

网络流量监测是 网络 管理 和系统 管 理的一 个重 要组成 部分 , 网络流量数据为 网络的运 行和维 护提供 了重要 信息 。 这些数据对 网络 的资源分布 、 容量规划 、 务质量分 析 、 服 错误 监测 与隔离、 安全管理都十分重要 。N tl eF w是 Cso公 司的 o i c 专有技术 ,广泛应 用 于 Cso的路 由器 和交 换 机 中。 由于 i c

端 口(4 5 、 3 3 )协议类型 (7 …等流数据信N tl e o F w流数据的采集 主要 涉及 两个 方面 : 数据 的接 流 收和流数据汇 聚。前者 负责把 N tl eFo w流 数据 U P数 据包 D

接收到缓冲 区; 后者 对流数 据进 行 简单 的预处理 , 以减少流

数据的数量 , 提高 系统性能 。 3 1 接收 N tl . e o F w数据 N tl e o F w数据采集程序 可采 用 双线程 的结 构 : 收数据 接

2 NeFo tlw概 述

基于Netflow的网络服务监测系统

第 3 卷 增刊( 8 I )

20 0 8年 9月

东 南大 学 学 报( 自然科学版)

J R LO O T E S NI R I Y f aua S i c dt n OU NA F S U H A TU VE S T trl ce e io ) N n E i

V l8 o 3 _,

N t o ae ewo ksr ie Smo i r ytm ef w b sdn t r vc nt se l e Qo os

W u Hua Go g J a n i n Zh ngXi o u a ay

( c o l f o ue cec dE g er g S uh at nv ri , aj g2 9 , hn ) S h o o mp tr i e n n i ei , o tesU iesy N ni 0 6C ia C S n a n n t n 1 0 ( yL b rtr f o ue ew r eh oo yo J n s rvn eNaj g 10 6 C i ) Ke a oaoyo C mp tr t okTc n lg f i guPo ic, ni 0 9 , hn N a n2 a

基于IP网络架构实现网络监控系统的设计方案

基于IP网络架构实现网络监控系统的设计方案系统特点与需求1、商品的特殊性珠宝行所陈列的商品一般为价值昂贵的珠宝首饰,销售也以大宗交易为主,使其成为犯罪和纠纷的易发地,监控系统应范围覆盖店铺的每个角落及外围状况,监控画面要求清晰细致,能辨认各种情况和可疑人员脸部细节。

2、全国连锁管理该珠宝行为全国连锁的品牌店铺,管理层希望通过各地分店的监控画面对各个店铺进行管理,协调运作,并监督店铺的管理和店员的服务,使全国分店统一风格,集中管理。

3、减少犯罪率增加安全感通过在店内安装摄像机,能给犯罪分子以威慑,有效减少犯罪率;同时为顾客增加安全感,为店铺树立良好形象。

4、纠纷处理与犯罪调查监控系统应能提供清晰的视频录像,帮助解决纠纷的处理。

针对犯罪事件的调查,也可以通过查看录像帮助公安部门确认疑犯的身份和特征。

系统设计1、基于IP网络架构根据用户的需求,基于纯IP架构的网络监控系统成为。

前端采用网络摄像机,选择不同的型号以满足不同的监控需求,系统架构如图1所示。

图1基于IP网络架构图2、摄像机设置和选型出入口:珠宝行各出入口是监控的重点场合之一,营业时间记录进入和离开店铺的人员,帮助出现意外状况时,可调看录像,辨认进出店铺的可疑人员。

由于店铺内所陈列物品价值昂贵,监控系统在夜间也运行,监视夜间店铺外围状况,记录可能的侵入或破坏事件。

在店铺各出入口安装百万像素红外一体室外型网络摄像机,能提供1280×1024的画面分辨率,使所拍摄画面更易于辨认人脸的细节,内建红外灯让摄像机能在零照度的情况下照常工作;收银台:收银台也是易引发纠纷的地方,另外也需防止店内人员监守自盗。

选用百万像素的网络半球摄像机,提供130万像素高清的画面,外形美观,安装方便。

另外音频功能将声音传回监控中心与摄像机同步记录,除能监视收银情况外,还能在纠纷时提供音视频证明;店内各柜台:选择百万像素网络半球摄像机,配广角镜头,宽画面覆盖每个柜台,使每个柜台珠宝都清晰可见。

IP网络监控方案

监控系统1.系统实现方案1.1.系统方案构成根据客户的实际需求,按照整体监控系统各个组成部分功能的不同,分别分为以下几个方面设计:♦前端设备设计♦传输线路设计♦监控中心设计♦监控存储设计具体采用的措施和实现的功能如下:前端设备设计:摄像机部分是整套数字监控系统的前沿,是整套的系统的“眼睛”,它将采集到的图像通过数字网络传输到后台显示设备上,摄像机的好坏直接影响到整套监控系统的图像质量。

因此,对于前端摄像机,我们采用高清摄像机。

所有摄像机保证整个监控系统后台显示能看到清晰的图像画质,保证监控区域内经过的人能看清人脸,完全满足客户的需求。

传输线路设计:传输部分是系统的图像信号传输通道,对于数字监控系统,所有传输通道采用数字传输方式,以IP网络为主。

对于室内监控点位,以布置网线为主,通过交换机汇聚到中心管理机房。

对于室外距离较远的点位,我们采用光纤传输方式。

监控中心设计:数字监控系统具有随时、随地监控的特点,只要监控网络到达的地方,只要一台电脑即可实现监控。

因此,根据客户需求,我们将在一些特定办公区域设置监控点位,同时,根据不同的身份、不同的监控需求,给予不同的监控权限。

监控存储设计:存储是保存监控数据的最重要手段,对于枪械馆的监控系统的监控存储,我们采用专业的存储监控硬盘,将前端的图像信号通过网络保存NVR 里,这样做到录像回放出来的图像也是高清画质,有利于做到事后取证。

同时,我们将根据客户需要来保存相应的天数。

系统结构拓扑图⑴、基本功能A 实时监控功能B 历史资料检索功能C 技防管理功能D 多功能回放功能E 报警事件联动功能F 系统接入模块G 流媒体转发管理模块⑵、其他功能A 用户管理提供用户组管理模式,采用区域化管理,每个区域可设置一个或几个用户组,每个用户组权限包括视频浏览权限、回放权限、控制权限、录像权限、数字矩阵权限和参数设置权限,通过区域化管理为访问用户分配不同的可用资源,支持多级用户权限,高优先级用户抢占低优先级用户,提供添加和删除用户,修改用户基本信息等功能,为用户提供可视化操作。

基于NetFlow流量行为分析的网络异常检测

基于NetFlow流量行为分析的网络异常检测随着网络攻击方式和手段的不断升级与进化,保障网络环境和网络安全已成为当今网络世界中非常重要的一个议题。

在网络安全领域中,网络异常检测技术是一项非常重要的技术。

它能够在网络中检测到各种异常活动,提供更加安全的网络环境,保护网络资源和用户隐私。

其中,基于NetFlow流量行为分析的网络异常检测技术成为了一种非常有效的检测方法。

NetFlow是一种广泛使用的网络数据采集技术,它能够实时采集和分析网络流量数据,为网络管理员提供网络性能和安全问题的详细信息。

NetFlow采集到的数据中包括源IP地址、目的IP地址、源端口、目的端口、协议类型和数据包大小等信息,这些信息能够反映出网络流量和网络连接的实时情况。

基于NetFlow流量行为分析的网络异常检测技术通过对流量数据进行分析,识别各种恶意活动或异常行为,从而提高网络安全性。

具体来说,这种技术主要通过以下步骤实现:第一步,收集NetFlow数据。

该技术会收集并存储网络数据流量的所有信息,这些信息包括源IP地址、传输协议、数据包大小、数据流方向等。

第二步,数据处理。

该技术会将NetFlow数据进行预处理,以便检测网络中可能存在的异常事件。

这个过程通常包括数据清洗、数据筛选、数据转换和数据聚合等操作。

第三步,异常检测。

经过数据处理之后,就会进入到异常检测的阶段。

对于每一个网络连接或流量数据,基于NetFlow流量行为分析的网络异常检测技术会对其进行大量的特征提取和分析,以便判断它是否是正常的网络流量还是恶意活动。

第四步,告警和反应。

如果发现某个连接或流量数据异常,该技术会发出相应的告警信息,以便网络管理员能够采取必要的反应措施,保障网络安全。

综上所述,基于NetFlow流量行为分析的网络异常检测技术在网络安全领域中非常有价值。

它能够检测到各种网络异常活动,从而保护网络资源和用户隐私。

该技术将会在未来发挥更加重要的作用,促进网络安全的发展成熟。

netflow使用技巧

netflow使用技巧NetFlow是一种网络流量监控和分析工具,它可以帮助管理员了解网络中的流量模式以及检测潜在的安全威胁。

以下是一些使用NetFlow的技巧和建议。

1. 配置正确的Flow记录:在启用NetFlow之前,确保正确配置Flow记录。

Flow记录可以包括源IP地址,目标IP地址,源端口,目标端口,传输协议等信息。

根据网络的具体需求,进行灵活的配置。

2. 监控带宽使用率:通过分析NetFlow数据,可以了解网络的实际带宽使用情况。

管理员可以了解哪些应用或设备占用了大量的带宽资源,从而进行合理的带宽分配和优化。

3. 检测DDoS攻击:NetFlow可以检测和识别潜在的DDoS攻击。

通过监测流量模式的异常变化,管理员可以及时采取措施,阻止攻击并保证网络的正常运行。

4. 发现网络访问模式:通过分析NetFlow数据,可以了解哪些用户访问了哪些网站,下载了哪些文件等。

这些信息对于优化网络策略、监测不当使用以及防止信息泄漏等方面都非常有用。

5. 帮助网络规划和优化:NetFlow可以提供详细的网络流量统计和分析报告。

根据这些报告,管理员可以了解每个网络节点的流量情况,帮助进行网络规划和拓扑优化,提高网络的性能和可靠性。

6. 检测安全事件和异常行为:通过定期分析NetFlow数据,可以及时发现可能存在的安全风险和异常行为,例如恶意软件感染、未经授权的访问等。

及时采取相应的安全措施,提高网络的安全性。

7. 实时监控网络流量:使用支持实时流量分析的NetFlow工具,管理员可以实时监控网络中的流量情况。

这对于快速应对网络故障、识别网络拥塞、监测恶意攻击等都非常有帮助。

8. 与其他安全工具结合使用:NetFlow可以与其他安全工具(如入侵检测系统、防火墙等)结合使用,进一步提高网络的安全性和防御能力。

通过分析NetFlow数据,可以帮助检测和识别潜在的安全威胁。

9. 学习网络行为和趋势:通过长期收集和分析NetFlow数据,管理员可以了解网络的行为模式和趋势变化。

基于NetFlow的流量分析监测系统的设计和实现

本文研 究 了一个 基于 N e t F l o w技 术 的流量 分析 监 要 有 N e t F l o w V e r s i o n V1 , V 5 , V 7 , V 9等 版 本 , 其 中

测 系统 , 系统 通 过采集 网络数 据 来监 测 分析 网络 的流 N e t F l o w V e r s i o n 5是 常见 的 N e t F l o w数 据 格式 ,其 具 量, 通 过 对 其 进 行统 计 和 计 算 , 从 而 得 到 网络 及 其 主 体格式 如 下 ( 见 图 1说 明) 。

…

…

…

一

…

…

…

~

~

雩

… …

基于 N e t F I o w的流量分析监测 系统 的设计和 实现

王 晓 坚

( 中邮科通信技术股份有限公 司 福建 福 州 3 5 0 0 0 1 )

【 摘 要】 本文通过对 目 前几种主流的流量数据采集技术的分析和比较 , 设计 了一个基于 N e t F l o w

采集 工作 站采 用 L I N U X 操作 系 统 ,使 用第 三 方

实现, 是业 务 的代 理和 整合 层 ; 数 据 管理 是第 三 层 , 主 工 具 F l o w — t o o l s 做为前 置 处理工 具 ,对采 集 到 的原始

基于Netflow的局域网流量异常检测系统的设计与实现

2016年第21期信息与电脑China Computer&Communication网络与通信技术基于Netflow 的局域网流量异常检测系统的设计与实现王 珣(陕西学前师范学院,陕西 西安 710000)摘 要:TCP /IP 协议的开放性和简单性使得互联网成为一种高度异构、开放的复杂系统,目前网络应用的多样性、网络结构的复杂性等都给网络管理带来了巨大挑战。

笔者在对网络中病毒感染、异常流量、设备缺点进行剖析的基础上,进一步提出了一种异常检查体系,该体系能够检查异常流量的监测网络,并进行辨认,能够帮助调整网络。

关键词:数据挖掘;网络异常检测;Netflow中图分类号:TP393.08 文献标识码:A 文章编号:1003-9767(2016)21-186-03异常流量通常是指在网络上承载的非运营商或者最终用户所期望的各种流量,包括DoS (拒绝服务攻击)/DDoS (分布式拒绝服务攻击)、蠕虫/病毒、垃圾邮件、P2P 应用、非法VoIP 等。

异常流量对于不同的用户意义不同,对于普通用户来说,网络侵略、垃圾邮件、病毒和蠕虫等为异常流量;对供给互联网效能的供给商来讲,包含异常流量的范围更为广泛,只要能够影响网络性能的流量都被认为是网络异常流量,包含乱用网络带宽的P2P 应用程序,引起业务流失的非法VoIP 、DoS/DDoS 侵略流量、蠕虫/病毒爆发和猝发性社会事件引发的异常流量等。

1 基于Netflow的局域网流量异常检测系统的设计与实现异常检查是根据网络流量特征向量分层划分来完成的。

流量特性分为两个层次:基本特性集合和组合特性集合。

其中基本特性集合是及时从网络流量中提取的一些网络流量的基本特性数据,如流量的大小、包长的信息、协议的信息、端口流量的信息、TCP 标志位的信息等。

这些基本特性比较细致地描述了网络流量的运行状态[1]。

数据采集器在解码和处理接收到的NetFlow 数据包写入数据库记载的构成;规则数据库模块、数据剖析与处理模块、流量监控构成正常的数据包或报警数据包回来页面显现异常流量;处理基地控制模块由上抉择方案人员流或数据的根底网络处理监控流程需求指定详细的查询;主机数据库和网络数据库模块可把数据库中的数据进行自动备份保存以及流量数据进行各种类型的统计。

利用思科Netflow技术进行IP网流量和流向分析--深入浅出的巨牛的Netflow资料!!

利用Cisco Netflow技术进行IP网流量和流向分析IP网流量管理面临的挑战随着宽带互联网在中国的迅速发展,中国各大电信运营商的网络规模都在不断扩张且网络结构日渐复杂。

为了更好地服务企业客户,及时了解自身网络的负载状况和重要业务的带宽占用率;准确计量国际国内运营商间、骨干网/城域网间通信流量和业务类型;正确规划和评估网络扩容、升级等目的,电信运营商需要能对网络和其承载的各类业务进行及时、准确的流量和流向分析。

国内电信运营商当前的网络流量管理现状是,绝大多数企业的运维部门还都没有建设一套能够完全满足上述管理需求的网络及业务流量和流向分析系统。

大部分网管系统还只是采用一些通用型的网络链路使用率监视软件,如MRTG,利用SNMP协议对网络的重点链路和互联点进行简单的端口级流量监视和统计;或采用在网络中部分重点POP点加装RMON探针的方式,利用RMON I/II协议对网络中部分端口进行网络流量和上层业务流量的监视和采集。

但是上述两种被普遍采用的网络流量分析系统都有其显著的技术局限性。

∙利用SNMP协议能够对被监视的各个网络端口进出的数据包数和字节数进行采集,但采集到的流量信息较为粗糙,不但包括网络层的客户业务流量信息,还包括链路层的数据帧包头,Hello数据包,出错后重新传送的数据包等流量信息。

而且SNMP协议还无法区分网络层数据流量中各种不同类型客户业务在总流量中的分布状况,也无法对进出的流量进行流向分析。

∙利用RMON协议对运营商网络进行流量和流向管理可以部分弥补SNMP协议的技术局限性,如可以对业务流量进行统计,但同时也暴露出新的技术局限性。

首先,由于RMON协议需要对网络上传送的每个数据帧进行采集和分析,会耗用大量的CPU资源因而不可能由网络设备本身实现,需要额外购买和安装内置式或外置式的RMON探针。

市场上现有的RMON探针处理能力也有限制,还不能支持监控端口速率超过1Gbps的网络端口。

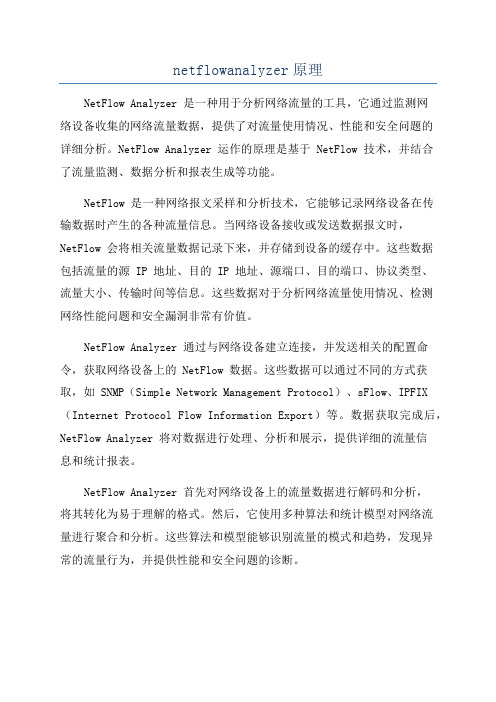

netflowanalyzer原理

netflowanalyzer原理NetFlow Analyzer 是一种用于分析网络流量的工具,它通过监测网络设备收集的网络流量数据,提供了对流量使用情况、性能和安全问题的详细分析。

NetFlow Analyzer 运作的原理是基于 NetFlow 技术,并结合了流量监测、数据分析和报表生成等功能。

NetFlow 是一种网络报文采样和分析技术,它能够记录网络设备在传输数据时产生的各种流量信息。

当网络设备接收或发送数据报文时,NetFlow 会将相关流量数据记录下来,并存储到设备的缓存中。

这些数据包括流量的源 IP 地址、目的 IP 地址、源端口、目的端口、协议类型、流量大小、传输时间等信息。

这些数据对于分析网络流量使用情况、检测网络性能问题和安全漏洞非常有价值。

NetFlow Analyzer 通过与网络设备建立连接,并发送相关的配置命令,获取网络设备上的 NetFlow 数据。

这些数据可以通过不同的方式获取,如 SNMP(Simple Network Management Protocol)、sFlow、IPFIX (Internet Protocol Flow Information Export)等。

数据获取完成后,NetFlow Analyzer 将对数据进行处理、分析和展示,提供详细的流量信息和统计报表。

NetFlow Analyzer 首先对网络设备上的流量数据进行解码和分析,将其转化为易于理解的格式。

然后,它使用多种算法和统计模型对网络流量进行聚合和分析。

这些算法和模型能够识别流量的模式和趋势,发现异常的流量行为,并提供性能和安全问题的诊断。

NetFlow Analyzer 还提供了警报功能,可以根据用户定义的规则和阈值触发警报。

比如,当流量超过一定阈值、一些应用程序的性能下降或网络设备出现异常行为时,系统可以发送警报通知管理员。

总结起来,NetFlow Analyzer 运作的原理是通过获取网络设备上的流量数据并进行解码和分析,然后生成详细的报表和图表以展示流量使用情况、性能和安全问题。

基于Netflow的网络异常流量发现的研究与实现的开题报告

基于Netflow的网络异常流量发现的研究与实现的开题报告一、选题背景与意义随着计算机网络技术的发展,网络规模不断扩大,网络流量也随之增加。

但是,网络中存在着各种异常流量,如恶意攻击流量、网络访问异常等,这些异常流量对网络安全和稳定运行都带来威胁。

因此,如何在网络中发现和识别异常流量成为了当前的研究热点之一。

Netflow是一种网络流量统计和分析技术,在网络中广泛使用。

它可以记录网络中每个数据包的源地址、目的地址、协议类型等信息,同时还包括每个数据包的流量大小、传输时间等细节信息。

通过对Netflow数据的综合分析,可以有效地发现和识别网络中存在的异常流量。

因此,本文将研究基于Netflow的网络异常流量发现,提出一种有效的异常流量发现算法,并将其实现在网络环境中,实现网络安全的预防和保护。

二、研究内容和目标本文的研究内容主要包括以下几个方面:1. Netflow数据的获取和分析:在网络中获取和分析Netflow数据,包括网络拓扑结构的建立、网络流量的监测和分析等。

2. 异常流量的分类和特征提取:通过对Netflow数据进行分析,将网络中的流量分为正常流量和异常流量,并对异常流量进行特征提取。

常见的异常流量包括DDoS、SYN Flood等。

3. 异常流量检测算法的设计和实现:针对不同类型的异常流量,设计和实现不同的检测算法。

常见的检测算法包括规则匹配、机器学习等。

4. 系统实现与性能评估:基于实验环境搭建,实现所设计的异常流量检测系统,并对其进行性能评估。

评估指标包括检测率、误报率等。

通过以上几个方面的研究,本文的研究目标是设计和实现一种基于Netflow的网络异常流量检测系统,实现对网络中异常流量的快速识别和处理,提高网络的安全性和稳定性。

三、研究方法和技术路线本文的研究方法主要包括:1. 理论研究:对现有的异常流量检测算法进行综合分析,探究其优缺点和适用范围。

2. 算法设计:根据实际需求和网络情况,设计一种基于Netflow的异常流量检测算法。

基于IP的网络状态实时监测系统的设计与实现

基于IP的网络状态实时监测系统的设计与实现

鲁礼炳

【期刊名称】《电脑编程技巧与维护》

【年(卷),期】2003(000)011

【摘要】随着计算机网络的发展,如何对网络进行监测,特别是对业务专线的实时检测成为网管者最关心的问题之一.实时监测可以自动及时发现问题,避免业务专线长时间中断.本文介绍一种在Delphi环境下实现通用的网络实时监测系统的方法,同时还提供了有关静态调用动态链接库和数据库编程技巧等.

【总页数】3页(P66-68)

【作者】鲁礼炳

【作者单位】无

【正文语种】中文

【中图分类】TP31

【相关文献】

1.基于NetFlow的IP网络状态监测系统的设计与实现 [J], 靳娜

2.基于NetFlow的IP网络状态监测系统的设计与实现 [J], 何丰;靳娜

3.基于日志分析的大型医疗设备远程实时监测系统的设计与实现 [J], 朱伟;严郁;方舸;刘健;于宁;李永刚

4.基于OWDP的IP网络性能实时监测系统设计与实现 [J], 葛林辉;曹阳;刘翀;付建明

5.基于WebSocket技术无线频谱大数据实时监测系统设计与实现 [J], 高锐;闫光辉;罗浩;严天峰

因版权原因,仅展示原文概要,查看原文内容请购买。

基于IP层网络流量检测系统的设计

5)设置过滤器 int pcap_setfilter(pcap_t* p ,struct bpf _program* fp ) 指定一个过滤程序。fp参数是bpf_pr ogram结构指针,通常取自pcap_co mpile()函数调用。出错时返回-1;成 功时返回0。抓取下一个数据包。 6)捕获数据包 int pcap_dispatch(pcap_t* p ,int cnt,pcap_handler callback,u_char* user) 捕获并处理数据包。cnt参数指定函数返回R所处理数据包的最大值。cnt=-1表示在一个缓冲区中处理所有的数据 包。cnt=0表示处理所有数据包,直到产生以下错误之一:读取到EOF;超时读取。callback参数指定一个带有三 个参数的回调函数,这二个参数为:一个从pcap_dispatch()函数传递过来的u-char指针,一个pcap_pkthdr结 构的指针,和一个数据包大小的u_char指针。如果成功则返回读取到的字节数。读取到EOF时则返回零值。出错时 则返回-1,此时可调用pcap_perror()或pcap_geterr()函数获取错误消息。 int pcap_loop(pcap_t* p ,int cnt,pcap_handler callback,u_char* user) 功能基本与pcap_dispatch()函数相同,只不过此函数在cnt个数据包被处理或出现错误时才返回,但读取超时不 会返回。而如果为pcap_open_live()函数指定了一个非零值的超时设置,然后调用pcap_dispatch()函数,则当 超时发生时pcap_dispatch()函数会返回。cnt参数为负值时pcap_loop()函数将始终循环运行,除非出现错误。 u-char* pcap_next(pcap_t* p ,struct pcap_pkthdr *h) 返回指向下一个数据包的u_char指针。 7)关闭设备 void pcap_close(pcap_t* p) 关闭pcap参数相应的文件,并释放资源。 8)辅助函数 FILE* pcap file(pcap_t* p) 返回被打开文件的文件名。 int pcap_fileno(pcap_t* p) 返回被打开文件的文件描述字号码。

基于NetFlow的IP网络状态监测系统的设计与实现

基于NetFlow的IP网络状态监测系统的设计与实现

何丰;靳娜

【期刊名称】《通信技术》

【年(卷),期】2007(040)008

【摘要】文中首先对网络状态监测技术进行了详细的介绍.然后具体讲了一种网络状态监测工具NetFlow技术.根据这些理论,作者设计了一个基于NetFlow技术的IP网络监测系统,并给出了该系统的设计框图及详细的模块功能分析.

【总页数】3页(P34-36)

【作者】何丰;靳娜

【作者单位】重庆邮电大学,通信与信息工程学院,重庆,400065;重庆邮电大学,通信与信息工程学院,重庆,400065

【正文语种】中文

【中图分类】TP917

【相关文献】

1.用NetFlow技术进行大型IP网络流量统计分析 [J], 徐绍岽

2.基于NetFlow的IP网络状态监测系统的设计与实现 [J], 靳娜

3.基于NetFlow的流量统计系统的设计与实现 [J], 曹建业;董永吉;冶晓隆;龚莉萍

4.基于NetFlow的蠕虫病毒监控系统设计与实现 [J], 汪精明;赵晓峰;王平水

5.基于Netflow的局域网流量异常检测系统的设计与实现 [J], 王珣

因版权原因,仅展示原文概要,查看原文内容请购买。

基于NetFlow的IP网络状态监测系统的设计与实现

基于NetFlow的IP网络状态监测系统的设计与实现 2008年06月05日-关键字:双绞线分类数据采集仪NetFlow 智能综合布线综合布线技术高性能线缆内容摘要:本文对网络状态监测技术进行了详细的介绍,具体讲述了一种网络状态监测工具NetFlow技术。

根据这些理论,作者设计了一个基于NetFlow技术的IP网络监测系统。

本文对该系统的设计框图及详细的模块功能做了分析,并给出了部分实际网络中监测得到的数据。

随着IP网的普及和壮大,IP业务得到了迅速的发展。

然而,由于IP协议固有的无连接特性和“尽力而为”的服务原则,使得当前基于IP的互联网无法向用户提供有效的服务质量(QoS),也不能实现网络资源的有效监控和管理。

所以,IP业务就非常需要对整个网络进行监测,得到网络性能和服务质量参数,从而合理规划网络,为IP语音服务提供服务质量保障。

这样,对IP网络性能的监控就成了管理IP网络的重要内容。

目前,存在的网络监测工具主要有:MRTG、SnifferPortable、ROMIIProbe、NetDetector和NetFlow等。

其中,NetFlow 成本最低,实施最方便,而且不受速率的限制,是IP网络监测的发展方向。

一、网络状态监测技术网络状态监测是网络管理和系统管理的一个重要组成部分,网络状态数据为网络的运行和维护提供了重要信息。

这些数据对网络的资源分布、容量规划、服务质量分析、错误监测与隔离、安全管理都十分重要。

网络状态监测包括两部分内容:网络流量的采集和网络数据的分析。

一般的工具均同时具备这两个功能。

1.网络流量的分类网络流量按照其包含信息内容的不同可以分为以下四类:(1)网络节点端口流量指的是网络节点设备端口流入和流出的数据包的信息统计。

包括数据包的个数、字节数、包大小分布、丢包数等多种统计信息。

(2)端到端的IP流量指的是在网络层从一个源到一个目的IP包的统计信息。

相对于网络节点端口流量而言,端到端的IP流量包含了更为丰富的信息,通过对其分析,可以了解到网络中的用户都访问了哪些目的网络,是网络分析、规划、设计和优化的重要依据。

基于NetFlowAnalyzer网络流量监控分析软件设计

基于NetFlow Analyzer网络流量监控分析软件设计发布时间:2023-01-17T02:30:40.780Z 来源:《中国科技信息》2022年18期作者:沈建标倪一苇[导读] 随着科技的进步,技术的更新,园区网和IDC网络发展呈现了爆炸式增长沈建标倪一苇浙江经贸职业技术学院摘要随着科技的进步,技术的更新,园区网和IDC网络发展呈现了爆炸式增长。

服务器接入速率从1Gb/s到10Gb/s发展至现在的25Gb/s,新业务层出不穷,而且仍在不断往前迭代。

对网络的运维造成了很大的冲击,网络攻击,病毒,恶意软件等紧随而来,网络安全问题变的越来越严重,网络运维问题变得越来越困难。

随之而来的网络设备的数据和产生log日志数据呈现出指数式的增长,不足的是目前的技术越来难以支撑网络流量实现快速,精细,多维度的分析。

当前需要一套完整的,全新的,可视化的方案解决当前的存在的不足。

本设计方案使用图形化界面以不同图形方式展示各种网络流量,用于帮助网络工程师更方便快捷全面的掌握网络中的异常流量及异常流量发生的时间,以便于管理人员实时准确的掌握网络业务和协议的大小及类型。

关键词:B/S结构;NetFlow;NFDUMP;Django;Python;数据可视化第1章绪论1.1 NetFlow产生的背景和意义随着互联网越来越高速的发展,为客户业务提供了更高速的带宽,支撑着越来越多流量和应用部署。

传统的网络排障和监控方式如Wireshark、SNMP、QOS流通等越来越无法满足客户的需求。

由于现有工具对流量监管和统计的不灵活,定位故障速度慢,专用流量分析设备价格高等原因,不能对网络流量更精细的分析,需要一套更完整的网络流量监管系统更好的服务于网络流量分析。

为了更好的解决日常网络运维中存在的问题,NetFlow技术应运而生。

像SNMP协议一样,NetFlow技术也是一种根据网络流量信息分类统计分析的技术,且优于SNMP协议实现了很多额外的功能。

基于Flow的IP QoS流量分析系统设计与实现的开题报告

基于Flow的IP QoS流量分析系统设计与实现的开题报告一、研究背景在当今互联网的大数据时代,网络流量呈现出快速增长的趋势。

大量的网络流量既给网络提供了更广阔的空间,也给网络带来了压力和安全威胁。

为了解决这些问题,网络质量服务(QoS)成为了网络管理和优化中至关重要的一部分。

QoS可以保证网络运行在最佳状态下,使得网络能够满足各种不同应用的需求,不同应用之间的互动更加流畅、高效。

为了利用QoS技术提升网络质量,需要深入了解网络流量的特点和分布情况。

基于Flow的IP QoS流量分析系统通过长时间存储网络传输层信息,分析流量构成,结合端口、用户、应用等信息,进行分类、分析、优化与管理,掌握网络的动态变化情况,为网络运维管理提供科学的依据,对于网络流量分析和QoS的优化具有重要意义。

二、研究内容本课题将研究设计一种基于Flow的IP QoS流量分析系统,并实现其关键技术和功能,包括:1.流量抓取和存储:通过抓取网络传输层数据流,进行数据流分析和处理,存储长时间的网络流量数据;2.流量分类和统计:通过对存储的网络流量数据进行分类和统计,分析网络流量的分布情况,并识别出高负载和异常流量;3.流量优化和管理:根据流量统计,对网络进行路由控制、负载均衡、带宽控制等优化策略,实现提高网络QoS、提升网络带宽利用率的目的;4.用户应用调优:通过深入分析网络流量的构成和特点,对不同用户和应用的数据流进行监控和调优,提升特定应用服务的质量。

三、研究成果本项目的最终成果是实现一种基于Flow的IP QoS流量分析系统,并达到以下效果:1.能够实现对网络流量的捕获、分析和监控;2.能够实现流量统计和分析,识别出高负载和异常流量;3.能够实现基于流量优化和管理,实现网络质量的提升和带宽利用率的提高;4.能够实现特定用户和应用的数据流优化和调整。

四、研究方案本研究计划采用以下步骤完成:1. 总体规划:确定系统功能、技术方案和实现方式,设计系统架构和数据结构;2. 技术调研:对现有的相关技术和系统进行调研,包括数据流抓取、存储、分类和管理等技术,根据实际情况选择合适的技术;3. 系统实现:建立流量抓取和存储模块、流量分类和统计模块、流量优化和管理模块、用户应用调优模块等模块,实现系统关键技术和功能;4. 系统测试:对系统进行功能和性能测试,优化各模块和算法,保证系统的稳定性和可靠性。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

随着IP网的普及和壮大,IP业务得到了迅速的发展。

然而,由于IP协议固有的无连接特性和“尽力而为”的服务原则,使得当前基于IP的互联网无法向用户提供有效的服务质量(QoS),也不能实现网络资源的有效监控和管理。

所以,IP业务就非常需要对整个网络进行监测,得到网络性能和服务质量参数,从而合理规划网络,为IP 语音服务提供服务质量保障。

这样,对IP网络性能的监控就成了管理IP网络的重要内容。

目前,存在的网络监测工具主要有:MRTG、SnifferPortable、ROMIIProbe、NetDetector和NetFlow等。

其中,NetFlow成本最低,实施最方便,而且不受速率的限制,是IP网络监测的发展方向。

一、网络状态监测技术网络状态监测是网络管理和系统管理的一个重要组成部分,网络状态数据为网络的运行和维护提供了重要信息。

这些数据对网络的资源分布、容量规划、服务质量分析、错误监测与隔离、安全管理都十分重要。

网络状态监测包括两部分内容:网络流量的采集和网络数据的分析。

一般的工具均同时具备这两个功能。

1.网络流量的分类网络流量按照其包含信息内容的不同可以分为以下四类:(1)网络节点端口流量指的是网络节点设备端口流入和流出的数据包的信息统计。

包括数据包的个数、字节数、包大小分布、丢包数等多种统计信息。

(2)端到端的IP流量指的是在网络层从一个源到一个目的IP 包的统计信息。

相对于网络节点端口流量而言,端到端的IP流量包含了更为丰富的信息,通过对其分析,可以了解到网络中的用户都访问了哪些目的网络,是网络分析、规划、设计和优化的重要依据。

(3)业务层流量它除了包含端到端IP流量的信息之外,还包含了第四层(TCP层)的端口信息。

显而易见,它包含了应用服务的种类信息,利用这些信息可以做更详细的分析。

(4)完整的用户业务数据它对于安全、性能等方面的分析非常有效。

例如,捕捉黑客的来访数据包,可以制止某些犯罪行为,搜集重要的证据。

FLOW交换技术NetFlow技术是基于网流而发展起来的。

所谓网流,就是在高速数据交换过程中,一定时间段内,给定的源端(Source end Point)和目的端(Destination end Point)所发生的具有相同属性的连续的数据包的集合。

网流端点可以由IP地址来定义,也可以由传输层的应用端口号来定义,同样,也可以利用IP协议、业务类型(ToS)及输入接口等来标识网流。

也就是说,只有在一定时间段内发生,且具有相同属性的连续的数据包才形成一条网流。

例如,1min内,从地址为192.168.1.1的主机通过FTP向地址为192.168.2.1的主机上传输了一个文件,则可以把这样一个过程中所发生的包定义为从192.168.1.1到192.168.2.1的一个网流。

正常情况下,路由器进行包转发时,对流入的每个包(Packet)都进行路由、安全、服务的处理。

而NetFlow 交换技术仅对一个网流的第1个包进行处理。

第1个包的信息记录在缓冲器中,其他包则由一个单独的高效的进程进行转发,同时进行相应数据统计。

NetFlow数据格式有多个版本。

目前的最新版本是版本9。

但是常用的是版本1和版本5。

NetFlow数据报采用UDP协议发送,因此,有可能在传输过程中丢失,这样就在版本5中增加了信息流的顺序号。

通过检查信息流的顺序号可以了解NetFlow数据报是否丢失。

另外,版本5中还增加了边界网关协议(BGP-Border Gateway Protocol)的自治系统(AS)信息。

一个NetFlow数据报由一个报头和1-30个流记录组成。

NetFlow数据报的报头和流记录的格式分别列于表1和表2。

表1NetFlow版本5报头格式表2NetFlow版本5流记录格式路由器送出的数据,通过2种方式进行采集。

(1)利用数据采集软件(如Cisco NetFlow Collector)进行采集并存储到服务器上,以便利用各种数据分析工具进一步处理。

以NFC2.0采集的网络流量数据为例,61.181.85.122|222.32.104.193|4837|0|23|3|1216|1128|17|2|261|1。

数据中各字段的含义为:源地址|目的地址|源自治域|目的自治域|流入接口号|流出接口号|源端口|目的端口|协议类型|包数量|字节数|流数量。

由此,可以清楚了解这一网流的具体信息:源地址为61.181.85.122,目的地址为222.32.104.193,源地址属于AS4837,目的地址属于我方网络;网流从我方网关路由器的23号端口流入,3号端口流出,路由器的端口号可以通过读取设备MIB库获取,设备的物理端口与MIB库中的端口对应;网流的源端口为1216,目的端口为1128,属于TCP协议。

分析端口类型,可以判断网流的业务类型,比如常用的WWW 服务,采用的端口为80或8080端口等,进而判断是否属于正常流量等等。

这样,可以了解网流的具体信息,分析多条数据,对整个出口乃至整个网络的数据情况进行准确分析。

(2)直接在路由器上查看,常用于异常流量的采集及处理。

表3列出从CiscoGSR路由器采集数据的实例。

表3CiscoGSR路由器数据分析这些数据,可以得知当前设备的数转发情况:数据流从Gi1/2端口流入,Gi4/0/1及Gi3/0/0流出,属于UDP协议;源地址、目的地址与前一种采集方式一致;源端口、目的端口的统计与前一种采集方式不同,采用16进制。

这种采集方式,无法直接采集源、目的自治域,不适于进行长时间的网间统计分析,但适于实时流量的分析,尤其适于处理异常流量。

二、基于NetFlow的监测系统的设计1.系统的整体框架我们做了一套基于NetFlow的IP网络状态监测系统。

图1示出该系统的整体结构图。

系统通过基于NetFlow的Cisco路由器采集到数据,暂时存放在采集器中。

其处理方法为:在超时时间内,将流中的数据报文按照一定的聚类规则汇聚形成原始数据置于缓存中,超时时间到达或者缓存充满时,这些数据按一定的格式集中发送到数据库服务器。

然后,就是把数据库服务器中的数据根据需要发送给统计分析模块,由统计分析模块对其进行统计分析,实现各种需要的功能。

下面具体分析每个功能模块的功能并给出部分实现结果。

图1系统整体结构图2.数据采集模块数据采集模块是整个系统的基础,它主要实现从路由器上采集数据的功能。

具备NetFlow功能的路由器对经过的每一个IP数据包进行解包,生成并维护相关数据库(内容包括经过该设备的每一条动态数据流),定期以UDP数据包的形式发送给数据库服务器。

数据报文都是由一个头标信息、一个或多个信息流记录构成。

通常情况下,数据库服务器会分配一个足够大的缓冲区,以便数据报文到来时,可以容纳下最大的数据。

此外,它使用头标信息中的版本信息来决定如何理解这些数据报文。

头标信息中的第二个字段是数据报文中记录的个数,可以用它来对记录进行索引检索。

通过NetFlow可以采集到的流量信息主要包括:源IP地址、目标IP地址、源TCP/UDP端口、目标TCP/UDP端口、流量字节统计、流量开始时间、流量结束时间、源自治域(AS)和目标自治域等。

表4和表5列出实际网络中某一路由器上采集到的数据。

数据格式参照表1和表2。

表4表5由表中可以看出,采集器能够采集到详细的流量信息,为统计分析模块提供足够的数据,以满足不同的功能需要。

3.数据集中入库模块数据集中入库模块首先将各NFC(NetFlow Collector)采集到的数据集中并统计保存在指定的数据库中。

该模块要保证数据存储和读取的效率。

在数据入库时,首先应该估计数据的规模,选择适当的DBMS,考虑数据量比较大和实现效率两个方面的情况,该系统采用Oracle9i。

另外,针对不同的需要制定不同的数据库结构。

比如可以根据流量表TrafficTable、协议统计表ProtocolTable等。

4.统计分析模块统计分析模块即功能实现模块,主要用来读取数据集中入库模块中产生的数据,并进行统计分析实现需要的各种功能。

(1)流量监测功能主要通过NetFlow采集器采集到的流量数据,实时地了解网络的最新运行状况,根据这些数据来对网络结构不合理的地方进行调整;针对网络不同接点数据流量的大小对该接点的带宽等参数进行适当的调整;对网络中的恶意流量进行监控和报警,如病毒信息等。

(2)网络拓扑监测主要是通过对NetFlow中传输记录的实时统计,发现网络中各个网络传输点,从而动态获得网络的整体拓扑结构。

动态构造网络拓扑图就是指自动发现并用图形化的方式直观、形象地表示出整个网络系统的各个子网甚至子网内部各种网络设备之间的互连关系,其中,最基本用意是用图标表示出网络系统中各个子网、路由器,以及用连线表示它们之间的连接关系。

(3)网络业务识别为了对网络进行更好的管理,从而可以根据不同的需求分配不同级别的带宽,我们需要能够识别网络中不同用户的网络业务。

另外,可以统计不同类型业务使用网络资源的情况,比如对于实时要求比较高的业务如语音、视频业务,可以优先传送等。

对于企业来说,为了保证正常业务的具有足够的带宽,需要限制员工进行娱乐下载,如P2P业务方面所使用的带宽。

可以从不同的方面进行网络业务识别。

目前,所研究的网络业务识别技术主要从以下几个方面出发:业务端口特征、业务带宽流量特征、业务传输层协议特征和数据包净荷中特征字符串特征等。

这里主要讨论利用NetFlow进行网络业务监测识别,从NetFlow数据元的字段元素出发,可通过上述四种方法中的前三种实现业务监测识别。

a)端口特征针对从NetFlow中提取Port字段可以从一定程度上识别网络用户的业务使用情况,比如一般21为FTP传送,23为Telnet 等。

b)业务带宽流量特征可以通过对NetFlow中某个用户和其他用户进行的数据传输记录的统计,观察该用户业务所使用的带宽流量特征,从而针对一些具有明显流量特征的业务进行识别。

c)业务传输层协议特征可以通过提取并统计NetFlow中Protocol字段,分析数据传输使用的传输层协议,从而确定网络业务,如FTP、HTTP、TCP、UDP等。

(4)网络性能监测可以对网络当前运行状况有一个整体的把握,网络性能监测主要包括对网络带宽使用情况、网络吞吐量he语音时延等参数的监测。

针对NetFlow,我们主要考虑网络吞吐量和数据传输时延的监测。

a)吞吐量通过对NetFlow中数据传输记录的实时累积统计,并除以统计时间间隔,可以实时统计网络当前的吞吐量,从而可以确定网络当前的负载程度,并可以针对性地确定网络服务质量安全门限,当网络吞吐量过高时可以给出一定的告警提示,以使管理人员适时采取网络流量分配措施。