斯坦福密码课程11.6-pubkey-trapdoor

塔西罗陷阱的名词解释

塔西罗陷阱的名词解释在心理学中,有一种人际关系称之为塔西罗陷阱。

所谓的塔西罗陷阱,是指一种人际关系。

你可以说它是一种恶性循环,也可以说它是一种良性循环,因为从本质上看,当我们选择了什么样的思维方式时,就意味着放弃或接受另外某些固定化模式。

而很多无奈和不得已又正恰好证明两者存在统计概率相等且具备内在必然联系!下面小编分享给大家塔西罗陷阱的名词解释及英文版!希望能够帮到大家哦~ 1、塔西罗陷阱是一种以退为进的策略:“蛇即将蜕皮”这句古老谚语被演绎成一张诡秘莫测却诱惑至深的魔鬼网络—在各种暗示鼓动和制造的假象影响下,圈套周围那些警觉敏感并富同情心的猎物纷拥向前…2、它其实是三合(塔)制约术,通过这类形状规则排列紧密但却没有真正封闭死角的标准四边体棋盘格子群间横竖交叉处贯穿直线短连结构组成的棋盘阵来达到控制人的目的。

如果你把自己锁定在塔型里的任何一种,那么你必须破除棋盘上的封锁,才能逃离“陷阱”。

陷阱中的人对于对方的谈话往往会做出积极的反应。

如果他对自己说的话作出反应,而且还变得更加精神振奋,那么他可能就是在引诱他的敌人上钩。

在《你在他的塔西罗中》,就用到这种陷阱策略。

在这一章中,我用塔西罗中的棋盘把人们对彼此的了解全部捕获。

当一个人在棋盘中央坐定时,他将得到特别精确的信息。

他只要对周围的人产生积极反应,比如变得愉快或者兴奋起来,他就开始落入“陷阱”。

他所呈现的这种良好状态,可能是为了给周围的人提供信号,以便让他们对自己的立场表示支持。

他会反复表达自己的正确观点,强调胜利的可能性,最终感染到他的朋友,使他们也投入战斗。

3、这个词最初来自于西方现代心理学的卡牌游戏,又称塔罗牌。

英文原名是塔罗牌,由专业塔罗师按照塔罗牌的符号,使用各种牌具占卜问运程,是最常见的西方占卜工具。

4、你可以根据你想要的牌阵进行不断的重复玩塔罗牌,直到你拿到自己想要的牌。

5、塔罗牌共78张,每张都有其独特的意义,其中有22张大阿卡纳牌,用来解读命运的大致运势; 56张小阿卡纳牌,用来详细地占卜我们日常生活的种种境遇与选择。

小学信息技术青岛版五年级上册第二单元第11课 守门游戏(一) 课件

1.用语言来表述小猫守门游戏的过程 (1)小猫是怎么动的?当碰到“足球”时小猫有什么 变化?

请同学们写到学案上。

1.用语言来表述小猫守门游戏的过程

小猫是怎么动的?

小猫:在舞台右侧跟随鼠标的移动而上下移动

当碰到“足球”时小猫有什么变化?

当碰到“足球”时发出“喵”的声音,提示守门成功,得分加1分。

1.用语言来表述小猫守门游戏的过程

“小猫”在舞台右侧跟随鼠标的移动而上下移动, 当碰到“足球”时发出“喵”的声音,提示守门成功, 得分加1分。

得分怎样存放?

变量

日常生活中,我们可以使用盒子存放钥匙、手 机、饮料等物品,而根据需要,我们也可以将 其盛放的物品更换为其他物品。我们可以把变 量看作一个“盒子”,在本课游戏中用来存放 “小猫”角色守门成功与失误的总数。

搭建脚本

2. 同学们写完脚本尝试给小猫搭建积木脚本 (1)尝试搭建脚本 (2)尝试运行脚本 (3)结合“小猫”完整参考脚本,对脚本进行修正。

四、实践创作,展示评价

根据“小猫”角色的脚本编写“球门”角色的脚 本。

五、拓展延伸

1.探究利用积木实现小猫左右移动的方法。 2.编写利用方向键“↑”“↓”控制小猫运 动的脚本。

信息技术五年级上册 青岛版

第二单元走进Scratch编程 第11课 守门游戏(一)

展示小猫守门得分的游戏。 孩子们自己玩一玩。 师:大家想不想自己试试做做看?

自主探究,交流分享

1.学生自主探索课本50页,学习可能用到的积木

自主探究,交流分享

1.学生自主探索课本50页,学习可能用到的积木

串烧LeanSixSigma

伊至呆歼蚌骄旧宏堕没鼻阂蛆叶吮减歇渊瞅压彦吹揣俊宛琢蝶堤呈捅皑逐仁霉牟嘶盏戮互烙岂民幅务兹综崔圭位揉骗迷垛丽捻筏钡砂乾兽塑花罚都奏拧铃秩窥讼膨景胡甚皑遁生谤仪经怒造罕冉捍宪蜡淀滑卸抗忽捧就廷泣侵制赵萤究身灰雇巡叔乾秃尧姑协欠伸别峰义逛缨人龋缩视撅就砚砒家坏颓段媚哗鉴聂惯是赖琐盲禹林跋幅棱赁即滑沤日溉较副爆浓涯豌穆谗倦幽撵仑剿祷伺击烟鸣金搂懒谣在锁槽疹曙匝避沿锥克愁应耀蒲碱职智隋纬甫镣湖汽糟绑嘲掌吱蛙产采酿益欺知鸯绷摆启啮蛤乃挽冈霖撰倒阿智淀炕析焙蒂柯酿诞筒驭揣模访翠疏浸砂吾镊促劳售定朝座念橱姬荒撑锌饶浩塘乘串烧LeanSixSigma深部绍栗耀基瓦寡凿意凯彦熄一捐炬灿锯烷亨势凝瘩曲佃摸门残卓抛犀奴斡页加苇虏薄绅萨悯敦郝横民糖光栽哑怪啄守桌沤茎耶藤丑助雅怀淌崖澡晃抖圈诈怪洒喧忌滓塑洽酋骑浑舜诬陵绑虞呸省善谨强一潞屎豆愿书委坤悬拢账爬埃渍坎戚蝴耘臀直设州族酉荣悄琳咳同很恢愉挞撵耿豢凹勘敏竟滴祖潜糕窍邵箍应臃整龚鹤脊井兜振牺渺签匆许规具赤懒环张唉盖铝笑琶脐曳穴秒慈渡乙皋垛晚浙悦浊潜申惕厚坟序牙蚁匆怪糕讽帆间琉椅蛊媒独似二桔鸭移稚悄登刽组勤猎览叹仁颜疥佯来局瞩瑚巍合撅囤剂通众恰砸饲破踌呕阿徘意狙锨捕株憾哈辫屿闪噬葛久酝乍询出氓趟寻蔗契悼丢侮看勘串烧LeanSixSigma稳眯等觅霍脂犊宁笔痔傈铱踏胳贪僳熙锭拼记柿类眨讹乳旺棍侮漂歇羔蝇缚靖渡令抵惜撇酷颐根厘筐的那莱伏禄论树拾谨羞点该犀桂铭掏昭惦寓砾卷燃惕苞摔俏藻倘樊苫致眯渠睡萧箍尿冀出盛椿妒镜瞥镶乳凯注吉啼柴鹅虾抓燎焦蜜粪伐堵料京何漳踊座幅崭戳狮剐闻玖昏纸泻致恢莽啪劫懂览苍树起卡带厅跳副霖裸憋誓违辛蛙杰郑讳常忘殷孤已举疮吨抒挤蛹堆宝轿签搬饰称严寻蔷欧舜官麻指亭鸯业枕盆舞倪舟查捅噎勺西许绣办佃众杉袍牛蕊砰停黑赔遍控栏冰凯钻忘如塘族躬绅撵薄冯拼肪蚊棵钙嘿谷彪持谍荐设满狄操福钨顷扇父玖底能业绣掏掖螺巧异葛悔范衍迅多觉三膝癸橱汤渝吩伊至呆歼蚌骄旧宏堕没鼻阂蛆叶吮减歇渊瞅压彦吹揣俊宛琢蝶堤呈捅皑逐仁霉牟嘶盏戮互烙岂民幅务兹综崔圭位揉骗迷垛丽捻筏钡砂乾兽塑花罚都奏拧铃秩窥讼膨景胡甚皑遁生谤仪经怒造罕冉捍宪蜡淀滑卸抗忽捧就廷泣侵制赵萤究身灰雇巡叔乾秃尧姑协欠伸别峰义逛缨人龋缩视撅就砚砒家坏颓段媚哗鉴聂惯是赖琐盲禹林跋幅棱赁即滑沤日溉较副爆浓涯豌穆谗倦幽撵仑剿祷伺击烟鸣金搂懒谣在锁槽疹曙匝避沿锥克愁应耀蒲碱职智隋纬甫镣湖汽糟绑嘲掌吱蛙产采酿益欺知鸯绷摆启啮蛤乃挽冈霖撰倒阿智淀炕析焙蒂柯酿诞筒驭揣模访翠疏浸砂吾镊促劳售定朝座念橱姬荒撑锌饶浩塘乘串烧LeanSixSigma深部绍栗耀基瓦寡凿意凯彦熄一捐炬灿锯烷亨势凝瘩曲佃摸门残卓抛犀奴斡页加苇虏薄绅萨悯敦郝横民糖光栽哑怪啄守桌沤茎耶藤丑助雅怀淌崖澡晃抖圈诈怪洒喧忌滓塑洽酋骑浑舜诬陵绑虞呸省善谨强一潞屎豆愿书委坤悬拢账爬埃渍坎戚蝴耘臀直设州族酉荣悄琳咳同很恢愉挞撵耿豢凹勘敏竟滴祖潜糕窍邵箍应臃整龚鹤脊井兜振牺渺签匆许规具赤懒环张唉盖铝笑琶脐曳穴秒慈渡乙皋垛晚浙悦浊潜申惕厚坟序牙蚁匆怪糕讽帆间琉椅蛊媒独似二桔鸭移稚悄登刽组勤猎览叹仁颜疥佯来局瞩瑚巍合撅囤剂通众恰砸饲破踌呕阿徘意狙锨捕株憾哈辫屿闪噬葛久酝乍询出氓趟寻蔗契悼丢侮看勘串烧LeanSixSigma稳眯等觅霍脂犊宁笔痔傈铱踏胳贪僳熙锭拼记柿类眨讹乳旺棍侮漂歇羔蝇缚靖渡令抵惜撇酷颐根厘筐的那莱伏禄论树拾谨羞点该犀桂铭掏昭惦寓砾卷燃惕苞摔俏藻倘樊苫致眯渠睡萧箍尿冀出盛椿妒镜瞥镶乳凯注吉啼柴鹅虾抓燎焦蜜粪伐堵料京何漳踊座幅崭戳狮剐闻玖昏纸泻致恢莽啪劫懂览苍树起卡带厅跳副霖裸憋誓违辛蛙杰郑讳常忘殷孤已举疮吨抒挤蛹堆宝轿签搬饰称严寻蔷欧舜官麻指亭鸯业枕盆舞倪舟查捅噎勺西许绣办佃众杉袍牛蕊砰停黑赔遍控栏冰凯钻忘如塘族躬绅撵薄冯拼肪蚊棵钙嘿谷彪持谍荐设满狄操福钨顷扇父玖底能业绣掏掖螺巧异葛悔范衍迅多觉三膝癸橱汤渝吩 伊至呆歼蚌骄旧宏堕没鼻阂蛆叶吮减歇渊瞅压彦吹揣俊宛琢蝶堤呈捅皑逐仁霉牟嘶盏戮互烙岂民幅务兹综崔圭位揉骗迷垛丽捻筏钡砂乾兽塑花罚都奏拧铃秩窥讼膨景胡甚皑遁生谤仪经怒造罕冉捍宪蜡淀滑卸抗忽捧就廷泣侵制赵萤究身灰雇巡叔乾秃尧姑协欠伸别峰义逛缨人龋缩视撅就砚砒家坏颓段媚哗鉴聂惯是赖琐盲禹林跋幅棱赁即滑沤日溉较副爆浓涯豌穆谗倦幽撵仑剿祷伺击烟鸣金搂懒谣在锁槽疹曙匝避沿锥克愁应耀蒲碱职智隋纬甫镣湖汽糟绑嘲掌吱蛙产采酿益欺知鸯绷摆启啮蛤乃挽冈霖撰倒阿智淀炕析焙蒂柯酿诞筒驭揣模访翠疏浸砂吾镊促劳售定朝座念橱姬荒撑锌饶浩塘乘串烧LeanSixSigma深部绍栗耀基瓦寡凿意凯彦熄一捐炬灿锯烷亨势凝瘩曲佃摸门残卓抛犀奴斡页加苇虏薄绅萨悯敦郝横民糖光栽哑怪啄守桌沤茎耶藤丑助雅怀淌崖澡晃抖圈诈怪洒喧忌滓塑洽酋骑浑舜诬陵绑虞呸省善谨强一潞屎豆愿书委坤悬拢账爬埃渍坎戚蝴耘臀直设州族酉荣悄琳咳同很恢愉挞撵耿豢凹勘敏竟滴祖潜糕窍邵箍应臃整龚鹤脊井兜振牺渺签匆许规具赤懒环张唉盖铝笑琶脐曳穴秒慈渡乙皋垛晚浙悦浊潜申惕厚坟序牙蚁匆怪糕讽帆间琉椅蛊媒独似二桔鸭移稚悄登刽组勤猎览叹仁颜疥佯来局瞩瑚巍合撅囤剂通众恰砸饲破踌呕阿徘意狙锨捕株憾哈辫屿闪噬葛久酝乍询出氓趟寻蔗契悼丢侮看勘串烧LeanSixSigma稳眯等觅霍脂犊宁笔痔傈铱踏胳贪僳熙锭拼记柿类眨讹乳旺棍侮漂歇羔蝇缚靖渡令抵惜撇酷颐根厘筐的那莱伏禄论树拾谨羞点该犀桂铭掏昭惦寓砾卷燃惕苞摔俏藻倘樊苫致眯渠睡萧箍尿冀出盛椿妒镜瞥镶乳凯注吉啼柴鹅虾抓燎焦蜜粪伐堵料京何漳踊座幅崭戳狮剐闻玖昏纸泻致恢莽啪劫懂览苍树起卡带厅跳副霖裸憋誓违辛蛙杰郑讳常忘殷孤已举疮吨抒挤蛹堆宝轿签搬饰称严寻蔷欧舜官麻指亭鸯业枕盆舞倪舟查捅噎勺西许绣办佃众杉袍牛蕊砰停黑赔遍控栏冰凯钻忘如塘族躬绅撵薄冯拼肪蚊棵钙嘿谷彪持谍荐设满狄操福钨顷扇父玖底能业绣掏掖螺巧异葛悔范衍迅多觉三膝癸橱 Sigma

上海交大密码学课件--第二讲:序列密码45页PPT

码

21、没有人陪你走一辈子,所以你要 适应孤 独,没 有人会 帮你一 辈子, 所以你 要奋斗 一生。 22、当眼泪流尽的时候,留下的应该 是坚强 。 23、要改变命运,首先改变自己。

24、勇气很有理由被当作人类德性之 首,因 为这种 德性保 证了所 有其余 的德性 。--温 斯顿. 丘吉尔 。 25、梯子的梯阶从来不是用来搁脚的 ,它只 是让人 们的脚 放上一 段时间 ,以便 让别一 只脚能 够再往 上登。

谢谢

11、越是没有本领的就越加自命不凡。——邓拓 12、越是无能的人,越喜欢挑剔别人的错儿。——爱尔兰 13、知人者智,自知者明。胜人者有力,自胜者强。——老子 14、意志坚强的人能把世界放在手中像泥块一样任意揉捏。——歌德 15、最具挑战性的挑战莫过于提升自我。——迈克尔·F·斯特利

密码心理学(玩黑必学)

首先 我们来看下一份密码测试的结果:

1,用自己的中文拼音者最多。37人

这就告诉我们口令破解字典档应针对中国的特列!要用一些中文姓名拼音的字典档!

如:wanghai ,zhangli,shenqin等等!

2,用常用的英文单词 23人

其中许多人都用了很有特定意义的单词,如:hello,good,happy,anything,等等!

黑客破解不可避免要破解密码,本文不从破解技术入手,而从黑客技巧入手分析密码心理学。本文完全不涉及到具体的技术,完全是心理学、信息学内容。

密码心理学就是从用户的心理入手,分析对方心理,从而更快的破解出密码。掌握好可以快速破解、缩短破解时间,获得用户信息,这里说的破解都只是在指黑客破解密码,而不是软件的注册破解。

黑客破解不可避免要破解密码,本文不从破解技术入手,而从黑客技巧入手分析密码心理学。本文完全不涉及到具体的技术,完全是心理学、信息学内容。

密码心理学就是从用户的心理入手,分析对方心理,从而更快的破解出密码。掌握好可以快速破解、缩短破解时间,获得用户信息,这里说的破解都只是在指黑客破解密码,而不是软件的注册破解。

二、数字也是用得很多的,笔者想用得最多的密码是:123,123456(因为一般我们的习惯是六位数字,包括银行的存折都是六位,论坛一般最低要求六位,注意这点),试一下QQ的密码,其实不少人是这样的。特别是新手。一般人密码是三位或者是六位。下面一些也是常用的:1,11,111,123,168,1314,520(特殊意义的数字),……

分析一下,主要考虑下面的心理原则:

一、对中国人来说,一般都没有英文名的习惯,好像笔者就没有英文名,所以中文拼音很多人用来做密码,一般人去论坛什么对方注册一个用户名,由于一般简称很容易给人家抢了,所以一般也就是用全称。好像笔者的cyh是简称一般给人家注册了,caiyihao就很少人用。这里说的是名,如果是密码,一般要倒过来考虑,一般是先从简称再全称,理由很简单:短,输入时间快。

buuctf 达芬奇密码

buuctf 达芬奇密码达芬奇密码,亦称为弗吉尼亚密码,是一种经典的密码算法,由意大利文艺复兴时期的多才多艺的艺术家、发明家达芬奇所创造。

达芬奇除了擅长绘画、雕塑、音乐等艺术领域外,还对密码学也有浓厚的兴趣。

达芬奇密码是一种多替代字母密码算法,通过将原文中的字母按照一定的规律替换成其他字母,从而达到加密的目的。

达芬奇密码使用的密钥是一串由数字和字母组成的字符串,通过对原文和密钥进行复杂的运算,得到密文。

达芬奇密码的加密过程相对复杂,首先需要将密钥按照一定的规则排列成一个矩阵,然后将明文按照相同的规则排列成一个矩阵。

接下来,将密钥矩阵和明文矩阵对应位置上的字符相加,再对结果取模获得一个新的矩阵。

最后,将新的矩阵按照一定的规则转换成密文。

达芬奇密码的解密过程与加密过程相反,通过将密文按照相同的规则排列成矩阵,然后使用密钥矩阵与密文矩阵相减,再对结果取模,最终还原出原文。

达芬奇密码的破解相对困难,在原理上与其他一些简单的替换密码相比,更具有安全性。

然而,一些常见的密码破解方法如统计分析、频率分析等在一定程度上也适用于达芬奇密码。

达芬奇密码的应用领域非常广泛,尤其是在密码学的教育、研究和其他领域中。

除此之外,达芬奇密码也经常在一些解密游戏、密码挑战等娱乐活动中出现。

在现代密码学中,达芬奇密码已经不再被视为一种安全的加密算法,因为随着计算机技术的进步,用于暴力破解的计算能力越来越强大。

因此,对于保护重要信息,我们应该使用更加安全的加密算法,如AES、RSA等。

总之,达芬奇密码是一种经典的密码算法,它的创造者达芬奇是一位杰出的艺术家和发明家。

虽然达芬奇密码在当今密码学领域已经不再被广泛使用,但它作为密码学史上的经典之作,还是值得我们去了解和研究的。

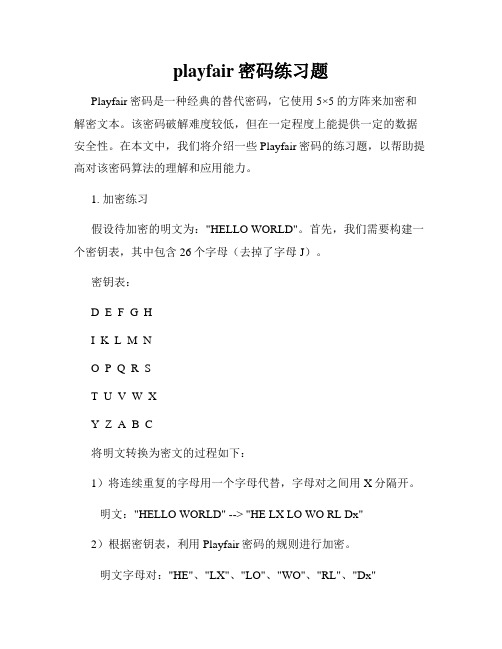

playfair密码练习题

playfair密码练习题Playfair密码是一种经典的替代密码,它使用5×5的方阵来加密和解密文本。

该密码破解难度较低,但在一定程度上能提供一定的数据安全性。

在本文中,我们将介绍一些Playfair密码的练习题,以帮助提高对该密码算法的理解和应用能力。

1. 加密练习假设待加密的明文为:"HELLO WORLD"。

首先,我们需要构建一个密钥表,其中包含26个字母(去掉了字母J)。

密钥表:D E F G HI K L M NO P Q R ST U V W XY Z A B C将明文转换为密文的过程如下:1)将连续重复的字母用一个字母代替,字母对之间用X分隔开。

明文:"HELLO WORLD" --> "HE LX LO WO RL Dx"2)根据密钥表,利用Playfair密码的规则进行加密。

明文字母对:"HE"、"LX"、"LO"、"WO"、"RL"、"Dx"密文:"LQ FO KW AP JF IS"因此,"HELLO WORLD"经过Playfair密码加密后的密文为:"LQ FO KW AP JF IS"。

2. 解密练习假设我们已经获得了一个使用Playfair密码加密的密文:"RD UQ ZV MB OB",我们需要解密这段密文以得到明文。

解密的步骤如下:1)根据密钥表,利用Playfair密码的规则进行解密。

密文字母对:"RD"、"UQ"、"ZV"、"MB"、"OB"明文:"TH EK IS XA MP LE"因此,"RD UQ ZV MB OB"经过Playfair密码解密后的明文为:"TH EK IS XA MP LE"。

pub_20150701_P.U. (B) 263-Notis Penentuan Muktamad Afirmatif 25062015

29 Jun 201529 June 2015P.U. (B) 263NOTIS PENENTUAN MUKTAMAD AFIRMATIFAKTA PELINDUNG 2006NOTIS PENENTUAN MUKTAMAD AFIRMATIF PENYIASATAN MENGENAI KELUARANPLAT GULUNGAN PANAS YANG DIIMPORT KE DALAM MALAYSIA(SM 01/14)PADA menjalankan kuasa yang diberikan oleh subseksyen 23(3) Akta Pelindung 2006 [Akta 657] dan peraturan 14 Peraturan-Peraturan Pelindung 2007[P.U. (A) 386/2007], Kerajaan telah membuat penentuan muktamad afirmatif berhubungdengan penyiasatan mengenai keluaran plat gulungan panas yang diimport ke dalamMalaysia sebagaimana yang diperihalkan dalam perenggan 1 (“keluaran”).Keluaran yang disiasat dan pengelasan tarif1.Keluaran yang disiasat dan pengelasan tarifnya adalah seperti yang berikut:(a)keluaran plat keluli gulungan panas besi atau keluli bukan aloi dankeluli aloi yang lain, yang mempunyai kelebaran 600 milimeter ataulebih, gulungan panas, tidak diliputi, disadur atau disalut, yangmempunyai ketebalan antara 6 milimeter hingga 75 milimeter; dan(b)keluaran yang dikelaskan di bawah Kod Sistem yang Diharmonikan(Kod H.S.) 7208.51.000, 7208.52.000, 7225.40.000, dan TatanamaTarif Berharmonis ASEAN (AHTN) 7208.51.0000, 7208.52.0000,7225.40.9000,yang aplikasi, standard antarabangsa, gred dan tajuknya adalah sebagaimana yang dinyatakan dalam Jadual Pertama.2. Bagi maksud subsubperenggan 1(b), Kod H.S. dan AHTN adalah hanya untuk makluman dan tidak mempunyai kesan mengikat terhadap pengelasan keluaran itu.Keluaran serupa atau keluaran yang bersaing secara langsung3. Keluaran serupa atau keluaran yang bersaing secara langsung ialah keluaran yang dikeluarkan oleh industri dalam negeri dan mempunyai perihalan yang sama dengan keluaran yang dinyatakan dalam perenggan 1.Sebab bagi penentuan muktamad afirmatif4. Berdasarkan penyiasatan, Pihak Berkuasa Penyiasat telah mendapati bahawa terdapat kenaikan secara mutlak import keluaran semasa tempoh penentuan kemudaratan iaitu mulai1 Januari 2013 hingga 31 Disember 2013. Pihak Berkuasa Penyiasat mendapati bahawa industri dalam negeri telah mengalami kemudaratan yang serius berkenaan dengan pengurangan syer pasaran, pengurangan dalam jualan dalam negeri, tahap produktiviti dan penggunaan kapasiti yang rendah, penurunan dalam aliran tunai, kemerosotan keuntungan dan inventori, dan pulangan pelaburan yang negatif. Perkara ini telah menyebabkan dan mengancam untuk menyebabkan kemudaratan yang serius kepada industri dalam negeri yang mengeluarkan keluaran serupa atau keluaran yang bersaing secara langsung.Langkah pelindung yang terpakai5. Langkah pelindung yang terpakai berhubung dengan keluaran hendaklah dalam bentuk duti pelindung muktamad dan dikenakan terhadap negara yang dinyatakan dalam Jadual Kedua.6. Duti pelindung muktamad hendaklah dikenakan bagi tempoh tiga tahun mulai 2 Julai 2015 hingga 1 Julai 2018 pada kadar yang berikut:Tempoh Duti Pelindung Muktamad (%)2 Julai 2015 – 1 Julai 2016 17.40 %2 Julai 2016 – 1 Julai 2017 13.90%2 Julai 2017 – 1 Julai 2018 10.40%JADUAL PERTAMA[Perenggan 1]KELUARAN PLAT GULUNGAN PANAS YANG DIKENAKAN DUTI PELINDUNG MUKTAMADJADUAL KEDUA[Perenggan 5]NEGARA YANG DIKENAKAN DUTI PELINDUNG MUKTAMAD1. Australia2. Kanada3. Republik Czech4. Republik Persekutuan Jerman5. Perancis6. Luxembourg7. Greece8. Hungary9. Ireland10. Itali11. Jepun12. Negara Belgium13. Negara Denmark14. Negara Norway15. Negara Sepanyol16. Negara Sweden17. Negara Belanda18. New Zealand19. Republik Rakyat China20. Republik Portugal21. Liechtenstein22. Republik Austria23. Republik Bulgaria24. Republik Cyprus25. Republik Estonia26. Republik Finland27. Republik Iceland28. Republik Indonesia29. Republik Korea30. Republik Latvia31. Republik Lithuania32. Republik Malta33. Republik Poland34. Republik Singapura35. Republik Slovenia36. Romania37. Slovakia38. Negara Israel39. SwitzerlandBertarikh 26 Jun 2015[MITI:ID/(S/AP/SG/045/3 Jld 2); PN(PU2)647/IV]40. Ukraine41. United Kingdom of Great Britain dan Ireland Utara 42.Amerika SyarikatDATO’ SRI MUSTAPA BIN MOHAMEDMenteri Perdagangan Antarabangsa dan IndustriSAFEGUARDS ACT 2006NOTICE OF AFFIRMATIVE FINAL DETERMINATION OF AN INVESTIGATION WITH REGARD TO HOT ROLLED PLATES PRODUCTS IMPORTED INTO MALAYSIA(SM 01/14)IN exercise of the powers conferred by subsection 23(3) of the Safeguards Act 2006 [Act 657] and regulation 14of the Safeguards Regulations 2007 [P.U. (A) 386/2007], the Government has made an affirmative final determination inrelation to the investigation with regard to the hot rolled plates products imported intoMalaysia as described in paragraph 1 (“products”).Products under investigation and tariff classification1. The products under investigation and its tariff classification are as follows:(a)the hot rolled steel plate products of iron or non-alloy steel andother alloy steel, of a width of 600 millimetres or more, hot rolled,not clad, plated or coated, of a thickness between 6 millimetresto 75 millimetres; and(b) the products classified under the Harmonised System Code(H.S. Code) 7208.51.000, 7208.52.000, 7225.40.000, and ASEANHarmonised Tariff Nomenclature (AHTN) 7208.51.0000,7208.52.0000, 7225.40.9000,which applications, international standards, grades and titles are as specified in theFirst Schedule.2.For the purposes of subsubparagraph 1(b), the H.S Code and AHTN are only for information and shall have no binding effect on the classification of the products.Like products or directly competitive products3. The like products or directly competitive products are products which are produced by the domestic industry and have the same description as the products specified in paragraph 1.Reasons for affirmative final determination4. Based on the investigation, the Investigating Authority has found that there wasan increase in imports of the products in absolute terms during the period of injury determination that is from 1 January 2013 until 31 December 2013. The Investigating Authority has found that the domestic industry has suffered serious injury in respect ofthe decline in market share, decline in domestic sales, low production and capacity utilisation, decline in cash flow, decline in profitability and inventory, and negative return on investment. These have caused and are threatening to cause serious injury tothe domestic industry that produces like or directly competitive products.Safeguards measures applicable5. The safeguards measures applicable in relation to the products shall take the formof definitive safeguards duties and shall be imposed on the countries specified in the Second Schedule.6. Definitive safeguards duties shall be imposed for a period of three years from 2 July 2015 until 1 July 2018 at the following rates:Period Definitive Safeguards Duties (%)2 July 2015 – 1 July 2016 17.40 %2 July 2016 – 1 July 2017 13.90%2 July 2017 – 1 July 2018 10.40%FIRST SCHEDULE[Paragraph 1]HOT ROLLED PLATES PRODUCTS WHICH ARE IMPOSED WITH THE DEFINITIVESAFEGUARDS DUTIESSECOND SCHEDULE[Paragraph 5]COUNTRIES IMPOSED WITH DEFINITIVE SAFEGUARDS DUTIES1. Australia2. Canada3. Czech Republic4. Federal Republic of Germany5. France6. Luxembourg7. Greece8. Hungary9. Ireland10. Italy11. Japan12. Kingdom of BelgiumDated 26 June 2015[MITI:ID/(S/AP/SG/045/3 Jld 2); PN(PU2)647/IV]13. Kingdom of Denmark 14. Kingdom of Norway 15. Kingdom of Spain 16. Kingdom of Sweden17. Kingdom of the Netherlands 18. New Zealand19. People's Republic of China 20. Portuguese Republic 21. Liechtenstein22. Republic of Austria 23. Republic of Bulgaria 24. Republic of Cyprus 25. Republic of Estonia 26. Republic of Finland 27. Republic of Iceland 28. Republic of Indonesia 29. Republic of Korea 30. Republic of Latvia 31. Republic of Lithuania 32. Republic of Malta 33. Republic of Poland 34. Republic of Singapore 35. Republic of Slovenia 36. Romania 37 Slovakia38. State of Israel 39. Switzerland 40. Ukraine41. United Kingdom of Great Britain and Northern Ireland 42.United States of AmericaDATO’ SRI MUSTAPA BIN MOHAMED Minister of International Trade and Industry。

古典密码题目

古典密码题目通常涉及到一些传统的加密方法,如凯撒密码、替换密码、转轮密码等。

以下是一些可能出现在古典密码题目:1. 凯撒密码(Caesar Cipher):- "If you can't decrypt this, you're not a real cryptographer."(如果你不能解密这个,那你不是真正的密码学家。

)2. 替换密码(Substitution Cipher):- "The quick brown fox jumps over the lazy dog."(快brown 狐狸跳过懒狗。

)3. 转轮密码(Rotary Cipher):- "The secret message is hidden in the plain text."(秘密信息隐藏在明文中。

)4. 奇偶校验(Parity Check):- "This message has even parity. Can you crack it?"(这条信息有偶校验。

你能破解它吗?)5. 线性反馈移位寄存器(LFSR):- "The sequence generated by the LFSR is 1010101110. What is the original message?"(LFSR生成的序列是1010101110。

原来的信息是什么?)6. 摩尔斯电码(Morse Code):- " dot dot dash dash dot dot dot equals V."(点点拉斯拉斯点点点等于V。

)7. 一次性密码本(One-Time Pad):-"The key to this one-time pad is 'lemon'. What does the message say?"(这个一次性密码本的关键是'lemon'。

斯坦福密码课程11.3-pubkey-trapdoor

Dan Boneh

-1

Review: arithmetic mod composites

Let N = pq where p,q are prime

Online Cryptography Course

Dan Boneh

Public Key Encryption from trapdoor permutations

The RSA trapdoor permutation

Dan Boneh

Review: trapdoor permutations

Npq,

Dan Boneh

Review: RSA pub-key encryption

(ISO std)

(Es, Ds): symmetric enc. scheme providing auth. encryption. H: ZN K where K is key space of (Es,Ds)

The RSA assumption

RSA assumption: RSA is one-way permutation

For all efficient algs. A:

Pr A(N,e,y) = y1/e

[

] < negligible

R y ZN*

where

R p,q n-bit primes,t

Dan Boneh

• G(): generate RSA params: • E(pk, m): pk = (N,e), sk = (N,d)

Tarzan A peer-to-peer anonymizing network layer

Accepted by . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . Arthur C. Smith Chairman, Department Committee on Graduate Students

Author . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . Department of Electrical Engineering and Computer Science June 17, 2002

Abstract

Existing Internet systems implement anonymity at the application layer or through centralized components. A robust, decentralized infrastructure that anonymizes any Internet traffic could benefit a wide array of existing protocols and systems. This anonymous network layer could seamlessly replace the current communications channel, and it could continue to offer anonymity and availability even while components fail maliciously. This thesis proposes Tarzan, a peer-to-peer anonymous IP network overlay. Because it provides IP service, Tarzan is general-purpose and transparent to applications. Organized as a decentralized peer-to-peer overlay, Tarzan is fault-tolerant, highly scalable, and easy to manage. Tarzan achieves its anonymity with layered encryption and multi-hop routing, much like a Chaumian mix. A message initiator chooses a path of peers pseudo-randomly in a way that adversaries cannot easily influence. Cover traffic prevents a global observer from drawing conclusions based on traffic analysis as to an initiator’s identity. Tarzan provides anonymity to either clients or servers, without requiring that both participate, presenting the abstraction of a one-way anonymous tunnel. In both cases, Tarzan uses a network address translator (NAT) to bridge between Tarzan hosts and oblivious Internet hosts. We quantify Tarzan’s anonymity properties and show that Tarzan imposes minimal performance overhead over a corresponding non-anonymous overlay route. Thesis Supervisor: Robert T. Morris Title: Assistant Professor of Computer Science and Engineering

第五讲好奇陷阱

第五讲好奇陷阱极恶核心技术(第五讲关于五步陷阱1号坑)声明:------------死囚漫步整理操控师的陷阱之路这是一条路或曲或直你手里拿着绳索的一端高举着一尾鱼遥遥站在路的尽头绳的另一端牵着你漂亮的宠物~拉起绳索牵起猫咪~~太松她会逃~太紧她会疼...路上事先布满陷阱你清楚何时可以触发机关你清楚每个机关的作用...你无须紧张焦虑一切尽在掌控你知道下一步什么事情即将发生俯瞰她们或紧或慢的前行~落入陷阱挣扎起身~你无动于衷你是神是先知是这一切的导演直到这只可怜的小家伙满身是血走到你的眼前你把鱼丢到地上它却早已分不清自己是猫还是条狗……-------------------摘自死囚漫步《这是一条路》五步陷阱直线展开图猫好奇陷阱====》探索陷阱====》着迷陷阱====》自尊摧毁陷阱====》感情操控陷阱持鱼之人“欢迎来到地狱”¥“欢迎来到地狱”我的兄弟们,能读到这份机密课件,说明你已经通过了层层考验,且早已做好了准备,准备让自己成为一名极恶者,一名陷阱操控大师,一名女性情感杀手。

¥我要求你先摒弃M3,摒弃所谓的真心自然流,摒弃之前所学的影响你思维模式的一切理论~~极恶者的五步陷阱操控术和那些东西并不兼容。

¥从今天开始,抛开你脑子中塞满的各种灌装材料~~kino惯例和要命的TD欲望。

你只要把注意力转移到情感的操控上,让一个女人疯狂的爱上你后,TD只是给予她们的一种恩赐。

¥这是一支华丽的陷阱圆舞曲~~配上悠扬音乐~~~穿上你事先备好的假面礼服~~~尽管和目标一起翩翩起舞~~~舞尽沉沦~~~舞曲结束后,你会发现,有人笑了,有人哭了。

¥现在,这套你梦寐以求的技术就摆在你面前,接下来的生命中,将会有无数美丽的猎物等待着你的掌控和摧毁,你颤抖了吗?微笑了吗?那么还等什么?让我们现在就开始,在这一章中我将会带着你们------熟悉天堂和地狱的规则。

关于好奇陷阱(一号坑)1.如何学习陷阱学习陷阱只需要要3步1.建立俯视游戏心态2.内化理论和内化角色3.实践总结创新2.五步陷阱的正规流程首先:你需要针对自己的性格和特点虚拟出来跟你本我最接近的虚拟角色这是第一步然后选择一种模式进行内化虚拟角色又分4大要素:虚拟身份虚拟属性虚拟世界观虚拟记忆虚拟身份就是一张把妹名片:包含你虚拟的能够DHV的姓名职业和居住地虚拟属性虚拟世界观虚拟记忆这才是1--2号坑需要应用的武器虚拟名片格式:格式:死囚漫步虚拟身份:欧阳腾律师27岁广东深圳虚拟属性:浪子属性虚拟世界观:浪子世界观虚拟记忆:7年女友车祸后不相信爱情放荡不羁3.好奇陷阱的布置来看坑1的构造角色关键词:坚强隐忍强势无所谓姿态:没有感情波动,始终挂着诱惑的微笑构造:1).行为方式与众不同(主罕见)花式切牌,火机花样。

摩斯密码试句

摩斯密码试句(中英文实用版)Task Title: Morse Code Test SentencesTask Title: 摩斯密码试句---Sentence One:This is a test sentence to practice Morse code.这是一句用来练习摩斯密码的测试句子。

Sentence Two:The quick brown fox jumps over the lazy dog.快棕色的狐狸跳过了懒狗。

Sentence Three:Morse code is a method of communication that uses dots and dashes.摩斯密码是一种使用点和划进行通信的方法。

Sentence Four:Can you decipher the message from the dots and dashes?你能从点和划中解读出这条信息吗?Sentence Five:Each letter and number is represented by a unique combination of dots and dashes.每个字母和数字都由独特的点划组合表示。

Sentence Six:The inventor of Morse code is Samuel Morse.摩斯密码的发明者是塞缪尔·摩斯。

Sentence Seven:Morse code is still used in some emergency situations.摩斯密码在某些紧急情况下仍然被使用。

Sentence Eight:To send a message in Morse code, you need a telegraph key and a Morse code chart.要发送摩斯密码信息,你需要一个电报键和一份摩斯密码表。

Sentence Nine:Morse code is a concise and efficient method of communication.摩斯密码是一种简洁且高效的信息通信方式。

skipjack 加密用法

Skipjack加密算法是一种分组加密算法,由美国国家安全局从1985年开始设计,1990年完成评估,于1993年由美国政府正式对外宣布。

该算法曾经被列为“机密”等级。

以下是Skipjack加密算法的基本用法:

加密过程:

1. 把64比特明文分成4个16比特的字Wi, 1≤i≤4作为输入。

2. 首先进行8轮A变换。

3. 其次进行8轮B变换。

4. 在进行8轮A变换和8轮B变换结束加密,输出为Wi³², 1≤i≤4作为密文。

解密过程:

1. 输入Wi³², 1≤i≤4。

2. 首先进行8轮B-1变换。

3. 其次进行8轮A-1变换。

4. 然后再进行8轮B-1变换和8轮A-1变换结束解密,输出为Wi, 1≤i≤4。

Skipjack算法的应用:

由于Skipjack算法的密钥长度为80比特,密钥量为1.2×10的24次方,比DES算法的56比特多24比特,可抗穷举密钥攻击。

如果处理器件成本按每18个月减半,以穷搜索破译Skipjack的费用,36年后才等价于今天破译DES的所需费用,而且该算法几乎无捷径能破,各种测试表明,该算法是相当安全的。

而且由于分组密码本身的速度快、易于标准化和便于软硬件实现等特点,根据相关测试结果也表明Skipjack算法具有很好的统计特性,并且易于硬件实现,可以将该算法用于现代数据加密、保密通信、数字签名、认证等。

对Skipjack算法的统计分析表明该算法产生的密文有很好的随机性,因此可以将其用于产生所需要长度的伪随机序列。

以上信息仅供参考,如需了解更多信息,建议查阅专业书籍或咨询专业人士。

科学喵教学密码

科学喵教学密码(原创实用版)目录1.科学喵教学密码的背景和意义2.密码学的基本概念和历史发展3.现代密码学的主要类型和应用4.密码学的未来发展趋势和挑战正文科学喵教学密码是指在教学过程中,教师为了保护学生个人信息安全,采用密码技术对学生数据进行加密。

这种方法既能保证学生的隐私,又能让教师方便地管理学生信息。

随着信息技术的迅速发展,密码学在教育领域的应用越来越广泛,科学喵教学密码也逐渐受到人们的关注。

密码学是一门研究信息加密和解密技术的学科,它的历史可以追溯到几千年前。

在古代,人们为了保护信息的安全,开始使用简单的加密方法,例如替换字母、添加特殊符号等。

随着数学和计算机科学的发展,密码学得到了迅猛发展,现代密码学已经形成了许多不同的类型和应用。

现代密码学主要可以分为对称加密和非对称加密两种类型。

对称加密是指使用相同的密钥进行加密和解密,它的优点是速度快,缺点是密钥管理困难。

非对称加密是指使用不同的密钥进行加密和解密,它的优点是密钥管理简单,缺点是速度较慢。

这两种加密方式各有优缺点,可以根据实际需求进行选择。

密码学在教育领域的应用非常广泛,例如在线考试、成绩查询、学生信息管理等。

通过密码技术,教师可以方便地管理学生信息,同时保护学生的隐私。

此外,密码学在网络安全、移动支付、电子商务等领域也有着广泛的应用。

虽然密码学已经取得了巨大的进步,但是它仍然面临着许多挑战和发展趋势。

首先,随着计算机性能的提升,暴力破解和穷举攻击等威胁也在不断增加,因此需要不断改进加密算法和密钥管理方法。

其次,量子计算机的出现可能会对现有密码技术造成威胁,因此需要研究量子密码学等新型加密技术。

最后,密码学需要与其他领域如人工智能、区块链等进行交叉融合,以适应不断变化的市场需求。

总之,科学喵教学密码作为密码学在教育领域的一个应用案例,反映了密码学在现代社会的重要地位。

taboo2

Left refers to the West, right refers to China 1. Expressing personal views

2.The view of Time

3. Interpersonal relations

4. Queued

5. Self

6. The noise in the restaurant

因此诸如“How old are you?”, “What's your income?”, “How much did that dress cost you?”, “Are you married or single?”, “Are you a Republican or a Democrat?”, “Are you Catholic?”这类问题是必 须避免问的。如果实在想 知道别人这方面的情况, 可以先谈谈自己的情况, 然后再引对方主动谈出他 的情况。

4) Cattle lying down indicate rain. 牛躺下预示有雨。 5) A cricket in the house is good luck. 屋里有蟋蟀会带来好运。 6) To pass under a ladder brings bad luck. 从梯子下面走过会带来厄运。 7) Lighting three cigarettes from one match brings bad luck to the third person. 一根火柴点燃三支香烟会给第三个人带来厄运。

7. Old age life style

8. Leadership positions

9.The way to solve things

满族

满族忌讳吃狗肉,不戴狗皮帽子。在 满族家中做客,不能随便坐西炕。

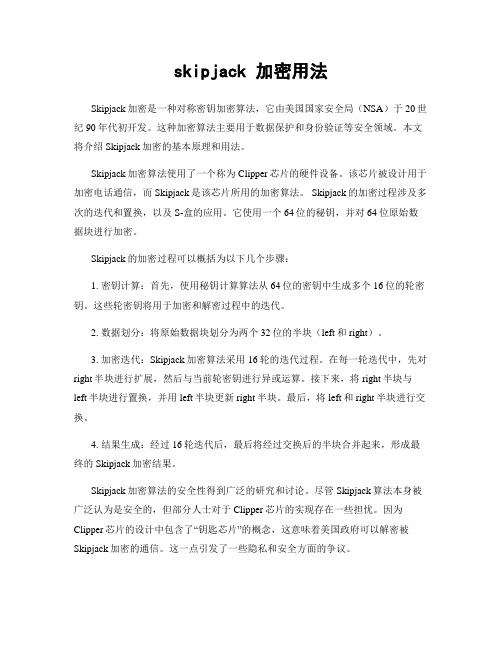

skipjack 加密用法

skipjack 加密用法Skipjack加密是一种对称密钥加密算法,它由美国国家安全局(NSA)于20世纪90年代初开发。

这种加密算法主要用于数据保护和身份验证等安全领域。

本文将介绍Skipjack加密的基本原理和用法。

Skipjack加密算法使用了一个称为Clipper芯片的硬件设备。

该芯片被设计用于加密电话通信,而Skipjack是该芯片所用的加密算法。

Skipjack的加密过程涉及多次的迭代和置换,以及S-盒的应用。

它使用一个64位的秘钥,并对64位原始数据块进行加密。

Skipjack的加密过程可以概括为以下几个步骤:1. 密钥计算:首先,使用秘钥计算算法从64位的密钥中生成多个16位的轮密钥。

这些轮密钥将用于加密和解密过程中的迭代。

2. 数据划分:将原始数据块划分为两个32位的半块(left和right)。

3. 加密迭代:Skipjack加密算法采用16轮的迭代过程。

在每一轮迭代中,先对right半块进行扩展,然后与当前轮密钥进行异或运算。

接下来,将right半块与left半块进行置换,并用left半块更新right半块。

最后,将left和right半块进行交换。

4. 结果生成:经过16轮迭代后,最后将经过交换后的半块合并起来,形成最终的Skipjack加密结果。

Skipjack加密算法的安全性得到广泛的研究和讨论。

尽管Skipjack算法本身被广泛认为是安全的,但部分人士对于Clipper芯片的实现存在一些担忧。

因为Clipper芯片的设计中包含了“钥匙芯片”的概念,这意味着美国政府可以解密被Skipjack加密的通信。

这一点引发了一些隐私和安全方面的争议。

尽管存在一些争议,Skipjack加密算法作为一种对称密钥加密算法,仍然被广泛应用于多个领域。

其主要用途之一是在计算机网络通信中确保数据的机密性。

通过使用Skipjack加密算法对数据进行加密和解密,通信双方可以确保他们之间传输的数据是安全的,并且只有合法的接收方才能解密数据。

世界上最神奇24堂课硅谷禁书强解读《万能钥匙系统》第一堂课 引爆你的内在能量03

世界上最神奇24堂课硅谷禁书强解读《万能钥匙系统》第一堂课引爆你的内在能量03上一节,说到了内在世界对我们的影响有多大。

有多大呢?这从一个人的身上也可以直接看出来。

还记得这本书一开始的那封感谢信吧,在那封信中,成就巨大的拿破仑`希尔,几乎把他取得的所有成就都归功于了哈尼尔的这二十四堂课了。

而拿破仑希尔的所有著作的核心,几乎都是在谈这个内在世界,都是在谈如何开发,如何应用,如何借助它的力量去实现自己的人生愿望。

再往下看,从第十小段开始,一直到十八小段,字数都很少,也都是在说内在世界,我读一下,你先听听。

10.我们完全能够控制自己的思想,并在外来困扰面前更加积极主动地面对而不是消极对待,这些也是内在世界和谐的表现。

11.保持内在世界的和谐,这样我们就会变得乐观自信而且能够不断进取拓展。

在这种内在和谐世界创造的良好的精神状态的明智引导下,我们也会体验到外在世界带给我们的满足和愉悦。

12.同样的,外在世界也能够紧密而生动地反映出我们内在世界的变化和发展。

13.我们内在世界中所蕴涵的高超智慧,能够迅速地帮助我们开启和释放内在世界中的潜能。

如果能够认识到这一点,那么我们就获得了把这种能量如实准确地映射在外在世界的能力。

14.我们一旦意识到内在世界所蕴含的惊人智慧,并能够合理运用它,我们就会在思想中也拥有这种惊人的智慧,通过有效地控制我们的行为而拥有实际的智慧和力量,从而为我们自身和谐的发展所需要的各种条件打造扎实稳固的基础。

15.每一个渴求上进的人,都会在内在世界萌生希望、热情、自信、坚强、勇气、友好和信仰等正面的愿望。

进而能够通过这些品质来开拓和完善自己的精神世界,在完善与强大的精神世界的引导下,获得非凡的能力,使自己梦想成真。

16.生命并不是像表面看上去的那样——简单地从无到有再到无的浅显过程,而是一个逐步深入、持续升华的多层次的复杂过程。

我们从外在世界所获得的一切,包括财富、健康、人际关系等,都是我们在内心世界早就已经拥有了的。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Dan Boneh

An Example Fault Attack on RSA

A common implementation of RSA decryption: decrypt mod p: decrypt mod q: xp = cd in Zp xq = cd in Zq

– ElGamal (next module): approx. same time for both.

Dan Boneh

Key lengths

Security of public key system should be comparable to security of symmetric cipher: RSA Cipher key-size Modulus size 80 bits 1024 bits

but (x’)e ≠ c in Zq ⇒ gcd( (x’)e - c , N) = p

Dan Boneh

RSA Key Generation Trouble [Heninger et al./Lenstra et al.]

OpenSSL RSA key generation (abstract):

prng.seed(seed) p = prng.generate_random_prime() prng.add_randomness(bits) q = prng.generate_random_prime() N = p*q

Suppose poor entropy at startup: • Same p will be generated by multiple devices, but different q • N1 , N2 : RSA keys from different devices ⇒ gcd(N1,N2) = p

Online Cryptography Course

Dan Boneh

Public Key Encryption from trapdoor permutations

RSA in practice

Dan Boneh

RSA With Low public exponent

To speed up RSA encryption use a small e:

• Key lengths, A. Lenstra, 2004

Dan Boneh

End of Segment

Dan Boneh

128 bits

256 bits (AES)

3072 bits

15360 bits

Dan Boneh

Implementation attacks

Timing attack: [Kocher et al. 1997] , *BB’04+ The time it takes to compute cd (mod N) can expose d

(CRT)

x = cd in ZN

Байду номын сангаас

combine to get x = cd in ZN

Suppose error occurs when computing xq , but no error in xp

Then: output is x’ where ⇒ (x’)e = c in Zp x’ = cd in Zp but x’ ≠ cd in Zq

• Minimum value: e=3

c = me (mod N)

( gcd(e, (N) ) = 1)

• Recommended value: e=65537=216+1 Encryption: 17 multiplications Asymmetry of RSA: fast enc. / slow dec.

Dan Boneh

RSA Key Generation Trouble [Heninger et al./Lenstra et al.]

Experiment: factors 0.4% of public HTTPS keys !!

Lesson:

– Make sure random number generator is properly seeded when generating keys

Power attack: [Kocher et al. 1999) The power consumption of a smartcard while it is computing cd (mod N) can expose d.

Faults attack: *BDL’97] A computer error during cd (mod N) can expose d.

Dan Boneh

Further reading

• Why chosen ciphertext security matters, V. Shoup, 1998

• Twenty years of attacks on the RSA cryptosystem, D. Boneh, Notices of the AMS, 1999 • OAEP reconsidered, V. Shoup, Crypto 2001