tunnel 隧道配置实例

PTN+PTN6900案例宣传—Tunnel及保护配置类

——Tunnel及保护配置类

HUAWEI TECHNOLOGIES CO., LTD.

案例一 修改Tunnel MPLS OAM/MPLS-TP OAM可能导致保护失效

【故障描述】

某局点在业务开通后,修改Tunnel的MPLS OAM/MPLS-TP OAM参数,导致Tunnel APS保护失效。 操作入口: “业务”->“Tunnel管理”->“Tunnel管理”里面,选中Tunnel右键选择“OAM”>“配置OAM”/“配置MPLS-TP OAM”。

HUAWEI TECHNOLOGIES CO., LTD.

Page 2

案例二 端口IP没有同步到网管时Tunnel路由计算可能会导致业务中断

【故障描述】 某局点修改设备和网管数据不一致,执行Tunnel路由计算,导致Tunnel中断。 操作入口:”业务”->“Tunnel”->“Tunnel管理”->“创建”/“路由调整”。

HUAWEI TECHNOLO TECHNOLOGIES CO., LTD.

Page 3

案例三 修改Tunnel APS可能导致业务频繁闪断

【故障描述】 某局点在业务开通后,修改Tunnel APS“等待恢复时间”小于60秒,导致业务频繁闪断。 操作入口: “业务”->“Tunnel”->“保护组管理”->“节点信息”。 【原因分析】 当PTN网络中的链路质量较差时,主用Tunnel运行质量时好时坏,此时Tunnel APS会将主用 Tunnel上的业务切换到备用Tunnel。如果设置Tunnel APS“等待恢复时间”过小,Tunnel APS会频繁回切,进而导致业务频繁闪断。 【维护要求】 要求在创建Tunnel APS时,就将“等待恢复时间”配置为60秒。如果在创建Tunnel APS时 此参数配置不正确,则应修改为60秒。此参数修改过程本身不会对已经开通的业务造成影响。

L2TP隧道

L2TP隧道(L2TP Tunnel)是指在第二层隧道协议(L2TP)端点之间的逻辑链接:LAC(L2TP 接入聚合器)和LNS(L2TP网络服务器)。

当LNS是服务器时,LAC是隧道的发起人,它等待新的隧道。

一旦一个隧道被确立,在这个点之间的新通信将是双向的。

为了对网络有用,高层协议例如点对点协议(PPP)然后通过L2TP隧道。

今天刚好在学Juniper防火墙的时候,刚好学到L2TP VPN的配置,那么今天我们来看看使用Juniper防火墙来做L2TP VPN。

第一步:点击:Objects>IP Pools我们添加一个IP地址池,这个地址池主要用来给我们通过L2TP VPN拨号进来的用户分配的内网的IP 地址。

如上图:IP Pool Name就是给我们地址池起上一个名字,以便我们以后好调用。

Start IP:我们地址池起始的IP地址End IP:我们地址池结束的IP地址输入好以后点击OK就行了。

当我们建立好之后,它自动会返回到我们一个地址池汇总的地方,在这里我们可以看见我们刚才建立的那一个地址池。

当我们地址池建立以后进入“Objects>Users>Local”里面去建立我们的用户。

如下图点击右上角的“New”来新建我们的用户。

如下图:User Name:输入用户名Status:EnableUser Password:输入密码Confirm Password:输入确认密码将L2TP User选中,因为我们这个用户将用来给通过L2TP拨号进来的用户登录使用的。

按照上面图的步骤,我们再建立一个cisco用户名。

当我们建立好之后,就会看见如下图显示两个用户名。

当我们建立好用户以后,我们还要建立一个用户组,将我们的用户加入该组里面。

在Group Name后面输入我们的组名,我这里输入的是“aa”,而在我们“Available Member s”这里面显示的是我们刚才建立好的用户名,但是下图应该还有一个cisco用户才对。

PTNMPLSTunnel配置指导

Ingress

如:NE1

设置Tunnel的Ingress

Egress

如:NE5

设置Tunnel的Egress

Transit

如:NE3

设置Tunnel的Transit

路漫漫其修远兮, 吾将上下而求索

2020/4/12

静态Tunnel路由信息参数说明

域

节点 位置

值域

说明

如:NE2

显示创建Tunnel的节点

网络中PE(Provider Edge)之间的业务透传

路漫漫其修远兮, 吾将上下而求索

2020/4/12

目录

MPLS 基本知识 MPLS Tunnel的配置方法

路径配置方法 单站配置方法 Tunnel测试方法 Tunnel保护组的配置方法

路漫漫其修远兮, 吾将上下而求索

2020/4/12

PTNMPLSTunnel配置 指导

路漫漫其修远兮, 吾将上下而求索

2020年4月12日星期日

目录

MPLS 基本知识 MPLS Tunnel的配置方法

路漫漫其修远兮, 吾将上下而求索

2020/4/12

MPLS与MPLS Tunnel

MPLS(Multi-Protocol Label Switching)多协议标签交换技术是一种传输技术,可以实现用户间的数据业 务报文透传

路漫漫其修远兮, 吾将上下而求索

2020/4/12

路径配置方法

步骤4 -单击“下一步”,设置步骤3 中所选节点的参数 参数说明

设置网络侧接口信息:选择源网元的出接口,宿网元的入接口和中间网元的出、入接口, 下一跳地址在选中接口后会自动生成

静态标签参考LLD网络规划,若采用网管自动分配方式,则点击“自动分配标签”

IPv4、v6互通技术之隧道技术 ( Tunnel)

一:概述:隧道技术提供了一种以现有IPv4路由体系来传递IPv6数据的方法:将IPv6的分组作为无结构意义的数据,封装在IPv4数据报中,被IPv4网络传输。

根据建立方式的不同,隧道可以分成两类:(手工)配置的隧道和自动配置的隧道。

隧道技术巧妙地利用了现有的IPv4网络,它的意义在于提供了一种使 IPv6的节点之间能够在过渡期间通信的方法,但它并不能解决IPv6节点与IPv4节点之间相互通信的问题。

二:实验拓扑:R1(s2/1)-(s2/1)R2(s2/2)-(s2/1)R3(s2/2)-(s2/1)R44台路由,R1,R4运行IPV6R2,R3半边运行IPV4,半边运行IPV6三:配置信息R1#ipv6 unicast-routing //开启IPV6单播路由功能interface Loopback0ip address //配置环回接口做为它的router-idinterface Serial2/1ipv6 address12::1/64 //IPV6地址ipv6 ospf 1 area0 //接口下启用ospfR2#ipv6 unicast-routinginterface Serial2/1ipv6 address 12::2/64interface Serial2/2ip addressinterfaceTunnel0 //在s2/1接口下打隧道ipv6 address10::1/64 //给隧道配置IPV6地址ipv6 ospf 1 area0 //启用ospftunnel source Serial2/2 //申明隧道源端tunnel destination //申明隧道目的端tunnel mode ipv6ip //隧道模式是ipv6到ipv4R3#ipv6 unicast-routinginterface Serial2/1ip addressinterface Serial2/2ipv6 address 34::3/64ipv6 ospf 1 area 0interface Tunnel0ipv6 address 10::2/64tunnel source Serial2/1tunnel destinationtunnel mode ipv6ipR4#ipv6 unicast-routinginterface Loopback0ip addressinterface Serial2/1ipv6 address 34::4/64ipv6 ospf 1 area 0四:调试信息R1#show ipv6 routeIPv6 Routing Table - 6 entriesCodes: C - Connected, L - Local, S - Static, R - RIP, B - BGPU - Per-user Static routeI1 - ISIS L1, I2 - ISIS L2, IA - ISIS interarea, IS - ISIS summaryO - OSPF intra, OI - OSPF inter, OE1 - OSPF ext 1, OE2 - OSPF ext 2ON1 - OSPF NSSA ext 1, ON2 - OSPF NSSA ext 2O 10::/64 [110/11175]via FE80::C838:AFF:FE24:0, Serial2/1C 12::/64 [0/0]via ::, Serial2/1L 12::1/128 [0/0]via ::, Serial2/1O 23::/64 [110/11239] //用隧道模式学习到了隔着ipv4网络的远端ipv6路由via FE80::C838:AFF:FE24:0, Serial2/1L FE80::/10 [0/0]via ::, Null0L FF00::/8 [0/0]via ::, Null0R2#show ipv6 routeIPv6 Routing Table - 7 entriesCodes: C - Connected, L - Local, S - Static, R - RIP, B - BGPU - Per-user Static routeI1 - ISIS L1, I2 - ISIS L2, IA - ISIS interarea, IS - ISIS summaryO - OSPF intra, OI - OSPF inter, OE1 - OSPF ext 1, OE2 - OSPF ext 2ON1 - OSPF NSSA ext 1, ON2 - OSPF NSSA ext 2C 10::/64 [0/0]via ::, Tunnel0L 10::1/128 [0/0]via ::, Tunnel0C 12::/64 [0/0]via ::, Serial2/1L 12::2/128 [0/0]via ::, Serial2/1O 23::/64 [110/11175]via FE80::1700:3, Tunnel0L FE80::/10 [0/0]via ::, Null0L FF00::/8 [0/0]via ::, Null0R1#ping 23::4Type escape sequence to abort.Sending 5, 100-byte ICMP Echos to 23::4, timeout is 2 seconds:!!!!!Success rate is 100 percent (5/5), round-trip min/avg/max = 344/380/420 msR1#trR1#traceroute 23::4Type escape sequence to abort.Tracing the route to 23::41 12::2 132 msec 84 msec 104 msec2 10::2 240 msec 352 msec 104 msec//^-^看到是杂过去的了吧?发到ipv6的源端地址上走隧道过去的3 23::4 332 msec 388 msec 356 msecR1#pingType escape sequence to abort.Sending 5, 100-byte ICMP Echos to , timeout is 2 seconds:.... //注意这里不通Success rate is 0 percent (0/4)R1#show ip routeis subnetted, 1 subnetsC is directly connected, Loopback0R1#trR1#tracerouteType escape sequence to abort.Tracing the route to1 * * *2 * * *3 * * *4 * * *5 * * *6 * * *//traceroute也无路可走//这是ipv6想与ipv4通信,说明它们无法通信.所以隧道技术并不能解决IPv6节点与IPv4节点之间相互通信的问题。

配置GRE tunnel隧道

实验拓扑:预备知识:通用路由封装(GenericRoutingEncapsulation,简称GRE)隧道按照通过IPv4网络传输数据的定义,GRE通过将需要传输的数据包封装在GRE数据包内,从而使一个网络协议能够通过另一个网络协议进行传输。

GRE 是通过隧道传输IPv6业务负载的一个理想机制。

实验说明:路由器ISP模拟运营商,分部R1要和总部R2通信,但是不想让Internet上的路由器学到其内网网络,所以在R1和R2之间做条隧道,总部和分部之间启用EIGRP路由协议。

实验过程:第一步:配置R1,ISP,R2的接口地址R1>enR1#conf tEnter configuration commands, one per line. End with CNTL/Z.R1(config)#no ip domai looR1(config)#line con 0R1(config-line)#no exec-tR1(config-line)#lo00:01:24: %LINEPROTO-5-UPDOWN: Line protocol on Interface Serial1/1, changed state to downgg synR1(config-line)#exiR1(config)#int s 1/1R1(config-if)#ip add 131.1.1.1 255.255.255.252R1(config-if)#no shR1(config-if)#int loo 0R1(config-if)#ip add 192.168.0.1 255.255.255.0R1(config-if)#endR1#sh ip i00:01:57: %SYS-5-CONFIG_I: Configured from console by consoleR1#sh ip int bInterface IP-Address OK? Method Status Protocol FastEthernet0/0 unassigned YES unset administratively down downSerial1/0 unassigned YES unset administratively down downSerial1/1 131.1.1.1 YES manual up down Serial1/2 unassigned YES unset administratively down downSerial1/3 unassigned YES unset administratively down downSerial2/0 unassigned YES unset administratively down downSerial2/1 unassigned YES unset administratively down downSerial2/2 unassigned YES unset administratively down downSerial2/3 unassigned YES unset administratively down downLoopback0 192.168.0.1 YES manual up up R1#ISP>enISP#conf tEnter configuration commands, one per line. End with CNTL/Z.ISP(config)#no ip domain looISP(config)#line con 0ISP(config-line)#no exec-tISP(config-line)#logg synISP(config-line)#exiISP(config)#int s 1/0ISP(config-if)#ip add 131.1.1.2 255.255.255.252ISP(config-if)#no shISP(config-if)#int s 1/1ISP(config-if)#i00:02:55: %LINK-3-UPDOWN: Interface Serial1/0, changed state to up 00:02:56: %LINEPROTO-5-UPDOWN: Line protocol on Interface Serial1/0, changed state to upISP(config-if)#ip add 131.1.1.5 255.255.255.252ISP(config-if)#no shISP(config-if)#endISP#sh ip in00:03:09: %SYS-5-CONFIG_I: Configured from console by consoleISP#sh ip int bInterface IP-Address OK? Method Status Protocol FastEthernet0/0 unassigned YES unset administratively down downSerial1/0 131.1.1.2 YES manual up up Serial1/1 131.1.1.5 YES manual up up Serial1/2 unassigned YES unset administratively down downSerial1/3 unassigned YES unset administratively down downSerial2/0 unassigned YES unset administratively down downSerial2/1 unassigned YES unset administratively down downSerial2/2 unassigned YES unset administratively down downSerial2/3 unassigned YES unset administratively down downISP#R2>enR2#conf tEnter configuration commands, one per line. End with CNTL/Z.R2(config)#no ip doma looR2(config)#line con 0R2(config-line)#no exec-tR2(config-line)#logg synR2(config-line)#exiR2(config)#int s 1/0R2(config-if)#ip add 131.1.1.6 255.255.255.252R2(config-if)#no shR2(config-if)#int loo 0R2(config-if)#ip add00:04:14: %LINK-3-UPDOWN: Interface Serial1/0, changed state to upR2(config-if)#ip add00:04:15: %LINEPROTO-5-UPDOWN: Line protocol on Interface Serial1/0, changed state to upR2(config-if)#ip add 192.168.1.1 255.255.255.0R2(config-if)#endR2#sh ip int00:04:24: %SYS-5-CONFIG_I: Configured from console by consolebR2#sh ip int bInterface IP-Address OK? Method Status Protocol FastEthernet0/0 unassigned YES unset administratively down downSerial1/0 131.1.1.6 YES manual up up Serial1/1 unassigned YES unset administratively downdownSerial1/2 unassigned YES unset administratively down downSerial1/3 unassigned YES unset administratively down downSerial2/0 unassigned YES unset administratively down downSerial2/1 unassigned YES unset administratively down downSerial2/2 unassigned YES unset administratively down downSerial2/3 unassigned YES unset administratively down downLoopback0 192.168.1.1 YES manual up up R2#第二步:测试直连连通性ISP#sh cdp neiCapability Codes: R - Router, T - Trans Bridge, B - Source Route Bridge S - Switch, H - Host, I - IGMP, r - RepeaterDevice ID Local Intrfce Holdtme Capability Platform Port ID R2 Ser 1/1 155 R 7206VXR Ser 1/0R1 Ser 1/0 153 R 7206VXR Ser 1/1ISP#//邻居建立直连连通性正常第三步:配置GRE隧道R1#conf tEnter configuration commands, one per line. End with CNTL/Z.R1(config)#ip route 0.0.0.0 0.0.0.0 s 1/1//默认路由出接口应该指向物理接口R1(config)#int tuR1(config)#int tunnel 0R1(config-if)#ip add00:07:42: %LINEPROTO-5-UPDOWN: Line protocol on Interface Tunnel0, changed state to downR1(config-if)#ip add 172.16.0.1 255.255.255.0R1(config-if)#tuR1(config-if)#tunnel sour s 1/1R1(config-if)#tunR1(config-if)#tunnel desR1(config-if)#tunnel destination 131.1.1.6R1(config-if)#no shR1(config-if)#00:08:04: %LINEPROTO-5-UPDOWN: Line protocol on Interface Tunnel0, changed state to upR1(config-if)#endR1#sh run int tunnel 0Building configuration...Current configuration : 117 bytes!interface Tunnel0ip address 172.16.0.1 255.255.255.0tunnel source Serial1/1tunnel destination 131.1.1.6end//分部R1上的tunnel配置完成R2#conf tEnter configuration commands, one per line. End with CNTL/Z.R2(config)#ip route 0.0.0.0 0.0.0.0 s 1/0R2(config)#int tuR2(config)#int tunnel 0R2(config-if)#ip add 172.16.00:12:07: %LINEPROTO-5-UPDOWN: Line protocol on Interface Tunnel0, changed state to downR2(config-if)#ip add 172.16.0.2 255.255.255.0R2(config-if)#tunR2(config-if)#tunnel sou s1/0R2(config-if)#tunR2(config-if)#tunnel des 131.1.1.1R2(config-if)#no shR2(config-if)#00:12:40: %LINEPROTO-5-UPDOWN: Line protocol on Interface Tunnel0, changed state to upR2(config-if)#endR2#sh run int tunnel 0Building configuration...Current configuration : 117 bytes!interface Tunnel0ip address 172.16.0.2 255.255.255.0tunnel source Serial1/0tunnel destination 131.1.1.1endR1#sh ip rouCodes: C - connected, S - static, I - IGRP, R - RIP, M - mobile, B - BGPD - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter areaN1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2 E1 - OSPF external type 1, E2 - OSPF external type 2, E - EGPi - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2ia - IS-IS inter area, * - candidate default, U - per-user static routeo - ODR, P - periodic downloaded static routeGateway of last resort is 0.0.0.0 to network 0.0.0.0172.16.0.0/24 is subnetted, 1 subnetsC 172.16.0.0 is directly connected, Tunnel0131.1.0.0/30 is subnetted, 1 subnetsC 131.1.1.0 is directly connected, Serial1/1C 192.168.0.0/24 is directly connected, Loopback0S* 0.0.0.0/0 is directly connected, Serial1/1R1#ping 172.16.0.2Type escape sequence to abort.Sending 5, 100-byte ICMP Echos to 172.16.0.2, timeout is 2 seconds:!!!!!Success rate is 100 percent (5/5), round-trip min/avg/max = 20/31/40 ms R1#//隧道直连连通性正常第四步:在R1和R2上启用路由协议R1#conf tEnter configuration commands, one per line. End with CNTL/Z.R1(config)#router eig 90R1(config-router)#no auR1(config-router)#net 192.168.0.0R1(config-router)#net 172.16.0.0R1(config-router)#endR1#R2#conf tEnter configuration commands, one per line. End with CNTL/Z.R2(config)#router eig 90R2(config-router)#no auR2(config-router)#net 172.16.0.0R2(config-router)#net 192.168.1.00:19:58: %DUAL-5-NBRCHANGE: IP-EIGRP 90: Neighbor 172.16.0.1 (Tunnel0) is up: new adjacencyR2(config-router)#net 192.168.1.1R2(config-router)#endR2#R1#sh ip rouCodes: C - connected, S - static, I - IGRP, R - RIP, M - mobile, B - BGPD - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter areaN1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2E1 - OSPF external type 1, E2 - OSPF external type 2, E - EGPi - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2ia - IS-IS inter area, * - candidate default, U - per-user static routeo - ODR, P - periodic downloaded static routeGateway of last resort is 0.0.0.0 to network 0.0.0.0172.16.0.0/24 is subnetted, 1 subnetsC 172.16.0.0 is directly connected, Tunnel0131.1.0.0/30 is subnetted, 1 subnetsC 131.1.1.0 is directly connected, Serial1/1C 192.168.0.0/24 is directly connected, Loopback0D 192.168.1.0/24 [90/297372416] via 172.16.0.2, 00:00:21, Tunnel0//eigrp 通过Tunnle口学到到总部的路由S* 0.0.0.0/0 is directly connected, Serial1/1R1#sh ip eig neiIP-EIGRP neighbors for process 90H Address Interface Hold Uptime SRTT RTO Q Seq Type(sec) (ms) Cnt Num0 172.16.0.2Tu012 00:01:39 44 5000 0 3//EIGRP邻居建立ISP#sh ip rouCodes: C - connected, S - static, I - IGRP, R - RIP, M - mobile, B - BGPD - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter areaN1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2E1 - OSPF external type 1, E2 - OSPF external type 2, E - EGPi - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2ia - IS-IS inter area, * - candidate default, U - per-user static routeo - ODR, P - periodic downloaded static routeGateway of last resort is not set131.1.0.0/30 is subnetted, 2 subnetsC 131.1.1.0 is directly connected, Serial1/0C 131.1.1.4 is directly connected, Serial1/1ISP#//Internet ISP路由器上只有公网路由,这样保证了安全。

ASA-Tunnel配置

ASA支持tunnel写于前:这里提前声明ASA支持tunnel只是一个噱头,不要认为ASA真的支持tunnel,至少9.1之前是没有的,正规军有正规军的方法,我们野路子也要有野路子的思路,下面就开配了。

Three_Zhang3 文档出自qq群242478321‐‐安全先锋ASA IPSEC OVER GRE需求:根据拓扑配置IP使用R1 R2的环回口作为感兴趣流,建立L2L vpn配置GRE,使得192.168.1.0/24 ping 通 10.1.1.0/24说明:生产网络中,由于ASA不支持tunenl,因此无法配置动态路由协议,我们可以使用ASA身后的网络设备,从而实现需求,在生产网络中,途中的R1跟R3一般设计为交换机的较多。

根据测试,不影响使用。

基本配置:R4(config)#int f0/0R4(config-if)#ip add 192.168.1.1 255.255.255.0R4(config-if)#no shuR4(config-if)#ip route 0.0.0.0 0.0.0.0 192.168.1.10 //写默认路由指向网关设备R1(config)#int f0/0R1(config-if)#ip add 192.168.1.10 255.255.255.0R1(config-if)#no shuR1(config-if)#ip route 0.0.0.0 0.0.0.0 172.16.1.10//写默认路指向ASA网关,也算是本地加密点到远端加密点的路由R1(config)#int f0/1R1(config-if)#ip add 172.16.1.1 255.255.255.0R1(config-if)#no shuR1(config-if)#int lo 0R1(config-if)#ip add 1.1.1.1 255.255.255.255ASA1(config)# int g1ASA1(config-if)# nameif insideASA1(config-if)# ip add 172.16.1.10 255.255.255.0ASA1(config-if)# no shuASA1(config-if)# int g0ASA1(config-if)# nameif outsideASA1(config-if)# ip add 202.100.1.1 255.255.255.0ASA1(config-if)# no shuASA1(config-if)# route outside 0 0 202.100.1.10//写一条默认路由,指向公网,也算是本地加密点到对端加密点由,也算是本地加密点到对端通讯点路由R3(config)#int f0/0R3(config-if)#ip add 202.100.1.10 255.255.255.0R3(config-if)#no shuR3(config)#int f0/1R3(config-if)#ip add 61.128.1.10 255.255.255.0R3(config-if)#no shuASA2(config)# int g0ASA2(config-if)# nameif outsideASA2(config-if)# ip add 61.128.1.1 255.255.255.0ASA2(config-if)# no shuASA2(config-if)# int g1ASA2(config-if)# nameif insideASA2(config-if)# ip add 172.16.2.10 255.255.255.0ASA2(config-if)# no shuASA2(config-if)# route outside 0 0 61.128.1.10 //该路由作用同ASA1R2(config)#int f0/1R2(config-if)#ip add 172.16.2.1 255.255.255.0R2(config-if)#no shuR2(config-if)#int f0/0R2(config-if)#ip add 10.1.1.10 255.255.255.0R2(config-if)#no shuR2(config-if)#int lo 0R2(config-if)#ip add 2.2.2.2 255.255.255.255R2(config-if)#ip route 0.0.0.0 0.0.0.0 172.16.2.10//该路由作用同R1R5(config)#int f0/0R5(config-if)#ip add 10.1.1.1 255.255.255.0R5(config-if)#no shutR5(config-if)#ip route 0.0.0.0 0.0.0.0 10.1.1.10 //该路由作用同R4,以上默认路由均可用明细路由代替以上配置后直连可通,加密点可通路由配置:本地通讯点要有对端加密点路由:R1指默认路由到ASA1 ,R2只默认路由到ASA2inside本地加密点要有对端加密点路由:ASA1指默认路由到R3,ASA2指默认路由到R3本地加密点要有本地通讯点路由:ASA1(config)# route inside 1.1.1.1 255.255.255.255 172.16.1.1ASA2(config)# route inside 1.1.1.2 255.255.255.255 172.16.2.1VPN配置:ASA1(config)# crypto ikev1 policy 10ASA1(config-ikev1-policy)# authentication pre-shareASA1(config-ikev1-policy)# encryption 3desASA1(config-ikev1-policy)# hash md5ASA1(config-ikev1-policy)# group 2ASA1(config-ikev1-policy)# exiASA1(config)# crypto ikev1 enable outsideASA1(config)# crypto ipsec ikev1 transform-set ZHJ esp-des esp-md5-hmacASA1(config)# access-list GXQL per ip 1.1.1.1 255.255.255.255 1.1.1.2255.255.255.255ASA1(config)# tunnel-group 61.128.1.1 type ipsec-l2lASA1(config)# tunnel-group 61.128.1.1 ipsec-attributesASA1(config-tunnel-ipsec)# ikev1 pre-shared-key ciscoASA1(config-tunnel-ipsec)# exiASA1(config)# crypto map ciscomap 10 match address GXQLASA1(config)# crypto map ciscomap 10 set peer 61.128.1.1ASA1(config)# crypto map ciscomap 10 set ikev1 transform-set ZHJASA1(config)# crypto map ciscomap interface outsideASA2(config)# crypto ikev1 policy 10ASA2(config-ikev1-policy)# authentication pre-shareASA2(config-ikev1-policy)# hash md5ASA2(config-ikev1-policy)# encryption 3desASA2(config-ikev1-policy)# group 2ASA2(config-ikev1-policy)# exiASA2(config)#ASA2(config)# crypto ikev1 enable outsideASA2(config)# crypto ipsec ikev1 transform-set ZHJ esp-des esp-md5-hmacASA2(config)# access-list GXQL per ip 1.1.1.2 255.255.255.255 1.1.1.1255.255.255.255ASA2(config)# tunnel-group 202.100.1.1 type ipsec-l2lASA2(config)# tunnel-group 202.100.1.1 ipsec-attributesASA2(config-tunnel-ipsec)# ikev1 pre-shared-key ciscoASA2(config-tunnel-ipsec)# exitASA2(config)# crypto map ciscomap 10 match address GXQLASA2(config)# crypto map ciscomap 10 set peer 202.100.1.1ASA2(config)# crypto map ciscomap 10 set ikev1 transform-set ZHJASA2(config)# crypto map ciscomap interface outsideVPN测试:R2#ping 1.1.1.1 sou 1.1.1.2 //通讯点测试(感兴趣流)Type escape sequence to abort.Sending 5, 100-byte ICMP Echos to 1.1.1.1, timeout is 2 seconds:Packet sent with a source address of 1.1.1.2.!!!!R1(config)#line vty 0 15 //我们在R1上开启telnetR1(config-line)#no loginR2#telnet 1.1.1.1 /sou lo 0 //在R2上通过telnet测试VPN隧道是否建立Trying 1.1.1.1 ... OpenR1>whoLine User Host(s) Idle Location0 con 0 idle 00:00:09*226 vty 0 idle 00:00:00 1.1.1.2//我们可以看到,此时使用私网地址进行通讯Interface User Mode Idle Peer AddressR1>qASA2(config)# show cry isakmp sa //查看ASA2的ike状态IKEv1 SAs:Active SA: 1Rekey SA: 0 (A tunnel will report 1 Active and 1 Rekey SA during rekey)Total IKE SA: 11 IKE Peer: 202.100.1.1Type : L2L Role : initiatorRekey : no State : MM_ACTIVEThere are no IKEv2 SAsASA2(config)#ASA2(config)# show crypto ipsec sa //ipsec状态,这里忽略GRE配置:R1(config)#int tunnel 0//gre tunnel配置R1(config-if)#ip add 12.1.1.1 255.255.255.0R1(config-if)#tun sou 1.1.1.1R1(config-if)#tun destination 1.1.1.2R2(config)#int tunnel 0R2(config-if)#ip address 12.1.1.2 255.255.255.0R2(config-if)#tun source 1.1.1.2R2(config-if)#tun destination 1.1.1.1R1#show ip int tunnel 0 //查看tunnel情况Tunnel0 is up, line protocol is up //状态up Internet address is 12.1.1.1/24Broadcast address is 255.255.255.255Address determined by setup commandMTU is 1476 bytesHelper address is not setDirected broadcast forwarding is disabled测试tunnel:R1#ping 12.1.1.2//tunnel地址之间通信测试,此时由于该ping包是先封装gre头部后符合感兴趣流,从而引入VPN隧道Type escape sequence to abort.Sending 5, 100-byte ICMP Echos to 12.1.1.2, timeout is 2 seconds:!!!!!Success rate is 100 percent (5/5), round-trip min/avg/max = 60/108/136 msR1#telnet 12.1.1.2 /sou tun0 //telnet测试,说明隧道建立成功Trying 12.1.1.2 ... OpenR2>whoLine User Host(s) Idle Location0 con 0 idle 00:00:12*226 vty 0 idle 00:00:00 12.1.1.1//隧道地址Interface User Mode Idle Peer AddressR2>q路由协议宣告://宣告路由协议,从而实现需求,在这里我们只需宣告tunnel所在的网段,以及我们需要互联的网段即可R1(config)#router ei 100R1(config-router)#no auto-summaryR1(config-router)#net 12.1.1.0R1(config-router)#net 192.168.1.0R2(config)#router ei 100R2(config-router)#no auR2(config-router)#net 12.1.1.0R2(config-router)#net 10.1.1.0测试:R1#show ip eigrp neighbors //查看动态路由信息IP-EIGRP neighbors for process 100H Address Interface Hold Uptime SRTT RTO Q Seq(sec) (ms) Cnt Num0 12.1.1.2 Tu0 13 00:00:33 177 5000 0 5 R4#ping 10.1.1.1 //最终测试,实现需求Type escape sequence to abort.Sending 5, 100-byte ICMP Echos to 10.1.1.1, timeout is 2 seconds:!!!!!Success rate is 100 percent (5/5), round-trip min/avg/max = 120/135/176 msR5(config)#line vty 0 15 //在R5上进行telnet开启R5(config-line)#no loginR4#telnet 10.1.1.1 //使用telnet测试需求是否最终实现Trying 10.1.1.1 ... OpenR5>whoLine User Host(s) Idle Location0 con 0 idle 00:01:32*226 vty 0 idle 00:00:00 192.168.1.1//实现需求Interface User Mode Idle Peer AddressR5>q注:本文档为在ASA配置NAT,如若使用,读者可自行添加,使用NAT时,需注意VPN 流量旁路(这里只针对换回扣流量做旁路<一般还回口未测试地址,无需作nat>)本思路相比于Cisco在路由器上配置SVTI来说多了4字节的GRE头部(详情可咨询作者),因此在封装GRE时可以根据实际需要修改tunnel MTU(因为cisco建议在IPSec 是先分片后加密)。

tunnel配置

Tunnel通道可以看作是最简单的一种VPN形式,它的参数很简单只要配置Tunnel Source 和 Tunnel Destination两个参数就可以了。

下面用实验来说明一下配置的方式:拓扑图如下:在R1和R2之间建立一条TunnelR1:S1/0:192.168.1.1F0/0:192.168.10.1loop0:10.1.1.1R3:S1/0:192.168.1.2S1/1:192.168.2.1R2:S1/1:192.168.2.2F0/0:192.168.20.1loop0:10.2.2.1C1:192.168.10.2C2:192.168.20.2=============================分割线路由的配置,只要能配置通不管是用静态还是动态都可以。

但是不要把一要tunnel的地址通告出去,比如上面的192.168.10.0和192.168.20.0这两个网段,是希望它走Tunnel的,所以就不用通告出路由了。

=============================分割线Tunnel的配置:R1:R1(config)#int tunnel 0R1(config)#ip add 172.16.1.1 255.255.255.0R1(config-if)#tunnel source loopback 0 //使用环回接口是为了提高tunnel通道的稳定性R1(config-if)#tunnel destination 10.2.2.1 //R2:R2(config)#int tunnel 0R2(config)#ip add 172.16.1.2 255.255.255.0R2(config-if)#tunnel source loopback 0 //R2(config-if)#tunnel destination 10.1.1.1 //再加上一条Tunnel的路由:R1:R1(config)#ip route 192.168.20.0 255.255.255.0 tunnel 0 R2:R2(config)#ip route 192.168.10.0 255.255.255.0 tunnel 0 ================================================分割线现在我们的Tunnel通道已经配置好了,看下测试结果:看一下主机流量的路由:中间的路由是什么主机看不到了,只看到了通道的信息。

路由器配置(tunnel口配置)

12.3.3 Tunnel端口配置

2008-07-08 09:02 李利军/韩小琴/金素梅编著科学出版社我要评论(0)

∙摘要:《中小企业网络管理员实战指南》第12章路由器命令行配置,路由器作为网络互联设备,除了用于借助长途链路将局域网连接在一起构建广域网络外,还被应用于局域网的Internet连接,本节为大家介绍的是Tunnel端口配置。

∙标签:中小企业网络管理实战指南中小企业网络管理员实战指南

∙

Oracle帮您准确洞察各个物流环节

12.3.3 Tunnel端口配置

路由器借助Tunnel端口实现隧道功能,允许利用传输协议(如IP)来传送任意协议的网络数据包。

同其他逻辑端口一样,Tunnel(隧道)端口也是系统虚拟的端口。

Tunnel端口并不特别指定传输协议或者负载协议,它提供的是一个用来实现标准的点对点的传输模式。

由于Tunnel实现的是点对点的传输链路,所以,对于每一个单独的链路都必须设置一个Tunnel端口。

Tunnel传输适用于以下情况:

允许运行非IP协议的本地网络之间通过一个单一网络(IP网络)通信,因为Tunnel支持多种不同的负载协议;

允许通过单一的网络(IP网络)连接间断子网;

允许在广域网上提供VPN(Virtual Private Network)功能。

Tunnel端口配置操作步骤如下。

IPv6_GRE_Tunnel实验说明文档

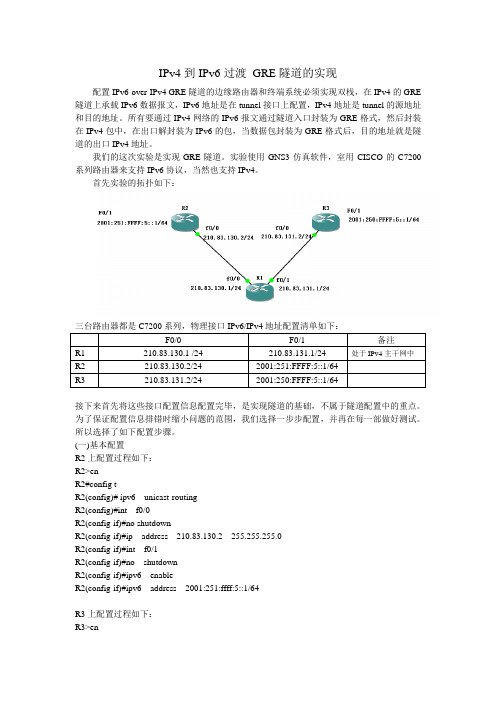

IPv4到IPv6过渡GRE隧道的实现配置IPv6-over-IPv4 GRE隧道的边缘路由器和终端系统必须实现双栈,在IPv4的GRE 隧道上承载IPv6数据报文,IPv6地址是在tunnel接口上配置,IPv4地址是tunnel的源地址和目的地址。

所有要通过IPv4网络的IPv6报文通过隧道入口封装为GRE格式,然后封装在IPv4包中,在出口解封装为IPv6的包,当数据包封装为GRE格式后,目的地址就是隧道的出口IPv4地址。

我们的这次实验是实现GRE隧道。

实验使用GNS3仿真软件,室用CISCO的C7200系列路由器来支持IPv6协议,当然也支持IPv4。

首先实验的拓扑如下:三台路由器都是C7200系列,物理接口IPv6/IPv4地址配置清单如下:接下来首先将这些接口配置信息配置完毕,是实现隧道的基础,不属于隧道配置中的重点。

为了保证配置信息排错时缩小问题的范围,我们选择一步步配置,并再在每一部做好测试。

所以选择了如下配置步骤。

(一)基本配置R2上配置过程如下:R2>enR2#config tR2(config)# ipv6 unicast-routingR2(config)#int f0/0R2(config-if)#no shutdownR2(config-if)#ip address 210.83.130.2 255.255.255.0R2(config-if)#int f0/1R2(config-if)#no shutdownR2(config-if)#ipv6 enableR2(config-if)#ipv6 address 2001:251:ffff:5::1/64------------------------------------------------------------------------R3上配置过程如下:R3>enR3#config tR3(config)# ipv6 unicast-routingR3(config)#int f0/0R3(config-if)#no shutdownR3(config-if)#ip address 210.83.131.2 255.255.255.0R3(config-if)#int f0/1R3(config-if)#no shutdownR3(config-if)#ipv6 enableR3(config-if)#ipv6 address 2001:250:ffff:5::1/64--------------------------------------------------------------------------R1上配置过程如下:R1>enR1#config tR1(config)#int f0/0R1(config-if)#no shutdownR1(config-if)#ip address 210.83.130.1 255.255.255.0R1(config-if)#int f0/1R1(config-if)#no shutdownR1(config-if)#ip address 210.83.131.1 255.255.255.0为了保证IPv4主干网可以正常通信,所以要在IPV4主干网配置路由协议,我们选择配置相对简单的RIPv2动态路由协议,当然其他的也可以,比如OSPF,EIGRP,RIPv1都时可以的。

tunnel(GRE隧道)VPN配置过程分析

tunnel(GRE隧道)VPN配置过程分析Tunnel (GRE tunnel) VPN Configuration Process AnalysisIntroduction:Virtual Private Networks (VPNs) are widely used to establish secure and private connections over a public network, such as the internet. One common type of VPN is the tunnel (GRE tunnel) VPN, which utilizes Generic Routing Encapsulation (GRE) to encapsulate and transmit data packets between two remote networks. This article will analyze the configuration process of a tunnel VPN, focusing on the steps involved and the key considerations to ensure a successful setup.Configuration Process:1. Requirements analysis:Before starting the configuration process, it is crucial to determine the specific requirements of the VPN. This includes identifying the remote networks that need to be connected, the types of data to be transmitted, and any security measures that must be implemented.2. Network topology design:Based on the requirements analysis, a network topology design needs to be created. This design outlines the physical and logical layout of the network, including the placement and configuration of routers, firewalls, and VPN gateways.3. Selection of VPN gateways:In the case of tunnel VPNs, specific VPN gateways capable of supporting GRE tunneling must be selected. These gateways act as endpoints for the VPN connections, allowing data packets to be encapsulated and securely transmitted through the tunnel.4. Configuration of routers:The next step involves configuring the routers at both ends of the VPN connection. This includes assigning IP addresses to the router interfaces, enabling GRE tunneling, and setting up routing tables to ensure proper forwarding of data packets.5. GRE tunnel creation:Once the routers are configured, the GRE tunnels can be created. This involves specifying the source and destination IP addresses of the tunnel endpoints, as well as assigning a tunnel interface to facilitate the encapsulation and decapsulation of data packets.6. Encryption and authentication configuration:To enhance the security of the VPN connection, encryption and authentication mechanisms should be implemented. Popular protocols like IPsec can be utilized to encrypt the data traffic and establish secure communication between the remote networks.7. Testing and troubleshooting:After completing the configuration steps, it is crucial to test the VPN connection thoroughly. This includes verifying connectivity between the remote networks, testing data transmission, and ensuring that all securitymeasures are working as intended. If any issues are encountered, troubleshooting techniques should be employed to identify and resolve the problems.Key Considerations:1. Security:When configuring a tunnel VPN, it is essential to prioritize security. This includes selecting strong encryption algorithms, implementing authentication mechanisms, and regularly updating the VPN gateways and routers with the latest security patches.2. Scalability:The VPN design should be scalable to accommodate future growth and changes in network requirements. This can be achieved by using dynamic routing protocols, such as OSPF or BGP, which can dynamically adapt to network changes and optimize the routing process.3. Performance:Proper bandwidth planning and traffic prioritization should be considered to ensure optimal performance of the tunnel VPN. Analyzing the expected data volume and bandwidth requirements can help prevent congestion and maintain a high-quality connection.4. Redundancy:To minimize the risk of a single point of failure, redundancy measures, such as implementing redundant VPN gateways and routers, should beconsidered. This can help ensure continuous operation of the tunnel VPN, even in the event of hardware failures or network disruptions.Conclusion:Configuring a tunnel (GRE tunnel) VPN involves a systematic approach that includes requirements analysis, network topology design, selection of VPN gateways, router configuration, GRE tunnel creation, encryption and authentication configuration, as well as testing and troubleshooting. By considering key factors such as security, scalability, performance, and redundancy, a well-designed tunnel VPN can provide secure and reliable connectivity between remote networks.。

IPIP隧道IP Tunnel

IPIP隧道/IP Tunnel基本信息IPIP隧道是使用在两个路由器间对IP数据包进行封装的简单协议,IPIP隧道接口会像一个物理接口出现在接口列表中,许多路由器,包括Cisco和基于Linux 基本支持该协议。

这个协议使多个网络分布成为可能。

IP隧道协议可用到下面的网络情况:• 通过在Internet上隧道建立企业网• 使用源路由的反向快速设置向导通过一个IPIP隧道在两个MikroTik路由器之间连接,路由器的IP地址为10.5.8.104和10.1.0.172, 使用IPIP隧道的地址为10.0.0.1和10.0.0.2,设置如下:• 在IP地址为10.5.8.104的路由器上配置:1. 添加一个IPIP接口(默认的名称为ipip1):[admin@10.5.8.104] interface ipip> add local-address=10.5.8.104 \remote-address=10.1.0.172 disabled=no2. 添加一个IP地址在ipip1 接口上:[admin@10.5.8.104] ip address> add address=10.0.0.1/24 interface=ipip1 • 在IP地址为10.1.0.172的路由器上配置:1. 添加一个IPIP接口(默认名称为ipip1):[admin@10.1.0.172] interface ipip> add local-address=10.1.0.172 \remote-address=10.5.8.104 disabled=no2. 添加一个IP地址在ipip1接口上:[admin@10.1.0.172] ip address> add address=10.0.0.2/24 interface=ipip1 • Packages required: systemIPIP设置操作路径: /interface ipipIPIP隧道可以运行在任何IP传输的连接中。

Tunnel的具体配置

Tunnel的具体配置GRE TunnelThe second procedure is to set up the GRE tunnel and route IPX through it to the Cisco 1600. This procedure involves creating the tunnel interface on both routers. The Ethernet 0 of the Cisco 1600 and the Ethernet 1/1 of the Cisco 7206 are the endpoints of the tunnel. It will be a simple IP GRE tunnel.1. Configure the tunnel interface of the Cisco 7206:central7206#conf tEnter configuration commands, one per line. End with CNTL/Z.central7206(config)#interface tunnel 0central7206(config-if)#tunnel source e 1/1central7206(config-if)#tunnel destination 192.168.113.2central7206(config-if)#%LINEPROTO-5-UPDOWN: Line protocol on Interface Tunnel0, changed state to up2. Configure the tunnel interface of the Cisco 1600:home1600#conf tEnter configuration commands, one per line. End with CNTL/Z.home1600(config)#interface tunnel 0home1600(config-if)#tunnel source Ethernet 0home1600(config-if)#tunnel destination 192.168.114.2home1600(config-if)#%LINEPROTO-5-UPDOWN: Line protocol on Interface Tunnel0, changed state to upIPX through GRE1. Enable IPX routing on the Cisco 1600:home1600(config)#ipx routinghome1600(config)ipx router riphome1600(config-ipx-router)#network 1681130home1600(config-ipx-router)#network 16811312. Turn on the IPX networks on its Ethernet and tunnel interfaces:home1600(config)#interface ethernet 0home1600(config-if)#ipx network 1681130home1600(config-if)#interface tunnel 0home1600(config-if)#ipx network 16811313. Turn on IPX network 1681131 on the tunnel interface of the Cisco 7206:central7206(config)#interface tunnel 0central7206(config-if)#ipx network 16811314. Turn on IPX Routing Information Protocol (RIP) on the Cisco 7206, and enable route redistribution: central7206(config)#ipx router ripcentral7206(config-ipx-route)#redistribute eigrp 2central7206(config-ipx-route)#network 1681131central7206(config-ipx-route)#ipx router eigrp 2central7206(config-ipx-route)#redistribute rip⽂章录⼊:csh 责任编辑:csh。

L2TP隧道

但是现在设置好以后还拨号不行。对于我们XP来说,我们还需要修改一下注册表才行。那么下面我们来看看注册表如何修改呢?

打开“运行”输入“regedit”来打开“注册表”。

Start IP:我们地址池起始的IP地址

End IP:我们地址池结束的IP地址

输入好以后点击OK就行了。

当我们建立好之后,它自动会返回到我们一个地址池汇总的地方,在这里我们可以看见我们刚才建立的那一个地址池。

当我们地址池建立以后进入“Objects>Users>Local”里面去建立我们的用户。如下图点击右上角的“New”来新建我们的用户。

其实上面这拨号这一步,很类似于我们的“PPPoE拨号”。

当我们获得服务器给我们分配的IP地址以后,我们就可以直接ping通我们Juniper防火墙内网的用户服了。我们来看看ping通Juniper防火墙trust的IP地址,也就是我们内网的网关。

从上图我们可以看出来,能够正常访问我们的192.168.1.1。注意这是拨号成功以后才能够正常访问,那么们现在将这个vpn拨号连接给断开看看能否再ping通呢?

Dialup Group: Local Dialup Group - aa这里就是我们刚才建立的那个拨号组,里面有两个用户test、cisco,用于我们拨号使用

Outgoing Interface: untrust我们出去通过那个接口,因为我这是一款低端的juniper防火墙,只有trust与untrust,因为我们外网接的是untrust,所以我就只能选择untrust。

H3CIPSecTunnel配置总结

前言:若总部和分支的IPSe c和NAT在同一台设备上时,是不用考虑N AT穿越问题的;若分支的IP Sec路由器前方有N AT设备需要穿越,则总部与分支的路由器均需要如下配置:#ike p eer {peern ame}exch ange-modeaggre ssiveid-typenamenattrave rsal#如果不是aggr essiv e(野蛮)模式,id-type name命令无效。

总部(一般拥有公网IP地址)的路由器不需要配置ike p eer {peern ame}中的:re mote-addre ss {i p}------------------------------------------------------------以下配置是分支机构前方有NAT设备时,配置NAT穿越;经过实验,无论需不需要N AT穿越,均可以使用下面的配置。

R1配置:使用策略模版,总部可以连接多个分支机构,不用配置ip sec的A CL:#ik e loc al-na me r1#ac l num ber 3001 n ame N AT_AC Lru le 0denyip so urce192.168.2.0 0.0.0.255 des tinat ion 172.16.1.00.0.0.255rule 29 d eny i p sou rce 192.168.2.0 0.0.0.255 dest inati on 10.1.1.0 0.0.0.255ru le 30 perm it ip sour ce 192.168.2.00.0.0.255#ike prop osal1#i ke pe er r3exc hange-mode aggr essiv epr e-sha red-k ey pa ssw0r did-type namerem ote-n ame r3na t tra versa l#i ke pe er r4exc hange-mode aggr essiv epr e-sha red-k ey pa ssi d-typ e nam ere mote-namer4n at tr avers al#ipsec prop osalr3#ipsec prop osalr4#ipsec poli cy-te mplat e br3 1i ke-pe er r3pro posal r3#ipse c pol icy-t empla te br4 1ike-p eer r4pr oposa l r4#ips ec po licybr 1isakm p tem plate br3#ips ec po licybr 2isakm p tem plate br4#int erfac e Ser ial0/1/1link-proto col p ppn at ou tboun d 3001ip addr ess 1.1.1.2 255.255.255.0ips ec po licybr#------------------------------------------------------------R3配置:#ike loca l-nam e r3#acl numb er 3000d escri ption IPSe c_ACLrul e 0 p ermit ip s ource 172.16.1.0 0.0.0.255 des tinat ion 192.168.2.0 0.0.0.255 aclnumbe r 3001de scrip tionNAT_A CLr ule 0 deny ip s ource 172.16.1.0 0.0.0.255 des tinat ion 192.168.2.0 0.0.0.255 rul e 5 p ermit ip s ource 172.16.1.0 0.0.0.255##ikepropo sal 1#ik e pee r r1exch ange-modeaggre ssivepre-shar ed-ke y pas sw0rdid-typenameremo te-na me r1rem ote-a ddres s 1.1.1.2nattrave rsal#ips ec pr oposa l r1#ips ec po licyr1 1isakm pse curit y acl 3000ike-peer r1propo sal r1 #in terfa ce Se rial0/1/2link-prot ocolpppnat o utbou nd 3001i p add ress2.2.2.2 255.255.255.0ip sec p olicy r1#------------------------------------------------------------ R4配置与R3类似。

GRE+Tunnel配置步骤说明

GRE Tunnel配置步骤说明基本配置1.设备名称[Quidway] sysname shazikou2.SUPER密码设置[shazikou]super password level 3 simple qdgs3.远程管理设置[shazikou]user-interface vty 0 4[shazikou-ui-vty0-4]authentication-mode password[shazikou-ui-vty0-4]set authentication password simple qdgs[shazikou-ui-vty0-4]quit二.端口配置1.广域口配置(WAN0)[shazikou]int e1/0[shazikou-Ethernet1/0] ip address 10.236.252.118 255.255.255.252[shazikou-Ethernet1/0]quit2.局域口配置(无物理端口)[shazikou]int e3/0[shazikou-Ethernet3/0] ip address 192.168.25.65 255.255.255.224[shazikou-Ethernet3/0]quit三.GRE Tunnel配置[shazikou]interface tunnel 1 #创建虚拟端口,缺省协议为GRE[shazikou -Tunnel1]ip address 192.168.204.10 255.255.255.252 #设置端口IP地址[shazikou -Tunnel1]source 10.236.252.118 #设置Tunnel源端[shazikou -Tunnel1]destination 10.231.252.38 #设置Tunnel目的端[shazikou -Tunnel1]quit四.路由配置1.设置在网通内路由[shazikou] ip route 10.231.252.38 255.255.255.255 10.249.252.117 # 采用网通网关2.设置工商网内路由[shazikou] ip route 0.0.0.0 0.0.0.0 192.168.204.9 # 局端Tunnel端口地址savedis curGRE1 在创建TUNNEL时候,默认的封装方式为TUNNEL,这个就是VIR和TUNNEL最重要的区别,通常VIR的默认封装为PPP2 在为TUNNEL配置的ip为通道IP,这个IP通常选择1.1.1.1。

Tunnel接口配置

Tunnel接口配置路由器借助于Tunnel实现隧道功能,允许利用传输协议(如ip)来传送任意协议的网络数据包,同其他逻辑接口一样,Tunnel是一个虚拟的接口,该接口并不特别指定传输协议或者负载协议,他提供的是一个用来实现标准的点对点的传输模式。

由于实现的是点对点的传输链路,所以,对于每一个单独的线路都必须设置一个Tunnel接口。

Tunnel 传输适用于以下情况:允许运行非IP协议的本地网络之间通过一个单一网络(IP网络)通信,因为Tunnel支持多种不同的负载协议。

允许通过单一的网络(IP网络)连接间断子网。

允许在广域网上提供VPN更能Tunnel接口配置操作过程如下:router(config)#interface tunnel tunnel-id 创建Tunnel接口并进入该接口的配置模式。

与其他逻辑接口一样,第一次进入指定的Tunnel接口时,就创建了一个这样的接口#no interface tunnel tunnel-tunnel-idrouter(config-if)#tunnel source {ip-address| interface-name| interface-nummber }no tunnel sourcerouter(config-if)#tunnel destination {ip-address| host-name } no tunnel destination一个Tunnel接口需要明确配置隧道的源地址和目的地址,为了保证隧道接口的稳定性,一般讲Loopback的地址作为隧道的源地址和目的地址,在Tunnel接口正常工作之前,需要确认源地址和目的地址的联通性。

提示:在同一台路由器上不能使用相同的源地址和目的地址创建两个相同的封装模式的Tunnel接口router(config-if)#tunnel mode { dvmrp |gre |ipip |nos }no tunnel mode设置Tunnel的封装格式。