Port Security

交换机err-disabled状态解决方案

交换机err-disabled状态解决方案一.err-disabled状态的作用:通常情况下,如果交换机运转正常,其中端口一项显示为启用(enable)状态.但是如果交换机的软件(CISCO IOS/CatOS)检测到端口的一些错误,端口将随即被关闭.也就是说,当交换机的操作系统检测到交换机端口发生些错误事件的时候,交换机将自动关闭该端口.当端口处于err-disabled状态,将没有任何流量从该端口被转发出去,也将不接收任何进站流量.从交换机外观上看去,端口相对应的LED状态灯也将由正常的绿色变为暗黄色(或者叫做橘黄色,本人色盲,官方给的说法是amber,琥珀色).同时使用查看端口状态的一些命令,比如show interfaces,也会看到端口是处于err-disabled状态的.还有种情况是,当交换机因一种错误因素导致端口被禁用(err-disabled),这种情况通常会看到类似如下日志信息:%SPANTREE-SP-2-BLOCK_BPDUGUARD:Received BPDU on port GigabitEthernet2/1 with BPDU Guard enabled. Disabling port.%PM-SP-4-ERR_DISABLE:bpduguard error detected on Gi2/1, putting Gi2/1 in err-disable stateerr-disabled的两个作用的:1.告诉管理员端口状态出错.2.消除因某个端口的错误导致所有端口,或者整个模块功能的出错.二.err-disabled状态的起因:该特性最初是用于处理特定的冲突形势,比如过分冲突(excessive collisison)和后期冲突(late collision).由于CSMA/CD机制的制定,当发生16次冲突后帧将被丢弃,此时发生excessive collision;而late collision是指在发送方发送了64个字节之后,正常的和合法的冲突就不可能发生了.理论上正常的网络传播一定会在此之前就完成了,但是如果线路过长的话会在前64个字节完成后发生冲突,后期冲突和发生在前64个字节的冲突最明显的区别是后者网卡会自动重新传输正常的冲突帧,但不会重传后期冲突的帧.后期冲突发生在时间超时和中继器的远端.一般而言,这样的冲突在本地网段会简单地判断为一个帧校验序列(FCS)错误.引起这种错误的可能原因有:1.线缆的不规范使用,比如超出了最大传输距离或者使用了错误的线缆类型.2.网卡的不正常工作(物理损坏或者驱动程序的错误).3.端口双工模式的错误配置,如双工不匹配.如下是端口处于err-disabled状态的几种原因:1.双工不匹配.2.端口信道的错误配置.3.违反BPDU守护(BPDU Guard)特性.4.单向链路检测(UDLD).5.检测到后期冲突.6.链路振荡.7.违反某些安全策略.8.端口聚合协议(PAgP)的振荡.9.层2隧道协议(L2TP)守护(L2TP Guard).10.DHCP侦听限速.三.检验端口是否处于err-disabled状态:可以使用show interfaces命令查看端口状态,如:NUAIKO#show interfaces gigabitethernet 2/1 statusPort Name Status Vlan Duplex Speed TypeGi2/1 err-disabled 100 full 100 0 1000BaseSX当交换机的某个端口处于err-disabled状态后,交换机将发送为什么这么做的日志信息到控制台端口.也可以使用show log查看系统日志,如:%SPANTREE-SP-2-BLOCK_BPDUGUARD:Received BPDU on port GigabitEthernet2/1 with BPDU Guard enabled. Disabling port.%PM-SP-4-ERR_DISABLE:bpduguard error detected on Gi2/1, putting Gi2/1 in err-disable state%SPANTREE-2-CHNMISCFG: STP loop - channel 11/1-2 is disabled in vlan 1如果启用了errdisable recovery功能,可以使用show errdisable recovery 命令查看处于err-disabled状态的原因,如:NUAIKO#show errdisable recoveryErrDisable Reason Timer Status−−−−−−−−−−−−−−−−−−−−−−−−−−−−−−−udld Enabledbpduguard Enabledsecurity-violation Enabledchannel-misconfig Enabledpagp-flap Enableddtp-flap Enabledlink-flap Enabledl2ptguard Enabledpsecure-violation Enabledgbic-invalid Enableddhcp-rate-limit Enabledmac-limit Enabledunicast-flood Enabledarp-inspection EnabledTimer interval: 300 secondsInterfaces that will be enabled at the next timeout:Interface Errdisable reason Time left(sec) −−−−−−−−−−−−−−−−−−−−−−−−−−−−−−−−−−−−−−−−−−−−Fa2/4 bpduguard 273四.恢复err-disabled状态:当出现err-disabled状态后,首先要做的,是找出引起该状态的根源,然后重新启用该端口;如果顺序不一致,将导致该端口再次进入err-disabled状态.找出问题的根源,以比较常见的做为例子:1.以太网信道(EC)的错误配置:如果要让EC能够正常工作,参与到EC绑定的端口的配置,必须是一致的,比如处于同一VLAN,trunk模式相同,速率和双工模式都匹配等等.如果一端配置了EC,而另一端没有配置EC,STP将关闭配置了EC一方的参与到EC中的端口.并且当PAgP的模式是处于on模式的时候,交换机是不会向外发送PAgP信息去进行协商的(它认为对方是处于EC).这种情况下STP判定出现环路问题,因此将端口设置为err-disabled状态.如:%SPANTREE-2-CHNL_MISCFG: Detected loop due to etherchannel misconfigurationof Gi2/1如下,查看EC信息显示使用的信道组数量为0:NUAIKO#show etherchannel summaryFlags: D - down P - in port-channelI - stand-alone s - suspendedH - Hot-standby (LACP only)R - Layer3 S - Layer2U - in use f - failed to allocate aggregatoru - unsuitable for bundlingNumber of channel-groups in use: 0Number of aggregators: 0EC没有正常工作是由于端口被设置为err-disabled状态:NUAIKO#show interfaces gigabitethernet 2/1 statusPort Name Status Vlan Duplex Speed TypeGi2/1 err-disabled 100 full 100 0 1000BaseSX为找出为何EC没有正常工作,根据错误信息暗示,STP检测到环路.之前提到过,这种情况的发生,是由于一方配置了EC,设置PAgP模式为on模式,这种模式和desirable模式正好相反,而另一方没有配置EC.因此,为了解决这种问题的发生,将EC的PAgP模式设置为可以主动协商的desirable模式.,然后再重新启用该端口.如下:!interface gigabitethernet 2/1channel-group 1 mode desirable non-silent!2.双工模式不匹配:双工模式不匹配的问题比较常见,由于速率和双工模式自动协商的故障,常导致这种问题的发生.可以使用show interfaces命令查看双方端口的速率和双工模式.后期版本的CDP也能够在将端口处于err-disabled状态之前发出警告日志信息.另外,网卡的不正常设置也将引起双工模式的不匹配.解决办法,如双方不能自动协商,使用duplex命令(CISCO IOS和CatOS有所不同)修改双方双工模式使之一致.3.BPDU Guard:通常启用了快速端口(PortFast)特性的端口用于直接连接端工作站这种不会产生BPDU的末端设备.由于PortFast特性假定交换机的端口不会产生物理环路,因此,当在启用了PortFast和BPDU Guard特性的端口上收到BPDU后,该端口将进入err-disabled状态,用于避免潜在环路.假如我们将两台6509交换机相连,在其中一台上启用PortFast特性并打开BPDU Guard特性:!interface gigabitethernet 2/1spanning-tree bpduguard enablespanning-tree portfast enable!此时将看到如下日志信息:%PM-SP-4-ERR_DISABLE: bpduguard error detected on Gi2/1, putting Gi2/1 inerr-disable state.验证:NUAIKO#show interfaces gigabitethernet 2/1 statusPort Name Status Vlan Duplex Speed TypeGi2/1 err-disabled 100 full 100 0 1000BaseSX像这种情况,不能启用PortFast特性,因此禁用该特性可以解决该问题.4.UDLD:UDLD协议允许通过光纤或铜线相连的设备监控线缆的物理配置,并且可以检测是否存在单向链路.如果检测到有单向链路,UDLD将关闭相关端口并发出警告日志信息.单向链路可以引起一系列的问题,最常见的就是STP拓扑环路.注意,为了启用UDLD,双方必须都支持该协议,并且要单独在每个端口启用UDLD.如果你只在一方启用了UDLD,同样的会引起端口进入err-disabled状态,如:%PM-SP-4-ERR_DISABLE: udld error detected on Gi2/1, putting Gi2/1 in err-disable state.5.链路振荡错误:链路振荡(flap)是指短时间内端口不停的处于up/down状态,如果端口在10秒内连续振荡5次,端口将被设置为err-disabled状态,如:%PM-4-ERR_DISABLE: link-flap error detected on Gi2/1, putting Gi2/1 in err-disable state可以使用如下命令查看不同的振荡的值:NUAIKO#show errdisable flap-valuesErrDisable Reason Flaps Time (sec)−−−−−−−−−−−−−−−−−−−−−−−−−−−−−−−−−pagp-flap 3 30dtp-flap 3 30link-flap 5 10引起链路震荡的常见因素,可能是物理层的问题,比如GBIC的硬件故障等等.因此解决这种问题通常先从物理层入手.6.回环(loopback)错误:当keepalive信息从交换机的出站端口被发送出去后,又从该接口收到该信息,就会发生回环错误.交换机默认情况下会从所有端口向外发送keepalive信息.但由于STP没能阻塞某些端口,导致这些信息可能会被转发回去形成逻辑环路.因此出现这种情况后,端口将进入err-disabled状态,如:%PM-4-ERR_DISABLE: loopback error detected on Gi2/1, putting Gi2/1 in err-disable state从CISCO IOS 12.2SE之后的版本,keepalive信息将不再从光纤和上行端口发送出去,因此解决这种问题的方案是升级CISCO IOS软件版本到12.2SE或后续版本.更多信息可以参见CISCO BUG ID CSCea46385(需要一定权限的CCO).7.违反端口安全(Port Security)策略:端口安全特性提供了根据MAC地址,动态的对交换机端口进行保护的特性.违反该策略将导致端口进入err-disabled状态.端口安全的原理和配置这里就不再赘述,有兴趣的可以去CISCO的Documentation CD里查阅(当然如果你比我还懒的话,可以加我Q:13030130,我讲给你听).五.重新启用进入err-disabled状态的端口:再找到引起err-disabled状态的根源后,如果没有配置errdisable recovery,此时端口仍然处于禁用状态.这种情况下,就必须手动的重新启动这些端口(在接口下先shutdown再no shutdown).errdisable recovery允许你根据错误类型,在一定时间后(默认值是300秒)自动的重新启用该端口.使用show errdisable recovery命令查看该特性的默认设置:NUAIKO#show errdisable recoveryErrDisable Reason Timer Status−−−−−−−−−−−−−−−−−−−−−−−−−−−−−−−udld Disabledbpduguard Disabledsecurity-violation Disabledchannel-misconfig Disabledpagp-flap Disableddtp-flap Disabledlink-flap Disabledl2ptguard Disabledpsecure-violation Disabledgbic-invalid Disableddhcp-rate-limit Disabledmac-limit Disabledunicast-flood Disabledarp-inspection DisabledTimer interval: 300 secondsInterfaces that will be enabled at the next timeout:Interface Errdisable reason Time left(sec) −−−−−−−−−−−−−−−−−−−−−−−−−−−−−−−−−−−−−−−−−−−−Fa2/4 bpduguard 273默认情况下超时特性是禁用的.如下是启用errdisable recovery并选择相应的条件:NUAIKO#errdisable recovery cause ?其中?对应show errdisable recovery的输出内容中"ErrDisable Reason"一项.如下:NUAIKO#show errdisable recoveryErrDisable Reason Timer Status−−−−−−−−−−−−−−−−−−−−−−−−−−−−−−−udld Disabledbpduguard Enabledsecurity-violation Disabledchannel-misconfig Disabledpagp-flap Disableddtp-flap Disabledlink-flap Disabledl2ptguard Disabledpsecure-violation Disabledgbic-invalid Disableddhcp-rate-limit Disabledmac-limit Disabledunicast-flood Disabledarp-inspection DisabledTimer interval: 300 secondsInterfaces that will be enabled at the next timeout:Interface Errdisable reason Time left(sec) −−−−−−−−−−−−−−−−−−−−−−−−−−−−−−−−−−−−−−−−−−−−Fa2/4 bpduguard 273注意上面的输出内容,可以看出BPDU Guard是引起Fa2/4进入err-disabled状态的原因.当任意errdisable条件被启用,默认300秒后将重新启用该端口.该时间可以通过errdisable recovery interval {sec}进行修改.。

美国海运清关费用

美国海运清关费用美国海运清关费用:一、纽约整箱FCL目的港常见费用1. Customs Clearance清关费:一般是$150/BL2.STB(Single Transaction Bond/SingleBond)担保费:一般是货值的0.45%,最低收费Min$65/BL3.HMF(Harbor Maintenance Fee)港口维护费:一般是货值的0.125%,最低收费Min$25/BL4.MPF (Merchandise Processing Fee)货物处理费:一般是货值的0.3464%,最低收费Min$25/BL,最高收费Max$485/BL5. Duty关税等税费:实报实销二、纽约拼箱LCL目的港常见费用1. Customs Clearance清关费:—般是$150/BL2.STB (Single Transaction Bond/SingleBond)担保费:一般是货值的0.45%,,最低收费Min$65/BL3.HMF(Harbor Maintenance Fee)港口维护费:一般是货值的0.125%,最低收费Min$25/BL4.MPF (Merchandise Processing Fee)货物处理费:一般是货值的0.3464%,最低收费Min$25/BL,最高收费Max$485/BL5. Duty关税等税费:实报实销以下为拼箱特有的费用6. DOC换单费:一般是$85/BL7.LCL Rate (CFS Charge)拆箱费:一般是$5.02/10OLBS,Min$48/BL8. CTF (Clean Truck Fee)洗箱费:一般是$9/运费吨(RT)9.BUC (Bunker Charge)燃油费:—般是$12.5/运费吨RT10. PSC (Port Security Charge)港口安全费:一般是$25/BL11. DAD (Destination Arrive Declare)本点海关录入费:一般是$45/BL备注:1.整箱和拼箱清关费一样。

交换机端口安全portsecurity超级详解

交换机端口安全Port-Security超级详解交换安全交换机端口安全Port-Security超级详解一、Port-Security概述在部署园区网的时候,对于交换机,我们往往有如下几种特殊的需求:限制交换机每个端口下接入主机的数量MAC地址数量限定交换机端口下所连接的主机根据IP或MAC地址进行过滤当出现违例时间的时候能够检测到,并可采取惩罚措施上述需求,可通过交换机的Port-Security功能来实现:二、理解Port-Security安全地址:secure MAC address在接口上激活Port-Security后,该接口就具有了一定的安全功能,例如能够限制接口所连接的的最大MAC数量,从而限制接入的主机用户;或者限定接口所连接的特定MAC,从而实现接入用户的限制;那么要执行过滤或者限制动作,就需要有依据,这个依据就是安全地址– secure MAC address;安全地址表项可以通过让使用端口动态学习到的MACSecureDynamic,或者是手工在接口下进行配置SecureConfigured,以及sticy MAC addressSecureSticky 三种方式进行配置;当我们将接口允许的MAC地址数量设置为1并且为接口设置一个安全地址,那么这个接口将只为该MAC所属的PC服务,也就是源为该MAC的数据帧能够进入该接口;2.当以下情况发生时,激活惩罚violation:当一个激活了Port-Security的接口上,MAC地址数量已经达到了配置的最大安全地址数量,并且又收到了一个新的数据帧,而这个数据帧的源MAC并不在这些安全地址中,那么启动惩罚措施当在一个Port-Security接口上配置了某个安全地址,而这个安全地址的MAC又企图在同VLAN的另一个Port-Security接口上接入时,启动惩罚措施当设置了Port-Security接口的最大允许MAC的数量后,接口关联的安全地址表项可以通过如下方式获取:在接口下使用switchport port-security mac-address 来配置静态安全地址表项使用接口动态学习到的MAC来构成安全地址表项一部分静态配置,一部分动态学习当接口出现up/down,则所有动态学习的MAC安全地址表项将清空;而静态配置的安全地址表项依然保留;与Sticky MAC地址上面我们说了,通过接口动态学习的MAC地址构成的安全地址表项,在接口出现up/down后,将会丢失这些通过动态学习到的MAC构成的安全地址表项,但是所有的接口都用switchport port-security mac-address手工来配置,工作量又太大;因此这个sticky mac 地址,可以让我们将这些动态学习到的MAC变成“粘滞状态”,可以简单的理解为,我先动态的学,学到之后我再将你粘起来,形成一条”静态“ 实际上是SecureSticky的表项;在up/down现象出现后仍能保存;而在使用wr后,这些sticky安全地址将被写入start-up config,即使设备重启也不会被丢失;三、默认的Port-Security配置Port-Security 默认关闭默认最大允许的安全MAC地址数量 1惩罚模式 shutdown进入err-disable状态,同时发送一个SNMP trap四、Port-Security的部署注意事项配置步骤a 在接口上激活Port-SecurityPort-Security开启后,相关参数都有默认配置,需关注b 配置每个接口的安全地址Secure MAC Address可通过交换机动态学习、手工配置、以及stciky等方式创建安全地址c 配置Port-Security惩罚机制默认为shutdown,可选的还有protect、restrictd 可选配置安全地址老化时间2.关于被惩罚后进入err-disable的恢复:如果一个psec端口由于被惩罚进入了err-disable,可以使用如下方法来恢复接口的状态:使用全局配置命令:err-disable recovery psecure-violation手工将特定的端口shutdown再noshutdown3.清除接口上动态学习到的安全地址表项使用clear port-security dynamic命令,将清除所有port-security接口上通过动态学习到的安全地址表项使用clear port-security sticky 命令,将清除所有sticky安全地址表项使用clear port-security configured命令,将清除所有手工配置的安全地址表项使用clear port-security all命令,将清除所有安全地址表项使用show port-security address来查看每个port-security接口下的安全地址表项4.关于sticky安全地址Sticky安全地址,是允许我们将Port-Security接口通过动态学习到的MAC地址变成“粘滞”的安全地址,从而不会由于接口的up/down丢失;然而如果我们希望在设备重启之后,这个sticky的安全地址表项仍然存在,那么就需要wr一下;将配置写入start-up config 文件;Sticky安全地址也是一个简化我们管理员操作的一个很好的工具,毕竟现在不用再一条条的手工去绑了;支持private vlan支持 tunnel接口不支持SPAN的目的接口不支持etherchannel的port-channel接口9.在CISCO IOS 33SXH 以及后续的版本,我们可以将port-security及部署在同一个接口上;而在此之前的软件版本:如果你试图在一个port-security接口上激活则会报错,并且功能无法开启如果你试图在一个接口上激活port-security则也会报错,并且port-security特性无法开启支持nonegotiating trunk 接口Port-Security 支持在如下配置的trunk上激活switchportswitchport trunk encapsulationswitchport mode truknswitchport nonegotiateIf you reconfigure a secure access port as a trunk, port security converts all the sticky and static secure addresses on that port that were dynamicallylearned in the access VLAN to sticky or static secure addresses on the native VLAN of the trunk. Port security removes all secure addresses on the voice VLAN of the access port.If you reconfigure a secure trunk as an access port, port security converts all sticky and static addresses learned on the native VLAN to addresses learned on the access VLAN of the access port. Port security removes all addresses learned on VLANs other than the native VLAN.links和Port-Security互不兼容五、Port-security的配置1.激活Port-Security在access接口上Switchconfig interface fast0/1Switchconfig-if switchportSwitchconfig-if switchport mode accessSwitchconfig-if switchport access vlan 10Switchconfig-if switchport port-security接口的Port-Security特性一旦激活后,默认的最大安全地址个数为1,也就是说,在不进行手工配置安全地址的情况下,这个接口将使用其动态学习到的MAC作为安全地址,并且,这个接口相当于被该MAC所属的设备独占;而且默认的violation是shutdownSW1show port-security interface f0/1Port Security : EnabledPort Status : Secure-up 接口目前的状态是up的Violation Mode : Shutdown 违例后的惩罚措施,默认为shutdownAging Time : 0 minsAging Type : AbsoluteSecureStatic Address Aging : DisabledMaximum MAC Addresses : 1 最大安全地址个数,默认为1Total MAC Addresses : 0Configured MAC Addresses : 0 手工静态配置的安全MAC地址,这里没配Sticky MAC Addresses : 0 sticky的安全地址,这里没有Last Source Address:Vlan : 最近的一个安全地址+vlanSecurity Violation Count : 0 该接口历史上出现过的违例次数这个时候,如果另一台PC接入到这个端口上,那么该port-security接口将会收到一个新的、非安全地址表项中的MAC地址的数据帧,于是触发的违例动作,给接口将被err-disable掉;同时产生一个snmp trap消息,另外,接口下,Security Violation Count将会加12.激活Port-Security在trunk接口上3. Port-Security violation惩罚措施默认的violation是shutdown;如果是protect,那么惩罚就会温柔些,对于非法的数据帧例如数据帧的源MAC不在安全地址表项中的、且安全地址已经达到最大数,这些非法数据将仅仅被丢弃,合法数据照常转发,同时不会触发一个syslog消息,另外接口下的“Security Violation Count”也不会加1;而如果是restrict,那么非法数据被丢弃,同时触发一个syslog消息,再者,Security Violation Count加1,合法的数据照常转发;4. 配置Port Security Rate Limiter注意,在6509交换机,truncated switching模式下不支持该功能在交换机接口上开启Port-Security是会耗费资源的,Port-Security会检测每一个进入接口的数据帧,以判断流量是否合法,或者是否存在违例行为;当一个安全接口设置的violation为shutdown的时候,该接口在违例后触发惩罚机制,进入err-diasble状态,这样可以有效的方式有效的防止交换机由于处理违例事件导致交换机的CPU利用率过高;然而protect和restict的惩罚措施,则不会将端口关闭,端口依然可用,那么这就可能导致在违例事件发生的情况下交换机的CPU利用率飙高例如大量的非法数据涌入;因此当使用protect和restrict这两种违例惩罚措施事,可以通过Port-Secuirty rate limiter来防止CPU飙高;Switchconfig mls rate-limite layer2 port-security rate_in_pps burst_size关于rate_in_pps参数:范围是10- 1000000没有默认值值设置的越低,对CPU的保护程度就越高,这个值对惩罚措施发生前、后都生效,当然这个值也不能设置的过低,至少要保障合法流量被处理吧;一般低于1000就差不多;关于burst-size参数:范围是1-255默认是10,这个默认值一般就够用了;5. 配置Port-Security 最大允许的安全地址数量最大安全地址数量,不同的软件平台允许的上限值有所不同,但是默认都是1;在trunk口上,前面说了,也是可以激活port-security的,而在trunk口上配置最大安全地址数量,可以基于接口配置对所有VLAN生效,也可以基于VLAN进行配置;如下:switchport port-security maximum 1switchport port-security maximum 1 vlan 10,20,30 可以关联多个VLAN6. 在port-security接口上手工配置安全地址上述配置中,最大安全地址数设置为3,然后使用手工配置了一个安全地址,那么剩下2个,交换机可以通过动态学习的方式来构建安全地址;在trunk接口上手工配置安全地址,可关联vlan关键字;如果在trunk接口上手工配置安全地址,没有关联vlan关键字,那么该安全地址将被关联到trunk的native vlan上7. 在port-security接口上使用sticky MAC地址我们知道,构成安全地址表项的方式有好几种,其中一种是使用switchport port-security mac 来手工配置,但是这种方式耗时耗力,更需要去PC上抄MAC,工作成本比较高;而另一种构成安全地址的方式是让交换机使用动态学习到的MAC,然而这些安全地址在接口一旦up/down后,将丢失,更别说重启设备了;因此可以使用sticky mac的方式,这种方式激活后,交换机将动态学习到的MAC“粘起来”,具体的动作很简单,就是在动态学习到MAC例如一个后,如果我激活了sticiky MAC address,则在接口下自动产生一条命令:interface FastEthernet0/1switchport access vlan 10switchport mode accessswitchport port-securityswitchport port-security mac-address stickyswitchport port-security mac-address sticky 自动产生这样形成的安全地址表项是SecureSticky的,即使在接口翻动,也不会丢失;在者如果wr保存配置,命令写入,那么设备即使重启,安全地址也不会丢失;当在接口上激活了port-security mac-address sticky,那么:该接口上所有通过动态学习到的MAC,将被转成sticky mac address从而形成安全地址接口上的静态手工配置的安全地址不会被转成sticky mac address通过voice vlan动态学习到的安全地址不会被转成sticky mac address命令配置后,新学习到的MAC地址,也是sticky的当此时又敲入no port-secuirty mac-address sticiky ,则所有的sticky安全地址条目都变成动态的安全地址条目SecureDynamic8. 配置安全地址老化时间配置的命令比较简单:Switchconfig-if switchport port-security aging type {absolute | inactivity}配置老化时间的类型,如果选择absolute,也就是绝对时间,需要搭配aging time命令设定老化时间的具体值,命令一旦敲下去后,所有的通过动态学习的MAC构建的安全地址表项将开始以aging time倒计时;如果是inactivity关键字,则只在该动态安全地址表项不活跃的时候譬如主机离线了或者挂掉了才开始倒计时;Switchconfig-if switchport port-security aging time设定老化时间Switchconfig-if switchport port-security aging static使用前面两条命令,老化时间是不会影响那些使用静态手工配置的安全地址表项的,当然sticky表项也不会受影响,这些表项都是永不老化的,但是如果搭配上上面这条命令,则手工配置的安全地址表项也受限于老化时间了;不过对于sticky表项,则始终不会激活aging time,它是不会老化的;示例1:将安全地址老化时间设置为50min;针对动态学习到的MAC构成的安全地址有效50min是一个绝对时间,配置完成后开始倒计时,无论该MAC是否依然活跃,都始终进行倒计时示例2:针对动态学习到的MAC构成的安全地址有效,如果该MAC在50min内一直处于失效状态例如主机离线了,那么该安全地址在aging time超时后被清除示例3:注意,上述两种配置方式,对手工配置switchport port-security mac-address 的安全地址无效;也就是采用上述方法配置的静态安全地址表项永不超时;如果增加switchport port-security aging static命令,则手工静态配置的安全地址也的aging time也开始计时注意,对于sticky mac address,安全地址的老化时间无效。

思科交换机安全端口配置

令,或者你可以手动的shut再no shut端口。这个是端口安全违规的默认动作。

默认的端口安全配置:

以下是端口安全在接口下的配置-

特性:port-sercurity 默认设置:关闭的。

特性:最大安全mac地址数目 默认设置:1

特性:违规模式 默认配置:shutdown,这端口在最大安全mac地址数量达到的时候会shutdown,并发

足够数量的mac地址,来降下最大数值之后才会不丢弃。

?restrict:

一个**数据和并引起"安全违规"计数器的增加的端口安全违规动作。

?shutdown:

一个导致接口马上shutdown,并且发送SNMP陷阱的端口安全违规动作。当一个安全端口处在error-

disable状态,你要恢复正常必须得 敲入全局下的errdisable recovery cause psecure-violation 命

switch(config-if)#end

switch#show port-sec add

Secure Mac Address Table

------------------------------------------------------------

Vlan Mac Address Type Ports

switch(config-if)#end

switch#show port-sec int f0/12

Security Enabled:Yes, Port Status:SecureUp

Violation Mode:Shutdown

Max. Addrs:5, Current Addrs:0, Configure Addrs:0

思科交换机端口安全(Port-Security)

思科交换机端口安全(Port-Security)Cisco Catalyst交换机端口安全(Port-Security)1、Cisco29系列交换机可以做基于2层的端口安全,即mac地址与端口进行绑定。

2、Cisco3550以上交换机均可做基于2层和3层的端口安全,即mac 地址与端口绑定以及mac地址与ip地址绑定。

3、以cisco3550交换机为例做mac地址与端口绑定的可以实现两种应用:a、设定一端口只接受第一次连接该端口的计算机mac地址,当该端口第一次获得某计算机mac地址后,其他计算机接入到此端口所发送的数据包则认为非法,做丢弃处理。

b、设定一端口只接受某一特定计算机mac地址,其他计算机均无法接入到此端口。

4、破解方法:网上前辈所讲的破解方法有很多,主要是通过更改新接入计算机网卡的mac地址来实现,但本人认为,此方法实际应用中基本没有什么作用,原因很简单,如果不是网管,其他一般人员平时根本不可能去注意合法计算机的mac地址,一般情况也无法进入合法计算机去获得mac地址,除非其本身就是该局域网的用户。

5、实现方法:针对第3条的两种应用,分别不同的实现方法a、接受第一次接入该端口计算机的mac地址:Switch#config terminalSwitch(config)#inte**ce inte**ce-id 进入需要配置的端口Switch(config-if)#switchport mode access 设置为交换模式Switch(config-if)#switchport port-security 打开端口安全模式Switch(config-if)#switchport port-security violation {protect |restrict | shutdown }//针对非法接入计算机,端口处理模式{丢弃数据包,不发警告| 丢弃数据包,在console发警告| 关闭端口为err-disable状态,除非管理员手工激活,否则该端口失效。

端口安全

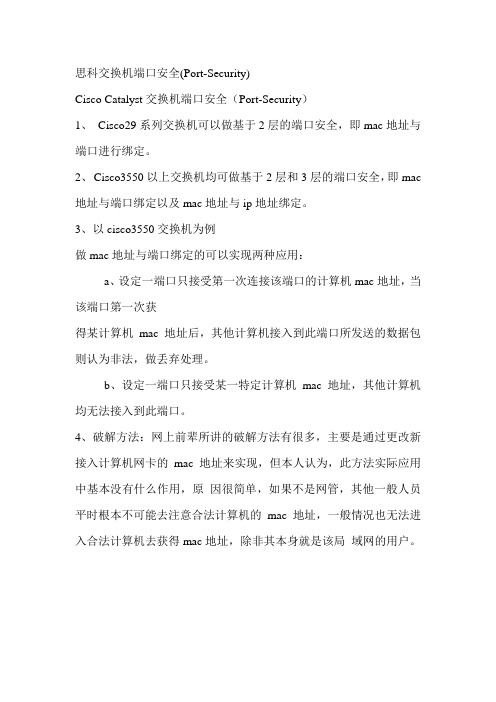

<端口安全>·Switch端口安全是2层特性,提供两个方面的保护:1、可以限定一个接口所能学习的MAC地址数量2、可以在一个接口静态绑定MAC地址1.基于主机MAC来允许流量·可定义授权的MAC地址/允许学习多少个MAC地址(默认=1)·违背端口安全,采取的行为:1.shutdown :将永久性或特定周期内Err-Disable端口(默认行为),并发送snmp trap2.restrict:当超过所允许学习的最大MAC数时,将未授权主机的帧丢弃drop,发送SNMP trap,并将violation计数器增加3.protect :当超过所允许学习的最大MAC数时,将未授权主机的帧丢弃dropint f0/1switchport mode access //启用端口安全时,必须先设为access接口switchport port-security //启用端口安全(默认只能学一个MAC)switchport port-security maximum 1 //指定最多允许学多少个地址switchport port-security mac-address ccswitchport port-security violation[protect|restrict|shutdown] //指定行为switchport port-security aging time 1 (分钟)//设定动态学习MAC多长时间后老化,也就是设定现有MAC地址的有效期switchport port-security mac-address sticky //将动态学到的地址粘住,永久使用errdisable recovery causeerrdisable interddshow port-security //可以看到哪些接口应用了端口安全show port-security address //可以看到授权的MAC地址show port-security interface f0/1 //可以看到接口的具体状态show interfaces fastEthernet 0/1说明:1)自动学习MAC地址为SecureDynamic类型,不会自动老化,可手动配置,shutdown接口会消失SW1(config-if)#switchport port-security aging time 12)静态配置安全MAC地址为SecureConfigured,不会自动老化,可手动配置(没效果)SW1(config-if)#switchport port-security aging staticSW1(config-if)#switchport port-security aging time 12)采用sticky学的MAC地址为SecureSticky类型,不会老化,shutdown 接口或保存配置重启不会消失,default interface会消失FastEthernet0/1 is down, line protocol is down (err-disabled)注意:通常做接口安全,要先把接口shut down,这样它就不会自动学习让err-disable接口自动恢复errdisable recovery cause psecure-violationshow errdisable recovery2.基于主机MAC来限制流量(3550以上才可以做)列表中定义的MAC将被限制流量mac-address-table static c vlan 1 dropshow mac-address-table1 000d.286e.5e46 DYNAMIC Fa0/61 0aaa.0bbb.0ccc STATIC Dropmac-address-table static 1234.1234.1234 vlan 10 interface FastEthernet0/1//该命令可以限制MAC是1234.1234.1234的主机只能从f0/1接入,但不会限定F0/1只能接MAC是1234.1234.1234的主机。

使用snmp添加或者删除portsecurity的mac地址

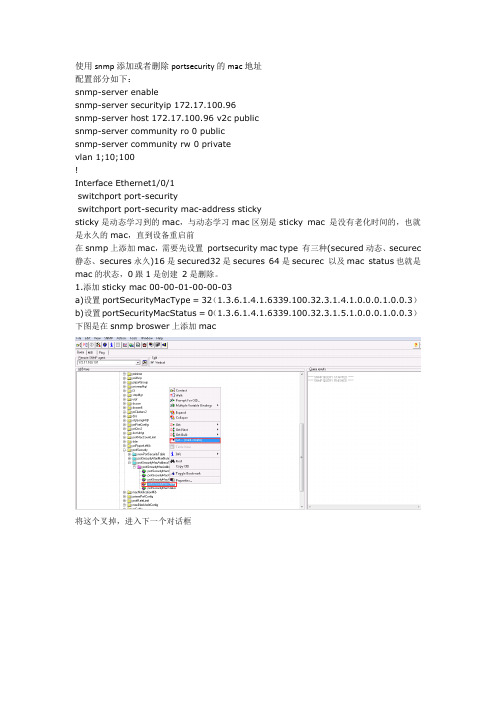

使用snmp添加或者删除portsecurity的mac地址配置部分如下:snmp-server enablesnmp-server securityip 172.17.100.96snmp-server host 172.17.100.96 v2c publicsnmp-server community ro 0 publicsnmp-server community rw 0 privatevlan 1;10;100!Interface Ethernet1/0/1switchport port-securityswitchport port-security mac-address stickysticky是动态学习到的mac,与动态学习mac区别是sticky mac 是没有老化时间的,也就是永久的mac,直到设备重启前在snmp上添加mac,需要先设置portsecurity mac type 有三种(secured动态、securec 静态、secures永久)16是secured32是secures 64是securec 以及mac status也就是mac的状态,0跟1是创建2是删除。

1.添加sticky mac 00-00-01-00-00-03a)设置portSecurityMacType = 32(1.3.6.1.4.1.6339.100.32.3.1.4.1.0.0.0.1.0.0.3)b)设置portSecurityMacStatus = 0(1.3.6.1.4.1.6339.100.32.3.1.5.1.0.0.0.1.0.0.3)下图是在snmp broswer上添加mac将这个叉掉,进入下一个对话框OID set 设置对应的portsecurity 的端口以及vlan mac地址,比如1.3.6.1.4.1.6339.100.32.3.1.4.1.0.0.0.1.0.0.3 前部分是索引1.3.6.1.4.1.6339.100.32.3.1.4 后面就是端口vlan 以及mac ,如果端口是access口,vlan 对应的值为0,0.0.1.0.0.3就是要添加的mac地址添加完成后双击即可执行,再walk节点,就可以看到添加的mac地址***** SNMP QUERY STARTED *****1: portSecurityMacAddressPortIndex.1.1.0.0.1.0.0.3 (integer) 12: portSecurityMacAddressVlanIndex.1.1.0.0.1.0.0.3 (integer) 13: portSecurityMacAddress.1.1.0.0.1.0.0.3 (octet string) 00.00.01.00.00.03 (hex) 4: portSecurityMacType.1.1.0.0.1.0.0.3 (integer) secures(32)5: portSecurityMacStatus.1.1.0.0.1.0.0.3 (integer) active(1)***** SNMP QUERY FINISHED *****。

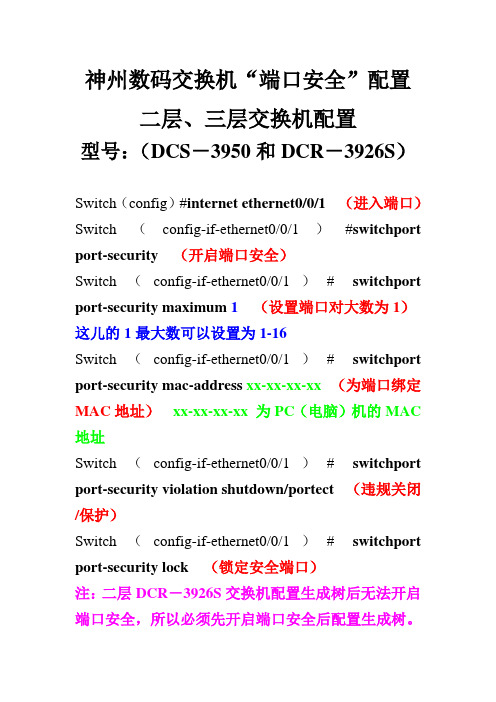

神州数码交换机“端口安全”配置

神州数码交换机“端口安全”配置

二层、三层交换机配置

型号:(DCS-3950和DCR-3926S)

Switch(config)#internet ethernet0/0/1(进入端口)

Switch(config-if-ethernet0/0/1)#switchport port-security lock(锁定安全端口)

注:二层DCR-3926S交换机配置生成树后无法开启端口安全,所以必须先开启端口安全后配置生成树。

“山西梦轩”编写

QQ:759576010

Switch(config-if-ethernet0/0/1)#switchport port-security mac-addressxx-xx-xx-xx(为端口绑定MAC地址)xx-xx-xx-xx为PC(电脑)机的MAC地址

Switch(config-if-ethernet0/0/1)#switchport port-security violation shutdown/portect(违规关闭/保护)

Switch(config-if-ethcurity(开启端口安全)

Switch(config-if-ethernet0/0/1)#switchport port-security maximum1(设置端口对大数为1)

这儿的1最大数可以设置为1-16

42-端口安全配置

端口安全配置目录第1章端口安全 (2)1.1端口安全简介 (2)1.2端口安全配置 (2)第1章端口安全1.1 端口安全简介端口安全一般应用在接入层。

它能够对通过设备访问网络的主机进行限制,允许某些特定的主机访问网络,而其他主机均不能访问网络。

端口安全功能将用户的MAC地址、IP地址、VLAN ID 以及PORT号四个元素灵活绑定,杜绝非法用户接入网络,从而保证网络数据的安全性,并保证合法用户能够得到足够的带宽。

用户可以通过三种规则来限制可以访问网络的主机,这三种规则分别是MAC规则,IP规则和MAX规则,MAC规则又分为三种绑定方式:MAC绑定,MAC+IP绑定,MAC+VID 绑定;IP规则可以针对某一IP 也可以针对一系列IP;MAX 规则用以限定端口可以学习到的(按顺序)最多MAC 地址数目,这个地址数目不包括MAC规则和IP规则产生的合法MAC地址。

在MAX规则下,又有sticky规则。

如果端口仅配置了拒绝规则,没有配置MAX规则,其他报文均不能转发(通过允许规则检查的例外)。

Sticky规则的MAC地址,能够自动地学习,也能够手工地配置,并保存于运行的配置文件中。

如果设备重启前保存运行的配置文件,设备重启后,不需再去配置,这些MAC地址自动生效。

当端口下开启sticky功能,会将MAX规则学到的动态MAC 地址添加成sticky规则,并保存到运行的配置的文件中。

在MAX规则未学满的情况下,能允许继续学习新的MAC地址,形成sticky规则,直至sticky规则数达到MAX 所配置的最大值。

MAC 规则和IP 规则可以指定匹配相应规则的报文是否允许通信。

通过MAC 规则可以有效的将用户的MAC 地址与Vlan,MAC 地址与IP 地址进行灵活的绑定,由于端口安全是基于软件实现的,规则数不受硬件资源限制,使得配置更加灵活。

端口安全的规则依靠终端设备的ARP 报文进行触发,当设备接收到ARP 报文时,端口安全从中提取各种报文信息,并与配置的三种规则进行匹配,匹配的顺序为先匹配MAC规则,再匹配IP规则,最后匹配MAX 规则,并根据匹配结果控制端口的二层转发表,以控制端口对报文的转发行为。

锐捷基本配置命令

交换机命令总结enable进入特权模式exit退出EXECconfigure terminal进入配置模式delete flash:config.text删除配置reload停止并执行热启动hostname {主机名} 配置交换机名interface vlan 1ip address {IP地址}{子网掩码} 指定交换机管理IP地址ip default-gateway {网关IP地址} 指定默认网enable password level 10 {口令} 用户模式口令enable password level 15 0 {口令} 特权模式口令interface type {solt_#}/{port_#} 进入接口no shutdows启用接口shutdows禁用接口duplex {auto | full | half}配置接口的双工模式speed {100/10/auto}配置接口的速率copy running-config startup-configwrite memorywrite 保存配置Vlan vlan_# 建立VLANname vlanname修改VLAN名称switchport mode {access/Trunk} 配置接口模式switchport trunk allowed vlan remove 2把端口配置为Trunk端口,但是不包含VLAN 2no vlan vlan_# 删除VLANswitchport access vlan vlan_#把端口加入VLANShow vlan 显示vlan信息show version 显示IOS版本show interface e0/1 显示接口信息show configure查看保存在FLASH里的配置信息show running-config查看RAM里当前生效的配置三层交换机地址配置方法1:Interface f0/1Switchport access vlan 20Interface vlan 20Ip address 172.16.10.1 255.255.255.0No shutdown方法2:Interface f0/1No switchportIp address 172.16.10.1 255.255.255.0No shutdownSpanning-tree 开启生成树协议Spanning-tree mode stp/rstp 配置生成树协议类型No spanning-tree 关闭生成树协议spanning-tree priority 配置交换机优先级Show spanning-tree显示生成树状态Show spanning-tree interface 端口号显示端山口生成树协议状态interface aggregateport port-number创建一个APport-group port-group-number 将该接口加入一个APshow aggregateport summary查看聚合端口的汇总信息show aggregateport load-balance查看聚合端口的流量平衡方式switchport port-security启用端口安全性no switchport port-security 禁用端口安全性switchport port-security maximum value!设置接口上安全地址的最大个数,范围是1-128,switchport port-security violation{protect|restrict |shutdown}!设置处理违例的方式switchport port-security mac-address mac-address ip-address ip-address !手工配置接口上的安全地址show port-security 查看安全统计信息show port-security address查看安全地址信息路由器配置命令enable进入特权模式exit退出EXECconfigure terminal进入配置模式erase startup-config删除配置copy running-config startup-config保存配置write memorywritereload 停止并执行热启动hostname {主机名} 配置路由器名line console 0 password {口令} Console 口口令line vty {连接号}(0~4)password {口令} login Telnet口令enable password {口令} enable secret {口令} 特权模式口令interface type {solt_#}/{port_#} 进入接口ip address {IP地址}{子网掩码} 指定接口IP地址no shutdows 启用接口shutdows禁用接口no ip address 删除IP地址ip route network [mask] {address | interface}配置静态路由RIP协议配置router rip 开启RIP路由协议进程network {网络ID} 申请本路由器参与RIP协议的直连网段信息version 2 指定RIP协议的版本2(默认是version1)no auto-summary 在RIPv2版本中关闭自动汇总查看RIP配置信息:show ip protocols验证 RIP的配置show ip route 显示路由表的信息clear ip route清除 IP路由表的信息debug ip rip在控制台显示 RIP的工作状态OSPF配置interface loopback 10ip address 192.168.100.1 255.255.255.0创建loopback接口,定义ROUTE IDrouter ospf 10 开启OSPF进程network 10.1.1.0 0.0.0.255 area 0show ip ospf 显示OSPF协议配置信息show ip ospf neighbor 显示OSPF邻居路由器信息show ip ospf interface 显示接口OSPF配置信息网络地址转换:静态NATip nat inside source static local-ip global-ip在内部本地IP地址与内部全局IP地址之间建立转换关系ip nat inside 指定内部接口ip nat outside 指定外部接口动态NAT配置ip nat pool name start-ip end-ip netmask netmask 定义一个全局地址池access-list number permit source-ip sourcewildcard定义一个访问列表,允许需要转换的地址通过ip nat inside source list number pool name 启用动态地址转换动态NAPT配置ip nat inside source list number pool name overload 启用动态端口地址转换ip nat inside source list number interface F1/0 overloadIP标准访问列表的配置:1.标准ACLaccess-list <1-99> {permit|deny} 源地址 [反掩码]定义编号的标准访问列表ip access-list standard < name >{permit|deny}源地址 [反掩码] 定义命名的标准访问列表ip access-group <1-99> { in | out } 应用ACL到接口IP扩展访问列表的配置:1.扩展的ACLaccess-list <100-199> { permit /deny } 协议源地址反掩码 [源端口] 目的地址反掩码 [ 目的端口 ] 定义编号的扩展ACLip access-list extended {name} 定义命名的扩展ACL{ permit /deny } 协议源地址反掩码[源端口] 目的地址反掩码 [ 目的端口 ] (端口号前加:eq)ip access-group <100-199> { in | out } 应用ACL到接口所有协议:IP所有端口:缺省不写缺省的源端口可不写show access-lists显示全部的访问列表show access-lists <1-199> 显示指定的访问列表show ip interface接口名称接口编号显示接口的访问列表应用PPP认证配置:encapsulation hdlc/ppp 给接口封装hdlc或ppp协议PAP认证username uaername password 0 password在验证方建立本地口令数据库,配置被验证方的用户名和密码ppp authentication pap在验证方启用pap认证ppp pap sent-usernane uaername password 0 password在被验证方发送用户名和密码CHAP认证username uaername password password建立本地口令数据库,配置被验证方的用户名和密码ppp authentication chap启用pap认证。

Port_Security

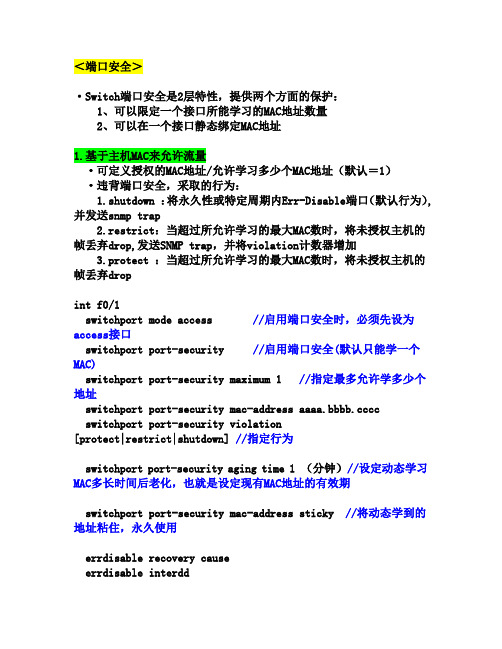

禁止端口学习 MAC 地址,只有源 MAC 为端口已经学习到的 Security MAC、已配置的静态 MAC 的报文,才能通过该端口

在左侧列出的模 式下,当设备发 现非法报文后, 将触发 NTK 特 性和 Intrusion Protection 特性

表14配置端口允许接入的最大mac地址数操作命令说明进入系统视图systemview进入以太网端口视图interfaceinterfacetypeinterfacenumberportsecuritymaxmaccountcountvalue必选缺省情况下最大mac地址数不受限制123配置端口安全模式表15配置端口安全模式操作命令说明进入系统视图systemviewportsecurityouiouivalueindexindexvalue可选在端口安全模式为userloginwithoui时端口除了可以允许一个8021x的接入用户通过认证之外还可以允许一个指定oui值的源mac地址的用户通过认证进入以太网端口视图interfaceinterfacetypeinterfacenumber15操作命令说明配置端口的安全模式portsecurityportmodeautolearnmacanduserloginsecuremacauthenticationmacelseuserloginsecuremacelseuserloginsecureextsecureuserlogin必选缺省情况下端口处于norestriction模式此时该端口处于无限制状态根据实际需要用户可以配置不同的安全模式当用户配置端口安全模式为autolearn时首先需要使用portsecuritymaxmaccount命令设置端口允许接入的最大mac地址数

港口业务常用英语集装箱码头业务常用英语码头工作常用英语

港口业务常用英语集装箱码头业务常用英语码头工作常用英语1. Port operation - 港口作业2. Container handling - 集装箱搬运3. Cargo transportation - 货物运输4. Vessel berthing - 船舶靠泊5. Customs clearance - 清关6. Shipping documentation - 航运文件7. Stevedoring - 装卸工作8. Warehousing - 仓储业务9. Freight forwarding - 货运代理10. Port security - 港口安全11. Terminal facilities - 码头设施12. Intermodal transportation - 联合运输13. Cargo inspection - 货物检验14. Port management - 港口管理15. Port authority - 港口管理局16. Shipping line - 航运公司17. Shore cranes - 岸吊18. Port operations manager - 港口作业经理19. Port captain - 港口船长20. Port facilities manager - 码头设施经理集装箱码头业务常用英语:1. Container yard - 集装箱堆场2. Container loading/unloading - 集装箱装卸3. Container gantry crane - 集装箱龙门吊4. Reefer container - 冷藏集装箱5. Empty container depot - 空箱库6. Container tracking - 集装箱追踪7. Container terminal - 集装箱码头8. Container stacking - 集装箱垛放9. Container inspection - 集装箱检查10. Container repositioning - 集装箱重新摆放11. Container picking - 集装箱选取12. Container repair - 集装箱维修13. Container pre-trip inspection - 集装箱行前检查14. Container weighing - 集装箱称重15. Container booking - 集装箱预约16. Container stuffing/unstuffing - 集装箱装箱/拆箱17. Container lease - 集装箱租赁18. Container damage - 集装箱损坏19. Container transshipment - 集装箱转运20. Container management system - 集装箱管理系统码头工作常用英语:1. Dock worker - 码头工人2. Stevedore - 搬运工3. Crane operator - 起重机操作员4. Forklift operator - 叉车司机5. Cargo handler - 货物搬运工6. Wharf supervisor - 码头主管7. Tugboat captain - 拖船船长8. Port pilot - 港口引航员9. Vessel mooring - 船舶系泊10. Gantry crane - 龙门吊11. Cargo supervisor - 货物主管12. Wharf superintendent - 码头总务13. Lashing and securing - 捆绑和固定14. Container surveyor - 集装箱勘测师15. Heavy equipment operator - 重型设备操作员16. Port security officer - 港口安全官员17. Dockmaster - 码头管理员18. Marine surveyor - 海洋勘测师19. Port laborer - 港口劳工20. Freight handler - 货物处理员。

switchport

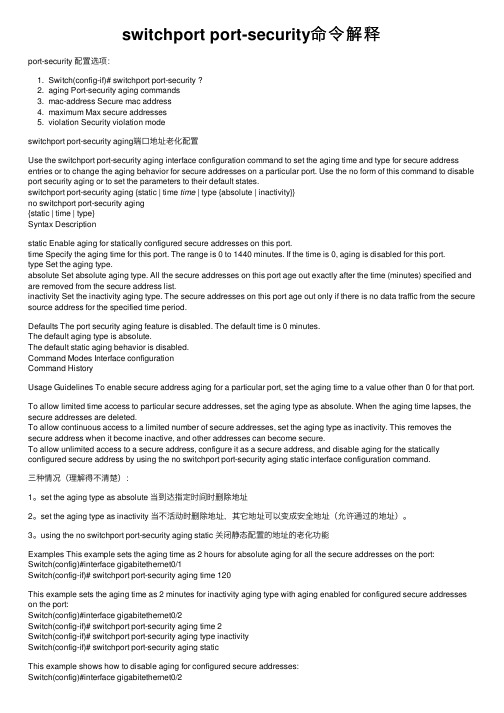

switchport port-security命令解释port-security 配置选项:1. Switch(config-if)# switchport port-security ?2. aging Port-security aging commands3. mac-address Secure mac address4. maximum Max secure addresses5. violation Security violation modeswitchport port-security aging端⼝地址⽼化配置Use the switchport port-security aging interface configuration command to set the aging time and type for secure address entries or to change the aging behavior for secure addresses on a particular port. Use the no form of this command to disable port security aging or to set the parameters to their default states.switchport port-security aging {static | time time | type {absolute | inactivity}}no switchport port-security aging{static | time | type}Syntax Descriptionstatic Enable aging for statically configured secure addresses on this port.time Specify the aging time for this port. The range is 0 to 1440 minutes. If the time is 0, aging is disabled for this port.type Set the aging type.absolute Set absolute aging type. All the secure addresses on this port age out exactly after the time (minutes) specified and are removed from the secure address list.inactivity Set the inactivity aging type. The secure addresses on this port age out only if there is no data traffic from the secure source address for the specified time period.Defaults The port security aging feature is disabled. The default time is 0 minutes.The default aging type is absolute.The default static aging behavior is disabled.Command Modes Interface configurationCommand HistoryUsage Guidelines To enable secure address aging for a particular port, set the aging time to a value other than 0 for that port. To allow limited time access to particular secure addresses, set the aging type as absolute. When the aging time lapses, the secure addresses are deleted.To allow continuous access to a limited number of secure addresses, set the aging type as inactivity. This removes the secure address when it become inactive, and other addresses can become secure.To allow unlimited access to a secure address, configure it as a secure address, and disable aging for the statically configured secure address by using the no switchport port-security aging static interface configuration command.三种情况(理解得不清楚):1。

中兴交换机配置命令

ZTE交换机配置常用命令汇总(摘自网络)个人心得:命令的使用要注意各种用户模式。

配成普通交换机:把2-24端口归到VLAN1下,2-24端口如果互相隔离,可以用PVLAN 删除隔离端口即可。

2852s和2826s配置:创建VLAN命令如下:set vlan 10 enable ///创建vlanset vlan 10 add port 1-24 untag ///在创建的vlan内添加用户端口set vlan 10 add port 25 tag ///把级联端口添加到vlan10中,需打tag标签,即为trunk端口。

set port 1-24 pvid 10 ///把添加到vlan10的用户端口,pvid至vlan10中。

交换机用户端口必须在所添加的vlan中做此项命令。

(默认的pvid为vlan10)删除vlan命令如下:set vlan 10 delete port 1-24 ///删除用户端口set vlan 10 delete port 25 ///删除级联端口set vlan 10 disable ///删除vlanset port 1-24 pvid 1 ///恢复默认设置,该项命令必须添加,不然还会在show running-config 信息中显示set port 1-24 pvid 10的信息,会导致vlan用户使用不正常。

ENABLE密码配置:zte>enable //进入全局配置模式password:***** //输入进入全局配置模式的密码,缺省没有密码zte(cfg)#adminpass zxr10 //配置进入全局配置模式的密码为zxr10TELNET 用户名密码配置(为了便于对设备的维护,有时需要修改登录用户名或密码,配置如下:)zte(cfg)#create user zxr10 //创建名为zxr10的用户zte(cfg)#loginpass zxr10 //设置登录密码为zxr10zte(cfg)#show user //显示telnet登录用户信息和当前用户名配置三层管理或业务地址:config router ///进入config router模式set ipport 0 ipaddress 10.20.20.1 255.255.255.0 ///设置三层接口ip地址及掩码set ipport 0 vlan 10 ///三层端口绑定vlanset ipport 0 enable ///启用三层端口iproute 0.0.0.0 0.0.0.0 10.20.20.1 ///设置默认路由指向网关T40G和5228交换机配置:批量创建vlan方式:zxr10#vlan databasezxr10(vlan)#vlan 10-20这样子10-20号连续的vlan就创建起来了,适合批量创建vlan。

思科交换机端口安全(Port-Security)配置方法详解

思科交换机端口安全(Port-Security)配置方法详解思科交换机端口安全(Port-Security)Cisco Catalyst交换机端口安全(Port-Security)1、Cisco29系列交换机可以做基于2层的端口安全,即mac地址与端口进行绑定。

2、Cisco3550以上交换机均可做基于2层和3层的端口安全,即mac地址与端口绑定以及mac地址与ip地址绑定。

3、以cisco3550交换机为例做mac地址与端口绑定的可以实现两种应用:a、设定一端口只接受第一次连接该端口的计算机mac地址,当该端口第一次获得某计算机mac地址后,其他计算机接入到此端口所发送的数据包则认为非法,做丢弃处理。

b、设定一端口只接受某一特定计算机mac地址,其他计算机均无法接入到此端口。

4、破解方法:网上前辈所讲的破解方法有很多,主要是通过更改新接入计算机网卡的mac地址来实现,但本人认为,此方法实际应用中基本没有什么作用,原因很简单,如果不是网管,其他一般人员平时根本不可能去注意合法计算机的mac地址,一般情况也无法进入合法计算机去获得mac地址,除非其本身就是该局域网的用户。

5、实现方法:针对第3条的两种应用,分别不同的实现方法a、接受第一次接入该端口计算机的mac地址:Switch#config terminalSwitch(config)#inte**ce inte**ce-id 进入需要配置的端口Switch(config-if)#switchport mode access 设置为交换模式Switch(config-if)#switchport port-security 打开端口安全模式Switch(config-if)#switchport port-security violation {protect | restrict | shutdown }//针对非法接入计算机,端口处理模式{丢弃数据包,不发警告| 丢弃数据包,在console发警告 | 关闭端口为err-disable状态,除非管理员手工激活,否则该端口失效。

详述思科2960系列交换机的四大安全特性

详述思科2960系列交换机的四大安全特性张春明2011年5月24日前言思科2960系列交换机是可配置的接入层交换机,具有良好的安全特性,除了使用比较多的划分VLAN外,还有较少使用的ACL功能。

本篇以思科2960系列交换机为主,介绍思科二层交换机比较重要的四大安全特性:生成树协议(STP)、风暴控制(Storm Control)、端口安全(Port Security)和DHCP Snooping。

本篇不同于一般教程以理论讲解为主,而是以真实环境下的实例贯穿全文,基础知识的提及仅为更好地理解实例而服务。

目录第一章生成树协议(STP) (3)1.1 生成树协议(STP) (3)1.1.1 STP的一些基本概念 (3)1.1.2 生成树协议的演变 (4)1.1.2.1 第一代生成树协议 (4)1.1.2.2 第二代生成树协议 (5)1.1.2.3 第三代生成树协议 (5)1.2 实例 (5)1.2.1 思科交换机所支持的生成树协议 (5)1.2.2 查看思科交换机所使用的生成树协议 (6)1.2.3 更改并验证思科交换机所使用的生成树协议 (8)1.2.4 查看每个VLAN的根桥 (9)1.2.5 VLAN Bridge ID的计算 (10)1.2.6 为根桥的VLAN的Root ID与Bridge ID相同 (11)1.2.7 不为根桥的VLAN的Root ID与为根桥的VLAN的Root ID相同 (13)1.2.8 不是根桥的VLAN的Root ID的优先级与其Bridge ID的优先级,可以相同,也可以不相同,取决于Bridge ID的优先级 (15)1.2.9 同一交换机不同VLAN的Bridge ID的MAC地址均相同 (16)1.2.10 Bridge ID 使用Extended System ID的情况时的优先级为4096的倍数 (17)1.3 交换机的五种端口状态 (18)1.3.1 禁用(Down或Disabled) (18)1.3.2 阻塞(Blocking) (18)1.3.3 侦听(Listening) (18)1.3.4 学习(Learning) (18)1.3.5 转发(Forwarding) (18)1.4 快速端口(PortFast) (19)1.4.1 快速端口及其启用条件 (19)1.4.2 配置 (19)1.4.3 查询 (20)第二章风暴控制 (20)2.1 广播风暴 (20)2.2 配置 (20)2.2.1 配置命令 (20)2.2.2 可选配置命令 (21)2.3 实例 (21)2.4 对广播流量的测试 (22)2.4.1 广播流量为何为零 (22)2.4.2 测试出广播流量百分比不为零的情况 (24)第三章端口安全(Port Security) (28)3.1 MAC Flooding攻击 (28)3.2 防范方法 (29)3.2.1 限制端口可以学习到的MAC地址的数量 (29)3.2.1.1 配置命令 (29)3.2.1.2 实例 (29)3.2.1.3 为何不能少switchport port-security这条命令 (30)3.2.1.4 删除时注意事项 (30)3.2.2 绑定端口的MAC地址 (32)3.2.2.1 手动绑定端口的MAC地址 (32)3.2.2.2 Sticky自动绑定端口的MAC地址 (33)3.2.3 违反端口安全规则后交换机的处理方式 (34)3.2.3.1 shutdown (34)3.2.3.2 restrict (36)3.2.3.3 protect (37)3.3 对四种情况的总结 (38)3.3.1 插入maximum为1且绑定了MAC地址的端口,违反端口安全 (38)3.3.2 插入maximum大于1且绑定了MAC地址的端口,不违反端口安全 3.3.3 对于已做过MAC地址绑定的客户端,其插入设置了端口安全的另一端口,违反端口安全 (39)3.3.4 对于已做过MAC地址绑定的客户端,其插入未设置端口安全的另一端口,不违反端口安全 (39)第四章DHCP snooping (40)4.1 概述 (40)4.1.1 冒充DHCP服务器分配IP地址 (40)4.1.2 DHCP Server的DoS(拒绝服务)攻击 (40)4.1.3 用户非法私自绑定IP地址 (41)4.2 DHCP Snooping (41)4.2.1 基本概念 (41)4.2.2 基本配置命令 (41)4.3 实例 (42)4.3.1 实例一 (42)4.3.2 实例二 (45)4.4 验证 (48)4.5 DAI技术简介 (51)第一章生成树协议(STP)1.1 生成树协议(STP)1.1.1 STP的一些基本概念生成树协议,即Spanning Tree Protocol,简称STP,是用来防止网络环路的一种协议。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

交换机在转发数据包时,需要根据数据包的目标MAC地址来决定出口,因此,交换机会将MAC 地址与相对应的接口记录在一张表中,以供转发数据包使用,这张表就是MAC地址表。

在正常情况下,MAC地址表允许一个接口可以与多个MAC地址相对应,只要接口上有相应的MAC地址,那么数据包就可以从这个接口发出去。

一个接口上对应着什么样的MAC地址,一个接口允许多少个MAC地址与之相对应,这都影响到交换机对数据的转发。

为了让用户对交换机的MAC地址表有更高的控制权限,交换机接口上的Port Security功能提供更多的安全保护。

Port Security可以控制交换机上特定的接口与特定的MAC地址的对应关系,也可以限制接口上最大的MAC地址数量。

具有Port Security功能的接口,被称为secure port,secure port接口上通过控制数据包的源MAC地址来控制流量,绝不会转发预先定义好的MAC地址之外的流量。

准确地说,是secure port只转发合法的流量,对于违规的流量,是不放行的。

区别是否违则,有以下两种情况:1.当接口上MAC地址数量达到最大允许数量后,还有更多的MAC要访问,就算违规。

2.一个secure port接口上的合法MAC在另外一个secure port接口上访问,也算违规。

被Port Security允许的MAC地址,就是合法的MAC地址,称为安全MAC地址(Secure MAC Addresses),secure port接口只放行源MAC为安全MAC地址的数据包。

要在secure port接口上定义安全MAC地址,有以下几种方法:静态手工配置手工添加MAC地址与接口的对应关系,会保存在地址表和running configuration中。

动态学习将接口上动态学习到的MAC地址作为安全MAC地址,但此MAC地址只保存在MAC地址表中,交换机重启后将丢失。

Sticky secure MAC addresses为了结合静态手工配置与动态学习MAC地址的优势,Sticky将动态学习到的MAC地址作为安全MAC地址,并且将结果保存到running configuration中。

一个secure port接口上可以允许的MAC地址数量是系统可支持的最大MAC地址数量。

对于违规的流量,可以采取以下四个可执行的动作:Protect只丢弃不允许MAC地址的流量,其它合法流量正常,但不会通知有流量违规了。

Restric只丢弃不允许MAC地址的流量,其它合法流量正常,但会有通知,发送SNMP trap,并会记录syslog。

Shutdown(默认模式)将接口变成error-disabled并shut down,并且接口LED灯会关闭,也会发SNMP trap,并会记录syslog。

shutdown vlan相应VLAN变成error-disabled ,但接口不会关,也会发SNMP trap,并会记录syslog。

注:★当一个secure port接口上的MAC地址在另外一个secure port接口出现后,就算违规,而违规动作是对出现重复地址的接口实施的,是为了防止攻击。

★当接口被error-disabled后,要恢复,请在接口上使用命令:shutdown 后no shutdown。

以下是来自思科官方的模式与结果对应表:注:★默认接口上Port Security是关闭的,Port Security默认只允许1个安全MAC地址。

★只能在静态access接口和静态trunk接口上配Port Security,不能在dynamic接口上配。

★Port Security接口不能是SPAN的目标接口,不能在EtherChannel中。

Port Security Aging Time (Port Security MAC地址老化时间)在正常接口下动态学习到的MAC地址,在老化时间到了之后,交换机会将它从MAC地址表中删除。

而对于Port Security接口下的MAC地址,如果是通过安全命令静态手工添加的,则不受MAC地址老化时间的限制,也就是说通过安全命令静态手工添加的MAC在MAC地址表中永远不会消失。

而即使在Port Security接口下动态学习到的MAC地址,也永远不会消失。

基于上述原因,有时限制了Port Security接口下的最大MAC地址数量后,当相应的地址没有活动了,为了腾出空间给其它需要通信的主机使用,则需要让Port Security接口下的MAC 地址具有老化时间,也就是说需要交换机自动将安全MAC地址删除。

对于在Port Security接口下设置MAC地址的老化时间,分两种类型:absolute和inactivity,其中absolute表示绝对时间,即无论该MAC地址是否在通信,超过老化时间后,立即从表中删除;inactivity为非活动时间,即该MAC地址在没有流量的情况下,超过一定时间后,才会从表中删除。

配置MAC地址老化时间的单位是分钟,范围是0-1440,对于sticky得到的MAC地址,不受老化时间限制,并且不能更改。

配置1.查看当前路由器的MAC地址(1)查看R1的接口F0/0的MAC地址r1#sh int f0/0FastEthernet0/0 is up, line protocol is upHardware is AmdFE, address is 0013.1a85.d160 (bia 0013.1a85.d160)Internet address is 10.1.1.1/24(输出被省略)r1#说明:R1的接口F0/0的MAC地址为0013.1a85.d160(2)查看R2的接口F0/0的MAC地址r2#sh int f0/0FastEthernet0/0 is up, line protocol is upHardware is AmdFE, address is 0013.1a2f.1200 (bia 0013.1a2f.1200)(输出被省略)R2:说明:R2的接口F0/0的MAC地址为0013.1a2f.12002.配置交换机的port-security(1)配置F0/1sw1(config)#int f0/1sw1(config-if)#switchport mode accesssw1(config-if)#switchport port-securitysw1(config-if)#switchport port-security maximum 1sw1(config-if)#switchport port-security mac-address 0013.1a85.d160sw1(config-if)#switchport port-security violation shutdown说明:将接口静态配置成access后,再开启port-security,允许最大地址数量为1,默认也是为1,定义的最大地址数量值不能比已学到的MAC地址少,否则无效。

手工静态指定的安全MAC地址为0013.1a85.d160,在违规后采取动作shutdown。

(2)查看F0/1的配置sw1#sh run int f0/1Building configuration...Current configuration : 136 bytes!interface FastEthernet0/1switchport mode accessswitchport port-securityswitchport port-security mac-address 0013.1a85.d160endsw1#说明:因为默认允许的最大地址数量为1,所有不显示出来。

(3)配置F0/2sw1(config)#int f0/2sw1(config-if)#switchport mode accesssw1(config-if)#switchport port-securitysw1(config-if)#switchport port-security maximum 2sw1(config-if)#switchport port-security mac-address stickysw1(config-if)#switchport port-security violation shutdown说明:将接口静态配置成access后,再开启port-security,允许最大地址数量为2,指定安全MAC地址的方式为sticky,在违规后采取动作shutdown。

(4)查看F0/2的配置sw1#sh run int f0/2Building configuration...Current configuration : 224 bytes!interface FastEthernet0/2switchport mode accessswitchport port-security maximum 2switchport port-securityswitchport port-security mac-address stickyswitchport port-security mac-address sticky 0013.1a2f.1200endsw1#说明:因为指定安全MAC地址的方式为sticky,所以此接口连接的R2上的MAC地址0013.1a2f.1200已经被载入配置中。

3.测试port-security(1)测试R1以合法MAC地址访问R2r1#ping 10.1.1.2Type escape sequence to abort.Sending 5, 100-byte ICMP Echos to 10.1.1.2, timeout is 2 seconds:!!!!!Success rate is 100 percent (5/5), round-trip min/avg/max = 1/2/4 msr1#说明:因为R1以源MAC0013.1a85.d160访问R2,交换机的接口F0/1认为0013.1a85.d160是安全MAC,所以R1访问R2成功。

(2)测试交换机的F0/1上的port-security违规r1(config)#int f0/0r1(config-if)#standby 1 ip 10.1.1.10说明:因为交换机的F0/1允许的最大MAC地址数量为1,而R1已经有了一个MAC地址,在接口上配置HSRP之后,还会产生一个虚拟MAC地址,所以这个HSRP虚拟MAC地址就是第2个MAC地址,而第2个MAC地址在交换机的F0/1上出现就算是违规。