三A认证基础知识介绍(1)

三a信用认证

三a信用认证3a证书,在招投标领域来讲,是信用评级机构给有关企业颁发的信用证书。

其中“3a”也就是“aaa”,代表着这个企业的信用等级。

有时候也被叫做3a信用证书、3a信用等级证书等。

3a是一种等级划分。

而3a企业是指企业的信用经过行业、机构评审达到3a信用标准的企业,获评企业都会得到机构出具的牌匾、证书。

这个证书就是企业3a信用证书,其最直接的作用是在招投标、政府采购、工程建设中,作为企业的资信证明,帮助投标人获得竞标加分的优势。

企业信用等级3a证书属一种荣誉资质,就是提高企业公信力和影响力确保的一项资质。

信用等级就是信用 (资信)评估机构根据企业资信评估结果对企业信用度分割的等级类别,它充分反映了企业信用度的多寡。

全称是aaa级诚信供应商企业证书,一种可以反映企业实力及荣誉的证书。

现在“7证1牌”都可以办理了,包含了3a级信用企业、3a级诚信企业家证书、3a级诚信供应商企业证书、3a级诚信经营示范单位证书、3a级质量服务诚信企业证书、3a级重合同守信用企业证书、3a级企业资信等级证书、3a级企业信用等级证书。

3c证书可以咨询北京鹏荣信息咨询有限公司介绍一下,北京市鹏荣信息咨询有限公司就是一家专业的ccc证书、中国强制性证书、3c证书、扰动成套设备ccc证书、代理生产许可证、体系证书、ce证书、ul证书、玩具证书私营独资企业,北京市鹏荣信息咨询有限公司致力于打造出专业的ccc证书、中国强制性证书、3c证书、扰动成套设备ccc证书、代理生产许可证、体系证书、ce证书、ul证书、玩具证书企业。

北京市鹏荣信息咨询有限公司低覆盖率的服务赢得多家公司和机构的普遍认可。

我们将以专业的精神为您提供更多安全、经济、专业的服务。

2021年10月CCAA审核员考试真题——管理体系认证基础第1场(含答案及解释)

2021年10月CCAA审核员考试真题——管理体系认证基础第1场(含答案及解释)一、多选1.多场所认证的条件不包括( ).A实施集中的管理评审和内审B组织已确定了中心职能C.中心职能获得了授权并披外包给外部组织D.建立和保持了统一的管理体系管认253二、多场所组织认证的条件多场所组织认证要求组织巳确定其中心职能。

中心职能是组织的一部分并且不被分包给外部的职能。

中心职能获得组织的授权以规定、建立并保持统一的管理体系,统一管理体系实施集中的管理评审,所有场所服从组织的内部审核程序。

中心职能负责来自所有场所的数据的收集和分析,并且能够证明其权威和能力,以便在需要时可以变更管理体系,这些变更包括:体系文件和体系;管理评审;投诉;纠正措施的评价;内部审核的策划和对结果的评价;与适用标准有关的法律法规要求等。

2.以顾客为导向的基于过程的审核中,审核员不仅需考虑受审核方的需要,而且需考虑受审核方顾客的需要,须A是否正确理解顾客要求并在每个过程中予以落实B.每个过程的绩效及其对质量管理体系整体绩效的影响C.在质量管理体系方面的整体改进D.作为供方提供合格产品能力的影响管认263(一)基于过程的审核特征(1)顾客导向。

在审核中,审核员不仅考虑受审核方的需要,而且考虑受审核方顾客的需要,关注受审核方是否已经正确理解顾客要求并在每个过程中予以落实。

(2)过程导向。

在审核中,审核员关注过程、过程间的相互关系与接口和过程绩效,以及关注每个过程的绩效及其对QMS 整体绩效的影响。

(3) 结果导向。

在审核中,审核员关注过程结果,并将审核发现与它对受审核方提供合格产品能力的影响相关联。

(4)关注QMS 的持续改进。

在审核中,审核员通过对过程绩效的系统分析,发现过程的波动和改进点,促进受审核方在QMS 的整体改进,提供增值服务。

概论59企业的生存发展始终依托于顾客,离开顾客,企业将成无源之水、无本之木,无法永续经营。

因此企业要以客户要求为导向,不断持续满足顾客日益增长的各种需求,提高客户满意度,才能在激烈的市场竞争中保持优势。

OHSAS 基础知识试题(2020 年 11 月)

OHSAS基础知识试题(2020 年11 月)一、单项选择题(每题1 分,共50 分)1.审核员应在从事审核活动时展现职业素养,以下哪项是不正确的()。

(A)能了解和理解处境,容易适应不同处境(B)灵活地与人交往,并与受审核方打成一片(C)能够采取负贵任的及合理的行动,即使这些行动可能是非常规的和有时可能导致分歧或冲突(D)有效地与其他人互动,包括审核组成员和受审核方人员2. GB/T45001 -2020 标准的内容包含( )。

(A)职业健康安全管理体系要求(B)职业健康安全管理体系指南(C)职业健康安全管理体系要求及使用指南(D)职业健康安全管理体系要求及审核指南3.用什么样的事物分析来确定可以导致伤害和健康损害,用什么样的方式表述危险源,取决于( )。

(A)相关的法律法规的要求(B)是否有统一的标准要求(C)工作场所的能量(D)具体危险源辨识、风险评价的目的和范围4. ( )是工作导致的或工作过程中出现的、可能导致或导致了伤害和健康损害的情况。

(A)事故(B)危险源(C)风险(D)事件5.PDCA 与GB/T45001-2020 标准架构之间的关系中,以下哪个条款()属于“过程C”?(A) 10 改进(B) 6 策划(C) 9 绩效评价(D) 4 组织所处环境6.下列表述错误的是( )(A) 安全文化是将组织安全理念转化为员工具体行为的过程(B)安全文化独立于组织职业健康安全管理体系之外,对其起引导、支撑作用(C) 安全文化表明对组织健康和安全计化的承诺(D)安全文化是个人和团体价值观、态度和行为模式的产物7. GB/T45001-2020 标准提出了”其他风险”指的是( )(A) 工作场所危险源可能导致的职业健康安全风险之外的其他风险(B) 职业健康安全管理体系相关过程管理方面的不确定性的影响(C) 除工作人员的职业健康安全风险外,其他方面的涉及安全和健康的风险(D)环境风险、质量风险8.关于职业安全健康管理体系认证的描述正确的是( )(A) 认证的对象是用人单位的职业安全健康管理体系(B) 认证由认证机构既定的专职小组完成(C) 认证过程需按照用人单位实际情况作出适当调整(D) 认证的结果是用人单位取得国家统一的职业安全健康管理体系认证证书9.关于职业安全健康管理体系认证的描述,正确的是( )(A)认证的对象是用人单位的职业安全健康管理体系(B)认证由认证机构既定的专职审核小组完成(C) 认证过程需要按照用人单位实际情况做出适当调整(D)认证的结果是用人单位取得国家统一的职业安全健康管理体系认证证书10.一家设置在中亚地区的中国企业,在考虑特种设备年检时,发现当地没有符合中国法律法规要求的特种设备检测机构。

2023年1月CCAA审核员管理体系认证基础真题及答案

2023年1月CCAA审核员管理体系认证基础真题及答案一.单选题(每题1分)1.[审核概论]( )是指根据调查人员的主观经验从总体样本中选择那些被判断为最能代表总体的单位作样本的抽样方法。

A.随机抽样B.分层抽样C.统计抽样D.条件抽样参考答案:D参考解析:《审核概论》P95,①条件抽样。

条件抽样又称“立意抽样”,属于“非统计抽样”的范畴,是指根据调查人员的主观经验从总体样本中选择那些被判断为最能代表总体的单位作样本的抽样方法。

2.[管理体系]认证机构对认证人员的评价是一个( )。

A.连续过程B.活动过程持续过程C.过程D.持续过程参考答案:D参考解析:《管理体系认证基础》P230,倒数第三行,认证机构对认证人员的评价是一个持续过程。

3.[管理体系]在管理体系高层结构中的 PDCA 循环中,第 7 章支持属于( )。

A.策划B.实施C.处置D.检查参考答案:B参考解析:《管理体系认证基础》P44,中部,管理体系高层结构清晰地用 PDCA 的方式排列相关章节,第 6 章主要提出策划(P)的要求,第 7 至 8 章提出执行(D)的要求,第 9 章提出检查(C)的要求,第 10 章提出处理(A)的要求。

4.[管理体系]( ) 是认证机构提供可建立信任的认证的必要条件。

A.被认为公正B.遵纪守法C.公正,并被认为公正D.客观公正参考答案:C参考解析:《管理体系认证基础》P195,(一)公正的概念,第二段,公正,并被认为的公正,是认证机构提供可建立信任的认证的必要条件。

5.[法规部分]行政法规可以在( )的行政许可事项范围内,对实施该行政许可作出具体规定。

A.契约B.企业或组织C.社会约定D.法律设定参考答案:D参考解析:《中华人民共和国行政许可法》第十六条,行政法规可以在法律设定的行政许可事项范围内,对实施该行政许可作出具体规定。

6.[审核概论]认证的总体目标是使所有相关方相信管理体系满足( )。

A.规定要求B.环境保护C.产品标准要求D各管理体系标准要求参考答案:A参考解析:《审核概论》P173。

医师三基儿科基础知识(小儿普外科及胸外科疾病)模拟试卷1(题后

医师三基儿科基础知识(小儿普外科及胸外科疾病)模拟试卷1(题后含答案及解析)题型有:1. A1型题 2. A3型题 3. B1型题 4. 填空题 5. 判断题请判断下列各题正误。

6. 名词解释题7. 简答题1.足月新生儿全身血容量占体重的百分比是A.10%B.9%C.8%D.7%E.6%正确答案:A 涉及知识点:小儿普外科及胸外科疾病2.先天性巨结肠最常见的基因突变是A.GDNFB.EDNRBC.RetD.EDN3E.NCAM正确答案:C 涉及知识点:小儿普外科及胸外科疾病3.下列哪种表现为Ⅱ期神经母细胞瘤所有A.肿瘤超过中线,有双侧淋巴结转移B.肿瘤扩散在原发组织或器官附近,但不超过中线,有同侧区域淋巴结转移C.远处淋巴结及器官转移D.肿瘤限于原发器官内E.6个月以下婴儿原发瘤I或Ⅱ期,但肿瘤已转移至肝、皮肤、骨髓等之一处正确答案:B 涉及知识点:小儿普外科及胸外科疾病4.下列哪项不是新生儿急腹症的常见病因A.直肠肛门畸形B.肠闭锁C.先天性肠旋转不良合并中肠扭转D.胎粪性腹膜炎E.急性阑尾炎正确答案:E 涉及知识点:小儿普外科及胸外科疾病5.下列关于新生儿生理特点的描述正确的是A.皮下脂肪多,散热慢B.以胸式呼吸为主C.皮质下中枢兴奋性高,容易惊厥D.肾脏的浓缩和稀释功能与成人相同E.贲门较大,不易发生食物反流正确答案:C 涉及知识点:小儿普外科及胸外科疾病6.新生儿细胞外液占体重的百分比是A.60%B.50%C.40%D.30%E.20%正确答案:C 涉及知识点:小儿普外科及胸外科疾病7.为避免甲状舌管囊肿术后复发,下列哪项操作最重要A.囊肿穿刺使之缩小B.仔细分离囊肿C.在舌骨前方完整切除囊肿D.囊肿连同舌骨中段切除E.切除舌盲孔正确答案:D 涉及知识点:小儿普外科及胸外科疾病8.下列哪型食管闭锁最常见A.I型B.Ⅱ型C.Ⅲ型D.Ⅳ型E.V型正确答案:C 涉及知识点:小儿普外科及胸外科疾病9.有关食管裂孔疝的说法正确的是A.食管裂孔疝可分为滑疝、食管旁疝及混合型B.小肠易疝入胸腔C.B超是首选的诊断方法D.一经发现应及时手术E.滑疝常合并胃食管反流正确答案:E 涉及知识点:小儿普外科及胸外科疾病10.先天性肥厚性幽门狭窄的主要病理改变是A.胃食管反流导致呕吐B.幽门肌层肥厚,以纵肌增厚为主C.幽门表面血管增生D.显微镜下见幽门处肌层排列紊乱E.十二指肠球部亦有肥厚正确答案:D 涉及知识点:小儿普外科及胸外科疾病11.先天性肠旋转不良的病因是A.病毒感染B.细菌感染C.遗传D.基因突变E.发育异常致肠管位置改变正确答案:E 涉及知识点:小儿普外科及胸外科疾病12.肠套叠最常见的病理类型是A.回盲型B.回结型C.回回结型D.小肠型E.结肠型正确答案:B 涉及知识点:小儿普外科及胸外科疾病13.下列哪项是先天性巨结肠患儿的常见死亡原因A.贫血B.腹胀C.营养不良D.并发小肠结肠炎E.并发肠穿孔正确答案:D 涉及知识点:小儿普外科及胸外科疾病14.先天性直肠肛门畸形的治疗原则是A.无瘘管的高位畸形需急诊行肠造瘘B.低位畸形不需治疗C.肛门狭窄也应在新生儿期手术D.肛门前移无狭窄者需行肛门成形术E.有瘘管的中间位畸形不需手术正确答案:A 涉及知识点:小儿普外科及胸外科疾病15.肛周脓肿正确的治疗方法是A.皮肤红肿初期不必治疗B.脓肿形成后行脓肿切开C.不需要全身使用抗生素D.脓肿切开后尽早拔除引流条以防形成肛瘘E.合并肛瘘时首选肛瘘切除术正确答案:B 涉及知识点:小儿普外科及胸外科疾病16.有关小儿腹股沟疝的病理改变描述不正确的是A.疝囊位于精索前外侧B.输精管位于疝囊后内侧C.疝囊内容物主要为小肠D.内环几乎垂直通向外环E.男孩疝嵌顿时可引起睾丸坏死正确答案:A 涉及知识点:小儿普外科及胸外科疾病17.胆道闭锁首选的治疗是A.可的松B.抗生素C.抗病毒D.肝门空肠吻合术E.肝移植正确答案:D 涉及知识点:小儿普外科及胸外科疾病18.有关畸胎瘤病理特征的描述,正确的是A.由内外胚层组织构成B.不含成熟组织C.可分为良性、恶性和混合性D.大体观呈实质性肿块E.肿瘤多位于腹腔内正确答案:C 涉及知识点:小儿普外科及胸外科疾病19.婴幼儿钾的日需量是A.1.5mmol/kgB.2.0mmol/kgC.2.5mmol/kgD.3.0mmol/kgE.3.5mmol/kg正确答案:A 涉及知识点:小儿普外科及胸外科疾病20.婴幼儿累积损伤量按计算量补充应为A.3/4B.2/3C.1/2D.I/3E.1/4正确答案:A 涉及知识点:小儿普外科及胸外科疾病21.有关先天性膈膨升的描述错误的是A.膈神经发育正常B.横膈部分横纹肌结构菲薄C.横膈可能仅由胸膜和腹膜构成D.膈抬高后导致肺组织受压,引起新生儿缺氧E.手术方式为膈肌折叠术正确答案:D 涉及知识点:小儿普外科及胸外科疾病22.漏斗胸手术的适宜年龄是A.2岁B.3岁C.6岁D.12岁E.18岁正确答案:C 涉及知识点:小儿普外科及胸外科疾病23.下列哪项不是造成漏斗胸的原因A.遗传因素B.膈肌发育异常C.肋软骨发育异常D.胸骨发育异常E.佝偻病正确答案:E 涉及知识点:小儿普外科及胸外科疾病24.有关环状胰腺的描述错误的是A.是由胰腺始基组织增生肥大形成的B.依其形态可分为环状、钳状和分节状C.均新生儿期发病D.腹部平片可发现“双泡征”E.治疗需采用十二指肠十二指肠吻合术正确答案:C 涉及知识点:小儿普外科及胸外科疾病25.患儿男,2岁。

医师三基妇产科基础知识(正常分娩(产程图))模拟试卷1(题后含答

医师三基妇产科基础知识(正常分娩(产程图))模拟试卷1(题后含答案及解析)题型有:1. A1型题 2. B1型题 3. 填空题 4. 名词解释题 5. 简答题1.子宫颈口开全是指A.宫口开大3cmB.官口开大4cmC.宫口开大8cmD.宫口开大8~10cmE.宫口开大10cm正确答案:E 涉及知识点:正常分娩(产程图)2.反映产程进展最重要的指标是A.子宫收缩的强度B.子宫收缩的频度C.子宫收缩的节律性D.宫口扩张的程度E.是否破膜正确答案:D 涉及知识点:正常分娩(产程图)3.第二产程的产力除子宫收缩外,还包括下列哪项A.圆韧带收缩B.肛提肌收缩C.腹肌收缩D.肛提肌和腹肌收缩E.圆韧带和肛提肌收缩正确答案:D 涉及知识点:正常分娩(产程图)4.第二产程中,下列哪种胎方位最易娩出A.LOAB.LSAC.LOPD.LOTE.LSCA正确答案:A 涉及知识点:正常分娩(产程图)5.LOT胎头方位应向哪个方向转动才能正常娩出A.逆时针转90。

B.顺时针转90。

C.逆时针转45。

D.顺时针转45。

E.不需转动正确答案:A 涉及知识点:正常分娩(产程图)6.枕先露临产后肛查了解胎头下降程度的标志为A.骶岬B.耻骨联合后面C.坐骨棘D.坐骨结节E.坐骨切迹正确答案:C 涉及知识点:正常分娩(产程图)7.若胎儿为面先露,胎儿颏骨位于母体骨盆的左后方,胎位为A.颏左前B.颏左横C.颏左后D.颏右前E.颏右后正确答案:C 涉及知识点:正常分娩(产程图)8.正常分娩过程中,宫颈扩张减速期是指A.宫颈扩张2’---,3cm以后到开全的时间B.宫颈扩张4~5cm以后到开全的时间C.宫颈扩张6~7cm以后到开全的时间D.宫颈扩张8~9cm以后到开全的时间E.以上均不是正确答案:D 涉及知识点:正常分娩(产程图)9.正常枕先露分娩时,什么情况下会发生仰伸A.胎头拔露时B.胎头着冠时C.胎头在耻骨下露出时D.后囟在耻骨下方E.前囟在耻骨下方正确答案:D 涉及知识点:正常分娩(产程图)10.临产的标志是A.见红、规律宫缩、宫口不开B.规律宫缩、破膜、胎头下降C.见红、破膜、规律宫缩D.规律宫缩、伴胎头下降、宫口扩张E.规律宫缩、见红、胎头下降正确答案:D 涉及知识点:正常分娩(产程图)11.下列哪项是错误的A.初产妇第一产程通常为12~16小时B.第二产程是指官口开全到胎儿娩出的过程C.不论初产妇还是经产妇,第三产程一般均在30分钟以内D.产妇第二产程通常比第一产程长E.初产妇总产程超过24小时称滞产正确答案:C 涉及知识点:正常分娩(产程图)12.新生儿重症窒息的得分是A.5分B.4~5分C.6~7分D.≤3分E.≤7分正确答案:D 涉及知识点:正常分娩(产程图)13.出生1分钟的新生儿,心率94次/分,无呼吸,四肢稍屈,无喉反射,全身苍白,Apgar评分为A.5分B.4分C.3分D.2分E.1分正确答案:C 涉及知识点:正常分娩(产程图)14.新生儿娩出后,首先应A.用各种刺激使大声啼哭B.使呼吸通畅C.无呼吸者给予呼吸兴奋D.脐带结扎E.低流量吸氧正确答案:B 涉及知识点:正常分娩(产程图)15.正常分娩预防产后出血,使用宫缩剂应在A.胎头拔露后B.胎头着冠后C.胎儿前肩娩出后D.胎儿娩出后E.胎盘娩出后正确答案:D 涉及知识点:正常分娩(产程图)16.借助胎头吸引器娩出的新生儿,生后1分钟Apgar评分6分,此时首要措施应是A.清理呼吸道B.低流量给氧C.口对口人工呼吸D.脐静脉推注碳酸氢钠E.气管插管给氧正确答案:A 涉及知识点:正常分娩(产程图)17.某孕妇末次月经为2008年3月2日,其预产期是A.2009年12月9日B.2009年11月9日C.2009年12月8日D.2009年11月8日E.2009年11月11日正确答案:A 涉及知识点:正常分娩(产程图)18.一产妇,G1P1孕40周,因羊水三度粪染,产钳分娩。

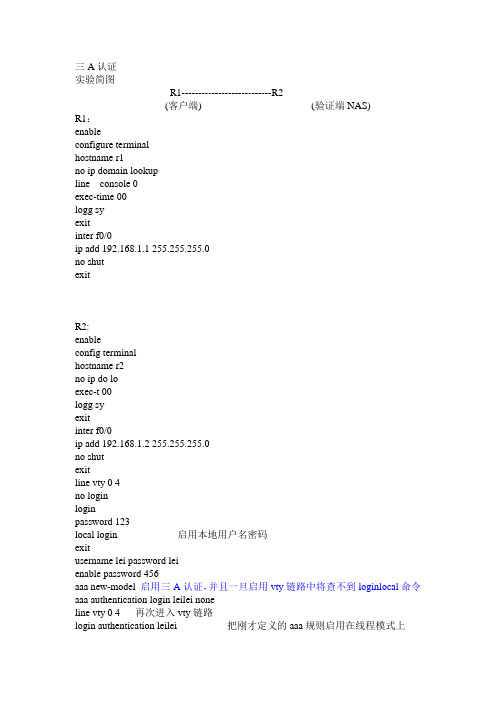

三A认证实验

三A认证实验简图R1---------------------------R2(客户端) (验证端NAS)R1:enableconfigure terminalhostname r1no ip domain lookupline console 0exec-time 00logg syexitinter f0/0ip add 192.168.1.1 255.255.255.0no shutexitR2:enableconfig terminalhostname r2no ip do loexec-t 00logg syexitinter f0/0ip add 192.168.1.2 255.255.255.0no shutexitline vty 0 4no loginloginpassword 123local login 启用本地用户名密码exitusername lei password leienable password 456aaa new-model 启用三A认证,并且一旦启用vty链路中将查不到loginlocal命令aaa authentication login leilei noneline vty 0 4 再次进入vty链路login authentication leilei 把刚才定义的aaa规则启用在线程模式上第二种aaa authentication login leilei line第三种aaa authentication login leilei local第四种aaa authentication login leilei enable在此处line vty 0 4login authentication leilei只用了一次,之后他会默认已经添加注:每次做完一次AAA规则定义即在客户端上验证。

真实机上最好不要再console口上测试AAA,否则上面的所有密码将不能在启用,只能返回原厂重新刷新flash。

3a 认证标准

3a 认证标准

"3A"认证通常指的是企业信用等级认证,是由第三方信用评级机构对企业的信用状况进行评估,根据企业的财务状况、经营状况、管理水平、市场竞争力等多方面因素,将企业的信用等级分为三等,即AAA、AA、A三个等级。

具体的3A认证标准可能会因不同的信用评级机构和行业而有所不同,但一般来说,3A认证标准主要包括以下几个方面:

1. 财务状况:包括企业的财务报表分析、偿债能力、盈利能力、流动比率等财务指标。

2. 经营状况:包括企业的经营模式、市场占有率、客户满意度、员工素质等经营指标。

3. 管理水平:包括企业的组织架构、管理模式、风险控制能力等管理指标。

4. 市场竞争力:包括企业的市场地位、产品或服务的竞争力、创新能力等竞争指标。

5. 社会责任:包括企业的社会责任、环保责任、公共安全责任等社会责任指标。

3A认证标准旨在评估企业的信用状况,帮助企业提升信用等级,增强市场竞争力,提高企业的社会形象和品牌价值。

三A法则

赞美服务对象

要求:服务人员恰到 好处地赞美服务对象 ·适可而止 ·成部分

接受(accept)对方

三A法则

重视(appreciate)对方

赞美(admire)对方

三A法则在服务礼仪中的运用

三A法则在服务礼仪中的运用

接受服务对象

要求:服务人员亲和 友善地接受服务对象 ·服务质量(服务态 度 和服务技能) · 态度与行动

重视服务对象

要求:服务人员实心 实意得重视服务对象 ·牢记服务对象姓名 ·善用服务对象尊称 ·倾听服务对象要求

内容三a法则接受accept对方重视appreciate对方赞美admire对方组成部分三a法则在服务礼仪中的运用三a法则在服务礼仪中的运用态度与行动要求

服务礼仪的基本理念——

三 A 法 则

15酒店转1 武春玉 1516964028

内容

“3A法则”是美国学者布吉林教授等人提出的。

法则的内容:把如何对别人的友善通过三种 方式恰到好处地表达出来。

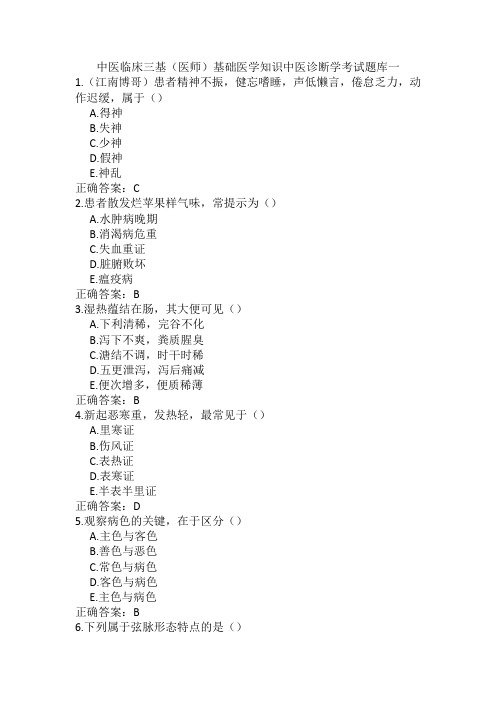

中医临床三基(医师)基础医学知识中医诊断学考试题库一

中医临床三基(医师)基础医学知识中医诊断学考试题库一1.(江南博哥)患者精神不振,健忘嗜睡,声低懒言,倦怠乏力,动作迟缓,属于()A.得神B.失神C.少神D.假神E.神乱正确答案:C2.患者散发烂苹果样气味,常提示为()A.水肿病晚期B.消渴病危重C.失血重证D.脏腑败坏E.瘟疫病正确答案:B3.湿热蕴结在肠,其大便可见()A.下利清稀,完谷不化B.泻下不爽,粪质腥臭C.溏结不调,时干时稀D.五更泄泻,泻后痛减E.便次增多,便质稀薄正确答案:B4.新起恶寒重,发热轻,最常见于()A.里寒证B.伤风证C.表热证D.表寒证E.半表半里证正确答案:D5.观察病色的关键,在于区分()A.主色与客色B.善色与恶色C.常色与病色D.客色与病色E.主色与病色正确答案:B6.下列属于弦脉形态特点的是()A.端直而长B.脉来绷急C.浮而搏指D.沉按实大E.状如波涛正确答案:A7.下列诸症中与里证无关的是()A.但热不寒B.但寒不热C.舌苔黄厚D.脉沉而迟E.恶寒发热正确答案:E8.太息的产生,多是由于()A.心火B.肝郁C.肾虚D.肺虚E.胃逆正确答案:B9.邪在半表半里的特征性症状是()A.胸胁苦满B.口苦咽干C.寒热往来D.脉弦E.目眩正确答案:C10.食少纳呆,兼消瘦,腹胀,便溏者,属()A.脾胃虚弱B.湿邪困脾C.肝胆湿热D.食滞内停E.脾阳虚弱正确答案:A11.喘、哮的区别,关键在于喘是()A.以抬肩言B.以气息言C.以张口言D.以鼻煽言E.以痰鸣言正确答案:B12.寒热往来见于()A.表热证B.虚热证C.实热证D.里热证E.半表半里证正确答案:E13.自觉怕冷,加衣盖被或近火取暖不能缓解者,称为()A.恶风B.恶寒C.畏寒D.寒战E.肢厥正确答案:B14.阳热亢盛的患者,其面色常见()A.红黄隐隐B.两颧潮红C.泛红如妆D.满面通红E.白里透红正确答案:D15.下列诸脉之中不主虚证之脉是()A.细脉B.微脉C.紧脉D.浮脉E.濡脉正确答案:C16.四季平脉中秋季脉象常稍()A.洪B.弦C.沉D.浮E.缓正确答案:D17.患者身热夜甚,心烦不寐,口不甚渴,斑疹隐隐。

CCAA审核员 管理体系认证基础题库及答案

管理体系认证基础题库1、()提出了“理想的行政组织体系”理论,被后人称为”组织理论之父”A泰勒B甘特C法约尔D韦伯2、麦格雷戈认为:())的前景非常美好,有助于人类实现“美好社会”。

A需要层次理论B成就需要理论C x理论D Y理论3、由于他的杰出贡献,()被后人尊为“科学管理之父”。

A泰勒B甘特C法约尔D韦伯4、()是管理的根本目的?A特定的时空B实现目标C协调资源D控制活动5、()的中心思想是核心技术或能力是决定企业经营成败的根本,企业应该围绕核心技术或能力的获得应用和发展去设计发展战略,而不是只等着短期目标A核心竞争力理论B战略管理理论C学习型组织理论D企文化理论6、(多选题)管理的基本原则是一定的工作完全负责。

要做到完全负责取决于下列因素:()。

A权限B利益C意识D能力解析:—定的人对所管的—定的工作能否做到完全负责,基本上取决于三个因素:权限——明确了职责,就要授予相应的权力;利益——完全负责就意昧着责任者要承担全部风险而任何管理者在承担风险时都必然地要对风险和收益进行权衡,然后才决定是否值得去承担这种风险;能力——管理者既要有生产、技术、经济、社会、管理、心理等各方面的科学知识,又需要具备处理人际关系的组织才能,还要有—定的实践经验。

7、(多选题)人本原理的主要观点()A尊重人B依靠人C发展人D为了人8、(多选题)管理信息系统的主要特点是:()A系统的观点B数学的方法C计算机的应用D信息的处理9、(多选题)管理信息具有三个基本特征:()A价值的不确定性B信息的可预测性C内容的可干扰性形式和内容的更替性10、(多选题)管理的四项基本职能是()A策划B组织C领导D控制管理职能是管理系统中所涉及的管理功能。

不同的管理学家对管理职能有不同的划分,但基本上都包括策划、组织、领导、控制四项基本职能。

11、(多选题)系统的特征包括:()A集合性B符合性C相关性D层次性12、(判断题)管理科学学派认为,管理的本质是一种实践不在于知而在于行,唯一权威的就是成果。

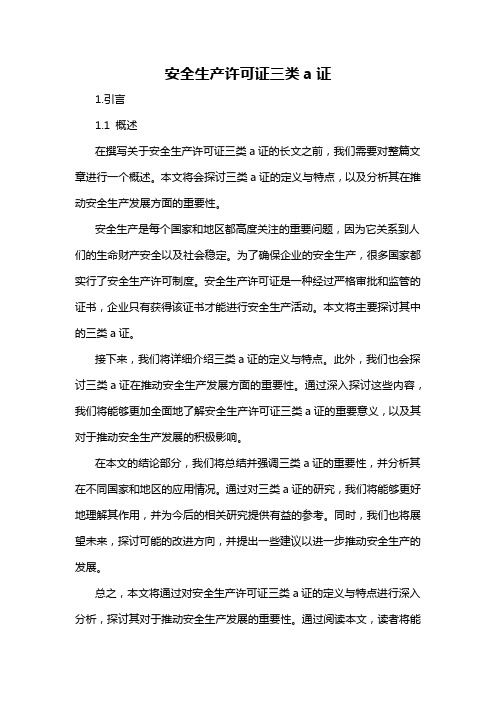

安全生产许可证三类a证

安全生产许可证三类a证1.引言1.1 概述在撰写关于安全生产许可证三类a证的长文之前,我们需要对整篇文章进行一个概述。

本文将会探讨三类a证的定义与特点,以及分析其在推动安全生产发展方面的重要性。

安全生产是每个国家和地区都高度关注的重要问题,因为它关系到人们的生命财产安全以及社会稳定。

为了确保企业的安全生产,很多国家都实行了安全生产许可制度。

安全生产许可证是一种经过严格审批和监管的证书,企业只有获得该证书才能进行安全生产活动。

本文将主要探讨其中的三类a证。

接下来,我们将详细介绍三类a证的定义与特点。

此外,我们也会探讨三类a证在推动安全生产发展方面的重要性。

通过深入探讨这些内容,我们将能够更加全面地了解安全生产许可证三类a证的重要意义,以及其对于推动安全生产发展的积极影响。

在本文的结论部分,我们将总结并强调三类a证的重要性,并分析其在不同国家和地区的应用情况。

通过对三类a证的研究,我们将能够更好地理解其作用,并为今后的相关研究提供有益的参考。

同时,我们也将展望未来,探讨可能的改进方向,并提出一些建议以进一步推动安全生产的发展。

总之,本文将通过对安全生产许可证三类a证的定义与特点进行深入分析,探讨其对于推动安全生产发展的重要性。

通过阅读本文,读者将能够更好地理解并认识到安全生产许可证在现代社会中的重要作用,并为相关领域的进一步研究提供有效的参考。

文章结构部分的内容可以从以下几个方面展开:1.2 文章结构本文主要分为引言、正文和结论三部分。

在引言部分,将对本文的主题进行概述,简要介绍安全生产许可证三类a证的背景和重要性,引起读者的兴趣。

正文部分将围绕安全生产许可证进行阐述。

首先,对安全生产许可证进行概述,包括其定义、目的和适用范围,重点介绍三类a证的主要内容和特点。

然后,深入探讨三类a证的定义与特点,包括各自的法律依据、申请条件和审批流程等内容。

通过对三类a证的详细解析,读者可以全面了解不同类别证书的区别和要求。

消防3a认证 -回复

消防3a认证-回复如何获得消防3a认证。

第一步:了解消防3a认证的概念和意义消防3a认证(也称为消防三A证书)是指通过国家消防安全认证委员会认定,具备了一定的消防安全管理能力和条件,可以有效预防和控制火灾,并在火灾发生时进行有效的应急处置的证书。

获得消防3a认证可以证明企业或单位对于消防安全具备一定的管理水平和能力,是提升企业形象、保护员工生命财产安全的重要手段。

第二步:准备拟获得消防3a认证所需的材料和条件1.合规性文件:拥有相关的消防安全法律法规、政府部门要求的证明文件、消防产品相关合格证明等。

2.组织架构和职责分工:明确消防安全管理的责任人,建立完善的消防安全管理体系。

3.消防设备和消防措施:拥有符合国家标准的消防设备和消防措施,并能够进行有效的维护和管理。

4.应急演练计划和记录:制定并执行应急预案,并能够进行定期演练,并留有相应的演练记录和报告。

5.其他相关资料:根据需要,可能还需要提供企业的消防安全培训记录、消防设施维保合同、消防隐患整改记录等。

第三步:选择适当的认证机构并进行申请选择一家符合要求的消防安全认证机构,根据其要求提供相应的材料和证明。

申请过程中要按照机构的要求填写相关表格、提交材料,并缴纳相应的认证费用。

第四步:进行现场审核和检查认证机构会派出专业的消防安全人员对申请单位进行现场审核和检查,了解企业的消防安全管理情况、消防设备运行状况、应急预案执行情况等。

此外,还会对相关的资料进行核查。

第五步:进行消防演练和模拟火灾为验证申请单位的应急处置能力,认证机构可能会组织消防演练和模拟火灾。

通过实际操作,检验申请单位在火灾发生时的组织能力、逃生和救援等方面的能力。

第六步:收集意见和反馈认证机构会根据审核和检查结果,向申请单位提供意见和反馈,包括认证通过所需的改进和提升意见。

第七步:颁发证书并进行定期复审如通过审核并满足认证要求,认证机构将颁发消防3a证书,并将该认证信息公告。

认证一般有一定的有效期,需要在到期前进行定期复审,验证认证持有单位的消防安全管理水平是否持续有效。

3a质量体系认证是什么意思啊

3A质量体系认证是什么意思啊导言质量体系认证是一种通过评估和认证组织的质量管理体系,证明其符合特定标准和要求的过程。

3A质量体系认证是针对公司或组织的质量管理体系进行认证的一种方法。

在本文中,我们将探讨3A质量体系认证的具体意义和目的。

什么是3A质量体系认证?3A质量体系认证是由3A机构进行的认证,这是一家全球认可的质量管理体系认证机构。

它的评估和认证满足国际标准和行业规范,能够帮助企业和组织提高质量管理的能力和效率。

通过3A质量体系认证,企业和组织可以获得国际认可,并证明其质量体系符合最高标准。

3A质量体系认证的目的3A质量体系认证的目的是确保企业和组织的质量管理体系能够持续改进,并达到最佳水平。

通过认证,企业和组织可以向内外部利益相关方证明其质量管理理念、流程和实践。

以下是一些3A质量体系认证的主要目的:1. 提供竞争优势通过3A质量体系认证,企业和组织能够展示其质量管理水平和能力,与竞争对手保持竞争优势。

认证证明了企业全面遵循国际标准,并采取了一系列措施确保产品或服务的质量。

2. 增加顾客信任3A认证是全球公认的标准,得到消费者和客户的广泛认可和信任。

认证证明了企业符合国际质量标准,并以顾客为中心,不断改进产品或服务以满足顾客需求。

3. 改进质量管理体系3A质量体系认证通过评估和审核,帮助企业识别和改进其质量管理体系中的不足和问题。

这使得企业能够持续改进并实施更有效的质量管理实践。

4. 提高效率和降低成本3A质量体系认证有助于企业识别生产过程中的浪费和低效率问题。

改进质量管理体系可以帮助企业降低成本,并提高生产效率,从而获得更高利润。

5. 满足法律和法规要求许多行业有一定的法律和法规要求,企业必须符合这些要求才能经营。

通过获得3A质量体系认证,企业可以证明自己符合行业标准和要求,遵守相关法律和法规。

6. 建立持续改进文化3A质量体系认证鼓励以持续改进为基础的质量管理文化。

认证过程中的评估和审核可以培养企业内部团队的质量意识,推动公司的持续发展。

2022年审核员考试-认证通用基础-考前精华卷(一)

2021CCAA认证通用基础考前精华卷(二)第 1题:单选题(本题1分)2001年ISO/CASCO推出了开展合格评定活动的基本方法,即()。

A合格评定原则B认证与认可方案C合格评定功能法D合格评定方法【正确答案】:C【答案解析】:《合格评定基础》P80:2001年11月ISO/CASCO推出了开展合格评定活动的基本方法,即“合格评定功能法”第 2题:单选题(本题1分)一个审核组同时对组织的质量管理体系和食品安全管理体系进行的审核是()A联合审核B结合审核C一体化审核D合并审核【正确答案】:B【答案解析】:结合(多体系)审核:是两个或两个以上不同领域的管理体系被一起审核,如质量管理体系与环境管理体系、职业健康安全管理体系—起被审核。

审核客体即受审核方是同—个第 3题:单选题(本题1分)质量管理体系审核是用来确定()。

A组织的管理效率B产品和服务符合有关法律法规要求的程度C质量管理体系满足审核准则的程度D质量手册与标准的符合程度【正确答案】:C【答案解析】:《审核概论》P4 (一)对审核的理解:为获得审核证据并对其进行客观的评价,以确定满足审核准则的程度所进行的系统的、独立的并形成文件的过程第 4题:单选题(本题1分)审核计划中应包括实施审核活动的地点,适用时,包括() .A临时场所的访问B远程审核活动C以上皆是D以上皆非【正确答案】:C【答案解析】:《审核概论》P78(二)审核计划的内容(4)实施审核活动(适用时,包括临时场所的访问和远程审核活动)的地点、日期、预期的时间和期限,包括与受审核方管理者的会议第 5题:单选题(本题1分)观察员应承担由审核委托方和受审核方约定的与()相关的义务。

A健康安全和保密B健康安全、保安和保密C保密D以上全部【正确答案】:B第 6题:单选题(本题1分)认证机构通过认可,表明该认证机构取得()互认协议集团成员认可机构对认证机构能力的信任。

A国际B国内C地区D以上都是【正确答案】:A【答案解析】:取得国际互认协议集团成员国家和地区认可机构对认证机构能力的信任。

质量管理员要求

一、报考条件:1、具备下列条件之一的,可申请报考初级工:(1)在同一职业(工种)连续工作二年以上或累计工作四年以上的;(2)经过初级工培训结业。

2、具备下列条件之一的,可申请报考中级工:(1)取得所申报职业(工种)的初级工等级证书满三年;(2)取得所申报职业(工种)的初级工等级证书并经过中级工培训结业;(3)高等院校、中等专业学校毕业并从事与所学专业相应的职业(工种)工作。

3、具备下列条件之一的,可申请报考高级工:(1)取得所申报职业(工种)的中级工等级证书满四年;(2)取得所申报职业(工种)的中级工等级证书并经过高级工培训结业;(3)高等院校毕业并取得所申报职业(工种)的中级工等级证书。

二、考核大纲:(一)基本要求1 职业道德1。

1 职业道德基本知识1.2 医疗器械行业职业守则2 基础知识2.1 法律法规知识(一)法律法规基本知识(二)产品质量法知识(三)计量法知识(四)行政许可法知识(五)劳动法知识(六)消费者权益保护法知识2.2 计算机应用基础(一)计算机系统的组成(二)Windows基本知识(三)办公自动化软件的应用(四)网络基础2.3有关认证的部分基础知识介绍(一)强制性产品认证(3C认证)的管理规定(二)第一批实施3C产品认证的产品目录(三)ISO 9001认证介绍(四)CE认证介绍(五)质量管理体系建立和进行内部审核的介绍(六)认证标志和证书的基础知识2.4 ISO 13485 : 2003标准概述(一)ISO 13485标准的产生和发展(二)ISO 13485:2003标准的基本思想和特点(三)ISO 13485标准在中国(四)ISO 13485:2003标准的内容简介(五)ISO 13485和ISO 9000族标准的关系2。

5 人体解剖学概论(二) 工作要求本标准对初级、中级、高级的技能要求依次递进,高级别包括低级别的要求。

2 中级比重表。

asnt三级考试

asnt三级考试

ASNT三级考试是ASNT(美国无损检测协会)的一项专业认证考试,它要求考生具备丰富的无损检测理论知识和实践经验,以及对ASNT标准和规范的深入理解。

在ASNT三级考试中,考生需要掌握以下方面的知识和技能:

1. 无损检测的基本原理和理论,包括超声、射线、磁粉、涡流等检测方法。

2. 无损检测的应用范围和局限性,以及在各个领域的应用。

3. 无损检测的标准和规范,包括ASNT标准和规范以及其他相关标准。

4. 无损检测的设备和器材,包括各种无损检测设备和器材的原理、结构、性能和使用方法。

5. 无损检测的实践经验,包括各种无损检测方法的操作技巧、注意事项和常见问题处理等。

为了通过ASNT三级考试,考生需要具备以下条件:

1. 具备相应的学历和工作经验,通常要求具备本科或以上学历,并在相关领域有至少两年的工作经验。

2. 通过ASNT的NDT人员培训课程,并获得相应的证书。

3. 具备一定的英语听说读写能力,能够理解和应用ASNT的标准和规范。

4. 通过ASNT三级考试,考试内容通常包括理论知识和实践经验两个方面,考试难度较大,需要考生具备较高的无损检测理论和实践水平。

总之,ASNT三级考试是ASNT的一项专业认证考试,要求考生具备丰富的无损检测理论知识和实践经验,以及对ASNT标准和规范的深入理解。

通过该考试可以获得ASNT的认证证书,证明自己在无损检测领域的专业能力和水平。

测量管理体系标志的含义

1、机构徽标(logo)徽标的整个形象为印章造型,该徽标体现了计量体系认证中心的权威性和公平性.徽标的核心是由中启计量体系认证中心(C hina certification for Metrology Systems)的英文缩写“CMS”组成,代表着中启计量体系认证中心.上面有“计量体系认证”六个汉字,下方有“中国”与“CHINA"中西文呼应,代表着在中国建立的计量体系认证中心,象征着对测量管理体系认证的计量特性,并与国际计量标准的一致性。

徽标的标准色为蓝色,象征着计量体系认证中心的理性与稳重。

2、认证标志:三A标志:明示一个组织所运行的测量管理体系经认证中心认证符合ISO10012测量管理体系标准的全部要求;二A标志:明示一个组织所运行的测量管理体系经认证中心认证符合ISO10012测量管理体系标准,除“7。

2 测量过程”条款、“8。

3。

2不合格测量过程”以外要求的;一A标志:明示一个组织所运行的测量管理体系经认证中心认证符合ISO10012测量管理体系标准,除“7.2 测量过程”条款、“7。

3.1 测量不确定度”、“8。

3。

2不合格测量过程”、“8。

2.4测量管理体系的监视”以外要求的;1.目的本文件为获得中启计量体系认证中心认证的组织使用测量管理体系认证标志做出的规定。

2.测量管理体系认证标志测量管理体系认证标志1(见图1)明示一个组织所运行的测量管理体系经中启计量体系认证中心认证符合ISO10012测量管理体系标准的全部要求。

测量管理体系认证标志2(见图2)明示一个组织所运行的测量管理体系经中启计量体系认证中心认证符合ISO10012测量管理体系标准的大部分要求.测量管理体系认证标志3(见图3)明示一个组织所运行的测量管理体系经中启计量体系认证中心认证符合ISO10012测量管理体系标准的小部分要求.3.测量管理体系认证标志使用规定a)测量管理体系认证标志的产权属于中启计量体系认证中心,已经在国家工商局注册,并向国家认监委备案。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

路由器管理

RADIUS不允许用户 控制哪些命令在路由器可以被执行并且 哪些不能。所以, RADIUS不是如有用为路由器管理或如灵 活为终端服务。

TACACS+提供二个方法控制router命令的授权根据一个单个 用户或单个组的基本类型。第一个方法将指定权限级别到 命令和安排路由器用TACACS+服务器验证用户是否被认证在 指定的权限级别。第二个方法是指定在TACACS+服务器,在 一个单个用户或单个组的基本类型,明确命令允许。

鉴别和授权

RADIUS结合鉴别和授权。由RADIUS 服务器发给客户端的access-accept 分组包含授权信息。这使得鉴别和授权很难进行分离。

TACACS+ 使用AAA体系结构,对鉴别(authentication)、授权 (authorization)和记账(accounting)。这样允许分离鉴别的同时, 还可以将TACACS+用于授权和记账。例如,可以使用Kerberos鉴别而授权 和记账采用TACACS+。在NAS通过Kerberos服务器认证之后,它从TACACS+ 服务请求授权信息,而不需要再次重新认证。NAS通知TACACS+服务器它已 经成功地通过Keberos服务器认证,然后服务器提供授权信息。

互操作性

RADIUS 标准并不单保护操作性。即使几个厂商实现 RADIUS 客户端,这并不意味着它们可以互操作。大约有着 45种 标准 RADIUS ATTRIBUTES。 Cisco 实现了其中的大部 分并不断地添加。如果客户在他们的服务器中只使用标准 ATTRIBUTES,他们可能实现不同厂商的互操作性(假定这些 厂商实现同样的ATTRIBUTES)。然而,许多厂商实现专用 ATTRIBUTES对标准属性进行补充。如果客户使用这些厂商扩 充ATTRIBUTES,互操作无法实现。

TACACS+和RADIUS比较

AAA协议支持

端口号

Raidus

认证/授权 认证 授权 1645/1812 审计 1646/1813

TACACS+

49

传输层协议 加密方法

UDP 仅对密码字段加密

TCP 整个数据包加密 是 CISCO设备支持全部特 设备支持全部特 性 CISCO专有 专有

认证和授权分离(扩展性) 认证和授权分离(扩展性)否 互操作性

IAS

Windows Server 2003提供了IAS(Internet 2003提供了IAS( 提供了IAS Internet验证服务),用于实 验证服务), Authentication Service, Internet验证服务),用于实 RADIUS服务器和代理 作为RADIUS服务器,IAS执行多种 服务器和代理。 RADIUS服务器 现RADIUS服务器和代理。作为RADIUS服务器,IAS执行多种 类型网络访问的集中式连接身份验证、授权和记账, 类型网络访问的集中式连接身份验证、授权和记账,其中 包括无线、身份验证的交换机、拨号和VPN VPN远程访问以及路 包括无线、身份验证的交换机、拨号和VPN远程访问以及路 由器对路由器连接。作为RADIUS代理,IAS向其他RADIUS服 由器对路由器连接。作为RADIUS代理,IAS向其他RADIUS服 RADIUS代理 向其他RADIUS 务器转发身份验证和记账消息。 务器转发身份验证和记账消息。

为什么要做和 TACACS和RADIUS

TACACS:终端访问控制器访问控制系统(TACACS & TACACS+ :Terminal Access Controller Access Control System)

RADIUS:Remote Authentication Dial In User Service, 远程用户拨号认证系统由RFC2865,RFC2866定义,是目前应 用最广泛的AAA协议。

信息包加密

RADIUS在访问请求信息包加密,仅密码,从 客户端到服务器。信息包的剩下的事末加密。 其他信息,例如用户名,核准的服务和认为, 能由第三方捕获。 TACACS+加密信息包但分支的整个机体一个标 准的TACACS+头。在头之内指示的字段机体不 论是否被加密。为调试目的,它是有用的有 信息包的机体末加密。然而,在正常运行期 间,信息包的机体为安全通信充分地被加密。

虽然是公开协议, 虽然是公开协议,但是各家厂商都在 原有基础上增添了额外功能, 原有基础上增添了额外功能,难以实 现不同厂家的设备之间的户操作性

标准

工业标准

UDP和 UDP和 TCP

当TACACS+使用TCP时 ,RADIUS使用UDP。 TCP提供几个优点胜过UDP。 而UDP提供最佳效果发送,TCP提供面向连接的传输。 RADIUS要求另外 的可编程变量例如转播企图和超时补尝尽力而为传输,但缺乏TCP传输 提供内置支持的级别:

运用AAA服务器认证实例 运用AAA服务器认证实例 AAA

本实例以tacacs+协议为例 拓扑图:

运用AAA服务器认证实例 运用AAA服务器认证实例 AAA

准备工作: 1.给路由器和AAA服务器配好ip地址 2.在服务器上指好client端。

在ACS 导航条中选择“Network Configuration”,点击右边栏 的“Add Entry”进入以下界面 。 在“AAA Client Hostname”处 填入AAA 客户端的名称,在“AAA client IP Address”处填入AAA 客 户端的地址,在“key”处填入AAA 客户端的密码,“authentication Using”处选择该客户端所使用认证 协议,最后点击 “Submit+Restart”完成服务器设 置。

2

什么是AAA认证? 什么是AAA认证? AAA认证

什么是AAA认证? 什么是AAA认证? AAA认证

什么是AAA认证? 什么是AAA认证? AAA认证

举例说明

以vod2.3 oda为例说明。

身份认证(Authentication 身份认证(Authentication)

登陆时验证name、 登陆时验证name、password name 、subid、sccode是一个确定 subid、sccode是一个确定 用户身份的过程。 用户身份的过程。 授权(Authorization) 授权(Authorization) 通过调用存储过程 subvalidate.validate对相 subvalidate.validate对相 应字段进行判断完成对该用 户的授权。 户的授权。 审计(Accounting) 审计(Accounting) 当用户每进行了一些相应操 作时, 作时,程序会首先进入拦截 器验证用户的什么, 器验证用户的什么,然后再 去验证用户的权限, 去验证用户的权限,接着进 行相应操作这就是所谓的3w 行相应操作这就是所谓的3w ,who、when、what。 who、when、what。

三A认证基础知识介绍

主讲人:宋淼 2012 2012-2-20

技术背景

现在,网络访问方法越来越多,使遵守安全制度和不可控的网络访问成为企业 担心的主要问题.随着IEEE802.11无线局域网(WLAN)和普遍宽带互联网连接的 广泛使用.安全问题不仅存在于网络外部,还存在于网络内部,能够防范这些安全 漏洞的身份识别技术现在已成为吸引全球用户关注技术。 网管希望解决方案能够结合用户身份、网络访问类型和网络访问设备的安全性 来提供灵活的授权策略。并能集中跟踪监控网络用户连接的能力对与杜绝不适 当的或过度使用宝贵的网络资源至关重要。 这样AAA就孕育而生了。

TACACS+ 数据流例子

下列例子假定用户 telnet到路由器,执 行一条命令,然后退 出路由器,登录鉴别 、exec授权、命令授 权、start-stop exec 记账和命令记 账的数据流:

RADIUS 数据流例子

下列例子假定用户 telnet到路由器,执 行一条命令,然后退 出路由器,登录鉴别 、exec授权、和 start-stop exec 记 账的数据流(其他管 理服务不可用):

AAA的实现 AAA的实现

AAA由具体的 由具体的AAA协议来实现,目前最常用的 协议来实现, 由具体的 协议来实现 目前最常用的AAA协议包括 协议包括 RADIUS和TACACS+两种。众多厂商都开发了支持 两种。 和 两种 众多厂商都开发了支持AAA协议的服务 协议的服务 程序,例如: 程序,例如: 微软内置的Internet 身份认证服务 身份认证服务(IAS),可以支持 微软内置的 ,可以支持RADIUS CISCO ACS可支持 可支持RADIUS和TACACS+协议 和 协议 可支持 注意:要想实现 注意:要想实现AAA,需要安装这些支持 ,需要安装这些支持AAA协议的服务程序才 协议的服务程序才 行。

软件安装使用

添加RADIUS客户端 Network config –add entry—aaa client –submit 从新启动ACS服务 System config –service control—restart 创建并配置用户 User setup—username test –submit -- list all users 配置统计日志 System config ---logging—CSV passed authentications –submit 查看RADIUS服务器上的日志 Reports and activity ---passed authentications--active.csv--- filed attempts active.csv

数据流

由于 TACACS+ 和RADIUS协议的不同,客户端和服务器之间生成 的数据流流量也不同。下面例子中讲述在客户端和服务器之间使用 TACACS+ 和RADIUS的数据流,包括鉴别路由器管理、exec授权、命 令授权(RADIUS无法实现),exec记账和命令记账(RADIUS无法实 现)。