2014年春季学期《安全技术应用》复习文档

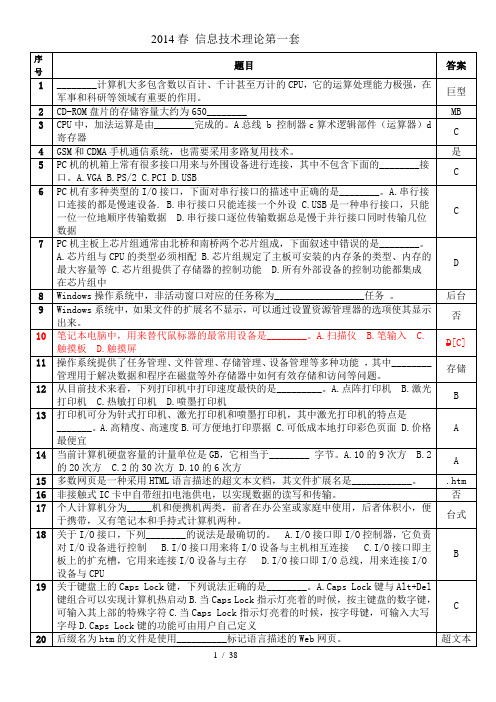

2014春理论-共九套-(答案有修改)

59

以下关于Windows(中文版)文件管理的叙述中,错误的是_____________ 。 A.文件夹的名字可以用英文或中文 B.文件的属性若是“系统”,则表示该文件与操作系统有关 C.根文件夹(根目录)中只能存放文件夹,不能存放文件 D.子文件夹中既可以存放文件,也可以存放文件夹,从而构成树型的目录结构

C

48

下列设备中可作为输入设备使用的是________。①触摸屏 ②传感器 ③数码相机 ④麦克风 ⑤音箱 ⑥绘图仪 ⑦显示器 A.①②③④ B.①②⑤⑦ C.③④⑤⑥ D.④⑤⑥⑦

A

49

下列有关CRT和LCD显示器的叙述中,正确的是________。A.CRT显示器的屏幕尺寸比较大 B.CRT显示器耗电比较少 C.CRT显示器正在被LCD显示器所取代 D.CRT的辐射危害比较大

A

15

多数网页是一种采用HTML语言描述的超文本文档,其文件扩展名是____________。

.htm

16

非接触式IC卡中自带纽扣电池供电,以实现数据的读写和传输。

否

17

个人计算机分为_____机和便携机两类,前者在办公室或家庭中使用,后者体积小,便于携带,又有笔记本和手持式计算机两种。

台式

18

关于I/O接口,下列________的说法是最确切的。 A.I/O接口即I/O控制器,它负责对I/O设备进行控制 B.I/O接口用来将I/O设备与主机相互连接 C.I/O接口即主板上的扩充槽,它用来连接I/O设备与主存 D.I/O接口即I/O总线,用来连接I/O设备与CPU

B

52

下面关于计算机局域网特性的叙述中,错误的是____。A.数据传输速率高 B.通信延迟时间短 C.可连接的计算机数目不能超过1000台 D.经授权可共享网络中的软硬件资源

2014安全技术考点

触电防护技术所有电气装置都必须具备防止电击危害的直接接触防护和间接接触防护措施。

一、直接接触电击防护措施绝缘、屏护和间距是直接接触电击的基本防护措施。

1、绝缘工程上应用的绝缘材料一般不低于107Ω•m。

绝缘电阻是衡量绝缘性能优劣的最基本的指标。

任何情况下,绝缘电阻不得低于每伏工作电压1000Ω。

2、屏护与间距屏护除隔离带电体外,还起到防止电弧伤人、弧光短路、便利检修工作的作用。

遮拦高度不低于1.7m,下部不大于0.1m;栅遮拦的高度户内不应小于1.2m、户外1.5m,栏条间距不应大于0.2m;对于低压设备,遮拦与裸导体间距不应小于0.8m。

户外变配电装置围墙的高度不应低于2.5m。

遮拦、栅栏等屏护装置上,应有“止步,高压危险!”等标志。

未经相关部门许可,架空线路不得跨越建筑物;明装的车间配电箱底口距地面的高度取1.2m,暗装的取1.4m;明装电度表底口距地面取1.8m。

常用开关电器的安装高度为1.3-1.5m;开关手柄与建筑物之间应保留150mm的距离;墙用平开关离地面取1.4m;明装插座离地高度取1.3-1.8m,暗装的取0.2-0.3m。

室内灯具高度应大于2.5m,受限的可减为2.2m,低于2.2m时,应采取适当的安全措施;当灯具位于桌面上方等人碰不到的地方时,可减为1.5m。

户外灯具高度应大于3m,安装在墙上时可减为2.5m。

起重机具至线路导线间的最小距离,1kV及以下的不小于1.5m,10kV者不小于2m。

二、间接接触触电防护措施IT(保护接地)、TT(工作接地)、TN(保护接零);1、IT系统I表示配电网不接地或经高阻接地,T表示设备外壳接地。

此系统下,应注意漏电状态并未因保护接地而消失;在380V不接地低压系统中,一般接地电阻≤4Ω,当供电源容量不超过100KVA是,接地电阻≤10Ω,10kV配电网中,高低压共用接地时,接地电阻≤10Ω。

2、TT系统前一个T表示配电网接地,后一个T表示设备外壳接地。

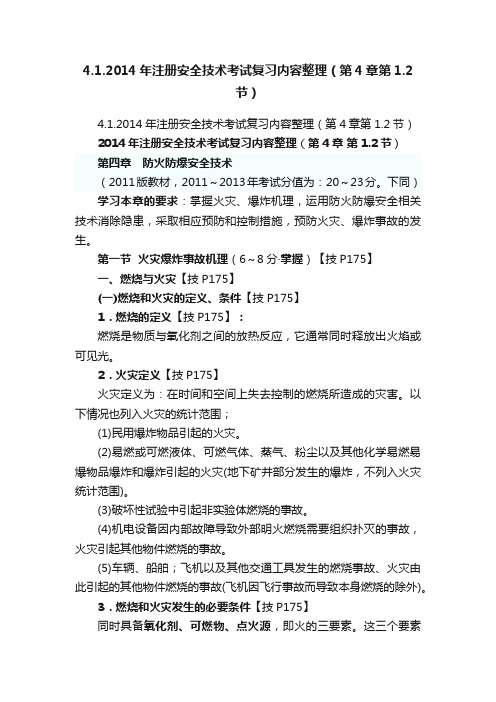

4.1.2014年注册安全技术考试复习内容整理(第4章第1.2节)

4.1.2014年注册安全技术考试复习内容整理(第4章第1.2节)4.1.2014年注册安全技术考试复习内容整理(第4章第1.2节)2014年注册安全技术考试复习内容整理(第4章第1.2节)第四章防火防爆安全技术(2011版教材,2011~2013年考试分值为:20~23分。

下同)学习本章的要求:掌握火灾、爆炸机理,运用防火防爆安全相关技术消除隐患,采取相应预防和控制措施,预防火灾、爆炸事故的发生。

第一节火灾爆炸事故机理(6~8分·掌握)【技P175】一、燃烧与火灾【技P175】(一)燃烧和火灾的定义、条件【技P175】1.燃烧的定义【技P175】:燃烧是物质与氧化剂之间的放热反应,它通常同时释放出火焰或可见光。

2.火灾定义【技P175】火灾定义为:在时间和空间上失去控制的燃烧所造成的灾害。

以下情况也列入火灾的统计范围;(1)民用爆炸物品引起的火灾。

(2)易燃或可燃液体、可燃气体、蒸气、粉尘以及其他化学易燃易爆物品爆炸和爆炸引起的火灾(地下矿井部分发生的爆炸,不列入火灾统计范围)。

(3)破坏性试验中引起非实验体燃烧的事故。

(4)机电设备因内部故障导致外部明火燃烧需要组织扑灭的事故,火灾引起其他物件燃烧的事故。

(5)车辆、船舶;飞机以及其他交通工具发生的燃烧事故、火灾由此引起的其他物件燃烧的事故(飞机因飞行事故而导致本身燃烧的除外)。

3.燃烧和火灾发生的必要条件【技P175】同时具备氧化剂、可燃物、点火源,即火的三要素。

这三个要素中缺少任何一个,燃烧都不能发生或持续。

获得三要素是燃烧的必要条件。

在火灾防治中,阻断三要素的任何一个要素就可以扑灭火灾。

(二)燃烧和火灾过程和形式【技P175】1.燃烧过程【技P175】可燃物质的聚集状态不同,其受热后所发生的燃烧过程也不同。

除结构简单的可燃气体(如氢气)外,大多数可燃物质的燃烧并非是物质本身在燃烧,而是物质受热分解出的气体或液体蒸气在气相中的燃烧。

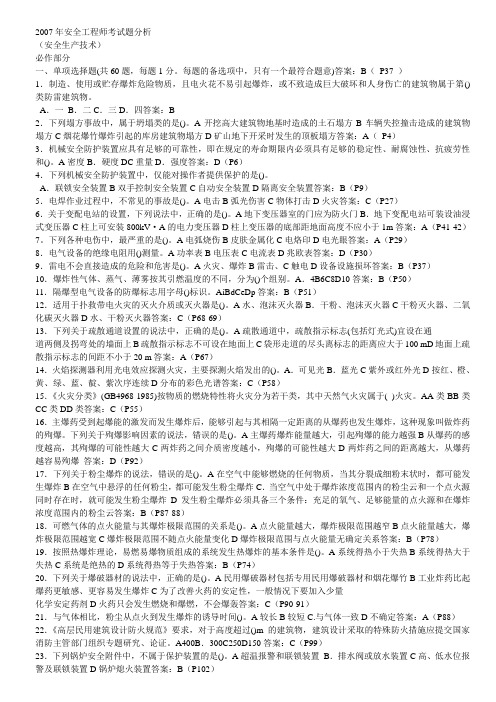

2014年-安全技术考题分析

2007年安全工程师考试题分析(安全生产技术)必作部分一、单项选择题(共60题,每题1分。

每题的备选项中,只有一个最符合题意)答案:B(P37 )1.制造、使用或贮存爆炸危险物质,且电火花不易引起爆炸,或不致造成巨大破坏和人身伤亡的建筑物属于第()类防雷建筑物。

A.一B.二C.三D.四答案:B2.下列塌方事故中,属于坍塌类的是()。

A开挖高大建筑物地基时造成的土石塌方B车辆失控撞击造成的建筑物塌方C烟花爆竹爆炸引起的库房建筑物塌方D矿山地下开采时发生的顶板塌方答案:A(P4)3.机械安全防护装置应具有足够的可靠性,即在规定的寿命期限内必须具有足够的稳定性、耐腐蚀性、抗疲劳性和()。

A密度B.硬度DC重量D.强度答案:D(P6)4.下列机械安全防护装置中,仅能对操作者提供保护的是()。

A.联锁安全装置B双手控制安全装置C自动安全装置D隔离安全装置答案:B(P9)5.电焊作业过程中,不常见的事故是()。

A电击B弧光伤害C物体打击D火灾答案:C(P27)6.关于变配电站的设置,下列说法中,正确的是()。

A地下变压器室的门应为防火门B.地下变配电站可装设油浸式变压器C柱上可安装800kV²A的电力变压器D柱上变压器的底部距地面高度不应小于1m答案:A(P41-42)7。

下列各种电伤中,最严重的是()。

A电弧烧伤B皮肤金属化C电烙印D电光眼答案:A(P29)8.电气设备的绝缘电阻用()测量。

A功率表B电压表C电流表D兆欧表答案:D(P30)9.雷电不会直接造成的危险和危害是()。

A火灾、爆炸B雷击、C触电D设备设施损坏答案:B(P37)10.爆炸性气体、蒸气、薄雾按其引燃温度的不同,分为()个组别。

A.4B6C8D10答案:B(P50)11.隔爆型电气设备的防爆标志用字母()标识。

AiBdCeDp答案:B(P51)12.适用于扑救带电火灾的灭火介质或灭火器是()。

A水、泡沫灭火器B.干粉、泡沫灭火器C干粉灭火器、二氧化碳灭火器D水、干粉灭火器答案:C(P68-69)13.下列关于疏散通道设置的说法中,正确的是()。

2014年全员安全教育复习资料

2014年全员安全教育考试复习资料一、安全理念、目标和重要概念1.2014年镜铁山矿安全环保工作目标、指标(1)杜绝轻伤及以上人身伤害事故,杜绝较大及以上火灾事故、矿区道路交通事故;(2)重点危险场所、高度及以上危险源受控率达到100%;(3)安全标准化合格班组达标率98%;(4)特种作业人员持证上岗率达到100%;(5)特种设备检验检测率100%,特种设备运行缺陷为零;(6)岗位粉尘危害控制措施和个体防护措施执行率100%,通风除尘设备设施开动率达到96%以上;(7)污染物综合排放合格率97%;(8)做好职业健康监护工作,职业危害岗位人员体检率100%。

2. 安全的定义:安全就是能消除导致人身伤害、疾病或死亡,或引起设备、财产的破坏、损失,或危害环境的条件。

3.“安全第一”是指什么?答:安全第一是指当生产与安全发生矛盾时,首先是保证安全。

5. 一岗双责是指什么?答:各级人员先有安全责任才有分工职责。

树立“大安全”管理理念,严格按照一岗双责要求,落实各部门(包括公司职能部门)、各级管理技术人员的安全管理职责,按照“谁主管,谁负责”、“谁签字,谁负责”的原则分别承担相应的安全生产监管责任,各负其责,齐抓共管。

6.生产性毒物进入人体主要有哪三条途径?引起职业中毒最主要的是那条途径?答:主要有三条途径:呼吸道、消化道、皮肤。

引起职业中毒最主要的途径是呼吸道。

7.矿山企业从业人员的权利有哪些?答:(1)有权了解其作业场所和工作岗位存在的危险因素、防范措施及事故应急措施,有权对本单位的安全生产工作提出建议。

(2)有权对本单位安全生产工作中存在的问题提出批评、检举、控告;有权拒绝违章指挥和强令冒险作业。

(3)从业人员发现直接危及人身安全的紧急情况时,有权停止作业或者在采取可能的应急措施后撤离作业场所。

(4)因生产安全事故受到损害的从业人员,除依法享有工伤社会保险外,依照有关民事法律尚有获得赔偿的权利的,有权向本单位提出赔偿要求。

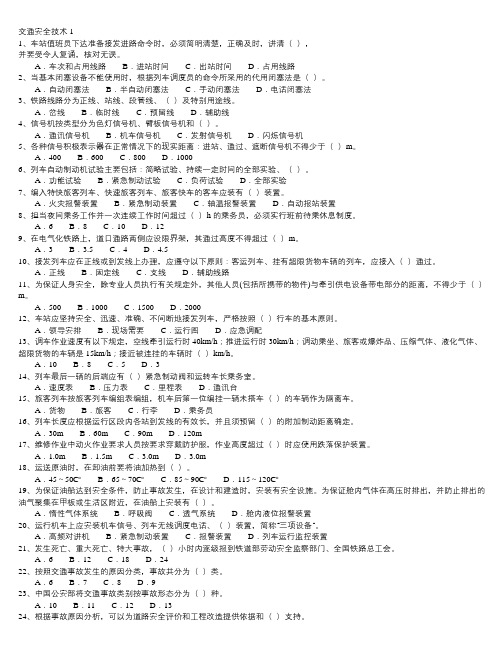

2014安全技术习题注安考试自己整理

交通安全技术11、车站值班员下达准备接发进路命令时,必须简明清楚,正确及时,讲清(),并要受令人复诵,核对无误。

A.车次和占用线路B.进站时间C.出站时间D.占用线路2、当基本闭塞设备不能使用时,根据列车调度员的命令所采用的代用闭塞法是()。

A.自动闭塞法B.半自动闭塞法C.手动闭塞法D.电话闭塞法3、铁路线路分为正线、站线、段管线、()及特别用途线。

A.岔线B.临时线C.预留线D.辅助线4、信号机按类型分为色灯信号机、臂板信号机和()。

A.通讯信号机B.机车信号机C.发射信号机D.闪烁信号机5、各种信号积极表示器在正常情况下的现实距离:进站、通过、遮断信号机不得少于()m。

A.400B.600C.800D.10006、列车自动制动机试验主要包括:简略试验、持续一定时间的全部实验、()。

A.功能试验B.紧急制动试验C.负荷试验D.全部实验7、编入特快旅客列车、快速旅客列车、旅客快车的客车应装有()装置。

A.火灾报警装置B.紧急制动装置C.轴温报警装置D.自动报站装置8、担当夜间乘务工作并一次连续工作时间超过()h的乘务员,必须实行班前待乘休息制度。

A.6B.8C.10D.129、在电气化铁路上,道口通路两侧应设限界架,其通过高度不得超过()m。

A.3B.3.5C.4D.4.510、接发列车应在正线或到发线上办理,应遵守以下原则:客运列车、挂有超限货物车辆的列车,应接入()通过。

A.正线B.固定线C.支线D.辅助线路11、为保证人身安全,除专业人员执行有关规定外,其他人员(包括所携带的物件)与牵引供电设备带电部分的距离,不得少于()m。

A.500B.1000C.1500D.200012、车站应坚持安全、迅速、准确、不间断地接发列车,严格按照()行车的基本原则。

A.领导安排B.现场需要C.运行图D.应急调配13、调车作业速度有以下规定,空线牵引运行时40km/h;推进运行时30km/h;调动乘坐、旅客或爆炸品、压缩气体、液化气体、超限货物的车辆是15km/h;接近被连挂的车辆时()km/h。

注安考试2014年度《安全技术》记忆: (3)

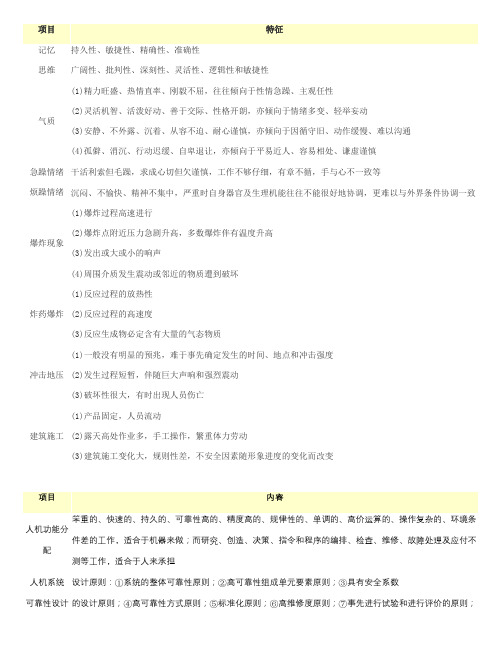

项目特征记忆持久性、敏捷性、精确性、准确性思维广阔性、批判性、深刻性、灵活性、逻辑性和敏捷性气质(1)精力旺盛、热情直率、刚毅不屈,往往倾向于性情急躁、主观任性(2)灵活机智、活泼好动、善于交际、性格开朗,亦倾向于情绪多变、轻举妄动(3)安静、不外露、沉着、从容不迫、耐心谨慎,亦倾向于因循守旧、动作缓慢、难以沟通(4)孤僻、消沉、行动迟缓、自卑退让,亦倾向于平易近人、容易相处、谦虚谨慎急躁情绪干活利索但毛躁,求成心切但欠谨慎,工作不够仔细,有章不循,手与心不一致等烦躁情绪沉闷、不愉快、精神不集中,严重时自身器官及生理机能往往不能很好地协调,更难以与外界条件协调一致爆炸现象(1)爆炸过程高速进行(2)爆炸点附近压力急剧升高,多数爆炸伴有温度升高(3)发出或大或小的响声(4)周围介质发生震动或邻近的物质遭到破坏炸药爆炸(1)反应过程的放热性(2)反应过程的高速度(3)反应生成物必定含有大量的气态物质冲击地压(1)一般没有明显的预兆,难于事先确定发生的时间、地点和冲击强度(2)发生过程短暂,伴随巨大声响和强烈震动(3)破坏性很大,有时出现人员伤亡建筑施工(1)产品固定,人员流动(2)露天高处作业多,手工操作,繁重体力劳动(3)建筑施工变化大,规则性差,不安全因素随形象进度的变化而改变项目内容人机功能分配笨重的、快速的、持久的、可靠性高的、精度高的、规律性的、单调的、高价运算的、操作复杂的、环境条件差的工作,适合于机器来做;而研究、创造、决策、指令和程序的编排、检查、维修、故障处理及应付不测等工作,适合于人来承担人机系统可靠性设计设计原则:①系统的整体可靠性原则;②高可靠性组成单元要素原则;③具有安全系数的设计原则;④高可靠性方式原则;⑤标准化原则;⑥高维修度原则;⑦事先进行试验和进行评价的原则;⑧预测和预防的原则;⑨人机工程学原则;⑩技术经济性原则;⑪审查原则;⑫整理准备资料和交流信息原则;⑬信息反馈原则;⑭设立相应的组织机构爆炸性气体场所危险区域的划分首先,应按下列释放源级别划分区域。

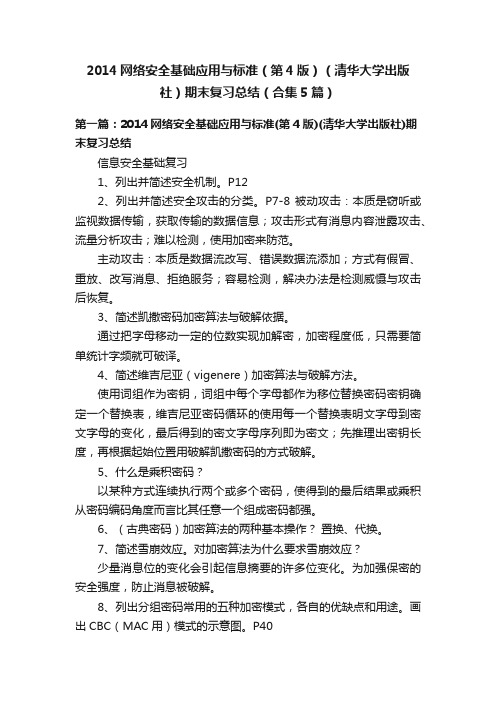

2014网络安全基础应用与标准(第4版)(清华大学出版社)期末复习总结(合集5篇)

2014网络安全基础应用与标准(第4版)(清华大学出版社)期末复习总结(合集5篇)第一篇:2014网络安全基础应用与标准(第4版)(清华大学出版社)期末复习总结信息安全基础复习1、列出并简述安全机制。

P122、列出并简述安全攻击的分类。

P7-8 被动攻击:本质是窃听或监视数据传输,获取传输的数据信息;攻击形式有消息内容泄露攻击、流量分析攻击;难以检测,使用加密来防范。

主动攻击:本质是数据流改写、错误数据流添加;方式有假冒、重放、改写消息、拒绝服务;容易检测,解决办法是检测威慑与攻击后恢复。

3、简述凯撒密码加密算法与破解依据。

通过把字母移动一定的位数实现加解密,加密程度低,只需要简单统计字频就可破译。

4、简述维吉尼亚(vigenere)加密算法与破解方法。

使用词组作为密钥,词组中每个字母都作为移位替换密码密钥确定一个替换表,维吉尼亚密码循环的使用每一个替换表明文字母到密文字母的变化,最后得到的密文字母序列即为密文;先推理出密钥长度,再根据起始位置用破解凯撒密码的方式破解。

5、什么是乘积密码?以某种方式连续执行两个或多个密码,使得到的最后结果或乘积从密码编码角度而言比其任意一个组成密码都强。

6、(古典密码)加密算法的两种基本操作?置换、代换。

7、简述雪崩效应。

对加密算法为什么要求雪崩效应?少量消息位的变化会引起信息摘要的许多位变化。

为加强保密的安全强度,防止消息被破解。

8、列出分组密码常用的五种加密模式,各自的优缺点和用途。

画出CBC(MAC用)模式的示意图。

P40一、电子密码本模式(ECB),性质用途:ECB模式下,加密算法的输入是明文,算法的输出将直接作为密文进行输出,不进行任何形式的反馈,每个明文分组的处理是相互独立的,这种方式也是分组密码工作的标准模式。

适用于对字符加密, 例如, 密钥加密。

缺:在给定密钥k 下,同一明文组总是产生同一密文组,这会暴露明文组的数据格式,重要数据可能泄露被攻击者利用;优:用同个密钥加密的单独消息,不会错误传播。

2014年安全复习题

2014年分公司安全知识复习题一、《安规》线路部分1、什么是运用中的电气设备?答:所谓运用中的电气设备,系指全部带有电压、一部分带有电压或一经操作即带有电压的电气设备。

2、电气工作人员必须具备什么条件?答:1)、经医师鉴定,无妨碍工作的病症(体格检查每两年至少一次)。

2)、具备必要的电气知识和业务技能,且按工作性质,熟悉安程的相关部分,并经考试合格。

3)、具备必要的安全生产知识,学会紧急救护法,特别要学会触电急救。

3、测量配电变压器的接地电阻应注意哪些安全事项?答:解开或恢复电杆、配电变压器和避雷器的接地引线时,应戴绝缘手套,禁止直接接触与地断开的接地线。

4、如何测量带电导线对地垂直距离?答:可用测量仪或使用绝缘测量工具测量。

严禁使用皮尺、普通绳索、线尺等非绝缘工具进行测量。

5、保证电力线路安全的组织措施是什么?答:1)、现场勘察制度2 )、工作票制度3 )、工作许可制度4 )、工作监护制度5 )、工作间断制度6 )、工作终结和恢复送电制度6、保证电力线路安全的技术措施是什么?答:1、停电。

2、验电。

3、装设接地线。

4、使用个人保安线。

5、悬挂标示牌和装设遮栏(围栏)7、工作班成员的安全责任是什么?答:1) 熟悉工作内容、工作流程,掌握安全措施,明确工作中的危险点,并履行确认手续。

2) 严格遵守安全规章制度、技术规程和劳动纪律,对自己在工作中的行为负责,互相关心工作安全,并监督安规的执行和现场安全措施的实施。

3) 正确使用安全工器具和劳动防护用品。

8、专职监护人的安全责任是什么?答:1) 明确被监护人员和监护范围。

2) 工作前对被监护人员交待安全措施、告知危险点和安全注意事项。

3) 监督被监护人员遵守安规和现场安全措施,及时纠正不安全行为。

9、工作许可人的安全责任是什么?答: 1) 审查工作的必要性。

2) 线路停、送电和许可工作的命令是否正确。

3) 许可的接地等安全措施是否正确完备。

10、专职监护人应具备的基本条件是什么?答:专责监护人应是具有相关工作经验,熟悉设备情况和安规的人员。

2014年《安全技术管理》参考答案

13秋 安全技术管理课程1、系统工程 一.单选一、单选题 1. 2.D 3. 4.C 5.A二、填空题1 6.人工变量三、填空题27.问题导向,着眼整体四、简答题9.答:① 每一个问题都用一组决策变量n x x x ,,21 表示某一方案;这组决策变量的值就代表一个具体方案,一般这些变量取值是非负的。

② 存在一定的约束条件,这些约束条件用一组线性等式或不等式来表示。

③ 都有一个要达到的目标,它可用决策变量的线性函数即目标函数来表示,按问题的不同,要求目标函数实现最大化或最小化。

10.11.答:基解(三种求初始解和迭代均在基解中选取)中有为零者,该解是退化解.最优解中若有某空格改进指数(检验数)为零,得多重解.12.答:通过各种创造性技术,提取问题的构成要素,利用有向图、矩阵等工具和计算机技术,对要素及其相互关系等信息进行处理,最后用文字加以解释说明,明确问题的层次和整体结构,提高对问题的认识和理解程度。

该技术由于具有不需高深的数学知识、模型直观且有启发性、可吸收各种有关人员参加等特点,因而广泛适用于认识和处理各类社会经济系统的问题。

实施ISM 技术,首先是提出问题,组建ISM 实施小组;接着采用集体创造性技术,搜集和初步整理问题的构成要素,并设定某种必须考虑的二元关系(如因果关系),经小组成员及与其他有关人员的讨论,形成对问题初步认识的意识(构思)模型。

在此基础上,实现意识模型的具体化、规范化、系统化和结构模型化,即进一步明确定义各要素,通过人机对话,判断各要素之间的二元关系情况,形成某种形式的“信息库”;根据要素间关系的传递性,通过对邻接矩阵的计算或逻辑推断,得到可达矩阵;将可达矩阵进行分解、缩约和简化处理,得到反映系统递阶结构的骨架矩阵,据此绘制要素间多级递阶有向图,形成递阶结构模型;通过对要素的解释说明,建立起反映系统问题某种二元关系的解释结构模型。

最后,将解释结构模型与人们已有的意识模型进行比较,如不相符合,一方面可对有关要素及其二元关系和解释结构模型的建立进行修正;更重要的是,人们通过对解释结构模型的研究和学习,可对原有的意识模型有所启发和修正。

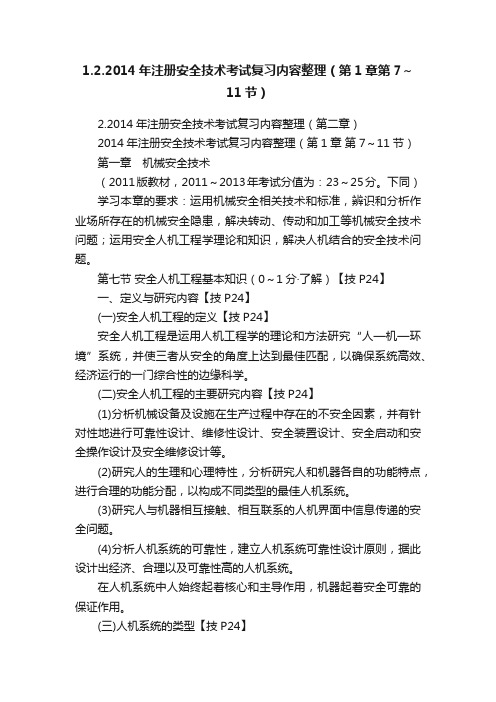

1.2.2014年注册安全技术考试复习内容整理(第1章第7~11节)

1.2.2014年注册安全技术考试复习内容整理(第1章第7~11节)2.2014年注册安全技术考试复习内容整理(第二章)2014年注册安全技术考试复习内容整理(第1章第7~11节)第一章机械安全技术(2011版教材,2011~2013年考试分值为:23~25分。

下同)学习本章的要求:运用机械安全相关技术和标准,辨识和分析作业场所存在的机械安全隐患,解决转动、传动和加工等机械安全技术问题;运用安全人机工程学理论和知识,解决人机结合的安全技术问题。

第七节安全人机工程基本知识(0~1分·了解)【技P24】一、定义与研究内容【技P24】(一)安全人机工程的定义【技P24】安全人机工程是运用人机工程学的理论和方法研究“人—机—环境”系统,并使三者从安全的角度上达到最佳匹配,以确保系统高效、经济运行的一门综合性的边缘科学。

(二)安全人机工程的主要研究内容【技P24】(1)分析机械设备及设施在生产过程中存在的不安全因素,并有针对性地进行可靠性设计、维修性设计、安全装置设计、安全启动和安全操作设计及安全维修设计等。

(2)研究人的生理和心理特性,分析研究人和机器各自的功能特点,进行合理的功能分配,以构成不同类型的最佳人机系统。

(3)研究人与机器相互接触、相互联系的人机界面中信息传递的安全问题。

(4)分析人机系统的可靠性,建立人机系统可靠性设计原则,据此设计出经济、合理以及可靠性高的人机系统。

在人机系统中人始终起着核心和主导作用,机器起着安全可靠的保证作用。

(三)人机系统的类型【技P24】人机系统主要有两类,一类为机械化、半机械化控制的人机系统;一类为全自动化控制的人机系统。

机械化、半机械化控制的人机系统,人机共体,或机为主体,系统的动力源由机器提供,人在系统中主要充当生产过程的操作者与控制者,即控制器主要由人来操作。

系统的安全性主要取决于人机功能分配的合理性,机器的本质安全性及人为失误。

在全自动化控制的人机系统中,以机为主体,人只是一个监视者和管理者。

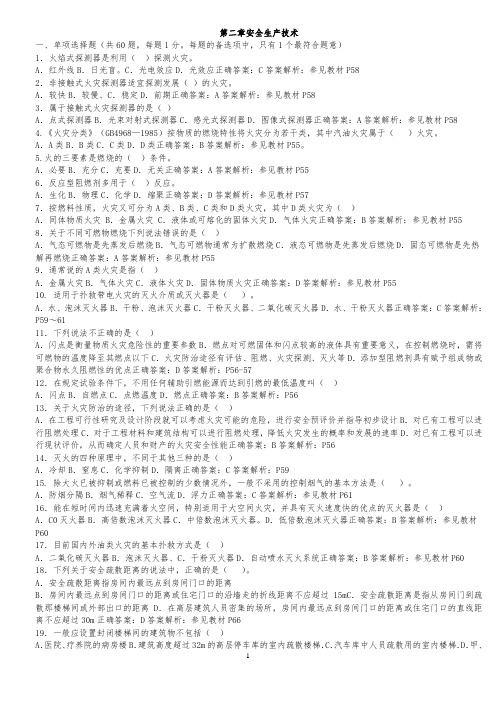

2014安全技术章节试题要点

第二章安全生产技术一、单项选择题(共60题,每题1分。

每题的备选项中,只有1个最符合题意)1.火焰式探测器是利用()探测火灾。

A.红外线B.日光盲。

C.光电效应D.光效应正确答案:C答案解析:参见教材P582.非接触式火灾探测器适宜探测发展()的火灾。

A.较快B.较慢、C.稳定D.前期正确答案:A答案解析:参见教材P583.属于接触式火灾探测器的是()A.点式探测器B.光束对射式探测器C.感光式探测器D.图像式探测器正确答案:A答案解析:参见教材P584.《火灾分类》(GB4968—1985)按物质的燃烧特性将火灾分为若干类,其中汽油火灾属于()火灾。

A.A类B.B类C.C类D.D类正确答案:B答案解析:参见教材P55。

5.火的三要素是燃烧的()条件。

A.必要B.充分C.充要D.无关正确答案:A答案解析:参见教材P556.反应型阻燃剂多用于()反应。

A.生化B.物理C.化学D.缩聚正确答案:D答案解析:参见教材P577.按燃料性质,火灾又可分为A类、B类、C类和D类火灾,其中D类火灾为()A.同体物质火灾 B.金属火灾 C.液体或可熔化的固体火灾D.气体火灾正确答案:B答案解析:参见教材P55 8.关于不同可燃物燃烧下列说法错误的是()A.气态可燃物是先蒸发后燃烧B.气态可燃物通常为扩散燃烧C.液态可燃物是先蒸发后燃烧D.固态可燃物是先热解再燃烧正确答案:A答案解析:参见教材P559.通常说的A类火灾是指()A.金属火灾B.气体火灾C.液体火灾D.固体物质火灾正确答案:D答案解析:参见教材P5510. 适用于扑救带电火灾的灭火介质或灭火器是()。

A.水、泡沫灭火器B.干粉、泡沫灭火器C.干粉灭火器、二氧化碳灭火器D.水、干粉灭火器正确答案:C答案解析:P59~6111.下列说法不正确的是()A.闪点是衡量物质火灾危险性的重要参数B.燃点对可燃固体和闪点较高的液体具有重要意义,在控制燃烧时,需将可燃物的温度降至其燃点以下C.火灾防治途径有评估、阻燃、火灾探测、灭火等D.添加型阻燃剂具有赋予组成物或聚合物永久阻燃性的优点正确答案:D答案解析:P56-5712.在规定试验条件下,不用任何辅助引燃能源而达到引燃的最低温度叫()A.闪点B.自燃点C.点燃温度D.燃点正确答案:B答案解析:P5613.关于火灾防治的途径,下列说法正确的是()A.在工程可行性研究及设计阶段就可以考虑火灾可能的危险,进行安全预评价并指导初步设计B.对已有工程可以进行阻燃处理C.对于工程材料和建筑结构可以进行阻燃处理,降低火灾发生的概率和发展的速率D.对已有工程可以进行现状评价,从而确定人员和财产的火灾安全性能正确答案:B答案解析:P5614.灭火的四种原理中,不同于其他三种的是()A.冷却B.窒息C.化学抑制D.隔离正确答案:C答案解析:P5915. 除大火已被抑制或燃料已被控制的少数情况外,一般不采用的控制烟气的基本方法是()。

2014年注册安全技术考试复习内容整理(第4章第3~5节)-推荐下载

2014年注册安全技术考试复习内容整理(第4章第3~5节)第四章 防火防爆安全技术(2011版教材,2011~2013年考试分值为:20~23分。

下同)学习本章的要求:掌握火灾、爆炸机理,运用防火防爆安全相关技术消除隐患,采取相应预防和控制措施,预防火灾、爆炸事故的发生。

第三节防火防爆技术(0~7分·掌握)【技P207】一、火灾爆炸预防基本原则【技P205】1.防火基本原则【技P207】根据火灾发展过程的特点,应采取如下基本技术措施:(1)以不燃溶剂代替可燃溶剂。

(2)密闭和负压操作。

(3)通风除尘。

(4)惰性气体保护。

(5)采用耐火建筑材料。

(6)严格控制火源。

(7)阻止火焰的蔓延。

(8)抑制火灾可能发展的规模。

(9)组织训练消防队伍和配备相应消防器材。

2.防爆基本原则【技P207】防爆的基本原则是根据对爆炸过程特点的分析采取相应的措施,防止第一过程的出现,控制第二过程的发展,削弱第三过程的危害。

主要应采取以卞措施:(1)防止爆炸性混合物的形成。

(2)严格控制火源。

(3)及时泄出燃爆开始时的压力。

(4)切断爆炸传播途径。

(5)减弱爆炸压力和冲击波对人员、设备和建筑的损坏。

(6)检测报警。

二、点火源及其控制【技P208】1.明火【技P208】。

(1)加热用火的控制。

(2)维修焊割用火的控制。

(3)其他明火2. 摩擦和撞击【技P209】。

3. 电气设备【技P209】。

电火花可分为工作火花和事故火花两类,前者是电气设备(如直流电焊机)正常丁作时产生的火花,后者是电气设备和线路发生故障或错误作业出现的火花。

电火花一般具有较高的温度,特别是电弧的温度可达5000—6000℃,不仅能引起可燃物质燃烧,还能使金属熔化飞溅,构成危险的火源。

按照防爆结构和防爆性能的不同特点,防爆电气设备可分为隔爆型、充油型、充砂型、通风充气型、本质安全型、无火花型等。

充油型是指可能产生火花的电气设备、电弧或危险温度的带电部分浸在绝缘油里,从而不会引起油面上爆炸性混合物爆炸的电气设备。

2014年《安全生产技术》专项练习试题合集(第二十二部分)

第2660题(单项选择题)(每题1.00 分)对于Ⅱ类(F1区)场所,电气设备应优先采用().A.隔爆型B.本质安全型C.增安型D.防粉尘点火型正确答案:D,第2661题(单项选择题)(每题1.00 分)爆破器材的生产、储存工房均应设置().A.防静电设施B.防爆设施C.避雷设施D.防震设施正确答案:C,第2662题(单项选择题)(每题1.00 分)当高层建筑的建筑高度超过250 m时,建筑设计采取的(),应提交国家消防主管部门组织专题研究、论证.A.特殊防火措施B.防火措施C.防火技术标准D.防火设计规范正确答案:A,第2663题(单项选择题)(每题1.00 分)典型设备工艺安全分析中,()安全问题是精馏过程安全的关键.A.气液分离B.冷却冷凝C.热平衡D.液体沸腾正确答案:C,第2682题(单项选择题)(每题1.00 分)对小面积草地、灌木及其他固体可燃物燃烧,火势较小时,可用扫帚、树枝条、衣物().A.掩盖B.堆砌C.扑打D.掩埋正确答案:C,第2683题(单项选择题)(每题1.00 分)下列对于锅炉事故的特点,表述不正确的是().A.锅炉在运行中受高温、压力和腐蚀等的影响,容易造成事故,且事故种类呈现出多种多样的形式B.锅炉一旦发生故障,将造成停电、停产、设备损坏,其损失非常严重C.错误的检修方法和不对锅炉进行定期检查等都可能导致事故的发生D.锅炉是一种密闭的压力容器,在高温和高压下工作,一旦发生爆炸,将摧毁设备和建筑物,造成人身伤亡正确答案:C,第2684题(单项选择题)(每题1.00 分)压力容器广泛采用的是各种类型的()压力计.A.液柱式B.弹性元件式C.活塞式D.电量式正确答案:B,第2685题(单项选择题)(每题1.00 分)大型游乐设施由于其速度、高度、人群拥挤、故障等原因,常发生挤压、坠落、碰撞、()等伤人事故.A.触电B.切割C.踩踏D.机械伤害正确答案:A,第2686题(单项选择题)(每题1.00 分)承压类特种设备受压元件中常用的焊接方法大多属于().A.压焊B.摩擦焊C.锻焊D.熔焊正确答案:D,第2687题(单项选择题)(每题1.00 分)锅炉在上水时,为防止产生过大热应力,水温与筒壁温差不超过()℃.A.45B.50C.60D.90正确答案:B,第2688题(单项选择题)(每题1.00 分)为防止锅炉降温过快,在正常停炉的()h内,应紧闭炉门和烟道挡板.A.2—4B.14一l6C.4—6D.18—24正确答案:C,第2689题(单项选择题)(每题1.00 分)气瓶充装单位应具有熟悉气瓶充装安全技术的管理人员和经过专业培训的气瓶充装前的气瓶检验员、气瓶充装后的气瓶检验员、气体化验员等,同时应设置(),负责气瓶充装安全工作.A.安全员B.维修员C.管理员D.技术员正确答案:A,第2690题(单项选择题)(每题1.00 分)新建、改建、扩建工程的压力管道在投入使用前,使用单位应携带资料向安全监察机构申请使用登记.应携带的资料不包括().A.压力管道使用申请书B.压力管道使用注册登记汇总表C.压力管道使用单位的安全管理制度、预防事故方案(包括应急措施和救援方案)、管理和操作人员名单D.安全附件(安全阀、压力表等)校验报告正确答案:D,第2691题(单项选择题)(每题1.00 分)为保证人体触电不致于造成严重伤害与伤亡,触电的安全电压必须在()V以下.A.36B.42C.50D.55正确答案:C,第2692题(单项选择题)(每题1.00 分)在()的人机系统中,以机为主体,机器的正常运转完全依赖于闭环系统的机器自身的控制.A.全自动化控制B.半自动化控制C.全机械化控制D.半机械化控制正确答案:A,第2693题(单项选择题)(每题1.00 分)劳动者在绝对安静横卧状态下,为维持生命,在单位时间内所需的最低能量消耗量,称为().A.基础代谢率B.劳动代谢率C.能量代谢率D.消耗代谢率正确答案:A,第2694题(单项选择题)(每题1.00 分)下列选项中,()是属于情绪和情感共有的特性.A.情境性B.稳定性C.多变性D.长期性正确答案:A,第2695题(单项选择题)(每题1.00 分)对于维修产品来说,称为(),其观测值等于在使用寿命周期内的某段观察期间累积工作时间与发生故障次数之比.A.平均工作时间B.平均故障间隔时间C.平均故障工作时间D.平均寿命正确答案:B,第2696题(单项选择题)(每题1.00 分)组成单元发生故障时,机器变为停止状态.属于故障安全结构中的().A.积极主动式B.运行操作式C.消极被动式D.平稳组合式正确答案:C,第2697题(单项选择题)(每题1.00 分)对选择除尘设备有重要意义的是粉尘的().A.荷电性B.爆炸性C.溶解性D.密度性正确答案:A,第2698题(单项选择题)(每题1.00 分)在可能发生爆炸的粉尘最小浓度中,淀粉、铝及硫磺的最小浓度为().A.7B.10.3C.30D.40正确答案:A,第2699题(单项选择题)(每题1.00 分)毒物形态中,烟是指直径小于()μm的悬浮于空气中的固体微粒.A.0.1B.0.2C.0.3D.0.6正确答案:A,第2700题(单项选择题)(每题1.00 分)局部排气罩按其构造分为()种类型.A.6B.5C.4D.3正确答案:D,第2709题(单项选择题)(每题1.00 分)在齿轮传动机构中,最危险的地方是().A.旋转部件和固定部件的咬合处B.旋转的凸块和孔处C.两轮开始啮合D.成切线运动部件间的咬合处正确答案:C,第2710题(单项选择题)(每题1.00 分)皮带传动装置的防护罩可采用金属骨架的防护网,与皮带的距离不应小于()mm.A.50B.100C.150D.200正确答案:A,第2711题(单项选择题)(每题1.00 分)车辆伤害是指企业机动车辆在行驶中引起的人体坠落和物体倒塌、飞落、挤压等造成的伤亡事故.不包括()、牵引车辆和车辆停驶时发生的事故.A.起重提升B.物体打击C.建筑物坍塌D.机械碰撞正确答案:A,第2712题(单项选择题)(每题1.00 分)消防设施站区外围应设高度不低于()m的围墙或栅栏.B.3C.4D.5正确答案:A,第2713题(单项选择题)(每题1.00 分)工件、物料摆放不得超高,在垛底与垛高之比为1:2的前提下,砂箱堆垛不超过()m.A.2.5B.3.5C.4D.5正确答案:B,第2714题(单项选择题)(每题1.00 分)因厂房地形的限制不能设置专用的砂轮机房,则应在砂轮机正面装设不低于()m高度的防护挡板,并且挡板要求牢固有效.A.1.2B.1.5C.1.8D.2.0正确答案:C,第2715题(单项选择题)(每题1.00 分)压力机曲柄滑块构的滑块运动速度随曲柄转角的位置变化而变化,其()也随着作周期性变化.A.加速度B.速度C.振动D.位移正确答案:A,第2716题(单项选择题)(每题1.00 分)在剪板机上安置的防护栅栏不能让操作者看不到()的部位.A.裁切B.防护C.剪切D.废料正确答案:A,第2717题(单项选择题)(每题1.00 分)起重机械的取物装置中,中小起重量起重机械的吊钩是()的.A.钢板铆合B.锻造D.焊接正确答案:B,第2718题(单项选择题)(每题1.00 分)在接触电压100~220 V、干燥、电流途径从左手到右手、接触面积的条件下,人体电阻为()ΩA.1 000—1 500B.1 000—3 000C.3 000—5 000D.5 000—6 000正确答案:B,第2719题(单项选择题)(每题1.00 分)在低压操作中,人体及其所携带工具与带电体的距离不应小于()m.A.0.1B.0.5C.0.7D.1.0正确答案:A,第2720题(单项选择题)(每题1.00 分)对于需要准入密闭空间的特征,不包含().A.可能产生职业有害因素B.可能对进入者产生吞没危害C.不具有内部结构,易使进入者落人引起窒息或迷失D.其他严重职业病危害因素正确答案:C,第2721题(单项选择题)(每题1.00 分)在生产中()所造成的危害,较为明显和严重,国家已将其列为职业病.A.手臂振动B.电磁振动C.手掌振动D.噪音振动正确答案:A,第2722题(单项选择题)(每题1.00 分)在电离辐射的防护中,对激光的防护,应包括()个方面.A.3B.4C.5D.6正确答案:A,第2723题(单项选择题)(每题1.00 分)随着原子能事业的发展,()和射线装置在工业、农业、医药卫生和科学研究中已经广泛应用.A.紫外线辐射B.放射性核素C.高频电磁D.可见光正确答案:B,第2724题(单项选择题)(每题1.00 分)《生产性粉尘作业危害程度分级》不适用于()及能引起化学中毒的危害性粉尘.A.高温性粉尘B.金属性粉尘C.放射性粉尘D.混合性粉尘正确答案:C,第2725题(单项选择题)(每题1.00 分)空气采样方案中,如果毒物容许限值是时间加权平均容许浓度,就应按时间加权平均浓度测定法进行采样,最后计算()h的时间加权平均浓度.A.4B.8C.12D.24正确答案:B,第2726题(单项选择题)(每题1.00 分)《工作场所空气中有害物质监测的采样规范》,涵盖了有毒物质和粉尘监测的采样方法,不适用于()的检测.A.时间加权平均容许浓度B.短时间接触容许浓度C.最高容许浓度D.定点上限容许浓度正确答案:D,第2727题(单项选择题)(每题1.00 分)一个有代表性的工作场所内,作业人员在多个工作地点工作时,在每个工作地点设置()个采样点.A.1B.2C.3D.4正确答案:A,第2728题(单项选择题)(每题1.00 分)利用佩戴在工人身上的个体采样器,在一个工作班内连续不断地采集空气样品,然后进行检验分析的是().A.定点采样B.长时间采样C.个体采样D.短时间采样正确答案:C,第2729题(单项选择题)(每题1.00 分)按照行车事故的性质、损失及对行车造成的影响,行车事故可分为()类.A.3B.4C.5D.6正确答案:C,第2730题(单项选择题)(每题1.00 分)国家质量监督检验检疫总局于()发布了国家标准《机动车运行安全技术条件》.规定了机动车的整车及主要总成、安全防护装置等有关安全运行的基本要求及安全检验方法.A.2003年9月11日B.2005年8月l3日C.2002年6月l5日D.2004年7月12日正确答案:D,第2731题(单项选择题)(每题1.00 分)积雪积冰的路面状况在粗糙化后的交通事故率为().A.5%B.18%C.27%D.33%正确答案:C,第2732题(单项选择题)(每题1.00 分)从预防道路交通事故、降低事故产生的可能性和严重性人手,对道路项目建设的全过程,即规划、设计、施工和营运期进行全方位的分析,评价道路的安全性能,揭示可能导致道路发生事故的潜在危险因素,提出预防事故的措施的是().A.道路安全审计B.交通事故救援C.交通安全监控D.道路检测与诊断技术正确答案:A,第2733题(单项选择题)(每题1.00 分)搁浅事故中,船只停航在7 d以上30 d以内的,确定为().A.一般事故B.大事故C.重大事故D.特大事故正确答案:B,第2734题(单项选择题)(每题1.00 分)危险货物的包装中,适用于高危险性货物的是()类包装.A.IB.ⅡC.ⅢD.Ⅳ正确答案:A,第2735题(多项选择题)(每题2.00 分).生产场所地面平坦、清洁是确保物料流动、人员通行和操作安全的必备条件,包括().A.人行道、车行道的宽度应符合规定的要求B.为生产而设置的深>0.2 m、宽>0.1 m的坑、壕、池应有可靠的防护栏或盖板,夜间应有照明C.生产场所的工位器具、工具、模具、夹具应放在指定的部位D.生产场所工业垃圾、废油、废水及废物应及时清理干净,以避免人员通行或操作时滑跌造成事故E.生产场所地面应平坦,无绊脚物正确答案:A,B,D,E,第2736题(多项选择题)(每题2.00 分)静电具有()的特点.A.工艺控制高B.时间慢C.电压高D.泄漏慢E.影响因素多正确答案:C,D,E,第2737题(多项选择题)(每题2.00 分)零部件故障检测的重点中,()的损坏更为普遍.A.滚动轴承B.叶轮C.齿轮D.传动轴E.扇轮正确答案:A,C,第2738题(多项选择题)(每题2.00 分).电气装置的安全技术管理包括().A.煤气排送机间、煤斗间的电器应满足防爆要求B.设计必须符合国家规定要求C.鼓风机与排风机安装在同一房间内时,电器均应满足防爆要求D.电器安全装置应齐全有效E.煤气站应具有双路电源供电,双路电源供电有困难时,应采取防止停电的安全措施,并设置事故照明正确答案:A,C,E,第2739题(单项选择题)(每题1.00 分)下图为等电位连接,图中表示主等电位连接导体的是数字().A.2B.3C.5D.7正确答案:C,第2740题(单项选择题)(每题1.00 分)电流型漏电保护装置的额定动作电流在30 mA以上、1 000 mA及1 000 mA以下的属中灵敏度,用于防止().A.触电事故和漏电火灾B.触电事故C.漏电火灾和监视一相接地故障D.监视一相接地故障正确答案:A,第2741题(单项选择题)(每题1.00 分)1区和2区的电气线路的中间接头必须在与该危险环境相适应的防爆型的()或接头盒内部.A.母线盒B.连接器C.接线盒D.橡套电缆正确答案:C,第2742题(单项选择题)(每题1.00 分)一般把没有火焰和可见光的燃烧,称为().A.闪燃B.爆燃C.阴燃D.自燃正确答案:C,第2743题(单项选择题)(每题1.00 分)建筑火灾的发展规律中,()阶段可燃物的热解过程至关重要,主要特征是冒烟、阴燃.A.初始期B.发展期C.最盛期D.减弱期正确答案:A,第2744题(单项选择题)(每题1.00 分)具有很强的可视和火源空间定位功能,有助于减少误报警和缩短火灾确认时间,增加人员疏散时间和实现早期灭火的是()探测器.A.点式B.图像式C.感光式D.烟火式正确答案:B,第2745题(单项选择题)(每题1.00 分)下列物质中,不能用水,而应用砂土灭火的是().A.金属钾B.汽油C.煤炭D.橡胶正确答案:A,第2746题(单项选择题)(每题1.00 分)高层民用建筑的裙房和除单元式和通廊式外的建筑高度不超过()m的二类高层民用建筑.A.12B.20C.32D.45正确答案:C,第2747题(单项选择题)(每题1.00 分)地下汽车库与多层汽车库内的疏散通道及出口,层间错位的楼梯间,大型公共建筑的光感应自动门或360°旋转门旁设置的一般平开疏散门,应设置().A.警示标志语B.箭头指示标志C.联合标志D.疏散指示标志正确答案:D,第2748题(单项选择题)(每题1.00 分)化学爆炸反应历程中,()是指在反应中一个游离基能生成一个以上的新的游离基.A.支链反应B.热反应C.链式反应D.直链反应正确答案:A,第2749题(单项选择题)(每题1.00 分)甲烷与空气混合气体的爆炸极限时,用()了以上的点火能量,其爆炸极限为5%一15%.A.100B.50C.10D.5正确答案:C,第2750题(单项选择题)(每题1.00 分)为改善火药的安定性,一般在火药中加入少量的化学安定剂().A.硝酸铵B.三甲苯C.一氧化二氨D.二苯胺正确答案:D,第2751题(单项选择题)(每题1.00 分)危险品生产厂房和库房在平面上宜布置成简单的矩形,不宜设计成形体复杂的().A.凹型B.凸型C.T型D.H型正确答案:A,第2752题(单项选择题)(每题1.00 分)装、筑药工具应采用木、铜、铝制品或不产生火花的材质制品,严禁使用().A.玻璃制工具B.钢制工具C.纸质工具D.铁质工具正确答案:D,第2753题(单项选择题)(每题1.00 分)民用爆破器材、烟花爆竹生产企业应当依法进行().A.人员健康检查B.监控措施C.安全评价D.安全事故应急救援正确答案:C,第2754题(单项选择题)(每题1.00 分)扑救A、B、C类和带电火灾应选用()灭火器.A.磷酸铵盐干粉B.二氧化碳型C.泡沫D.水正确答案:A,第2755题(单项选择题)(每题1.00 分)每台锅炉至少应装两只独立的水位计,额定蒸发量≤()t/h的锅炉可只装一只.A.0.2B.0.4C.0.6D.0.8正确答案:A,第2756题(单项选择题)(每题1.00 分)压力容器分类方法很多,为利于安全技术监察和管理,《压力容器安全技术监察规程》将压力容器划分为()类.A.3B.5C.4D.6正确答案:A,第2757题(单项选择题)(每题1.00 分)《起重机械安全规程》规定,流动式起重机和动臂式塔式起重机上应安装().A.回转锁定装置B.上升极限位置限制器C.安全钩D.防后倾装置正确答案:D,第2758题(多项选择题)(每题2.00 分).应急照明与疏散指示标志的设置原则,包括().A.建筑物内安全出口应分散在不同方向布置,且相互间的距离不应小于5.00 mB.公共建筑、人防工程,乙、丙类高层厂房中的封闭楼梯间,防烟楼梯间及其前室,消防电梯前室、合用前室,避难层等应设应急照明C.商场、影剧院、娱乐厅、体育馆、医院、饭店、旅馆、高层公寓和候车室大厅等人员密集的公开场所的紧急出口、疏散通道外,地下汽车库与多层汽车库内的疏散通道及出口,应设置疏散指示标志D.出口或疏散通道中的单向门必须在门上设置“推开”标志,在其反面应设“拉开”标志E.影剧院、体育馆、多功能礼堂、医院的病房等的疏散走道和疏散门应设灯光疏散指示标志正确答案:B,C,D,E,第2759题(多项选择题)(每题2.00 分).粉碎和筛选原料时应坚持做到的四不准包括().A.不准混用工房B.不准在工房内存放粉碎好的药物C.不准混用设备和工具D.不准不安规定领药E.不准超量投料正确答案:A,B,C,E,第2760题(多项选择题)(每题2.00 分).压力容器一般由筒体()和支座等所组成.A.封头B.安全阀C.法兰D.附件E.密封元件正确答案:A,C,D,E,第2761题(多项选择题)(每题2.00 分).根据游乐设施的性能、结构及运行方式的不同,需要设置不同形式的安全装置,主要有().A.安全带B.锁紧装置C.安全压杠D.超速制动装置E.止逆装置正确答案:A,B,C,E,第2762题(多项选择题)(每题2.00 分)触电事故是指从事起重操作和检修作业人员,因触电而导致人身伤亡的事故.按作业场合可以分为().A.野外施工作业触电事故B.施工现场触电事故C.翻转作业中的触电事故D.室内作业的触电事故E.室外作业的触电事故正确答案:D,E,第2763题(多项选择题)(每题2.00 分)机械的可靠性度量指标有().A.故障率(或失效率)B.平均寿命(或平均无故障工作时间)C.维修度D.实际寿命E.可靠度正确答案:A,B,C,E,第2764题(多项选择题)(每题2.00 分)机械设备故障诊断技术中,表面缺陷探伤技术包括().A.超声探伤B.红外线探伤C.磁粉探伤D.渗透探伤E.涡流探伤正确答案:C,D,E,第2765题(多项选择题)(每题2.00 分)通风防毒工程的一个重要的技术准则是().A.就地密闭B.就地进入C.就地排出D.就地隔离E.就地净化正确答案:A,C,E,第2766题(多项选择题)(每题2.00 分)按波长和频率,射频辐射可分成().A.超高频电磁场B.高频电磁场C.长波D.短波E.微波正确答案:A,B,E,第2767题(多项选择题)(每题2.00 分)预防异常气压,可通过采取()的措施来进行.A.采用开放或半开放式作业B.技术革新C.遵守安全操作规程D.保健E.加强个体防护正确答案:B,C,D,第2768题(多项选择题)(每题2.00 分)行车道的设计必须满足相关标准对()等方面的规定和要求.A.行车道宽度B.紧急停车带设计C.爬坡道D.路面标线E.变速车道设计正确答案:A,B,D,E,第2781题(单项选择题)(每题1.00 分)硫化氢作业现场应安装(),该系统应能声、光报警,并能确保整个作业区域的人员都能看见和听到.A.硫化氢报警系统B.固定式硫化氢探测仪C.便携式硫化氢探测器D.硫化氢报警指示器系统正确答案:A,第2792题(单项选择题)(每题1.00 分)下列对于建筑施工的特点,表述错误的是().A.产品固定,人员流动B.露天高处作业多,手工操作少C.不安全因素随形象进度的变化而改变D.建筑施工变化大,规则性差正确答案:A,第2793题(单项选择题)(每题1.00 分)施工现场安全措施中,安全目标管理的主要内容不包括().A.控制伤亡事故指标B.施工现场安全达标C.安全技术交底D.文明施工正确答案:C,第2794题(单项选择题)(每题1.00 分)湿土用手捻摸有滑腻感,感觉不到有砂粒,水分较大时很黏手的为().A.粉质黏土B.黏土C.黏质粉土D.砂土正确答案:B,第2795题(单项选择题)(每题1.00 分)对于密实、中密的砂土和碎石类土,挖方直壁不加支撑的允许深度为()m.A.1B.1.25C.1.50D.2正确答案:A,第2807题(单项选择题)(每题1.00 分) 题目分类:全真模拟试卷> 全真模拟试卷六选做部分> 石油天然气开采过程中,在射孔前应按设计要求().A.钻井B.压井C.不应使用无线电通讯设备D.圈闭相应的作业区域正确答案:B,第2815题(单项选择题)(每题1.00 分)机械挖土,多台机同时开挖土方时,应().A.计算边坡的安全距离B.保证边坡周围的安全C.注意边坡的稳定情况D.验算边坡的稳定正确答案:D,第2816题(单项选择题)(每题1.00 分)模板工程所使用的材料,钢材质量应符合现行国家标准()的规定.A.《直缝电焊钢管》B.《一般工程用铸造碳钢》C.《碳素结构钢》D.《低压流体输送用焊接钢管》正确答案:C,第2817题(单项选择题)(每题1.00 分)模板结构构件的长细比规定,()不应大于150.A.支架立柱及桁架B.钢杆件C.拉条、缀条、斜撑等联系构件D.木杆件正确答案:A,第2818题(单项选择题)(每题1.00 分)模板的安装中,()级风及其以上应停止一切吊运作业.A.四B.五C.六D.七正确答案:B,第2819题(单项选择题)(每题1.00 分)通常用的钢丝绳卡子中,()是连接力最强的标准钢丝绳卡子,应用最广.A.压板式卡B.拳握式卡C.抽销式卡D.骑马式卡正确答案:D,第2820题(单项选择题)(每题1.00 分)锥形倾翻出料搅拌机的代号为().A.JB.ZC.ED.R正确答案:C,第2831题(单项选择题)(每题1.00 分)化学品危险性类别的划分中,第4类为().A.易燃固体、自燃物品和遇湿易燃物品B.氧化剂和有机过氧化物C.压缩气体和液化气体D.放射性物品正确答案:A,第2832题(单项选择题)(每题1.00 分)危险化学品事故的控制和防护措施中,控制作业场所中有害气体、蒸气或粉尘最有效的措施之一是().A.通风B.隔离C.替代D.个体防护正确答案:A,第2833题(单项选择题)(每题1.00 分)特殊化学品火灾扑救注意事项中,不可用砂土盖压扑救()火灾.A.气体类B.易燃液体C.遇湿易燃物品D.爆炸物品正确答案:D,第2834题(单项选择题)(每题1.00 分)不少生产性毒性危险化学品对肾有毒性,尤以()最为突出.A.卤代烃B.氯仿C.四氯化碳D.砷正确答案:A,第2856题(单项选择题)(每题1.00 分) 题目分类:全真模拟试卷> 全真模拟试卷六选做部分> 在施工现场管理中具有安全生产法规作用的是().A.施工安全技术措施B.施工组织设计C.施工安全组织设计D.专项安全施工组织设计正确答案:A,。

考试大论坛:安全应用技术

安全技术第一章机械电气安全技术•1、为保证机械设备和操作人员的安全和健康,所采取的安全技术措施一般包括(直接、间接、指导)三种。

•2、在机械设备上采用和安装各种安全防护装置,克服使用过程中产生的不安全因素,这种措施属于(间接性)。

•3、在设计机器时,考虑消除机器本身的不安全因素,这种措施称为(直接性)。

•4、以下关于机械传动机构危险部位叙述正确的选项包括(在齿轮传动机构中,两轮开始啮合的地方最危险、皮带开始进入皮带轮的部位、联轴器上裸露突出的部分危险)•5、皮带传动机构的特点包括(传动平稳、噪声小、结构简单)•6、机械装置的危险性存在于以下哪些状态(正常工作状态、故障状态、非工作状态、检修保养状态)•7、设置机械安全装置应考虑以下哪些要素(强度、刚度、稳定性和耐久性、对机械可靠性的影响、可视性。

)•8、只有安全装置关合时机器才能运转;而只有机器的危险部件停止运动时,安全装置才能开启。

上述原理属于以下连锁安全装置装置的基本原理。

•9、在车间进行机器布局时,应考虑以下哪些因素(空间、照明、维护时的出入安全、管线布置)。

•10、以下选项属于动力站房的是(乙炔站、变配电站)。

•11、煤气站的存在的主要危险、有害因素包括(易燃、易爆物质、有毒物质)•12、煤气站的生产、输送系统均应设置放散管,放散管应满足以下哪些要求(放散管应高出厂房顶4m以上、放散管具备防雨和防倾倒措施)。

•13、在煤气发生炉内,水煤气、半水煤气的含氧量达到(1% )必须停炉•14、依据《企业职工伤亡事故分类标准》,煤气站最可能发生的主要事故类别包括(火灾、中毒和窒息)。

•15、煤气发生炉空气进口管道上必须设置的装置包括(控制阀、逆止阀)•16、在煤气发生炉的(管道末端)位置应设置防爆阀和放散阀•17、以下关于煤气站电气装置的叙述,说法正确的选项是(煤气站应具有双路电源供电、煤气站使用单路供电时,应采取防止停电的安全措施,并设置事故照明)。

《安全技术应用》综合练习题

《安全技术应用》综合练习题一.单项选择题(1) 计算机网络安全是指利用计算机网络管理控制和技术措施,保证在网络环境中数据的、完整性、网络服务可用性和可审查性受到保护。

A.机密性B.抗攻击性C.网络服务管理性D.控制安全性(2) 网络安全的实质和关键是保护网络的安全。

A.系统B.软件C.信息D.网站(3) 在短时间内向网络中的某台服务器发送大量无效连接请求,导致合法用户暂时无法访问服务器的攻击行为是破坏了。

A.机密性B.完整性C.可用性D.可控性(4)如果访问者有意避开系统的访问控制机制,则该访问者对网络设备及资源进行非正常使用属于。

A.破环数据完整性B.非授权访问C.信息泄漏D.拒绝服务攻击(5)能在物理层、链路层、网络层、传输层和应用层提供的网络安全服务的是()。

A.认证服务 B.数据保密性服务C.数据完整性服务D.访问控制服务(6)传输层由于可以提供真正的端到端的连接,最适宜提供()安全服务。

A.数据保密性B.数据完整性C.访问控制服务D.认证服务(7)网络安全管理技术涉及网络安全技术和管理的很多方面,从广义的范围来看()是安全网络管理的一种手段。

A.扫描和评估B. 防火墙和入侵检测系统安全设备C.监控和审计D. 防火墙及杀毒软件(8)与安全有关的事件,如企业猜测密码、使用未经授权的权限访问、修改应用软件以及系统软件等属于安全实施的()。

A.信息和软件的安全存储B.安装入侵检测系统并监视C.对网络系统及时安装最新补丁软件D.启动系统事件日志(9)在黑客攻击技术中,()是黑客发现获得主机信息的一种最佳途径。

A.网络监听B.缓冲区溢出C.端口扫描D.口令破解(10)一般情况下,大多数监听工具不能够分析的协议是()。

A. 标准以太网B. TCP/IPC. SNMP和CMISD. IPX和DECNet(11)改变路由信息、修改WinDows NT注册表等行为属于拒绝服务攻击的()方式。

A.资源消耗型 B.配置修改型C.服务利用型D. 物理破坏型(12)()是建立完善的访问控制策略,及时发现网络遭受攻击情况并加以追踪和防范,避免对网络造成更大损失。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

2014年春季学期《安全技术应用》复习文档

一.解释概念

1.计算机安全技术

1.答: 计算机安全技术是对实体安全、运行安全、信息安全和网络安全实施保护所采用的技术手段,是一种主动保护措施,用来提供计算机系统安全、增强计算机系统防御攻击和破坏的能力。

2.计算机硬件安全技术

2.答:计算机硬件安全是所有单机计算机系统和计算机网络系统安全的基础,计算机硬件安全技术是指用硬件的手段保障计算机硬件系统安全的各种技术。

3.软件安全

3.答:软件安全泛指计算机软件与数据不受自然和人为有害因素的威胁和危害,具体来说,可以理解为软件与数据不会被有意或无意地跟踪、破坏、更改、显露、盗版、非法复制,软件系统能正常连续地运行。

4.网络监听

4.答:网络监听又称为网络嗅探,这是一种在他方未察觉的情况下捕获其通信报文或通信内容的技术。

在网络安全领域,网络监听技术对于网络攻击与防范都有着重要意义。

5.云安全技术

5.答:“云安全”(cloud security)技术是网络时代信息安全的最新体现,它融合了并行处理、网格计算、未知病毒行为判断等新兴技术和概念,通过网状的大量客户端对网络中软件行为的异常进行监测,获取互联网中木马、恶意程序的最新信息,推送到服务端进行自动分析和处理,再把病毒和木马的解决方案分发到每一个客户端。

6.攻击

6.答: 攻击是入侵者实现入侵目的所采取的技术手段和方法。

攻击的范围从简单的使服务器无法提供正常的服务到完全破坏、控制服务器。

实施攻击行为的“人”称为攻击者。

攻击的法律定义是:攻击仅仅发生在入侵行为完全完成而且入侵者已经在目标网络内。

攻击的一般定义是指入侵者运用计算机及网络技术,利用网络的薄弱环节,侵入对方计算机及其系统进行破坏性活动,如搜集、修改、破坏和偷窃信息等。

7.计算机安全

7.答:根据国际标准化组织(ISO)的定义,计算机安全指为数据处理系统建立的技术和管理上的安全保护,确保计算机硬件、软件和数据不因偶然和恶意原因而遭到破坏、更改和泄露。

该定义包含了两方面的内容:物理安全和逻辑安全。

物理安全指计算机系统设备及相关设备受到保护,免于被破坏、丢失等;逻辑安全指保障计算机系统的安全,即保障计算机中所处理的信息的完整性、保密性和可用性。

8.计算机基础设施

8.答:计算机基础设施是指为计算机用户提供公共服务的物理工程设施,是用于保证区域或者个人正常网络应用的服务系统。

它是整个互联网赖以生存和发展的基础设施。

计算机基础设施不仅包括防火墙、路由器、交换机、远程访问设备(如VPN和拨号Modem池)等网络设备,而且包括机房建筑、机房环境、供电系统、空调等实体。

9.特洛伊木马

9.答:特洛伊木马是一个程序,它驻留在目标计算机中。

在目标计算机启动时,它自动启动,然后在某一端口进行侦听。

如果在该端口收到数据,则对这些数据进行识别,然后在目标计算机上进行一些操作,例如窃取口令、复制或删除文件,或者重新启动计算机。

作为木马,一定符合下面二个条件①需要一种启动方式,一般在注册表启动组中;②需要在内存中运行才能发挥作用;③占用一个端口。

10.入侵检测技术

10.答:入侵检测技术是网络安全技术和信息技术结合的产物,它可以实时监视网络系统的某些区域,当这些区域受到内部攻击、外部攻击和误操作时能够及时检测和立即响应,在网络系统受到危害之前拦截和

响应入侵,它与静态安全防御技术(防火墙)相互配合可构成坚固的网络安全防御体系。

11.“肉鸡”

11.答:“肉鸡”是指被黑客攻破,种植了木马病毒的计算机,黑客可以随意操纵它并利用它做任何事情。

“肉鸡”可以是各种系统,如Windows XP或Linux,也可以是一家公司、企业、学校甚至政府军队的服务器。

12.网上支付

12.答:网上支付是使消费者可以跨越时间和地域的限制,通过Internet来完成包括款项支付、资金调拨的电子转账及信息通知等多项业务,并具有实时支付效力的支付方式。

对于网上支付,当前的主流方式是通过银行卡(包括信用卡、借记卡和支付卡等)这种支付工具,通过浏览器输入必要的支付认证信息,经发卡行认证授权后扣款完成在线支付。

二.简答题

1.什么是硬件和基础设施?它包括哪些部分?

1. 答: 计算机基础设施是指为计算机用户提供公共服务的物理工程设施,是用于保证区域或者个人正常网络应用的服务系统。

它是整个互联网赖以生存和发展的基础设施。

2.软件安全的含义是什么?

2.答:软件安全泛指计算机软件与数据不受自然和人为有害因素的威胁和危害,具体来说,可以理解为软件与数据不会被有意或无意地跟踪、破坏、更改、显露、盗版、非法复制,软件系统能正常连续地运行。

3.简单介绍几种常用的软件保护方法.

3. 答:常见的软件保护方法有:序列号保护方法、注册文件保护、软件限制技术、加密狗、反动态跟踪技术和软件水印等。

4. 答: 网络应用中的安全技术包括防钓鱼技术、防肉鸡技术、防监听技术和网络扫描技术等。

4.网络应用中的安全技术包括哪几种?

5.简述网上购物安全保障措施

5. 答:作为提供网上购物平台的网站应该从以下几个方面进行防范:

(1)保证网站安全的网上购物系统首先必须具有一个安全、可靠的通信网络,以保证交易信息安全、迅速地传递;其次必须保证数据库服务器绝对安全,防止黑客闯入网络盗取信息。

因此首先要开发针对加密软件的技术,其次要开发出保证系统正常运行的技术。

(2)保证网站商家的质量。

作为大型的购物网站,应保证商家的质量,防止卖家出现网上购物的欺诈行为。

三、从备选答案中选择正确答案填空

1.对软件采用静态分析破解一般有以下几个步骤:

(1)_______ (2)________ (3)________ (4)_________ (5)________ (6)_________ (7)_______。

1.答案:(1)B (2)D (3)A (4)C (5)F (6)G (7)E

备选答案:

A.运行待破解的目标软件,一般会要求输入用户名、注册码或序列号等,任意输入一个,软件将会给出错误提示,把该提示记录下来;

B.侦察软件的文件类型,确定软件的运行文件是否经过加壳(软件加密或压缩)处理;

C.备份目标文件,使用反汇编工具如W32Dasm或IDA Pro等对软件进行反汇编处理;

D.如果软件被加壳,则需要使用工具进行脱壳处理;

E.使用编译工具如WinHiex或Ultraedit打开目标文件,按照前面获得的偏移地址,在文件中找到对应的指令代码,修改后存盘,破解完毕。

F.在反汇编后的代码里找到前面记录的出错提示字符串;

G.在该字符串附近仔细分析各种跳转指令和比较指令,如CMP、TEST指令等,试图找出判断注册码或序列号正误的分支,记下该指令在文件中的偏移地址;

2.从备选概念中选择填空

2.答案:(1)A (2)C (3)D (4)B

(1).在《中华人民共和国计算机信息系统安全保护条例》中__________被明确定义为“编制者在计算机程序中插入的破坏计算机功能或者破坏数据,影响计算机使用并且能够自我复制的一组计算机指令或者程序代码”。

(2).__________是一个程序,它驻留在目标计算机中。

在目标计算机启动时,它自动启动,然后在某一端口进行侦听。

如果在该端口收到数据,则对这些数据进行识别,然后在目标计算机上进行一些操作,例如窃取口令、复制或删除文件,或者重新启动计算机。

(3).________是一种具有传染性、破坏性的手机程序。

它以手机等移动通信设备为感染对象,以移动运营商网络为平台,通过发送短信、彩信、电子邮件、浏览网站、下载铃声等方式进行传播,从而导致用户手机关机、死机、SIM卡或芯片损毁、存储资料被删或向外泄露、发送垃圾邮件、拨打未知电话、通话被窃听、订购高额SP(服务提供者)业务等损失。

(4).__________是用每一种病毒体含有的特定字符串对被检测的对象进行扫描。

如果在被检测对象内部发现了某种特定字符串,就表明发现了该字符串所代表的病毒。

答案备选项: A.计算机病毒 B.特征代码扫描法C. 特洛伊木马D.手机病毒。