密码体制特征

公钥密码体制公钥密码体制

首次公开提出了“公开密钥密码编码学”的概念。

这是一个与对称密码编码截然不同的方案。

提出公开密钥的理论时,其实用性并没有又得到证明:

❖ 当时还未发现满足公开密钥编码理论的算法; ❖ 直到 1978 年,RSA 算法的提出。

2.基本特征

❖ 加密和解密使用两个不同的密钥 公钥PK:公开,用于加密,私钥SK:保密,用作解密 密钥

3.优点

❖ 密钥管理

加密密钥是公开的; 解密密钥需要妥善保存; 在当今具有用户量大、消息发送方与接收方具有明显的信息不对称

特点的应用环境中表现出了令人乐观的前景。 新用户的增加只需要产生一对公共/私有密钥。

❖ 数字签名和认证

只有解密密钥能解密,只有正确的接收者才拥有解密密钥。

缺点:公共密钥系统的主要弱点是加密和解密速度慢。

加密与解密由不同的密钥完成; 知道加密算法,从加密密钥得到解密密钥在计算上是不可行的; 两个密钥中任何一个都可以作为加密而另一个用作解密。

6.公钥密码算法

除RSA算法以外,建立在不同计算问题上的其他公钥密码算法 有:

基于因子分解问题的Rabin算法; 椭圆曲线公钥算法; 基于有限域中离散对数难题的ElGamal公钥密码算法 基于代数编码系统的McEliece公钥密码算法; 基于“子集和”难题的Merkle-Hellman Knapsack(背包)公钥密码算 法; 目前被认为安全的Knapsack型公钥密码算法Chor-Rivest。

实际应用中的加密方式

❖ 混合加密技术 对称密码体制:密钥分发困难 公钥体制:加解密效率低 将对称加密算法的数据处理速度和公钥算法对密钥的保 密功能相结合 利用对称加密算法加密传输数据 利用非对称加密算法交换会话密钥

实际应用中的加密方式

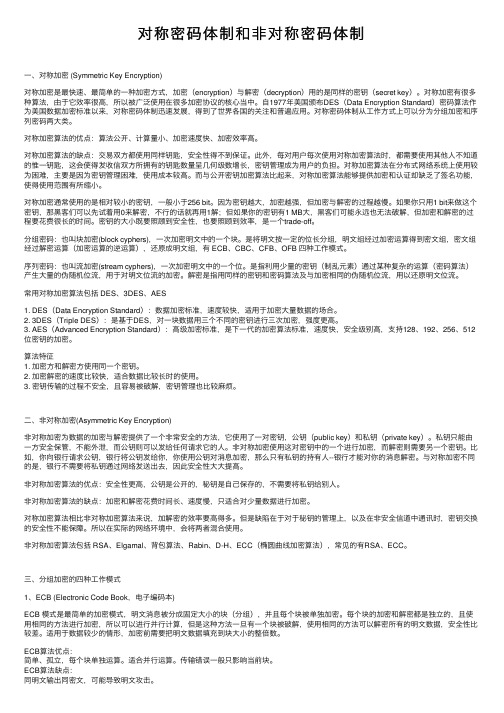

对称密码体制和非对称密码体制

对称密码体制和⾮对称密码体制⼀、对称加密 (Symmetric Key Encryption)对称加密是最快速、最简单的⼀种加密⽅式,加密(encryption)与解密(decryption)⽤的是同样的密钥(secret key)。

对称加密有很多种算法,由于它效率很⾼,所以被⼴泛使⽤在很多加密协议的核⼼当中。

⾃1977年美国颁布DES(Data Encryption Standard)密码算法作为美国数据加密标准以来,对称密码体制迅速发展,得到了世界各国的关注和普遍应⽤。

对称密码体制从⼯作⽅式上可以分为分组加密和序列密码两⼤类。

对称加密算法的优点:算法公开、计算量⼩、加密速度快、加密效率⾼。

对称加密算法的缺点:交易双⽅都使⽤同样钥匙,安全性得不到保证。

此外,每对⽤户每次使⽤对称加密算法时,都需要使⽤其他⼈不知道的惟⼀钥匙,这会使得发收信双⽅所拥有的钥匙数量呈⼏何级数增长,密钥管理成为⽤户的负担。

对称加密算法在分布式⽹络系统上使⽤较为困难,主要是因为密钥管理困难,使⽤成本较⾼。

⽽与公开密钥加密算法⽐起来,对称加密算法能够提供加密和认证却缺乏了签名功能,使得使⽤范围有所缩⼩。

对称加密通常使⽤的是相对较⼩的密钥,⼀般⼩于256 bit。

因为密钥越⼤,加密越强,但加密与解密的过程越慢。

如果你只⽤1 bit来做这个密钥,那⿊客们可以先试着⽤0来解密,不⾏的话就再⽤1解;但如果你的密钥有1 MB⼤,⿊客们可能永远也⽆法破解,但加密和解密的过程要花费很长的时间。

密钥的⼤⼩既要照顾到安全性,也要照顾到效率,是⼀个trade-off。

分组密码:也叫块加密(block cyphers),⼀次加密明⽂中的⼀个块。

是将明⽂按⼀定的位长分组,明⽂组经过加密运算得到密⽂组,密⽂组经过解密运算(加密运算的逆运算),还原成明⽂组,有 ECB、CBC、CFB、OFB 四种⼯作模式。

序列密码:也叫流加密(stream cyphers),⼀次加密明⽂中的⼀个位。

信息安全试题

信息安全试题一、填空题1.网络安全主要包括两大部分,一是网络系统安全,二是网络上的。

(信息安全)2.网络安全涉及法律,管理和技术等诸多因素,技术是基础,人员的是核心。

(网络安全意识和安全素质)3.一个可称为安全的网络应该具有和。

(保密性,完整性,可用性,不可否认性,可控性)4.从实现技术上,入侵检测系统分为基于入侵检测技术和基于入侵检测技术。

5是数据库系统的核心和基础。

(数据模型)6.由于人为因素,有时可能会误删除整个设备数据,所以需要定期。

(备份数据)7的目的是为了限制访问主体对访问客体的访问权限。

(访问控制)8是笔迹签名的模拟,是一种包括防止源点或终点否认的认证技术。

(数字签名)9.按照密钥数量,密钥体制可分为对称密钥体制和密钥体制。

(非对称)10.防火墙是一个架构在和之间的保护装置。

(可信网络,不可信网络)11.身份认证技术是基于的技术,它的作用就是用来确定用户是否是真实的。

(加密)12是对计算机系统或其他网络设备进行与安全相关的检测,找出安全隐患和可被黑客利用的漏洞。

(漏洞扫描)13是计算机病毒的一种,利用计算机网络和安全漏洞来复制自身的一段代码。

(蠕虫)14只是一个程序,它驻留在目标计算机中,随计算机启动而自动启动,并且在某一端口进行监听,对接收到的数据进行识别,然后对目标计算机执行相应的操作。

(特洛伊木马)15被定义为通过一个公用网络建立一个临时的、安全的连接,是一条穿过公用网络的安全、稳定的通道()16.数据库系统分为数据库和。

(数据库管理系统)17.常用的数据库备份方法有冷备份、热备份和。

(逻辑备份)18的攻击形式主要有:流量攻击和。

(资源耗尽攻击)19是可以管理,修改主页内容等的权限,如果要修改别人的主页,一般都需要这个权限,上传漏洞要得到的也是这个权限。

()20是指在发生灾难性事故时,能够利用已备份的数据或其他手段,及时对原系统进行恢复,以保证数据的安全性以及业务的连续性。

(容灾)21.网络防御技术分为两大类:包括技术和。

密码系统及密码体制概念

密码体制的组成

加密变换Ek(P) 加密变换集

明文空间P 密钥空间

密钥k 解密变换集

密文空间C

解密变换Dk(c)

谢谢观看!

zzzzzzzzz 密码体制

对称加密体制

非对称加密体制

也称为秘密密钥密码体制、单密钥密 码体制、或常规密码体制。

基本特征:加密密钥与解密密钥相 同

基本元素:原始的明文、加密算法、 密钥以及攻击者。

也称为:公开密钥密码体制、双密 钥密码体制。

意义:是整个密码学发展史上 最伟大的一次革命,它与以前 的密码体制完全不同。

码使

系ቤተ መጻሕፍቲ ባይዱ按照 统 的

用 的 密 钥

分数

类量

该系统也称为非对称加密 或公钥加密

单密钥加密:发送 者和接收者双方使 用相同的密钥

也称为对称加密 秘密密钥加密 或常规加密

双密钥加密:发送者和接收 者各自使用一个不同的密钥。 这两个密钥形成一个密钥对, 其中一个可以公开,称之为 公钥,另一个必须为密钥持 有人秘密保管,称之为私钥。

密码系统及密码体制

刘戎昊 常胜楠

密码系统

定义:

密码系统是用于加密与解密的系统, 就是明文与加密密钥作为加密变换的输入 参数,经过一定的加密变换处理以后得到 的输出密文,由他们所组成的这样一个系 统。

密码系统的组成

密码体制 信源 信宿 攻击者

包括密码算 法以及所有 可能的明文、 密文和密钥。

密所

公钥密码体制的介绍

在AsiaCCS 2009会议上,Weng等人[33]第一次介绍了条件代理重加密(C-PRE)的概念,当且仅当密文满足委托者设置的条件时。

相对于对称体制中的密钥必须保密,非对称密钥体制有一个可公开的公钥为其最大特征,因此也叫公钥密码体制。在非对称密码体制中,不再有加密密钥和解密密钥之分。可以使用公钥加密,而用私钥解密,这多用于保护数据的机密性;也可以用私钥加密而公钥解密,这多用于保护信息的完整性和不可否认性。1976年,公钥密码体制(Public Key Cryptography,PKC)的概念被Diffie和Hellman[2]首次提出。PKC在整个密码学发展历史中具有里程碑式的意义。随后出现了一些经典的公钥密码体制,比如RSA[3]Rabin算法[4]ElGamal[5]密码体制和椭圆曲线密码体制[6][7][8]等。公钥密码体制的安全性依赖于不同的计算问题,其中RSA密码体制基于大整数分解的困难性,而ElGamal密码体制则基于离散对数问题的困难性。

第三阶段:伴随着相关理论的完善,以及由集成电路和因特网推动的信息化工业浪潮,密码学进入了一个全新爆发的时代:研究文献和成果层出不穷,研究的方向也不断拓展,并成为了一个数学、计算机科学、通信工程学等各学科密切相关的交叉学科,同时各种密码产品也走进了寻常百姓家,从原来局限的特殊领域进入了人民群众的生产、生活之中。

数据接收者需要先利用其自身私钥解密出对称密钥,接着再使用得到的对称密钥解密出共享数据。

密钥管理-多agent系统与智能决策研究室

64位密钥

置换选择PC-1

第一轮

K1 K16

置换选择PC-2

循环左移

第16轮 32位互换 逆初始置换IP-1

置换选择PC-2

循环左移

64位密文

DES的安全性

密钥长度不够(56位+8位奇偶校验) 存在弱密钥

密钥为0,1时 若 k1=k2=…=k16 ,则 DESk(m)=DESk-1(m)

S-box问题

S盒是不公开的,人们怀疑S盒的构造方法是否有弱点

不能抗差分分析

对称密码体制小结

规模复杂 进行安全通信前需要以安全方式进行密钥交 换。 提供数据的机密性,不能用于认证。

1.4 公钥密码学

公钥密码体制 RSA算法

公钥密码和与对称密码的 区别和应用场合?是否前者 更加安全?

Arnold变换

遍历理论 又被称为猫脸变换。 原理:Cat映射可以把图像中各像素点的位置进 行置换,使其达到加密的目的

mod N

当a=b=1,N=1时,Cat映射的方程可写 为:

思想:拉伸和折叠。

Cat映射通过与矩阵C相乘使x、y都变大,相当 于拉伸; 取模运算使x、y又折回单位矩形内,相当于折 叠。 单位矩阵内的每一点唯一地变换到单位矩阵内 的另一点。 Cat映射可以用于图像置乱加密,而且基于 Arnold的Cat图像置乱也是目前研究最为广泛 的一种置乱方案。

二 仿射密码(续)

举例

设密钥K= (7, 3), 明文hot 三个字母对应的数值是7、14和19。 分别加密如下: (7×7 + 3) mod 26 = 52 mod 26 =0 (7×14 + 3) mod 26 = 101 mod 26 =23 (7×19 + 3) mod 26 =136 mod 26 =6

分组密码体制

两个基本设计方法

由于对称分组密码的缺点是不善于隐藏明文的 统计特性,因而对“统计分析”攻击方式的抵御能 力不强,故Shannon提出了两个抵抗“统计分析” 的方法:混淆和扩散。

◆混淆:目的是为了隐藏明文和密文之间的关系,增加密 钥和密文之间关系的复杂性。可以使用“代替”的方法 来实现。

◆扩散:目的是让密文没有统计特征,也就是将明文中的 统计信息散布到整个密文中,增加密文与明文之间关系 的复杂性,以挫败推测出密钥的尝试。可以使用“置换” 的方法来实现。

对于给定的64位的明文p,通过初始置换IP获得64位的 p320,位并记将为pR00分,为即左p0右=I两P(部p)=分L,0R前0。面IP32置位换记如为图L所0,示后。面

置换表中的数字1~64代表的仅仅是明文 分组中元素所处的位置,而非元素的值!

• 第四步:初始逆置换IP-1 应用初始逆置换IP-1对最后一轮迭代之后得到 的R16L16进行置换,得到密文C。

• 分组加密算法本质上体现了n位明文分组和n位密文分组的一一 映射。

• 分组大小n的选择

1“)统如计果分n较析一码小”般,,方的不则法,同得的对变到攻于换的击的n明。位总文分数空组为间的(和2对n密)!称,文分也空组就间密是有限,容易受到 2)如果n充说分,大密,钥则的由个于数得为到(的2n明)!个文。空间和密文空间足够大, 明文的统计特征将被掩盖,可以抵抗“统计分析”方法的攻击 ;但同时也将导致密钥数目的急剧增加和密钥空间的急剧增大 ,这会给密钥的分配、管理和存储带来很大的困难。

Feistel 密码结构

DES算法的整体结构 ——Feistel密码结构

• 每一轮的迭代算法 加密:对于每一轮 i=1,2,...,n,新 的左右部分根据如下规则重新

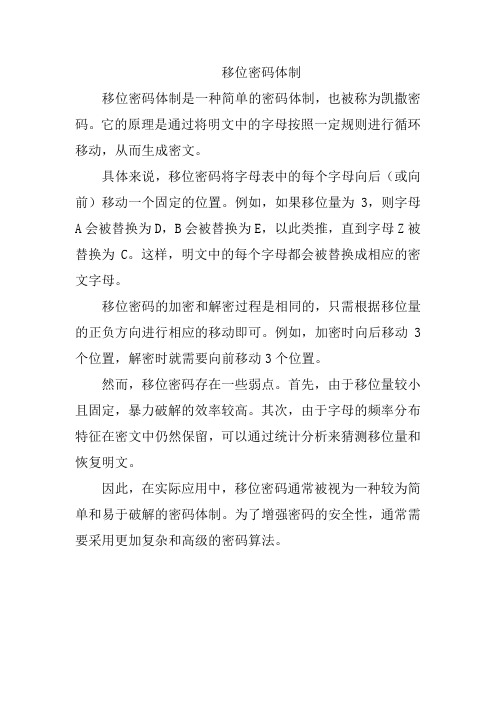

移位密码体制

移位密码体制

移位密码体制是一种简单的密码体制,也被称为凯撒密码。

它的原理是通过将明文中的字母按照一定规则进行循环移动,从而生成密文。

具体来说,移位密码将字母表中的每个字母向后(或向前)移动一个固定的位置。

例如,如果移位量为3,则字母A会被替换为D,B会被替换为E,以此类推,直到字母Z被替换为C。

这样,明文中的每个字母都会被替换成相应的密文字母。

移位密码的加密和解密过程是相同的,只需根据移位量的正负方向进行相应的移动即可。

例如,加密时向后移动3个位置,解密时就需要向前移动3个位置。

然而,移位密码存在一些弱点。

首先,由于移位量较小且固定,暴力破解的效率较高。

其次,由于字母的频率分布特征在密文中仍然保留,可以通过统计分析来猜测移位量和恢复明文。

因此,在实际应用中,移位密码通常被视为一种较为简单和易于破解的密码体制。

为了增强密码的安全性,通常需要采用更加复杂和高级的密码算法。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

密码体制特征

密码体制也称为密码系统,是指能完整地解决信息安全中的机密性、数据完整性、认证、身份识别、可控性及不可抵赖性等问题中的一个或几个的一个系统。

密码体制的特征主要包括以下几点:

1. 保密性:密码体制能够保护信息的机密性,确保只有授权的人员能够访问和理解信息内容。

2. 完整性:密码体制能够保证信息的完整性,防止信息在传输或存储过程中被篡改或损坏。

3. 可用性:密码体制应提供必要的安全机制,以确保授权用户能够快速、有效地访问和使用信息。

4. 可控性:密码体制应提供对信息传播范围和信息内容的有效控制,防止未经授权的传播和使用。

5. 不可抵赖性:密码体制应提供必要的机制,以防止用户抵赖其行为,如签名和时间戳等技术。

总之,密码体制是一个重要的信息安全技术,它通过保护信息的机密性、完整性、可用性和可控性,来保证信息的安全。