Aruba2400移动控制器

Aruba无线操纵器用户初始配置手册(suning)

苏宁电器Aruba无线操纵器用户配置手册Version苏宁电器Aruba无线操纵器用户配置手册一、连接Aruba无线操纵器1.将console线RJ45一端连接至无线操纵器的SERIAL端口,另一端连接至电脑COM 口(笔记本没有COM口的能够利用USB-COM线)。

2.打开相应的配置终端软件(能够利用Secure-CRT或利用系统自带的超级终端软件,建议利用Secure-CRT这款第三方终端软件)3.配置终端软件的参数Secure-CRT配置步骤:协议选择Serial,点击“下一步”端口选择好本电脑上利用的COM接口,波特率选择“9600”,数据流操纵选型将前面的勾全数去掉,其它选项维持不变,点击“下一步”点击“完成”即可登录到配置界面。

超级终端配置步骤:点击“开始”>“所有程序”>“附件”>“通信”>“超级终端”在名称一栏自概念输入一个名称,例如:“suning”,点击“确信”在连接时利用选择好相应的COM接口,点击“确信”点击“还原为默许值”,再点击“确信”即可登录到配置界面。

一、配置向导第一次登录操纵器会显现配置向导进行简单的配置开机运行到如以下图所示,即到了配置向导界面配置如下:Enter System name [Aruba200]:此处直接回车即选择[]内的内容,例如此处回车即选择设备名称为:Aruba200,也可自己自概念系统名称Enter VLAN 1 interface IP address [此处直接回车即选择VLAN 1的IP地址为:,一样此处直接回车,后面能够另行更改Enter VLAN 1 interface subnet mask [此处直接回车即选择VLAN 1的IP地址的子网掩码为:IP Default gateway [none]:此处为指定操纵器的网关地址,即路由地址,一样这边不指定,等进入系统后从头配置指定Enter Switch Role, (master|local) [master]:此处为指定操纵器角色,一样默以为master,可直接回车到下一步Enter Country code (ISO-3166), <ctrl-I> for supported list:此处为指定国家代码,中国即输入“CN”You have chosen Country code CN for China (yes|no)?:此处为让您确认是不是为中国,可直接“yes”到下一步Enter Time Zone [PST-8:0]:此处为指按时区,一样咱们指定为“GMT+8:0”Enter Time in UTC [11:44:55]:此处为指按时刻,咱们可依照那时北京时刻进行配置Enter Date (MM/DD/YYYY) [11/22/2020]:此处为配置日期,月/日/年份Enter Password for admin login (up to 32 chars):此处为配置admin登录密码,自概念Re-type Password for admin login:从头确认admin登录密码Enter Password for enable mode (up to 15 chars):指定enable密码Re-type Password for enable mode:从头确认enable密码Do you wish to shutdown all the ports (yes|no)? [no]:此处为询问您是不是想shutdown所有端口,默许配置为“no”,一样选择默许配置直接回车Do you wish to accept the changes (yes|no)此处询问你是不是同意适才的配置,直接“yes”此刻操纵器会从头启动,启动完以后即可进入系统。

Aruba技术基础培训

ArubaOS 移动应用软件

Aruba 200 支持8个AP的移动控制器

Aruba 3000 支持0-128个AP的移动控制器

Aruba Access Points 单频,双频,MESH,户外各种类型AP

ARUBA全套无线局域网产品线

Aruba 800 支持16个AP的移动控制器

WLAN应用(语音)

传统有线语音通讯存在的问题 1、使用不方便,只能局限于工位、客房内使用,大大降低使用率。 2、部署繁琐,需要为每一部话机拉线,对于酒店较浪费 3、传统PBX程控交换设备昂贵 4、不能开发更多的应用,例如短信群发,通知等

部署WiFi语音通讯的好处: 1、工位、客房分机跟人,无论用户去到哪里,餐厅,会议室、大堂等,只要拿着WiFi,就等于分机跟着你。 2、对于酒店,一间客房只要一台WiFi就足够,不必单独布线 3、节省购买传PBX的费用,IP PBX非常廉价并且功能强大 4、提升企业形象和工作效率

交换矩阵转发

交换矩阵接收

数据包

数据包Leabharlann 无线控制器Performance & Capacity 200MB – 80 GB full feature 8 AP – 2048 AP

2400

800

200

New Appliance Family

6000

3000系列

6000-M3

Capacity Up to 512 Access Points / 4,096 Users Supervisor Card I – 48 APs or 128 APs Supervisor Card II – 256 APs Performance 8 Gbps Clear / 7 Gbps Crypto Modular Supervisor Cards Supervisor Card I – 4 Gbps/2 Gbps 3DES Supervisor Card II – 4 Gbps/3.5 Gbps 3DES 1 x RJ-45 Serial Console Port Modular Line Cards 24 x 10/100 Ether (RJ-45) Line Card 24 x 10/100 Ether (RJ-45) Line Card with 802.3af PoE Support 2 x GigE (GBIC) Line Card Programmable Architecture Control and Data Planes work Processor Core Hardware-Accelerated Engine All ponents Modular and Hot-Swappable

精选-网络WiFi-Aruba产品

Aruba 2400 移动控制器Aruba 2400 移动控制器配有 24 个 10/100 Mbps 以太网端口和 2 个千兆以太网 (GBIC) 级联端口。

Aruba 2400 支持最多 48 个接入点(AP) 和多达 512 个并发用户。

2400 专为区域总部或密集办事处部署而设计,通过集成的硬件加速加密引擎可传输高达 400 Mbps 的加密吞吐量。

性能和容量机架式1U配置固定10/100 端口24以太网供电是以太网串联是GBIC 级联端口 2有线 L2/L3 交换机操作是硬件加速加密是RS-232串行控制台(RJ-45) 是带外以太网管理端口否每台交换机最大用户数目512每台交换机最大接入点数目48加密流量 (3DES) 吞吐量400 Mbps交换机吞吐量2Gbps___________________________________________容错性VRRP 用于交换机故障切换是自动接入点再导引是冗余电源否冗余风扇否冗余管理模块否多个级联端口以实现冗余是(可使用任一交换机端口)___________________________________________802.11 传送、认证和加密802.11 通信标准 a,b/g802.1x 是加密类型WEP、动态 WEP、TKIP WPA、WPA-2、802.11i、DES、3DES、AES-CCMP、AES-CBC、EAP、PEAP、TLS、TTLS、LEAP、EAP-FAST、xSec-L2 AESMAC 地址认证是可升级到新的加密机制是Wi-Fi 认证是___________________________________________射频管理和控制适合无线电资源管理 (ARM) 是语音感知扫描是多ESSID接入点最多 48 个3 维射频站点视图是自动接入点校准分布式和集中式在失败的接入点旁进行自恢复是负载平衡—用户数目是负载平衡—基于利用情况是覆盖盲区和干扰检测是无线 RMON/分组捕捉是第三方分析工具插件 Ethereal,Airopeek基于定时器的接入点接入控制是___________________________________________移动性快速漫游2–3 米秒(交换机间)10-15 米秒(交换机内)内部子网漫游是移动 IP 支持是代理移动 IP 是代理 DHCP 是___________________________________________VPN 和防火墙并发 IPsec 通道512状态防火墙策略(每用户和每端口)64,000VPN 终端Ipsec、PPTP、XAUTH、xSec(客户端服务器和点对点)VPN 拨号器是定制强制网络门户是外部强制网络门户是网络地址转换是ACLs 标准和扩展___________________________________________用户管理每个用户或每个角色分配防火墙策略、带宽合同、会话优先级、VLAN 分配角色来源根据认证、ESSID、加密、OUI基于位置的接入控制是___________________________________________服务质量带宽合同是—每个用户和每个角色应用识别流量分类和优先级是802.1p 支持是DiffServ 控制协议支持(DSCP 标记)是___________________________________________VoIP 支持语音感知射频监控/扫描是—基于会话状态语音会话优先级SCP、SIP、Skinny、Vocera___________________________________________认证服务本地 RADIUS 是第三方 AAA 服务器互用性 Microsoft Active Directory、Microsoft IAS Radius Server、Cisco ACS Radius Server、Funk Steel BeltedRadius Server、RSA ACEserver、Infoblox、Interlink Radius ServerLDAP/SSL 安全 LDAP 是___________________________________________无线 LAN 入侵语音感知扫描是多频段扫描(单模,整个频段)是与第三方 WLAN 协同工作是检测并消除未经授权的接入点是拒绝服务攻击检测和防护认证和解除认证洪泛、探索请求溢出、伪装 AP 溢出人为攻击检测和防护序列号、EAP 速率、工作站断开分析工作站和 AP 模是工作站黑名单手动、认证失败、人为攻击基于 MAC 地址的用户数据库对未经授权或无效接入点分类是—MS-SQL 或 MySQL 接入点错误配置保护是假冒工作站和接入点是不正确/效率低的 WEP keys 和初始化矢量是自组网检测和防止是未经授权的 NIC 类型 (OUI) 是签名分析是可升级至识别新的特征符和攻击是多用户策略是无线网桥检测是___________________________________________网络和系统管理网站用户界面是命令行控制台、telnet、SSH系统日志是SNMP v2c 是Aruba 专用 MIB 是MIB-II 是本地 Wi-Fi 多路复用器的集中配置12本地 Wi-Fi 交换机的集中配置48Wi-Fi 交换机和所有接入点的集中图像更新是___________________________________________第三方安全服务集成防病毒服务集成和用户隔离是—Fortinet修复集成和用户隔离是—Sygate服务器负载平衡用于外部服务器/服务器组是___________________________________________标准支持IEEE 802.1xIEEE 802.3 10BASE-TIEEE 802.3u 100BASE-TIEEE 802.1QIEEE 802.3afIEEE 802.11a/b/gIEEE 802.11dIEEE 802.11i(草案)___________________________________________电源功率损耗300 W交流输入电压100–127VAC,200–240VAC输入频率:47-63 Hz环境工作温度范围 0° C 到 40° C储存温度范围 10° C到 70° C湿度(无冷凝): 5 to 95%___________________________________________实际尺寸高 1.75˝ (44.5 mm)宽17.4˝ (444 mm)深13˝ (330 mm)重量12.5 磅(不算包装)___________________________________________规则FCC part 15 Class A CE加拿大工业部 (IC) Class AVCCI Class A(日本)EN 55022 Class A (CISPR 22 Class A)、EN 61000-3、EN 61000-4-2、EN 61000-4-3、EN 61000-4-4、EN 61000-4-5、EN 61000-4- 6、EN 61000-4-8、EN 61000-4-11、EN 55024、AS/N2S 3548___________________________________________安全UL 60950CAN/CSA 22.2 #60950___________________________________________质量保证90 天部件/人工*ArubaOS xSecxSec 是一个高安全数据链路层(第2 层)协议,它使用强大的加密和认证,为保护所有有线和无线连接提供了一个统一的框架。

Aruba无线控制器型号参数-2020

No

110W

125W

55W

802.11 a/b/g/n/ac WEP, TKIP, DES, AESCCMP, 3DES, AES CBC

WPA-Enterprise,WPAPSK,WPA2-Enterprise, WPA2-PSK,802.1X,MAC

7030 移动控制器 中型到大型分支机构

JW743A

JW751A

512

1024

512

1024

16384

24576

4094

4094

2015291

2015291

8192

16384

16384

24576

8192

8192

8192

12288

20 Gbps

40 Gbps

10 Gbps

30 Gbps

6 Gbps

20 Gbps

身份验证类型

WPA-Enterprise,WPA-PSK, WPA2-Enterprise,WPA2-PSK, 802.1X,MAC 地址,强制网络门户

硬件质保 软件质保 最低 ArubaOS 版本

One year 90 days 6.4.3.0

7210 移动控制器 出色的扩展能力和性能

7220 移动控制器 超高的扩展能力和性能

90 days

6.4.1.0

7024 移动控制器 中型有线和无线分支机构

JW682A

32 32 2048 4094 32768 512 1024 1024 1024 4 Gbps 2.4 Gbps 4.37 cm3x.444G.2bpcsm x 31.3 (1.72” x 17c.m4” x 12.32”) 24 RJ-45, 2 SFP+ N/A N/A MGT: 1, CON: microUSB+RJ45, USB: 1 24 RJ45 (max 400W)

Aruba配置手册大全

第二卷安装Aruba移动边缘系统第2章部署基本移动边缘系统这章主要介绍如何将Aruba移动控制器和Aruba AP接入你的有线网络。

看完这章的介绍以后,你就可以配置AP,同样的介绍在第3卷里。

这章主要介绍了以下几部分:⏹“配置的介绍” 第48页⏹“配置Aruba移动控制器” 第52页⏹“部署APs” 第57页⏹“附加的配置” 第61页配置的介绍这个部分介绍了典型的部署情况和任务,你必须把Aruba移动控制器和Aruba AP接入到你的有线网络。

部署环境一:路由器是控制器和客户端的默认网关在这个部署环境中,Aruba AP和移动控制器连接在相同的子网上,并且使用被指定的子网IP地址。

在AP与控制器中间没有路由器。

AP能够被物理的连接到控制器上。

控制器上的上行端口被连接到2层交换机或者路由器上。

你必须完成下列任务:1. 进行初始化设置●设置VLAN 1的IP地址●设置默认网关的IP地址,将控制器连接到上行的路由器2. 把移动控制器上的上行端口连接到交换机或者路由器的端口上,默认的,控制器上的所有端口都是Access端口并且所有端口都属于同一个VLAN3. 部署AP。

所有的AP会使用Aruba Discovery Protocol(ADP)协议来发现移动控制器。

为所有用户指定VLAN并且配置VLAN 1的SSID。

部署环境二:对于所有客户端来说移动控制器是默认网关在这个部署环境中,Aruba移动控制器和AP在不同的子网中,而且AP在多个子网中。

移动控制器将作为无线网络的一个路由器(移动控制器作为无线客户端的默认网关)。

控制器上的上行端口被连接到2层交换机或路由器上;这是一个属于VLAN 1的Access 端口。

你必须完成下列任务:1. 进行初始化设置●设置VLAN 1的IP地址●设置默认网关的IP地址,将控制器连接到上行的路由器2. 把移动控制器上的接口连接到交换机或者路由器的接口上3. 部署AP。

所有的AP会使用DNS或DHCP来发现移动控制器。

Aruba无线控制器用户初始配置手册(suning)

Aruba无线控制器用户初始配置手册(suning)苏宁电器Aruba无线控制器用户配置手册Version 1.3苏宁电器Aruba无线控制器用户配置手册一、连接Aruba无线控制器1.将console线RJ45一端连接至无线控制器的SERIAL端口,另一端连接至电脑COM口(笔记本没有COM口的可以使用USB-COM线)。

2.打开相应的配置终端软件(可以使用Secure-CRT或者使用系统自带的超级终端软件,建议使用Secure-CRT这款第三方终端软件)3.配置终端软件的参数Secure-CRT配置步骤:协议选择Serial,点击“下一步”端口选择好本电脑上使用的COM接口,波特率选择“9600”,数据流控制选型将前面的勾全部去掉,其它选项保持不变,点击“下一步”点击“完成”即可登录到配置界面。

超级终端配置步骤:点击“开始”>“所有程序”>“附件”>“通讯”>“超级终端”在名称一栏自定义输入一个名称,例如:“suning”,点击“确定”在连接时使用选择好相应的COM接口,点击“确定”点击“还原为默认值”,再点击“确定”即可登录到配置界面。

二、配置向导第一次登录控制器会出现配置向导进行简单的配置开机运行到如下图所示,即到了配置向导界面配置如下:Enter System name [Aruba200]:此处直接回车即选择[]内的内容,例如此处回车即选择设备名称为:Aruba200,也可自己自定义系统名称Enter VLAN 1 interface IP address [172.16.0.254]:此处直接回车即选择VLAN 1的IP地址为:172.16.0.254,一般此处直接回车,后面可以另行更改Enter VLAN 1 interface subnet mask [255.255.255.0]:此处直接回车即选择VLAN1的IP地址的子网掩码为:255.255.255.0 Enter IP Default gateway [none]:此处为指定控制器的网关地址,即路由地址,一般这边不指定,等进入系统后重新配置指定Enter Switch Role, (master|local) [master]:此处为指定控制器角色,一般默认为master,可直接回车到下一步Enter Country code (ISO-3166), <ctrl-I> for supported list:此处为指定国家代码,中国即输入“CN”You have chosen Country code CN for China (yes|no)?:此处为让您确认是否为中国,可直接“yes”到下一步Enter Time Zone [PST-8:0]:此处为指定时区,一般我们指定为“GMT+8:0”Enter Time in UTC [11:44:55]:此处为指定时间,我们可根据当时北京时间进行配置Enter Date (MM/DD/YYYY) [11/22/2010]:此处为配置日期,月/日/年份Enter Password for admin login (up to 32 chars):此处为配置admin登录密码,自定义Re-type Password for admin login:重新确认admin登录密码Enter Password for enable mode (up to 15 chars):指定enable密码Re-type Password for enable mode:重新确认enable密码Do you wish to shutdown all the ports (yes|no)? [no]:此处为询问您是否想shutdown所有端口,默认配置为“no”,一般选择默认配置直接回车Do you wish to accept the changes (yes|no)此处询问你是否接受刚才的配置,直接“yes”此时控制器会重新启动,启动完之后便可进入系统。

Aruba 无线控制器配置手册

路雨信息为您提供最佳的无线体验

四、 配置新的 Roles

配置好新的 policy 后我们要配置 AAA Profiles 需要调用的 roles。 Roles 是多个 plocy 的集合。具体的配置路径为:Configruation SECRURITY Access Control User Roles 点击新建,我们为新建立的 role 配置一个新的名称,在新出现的菜单里选择我们刚 刚建立好的 p申商务广场 608 室

二、 系统初始化

路雨信息为您提供最佳的无线体验

一台新的无线控制器在开机后是没有任何地址配置在上面, 只能通过串口线连接到控制 器通过控制台进行配置。

Enter System name [Aruba7005]: Enter VLAN 1 interface IP address [172.16.0.254]: 192.168.0.123 (输入内网没用的 IP,这里为假设) Enter VLAN 1 interface subnet mask [255.255.255.0]: Enter IP Default gateway [none]: Enter Switch Role, (master|local) [master]: (在只有一台控制器的情况下一般我们把主控制器设为主) Enter Country code (ISO-3166), <ctrl-I> for supported list: cn (cn 代表中国) You have chosen Country code CN for China (yes|no)?: y Enter Time Zone [PST-8:0]: Enter Time in GMT [02:31:57]: Enter Date (MM/DD/YYYY) [4/11/2010]: Enter Password for admin login (up to 32 chars): ***** (设置 admin 的密码) Re-type Password for admin login: ***** Enter Password for enable mode (up to 15 chars): ***** (设置 enable 模式下的密码) Re-type Password for enable mode: *****

Aruba_ALL_AL成功案例

成功案例集锦行业成功案例/教育行业成功案例集锦成功案例集锦上海交通大学采用Aruba构建无线校园网上海交通大学是我国历史最悠久、享誉海内外的高等学府之一,是教育部直属并与上海市共建的全国重点大学。

经过116年的不懈努力,上海交通大学已经成为一所“综合性、研究型、国际化”的国内一流、国际知名大学。

作为国家“985工程”重点建设的综合性大学,截至2012年12月,学校共有全日制本科生16116人、研究生25043人、有专任教师2873名。

上海交通大学面临无线校园网困境基于庞大的校园规模,上海交通大学先前采用400个AP对校园网进行的部分覆盖无法满足在校师生越来越强烈、并且无处不在无线接入需求:早期部署的AP数量不足,无法实现全校无线信号的无缝覆盖;传统的802.11a/b/g AP最高只能提供54Mbps的连接速率,对高密度用户接入的支持能力不足;原有无线网络在功能特性和管理界面上不够灵活和友好,无法满足校园网日益变化的无线接入认证和策略控制需要。

Aruba的解决方案为了保证学校的教学质量以及办学水平,上海交通大学使用Aruba的产品,进行校园无线网络的全面改进建立起一个统一的802.11n无线网络,实现包括闵行、徐汇和法华等多个校区的无线信号覆盖,以及优质而稳定的无线校园网络连接。

经过严谨的测试,上海交通大学在全校范围内部署6台Aruba 6000无线控制器、6块M3控制模块,超过2400颗802.11n无线接入点,并在逐步扩大。

上海交通大学在校园无线网络的建设取得了进一步完善,无线校园网当前并发用户数量已经突破10000以上,所有师生都能够通过这一网络快速访问各种所需的网络资源,提升了校园的教学品质,成为了业内的优秀典范。

教育/上海交通大学此次上海交通大学运用Aruba无线网络部署的主要突出性能如下:•覆盖广、受众高:为了保证良好舒适的教学环境,上海交通大学校覆盖面很广——包括闵行、徐汇和法华三个校区,充分体现Aruba无线网络的扩展能力。

Aruba配置手册大全

第二卷安装Aruba移动边缘系统第2章部署基本移动边缘系统这章主要介绍如何将Aruba移动控制器和Aruba AP接入你的有线网络。

看完这章的介绍以后,你就可以配置AP,同样的介绍在第3卷里。

这章主要介绍了以下几部分:⏹“配置的介绍” 第48页⏹“配置Aruba移动控制器” 第52页⏹“部署APs” 第57页⏹“附加的配置” 第61页配置的介绍这个部分介绍了典型的部署情况和任务,你必须把Aruba移动控制器和Aruba AP接入到你的有线网络。

部署环境一:路由器是控制器和客户端的默认网关在这个部署环境中,Aruba AP和移动控制器连接在相同的子网上,并且使用被指定的子网IP地址。

在AP与控制器中间没有路由器。

AP能够被物理的连接到控制器上。

控制器上的上行端口被连接到2层交换机或者路由器上。

你必须完成下列任务:1.进行初始化设置●设置VLAN 1的IP地址●设置默认网关的IP地址,将控制器连接到上行的路由器2.把移动控制器上的上行端口连接到交换机或者路由器的端口上,默认的,控制器上的所有端口都是Access端口并且所有端口都属于同一个VLAN3.部署AP。

所有的AP会使用Aruba Discovery Protocol(ADP)协议来发现移动控制器。

为所有用户指定VLAN并且配置VLAN 1的SSID。

部署环境二:对于所有客户端来说移动控制器是默认网关在这个部署环境中,Aruba移动控制器和AP在不同的子网中,而且AP在多个子网中。

移动控制器将作为无线网络的一个路由器(移动控制器作为无线客户端的默认网关)。

控制器上的上行端口被连接到2层交换机或路由器上;这是一个属于VLAN 1的Access端口。

你必须完成下列任务:1.进行初始化设置●设置VLAN 1的IP地址●设置默认网关的IP地址,将控制器连接到上行的路由器2.把移动控制器上的接口连接到交换机或者路由器的接口上3.部署AP。

所有的AP会使用DNS或DHCP来发现移动控制器。

Aruba金融行业解决方案

金融行业移动信息化一、金融行业信息化一直以来,金融行业都非常重视信息技术的应用,信息化成为引领金融现代化建设的重要手段。

信息技术不但在建设方便、高效、安全的金融服务体系中发挥基础作用,而且对于提高金融企业内部管理水平进而提高资源配置效率更具有重要意义。

金融行业信息化的主要特点包括:功能和服务完善,包括完整的B2E、B2B、B2C业务流程;数据安全保密性要求高;核心业务要求及时有效、准确可靠;业务保持连续性同时持续演进。

二、移动技术悄然改变金融行业信息化随着移动技术的发展以及BYOD应用日渐普及,银行与客户相互联系的方式不仅有所改变,银行的服务方式、产品营销方式和交易处理方式也在悄然发生变革.移动技术的不断发展极大推动了金融行业的业务创新,移动金融服务的实时数据交换成为当今金融业业务发展的主要方向,消费行为正日益从固定地点消费模式向各种不受地域、时间、固定通讯线路限制、随时进行交易的模式发展,移动支付方式的出现改变着人们的消费习惯,使刷卡支付逐渐成为付款、消费的主流。

三、Aruba金融行业解决方案Aruba的无线网解决方案拥有非常适合金融行业的特点,主要包括以下几点:无线环境安全监控,入侵防御;无线办公网络,有效削减IT投资;分支机构和远端终端设备由总部集中认证、统一管理,确保只有合法设备接入网络;网络安全策略基于用户身份角色,而非网络层信息;实现全网移动办公,策略跟随;实现基于用户的带宽管理,防止个别用户异常流量过度占用网络带宽;实现远程分支机构灵活、快速部署;无线语音、视频应用的优化支持.因为很多金融公司都是集团化运作,总部和分支机构对无线网的需求有差异,因为Aruba推出了针对金融集团总部和分支机构不同的应用方案。

针对集团总部:部署移动网络策略管理,WIP无线安全监控系统解决无线安全威胁,可进行Rogue AP检测、抑制以及无线入侵检测、防御,监控移动办公、访客网络;基于用户身份的网络安全接入策略,实现了以用户为中心的安全策略架构,有助金融公司移动办公、访客网络和对边缘用户接入控制;可帮助金融公司高效削减IT投资;满足WiFi语音应用及视频监控需求。

Aruba无线控制器用户初始配置手册(suning)

苏宁电器Aruba无线控制器用户配置手册Version 1.3苏宁电器Aruba无线控制器用户配置手册一、连接Aruba无线控制器1.将console线RJ45一端连接至无线控制器的SERIAL端口,另一端连接至电脑COM口(笔记本没有COM口的可以使用USB-COM线)。

2.打开相应的配置终端软件(可以使用Secure-CRT或者使用系统自带的超级终端软件,建议使用Secure-CRT这款第三方终端软件)3.配置终端软件的参数Secure-CRT配置步骤:协议选择Serial,点击“下一步”端口选择好本电脑上使用的COM接口,波特率选择“9600”,数据流控制选型将前面的勾全部去掉,其它选项保持不变,点击“下一步”点击“完成”即可登录到配置界面。

超级终端配置步骤:点击“开始”>“所有程序”>“附件”>“通讯”>“超级终端”在名称一栏自定义输入一个名称,例如:“suning”,点击“确定”在连接时使用选择好相应的COM接口,点击“确定”点击“还原为默认值”,再点击“确定”即可登录到配置界面。

二、配置向导第一次登录控制器会出现配置向导进行简单的配置开机运行到如下图所示,即到了配置向导界面配置如下:Enter System name [Aruba200]:此处直接回车即选择[]内的内容,例如此处回车即选择设备名称为:Aruba200,也可自己自定义系统名称Enter VLAN 1 interface IP address [172.16.0.254]:此处直接回车即选择VLAN 1的IP地址为:172.16.0.254,一般此处直接回车,后面可以另行更改Enter VLAN 1 interface subnet mask [255.255.255.0]:此处直接回车即选择VLAN 1的IP地址的子网掩码为:255.255.255.0Enter IP Default gateway [none]:此处为指定控制器的网关地址,即路由地址,一般这边不指定,等进入系统后重新配置指定Enter Switch Role, (master|local) [master]:此处为指定控制器角色,一般默认为master,可直接回车到下一步Enter Country code (ISO-3166), <ctrl-I> for supported list:此处为指定国家代码,中国即输入“CN”You have chosen Country code CN for China (yes|no)?:此处为让您确认是否为中国,可直接“yes”到下一步Enter Time Zone [PST-8:0]:此处为指定时区,一般我们指定为“GMT+8:0”Enter Time in UTC [11:44:55]:此处为指定时间,我们可根据当时北京时间进行配置Enter Date (MM/DD/YYYY) [11/22/2010]:此处为配置日期,月/日/年份Enter Password for admin login (up to 32 chars):此处为配置admin登录密码,自定义Re-type Password for admin login:重新确认admin登录密码Enter Password for enable mode (up to 15 chars):指定enable密码Re-type Password for enable mode:重新确认enable密码Do you wish to shutdown all the ports (yes|no)? [no]:此处为询问您是否想shutdown所有端口,默认配置为“no”,一般选择默认配置直接回车Do you wish to accept the changes (yes|no)此处询问你是否接受刚才的配置,直接“yes”此时控制器会重新启动,启动完之后便可进入系统。

Aruba设备配置操作手册

Aruba 无线控制器内部试验文档2010年06月目录第一章.Aruba售后基础.................................................................................................. - 4 -一.Aruba产品简介 .................................................................................................................... - 4 -1.Aruba 无线控制器(AC) ................................................................................................. - 4 -2.Aruba 无线接入点(AP) ................................................................................................. - 5 -二.组网方式 ............................................................................................................................. - 6 -1.与有线网二层连接............................................................................................................. - 6 -2.与有线网三层连接............................................................................................................. - 7 -三.控制器登陆方式 .................................................................................................................. - 7 -第二章.控制器Web基本管控 ......................................................................................... - 8 -1.登陆控制器............................................................................................................................ - 8 -2.修改登录密码........................................................................................................................ - 9 -3.查看控制器状态 .................................................................................................................. - 12 -4.查看接口状态...................................................................................................................... - 13 -5.查看AP状态.......................................................................................................................... - 15 -6.查看用户状态...................................................................................................................... - 17 -7.添加/清除黑名单 ................................................................................................................ - 19 -第三章.控制器CLI配置调试 .......................................................................................... - 21 -一.Aruba基础配置 .................................................................................................................. - 21 -1.Console登陆...................................................................................................................... - 21 -2.恢复出厂配置 .................................................................................................................. - 22 -3.初始化配置 ...................................................................................................................... - 22 -4.保存配置参数 .................................................................................................................. - 23 -5.Image升级 ........................................................................................................................ - 23 -6.备份与恢复配置文件 ....................................................................................................... - 23 -7.DHCP配置 ......................................................................................................................... - 24 -8.配置AP ............................................................................................................................. - 25 -9.为无线终端用户单独配置VLAN ....................................................................................... - 29 -二.Aruba无线认证加密方式................................................................................................... - 31 -1.OPEN ................................................................................................................................ - 31 -2.PSK 认证 .......................................................................................................................... - 32 -3.MAC地址认证................................................................................................................... - 33 -4.Dot1x (802.1x)认证: ................................................................................................. - 34 -5.Captive-portal认证............................................................................................................ - 35 -三.Aruba无线安全策略 .......................................................................................................... - 37 -1.Captive Portal界面定制 .................................................................................................... - 37 -2.Demo License .................................................................................................................... - 38 -3.PEF license ........................................................................................................................ - 39 -4.role 应用.......................................................................................................................... - 42 -5.利用role做带宽限制策略 ................................................................................................. - 43 -6.Radius服务器.................................................................................................................... - 44 -7.Master Local ..................................................................................................................... - 46 -8.VRRP ................................................................................................................................. - 47 -第四章.控制器Web配置调试 ....................................................................................... - 49 -1.AP更改组配置...................................................................................................................... - 49 -2.AP更改名字配置 .................................................................................................................. - 50 -第五章.Troubleshooting........................................................................................... - 52 -1.AP指示灯说明...................................................................................................................... - 52 -2.AP未启动故障检查 .............................................................................................................. - 52 -第一章.Aruba售后基础一.Aruba产品简介这里只是把Aruba全套产品线构成做简单展现,以便了解使用Aruba设备,详细产品说明请查看产品详细资料。

Aruba控制器操作配置模版中文

Aruba控制器操作配置模版中文1.Mgmt用户设置设置mgmt用户ssh登录的方式:是证书还是用户名与密码sshmgmt-auth [public-key |username/password]mgmt-userssh-pubkey client-cert mgmt用户验证使用外部认证服务器:aaa authentication-server radius rad1hostkey――――aaa server-group corp_radauth-server rad1-------------------------aaa authentication mgmtdefault-role rootenableserver-group corp_rad禁用本地认证数据库mgmt-userlocalauth-disable设置用户超时退出loginsession timeout //CLI下web-serversessiontimeout //webUI下1.1配置mgmt的tacacs认证The pre-defined roles for the controllers are:1.root - super user role2.guest-provisioning - guest provisioning role/doc/4f17786818.html,work-operations - Network operator role4.read-only - Read only role5.location-api-mgmt - Location API Management Roleaaa authentication-server tacacs TACACS-SERVERhost TACACS_SERVER_IPkey PRESHARE_KEYsession-authorization!aaa server-group TACACS-SERVER-GRPauth-server TACACS-SERVER!aaatacacs-accounting server-group TACACS-SERVER-GRP mode enable command[all|action|configuration|show]aaa authentication mgmtserver-group TACACS-SERVER-GRPenable!2.系统默认的角色与策略:默认的策略:ip access-list session control,validuser,allowall,icmp-acl, logon-control, captiveportal,tftp-acl, https-acl, http-acl, dhcp-acl, ap-acl,默认的角色:user-roleap-role,voice, guest-logon(portal认证), guest,authenticated,logon ――――――――――――――――――――――――――――――――――――3.本地数据库操作local-userdb exportlocal-userdb importlocal-userdb add {generate-username|username} {generate-password|password} ――――――――――――――――――――――――――――――――――――――――4.配置DHCP服务:ipdhcp pool user-pooldefault-router 192.168.100.1dns-server 192.168.100.1network 192.168.100.0 255.255.255.0!servicedhcpipdhcp excluded-address 192.168.100.1 192.168.100.10――――――――――――――――――――――――――――――――――――5.配置带宽:aaa bandwidth-contract BC512_up kbps 512user-role web-guestbw-contract BC512_up per-user upstream ―――――――――――――――――――――――――――――――――――――6.策略:限制访问内网netdestination “Internal Network”network 10.0.0.0 255.0.0.0network 172.16.0.0 255.255.0.0network 192.168.0.0 255.255.0.0ip access-list session block-internal-accessuser alias “Internal Network” any deny ―――――――――――――――――――――――――――――――――――――7.配置portal认证:外置portal时:netdestination portal-serverhost 10.50.22.221ip access-list session abc-portal-acluser alias portral-server svc-http permitaaa authentication captive-portal c-portaldefault-role employeeserver-groupcp-srvlogin-page http://192.168.100.10/test.phpuser-role logoncaptive-portal c-portalsession-aclabc-portal-aclaaa profile aaa_c-portalinitial-role logonwlanssid-profile ssid_c-portalessid c-portal-apwlan virtual-apvp_c-portalaaa-profileaaa_c-portalssid-profilessid_c-portalvlan 20portal下增加白名单:(host)(config)# netdestination "Mywhite-list"(host)(config)#name/doc/4f17786818.html,(host)(config)#name/doc/4f17786818.html,(host) (config) #aaa authentication captive-portal default(host)(Captive Portal Authentication Profile "default")#white-list Mywhite-list注意:如果在一台控制器配置多个captiveportal的Virtaul AP时,每个captiveportal 必须分别配置不同的initial role和user role、cp profile、AAA profile与ssid profile;8.配置Air time fair(Aruba651) (Traffic management profile "test") #shaping-policy fair-access(Aruba651) (Traffic management profile "test") #exit(Aruba651) (config)ap-group demo-group(Aruba651) (AP group " demo-group") #dot11g-traffic-mgmt-profile test (Aruba651) (AP group "demo-group") #9.配置LACP:LACP默认不生效每台设备最多创建8个组(0-7),每个组最多允许8个端口加入,所有端口的属性要相同;1、Enable LACP and configure the per-port specific LACP. The group number range is 0 to 7.lacp group mode {active | passive}Active mode—the interface is in active negotiating state. LACP runs on any link that is configured tobe in the active state. The port in an active mode also automatically initiates negotiations with other ports by initiating LACP packets.Passive mode—the interface is not in an active negotiating state. LACP runs on any link that isconfigured in a passive state. The portin a passive mode responds to negotiations requests fromother ports that are in an active state. Ports in passive state respond to LACP packets.注意:passive模式的端口不能与另一个passive模式的端口建立起来;2. Set the timeout for the LACP session. The timeout value is the amount of time that a port-channelinterface waits for a LACPDU from the remote system before terminating the LACP session. The defaulttime out value is long (90 seconds); short is 3 seconds,默认为longlacp timeout {long | short}3. Set the port priority.lacp port-priorityThe higher the priority value the lower the priority. Range is 1 to 65535 and default is 255.4.加入端口中interfacefastethernet 1/1lacp timeout shortlacp group 0 mode active ―――――――――――――――――――――――――――――――――――――――――10.配置RAP(remote ap)在控制器上配置VPN、AP通过认证后的地址池,及isakmp的共享密码;注意地址池为RAP的管理地址,如其他网管要直接ping通RAP,需要将此地址段配置静态路由;vpdn group l2tpppp authentication PAPip local poolcryptoisakmp key address 0.0.0.0netmask0.0.0.0在控制器上配置服务器组,RAP通过username/password方式接入,并在服务器上增加用户名与密码,此用户名/密码用于L2TP/PAP认证 (如果采用证书方式,此步可以省略)aaa server-groupauth-serveraaa authentication vpn default-rapdefault-roleserver-grouplocal-userdb add username rapuser1 password配置remote ap的VAP:wlanssid-profileessidopmodewpa-passphrase (if necessary)配置用户角色,用于dot1x-default-role(cli) #netdestinationcorp(cli) (config-dest) # network 10.3.10.0 255.255.255.0 (cli) (config-dest) # !ip access-list session Remote_Enterprise_aclanyany svc-dhcp permituser alias corp any permitaliascorp user any permituser network 224.0.0.0 255.0.0.0 any permitaliascoopr alias corp any permituser any any route src-nat(cli) # user-role corpsplit(cli) (config-role) # session-acl Remote_Enterprise_acl (cli) (config-role) # !配置aaa profile可用于split-tunnel时用户角色策略指定aaa profileauthentication-dot1xdot1x-default-roledot1x-server-group(cli) # wlan virtual-ap split(cli) # vlan X <-- Clients get IP addr. from VLAN X (cli) # forward-mode split-tunnelaaa-profilerap-operation {always|backup|persistent}配置RAP的有线端口:ap wired-ap-profile Wired_Branch_ap_profilewired-ap-enableforward-mode split-tunnelswitchport access vlan 128!ap wired-port-profile Wired_Branch_port_profileaaa-profileRemote_Ent_aaa_profilewired-ap-profileWired_Branch_ap_profile配置RAP做DHCP serverap system-profile APGroup1_sys_profilelms-ip 63.82.214.194rap-dhcp-server-vlan 177rap-dhcp-server-id 192.168.177.1rap-dhcp-default-router 192.168.177.1rap-dhcp-pool-start 192.168.177.100rap-dhcp-pool-end 192.168.177.254!ap-groupvirtual-ap在webUI界面对AP进行provision,从AC上获取IP,修改为remote模式,AP会重启11.配置MAC认证完整例子RADIUS Server Definition:服务器认证aaa authentication-server radius "amigopod"host "172.16.0.20"key f0e40f33109cd5f863a77327072720aaa4785eff2ca57800 nas-identifier "Aruba651"nas-ip 172.16.0.254!aaa server-group "amigopod-srv"auth-serveramigopod!aaa rfc-3576-server "172.16.0.20"key10795ff19c00465dd0b0824e562103bee537be631e5bc876 MAC Authentication Profile:MAC认证aaa authentication mac "amigopod-mac"case upperdelimiter dashAAA Profile:aaa profile "amigopod-aaa"authentication-mac "amigopod-mac"mac-default-role "authenticated"mac-server-group "amigopod-srv"radius-accounting "amigopod-srv"rfc-3576-server "172.16.0.20"Captive Portal Profile:aaa authentication captive-portal "amigopod-cp" server-group "amigopod-srv"redirect-pause 3no logout-popup-windowprotocol-httplogin-page "http://172.16.0.20/aruba_login.php" Netdestination Alias for Amigopod:netdestinationamigopodhost 172.16.0.20Access Policy to allow redirect to Amigopod:允许的acl ip access-list session allow-amigopoduser alias amigopod svc-http permituser alias amigopod svc-https permitInitial Role with Captive Portal enabled:配置initial角色user-role logoncaptive-portal "amigopod-cp"access-list session logon-controlaccess-list session allow-amigopodaccess-list session captiveportalPost Authentication Role for MAC Authentication:配置MAC 认证角色user-role MAC-Guestaccess-list session allowallSSID Profile:wlanssid-profile "MAC-Auth-CP"essid "amigo-MAC-CP"Virtual AP:wlan virtual-ap "MAC-Auth-CP"aaa-profile "amigopod-aaa"ssid-profile "MAC-Auth-CP"12.配置LDAP认证服务器Portal认证aaa authentication-server ldap "aruba-ldap"host 10.1.1.50admin-dn "cn=ldapquery2, cn=Users, dc=arubanetworks, dc=com"admin-passwd "Zaq1xsw2"base-dn "ou=Corp, dc=arubanetworks, dc=com"!aaa server-group "aruba-ldap"auth-serveraruba-ldapset role condition memberOf contains "dl-seonly" set-value root!如果将ldap认证应用于无线用户802.1x,必须使用eap-gtc方式aaa authentication dot1x "dot1x_prof-yxy03"termination enableterminationeap-type eap-peaptermination inner-eap-type eap-gtc!aaa authentication mgmt //应用在管理用户default-role "no-access"server-group "aruba-ldap"enable!注意:使用802.1x认证时不能用LDAP认证服务器;但portal认证时可以;13.有线端口NAT!ip NAT pool Dell-AirWave 63.80.98.56 63.80.98.56 172.16.0.246ip NAT pool SE-WebServer 63.80.98.59 63.80.98.59 172.16.0.16ip NAT pool PDL-eTips 63.80.98.61 63.80.98.61 172.16.0.15 ip NAT pool PDL-Clearpass 63.80.98.60 63.80.98.60 172.16.0.13ip NAT pool PDL-AirWave 63.80.98.49 63.80.98.49 172.16.0.252!netdestination PDL-Airwave-Livehost 63.80.98.49!netdestinationIPCommshost 64.154.41.150!netdestination SE-WebServerhost 63.80.98.59!netdestination Live-IPhost 63.80.98.41!netdestination PDL-eTipshost 63.80.98.61!netdestination Dell-Airwave-Livehost 63.80.98.56!netdestination PDL-ClearPasshost 63.80.98.60!ip access-list session OUTSIDE-POLICYaliasIPComms alias Live-IP udp 4569 dst-natip 172.16.0.11 4569 classify-media queue highaliasIPComms alias Live-IP udp 5060 dst-natip 172.16.0.11 5060 classify-media queue highaliasIPComms alias Live-IP udp 5061 dst-natip 172.16.0.11 5061 classify-media queue highaliasIPComms alias Live-IP udp 5062 dst-natip 172.16.0.11 5062 classify-media queue highany alias Live-IP tcp 4343 permitany alias Live-IP udp 4500 permitany alias Live-IP svc-ssh permitany alias Live-IP svc-http permitany alias Live-IP svc-https permitany alias Live-IP udp 500 permitany alias Live-IP svc-icmp permitany alias Live-IP tcp 4345 dst-natip 172.16.0.242 443any alias Live-IP tcp 4346 dst-natip 172.16.0.242 22any alias Dell-Airwave-Live svc-https dst-natip 172.16.0.246443 any alias Dell-Airwave-Live svc-http dst-natip 172.16.0.246 80 any alias PDL-Airwave-Live svc-https dst-natip 172.16.0.252 443any alias PDL-Airwave-Live svc-http dst-natip 172.16.0.252 80any alias SE-WebServer svc-http dst-natip 172.16.0.16 80any alias SE-WebServer svc-https dst-natip 172.16.0.16 443 any alias SE-WebServer svc-sshdst-natip 172.16.0.16 22any alias SE-WebServerudp 5900 dst-natip 172.16.0.16 5900 any alias PDL-eTips svc-http dst-natip 172.16.0.15 80any alias PDL-eTips svc-https dst-natip 172.16.0.15 443any alias PDL-ClearPass svc-https dst-natip 172.16.0.13 443 any alias PDL-ClearPass svc-http dst-natip 172.16.0.13 80!interfacefastethernet 2/0description "OUTSIDE-INTERNET"trustedip access-group OUTSIDE-POLICY sessionswitchport access vlan 10!14.用户通过有线端口portal认证,不同的IP用户可以分别认证,所有有线口共用一个认证方式aaa profile "cppm"initial-role "cp-guest"radius-accounting "amigopod-sg"radius-interim-accountingrfc-3576-server "222.190.16.186"//amigopod地址aaa authentication wired//有线端口启用认证profile "cppm"interfacegigabitethernet 1/6 //有张端口untrusted vlan 1000description "connect_to_H3C"trustedvlan 1-999,1001-4094switchport access vlan 1000针对某一vlan启用portal认证vlan 20 wired aaa-profilecppm15.配置AP以太口对于有两个以太口的AP,如125与135系列,除了一个以太口用于AC互连外,另外一个以太口可以连接终端或串联AP;(1)连接终端时:创建wired-ap profileap wired-ap-profile "cppm"wired-ap-enableswitchport access vlan 11trusted创建wired-port profileap wired-port-profile "cppm"wired-ap-profile "cppm"将profile加入到group中ap-group "test"enet1-port-profile "cppm"注意:如果端口为untrusted,需要在wired-port profile中加入aaa profile16.配置VIA(host) (config)# license add(1)Create VIA roles(host) (config) #user-role example-via-role(host) (config-role) #access-list session "allowall" position 1 (host) (config-role) #ipv6 session-acl "v6-allowall" position 2(2)Create VIA authentication profiles(host) (config) #aaa server-group "via-server-group"(host) (Server Group "via-server-group") #auth-server "Internal" position 1(host) (config) #aaa authentication via auth-profile default (host) (VIA Authentication Profile "default") #default-role example-via-role(host) (VIA Authentication Profile "default") #desc "Default VIA AuthenticationProfile"(host) (VIA Authentication Profile "default") #server-group "via-server-group"(3)Create VIA connection profiles(host) (config) #aaa authentication via connection-profile "via"(host) (VIA Connection Profile "via") #server addr 202.100.10.100 internal-ip10.11.12.13 desc "VIA Primary Controller" position 0(host) (VIA Connection Profile "via") #auth-profile "default" position 0(host) (VIA Connection Profile "via") #tunnel address 10.0.0.0 netmask 255.255.255.0(host) (VIA Connection Profile "via") #split-tunneling(host) (VIA Connection Profile "via") #windows-credentials//使用windows的帐号登录(host) (VIA Connection Profile "via") #client-netmask 255.255.255.255(host) (VIA Connection Profile "via") #no ikev2-proto //local 数据库不支持ikeV2(host) (VIA Connection Profile "via") #dns-suffix-list /doc/4f17786818.html,(host) (VIA Connection Profile "via") #support-email via-support@/doc/4f17786818.html,(host) (VIA Connection Profile "via") #client-wlan-profile "via_corporate_wpa2"position 0(4)Configure VIA web authentication(host) (config) #aaa authentication via web-auth default(host) (VIA Web Authentication "default") #auth-profile default position 0 (5)Associate VIA connection profile to user role (host) (config) #user-role "example-via-role"(host) (config-role) #via "via"You can have only one profile (default) for VIA web authentication. (6)Configure VIA client WLAN profiles (host) (config) #wlanssid-profile "via_corporate_wpa2"(host) (SSID Profile "via_corporate_wpa2") #essid corporate_wpa2 (host) (SSID Profile "via_corporate_wpa2") #opmode wpa2-aes (host) (SSID Profile "via_corporate_wpa2") #wlan client-wlan-profile "via_corporate_wpa2"(host) (VIA Client WLAN Profile "via_corporate_wpa2") #ssid-profile "via_corporate_ssid"(7)crypto isakmp key 123456 address 0.0.0.0 netmask 0.0.0.0。

Aruba无线控制器操作图

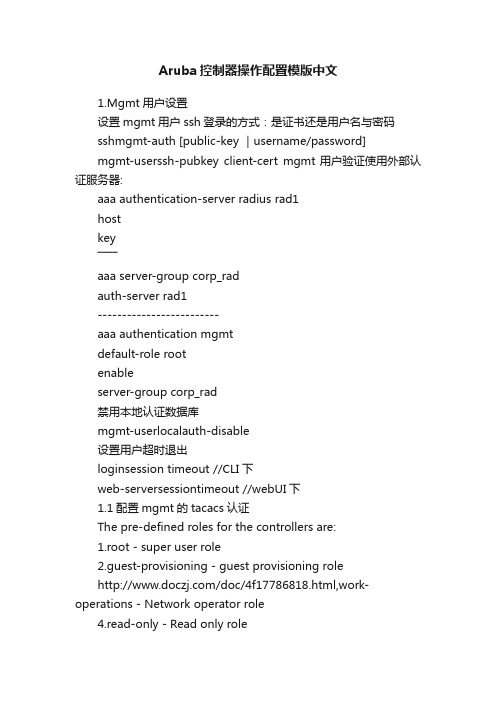

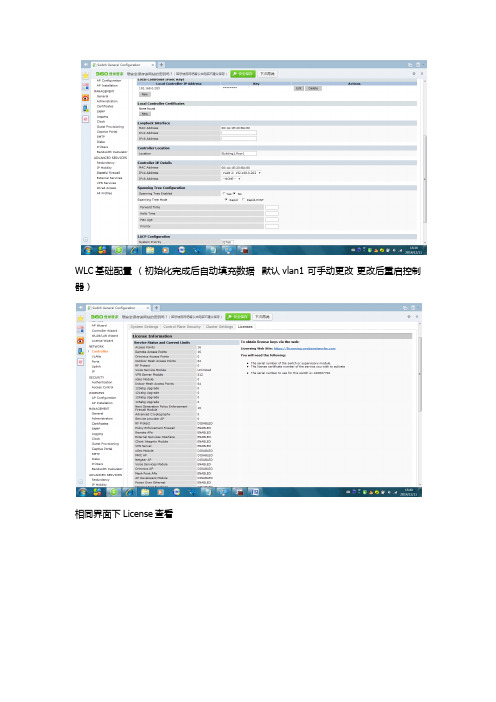

WLC基础配置(初始化完成后自动填充数据默认vlan1 可手动更改更改后重启控制器)

相同界面下License查看

可添加vlan 并将接口划入vlan

图为添加好的vlan2 点击configuration下NETWORK->VLANs->Edit 点击数字即可将相应接口划入vlan

点击Port可配置具体接口

如图可配置DHCP地址池

在wireless里可配置AP 如图在相应位置填入控制器IP和AP本身的IP以及网管和掩码

最下面可以选择AP所在的组以及配置AP的名字(可获取AP的mac地址和序列号)

在本页面输入用户名密码

配置SSID信息

信道调整

查看AP状态包括用户接入数流量丢包率等

注意:途中标蓝处为AP接入终端数默认为64 根据需求修改。

Aruba2400移动控制器基本操作-v

Aruba 交换机基本操作命令登录:(Aruba2400)User: adminPassword: ***** (缺省口令通常是admin)NOTICENOTICE -- This switch has active licenses that will expire in 26 days NOTICENOTICE -- See 'show license' for details.NOTICE(Aruba2400) >enPassword:***** (缺省口令通常是admin)(Aruba2400) #恢复出厂值:(Aruba2400) #write eraseAll the configuration will be deleted. Press 'y' to proceed :Write Erase successful(Aruba2400) #reloadDo you really want to reset the system(y/n): y――――――――Aruba交换机重启――――――――初始化配置:Enter System name [Aruba2400]:Enter VLAN 1 interface IP address [172.16.0.254]:Enter VLAN 1 interface subnet mask [255.255.255.0]:Enter IP Default gateway [none]:Enter Switch Role, (master|local) [master]:Enter Country code (ISO-3166), <ctrl-I> for supported list: CNYou have chosen Country code CN for China (yes|no)?: yEnter Password for admin login (up to 32 chars): *****Re-type Password for admin login: *****Enter Password for enable mode (up to 15 chars): *****Re-type Password for enable mode: *****Do you wish to shutdown all the ports (yes|no)? [no]:Current choices are:System name: Aruba2400VLAN 1 interface IP address: 172.16.0.254VLAN 1 interface subnet mask: 255.255.255.0IP Default gateway: noneSwitch Role: masterCountry code: CNPorts shutdown: noIf you accept the changes the switch will restart!Type <ctrl-P> to go back and change answer for any questionDo you wish to accept the changes (yes|no)yCreating configuration... Done.保存配置文件:(Aruba2400) >enPassword:*****(Aruba2400) #configure t(Aruba2400) # copy running-config tftp: 192.168.4.100 aruba2400-0904.cfg恢复配置文件:(Aruba2400) >enPassword:*****(Aruba2400) #configure t(Aruba2400) (config) #copy tftp: 172.16.0.100 aruba2400-0904.cfg flash: 2400.bak (Aruba2400) (config) #copy flash: 2400.bak flash: 2400.cfg(Aruba2400) (config) #boot config-file 2400.cfg(Aruba2400) (config) #reloadDo you really want to reset the system(y/n): ySystem will now restart!Image 升级:(Aruba200) #show bootConfig File: default.cfgBoot Partition: PARTITION 0(Aruba2400) #show image version(Aruba2400) #copy tftp: 172.16.1.50 A2400_FCS2.0.X_6577 system: partition 1 Upgrading partition 1(Aruba2400) #reload(Aruba200) #boot system partition 0PC:telnet 172.16.0.254 2300connect 1/2重启AP4秒内Stop>purgenv>bootlogin as: adminadmin@10.3.22.20's password:(Aruba-master) >enablePassword:******(Aruba-master) #configure terminalEnter Configuration commands, one per line. End with CNTL/Z(Aruba-master) (config) #telnet soeOnce SOE is enabled, you can connect to the AP serial port withthe following procedure:1Telnet to the Aruba mobility controller using port 23002Log in using the admin account3Connect to the Ethernet port that the AP is attached toUser: adminPassword: *****Available commands:connect <slot/port>exit (no args)soe> connect 2/0Connecting to 2/0 at 9600 baud 8N1Type "~." to disconnect欢迎您的下载,资料仅供参考!。

Aruba产品性能参数及应用介绍

Aruba产品性能参数及应用介绍在无线网络管理方面,必须具有无线的集中控管、智能调控、自动恢复、负载均衡等实用功能,所建无线网络可以适应多种环境的变化,可动态地保证良好的应用效果。

还应具有远端AP数据进行采集、远程监控、终端定位等功能,支持多SSID,可以方便的把语音、视频以及其他类型的数据的应用进行分开管理。

安全性在无线网络安全性方面,无线局域网系统具有比有线局域网更高的的安全防护要求,无线网的安全性主要从以下几个方面考虑:(1)无线接入认证:具有支持多种用户认证方式;(2)采用具有用户状态访问控制的防火墙技术;(3)具有数据在无线信道上传输的VPN机制;(4)具有无线网的防病毒机制(5)具有无线电波监控能力(6)能提供无线入侵侦测和无线终端位置的追踪功能。

可靠性具有提供智能化的无线电波自动调控与切换能力,以确保单个AP接入点在发生故障时自动切换到邻近AP,不会影响无线的接入服务;具有支持热备份的无线控制器N+1的冗余备份机制。

可扩展性通过一个集中的无线局域网网管平台实现对所有的AP功能的配置和管理以及升级,AP既可以提供无线接入,也可设置为无线入侵监控、无线终端追踪定位、无线电波传输分析的工作模式。

整个系统可以根据用户的需要进行规模上的扩展,扩展后所有功能和管理的模式保持不便。

快速移动性Aruba的设备通过特有的无线技术,保证无线终端与AP之间的切换所需时间最少。

在Aruba的无线架构体系中,无线AP只作为无线天线和无线802.11a/b/g无线协议的封装,其他无线网络中的无线认证,无线加解密,无线管理以及无线终端漫游管理等都在无线控制上完成。

因此,列车在无线切换过程中无线信号的满足快速漫游切换。

所有无线安全的认证,加密等都不需要象传统瘦AP厂商那样需要重新认证与加密,IP地址也同样不需要更新,可以在漫游中保持。

通过特有无线漫游技术的保障,可以让列车在无线AP 间的切换保证在毫秒级别的漫游切换。

Aruba3000系列移动控制器简介(中文版)

Aruba3000系列移动控制器简介(中文版)Aruba MMC-3000 多服务移动性控制器系列Aruba MMC-3000 多业务移动控制器系列包括三种全功能控制器,分别能够管理32、64 和128 个接入点。

MMC-3000 系列提供了真正以用户为中心的网络体验,提供 Follow-me 连接、基于身份的安全性和应用连续性服务。

MMC-3200 是为小型/分支机构设计的,而MMC-3400 和 MMC-3600 则主要面向大中型企业或密集的办公室部署。

MMC-3000 系列可以作为重叠网络进行部署,而不会对现有的有线网络造成任何干扰。

先进的WLAN 语音功能—例如Call Admission Control (CAC)、语音感知射频管理和严格的无线 QoS —可使MMC-3000 系列提供移动V oIP 功能。

MMC-3000 系列通过ArubaOS 或 Aruba 移动性管理系统进行管理。

此外,MMC-3000 系列还可以部署为以用户为中心的安全网关,对有线和无线用户进行身份验证,执行基于角色的访问控制策略,阻止不安全的端点访问公司网络。

内置登录网络门户服务器和高级网络服务可以方便安全地支持访客用户的访问。

MMC-3000 系列能够利用集成的站点到站点 VPN 和 NAT 功能、分离隧道以及动态防火墙创建一个安全的网络环境,而不需要额外的 VPN/防火墙设备。

站点到站点VPN 支持可以与所有领先的VPN 集中器集成,从而无缝集成到现有的公司 VPN 中。

控制器性能和容量(MM C-3200/MM C-3400/MM C-3600)园区连接的接入点最多 32/64/128 个远程接入点最多 128/256/512 个用户最多 512/1024/2048 个MAC 地址最多 64,000 个VLAN IP 接口128 个千兆以太网端口(RJ-45 或 SFP) 4活动防火墙会话最多 128,000 个并发 IPsec 隧道最多 512/1024/2048 个防火墙吞吐率3/4/4 Gbps加密吞吐率(3DES、AESCBC256) 1.6/4/8 GbpsGbps加密吞吐率(AES-CCM) 0.8/2/4无线局域网安全性和控制功能802.11i 安全性(WFA 认证的 WPA2 和 WPA)802.1X 用户和计算机身份验证EAP-PEAP、EAP-TLS、EAP-TTLS 支持集中式 AES-CCM、TKIP 和 WEP 加密用于快速漫游应用的 802.11i PMK 缓存确保 AAA 服务器可扩展性和耐久性的 EAP 卸载独立接入点的状态 802.1X 身份验证MAC 地址、SSID 以及多WLAN 情况下基于位置的身份验证多SSID 支持基于 SSID 的 RADIUS 服务器选择通过 IPsec 或 GRE 提供安全的接入点控制和管理兼容 CAPWAP 且可以升级适合远程接入点部署的分布式 WLAN 模式同时支持集中式和分布式 WLAN基于身份的安全性功能有线和无线用户身份验证强制网络门户认证、802.1X 和 MAC 地址验证用户名、IP 地址、MAC 地址和加密密钥绑定,支持创建强大的网络身份验证防止假冒的每数据包身份验证端点状态评估、隔离和纠正支持 Microsoft NAP、Cisco NAC、Symantec SSE支持 RADIUS 和基于 LDAP 的 AAA 服务器提供 AAA 服务器故障切换保护的内部用户数据库消除过度权限的基于角色的授权强健的策略执行和状态数据包检查支持使用核查的每用户会话计费通过 Aruba GuestConnect? 提供基于 Web 的访客注册可配置、可接受的访客访问使用策略提供外部网络门户集成的基于 XML 的 API用于有线局域网身份验证和加密的xSec 选项(802.1X 身份验证、256 位 AES-CBC 加密)融合功能在单一融合设备 SSID 上提供语音和数据使用V oice Flow Classification? 提供基于流的 QoS支持SIP、Spectralink SVP、Cisco SCCP 和 V ocera ALGs支持空中 QoS 的严格优先级排队802.11e 支持– WMM、U-APSD 和 T-SPEC通过 802.11e 防止网络滥用的 QoS 管理确保网络 QoS 的 Diffserv 标记和 802.1p 支持挂机 (on-hook) 和摘机 (off-hook) V oIP 客户端检测使用 VFC 的V oIP 呼叫接入控制 (CAC)移动V oIP 呼叫的呼叫保留阈值确保语音质量的语音感知射频管理确保移动语音质量的快速漫游支持SIP 早期媒体和振铃音生成 (RFC 3960)每用户和每角色速率限制(带宽合同)自适应无线电管理? (ARM ) 功能受控接入点的自动信道和功率设置同时空中监控和最终用户服务基于动态射频条件的自我恢复覆盖面优化容量的密集部署选项基于用户数量的接入点负载均衡基于带宽利用率的接入点负载均衡覆盖漏洞和射频干扰检测提供雷达检测和规避的 802.11h 支持活动 RFID 标记的自动位置检测用于 RFID 应用的基于 XML 的内置位置 API 无线入侵防护功能与 WLAN 基础设施集成同时或专用的空中监控功能恶意接入点检测和内置位置可视化自动恶意、干扰和有效接入点分类无线和有线恶意接入点控制临时 WLAN 网络检测和控制Windows 客户端桥接和无线桥接器检测接入点和用户点的拒绝服务攻击保护配置不当的独立接入点检测和控制第三方接入点性能监控和故障诊断针对新 WLAN 攻击的灵活攻击签名创建EAP 握手验证和顺序号分析合法接入点假冒检测帧溢出、虚假接入点和 Airjack 攻击检测ASLEAP、Death Broadcast、零探测响应检测基于 Netstumbler 的网络探测检测状态防火墙功能与用户身份或端口联系在一起的状态数据包检测位置和时间意识的策略定义用于 WLAN 防火墙的 802.11 用户感知无线策略执行和用户黑名单用于分析的会话镜像和每数据包日志用于使用核查的详细防火墙流量日志ICSA 公司防火墙 4.1 兼容性SIP、SCCP、RTSP、V ocera、FTP、TFTP、PPTP 的应用层网关(ALG) 支持? 源和目标网络地址转换 (NAT)确保高性能的专用流处理硬件TCP、ICMP 拒绝服务攻击检测和保护基于策略把访客流量转发到 GRE 隧道中提供第三方安全性集成的外部服务接口,用于在线防病毒、防垃圾邮件和内容过滤应用? 外部服务的运行状况检测和负载均衡VPN 服务器功能适合分支机构部署的站点到站点 VPN 支持与第三方 VPN 服务器的站点到站点互操作性模拟 VPN 服务器,轻松集成到 WLAN 之中Windows VPN 客户端的 L2TP/IPsec VPN 端接第三方客户端的 XAUTH/IPsec VPN 端接实现传统 VPN 集成的 PPTP VPN 端接支持 RADIUS 和 LDAP 服务器,提供 VPN 身份验证PAP、CHAP、MS-CHAP 和 MS-CHAPv2 身份验证DES、3DES、AES、MPPE 硬件加密第二层 VPN 的安全点到点 xSec 隧道网络功能和高级服务无线和有线第二层与第三层交换VLAN Pooling,支持简便、可扩展的网络设计支持无缝第二层漫游的 VLAN 移动性支持第三层漫游的代理移动 IP 和代理 DHCP内置 DHCP 服务器和 DHCP 中继基于 VRRP 的 N+1 控制器冗余(第二层)基于接入点连接的 N+1 控制器冗余(第三层)提供集中式安全性的有线接入集中器模式提供链路冗余的 Etherchannel 支持802.1d 生成树协议 (STP)802.1Q VLAN 标记基于控制器的管理功能射频规划和接入点部署工具包集中式接入点连接和图像管理通过射频热敏图提供实时覆盖面可视化显示用于监控的详细统计数据可视化用于射频故障诊断的远程数据包捕捉能与 Ethereal 和 Airopeek 分析器互操作多控制器配置管理位置可视化和设备跟踪系统范围的事件收集和报告控制器管理功能通过 HTTP 和 HTTPS 访问基于 Web 的用户界面方便控制器配置的 Quickstart 屏幕使用 SSH、Telnet 和控制台端口访问 CLI基于角色的访问控制,限制管理访问权通过 RADIUS、LDAP 或内部数据库提供进行身份验证的访问支持 SNMPv3 和 SNMPv2,实现控制器监控标准 MIB 和专用企业 MIB详细的消息日志和系统日志事件通知控制器电源规格功耗Aruba MMC-3200:最大 35 瓦Aruba MMC-3400:最大 45 瓦Aruba MMC-3600:最大 60 瓦电源规格(交流输入要求)Aruba MMC-3200:交流输入电压:90-264 伏左右,通用输入交流输入电流:1.5 安培交流输入频率:47-63 赫兹Aruba MMC-3400/Aruba MMC-3600:交流输入电压:90-264 伏左右,通用输入交流输入电流:2.2 安培交流输入频率:47-63 赫兹工作规格和尺寸工作温度范围:0° - 40° C储存温度范围:10° - 70° C非冷凝湿度:5 - 95%高度:1.75 英寸(44 毫米)宽度:13.8 英寸(351 毫米)深度:11.7 英寸(297 毫米)重量Aruba MMC-3200:7.1 磅/3.2 公斤(不含包装箱)Aruba MMC-3400/MMC-3600:7.4 磅/3.4 公斤(不含包装箱)标准和安全合规性FCC part 15 Class A CEIndustry Canada Class AVCCI Class A(日本)EN 55022 Class A (CISPR 22 Class A)、EN 61000-3、EN 61000-4-2、EN 61000-4-3、EN 61000-4-4、EN 61000-4-5、EN 61000-4- 6、EN 61000-4-8、EN 61000-4-11、EN 55024、AS/NZS 3548UL 60950、EN60950CAN/CSA 22.2 #60950CE mark、cTUVus、GS、CB、C-tick、Anatel、NOM、MIC、IQC1322 Crossman Avenue.Sunnyvale, CA 94089 | 电话:+1 408.227.4500 | 传真:+1 408.227.45502007 Aruba Networks, Inc. 保留所有权利。

Aruba无线控制器操作图

Aruba无线控制器操作图

WLC基础配置(初始化完成后自动填充数据默认vlan1 可手动更改更改后重启控制器)

相同界面下License查看

可添加vlan 并将接口划入vlan

图为添加好的vlan2 点击configuration下NETWORK->VLANs->Edit 点击数字即可将相应接口划入vlan 点击Port可配置具体接口

如图可配置DHCP地址池

在wireless里可配置AP 如图在相应位置填入控制器IP和AP本身的IP以及网管和掩码

最下面可以选择AP所在的组以及配置AP的名字(可获取AP的mac地址和序列号)

在本页面输入用户名密码

配置SSID信息

信道调整

查看AP状态包括用户接入数流量丢包率等

注意:途中标蓝处为AP接入终端数默认为64 根据需求修改。

ARUBA无线控制器基本配置文档

ARUBA无线控制器基本配置手册一、连接ARUBA无线控制器1、使用CONSOLE线连接到核心交换机CONSOLE口。

2、开启SecureCRT软件,登录ARUBA无线控制器二、基本参数配置1、初始化配置-设置无线控制器基本参数及访问密码2、初始化配置-保存初始化配置并重启AC3、常用基本配置-恢复出厂配置4、常用基本配置-image升级5、常用基本配置-开启TELNET连接三、AC控制器基本配置1、在浏览器输入初始化配置的IP地址,登录ARUBA无线控制器2、点击Configuration Controller键进入控制器基本配置引导3、设置无线控制器名,管理员密码和时区后,点击Next下一步4、输入ARUBA防火墙及AP接入等LICENSES后点击ADD,添加LICENSES,添加完后点击Next进入下一步5、根据客户需求,设置VLAN及IP地址,并绑定端口6、配置ARUBA无线控制器管理VLAN及默认网关7、确认上连核心交换机的物理接口,并勾选TRUNK MODE8、确认以上配置,点击Finish &Reboot Now应用并重启AC控制器四、配置普通密码认证1、点击Configuration Campus WLAN进入WLAN配置引导界面2、新建AP组及SSID名称,并点击Next下一步3、选择AP转发模式,默认选择TUNNEL模式4、设置射频卡及SSID广播方式,设定对应VLAN5、设置WLAN初始化角色,如需设为密码认证,请选择Internet6、选择shared-key模式,aes加密方式,并设置无线密码7、去除Enable Captive Portal勾选项,关闭PORTAL认证8、设置无线认证用户角色,见意使用默认设置9、完成以上所有配置,并应用所有配置五、配置外部PORTAL认证1、配置白名单netdestination hoko-white-listhost 172.16.20.5exit2、配置认证服务器及密钥aaa authentication-server radius hoko-radiushost 172.16.20.5key ipva07exit3、配置认证服务器组aaa server-group hoko-radius-servergroupauth-server hoko-radiusexit4、配置访问控制根限组ip access-list session open-httpsuser alias hoko-white-list svc-https permituser alias hoko-white-list svc-http permitexitip access-list session hoko-captive-white-listuser alias hoko-white-list any permitexitip access-list session captiveportaluser any svc-http dst-nat 8080user any svc-https dst-nat 8081user any svc-http-proxy1 dst-nat 8088user any svc-http-proxy2 dst-nat 8088user any svc-http-proxy3 dst-nat 8088exitip access-list session v6-allowallipv6 any any any permitexit5、配置PORTAL认证aaa authentication captive-portal hoko-cp-profiledefault-role guestserver-group hoko-radius-servergroupredirect-pause 1no logout-popup-windowslogin-page http://172.16.20.5/portal.do?wlanacname=portalwhite-list hoko-white-listexit6、配置PORTAL认证用户角色权限user-role hoko-guest-logoncaptive-portal hoko-cp-profileaccess-list session global-saclaccess-list session open-httpsaccess-list session hoko-captive-white-listaccess-list ssession logon-controlaccess-list session captiveportalaccess-list session v6-allowallexit7、配置AAA认证角色aaa profile hoko-cap-aaainitial-role hoko-guest-logonexit8、配置用户访问SSIDwlan ssid-profile hoko-cap-ssidessid CTFHOKOexit9、绑定该SSID对应配置文件及工作VLANwlan virtual-ap hoko-cap-vapaaa-profile hoko-cap-aaassid-profile hoko-cap-ssidvlan 64exit10、配置AP对应工作组ap-group hoko-capvirtual-ap hoko-cap vapexit六、添加AP到对应的工作组1、勾选所有要添加到对应工作组的AP2、点击PROVISION键进入AP组设定界面3、在AP GROUP中选择对应添加的AP组4、点击右下角Apply and Reboot,加入AP组并重启AP七、常见问题1、AP无法注册成功,DHCP等配置无任何问题,关闭控制器CPS功能。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

实际尺寸

高

1.75˝ (44.5 mm)

宽

17.4˝ (444 mm)

深

13˝ (330 mm)

重量 12.5 磅 (不算包装)

___________________________________________

规则

FCC part 15 Class A CE 加拿大工业部 (IC) Class A

可升级到新的加密机制 是

Wi-Fi 认证

是

___________________________________________

射频管理和控制

适合无线电资源管理 (ARM)

是

语音感知扫描 是

多ESSID接入点 最多 48 个

3 维射频站点视图

是

自动接入点校准 分布式和集中式

在失败的接入点旁进行自恢复

___________________________________________

网络和系统管理

网站用户界面 是

命令行 控制台、telnet、SSH

系统日志

是

SNMP v2c

是

Aruba 专用 MIB 是

MIB-II 是

本地 Wi-Fi 多路复用器的集中配置 12

本地 Wi-Fi 交换机的集中配置

交换机吞吐量 2Gbps

___________________________________________

容错性

VRRP 用于交换机故障切换

是

自动接入点再导引

是

冗余电源

否

冗余风扇

否

冗余管理模块 否

多个级联端口以实现冗余 是(可使用任一交换机端口)

___________________________________________

(客户端服务器和点对点)

VPN 拨号器 是

定制强制网络门户

是

外部强制网络门户

是

网络地址转换 是

ACLs 标准和扩展

___________________________________________

用户管理

每个用户或每个角色分配 防火墙策略、带宽合同、会话优先级、VLAN 分配

角色来源

根据认证、ESSID、加密、OUI

标准支持

IEEE 802.1x IEEE 802.3 10BASE-T IEEE 802.3u 100BASE-T IEEE 802.1Q IEEE 802.3af IEEE 802.11a/b/g IEEE 802.11d IEEE 802.11i(草案) ___________________________________________

10-15 米秒(交换机内)

内部子网漫游 是

移动 IP 支持 是

代理移动 IP

是

代理 DHCP

是

___________________________________________

VPN 和防火墙

并发 IPsec 通道

512

状态防火墙策略

(每用户和每端口)

64,000

VPN 终端

Ipsec、PPTP、XAUTH、xSec

Aruba 2400 移动控制器

Aruba 2400 移动控制器配有 24 个 10/100 Mbps 以太网端口和 2 个千兆以太网 (GBIC) 级联端口。 Aruba 2400 支持最多 48 个接 入点 (AP) 和多达 512 个并发用户。 2400 专为区域总部或密集办事处部署而设计,通过集成的硬件加速加密引擎可传输高达 400 Mbps 的加密吞吐量。

是

负载平衡 — 用户数目 是

负载平衡 — 基于利用情况

是

覆盖盲区和干扰检测

是

无线 RMON/分组捕捉 是

第三方分析工具插件

Ethereal,Airopeek

基于定时器的接入点接入控制

是

___________________________________________

移动性

快速漫游

2–3 米秒(交换机间)

VCCI Class A(日本) EN 55022 Class A (CISPR 22 Class A)、EN 61000-3、EN 61000-4-2、EN 61000-4-3、EN 61000-4-4、EN 61000-4-5、EN 61000-4- 6、EN 61000-4-8、 EN 61000-4-11、EN 55024、AS/N2S 3548 ___________________________________________

基于位置的接入控制

是

___________________________________________

服务质量

带宽合同

是—每个用户和每个角色

应用识别流量分类和优先级

是

802.1p 支持 是

DiffServ 控制协议支持(DSCP 标记)

是

___________________________________________

性能和容量

机架式 1U

配置 固定

10/100 端口 24

以太网供电

是

以太网串联

是

GBIC 级联端口 2

有线 L2/L3 交换机操作 是

硬件加速加密 是

RS-232串行控制台(RJ-45) 是

带外以太网管理端口

否

每台交换机最大用户数目 512

每台交换机最大接入点数目

48

加密流量 (3DES) 吞吐量 400 Mbps

电源 功率损耗 交流输入电压 输入频率:

300 W 100–127VAC,200–240VAC 47-63 Hz

环境

工作温度范围 0° C 到 40° C

储存温度范围 10° C到 70° C

湿度(无冷凝):

5 to 95%

___________________________________________

Microsoft IAS Radius Server、

Cisco ACS Radius Server、

Funk Steel Belted

Radius Server、RSA ACEserver、

Infoblox、Interlink Radius Server

LDAP/SSL 安全 LDAP 是

___________________________________________

无线 LAN 入侵

语音感知扫描 是

多频段扫描(单模,整个频段) 是

与第三方 WLAN 协同工作

是

检测并消除未经授权的接入点

是

拒绝服务攻击检测和防护 认证和解除认证洪泛 、探索请求溢出 、伪装 AP 溢出

人为攻击检测和防护

序列号、EAP 速率、

工作站断开分析

工作站和 AP 模 是

工作站黑名单 手动、认证失败、人为攻击

安全 UL 60950 CAN/CSA 22.2 #60950 ___________________________________________

质量保证 90 天部件/人工*

802.11 传送、认证和加密

802.11 通信标准

a,b/g

802.1x 是

加密类型

WEP、动态 WEP、TKIP WPA、

WPA-2、802.11i、DES、3DES、

AES-CCMP、AES-CBC、EAP、PEAP、TLS、

TTLS、LEAP、EAP-FAST、xSec-L2 AES

MAC 地址认证 是

基于 MAC 地址的用户数据库对未经授权或无效接入点分类

接入点错误配置保护

是

假冒工作站和始化矢量 是

自组网检测和防止

是

未经授权的 NIC 类型 (OUI)

是

签名分析

是

可升级至识别新的特征符和攻击 是

多用户策略

是

无线网桥检测 是

是—MS-SQL 或 MySQL

VoIP 支持

语音感知 射频 监控/扫描 是—基于会话

状态语音会话优先级

SCP、SIP、Skinny、Vocera

___________________________________________

认证服务

本地 RADIUS 是

第三方 AAA 服务器互用性

Microsoft Active Directory、

48

Wi-Fi 交换机和所有接入点的

集中图像更新 是

___________________________________________

第三方安全服务集成

防病毒服务集成和用户隔离

是—Fortinet

修复集成和用户隔离

是—Sygate

服务器负载平衡用于外部服务器/服务器组 是

___________________________________________