MSR常见应用场景配置指导(合集)

MSR配置-2

Fast-ethernet 0: 172.37.30.113/28255.255.255.2401、电脑网口连接MSR4000以太网0口,电脑IP与以太网0口IP设到一个网段,如172.37.30.114,255.255.255.240,通过ping 172.37.30.113查看电脑与MSR4000网口是否可通;Fast-ethernet 0: 172.37.30.113/28255.255.255.2401、电脑网口连接MSR4000以太网0口,电脑IP与以太网0口IP设到一个网段,如172.37.30.114,255.255.255.240,通过ping 172.37.30.113查看电脑与MSR4000网口是否可通;1、2、设备登录用户名:root,密码:public(默认)MSR4000登录:用户名root,密码wizgeadminMST200登录:用户名root,密码public2、登录设备后,首先进入用户模式:hostname>ZGE-A-4KA*031>ZGE-A-4KA*031>?显示该模式下所以命令ZGE-A-4KA*031>list 显示该模式下所以命令的详细格式,包括参数ZGE-A-4KA*031> e?enable Turn on privileged mode commandexit Exit current mode and down to previous mode ZGE-A-4KA*031> en[Tab键]ZGE-A-4KA*031> enable3、用户模式下输入enable,进入特权模式hostname# ZGE-A-4KA*031> enableZGE-A-4KA*031#4、常用调试命令查看设备配置:ZGE-A-4KA*031# show running-config查看无线接口工作状态:ZGE-A-4KA*031# show interface dot11radio 0ZGE-A-4KA*031# show interface dot11radio 1ZGE-A-4KA*031# show interface dot11radio 2ZGE-A-4KA*031# show interface dot11radio 3查看MSR4000网口工作状态:ZGE-A-4KA*031# show interface fast-ethernet 0ZGE-A-4KA*031# show interface fast-ethernet 1查看MST200网口工作状态:MST200# show interface gigabitethernet 0查看软件版本:ZGE-A-4KA*031# show version查看WDS链路状态:ZGE-A-4KA*031# show rf-management active-neighbors查看路由表:ZGE-A-4KA*031# show ip route查看硬件信息:ZGE-A-4KA*031# show hardware5、在用户特权模式下输入configure terminal,进入全局配置模式,hostname(config)#ZGE-A-4KA*031# configure terminalZGE-A-4KA*031(config)#6、全局参数配置,主机名hostname,节点标示号node-id,设备环回地址router-id,国家代码country-codeZGE-A-4KA*031(config)#hostname ZGE-A-4KA*031ZGE-A-4KA*031(config)#node-id 30ZGE-A-4KA*031(config)#router-id 172.37.252.30ZGE-A-4KA*031(config)#country-code AU7、Mesh网络标识号mesh-id配置,在全局配置模式下输入profile mesh <mesh profile名称>,进入mesh配置模式,输入mesh-id <mesh-id名称>,输入quit退出mesh配置模式,回到全局配置模式ZGE-A-4KA*031(config)#profile mesh ZGEMeshZGE-A-4KA*031(config-profile-mesh)# mesh-id ZGEMesh ZGE-A-4KA*031(config-profile-mesh)# quitZGE-A-4KA*031(config)#8、保存配置,输入write memory保存配置ZGE-A-4KA*031(config)#ZGE-A-4KA*031# write memory9、MSR4000,全局配置模式下,输入interface fast-ethernet<0-1>,进入以太网口配置模式,对以太网0口或1口进行配置。

H3C-MSR路由器配置

H3C-MSR路由器配置路由器作为网络中的重要设备之一,扮演着连接不同网络、实现数据转发的关键角色。

H3C-MSR路由器作为一款功能强大、性能稳定的产品,被广泛应用于各种规模的网络中。

为了使H3C-MSR路由器能够正常工作并满足网络需求,正确的配置是至关重要的。

本文将详细介绍H3C-MSR路由器的配置方法,帮助用户快速上手。

一、基本配置1. 连接路由器首先,使用网线将H3C-MSR路由器的Console接口与计算机的串口相连。

然后,使用串口终端工具,如SecureCRT等,通过串口连接到路由器。

打开终端工具后,选择正确的串口号和波特率,确保与路由器连接成功。

2. 登录路由器成功连接到路由器后,输入登录用户名和密码,即可登录路由器的命令行界面。

默认的用户名为admin,密码为空。

为了提高安全性,建议用户在首次登录后立即修改密码。

3. 设定主机名在路由器命令行界面下,通过以下命令来为路由器设定一个主机名:configure terminalhostname <主机名>exit二、接口配置1. 配置接口IP地址为了使路由器能够与其他设备进行通信,需要为其配置IP地址。

假设要为接口GigabitEthernet 0/0/1配置IP地址为192.168.1.1,子网掩码为255.255.255.0,可以在命令行界面下执行以下命令:interface GigabitEthernet 0/0/1ip address 192.168.1.1 255.255.255.02. 配置接口描述接口描述功能可以使管理员更好地管理和识别各个接口。

为了对接口GigabitEthernet 0/0/1进行描述,可以使用以下命令:interface GigabitEthernet 0/0/1description <描述信息>3. 配置接口速率和双工模式根据网络需求和接口连接设备的性能要求,可以配置接口的速率和双工模式。

最新H3C-MSR800路由器配置说明

最新H3C-MSR800路由器配置说明最新 H3CMSR800 路由器配置说明在当今数字化的时代,网络已经成为了企业和个人生活中不可或缺的一部分。

而路由器作为网络的核心设备之一,其配置的合理性和准确性直接影响着网络的性能和稳定性。

H3CMSR800 路由器是一款功能强大、性能稳定的网络设备,下面将为您详细介绍其最新的配置方法。

一、准备工作在开始配置H3CMSR800 路由器之前,我们需要做好以下准备工作:1、了解网络需求:明确您的网络规模、用户数量、应用类型等,以便为路由器进行合理的配置。

2、连接设备:将路由器的电源、网线等连接好,确保设备正常通电和联网。

3、访问路由器管理界面:通过电脑浏览器输入路由器的默认管理地址(通常为 19216811 或 19216801),输入用户名和密码(默认用户名和密码通常可以在路由器的说明书中找到)登录到管理界面。

二、基本配置1、系统时间设置进入路由器的管理界面后,首先需要设置正确的系统时间。

这对于日志记录、证书有效期等功能非常重要。

在系统设置中找到时间设置选项,选择手动设置或通过网络同步时间。

2、管理员账号设置为了保证路由器的安全,建议更改默认的管理员用户名和密码。

在用户管理中创建新的管理员账号,并设置强密码(包含字母、数字和特殊字符)。

3、接口配置H3CMSR800 路由器通常具有多个接口,包括 WAN 口和 LAN 口。

根据您的网络拓扑结构,为每个接口配置相应的 IP 地址、子网掩码和网关。

对于 WAN 口,如果您使用的是动态 IP 地址(如通过 DHCP 获取),则选择相应的获取方式;如果是静态 IP 地址,则手动输入 IP 地址、子网掩码、网关和 DNS 服务器地址。

对于 LAN 口,通常设置为私有网段的 IP 地址,如 19216811/24 或10001/24 等。

4、 VLAN 配置如果您的网络需要划分 VLAN 以实现不同部门或业务的隔离,可以在路由器中进行 VLAN 配置。

MSR路由器策略路由配置2(不同网段走不同的WAN口)

MSR路由器策略路由配置2(不同网段走不同的WAN口)1. 组网需求MSR路由器双WAN口上网,一个接口采用静态地址,一个接口采用PPPoE拨号上网。

两个接口的带宽相近。

内网有两个网段,网关都设置在MSR路由器上,需要实现192.168.1.0/24网段上网走拨号上网的接口,192.168.2.0/24网段上网走固定地址上网的接口,且当其中任何一条链路中断后,原来该链路上的流量能切换到另一条运营商链路上。

2. 配置步骤配置思路:配置两条默认路由,下一跳分别指向两个运营商的网关,其中指向运营商2的默认路由的优先级调整为80。

配置策略路由把源地址为192.168.2.0/24网段访问互联网的流量引向运营商2。

当运营商1链路中断时,高优先级默认路由(拨号上网)失效,低优先级默认路由(固定地址上网)生效,192.168.1.0网段切换到运营商2上网。

当运营商2链路中断时,策略路由下一跳不可达,192.168.2.0网段通过默认路由切换到运营商1上网。

1) 配置默认路由<H3C>system-view[H3C]ip route-static 0.0.0.0 0 Dialer 5 //配置通过PPPoE拨号上网的默认路由,优先级为默认值60[H3C]ip route-static 0.0.0.0 0 1.1.1.254 preference 80 //配置通过固定地址上网的默认路由(本案例假设网关地址为1.1.1.254,请根据实际情况配置),优先级设置为80,优先级较低(数值越大优先级越低),默认情况下不生效2) 定义访问控制列表,用来匹配内网数据报文[H3C]acl number 3000 //MSR V7路由器命令为acl advanced 3000,下同[H3C-acl-adv-3000]rule permit ip source192.168.2.0 0.0.0.255 //匹配IP地址为192.168.2.0/24的网段的终端[H3C-acl-adv-3000]quit[H3C]acl number 3001[H3C-acl-adv-3001]rule permit ip source 192.168.2.0 0.0.0.255 destination 192.168.1.0 0.0.0.255 //为了不让192.168.2.0/24网段访问192.168.1.0/24网段的流量匹配上策略路由,需要单独定义ACL匹配该流量。

H3C MSR 系列路由器 配置指导13-WLAN配置指导

杭州华三通信技术有限公司 资料版本:20121214-C-1.12 产品版本:MSR-CMW520-R2311

Copyright © 2006-2012 杭州华三通信技术有限公司及其许可者版权所有,保留一切权利。

#

由“#”号开始的行表示为注释行。

2. 各类标志 本书还采用各种醒目标志来表示在操作过程中应该特别注意的地方,这些标志的意义如下:

该标志后的注释需给予格外关注,不当的操作可能会对人身造成伤害。

提醒操作中应注意的事项,不当的操作可能会导致数据丢失或者设备损坏。

为确保设备配置成功或者正常工作而需要特别关注的操作或信息。 对操作内容的描述进行必要的补充和说明。 配置、操作、或使用设备的技巧、小窍门。

{ x | y | ... }

表示从多个选项中仅选取一个。

[ x | y | ... ]

表示从多个选项中选取一个或者不选。

{ x | y | ... } *

表示从多个选项中至少选取一个。

[ x | y | ... ] *

表示从多个选项中选取一个、多个或者不选。

&<1-n>

表示符号&前面的参数可以重复输入1~n次。

3. 图标约定 本书使用的图标及其含义如下:

该图标及其相关描述文字代表一般网络设备,如路由器、交换机、防火墙等。 该图标及其相关描述文字代表一般意义下的路由器,以及其他运行了路由协议的设备。

该图标及其相关描述文字代表二、三层以太网交换机,以及运行了二层协议的设备。

4. 端口编号示例约定 本手册中出现的端口编号仅作示例,并不代表设备上实际具有此编号的端口,实际使用中请以设备 上存在的端口编号为准。

H3C MSR系列路由器典型配置举例(V7)-6W100-整本手册

1 典型配置举例导读H3C MSR系列路由器典型配置举例(V7)共包括63个文档,介绍了基于Comware V7软件版本的MSR系列路由器软件特性的典型配置举例,包含组网需求、配置步骤、验证配置和配置文件等内容。

1.1 适用款型本手册所描述的内容适用于MSR系列路由器中的如下款型:款型MSR 5600 MSR 56-60 MSR 56-80MSR 3600 MSR 36-10 MSR 36-20 MSR 36-40 MSR 36-60 MSR3600-28 MSR3600-51MSR 2600 MSR 26-301.2 内容简介典型配置举例中特性的支持情况与MSR系列路由器的款型有关,关于特性支持情况的详细介绍,请参见《H3C MSR 系列路由器配置指导(V7)》和《H3C MSR 系列路由器命令参考(V7)》。

手册包含的文档列表如下:编号名称1H3C MSR系列路由器作为TFTP client升级版本的典型配置举例(V7)2H3C MSR系列路由器作为FTP client升级版本的典型配置举例(V7)3H3C MSR系列路由器作为FTP server升级版本的典型配置举例(V7)4H3C MSR系列路由器采用Boot ROM TFTP方式升级方法的典型配置举例(V7)5H3C MSR系列路由器内网用户通过NAT地址访问地址重叠的外网典型配置举例(V7)6H3C MSR系列路由器内网用户通过NAT地址访问内网服务器典型配置举例(V7)7H3C MSR系列路由器内部服务器负载分担典型配置举例(V7)8H3C MSR系列路由器NAT DNS mapping典型配置举例(V7)9H3C MSR系列路由器定时执行任务典型配置举例(V7)10H3C MSR系列路由器RBAC典型配置举例(V7)11H3C MSR系列路由器以太网链路聚合典型配置举例(V7)12H3C MSR系列路由器端口隔离典型配置举例(V7)13H3C MSR系列路由器VLAN典型配置举例(V7)14H3C MSR系列路由器QinQ典型配置举例(V7)15H3C MSR系列路由器PPP典型配置案例(V7)16H3C MSR系列路由器建立LAC-Auto-Initiated模式L2TP隧道典型配置举例(V7) 17H3C MSR系列路由器建立Client-Initiated模式L2TP隧道的典型配置举例(V7) 18H3C MSR系列路由器L2TP多实例典型配置举例(V7)19H3C MSR系列路由器L2TP多域接入典型配置举例(V7)20H3C MSR系列路由器L2TP over IPsec典型配置举例(V7)21H3C MSR系列路由器AAA典型配置举例(V7)22H3C MSR系列路由器802.1X本地认证典型配置举例(V7)23H3C MSR系列路由器802.1X结合Radius服务器典型配置举例(V7)24H3C MSR系列路由器IPsec典型配置举例(V7)25H3C MSR系列路由器Portal典型配置举例(V7)26H3C MSR系列路由器SSH典型配置举例(V7)27H3C MSR系列路由器OSPF典型配置举例(V7)28H3C MSR系列路由器IS-IS典型配置举例(V7)29H3C MSR系列路由器OSPFv3典型配置举例(V7)30H3C MSR系列路由器IPv6 IS-IS典型配置举例(V7)31H3C MSR系列路由器BGP基础典型配置举例(V7)32H3C MSR系列路由器路由策略典型配置举例(V7)33H3C MSR系列路由器策略路由典型配置举例(V7)34H3C MSR系列路由器Tcl脚本典型配置举例(V7)35H3C MSR系列路由器GRE和OSPF结合使用典型配置举例(V7)36H3C MSR系列路由器IPv6 over IPv4 GRE隧道典型配置举例(V7)37H3C MSR系列路由器ISATAP和6to4相结合使用的典型配置举例(V7)38H3C MSR系列路由器IPv6手动隧道+OSPFv3功能的典型配置举例(V7)39H3C MSR系列路由器授权ARP功能典型配置举例(V7)40H3C MSR系列路由器ARP防攻击特性典型配置举例(V7)41H3C MSR系列路由器ACL典型配置举例(V7)42H3C MSR系列路由器流量监管典型配置举例(V7)43H3C MSR系列路由器流量整形典型配置举例(V7)44H3C MSR系列路由器基于控制平面应用QoS策略典型配置举例(V7)45H3C MSR系列路由器IGMP Snooping典型配置举例(V7)46H3C MSR系列路由器IGMP典型配置举例(V7)47H3C MSR系列路由器组播VPN配置举例(V7)48H3C MSR系列路由器MPLS基础典型配置举例(V7)49H3C MSR系列路由器MPLS L3VPN典型配置举例(V7)50H3C MSR系列路由器HoVPN典型配置举例(V7)51H3C MSR系列路由器MPLS TE典型配置举例(V7)52H3C MSR系列路由器MPLS OAM典型配置举例(V7)53H3C MSR系列路由器作为重定向服务器反向Telnet的典型配置举例(V7)54H3C MSR系列路由器BFD典型配置举例(V7)55H3C MSR系列路由器VRRP典型配置举例(V7)56H3C MSR系列路由器SNMP典型配置举例(V7)57H3C MSR系列路由器Sampler结合IPv4 NetStream使用典型配置举例(V7)58H3C MSR系列路由器NQA典型配置举例(V7)59H3C MSR系列路由器EAA监控策略典型配置举例(V7)60H3C MSR系列路由器NTP典型配置举例(V7)61H3C MSR系列路由器RMON统计功能典型配置举例(V7)62H3C MSR系列路由器终端为流接入方式且应用为流连接方式典型配置举例(V7) 63H3C MSR系列路由器终端为TCP接入且应用为TCP连接方式典型配置举例(V7)H3C MSR系列路由器作为TFTP client升级版本的典型配置举例(V7)Copyright © 2014 杭州华三通信技术有限公司版权所有,保留一切权利。

MSR路由器的命令

MSR路由器的命令在网络世界中,路由器被广泛应用于连接和转发数据包。

而MSR路由器作为一种高性能、可靠的路由器设备,在网络通信中扮演着至关重要的角色。

本文将从MSR路由器的命令角度,探讨其功能和应用。

一、MSR路由器简介MSR路由器是一种基于模块化的路由器设备,由华为公司生产和销售。

它采用了先进的硬件和软件技术,拥有强大的处理能力和可靠的性能。

MSR路由器适用于各种规模的网络环境,包括企业、机构和运营商网络等。

二、MSR路由器的命令分类1. 基础命令基础命令是MSR路由器中最常用的命令之一,它包括了路由配置、接口管理、IP地址配置等内容。

例如,我们可以通过以下命令配置路由器的IP地址:```[Router] interface GigabitEthernet 0/0/1[Router-GigabitEthernet0/0/1] ip address 192.168.1.1 255.255.255.0[Router-GigabitEthernet0/0/1] quit```通过以上命令,我们成功配置了GigabitEthernet 0/0/1 接口的IP地址为 192.168.1.1,子网掩码为 255.255.255.0。

2. 路由命令路由命令是MSR路由器的核心命令之一,它允许我们配置路由器之间的数据包转发。

使用路由命令,我们可以建立静态路由、动态路由等多种路由方式。

例如,我们可以通过以下命令配置一个静态路由:```[Router] ip route-static 0.0.0.0 0.0.0.0 192.168.0.1```通过以上命令,我们将默认路由指向了下一跳地址为 192.168.0.1。

3. 安全命令安全命令是保障网络安全的重要命令,它允许我们进行访问控制、防火墙设置等操作。

例如,我们可以通过以下命令配置一个简单的访问控制列表(ACL):```[Router] acl 2000[Router-acl-basic-2000] rule permit source 192.168.1.0 0.0.0.255[Router-acl-basic-2000] quit[Router] interface GigabitEthernet 0/0/1[Router-GigabitEthernet0/0/1] packet-filter 2000 inbound```通过以上命令,我们创建了一个ACL 2000,允许来自 192.168.1.0 网段的数据包通过 GigabitEthernet 0/0/1 接口。

H3C MSR系列路由器配置快速指导(20080818)

30-11 √[2] √[2] × ×

√[1] × √[1] × √[1] × √[2] √[2] √[1] √ √[1] √ √ √ √ √[1] × √

30-16 √[2][4] √[2][4] √[2][4] √ √ √[1][3] √ √[1][3] √ √[1][3] √[2][4] √[2][4] √ √ √ √ √ √ √ √ √[1][3] √

MSR软件配置注意事项

MSR20-1x所有款型已包含MSR20-STANDARD操作系统软件(标准版本),无需单独配置; MSR20行业款型已经包含MSR20-STANDARD操作系统软件(标准版本),无需单独配置; MSR20分销款型已经包含MSR20-BASIC操作系统软件(基础版本),无需单独配置;

另一侧出8个RJ45座;

3、MSR30-11模块支持情况详见下表:

4、主机自带标准版软件,无需另配软件; 注:MSR30-11无POE、DC机型,不支持外置RPS冗余电源;

MSR 30系 列

SIC 模块 配置 详解

接口模块类型 SIC-1GEC SIC-4FSW DSIC-9FSW SIC-1VE1 SIC-1BS SIC-2BS SIC-1BU SIC-2BU SIC-1BSV SIC-2BSV SIC-1FEF SIC-1FEA SIC-1SAE SIC-1E1-F SIC-EPRI SIC-1FXS SIC-2FXS SIC-1FXO SIC-2FXO SIC-1AM SIC-2AM SIC-8AS

•RT-MIM-16FSW-H3、RT-MIM16ASE-H3、RT-MIM-1VE1-H3、RTMIM-2VE1-H3、RT-MIM-12AM-H3接 口卡是双高规格,MSR 30-20/40/60支 持满配1/3/5块。 •RT-DMIM-24/48FSW-H3接口卡是双 宽规格,MSR 30-20不支持,MSR 3040支持配1块,MSR 30-60支持满配2块。 •其他MIM模块在MSR 30上配置时没有尺 寸上的限制,只要不超过规格列表中支持 的满配数量即可。

H3C MSR路由器

H3C MSR路由器H3C MSR路由器配置指南1:简介1.1 概述1.2 适用范围1.3 功能特点2:系统配置2.1 系统设置2.1.1 设备基本信息配置2.1.2 系统时间配置2.1.3 系统安全配置2.2 路由器接口配置2.2.1 接口启用与禁用2.2.2 IP地址配置2.2.3 VLAN配置2.3 高可用性配置2.3.1 系统冗余配置2.3.2 VRRP配置2.3.3 BFD配置3:路由配置3.1 静态路由配置3.2 动态路由配置3.2.1 OSPF配置3.2.2 BGP配置3.3 路由策略配置3.3.1 路由策略的基本概念3.3.2 路由策略示例4:安全配置4.1 访问控制列表(ACL)配置4.2 防火墙配置4.2.1 包过滤防火墙配置4.2.2 应用层网关(ALG)配置 4.2.3 安全策略配置4.3 用户认证配置4.3.1 本地用户认证4.3.2 远程服务器认证5: QoS配置5.1 QoS基础知识5.2 QoS策略配置5.2.1 可配置的QoS策略 5.2.2 QoS策略示例6:网络管理配置6.1 网络管理协议配置6.1.1 SNMP配置6.1.2 Telnet和SSH配置 6.2 系统日志配置6.2.1 日志级别配置6.2.2 日志服务器配置6.3 网络服务配置6.3.1 DHCP配置6.3.2 NAT配置7:附件本文档附带以下附件:- 示例配置文件- 路由器配置示意图8:法律名词及注释- ACL: 访问控制列表,用于限制网络访问- OSPF: 开放最短路径优先,一种动态路由协议- BGP: 边界网关协议,一种自治系统间的路由协议- QoS: 服务质量,用于优化网络流量分配和控制- SNMP: 简单网络管理协议,用于网络设备监控和管理- Telnet: 一种用于远程登录的网络协议- SSH: 安全外壳协议,用于加密远程登录- DHCP: 动态主机配置协议,用于自动分配IP地址- NAT: 网络地址转换,用于将私有IP地址转换为公有IP 地址。

MSR常见应用场景配置指导

MSR常见应用场景配置指导适用产品:H3C MSR20、MSR30、MSR50 各系列的所有产品适应版本:2008.8.15日之后正式公布的版本。

绝大部分配置也适用之前公布的版本。

使用方法:按照实际应用场景,在本文配置指导基础上,做定制化修改后使用。

实际组网中可能存在专门要求,建议由专业人员或在专业人员指导下操作。

本文以MSR2010 产品,2008.8.15日ESS 1710软件版本为案例(17 10以后的版本同样支持)。

H3C Comware Platform SoftwareComware Software, Version 5.20, ESS 1710Comware Platform Software Version COMW AREV500R002B58D001S P01H3C MSR2010 Software Version V300R003B01D004SP01Copyright (c) 2004-2008 Hangzhou H3C Tech. Co., Ltd. All rights re served.Compiled Aug 15 2008 13:57:11, RELEASE SOFTWARE1.1内部服务器访咨询目前大部分企业会在内部网络搭建各种应用服务器,如:WWW、数据库和邮件服务器等,通过在网关设备上启用NAT内部服务器映射功能,能够使外网用户访咨询企业内部的服务器。

然而这种配置下常常会碰到一个咨询题,外网PC能够正常地访咨询内部服务器,然而内部PC却无法通过域名或者公网地址访咨询内部服务器,这是由于网关设备没有启用NAT内部地址转换功能导致的。

典型组网如下:配置需求如下:1、MSR采纳单条以太网线路接入Internet;2、内部存在WWW和SMTP服务器,要求外部PC能够通过访咨询域名访咨询内部服务器;3、内部能够通过域名或者公网地址访咨询内部服务器;典型配置如下:<H3C>dis cur#version 5.20, ESS 1711#sysname H3C#ipsec cpu-backup enable#nat aging-time tcp 300nat aging-time udp 180nat aging-time pptp 300nat aging-time ftp-ctrl 300#domain default enable system##qos carl 1 source-ip-address range 192.168.1.1 to 192.168.1.254 per -addressqos carl 2 destination-ip-address range 192.168.1.1 to 192.168.1.254 per-address#acl number 3001 name W ANDefendrule 0 deny udp destination-port eq tftprule 1 deny tcp destination-port eq 4444rule 2 deny tcp destination-port eq 135rule 3 deny udp destination-port eq 135rule 4 deny udp destination-port eq netbios-nsrule 5 deny udp destination-port eq netbios-dgmrule 6 deny tcp destination-port eq 139rule 7 deny udp destination-port eq netbios-ssnrule 8 deny tcp destination-port eq 445rule 9 deny udp destination-port eq 445rule 10 deny udp destination-port eq 593rule 11 deny tcp destination-port eq 593rule 12 deny tcp destination-port eq 5554rule 13 deny tcp destination-port eq 9995rule 14 deny tcp destination-port eq 9996 rule 15 deny udp destination-port eq 1434 rule 16 deny tcp destination-port eq 1068 rule 17 deny tcp destination-port eq 5800 rule 18 deny tcp destination-port eq 5900 rule 19 deny tcp destination-port eq 10080 rule 22 deny tcp destination-port eq 3208 rule 23 deny tcp destination-port eq 1871 rule 24 deny tcp destination-port eq 4510 rule 25 deny udp destination-port eq 4334 rule 26 deny tcp destination-port eq 4331 rule 27 deny tcp destination-port eq 4557 rule 28 deny udp destination-port eq 4444 rule 29 deny udp destination-port eq 1314 rule 30 deny tcp destination-port eq 6969 rule 31 deny tcp destination-port eq 137 rule 32 deny tcp destination-port eq 389 rule 33 deny tcp destination-port eq 138 rule 34 deny udp destination-port eq 136 rule 35 deny tcp destination-port eq 1025 rule 36 deny tcp destination-port eq 6129 rule 37 deny tcp destination-port eq 1029 rule 38 deny tcp destination-port eq 20168 rule 39 deny tcp destination-port eq 4899 rule 40 deny tcp destination-port eq 45576 rule 41 deny tcp destination-port eq 1433 rule 42 deny tcp destination-port eq 1434 rule 43 deny udp destination-port eq 1433 rule 200 permit icmp icmp-type echorule 201 permit icmp icmp-type echo-replyrule 202 permit icmp icmp-type ttl-exceededrule 210 deny icmprule 300 permit udp source-port eq dnsrule 1000 permit ip destination 192.168.1.0 0.0.0.255 rule 2000 deny ipacl number 3003 name LANDefendrule 0 deny udp destination-port eq tftprule 1 deny tcp destination-port eq 4444rule 2 deny tcp destination-port eq 135rule 3 deny udp destination-port eq 135rule 4 deny udp destination-port eq netbios-nsrule 5 deny udp destination-port eq netbios-dgmrule 6 deny tcp destination-port eq 139rule 7 deny udp destination-port eq netbios-ssnrule 8 deny tcp destination-port eq 445rule 9 deny udp destination-port eq 445rule 10 deny udp destination-port eq 593rule 11 deny tcp destination-port eq 593rule 12 deny tcp destination-port eq 5554rule 13 deny tcp destination-port eq 9995rule 14 deny tcp destination-port eq 9996rule 15 deny udp destination-port eq 1434rule 16 deny tcp destination-port eq 1068rule 17 deny tcp destination-port eq 5800rule 18 deny tcp destination-port eq 5900rule 19 deny tcp destination-port eq 10080rule 22 deny tcp destination-port eq 3208rule 23 deny tcp destination-port eq 1871rule 24 deny tcp destination-port eq 4510rule 25 deny udp destination-port eq 4334rule 26 deny tcp destination-port eq 4331rule 27 deny tcp destination-port eq 4557rule 28 deny udp destination-port eq 4444rule 29 deny udp destination-port eq 1314rule 30 deny tcp destination-port eq 6969rule 31 deny tcp destination-port eq 137rule 32 deny tcp destination-port eq 389rule 33 deny tcp destination-port eq 138rule 34 deny udp destination-port eq 136rule 35 deny tcp destination-port eq 1025rule 36 deny tcp destination-port eq 6129rule 37 deny tcp destination-port eq 1029rule 38 deny tcp destination-port eq 20168rule 39 deny tcp destination-port eq 4899rule 40 deny tcp destination-port eq 45576rule 41 deny tcp destination-port eq 1433rule 42 deny tcp destination-port eq 1434rule 43 deny udp destination-port eq 1433rule 200 permit icmp icmp-type echorule 201 permit icmp icmp-type echo-replyrule 202 permit icmp icmp-type ttl-exceededrule 210 deny icmprule 1000 permit ip source 192.168.1.0 0.0.0.255 rule 1001 permit udp destination-port eq bootps rule 2000 deny ipacl number 3200rule 0 permit ip source 192.168.1.0 0.0.0.255 destination 192.168.1.0 0.0.0.255rule 1000 deny ip#vlan 1#domain systemaccess-limit disablestate activeidle-cut disableself-service-url disable#user-group system#local-user adminpassword cipher .]@USE=B,53Q=^Q`MAF4<1!!authorization-attribute level 3#interface Aux0async mode flowlink-protocol ppp#interface Ethernet0/0port link-mode routefirewall packet-filter 3001 inboundnat outboundnat server protocol tcp global 142.1.1.1 www inside 192.168.1.1 w wwnat server protocol tcp global 142.1.1.1 smtp inside 192.168.1.2 sm tpip address 142.1.1.2 255.255.255.0#interface NULL0#interface Vlan-interface1ip address 192.168.1.1 255.255.255.0qos car inbound carl 1 cir 512 cbs 32000 ebs 0 green pass red di scardqos car outbound carl 2 cir 1024 cbs 64000 ebs 0 green pass red discardnat outbound 3200firewall packet-filter 3003 inbound#interface Ethernet0/1port link-mode bridge#interface Ethernet0/2port link-mode bridge#interface Ethernet0/3port link-mode bridge#interface Ethernet0/4port link-mode bridge#ip route-static 0.0.0.0 0.0.0.0 142.1.1.1ip route-static 10.0.0.0 255.0.0.0 NULL0ip route-static 169.254.0.0 255.255.0.0 NULL0ip route-static 172.16.0.0 255.240.0.0 NULL0ip route-static 192.168.0.0 255.255.0.0 NULL0ip route-static 198.18.0.0 255.254.0.0 NULL0#arp anti-attack valid-check enablearp anti-attack source-mac filterarp anti-attack source-mac threshold 20arp static 192.168.1.3 0088-0088-0088 1 Ethernet0/4 arp static 192.168.1.4 0088-0088-0089 1 Ethernet0/4 arp static 192.168.1.5 0088-0088-008a 1 Ethernet0/4 arp static 192.168.1.6 0088-0088-008b 1 Ethernet0/4 arp static 192.168.1.7 0088-0088-008c 1 Ethernet0/4 #load xml-configuration#user-interface aux 0user-interface vty 0 4authentication-mode scheme#。

H3C MSR系列路由器policy-route典型配置案例

port link-mode route

//将策略路由应用到接口上

ip policy-based-route 2to0

#

//连接RTC的接口

interface GigabitEthernet5/0

port link-mode route

#

//连接的接口

port link-mode route

#

//OSPF的配置

import-route direct

#

四、配置关键点:

1)在使用策略路由重定向时,如果出接口是广播类型的,如以太网接口,那么必须apply ip-address next-hop方式,

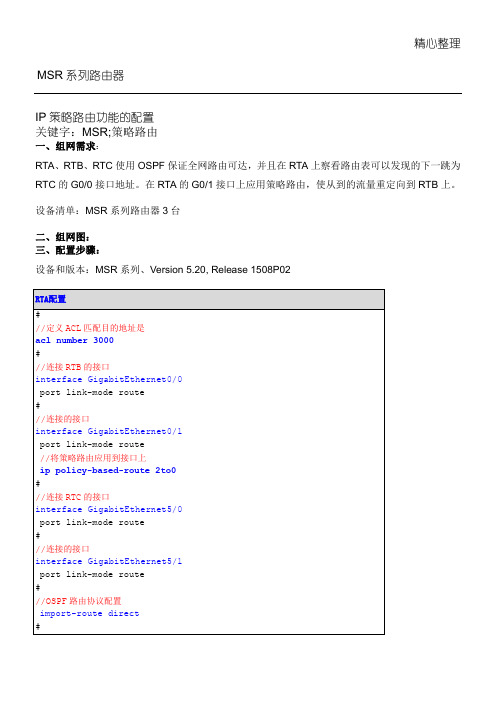

MSR系列路由器

IP策略路由功能的配置

关键字:MSR;策略路由

一、组网需求:

RTA、RTB、RTC使用OSPF保证全网路由可达,并且在RTA上察看路由表可以发现的下一跳为RTC的G0/0接口地址。在RTA的G0/1接口上应用策略路由,使从到的流量重定向到RTB上。

设备清单:MSR系列路由器3台

二、组网图:

//修改下一跳地址为RTB的G0/0接口地址

#

RTB配置

#

//连接RTA的接口

interface GigabitEthernet0/0

port link-mode route

#

//连接RTC的接口

interface GigabitEthernet0/1

port link-mode route

#

//OSPF配置

三、配置步骤:

设备和版本:MSR系列、Version 5.20, Release 1508P02

HCMSR系列路由器IPsec典型配置举例V

7 相关资料1 简介本文档介绍IPsec的典型配置举例..2 配置前提本文档适用于使用Comware V7软件版本的MSR系列路由器;如果使用过程中与产品实际情况有差异;请参考相关产品手册;或以设备实际情况为准..本文档中的配置均是在实验室环境下进行的配置和验证;配置前设备的所有参数均采用出厂时的缺省配置..如果您已经对设备进行了配置;为了保证配置效果;请确认现有配置和以下举例中的配置不冲突..本文档假设您已了解IPsec特性..3 使用iNode客户端基于证书认证的L2TP over IPsec功能配置举例3.1 组网需求如图1所示;PPP用户Host与Device建立L2TP隧道;Windows server 2003作为CA服务器;要求:通过L2TP隧道访问Corporate network..用IPsec对L2TP隧道进行数据加密..采用RSA证书认证方式建立IPsec隧道..图1 基于证书认证的L2TP over IPsec配置组网图3.2 配置思路由于使用证书认证方式建立IPsec隧道;所以需要在ike profile中配置local-identity 为dn;指定从本端证书中的主题字段取得本端身份..3.3 使用版本本举例是在R0106版本上进行配置和验证的..3.4 配置步骤3.4.1 Device的配置1 配置各接口IP地址# 配置接口GigabitEthernet2/0/1的IP地址..<Device> system-viewDevice interface gigabitethernet 2/0/1Device-GigabitEthernet2/0/1 quit# 配置接口GigabitEthernet2/0/2的IP地址..Device interface gigabitethernet 2/0/2Device-GigabitEthernet2/0/2 quit# 配置接口GigabitEthernet2/0/3的IP地址..Device interface gigabitethernet 2/0/3Device-GigabitEthernet2/0/3 quit2 配置L2TP# 创建本地PPP用户l2tpuser;设置密码为hello..Device local-user l2tpuser class networkDevice-luser-network-l2tpuser password simple helloDevice-luser-network-l2tpuser service-type pppDevice-luser-network-l2tpuser quit# 配置ISP域system对PPP用户采用本地验证..Device domain systemDevice-isp-system authentication ppp localDevice-isp-system quit# 启用L2TP服务..Device l2tp enable# 创建接口Virtual-Template0;配置接口的IP地址为..Device interface virtual-template 0# 配置PPP认证方式为PAP..Device-Virtual-Template0 ppp authentication-mode pap# 配置为PPP用户分配的IP地址为..Device-Virtual-Template0 quit# 创建LNS模式的L2TP组1..Device l2tp-group 1 mode lns# 配置LNS侧本端名称为lns..Device-l2tp1 tunnel name lns# 关闭L2TP隧道验证功能..Device-l2tp1 undo tunnel authentication# 指定接收呼叫的虚拟模板接口为VT0..Device-l2tp1 allow l2tp virtual-template 0Device-l2tp1 quit3 配置PKI证书# 配置PKI实体security..Device pki entity securityDevice-pki-entity-security common-name deviceDevice-pki-entity-security quit# 新建PKI域..Device pki domain headgateDevice-pki-domain-headgate ca identifier LYQDevice-pki-domain-headgate certificate request from raDevice-pki-domain-headgate certificate request entity securityDevice-pki-domain-headgate undo crl check enableDevice-pki-domain-headgate public-key rsa general name abc length 1024Device-pki-domain-headgate quit# 生成RSA算法的本地密钥对..Device public-key local create rsa name abcThe range of public key modulus is 512 ~ 2048.If the key modulus is greater than 512;it will take a few minutes. Press CTRL+C to abort.Input the modulus length default = 1024:Generating Keys.............................++++++.++++++Create the key pair successfully.# 获取CA证书并下载至本地..Device pki retrieve-certificate domain headgate caThe trusted CA's finger print is:MD5 fingerprint:8649 7A4B EAD5 42CF 5031 4C99 BFS3 2A99SHA1 fingerprint:61A9 6034 181E 6502 12FA 5A5F BA12 0EA0 5187 031CIs the finger print correct Y/N:yRetrieved the certificates successfully.# 手工申请本地证书..Device pki request-certificate domain headgateStart to request general certificate ...Certificate requested successfully.4 配置IPsec隧道# 创建IKE安全提议..Device ike proposal 1Device-ike-proposal-1 authentication-method rsa-signatureDevice-ike-proposal-1 encryption-algorithm 3des-cbcDevice-ike-proposal-1 dh group2Device-ike-proposal-1 quit# 配置IPsec安全提议..Device ipsec transform-set tran1Device-ipsec-transform-set-tran1 esp authentication-algorithm sha1Device-ipsec-transform-set-tran1 esp encryption-algorithm 3desDevice-ipsec-transform-set-tran1 quit# 配置IKE profile..Device ike profile profile1Device-ike-profile-profile1 local-identity dnDevice-ike-profile-profile1 certificate domain headgateDevice-ike-profile-profile1 proposal 1Device-ike-profile-profile1 match remote certificate deviceDevice-ike-profile-profile1 quit# 在采用数字签名认证时;指定总从本端证书中的主题字段取得本端身份.. Deviceike signature-identity from-certificate# 创建一条IPsec安全策略模板;名称为template1;序列号为1..Device ipsec policy-template template1 1Device-ipsec-policy-template-template1-1 transform-set tran1Device-ipsec-policy-template-template1-1 ike-profile profile1Device-ipsec-policy-template-template1-1 quit# 引用IPsec安全策略模板创建一条IPsec安全策略;名称为policy1;顺序号为1.. Device ipsec policy policy1 1 isakmp template template1# 在接口上应用IPsec安全策略..Device interface gigabitethernet 2/0/2Device-GigabitEthernet2/0/2 ipsec apply policy policy1Device-GigabitEthernet2/0/2 quit3.4.2 Host的配置1 从证书服务器上申请客户端证书# 登录到证书服务器:;点击“申请一个证书”..图1 进入申请证书页面# 点击“高级证书申请”..图2 高级证书申请# 选择第一项:创建并向此CA提交一个申请..图3 创建并向CA提交一个申请# 填写相关信息..需要的证书类型;选择“客户端身份验证证书”;密钥选项的配置;勾选“标记密钥为可导出”前的复选框..# 点击<提交>;弹出一提示框:在对话框中选择“是”..# 点击安装此证书..图4 安装证书2 iNode客户端的配置使用iNode版本为:iNode PC 5.2E0409# 打开L2TP VPN连接;并单击“属性…Y”..图5 打开L2TP连接# 输入LNS服务器的地址;并启用IPsec安全协议;验证证方法选择证书认证..图6 基本配置# 单击<高级C>按钮;进入“L2TP设置”页签;设置L2TP参数如下图所示..图7 L2TP设置# 单击“IPsec设置”页签;配置IPsec参数..图8 IPsec参数设置# 单击“IKE设置”页签;配置IKE参数..图9 IKE参数设置# 单击“路由设置”页签;添加访问Corporate network的路由..图10 路由设置# 完成上述配置后;单击<确定>按钮;回到L2TP连接页面..3.5 验证配置# 在L2TP连接对话框中;输入用户名“l2tpuser”和密码“hello”;单击<连接>按钮..图11 连接L2TP# 在弹出的对话框中选择申请好的证书;单击<确定>按钮..图12 证书选择# 通过下图可以看到L2TP连接成功..图13 连接成功图14 连接成功# 在Device上使用display ike sa命令;可以看到IPsec隧道第一阶段的SA正常建立..<Device> display ike saConnection-ID Remote Flag DOI------------------------------------------------------------------Flags:RD--READY RL--REPLACED FD-FADING# 在Device上使用display ipsec sa命令可以看到IPsec SA的建立情况..<Device> display ipsec sa-------------------------------Interface: GigabitEthernet2/0/2------------------------------------------------------------IPsec policy: policy1Sequence number: 1Mode: template-----------------------------Tunnel id: 0Encapsulation mode: tunnelPerfect forward secrecy:Path MTU: 1443Tunnel:Flow:Inbound ESP SAsTransform set: ESP-ENCRYPT-3DES-CBC ESP-AUTH-SHA1SA duration kilobytes/sec: 1843200/3600SA remaining duration kilobytes/sec: 1843197/3294Max received sequence-number: 51Anti-replay check enable: YAnti-replay window size: 64UDP encapsulation used for NAT traversal: NStatus: ActiveOutbound ESP SAsTransform set: ESP-ENCRYPT-3DES-CBC ESP-AUTH-SHA1SA duration kilobytes/sec: 1843200/3600SA remaining duration kilobytes/sec: 1843197/3294Max sent sequence-number: 52UDP encapsulation used for NAT traversal: NStatus: Active3.6 配置文件#interface Virtual-Template0ppp authentication-mode pap#interface GigabitEthernet2/0/1#interface GigabitEthernet2/0/2ipsec apply policy policy1#interface GigabitEthernet2/0/3#domain systemauthentication ppp local#local-user l2tpuser class networkpassword cipher $c$3$nl46fURLtkCkcbdnB6irTXma+E6u0c+h service-type pppauthorization-attribute user-role network-operator#pki domain headgateca identifier LYQcertificate request from racertificate request entity securitypublic-key rsa general name abcundo crl check enable#pki entity securitycommon-name host#ipsec transform-set tran1esp encryption-algorithm 3des-cbcesp authentication-algorithm sha1#ipsec policy-template template1 1transform-set tran1ike-profile profile1#ipsec policy policy1 1 isakmp template template1#l2tp-group 1 mode lnsallow l2tp virtual-template 0undo tunnel authenticationtunnel name lns#l2tp enable#ike signature-identity from-certificate#ike profile profile1certificate domain headgatelocal-identity dnmatch remote certificate deviceproposal 1#ike proposal 1authentication-method rsa-signatureencryption-algorithm 3des-cbcdh group2#4 IPsec over GRE的典型配置举例4.1 组网需求如图15所示;企业远程办公网络通过IPsec VPN接入企业总部;要求:通过GRE隧道传输两网络之间的IPsec加密数据..图15 IPsec over GRE组网图4.2 配置思路为了对数据先进行IPsec处理;再进行GRE封装;访问控制列表需匹配数据的原始范围;并且要将IPsec应用到GRE隧道接口上..为了对网络间传输的数据先进行IPsec封装;再进行GRE封装;需要配置IPsec 隧道的对端IP地址为GRE隧道的接口地址..4.3 使用版本本举例是在R0106版本上进行配置和验证的..4.4 配置步骤4.4.1 Device A的配置1 配置各接口IP地址# 配置接口GigabitEthernet2/0/1的IP地址..<DeviceA> system-viewDeviceA interface gigabitethernet 2/0/1DeviceA-GigabitEthernet2/0/1 tcp mss 1350DeviceA-GigabitEthernet2/0/1 quit# 配置接口GigabitEthernet2/0/2的IP地址..DeviceA interface gigabitethernet 2/0/2DeviceA-GigabitEthernet2/0/2 quit2配置GRE隧道# 创建Tunnel0接口;并指定隧道模式为GRE over IPv4隧道..DeviceA interface tunnel 0 mode gre# 配置Tunnel0接口的IP地址为..# 配置Tunnel0接口的源端地址为Device A的GigabitEthernet2/0/2的IP地址..# 配置Tunnel0接口的目的端地址为Device B的GigabitEthernet2/0/2的IP地址..DeviceA-Tunnel0 quit# 配置从Device A经过Tunnel0接口到Remote office network的静态路由..3配置IPsec VPN# 配置IKE keychain..DeviceA ike keychain keychain1DeviceA-ike-keychain-keychain1 quit# 创建ACL3000;定义需要IPsec保护的数据流..DeviceA acl number 3000DeviceA-acl-adv-3000 quit# 配置IPsec安全提议..DeviceA ipsec transform-set tran1DeviceA-ipsec-transform-set-tran1 esp encryption-algorithm desDeviceA-ipsec-transform-set-tran1 esp authentication-algorithm sha1DeviceA-ipsec-transform-set-tran1 quit# 创建一条IKE协商方式的IPsec安全策略;名称为policy1;序列号为1..DeviceA ipsec policy policy1 1 isakmpDeviceA-ipsec-policy-isakmp-policy1-1 security acl 3000DeviceA-ipsec-policy-isakmp-policy1-1 transform-set tran1DeviceA-ipsec-policy-isakmp-policy1-1 quit# 在GRE隧道接口上应用安全策略..DeviceA interface tunnel 0DeviceA-Tunnel0 ipsec apply policy policy1DeviceA-Tunnel0 quit4.4.2 Device B的配置1 配置各接口IP地址# 配置接口GigabitEthernet2/0/1的IP地址..<DevoceB> system-viewDeviceB interface gigabitethernet 2/0/1DeviceB-GigabitEthernet2/0/1 tcp mss 1350DeviceB-GigabitEthernet2/0/1 quit# 配置接口GigabitEthernet2/0/2的IP地址..DeviceB interface gigabitethernet 2/0/2DeviceB-GigabitEthernet2/0/2 quit2配置GRE隧道# 创建Tunnel0接口;并指定隧道模式为GRE over IPv4隧道..DeviceB interface tunnel 0 mode gre# 配置Tunnel0接口的IP地址为..# 配置Tunnel0接口的源端地址为Device B的GigabitEthernet2/0/2的IP地址..# 配置Tunnel0接口的目的端地址为Device A的GigabitEthernet2/0/2的IP地址..DeviceB-Tunnel0 quit# 配置从DeviceB经过Tunnel0接口到Corporate network的静态路由..3 配置IPsec VPN# 配置IKE keychain..DeviceB ike keychain keychain1DeviceB-ike-keychain-keychain1 quit# 创建ACL3000;定义需要IPsec保护的数据流..DeviceB acl number 3000DeviceB-acl-adv-3000 quit# 配置IPsec安全提议..DeviceB ipsec transform-set tran1DeviceB-ipsec-transform-set-tran1 esp encryption-algorithm desDeviceB-ipsec-transform-set-tran1 esp authentication-algorithm sha1DeviceB-ipsec-transform-set-tran1 quit# 创建一条IKE协商方式的IPsec安全策略;名称为policy1;序列号为1..DeviceB ipsec policy policy1 1 isakmpDeviceB-ipsec-policy-isakmp-policy1-1 security acl 3000DeviceB-ipsec-policy-isakmp-policy1-1 transform-set tran1DeviceB-ipsec-policy-isakmp-policy1-1 quit# 在GRE隧道接口上应用安全策略..DeviceB interface tunnel 0DeviceB-Tunnel0 ipsec apply policy policy1DeviceB-Tunnel0 quit4.5 验证配置# 以Corporate network的主机向Remote office network的主机发起通信为例;从;会触发IPsec协商;建立IPsec隧道;在成功建立IPsec隧道后;可以ping通..Request timed out.Packets: Sent = 4; Received = 3; Lost = 1 25% loss;Approximate round trip times in milli-seconds:Minimum = 1ms; Maximum = 2ms; Average = 1ms# 在Device A上使用display ike sa命令;可以看到第一阶段的SA正常建立..<DeviceA> display ike saConnection-ID Remote Flag DOI------------------------------------------------------------------Flags:RD--READY RL--REPLACED FD-FADING# 在Device A上使用display ipsec sa命令可以看到IPsec SA的建立情况..<DeviceA> display ipsec sa-------------------------------Interface: Tunnel0------------------------------------------------------------IPsec policy: policy1Sequence number: 1Mode: isakmp-----------------------------Tunnel id: 0Encapsulation mode: tunnelPerfect forward secrecy:Path MTU: 1419Tunnel:Flow:Inbound ESP SAsTransform set: ESP-ENCRYPT-DES-CBC ESP-AUTH-SHA1SA duration kilobytes/sec: 1843200/3600SA remaining duration kilobytes/sec: 1843199/3550Max received sequence-number: 3Anti-replay check enable: YAnti-replay window size: 64UDP encapsulation used for NAT traversal: NStatus: ActiveOutbound ESP SAsTransform set: ESP-ENCRYPT-DES-CBC ESP-AUTH-SHA1SA duration kilobytes/sec: 1843200/3600SA remaining duration kilobytes/sec: 1843199/3550Max sent sequence-number: 3UDP encapsulation used for NAT traversal: NStatus: Active# 在Device A上通过命令display interface tunnel 0可以查看经过GRE隧道传输的流量情况..<DeviceA> display interface tunnel 0Tunnel0Current state: UPLine protocol state: UPDescription: Tunnel0 InterfaceBandwidth: 64kbpsMaximum Transmit Unit: 1476Tunnel keepalive disabledTunnel TTL 255Tunnel protocol/transport GRE/IPGRE key disabledChecksumming of GRE packets disabledOutput queue - Urgent queuing: Size/Length/Discards 0/100/0Output queue - Protocol queuing: Size/Length/Discards 0/500/0Output queue - FIFO queuing: Size/Length/Discards 0/75/0Last clearing of counters: NeverLast 300 seconds input rate: 0 bytes/sec; 0 bits/sec; 0 packets/secLast 300 seconds output rate: 0 bytes/sec; 0 bits/sec; 0 packets/secInput: 40 packets; 3300 bytes; 0 dropsOutput: 41 packets; 3464 bytes; 0 drops# 从Remote office network的主机向Corporate network的主机发起通信验证方法相同;此不赘述..4.6 配置文件Device A:#interface GigabitEthernet2/0/1tcp mss 1350#interface GigabitEthernet2/0/2#interface Tunnel0 mode greipsec apply policy policy1##acl number 3000#ipsec transform-set tran1esp encryption-algorithm des-cbcesp authentication-algorithm sha1#ipsec policy policy1 1 isakmptransform-set tran1security acl 3000#ike keychain keychain1#Devoce B#interface GigabitEthernet2/0/1tcp mss 1350#interface GigabitEthernet2/0/2#interface Tunnel0 mode greipsec apply policy policy1##acl number 3000#ipsec transform-set tran1esp encryption-algorithm des-cbcesp authentication-algorithm sha1#ipsec policy policy1 1 isakmptransform-set tran1security acl 3000#ike keychain keychain1#5 GRE over IPsec的典型配置举例5.1 组网需求如图16所示;企业远程办公网络通过GRE隧道与企业总部传输数据;要求:对通过GRE隧道的数据进行IPsec加密处理..图16 GRE over IPsec组网图5.2 配置思路为了对经GRE封装的数据进行IPsec加密;将IPsec策略应用在物理接口上;访问控制列表源和目的地址为物理接口地址..为了使IPsec保护整个GRE隧道;应用IPsec策略的接口和GRE隧道源、目的接口必须是同一接口..5.3 使用版本本举例是在R0106版本上进行配置和验证的..5.4 配置步骤5.4.1 Device A的配置1 配置各接口IP地址# 配置接口GigabitEthernet2/0/1的IP地址..<DeviceA> system-viewDeviceA interface gigabitethernet 2/0/1DeviceA-GigabitEthernet2/0/1 quit# 配置接口GigabitEthernet2/0/2的IP地址..DeviceA interface gigabitethernet 2/0/2DeviceA-GigabitEthernet2/0/2 quit2 配置GRE隧道# 创建Tunnel0接口;并指定隧道模式为GRE over IPv4隧道..DeviceA interface tunnel 0 mode gre# 配置Tunnel0接口的IP地址为..# 配置Tunnel0接口的源端地址为Device A的GigabitEthernet2/0/2的IP地址..# 配置Tunnel0接口的目的端地址为Device B的GigabitEthernet2/0/2的IP地址..DeviceA-Tunnel0 quit# 配置从Device A经过Tunnel0接口到Remote office network的静态路由..3配置IPsec VPN# 配置IKE keychain..DeviceA ike keychain keychain1DeviceA-ike-keychain-keychain1 quit# 创建ACL3000;定义需要IPsec保护的数据流..DeviceA acl number 3000DeviceA-acl-adv-3000 quit# 配置IPsec安全提议..DeviceA ipsec transform-set tran1DeviceA-ipsec-transform-set-tran1 esp encryption-algorithm desDeviceA-ipsec-transform-set-tran1 esp authentication-algorithm sha1DeviceA-ipsec-transform-set-tran1 quit# 创建一条IKE协商方式的IPsec安全策略;名称为policy1;序列号为1..DeviceA ipsec policy policy1 1 isakmpDeviceA-ipsec-policy-isakmp-policy1-1 security acl 3000DeviceA-ipsec-policy-isakmp-policy1-1 transform-set tran1DeviceA-ipsec-policy-isakmp-policy1-1 quit# 在接口GigabitEthernet2/0/2上应用安全策略..DeviceA interface gigabitethernet 2/0/2DeviceA-GigabitEthernet2/0/2 ipsec apply policy policy1DeviceA-GigabitEthernet2/0/2 quit5.4.2 Device B的配置1 配置各接口IP地址# 配置接口GigabitEthernet2/0/1的IP地址..<DeviceB> system-viewDeviceB interface gigabitethernet 2/0/1DeviceB-GigabitEthernet2/0/1 quit# 配置接口GigabitEthernet2/0/2的IP地址..DeviceB interface gigabitethernet 2/0/2DeviceB-GigabitEthernet2/0/2 quit2配置GRE隧道# 创建Tunnel0接口;并指定隧道模式为GRE over IPv4隧道..DeviceB interface tunnel 0 mode gre# 配置Tunnel0接口的IP地址为..# 配置Tunnel0接口的源端地址为Device B的GigabitEthernet2/0/2的IP地址..# 配置Tunnel0接口的目的端地址为Device A的GigabitEthernet2/0/2的IP地址..DeviceB-Tunnel0 quit# 配置从DeviceB经过Tunnel0接口到Corporate network的静态路由..3 配置IPsec VPN# 配置IKE keychain..DeviceB ike keychain keychain1DeviceB-ike-keychain-keychain1 quit# 创建ACL3000;定义需要IPsec保护的数据流..DeviceB acl number 3000DeviceB-acl-adv-3000 quit# 配置IPsec安全提议..DeviceB ipsec transform-set tran1DeviceB-ipsec-transform-set-tran1 esp encryption-algorithm desDeviceB-ipsec-transform-set-tran1 esp authentication-algorithm sha1DeviceB-ipsec-transform-set-tran1 quit# 创建一条IKE协商方式的IPsec安全策略;名称为policy1;序列号为1..DeviceB ipsec policy policy1 1 isakmpDeviceB-ipsec-policy-isakmp-policy1-1 security acl 3000DeviceB-ipsec-policy-isakmp-policy1-1 transform-set tran1DeviceB-ipsec-policy-isakmp-policy1-1 quit# 在接口GigabitEthernet2/0/2上应用安全策略..DeviceB interface gigabitethernet 2/0/2DeviceB-GigabitEthernet2/0/2 ipsec apply policy policy1DeviceB-GigabitEthernet2/0/2 quit5.5 验证配置# 以Corporate network的主机向Remote office network的主机发起通信为例;从;会触发IPsec协商;建立IPsec隧道;在成功建立IPsec隧道后;可以ping通..Request timed out.Packets: Sent = 4; Received = 3; Lost = 1 25% loss;Approximate round trip times in milli-seconds:Minimum = 1ms; Maximum = 2ms; Average = 1ms# 在Device A上使用display ike sa命令;可以看到第一阶段的SA正常建立..<DeviceA> display ike saConnection-ID Remote Flag DOI------------------------------------------------------------------Flags:RD--READY RL--REPLACED FD-FADING# 在Device A上使用display ipsec sa命令可以看到IPsec SA的建立情况..<DeviceA> display ipsec sa-------------------------------Interface: GigabitEthernet2/0/2------------------------------------------------------------IPsec policy: policy1Sequence number: 1Mode: isakmp-----------------------------Tunnel id: 0Encapsulation mode: tunnelPerfect forward secrecy:Path MTU: 1443Tunnel:Flow:Inbound ESP SAsTransform set: ESP-ENCRYPT-DES-CBC ESP-AUTH-SHA1SA duration kilobytes/sec: 1843200/3600SA remaining duration kilobytes/sec: 1843199/3573Max received sequence-number: 3Anti-replay check enable: YAnti-replay window size: 64UDP encapsulation used for NAT traversal: NStatus: ActiveOutbound ESP SAsTransform set: ESP-ENCRYPT-DES-CBC ESP-AUTH-SHA1SA duration kilobytes/sec: 1843200/3600SA remaining duration kilobytes/sec: 1843199/3573Max sent sequence-number: 3UDP encapsulation used for NAT traversal: NStatus: Active# 在Device A上通过命令display interface tunnel 0可以查看经过GRE隧道传输的流量情况..<DeviceA> display interface tunnel 0Tunnel0Current state: UPLine protocol state: UPDescription: Tunnel0 InterfaceBandwidth: 64kbpsMaximum Transmit Unit: 1476Tunnel keepalive disabledTunnel TTL 255Tunnel protocol/transport GRE/IPGRE key disabledChecksumming of GRE packets disabledOutput queue - Urgent queuing: Size/Length/Discards 0/100/0Output queue - Protocol queuing: Size/Length/Discards 0/500/0Output queue - FIFO queuing: Size/Length/Discards 0/75/0Last clearing of counters: NeverLast 300 seconds input rate: 0 bytes/sec; 0 bits/sec; 0 packets/secLast 300 seconds output rate: 0 bytes/sec; 0 bits/sec; 0 packets/secInput: 43 packets; 3480 bytes; 0 dropsOutput: 45 packets; 3740 bytes; 2 drops# 从Remote office network的主机向Corporate network的主机发起通信验证方法相同;此不赘述..5.6 配置文件Device A:#interface GigabitEthernet2/0/1#interface GigabitEthernet2/0/2 ipsec apply policy policy1#interface Tunnel0 mode gre##acl number 3000#ipsec transform-set tran1esp encryption-algorithm des-cbc esp authentication-algorithm sha1 #ipsec policy policy1 1 isakmp transform-set tran1security acl 3000#ike keychain keychain1qp4hMMjV/iteA==#Devoce B:#interface GigabitEthernet2/0/1#interface GigabitEthernet2/0/2 ipsec apply policy policy1#interface Tunnel0 mode gre##acl number 3000#ipsec transform-set tran1esp encryption-algorithm des-cbc esp authentication-algorithm sha1 #ipsec policy policy1 1 isakmp transform-set tran1security acl 3000#ike keychain keychain1qp4hMMjV/iteA==#6 IPsec同流双隧道的典型配置举例6.1 组网需求如图17所示组网;要求:在Device A和Device B之间建立IPsec隧道;对Host A所在的子网与Host B 所在的子网之间的数据流进行安全保护..Device B上通过两条链路接入互联网;在这两条链路上配置相同的IPsec隧道形成备份..使用IKE自动协商方式建立SA;安全协议采用ESP协议;加密算法采用DES;认证算法采用SHA1-HMAC-96..在Device B上配置共享源接口安全策略;实现数据流量在不同接口间平滑切换..图17 IPsec同流双隧道组网图6.2 使用版本本举例是在R0106版本上进行配置和验证的..6.3 配置步骤6.3.1 Device A的配置1 配置各接口IP地址# 配置接口GigabitEthernet2/0/1的IP地址..<DeviceA> system-viewDeviceA interface gigabitethernet 2/0/1DeviceA-GigabitEthernet2/0/1 quit# 配置接口GigabitEthernet2/0/2的IP地址..DeviceA interface gigabitethernet 2/0/2DeviceA-GigabitEthernet2/0/2 quit# 配置访问网段的静态路由..# 配置到Device B上Loopback0接口的静态路由..2配置IPsec VPN# 配置IKE keychain..DeviceA ike keychain keychain1DeviceA-ike-keychain-keychain1 quit# 创建ACL3000;定义需要IPsec保护的数据流..DeviceA acl number 3000DeviceA-acl-adv-3000 quit# 配置IPsec安全提议..DeviceA ipsec transform-set tran1DeviceA-ipsec-transform-set-tran1 esp encryption-algorithm desDeviceA-ipsec-transform-set-tran1 esp authentication-algorithm sha1DeviceA-ipsec-transform-set-tran1 quit# 创建一条IKE协商方式的IPsec安全策略;名称为policy1;序列号为1..DeviceA ipsec policy policy1 1 isakmpDeviceA-ipsec-policy-isakmp-policy1-1 security acl 3000DeviceA-ipsec-policy-isakmp-policy1-1 transform-set tran1DeviceA-ipsec-policy-isakmp-policy1-1 quit# 在接口GigabitEthernet2/0/1上应用安全策略..DeviceA interface gigabitethernet 2/0/1DeviceA-GigabitEthernet2/0/1 ipsec apply policy policy1DeviceA-GigabitEthernet2/0/1 quit6.3.2 Device B的配置1 配置各接口IP地址# 配置接口GigabitEthernet2/0/1的IP地址..<DeviceB> system-viewDeviceB interface gigabitethernet 2/0/1DeviceB-GigabitEthernet2/0/1 quit# 配置接口GigabitEthernet2/0/2的IP地址..DeviceB interface gigabitethernet 2/0/2DeviceB-GigabitEthernet2/0/2 quit# 配置接口GigabitEthernet2/0/3的IP地址..DeviceB interface gigabitethernet 2/0/3DeviceB-GigabitEthernet2/0/3 quit# 配置接口Loopback 0的IP地址..DeviceB interface loopback 0DeviceB-LoopBack0 quit# 配置访问网段的静态路由..2配置IPsec VPN# 配置IKE keychain..DeviceB ike keychain keychain1DeviceB-ike-keychain-keychain1 quit# 创建ACL3000;定义需要IPsec保护的数据流..DeviceB acl number 3000DeviceB-acl-adv-3000 quit# 配置IPsec安全提议..DeviceB ipsec transform-set tran1DeviceB-ipsec-transform-set-tran1 esp encryption-algorithm desDeviceB-ipsec-transform-set-tran1 esp authentication-algorithm sha1DeviceB-ipsec-transform-set-tran1 quit# 创建一条IKE协商方式的IPsec安全策略;名称为policy1;序列号为1..DeviceB ipsec policy policy1 1 isakmpDeviceB-ipsec-policy-isakmp-policy1-1 security acl 3000DeviceB-ipsec-policy-isakmp-policy1-1 transform-set tran1Device-ipsec-policy-isakmp-policy1-1 quit# 在接口GigabitEthernet2/0/1上应用安全策略..DeviceB interface gigabitethernet 2/0/1DeviceB-GigabitEthernet2/0/1 ipsec apply policy policy1DeviceB-GigabitEthernet2/0/1 quit# 在接口GigabitEthernet2/0/2上应用安全策略..DeviceB interface gigabitethernet 2/0/2DeviceB-GigabitEthernet2/0/2 ipsec apply policy policy1DeviceB-GigabitEthernet2/0/2 quit# 配置IPsec安全策略policy1为共享源接口安全策略;共享源接口为Loopback0..DeviceB ipsec policy policy1 local-address loopback 06.4 验证配置# 从Host A ping Host B;会触发IPsec协商;建立IPsec隧道;在成功建立IPsec隧道后;可以ping通..Request timed out.Packets: Sent = 4; Received = 3; Lost = 1 25% loss;Approximate round trip times in milli-seconds:Minimum = 1ms; Maximum = 5ms; Average = 3ms# 在Device A上使用display ike sa命令;可以看到第一阶段的SA正常建立..DeviceA display ike saConnection-ID Remote Flag DOI------------------------------------------------------------------Flags:RD--READY RL--REPLACED FD-FADING# 在Device A上使用display ipsec sa命令可以看到IPsec SA的建立情况..DeviceA display ipsec sa-------------------------------Interface: GigabitEthernet2/0/1------------------------------------------------------------IPsec policy: policy1Sequence number: 1Mode: isakmp-----------------------------Tunnel id: 0Encapsulation mode: tunnelPerfect forward secrecy:Path MTU: 1443Tunnel:Flow:Inbound ESP SAsTransform set: ESP-ENCRYPT-DES-CBC ESP-AUTH-SHA1SA duration kilobytes/sec: 1843200/3600SA remaining duration kilobytes/sec: 1843199/3035Max received sequence-number: 3Anti-replay check enable: YAnti-replay window size: 64UDP encapsulation used for NAT traversal: NStatus: ActiveOutbound ESP SAsTransform set: ESP-ENCRYPT-DES-CBC ESP-AUTH-SHA1SA duration kilobytes/sec: 1843200/3600SA remaining duration kilobytes/sec: 1843199/3035Max sent sequence-number: 3UDP encapsulation used for NAT traversal: NStatus: Active# 从Host B向Host A发起通信验证方法相同;此不赘述..6.5 配置文件Device A:#interface GigabitEthernet2/0/1ipsec apply policy policy1#interface GigabitEthernet2/0/2##acl number 3000#ipsec transform-set tran1esp encryption-algorithm des-cbcesp authentication-algorithm sha1#ipsec policy policy1 1 isakmptransform-set tran1security acl 3000#ike keychain keychain1#Device B:#interface LoopBack0#interface GigabitEthernet2/0/1ipsec apply policy policy1#interface GigabitEthernet2/0/2ipsec apply policy policy1#interface GigabitEthernet2/0/3##acl number 3000#ipsec transform-set tran1esp encryption-algorithm des-cbcesp authentication-algorithm sha1#ipsec policy policy1 1 isakmptransform-set tran1security acl 3000#ipsec policy policy1 local-address LoopBack0 #ike keychain keychain1qp4hMMjV/iteA==#。

MSR系列路由器 BGP4+负载分担功能的配置

MSR 系列路由器 BGP4+负载分担功能的配置关键字: MSR;IPv6;BGP4+;负载分担试验设备:RouterA (MSR20-21),RouterB (MSR20-20),RouterC (MSR30-20),RouterD (MSR30-20) 一、组网需求RouterC 与RouterA 、RouterB 建立EBGP 连接,与RouterD 建立IBGP 连接。

分别在RouterA 、RouterB 中引入静态路由9.0.0.0/8。

要求RouterA 和RouterB 实现负载分担。

二、组网图图1 – BGP4+负载分担组网示意图三、配置步骤1.配置RouterA :# ipv6 #RTAAS100AS200RTBRTDRTCE0/3 3::1/96E0/1 1::2/96G0/02::2/96E0/0 2::1/96 E0/1 1::1/96G0/0 3::2/96interface Ethernet0/0port link-mode routeipv6 address 2::1/96#interface Ethernet0/1port link-mode routeipv6 address 1::1/96#//将MSR20-21的0/3交换口模式改为routeinterface Ethernet0/3port link-mode routeipv6 address 3::1/96#interface LoopBack0ipv6 address 1:1:1::1/128#bgp 200undo synchronization#ipv6-familynetwork 1:1:1::1 128import-route directundo synchronizationbalance 2peer 1::2 as-number 100peer 2::2 as-number 100peer 3::2 as-number 200#2.配置RouterB:#ipv6#interface Ethernet0/0port link-mode routeipv6 address 3::1/96#interface Ethernet0/1port link-mode routeipv6 address 1::2/96#interface LoopBack0ipv6 address 2:2:2::2/128#bgp 100undo synchronization#ipv6-familynetwork 2:2:2::2 128import-route staticundo synchronizationpeer 1::1 as-number 200#ipv6 route-static 9:: 32 NULL0#3.配置RouterC:#ipv6#interface LoopBack0ipv6 address 3:3:3::3/128#interface GigabitEthernet0/0port link-mode routeipv6 address 2::2/96#bgp 100undo synchronization#ipv6-familynetwork 3:3:3::3 128import-route staticundo synchronizationpeer 2::1 as-number 200#ipv6 route-static 9:: 32 NULL0#4.配置RouterD:#ipv6#interface LoopBack0ipv6 address 4:4:4::4/128#interface GigabitEthernet0/0port link-mode routeipv6 address 3::2/96#bgp 200undo synchronization#ipv6-familynetwork 4:4:4::4 128import-route directundo synchronizationpeer 3::1 as-number 200四、配置关键点在BGP4+的基本配置完成以后,分别在RTB和RTC的系统视图下建立到达空地址9::32的静态路由,即命令:ipv6 route-static 9:: 32 NULL0然后分别在BGP中引入该静态路由。

路由器-MSR路由器配置指导

渠道培训资料-MSR路由器配置指导日期:密级:l MSR产品概观l配置基本流程及注意事项l MSR20配置实例l MSR30配置实例l MSR50配置实例MSR路由器概观l MSR产品概观l配置基本流程及注意事项l MSR20配置实例l MSR30配置实例l MSR50配置实例配置基本流程主机配置注意事项主机MSR20、MSR30主机均包含机箱及主控,不用单独配置。

MSR50机箱及主控分离,故要分别配置。

内存MSR20全系列标准配置256M,最大扩充到384M.MSR30全系列标准配置256M,最大扩充到1G.MSR50全系列标准配置256M,最大扩充到1G.目前提供256M、512M两种规格。

CF卡MSR全系列标准配置256M,最大扩充到1G.目前提供512M及1G两种规格。

主机配置注意事项USB不属于标准配置。

若有需要,要单独配置。

目前提供128M及256M两种规格。

冗余电源MSR20不支持;MSR30支持外置冗余电源,同时必须配置连接线。

MSR50支持内置冗余电源,加密模块ESM-ANDE/SNDE模块内置在主机上,不占用外部槽位。

MIM/FIC-HNDE需要占用一个外部槽位。

MSR系列采用具有加密能力的CPU。

VPM模块配置VE1语音模块时必须选配VPM插条。

可以根据同时在线的用户数,灵活配置支持32/24/16/8路IP语音。

位置可以在主机或MIM/FIC VE1模块上。

VCPM模块配置SIC-1VE1语音接口时必须配1块,插在主机自带的VCPM槽位上。

MIM/FIC类型的VE1接口模块上已集成VCPM。

需要跨模块本地交换(TDM)时要在主机上配置一块。

外置功能模块就是指常用的一些模块,如以太网接口模块、二层交换模块等。

它们必须安装在外部槽位,根据外形大小分为SIC/DSIC、MIM/DMIM、FIC/DFIC。

SIC卡尺寸小,接口密度较低,价格便宜,适合低商务配置。

MIM卡和FIC是大卡,支持接口密度较高,适合高性能、高密度的配置。

MSR常见应用场景配置指导(常见功能配置篇)

MSR常见应用场景配置指导(常见功能配置篇)MSR常见应用场景配置指导v1.00适用产品:H3C MSR20、MSR30、MSR50各系列的所有产品适应版本:2008.8.15日之后正式发布的版本。

绝大部分配置也适用之前发布的版本。

使用方法:根据实际应用场景,在本文配置指导基础上,做定制化修改后使用。

实际组网中可能存在特殊要求,建议由专业人员或在专业人员指导下操作。

本文以MSR2010产品,2008.8.15日ESS 1710软件版本为案例。

H3C Comware Platform SoftwareComware Software, Version 5.20,ESS 1710Comware Platform Software Version COMWAREV500R002B58D001SP01H3C MSR2010 Software Version V300R003B01D004SP01Copyright (c) 2004-2008 Hangzhou H3C Tech. Co., Ltd. All rights reserved.Compiled Aug 15 2008 13:57:11, RELEASE SOFTWARE目录1常见功能配置篇1.1启用防火墙过滤功能1.2优化NAT会话老化时间1.3启用基于IP地址限速1.4路由优化配置1.5进行IP-MAC地址绑定1.6限制单机的NAT TCP连接数1.7开启Telnet服务1.8关闭设备上不必要的服务1.9限制访问设备HTTP/HTTPS/Telnet服务源地址1.10双W AN接入路由配置1.10.1同运营商双W AN接入1.10.2电信网通双W AN接入1常见功能配置篇1.1启用防火墙过滤功能ACL是每个安全策略的基本组成部份,控制和监视什么数据包进入和离开网络几乎是网络安全的定义。

在RFC2827/BCP 38 (Best Current Practice )中高度建议使用入口过滤,这不仅可以使你的网络安全,而且可以使其它的网络不会被来自你的网络的伪装的源IP给攻击。

MSR配置指南(2006-10-25)

3

MSR软件配置注意事项

MSR 20必须配置MSR20-STANDARD操作系统软件(标准版本)

MSR30必须配置MSR30-STANDARD操作系统软件(标准版本)

MSR50必须配置MSR50-STANDARD操作系统软件(标准版本)

?msr系列路由器采用了内置加密引擎的cpu在不配置任何nde加密引擎情况下自身支持一定的加密能力指标参见规格列表请在配置时考虑

MSR路由器配置指南

MSR路由器总体配置原则

第一步:配置主机(机箱、主控、电源) 第二步:配置软件 第三步:配置接口模块 第四步:配置光模块与线缆

4

MSR接口模块配置注意事项

•MSR支持丰富的接口卡,而且配置方式较AR灵活。MSR 20只支持SIC

卡,MSR 30既支持SIC卡又支持MIM卡,MSR 50既支持SIC卡又支持FIC 卡。SIC卡尺寸小,接口密度较低,价格便宜,适合低商务配置。MIM卡

和FIC是大卡,支持接口密度较高,适合高性能、高密度的配置。

•RT-MIM-16FSW-H3 、 RT-MIM-16ASE-H3 、 MIM1

RT-MIM-1VE1-H3 、 RT-MIM-2VE1-H3 、 RT-MIM-12AM-H3 接口卡是双高规格,

MSR 30-20/40/60支持满配1/3/5块。

MSR 30-20

MIM1

MIM2

MIM2 MIM3

MPUF: 路由器引擎,必须配置 MSCA:主要做语音、安全等多业务处理,与引擎配合提供,配置1块AC-PSR350内置冗余电源; 注意:MSR路由器每款型号主机都自带2个FE或GE路由口,MSR 20-21还自带 8个FE交换口,在计算配置以太网口时需要考虑!

MSR+新产品配置指导

MSR新路由器产品 配置指导

日期:201301

密级:内部公开

杭州华三通信技术有限公司

MSR新路由器总体配置原则

第一步:配置主机(必配) 第二步:配置软件 第三步:配置接口模块 第四步:配置光模块、线缆及其他

是大卡,支持接口密度较高,适合高性能、高密度的配置。

• 原SIC卡直接可以在新设备上使用, MIM卡需要额外增加Adapter 转换成HMIM卡使用 ,FIC卡无法在新设备上使用 。

兼容 MIM 模块 Adapter HMIM 模块

7

MSR SIC卡配置注意事项

• MSR 2630支持1个DSIC,如图1,

1

MSR主机配置注意事项

MSR 930只要配置机箱即可,主机自带电源; MSR 2630只要配置机箱即可,主机自带电源; MSR 3610/3620只要配置机箱即可,主机自带1块电源; MSR 3610/3620需要冗余电源时,配置RPS-800外置冗余电源,同时一定 要配置CAB-RPS-1m电源线; MSR 3640/3660主机不带电源,必配配置机箱和电源(可配一块或两块) MSR 5600需要配置机框、主控MPU、转发板SPU和电源 机框:必配,可配5660/5680 MPU: 主控,必须配置,可配置1-2块,目前可配MPU100

数 据

安 全

语 音

特 性

基础版

几个常见注意点: 1 防火墙功能在基础版即可实现 2 MPLS功能需要购买数据版licence 3 IPSEC VPN基础版本即可实现; SSL VPN需购买安全版licence

H3C MSR路由器产品解决方案

MSR930 MSR930-WiNet

200-300带机量

BOM编码

型号

描述

3130A1GU LIS-WX-1-B 可管理1AP 3130A1GV LIS-WX-8-B 可管理8AP

升级到E0002P01免费支持4个AP 可叠加License管理更多AP,最多8个 3月1日发布,联系售后获取

可管理AP型号 H3C WA2110-GN H3C WA2620-AGN H3C WA2620i-AGN H3C WA2620-AGN-S H3C WA2610H-GN H3C WA2620-AGN-C H3C WA2610-GN H3C WA2610i-GN H3C WA2610-GNE H3C WA2610E-GNE H3C WA3610i-GN H3C WA3620i-AGN H3C WA3628i-AGN

MSR810-10-PoE

端口规格

2个GE (1光1电,WAN)+4个 GE(LAN)

1个GE (WAN)+1个GE Combo(WAN)+8个GE(LAN)

转发率

200Kpps

200Kpps

WAN/LAN转换 Y

Y

PoE供电

N

Y

防火墙

800Mbps

800Mbps

建议用户数

150-250

150-250

350-450

20

MSR3600-WiNet系列模块化路由器

标准模块化路由器

MSR3600-28-WiNet

MSR3610-WiNet

产品规格: 产品型号 端口规格

转发率 SIC/DSIC插槽 HMIM/DHMIM插槽 业务扩展卡 VPN性能 建议用户数

MSR系列路由器VRRP与NQA联动的典型配置举例

MSR系列路由器VRRP与NQA联动的典型配置举例目录1 简介2 配置前提3 配置举例3.1 组网需求3.2 配置思路3.3 使用版本3.4 配置注意事项3.5 配置步骤3.5.1 Router A的配置3.5.2 Router B的配置3.5.3 Router C的配置3.6 验证配置3.7 配置文件4 相关资料时,Host发送给Router C的报文通过Router B转发。

图1 VRRP与NQA联动典型配置举例3.2 配置思路•为使能NQA,创建track项关联NQA 和VRRP;•为使RouterB作为备份,设置备份组的IP需与RouterA上的一致,且优先级较低。

•为使能PPPOE,配置RouterA上的PPPOE server和Router C上的PPPOEClient功能。

3.3 使用版本本举例是在Release 2207P14版本上进行配置和验证的。

3.4 配置注意事项•在配置VRRP监视Track项之前,需要先在接口上创建备份组并配置虚拟IP地址。

•不允许对IP地址拥有者进行监视指定Track项的配置。

•被监视Track项的状态由Negative变为Positive后,对应的路由器优先级会自动恢复。

•被监视的Track项可以是未创建的Track项。

可以通过vrrp vrid track命令指定监视的Track项后,再通过track命令创建该Track项。

3.5 配置步骤3.5.1 Router A的配置# 在Router A上创建管理员名为admin、操作标签为test的NQA测试组,并配置测试类型为ICMP-echo<RouterA>system-view[RouterA]nqa entry admin test[RouterA-nqa-admin-test]type icmp-echo[RouterA-nqa-admin-test-icmp-echo]destination ip 1.1.1.2[RouterA-nqa-admin-test-icmp-echo]frequency 1000# 配置Reaction监测项1(失败1次触发联动)[RouterA-nqa-admin-test-icmp-echo]reaction 1 checked-element probe-fail threshold-type consecutive 1 action-type trigger-only[RouterA-nqa-admin-test-icmp-echo]quit# 配置Track项1,关联NQA测试组(管理员为admin,操作标签为icmp)的Reaction 监测项1[RouterA]track 1 nqa entry admin test reaction 1# 启动NQA测试项[RouterA]nqa schedule admin test start-time now lifetime forever# 在Router A上配置VRRP,创建备份组11,并配置备份组11的虚拟IP地址为172.32.20.99[RouterA]interface Ethernet 0/0[RouterA-Ethernet0/0]vrrp vrid 11 virtual-ip 172.32.20.99# 设置Router A在备份组11中的优先级为110[RouterA-Ethernet0/0]vrrp vrid 11 priority 110# 设置Router A工作在抢占方式,抢占延迟时间为5秒[RouterA-Ethernet0/0]vrrp vrid 11 preempt-mode timer delay 5# 设置监视Track项[RouterA-Ethernet0/0]vrrp vrid 11 track 1 reduced 30# 配置以太口Ethernet0/0的IP地址[RouterA-Ethernet0/0]ip address 172.32.20.95 255.255.255.0[RouterA-Ethernet0/0]quit# 配置PPPOE server端的相关配置[RouterA]interface Virtual-Template 1[RouterA-Virtual-Template1]ip address 1.1.1.1 255.255.255.0[RouterA-Virtual-Template1]remote address 1.1.1.2[RouterA-Virtual-Template1]quit[RouterA]interface Ethernet 0/1[RouterA-Ethernet0/1]pppoe-server bind Virtual-Template 13.5.2 Router B的配置# 在Router B上配置VRRP,创建备份组11,并配置备份组11的虚拟IP地址为172.32.20.99<RouterB>system-view[RouterB]interface Ethernet 0/0[RouterB-Ethernet0/0]vrrp vrid 11 virtual-ip 172.32.20.99# 设置Router B工作在抢占方式,抢占延迟时间为5秒[RouterB-Ethernet0/0]vrrp vrid 11 preempt-mode timer delay 5# 配置以太口Ethernet0/0的IP地址[RouterB-Ethernet0/0]ip address 172.32.20.96 255.255.255.0[RouterB-Ethernet0/0]quit# 配置以太口Ethernet0/1的IP地址[RouterB]interface Ethernet 0/1[RouterB-Ethernet0/1]ip address 2.2.2.1 255.255.255.03.5.3 Router C的配置# 配置PPPOE CLIENT端的基本配置<RouterC>system-view[RouterC]interface Dialer 1[RouterC-Dialer1]ip address ppp-negotiate[RouterC-Dialer1]dialer user pppoe[RouterC-Dialer1]dialer-group 1[RouterC-Dialer1]dialer bundle 1[RouterC-Dialer1]quit[RouterC]interface GigabitEthernet 0/0[RouterC-GigabitEthernet0/0]pppoe-client dial-bundle-number 1[RouterC-GigabitEthernet0/0]quit# 配置以太口GigabitEthernet 0/1的IP地址[RouterC]interface GigabitEthernet 0/1[RouterC-GigabitEthernet0/1]ip address 2.2.2.2 255.255.255.03.6 验证配置(1) 配置完成后,通过display vrrp命令查看配置后的结果。

H3C-MSR路由部分实验手册

从表中可以看到 3.0.0.0/8 RIP 100 1 1.1.1.2 GE0/0 这样一条路由, 这就是由 RIP 协议学习到的路由,其类型为 RIP,优先级 Pre 为 100,下一跳 (NextHop)是 1.1.1.2,从本端接口 GE0/0 出去。在 MSR 系列路由器上,RIP 路由的默认优先级为 60。

//内网网关

ip address 192.168.0.1 255.255.255.0 #

//配置默认路由

ip route-static 0.0.0.0 0.0.0.0 202.100.1.1 #

四、配置关键点: 1)在出接口做 NAT 转换。

实验六 MSR 系列路由器 包过滤控制访问列表的功能配置

关键词:MSR;ASPF;ACL

关键字:MSR;NAT;地址池

一、组网需求: 内网用户通过路由器的 NAT 地址池转换来访问 Internet。 设备清单:MSR 系列路由器 1 台,PC 1 台 二、组网图:

三、配置步骤: 适用设备和版本:MSR 系列、Version 5.20, Release 1508P02

MSR1 配置 #

实验二 MSR 系列路由器 RIP 路由协议的配置

关键字:MSR;RIP

一、组网需求: PC1 和 PC2 通过 Router A 和 Router B 通过 RIP 路由协议实现互连互通。 设备清单:PC 两台、MSR 系列路由器 2 台 二、组网图:

三、配置步骤: 设备和版本:MSR 系列、Versiocl number 2000

rule 0 permit source 192.168.1.0 0.0.0.255 //定义用于包过滤的访问控制的 ACL acl number 3005

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

MSR常见应用场景配置指导v1.00适用产品:H3C MSR20、MSR30、MSR50 各系列的所有产品适应版本:2008.8.15日之后正式发布的版本。

绝大部分配置也适用之前发布的版本。

使用方法:根据实际应用场景,在本文配置指导基础上,做定制化修改后使用。

实际组网中可能存在特殊要求,建议由专业人员或在专业人员指导下操作。

本文以MSR2010 产品,2008.8.15日ESS 1710软件版本为案例(1710以后的版本同样支持)。

H3C Comware Platform SoftwareComware Software, Version 5.20, ESS 1710Comware Platform Software Version COMWAREV500R002B58D001SP01H3C MSR2010 Software Version V300R003B01D004SP01Copyright (c) 2004-2008 Hangzhou H3C Tech. Co., Ltd. All rights reserved.Compiled Aug 15 2008 13:57:11, RELEASE SOFTWARE目录1常见功能配置篇 (2)1.1启用防火墙过滤功能 (2)1.2优化NAT会话老化时间 (6)1.3启用基于IP地址限速 (7)1.4路由优化配置 (8)1.5进行IP-MAC地址绑定 (8)1.6限制单机的NAT TCP连接数 (10)1.7开启Telnet服务 (11)1.8关闭设备上不必要的服务 (11)1.9限制访问设备HTTP/HTTPS/Telnet服务源地址 (12)1.10双WAN接入路由配置 (13)1.10.1同运营商双WAN接入 (13)1.10.2电信网通双WAN接入 (17)2典型配置实例 (19)2.1单出口典型配置 (19)2.1.1PPPoE拨号接入 (19)2.1.2主机为私网地址以太网接入 (25)2.1.3主机为公网地址以太网接入 (31)2.2双WAN接入典型配置 (36)2.2.1MSR5006双以太网链路接入 (36)2.2.2MSR20/30/50双以太网链路接入 (43)2.2.3以太网链路+PPPOE链路接入 (51)2.2.4电信网通双链路接入 (59)2.3内部服务器访问 (79)1 常见功能配置篇1.1 启用防火墙过滤功能ACL 是每个安全策略的基本组成部份,控制和监视什么数据包进入和离开网络几乎是网络安全的定义。

在RFC2827/BCP 38 (Best Current Practice ) 中高度建议使用入口过滤,这不仅可以使你的网络安全,而且可以使其它的网络不会被来自你的网络的伪装的源IP给攻击。

许多的网络攻击者使用伪装的源IP地址来隐藏它们的身份,在网关设备LAN口使用了入口过滤功能后,也更加容易定位网络攻击者,因为攻击者必须使用真实的源IP地址。

在网关设备WAN使用入口过滤功能后,可以有效的过滤各种病毒和攻击流量,从而使网络更稳定。

同时目前大部分企业和网吧网关设备都启用NAT转换功能,网关设备向外网转发报文时需要将源地址转换为公网地址,接收报文时需要将目的地址转换为内网地址,根据MSR系列网关转发处理流程特点-入方向先进行NAT转换再进行防火墙过滤,可以有效的利用防火墙将非内网发起的数据连接和外网主动发起的攻击流量进行过滤,保证网络的稳定性和安全性。

也可以利用防火墙将各种常见的病毒报文根据应用服务端口进行过滤。

以局域网接口的IP地址为192.168.1.0/24,广域网接口的IP地址为162.1.1.0/30为例,ACL和防火墙的典型配置如下:1、启用防火墙:[H3C]firewall enable2、关闭设备发送IP不可达报文功能:[H3C]undo ip unreachables3、配置LAN口防火墙过滤规则:acl number 3003 name LANDefend//将一些常见的端口扫描、病毒报文进行过滤rule 0 deny udp destination-port eq tftprule 1 deny tcp destination-port eq 4444 // Worm.Blasterrule 2 deny tcp destination-port eq 135 // Worm.Blasterrule 3 deny udp destination-port eq 135 // Worm.Blasterrule 4 deny udp destination-port eq netbios-nsrule 5 deny udp destination-port eq netbios-dgmrule 6 deny tcp destination-port eq 139rule 7 deny udp destination-port eq netbios-ssnrule 8 deny tcp destination-port eq 445 // Worm.Blasterrule 9 deny udp destination-port eq 445 // Worm.Blasterrule 10 deny udp destination-port eq 593 //Worm.Blasterrule 11 deny tcp destination-port eq 593 // Worm.Blasterrule 12 deny tcp destination-port eq 5554 // Sasserrule 13 deny tcp destination-port eq 9995 // Sasserrule 14 deny tcp destination-port eq 9996rule 15 deny udp destination-port eq 1434 // SQL Slammerrule 16 deny tcp destination-port eq 1068rule 17 deny tcp destination-port eq 5800rule 18 deny tcp destination-port eq 5900rule 19 deny tcp destination-port eq 10080rule 22 deny tcp destination-port eq 3208rule 23 deny tcp destination-port eq 1871rule 24 deny tcp destination-port eq 4510rule 25 deny udp destination-port eq 4334rule 26 deny tcp destination-port eq 4331rule 27 deny tcp destination-port eq 4557rule 28 deny udp destination-port eq 4444 // Worm.Blasterrule 29 deny udp destination-port eq 1314rule 30 deny tcp destination-port eq 6969rule 31 deny tcp destination-port eq 137rule 32 deny tcp destination-port eq 389rule 33 deny tcp destination-port eq 138rule 34 deny udp destination-port eq 136rule 35 deny tcp destination-port eq 1025rule 36 deny tcp destination-port eq 6129rule 37 deny tcp destination-port eq 1029rule 38 deny tcp destination-port eq 20168rule 39 deny tcp destination-port eq 4899rule 40 deny tcp destination-port eq 45576rule 41 deny tcp destination-port eq 1433rule 42 deny tcp destination-port eq 1434 // SQL Slammerrule 43 deny udp destination-port eq 1433//允许Ping和Tracert类型的ICMP报文通过,其它类型的ICMP报文丢弃rule 200 permit icmp icmp-type echorule 201 permit icmp icmp-type echo-replyrule 202 permit icmp icmp-type ttl-exceededrule 210 deny icmp//允许源地址为内网网段的报文进入网关设备转发,当内网主机为DHCP动态获取时,需要允许DHCP请求报文进入网关,其它报文丢弃rule 1000 permit ip source 192.168.1.0 0.0.0.255rule 1001 permit udp destination-port eq bootpsrule 2000 deny ip4、配置WAN口防火墙过滤规则:acl number 3001 name WANDefend//将一些常见的端口扫描、病毒报文进行过滤rule 0 deny udp destination-port eq tftprule 1 deny tcp destination-port eq 4444 // Worm.Blaster rule 2 deny tcp destination-port eq 135 // Worm.Blaster rule 3 deny udp destination-port eq 135 // Worm.Blaster rule 4 deny udp destination-port eq netbios-nsrule 5 deny udp destination-port eq netbios-dgmrule 6 deny tcp destination-port eq 139rule 7 deny udp destination-port eq netbios-ssnrule 8 deny tcp destination-port eq 445 // Worm.Blaster rule 9 deny udp destination-port eq 445 // Worm.Blaster rule 10 deny udp destination-port eq 593 // Worm.Blaster rule 11 deny tcp destination-port eq 593 // Worm.Blaster rule 12 deny tcp destination-port eq 5554 // Sasserrule 13 deny tcp destination-port eq 9995 // Sasserrule 14 deny tcp destination-port eq 9996rule 15 deny udp destination-port eq 1434 // SQL Slammer rule 16 deny tcp destination-port eq 1068rule 17 deny tcp destination-port eq 5800rule 18 deny tcp destination-port eq 5900rule 19 deny tcp destination-port eq 10080rule 22 deny tcp destination-port eq 3208rule 23 deny tcp destination-port eq 1871rule 24 deny tcp destination-port eq 4510rule 25 deny udp destination-port eq 4334rule 26 deny tcp destination-port eq 4331rule 27 deny tcp destination-port eq 4557rule 28 deny udp destination-port eq 4444 // Worm.Blaster rule 29 deny udp destination-port eq 1314rule 30 deny tcp destination-port eq 6969rule 31 deny tcp destination-port eq 137rule 32 deny tcp destination-port eq 389rule 33 deny tcp destination-port eq 138rule 34 deny udp destination-port eq 136rule 35 deny tcp destination-port eq 1025rule 36 deny tcp destination-port eq 6129rule 37 deny tcp destination-port eq 1029rule 38 deny tcp destination-port eq 20168rule 39 deny tcp destination-port eq 4899rule 40 deny tcp destination-port eq 45576rule 41 deny tcp destination-port eq 1433rule 42 deny tcp destination-port eq 1434 // SQL Slammerrule 43 deny udp destination-port eq 1433//允许Ping和Tracert类型的报文通过,其它类型的ICMP报文丢弃rule 200 permit icmp icmp-type echorule 201 permit icmp icmp-type echo-replyrule 202 permit icmp icmp-type ttl-exceededrule 210 deny icmp//允许DNS代理请求报文进入rule 300 permit udp source-port eq dns//开启Telnet管理端口,根据实际业务需求可开启其它服务端口或者服务器地址,如:TR069服务器地址为202.138.1.1,配置如下:rule 310 permit tcp destination-port eq telnetrule 320 permit tcp source 202.138.1.1 0//允许目的地址为内网网段的报文进入网关设备转发,其它报文丢弃rule 1000 permit ip destination 192.168.1.0 0.0.0.255rule 2000 deny ip5、在LAN口启用防火墙过滤:[H3C]interface Vlan-interface 1[H3C-Vlan-interface1]firewall packet-filter 3003 inbound6、在WAN口启用防火墙过滤:[H3C]interface Ethernet 0/0[H3C-Ethernet0/0]firewall packet-filter 3001 inbound1.2 优化NAT会话老化时间内网PC访问外部网络时每个连接都会建立1个NAT会话表项,记录这个连接的状态信息,如源地址、源端口、目的地址、目的端口等信息,用来进行回复报文的NAT转换处理。