古典密码统计分析

实验二 古典密码

实验2 古典密码1.实验目的(1)了解古典密码中的基本加密运算。

(2)了解几种典型的古典密码体制。

(3)掌握古典密码的统计分析方法。

2.实验内容(1)古典密码体制①简单移位加密(单表代换)该加密方法中,加密时将明文中的每个字母向前推移K位。

经典恺撒密码加密变换就是这种变换,取k=3。

步骤1:打开CAP4软件,并加载实验一附带的“mw.txt”,如图2-1所示。

图2-1加载文件步骤2:采用恺撒加密方法手工加密“mw.txt”;打开CAP4菜单栏“Cipher”菜单项选择“simple shift”选项,并选择移位值“shift value”为3,加密步骤1中加载的文件,如图2-2所示。

图2-2 参数设置图2-3加密文件步骤3:比较二者的加密结果是否相同。

步骤4:点击CAP4软件中的“Simple analysis”下的“shift”键,观察恺撒加密法的可能密钥值,并分析其攻击的难度,如图2-4所示。

图2-4密钥分析②仿射密码加密(单表代换)在仿射密码加密(affine cipher)中,字母表中的字母被赋予一个数字,例如,a=0,b=1,c=2,…,z=25.仿射密码加密法的密钥为0~25之间的数字对(a,b)。

a与26的最大公约数必须为1,这就是说能整除a和26的数只有1.现在假设m为明文字母的数字,而c为密文字母的数字,那么,这两个数字之间有如下关系: c=(am+b)(mod 26)m=a-1(c-b)(mod 26)其中,(mod 26)的操作是:除以26,得其余数。

例如,选取密钥为(7,3)。

因为7与26互素,也就是只有公约数1,所以(7,3)可以作为仿射密码的加密钥。

将“hot”转换成数字7、14、19,利用仿射等式生成: c(H)=(7×7+3) mod 26=52 mod 26=0,即为字母“a“。

c(O)=(7×14+3) mod 26=101 mod 26=23,即为字母“x“.c(T)=(7×19+3) mod 26=136 mod 26=6,即为字母”g”. 这样,对于这个密钥,”hot”变成了“axg“.CAP4软件中实现仿射密码加密:步骤1:在CAP4软件中加载要加密地的明文“mw.txt“.步骤2:选取Cipher菜单下的Affine Cipher菜单项,弹出如下对话框,如图2-5所示。

第3章_古典密码体制续-密码分析

如前面的猜测,假设 dK (Z ) e, dK (W ) d ,回过头再 看看密文并注意到 ZRW 和 RZW 出现在密文的开始部分,RW 后面也出现过。因为 R 在密文中频繁的出现,而 nd 是一 个常见的两字母组,所以我们可以视 dK (R) n 作为可能 的情况。

这样,就有如下的形式:

➢ 另外,考虑两字母组或三字母组组成的固定序列也 是很有用的。

➢ 30 个 最 常 见 的 两 字 母 组 ( 出 现 次 数 递 减 ): TH,HE,IN,ER,AN,RE,DE,ON,ES,ST,EN,AT,TO,NT,H A,ND,OU,EA,NG,AS,OR,TI,IS,ET,IT,AR,TE,SE,HI 和 OF。

-ed-a---nh---ha---a-e----ed-----a-d--he--n XZWGCHSMRNMDHNCMFQCHZJMXJZWIEJYUCFWDJNZDIR

现在考虑出现次数较高的密文字母 M,由前面分析,密 文段 RNM 解密成 nh-,这说明 h-是一个词的开头,所以 M 很可能是一个元音,因为已经使用了 a 和 e,所以猜测 dK (M ) i 或 o,因为 ai 是一个比 ao 出现次数更高的明 文组,所以首先猜得 dK (M ) i,这样有:

------end---------e----ned---e-----------YIFQFMZRWQFYVECFMDZPCVMRZWNMDZVEJBTXCDDUMJ

--------e----e---------n--d---en----e----e NDIFEFMDZCDMQZKCEYFCJMYRNCWJCSZREXCHZUNMXZ

➢ 首先考虑最弱类型的攻击,即唯密文攻击。

➢ 假设明文串是不包括标点符号及空格的普通英文 文本。

现代密码学理论与实践02 - 古典密码

24 25 26 01 02 03 04 05 06 07 08 09 10 11 12 13 14 15 16 17 18 19 20 21 22 23

21 03 15 01 19 10 14 26 20 08 16 07 22 04 11 05 17 09 12 23 18 02 25 06 24 13

26 20 01 01 02 06 03 04 04 15 05 03 06 14 07 12 08 23 09 05 10 16 11 02 12 22 13 19 14 11 15 18 16 25 17 24 18 13 19 07 20 10 21 08 22 21 23 09 24 26 25 中 17

4

举例

例:m=6时,臵换π如下 x π(x) 1 3 2 5 3 1 4 6 5 4 6 2

明文字符位置 变换后的位置

明文 gohome …… 密文 HEGMOO ……

解密时需要逆臵换π-1

y 1 π-1(y) 3 2 6 3 1 4 5 5 2 6 4

5

周期置换密码的密钥空间

24

维吉尼亚密码的密钥空间

密钥空间与密钥长度m有关

共有26m个密钥,即使m很小,穷举攻击也不太现实 假设m=5,密钥空间超过1.1×107 ,已超出手工计 算进行穷举攻击的能力范围。 但这并不表示维吉尼亚密码无法用手工破译。

25

维吉尼亚密码的弱点

对所有多表代换密码的破译都是以字母频率为基础的。 同一个明文字母可被加密成不同密文字母,简单的频率 分析行不通。 破译的关键在于它的密钥是重复使用的。 故而,维吉尼亚密码的弱点 当相同字母间隔密钥长度倍数时,被加密成相同字母

实验二 古典密码

实验2 古典密码1.实验目的(1)了解古典密码中的基本加密运算。

(2)了解几种典型的古典密码体制。

(3)掌握古典密码的统计分析方法。

2.实验内容(1)古典密码体制①简单移位加密(单表代换)该加密方法中,加密时将明文中的每个字母向前推移K位。

经典恺撒密码加密变换就是这种变换,取k=3。

步骤1:打开CAP4软件,并加载实验一附带的“mw.txt”,如图2-1所示。

图2-1加载文件步骤2:采用恺撒加密方法手工加密“mw.txt”;打开CAP4菜单栏“Cipher”菜单项选择“simple shift”选项,并选择移位值“shift value”为3,加密步骤1中加载的文件,如图2-2所示。

图2-2 参数设置图2-3加密文件步骤3:比较二者的加密结果是否相同。

步骤4:点击CAP4软件中的“Simple analysis”下的“shift”键,观察恺撒加密法的可能密钥值,并分析其攻击的难度,如图2-4所示。

图2-4密钥分析②仿射密码加密(单表代换)在仿射密码加密(affine cipher)中,字母表中的字母被赋予一个数字,例如,a=0,b=1,c=2,…,z=25.仿射密码加密法的密钥为0~25之间的数字对(a,b)。

a与26的最大公约数必须为1,这就是说能整除a和26的数只有1.现在假设m为明文字母的数字,而c为密文字母的数字,那么,这两个数字之间有如下关系: c=(am+b)(mod 26)m=a-1(c-b)(mod 26)其中,(mod 26)的操作是:除以26,得其余数。

例如,选取密钥为(7,3)。

因为7与26互素,也就是只有公约数1,所以(7,3)可以作为仿射密码的加密钥。

将“hot”转换成数字7、14、19,利用仿射等式生成: c(H)=(7×7+3) mod 26=52 mod 26=0,即为字母“a“。

c(O)=(7×14+3) mod 26=101 mod 26=23,即为字母“x“.c(T)=(7×19+3) mod 26=136 mod 26=6,即为字母”g”. 这样,对于这个密钥,”hot”变成了“axg“.CAP4软件中实现仿射密码加密:步骤1:在CAP4软件中加载要加密地的明文“mw.txt“.步骤2:选取Cipher菜单下的Affine Cipher菜单项,弹出如下对话框,如图2-5所示。

古典密码的实验报告

古典密码的实验报告古典密码的实验报告引言:密码学作为一门古老而又神秘的学科,一直以来都吸引着人们的兴趣。

在古代,人们用各种各样的密码来保护重要信息的安全性。

本实验旨在通过实际操作,探索古典密码的加密原理和破解方法,从而深入了解密码学的基本概念和应用。

一、凯撒密码凯撒密码,又称移位密码,是最简单的一种古典密码。

其原理是通过将明文中的每个字母按照一定的规则进行移位,得到密文。

在本实验中,我们选择了一个简单的凯撒密码进行破解。

首先,我们选择了一段明文:“HELLO WORLD”,并将其按照凯撒密码的规则进行移位,假设移位数为3,则得到密文:“KHOOR ZRUOG”。

接下来,我们尝试使用暴力破解的方法来还原明文。

通过尝试不同的移位数,我们发现当移位数为3时,得到的明文与原文完全一致。

这表明我们成功地破解了凯撒密码,并还原了原始的明文。

二、维吉尼亚密码维吉尼亚密码是一种基于多个凯撒密码组合而成的密码算法。

其原理是通过使用不同的移位数对明文进行加密,从而增加了密码的复杂度。

在本实验中,我们选择了一段明文:“CRYPTOGRAPHY”,并使用维吉尼亚密码进行加密。

我们选择了一个关键词“KEY”作为加密密钥。

首先,我们将关键词“KEY”重复至与明文长度相同,得到“KEYKEYKEYKEYK”。

然后,将明文中的每个字母与关键词中对应位置的字母进行凯撒密码的移位操作。

经过加密后,我们得到了密文:“LXFOPVEFRNHR”。

接下来,我们尝试使用破解方法来还原明文。

通过尝试不同的关键词和移位数的组合,我们发现当关键词为“KEY”且移位数为3时,得到的明文与原文完全一致。

这表明我们成功地破解了维吉尼亚密码,并还原了原始的明文。

三、栅栏密码栅栏密码是一种基于换位操作的密码算法。

其原理是通过将明文中的字母按照一定的规则进行重新排列,得到密文。

在本实验中,我们选择了一段明文:“HELLO WORLD”,并使用栅栏密码进行加密。

密码学-2

密钥量为 ( q! ) n

5、换位密码 (这里换位被看作一种多表代替密码!)

n X n Y n Zq ,

K 为 {1,2,, n} 上的全体置换的全体, 对任意明文 m (m1 , m2 ,, mn ) X n,k K, c E(m) (m (1) , m ( 2) ,, m ( n ) ) k

Z5

+ 0 1 2 3 0 0 1 2 3 1 1 2 3 4 2 2 3 4 0 3 3 4 0 1 4 4 0 1 2 * 1 1 1

* Z5

2 2

3 3

4 4

2

3 4

2

3 4

4

1 3

1

4 2

3

2 1

4

4

0

1

2

3

对于英文字母表 q=26

字母 数字

Z 26 {0, 1, 2,, 25}

f

c Ek (m) (m k ) mod q m Dk (c) (c k ) mod q

加法密码的密钥量为q 。 移位密码,凯撒密码体制

2、 乘法密码 X Y Z q , K Z q *, m X , k K ,

c Ek (m) km mod q, m k c mod q

密钥量为 (q )! 当q为素数时

n

A

D

B

E

R

P-1

b r e a d

* 求逆时需要重新排序!

(4 5 1 3 2) (3 5 4 1 2)

代替:字母表上的置换表。 (substitution) 换位:明文字母上的置换。(直接称为置换permutation) 混淆和扩散 S 盒和 P 盒

02 古典密码及分析

已知明文攻击,known plaintext

选择明文攻击,chosen plaintext

选择密文攻击,chosen ciphertext

选择文本攻击,chosen text

西安电子科技大学计算机学院

7

基于密码分析的攻击

Cryptanalytic Attacks

An algorithm that meets one or both of the following criteria:

An encryption scheme is said to be computationally secure if either of the foregoing two criteria are met.

unconditionally secure

8

西安电子科技大学计算机学院

穷举攻击

Key Size (bits)

西安电子科技大学计算机学院

15

对称密码模型

(Symmetric Cipher Model)

西安电子科技大学计算机学院

16

西安电子科技大学计算机学院

17

对称密码安全的两个必备条件:

加密算法必须是足够强的 a strong encryption algorithm 惟有发送者和接收者知道的秘密密钥 a secret key known only to sender / receiver C = EK(P) P = DK(C)

10

密码学的发展历史

第1阶段:1949年以前

1949年以前的密码技术可以说是一种艺术,而不是一种科 学,那时的密码专家是凭直觉和信念来进行密码设计和分 析的,而不是靠推理证明。

2 古典密码分析

•代替密码

简单代替密码(simple substitution cipher),又称单 字母密码(monoalphabetic cipher):明文的一个字符用 相应的一个密文字符代替。

多字母密码(ployalphabetic cipher):明文中的字符 映射到密文空间的字符还依赖于它在上下文中的位置。

可能尝试的密钥只有11个

仿射密码算法-i

• 加密函数取形式为

e(x)=ax+b (mod 26), a,b∈Z/(26)

要求唯一解的充要条件是 gcd( a,26)=1 该算法描述为: 设 P=C=Z/(26)

K={(a,b) ∈Z/(26)×Z/(26)|gcd(a,26)=1}, 对 k=(a,b) ∈K, 定义

(4)若a≡b mod q且b≡c mod q ,则a≡c mod q

模q算术-ii

• 模算术(Modular Arithmatic)

在mod q的q个剩余类集{0,1,2,…,q-1}上可以定 义加法和乘法运算如下: 加法: (a mod q)+ (b mod q)= (a+b) mod q 乘法:(a mod q) × (b mod q) = (a ×b)mod q

代替密码(substitution cipher):就是明文中的每一个字 符被替换成密文中的另一个字符。接收者对密文做反向替 换就可以恢复出明文。 置换密码(permutation cipher),又称换位密码 (transposition cipher):明文的字母保持相同,但顺序被 打乱了。

经典密码体制 代替密码 单字母密码 单表代换密码 多表代换密码 多字母密码 置换密码

1.4 古典密码

数学与系统科学学院

古典密码的实验报告

古典密码的实验报告1. 引言古典密码是一种古老的加密技术,用于在信息传递过程中保护敏感信息的安全性。

它通过将明文转换成密文,从而使未经授权的个体无法理解信息的内容。

本实验旨在介绍几种常见的古典密码算法,并通过实验验证其加密和解密的过程。

2. 凯撒密码凯撒密码是最简单的古典密码之一,它通过将明文中的每个字母向前或向后移动固定的位置来加密信息。

例如,当移动的位置为3时,明文中的字母A将被替换为D,字母B将被替换为E,以此类推。

2.1 加密过程1.输入明文。

2.设置移动的位置。

3.对于明文中的每个字母,按照移动的位置将其替换为对应的字母。

4.得到密文。

2.2 解密过程1.输入密文。

2.设置移动的位置。

3.对于密文中的每个字母,按照移动的位置将其替换为对应的字母。

4.得到明文。

3. 维吉尼亚密码维吉尼亚密码是一种多表密码,它通过使用一系列凯撒密码表来加密信息。

每个表中的移动位置逐个递增,这样可以更好地混淆明文的结构。

3.1 加密过程1.输入明文。

2.输入密钥。

3.对于明文中的每个字母,找到对应的凯撒密码表。

4.根据对应的表和密钥,将明文中的字母替换为密文。

5.得到密文。

3.2 解密过程1.输入密文。

2.输入密钥。

3.对于密文中的每个字母,找到对应的凯撒密码表。

4.根据对应的表和密钥,将密文中的字母替换为明文。

5.得到明文。

4. 培根密码培根密码是古典密码中的另一种类型,它使用一系列相同长度的字母组成的密钥来加密信息。

明文中的每个字母都将被替换为对应密钥中的字母。

4.1 加密过程1.输入明文。

2.输入密钥。

3.对于明文中的每个字母,将其对应到密钥中的相应字母。

4.得到密文。

4.2 解密过程1.输入密文。

2.输入密钥。

3.对于密文中的每个字母,将其对应到密钥中的相应字母。

4.得到明文。

5. 实验结果与讨论在本实验中,我们使用了凯撒密码、维吉尼亚密码和培根密码进行加密和解密实验。

通过对不同算法的测试,我们发现:1.凯撒密码是最简单的古典密码之一,但由于移动位置的确定性,易受到频率分析等攻击方式的威胁。

第4讲 数据加密技术(古典密码)

字 X XYZAB C D EF G H I J K LM N O PQ R STUVW 母 Y YZABCDEFGHIJKLMNOPQRSTUVWX Z ZAB CD EFG H I J KLM N O PQR STUVWXY

一、古典密码 一、古典密码

Vigenre密码的代替规则是用明文字母在Vigenre 密码的代替规则是用明文字母 明文字母在 方阵中的列和密钥字母 方阵中的列和密钥字母在Vigenre方阵中的行的交 密钥字母在

一、古典密码 一、古典密码

⑵、多表代替密码

• 单表代替密码的安全性不高,一个原因是 单表代替密码的安全性不高,

一个明文字母只由一个密文字母代替。 一个明文字母只由一个密文字母代替。

• 构造多个密文字母表, 构造多个密文字母表, • 在密钥的控制下用相应密文字母表中的一个字

母来代替明文字母表中的一个字母。一个明文 母来代替明文字母表中的一个字母。 字母有多种代替。 字母有多种代替。

一、古典密码 一、古典密码

⑴单表代替密码 ①、加法密码 • A和B是有 n个字母的字母表。 个字母的字母表。 • 定义一个由A到B的映射:f:A→B 定义一个由A 的映射:

f(ai )= bi=aj j=i+ j=i+k mod n • 加法密码是用明文字母在字母表中后面第 k 个字母来代替。 个字母来代替。 • K=3 时是著名的凯撒密码。 时是著名的凯撒密码。

一、古典密码 一、古典密码

扩散: 扩散:将每一位明文和密钥的影响 扩大到尽可能多的密文位中。 扩大到尽可能多的密文位中。

“扩散”是一种将明文冗余度分散到密文中的方 法,即将单个明文或密钥位的影响尽可能扩大 到更多的密文中去,不仅将统计关系隐藏起来, 也使密码分析者寻求明文冗余矿度增加了难度。 最简单的“扩散”方法是“置换 (Permutation)”法。

古典密码中的基本加密运算、体制单表和统计分析

其中的加法都是模

q 加法 .显然,简单加法密码的

密钥量为

q .

n

解密变换是什么

2. 简单乘法密码

2. 简单乘法密码

设 X

n

Yn Zn, q

K {( k 1 , k 2 , , k n | k i z * ,1 i n } . 对任意 q

m ( m 1 , m 2 , , m n ) X n , k ( k 1 , k 2 , , k n ) K , 密文

解密变换为:

c E k ( m ) km mod q

m k 1 c mod q

显然,乘法密码的密钥 量为 ( q ).

k

1

是 k 的 mod q 乘法逆, 即 k 1 k 1 mod q , 求逆算法见

5.2.4.

3. 仿射密码

3. 仿射密码

设 X Y Z q , K {( k 1 , k 2 ) | k 1 z q , k 2 z * }. q

其中的加法和乘法都是

模 q 的 .显然,它的密钥量为

q ( q ).

n

n

4. 简单置换密码

4. 简单置换密码

设 X

n

Y n Z n , K {( k 1 , k 2 , , k n ) | k i 是 Z q 上的置换, 1 i n }. q

对任意的 m ( m 1 , m 2 , , m n ) X n , k ( k 1 , k 2 , k n ) K , 密文

设 X

n

Y n m 2 , , m n ) X n ,

k ( k 1 , k 2 , , k n ) K , 密文

1-2古典密码之古典密码分析

密码学原理唯密文攻击分析古典密码26个英文字母在英文文字出现的不同频率◆最困难的分析条件◆通常需要用到英文字母的频率分析和反复猜测◆可分析单表和多表代换密码◆分析多字母代换比较困难(如Hill密码)仿射密码的密码分析仿射密码体制的数学描述对于密码体制的五元组(P, C, K, E, D)有•P=C=Z26•K={(a,b)∈Z26×Z26 : gcd(a,26)=1}•对任意的k=(a,b)∈K, x,y∈Z26,定义e k(x)=(ax+b)mod26d k(y)=a-1(y-b)mod26•gcd(a,26)=1意味着a和26互素•a-1是a关于模26乘法的逆分析目标:根据密文得到a和b的值。

分析方法:首先分析出现频率最高的字符,只需要猜中两个字母的代换,就能解出a 和b。

仿射密码分析举例得到仿射密码的密文如下FMXVEDKAPHEFRBNDKRXRSREFMORUDSDKDVSHVUFEDKAPRKDLYEVLRHHRH分析密文中每个字母的出现频数记录如下字母频数字母频数字母频数字母频数字母频数A2B1C0D7E5F4G0H5I,J0K5L2M2N1O1P2Q0R8S3T0U2V4W0X2Y1Z0以上密文中出现的最大频数的几个密文字母依次是R 、D 、E 、H 、K 、S 、F 、V 。

假设R 是e 的加密,D 是t 的加密即e k (4)=17,e k (19)=3,因为e k (x)=a x+b mod 26,得到方程组。

解方程组可知a =6,b =19,因为a 不满足与26互素的条件,因此猜测错误。

仿射密码分析举例a b mod a b mod ⎧⎨⎩4+=172619+=326仿射密码分析举例以上密文中出现的最大频数的几个密文字母依次是R、D、E、H、K、S、F、V。

再假设R 是e的加密,E是t 的加密,继续使用该方法得到a=13仍不满足与26互素的条件。

再假设H是t 的加密,得到a=8仍无效。

1-2古典密码之古典密码分析

密码学原理唯密文攻击分析古典密码26个英文字母在英文文字出现的不同频率◆最困难的分析条件◆通常需要用到英文字母的频率分析和反复猜测◆可分析单表和多表代换密码◆分析多字母代换比较困难(如Hill密码)仿射密码的密码分析仿射密码体制的数学描述对于密码体制的五元组(P, C, K, E, D)有•P=C=Z26•K={(a,b)∈Z26×Z26 : gcd(a,26)=1}•对任意的k=(a,b)∈K, x,y∈Z26,定义e k(x)=(ax+b)mod26d k(y)=a-1(y-b)mod26•gcd(a,26)=1意味着a和26互素•a-1是a关于模26乘法的逆分析目标:根据密文得到a和b的值。

分析方法:首先分析出现频率最高的字符,只需要猜中两个字母的代换,就能解出a 和b。

仿射密码分析举例得到仿射密码的密文如下FMXVEDKAPHEFRBNDKRXRSREFMORUDSDKDVSHVUFEDKAPRKDLYEVLRHHRH分析密文中每个字母的出现频数记录如下字母频数字母频数字母频数字母频数字母频数A2B1C0D7E5F4G0H5I,J0K5L2M2N1O1P2Q0R8S3T0U2V4W0X2Y1Z0以上密文中出现的最大频数的几个密文字母依次是R 、D 、E 、H 、K 、S 、F 、V 。

假设R 是e 的加密,D 是t 的加密即e k (4)=17,e k (19)=3,因为e k (x)=a x+b mod 26,得到方程组。

解方程组可知a =6,b =19,因为a 不满足与26互素的条件,因此猜测错误。

仿射密码分析举例a b mod a b mod ⎧⎨⎩4+=172619+=326仿射密码分析举例以上密文中出现的最大频数的几个密文字母依次是R、D、E、H、K、S、F、V。

再假设R 是e的加密,E是t 的加密,继续使用该方法得到a=13仍不满足与26互素的条件。

再假设H是t 的加密,得到a=8仍无效。

密码学第1章

第1章 古典密码 1.2.3 代换密码

26个英文字母和Z26的元素之间可以建立一个一一对应关系, 于是Z26上的任一个置换也就对应了26个英文字母表上的一个置 换。因此可以借助Z26上的置换来改变英文字符的原有位置,以 达到加密的目的,Z26上的置换看成了加密所需的密钥。这样可 以将加密和解密过程直接看做是对英文字母表进行了置换变换。

第1章 古典密码 定义1.2.1 移位密码体制 令M=C=K=Z26。对任意的

key∈Z26,x∈M,y∈C,定义 ekey(x)=(x+key) mod26 dkey(y)=(y-key) mod26 在使用移位密码体制对英文符号进行加密之前,首先需要 在26个英文字母与Z26中的元素之间建立一一对应关系,然后应 用以上密码体制进行相应的加密计算和解密计算。 例1.2 设移位密码的密钥为key=7,英文字符与Z26中的元

中,如下表所示:

第1章 古典密码

1 1 2 3 4 5 q y a h c

2 w u s k v

3 e i/j d l b

4 r o f z n

5 t p g x m

第1章 古典密码 在给定了字母排列结果的基础上,每一个字母都会对应一

个数字αβ,其中α是该字母所在行的标号,β是该字母所在列的 标号。通过设计的棋盘就可以对英文消息进行加密,如u对应 的是22,f对应的是34。

可见,加密方法、解密方法、密钥和消息(明文、密文) 是保密

通信中的几个关键要素,它们构成了相应的密码体制。

第1章 古典密码 定义1.1.1 密码体制

密码体制的构成包括以下要素: (1) M:明文消息空间,表示所有可能的明文组成的有限集。 (2) C:密文消息空间,表示所有可能的密文组成的有限集。 (3) K:密钥空间,表示所有可能的密钥组成的有限集。 (4) E:加密算法集合。 (5) D:解密算法集合。

古典密码-2

一、古典密码 一、古典密码

举例: 举例:

密钥: 密钥: HONG YE 矩阵: HONGYE 选出顺序:按列 矩阵: 选出顺序: ABCDFI JKLMPQ 改变密钥、矩阵大小 改变密钥、 RSTUVW 和取出序列,得到不同的 和取出序列, XZ 密文字母表。 密文字母表。 密文字母表 : B={ HAJRXOBKSZNCLTGDMUYFPVEIQW }

密 码 学

古典密码 古典密码

一、古典密码 古典密码

虽然用近代密码学的观点来看, 虽然用近代密码学的观点来看,许多 古典密码是很不安全的, 古典密码是很不安全的,或者说是极易 破译的。 破译的。但是我们不能忘记古典密码在 历史上发挥的巨大作用。 历史上发挥的巨大作用。 另外, 另外,编制古典密码的基本方法对于 编制近代密码仍然有效。 编制近代密码仍然有效。

二、古典密码的穷举分析

1、单表代替密码分析 ②乘法密码 –因为f(ai )= bi=aj 因为f(a j=ik mod n,且(k,n)=1。 n, k,n)=1。 –所以k共有φ(n)种可能,密钥空间更小。 所以k 所以 )种可能,密钥空间更小。 –对于英文字母表,n=26, 对于英文字母表,n=26, k=1,3,5,7,9,11,15,17,19,21,23,25 取掉1,共11种,比加法密码更弱。 取掉1 11种 比加法密码更弱。 –经不起穷举攻击。 经不起穷举攻击。

二、古典密码的穷举分析

1、单表代替密码分析 ①加法密码 –因为f(ai )= bi=aj 因为f(a j=i+k mod n

–所以k=1,2,... ,n-1,共n-1种可能,密钥空 所以k=1,2, ,n-1,共 种可能, 所以k=1,2

间太小。以英文为例,只有25种密钥。 间太小。以英文为例,只有25种密钥。 25种密钥 –经不起穷举攻击。 经不起穷举攻击。

第3章古典密码体制续--密码分析

下一步我们可以试试 d K ( N ) h , 因为 NZ 是一个常见的两 字母组而 ZN 不是常见的两字母组。如果这个猜测是正确 的,则明文 ne-ndhe 很可能说明 d K (C ) a 。于是有: ------end-----a---e-a--nedh--e------a----YIFQFMZRWQFYVECFMDZPCVMRZWNMDZVEJBTXCDDUMJ h-------ea---e-a---a---nhad---en--a-e-h--e NDIFEFMDZCDMQZKCEYFCJMYRNCWJCSZREXCHZUNMXZ he-a-n------n------ed---e---e--neandhe-e-NZUCDRJXYYSMRTMEYIFZWDYVZVYFZUMRZCRWNZDZJJ -ed-a---nh---ha---a-e----ed-----a-d--he--n XZWGCHSMRNMDHNCMFQCHZJMXJZWIEJYUCFWDJNZDIR

因为已经假设 Z 解密成 e, 可以注意一下形如—Z 或 Z -的两字母组。发现出现较多的两字母是 DZ 和 ZW(各 4 次);NZ 和 ZU(各 3 次);RZ,HZ,XZ,FZ,ZR,ZV,ZC,ZD 和 ZJ(各 2 次)。因为 ZW 出现 4 次而 WZ 一次也未出现,同时 W 比许多其它字母出现的次数少,所以我们可以假定

字母 频数 字母 频数 A 2 N 1 可利用统计数据来破译仿射密码。 B 1 O 1 例 3.1C假设 Oscar 0 从仿射密码中截获了如下密文: P 2 FMXVEDKAPHFERBNDKRXRSREFMORUDSDKDVSHVUFEDKAPRKD D 7 Q 0 E 5 R 8 LYEVLRHHRH F 4 S 3 首先分析密文各字母出现的频数 G 0 T 0 H 5 U 2 I 0 V 4 J 0 W 0 K 5 X 2 L 2 Y 1 M 2 Z 0

古典密码的演化(二)—密码学复习(三)

古典密码的演化(⼆)—密码学复习(三)前⾯介绍了⼏种古典密码算法(凯撒密码、仿射密码、维吉尼亚密码、希尔密码、置换密码),下⾯将对其中的⼏种密码算法站在攻击者的⾓度进⾏分析。

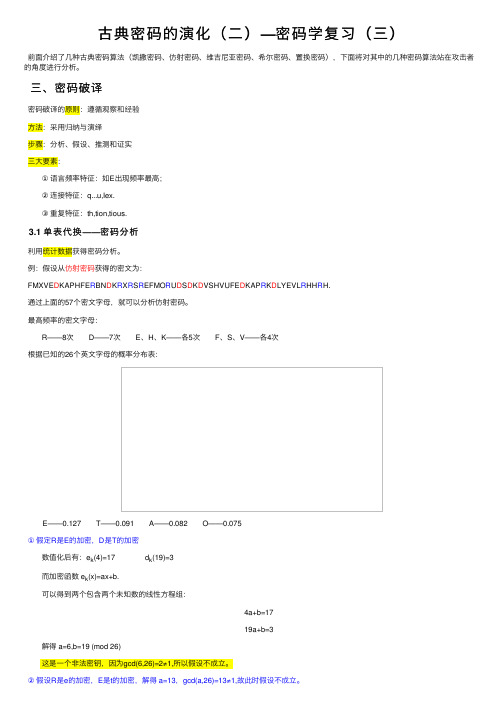

三、密码破译密码破译的原则:遵循观察和经验⽅法:采⽤归纳与演绎步骤:分析、假设、推测和证实三⼤要素:①语⾔频率特征:如E出现频率最⾼;②连接特征:q...u,Iex.③重复特征:th,tion,tious.3.1 单表代换——密码分析利⽤统计数据获得密码分析。

例:假设从仿射密码获得的密⽂为:FMXVE D KAPHFE R BN D K R X R S R EFMO R U D S D K D VSHVUFE D KAP R K D LYEVL R HH R H.通过上⾯的57个密⽂字母,就可以分析仿射密码。

最⾼频率的密⽂字母:R——8次 D——7次 E、H、K——各5次 F、S、V——各4次根据已知的26个英⽂字母的概率分布表: E——0.127 T——0.091 A——0.082 O——0.075①假定R是E的加密,D是T的加密数值化后有:e k(4)=17 d k(19)=3⽽加密函数 e k(x)=ax+b.可以得到两个包含两个未知数的线性⽅程组:4a+b=1719a+b=3解得 a=6,b=19 (mod 26)这是⼀个⾮法密钥,因为gcd(6,26)=2≠1,所以假设不成⽴。

②假设R是e的加密,E是t的加密,解得 a=13,gcd(a,26)=13≠1,故此时假设不成⽴。

③假设R是e的加密,K是t的加密,此时解得 a=3,b=5.⾄少这是⼀个合法密钥。

接着计算k=(3,5)时的解密函数,之后对密⽂进⾏解密,观察的到的明⽂是否有意义。

容易验证a=3,b=5是⼀个有效密钥,解得明⽂为:Algorithms are quite general definitions of arithmetic process.3.2 多表代换——密码分析3.2.1 希尔密码对希尔密码进⾏已知明⽂分析。

第3讲--古典密码的统计分析

现代密码学

安徽工业大学

用交互重合指数确定密钥的具体内容

定义 设X=x1x2…xn和Y=y1y2…yn,是两个长度分别

的字母串。 和 的交互重合指数 的交互重合指数(mutual 为n和n’的字母串。X和Y的交互重合指数 和 的字母串 index of coincidence)定义为 中的一个随机元素与 定义为X中的一个随机元素与 定义为 中的一个随机元素与Y 中的一个随机元素相同的概率, 中的一个随机元素相同的概率,记为 MIc ( X , Y )

26个英文字母: 26个英文字母 个英文字母: e t---a---o---i---n---s---h---r ---a---o---i---n---s---h---r d---l ---l c---u---m---w---f---g---y---p---b ---u---m---w---f---g---y---p---b v—k---j---x---q---z ---j---x---q---z 12% 6%--9% 6%--9% 4% 1.5%--2.8% 1.5%--2.8% <1%

安徽工业大学

习题1解答:

解:加密密钥为置换T=(351246),则脱密 密钥为置换T’=(341526) 用维吉尼亚密码脱密得结果 vahaeg duoolc tykyoo nmuade 再使用易位密码脱密得明文M haveagoodluckytoyouandme

现代密码学

安徽工业大学

习题2解答:

现代密码学

安徽工业大学

计算表1中的任意两行之间的交互重合指数

Yi 中的一个随机元素与 Y j 中的一个随

机元素同为字母h(0<=h<26)的概率为

MIc (Yi , Y j ) = ∑ ph−ki ⋅ ph−k j = ∑ ph ⋅ ph−k j +ki

古典密码及分析

2

第 1 章 古典密码

设 P = { m1,m2,…,mn };C = { c1,c2,…,cm }。即可能的明文元素有 n 个,密文元素有 m 个。从实用角度看,应该有 m≥n,否则不同的明文将映射到相同的密文。因为加、解密变 换必须是互逆的,所以 E 和 D 都是一一映射。容易求出从 P 到 C 的一一映射的数目有: ∣S∣= m×(m-1) ×(m-2) ×…×(m-n+1) = m!/(m-n)! (1.3) 由此可见,当 m,n 较大时,可能的加密和解密变换对的数目是十分巨大的。从理论上说, 从 P 到 C 和从 C 到 P 的任意一对互逆映射都可以用来构成一个密码算法。 但在实际应用中, 在已知密钥的条件下,密码算法的计算必须是简洁有效的,而在不知道密钥的条件下,解密 计算应该是不可行的。所以构造密码算法时,必须从∣S∣个一一映射中选取那些可以用解 析表达式或某些确定的规则来表达明文和密文关系的一一映射。 设 K = { k1, k2,…, kp },则密钥数︱K︱= p。由于加解密变换的选择是由密钥来确定的, 因此,对于密钥空间的密钥数应该有:∣K∣≥∣S∣。在∣K∣>∣S∣的情况下,会出现 不同的两个密钥对应同一个加密变换, 从而产生相同加密结果的情况。 这时称这两个密钥为 等价密钥。 由于等价密钥的存在, 破译者可能不需要找到加密时使用的那个特定密钥也可以 进行破译, 使密码系统的安全性降低。 因此, 在选择密钥时要注意避开可能存在的等价密钥。 值得指出的是,即使在∣K∣<∣S∣时,也不能排除存在等价密钥的可能性。因此,即使 在∣K∣<∣S∣的情况下,也应注意等价密钥问题。

4

第 1 章 古典密码

对应的密文为: MJCBNLDAQCH 由此可见,密钥改变时加密的结果也发生变化。 只要知道编码方式和密钥 k,加法密码的解密是十分简单的:m = c – k mod 26。 单用换位法和替代法构成的密码都比较简单, 一般都经不起攻击。 但以后我们可以看到, 若把它们结合起来使用,可以得到非常有效的密码系统。

古 典 密 码

1234... 乘仿加置法射法换密密密码码码

设设

为 ,上,对全对任体任意置意换

的集合. 对任意,密文 对任意

密文

密文

其解中密,变显q换然是为,正仿整射数密,码是置换密码的特例

其中,解密变换为

显然, 加法密码和乘法密码都是仿 射密码的特例.

1.1.2 多表古典密码中的基本加密运算

234567.. 1简换广.单位义简乘仿置密置仿单法射换码换射加密密法码码密码

现代密码学

主要内容

古典密码中的基本加密运算 几种典型的古典密码体制

古典密码的统计分析

1.1 古典密码中的基本加密运算

单表密码体制

多表密码体制

对于一个密码体制, 明 文字母对应的密文字母 在密文中保持不变

对于一个密码体制, 明文 中不同位置的同一明文字 母在密文中对应的密文字 母不同

1.1.1 单表古典密码中的基本加密运算

每组中的两个字母H不ill 同体。制

P 中同行, 为紧靠各自右端的字母 P 中同列, 为紧靠各自下方的字母

密文 非同行同列, 为确定矩阵的对角字母

1.3 古典密码的统计分析

单表古典密码的 统计分析

多表古典密码的 统计分析

1.3.1 单表古典密码的统计分析

单表古典密码体制的密文字母表实际上是明文字母表 的一个排列。 因此, 明文字母的统计特性在密文中能够反 映出来。当截获的密文足够多时, 可以通过统计密文字母 的出现频率来确定明文字意

对任意

密文

对任意

密其密文中文其的中乘的法加都法是都模是q 模乘q法加. 法显.然显, 然简,单简乘单法

密加码法的密密码钥的量密为钥量为

其中的加法和乘法都是模q 加法和乘法.

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

i =0 25

=0.065

现代密码学

解放军信息工程大学电子技术学院

对于英文的一个随机字母串, 对于英文的一个随机字母串,每个英文字 母出现的期望概率均为1/26,则在X中任 ,则在 中任 母出现的期望概率均为 意选取两个元素相同的概率为

1 Ic ≈ ∑ i =0 26

解放军信息工程大学电子技术学院

现代密码学

解放军信息工程大学电子技术学院

明文的统计规律

26个英文字母: 26个英文字母 个英文字母: e t---a---o---i---n---s---h---r ---a---o---i---n---s---h---r d---l ---l c---u---m---w---f---g---y---p---b ---u---m---w---f---g---y---p---b v—k---j---x---q---z ---j---x---q---z 12% 6%--9% 6%--9% 4% 1.5%--2.8% 1.5%--2.8% <1%

密码体制的数学模型 熵及其性质

现代密码学

习题2解答:

解:f1的逆为: m=15(c-5)mod26=(15c+3)mod26 f2的逆为:T‘=(23154) 则对C做f2的逆变换得:icfsxbfezi 再做f1的逆变换得:thanksalot。

现代密码学

解放军信息工程大学电子技术学院

下节课讲授的主要内容

Shannon理论 Shannon理论

现代密码学

解放军信息工程大学电子技术学院 K1+i,i=0,……,25 K1-k2=5

k1 k2 k3 M k5

y1 y2 y3 M y5

y6 y7 y8 M

L yn m +1 L yn m + 2 L yn m + 3 M M yn

y10 L

现代密码学

解放军信息工程大学电子技术学院

计算具体密钥内容的复杂度分析

现代密码学

解放军信息工程大学电子技术学院

Kasiski测试法:Kasiski于1863年提出 测试法: 测试法 于 年提出 寻找密文中相同的片段对, 寻找密文中相同的片段对,计算每对相同密文片段对 之间的距离,不妨记为d1,d2,…,di,若令密钥字的长度为 之间的距离,不妨记为 m,则m=gcd(d1,d2,…,di)。 , 。 定理1 若两个相同的明文片段之间的距离是密钥长度 定理 的倍数,则这两个明文段对应的密文一定相同。 的倍数,则这两个明文段对应的密文一定相同。 反之则不然。 反之则不然。 若密文中出现两个相同的密文段(密文段的长度 若密文中出现两个相同的密文段 密文段的长度m>2), 密文段的长度 , 则它们对应的明文(及密钥)将以很大的概率相同。 则它们对应的明文(及密钥)将以很大的概率相同。

现代密码学

解放军信息工程大学电子技术学院

用交互重合指数确定密钥的具体内容

定义 设X=x1x2…xn和Y=y1y2…yn,是两个长度分别

的字母串。 和 的交互重合指数 的交互重合指数(mutual 为n和n’的字母串。X和Y的交互重合指数 和 的字母串 index of coincidence)定义为 中的一个随机元素与 定义为X中的一个随机元素与 定义为 中的一个随机元素与Y 中的一个随机元素相同的概率, 中的一个随机元素相同的概率,记为 MIc ( X , Y )

解放军信息工程大学电子技术学院

习题

2、已知某密码的加密方法为:C=f2(f1(M)) 其中变换f1为:c=(7m+5)mod26; 变换f2为置换T=(31254), 今收到一份用这种密码加密的密文 C=ficxsebfiz,求对应的明文M。 f1的逆为: m=15(c-5)mod26=(15c+3)mod26 现代密码学

现代密码学

解放军信息工程大学电子技术学院

定理1 设英文字母A,B,…,Z在X中出现的次数分别为: f0,f1,…,f25 则从X中任意选取两个字母相同的概率为

Ic (X ) =

25

∑ f (f

i =0 i

iБайду номын сангаас

1)

n(n 1)

证明

在X中任意选取两个字母共有种 种选取的可能。故易证。证毕。

n (n 1) 2

现代密码学

解放军信息工程大学电子技术学院

计算表1中的任意两行之间的交互重合指数

Yi 中的一个随机元素与 Y j 中的一个随

机元素同为字母h(0<=h<26)的概率为

MIc (Yi , Y j ) = ∑ phki phk j = ∑ ph phk j +ki

h =0 h =0 25 25

则 (ki k j ) mod 26 称为 Yi 和 Y j 之间的 相对位移(relative shift),用 l 表示。 由于

这样可以得到任意两行之间的相对位移。 给定某一行,猜测其密钥值(只有26种可能),其 它行的密钥由相对位移唯一确定,这时用穷举法 只有26种可能,可得到密钥值。

现代密码学

解放军信息工程大学电子技术学院

习题

1、已知某密码的加密方法为:先用易位密码 对明文M加密,再对该结果用维吉尼亚密 码加密得密文C。若易位密码使用的加密密 钥为置换T=(351246),维吉尼亚密码使 用的加密密钥为AEF,密文 C=vemaildytophtcmystnqzahj, 求明文M。 现代密码学

选取

2 的可能;在X中的每个相同的字母中选取两个元素共有 Cn =

f i ( f i 1) C = 2

2 fi

现代密码学

解放军信息工程大学电子技术学院

已知每个英文字母出现的期望概率,分别记为 已知每个英文字母出现的期望概率, p0,p1,…,p25,那么X中两个元素相同的概率 ,那么 中两个元素相同的概率 为:

解放军信息工程大学电子技术学院

习题1解答:

解:加密密钥为置换T=(351246),则脱密 密钥为置换T’=(341526) 用维吉尼亚密码脱密得结果 vahaeg duoolc tykyoo nmuade 再使用易位密码脱密得明文M haveagoodluckytoyouandme

现代密码学

解放军信息工程大学电子技术学院

∑p

h =0

25

h

p h + l = ∑ p h p h l

h =0

25

现代密码学

解放军信息工程大学电子技术学院

计算具体密钥内容

当相对位移不为0时,重合指数的取值范围 [0.031,0.045] 当相对位移为0时,重合指数取值为0.065。 可以统计每两行中英文字母出现的概率f0,f1,…,f25 和f’0,f’1,…,f’25 记Y jg 为以 g 作密钥进行加法加密得到的密文, g 并穷举计算得到 MIc (Yi , Y j ) 若 g = l ,则应该接近0.065; 若不然,应该接近[0.031,0.045]中的某个值。

现代密码学

解放军信息工程大学电子技术学院

思考:以多大的概率成立?

P(X1=X2|Y1=Y2) =1-P(X1!=X2;K1!=K2|Y1=Y2) 由于密钥是等概独立的,每个密钥出现的概率为 1/26,这相当于求满足 1/26 X1+K1=X2+K2(mod26) 的K1和K2出现的概率。若K1和K2中均有m个字母, 且m>=3,则 3 P(X1=X2|Y1=Y2) ≥ 1 1 ≥ 0.999999 26

现代密码学

解放军信息工程大学电子技术学院

汉字中双音节词出现频率

从三亿汉字的母体材料中,抽样二千五百万字进行双音 节词词频统计,结果是: 频率在一万次以上的双音节词有33个: 我们 可以 他们 三万次以上 二万次以上

进行 没有 工作 人民 生产 这个 发展 就是 问题 国 家 中国 这样 革命 自己 不能 由于 这些 所以 因此 作用 一般 什么 如果 情况 必须 方法 因为 主要 要 求 社会

现代密码学

解放军信息工程大学电子技术学院

多表古典密码的统计分析

步骤1:首先确定密钥的长度:利用 步骤 :首先确定密钥的长度:利用Kasiski测试法 测试法 和重合指数法(index of coincidence) 和重合指数法 步骤2:确定具体的密钥内容: 步骤 :确定具体的密钥内容:交互重合指数法

古典密码的统计分析

王 滨 2005年3月4日 年 月 日

解放军信息工程大学电子技术学院

上次课内容回顾

代替密码 单表代替密码的概念及安全性特点 多表代替密码的概念及安全性特点 几个典型的古典密码体制 卡撒密码 维及尼亚密码 维福特密码

现代密码学

解放军信息工程大学电子技术学院

单表古典密码的统计分析 原理: 原理:明文的统计规律在密文中能够反映出 来,故信息泄露大。 故信息泄露大。 多表古典密码的统计分析 原理:密钥相同时, 原理:密钥相同时,相同的明文对应相同的 密文。 密文。 现代密码学

现代密码学

解放军信息工程大学电子技术学院 汉字中单音节出现频率 最常用,出现频率在百分之一以上的有14个音节,它 们是: de shi yi bu you zhi le ji zhe wo yen li ta dao 的 是一不 有 之 了机 这 我 们 里他 到 次常用音节有33个,它们是: zhong zi guo shang ge men he wei ye da gong jian jiu xiang zhu lai sheng di zai ni xiao ke yao wu yu jie jin chan zuo jia xian quan shuo

25 2

=0.038.

现代密码学

解放军信息工程大学电子技术学院

根据Kasiski测试法得到的 ,可以将密文 按照下列形式排 测试法得到的m,可以将密文Y按照下列形式排 根据 测试法得到的 列: 排列成m行 列的形式, 表1 将Y排列成 行n/m列的形式,设m=0(modn) 排列成 列的形式