JUNIPER防火墙简单配置

juniper防火墙基本配置文档

防火墙基本配置步骤

防火墙的基本配置分三个步骤:

1、配置接口的IP地址和接口模式。

2、配置默认路由!

3、配置允许策略,TRUST到UNTRUST的策略!

这个是接口栏的截图:单击EDIT即可进行编辑!这里需要编辑trust口和untrust口!

这是点击trust口的edit后进入的配置界面,您只要输入IP地址和掩码位即可!注意:Manage ip* 对应的空白框一定不要填入内容,截图里的是自动生成的!其他保持默认,单击下面的OK即可完成!

下图是点击untrust口的edit进入编辑,选择static ip ,填入IP地址和掩码位,这里的IP是公网IP地址,manage ip那依然保持空白,模式为route,然后在service options选项栏中,将web ui,telnet,ping;三处打勾,如图!

然后点击OK即可完成!

点击左栏的Destination选项即可出现路由界面:新建点击NEW即可!

下图为点击NEW后出现的画面:如图填入内容,ip address/netmask填入0.0.0.0/0,

Next hop处选择gateway,在interface 处的下拉菜单中选择出口,gateway ip address填入UNTRUST口IP地址的下一跳网关即可!其他默认单击OK完成!

trust,TO处选择untrust,然后点击NEW!

点击new后的配置界面,如图配置即可!source address,destination address,service三处都选择ANY,action选permit, 在logging处打勾,其他保持默认,点击OK即可!

下图为蓝影标出的这条策略就是如上图配置完成后看到的结果!。

JuniperSR防火墙简明配置手册

Juniper SRX防火墙简明配置手册卞同超Juniper 服务工程师Juniper Networks, Inc.北京市东城区东长安街1号东方经贸城西三办公室15层1508室邮编:100738电话:目录Juniper SRX防火墙简明配置手册SRX系列防火墙是Juniper公司基于JUNOS操作系统的安全系列产品,JUNOS集成了路由、交换、安全性和一系列丰富的网络服务;目前Juniper公司的全系列路由器产品、交换机产品和SRX安全产品均采用统一源代码的JUNOS操作系统,JUNOS是全球首款将转发与控制功能相隔离,并采用模块化软件架构的网络操作系统;JUNOS作为电信级产品的精髓是Juniper真正成功的基石,它让企业级产品同样具有电信级的不间断运营特性,更好的安全性和管理特性,JUNOS软件创新的分布式架构为高性能、高可用、高可扩展的网络奠定了基础;基于NP架构的SRX系列产品产品同时提供性能优异的防火墙、NAT、IPSEC、IPS、SSL VPN和UTM等全系列安全功能,其安全功能主要来源于已被广泛证明的ScreenOS操作系统;本文旨在为熟悉Netscreen防火墙ScreenOS操作系统的工程师提供SRX防火墙参考配置,以便于大家能够快速部署和维护SRX防火墙,文档介绍JUNOS操作系统,并参考ScreenOS配置介绍SRX防火墙配置方法,最后对SRX防火墙常规操作与维护做简要说明;一、JUNOS操作系统介绍层次化配置结构JUNOS采用基于FreeBSD内核的软件模块化操作系统,支持CLI命令行和WEBUI两种接口配置方式,本文主要对CLI命令行方式进行配置说明;JUNOS CLI使用层次化配置结构,分为操作operational和配置configure两类模式,在操作模式下可对当前配置、设备运行状态、路由及会话表等状态进行查看及设备运维操作,并通过执行config或edit命令进入配置模式,在配置模式下可对各相关模块进行配置并能够执行操作模式下的所有命令run;在配置模式下JUNOS采用分层分级模块下配置结构,如下图所示,edit命令进入下一级配置类似unix cd命令,exit命令退回上一级,top命令回到根级;JunOS配置管理JUNOS通过set语句进行配置,配置输入后并不会立即生效,而是作为候选配置Candidate Config等待管理员提交确认,管理员通过输入commit命令来提交配置,配置内容在通过SRX语法检查后才会生效,一旦commit通过后当前配置即成为有效配置Active config;另外,JUNOS允许执行commit命令时要求管理员对提交的配置进行两次确认,如执行commit confirmed 2命令要求管理员必须在输入此命令后2分钟内再次输入commit以确认提交,否则2分钟后配置将自动回退,这样可以避免远程配置变更时管理员失去对SRX的远程连接风险;在执行commit命令前可通过配置模式下show命令查看当前候选配置Candidate Config,在执行commit后配置模式下可通过run show config命令查看当前有效配置Active config;此外可通过执行show | compare比对候选配置和有效配置的差异;SRX上由于配备大容量硬盘存储器,缺省按先后commit顺序自动保存50份有效配置,并可通过执行rolback和commit命令返回到以前配置如rollback 0/commit可返回到前一commit配置;也可以直接通过执行save 手动保存当前配置,并执行load override / commit调用前期手动保存的配置;执行load factory-default / commit命令可恢复到出厂缺省配置;SRX可对模块化配置进行功能关闭与激活,如执行deactivate security nat/comit命令可使NAT 相关配置不生效,并可通过执行activate security nat/commit使NAT配置再次生效;SRX通过set语句来配置防火墙,通过delete语句来删除配置,如delete security nat和edit security nat / delete一样,均可删除security防火墙层级下所有NAT相关配置,删除配置和ScreenOS不同,配置过程中需加以留意;SRX主要配置内容部署SRX防火墙主要有以下几个方面需要进行配置:System:主要是系统级内容配置,如主机名、管理员账号口令及权限、时钟时区、Syslog、SNMP、系统级开放的远程管理服务如telnet等内容;Interface:接口相关配置内容;Security:是SRX防火墙的主要配置内容,安全相关部分内容全部在Security层级下完成配置,如NAT、Zone、Policy、Address-book、Ipsec、Screen、Idp等,可简单理解为ScreenOS防火墙安全相关内容都迁移至此配置层次下,除了Application自定义服务;Application:自定义服务单独在此进行配置,配置内容与ScreenOS基本一致;routing-options:配置静态路由或router-id等系统全局路由属性配置;二、SRX防火墙配置对照说明初始安装2.1.1 登陆Console口通用超级终端缺省配置连接SRX,root用户登陆,密码为空login: rootPassword:--- JUNOS built 2009-07-16 15:04:30 UTCroot% cli /进入操作模式/root>root> configureEntering configuration mode /进入配置模式/editRoot2.1.2 设置root用户口令设置root用户口令root set system root-authentication plain-text-passwordroot new password : root123root retype new password: root123密码将以密文方式显示root show system root-authenticationencrypted-password "$1$xavDeUe6$"; SECRET-DATA注意:强烈建议不要使用其它加密选项来加密root和其它user口令如encrypted-password加密方式,此配置参数要求输入的口令应是经加密算法加密后的字符串,采用这种加密方式手工输入时存在密码无法通过验证风险;注:root用户仅用于console连接本地管理SRX,不能通过远程登陆管理SRX,必须成功设置root 口令后,才能执行commit提交后续配置命令;2.1.3 设置远程登陆管理用户root set system login user lab class super-user authentication plain-text-password root new password : lab123root retype new password: lab123注:此lab用户拥有超级管理员权限,可用于console和远程管理访问,另也可自行灵活定义其它不同管理权限用户;2.1.4 远程管理SRX相关配置run set date /设置系统时钟/set system time-zone Asia/Shanghai/设置时区为上海/set system host-name SRX3400-A/设置主机名/set system name-server 1.1.1.1 /设置DNS服务器/set system services ftpset system services telnetset system services web-management http/在系统级开启ftp/telnet/http远程接入管理服务/set interfaces ge-0/0/ family inet address 10.1.1.1/24或set interfaces ge-0/0/0 unit 0 family inet address 10.1.1.1/24set interfaces ge-0/0/1 unit 0 family inet address 10.1.2.1/24set routing-options static route 0.0.0.0/0 p 10.1.1/配置逻辑接口地址及缺省路由,SRX接口要求IP地址必须配置在逻辑接口下类似ScreenOS的子接口,通常使用逻辑接口0即可/set security zones security-zone untrust interfaces ge-0/0//将ge-0/0/接口放到untrust zone去,类似ScreenOS/set security zones security-zone untrust host-inbound-traffic system-services ping set security zones security-zone untrust host-inbound-traffic system-services http set security zones security-zone untrust host-inbound-traffic system-services telnet /在untrust zone打开允许远程登陆管理服务,ScreenOS要求基于接口开放服务,SRX要求基于Zone开放,从SRX主动访问出去流量开启服务,类似ScreenOS/PolicyPolicy配置方法与ScreenOS基本一致,仅在配置命令上有所区别,其中策略的允许/拒绝的动作Action需要额外配置一条then语句将ScreenOS的一条策略分解成两条及以上配置语句;Policy 需要手动配置policy name,policy name可以是字符串,也可以是数字与ScreenOS的policy ID 类似,只不过需要手工指定;set security zones security-zone trust address-book address pc1 10.1.1.10/32set security zones security-zone untrust address-book address server1 10.0.2.1/32 /与ScreenOS一样,在trust和untrust zone下分别定义地址对象便于策略调用,地址对象的名称可以是地址/掩码形式/set security zones security-zone trust address-book address-set addr-group1 address pc1/在trust zone下定义名称为add-group1的地址组,并将pc1地址放到该地址组中/set security policies from-zone trust to-zone untrust policy 001 match source-address addr-group1 destination-address server1 application anyset security policies from-zone trust to-zone untrust policy 001 then permit/定义从trust 到untrust方向permit策略,允许addr-group1组的源地址访问server1地址any服务/NATSRX NAT较ScreenOS在功能实现方面基本保持一致,但在功能配置上有较大区别,配置的主要差异在于ScreenOS的NAT与policy是绑定的,无论是MIP/VIP/DIP还是基于策略的NAT,在policy 中均要体现出NAT内容除了缺省基于untrust接口的Souec-NAT模式外,而SRX 的NAT则作为网络层面基础内容进行独立配置独立定义地址映射的方向、映射关系及地址范围,Policy中不再包含NAT相关配置信息,这样的好处是易于理解、简化运维,当网络拓朴和NAT映射关系发生改变时,无需调整Policy配置内容;SRX NAT和Policy执行先后顺序为:目的地址转换-目的地址路由查找-执行策略检查-源地址转换,结合这个执行顺序,在配置Policy时需注意:Policy中源地址应是转换前的源地址,而目的地址应该是转换后的目的地址,换句话说,Policy中的源和目的地址应该是源和目的两端的真实IP地址,这一点和ScreenOS存在区别,需要加以注意;SRX中不再使用MIP/VIP/DIP这些概念,其中MIP被Static静态地址转换取代,两者在功能上完全一致;DIP被Source NAT取代;基于Policy的目的地址转换及VIP被 Destination NAT取代;ScreenOS中基于Untrust zone接口的源地址转换被保留下来,但在SRX中不再是缺省模式SRX中Trust Zone接口没有NAT模式概念,需要手工配置;类似ScreenOS,Static属于双向NAT,其他类型均属于单向NAT,此外,SRX还多了一个proxy-arp概念,如果定义的IP Pool可用于源或目的地址转换与接口IP 在同一子网时,需配置SRX对这个Pool内的地址提供ARP代理功能,这样对端设备能够解析到IP Pool地址的MAC地址使用接口MAC地址响应对方,以便于返回报文能够送达SRX;下面是配置举例及相关说明:2.3.1 Interface based NATNAT:set security nat source rule-set 1 from zone trustset security nat source rule-set 1 to zone untrustset security nat source rule-set 1 rule rule1 match source-address 0.0.0.0/0 destination-address security nat source rule-set 1 rule rule1 then source-nat interface上述配置定义NAT源地址映射规则,从Trust Zone访问Untrust Zone的所有流量用Untrust Zone 接口IP做源地址转换;Policy:set security policies from-zone trust to-zone untrust policy 1 match source-address 10.1.2.2set security policies from-zone trust to-zone untrust policy 1 match destination-address anyset security policies from-zone trust to-zone untrust policy 1 match application anyset security policies from-zone trust to-zone untrust policy 1 then permit上述配置定义Policy策略,允许Trust zone 10.1.2.2地址访问Untrust方向任何地址,根据前面的NAT配置,SRX在建立session时自动执行接口源地址转换;2.3.2 Pool based Source NATNAT:set security nat source pool pool-1 address to security nat source rule-set 1 from zone trustset security nat source rule-set 1 to zone untrustset security nat source rule-set 1 rule rule1 match source-address 0.0.0.0/0 destination-address security nat source rule-set 1 rule rule1 then source-nat pool pool-1set security nat proxy-arp interface ge-0/0/2 address to 上述配置表示从trust方向any到untrust方向any访问时提供源地址转换,源地址池为pool1 ,同时ge-0/0/2接口为此pool IP提供ARP代理;需要注意的是:定义Pool时不需要与Zone及接口进行关联;配置proxy-arp目的是让返回包能够送达SRX,如果Pool与出接口IP不在同一子网,则对端设备需要配置指向的Pool地址路由;Policy:set security policies from-zone trust to-zone untrust policy 1 match source-address 10.1.1.2set security policies from-zone trust to-zone untrust policy 1 match destination-address anyset security policies from-zone trust to-zone untrust policy 1 match application any set security policies from-zone trust to-zone untrust policy 1 then permit上述配置定义Policy策略,允许Trust zone 10.1.2.2地址访问Untrust方向任何地址,根据前面的NAT配置,SRX在建立session时自动执行源地址转换;2.3.3 Pool base destination NATNAT:set security nat destination pool 111 address security nat destination rule-set 1 from zone untrustset security nat destination rule-set 1 rule 111 match source-address 0.0.0.0/0set security nat destination rule-set 1 rule 111 match destination-address security nat destination rule-set 1 rule 111 then destination-nat pool 111上述配置将外网any访问地址映射到内网地址,注意:定义的Dst Pool是内网真实IP地址,而不是映射前的公网地址;这点和Src-NAT Pool有所区别;Policy:set security policies from-zone trust to-zone untrust policy 1 match source-address anyset security policies from-zone trust to-zone untrust policy 1 match destination-address security policies from-zone trust to-zone untrust policy 1 match application anyset security policies from-zone trust to-zone untrust policy 1 then permit上述配置定义Policy策略,允许Untrust方向任何地址访问Trust方向,根据前面的NAT配置,公网访问时,SRX自动执行到的目的地址转换;ScreenOS VIP功能对应的SRX Dst-nat配置:set security nat destination pool 222 address port 8000set security nat destination rule-set 1 from zone untrustset security nat destination rule-set 1 rule 111 match source-address 0.0.0.0/0set security nat destination rule-set 1 rule 111 match destination-address security nat destination rule-set 1 rule 111 match destination-port 8000set security nat destination rule-set 1 rule 111 then destination-nat pool 222上述NAT配置定义:访问地址8000端口映射至地址8000端口,功能与ScreenOS VIP端口映射一致;2.3.4 Pool base Static NATNAT:set security nat static rule-set static-nat from zone untrustset security nat static rule-set static-nat rule rule1 match destination-address security nat static rule-set static-nat rule rule1 then static-nat prefix security policies from-zone trust to-zone untrust policy 1 match source-address anyset security policies from-zone trust to-zone untrust policy 1 match destination-address security policies from-zone trust to-zone untrust policy 1 match application anyset security policies from-zone trust to-zone untrust policy 1 then permitStatic NAT概念与ScreenOS MIP一致,属于静态双向一对一NAT,上述配置表示访问时转换为,当访问Internet时自动转换为;IPSEC VPNSRX IPSEC VPN支持Site-to-Site VPN 和基于NS-remote的拨号VPN,和ScreenOS一样,site-to-site VPN也支持路由模式和Policy模式,在配置方面也和ScreenOS基本一致;SRX 中的加密/验证算法在命名上和ScreenOS存在一些区别,配置过程中建议选择ike和ipsec的proposal为 standard模式,standard中包含SRX支持的全部加密/验证算法,只要对端设备支持其中任何一种即可;SRX中通道接口使用st0接口,对应ScreenOS中的tunnel虚拟接口;下面是图中左侧SRX基于路由方式Site-to-site VPN配置:set interfaces st0 unit 0 family inet address 10.2.0.1/24set security zones security-zone untrust interfacesset routing-options static route 10.1.2.0/24 next-hop定义st0 tunnel接口地址/Zone及通过VPN通道到对端网络路由set security ike policy ABC mode mainset security ike policy ABC proposal-set standardset security ike policy ABC pre-shared-key ascii-text juniper定义IKE Phase1 policy参数,main mode,standard proposal及预共享密钥方式set security ike gateway gw1 ike-policy ABCset security ike gateway gw1 address 10.0.2.1set security ike gateway gw1 external-interface ge-0/0/定义IKE gaeway参数,预共享密钥认证,对端网关10.0.2.1,出接口ge-0/0/1位于untrust zoneset security ipsec policy AAA proposal-set standardset security ipsec vpn vpn1 bind-interfaceset security ipsec vpn vpn1 ike gateway gw1set security ipsec vpn vpn1 ike ipsec-policy AAAset security ipsec vpn vpn1 establish-tunnels immediately定义ipsec Phase 2 VPN参数:standard proposal、与接口绑定,调用Phase 1 gw1 ike网关; set security policies from-zone untrust to-zone trust policy vpn-policy match source-address anyset security policies from-zone untrust to-zone trust policy vpn-policy match destination-address anyset security policies from-zone untrust to-zone trust policy vpn-policy match application anyset security policies from-zone untrust to-zone trust policy vpn-policy then permitset security policies from-zone trust to-zone untrust policy vpn-policy match source-address anyset security policies from-zone trust to-zone untrust policy vpn-policy match destination-address anyset security policies from-zone trust to-zone untrust policy vpn-policy match application anyset security policies from-zone trust to-zone untrust policy vpn-policy then permit 开启双向policy以允许VPN流量通过Application and ALGSRX中自定义服务及ALG使用方法与ScreenOS保持一致,系统缺省开启FTP ALG,为TCP 21服务提供FTP应用ALG;自定义服务如果属于FTP类应用,需要将此自定义服务非TCP 21端口与FTP 应用进行关联;下面举例定义一个FTP类服务ftp-test,使用目的端口为TCP 2100,服务超时时间为3600秒,并将此自定义服务与FTP应用关联ALG,系统将识别此服务为FTP应用并开启FTPALG来处理该应用流量;set applications application ftp-test protocol tcp destination-port 2100 inactivity-timeout 3600set applications application ftp-test application-protocol ftpJSRPJSRP是Juniper SRX的私有HA协议,对应ScreenOS的NSRP双机集群协议,支持A/P和A/A模式,JSRP对ScreenOS NSRP协议和JUNOS Cluster集群技术进行了整合集成,熟悉NSRP协议有助于对JSRP协议的理解;JSRP和NSRP最大的区别在于JSRP是完全意义上的Cluster概念,两台设备完全当作一台设备来看待,两台设备的接口板卡顺序编号、运维变更将对两台设备同时进行操作,无需额外执行ScreenOS的配置和会话同步等操作,而ScreenOS NSRP可看作在同步配置和动态对象session基础上独立运行的两台单独设备;JSRP要求两台设备在软件版本、硬件型号、板卡数量、插槽位置及端口使用方面严格一一对应;由于SRX 是转发与控制层面完全分裂架构,JSRP需要控制层面配置同步和数据层面Session同步两个平面的互联,建议控制和数据层面互联链路使用光纤链路直连部分平台强制要求光纤链路直连;JSRP接口命名方式采用多个机箱抽象成一个逻辑机箱之后再统一为各个槽位进行编号,如上所示的SRX5800,每个SRX5800机箱有12个业务槽位,节点0槽位号从0开始编号,节点1槽位号从12开始往后编;整个JSRP配置过程包括如下7个步骤配置Cluster id和Node id 对应ScreenOS NSRP 的cluster id并需手工指定设备使用节点id指定Control Port 指定控制层面使用接口,用于配置同步及心跳指定Fabric Link Port 指定数据层面使用接口,主要session等RTO同步配置Redundancy Group 类似NSRP的VSD group,优先级与抢占等配置每个机箱的个性化配置单机无需同步的个性化配置,如主机名、带外管理口IP地址等配置Redundant Ethernet Interface 类似NSRP的Redundant冗余接口配置Interface Monitoring 类似NSRP interface monitor,是RG数据层面切换依据SRX JSRP配置样例:配置Cluster id和Node idSRX-A>set chassis cluster cluster-id 1 node 0 reboot注意该命令需在operational模式下输入,Cluster ID取值范围为1 – 15,当Cluster ID = 0时将unsets the clusterSRX-B>set chassis cluster cluster-id 1 node 1 reboot指定Control Port如果主控板RE上有固定control-ports,则无需指定:set chassis cluster control-ports fpc 11 port 0set chassis cluster control-ports fpc 23 port 0指定Fabric Link Portset interfaces fab0 fabric-options member-interfaces ge-1/0/0set interfaces fab1 fabric-options member-interfaces ge-13/0/0注:Fabric Link中的Fab0固定用于node 0,Fab1固定用于node 1配置Redundancy GroupRG0固定用于主控板RE切换,RG1以后用于redundant interface切换,RE切换独立于接口切换set chassis cluster reth-count 10 指定整个Cluster中redundant ethernet interface 最多数量set chassis cluster redundancy-group 0 node 0 priority 200高值优先,与NSRP相反set chassis cluster redundancy-group 0 node 1 priority 100set chassis cluster redundancy-group 1 node 0 priority 200高值优先,与NSRP相反set chassis cluster redundancy-group 1 node 1 priority 100每个机箱的个性化配置,便于对两台设备的区分与管理set groups node0 system host-name SRX-Aset groups node0 interfaces fxp0 unit 0 family inet address 1.1.1.1/24 带外网管口名称为fxp0,区别ScreenOS的MGT口set groups node1 system host-name SRX-Bset groups node1 interfaces fxp0 unit 0 family inet address 1.1.1.2/24set apply-groups ${node} 应用上述groups配置配置Redundant Ethernet InterfaceRedundant Ethernet Interface类似ScreenOS里的redundant interface,只不过Redundant Ethernet interface是分布在不同的机箱上这一特性又类似ScreenOS 的VSI接口;Set interface ge-0/0/0 gigether-options redundant-parent reth0 node 0的ge-0/0/0接口Set interface ge-13/0/0 gigether-options redundant-parent reth0 node 1的ge-0/0/0接口Set interface reth0 redundant-ether-options redundancy-group 1 reth0属于RG1 Set interface reth0 unit 0 family inet address 配置Interface Monitoring,被监控的接口Down掉后,RG1将自动进行主备切换与ScreenOS类似,Set cluster redundancy-group 1 interface-monitor ge-0/0/0 weight 255Set cluster redundancy-group 1 interface-monitor ge-0/0/1 weight 255Set cluster redundancy-group 1 interface-monitor ge-13/0/0 weight 255Set cluster redundancy-group 1 interface-monitor ge-13/0/1 weight 255 JSRP维护命令a)手工切换JSRP Master,RG1 原backup将成为Masterrootsrx5800a> request chassis cluster failover redundancy-group 1 node 1b)手工恢复JSRP状态,按照优先级重新确定主备关系高值优先rootsrx5800b> request chassis cluster failover reset redundancy-group 1c)查看cluster interfacerootrouter> show chassis cluster interfacesd)查看cluster 状态、节点状态、主备关系labsrx5800a run show chassis cluster statuse)取消cluster配置srx5800aset chassis cluster disable rebootf)升级JSRP软件版本SRX目前暂不支持软件在线升级ISSU,升级过程会中断业务;升级步骤如下:1.升级node 0,注意不要重启系统2.升级node 1,注意不要重启系统.3.同时重启两个系统g)恢复处于disabled状态的node当control port或fabric link出现故障时,为避免出现双master split-brain现象,JSRP 会把出现故障前状态为secdonary的node设为disabled状态,即除了RE,其余部件都不工作;想要恢复必须reboot该node;三、SRX防火墙常规操作与维护设备关机SRX因为主控板上有大容量硬盘,为防止强行断电关机造成硬件故障,要求设备关机必须按照下面的步骤进行操作:1.管理终端连接SRX console口;2.使用具有足够权限的用户名和密码登陆CLI命令行界面;3.在提示符下输入下面的命令:userhost> request system halt…The operating system has halted.Please press any key to reboot除非需要重启设备,此时不要敲任何键,否则设备将进行重启4.等待console输出上面提示信息后,确认操作系统已停止运行,关闭机箱背后电源模块电源;3.2设备重启SRX重启必须按照下面的步骤进行操作:1.管理终端连接SRX console口;2.使用具有足够权限的用户名和密码登陆CLI命令行界面;3.在提示符下输入下面的命令:userhost> request system reboot4.等待console设备的输出,操作系统已经重新启动;3.3操作系统升级SRX操作系统软件升级必须按照下面的步骤进行操作:1.管理终端连接SRX console口,便于升级过程中查看设备重启和软件加载状态;2.SRX上开启FTP服务,并使用具有超级用户权限的非root用户通过FTP客户端将下载的升级软件介质上传到SRX上;3.升级前,执行下面的命令备份旧的软件及设定:userhost> request system snapshot4.加载新的SRX软件:userhost>request system software add validate reboot5.软件加载成功后, SRX将自动重启,重启完成后检查系统当前软件版本号:userhost> show system software3.4密码恢复SRX Root密码丢失,并且没有其他的超级用户权限,那么就需要执行密码恢复,该操作需要中断设备正常运行,但不会丢失配置信息,这点与ScreenOS存在区别;要进行密码恢复,请按照下面操作进行:1.Console口连接SRX,然后重启SRX;2.在启动过程中,console上出现下面的提示的时候,按空格键中断正常启动方式,然后再进入单用户状态,并输入:boot -sLoading /boot/defaults//kernel data=…… syms=……Hit Enter to boot immediately, or space bar for command prompt.loader>loader> boot -s3.执行密码恢复:在以下提示文字后输入recovery,设备将自动进行重启Enter full pathname of shell or 'recovery' for root password recovery or RETURN for /bin/sh: recovery4.进入配置模式,删除root密码,并重现设置root密码:userhost> configureEntering configuration modeuserhost delete system root-authenticationuserhost set system root-authentication plain-text-passworduserhostNew password:userhostRetype new password:userhost commitcommit complete3.5常用监控维护命令下列操作命令在操作模式下使用,或在配置模式下run show…Show system software 查看当前软件版本号show system uptime 查看系统启动时间Show chassis haredware 查看硬件板卡及序列号show chassis environment 查看硬件板卡当前状态show chassis routing-engine 查看主控板RE资源使用及状态show route 查看路由表show arp 查看ARP表show log messages 查看系统日志show interface terse 查看所有接口运行状态show interface ge-x/y/z detail 查看接口运行细节信息monitor interface ge-x/y/z 动态统计接口数据包转发信息monitor traffic interface ge-x/y/z 动态报文抓取Tcpdump,类似ScreenOSsnoop命令show security flow session summary 查看当前防火墙并发会话数show security flow session 查看当前防火墙具体并发会话clear security flow session all 清除当前sessionshow security alg status 检查全局ALG开启情况SRX对应ScreenOS debug flow basic跟踪报文处理路径的命令:set security flow traceoptions flag basic-datapath 开启SRX基本报文处理Debugset security flow traceoptions file 将输出信息记录到指定文件中set security flow traceoptions file size <file-size> 设置该文件大小,缺省128kset security flow traceoptions packet-filter filter1 destination-prefix 5.5.5.2设置报文跟踪过滤器run file show 查看该Log输出信息SRX对应ScreenOS get tech命令,开Case时需要抓取的信息:request support information。

Juniper 防火墙配置简介

防火墙配置简介Copyright ©2004 Juniper Networks, Inc. Proprietary and Confidential 1 Copyright ©2004 Juniper Networks, Inc. Proprietary and Confidential 2Copyright ©2004 Juniper Networks, Inc. Proprietary and Confidential 3 Copyright ©2004 Juniper Networks, Inc. Proprietary and Confidential 4Copyright ©2004 Juniper Networks, Inc. Proprietary and Confidential 5 Copyright ©2004 Juniper Networks, Inc. Proprietary and Confidential 6Copyright ©2004 Juniper Networks, Inc. Proprietary and Confidential 7 Copyright ©2004 Juniper Networks, Inc. Proprietary and Confidential 8Copyright ©2004 Juniper Networks, Inc. Proprietary and Confidential 9 Copyright ©2004 Juniper Networks, Inc. Proprietary and Confidential 10Copyright ©2004 Juniper Networks, Inc. Proprietary and Confidential 11 Copyright ©2004 Juniper Networks, Inc. Proprietary and Confidential 12Copyright ©2004 Juniper Networks, Inc. Proprietary and Confidential 13 Copyright ©2004 Juniper Networks, Inc. Proprietary and Confidential 14Copyright ©2004 Juniper Networks, Inc. Proprietary and Confidential 15 Copyright ©2004 Juniper Networks, Inc. Proprietary and Confidential 16Copyright ©2004 Juniper Networks, Inc. Proprietary and Confidential 17 Copyright ©2004 Juniper Networks, Inc. Proprietary and Confidential 18Copyright ©2004 Juniper Networks, Inc. Proprietary and Confidential 19 Copyright ©2004 Juniper Networks, Inc. Proprietary and Confidential 20Copyright ©2004 Juniper Networks, Inc. Proprietary and Confidential 21 Copyright ©2004 Juniper Networks, Inc. Proprietary and Confidential 22Copyright ©2004 Juniper Networks, Inc. Proprietary and Confidential 23 Copyright ©2004 Juniper Networks, Inc. Proprietary and Confidential 24Copyright ©2004 Juniper Networks, Inc. Proprietary and Confidential 25 Copyright ©2004 Juniper Networks, Inc. Proprietary and Confidential 26Copyright ©2004 Juniper Networks, Inc. Proprietary and Confidential 27 Copyright ©2004 Juniper Networks, Inc. Proprietary and Confidential 28Copyright ©2004 Juniper Networks, Inc. Proprietary and Confidential 29 Copyright ©2004 Juniper Networks, Inc. Proprietary and Confidential 30Copyright ©2004 Juniper Networks, Inc. Proprietary and Confidential 31 Copyright ©2004 Juniper Networks, Inc. Proprietary and Confidential 32Thank YouCopyright ©2004 Juniper Networks, Inc. Proprietary and Confidential 33。

JuniperSSG防火墙中文版配置手册

Juniper SSG-5防火墙配置手册中文版初始化设置1.将防火墙设备通电,连接网线从防火墙e0\2口连接到电脑网卡。

2.电脑本地连接设置静态IP地址,IP地址(在都可以),子网掩码,默认网关,如下图:3.设置好IP地址后,测试连通,在命令行ping ,如下图:4.从IE浏览器登陆防火墙web页面,在地址栏输入,如下图向导选择最下面No, skip ——,然后点击下面的Next:5.在登录页面输入用户名,密码,初始均为netscreen,如下图:6.登陆到web管理页面,选择Configuration –Date/Time,然后点击中间右上角Sync Clock With Client选项,如下图:7.选择Interfaces – List,在页面中间点击bgroup0最右侧的Edit,如下图:8.此端口为Trust类型端口,建议IP设置选择Static IP,IP Address输入规划好的本地内网IP地址,如,Manage IP 。

之后勾选Web UI,Telnet,SSH,SNMP,SSL,Ping。

如下图:Internet网络设置1.修改本地IP地址为本地内网IP地址,如下图:2.从IE浏览器打开防火墙web页面,输入用户名密码登陆,如下图:3.选择Interfaces – List,点击页面中ethernet0/0最右侧的Edit选项,如下图:4.此端口为Untrust类型端口,设置IP地址有以下三种方法:(根据ISP提供的网络服务类型选择)A.第一种设置IP地址是通过DHCP端获取IP地址,如下图:B.第二种设置IP地址的方法是通过PPPoE拨号连接获取IP,如下图,然后选择Create new pppoe setting,在如下图输入本地ADSL pppoe拨号账号,PPPoE Instance输入名称,Bound to Interface选择ethernet0/0,Username和Password输入ADSL账号密码,之后OK,如下图:PPPoE拨号设置完毕之后,点击Connect,如下图:回到Interface –List,可以看到此拨号连接的连接状态,如下图:ethernet0/0右侧PPPoE一栏有一个红叉,表示此连接已经设置但未连接成功,如连接成功会显示绿勾。

juniper防火墙

Juniper防火墙Juniper防火墙是一种企业级网络安全设备,专门设计用于保护网络免受非法入侵、恶意软件和其他网络威胁的攻击。

本文将介绍Juniper防火墙的基本原理、功能和配置方法。

1. 简介Juniper防火墙是Juniper Networks公司生产的一系列网络安全设备,包括物理和虚拟防火墙产品。

它采用先进的技术和算法,为企业提供强大的安全防护能力。

Juniper防火墙具有高性能、高可靠性和高安全性的特点,被广泛应用于数据中心、企业网络和云环境中。

2. 基本原理Juniper防火墙基于过滤规则对网络流量进行检查和控制。

它通过检查IP包的源地址、目的地址、端口和协议等信息,决定是否允许该流量通过。

防火墙还可以进行深度包检查和应用层协议分析,以识别和阻止潜在的安全威胁。

3. 功能3.1 防火墙规则防火墙规则是决定哪些流量被允许通过防火墙的最重要的配置项之一。

管理员可以根据网络的安全需求和策略,定义各种规则,如允许或禁止特定IP地址、端口或协议的流量通过。

3.2 网络地址转换(NAT)Juniper防火墙支持网络地址转换(NAT),它允许在私有网络和公共网络之间建立映射关系。

NAT可以隐藏内部网络的真实IP地址,提高网络的安全性,并且允许多个内部主机共享一个公共IP地址。

3.3 虚拟专用网络(VPN)Juniper防火墙支持虚拟专用网络(VPN)技术,可以建立安全的远程连接并加密数据传输。

VPN可以用于远程办公、分支机构互联和对外合作等场景,保护数据在传输过程中的安全性和隐私性。

3.4 入侵检测与预防系统(IDS/IPS)Juniper防火墙集成了入侵检测与预防系统(IDS/IPS),可以实时监测网络流量,识别并阻止潜在的入侵行为。

IDS/IPS可以在网络层和应用层提供全面的安全保护,有效地减少安全威胁所带来的风险。

3.5 安全日志和报警Juniper防火墙可以生成详细的安全日志,并提供实时的报警机制。

Juniper防火墙配置

Netscreen 204防火墙/VPN NSRP(HA)冗余设置步骤目录一、网络拓扑结构图 (3)二、设置步骤 (3)三、命令行配置方式 (4)四、图形界面下的配置步骤 (8)设置前请先将在线主防火墙的配置备份一次,具体步骤请参考《维护文档》一、网络拓扑结构图二、设置步骤1、将两台防火墙的第四个端口连接在一起,我们设置将原有防火墙设置为主防火墙,新增加的防火墙为备份的防火墙,备份的防火墙只连接第四个端口,其他的端口将在防火墙配置完毕后才连接上2、使用终端线缆连接到防火墙的Console口,超级终端参数设置为9600-8-无-1-无。

三、命令行配置方式蓝色字体为在超级终端上输入的命令3.1、主防火墙配置,(移动公司在线使用的Netscreen-204防火墙)ns204>unset interface e4 ip将端口4的IP地址删除,ns204>set interface e4 zone ha将端口4和HA区域绑定一起配置NSRPns204->ns204->ns204-> get nsrp查看NSRP配置信息nsrp version: 2.0cluster info:cluster id not set: nsrp is inactive 默认的情况下NSRP没有击活VSD group info:init hold time: 5heartbeat lost threshold: 3heartbeat interval: 1000(ms)group priority preempt holddown inelig master PB other memberstotal number of vsd groups: 0Total iteration=3808,time=2721060,max=880,min=286,average=714RTO mirror info:run time object sync: disabledping session sync: enabledcoldstart sync donensrp link info:no nsrp link has been defined yetNSRP encryption: disabled--- more ---NSRP authentication: disabledNSRP monitor interface: nonenumber of gratuitous arps: 4 (default)track ip: disabledns204-> set nsrp cluster id 1 设置cluster组号ns204(M)-> set nsrp vsd id 0 设置VSD的组号,这条命令可以不用输入,因为Netscreen防火墙的默认的虚拟安全数据库(VSD)的值是0。

51CTO下载-Juniper_SSG-140-SB防火墙配置手册

Juniper SSG-140-SB防火墙配置手册初始化设置 (2)Internet网络设置 (6)一般策略设置 (16)VPN连接设置 (28)命令行接入 (39)恢复初始设置 (39)初始化设置1.将防火墙设备通电,连接网线从防火墙e0\0口连接到电脑网卡。

2.电脑本地连接设置静态IP地址,IP地址192.168.1.2(在192.168.1.0/24都可以),子网掩码255.255.255.0,默认网关192.168.1.1,如下图:3.设置好IP地址后,测试连通,在命令行ping 192.168.1.1,如下图:4.从IE浏览器登陆防火墙web页面,在地址栏输入192.168.1.1,如下图向导选择最下面No, skip——,然后点击下面的Next:5.在登录页面输入用户名,密码,初始均为netscreen,如下图:6.登陆到web管理页面,选择Configuration – Date/Time,然后点击中间右上角Sync Clock With Client选项,如下图:7.选择Interfaces – List,在页面中间点击bgroup0最右侧的Edit,如下图:8.此端口为Trust类型端口,建议IP设置选择Static IP,IP Address输入规划好的本地内网IP地址,如192.168.22.1/24,Manage IP 192.168.22.1。

之后勾选Web UI,Telnet,SSH,SNMP,SSL,Ping。

如下图:Internet网络设置1.修改本地IP地址为本地内网IP地址,如下图:2.从IE浏览器打开防火墙web页面,输入用户名密码登陆,如下图:3.选择Interfaces – List,点击页面中ethernet0/0最右侧的Edit选项,如下图:4.此端口为Untrust类型端口,设置IP地址有以下三种方法:(根据ISP提供的网络服务类型选择)A.第一种设置IP地址是通过DHCP端获取IP地址,如下图:B.第二种设置IP地址的方法是通过PPPoE拨号连接获取IP,如下图,然后选择Create new pppoe setting,在如下图输入本地ADSL pppoe拨号账号,PPPoE Instance输入名称,Bound to Interface选择ethernet0/0,Username和Password输入ADSL账号密码,之后OK,如下图:PPPoE拨号设置完毕之后,点击Connect,如下图:回到Interface –List,可以看到此拨号连接的连接状态,如下图:ethernet0/0右侧PPPoE一栏有一个红叉,表示此连接已经设置但未连接成功,如连接成功会显示绿勾。

juniper防火墙配置

1、配置思路1)建立ZONE,规划接口,配置接口ip和静态路由2)定义策略地址(华南这里配置没有具体到对地址对象的分组,所以这一步这里省略)3)定义策略服务(先定义端口服务,然后完成VIP,MIP服务的定义)3)匹配策略5)恢复出厂配置(知道密码,不知密码的情况)6)配置导出与导入7)其他(添加用户,修改用户密码,同步)2、具体操作1)配置接口IP和静态路由第一步,通过IE登录到防火墙的WEBUI(ip为https://192.168.1.1),选择跳过向导直接进入登录,输入用户密码(netscreen/netscreen)进入第二步、为接口匹配iP(Zones和接口都用系统默认的就够用了,这里只需为接口配相应的IP)进入Network>interfaces界面先编辑eth0/1 的地址:其中Management Services可根管理需求勾选,ping勾上接着编辑eth0/2的地址:这里Management Service 勾上Web UI、Telnet及SSH,Ping也勾上,这样方便以后通过外网来管理防火墙。

最后方法同上修改eth0/0的ip为所要设的IP (华南这里:172.31.11.1/24),这里为方便管理Mangement Service全勾上。

配置完成后,防火墙会自动重启,这时需要重新修改本机的IP与防火墙的eth0/0接口的IP同网段(本机通过连接线连接在eth0/0口)第三步、添加静态路由进入Network > Routing > Destination界面,点击右上角的NEW来新建路由i)添加到internet的缺省路由目标网络:0.0.0.0 0.0.0.0 网关:202.105.115.201ii)同上方式添加一条连通DMZ与内、地区的路由(目标网络172.31.0.0/16 网关:172.31.11.2)iii)同上方式添加一条连通DMZ到总部的路由(目标网络172.17.0.0/16 网关:172.31.11.2)添加完成后如下图示2)定义策略地址(略)3)定义策略服务(先定义端口服务,然后完成VIP,MIP服务的定义)进入Policy > Policy Elements > Services > Custom界面来自定义服务端口第一步、对照之前准备的照服务端口映射表,统计需要定义的端口服务注:此图为端口服务映射表的部分统计的端口有:50000,22000,51000,4489,81,8080,7761,3389,139,4899,4200接着添加定义端口服务,点击右上角新建来定义端口,进入下面的界面:服务名设为端口号,目标端口号因为只有一个,范围的最小最大值都为端口号,这样就定义好了一个端口服务。

Juniper防火墙简单配置说明

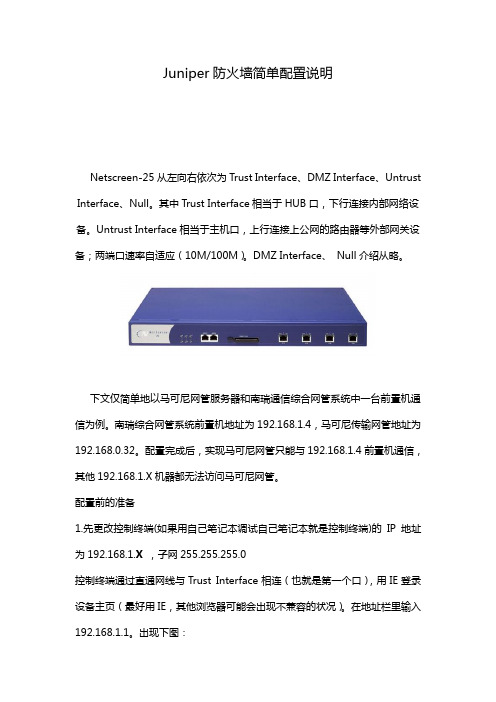

Juniper防火墙简单配置说明Netscreen-25从左向右依次为Trust Interface、DMZ Interface、Untrust Interface、Null。

其中Trust Interface相当于HUB口,下行连接内部网络设备。

Untrust Interface相当于主机口,上行连接上公网的路由器等外部网关设备;两端口速率自适应(10M/100M)。

DMZ Interface、 Null介绍从略。

下文仅简单地以马可尼网管服务器和南瑞通信综合网管系统中一台前置机通信为例。

南瑞综合网管系统前置机地址为192.168.1.4,马可尼传输网管地址为192.168.0.32。

配置完成后,实现马可尼网管只能与192.168.1.4前置机通信,其他192.168.1.X机器都无法访问马可尼网管。

配置前的准备1.先更改控制终端(如果用自己笔记本调试自己笔记本就是控制终端)的IP地址为192.168.1.X,子网255.255.255.0控制终端通过直通网线与Trust Interface相连(也就是第一个口),用IE登录设备主页(最好用IE,其他浏览器可能会出现不兼容的状况)。

在地址栏里输入192.168.1.1。

出现下图:跳跃过初始化防火墙步骤. 选择第三行,点击next.输入缺省登陆帐号: netscreen 密码:netscreen登陆后出现主页面展开左边资源树,单击Interface后,出现下图界面。

首先配置ethernet1口(即第一个口)的IP和子网掩码。

单击上图ethernet1行中的Edit,出现下图:Netscreen-25防火墙默认第一个口为Trust区,即信任区。

选择Static IP输入ethernet1端口的配置地址192.168.1.243/24后点击Apply 后单击OK。

如果不点击OK,设备重启配置则无效。

用同样方法配置第三个口Untrust区,即非信任区。

设置IP为192.168.0.243/24设置完成后点击OK,保存设置。

Juniper防火墙的基本设置v.1

①通过Web浏览器方式管理.推荐使用IE浏览器进行登录管理,需要知道防火墙对应端口的管理IP地址;②命令行方式.支持通过Console端口超级终端连接和Telnet防火墙管理IP地址连接两种命令行登录管理模式.Juniper防火墙默认端口绑定说明:型号端口命名方式(从左往右计数) 配置界面端口形式NS-5GT 1口为Untrust接口;2-4口为Trust接口; Interface:untrust,trustNS25 1口为Trust接口;2口为DMZ接口;3口为Untrust接口;4口为NullInterface:1口为ethernet1,2口为ethernet2,其他接口顺序后推NS50-204 1口为Trust接口;2口为DMZ接口;3口为Untrust接口;4口为HA接口Interface:1口为ethernet1,2口为ethernet2,其他接口顺序后推NS208 1口为Trust接口;2口为DMZ接口;3口为Untrust接口;4-7口为Null接口;8口为HA接口;Interface:1口为ethernet1,2口为ethernet2,其他接口顺序后推SSG5 1口为Untrust接口;2口为DMZ接口;3-7口为Trust接口;Interface:1口为ethernet0/0,2口为ethernet0/1,其他接口顺序后推SSG20 1口为Untrust接口;2口为DMZ接口;3-5口为Trust接口;Interface:1口为ethernet0/0,2口为ethernet0/1,其他接口顺序后推SSG140 1口为Trust接口;2口为DMZ接口;3口为Untrust接口;4-10口为Null接口;Interface:1口为ethernet0/0,2口为ethernet0/1,其他接口顺序后推SSG520-550 1口为Trust接口;2口为DMZ接口;3口为Untrust接口;4口为Null接口;Interface:1口为ethernet0/0,2口为ethernet0/1,其他接口顺序后推Juniper防火墙缺省管理端口和IP地址:①Juniper防火墙出厂时可通过缺省设置的IP地址使用Telnet或者Web方式管理.缺省IP地址为:192.168.1.1/255.255.255.0;②缺省IP地址通常设置在防火墙的Trust端口上(NS-5GT),最小端口编号的物理端口上(NS-25/50/204/208/SSG系列),或者专用的管理端口上(ISG-1000/2000,NS-5200/5400).Juniper防火墙缺省登录管理账号:①用户名:netscreen;②密码:netscreen.1.3,Juniper防火墙的常用功能在一般情况下,防火墙设备的常用功能包括:透明模式的部署,NAT/路由模式的部署,NAT的应用,MIP的应用,DIP的应用,VIP的应用,基于策略VPN的应用.本安装手册将分别对以上防火墙的配置及功能的实现加以说明.注:在对MIP/DIP/VIP等Juniper防火墙的一些基本概念不甚了解的情况下,请先到本手册最后一章节内容查看了解!2,Juniper防火墙三种部署模式及基本配置Juniper防火墙在实际的部署过程中主要有三种模式可供选择,这三种模式分别是:①基于TCP/IP协议三层的NAT模式;②基于TCP/IP协议三层的路由模式;③基于二层协议的透明模式.2.1,NAT模式当Juniper防火墙入口接口("内网端口")处于NAT模式时,防火墙将通往Untrust 区(外网或者公网)的IP 数据包包头中的两个组件进行转换:源IP 地址和源端口号. 防火墙使用Untrust 区(外网或者公网)接口的IP 地址替换始发端主机的源IP 地址; 同时使用由防火墙生成的任意端口号替换源端口号.NAT模式应用的环境特征:①注册IP地址(公网IP地址)的数量不足;②内部网络使用大量的非注册IP地址(私网IP地址)需要合法访问Internet;③内部网络中有需要外显并对外提供服务的服务器.2.2,Route模式当Juniper防火墙接口配置为路由模式时,防火墙在不同安全区间(例如:Trust/Utrust/DMZ)转发信息流时IP 数据包包头中的源地址和端口号保持不变(除非明确采用了地址翻译策略).①与NAT模式下不同,防火墙接口都处于路由模式时,防火墙不会自动实施地址翻译;②与透明模式下不同,当防火墙接口都处于路由模式时,其所有接口都处于不同的子网中.路由模式应用的环境特征:①防火墙完全在内网中部署应用;②NAT模式下的所有环境;③需要复杂的地址翻译.2.3,透明模式当Juniper防火墙接口处于"透明"模式时,防火墙将过滤通过的IP数据包,但不会修改IP数据包包头中的任何信息.防火墙的作用更像是处于同一VLAN的2 层交换机或者桥接器,防火墙对于用户来说是透明的. 透明模式是一种保护内部网络从不可信源接收信息流的方便手段.使用透明模式有以下优点:①不需要修改现有网络规划及配置;②不需要实施地址翻译;③可以允许动态路由协议,Vlan trunking的数据包通过.2.4,基于向导方式的NA T/Route模式下的基本配置Juniper防火墙NAT和路由模式的配置可以在防火墙保持出厂配置启动后通过Web 浏览器配置向导完成.注:要启动配置向导,则必须保证防火墙设备处于出厂状态.例如:新的从未被调试过的设备,或者经过命令行恢复为出厂状态的防火墙设备.通过Web浏览器登录处于出厂状态的防火墙时,防火墙的缺省管理参数如下:①缺省IP:192.168.1.1/255.255.255.0;②缺省用户名/密码:netscreen/ netscreen;注:缺省管理IP地址所在端口参见在前言部份讲述的"Juniper防火墙缺省管理端口和IP地址"中查找!! 在配置向导实现防火墙应用的同时,我们先虚拟一个防火墙设备的部署环境,之后,根据这个环境对防火墙设备进行配置.防火墙配置规划:①防火墙部署在网络的Internet出口位置,内部网络使用的IP地址为192.168.1.0/255.255.255.0所在的网段,内部网络计算机的网关地址为防火墙内网端口的IP地址:192.168.1.1;②防火墙外网接口IP地址(通常情况下为公网IP地址,在这里我们使用私网IP地址模拟公网IP地址)为:10.10.10.1/255.255.255.0,网关地址为:10.10.10.251要求: 实现内部访问Internet的应用.注:在进行防火墙设备配置前,要求正确连接防火墙的物理链路;调试用的计算机连接到防火墙的内网端口上.1. 通过IE或与IE兼容的浏览器(推荐应用微软IE浏览器)使用防火墙缺省IP地址登录防火墙(建议:保持登录防火墙的计算机与防火墙对应接口处于相同网段,直接相连).2. 使用缺省IP登录之后,出现安装向导:注:对于熟悉Juniper防火墙配置的工程师,可以跳过该配置向导,直接点选:No,skip the wizard and go straight to the WebUI management session instead,之后选择Next,直接登录防火墙设备的管理界面.3. 使用向导配置防火墙,请直接选择:Next,弹出下面的界面:4. "欢迎使用配置向导",再选择Next.注:进入登录用户名和密码的修改页面,Juniper防火墙的登录用户名和密码是可以更改的,这个用户名和密码的界面修改的是防火墙设备上的根用户,这个用户对于防火墙设备来说具有最高的权限,需要认真考虑和仔细配置,保存好修改后的用户名和密码.5. 在完成防火墙的登录用户名和密码的设置之后,出现了一个比较关键的选择,这个选择决定了防火墙设备是工作在路由模式还是工作在NAT模式:选择Enable NAT,则防火墙工作在NAT模式;不选择Enable NAT,则防火墙工作在路由模式.6. 防火墙设备工作模式选择,选择:Trust-Untrust Mode模式.这种模式是应用最多的模式,防火墙可以被看作是只有一进一出的部署模式.注:NS-5GT防火墙作为低端设备,为了能够增加低端产品应用的多样性,Juniper在NS-5GT的OS中独立开发了几种不同的模式应用于不同的环境.目前,除NS-5GT以外,Juniper其他系列防火墙不存在另外两种模式的选择.7. 完成了模式选择,点击"Next"进行防火墙外网端口IP配置.外网端口IP配置有三个选项分别是:DHCP自动获取IP地址;通过PPPoE拨号获得IP地址;手工设置静态IP 地址,并配置子网掩码和网关IP地址.在这里,我们选择的是使用静态IP地址的方式,配置外网端口IP地址为:10.10.10.1/255.255.255.0,网关地址为:10.10.10.251.8. 完成外网端口的IP地址配置之后,点击"Next"进行防火墙内网端口IP配置:9. 在完成了上述的配置之后,防火墙的基本配置就完成了,点击"Next"进行DHCP服务器配置.注:DHCP服务器配置在需要防火墙在网络中充当DHCP服务器的时候才需要配置.否则请选择"NO"跳过.注:上面的页面信息显示的是在防火墙设备上配置实现一个DHCP服务器功能,由防火墙设备给内部计算机用户自动分配IP地址,分配的地址段为:192.168.1.100-192.168.1.150一共51个IP地址,在分配IP地址的同时,防火墙设备也给计算机用户分配了DNS服务器地址,DNS用于对域名进行解析,如:将解析为IP地址:202.108.33.32.如果计算机不能获得或设置DNS服务器地址,无法访问互联网.10. 完成DHCP服务器选项设置,点击"Next"会弹出之前设置的汇总信息:11. 确认配置没有问题,点击"Next"会弹出提示"Finish"配置对话框: 在该界面中,点选:Finish之后,该Web页面会被关闭,配置完成. 此时防火墙对来自内网到外网的访问启用基于端口地址的NAT,同时防火墙设备会自动在策略列表部分生成一条由内网到外网的访问策略:策略:策略方向由Trust到Untrust,源地址:ANY,目标地址:ANY,网络服务内容:ANY; 策略作用:允许来自内网的任意IP地址穿过防火墙访问外网的任意地址.重新开启一个IE页面,并在地址栏中输入防火墙的内网端口地址,确定后,出现下图中的登录界面.输入正确的用户名和密码,登录到防火墙之后,可以对防火墙的现有配置进行修改.总结:上述就是使用Web浏览器通过配置向导完成的防火墙NAT或路由模式的应用.通过配置向导,可以在不熟悉防火墙设备的情况下,配置简单环境的防火墙应用.2.5,基于非向导方式的NAT/Route模式下的基本配置基于非向导方式的NAT和Route模式的配置建议首先使用命令行开始,最好通过控制台的方式连接防火墙,这个管理方式不受接口IP地址的影响.注:在设备缺省的情况下,防火墙的信任区(Trust Zone)所在的端口是工作在NAT模式的,其它安全区所在的端口是工作在路由模式的. 基于命令行方式的防火墙设备部署的配置如下(网络环境同上一章节所讲述的环境):2.5.1,NS-5GT NAT/Route模式下的基本配置注:NS-5GT设备的物理接口名称叫做trust和untrust;缺省Zone包括:trust和untrust, 请注意和接口区分开.①Unset interface trust ip (清除防火墙内网端口的IP地址);②Set interface trust zone trust(将内网端口分配到trust zone);③Set interface trust ip 192.168.1.1/24(设置内网端口的IP地址,必须先定义zone,之后再定义IP地址);④Set interface untrust zone untrust(将外网口分配到untrust zone);⑤Set interface untrust ip 10.10.10.1/24(设置外网口的IP地址);⑥Set route 0.0.0.0/0 interface untrust gateway 10.10.10.251(设置防火墙对外的缺省路由网关地址);⑦Set policy from trust to untrust any any any permit log(定义一条由内网到外网的访问策略.策略的方向是:由zone trust 到zone untrust, 源地址为:any,目标地址为:any,网络服务为:any,策略动作为:permit允许,log:开启日志记录);⑧Save (保存上述的配置文件).2.5.2,非NS-5GT NAT/Route模式下的基本配置①Unset interface ethernet1 ip(清除防火墙内网口缺省IP地址);②Set interface ethernet1 zone trust(将ethernet1端口分配到trust zone);③Set interface ethernet1 ip 192.168.1.1/24(定义ethernet1端口的IP地址);④Set interface ethernet3 zone untrust(将ethernet3端口分配到untrust zone);⑤Set interface ethernet3 ip 10.10.10.1/24(定义ethernet3端口的IP地址);⑥Set route 0.0.0.0/0 interface ethernet3 gateway 10.10.10.251(定义防火墙对外的缺省路由网关);⑦Set policy from trust to untrust any any any permit log(定义由内网到外网的访问控制策略);⑧Save (保存上述的配置文件)注:上述是在命令行的方式上实现的NAT模式的配置,因为防火墙出厂时在内网端口(trust zone所属的端口)上启用了NAT,所以一般不用特别设置,但是其它的端口则工作在路由模式下,例如:untrust和DMZ区的端口. 如果需要将端口从路由模式修改为NAT模式,则可以按照如下的命令行进行修改:①Set interface ethernet2 NAT (设置端口2为NAT模式)②Save总结:①NAT/Route模式做防火墙部署的主要模式,通常是在一台防火墙上两种模式混合进行(除非防火墙完全是在内网应用部署,不需要做NAT-地址转换,这种情况下防火墙所有端口都处于Route模式,防火墙首先作为一台路由器进行部署);②关于配置举例,NS-5GT由于设备设计上的特殊性,因此专门列举加以说明;Juniper 在2006年全新推出的SSG系列防火墙,除了端口命名不一样,和NS系列设备管理配置方式一样.2.6,基于非向导方式的透明模式下的基本配置实现透明模式配置建议采用命令行的方式,因为采用Web的方式实现时相对命令行的方式麻烦.通过控制台连接防火墙的控制口,登录命令行管理界面,通过如下命令及步骤进行二层透明模式的配置:①Unset interface ethernet1 ip(将以太网1端口上的默认IP地址删除);②Set interface ethernet1 zone v1-trust(将以太网1端口分配到v1-trust zone:基于二层的安全区,端口设置为该安全区后,则端口工作在二层模式,并且不能在该端口上配置IP地址);③Set interface ethernet2 zone v1-dmz(将以太网2端口分配到v1-dmz zone);④Set interface ethernet3 zone v1-untrust(将以太网3端口分配到v1-untrust zone);⑤Set interface vlan1 ip 192.168.1.1/24(设置VLAN1的IP地址为:192.168.1.1/255.255.255.0,该地址作为防火墙管理IP地址使用);⑥Set policy from v1-trust to v1-untrust any any any permit log(设置一条由内网到外网的访问策略);⑦Save(保存当前的配置);总结:①带有V1-字样的zone为基于透明模式的安全区,在进行透明模式的应用时,至少要保证两个端口的安全区工作在二层模式;②虽然Juniper防火墙可以在某些特殊版本工作在混合模式下(二层模式和三层模式的混合应用),但是通常情况下,建议尽量使防火墙工作在一种模式下(三层模式可以混用:NAT和路由).3,Juniper防火墙几种常用功能的配置这里讲述的Juniper防火墙的几种常用功能主要是指基于策略的NAT的实现,包括:MIP,VIP和DIP,这三种常用功能主要应用于防火墙所保护服务器提供对外服务.3.1,MIP的配置MIP是"一对一"的双向地址翻译(转换)过程.通常的情况是:当你有若干个公网IP地址,又存在若干的对外提供网络服务的服务器(服务器使用私有IP地址),为了实现互联网用户访问这些服务器,可在Internet出口的防火墙上建立公网IP地址与服务器私有IP地址之间的一对一映射(MIP),并通过策略实现对服务器所提供服务进行访问控制.MIP应用的网络拓扑图:注:MIP配置在防火墙的外网端口(连接Internet的端口).3.1.1,使用Web浏览器方式配置MIP①登录防火墙,将防火墙部署为三层模式(NA T或路由模式);②定义MIP:Network=>Interface=>ethernet2=>MIP,配置实现MIP的地址映射.MappedIP:公网IP地址,Host IP:内网服务器IP地址③定义策略:在POLICY中,配置由外到内的访问控制策略,以此允许来自外部网络对内部网络服务器应用的访问.3.1.2,使用命令行方式配置MIP①配置接口参数set interface ethernet1 zone trustset interface ethernet1 ip 10.1.1.1/24set interface ethernet1 natset interface ethernet2 zone untrustset interface ethernet2 ip 1.1.1.1/24②定义MIPset interface ethernet2 mip 1.1.1.5 host 10.1.1.5 netmask 255.255.255.255 vroutertrust-vr③定义策略set policy from untrust to trust any mip(1.1.1.5) http permitsave3.2,VIP的配置MIP是一个公网IP地址对应一个私有IP地址,是一对一的映射关系;而VIP是一个公网IP地址的不同端口(协议端口如:21,25,110等)与内部多个私有IP地址的不同服务端口的映射关系.通常应用在只有很少的公网IP地址,却拥有多个私有IP地址的服务器,并且,这些服务器是需要对外提供各种服务的.VIP应用的拓扑图:注:VIP配置在防火墙的外网连接端口上(连接Internet的端口).3.2.1,使用Web浏览器方式配置VIP①登录防火墙,配置防火墙为三层部署模式.②添加VIP:Network=>Interface=>ethernet8=>VIP③添加与该VIP公网地址相关的访问控制策略.3.2.2,使用命令行方式配置VIP①配置接口参数set interface ethernet1 zone trustset interface ethernet1 ip 10.1.1.1/24set interface ethernet1 natset interface ethernet3 zone untrustset interface ethernet3 ip 1.1.1.1/24②定义VIPset interface ethernet3 vip 1.1.1.10 80 http 10.1.1.10③定义策略set policy from untrust to trust any vip(1.1.1.10) http permitsave注:VIP的地址可以利用防火墙设备的外网端口地址实现(限于低端设备).3.3,DIP的配置DIP的应用一般是在内网对外网的访问方面.当防火墙内网端口部署在NAT模式下,通过防火墙由内网对外网的访问会自动转换为防火墙设备的外网端口IP地址,并实现对外网(互联网)的访问,这种应用存在一定的局限性.解决这种局限性的办法就是DIP,在内部网络IP地址外出访问时,动态转换为一个连续的公网IP地址池中的IP地址.DIP应用的网络拓扑图:3.3.1,使用Web浏览器方式配置DIP①登录防火墙设备,配置防火墙为三层部署模式;②定义DIP:Network=>Interface=>ethernet3=>DIP,在定义了公网IP地址的untrust端口定义IP地址池;③定义策略:定义由内到外的访问策略,在策略的高级(ADV)部分NAT的相关内容中, 启用源地址NAT,并在下拉菜单中选择刚刚定义好的DIP地址池,保存策略,完成配置; 策略配置完成之后拥有内部IP地址的网络设备在访问互联网时会自动从该地址池中选择一个公网IP地址进行NAT.3.3.2,使用命令行方式配置DIP①配置接口参数set interface ethernet1 zone trustset interface ethernet1 ip 10.1.1.1/24set interface ethernet1 natset interface ethernet3 zone untrustset interface ethernet3 ip 1.1.1.1/24②定义DIPset interface ethernet3 dip 5 1.1.1.30 1.1.1.30③定义策略set policy from trust to untrust any any http nat src dip-id 5 permitsave4,Juniper防火墙IPSec VPN的配置Juniper所有系列防火墙(除部分早期型号外)都支持IPSec VPN,其配置方式有多种,包括:基于策略的VPN,基于路由的VPN,集中星形VPN和背靠背VPN等.在这里,我们主要介绍最常用的VPN模式:基于策略的VPN. 站点间(Site-to-Site)的VPN是IPSec VPN的典型应用,这里我们介绍两种站点间基于策略VPN的实现方式:站点两端都具备静态公网IP地址;站点两端其中一端具备静态公网IP地址,另一端动态公网IP地址.4.1,站点间IPSec VPN配置:staic ip-to-staic ip当创建站点两端都具备静态IP的VPN应用中,位于两端的防火墙上的VPN配置基本相同,不同之处是在VPN gateway部分的VPN网关指向IP不同,其它部分相同. VPN组网拓扑图:staic ip-to-staic ip4.1.1,使用Web浏览器方式配置①登录防火墙设备,配置防火墙为三层部署模式;②定义VPN第一阶段的相关配置:VPNs=>Autokey Advanced=>Gateway 配置VPN gateway部分,定义VPN网关名称,定义"对端VPN设备的公网IP地址" 为本地VPN 设备的网关地址,定义预共享密钥,选择发起VPN服务的物理端口;③在VPN gateway的高级(Advanced)部分,定义相关的VPN隧道协商的加密算法, 选择VPN的发起模式;④配置VPN第一阶段完成显示列表如下图;⑤定义VPN第二阶段的相关配置:VPNs=>Autokey IKE在Autokey IKE部分,选择第一阶段的VPN配置;⑥在VPN第二阶段高级(Advances)部分,选择VPN的加密算法;⑦配置VPN第二阶段完成显示列表如下图;⑧定义VPN策略,选择地址和服务信息,策略动作选择为:隧道模式;VPN隧道选择为: 刚刚定义的隧道,选择自动设置为双向策略;4.1.2,使用命令行方式配置CLI ( 东京)①配置接口参数set interface ethernet1 zone trustset interface ethernet1 ip 10.1.1.1/24set interface ethernet1 natset interface ethernet3 zone untrustset interface ethernet3 ip 1.1.1.1/24②定义路由set vrouter trust-vr route 0.0.0.0/0 interface ethernet3 gateway 1.1.1.250③定义地址set address trust Trust_LAN 10.1.1.0/24set address untrust paris_office 10.2.2.0/24④定义IPSec VPNset ike gateway to_paris address 2.2.2.2 main outgoing-interface ethernet3 preshareh1p8A24nG5 proposal pre-g2-3des-shaset vpn tokyo_paris gateway to_paris sec-level compatible⑤定义策略set policy top name "To/From Paris" from trust to untrust Trust_LAN paris_officeany tunnel vpn tokyo_parisset policy top name "To/From Paris" from untrust to trust paris_office Trust_LANany tunnel vpn tokyo_parissaveCLI ( 巴黎)①定义接口参数set interface ethernet1 zone trustset interface ethernet1 ip 10.2.2.1/24set interface ethernet1 natset interface ethernet3 zone untrustset interface ethernet3 ip 2.2.2.2/24②定义路由set vrouter trust-vr route 0.0.0.0/0 interface ethernet3 gateway 2.2.2.250③定义地址set address trust Trust_LAN 10.2.2.0/24set address untrust tokyo_office 10.1.1.0/24④定义IPSec VPNset ike gateway to_tokyo address 1.1.1.1 main outgoing-interface ethernet3 preshareh1p8A24nG5 proposal pre-g2-3des-shaset vpn paris_tokyo gateway to_tokyo sec-level compatible⑤定义策略set policy top name "To/From Tokyo" from trust to untrust Trust_LAN tokyo_officeany tunnel vpn paris_tokyoset policy top name "To/From Tokyo" from untrust to trust tokyo_office Trust_LANany tunnel vpn paris_tokyosave4.2,站点间IPSec VPN配置:staic ip-to-dynamic ip在站点间IPSec VPN应用中,有一种特殊的应用,即在站点两端的设备中,一端拥有静态的公网IP地址,而另外一端只有动态的公网IP地址,以下讲述的案例是在这种情况下,Juniper防火墙如何建立IPSec VPN隧道.基本原则: 在这种IPSec VPN组网应用中,拥有静态公网IP地址的一端作为被访问端出现,拥有动态公网IP地址的一端作为VPN隧道协商的发起端. 和站点两端都具备静态IP地址的配置的不同之处在于VPN第一阶段的相关配置,在主动发起端(只有动态公网IP地址一端)需要指定VPN网关地址,需配置一个本地ID,配置VPN发起模式为:主动模式;在站点另外一端(拥有静态公网IP地址一端)需要指定VPN网关地址为对端设备的ID信息,不需要配置本地ID,其它部分相同.IPSec VPN组网拓扑图:staic ip-to-dynamic ip4.2.1,使用Web浏览器方式配置①VPN第一阶段的配置:动态公网IP地址端.VPN的发起必须由本端开始,动态地址端可以确定对端防火墙的IP地址,因此在VPN 阶段一的配置中,需指定对端VPN设备的静态IP地址.同时,在本端设置一个Local ID,提供给对端作为识别信息使用.②VPN第一阶段的高级配置:动态公网IP地址端.在VPN阶段一的高级配置中动态公网IP一端的VPN的发起模式应该配置为:主动模式(Aggressive)③VPN第一阶段的配置:静态公网IP地址端.在拥有静态公网IP地址的防火墙一端,在VPN阶段一的配置中,需要按照如下图所示的配置:"Remote Gateway Type"应该选择"Dynamic IP Address",同时设置Peer ID(和在动态IP地址一端设置的Local ID相同).④VPN第二阶段配置,和在"static ip-to-static ip"模式下相同.⑤VPN的访问控制策略,和在"static ip-to-static ip"模式下相同.4.2.1,使用命令行方式配置CLI ( 设备-A)①定义接口参数set interface ethernet1 zone trustset interface ethernet1 ip 10.1.1.1/24set interface ethernet1 natset interface ethernet3 zone untrustset interface ethernet3 dhcp clientset interface ethernet3 dhcp client settings server 1.1.1.5②定义路由set vrouter trust-vr route 0.0.0.0/0 interface ethernet3③定义用户set user pmason password Nd4syst4④定义地址set address trust "trusted network" 10.1.1.0/24set address untrust "mail server" 3.3.3.5/32⑤定义服务set service ident protocol tcp src-port 0-65535 dst-port 113-113set group service remote_mailset group service remote_mail add httpset group service remote_mail add ftpset group service remote_mail add telnetset group service remote_mail add identset group service remote_mail add mailset group service remote_mail add pop3⑥定义VPNset ike gateway to_mail address 2.2.2.2 aggressive local-id pmason@outgoing-interface ethernet3 preshare h1p8A24nG5 proposal pre-g2-3des-shaset vpn branch_corp gateway to_mail sec-level compatible⑦定义策略set policy top from trust to untrust "trusted network" "mail server" remote_mailtunnel vpn branch_corp auth server Local user pmasonset policy top from untrust to trust "mail server" "trusted network" remote_mailtunnel vpn branch_corpsaveCLI ( 设备-B)①定义接口参数set interface ethernet2 zone dmzset interface ethernet2 ip 3.3.3.3/24set interface ethernet3 zone untrustset interface ethernet3 ip 2.2.2.2/24②路由set vrouter trust-vr route 0.0.0.0/0 interface ethernet3 gateway 2.2.2.250③定义地址set address dmz "mail server" 3.3.3.5/32set address untrust "branch office" 10.1.1.0/24④定义服务set service ident protocol tcp src-port 0-65535 dst-port 113-113set group service remote_mailset group service remote_mail add identset group service remote_mail add mailset group service remote_mail add pop3⑤定义VPNset ike gateway to_branch dynamic pmason@ aggressiveoutgoing-interface ethernet3 preshare h1p8A24nG5 proposal pre-g2-3des-shaset vpn corp_branch gateway to_branch tunnel sec-level compatible⑥定义策略set policy top from dmz to untrust "mail server" "branch office" remote_mailtunnel vpn corp_branchset policy top from untrust to dmz "branch office" "mail server" remote_mailtunnel vpn corp_branchsave5,Juniper中低端防火墙的UTM功能配置Juniper中低端防火墙(目前主要以SSG系列防火墙为参考)支持非常广泛的攻击防护及内容安全功能,主要包括:防病毒(Anti-Virus),防垃圾邮件(Anti-Spam),URL过滤(URL filtering)以及深层检测/入侵防御(Deep Inspection/IPS).注:上述的安全/防护功能集成在防火墙的ScreenOS操作系统中,但是必须通过license (许可)激活后方可使用(并会在激活一段时间(通常是1年)后过期).当然在使用这些功能的时候,我们还需要设定好防火墙的时钟以及DNS服务器地址. 当防火墙激活了相应的安全/防护功能以后,通过WebUI可以发现,Screening条目下会增加相应的功能条目,如下图:5.1,防病毒功能的设置Juniper防火墙的防病毒引擎(从ScreenOS5.3开始内嵌Kaspersky的防病毒引擎)可以针对HTTP,FTP,POP3,IMAP以及SMTP等协议进行工作.5.1.1,Scan Manager的设置"Pattern Update Server"项中的URL地址为Juniper防火墙病毒特征库的官方下载网址(当系统激活了防病毒功能后,该网址会自动出现). "Auto Pattern Update"项允许防火墙自动更新病毒特征库;后面的"Interval"项可以指定自动更新的频率. "Update Now"项可以执行手动的病毒特征库升级."Drop/Bypass file if its size exceeds KB"项用来控制可扫表/传输的文件大小."Drop"项会在超过限额后,扔掉文件而不做扫描;"Bypass"项则会放行文件而不做扫描."Drop//Bypass file if the number of concurrent files exceeds files"项用控制同时扫描/传输的文件数量."Drop"项会在超过限额后,扔掉文件而不做扫描;"Bypass"项则会放行文件而不做扫描.5.1.2,Profile的设置通过设置不同的Profile,我们可以对不同的安全策略(Policy)采用不同的防病毒操作(Juniper防火墙的防病毒引用是基于安全策略的;也就是说我们的防病毒设置是通过在特定的策略中引入特定的Profile来实现的.),进而实现高粒度化地防病毒控制,将防病毒对系统资源的消耗降到最低.ns-profile是系统自带的profile.用户不需要做任何设置,就可以在安全策略里直接引用它. 除此之外,用户可以根据自己的需求来设置适合自身需求的profile.Profile方面的设置包括对FTP,HTTP,IMAP,POP3以及SMTP等5个协议的内容,见下图. Enable选项每个特定的协议类型,都有一个Enable选项.选择之,则防病毒引擎会检查与这个协议相关的流量;反之,则不会检查.Scan Mode的设置Scan Mode有三个选择项:Scan All,Scan Intelligent,Scan By Extension.Scan All:对于流量,检查所有已知的特征码.Scan Intelligent:对于流量,检查比较常见的特征码.Scan By Extension:仅针对特定的文件扩展名类型进行检查.如果选择该类型,则需要事先设定好Ext-List(设置文件扩展名的类型)与Include/Exclude Extension List. Decompress Layer的设置为了减少传输的时间,很多文件在传输过程中都会被压缩.Decompress Layer就是用来设置防病毒引擎扫描压缩文件的层数.防病毒引擎最多可以支持对4层压缩文件的扫描.Skipmime Enable的设置对于HTTP协议,可以进行Skipmime Enable的设置.打开该功能,则防病毒引擎不扫描Mime List中包括的文件类型(系统默认打开该功能,并匹配默认的Mime List:ns-skip-mime-list).Email Notify的设置对于IMAP,POP3,SMTP等email协议,可以进行Email Nortify的设置.打开该功能, 可以在发现病毒/异常后,发送email来通知用户(病毒发送者/邮件发送方/邮件接收方).5.1.3,防病毒profile在安全策略中的引用我们前面已经提到过,防病毒的实现是通过在特定安全策略中应用profile来实现的.比如,我们在名为ftp-scan的策略中引用av1的防病毒profile.①首先建立了名为av1的profile,并enable FTP协议的扫描;由于我仅希望检测的是FTP应用,故关闭对其他协议的扫描.见下图:②设置ftp-scan安全策略,并引用profile av1.。

Juniper防火墙基本配置

规格对照之SSG 20

规格对照之SSG 140

防火墙性能(大型数据包) 350+ Mbps • 防火墙性能(IMIX) 300Mbps • 每秒处理的防火墙数据包数量 100,000PPS • 3DES+SHA-1 VPN性能 100 Mbps • 并发VPN隧道数 500 ,最大并发会话数 48,000 • 新会话/秒 8,000 最大安全策略数1,000 最大安全区数量 40 • 最大虚拟路由器数量 6 最大虚拟局域网数量 100 • 固定I/O 8x10/100,2x10/100/1000 • 物理接口模块(PIM)扩展插槽 (I/O) 4 • 无802.11 a/b/g

远程办公室/中小企业/中小分支机构

中大企业/大型分支机构

企业总部/数据中心

SSG系列型号

• SSG 5 & SSG20 (ssg20有2个Mini插槽的)

o o 160 Mbps FW / 40 Mbps VPN 会话数:8000,加license可扩展到16000 350+ Mbps FW / 100 Mbps VPN 8 FE + 2 GE Interfaces + 4 PIM slots 会话数:48000

特点与效益

• 特点二:防火墙整合路由功能 效益 结合安全防御和 LAN/WAN路由功能,并能够阻止内部网络与应用层 中出现的攻击,以保护企业内部网络,降低 IT的费用支出

• 特点三:提供各种不同的LAN和WAN 接口选项 效益 包括T1/E1, Serial, DS3/E3, ADSL, Ethernet, SFP等

• Web UI

network->DHCP->选择端口 Edit 设置DHCP模式,DHCP网关、掩码,DHCP的DNS Networ->DHCP->选择端口 address 设置DHCP地址范围

Juniper SRX防火墙简明配置手册

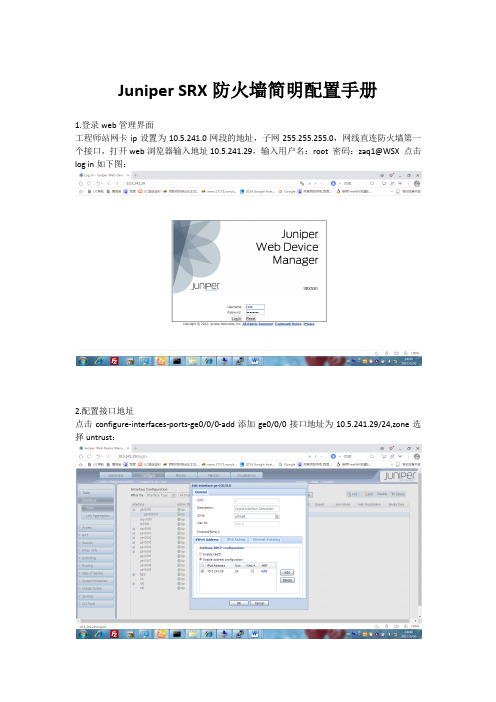

Juniper SRX防火墙简明配置手册1.登录web管理界面工程师站网卡ip设置为10.5.241.0网段的地址,子网255.255.255.0,网线直连防火墙第一个接口,打开web浏览器输入地址10.5.241.29,输入用户名:root 密码:zaq1@WSX 点击log in如下图:2.配置接口地址点击configure-interfaces-ports-ge0/0/0-add添加ge0/0/0接口地址为10.5.241.29/24,zone选择untrust:点击configure-interfaces-ports-ge0/0/1-add添加ge0/0/1接口地址为10.56.21.29/24,zone选择trust:3.配置静态nat点击nat-staticnat-add 配置rule名称,from选择untrust,rules点击add添加静态路由,如下图:4.配置proxy点击nat-proxy-add,interface选择ge0/0/0,将映射的外网ip地址添加进来,如下图:5.配置静态路由点击Routing-StaticRouting-Add,route配置为0.0.0.0,next-hop配置为10.5.241.1(外网网关地址)6.配置zone策略点击security-zones/screens-add配置zone name为untrust,binding screen选择untrust-screen,interface in the zone选择接口ge0/0/0.0,host inbound traffic-zone里配置好允许访问的服务端口。

点击security-zones/screens-add配置zone name为trust,interface in the zone选择接口ge0/0/1.0,host inbound traffic-zone里配置好允许访问的服务端口。

Juniper_SSG140SB防火墙配置手册

Juniper_SSG140SB防⽕墙配置⼿册Juniper SSG-140-SB防⽕墙配置⼿册初始化设置 (2)Internet⽹络设置 (6)⼀般策略设置 (16)VPN连接设置 (28)命令⾏接⼊ (39)恢复初始设置 (39)初始化设置1.将防⽕墙设备通电,连接⽹线从防⽕墙e0\0⼝连接到电脑⽹卡。

2.电脑本地连接设置静态IP地址,IP地址192.168.1.2(在192.168.1.0/24都可以),⼦⽹掩码255.255.255.0,默认⽹关192.168.1.1,如下图:3.设置好IP地址后,测试连通,在命令⾏ping 192.168.1.1,如下图:4.从IE浏览器登陆防⽕墙web页⾯,在地址栏输⼊192.168.1.1,如下图向导选择最下⾯No, skip——,然后点击下⾯的Next:5.在登录页⾯输⼊⽤户名,密码,初始均为netscreen,如下图:6.登陆到web管理页⾯,选择Configuration – Date/Time,然后点击中间右上⾓Sync Clock With Client选项,如下图:7.选择Interfaces – List,在页⾯中间点击bgroup0最右侧的Edit,如下图:8.此端⼝为Trust类型端⼝,建议IP设置选择Static IP,IP Address输⼊规划好的本地内⽹IP地址,如192.168.22.1/24,Manage IP 192.168.22.1。

之后勾选Web UI,Telnet,SSH,SNMP,SSL,Ping。

如下图:Internet⽹络设置1.修改本地IP地址为本地内⽹IP地址,如下图:2.从IE浏览器打开防⽕墙web页⾯,输⼊⽤户名密码登陆,如下图:3.选择Interfaces – List,点击页⾯中ethernet0/0最右侧的Edit选项,如下图:4.此端⼝为Untrust类型端⼝,设置IP地址有以下三种⽅法:(根据ISP提供的⽹络服务类型选择)A.第⼀种设置IP地址是通过DHCP端获取IP地址,如下图:B.第⼆种设置IP地址的⽅法是通过PPPoE拨号连接获取IP,如下图,然后选择Create new pppoe setting,在如下图输⼊本地ADSL pppoe拨号账号,PPPoE Instance输⼊名称,Bound to Interface选择ethernet0/0,Username和Password输⼊ADSL账号密码,之后OK,如下图:PPPoE拨号设置完毕之后,点击Connect,如下图:回到Interface –List,可以看到此拨号连接的连接状态,如下图:ethernet0/0右侧PPPoE⼀栏有⼀个红叉,表⽰此连接已经设置但未连接成功,如连接成功会显⽰绿勾。

Juniper防火墙简单配置

Juniper防火墙基本配置1.将防火墙连入网络,网线连接防火墙Trust口。

将本机ip设置在192.168.1.0的网段,注意ip地址不能是192.168.1.1。

在本机IE地址栏中输入http://192.168.1.1/来访问防火墙,就可以看到如下的登陆界面了。

设备初始设定的用户名和密码都是netscreen。

2.设置防火墙的时间。

在【Configuration-Date/Time】中,点击“Sync Clock With Client”,可以让防火墙的时间和本机的时间一致;然后点击“Apply”让设置生效。

3.设置端口地址。

在【Network-Interfaces】中,可以看到防火墙各端口的ip设置。

点击Trust 同一行的“Edit”,就可以编辑Trust口的设置。

通常都会选择静态IP,就需要设置端口的ip地址、子网掩码(允许直接输入掩码的位数),再选好端口需要开启的服务。

设置完毕后,可以点击“OK”来完成设置,也可以点击“Apply”马上应用。

点击UnTrust 同一行的“Edit”,就可以编辑UnTrust口的设置。

如果选择静态IP,就设置端口的ip地址、子网掩码(允许直接输入掩码的位数);防火墙端口还支持DHCP获得ip地址,或者通过PPOE拨号获得IP地址(ADSL就是使用这种方式的);再选好端口需要开启的服务。

设置完毕后,可以点击“OK”来完成设置,也可以点击“Apply”马上应用。

4.设置默认路由。

在【Network-Routing-Routing Entries】中可以看到防火墙中路由的设置情况。

红框选中的为默认路由。

手动增加默认路由的方法:在【Network-Routing-Routing Entries】中,点击“New”,进入在【Network-Routing-Routing Entries-Configration】,设置地址、网关、接口,可以参照图中所示。

5.设置策略。

juniper netscreen ssg5gt防火墙傻瓜配置说明书

juniper netscreen ssg5gt防火墙傻瓜配置说明书一、防火墙的基本设置1、防火墙程序的重装如果防火墙出现故障,需要重装程序或重新配置,可以采用超级终端,先清空程序,再进行安装。

具体操作为:第一步:用9针数据线(防火墙有带)连接防火墙和电脑(下图画红线端口),打开电源。

第二步:打开程序—附件—通讯—超级终端(下图),第四步:打开超级终端出现下图,随便填写连接名称,按确定,第五步:确定后出现下图,“连接使用”选择COM1,其它不填第六步:再确定后出现下图,第七步:再按确定,就出现名为“1111”的超级终端第八步:当防火墙接上电脑后,超级终端就会出现login: ,如果要重装软件,就输入防火墙产品背面的序列号,本公司使用的产品序列号为0064092004011007,再按回车,出现password: ,再输入序列号,回车,就出现重启画面。

下图红线部分是询问是否重启y/n,键盘输入y,回车,自动重启,防火墙恢复到出厂设置,web入口为192.168.1.1:第九步:把防火墙拆下,通过网络线放入到服务器端(或者用网络线与任意一机器相连都行,但机器的本地连接要与防火墙同一网段,即网关设为192.168.1.1),接上电源,然后打开IE,输入http://192.168.1.1,就可登录防火墙首页,然后进行防火墙的基本程序重装。

2、防火墙程序重装第一步:打开IE,输入http://192.168.1.1,可见下图第二步:直接按“下一步”,出现下图第三步:再按next ,出现下图。

可以自定义用户名和密码(现在防火墙上设置的用户名为netscreen ,密码为hai2DA ),第四步:然后再按next,可见下图第五步:选中“Enable Nat ”,按“next ”,出现下图第六步:选择“trust-untrust Mode”,按“next”,可见下图第七步:因为我们的是固定外网IP,选中“static IP”,在“untrust zone interface IP(即:非信任区入口IP)”填写入外网IP:121.40.245.10;在netmask(子网掩码)填写入:255.255.255.0;在gateway(网关)中填写入:121.40.245.1。

Juniper防火墙中文版配置手册说明

Juniper防⽕墙中⽂版配置⼿册说明Juniper SSG-5防⽕墙配置⼿册中⽂版初始化设置1.将防⽕墙设备通电,连接⽹线从防⽕墙e0\2⼝连接到电脑⽹卡。

2.电脑本地连接设置静态IP地址,IP地址192.168.1.2(在192.168.1.0/24都可以),⼦⽹掩码255.255.255.0,默认⽹关192.168.1.1,如下图:3.设置好IP地址后,测试连通,在命令⾏ping 192.168.1.1,如下图:4.从IE浏览器登陆防⽕墙web页⾯,在地址栏输⼊192.168.1.1,如下图向导选择最下⾯No, skip——,然后点击下⾯的Next:5.在登录页⾯输⼊⽤户名,密码,初始均为netscreen,如下图:6.登陆到web管理页⾯,选择Configuration – Date/Time,然后点击中间右上⾓Sync Clock With Client选项,如下图:7.选择Interfaces – List,在页⾯中间点击bgroup0最右侧的Edit,如下图:8.此端⼝为Trust类型端⼝,建议IP设置选择Static IP,IP Address输⼊规划好的本地内⽹IP地址,如192.168.22.1/24,Manage IP 192.168.22.1。

之后勾选Web UI,Telnet,SSH,SNMP,SSL,Ping。

如下图:Internet⽹络设置1.修改本地IP地址为本地内⽹IP地址,如下图:2.从IE浏览器打开防⽕墙web页⾯,输⼊⽤户名密码登陆,如下图:3.选择Interfaces – List,点击页⾯中ethernet0/0最右侧的Edit选项,如下图:4.此端⼝为Untrust类型端⼝,设置IP地址有以下三种⽅法:(根据ISP提供的⽹络服务类型选择)A.第⼀种设置IP地址是通过DHCP端获取IP地址,如下图:B.第⼆种设置IP地址的⽅法是通过PPPoE拨号连接获取IP,如下图,然后选择Create new pppoe setting,在如下图输⼊本地ADSL pppoe拨号账号,PPPoE Instance输⼊名称,Bound to Interface选择ethernet0/0,Username和Password输⼊ADSL账号密码,之后OK,如下图:PPPoE拨号设置完毕之后,点击Connect,如下图:回到Interface –List,可以看到此拨号连接的连接状态,如下图:ethernet0/0右侧PPPoE⼀栏有⼀个红叉,表⽰此连接已经设置但未连接成功,如连接成功会显⽰绿勾。

juniper防火墙简单配置(Juniper firewall simple configuration)

juniper防火墙简单配置(Juniper firewall simple configuration)取消重点保护使设置时钟的时区7设置时钟DST重复启动2 0 3日02:00结束平日1 0 11 02:00vrouter信任虚拟共享设置设置“不信任vrouter VR”出口集vrouter信任VR”设置自动路径导出出口集appleichat使ALG不appleichat重新装配使ALG集ALG SCTP使认证服务器设置“本地”ID 0认证服务器设置“本地”服务器名称“地方”认证服务器设置“本地”ID 1认证服务器设置“本地”服务器名称“地方”设置默认的认证服务器认证的“地方”设置认证RADIUS记帐端口1646设置管理员名称”txbfhq”设置管理员密码”npd4p / ryerllc51dfsub2fgt96d5on”设置管理访问尝试1集失败960管理员访问锁设置管理员认证网络超时0设置管理认证服务器的“本地”设置管理员认证远程根设置管理格式设置区的“信任”vrouter信任VR”设置区的“不信任”的vrouter信任VR”集区dmz vrouter信任VR”集区”vrouter VLAN”“信任VR”设置区的“不信任”的信任vrouter屯“VR”设置区的“信任”的TCP RST不带“不信任”的块不带“不信任”的TCP RST集区”管理”模块不带“V1信任“TCP RST不带“V1不信任”的TCP RST不带“DMZ”TCP RST不带“v1-dmz”TCP RST不带“VLAN”TCP RST设置区的“信任”屏幕IP欺骗基于区不带“不信任”的屏幕的泪滴不带“不信任”的屏幕SYN洪水不带“不信任”的屏幕平死不带“不信任”的屏幕的IP筛选器SRC 不带“不信任”的屏幕的土地设置区的“不信任”的屏幕区基于IP欺骗集区V1不信任”的屏幕的泪滴集区V1不信任”的屏幕SYN洪水集区V1不信任”的屏幕平死集区V1不信任”屏幕的IP筛选器SRC集区V1不信任”屏幕的土地集区dmz屏幕报警不降集区“DMZ”屏幕上的隧道集区dmz屏幕ICMP洪水集区dmz屏幕泛滥集区dmz屏幕WinNuke集区dmz屏幕端口扫描集区dmz屏幕IP扫描集区“DMZ”屏幕的泪滴集区dmz屏幕SYN洪水集区dmz屏幕IP欺骗集区dmz屏平死集区“DMZ”屏幕的IP筛选器SRC 集区“DMZ”屏幕的土地集区“DMZ”屏幕的SYN片段集区dmz屏幕TCP没有国旗集区dmz筛选未知协议集区dmz屏幕IP不坏的选择集区“DMZ”屏幕的IP记录路由集区“DMZ”屏幕选择IP时间戳集区dmz屏幕IP安全选择集区dmz屏幕IP松散的src路径集区dmz屏幕IP严格的src路径集区“DMZ”屏幕选择IP流集区dmz屏幕ICMP片段集区dmz ICMP大屏幕集区dmz屏幕同翅集区dmz屏翅无确认集区dmz屏幕限制会话的源IP集区dmz屏幕SYN ACK ACK代理集区dmz屏幕块碎片集区dmz屏幕限制会话的IP目标集区dmz屏幕组件块拉链集区dmz屏幕组件块罐集区dmz屏幕组件块EXE集区dmz屏幕组件阻止ActiveX集区dmz屏幕ICMP ID集区dmz屏幕TCP扫描集区dmz屏幕UDP扫描集区dmz屏幕IP欺骗下降RPF路由设置界面“Ethernet0 / 0区”“信任”设置界面“Ethernet0 / 1“区”非军事区”设置界面“Ethernet0 / 2区”“不信任”设置界面“Ethernet0 / 3“区”V1空”设置IP 10.0.3.9/24接口Ethernet0 / 0设置NAT接口Ethernet0 / 0设置接口VLAN1的IP设置IP 192.168.2.1/24接口Ethernet0 / 1 设置NAT接口Ethernet0 / 1设置IP 218.89.188.50/24接口Ethernet0 / 2 设置NAT接口Ethernet0 / 2设置接口VLAN1绕过其他IPSec设置接口VLAN1旁路非IP设置接口Ethernet0 / 0 IP管理设置接口Ethernet0 / 1 IP管理设置接口Ethernet0 / 2 IP管理设置接口Ethernet0 / 1管理SSH设置管理Telnet接口Ethernet0 / 1设置管理SNMP接口Ethernet0 / 1设置接口Ethernet0 / 1管理SSL设置接口Ethernet0 / 1管理网络设置接口Ethernet0 / 2管理平设置接口Ethernet0 / 2管理SSH设置管理Telnet接口Ethernet0 / 2设置管理SNMP接口Ethernet0 / 2设置接口Ethernet0 / 2管理SSL设置接口Ethernet0 / 2管理网络设置接口Ethernet0接口IP 8079 / 1 VIP“http”218.89.189.232设置接口Ethernet0接口IP 8080 / 1 VIP“http”218.89.188.50设置接口Ethernet0接口IP 8077 / 1 VIP“http”10.0.3.10设置接口Ethernet0接口IP 8078 / 1 VIP“http”10.0.3.9设置界面“Ethernet0 / 2“218.89.188.50主机子网掩码255.255.255.255 10.0.3.10 MIP VR”信任VR”设置流量没有TCP序列检查设置流SYN校验设置流TCP SYN位检查设置流量反向路径清晰的文本选择设置流量反向路由隧道总是设置默认的权限模式PKI SCEP“自动”设置默认路径部分PKI X509证书设置地址的“信任”“10.0.3.1 / 24“10.0.3.1 255.255.255.0设置地址的“信任”“218.89.189.1 / 24“218.89.189.1 255.255.255.0设置地址“DMZ”“123”192.168.2.3 255.255.255.255设置地址“DMZ”kbx”10.0.3.10 255.255.255.0设置地址“DMZ”oda1”1.2.1.8 255.255.255.255设置地址“DMZ”oda2”1.2.1.8 255.255.255.255设置用户“恒源祥”UID 3设置用户“恒源祥”型奥特湾设置用户“恒源祥”密码“rvx4ldt9nz8bftsee1cajiiyq + nq9j3hyq = =“设置用户“恒源祥”“启用”设置用户“DW”UID 4设置用户“DW”型奥特湾设置用户“DW”密码“jbbrzotvn7ma6ssjcacxvyrw9jnjo3uwmg = =“设置用户“DW”“启用”设置用户的“kbx UID 1设置用户的“kbx”型奥特湾设置用户的“kbx“密码”sbofmfycngvprksk1mcvhzgdovnjbjd5rq = =“设置用户的“kbx”“启用”设置密码策略出口设置IKE响应不良SPI 1集艾克IKEv2 IKE SA软寿命60撤消艾克ikeid枚举撤消艾克DOS保护设置访问会话启用IPSec集IPSec接入会话最大5000集IPSec接入会话上限0集IPSec接入会议门槛降低0集IPSec接入会话dead-p2-sa-timeout 0 设置IPSec接入会话日志错误设置IPSec接入会话信息交换连接设置IPSec接入会话使用错误日志设置“不信任vrouter VR”出口集vrouter信任VR”出口设置URL协议Websense出口将策略ID从“信任”设置为“信任”、“任何”、“任何”、“任何”允许日志。

Juniper防火墙简单配置实例

Netscreen防火墙简单配置实例对照两个文档,可以实现简单配置netscreen防火墙。

Netscreen-100防火墙的基本配置流程NetScreen系列产品,是应用非常广泛的NAT设备。

NetScreen-100就是其中的一种。

NetScreen-100是个长方形的黑匣子,其正面面板上有四个接口。

左边一个是DB25串口,右边三个是以太网网口,从左向右依次为Trust Interface、DMZ Interface、Untrust Interface。

其中Trust Interface相当于HUB口,下行连接内部网络设备。

Untrust Interface相当于主机口,上行连接上公网的路由器等外部网关设备;两端口速率自适应(10M/100M)。

DMZ Interface介绍从略。

配置前的准备1. PC机通过直通网线与Trust Interface相连,用IE登录设备主页。

设备缺省IP为192.168.1.1/255.255.255.0,用户名和密码都为netscreen ;2. 登录成功后修改System 的IP和掩码,建议修改成与内部网段同网段,也可直接使用分配给Trust Interface的地址。

修改完毕点击ok,设备会重启;3. 把PC的地址改为与设备新的地址同网段,重新登录,即可进行配置4. 也可通过串口登录,在超级终端上通过命令行修改System IP数据配置数据配置包括三部分内容:Policy、Interface、Route Table。

1. 配置Policy用IE登陆NetScreen,在配置界面上,依次点击左边竖列中的Network–〉Policy,然后选中Outgoing。

如系统原有的与此不同,可点击表中最后一列的Remove来删除掉,然后点击左下角的New Policy,重新设置。

2. 配置Interface在配置界面上,依次点击左边竖列中的Configure–〉Interface选项,则显示如下所示的配置界面,其中主要是配置Trust Interface、Untrust Interface,必要时修改System IP。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

set zone "DMZ" screen port-scan

set zone "DMZ" screen ip-sweep

set zone "DMZ" screen tear-drop

set zone "DMZ" screen syn-flood

set zone "DMZ" screen tcp-no-flag

set zone "DMZ" screen unknown-protocol

set zone "DMZ" screen ip-bad-option

set zone "DMZ" screen ip-record-route

set zone "DMZ" screen ip-timestamp-opt

set zone "V1-Untrust" screen tear-drop

set zone "V1-Untrust" screen syn-flood

set zone "V1-Untrust" screen ping-death

set zone "V1-Untrust" screen ip-filter-src

set auth-server "Local" id 0

set auth-server "Local" server-name "Local"

set auth-server "local" id 1

set auth-server "local" server-name "local"

set auth default auth server "local"

set zone "V1-Untrust" screen land

set zone "DMZ" screen alarm-without-drop

set zone "DMZ" screen4;DMZ" screen icmp-flood

set zone "DMZ" screen udp-flood

set interface ethernet0/0 nat

unset interface vlan1 ip

set interface ethernet0/1 ip 192.168.2.1/24

set interface ethernet0/1 nat

set interface ethernet0/2 ip 218.89.188.50/24

set interface ethernet0/2 nat

unset interface vlan1 bypass-others-ipsec

unset interface vlan1 bypass-non-ip

set interface ethernet0/0 ip manageable

set interface ethernet0/1 ip manageable

unset zone "Untrust" tcp-rst

set zone "MGT" block

unset zone "V1-Trust" tcp-rst

unset zone "V1-Untrust" tcp-rst

unset zone "DMZ" tcp-rst

unset zone "V1-DMZ" tcp-rst

set zone "DMZ" screen tcp-sweep

set zone "DMZ" screen udp-sweep

set zone "DMZ" screen ip-spoofing drop-no-rpf-route

set interface "ethernet0/0" zone "Trust"

set pki x509 default cert-path partial

set address "Trust" "10.0.3.1/24" 10.0.3.1 255.255.255.0

set address "Trust" "218.89.189.1/24" 218.89.189.1 255.255.255.0

set vrouter "untrust-vr"

exit

set vrouter "trust-vr"

set auto-route-export

exit

set alg appleichat enable

unset alg appleichat re-assembly enable

set alg sctp enable

set zone "DMZ" screen ip-security-opt

set zone "DMZ" screen ip-loose-src-route

set zone "DMZ" screen ip-strict-src-route

set zone "DMZ" screen ip-stream-opt

set interface ethernet0/1 vip interface-ip 8080 "HTTP" 218.89.188.50

set interface ethernet0/1 vip interface-ip 8077 "HTTP" 10.0.3.10

set interface ethernet0/1 vip interface-ip 8078 "HTTP" 10.0.3.9

set zone "DMZ" screen component-block jar

set zone "DMZ" screen component-block exe

set zone "DMZ" screen component-block activex

set zone "DMZ" screen icmp-id

set address "DMZ" "123" 192.168.2.3 255.255.255.255

set address "DMZ" "kbx" 10.0.3.10 255.255.255.0

set address "DMZ" "oda1" 1.2.1.8 255.255.255.255

unset zone "Untrust" screen ping-death

unset zone "Untrust" screen ip-filter-src

unset zone "Untrust" screen land

set zone "Untrust" screen ip-spoofing zone-based

unset zone "VLAN" tcp-rst

set zone "Trust" screen ip-spoofing zone-based

unset zone "Untrust" screen tear-drop

unset zone "Untrust" screen syn-flood

set admin auth web timeout 0

set admin auth server "Local"

set admin auth remote root

set admin format dos

set zone "Trust" vrouter "trust-vr"

set zone "Untrust" vrouter "trust-vr"

set zone "DMZ" screen syn-ack-ack-proxy

set zone "DMZ" screen block-frag

set zone "DMZ" screen limit-session destination-ip-based

set zone "DMZ" screen component-block zip

set interface ethernet0/2 manage snmp

set interface ethernet0/2 manage ssl

set interface ethernet0/2 manage web

set interface ethernet0/1 vip interface-ip 8079 "HTTP" 218.89.189.232

set interface "ethernet0/2" mip 218.89.188.50 host 10.0.3.10 netmask 255.255.255.255 vr "trust-vr"