数据通信实验报告一(Peer to Peer)

组建对等网 实验报告

组建对等网实验报告组建对等网实验报告一、引言对等网(Peer-to-Peer Network)是一种分布式计算和通信模型,其中每个节点都可以充当客户端和服务器的角色。

相较于传统的客户-服务器模型,对等网具有更好的可扩展性和鲁棒性。

本实验旨在探索对等网的组建过程,并研究其在实际应用中的优势和挑战。

二、实验目标1. 理解对等网的基本原理和概念;2. 学习对等网的组建方法和技术;3. 分析对等网在文件共享、实时通信等领域的应用。

三、实验方法1. 确定实验环境:选择合适的操作系统和网络环境,搭建对等网实验平台;2. 设计对等网拓扑结构:确定节点数量和连接方式,构建对等网的基本框架;3. 实现对等网协议:选择适当的协议,编写代码实现对等网节点之间的通信和数据交换功能;4. 进行实验测试:验证对等网的可行性和性能,收集数据并进行分析。

四、对等网的组建过程1. 节点发现和加入:在对等网中,节点的发现和加入是关键步骤。

可以通过中央服务器、广播、邻居节点推荐等方式实现节点的自动发现和加入;2. 路由和数据传输:对等网中的节点之间需要建立路由表,并根据路由表进行数据传输。

可以使用分布式哈希表(DHT)等算法实现高效的路由和数据查找;3. 数据一致性和安全性:在对等网中,数据的一致性和安全性是重要问题。

可以使用冗余存储、数据签名、加密等技术来确保数据的完整性和安全性;4. 节点退出和失效处理:对等网中的节点可能会主动退出或因故失效。

需要设计相应的机制来处理节点的退出和失效,以保证对等网的稳定性和可靠性。

五、对等网的应用案例1. 文件共享:对等网可以实现高效的文件共享,每个节点都可以充当文件的提供者和请求者。

通过分布式存储和数据查找算法,可以在对等网中快速找到所需文件,并进行下载和上传;2. 实时通信:对等网可以支持实时的音视频通信,每个节点都可以充当通信的发起者和接收者。

通过建立点对点的连接,可以实现低延迟和高质量的通信体验;3. 分布式计算:对等网可以将分布式计算任务分配给不同的节点进行并行处理,提高计算效率。

p2p的原理

p2p的原理P2P(Peer-to-Peer)技术是一种去中心化的网络通信模式,其原理是将网络节点平等对待,所有的节点不再依赖一个中央服务器来进行通信和数据传输。

在P2P网络中,每个节点既是客户端又是服务器,它们可以直接与其他节点进行通信,同时也可以充当中转站来传输数据。

节点之间通过建立连接,相互交换和共享资源,使得每个节点都可以充当网络的接入点和提供者。

P2P网络的通信过程主要分为三个步骤:1. 节点发现:每个节点加入网络后,需要通过某种方式发现其他的节点,并与之建立连接。

常见的方法包括使用中央服务器进行节点列表的维护,或是使用分布式哈希表(DHT)等算法来实现节点的自动发现。

2. 连接建立:节点之间通过协议来建立连接,常用的协议包括TCP(Transmission Control Protocol)和UDP(User Datagram Protocol)。

连接建立后,节点可以直接进行数据传输和通信,不需要经过中央服务器进行转发。

3. 数据传输:节点之间可以通过直接连接来传输数据,也可以通过中继节点进行转发。

数据在P2P网络中会被分割成多个小块,然后分布在不同的节点上。

当节点需要获取某个数据块时,它可以从其他节点请求该块并进行下载,直到将完整的数据下载完成。

由于P2P网络的去中心化特性,它具有较高的可靠性和弹性。

即使网络中的某些节点无法正常工作或离线,其他节点仍然可以继续运行和提供服务。

同时,P2P网络也具有较好的扩展性,可以支持大规模的节点加入并提供更强大的计算和存储能力。

总的来说,P2P网络通过节点之间的直接连接和资源共享,实现了无需中央服务器的通信和数据传输,从而提供了一种高效、可靠且灵活的网络通信模式。

对等网组建实验报告

对等网组建实验报告对等网组建实验报告一、实验目的对等网(Peer-to-Peer Network)是一种分布式网络结构,其中每个节点都具有相同的功能和地位,可以相互通信和共享资源。

本实验旨在通过搭建一个对等网系统,探索对等网的原理、特点和应用。

二、实验环境本实验使用了一台主机作为服务器,并在其他两台主机上搭建对等网节点。

实验所用的主机均连接在同一局域网中。

三、实验步骤1. 搭建服务器首先,在一台主机上搭建服务器,用于管理对等网的节点。

在该主机上安装并配置相应的服务器软件,如BitTorrent Tracker或eDonkey Server。

2. 设置对等网节点在另外两台主机上设置对等网节点。

选择合适的对等网软件,如BitTorrent或eMule,并在每台主机上安装和配置该软件。

3. 连接对等网节点通过在对等网软件中输入服务器的IP地址和端口号,将对等网节点连接到服务器。

确保所有节点都成功连接到服务器,并能够相互通信。

4. 共享资源在每个对等网节点上选择要共享的文件或资源。

将这些文件添加到对等网软件的共享目录中,使其他节点能够下载和访问这些资源。

5. 下载资源通过对等网软件搜索其他节点共享的资源,并选择要下载的文件。

启动下载任务,并观察下载速度和进度。

6. 上传资源当下载任务完成后,选择将下载的资源继续共享给其他节点。

将下载的文件移动到共享目录中,并确保其他节点能够找到和下载这些资源。

四、实验结果与分析通过以上实验步骤,成功搭建了一个对等网系统,并进行了资源共享和下载。

观察实验结果,可以得出以下结论:1. 分布式网络结构:对等网系统中的每个节点都具有相同的功能和地位,没有中心化的控制节点。

每个节点可以作为服务器和客户端,相互之间进行通信和资源共享。

2. 高效的资源下载:由于对等网系统中的每个节点都可以提供资源下载,因此可以充分利用网络带宽和计算资源,实现高效的资源下载和分发。

3. 网络负载均衡:对等网系统中的节点可以根据网络负载情况自动选择最优的下载源,实现网络负载均衡。

点对点技术(P2P)介绍

点对点技术(P2P)介绍点对点技术(Peer-to-Peer,简称P2P)是一种计算机网络通信模式,它允许网络中的每个节点(peer)既是客户端,又是服务器。

与传统的客户端-服务器模式不同,P2P网络中的节点可以直接与其他节点通信,而无需通过中央服务器进行中转。

P2P技术的出现,极大地改变了网络通信的方式,为用户提供了更高效、更灵活的网络体验。

一、P2P技术的基本原理P2P技术的基本原理是将网络中的每个节点都视为平等的,每个节点既可以提供服务,也可以使用其他节点提供的服务。

P2P网络中的节点可以直接与其他节点通信,无需经过中央服务器的中转。

当一个节点需要某种资源时,它可以通过搜索其他节点来获取所需资源,并直接从其他节点那里下载或获取。

这种直接的节点之间的通信方式,使得P2P 网络具有高效、灵活的特点。

二、P2P技术的优势1. 分布式架构:P2P网络中的节点分布在整个网络中,不存在单点故障,因此具有更高的可靠性和稳定性。

即使某个节点出现故障或离线,其他节点仍然可以继续提供服务。

2. 高效的资源共享:P2P网络中的每个节点都可以提供和获取资源,使得资源的利用率更高。

当一个节点需要某种资源时,它可以通过搜索其他节点来获取所需资源,而不需要依赖中央服务器的带宽和存储能力。

3. 灵活的网络拓扑:P2P网络中的节点可以动态加入和离开网络,网络拓扑结构可以根据节点的加入和离开自动调整。

这种灵活性使得P2P网络更适应大规模网络环境下的变化和扩展。

4. 低成本:P2P网络不需要中央服务器的支持,减少了服务器的成本和维护费用。

同时,P2P网络中的节点可以共享带宽和存储资源,降低了网络运营的成本。

三、P2P技术的应用领域1. 文件共享:P2P技术最早应用于文件共享领域,例如BitTorrent、eMule等。

用户可以通过P2P网络直接从其他用户那里下载所需的文件,而无需依赖中央服务器的带宽和存储能力。

2. 流媒体传输:P2P技术可以有效地解决流媒体传输中的带宽和延迟问题。

对等网实验报告

对等网实验报告对等网实验报告一、引言随着互联网的快速发展,传统的中心化网络架构已经不能满足人们对高效、安全、可靠的网络通信的需求。

对等网(Peer-to-Peer,P2P)作为一种新型的网络架构,以其分布式、去中心化的特点,逐渐引起了人们的关注。

本实验旨在通过对等网的实验,探索其优势和应用潜力。

二、背景对等网是一种基于对等通信原理的网络架构,其核心思想是将网络中的每台计算机都视为一个节点,实现节点之间的直接通信和资源共享,而不需要依赖中心服务器。

这种去中心化的架构使得对等网具有更好的可扩展性、鲁棒性和抗攻击性。

三、实验过程1. 网络拓扑搭建在实验开始前,我们搭建了一个包含10台计算机的局域网。

每台计算机都安装了对等网软件,并通过局域网连接起来。

这样,这些计算机就可以相互发现和通信。

2. 节点发现与连接在对等网中,节点的发现和连接是非常重要的。

我们通过对等网软件提供的自动发现功能,使得每个节点可以主动发现其他节点,并建立连接。

通过这种方式,我们建立了一个包含10个节点的对等网。

3. 资源共享对等网最大的优势之一是资源共享。

我们在实验中选择了一个文件作为共享资源,并将其上传到对等网中的某个节点。

其他节点可以通过对等网软件进行搜索,并下载所需的文件。

通过实验,我们发现资源共享的速度相比传统的中心化网络更快,而且更加稳定。

4. 去中心化的优势在实验过程中,我们发现对等网的去中心化架构具有一些明显的优势。

首先,对等网可以更好地应对节点故障。

当某个节点出现故障时,其他节点仍然可以继续工作,不会造成整个系统的瘫痪。

其次,对等网可以更好地应对网络攻击。

由于节点之间的通信是直接的,攻击者很难通过攻击中心服务器来破坏整个系统。

四、实验结果分析通过实验,我们得出了以下几点结论:1. 对等网具有更好的可扩展性。

由于对等网的节点数量不受限制,可以根据需求随时增加或减少节点数量,从而实现更好的可扩展性。

2. 对等网具有更好的鲁棒性。

数据通信实习报告

数据通信实习报告

一、实习概况

本次实习是在浙江一家信息技术公司完成数据通信方面的实习。

实习

主要以实验室为实习基础,在实习期间,对公司正在开发的局域网数据通

信系统做详细研究,完成实验室里针对数据通信的网络实验,实验以实现

简单的UDP通信和TCP报文序列发送为主要实验内容,实习周期为两个月,时间从2024年1月1日到2024年3月1日。

二、实习内容

1.实验室整体设备介绍:

实验室内的设备包括两台计算机、一台网络打印机、一台网络路由器、一台数据交换机、一台服务器以及一个集线器,所有设备均是该实验室的

主要设备。

2.硬件设备以及实验环境介绍:

实验期间,依据实验室要求,将两台电脑安装了:网络操作系统(Ubuntu)、网络调试软件(Wireshark)和网络虚拟机(Virtualbox),以及其它必要的软件;同时,将网络路由器和数据交换机进行了IP地址

划分和设置,并且连接计算机,最终形成了实验环境。

3.所做实验项目介绍:

(1)UDP数据通信实验:通过实验室提供的计算机,实现两台计算

机之间的UDP数据通信,即使用UDP协议发送数据,最终实现数据在发送

方和接收方的传输。

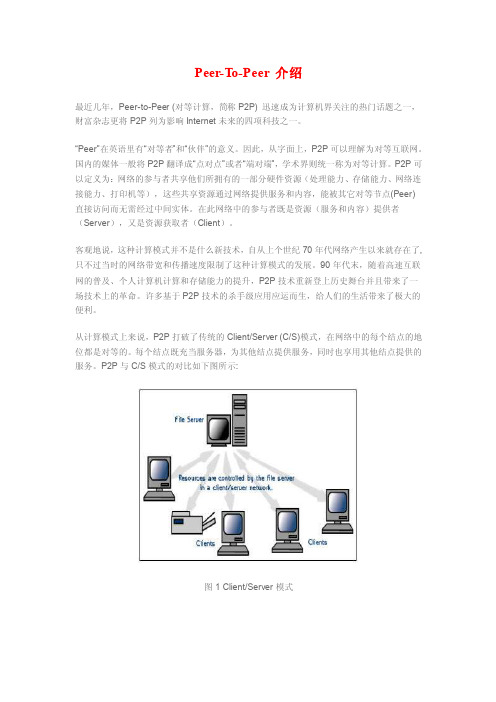

Peer-To-Peer介绍最近几年,Peer-to-Peer(对等计算,简称P2P)迅速

Peer-T o-Peer 介绍最近几年,Peer-to-Peer (对等计算,简称P2P) 迅速成为计算机界关注的热门话题之一,财富杂志更将P2P列为影响Internet未来的四项科技之一。

“Peer”在英语里有“对等者”和“伙伴”的意义。

因此,从字面上,P2P可以理解为对等互联网。

国内的媒体一般将P2P翻译成“点对点”或者“端对端”,学术界则统一称为对等计算。

P2P可以定义为:网络的参与者共享他们所拥有的一部分硬件资源(处理能力、存储能力、网络连接能力、打印机等),这些共享资源通过网络提供服务和内容,能被其它对等节点(Peer)直接访问而无需经过中间实体。

在此网络中的参与者既是资源(服务和内容)提供者(Server),又是资源获取者(Client)。

客观地说,这种计算模式并不是什么新技术,自从上个世纪70年代网络产生以来就存在了,只不过当时的网络带宽和传播速度限制了这种计算模式的发展。

90年代末,随着高速互联网的普及、个人计算机计算和存储能力的提升,P2P技术重新登上历史舞台并且带来了一场技术上的革命。

许多基于P2P技术的杀手级应用应运而生,给人们的生活带来了极大的便利。

从计算模式上来说,P2P打破了传统的Client/Server (C/S)模式,在网络中的每个结点的地位都是对等的。

每个结点既充当服务器,为其他结点提供服务,同时也享用其他结点提供的服务。

P2P与C/S模式的对比如下图所示:图1 Client/Server模式图2 Peer to Peer 模式P2P技术的特点体现在以下几个方面[1]:∙非中心化:网络中的资源和服务分散在所有结点上,信息的传输和服务的实现都直接在结点之间进行,可以无需中间环节和服务器的介入,避免了可能的瓶颈。

P2P的非中心化基本特点,带来了其在可扩展性、健壮性等方面的优势。

∙可扩展性:在P2P网络中,随着用户的加入,不仅服务的需求增加了,系统整体的资源和服务能力也在同步地扩充,始终能比较容易地满足用户的需要。

p2p时间软同步实现原理

p2p时间软同步实现原理

P2P(Peer-to-Peer)时间软同步是一种通过对等网络中的节点相互协作来实现时间同步的方法。

在这种方法中,每个节点都可以充当客户端和服务器,从其他节点获取时间信息,并与其他节点共享自己的时间信息,以达到时间同步的目的。

P2P时间软同步的实现原理涉及到以下几个方面:

1. 时间协议,P2P时间软同步通常使用一种时间协议来进行时间同步。

常见的时间协议包括NTP(Network Time Protocol)和PTP(Precision Time Protocol)。

这些协议定义了节点之间如何交换时间信息、如何计算时间偏差以及如何调整本地时钟以实现同步。

2. 数据交换,P2P时间软同步的实现依赖于节点之间的数据交换。

节点会定期向其他节点发送时间信息,同时从其他节点获取时间信息。

这些数据交换可以通过UDP或TCP等网络协议进行,以确保时间信息的可靠传输。

3. 时间校准,节点在接收到其他节点的时间信息后,会根据这些信息来校准自己的本地时钟。

校准的方法可以包括简单的时钟偏

差计算和复杂的时间漂移模型,以确保时间同步的准确性和稳定性。

4. 网络拓扑,P2P时间软同步的实现还需要考虑网络拓扑结构

对时间同步的影响。

不同的网络拓扑结构可能导致不同的时间传播

延迟和时钟偏差,因此需要设计相应的算法来适应不同的网络环境。

总的来说,P2P时间软同步的实现原理涉及到时间协议、数据

交换、时间校准和网络拓扑等多个方面,通过节点之间的相互协作

和信息交换来实现时间同步,从而确保整个P2P网络中的节点都能

够保持时间的一致性。

蜂窝网络下Peer to Peer性能的仿真

蜂窝网络下Peer to Peer性能的仿真

祝晓悦;张欣;曹亘;潘峮n;杨大成

【期刊名称】《移动通信》

【年(卷),期】2011(35)8

【摘要】文章主要研究了Peer to Peer(P2P)技术在蜂窝网络中的应用,提出了一种适用于P2P网络的基于干扰控制的资源分配算法.该算法在保证原蜂窝用户性能的同时,可以极大地提升蜂窝系统的吞吐量.仿真结果表明,不同的路径损耗模型下,P2P技术对原蜂窝系统的影响不同,并且P2P用户的性能受限于原蜂窝网络的用户.

【总页数】6页(P42-47)

【作者】祝晓悦;张欣;曹亘;潘峮n;杨大成

【作者单位】北京邮电大学无线理论与技术实验室;北京邮电大学无线理论与技术实验室;北京邮电大学无线理论与技术实验室;北京邮电大学无线理论与技术实验室;北京邮电大学无线理论与技术实验室

【正文语种】中文

【相关文献】

1.基于贝叶斯网络的Peer-to-Peer识别方法 [J], 李君;张顺颐;王浩云;李翠莲

2.Peer-to-Peer对等网络可信性的分析和比较 [J], 郭玉堂;徐涛

3.蜂窝网中使用Peer-to-Peer的网络模型 [J], 韩秀娟;谢显中

4.Peer-to-Peer网络的高效自适应视频流传输算法 [J], 庄翔翔; 张福泉

5.Peer-to-Peer方法在网络光盘中的应用研究 [J], 刘炫;贾惠波;程铭

因版权原因,仅展示原文概要,查看原文内容请购买。

数据通信模型

数据通信模型

**(1)客户-服务器模型:**<br>

客户-服务器(Client/Server)模型是最常用的数据通信模型,它结合了两个通信参与者:客户端和服务器端。

客户端向服务器端发送请求,服务器端处理请求并通过连接发送响应。

这种模型通常用于Web应用,其中客户端发送HTTP请求,服务器端处理请求并返回HTML文件。

<br><br>

**(2)P2P模型:**<br>

P2P(Peer-to-Peer)模型是一种没有中央处理机的模型,用户或计算机节点之间彼此连接,每个节点直接与其他节点进行通信,并且每个节点都具有客户机和服务器机能,是实现资源共享的理想模式。

P2P模型是一种独特的多对多通信模型,它包含多个用户节点和多个网络节点,这些节点之间有三种可能的关系,即用户节点之间的关系、用户节点与网络节点之间的关系和网络节点之间的关系。

<br><br>

**(3)群组通信模型:**<br>

群组通信模型是一种在组外支持组内成员相互发送消息的特殊数据通信模型。

群组成员可以通过一个信息服务器发送和接收消息,这种模型有助于形成一个特定群体。

这种模型的优势在于可以让多个用户在任何时候都可以参与到一个共享空间中,并且可以在这个空间中共享信息,从而形成一个协作创新的群体。

PP协议点对点通信的协议

PP协议点对点通信的协议点对点(Peer-to-Peer,简称P2P)通信是一种分布式网络通信方式,它允许网络中的各个节点之间进行直接的数据传输,而无需经过集中式服务器。

PP协议(Point-to-Point Protocol)则是一种被广泛应用于点对点通信的网络协议,用于在数据链路层建立、配置和维护网络连接。

本文将对PP协议的工作原理、特点以及应用场景进行探讨。

一、PP协议的工作原理PP协议是一种简单、可靠的协议,适用于串行链路上的数据传输。

它通过在两个节点间创建一个虚拟通道,使得数据能够在这个通道上进行传输。

这个通道的建立过程需要经过三个阶段:链路建立、链路维护和链路释放。

1. 链路建立在链路建立阶段,两个节点通过互相发送配置请求和配置应答的数据包来交换必要的信息,如IP地址、网络掩码、默认网关等。

通过这一过程,两个节点成功建立了连接,并可以进行通信。

2. 链路维护一旦链路建立成功,PP协议会周期性地发送探测报文,以确保链路的可靠性。

如果在一定的时间内没有收到响应,则会认为链路出现了问题,需要进行链路的重新建立。

3. 链路释放链路释放阶段是指两个节点中的任意一个节点主动要求关闭连接的过程。

此时,发起节点会发送一个链路释放请求,另一方节点收到后,会回复一个链路释放确认。

二、PP协议的特点PP协议具有以下几个特点,使其在点对点通信中得到广泛应用。

1. 简单可靠PP协议的设计非常简单,易于实现和维护。

它仅仅提供了基本的连接建立和维护功能,没有复杂的路由算法和拥塞控制机制。

这样一来,PP协议在低带宽、高延迟的环境下也能够保持良好的性能。

2. 点对点连接PP协议采用点对点连接的方式进行通信,这意味着每个节点都可以直接与其他节点进行通信,而不需要经过中心服务器的转发。

这种方式有效地减少了延迟和网络拥塞问题,提高了数据传输的效率。

3. 适应性强PP协议具有极高的适应性,能够在各种网络环境下进行通信。

无论是有线网络还是无线网络,PP协议都能够正常工作。

网络组建 对等网(Peer-to-Peer)通信模式

网络组建对等网(Peer-to-Peer)通信模式对等网(Peer-to-Peer)通信是非结构化的访问资源。

网络中的所有设备可直接访问数据、软件和其他网络资源。

每一台网络计算机与其他联网的计算机是对等的,它们没有层次的划分。

如图1-10所示为一对等网网络结构的实例,从图中我们可以看出每台计算机都连接了外部设备,如打印机、传真机以及扫描仪,并且每台计算机都可以使用网络上的其他任何外部设备。

图1-10 对等网络结构对于客户/服务器模式来说,对等网既存在一定的优点,也有其局限性,用户在实际应用时,要充分考虑各方面的情况进行选择,不要只看到其优点而忽视了其局限性。

1.对等网的优点对等网作为一种简单的网络,有以下4个主要优点:●相比较容易实现和操作对等网是一组具有网络功能允许对等的资源共享的计算机群。

因此,建立一个对等网只需获得和安装局域网的一个或多个集线器、计算机、连接导线以及提供资源访问的操作系统就可以了。

●成本低对等网不需要昂贵、复杂、精密的服务器和服务器需要的特殊管理和环境条件。

实际上,没有精密的服务器也消除了人员配备和训练及维护费用,同时也不需要为服务器建立一个温度、湿度可调节的房间。

从理论上说,每一台计算机只需要由使用它的用户来维护。

●不需要专门的昂贵的网络操作系统对等网可使用人们熟悉的操作系统来建立,例如Windows 2000/XP、Windows Server 2003等,不需要专门的昂贵的网络操作系统。

●架构简单、易于维护对等网没有层次依赖,因此,它比基于服务器的网络由更大的容错性,更易于维护。

从理论上说,客户/服务器网络中的服务器是一个单故障点。

单故障点是可以影响整个网络的弱点。

而在对等网中,任何计算机发生故障只会使网络连接资源的一个集变为不可使用。

2.对等网的局限性虽然对等网存在许多优点,但同时也有许多弱点,它在安全性、性能和管理方面存在很大的局限性。

其局限性包括以下几方面:●用户必须保留多个口令,以便进入他们需要访问的计算机。

组建对等网的实验报告

组建对等网的实验报告组建对等网的实验报告一、引言对等网(Peer-to-Peer Network)是一种分布式计算和通信模型,其核心思想是将网络中的所有节点平等对待,实现节点之间的直接通信和资源共享。

对等网的概念最早由Jarkko Oikarinen在1996年提出,随后在Napster、BitTorrent等应用中得到广泛应用。

本实验旨在通过组建对等网,探索其优势和应用场景。

二、实验步骤及结果1. 确定实验环境本实验使用了一台服务器和五台客户机进行组网实验。

服务器用于存储和分发资源,客户机用于下载和共享资源。

2. 搭建对等网在服务器上安装并配置对等网软件,选择了开源的BitTorrent协议作为我们的对等网协议。

在客户机上安装相应的BitTorrent客户端,并与服务器建立连接。

3. 共享资源在服务器上选择一些电影、音乐等资源,并将其分享到对等网中。

客户机可以通过搜索和下载功能获取这些资源。

4. 测试下载速度和稳定性选择一部电影作为测试对象,在客户机上同时进行下载,记录下载速度和稳定性。

结果显示,对等网能够提供较快的下载速度,并且在多个节点同时下载时仍然保持较好的稳定性。

5. 资源共享和扩展性测试在服务器上增加新的资源,并将其分享到对等网中。

客户机能够通过搜索功能找到这些新资源,并进行下载。

实验结果表明,对等网具有良好的资源共享和扩展性能。

三、对等网的优势和应用场景1. 去中心化对等网不依赖于中心服务器,节点之间直接通信,避免了单点故障和中心化控制。

这使得对等网在分布式存储、通信和计算等领域具有广泛应用前景。

2. 高效的资源共享对等网能够充分利用节点之间的带宽和存储资源,实现高效的资源共享。

这使得对等网在大规模文件共享、在线视频流媒体等场景下具有显著的优势。

3. 抗审查和匿名性对等网的节点之间直接通信,难以被审查和追踪。

这使得对等网在绕过网络审查、保护用户隐私等方面有着独特的价值。

4. 分布式计算对等网可以将节点的计算能力进行集合,实现分布式计算。

计算机网络实验实验报告

计算机网络实验实验报告姓名:王清成学号:0902100526班级:电气自动化类095班实验一、网络基本知识及网线的制作实验目的:1、使学生掌握基本的网络知识;2、使学生掌握RJ-45接头的制作。

实验内容:1、阅读预备知识掌握网络基础知识;2、一般双绞线的制作3、交叉双绞线的制作4、测试一般双绞线的导通性思考问题:1、交换机与集线器的区别答:(1)在OSI/RM中的工作层次不同交换机和集线器在OSI/RM开放体系模型中对应的层次就不一样,集线器是同时工作在第一层(物理层)和第二层(数据链路层),而交换机至少是工作在第二层,更高级的交换机可以工作在第三层(网络层)和第四层(传输层)。

(2)交换机的数据传输方式不同集线器的数据传输方式是广播(broadcast)方式,而交换机的数据传输是有目的的,数据只对目的节点发送,只是在自己的MAC地址表中找不到的情况下第一次使用广播方式发送,然后因为交换机具有MAC 地址学习功能,第二次以后就不再是广播发送了,又是有目的的发送。

这样的好处是数据传输效率提高,不会出现广播风暴,在安全性方面也不会出现其它节点侦听的现象。

具体在前面已作分析,在此不再赘述。

(3)带宽占用方式不同在带宽占用方面,集线器所有端口是共享集线器的总带宽,而交换机的每个端口都具有自己的带宽,这样就交换机实际上每个端口的带宽比集线器端口可用带宽要高许多,也就决定了交换机的传输速度比集线器要快许多。

(4)传输模式不同集线器只能采用半双工方式进行传输的,因为集线器是共享传输介质的,这样在上行通道上集线器一次只能传输一个任务,要么是接收数据,要么是发送数据。

而交换机则不一样,它是采用全双工方式来传输数据的,因此在同一时刻可以同时进行数据的接收和发送,这不但令数据的传输速度大大加快,而且在整个系统的吞吐量方面交换机比集线器至少要快一倍以上,因为它可以接收和发送同时进行,实际上还远不止一倍,因为端口带宽一般来说交换机比集线器也要宽许多倍。

p2p通信原理

p2p通信原理P2P通信原理P2P(Peer-to-Peer)通信是指在计算机网络中,两个或多个计算机之间直接进行通信,而不需要经过中心服务器的中转。

P2P通信原理基于对等网络结构,每个参与者都可以作为客户端和服务器同时存在,相互之间可以直接交换数据。

P2P通信的出现,使得信息传输更加高效、灵活,并且可以更好地应对服务器故障或网络拥堵的情况。

P2P通信的基本原理是通过建立直接的点对点连接来实现。

在传统的客户端-服务器模型中,客户端向服务器发送请求,服务器对请求进行处理并返回相应的数据。

而在P2P通信中,每个节点都可以是客户端和服务器,节点之间可以直接发送和接收数据。

这种对等网络结构使得数据传输更为高效,减少了单一服务器的负载压力,并且可以更好地应对服务器故障的情况。

P2P通信的实现依赖于一些关键技术。

首先,P2P通信需要节点之间建立直接的连接。

为了实现这一点,需要使用一些协议和技术,如NAT穿透、STUN和TURN等。

NAT穿透技术可以绕过网络地址转换(NAT)设备,使得节点之间可以直接通信。

STUN和TURN技术则可以帮助节点发现对方的真实地址和建立中转连接。

P2P通信需要一种方式来管理节点之间的连接。

通常使用的方式是通过一个中心服务器来协调节点之间的连接,这个服务器被称为超级节点或种子节点。

超级节点负责帮助节点发现其他节点,并协调节点之间的连接。

一旦节点之间建立起连接,它们就可以直接交换数据,不再依赖于超级节点。

P2P通信需要一种方式来管理节点之间的数据传输。

通常使用的方式是基于流式传输的协议,如TCP或UDP。

TCP协议提供可靠的数据传输,保证数据的完整性和有序性,适用于对数据传输质量要求较高的场景。

而UDP协议则提供了更低的延迟和更高的传输速率,适用于实时性要求较高的场景。

总结一下,P2P通信原理是基于对等网络结构的,每个节点都可以作为客户端和服务器,节点之间可以直接发送和接收数据。

P2P通信的实现依赖于一些关键技术,如NAT穿透、STUN和TURN等,用于建立直接的连接;超级节点用于协调节点之间的连接;基于流式传输的协议用于管理节点之间的数据传输。

Android端P2P通信的实现方式

Android端P2P通信的实现方式随着移动互联网的飞速发展,人们对实时通信和数据传输的需求也越来越高。

P2P(Peer-to-Peer)通信成为一种非常流行的通信模式,它能够直接将数据从一个设备传输到另一个设备,而无需借助中心服务器。

在Android端,要实现P2P通信,有以下几种方式:一、Wi-Fi DirectWi-Fi Direct是一种能够直接在设备之间建立Wi-Fi连接的技术。

通过Wi-Fi Direct,Android设备可以直接与其他支持Wi-Fi Direct的设备进行通信,而无需连接到中心服务器。

使用Wi-Fi Direct,我们可以实现点对点的P2P通信,可以在没有网络的情况下建立连接,并进行数据传输。

需要注意的是,Wi-Fi Direct在Android 4.0及以上版本的系统中才被支持。

二、Bluetooth除了Wi-Fi Direct,我们还可以使用蓝牙技术实现Android端的P2P通信。

蓝牙是一种广泛应用于短距离无线通信的技术,它可以在设备之间建立点对点的连接。

Android设备可以通过蓝牙与其他设备进行通信,并实现数据的传输。

蓝牙通信的优势在于低耗电、成本低廉,但是传输速度相对较慢。

三、NFCNFC(Near Field Communication)是一种短距离高频无线通信技术,可以实现设备之间的近场通信。

Android设备可以利用NFC模块进行通信,从而实现P2P通信。

使用NFC,我们可以非常方便地进行数据的读取、写入和传输。

NFC技术在移动支付、数据传输等方面有着广泛的应用。

四、Socket编程除了以上介绍的无线通信技术,我们还可以使用Socket编程来实现Android端的P2P通信。

Socket是一种能够在网络中进行数据传输的编程接口,使用Socket编程,我们可以实现设备之间的连接和数据传输。

通过建立Socket连接,我们可以实现稳定和高效的P2P通信,不受网络环境限制。

P2P流量识别技术的研究

P2P流量识别技术的研究P2P(Peer-to-Peer)流量识别技术是指通过分析网络流量数据,识别出使用P2P协议进行通信的流量。

P2P协议广泛应用于文件共享、视频流媒体等领域,但同时也为网络安全带来了一定的挑战。

因此,研究P2P 流量识别技术对于网络安全和网络管理具有重要意义。

P2P流量的特点是多源、多目的地的分布式通信模式,其与普通Web 浏览、Email通信等方式有很大的不同。

因此,传统基于端口号、IP地址等特征进行流量识别的方法在P2P流量中往往效果并不理想。

为此,一些研究者提出了基于流量行为特征、统计学方法和机器学习等技术的P2P流量识别方法。

基于流量行为特征的P2P流量识别方法主要是通过分析流量数据包的各种特征,如数据包大小、方向、间隔时间等,来区分P2P流量和非P2P 流量。

例如,P2P流量通常具有比较大的数据包大小和不规则的数据包间隔时间,而非P2P流量通常具有较小的数据包大小和规则的数据包间隔时间。

因此,通过对这些特征进行统计和分析,可以有效识别出P2P流量。

统计学方法是一种基于概率统计原理的P2P流量识别方法。

该方法通过统计流量数据包的特征分布情况,并基于统计规律来进行识别。

例如,可以统计P2P流量中数据包的大小分布、方向分布等特征,并与非P2P流量进行对比。

如果两者的特征分布存在明显的差异,那么可以通过概率统计的方法来进行流量识别。

机器学习是一种借助于算法和模型进行自动识别和分类的方法,已被广泛应用于P2P流量识别研究中。

通过利用机器学习算法和模型,可以从大量的流量数据中学习到P2P流量的特征和规律,并利用这些特征和规律来进行流量识别。

常用的机器学习算法包括支持向量机(SVM)、随机森林(Random Forest)、神经网络等,这些算法可以根据已知的样本数据进行学习和训练,并在未知的数据上进行判别和分类。

除了以上几种方法,还可以结合多种技术和方法进行P2P流量识别。

例如,可以结合深度学习技术和机器学习方法进行流量特征提取和分类;可以结合模式识别和数据挖掘技术进行P2P流量的行为分析和异常检测等等。

点对点技术(P2P)介绍

点对点技术(P2P)介绍点对点技术(P2P,即Peer-to-Peer)是一种网络通信模式,它允许网络中的个体之间直接共享资源和信息,而无需经过中央服务器的中转。

P2P 技术在当今互联网时代崭露头角,为用户提供了更加灵活和高效的信息交流方式。

本文将为你详细介绍P2P技术的原理、特点和应用场景。

原理概述P2P技术的原理是基于去中心化的网络结构,其中每个节点既可以充当服务提供者,又可以作为服务请求者,节点之间通过直接连接实现信息交换。

这种去中心化的结构消除了传统网络中的瓶颈和单点故障,使得数据传输更加稳定和高效。

特点与优势分布式架构P2P技术采用分布式架构,使得每个节点在网络中都是平等的,没有主从之分。

这种架构能够提高系统的稳定性和可靠性,并且随着节点的增加,整个网络的性能也会得到提升。

高效的资源共享P2P技术允许节点之间直接共享资源,无需经过中间服务器的传输。

这不仅提高了资源的利用率,还减少了带宽和存储空间的消耗。

通过P2P技术,用户可以轻松地共享文件、视频、音乐等各种数字内容。

信息隐私与安全P2P技术在数据传输过程中采用了加密和身份验证等安全机制,保护用户的信息隐私和数据安全。

相比于传统的中心化模式,P2P技术更加难以被攻击和篡改,确保了用户数据的安全性。

灵活的扩展性由于P2P技术采用了自组织的网络结构,每个节点都可以自由地加入或离开网络。

这种灵活的扩展性使得P2P技术能够应对网络规模的变化,更好地适应用户的需求。

应用场景文件共享P2P技术最为广泛应用的场景之一就是文件共享。

通过P2P软件,用户可以将自己的文件分享给其他用户,同时也可以从其他用户那里获取所需的文件。

常见的P2P文件共享协议有BitTorrent和eDonkey等。

即时通信P2P技术也被广泛用于即时通信应用。

通过P2P技术,用户可以直接建立点对点的通信连接,实现实时的文字聊天、语音通话和视频通话等功能。

Skype和QQ等即时通信软件就是使用了P2P技术。

一种基于Peer_to_Peer技术的Web缓存共享系统研究

第28卷 第2期2005年2月计 算 机 学 报C HIN ESE J OU RNAL OF COM PU TERSVol.28No.2Feb.2005一种基于Peer 2to 2Peer 技术的W eb 缓存共享系统研究凌 波1) 王晓宇2) 周傲英2) Ng Wee 2Siong3)1)(中国浦东干部学院 上海 200233)2)(复旦大学计算机科学与工程系 上海 200433)3)(新加坡国立大学计算机科学系 新加坡 117576)收稿日期:2003204224;修改稿收到日期:2004210208.凌 波,男,1974年生,博士,主要研究兴趣包括对等计算、基于对等计算的数据管理和信息检索、信息经济和领导科学等.E 2mail :bling @.王晓宇,男,1975年生,博士,主要研究兴趣包括Web 数据管理、对等计算和嵌入式系统等.周傲英,男,1965年生,博士,教授,博士生导师,主要研究兴趣包括Web 数据管理、数据挖掘、数据流管理与分析、对等计算、金融数据管理与分析等.N g Wee 2Siong ,男,1973年生,马来西亚人,2004年在新加坡国立大学获得计算机科学专业理学博士学位,主要研究兴趣包括数据库性能、对等计算和基于Internet 的应用等.摘 要 提出了一种基于peer 2to 2peer 技术的分布式Web 缓存共享系统:BuddyWeb.该系统的核心理念是让企业网络中的所有PC 能够相互共享浏览器中的本地缓存,从而形成一个高效的、大规模的分布式缓存共享系统,并使系统具备易管理、易实现、低成本等优点;接着详细阐述了BuddyWeb 的工作原理和算法策略;然后,针对Buddy 2Web 系统的特性提出了仿真实验模型和评估方法.实验结果证明了BuddyWeb 在命中率、网络通信流量负荷、系统响应延迟等诸方面均能取得令人满意的效果.关键词 peer 2to 2peer Web 缓存;动态自配置;自适应跳步中图法分类号TP303A Collaborative Web C aching SystemB ased on Peer 2to 2Peer ArchitectureL IN G Bo 1) WAN G Xiao 2Yu 2) ZHOU Ao 2Y ing 2) Ng Wee 2Siong 3)1)(China Executive L eadershi p A cadem y Pu dong ,S hanghai 200233)2)(Depart ment of Com p uter Science &Engineering ,Fu dan Universit y ,S hanghai 200433)3)(Depart ment of Com puter Science ,N ational Universit y of S ingapore ,S ingapore 117576)Abstract In t his paper ,a collaborative P2P 2based Web caching system ,named BuddyWeb ,has been p roposed ,whose underlying ideology is t hat all t he PCs in an Int ranet are able to share t heir local caching to constit ute a large 2scale ,effective collaborative Web caching system.BuddyWeb distinguishes it self from ot hers wit h t he advantages of scalability ,effectiveness and low cost.Furt hermore ,t he working mechanism and t he algorit hm of t he system have also been detailed.In addition ,a simulation model has been devised to evaluate such a system.And t he evaluation re 2sult s show BuddyWeb achieves a satisfied performance in hit s 2ratio ,t raffic 2load and latency of re 2sponse.K eyw ords peer 2to 2peer Web caching ;dynamic self 2reco nfiguration ;self 2adaptive hopping1 引 言Peer 2to 2Peer (简称P2P )计算模型正越来越广泛地应用于数据挖掘、资源交换、数据管理、文件共享等领域.P2P 技术得以风行的最初动机是人们希望创建属于自己的在线通信通道,以实时地访问和交换信息,典型的P2P 系统有Napster 和Gnutella 等.本文提出了一种新型的P2P 应用:Web 缓存共享.不同于以往基于proxy 端的Web 缓存技术,本文着眼于如何在一个企业局域网环境中利用所有节点(PC) (浏览器中)的本地缓存.企业环境P2P模型与互联网资源共享模型的主要区别为:(1)连结节点(peer)间的带宽不同,企业局域网的带宽比广域网带宽高得多;(2)企业局域网的安全性好,因为局域网中的所有节点都受防火墙保护;(3)企业环境中整个网络都是可控制和可管理的.为了更好地阐述本文的研究背景和动机,让我们考虑复旦大学校园网这样一个企业级局域网.在这类网络中,有成千台PC相互连接在一起,每台PC都有一个Web浏览器.这里,防火墙把校园网与“外面的世界”隔离开,任何进入和外出的请求都要通过一个中心p roxy;另外,中心proxy还承担数据流量“计费器”的角色,每个通过它出入的字节都要收费.在当前的计算模式下,用户不能相互共享节点浏览器中的缓存内容,即使正查找的信息已缓存在校园网(L AN)内的其它节点,也不能在L AN内获得.所有查询不得不通过中心proxy发送到远程服务器,这样既导致了较长的响应时间,又增加了额外的费用.相反,如果能利用P2P技术使L AN内所有PC共享本地缓存,则不但能缩短响应时间,而且能节省费用.带着这样的动机,本文设计了基于P2P技术的Web缓存共享系统:BuddyWeb.在BuddyWeb中,所有参与节点的本地缓存都可共享,在触发外部(到Int ranet之外的)访问之前,首先搜索L AN内节点的缓存.总之,BuddyWeb具有以下独特性:(1)网络的拓扑结构可以依据节点的兴趣而自调整.运行一段时间后,网络中将形成不同兴趣的虚拟社区.例如,数据库研究社区,生物信息研究社区等.(2)采用了基于节点缓存内容相似度的路由策略.基于相似度的判断,查询将从一个节点路由到和该节点具有较高相似度的相邻节点.(3)实现了基于兴趣相似度的自适应跳步策略(self2adaptive hopping st rategy),每个查询消息的T TL值(Time2To2Live,生命周期)会自动调整,从而实现最大化搜索结果和最小化带宽消耗的优化目标.本文第2节介绍BuddyWeb的体系结构,首先回顾实现系统的P2P系统平台Best Peer,然后描述BuddyWeb节点的体系结构;第3节介绍Buddy2 Web的特性和算法,包括基于兴趣相似度的动态自配置策略以及基于兴趣相似度的路由策略与自适应跳步机制;第4节提出仿真实验模型并展示实验结果;第5节讨论相关的工作;第6节总结全文.2 BuddyWeb系统体系结构本节首先介绍实现BuddyWeb系统的P2P平台,以更好地理解系统的工作机制,然后详细描述BuddyWeb节点的体系结构和工作流程.2.1 B estPeer平台BuddyWeb是在Best Peer[1]平台上实现的. Best Peer是集成了移动Agent技术的通用P2P平台,可以在它上面有效地开发各种P2P应用.平台系统由两类实体组成:大量的对等节点和少量的位置独立全局名查找服务器(L IG LO).每个对等节点都运行一个基于J ava的Best Peer软件,并能互相通信和共享资源.L IG LO服务器是有固定IP地址并运行着L IG LO软件的特殊节点,主要有两个功能: (1)为每个对等节点分配全局唯一的标识符(BPID),即使一个节点以不同IP地址登录,也能被唯一地识别出来;(2)维护自己所管辖的对等节点的当前状态信息,包括在线与否及当前IP地址等元数据.图1 Best Peer节点自配置过程在传统的P2P系统(如Gnutella)中,邻居节点(直接相连的节点)一般是人工静态指定或随机决定的,而Best Peer的节点可以动态地重新配置自己的邻居.该机制基于以下简单假设:对于任意一个给定的节点,曾经对它有益的节点,在以后的查询中很可能仍然有益.因此,Best Peer的节点会把曾经对自己最有益的节点维护成直接邻居;由于自身资源的限制,每个节点的邻居数量受限.图1展示了节点重新配置邻居的过程.在图1(a)中,Peer X发出的请求直接发送给Peer B和Peer A.但是,只有Peer C和Peer E才有Peer X当前请求的对象.那么Peer X 从Peer C和Peer E获得结果;并且,Peer X发现虽然Peer C和Peer E对它有益,却不是直接邻居,因此,Peer X重新配置自己的邻居节点,将Peer C和Peer E节点加入自己的邻居列表中,结果网络拓扑1712期凌 波等:一种基于Peer2to2Peer技术的Web缓存共享系统研究结构如图1(b ).自配置策略的实质就是将最有益的节点保持在近邻位置上,以便为自己提供更好的服务.Best Peer 支持两种缺省动态自配置策略[1]:(1)MaxCount ,以提供有效查询结果数最大化为基准;(2)Min Hop ,以获得相同查询结果所历经的跳数(hop )最少为基准.2.2 BuddyWeb 节点体系结构BuddyWeb 节点的体系结构如图2所示.Web 浏览器充当前端用户界面,采用Microsoft Internet Explorer (IE ).在BuddyWeb 支持的浏览器中由一个本地proxy 来操纵本地Web 缓存;用一个H T TP 后台线程支持H T TP 请求.底层数据通信由Best Peer 平台管理.BuddyWeb 节点正是借助于Best Peer 平台与其它节点共享缓存内容.对用户而言,这种设置是透明的,用户觉察不到BuddyWeb 浏览器和普通浏览器的差别.图2 BuddyWeb 节点体系结构当用户从浏览器提交一个U RL 查询,本地p roxy 将其改写成Best Peer 平台可以接受的输入形式并传送给底层Best Peer 平台.接着,Best Peer 产生一个移动Agent 并将其派到BuddyWeb 网络中搜寻匹配结果.一旦查找到匹配结果,Best Peer 将结果的位置等元数据返回给发出查询的本地p roxy ;本地p roxy 立刻使H T TP 后台线程直接向存有匹配文档的节点发出H T TP 连接请求;一旦收到H T TP 连接请求,被请求节点上的H T TP 后台线程立即处理该请求,并传送被请求的结果.3 BuddyWeb 的特性与算法本节详细介绍BuddyWeb 的特性与算法,包括基于兴趣相似度的自配置策略、基于兴趣相似度路由策略和自适应跳步,并展示了L IG LO 和对等节点的工作算法.3.1 基于兴趣相似度的动态自配置策略由于Best Peer 的缺省自配置策略是基于查询行为的,不能有效利用共享内容的语义信息.在BuddyWeb 中,我们提出了一种基于兴趣(或内容语义)相似度的动态配置策略.该策略充分利用了Best Peer 中的L IG LO 服务器.即每个注册的节点不仅要将当前IP 地址传送给管辖它的L IG LO 服务器,同时还要定期向L IG LO 发送关于自己浏览兴趣的信息.节点浏览兴趣是通过它浏览过的网页信息来提取的.虽然具体方法很多,但抽取的浏览兴趣信息必须同时满足代表性和简练性的要求.BuddyWeb 通过节点浏览过网页的部分元数据(meta 2data ,例如〈TITL E 〉〈/TITL E 〉)来定义节点的浏览兴趣.每个节点的浏览兴趣会在管辖它的L IG LO 服务器用一组词列表的形式来表示.本文提出的动态自配置策略就是基于这些词列表进行的.我们可以把所有词列表中的词看作一个词袋(wordbag ),并用这个词袋构造一个向量空间.基于向量空间,每个词列表可以依据某种权重方案映射为该向量空间中的向量,最简单的权重方案是布尔权重.这样,每个节点的浏览兴趣就由向量表示.由于BuddyWeb 有多个L IG LO 服务器,每个L IG LO 服务器中仅保存了在它登记的节点浏览兴趣词列表.因此,所有L IG LO 必须相互协商,从而决定由谁接收其它L IG LO 所保存的兴趣词列表信息.解决该问题的另一种方法是通过哈希影射的方法,这样可以避免所有的向量计算在一个服务器上进行.但由于在企业网环境中,BuddyWeb 的L IG LO 服务器数量有限,而且L IG LO 服务器间传输的词列表只是一些“轻量级”文件,因此采用协商方法.基于上述定义的向量空间,节点可以采用余弦相似度函数来计算它们之间的兴趣相似度.为了使浏览兴趣最相近的节点直接连接在一起,每个节点都仅将跟自己具有最高相似度的数个节点维护为邻居.当网络中很多节点时,计算节点浏览兴趣向量的两两相似度非常耗时.解决这个问题的简单方法是将相似度的计算分布到每个节点.这样,负责计算的L IG LO 服务器只要计算向量空间及每个节点在该空间中的向量.计算完成后,这些向量会传发网络中的所有L IG LO 服务器.基于兴趣相似度的动态自配置的具体过程如下:(1)经过一个指定的时间周期(如一天)后,L IG LO 在特定时间(如午夜)相互协商并推举一台L IG LO 计算向量空间和所有登记节点的向量.(2)当一个节点登陆时,首先跟它登记的L IG LO 通信,上传其当前IP 地址,并接收当前网络中所有271计 算 机 学 报2005年节点(包括该登陆节点本身)的浏览兴趣向量.该节点与其它节点间的两两相似度就在登陆节点本地计算出来,并按由高到低排序.(3)k个具有最高相似度的节点将保持为直接连接邻居,k是一个指定的系统参数.采用基于兴趣的自配置策略,BuddyWeb系统运行一段时间后,会形成特定的(节点)虚拟社区. 3.2 基于兴趣相似度的路由与自适应跳步目前,大多数P2P系统(如Gnutella)的查询采用广播路由策略,即查询节点把查询广播给所有邻居,邻居收到查询后在本地检索的同时,继续把查询转发给它们的所有邻居,直到查询转发次数达到限制值(T TL).这种广播路由策略导致了很高的网络通信流量负担.在BuddyWeb中,每个节点都保存自配置过程中计算得到的节点间兴趣相似度值.由于该值实际上是节点缓存内容的相似度,因而,当节点转发查询时,只需转发至和该节点具有很高相似度值的邻居,而不是转发给所有邻居.注意,查询提交节点将查询传播给所有邻居.利用节点间的兴趣相似性度,BuddyWeb还实现了一种自适应查询跳步策略.以往的P2P系统(包括Best Peer)都预先设定查询跳数(T TL值).如果T TL值设得太小,那么查询处理被限制在很小范围,查全率低;反之,如果T TL设得过大,网络的通信流量负担非常沉重.因此,不可能事先为不同的查询设定一个相同的T TL值,并同时达到上面两种考虑的折衷.BuddyWeb充分利用了Best Peer提供的Agent 机制,所有查询被封装在Agent中,Agent在路由途中记录一些“历史”信息.为了更直观地阐述自适应跳步策略,我们用距离(跟相似度本质相同)来描述节点间的关系.在网络中,两节点间最长的距离被看作BuddyWeb概念空间的直径,即所有节点的兴趣所覆盖范围.自适应跳步策略的具体工作过程如下:(1)节点发起一个携带一个参数s(而不是T TL 定值)的查询Agent.这里参数s是一个由P2P网络预先设定值,称为概念空间参数.网络直径用D表示,其值在动态自配置的过程中计算出.(2)当查询Agent被转发到邻居节点,Agent记录下当前节点与其邻近节点间的“距离”.并且,该距离跟以前路由路径上的距离值累加.(3)如果累加值超过s・D的值,那么查询路由终止(查询Agent不再被转发).否则,节点继续将查询Agent向其直接相连的节点转发.采用该策略,每个查询的T TL会依据它所搜索的概念空间范围而自适应调整.概念空间参数s 反映了系统希望节点在概念空间中搜索的范围.通过设定参数s可以使BuddyWeb在通信量和查全率两方面动态实现折衷.BuddyWeb系统中的L IG LO服务器和对等节点的工作算法分别如算法1与算法2所示.算法1. L IG LO工作算法.For L IG LO server:void ProcessPeerLogin() //等待Peer登陆{while(true){if(AnyPeerRequest ToLogin())//是否有Peer请求登陆{Accept PeerRequest();//接受登陆请求Get PeerIP();//获得登陆节点IPSendCurrent RegisteredPeersInterest();//将当前所有登陆节点的兴趣向量发给请求节点}else{Sleep(WA IT_IN TERVAL);}}}算法2. 对等节点的工作算法.For each peer:bool Login(){bool bRet=Connect ToL IG LOServer();//请求连接到L IG LO服务器if(bRet){SendCurrent IPAddress();//将当前IP地址发送给L IG LO服务器G et RegisteredPeer Interests();//获得当前登记的所有节点的兴趣向量ComputeSimlarities();//计算同其它节点的相似度RankSimilarities();//对兴趣相似度排序Connet To KNeighbors();//同相似度最高的k个节点建立连接}return bRet;}//发起查询void Query(StringList str Keys,float s)//StringList为关键字组,s为概念空间参数3712期凌 波等:一种基于Peer2to2Peer技术的Web缓存共享系统研究{int D=G etCurrentNetworkDiameter();//获得或者计算当前网络的近似直径int T TL=D×s;SendCurrentQueryToNeibs(str Keys,T TL,0);//将当前查询发送到邻居节点开始查询,0表示当前查询经过的距离为0int i Total W ait Time=0;while(i Total W ait Time<MAX_WA IT_TIM E){G otQueryResult();//取得当前返回的查询结果DisplayResults();//将查询结果显示给用户Sleep(WA IT_IN TERVAL);i Total W ait Time+=WAIT_IN TERVAL;}}//收到查询请求的节点处理查询void ProcessQuery(StringList str Keys,int T TL,intcurS te ps){Result Info result=SearchIn ThisPeer(str Keys);//在当前节点上查找查询结果ReturnResults To InitialPeer(result);//将查询结果返回给查询节点if(curS teps<T TL)SendCurrentQueryT oNeibs(str K eys,T TL,curSteps+1);//将当前查询发送到邻居节点开始查询}4 系统评估4.1 仿真评估模型Web缓存系统的性能很大程度上取决于实际环境的工作负荷.因此,为了比较客观地评估Bud2 dyWeb系统算法的有效性,本文采用仿真模拟的方法,并建立一个可控的仿真环境.并且,可假设Bud2 dyWeb节点所请求的都是静态可缓存对象.虽然这和实际环境存在差异,但由于不可缓存的对象对于任何缓存方法的影响都是同样的(H T TP请求都被直接发至原始站点),所以并不影响仿真的有效性.实际上,仿真实验的目的是验证BuddyWeb在一般情况下的行为特征,而不是具体模拟某种现实的Web缓存实例.4.1.1 仿真模型初始数据集的构造假设在某段时间内BuddyWeb所有节点所请求的Internet对象集合为Q={q1,q2,…,q n},被定义为仿真试验对象全集.设对象集合Q一共包含u 个不同的主题,每个主题的对象集合用Q T表示.为简化仿真过程,可假设不同主题的对象集合间不存在交集,即Q T1∪Q T2∪…∪Q T u=Q;Q T i∩Q T j= ,其中i,j∈{1,2,…,u}.因为仿真过程并不需要真实存在可缓存对象集合Q,因而可用一组映射关系来模拟从对象的元数据中抽取关键词的过程.设从每个主题集中的对象的元数据中抽取的关键词集为T,那么,对象主题集Q T 与其相应的关键词集T之间的抽取关系可以通过一个映射来表达,F(Q T i)→T i,其中i∈{1,2,…,u}.通过映射F可以为每个主题对象集Q T与其相应的关键词集T之间建立一个一一对应的关系.为简化仿真过程,可设每个关键词集T中含有同样数目的关键词m个,且T i∩T j= ,其中i,j∈{1,2,…,u}.另外,对于Internet对象实验全集Q中的对象,我们将为其中每一个对象的大小分配一个值.其分布符合在[1K,1M]上的正态分布.4.1.2 BuddyWeb仿真网络节点的构造创建一个BuddyWeb的仿真网络,设网络一共有w个节点,每个节点由一个BuddyWeb本地proxy操纵该节点的缓存、发送H T TP请求及响应其它节点的H T TP请求.每个节点的本地缓存能保存k兆的可缓存静态对象.在仿真实验之前,首先为每个节点初始化本地缓存内容,具体过程如下:从u个主题对象集合{Q T1,Q T2,…,Q T u}中随机地挑选1~p个主题集合(p为仿真实验参数,称为最大主题浏览数).然后从挑中的主体集合中随机选取其中的静态可缓存对象,直至达到该节点本地缓存容量,即k MB.BuddyWeb仿真网络的每个节点在选择了x(1ΦxΦp)个主题对象集合后,就依据映射F得到x个相应的关键词集合.按照该节点从这x个不同的主题对象集合中随机选取的对象数目的比例,可从相应的x个关键词集合中随机地挑选出q个不同的关键词构成该节点的浏览兴趣词列表.如果该节点的本地缓存中存有y个对象,则q=Δ・y,Δ是仿真实验参数,该参数定义为节点浏览兴趣词列表生成系数. 4.1.3 BuddyWeb网络行为的模拟为了比较全面模拟BuddyWeb网络的实际运作过程,仿真模型需要确定以下两个因素:(1)每个节点发出的H T TP所请求的对象;(2)每个节点发出H T TP请求的时间间隔.设节点i为BuddyWeb中的任意一个节点,它本地缓存中的Internet对象所涉及的主题对象集合的并集为N Q T i.节点的浏览过程(发出H T TP请求的过程)直接受到浏览者浏览兴趣的影响.浏览者既会保持一定的浏览兴趣连续性(继续浏览和其缓471计 算 机 学 报2005年存中对象主题相同的主题),也会浏览一些以前没有浏览过的主题,后一种现象称为浏览者的浏览兴趣漂移.因此,仿真模型引入了浏览兴趣飘移系数μ来刻画这种现象.μ=1表示节点浏览的Internet对象和它本地缓存中的对象完全没有重合的主题,μ=0表示节点浏览的Internet对象和它本地缓存中对象的主题完全重合.节点i所产生的H TTP请求对象有100μ%从集合N Q T i中随机地产生,有1-100μ%从Q-NQ T i中随机产生.节点产生H T TP请求的时间间隔直接影响整个BuddyWeb网络中通信流量的负荷.如果节点发出请求的时间间隔很短,那么网络的信息流量负荷就会很重,否则,流量负荷就很轻.为此,仿真模型引入请求间隔参数t,节点产生H T TP请求的时间间隔将从[0,t]范围内随机地产生一个值来确定.由于实验对象全集是所有网络中的节点所发出的H TTP 请求对象,因此实验结束时,实验对象全集Q中所有对象都被仿真网络的节点请求过.最后,因为每个节点的缓存容量都是有限的,所以仿真实验还要为网络节点所缓存的对象确定替换策略,本研究采用L RU缓存替换策略.表1展示了仿真模型参数的预设定值.表1 仿真模型参数缺省值仿真模型参数代表符号设定值BuddyWeb网络中的节点数目w2000实验对象全集Q中的对象数目n1000000实验对象中包含的主题数目u20每个节点本地缓存中包括的最大主题数目p8节点浏览兴趣词列表生成系数Δ3每个主题关键词集合中含有的关键词数目m500表1中未被列出的参数为评估实验参变量,用于研究BuddyWeb网络的行为特征.参变量的具体设定将在评估实验过程中详细说明.4.2 仿真实验评估本节评估BuddyWeb系统的基于相似度的动态自配置策略以及路由与自适应动态跳步方法的有效性.实验评估主要基于以下度量指标:系统性能(外部带宽或命中率,系统响应延迟或跳步数)和网络通信流量负荷.实验比较了加入动态自配置策略的BuddyWeb系统和没有自配置的策略的静态BuddyWeb系统,评估了自适应动态跳步算法对系统性能和网络通信负荷的影响.实验结果表明了基于兴趣相似度的动态自配置策略的优越性;同时也证明了自适应动态跳步算法在没有牺牲系统性能的前提下,有效地降低了网络的通信流量负荷.4.2.1 命中率与外部带宽命中率定义为网络中所有节点发出的请求被BuddyWeb网络中缓存所响应的百分比.本小节首先研究基于相似度的动态自配置策略对BuddyWeb 命中率的影响以及节点缓存对提高整个系统命中率的贡献;接着研究浏览者行为(不同的浏览兴趣漂移系数)对整个系统的命中率的影响;最后比较自适应跳步算法与路对系统命中率的影响.未加入动态自配置策略的BuddyWeb系统等同于一个传统的静态P2P系统,称为静态Buddy2 Web系统(简称SBW);采用了动态自配置策略的BuddyWeb系统称为动态BuddyWeb系统(简称DBW).为了研究自适应跳步算法与路由策略的影响,动态BuddyWeb系统分为加入自适应跳步算法与路由策略的动态BuddyWeb系统(简称ADBW)和未加入的动态BuddyWeb系统(DBW).DBW采用传统P2P系统的广播策略,每个消息的T TL=7.图3横坐标为每个节点的本地缓存的容量,纵坐标为系统的命中率.实验结果表明采用动态配置策略的BuddyWeb系统(DBW)的命中率明显高于静态BuddyWeb系统(SBW).并且,随着本地缓存容量的增加,DBW越来越优于SBW.这充分说明了动态自配置策略对有效利用本地缓存的作用.图3 加入动态自配置策略前后系统的命中率另外,由图3可知,在较为合理的缓存容量上(例如100MB),动态自配置的BuddyWeb系统能获得满意的命中率,这说明有基于兴趣相似的动态自配置策略的BuddyWeb系统能有效利用网络中每个节点的本地缓存.所以随着每个本地节点本地缓存的增加,命中率得到了极大的提高.注意到水平坐标的刻度是对数级的.这也说明即使每个节点的本地缓存容量很小,大量节点的协作能够取得较高较好的命中率.图4展示了在不同浏览兴趣漂移系数下,Buddy2 Web的命中率(节点缓存容量为100MB).5712期凌 波等:一种基于Peer2to2Peer技术的Web缓存共享系统研究图4 不同浏览兴趣漂移系数下的命中率 由图4可见,无动态自配置策略的BuddyWeb系统几乎不受浏览漂移系数变化的影响,而动态自配置系统则随着浏览漂移系数增加,系统的命中率呈下降趋势,并且浏览漂移系数超过0.6时,动态自配置策略下的BuddyWeb 系统的命中率开始低于不采用自配置策略的系统.接下来评价自适应跳步算法与路由策略.加入自适应跳步算法与路由算法后,BuddyWeb 可以依据预设定的概念空间参数s 自适应地决定跳步的数目.实验中,s =0.7.图5 加入自适应跳步算法与路由策略前后DBW 系统的命中率由图5可见在较小的节点本地缓存容量下,ADBW 系统的命中率较低于DBW 系统.当节点本地缓存达到或超过10MB 时,ADBW 系统的命中率开始接近甚至优于DBW 系统.该结果说明了自适应跳步算法与路由策略在本地缓存达到一定的容量时,不会降低系统命中率,但有效地下降了整个网络的通信流量负荷(见4.2.2节).现在研究概念空间参数s 对于系统命中率的影响,实验结果如图6所示.由图6可知,随着概念空间参数s 的增加,系统的命中率得到了显著的提高,但s 超过017时,它对系统命中率的提高作用开始减缓.但随着s 的增大,网络的通信流量负荷也会相应地增加.4.2.2节将图6 概念空间参数s 在ADBW 系统中对于命中率的影响会进一步研究概念空间参数s 对网络流量负荷的影响.并且,由上述实验结果可知,BuddyWeb 系统的缓存命中率已经和集中式的proxy 缓存系统相当.4.2.2 网络通信流量负荷网络通信流量负荷定义为单位时间内Buddy 2Web 网络中传输字节数量的总和.表2列出了估算通信流量参数.表2 通信流量相关信息字节数的估计值请求头(Request headers )信息字节数350字节(估计值)响应头(Response headers )信息字节数150字节(估计值)传输的对象字节数在实验对象全集中相应对象的大小接下来研究自适应跳步算法与路由策略对减轻BuddyWeb 网络通信流量负荷的作用以及参数s 对网络通信流量负荷的影响.图7给出了在不同的请求间隔参数t 下,ADBW 与DBW 系统在单位时间内的通信流量.实验随机地选取了10个单位采样时间段,每个采样时间段设为1min.实验中节点本地缓存容量设为100MB ,DBW 的T TL =7,ADBW 系统的概念空间参数s 设为017.图7 不同请求间隔参数下,BuddyWeb 网络通信流量负荷由图7可知,采用自适应跳步算法和路由策略的BuddyWeb 系统的网络通信流量负荷得到了极大的改善,而传统的P2P 系统的广播式路由机制导671计 算 机 学 报2005年。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

计算机网络实验报告一

班级_____学号_____________实验人_________实验时间: 年月日

组别:192.168. . /255. . .

1、使用VMware Workstation(VM)

⑴windows2000server.vmx文件位于:

⑵双击VWware Workstation,加载windows2000server.vmx文件,可以通过:

⏹在VWware Workstation的选项卡中点击图标

⏹在VWware Workstation菜单栏中选择在下拉菜单中点击

⏹使用快捷键

这三种方法然后找到windows2000server.vmx文件

⑶加载成功后无法看到登录界面,需要在选择菜单栏中的在下拉菜单中点击

,快捷键是:

2、使用Ipconfig/all命令

进入命令提示符界面:程序--

或者程序--

查看 IP地址: . . . MAC地址: . . . . .

子网掩码: . . .

3、修改

⑴修改IP地址:右键单击桌面图标选择进入网络和拨号连接(或者

进入控制面板,双击),右键单击选择进入属性对话

框,双击进入它的属性对话框,勾选①自动获得IP地址②使用

下面的IP地址;

修改IP地址为192.168. . 子网掩码: . . .

⑵修改MAC地址:在连接属性对话框中,点击后选择选项卡,

点击勾选①②不存在

⑶再次使用Ipconfig/all命令查看: IP地址: . . .

子网掩码: . . .

MAC地址:-----验证生效

⑷修改计算机名:右键点击桌面图标选择进入后选择选项

卡,点击更改计算机名为然后生效

4、使用Ping命令

⑴Ping本机环路地址127.0.0.1

Packets: Sent = , Received = , Lost=0(0% loss),

结论:__________________________________________________________

⑵同组相同掩码互Ping:

192.168. ._____ /_____ Ping 192.168. .____/ _____

Packets: Sent = , Received = , Lost=0(0% loss),

结论:__________________________________________________ ______

⑶同组不相同掩码互Ping:

192.168. ._____ / _____ Ping 192.168. .____/ _____

Packets: Sent = , Received = , Lost=0(0% loss),

结论:___________________________________________________________

⑷不同组更改掩码后互Ping:

192.168. ._____/ Ping 192.168. .____/

Packets: Sent = , Received = , Lost=0(0% loss),

结论:___________________________________________________________

5、对等网络应用

三种使用它人的共享资源的方式:

共享文件夹名“”所在计算机的IP地址192.168. ._____

计算机名:“”

1.点击桌面图标,查找相应计算机名

2.打开运行,输入

3.点击(或者)后,在菜单栏选择,通过点击找到所需共享文件夹

试验中你还使用了什么方式吗?

6、本次试验中容易出错的地方:。